Alle 2:17 del mattino, un allarme di sicurezza illumina la tua chat. Poi un altro; al mattino ce ne sono centinaia. Alcuni sono importanti, ma la maggior parte no.

Questa è la realtà per la maggior parte delle startup che si occupano di sicurezza informatica. Ci si aspetta che difendiate l'azienda da minacce di livello enterprise con un team ridotto, tempo limitato e strumenti che non sono stati creati per contrastare gli attacchi odierni.

Questa guida ti aiuta nella selezione di uno stack di sicurezza informatica basato sull'IA adatto al modello di minaccia, alle dimensioni del team e al percorso di crescita della tua startup. Imparerai a conoscere i componenti principali, come i data pipeline e i framework di ML, come valutare le piattaforme open source rispetto a quelle commerciali e come evitare gli errori più comuni.

Vedremo anche perché ClickUp, la prima area di lavoro AI convergente al mondo, è uno strumento che non può assolutamente mancare nel tuo stack! 🌟

Che cos'è uno stack di sicurezza informatica basato sull'IA?

Uno stack di sicurezza informatica basato sull'IA è una combinazione stratificata di strumenti, framework e infrastrutture che consente il rilevamento, la risposta e la prevenzione delle minacce basati sull'apprendimento automatico.

Consideralo come un sistema completo, dalla raccolta dei dati all'azione, che consente ai tuoi strumenti di sicurezza di apprendere e adattarsi. In genere include pipeline di dati per la telemetria di sicurezza, modelli di machine learning (ML) addestrati sui modelli di minaccia, infrastruttura di implementazione e sistemi di monitoraggio.

È fondamentale comprendere la differenza tra l'integrazione dell'IA negli strumenti di sicurezza legacy e la creazione di soluzioni native IA partendo da zero. Gli strumenti nativi IA utilizzano il machine learning come nucleo centrale, mentre i sistemi legacy potenziati dall'IA si limitano ad aggiungere funzionalità ML ad architetture più datate e basate su regole.

Lo stack giusto per la tua startup dipenderà in larga misura dal tuo modello di minaccia specifico, dall'esperienza del tuo team e dai tuoi piani di crescita.

🧠 Curiosità: Creato nel 1971 da Bob Thomas alla BNN Technologies, il programma "Creeper" è ampiamente considerato il primo virus o worm informatico, progettato come programma sperimentale in grado di autoreplicarsi. Si spostava tra i computer DEC PDP-10, visualizzando il messaggio "I'm the creeper, catch me if you can!" (Sono il creeper, prendimi se ci riesci!).

Perché le startup che si occupano di sicurezza informatica hanno bisogno dell'IA nel loro stack tecnologico

Come startup nel settore della sicurezza, ti trovi ad affrontare minacce di livello aziendale con una frazione delle risorse disponibili, e il tuo team è probabilmente sommerso dagli avvisi provenienti dagli strumenti tradizionali. Gli strumenti di sicurezza basati su regole semplicemente non riescono a stare al passo con il ritmo degli attacchi moderni e richiedono una costante messa a punto manuale che i team snelli non sono in grado di sostenere.

I sistemi basati sull'IA aiutano i piccoli team a gestire i rischi di sicurezza informatica a livello di azienda automatizzando le attività di routine.

Ecco perché hai bisogno dell'IA nel tuo stack tecnologico:

Rilevamento e risposta più rapidi alle minacce

I modelli di IA riducono drasticamente il tempo che intercorre tra un'intrusione e la tua risposta offrendo:

- Riconoscimento dei modelli su larga scala: l'IA elabora milioni di eventi provenienti dalla rete e dagli endpoint per individuare le minacce reali nascoste nel rumore delle attività quotidiane.

- Triage automatizzato: invece di trattare tutti gli avvisi allo stesso modo, i modelli di IA li classificano in base alla gravità, consentendo agli analisti di concentrarsi immediatamente su ciò che è più importante.

- Apprendimento continuo: i sistemi migliori migliorano la loro accuratezza di rilevamento nel tempo man mano che incontrano modelli di attacco nuovi e in evoluzione, rendendo le tue difese ogni giorno più intelligenti.

Riduzione del carico di lavoro manuale per team snelli

La maggior parte delle startup non può permettersi un Security Operations Center (SOC) completo. L'IA aiuta a colmare questa lacuna gestendo le attività ripetitive e dispendiose in termini di tempo che logorano gli analisti. Ciò include l'analisi di routine dei log, l'indagine iniziale sugli allarmi e persino la ricerca proattiva delle minacce.

L'IA combatte direttamente la stanchezza da sicurezza che si instaura quando il tuo team è sopraffatto dagli avvisi. Utilizzandola per filtrare i falsi positivi prima che raggiungano un essere umano, ti assicuri che la preziosa attenzione del tuo team sia dedicata alle minacce reali.

Protezione scalabile man mano che cresci

La tua sicurezza deve crescere insieme alla tua attività senza dover assumere un nuovo analista per ogni nuovo cliente o linea di prodotti. I sistemi basati sull'IA sono progettati per gestire una superficie di attacco in espansione, poiché un numero maggiore di utenti e di dati equivale a servizi cloud. Ciò ribalta il modello di sicurezza tradizionale, consentendoti di scalare le tue difese in modo efficiente.

📮 ClickUp Insight: Mentre il 34% degli utenti opera con completa fiducia nei sistemi di IA, un gruppo leggermente più ampio (38%) mantiene un approccio di "fiducia ma verifica". Uno strumento autonomo che non ha familiarità con il tuo contesto di lavoro spesso comporta un rischio maggiore di generare risposte inaccurate o insoddisfacenti.

Ecco perché abbiamo creato ClickUp Brain, l'intelligenza artificiale che collega la project management, la gestione delle conoscenze e la collaborazione nel tuo spazio di lavoro e integra strumenti di terze parti. Ottieni risposte contestualizzate senza costi aggiuntivi e sperimenta un aumento dell'efficienza lavorativa di 2-3 volte, proprio come i nostri clienti di Seequent.

Componenti fondamentali di uno stack di sicurezza informatica basato sull'IA

Senza un quadro chiaro dei componenti fondamentali di uno stack IA, rischi di acquistare uno strumento potente ma inutile perché ti manca un elemento fondamentale, come dati puliti o un modo per implementarlo.

Ecco i quattro livelli essenziali che lavorano insieme per formare uno stack completo. 🛠️

1. Livello di gestione e acquisizione dei dati

Questa è la base dell'intera operazione di sicurezza IA. È il modo in cui raccogli, pulisci e organizzi tutti i dati di sicurezza, o telemetria, provenienti da tutta la tua organizzazione in modo che possano essere utilizzati dai modelli di machine learning. Se i tuoi dati sono disordinati o incompleti, le previsioni della tua IA saranno inaffidabili:

- Origini dati: consolida tutto, dai log di rilevamento e risposta degli endpoint (EDR) e dai dati sul flusso di rete ai log di configurazione cloud e agli eventi dei provider di identità.

- Normalizzazione: standardizza i dati provenienti da tutti i tuoi diversi strumenti in un unico formato coerente, in modo che l'IA possa comprenderli.

- Architettura di spazio di archiviazione: scegli un sistema di gestione dei dati, spesso un data lake, in grado di archiviare grandi quantità di informazioni consentendo al contempo analisi in tempo reale e ricerche storiche.

- Politiche di conservazione: decidere per quanto tempo conservare i dati, bilanciando la necessità di un contesto storico per l'addestramento dei modelli con l'aumento dello spazio di archiviazione.

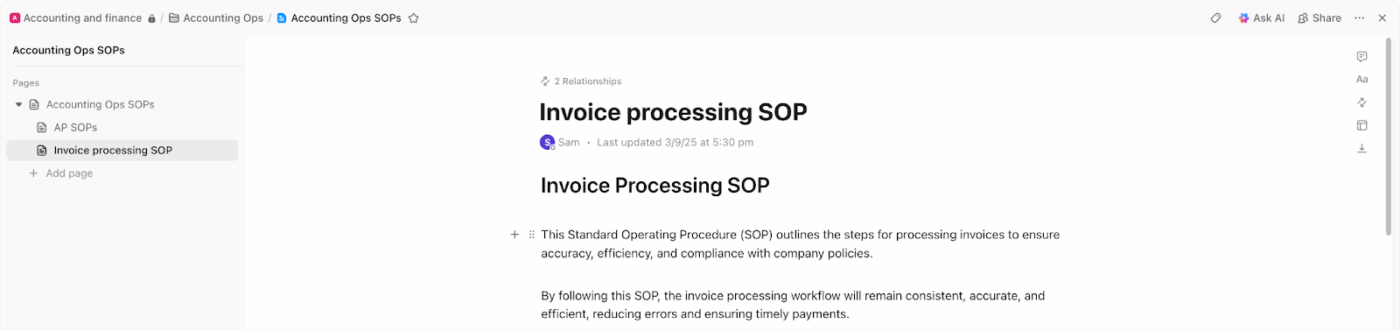

🚀 Vantaggio di ClickUp: gestisci la raccolta, la normalizzazione e la conservazione dei tuoi dati in tutto lo stack con i documenti in ClickUp Docs.

Ad esempio, la tua startup estrae dati telemetrici da strumenti EDR, log cloud e provider di identità. Un documento ClickUp centrale definisce esattamente quali origini dati vengono acquisite, come vengono normalizzati i campi, quali modelli di schema sono previsti e per quanto tempo viene conservato ogni tipo di dati. Quando le pipeline cambiano, tali aggiornamenti vengono immediatamente riportati e collegati agli ingegneri responsabili.

2. Framework e modelli di machine learning

Questo è il "cervello" dello stack, dove avviene l'effettivo rilevamento delle minacce. Qui potrai decidere se utilizzare:

- Modelli predefiniti forniti da un vendor: più veloci da implementare, ma offrono meno possibilità di personalizzazione.

- Modelli personalizzati: perfettamente adattati al tuo ambiente, ma richiedono una notevole esperienza nel campo del machine learning.

I tipi di modelli più comuni includono l'apprendimento supervisionato (addestrato su esempi con etichette di minacce note) e l'apprendimento non supervisionato (eccellente per il rilevamento di anomalie e l'individuazione di minacce mai viste prima).

⚙️ Bonus: Comprendi le sfumature del machine learning supervisionato rispetto a quello non supervisionato per scegliere l'opzione migliore.

3. Infrastruttura di implementazione e integrazione

Questo livello riguarda l'inserimento dei modelli in un ambiente di produzione in cui possano svolgere il loro lavoro. Per le startup, la chiave è trovare un approccio che non richieda un team MLOps (Machine Learning Operations) dedicato per la gestione. Cerca:

- Compatibilità API: i tuoi strumenti di IA devono essere in grado di comunicare con i tuoi sistemi di sicurezza esistenti, come la piattaforma SIEM (Security Information and Event Management) o SOAR (Security Orchestration, Automazioni, e Response).

- Requisiti di latenza: per il rilevamento delle minacce in tempo reale, i modelli devono prendere decisioni in millisecondi.

- Meccanismi aggiornati: è necessario un processo fluido per introdurre in produzione versioni nuove e migliorate dei modelli senza causare tempi di inattività.

4. Strumenti di monitoraggio e osservabilità

Questo livello effettua il monitoraggio delle prestazioni del modello per rilevare problemi quali la deriva, ovvero il deterioramento dell'accuratezza del modello nel tempo a causa dei cambiamenti nei modelli di attacco. Fornisce inoltre un ciclo di feedback fondamentale per il miglioramento continuo, consentendo agli analisti di agire sugli avvisi per riqualificare e perfezionare i modelli. Una forte osservabilità offre una visibilità completa sulle prestazioni delle difese IA.

🔍 Lo sapevate? In uno dei primi attacchi informatici orchestrati dall'IA riportati pubblicamente, un agente IA jailbroken è stato utilizzato per eseguire autonomamente azioni sofisticate in un'intrusione in più fasi che ha colpito decine di organizzazioni.

I migliori framework e strumenti di IA per le startup nel campo della sicurezza informatica

Il mercato è invaso da strumenti di IA, rendendo difficile capire da dove iniziare. Si rischia di spendere troppo per una piattaforma di azienda non necessaria o di sprecare mesi in un progetto fai-da-te che non verrà mai lanciato.

Il panorama si suddivide in tre categorie principali per aiutarti a restringere il campo in base al tuo budget, al tuo team e ai tuoi obiettivi. 💁

Opzioni open source per team attenti al budget

Passare all'open source ti offre il massimo controllo e flessibilità al minor costo iniziale, ma comporta un compromesso. Sarai responsabile della configurazione, della manutenzione e della risoluzione dei problemi, il che richiede una notevole competenza interna. Lavorerai con:

- TensorFlow/PyTorch: questi sono i framework di riferimento per la creazione di modelli ML personalizzati da zero, che offrono una flessibilità senza pari ma una curva di apprendimento ripida.

- Estensioni YARA + ML: è un potente strumento per il rilevamento di malware basato su regole e può essere esteso con ML per creare classificatori più sofisticati.

- Zeek (precedentemente Bro): si tratta di un popolare framework di analisi di rete con un ricco ecosistema di plugin, inclusi alcuni per l'analisi del traffico basata sull'apprendimento automatico.

- OpenSearch Security Analytics: un'alternativa open source ai SIEM commerciali, dotata di funzionalità/funzioni integrate per il rilevamento delle anomalie e l'analisi della sicurezza basata sul machine learning.

🧠 Curiosità: il penetration testing è stato definito all'inizio degli anni '70. La pratica di simulare attacchi per individuare vulnerabilità è stata formalizzata in un rapporto del 1972 di James P. Anderson.

Piattaforme cloud native per una rapida implementazione

Per le startup che desiderano muoversi rapidamente ed evitare la gestione dell'infrastruttura, le piattaforme cloud native sono un'ottima scelta. Questi servizi gestiscono l'hardware sottostante e gli MLOps, consentendo al tuo team di concentrarsi sulla creazione e l'implementazione dei modelli.

I principali fornitori includono AWS, Google Cloud e Microsoft Azure, che offrono tutti potenti piattaforme ML gestite come SageMaker, Vertex IA e Azure ML.

Forniscono anche servizi di IA specifici per la sicurezza, come AWS GuardDuty e Google Chronicle, che offrono il percorso più veloce verso il rilevamento basato sull'IA. Gli aspetti principali da tenere d'occhio sono il vendor lock-in e i prezzi basati sull'utilizzo che possono aumentare in modo imprevisto.

🔍 Lo sapevate? Il worm Stuxnet nel 2010 ha utilizzato quattro vulnerabilità zero-day per interrompere il programma nucleare iraniano, influenzando notevolmente il modo in cui i governi e le aziende cercano e accumulano difetti sconosciuti.

Soluzioni IA specializzate per la sicurezza informatica

Se desideri ottenere il time-to-value più rapido, le piattaforme commerciali appositamente progettate sono la soluzione ideale. Questi strumenti sono progettati specificamente per casi d'uso relativi alla sicurezza e sono dotati di modelli pre-addestrati e flussi di lavoro ottimizzati, anche se offrono meno possibilità di personalizzazione rispetto a un approccio fai-da-te.

| Categoria | Cosa fa | Attori chiave |

| EDR | Rilevamento e risposta degli endpoint | CrowdStrike, SentinelOne e VMware Carbon Black |

| NDR | Rilevamento e risposta di rete | Darktrace, Vectra IA ed ExtraHop |

| SOAR | Orchestrazione, automazione e risposta della sicurezza | Splunk SOAR, Palo Alto XSOAR e Swimlane |

Sfide comuni di sicurezza IA che le startup devono affrontare

Hai investito in un nuovo strumento di IA, ma non sta dando i risultati che ti aspettavi. Ora, invece di risolvere i problemi, ne stai affrontando di nuovi, come l'affaticamento da allarmi e i grattacapi legati all'integrazione.

Conoscere in anticipo queste insidie comuni ti aiuta a pianificare e a evitare errori costosi. 👀

- Qualità e disponibilità dei dati: i modelli sono efficaci solo nella misura in cui lo sono i dati su cui sono stati addestrati, e molte startup non dispongono dei dati puliti ed etichettati necessari per creare modelli personalizzati accurati.

- Affaticamento da falsi positivi: un sistema di IA mal configurato può generare ancora più rumore di uno tradizionale, sommergendo il tuo team di avvisi irrilevanti e vanificando l'intero scopo.

- Lacune di competenze: le competenze necessarie per creare, implementare e mantenere sistemi di ML sono costose e difficili da trovare, così come le conoscenze approfondite in materia di sicurezza.

- Complessità dell'integrazione: far funzionare il tuo nuovo strumento di IA in modo perfettamente integrato con la tua infrastruttura di sicurezza esistente spesso richiede molto più tempo e lavoro richiesto del previsto.

- Manutenzione dei modelli: l'IA non è una soluzione "imposta e dimentica"; i modelli si deteriorano nel tempo e richiedono un monitoraggio, una messa a punto e un riaddestramento continui per rimanere efficaci.

- Diffusione degli strumenti : ogni nuovo strumento di IA può aggiungere un altro silo alle operazioni di sicurezza, frammentando la visibilità e rendendo più difficile avere una visione d'insieme.

Queste sfide evidenziano perché la supervisione di personale qualificato rimane essenziale per guidare, interpretare e gestire anche i sistemi di IA più sofisticati.

🔍 Lo sapevate? Oltre la metà delle aziende ora dà la priorità alla spesa per la sicurezza IA rispetto agli strumenti di sicurezza tradizionali, ma molte lottano con la proliferazione degli strumenti. Le organizzazioni utilizzano in media 85 applicazioni SaaS e più di cinque strumenti separati solo per la scoperta, il monitoraggio o la classificazione dei dati, rendendo la sicurezza più difficile da gestire e integrare.

Come scegliere lo stack IA giusto per la tua startup nel campo della sicurezza informatica

Conosci i componenti e gli strumenti, ma come prendere la decisione finale? Scegliere sulla base di una demo accattivante invece che sul contesto specifico della tua startup può portarti a uno stack che non si adatta al tuo modello di minaccia o alla scalabilità della tua attività.

Utilizza questo framework in cinque passaggi per fare una scelta sistematica e consapevole del contesto. 👇

1. Allineati alle tue specifiche esigenze di sicurezza

Invece di iniziare dagli strumenti, parti dalle minacce. Una startup B2B SaaS che gestisce dati finanziari ha priorità di sicurezza molto diverse rispetto a un'azienda di giochi per dispositivi mobili. Mappare prima i rischi specifici ti assicura di investire in un'IA che risolva i tuoi problemi reali.

Chiediti:

- Qual è il tuo principale vettore di minaccia? Sei più preoccupato per le intrusioni nella rete, le minacce interne, il malware o l'esfiltrazione dei dati?

- Quali requisiti di conformità si applicano? Normative come SOC 2, HIPAA o PCI-DSS influenzeranno notevolmente la scelta degli strumenti.

- Qual è il tuo attuale divario di rilevamento? Individua i punti deboli delle tue attuali misure di sicurezza e concentra lì i tuoi investimenti nell'IA.

🔍 Lo sapevate? I CISO dell'azienda gestiscono in media 75 strumenti di sicurezza contemporaneamente e quasi la metà di loro afferma che il proprio stack è cresciuto solo nell'ultimo anno. Tuttavia, un numero maggiore di strumenti non ha comportato una diminuzione dei problemi. Due terzi di loro hanno comunque subito una violazione negli ultimi 24 mesi, dimostrando come stack complessi e gonfiati possano in realtà rendere la sicurezza più difficile, anziché più forte.

2. Valuta l'integrazione con gli strumenti esistenti

La tua startup dispone già di infrastruttura cloud, strumenti di sicurezza e flussi di lavoro consolidati. Uno strumento di IA che non si integra perfettamente con quelli che già utilizzi creerà attriti operativi e un aumento del carico di lavoro. Dai la priorità agli strumenti con API robuste, integrazioni predefinite e supporto flessibile dei formati di dati.

🚀 Vantaggio ClickUp: collega la tua infrastruttura cloud, gli strumenti di sicurezza e le piattaforme di collaborazione in un unico livello operativo con ClickUp Integrations. Questo strumento importa avvisi, aggiornamenti e azioni nella tua area di lavoro, riducendo la dispersione e preservando i flussi di lavoro esistenti.

3. Considera la scalabilità e la crescita futura

Pensa a 18 mesi avanti, non solo al presente. Una soluzione che funziona perfettamente per un team di dieci persone potrebbe crollare sotto il carico di dati di un'azienda di 100 persone.

Valuta sia la scalabilità tecnica (è in grado di gestire 10 volte più dati?) sia quella commerciale (il modello di prezzo rimarrà accessibile con l'aumentare dell'utilizzo?).

🧠 Curiosità: Il termine " virus informatico " è stato coniato nel 1983 da Fred Cohen mentre sperimentava con codice autoreplicante.

4. Bilancia i costi e le funzionalità

Il prezzo di listino di uno strumento è solo una parte dell'equazione. Per comprendere il vero costo totale di titolarità (TCO), è necessario tenere conto di:

- Tempo di implementazione

- Formazione dei dipendenti

- Manutenzione continua

- Costo opportunità dell'attenzione del tuo team

A volte, l'opzione open source "più economica" diventa la più costosa se si tiene conto delle ore di ingegneria necessarie per mantenerla in funzione.

5. Valuta l'assistenza dei fornitori e la comunità

Quando sei una startup snella, non puoi permetterti di rimanere bloccato. La qualità della documentazione di un fornitore, la reattività del suo team del supporto e la vivacità della sua comunità di utenti sono fattori fondamentali.

Per gli strumenti open source, una comunità forte può essere preziosa quanto il team del supporto di un provider, fornendo un supporto fondamentale quando si incontrano difficoltà.

Come ottimizzare il tuo stack di sicurezza IA nel tempo

Hai implementato il tuo stack IA, ma il lavoro non è finito. I tuoi modelli possono diventare obsoleti, le prestazioni possono peggiorare e il tuo costoso stack può diventare ogni giorno meno efficace.

Per evitare questo, considera il tuo stack di sicurezza IA come un prodotto vivo che richiede cure e miglioramenti continui:

- Stabilisci metriche di riferimento: prima dell'implementazione, monitora metriche chiave quali il tasso di falsi positivi, il tempo medio di rilevamento (MTTD) e il carico di lavoro degli analisti. In questo modo otterrai un quadro chiaro della situazione "prima e dopo" per misurare l'impatto dell'IA.

- Crea cicli di feedback: le decisioni prese dai tuoi analisti umani sugli avvisi sono dati preziosi. Reimmetti queste informazioni nei tuoi modelli per aiutarli a imparare dai propri errori e diventare più intelligenti.

- Pianifica revisioni regolari: almeno una volta al trimestre, valuta le prestazioni dei tuoi modelli rispetto alle metriche di riferimento e valuta come è cambiato il panorama delle minacce.

- Piano per gli aggiornamenti dei modelli: disponi di un processo chiaro e ripetibile per testare e implementare modelli migliorati nel tuo ambiente di produzione senza interrompere le operazioni di sicurezza.

- Consolida dove possibile: man mano che il tuo stack matura, cerca opportunità per consolidare gli strumenti scegliendo piattaforme in grado di coprire più casi d'uso, semplificando la tua architettura e riducendo i costi.

🧠 Curiosità: una delle prime forme di "hacking" era il phreaking telefonico negli anni '60, in cui gli aggressori sfruttavano il sistema telefonico utilizzando frequenze sonore.

Tendenze future negli stack di sicurezza informatica basati sull'IA

Stai per fare un investimento importante e non vuoi scegliere uno strumento che diventerà obsoleto nel giro di due anni. Tenere d'occhio le tendenze emergenti può aiutarti a prendere decisioni a prova di futuro e a rimanere all'avanguardia:

- LLM per l'analisi della sicurezza: i modelli linguistici di grandi dimensioni stanno entrando nel SOC, fornendo interfacce in linguaggio naturale che consentono agli analisti di porre domande come "Mostrami tutto il traffico in uscita insolito dal laptop di questo utente nelle ultime 24 ore".

- Agenti IA : i sistemi IA si stanno evolvendo per rilevare le minacce e allo stesso tempo intraprendere azioni per contenerle automaticamente, come isolare dalla rete una macchina compromessa.

- Soluzioni unificate: il settore sta passando da decine di soluzioni di nicchia a piattaforme convergenti che riducono il debito di integrazione.

- Simulazione di attacchi basata sull'IA: invece di aspettare attacchi reali, le startup stanno iniziando a utilizzare l'IA per testare continuamente e automaticamente le proprie difese, individuando e correggendo i punti deboli prima che gli aggressori possano sfruttarli.

Come ClickUp aiuta le startup di sicurezza informatica a gestire il loro stack IA

Man mano che le startup di sicurezza informatica adottano l'IA, i loro stack crescono rapidamente e si frammentano ancora più velocemente. Gli strumenti di rilevamento, le piattaforme cloud, i flussi di lavoro MLOps, la documentazione e i sistemi di collaborazione spesso vivono in silos separati, costringendo i team a cambiare contesto.

ClickUp funge da tessuto connettivo tra i vari elementi del tuo stack di sicurezza IA. Anziché aggiungere un'altra soluzione puntuale, centralizza le informazioni, i flussi di lavoro e l'esecuzione in un unico spazio di lavoro sensibile al contesto.

Scopriamo come! 👇

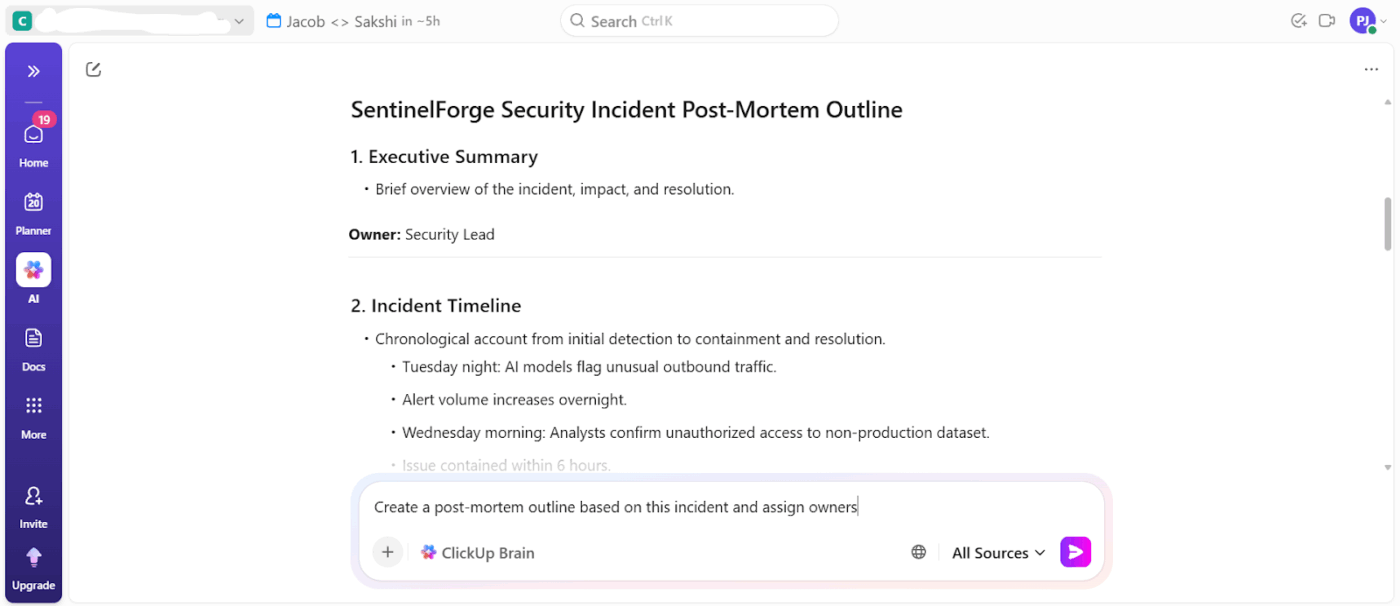

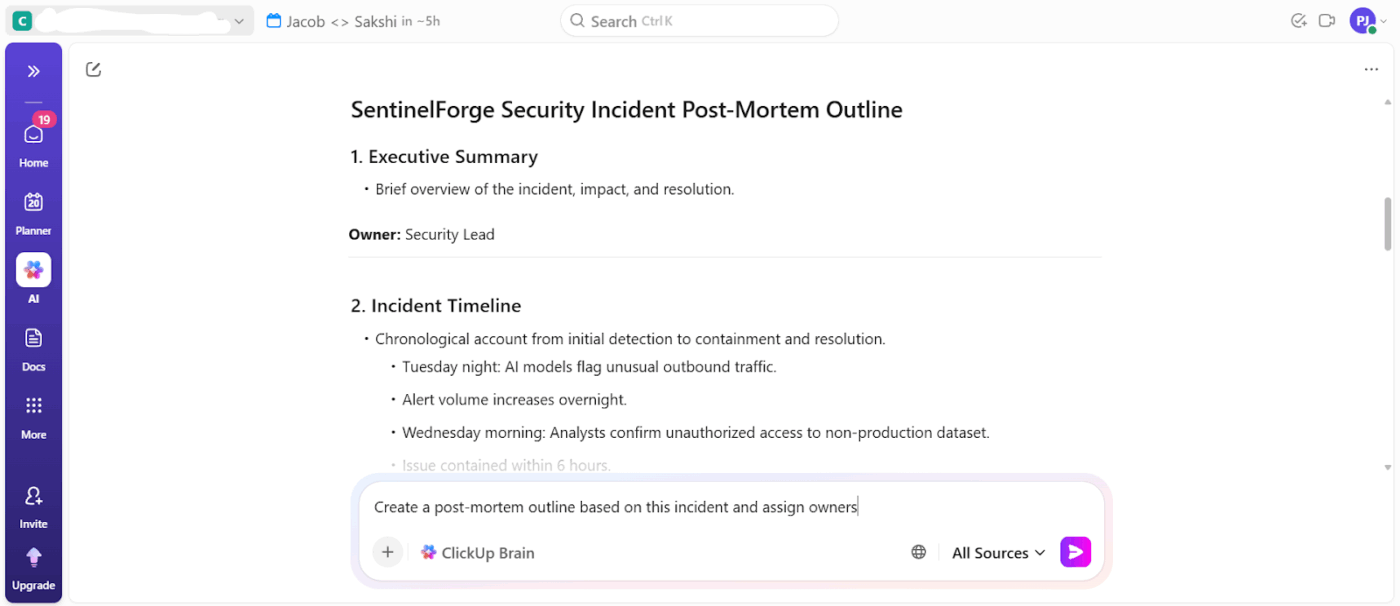

Trasforma il contesto di sicurezza in azioni immediate con ClickUp Brain

ClickUp Brain funge da IA contestuale, integrandosi nella tua area di lavoro e comprendendo i tuoi progetti, le tue attività, i tuoi documenti e i tuoi flussi di lavoro in tempo reale. Anziché fornire risposte IA isolate e fuori contesto, risponde alle domande, riepiloga le indagini sugli incidenti e crea e aggiorna le attività di ClickUp sulla base dei registri di sicurezza.

Supponiamo che un avviso di sicurezza triggeri un'indagine di più giorni che coinvolge registri, discussioni in chat, attività di riparazione e una revisione post-incidente.

Puoi chiedere direttamente a ClickUp Brain di riassumere l'incidente utilizzando attività collegate, commenti e documenti, quindi generare automaticamente azioni di follow-up e gate di leadership. Questo colma il divario tra l'analisi IA e l'esecuzione, che è il punto debole della maggior parte degli strumenti di sicurezza.

📌 Esempi di prompt:

- Riassumi questo incidente utilizzando tutte le attività collegate, i commenti e i documenti

- Quali attività di riparazione sono ancora aperte per gli incidenti ad alta gravità di questa settimana?

- Crea una bozza post mortem basata su questo incidente e assegna i titolari

- Quali avvisi hanno richiesto più tempo agli analisti il mese scorso?

- Quali decisioni sono state prese durante questa indagine e da chi?

Ma soprattutto, tutto è immediatamente ricercabile con ClickUp Brain, il nostro assistente AI in grado di rispondere alle domande e trovare informazioni in tutta l'area di lavoro di ClickUp.

Ecco cosa ha detto Kara Smith, MBA, PMP®, Operations Program Manager, Instant Teams, sull'utilizzo di ClickUp:

Tutti i team possono trarre vantaggio dalle automazioni e ClickUp l'ha offerta letteralmente in ogni scenario che ho incontrato, tuttavia, il GRANDE vantaggio di ClickUp è la semplificazione dei processi e degli strumenti in un'unica area di lavoro... Siamo un'azienda innovativa che opera al meglio con piattaforme che ci consentono di stare al passo con il ritmo super veloce di una startup in forte crescita e ClickUp ha soddisfatto al meglio questo scopo

Tutti i team possono trarre vantaggio dalle automazioni e ClickUp l'ha offerta letteralmente in ogni scenario che ho incontrato, tuttavia, il GRANDE vantaggio di ClickUp è la semplificazione dei processi e degli strumenti in un'unica area di lavoro... Siamo un'azienda innovativa che opera al meglio con piattaforme che ci consentono di stare al passo con il ritmo super veloce di una startup in forte crescita e ClickUp ha soddisfatto al meglio questo scopo

Unifica l'intelligence nel tuo stack di sicurezza con ClickUp Brain MAX.

Metti fine alla proliferazione dell'IA e riunisci tutte le tue informazioni in un unico posto con ClickUp Brain MAX. Si tratta di un'app desktop centralizzata che comprende l'intera catena di strumenti. In questo modo, non dovrai destreggiarti tra una dozzina di strumenti di IA per ottenere informazioni significative.

Otterrai:

- Ricerca e conoscenza unificate: effettua ricerche su ClickUp e sulle app collegate da un'unica interfaccia IA.

- Lavoro vocale: usa prompt vocali naturali per redigere rapidamente attività, documenti o comandi con ClickUp Talk-to-Text.

- Riduzione della frammentazione degli strumenti di IA: accedi a più modelli di IA come ChatGPT, Gemini e Claude in un unico hub sensibile al contesto.

Accedi a tutti gli strumenti di IA di cui hai bisogno:

Automatizza le operazioni di sicurezza con ClickUp Super Agents.

Delega attività e flussi di lavoro end-to-end che normalmente rallentano i team di sicurezza con ClickUp Super Agents. Si tratta di colleghi di lavoro basati sull'IA integrati nel tuo spazio di lavoro con memoria completa e comprensione contestuale delle tue attività lavorative.

Invece di limitarsi a rispondere ai prompt, pianificano, eseguono e monitorano flussi di lavoro in più fasi utilizzando sia i dati dell'area di lavoro che le app connesse.

📌 Esempio di prompt: Sei un super agente delle operazioni di sicurezza responsabile del coordinamento della risposta agli incidenti, del mantenimento della visibilità su tutto lo stack di sicurezza IA e della riduzione dei costi manuali per il team di sicurezza. Il tuo obiettivo è garantire che gli avvisi di sicurezza, le indagini e le azioni di follow-up siano costantemente monitorati, documentati e inoltrati ai livelli superiori.

Crea il tuo Super Agent:

(IA) Stack Up su ClickUp

Le startup che si occupano di sicurezza informatica incontrano difficoltà perché troppi strumenti intelligenti finiscono per essere distribuiti in troppi luoghi, senza appartenere a nessuno. Lo stack IA "giusto" consiste nel creare un sistema in cui i risultati dell'IA si trasformano in decisioni reali, flussi di lavoro reali e responsabilità reali.

È qui che ClickUp fa silenziosamente il lavoro pesante. Ti offre un unico spazio di lavoro per gestire le iniziative di IA, documentare le decisioni, effettuare il monitoraggio della titolarità, automatizzare i follow-up e rendere operativi i risultati prodotti dai tuoi strumenti di IA.

Con ClickUp Brain, Brain MAX e Super Agents integrati nello stesso sistema in cui il tuo team già lavora, l'IA smette di essere un'altra scheda e inizia a diventare parte integrante del modo in cui viene svolto il lavoro.

Iscriviti gratis a ClickUp oggi stesso! ✅

Domande frequenti

Qual è la differenza tra uno strumento di sicurezza informatica nativo IA e un sistema legacy potenziato dall'IA?

Gli strumenti nativi per l'intelligenza artificiale sono costruiti con il machine learning come elemento centrale, mentre i sistemi legacy potenziati dall'intelligenza artificiale aggiungono funzionalità di machine learning alle architetture più vecchie basate su regole. La differenza pratica spesso si manifesta nella flessibilità, nell'accuratezza e nella fluidità dell'integrazione dell'intelligenza artificiale nel flusso di lavoro dello strumento.

In che modo le startup di sicurezza informatica coordinano l'implementazione degli strumenti di sicurezza IA tra team remoti?

I team di sicurezza remoti prosperano grazie alla documentazione centralizzata, alla chiara titolarità delle attività e alla comunicazione che funziona in tutti i fusi orari. Una zona di lavoro convergente conserva i piani di implementazione, le note dei fornitori e le specifiche tecniche in un unico posto, accessibile a tutti.

L'IA può sostituire completamente gli analisti di sicurezza umani in una startup?

No, l'obiettivo è l'ampliamento, non la sostituzione. L'IA è incredibilmente potente per l'elaborazione dei dati su larga scala, ma gli analisti umani forniscono un contesto critico, prendono decisioni sfumate e indagano su minacce nuove che i modelli non hanno mai incontrato.

In che modo lo stack di sicurezza IA per le startup differisce da quello delle grandi aziende?

Le startup danno la priorità a un'implementazione più rapida, a costi operativi inferiori e a strumenti che non richiedono un team di ingegneri ML dedicato. Le aziende, con maggiori risorse, possono investire in una maggiore personalizzazione, creare team di data science più grandi e gestire architetture complesse e multi-vendor.