{ "@context": "http://schema. org", "@type": "FAQPage", "mainEntity": [ { "@type": "Question", "name": "Che cos'è un quadro di riferimento per la gestione dei rischi legati alla sicurezza informatica", "acceptedAnswer": { "@type": "Answer", "testo": "Un quadro di riferimento per la gestione dei rischi legati alla sicurezza informatica è un approccio sistematico in grado di proteggere le organizzazioni dalle minacce informatiche." } } ] }

Con l'emergere della tecnologia, i rischi legati alla sicurezza informatica sono in aumento, rappresentando una minaccia reale per le aziende di tutte le dimensioni. Come risultato, le organizzazioni hanno iniziato ad adottare misure più preventive nel loro approccio alla sicurezza informatica per prevenire gli attacchi informatici.

È necessario implementare un framework di gestione dei rischi di sicurezza informatica per proteggere la tua organizzazione. Tale framework fornirà un approccio strutturato per identificare, valutare e gestire i rischi in un processo sistematico.

Non aspettare che sia troppo tardi. Adotta oggi stesso misure proattive per salvaguardare la tua attività aziendale.

Questo articolo illustrerà come valutare il tuo livello di sicurezza informatica, creare obiettivi e traguardi adeguati, selezionare un quadro di riferimento per il tuo processo di gestione dei rischi, implementare strategie di mitigazione e imparare a rivedere il processo di rischio che stai seguendo. 🔐

Che cos'è la gestione dei rischi legati alla sicurezza informatica?

La gestione dei rischi legati alla sicurezza informatica è un processo che aiuta le organizzazioni a identificare, valutare e dare priorità ai potenziali rischi per le loro risorse digitali. Ciò include dati, hardware, software, reti e altri componenti digitali.

Ciò comporta l'implementazione di politiche e procedure volte a mitigare tali rischi e proteggere l'organizzazione dagli attacchi informatici. Gestendo in modo proattivo i rischi legati alla sicurezza informatica, le aziende possono prevenire o ridurre al minimo l'impatto di potenziali minacce.

Che cos'è un quadro di riferimento per la gestione dei rischi legati alla sicurezza informatica

Un framework di gestione dei rischi legati alla sicurezza informatica è un approccio sistematico in grado di proteggere le organizzazioni dalle minacce informatiche.

Ciò comporta il riconoscimento dei rischi potenziali, la valutazione della probabilità di impatto e delle possibili conseguenze dei rischi, l'elaborazione di misure di sicurezza per ridurre al minimo l'impatto e il monitoraggio continuo per adeguarsi ai rischi emergenti.

La procedura è completa e consente alle organizzazioni di adottare misure aggiuntive per garantire la sicurezza delle proprie informazioni e risorse dai criminali informatici.

Che cos'è la definizione del processo di gestione dei rischi di sicurezza informatica:

Il processo di gestione dei rischi legati alla sicurezza informatica è un approccio strutturato per identificare, valutare e gestire i rischi all'interno di un'organizzazione. Questo processo aiuta le organizzazioni a prendere decisioni informate sul livello di rischio accettabile per le loro operazioni aziendali e a creare un piano per mitigare tali rischi.

L'importanza di implementare un quadro di riferimento per la gestione dei rischi legati alla sicurezza informatica

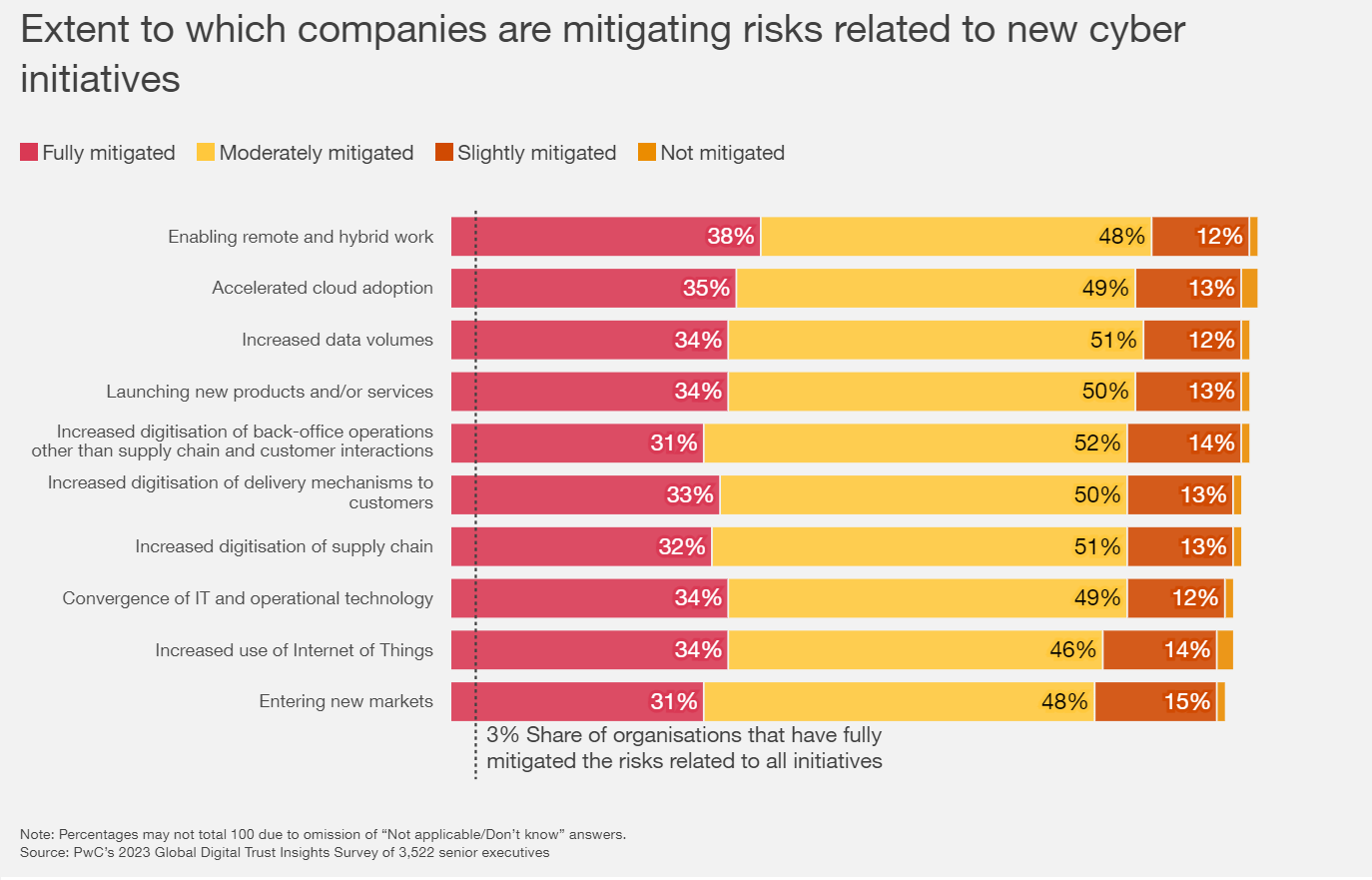

Nel sondaggio PwC Global Digital Trust Insights, i dati mostrano che alcune aziende hanno migliorato la sicurezza informatica nell'ultimo anno, ma solo poche hanno effettivamente mitigato completamente tutti i rischi informatici. La sicurezza informatica non è solo responsabilità del CISO, ma riguarda tutti, compreso il CEO, che ha l'importante ruolo di costruire e mantenere la fiducia attraverso azioni concrete.

Un approccio e un quadro strutturato consentono di gestire i rischi potenziali e permettono alle organizzazioni di:

- Valuta il loro livello di sicurezza

- Identifica eventuali lacune esistenti nelle tue misure di sicurezza

- Esegui una valutazione dei rischi e valuta le minacce interne ed esterne.

- Dai priorità ai rischi e stabilisci un processo di gestione

- Implementa i controlli necessari per mitigare i potenziali rischi di sicurezza informatica

Le misure preventive garantiranno ai tuoi clienti e stakeholder che prendi sul serio la sicurezza informatica. Di conseguenza, si sentiranno più sicuri e saranno più propensi a continuare a utilizzare i tuoi prodotti e servizi.

Esempi di minacce alla sicurezza informatica

Prima di approfondire come implementare un framework di gestione dei rischi di sicurezza informatica, cerchiamo di comprendere i potenziali rischi che le organizzazioni devono affrontare:

- Attacchi di phishing: utilizzo di email o messaggi fraudolenti per ottenere informazioni sensibili dagli utenti.

- Attacchi malware: un tipo di software dannoso progettato per ottenere l'accesso o causare danni a un sistema informatico.

- Minacce interne: dipendenti o ex dipendenti che hanno accesso a informazioni sensibili e le utilizzano per scopi dannosi.

- Attacchi di ingegneria sociale: manipolare le persone per indurle a divulgare informazioni sensibili attraverso tattiche quali l'usurpazione di identità o il ricatto.

- Attacchi Distributed Denial of Service (DDoS): uno sforzo coordinato per inondare un sistema di traffico, con il risultato di interruzioni del servizio e violazioni dei dati.

Come implementare un quadro di riferimento per la gestione dei rischi legati alla sicurezza informatica (6 passaggi con modelli)

Passaggio 1: Valuta il tuo attuale livello di sicurezza informatica

La valutazione del tuo livello di sicurezza informatica è fondamentale nella gestione dei rischi di sicurezza informatica. Di seguito sono riportati i passaggi da seguire:

Valuta le misure di sicurezza attuali

- Identifica e rivedi l'attuale processo di gestione dei rischi di sicurezza informatica: descrivi tutte le misure di sicurezza e includi il processo necessario per gestire gli incidenti relativi alla sicurezza e come rispondere alle minacce.

- Valuta la sicurezza della tua rete: esegui una valutazione dei rischi di sicurezza informatica ispezionando i firewall, i software antivirus e altri strumenti per rilevare e prevenire accessi non autorizzati. Devono essere aggiornati e dotati delle ultime patch di sicurezza configurate. Se uno di essi è obsoleto, la tua rete è più vulnerabile.

- Rivedi la tua strategia di gestione dei rischi informatici: verifica come la tua organizzazione gestisce i dati e i sistemi sensibili (privilegi di accesso, politica sulle password e autenticazione a più fattori), quindi conduci una valutazione delle vulnerabilità interne ed esterne per individuare i punti deboli.

- Rivedi il tuo piano di risposta agli incidenti: verifica l'efficacia del tuo piano di risposta agli incidenti e controlla se sei in grado di rilevare, rispondere e riprenderti dagli incidenti di sicurezza.

- Verifica con i dipendenti: offri ai tuoi dipendenti programmi di formazione sulla consapevolezza della sicurezza e sulle migliori pratiche di sicurezza informatica, oltre ad altre valutazioni quali: Test di verifica delle conoscenze Osservazioni sul comportamento e sulla conformità dei dipendenti per assicurarti che stiano mettendo in pratica ciò che hanno imparato durante la formazione Test di phishing simulati per valutare la loro capacità di identificare e segnalare i tentativi di phishing. Valuta la loro risposta agli incidenti di sicurezza

- Test di conservazione delle conoscenze

- Osservazioni sul comportamento dei dipendenti e sulla conformità per garantire che stiano mettendo in pratica ciò che hanno appreso durante la formazione.

- Test di phishing simulati per valutare la loro capacità di identificare e fornire la reportistica sui tentativi di phishing.

- Valuta la loro risposta agli incidenti di sicurezza

- Valuta i tuoi fornitori terzi: se hai fornitori terzi, questi avranno accesso ai tuoi sistemi. Dovrai valutare le loro misure di sicurezza informatica e controllare anche la loro storia.

- Test di conservazione delle conoscenze

- Osservazioni sul comportamento dei dipendenti e sulla conformità per garantire che stiano implementando ciò che hanno appreso durante la formazione.

- Test di phishing simulati per valutare la loro capacità di identificare e fornire la reportistica sui tentativi di phishing.

- Valuta la loro risposta agli incidenti di sicurezza

Identifica le lacune nelle misure di sicurezza

Secondo l’indice di minaccia 2023 di IBM, il 27% delle vittime di attacchi informatici ha subito estorsioni, con conseguente pressione sulle vittime. È necessario identificare le lacune nella strategia di gestione dei rischi per determinare le aree vulnerabili alle minacce alla sicurezza informatica.

Dopo aver valutato le tue attuali misure di sicurezza, cerca le lacune che possono mettere la tua organizzazione a rischio di minacce informatiche. Hai soluzioni di sicurezza obsolete, software senza patch e password deboli? Hai dipendenti non adeguatamente formati?

- Confronta le misure di sicurezza ed esegui una valutazione della sicurezza informatica: confronta le tue misure di sicurezza con le best practice e gli standard attualmente utilizzati nel tuo settore. Quindi esegui una valutazione dei rischi per identificare potenziali minacce e vulnerabilità.

- Simula un attacco informatico: utilizza test di penetrazione e uno scanner di vulnerabilità per identificare immediatamente i punti deboli della tua rete. Osserva come reagiscono i dipendenti durante un attacco.

- Controlla i tuoi rapporti sugli incidenti: esamina i tuoi rapporti sugli incidenti di sicurezza e analizzali per individuare modelli o tendenze che potrebbero indicare aree di debolezza.

- Individua le aree da migliorare: una volta identificati i punti deboli delle tue misure di sicurezza, verifica cosa è necessario migliorare. Dai priorità a ciò che è più importante. Quindi elabora un piano per risolvere il problema.

- Valuta le minacce e le vulnerabilità interne ed esterne: esegui audit di sicurezza e valutazioni dei rischi per determinare dove si trovano le tue vulnerabilità.

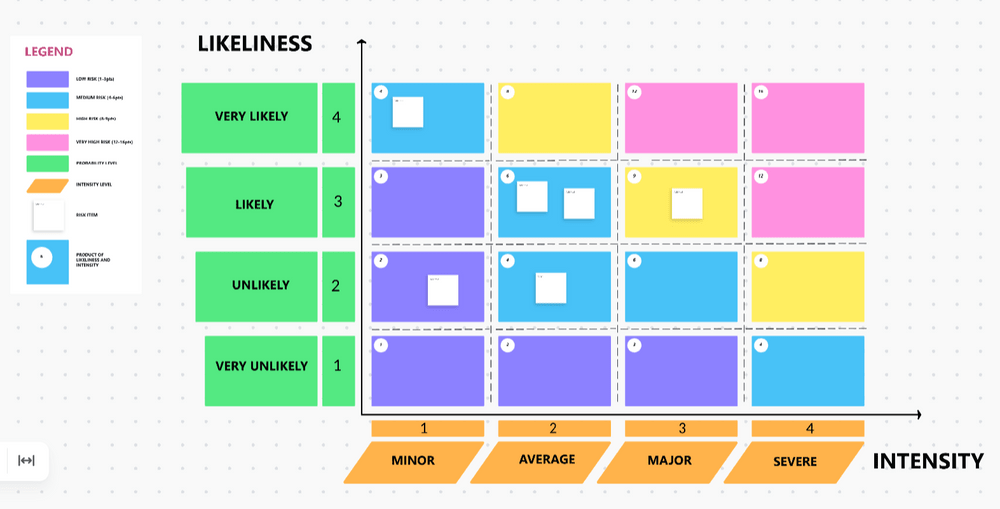

CONSIGLIO DEL PROFESSIONISTAUtilizza il modello di lavagna online per la valutazione dei rischi di ClickUp per documentare le potenziali minacce su una lavagna online e collaborare e condividerla facilmente con il tuo team. Questo modello offre un processo sistematico per identificare, valutare e controllare i pericoli e i rischi al fine di aumentare le possibilità di completamento del progetto con esito positivo.

Fase 2: Definisci i tuoi obiettivi e traguardi

Obiettivi e traguardi chiaramente definiti ti consentiranno di concentrarti sulle tue priorità chiave e allocare correttamente le tue risorse.

Determina cosa vuoi ottenere

- Verifica i requisiti di integrità e disponibilità: quali aree della tua organizzazione necessitano di protezione? Cosa occorre realizzare in termini di gestione dei rischi legati alla sicurezza informatica? Sii specifico con i tuoi obiettivi e traguardi. Verifica i requisiti di integrità e disponibilità delle tue risorse informative. Assicurati che siano conformi e soddisfino tutti i requisiti normativi.

- Sviluppa un programma di gestione dei rischi legati alla sicurezza informatica: esamina i possibili effetti delle minacce e degli attacchi informatici sulla tua organizzazione e definisci degli obiettivi mirati a ridurre l'impatto di tali incidenti. Sviluppa le tue strategie di prevenzione, rilevamento e risposta.

Stabilisci i tuoi obiettivi e traguardi

- È necessario un approccio strutturato per stabilire obiettivi e traguardi chiari e raggiungibili, in linea con la vostra strategia di gestione dei rischi di sicurezza informatica. Aderire al quadro degli obiettivi SMART può aiutare a garantire che gli obiettivi siano ben definiti e raggiungibili Specifici: Nel definire gli obiettivi per la gestione dei rischi di sicurezza informatica, l'organizzazione sarà più specifica e concisa Esempio: Ridurre dell'80% il numero di attacchi di phishing riusciti entro i prossimi tre mesi Misurabili: Avere un traguardo misurabile vi consentirà di determinare e effettuare il monitoraggio dei vostri progressi Esempio: Ridurre dell'80% il numero di attacchi di phishing con esito positivo e misurarlo in base al numero di incidenti segnalati Raggiungibile: Verificate se il traguardo è qualcosa che la vostra organizzazione potrà raggiungere utilizzando le risorse e le capacità esistenti. Esempio: applicare l'autenticazione a due fattori per tutto il personale entro i prossimi tre mesi Rilevante: assicurarsi che l'obiettivo sia in linea con la missione e gli obiettivi dell'organizzazione. Esempio: Migliorare la sicurezza della vostra organizzazione e mitigare il rischio di violazioni dei dati implementando un programma di gestione delle vulnerabilità entro i prossimi 12 mesi. Limitato nel tempo: Stabilite una tempistica specifica per il raggiungimento dell'obiettivo. Esempio: Fissate l'obiettivo di stabilire un piano di ripristino di emergenza entro i prossimi sei mesi che consenta il ripristino dei sistemi critici entro 4 ore da qualsiasi interruzione.

- Specifico: nel definire gli obiettivi per la gestione dei rischi legati alla sicurezza informatica, l'organizzazione sarà più specifica e concisa Esempio: ridurre del 80% il numero di attacchi di phishing con esito positivo entro i prossimi tre mesi

- Esempio: ridurre del 80% il numero di attacchi di phishing con esito positivo entro i prossimi tre mesi.

- Misurabile: avere un traguardo misurabile ti consentirà di determinare e effettuare il monitoraggio dei tuoi progressi Esempio: ridurre dell'80% il numero di attacchi di phishing riusciti e misurarlo in base al numero di incidenti segnalati

- Esempio: ridurre dell'80% il numero di attacchi di phishing riusciti e misurarlo in base al numero di incidenti segnalati.

- Raggiungibile: verifica se l'obiettivo è qualcosa che la tua organizzazione potrà raggiungere utilizzando le risorse e le capacità esistenti. Esempio: applica l'autenticazione a due fattori per tutto il personale entro i prossimi tre mesi.

- Esempio: applicare l'autenticazione a due fattori per tutto il personale entro i prossimi tre mesi.

- Rilevante: assicurati che il tuo obiettivo sia in linea con la missione e gli obiettivi dell'organizzazione. Esempio: migliora la sicurezza della tua organizzazione e riduci il rischio di violazioni dei dati implementando un programma di gestione delle vulnerabilità entro i prossimi 12 mesi.

- Esempio: Migliora la sicurezza della tua organizzazione e riduci il rischio di violazioni dei dati implementando un programma di gestione delle vulnerabilità entro i prossimi 12 mesi.

- Limiti temporali: stabilisci una sequenza specifica per il raggiungimento dell'obiettivo. Esempio: stabilisci l'obiettivo di creare un piano di ripristino di emergenza entro i prossimi sei mesi che consenta il ripristino dei sistemi critici entro 4 ore da qualsiasi interruzione.

- Esempio: stabilisci l'obiettivo di creare un piano di ripristino di emergenza entro i prossimi sei mesi che consenta il ripristino dei sistemi critici entro 4 ore da qualsiasi interruzione.

- Specifico: nel definire gli obiettivi per la gestione dei rischi legati alla sicurezza informatica, l'organizzazione sarà più specifica e concisa Esempio: ridurre del 80% il numero di attacchi di phishing riusciti entro i prossimi tre mesi

- Esempio: ridurre del 80% il numero di attacchi di phishing con esito positivo entro i prossimi tre mesi.

- Misurabile: avere un traguardo misurabile ti consentirà di determinare e effettuare il monitoraggio dei tuoi progressi Esempio: ridurre dell'80% il numero di attacchi di phishing riusciti e misurarlo in base al numero di incidenti segnalati

- Esempio: ridurre dell'80% il numero di attacchi di phishing con esito positivo e misurarlo in base al numero di incidenti segnalati.

- Raggiungibile: verifica se l'obiettivo è qualcosa che la tua organizzazione potrà raggiungere utilizzando le risorse e le capacità esistenti. Esempio: applica l'autenticazione a due fattori per tutto il personale entro i prossimi tre mesi.

- Esempio: applicare l'autenticazione a due fattori per tutto il personale entro i prossimi tre mesi.

- Rilevante: assicurati che il tuo obiettivo sia in linea con la missione e gli obiettivi dell'organizzazione. Esempio: migliora la sicurezza della tua organizzazione e riduci il rischio di violazioni dei dati implementando un programma di gestione delle vulnerabilità entro i prossimi 12 mesi.

- Esempio: Migliora la sicurezza della tua organizzazione e riduci il rischio di violazioni dei dati implementando un programma di gestione delle vulnerabilità entro i prossimi 12 mesi.

- Limiti temporali: stabilisci una sequenza specifica per il raggiungimento dell'obiettivo. Esempio: stabilisci l'obiettivo di creare un piano di ripristino di emergenza entro i prossimi sei mesi che consenta il ripristino dei sistemi critici entro 4 ore da qualsiasi interruzione.

- Esempio: stabilisci l'obiettivo di definire un piano di ripristino di emergenza entro i prossimi sei mesi che consenta il ripristino dei sistemi critici entro 4 ore da qualsiasi interruzione.

- Esempio: ridurre del 80% il numero di attacchi di phishing con esito positivo entro i prossimi tre mesi.

- Esempio: ridurre del 80% il numero di attacchi di phishing riusciti e misurarlo in base al numero di incidenti segnalati.

- Esempio: applicare l'autenticazione a due fattori per tutto il personale entro i prossimi tre mesi.

- Esempio: Migliora la sicurezza della tua organizzazione e riduci il rischio di violazioni dei dati implementando un programma di gestione delle vulnerabilità entro i prossimi 12 mesi.

- Esempio: stabilisci l'obiettivo di creare un piano di ripristino di emergenza entro i prossimi sei mesi che consenta il ripristino dei sistemi critici entro 4 ore da qualsiasi interruzione.

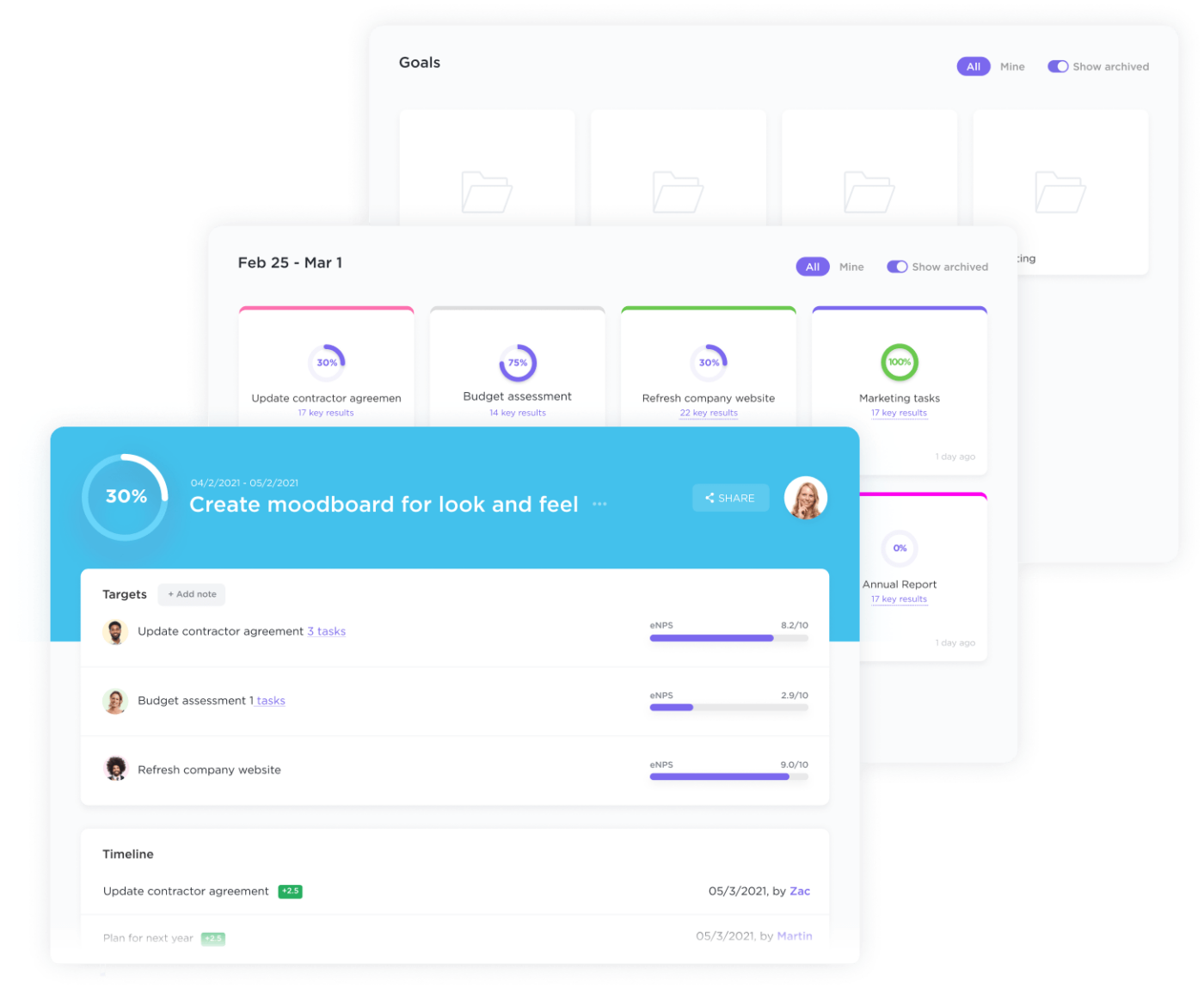

CONSIGLIO DEL PROFESSIONISTAOrganizza i tuoi obiettivi e monitora i tuoi progressi con Obiettivi in ClickUp. Crea facilmente obiettivi tracciabili e rimani in linea con i tuoi obiettivi grazie a sequenze chiare, traguardi misurabili e monitoraggio automatico dei progressi. Puoi anche sfruttare i modelli per la definizione degli obiettivi per delineare più rapidamente i tuoi obiettivi.

Passaggio 3: Seleziona un quadro di riferimento per la gestione dei rischi

La selezione del framework di gestione dei rischi di sicurezza informatica è essenziale per la creazione di un piano di sicurezza informatica. È possibile scegliere tra i quattro framework più riconosciuti: NIST, ISO, CIS e FAIR. Ogni framework presenta vantaggi e svantaggi; studia e confronta questi framework di gestione dei rischi per trovare quello più adatto alle tue esigenze.

Quadro di riferimento per la sicurezza informatica del National Institute of Standards and Technology (NIST)

Il NIST Cybersecurity Framework è uno strumento volontario fornito dal Dipartimento del Commercio degli Stati Uniti per aiutare le aziende di tutte le dimensioni nella gestione della sicurezza informatica. Le aziende possono utilizzare il framework per affrontare cinque aree chiave: identificazione, protezione, rilevamento, risposta e ripristino.

Organizzazione internazionale per la normazione (ISO) 27001

ISO 27001 è un quadro di riferimento riconosciuto a livello mondiale per la gestione della sicurezza delle informazioni che salvaguarda e controlla sistematicamente i dati riservati utilizzando un approccio di gestione dei rischi. Questo quadro di riferimento include una serie di requisiti e linee guida per l'implementazione di un sistema di gestione della sicurezza delle informazioni (ISMS) per aiutare le organizzazioni a mantenere sicure le loro risorse informative. Gli argomenti trattati includono la valutazione e la gestione dei rischi, il controllo degli accessi, la crittografia, la continuità operativa e la conformità.

Le organizzazioni spesso necessitano della certificazione ISO 27001 per dimostrare ai clienti e ai partner il proprio impegno nei confronti della sicurezza delle informazioni.

Controlli della sicurezza del Center for Internet Security (CIS)

I controlli CIS sono linee guida che offrono un approccio prioritario alla gestione dei rischi di sicurezza informatica. Comprendono 20 protocolli di sicurezza fondamentali che puoi adottare per migliorare il tuo livello di sicurezza informatica. Questi controlli sono stati progettati sulla base di minacce informatiche reali e offrono un quadro completo per gestire e mitigare i rischi informatici.

Analisi fattoriale del rischio informatico (FAIR)

FAIR è un framework quantitativo di gestione dei rischi che aiuta le organizzazioni a valutare e analizzare i rischi per la sicurezza delle informazioni in termini finanziari. Fornisce un approccio sistematico all'analisi dei rischi e aiuta le organizzazioni a comprendere il potenziale impatto e la probabilità di diverse minacce. FAIR aiuta inoltre le organizzazioni a stabilire le priorità nel lavoro richiesto per la gestione dei rischi e ad allocare le risorse in modo efficace.

Sarai più sicuro nella selezione del framework giusto da personalizzare per la tua organizzazione quando esegui le ricerche e le analisi necessarie, in grado di gestire in modo efficiente i tuoi rischi di sicurezza informatica.

Passaggio 4: Stabilire un processo di gestione dei rischi

Disponi di un processo di gestione dei rischi personalizzato che ti aiuti a identificare i possibili rischi e a prevederne la probabilità di verificarsi. Ti fornirà anche una previsione dell'entità dei danni che potrebbero causare.

Elabora le tue strategie di implementazione per ridurre e controllare i rischi e monitorane continuamente l'efficacia. In questo modo, le organizzazioni possono minimizzare in modo proattivo gli attacchi informatici.

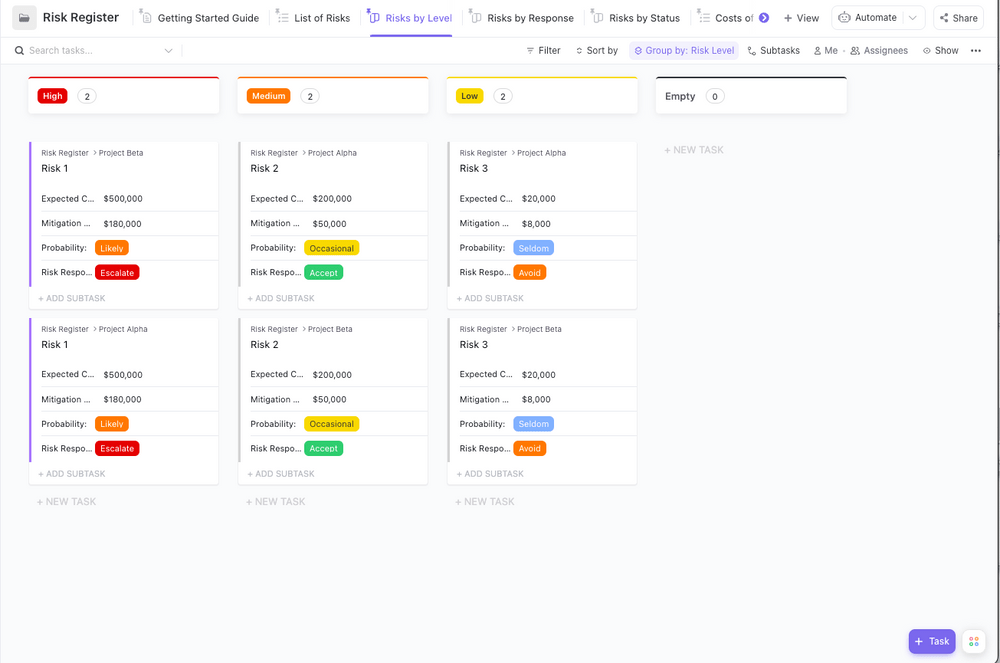

CONSIGLIO DEL PROFESSIONISTAGestisci i tuoi progetti ed evita i rischi utilizzando questo modello di registro dei rischi di ClickUp. Questo modello include viste ClickUp predefinite, campi personalizzati e stati personalizzati per aiutarti a monitorare facilmente eventuali rischi potenziali e ad adottare misure preventive efficaci.

Passaggio 5: Implementare strategie di mitigazione

Inizia a gestire i rischi legati alla sicurezza informatica nella tua organizzazione e inizia implementando strategie di mitigazione. Puoi iniziare a farlo una volta identificati e valutati tutti i potenziali rischi.

Implementa nuove misure di sicurezza

Man mano che implementi nuove misure di sicurezza, includerai l'installazione di software, la segmentazione della rete, i controlli di accesso, i sistemi di rilevamento delle intrusioni e altri controlli per aiutare a mitigare gli attacchi informatici.

Aggiorna le misure di sicurezza esistenti

Rimani aggiornato sul nostro panorama digitale in continua evoluzione. Controlla periodicamente le misure di sicurezza esistenti e stanzia un budget a loro dedicato. Assegna un budget per l'implementazione di aggiornamenti software e patch e per l'aggiornamento dell'hardware al fine di risolvere le vulnerabilità, migliorare il controllo degli accessi e rafforzare le password e i protocolli di crittografia.

Sviluppa un piano di risposta agli incidenti

Definisci le tue procedure per individuare, valutare la gravità e effettuare la reportistica sugli incidenti. Ogni organizzazione deve avere persone specifiche assegnate al piano di risposta. A ciascun membro dovrebbe essere assegnato un ruolo specifico per comunicare con i tuoi clienti e le parti interessate in caso di incidente.

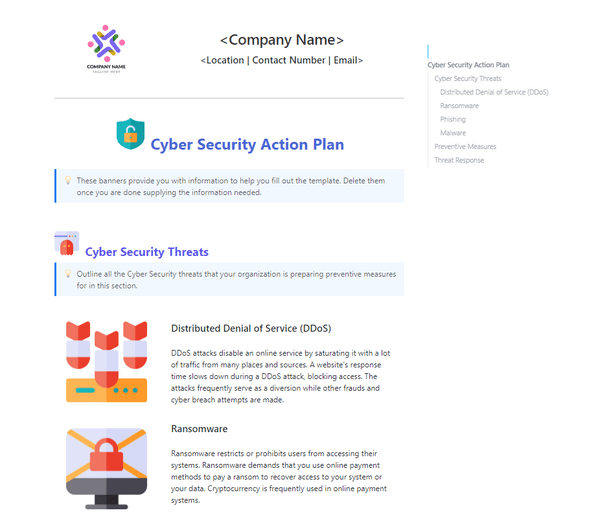

CONSIGLIO DEL PROFESSIONISTA I dati sono in genere la risorsa più preziosa per la maggior parte delle organizzazioni. Sono fondamentali per generare entrate, rendendo la protezione dei dati cruciale per il loro successo complessivo. Ecco perché è importante creare un piano di implementazione della sicurezza informatica fattibile. Utilizza il modello di piano d'azione per la sicurezza informatica di ClickUp per fornire al tuo team una bozza organizzata e dettagliata dei tuoi piani d'azione.

Passaggio 6: Monitoraggio e revisione

Monitorare l'efficacia delle misure di sicurezza informatica è fondamentale per garantire che offrano una protezione sufficiente contro le minacce emergenti, e rivedere la strategia di sicurezza informatica e il piano di risposta agli incidenti può aiutare a identificare le aree che richiedono aggiornamenti.

Valuta regolarmente il processo di gestione dei rischi

Attività quali valutazioni della vulnerabilità, test di penetrazione, monitoraggio dei registri di sicurezza, analisi dei rapporti di risposta agli incidenti e formazione dei dipendenti sulla consapevolezza della sicurezza sono alcuni dei modi per raggiungere questo obiettivo.

Valuta le strategie di mitigazione

La valutazione delle strategie di mitigazione sarà un processo continuo, poiché è inevitabile che si verifichino nuove minacce e vulnerabilità. Pertanto, le organizzazioni devono rimanere proattive e sempre pronte a rispondere a potenziali incidenti.

Aggiorna il quadro secondo necessità.

Una volta condotta una valutazione e identificate eventuali lacune nella sicurezza, è fondamentale aggiornare il quadro di sicurezza. L'organizzazione potrebbe dover modificare o sostituire il quadro attuale con uno più adeguato. Qualsiasi modifica apportata all'infrastruttura, alle applicazioni o ai processi aziendali deve essere valutata in termini di potenziali rischi per la sicurezza informatica e integrata nel quadro esistente. Quando il quadro di sicurezza informatica viene costantemente aggiornato e migliorato, le organizzazioni possono garantire di essere adeguatamente preparate contro le minacce informatiche.

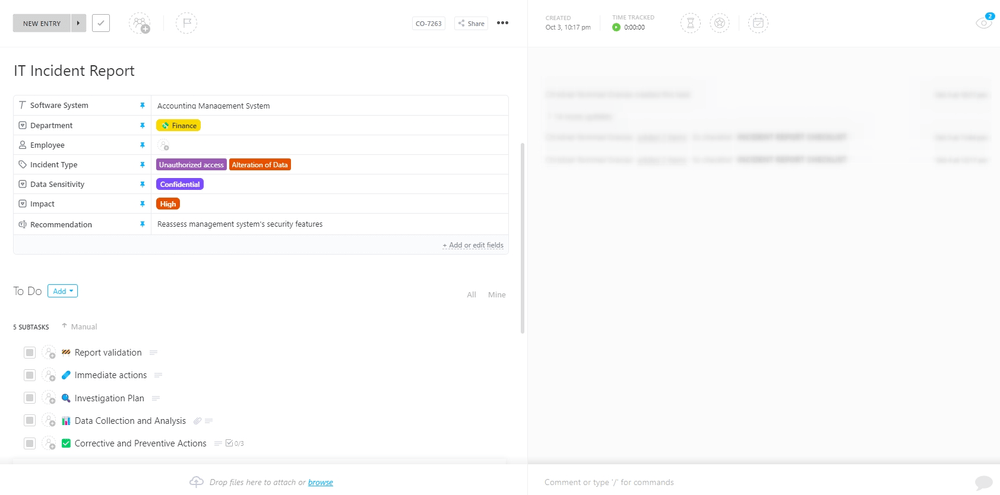

CONSIGLIO DEL PROFESSIONISTATieni sotto controllo il tuo processo di gestione dei rischi e prepara un piano, gestisci e effettua il monitoraggio del tuo processo di sicurezza informatica in un unico posto con ClickUp, uno strumento di project management all-in-one e sicuro. Avrai anche accesso a una libreria di modelli, tra cui il modello di segnalazione di incidenti IT di ClickUp. Utilizza questo modello per registrare le segnalazioni di incidenti e salvare registrazioni affidabili di tutti gli incidenti passati associati al tuo ambiente, che possono essere utilizzate per valutare l'attuale stato di sicurezza e pianificare di conseguenza i piani per le minacce future.

Migliora la tua sicurezza informatica con un quadro di gestione dei rischi

Implementando un quadro di gestione dei rischi, tutti i dati e le informazioni sensibili della tua azienda rimarranno al sicuro dalle minacce informatiche. Potrai anche identificare facilmente i potenziali rischi per la sicurezza, dare priorità alle tue azioni in base al loro impatto e, soprattutto, adottare misure per mitigarli.

Strumenti come ClickUp, uno strumento di project management molto potente e sicuro, possono aiutarti a gestire i protocolli e i progetti della tua organizzazione in modo più efficiente. ClickUp offre un'ampia gamma di funzionalità di sicurezza come la crittografia dei dati, l'autenticazione a due fattori e le autorizzazioni basate sui ruoli. Protegge il tuo lavoro e rende i membri del tuo team responsabili. E per dimostrare che la sicurezza e la privacy dei clienti sono la priorità assoluta di ClickUp, ClickUp ha ottenuto esiti positivi per quanto riguarda i più elevati standard di sicurezza e ha ottenuto le certificazioni ISO 27001, ISO 27017 e ISO 27018.

Oltre a ClickUp, la partnership con UpGuard, un'azienda specializzata in sicurezza informatica, ti fornirà un ulteriore livello di protezione. La piattaforma UpGuard offre un intervallo di soluzioni per la sicurezza informatica, come la gestione dei rischi dei provider, il rilevamento delle fughe di dati e le valutazioni di sicurezza. Ti consente di gestire i rischi per la sicurezza e di garantire la conformità alle normative del settore.

Nel complesso, se desideri proteggere la tua attività dagli attacchi online, strumenti come ClickUp e UpGuard ti saranno utili. Adottando misure per proteggere la tua organizzazione, potrai garantirne la longevità e la crescita.

Marites Hervas è una professionista esperta nel settore SEO con oltre un decennio di esperienza. Ha iniziato la sua carriera come autrice di contenuti prima di passare a ricoprire il ruolo di assistente amministrativa a tempo pieno. Negli ultimi anni si è concentrata sullo sviluppo delle sue competenze nel marketing di outreach e sull'aggiornamento delle ultime tendenze SEO. Nel 2021 è entrata a far parte di UpGuard come Growth Marketing Specialist, apportando al team le sue vaste conoscenze e competenze.