Il project management comporta molte responsabilità, scadenze, turni di lavoro notturni e molto caffè.

Fortunatamente, puoi rimanere al passo con i tempi con un piccolo aiuto dal tuo alleato: il software di project management.

Tenendo presente questo, la comunicazione non è mai stata così semplice, facile e veloce, consentendo al team di essere più produttivo e di ottenere risultati positivi.

Il project management remoto aiuta i project manager a mettere in contatto team ibridi e garantire che tutti collaborino per raggiungere gli obiettivi del progetto. In questo senso, non è diversa dalla gestione di qualsiasi altro progetto, tranne per il fatto che il progetto viene realizzato da remoto.

La gestione e il funzionamento di un team remoto sollevano un problema delicato: aumento del rischio di crimini informatici.

Detto questo, diamo un'occhiata alle cinque principali minacce alla sicurezza informatica che i project manager devono affrontare oggi e ai dieci modi per affrontarle!

Le 5 principali minacce alla sicurezza informatica

La sicurezza informatica può determinare il successo o il fallimento di un'azienda.

Le aziende funzionano grazie ai dati, che rappresentano il bene più prezioso di cui dispongono. Tuttavia, nel mondo digitale odierno, i dati sono diventati più vulnerabili agli attacchi informatici e, con le modalità di lavoro ibride e da remoto, tale vulnerabilità è ancora maggiore.

L'aumento delle violazioni dei dati e degli attacchi hacker può essere attribuito alla mancanza di protezione dei dati, alle conseguenze di una pandemia globale e a una maggiore sofisticazione degli exploit. Le aziende sono ora più che mai consapevoli dei problemi che possono causare le violazioni dei dati.

Una delle violazioni dei dati che ha aperto la strada alla nuova legislazione dell'Unione europea è stato il caso Wonga Loans. Questa società di prestiti con rimborso a breve termine ha subito una grave violazione dei dati nel 2017 che ha esposto le informazioni bancarie di 250.000 clienti.

Ecco le minacce informatiche più significative di cui dovresti essere consapevole e alcuni consigli su come prevenirle.

1. Man in the middle

Immagina questo scenario: tu e un tuo collega state parlando tramite una piattaforma sicura, ma qualcuno sta intercettando la vostra conversazione e inviando messaggi falsi al tuo collega a nome tuo. Che brutta situazione!

L'idea alla base è che gli hacker ottengono l'accesso a dati personali e sensibili e manipolano i messaggi.

Potrebbe succedere se utilizzi una rete Wi-Fi pubblica non protetta. Quando l'hacker si trova all'interno di una posizione non sicura, ottiene l'accesso e invia malware per trovare dati sensibili. Può anche fingere di essere un cliente o un partner aziendale, o chiunque altro, in realtà.

Esempio di attacco man-in-the-middle

Recentemente, un autore di minacce ha ottenuto 500 certificati per siti web come Google, Skype e altri siti di rilievo grazie a un attacco hacker al sito del registrar olandese DigiNotar. Utilizzando questi certificati, l'autore dell'attacco ha impersonato siti web affidabili in un attacco MITM e ha rubato i dati degli utenti indurli con l'inganno a fornire le loro credenziali su siti web mirror. La violazione ha finito per avere un impatto su circa 300.000 account Gmail iraniani e ha portato DigiNotar a dichiarare bancarotta.

2. Classica iniezione SQL

Supponiamo che tu stia preparando le vacanze e desideri acquistare un vestito hawaiano. Apri il browser e digiti "vestiti hawaiani" nella barra di ricerca. Se la barra di ricerca è stata infettata da un codice dannoso, ti fornirà comunque un elenco di vestiti hawaiani, ma utilizzerà la tua ricerca per trovare le tue informazioni personali. ?

Un hacker utilizza un codice SQL per alterare un database e ottenere l'accesso a informazioni potenzialmente importanti in un attacco informatico noto come SQL injection. Dato che può essere utilizzato per qualsiasi applicazione web o sito che utilizza un database basato su SQL, è uno dei tipi di attacco più comuni e pericolosi.

Esempio di attacco SQL

Tra le vittime di questo tipo di attacchi informatici figurano Sony Pictures, Target, LinkedIn ed Epic Games. Il caso Cisco del 2018 è uno degli attacchi più noti. È stata individuata una vulnerabilità SQL injection in Cisco Prime License Manager.

Gli aggressori sono riusciti ad ottenere l'accesso shell ai sistemi in cui era implementata la gestione delle licenze. Ma non temete. Da allora, Cisco è riuscita a risolvere il problema.

Sebbene questo bug sia ormai abbastanza vecchio da poter bere alcolici, non riusciamo ancora a eliminarlo definitivamente. È considerato una delle minacce informatiche più antiche, eppure continua a causare gli stessi problemi.

3. La crescita del malware

Tutto è divertente e piacevole finché non si scarica un malware e si aiutano gli hacker a ottenere tutti i propri dati personali. Il malware riassume tutti i file o programmi che causano danni e comprende worm, trojan, virus e ransomware.

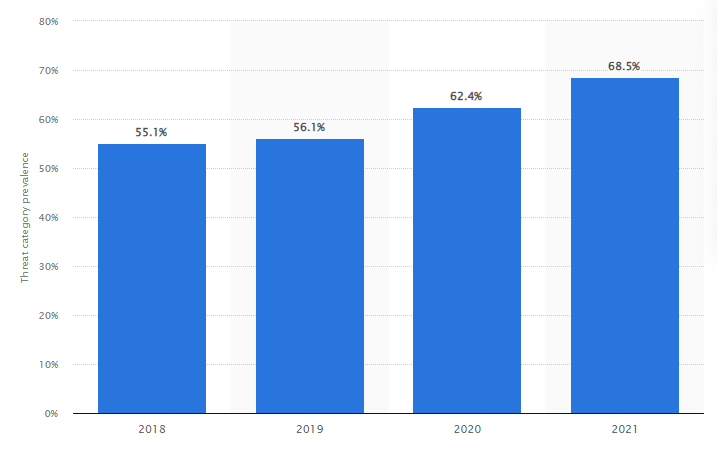

Nel 2021, il 68,5% delle aziende ha subito attacchi malware. La reportistica mostra che l'aumento è stato determinato dalla diffusione dell'epidemia di COVID-19.

Inoltre, i criminali hanno abbandonato le campagne ransomware automatizzate incentrate sulla portata per passare a estorsioni più mirate contro aziende consolidate. Grazie a questo cambiamento, il ransomware è diventato più redditizio, attirando infine l'attenzione delle bande criminali.

L'uso crescente di questa nuova tecnica di estorsione ha causato un aggravamento dell'epidemia di ransomware.

Esempio di attacco malware

Uno degli attacchi più famosi è stato quello del ransomware WannaCry, che è riuscito a infettare più di 230.000 computer in un giorno e il risultato è stato una perdita di 4 miliardi di dollari.

4. Tecniche sofisticate di phishing

Il phishing è una forma di ingegneria sociale in cui un aggressore invia un messaggio falso con l'intento di indurre la persona a fornire informazioni personali o a installare software dannoso sull'infrastruttura della vittima.

Esempio di tecnica di phishing

Ubiquiti Networks, purtroppo, ha subito un attacco di phishing nel 2015 che è costato all'azienda 46,7 milioni di dollari. L'autore dell'attacco ha autorizzato il responsabile della contabilità dell'azienda a effettuare una serie di trasferimenti per finalizzare un'acquisizione segreta.

L'hacker si è spacciato per l'amministratore delegato e l'avvocato dell'azienda. L'azienda ha effettuato 14 pagamenti bancari in un periodo di 17 giorni verso account in Polonia, Ungheria, Cina e Russia.

Ubiquiti è venuta a conoscenza del problema dopo aver ricevuto un avviso dall'FBI che il suo account bancario di Hong Kong poteva essere stato oggetto di una frode. Ciò ha permesso all'azienda di bloccare tutti i trasferimenti in corso e di fare tutto il lavoro richiesto per recuperare la maggior parte dei 46,7 milioni di dollari, pari a circa il 10% della liquidità dell'azienda, che erano stati sottratti.

5. Frequenti attacchi Denial-of-Service

Questo tipo di attacco informatico può causare l'interruzione della rete e renderla inaccessibile agli utenti. Gli hacker potrebbero avere obiettivi politici o sociali, ad esempio lanciare una campagna contro un'azienda di cui non apprezzano le attività.

A volte gli hacker utilizzano gli attacchi DDoS solo per divertimento e per vantarsi delle nuove tecniche che hanno sviluppato per mettere fuori uso un sistema.

Esempio di attacco Denial-of-Service

Nel febbraio 2020, Amazon Web Services è stata oggetto di un massiccio attacco DDoS. Si è trattato dell'attacco DDoS più grave della storia recente, che ha utilizzato un metodo chiamato CLDAP (Connectionless Lightweight Directory Access Protocol) reflection per colpire un cliente AWS anonimo.

La quantità di dati inviati all'indirizzo IP della vittima viene aumentata da 56 a 70 volte utilizzando questa tecnica, che ha una dipendenza da server CLDAP di terze parti vulnerabili. L'attacco ha raggiunto un picco sorprendente di 2,3 gigabyte al secondo nel corso di tre giorni.

10 modi per affrontare le minacce alla sicurezza informatica

Gli hacker stanno diventando sempre più creativi e ci stanno mettendo in difficoltà.

Per aiutarti a combattere queste minacce, ecco dieci modi per difendere e proteggere la tua azienda da potenziali minacce informatiche.

1. Scegli uno strumento di project management e un servizio di archiviazione cloud sicuri

Gli strumenti di project management sono ormai indispensabili, soprattutto per il monitoraggio dello stato di avanzamento dei progetti e per migliorare la comunicazione all'interno del team. Tuttavia, non tutti gli strumenti di lavoro disponibili oggi sono sicuri.

Quando parliamo di sicurezza, intendiamo una piattaforma dotata delle misure di autorizzazione adeguate per ridurre al minimo le fughe di informazioni.

ClickUp è uno degli strumenti di collaborazione più sicuri attualmente disponibili. Offre un ambiente sicuro, senza trascurare le prestazioni delle applicazioni e l'esperienza complessiva dell'utente.

Infatti, ha ottenuto continuamente le certificazioni SOC 2, ISO 27001, ISO 27017 e ISO 27018. Queste certificazioni ISO dimostrano l'impegno di ClickUp nel proteggere i dati dei propri clienti e la sua disponibilità a fornire supporto a clienti di tutte le dimensioni in tutto il mondo.

Dai un'occhiata alle sue funzionalità di sicurezza:

- L'autenticazione a due fattori protegge la tua area di lavoro da accessi non autorizzati.

- Tutte le conversazioni sulle applicazioni online ClickUp sono protette tramite crittografia SSL a 256 bit.

- Autorizzazioni personalizzate per assegnare a ciascun membro del team un proprio set di autorizzazioni, in modo che possa visualizzare solo le informazioni di cui ha bisogno.

- Controlla chi vede cosa e chi viene aggiunto alla tua area di lavoro con la privacy degli spazi, delle cartelle e degli elenchi.

Hai anche bisogno di un servizio cloud in cui conservare i tuoi dati vitali in una posizione centralizzata altamente sicura che il tuo team di sicurezza informatica possa monitorare.

Internxt è una piattaforma di archiviazione cloud decentralizzata che integra la condivisione di file peer-to-peer, la blockchain e la crittografia end-to-end. I tuoi file vengono archiviati in parti frammentate su server situati in diverse posizioni in paesi diversi, rendendoli ancora più privati e sicuri.

Queste sono le sue funzionalità/funzioni:

- I collegamenti crittografati end-to-end rendono la condivisione dei file sicura, privata e semplice.

- Utilizza i token per pagare i servizi di archiviazione cloud e cloud computing. I clienti possono anche ottenere sconti e prodotti gratis utilizzando i token.

- I file caricati verranno crittografati sul lato client prima di essere suddivisi in piccoli blocchi. Solo tu avrai accesso alla chiave di crittografia che ti consentirà di recuperare i dati frammentati.

Quando questo tipo di servizio cloud incontra un'app di gestione come ClickUp, la sicurezza del tuo progetto, ma anche la produttività e la collaborazione del team, sono tutte sotto controllo.

Insieme, Internxt e ClickUp sono la tua Area 51! ?

2. Affrontare i requisiti di sicurezza delle informazioni sin dall'inizio del progetto

Se vuoi assicurarti che il progetto abbia successo, devi effettuare un lavoro richiesto per stabilire fin dall'inizio le esigenze in materia di sicurezza delle informazioni e poi assicurarti che siano in atto i processi appropriati.

Se i requisiti di sicurezza non vengono affrontati con sufficiente anticipo nel ciclo di progetto, possono avere un'influenza significativa sulle attività cardine e sull'ambito del progetto quando si presentano. E, credeteci, si presenteranno!

Assicurati che la sicurezza delle informazioni sia considerata una preoccupazione costante e gestita come tale durante l'intero ciclo di vita del progetto.

3. Assumete professionisti specializzati nella sicurezza online

Migliora i processi dei tuoi progetti aggiungendo ruoli di sicurezza al progetto e assegnando responsabilità.

Un team di sicurezza competente ed esperto è una risorsa preziosa. Può fornirti consigli su come i requisiti di sicurezza influiscono sulla pianificazione dei progetti e sulle risorse, nonché sul tipo di monitoraggio necessario.

Security Manager e Security Analyst sono attualmente due delle posizioni più ricercate nel campo della sicurezza informatica.

Gli analisti della sicurezza hanno il compito di bloccare le violazioni e riparare eventuali danni causati da attacchi precedenti. I responsabili della sicurezza, invece, hanno il compito di sviluppare piani di sicurezza e implementare politiche per proteggere le informazioni sensibili.

4. Utilizza tecnologie antivirus e VPN

Utilizza reti private virtuali (VPN) affidabili per proteggere i tuoi computer e smartphone. Queste proteggono la tua identità da agenzie governative e hacker e nascondono i tuoi indirizzi IP e i tuoi dati. La VPN impedisce agli hacker di spiare le tue attività online.

Anche il software antivirus è essenziale. Si tratta di un insieme di programmi progettati per rilevare e prevenire virus informatici quali adware, trojan, worm, ecc.

Con queste due misure di protezione, i ladri di dati ti troveranno molto meno interessante.

Ora, non sto dicendo che questo vi proteggerà da qualsiasi danno o pericolo, ma sicuramente aiuta.

La VPN vi darà dei superpoteri irrintracciabili. ?

5. Proteggi la sicurezza dell'accesso di terze parti e fornitori

I rischi legati ai fornitori terzi si dividono in tre categorie: operativi, di transazione e di conformità/normativi.

Ecco alcuni modi per proteggere l'azienda dai pericoli e dai rischi legati a terzi:

- Dedica un po' di tempo in più alla ricerca di un fornitore terzo. Potrebbe evitare alla tua azienda di correre rischi in futuro.

- Tieni traccia di tutte le situazioni che potrebbero avere un impatto sui tuoi fornitori.

- Il monitoraggio dei fornitori terzi dovrebbe includere i problemi relativi all'esposizione dei dati. I dati di un'organizzazione potrebbero essere esposti a causa di dispositivi configurati in modo errato e campagne mirate.

6. Scegli fonti affidabili

Affidarsi a fonti conosciute e affidabili è un modo per affrontare le minacce informatiche. Ciò significa stabilire connessioni con provider di servizi e prodotti affidabili e utilizzare solo modalità di pagamento e siti web affidabili.

Ricorda che se qualcosa sembra troppo bello per essere vero, probabilmente lo è, e se qualcosa non ti convince, probabilmente non lo è. ?

Esistono diversi modi per verificare l'affidabilità di una fonte.

- Nome di dominio: dai un'occhiata alle tre lettere che seguono il nome di dominio del sito web, come ". edu", ". gov", ". org" e ". com". I siti web che terminano con . edu e . gov sono in genere affidabili.

- Fonte: esiste un elenco degli autori dell'articolo o dello studio? Se sì, forniscono citazioni o link a fonti affidabili o si limitano a presentare le proprie opinioni senza fornire alcuna prova a sostegno? È disponibile un loro curriculum?

- Ulteriori informazioni: cerca di utilizzare altri siti web affidabili per verificare l'integrità e la veridicità delle informazioni che trovi. Potrebbe essere necessario effettuare ulteriori ricerche se scopri un sito web affidabile che contesta la tua fonte primaria.

7. Scegli fonti affidabili

Esistono anche minacce alla sicurezza dei dati che migrano da un computer all'altro e non solo attacchi informatici online. Possono effettuare il monitoraggio di un laptop e violarlo senza che tu te ne accorga. Questi worm e cavalli di Troia lasciano le loro impronte ovunque.

L'installazione di un firewall è fondamentale per la sicurezza dei dati. Un firewall protegge la tua rete controllando il traffico Internet. Protegge il tuo computer o la tua rete dagli hacker o dal traffico di rete superfluo e crea un perimetro di sicurezza attorno al tuo computer o alla tua rete per bloccare i dati in entrata potenzialmente pericolosi.

Inoltre, questo sistema è in grado di filtrare il traffico in uscita dannoso. In questo modo, i firewall riducono la possibilità che i dispositivi protetti dal firewall entrino a far parte di una botnet, ovvero un'ampia rete di dispositivi connessi a Internet controllati dagli aggressori.

Esistono cinque tipi di firewall: firewall con filtraggio dei pacchetti, gateway a livello di circuito, gateway a livello di applicazione, firewall con ispezione stateful e firewall di nuova generazione. Il migliore per la sicurezza informatica è il firewall a livello di applicazione, in grado di limitare l'accesso a siti web pericolosi e impedire la fuga di dati sensibili.

8. Introdurre test di sicurezza informatica

Dovresti prendere in considerazione l'implementazione di test di sicurezza informatica e il controllo approfondito di ogni connessione tra i sistemi IT e Internet. Senza testare i punti deboli, chiunque può accedere a un database o a un'infrastruttura di rete e causare danni con un po' di tempo a disposizione.

Dovresti anche testare il comportamento dei tuoi dipendenti e le procedure generali durante tutta la fase di project management. Esamina come vengono concesse le autorizzazioni alle risorse aziendali e stabilisci delle regole per proteggere i dati riservati nel modo più sicuro possibile.

9. Implementa la gestione delle password e l'autenticazione a più fattori

Una password compromessa consente agli hacker o ai criminali informatici di accedere a un sistema e rubare dati.

Una password diventa più difficile da indovinare se contiene almeno dieci caratteri; combinali con numeri, simboli o caratteri maiuscoli e minuscoli e otterrai una password sicura.

Ricordati di controllare sempre la complessità delle tue password prima di utilizzarle!

Inoltre, abilita l'autenticazione a più fattori. Sebbene l'autenticazione a più fattori dovrebbe essere normale in ogni momento, è particolarmente importante quando i tuoi partner terzi lavorano da remoto e accedono alla rete utilizzando dispositivi sconosciuti.

Per ridurre il furto di credenziali, queste dovrebbero essere uniche per ogni singolo utente. Le credenziali non dovrebbero essere trasmesse a un sostituto di un ex collaboratore. Invece di SMS o email, prendete in considerazione l'utilizzo di un secondo o terzo fattore che la vostra azienda può gestire, come le schede di identificazione a radiofrequenza (RFID) o la biometria. Quando la vostra relazione aziendale termina, chiudete sempre l'account.

10. Aggiorna regolarmente il software

L'aggiornamento regolare del software contribuisce a proteggere dalle vulnerabilità di sicurezza, migliora le prestazioni e fornisce l'accesso alle funzionalità/funzioni più recenti e alle correzioni di bug.

Anche eseguire regolarmente scansioni alla ricerca di potenziali minacce è essenziale per identificare eventuali attività dannose o comportamenti sospetti sul tuo sistema. È importante mantenere aggiornato il tuo software per ridurre il rischio di cadere vittima di attacchi dannosi.

Correlati: Modelli di gestione dei rischi

Rafforza la tua sicurezza online con strumenti sicuri

Per combattere le minacce informatiche e le vulnerabilità online, è fondamentale scegliere uno strumento di project management che abbia dimostrato di essere sicuro e protetto. Se non ti fidi del tuo attuale strumento di lavoro, è ora di cambiare. Integra una solida sicurezza informatica e uno spazio di archiviazione digitale protetto in ogni aspetto del tuo prossimo progetto: ClickUp e Internxt possono aiutarti in questo ? ?

Autore ospite:

Mia Naumoska è Chief Marketing Officer di Internxt, un servizio di archiviazione cloud zero-knowledge basato sui migliori standard di privacy e sicurezza.