Czy Wiz zapewnia Ci solidną widoczność, ale nie spełnia oczekiwań w zakresie naprawy w czasie rzeczywistym, telemetrii na poziomie hosta lub analizy ruchu sieciowego?

Można śmiało powiedzieć, że nie tylko Ty zauważyłeś te braki.

Wraz ze wzrostem złożoności środowisk w chmurze Teams ds. bezpieczeństwa potrzebują narzędzi, które identyfikują zagrożenia i pomagają je ograniczać.

W tym wpisie na blogu przedstawiono niektórych z najlepszych konkurentów Wiz, którzy uzupełniają brakujące elementy. Zostań z nami do końca, aby dowiedzieć się, w jaki sposób ClickUp (tak, ta platforma zwiększająca wydajność!) oferuje wsparcie dla wydajnej współpracy w zakresie bezpieczeństwa w chmurze. 🔐

Na co należy zwrócić uwagę u konkurentów Wiz?

Szukając najlepszych alternatyw dla Wiz, zacznij od zidentyfikowania konkretnych luk w zarządzaniu projektami cyberbezpieczeństwa. Odpowiednie rozwiązanie bezpośrednio wypełni te luki i wzmocni ogólną strategię bezpieczeństwa. Oto kilka funkcji, na które warto zwrócić uwagę:

- Telemetria hosta oparta na agentach: Poszukaj konkurentów Wiz, którzy wdrażają lekkie agenty do rejestrowania aktywności procesów, plików i rejestru, aby uzyskać bogatsze dane do analizy kryminalistycznej

- Zautomatyzowane cykle pracy naprawcze: Priorytetowo traktuj platformy, które integrują się z systemami zgłoszeń i automatycznie stosują poprawki lub aktualizacje zasad

- *analiza ruchu sieciowego: Wybierz narzędzia, które zapewniają ciągłą kontrolę ruchu i wykrywanie anomalii w wirtualnych chmurach prywatnych (VPC)

- Oszustwa i honeypoty: Oceń rozwiązania z natywnym wdrożeniem honeypotów, aby wyłapać atakujących i wykryć ruchy boczne

- zaawansowane skanowanie SBOM i łańcucha dostaw:* Rozważ dostawców, którzy tworzą mapę pełnej listy komponentów oprogramowania (SBOM) i sygnalizują luki w zabezpieczeniach na wyższych poziomach łańcucha dostaw

- Niestandardowy pulpit nawigacyjny i raportowanie: Wybierz alternatywy dla celu Wiz dzięki widżetom typu „przeciągnij i upuść”, spersonalizowanym wskaźnikom i raportowaniu z etykietą

- obsługa lokalna i starszych wersji: *Wybierz dostawcę oferującego zarówno agenty w chmurze, jak i lokalne, aby zapewnić jednolity zasięg w środowiskach hybrydowych lub starszych

🧠 Ciekawostka: W 2013 roku AWS podpisał umowę o wartości 600 milionów dolarów z CIA, ustawiając scenę do bezpiecznego wdrożenia chmury w sektorze publicznym. Był to początek obecnie dynamicznie rozwijającego się ekosystemu GovCloud.

Konkurenci Wiz w skrócie

Poniżej znajduje się tabela porównująca wszystkich konkurentów i alternatywne rozwiązania dla Wiz. 📊

| Narzędzie | Najlepsze dla | Najlepsze funkcje | Ceny* |

| Palo Alto Prisma Chmura | Kompleksowe zabezpieczenia chmury i DevSecOps dla średnich i dużych przedsiębiorstw Enterprise | Zarządzanie stanem bezpieczeństwa w chmurze (CSPM), ochrona obciążenia pracą w chmurze (CWPP), zarządzanie uprawnieniami do infrastruktury chmurowej (CIEM), priorytetyzacja ryzyka opartej na AI | Niestandardowe ceny |

| Lacework | Wykrywanie anomalii behawioralnych za pomocą poligrafu i pełna widoczność dla średnich i dużych przedsiębiorstw Enterprise | Wykrywanie anomalii na podstawie zachowań, priorytetyzacja ryzyka, automatyzacja kontrole zgodności | Niestandardowe ceny |

| Orca Security | Bezagentowe zarządzanie podatnością na zagrożenia dla małych i średnich Business korzystających z wielu chmur | Priorytetyzacja oparta na kontekście, wizualizacja ścieżek ataku, technologia SideScanning | Niestandardowe ceny |

| Tenable | Szerokie zarządzanie podatnością na zagrożenia w środowiskach w chmura i lokalnych dla Enterprise | CSPM, zunifikowane skanowanie podatności, bezpieczeństwo infrastruktury jako kodu (IaC) | Niestandardowe ceny |

| Oprogramowanie Aqua Security | Pełne bezpieczeństwo cyklu życia w chmurze dla małych i średnich Teams IT oraz Teams DevOps wymagających zabezpieczeń kontenerów | Ochrona kontenerów i środowiska uruchomieniowego Kubernetes, obciążenia pracą bezserwerowe, integracja z procesem CI/CD | Niestandardowe ceny |

| Microsoft Defender dla chmury | Zarządzanie bezpieczeństwem dla średnich firm w środowiskach chmury opartych na technologii Microsoft | Natywne rozwiązania CSPM i CWP ze scentralizowanymi alertami, wbudowanymi standardami regulacyjnymi i raportowaniem oraz integracją z platformą Azure | Niestandardowe ceny |

| Qualys | Skanowanie bezpieczeństwa oparte na agentach i bez agentów dla Enterprise i dużych Teams programistów | Hybrydowa ochrona zasobów (chmura + starsza wersja), scentralizowane raportowanie, CSPM dla wielu chmur | Niestandardowe ceny |

| Check Point | Zintegrowane zarządzanie bezpieczeństwem i stanem zabezpieczeń dla średnich i Enterprise przedsiębiorstw | CSPM, natywne dla chmury zabezpieczenia przed zagrożeniami, zabezpieczenia bezserwerowe, wsparcie API innych firm | Niestandardowe ceny |

| Sysdig | Operacje DevSecOps oparte na Kubernetes dla małych i średnich przedsiębiorstw | Analiza incydentów z wykorzystaniem eBPF, wykrywanie zagrożeń w czasie rzeczywistym, priorytetyzacja luk w zabezpieczeniach | Niestandardowe ceny |

| Snyk | Bezpieczeństwo zorientowane na programistów dla kodu, kontenerów i IaC dla dużych Teams i Enterprise | Bezpieczeństwo typu „shift-left”, cykle pracy zorientowane na programistów, integracja CI/CD, | Dostępny Free Plan; płatne plany zaczynają się od 25 USD miesięcznie |

10 najlepszych konkurentów i alternatyw dla Wiz

A teraz przyjrzyjmy się bliżej najlepszym konkurentom Wiz. 👇

Jak oceniamy oprogramowanie w ClickUp

Nasz zespół redakcyjny stosuje przejrzysty, oparty na badaniach i niezależny od dostawców proces, dzięki czemu możesz mieć pewność, że nasze rekomendacje są oparte na rzeczywistej wartości produktów.

Oto szczegółowy opis tego , jak oceniamy oprogramowanie w ClickUp.

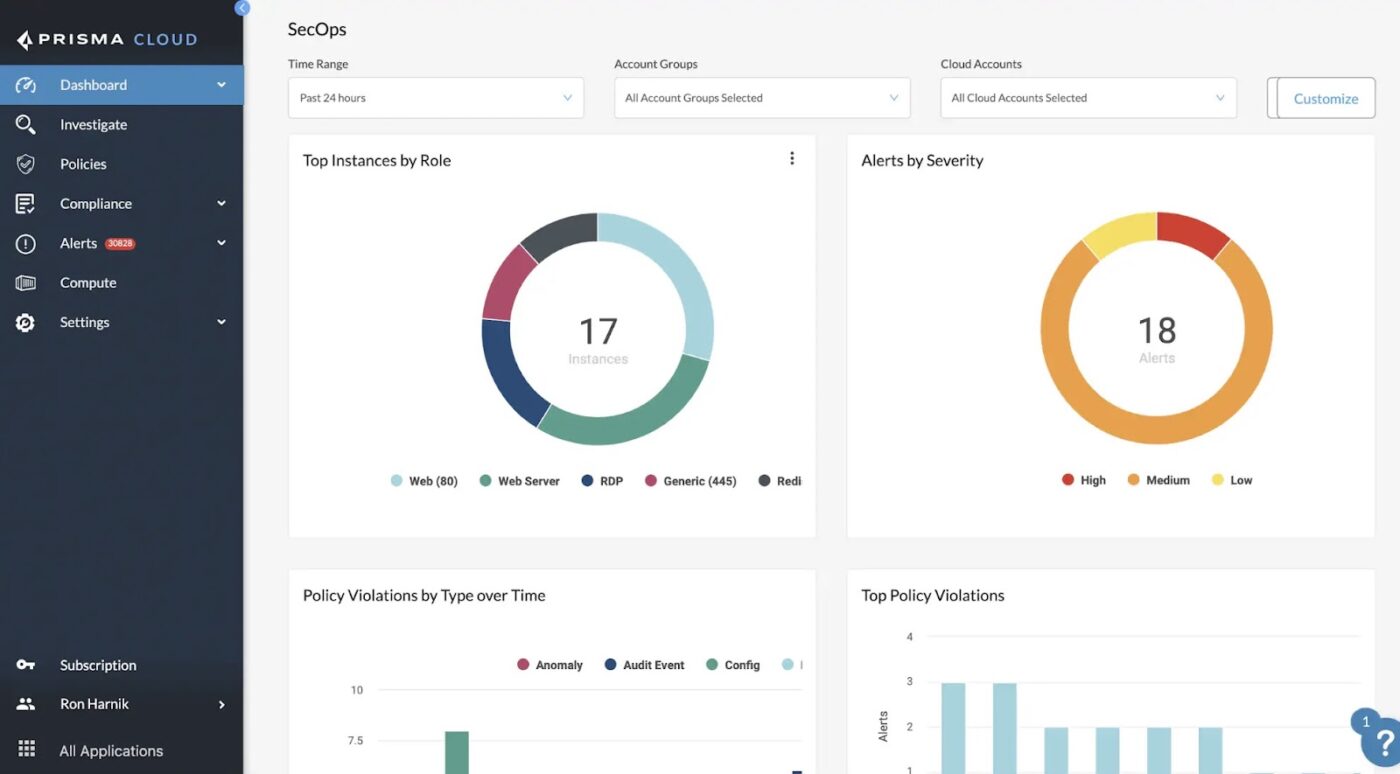

1. Palo Alto Prisma Cloud (najlepsze rozwiązanie do kompleksowego bezpieczeństwa w chmurze i integracji DevSecOps)

Prisma Cloud w Palo Alto Networks to kompleksowa platforma ochrony aplikacji natywnych dla chmury (CNAPP), zaprojektowana w celu ochrony aplikacji w całym cyklu ich życia, od kodu do chmury.

Wykorzystując połączenie uczenia maszynowego, zaawansowanej analityki i Precision AI, nieustannie skanuje infrastrukturę, kod aplikacji i obciążenia pracą, aby wykrywać nieprawidłowe konfiguracje, naruszenia zasad i aktywne zagrożenia.

Rozwiązanie integruje się również z szerszym ekosystemem bezpieczeństwa Palo Alto, w tym Cortex XDR i WildFire, ułatwiając tworzenie zunifikowanej strategii bezpieczeństwa.

Najlepsze funkcje Palo Alto Prisma Chmura

- Zabezpiecz infrastrukturę wszystkich dostawców za pomocą zarządzania bezpieczeństwem chmury (CSPM), które wykrywa nieprawidłowe konfiguracje, odchylenia i naruszenia zasad

- Chroń obciążenia pracą i kontenery dzięki ochronie obciążeń w chmurze (CWP), w tym skanowaniu bez agentów dla maszyn wirtualnych, środowisk bezserwerowych i Kubernetes

- Zabezpiecz swoje procesy CI/CD dzięki zintegrowanemu zabezpieczeniu kodu, skanowaniu IaC, analizie składu oprogramowania i wykrywaniu tajnych informacji przed uruchomieniem

- Zyskaj pełną widoczność i kontrolę nad zasobami w środowiskach wielkich chmur i hybrydowych

Ograniczenia Palo Alto Prisma Chmura

- Wymaga to skomplikowanego i czasochłonnego ustawienia początkowego, zwłaszcza bez wcześniejszego doświadczenia w korzystaniu z narzędzi Palo Alto

- Braki w dokumentacji, szczególnie w przypadku zaawansowanych zastosowań i przykładów wdrożeń w rzeczywistych warunkach

Ceny Palo Alto Prisma Chmura

- Niestandardowe ceny

Oceny i recenzje Palo Alto Prisma chmura

- G2: 4,4/5 (ponad 390 recenzji)

- Capterra: Niewystarczająca liczba recenzji

Co mówią prawdziwi użytkownicy o Palo Alto Prisma Chmura?

Oto, co o tym konkurent Wiz napisał w recenzji G2:

Najbardziej podoba mi się w Prisma Access możliwość zapewnienia spójnego bezpieczeństwa w chmurze wszystkim użytkownikom, niezależnie od ich lokalizacji. Integracja z innymi narzędziami Palo Alto Networks, takimi jak Cortex i Panorama, ułatwia zarządzanie i monitorowanie stanu bezpieczeństwa z poziomu scentralizowanego pulpitu nawigacyjnego.

Najbardziej podoba mi się w Prisma Access możliwość zapewnienia spójnego bezpieczeństwa w chmurze wszystkim użytkownikom, niezależnie od ich lokalizacji. Integracja z innymi narzędziami Palo Alto Networks, takimi jak Cortex i Panorama, ułatwia zarządzanie i monitorowanie stanu bezpieczeństwa z poziomu scentralizowanego pulpitu nawigacyjnego.

🔍 Czy wiesz, że... Na początku lat 90. strony internetowe były w większości oparte na protokole HTTP. Dopiero w 1994 r. firma Netscape wprowadziła protokół HTTPS do szyfrowania ruchu przeglądarki, co dało odpowiedź na pierwsze dyskusje na temat bezpieczeństwa w sieci.

2. Lacework (najlepsze rozwiązanie dla środowisk w chmurze z wymogami zgodności)

Lacework FortiCNAPP pomaga Teams łączyć sygnały ryzyka w chmurze z wykrywaniem zagrożeń w czasie rzeczywistym, niezależnie od tego, czy chodzi o analizę błędnych konfiguracji, czy określenie sposobu bezpiecznego przechowywania informacji o klientach. Tworzy spójny widok luk w zabezpieczeniach, błędnych konfiguracji i aktywnych zagrożeń w całym środowisku chmury.

Dzięki nativnemu wsparciu platform AWS, Azure i Google chmura platforma nieustannie analizuje aktywność w celu wykrycia wczesnych oznak ransomware, cryptojackingu i naruszenia poufności danych uwierzytelniających.

Najlepsze funkcje Lacework

- Wykrywaj ataki typu zero-day na wczesnym etapie dzięki platformie Polygraph® Data Platform, która ujawnia anomalie behawioralne i wzorce zagrożeń

- Odkryj zagrożenia związane z tożsamością dzięki CIEM, który ocenia uprawnienia i sygnalizuje nadmierne uprawnienia role w chmurze

- Uprość proces naprawy dzięki automatycznym informacjom o błędnych konfiguracjach, lukach w zabezpieczeniach i naruszeniach zasad

- Przejdź na model „shift left” dzięki zintegrowanym rozwiązaniom IaC Security, SAST i analizie składu oprogramowania (SCA), aby wykrywać problemy przed wdrożeniem

- Zautomatyzuj kontrole zgodności i raportowanie dla różnych standardów branżowych

Limit Lacework

- Brak śledzenia napraw w czasie rzeczywistym; zamknięte problemy znikają po ponad 24 godzinach

- Użytkownicy uważają konfigurację alertów za trudną i oczekują lepszej integracji z Slackiem, Datadogiem, narzędziami SIEM i platformami zgłoszeniowymi

Ceny Lacework

- Niestandardowe ceny

Oceny i recenzje Lacework

- G2: 4,4/5 (ponad 380 recenzji)

- Capterra: Niewystarczająca liczba recenzji

📮 ClickUp Insight: 74% pracowników korzysta z co najmniej dwóch narzędzi, aby znaleźć potrzebne informacje, przełączając się między wiadomościami e-mail, czatem, notatkami, narzędziami do zarządzania projektami i dokumentacją. Ciągłe przełączanie się między aplikacjami powoduje stratę czasu i spowalnia wydajność. Jako aplikacja do wszystkiego w pracy, ClickUp łączy wszystkie Twoje zadania — e-mail, czaty, dokument, zadanie ClickUp i notatki — w jednym, przeszukiwalnym obszarze roboczym, dzięki czemu wszystko jest dokładnie tam, gdzie tego potrzebujesz.

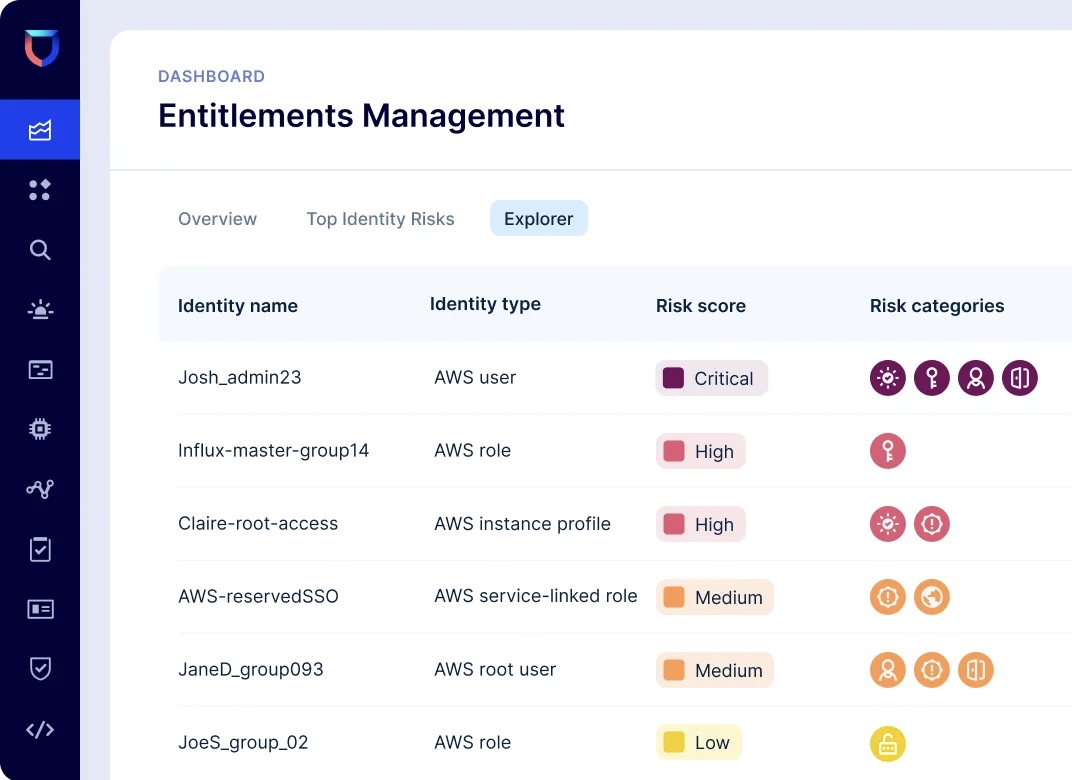

3. Orca Security (najlepsze rozwiązanie do szybkiego wdrażania w środowiskach wielochmury)

Orca Security zapewnia Teams głęboką widoczność w każdą warstwę środowiska chmury bez konieczności instalowania agentów. Automatycznie koreluje ryzyka, takie jak nieprawidłowe konfiguracje, odsłonięte API, problemy z tożsamością i luki w zabezpieczeniach, aby wykryć najbardziej krytyczne zagrożenia.

To narzędzie łączy w jednym interfejsie telemetrię w czasie rzeczywistym, profesjonalną komunikację, zaawansowaną priorytetyzację ryzyka i szerokie wsparcie w zakresie zgodności z przepisami.

Skupienie się na „toksycznych kombinacjach” pomaga Teams nadać priorytet 1% alertów, które naprawdę mają znaczenie, eliminując szum często związany z narzędziami bezpieczeństwa w chmurze.

Najlepsze funkcje Orca Security

- Wdrażaj skanowanie bez agentów za pomocą SideScanning™, aby uzyskać natychmiastową widoczność w obciążeniach pracą, ryzykach i konfiguracjach

- Aktywuj Orca Sensor, aby uzyskać ochronę w czasie rzeczywistym, umożliwiającą wykrywanie i badanie w czasie rzeczywistym przy użyciu lekkiej obserwowalności na poziomie jądra

- Zapewnij zgodność z przepisami na dużą skalę, korzystając z ponad 100 gotowych ram regulacyjnych, w tym CIS Benchmarks, PCI DSS, HIPAA i SOC 2

- Zmniejsz koszty operacyjne i wpływ na wydajność środowisk produkcyjnych

Limitacje Orca Security

- Skanowanie bez agentów może nie wykrywać głębszych informacji o środowisku uruchomieniowym w porównaniu z konkurencyjnymi rozwiązaniami Wiz opartymi na agentach

- Brak solidnych funkcji shift-left. Brak znanych integracji IDE/CLI dla cykli pracy programistów

Ceny Orca Security

- Niestandardowe ceny

Oceny i recenzje Orca Security

- G2: 4,6/5 (ponad 200 recenzji)

- Capterra: 4,8/5 (ponad 50 recenzji)

Co mówią o Orca Security prawdziwi użytkownicy?

Użytkownik udostępnił tę recenzję na Capterra:

Orca to rozwiązanie VMS bez agentów. Oznacza to, że nie ma żadnego wpływu na użytkowników ani spadku wydajności. Twój zespół operacyjny nie musi zarządzać wdrażaniem agentów, aktualizacjami ani przestojami. […] Produkt jest dość nowy i wiele z tych ulepszeń jest obecnie opracowywanych.

Orca to rozwiązanie VMS bez agentów. Oznacza to, że nie ma żadnego wpływu na użytkowników ani spadku wydajności. Twój zespół operacyjny nie musi zarządzać wdrażaniem agentów, aktualizacjami ani przestojami. […] Produkt jest dość nowy i wiele z tych ulepszeń jest obecnie opracowywanych.

🧠 Ciekawostka: Koncepcja „zero trust” została stworzona przez analityka firmy Forrester, Johna Kindervaga, który zasugerował, że organizacje nie powinny domyślnie ufać żadnej sieci. Minęło ponad dziesięć lat (i kilka bolesnych naruszeń bezpieczeństwa), zanim idea ta stała się powszechna.

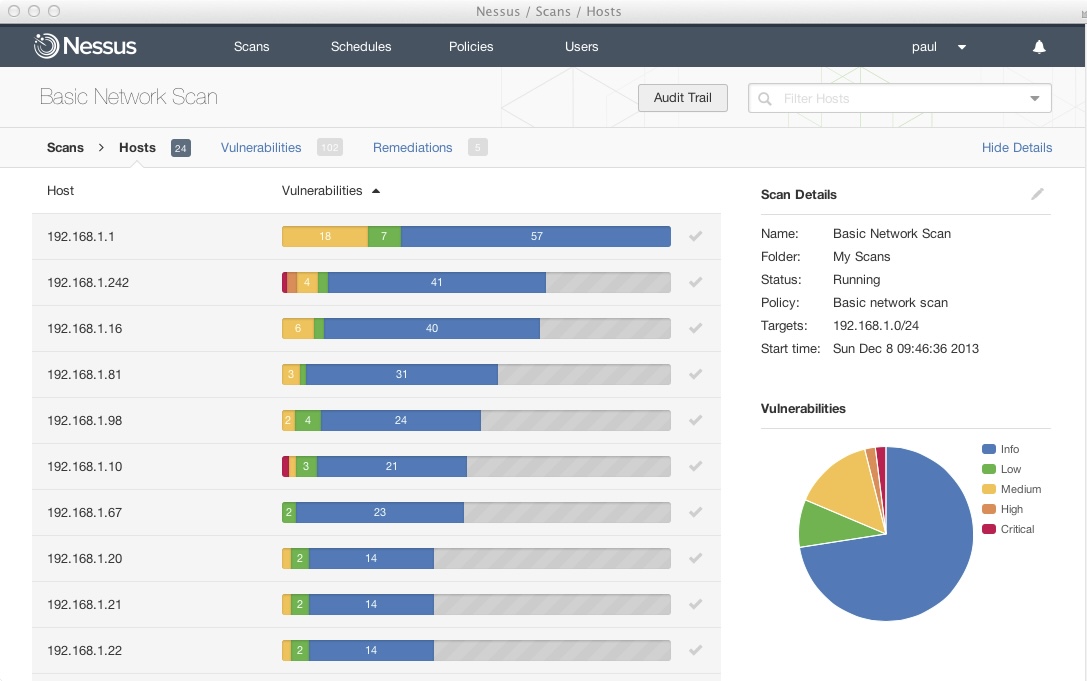

4. Tenable (najlepszy do zunifikowanego skanowania podatności)

Tenable oferuje skonsolidowane podejście do zabezpieczania środowisk hybrydowych i wielochmurowych poprzez swoją flagową platformę do zarządzania ekspozycją, Tenable One. Zamiast traktować luki w zabezpieczeniach, nieprawidłowe konfiguracje i problemy z tożsamością jako odizolowane problemy, Tenable łączy wszystkie elementy, aby zapewnić priorytetowy widok ryzyka w całym obszarze narażonym na ataki.

Narzędzie oferuje wsparcie dla rozwiązań zatwierdzonych przez FedRAMP, dzięki czemu jest zaufanym wyborem dla instytucji rządowych i środowisk podlegających ścisłej regulacji. Narzędzie oferuje również takie funkcje, jak dostęp just-in-time (JIT), autonomiczne instalowanie poprawek i wielowarstwowa analityka oparta na AI.

Najlepsze funkcje Tenable

- Zamknij luki w identyfikacji dzięki Tenable Identity Exposure, wykrywając nieprawidłowe konfiguracje i ryzykowne dostępy w Active Directory i Entra ID

- Przyspiesz usuwanie luk dzięki Tenable Patch Management, które automatycznie dopasowuje luki do odpowiednich poprawek i samodzielnie je instaluje

- Wprowadź zasadę minimalnych uprawnień za pomocą Tenable CIEM i dostępu JIT, aby ograniczyć niepotrzebne uprawnienia w chmurze

- Zintegruj płynnie kontrole bezpieczeństwa z cyklem życia DevOps

Ograniczenia Tenable

- Brak wbudowanej funkcji automatycznego usuwania wyników skanowania, co zajmuje przestrzeń na dysku

- Chociaż rozwiązanie to jest silne w zakresie zarządzania podatnością i postawą, jego funkcje ochrony środowiska uruchomieniowego mogą być mniej dojrzałe niż w przypadku wyspecjalizowanych dostawców CNAPP

- Czasami sygnalizuje nieistotne problemy, zwiększając obciążenie pracą dla Teams ds. bezpieczeństwa

Ceny Tenable

- Niestandardowe ceny

Oceny i recenzje Tenable

- G2: 4,5/5 (ponad 250 recenzji)

- Capterra: Niewystarczająca liczba recenzji

📖 Przeczytaj również: Najlepsze darmowe oprogramowanie do zarządzania projektami, które można połączyć z konkurentami Wiz

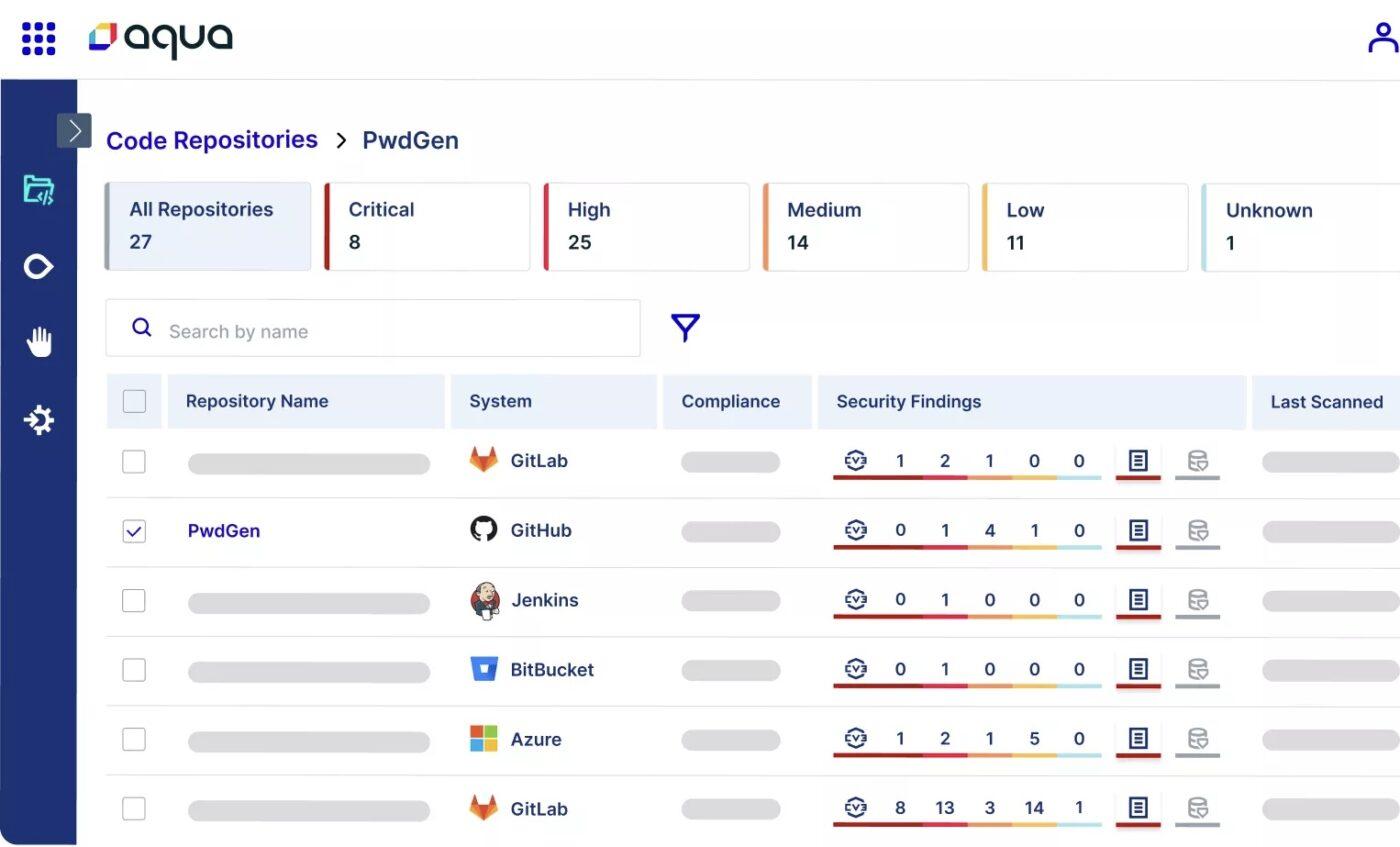

5. Aqua Security Software (najlepsze rozwiązanie dla DevOps Teams wymagających zabezpieczeń kontenerów)

Aqua Security pomaga zabezpieczyć nowoczesne aplikacje w całym cyklu ich życia, od rozwoju i wdrożenia po uruchomienie. Dzięki kontroli w czasie rzeczywistym i skanowaniu typu „shift-left” Teams ds. bezpieczeństwa mogą wcześnie wykrywać luki w zabezpieczeniach i szybko reagować na aktywne zagrożenia bez spowalniania zwinnych procesów rozwoju.

Ta alternatywa dla Wiz wykorzystuje połączenie metod bezagentowych i agentowych, zapewniając elastyczność wdrożenia i zasięg. Umożliwia ujednolicenie zabezpieczeń kodu, infrastruktury i obciążenia pracą w środowiskach hybrydowych i wielochmurowych.

Najlepsze funkcje oprogramowania Aqua Security

- Skorzystaj z funkcji Universal Code Scanning, aby wykrywać luki w zabezpieczeniach, tajemnice, nieprawidłowe konfiguracje IaC i złośliwe oprogramowanie we wszystkich kodach źródłowych i rejestrach

- Ustal punkty akceptacji, aby egzekwować zasady zapewnienia jakości dostosowane do różnych procesów, zatrzymując niezgodne obciążenia pracą przed wprowadzeniem do produkcji

- Zastosuj zasady zapewnienia zgodności Kubernetes, aby egzekwować kontrole środowiska uruchomieniowego za pomocą otwartego agenta polityki (OPA) i reguł Rego w celu zapewnienia bezpieczeństwa

Limit oprogramowania Aqua Security

- Brak wsparcia skanowania niektórych typów artefaktów, takich jak pakiety Maven i npm

- Ograniczone możliwości API, zwłaszcza w przypadku wyszukiwania obrazów i automatyzacji

Ceny oprogramowania Aqua Security

- Niestandardowe ceny

Oceny i recenzje oprogramowania Aqua Security

- G2: 4,2/5 (ponad 50 recenzji)

- Capterra: Niewystarczająca liczba recenzji

Co mówią prawdziwi użytkownicy o oprogramowaniu Aqua Security?

Oto krótka opinia prawdziwego użytkownika:

Łatwość wdrożenia, przyjemny interfejs użytkownika, opcje integracji CI/CD, dobry pulpit nawigacyjny, a jedną z kluczowych funkcji jest dla nas zabezpieczenie Kubernetes, którego nie ma w wielu innych komercyjnych narzędziach. Model licencjonowania jest jednak z prawdopodobieństwem zgodny z długoterminowym planem Aquasec, które powinno również rozważyć wprowadzenie modeli cenowych krótkoterminowych/dla małych wolumenów dla klientów, którzy chcą wypróbować zabezpieczenia kontenerowe przed podjęciem decyzji o zakupie pełnego rozwiązania długoterminowego.

Łatwość wdrożenia, przyjemny interfejs użytkownika, opcje integracji CI/CD, dobry pulpit nawigacyjny, a jedną z kluczowych funkcji jest dla nas zabezpieczenie Kubernetes, którego nie ma w wielu innych komercyjnych narzędziach. Model licencjonowania jest jednak z prawdopodobieństwem zgodny z długoterminowym planem Aquasec, ale firma powinna również rozważyć wprowadzenie modeli cenowych krótkoterminowych/dla małych wolumenów dla klientów, którzy chcą wypróbować zabezpieczenia kontenerów przed podjęciem decyzji o zakupie pełnego rozwiązania na dłuższy okres.

🧠 Ciekawostka: Chociaż koncepcja ta istniała już wcześniej, to dyrektor generalny Google, Eric Schmidt, po raz pierwszy użył terminu „przetwarzanie w chmurze” podczas konferencji w 2006 roku. Od tego momentu termin ten stał się popularny (podobnie jak obawy dotyczące bezpieczeństwa).

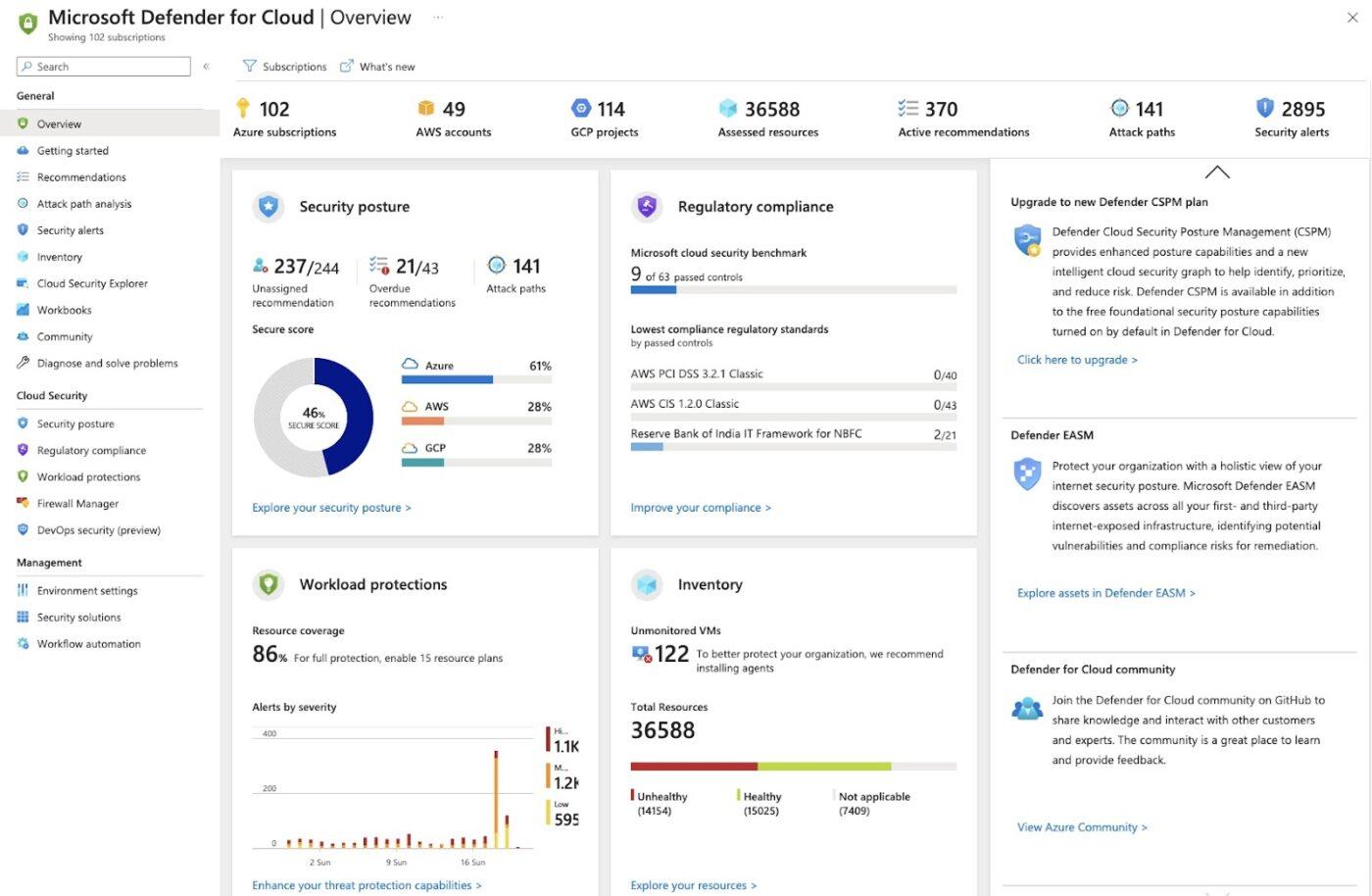

6. Microsoft Defender dla chmury (najlepszy dla środowisk chmurowych opartych na technologii Microsoft)

Microsoft Defender dla chmury łączy zarządzanie stanem bezpieczeństwa, ochronę obciążenia pracą i funkcje DevSecOps.

Dzięki Microsoft Defender Extended Detection and Response (XDR) organizacje mogą łączyć połączenie informacji z infrastrukturą chmury z alertami z punktów końcowych i tożsamościami użytkowników, tworząc szerszy obraz zagrożeń.

Funkcja Secure Score zapewnia organizacjom przejrzystą miarę umożliwiającą śledzenie i poprawę ogólnego stanu bezpieczeństwa w miarę upływu czasu. Można również modelować potencjalne ścieżki ataku za pomocą Cloud Security Explorer i wdrażać zasady zarządzania w różnych jednostkach biznesowych.

Najlepsze funkcje Microsoft Defender

- Skorzystaj z płynnej, natywnej integracji z platformą Microsoft Azure

- Zidentyfikuj ścieżki ruchu bocznego i słabe punkty za pomocą Analizy ścieżek ataku oraz interaktywnego Chmura Security Explorer

- Chroń hybrydowe i wielochmurowe obciążenia pracą, stosując Defender dla serwerów, kontenerów i pamięci masowej, aby zabezpieczyć infrastrukturę, dane i aplikacje

- Wykorzystaj zarządzanie uprawnieniami Microsoft Entra, aby wykrywać i usuwać nadmierne uprawnienia użytkowników, aplikacji i usług w dowolnej chmurze

- Szybko koreluj zagrożenia i reaguj na nie dzięki narzędziom SIEM i koordynacji bezpieczeństwa, automatyzacji cyklu pracy opartej na AI oraz narzędziom reagowania (SOAR), aby skrócić czas usuwania zagrożeń

Limit Microsoft Defender

- Użytkownicy często dokonują raportowania zmęczenia alertami spowodowane nadmierną liczbą powiadomień i fałszywymi alarmami

- Ten konkurent Wiz ma trudności z wykrywaniem ataków typu zero-day lub złośliwego oprogramowania z ukrytymi sygnaturami, co limituje zaufanie w krytycznych scenariuszach zagrożeń

- Model cenowy i licencyjny może być skomplikowany i trudny do przewidzenia, szczególnie w przypadku wdrożeń wielochmury

Ceny Microsoft Defender

- Niestandardowe ceny

Oceny i recenzje Microsoft Defender

- G2: 4,4/5 (ponad 300 recenzji)

- Capterra: Niewystarczająca liczba recenzji

🔍 Czy wiesz, że... Jednym z pierwszych sukcesów DevSecOps były narzędzia open source firmy Netflix. Netflix wypuścił Security Monkey i Stethoscope w 2010 roku, będąc pionierem w dziedzinie wbudowywania zabezpieczeń w procesy CI/CD i wywierając wpływ na przyszłość zautomatyzowanych narzędzi CSPM oraz konkurentów Wiz.

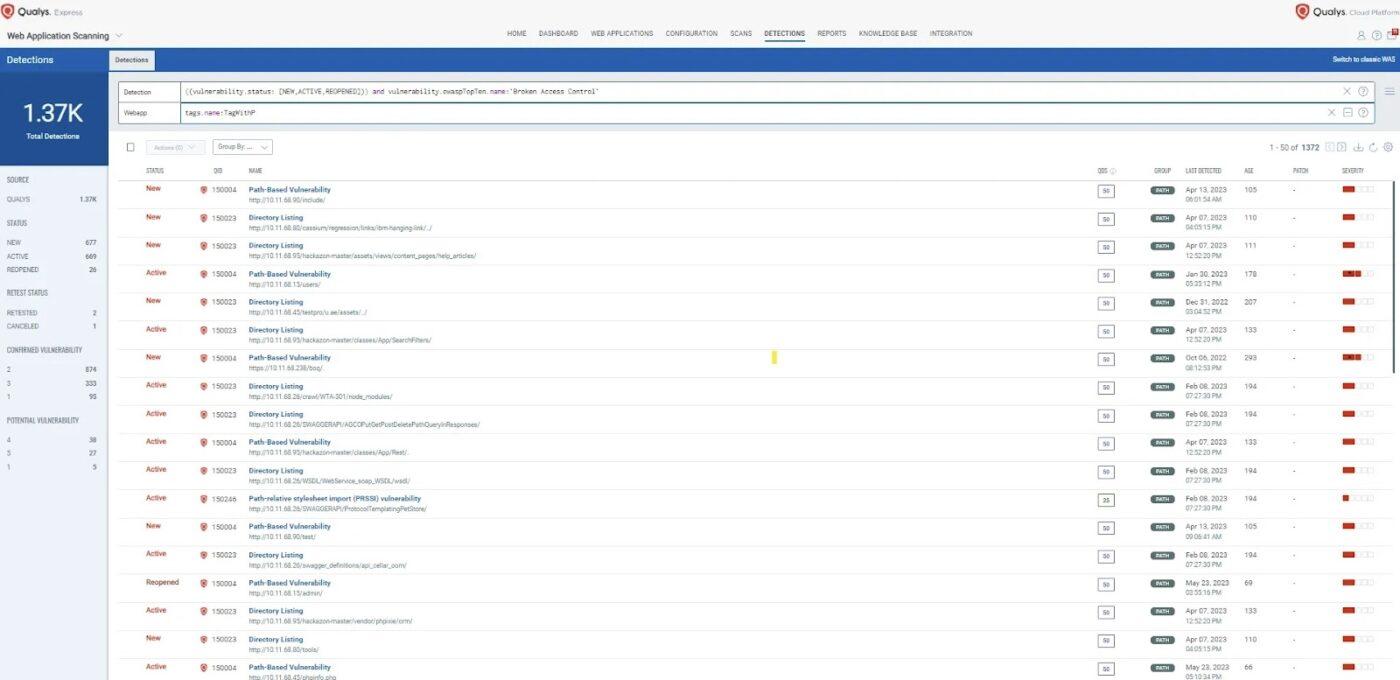

7. Qualys (najlepszy do ochrony zasobów hybrydowych)

Qualys zapewnia zunifikowane podejście do cyberbezpieczeństwa dzięki platformie Enterprise TruRisk™, łączącej widoczność zasobów, zarządzanie podatnością na zagrożenia, zgodność z przepisami i usuwanie zagrożeń w jednym, spójnym systemie. Konkurent Wiz oferuje szybką telemetrię i inteligentną korelację miliardów punktów danych.

Platforma wykorzystuje lekkie agenty chmurowe i skanery bezagentowe, aby zapewnić kompleksową widoczność i ocenę bezpieczeństwa obciążeń pracą chmury, kontenerów i infrastruktury. Wraz z wprowadzeniem Qualys TotalCloud, CNAPP i TotalAppSec do oceny ryzyka aplikacji, Qualys rozszerza ochronę na cały stos.

Platforma oferuje wsparcie dla zabezpieczeń IaC, ochrony środowiska uruchomieniowego Kubernetes oraz dla bezpieczeństwa LLM dla wdrożeń GenAI.

Najlepsze funkcje Qualys

- Skonsoliduj liczne funkcje bezpieczeństwa i zgodności na jednej platformie

- Skorzystaj z TruRisk Eliminate™, aby usunąć krytyczne luki w zabezpieczeniach, takie jak CISA KEV i ransomware, poprzez instalowanie poprawek, izolację lub cykl pracy łagodzącego

- Nieustannie skanuj szablony IaC pod kątem błędnych konfiguracji i monitoruj aplikacje SaaS pod kątem nadużywania uprawnień i problemów z zgodnością

- Usprawnij reagowanie dzięki Qualys Flow i twórz zautomatyzowane cykle pracy naprawcze przy użyciu silnika bezkodowego/niskokodowego

Limit Qualys

- Pulpit nawigacyjny nie jest intuicyjny, co utrudnia nowym użytkownikom poruszanie się po nim i wykonywanie zadań

- Chociaż wykrywanie jest skuteczne, funkcje wdrażania poprawek i naprawy nie są tak płynne ani wydajne jak w przypadku innych konkurentów Wiz

- Zarządzanie pełnym zestawem zintegrowanych aplikacji może wymagać znacznych nakładów na szkolenia i konfigurację

Ceny Qualys

- Niestandardowe ceny

Oceny i recenzje Qualys

- G2: 4,3/5 (ponad 240 recenzji)

- Capterra: 4/5 (ponad 30 recenzji)

Co mówią o Qualys prawdziwi użytkownicy?

W jednej z recenzji Capterra napisano:

Ogólnie rzecz biorąc, produkt jest przyjazny dla użytkownika, oferuje solidne skanowanie podatności i posiada obszerną bibliotekę aktualizacji oprogramowania. Dodatkowo dostępne są wideo szkoleniowe i wsparcie techniczne.

Ogólnie rzecz biorąc, produkt jest przyjazny dla użytkownika, oferuje solidne skanowanie podatności i posiada obszerną bibliotekę aktualizacji oprogramowania. Dodatkowo dostępne są wideo szkoleniowe i wsparcie techniczne.

8. Check Point (najlepszy wybór w zakresie zintegrowanego bezpieczeństwa i zarządzania stanem bezpieczeństwa)

Flagowe rozwiązania Check Point Quantum Security Gateways i CloudGuard zostały zaprojektowane z myślą o zapewnieniu kompleksowej ochrony sieci, obciążeń pracą i zdalnych punktów dostępu.

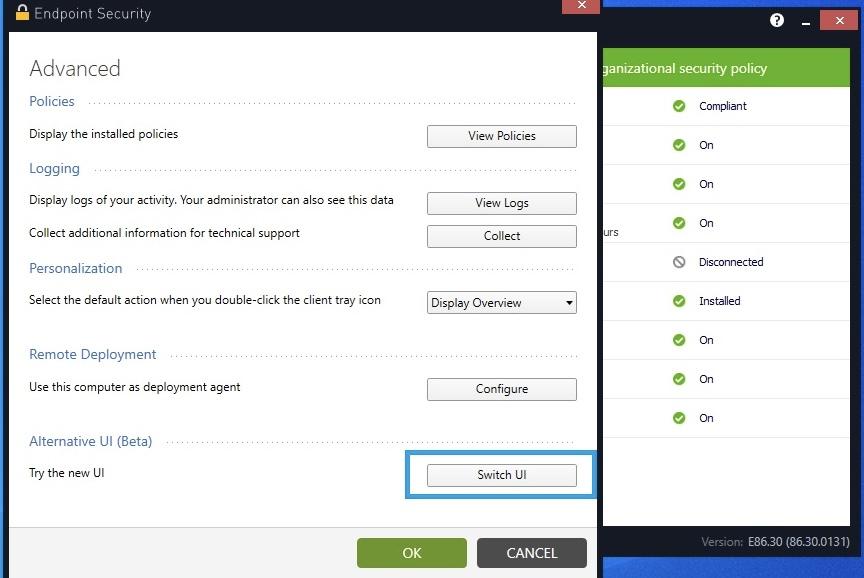

W zakresie ochrony punktów końcowych Harmony Endpoint zapewnia platformę EPP (Endpoint Protection Platform), EDR (Endpoint Detection and Response) oraz XDR (Extended Detection and Response) w jednym lekkim kliencie, oferując kompleksową widoczność i kontrolę od sieci brzegowej po chmura.

Umożliwia Teams stosowanie spójnych zasad bezpieczeństwa i ochronę przed wyrafinowanymi cyberatakami w całym środowisku chmury, od infrastruktury po aplikacje.

Najlepsze funkcje Check Point

- Wdroż ponad 60 silników uczenia maszynowego i globalną analizę zagrożeń, aby wykrywać i blokować zaawansowane ataki, w tym exploity typu zero-day

- Zarządzaj użytkownikami, aplikacjami, urządzeniami i sieciami w chmurze za pomocą jednej scentralizowanej konsoli z precyzyjnym egzekwowaniem reguł

- Chroń pracowników zdalnych dzięki Harmony SASE, zapewniając dostęp do poszczególnych aplikacji, kontrolę stanu urządzeń i zasady Zero Trust z pełną łącznością typu mesh

- Łatwo nawiąż połączenie z oprogramowaniem SOC i zautomatyzuj ograniczanie zagrożeń dzięki wsparciu rozszerzonych interfejsów API innych firm

Limit Check Point

- Konfiguracja może być czasochłonna, zwłaszcza w przypadku małych Teams bez dedykowanego personelu IT

- Pełne skanowanie i piaskownica mogą spowolnić działanie, szczególnie na komputerach o niskiej specyfikacji

Ceny Check Point

- Niestandardowe ceny

Oceny i recenzje Check Point

- G2: 4,5/5 (ponad 200 recenzji)

- Capterra: Niewystarczająca liczba recenzji

9. Sysdig (najlepszy dla operacji DecSecOps intensywnie wykorzystujących Kubernetes)

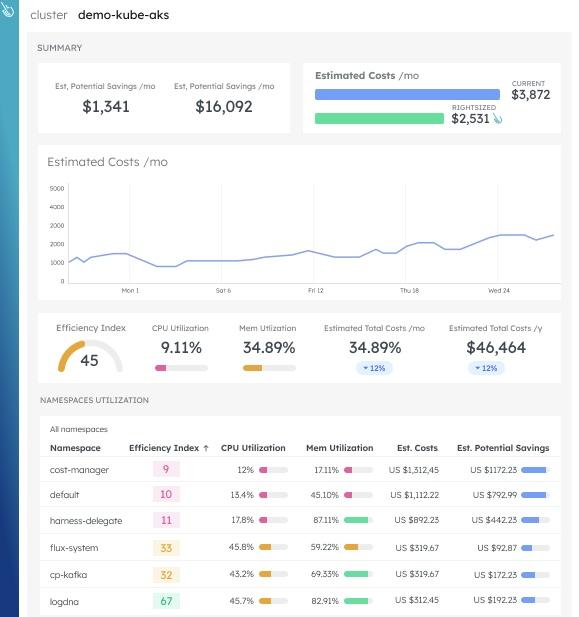

Sysdig to natywna dla chmury platforma ochrony aplikacji przeznaczona dla Teams, które priorytetowo traktują wykrywanie w czasie rzeczywistym, kontekstowe informacje o ryzyku i głęboką widoczność w środowisku uruchomieniowym, jednocześnie egzekwując solidne środki bezpieczeństwa danych.

Wsparcie wielu chmur i zarządzane monitorowanie Prometheus zapewniają kompleksową widoczność w infrastrukturze bez konieczności przełączania kontekstu.

Łącząc bezpieczeństwo, zgodność z przepisami i monitorowanie wydajności, Sysdig pomaga Teams zrozumieć pełny kontekst incydentu. Kluczową cechą wyróżniającą to rozwiązanie jest możliwość priorytetyzacji luk w zabezpieczeniach w oparciu o to, czy podatny na ataki pakiet jest faktycznie używany w czasie wykonywania, co pozwala Teams skoncentrować się na wdrożeniu działań naprawczych

Najlepsze funkcje Sysdig

- Skup się na aktywnie wykorzystywanych lub możliwych do osiągnięcia zagrożeniach zamiast na statycznych listach wspólnych podatności i zagrożeń (CVE)

- Wykrywaj podejrzane zachowania dzięki natywnej dla chmury funkcji wykrywania, która wykorzystuje dane systemowe w czasie rzeczywistym i kontekst behawioralny

- Zmniejsz koszty niestandardowych wskaźników i wyeliminuj niewykorzystane zasoby dzięki szczegółowemu śledzeniu wykorzystania w Sysdig Monitor

- Przyspiesz reagowanie na incydenty dzięki szczegółowej analizie śledczej i ścieżkom audytu

Ograniczenia Sysdig

- Wykrywanie ruchów bocznych w scenariuszach CSPM, szczególnie w środowiskach AWS, ma limit

- Wdrożenia lokalne mogą wymagać znacznych zasobów pamięci masowej

- Główną zaletą tego rozwiązania jest bezpieczeństwo środowiska uruchomieniowego i kontenerów; inne obszary oferty CNAPP mogą być mniej rozwinięte niż u konkurencji

Ceny Sysdig

- Niestandardowe ceny

Oceny i recenzje Sysdig

- G2: 4,7/5 (ponad 100 recenzji)

- Capterra: Niewystarczająca liczba recenzji

Co mówią o Sysdig prawdziwi użytkownicy?

Recenzja G2 podsumowała to w następujący sposób:

Sysdig wykrył i powiadomił nas o testach w ciągu kilku chwil, a konkurencja potrzebowała na to kilku godzin. Wtedy zrozumieliśmy, że Sysdig będzie dla nas lepszym rozwiązaniem. Oprócz szybkiego wykrywania, powiadamiania, klasyfikowania i badania zagrożeń w chmurze i na hostach, mamy do dyspozycji szereg dodatkowych funkcji, które poprawiają ogólny stan naszego bezpieczeństwa.

Sysdig wykrył i powiadomił nas o testach w ciągu kilku chwil, a konkurencja potrzebowała na to kilku godzin. Wtedy zrozumieliśmy, że Sysdig będzie dla nas lepszym rozwiązaniem. Oprócz możliwości szybkiego wykrywania, ostrzegania, segregowania i badania zagrożeń w chmurze i na hostach, mamy do dyspozycji szereg dodatkowych funkcji, które poprawiają ogólny stan naszego bezpieczeństwa.

🧠 Ciekawostka: Według raportu IBM „Cost of a Data Breach Report 2024” organizacje, które wdrożyły rozszerzenie sztucznej inteligencji i automatyzacji w zakresie bezpieczeństwa, zaoszczędziły średnio 2,2 mln dolarów na kosztach związanych z naruszeniem bezpieczeństwa w porównaniu z organizacjami, które tego nie zrobiły.

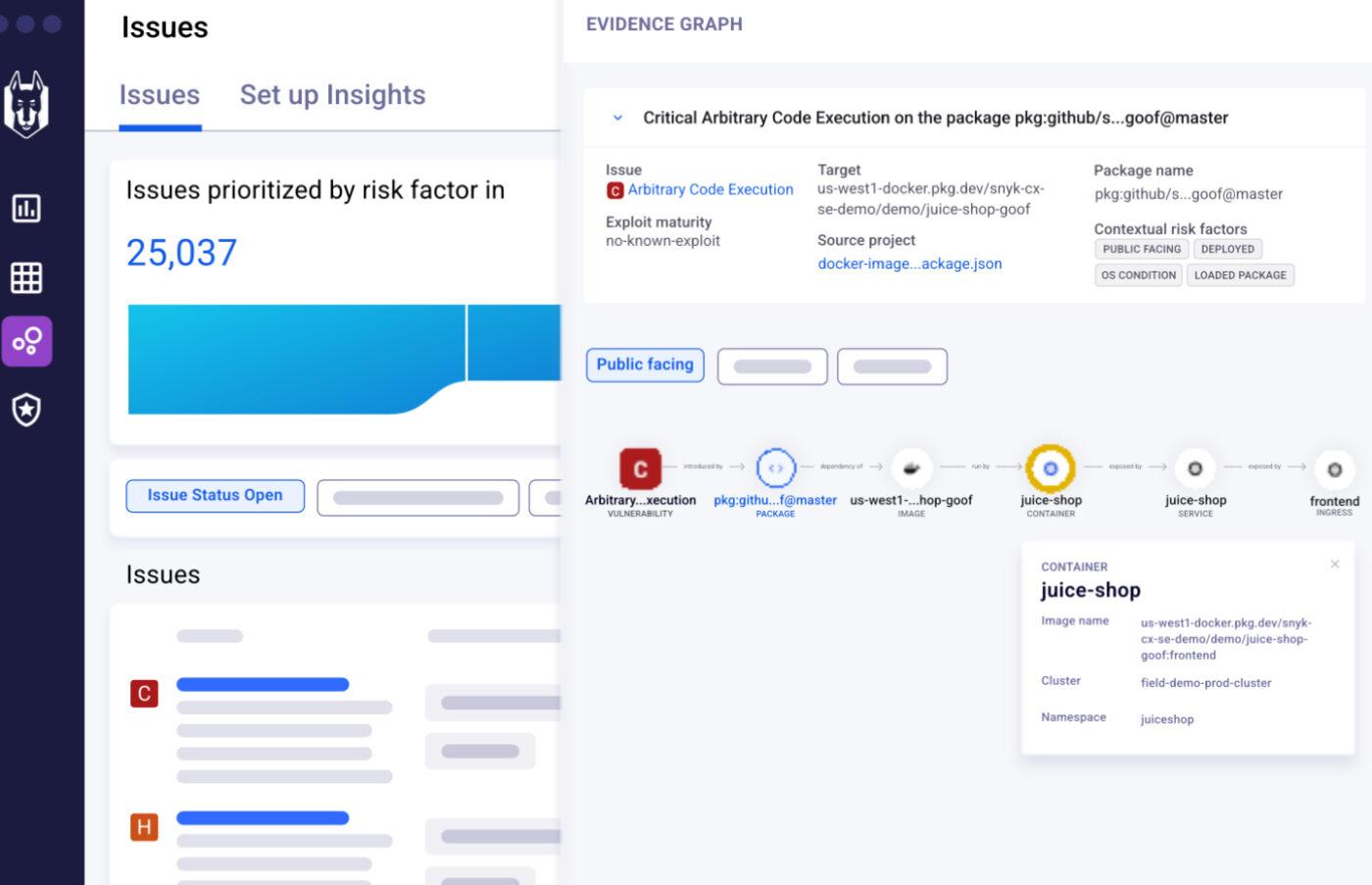

10. Snyk (najlepszy dla bezpieczeństwa typu shift-left i cykli pracy zorientowanych na programistów)

za pośrednictwem Snyk

Snyk to platforma bezpieczeństwa skierowana do programistów, oferująca nowoczesne podejście do bezpieczeństwa aplikacji, które idealnie wpisuje się w dynamiczny, oparty na chmurze cykl pracy programistycznej.

Wyróżnia się platformą bezpieczeństwa opartą na AI, która wykrywa i usuwa luki w zabezpieczeniach w całym cyklu życia oprogramowania. Rdzeń alternatywy dla Wiz, DeepCode AI, zapewnia inteligentne i zrozumiałe usuwanie luk oraz pomaga Teams wyprzedzać potencjalne zagrożenia związane z narzędziami GenAI i bibliotekami open source.

Najlepsze funkcje Snyk

- Znajdź i napraw odchylenia konfiguracji w środowiskach chmury dzięki zabezpieczeniom Snyk IaC, które zapewniają bezpośrednie naprawy w narzędziach programistycznych

- Zautomatyzuj zarządzanie ryzykiem związanym z oprogramowaniem open source dzięki pull requestom pobierania jednym kliknięciem, monitorowaniu w czasie rzeczywistym i sprawdzaniu zgodności licencji

- Zintegruj zabezpieczenia z istniejącymi narzędziami programistycznymi i cyklami pracy

- Koreluj ryzyko z kontekstem Business za pomocą Snyk AppRisk, aby nadać priorytet podatnościom o dużym wpływie i prowadzić śledzenie zakresu zabezpieczeń aplikacji

Ograniczenia Snyk

- Brak opcji wdrożenia lokalnego, co limituje elastyczność organizacji o rygorystycznych zasadach dotyczących infrastruktury

- Narzędzie generuje niekompletne dane SBOM za pośrednictwem interfejsu CLI, zmuszając użytkowników do korzystania z narzędzi innych firm lub konkurencyjnych produktów Wiz

Ceny Snyk

- Free

- Teams: 25 USD/miesiąc na użytkownika

- enterprise: *Ceny niestandardowe

Oceny i recenzje Snyk

- G2: 4,5/5 (ponad 120 recenzji)

- Capterra: 4,6/5 (ponad 20 recenzji)

🔍 Czy wiesz, że... W 2019 r. nieprawidłowo skonfigurowana zapora sieciowa w ustawieniach AWS firmy Capital One umożliwiła byłemu pracownikowi AWS dostęp do ponad 100 milionów rekordów klientów. Przyczyna? Luka w zabezpieczeniach umożliwiająca fałszowanie żądań po stronie serwera (SSRF), na którą obecnie zwracają szczególną uwagę konkurenci Wiz.

Inne narzędzia do bezpieczeństwa w chmurze: ClickUp

Identyfikacja zagrożeń za pomocą konkurentów Wiz to tylko pierwszy krok. Większym wyzwaniem jest to, co następuje później: organizacja reakcji, przydzielenie zadań odpowiednim Teams i śledzenie postępów.

W tym miejscu pojawia się ClickUp – nie jako skaner bezpieczeństwa, ale jako centrum dowodzenia koordynujące wszystkie działania po zakończeniu skanowania. Jego podstawą jest oprogramowanie do zarządzania projektami ClickUp, które oferuje scentralizowaną platformę do planowania działań naprawczych, monitorowania postępów, zarządzania dokumentacją i komunikacji w czasie rzeczywistym.

Dla Teams IT i bezpieczeństwa działających na dużą skalę, rozwiązanie IT i PMO firmy ClickUp umożliwia zespołom PMO standaryzację przyjmowania zgłoszeń serwisowych, automatyzację eskalacji opartych na umowach SLA oraz zapewnienie widoczności w wykorzystaniu zasobów w całym portfolio dzięki kontrolkom klasy Enterprise.

Zobaczmy, jak ClickUp uzupełnia konkurentów Wiz w całym cyklu operacyjnym. 🔄

Zamień alerty w zadania

Po zgłoszeniu problemów należy je wprowadzić do cyklu pracy, który umożliwi podjęcie odpowiednich działań.

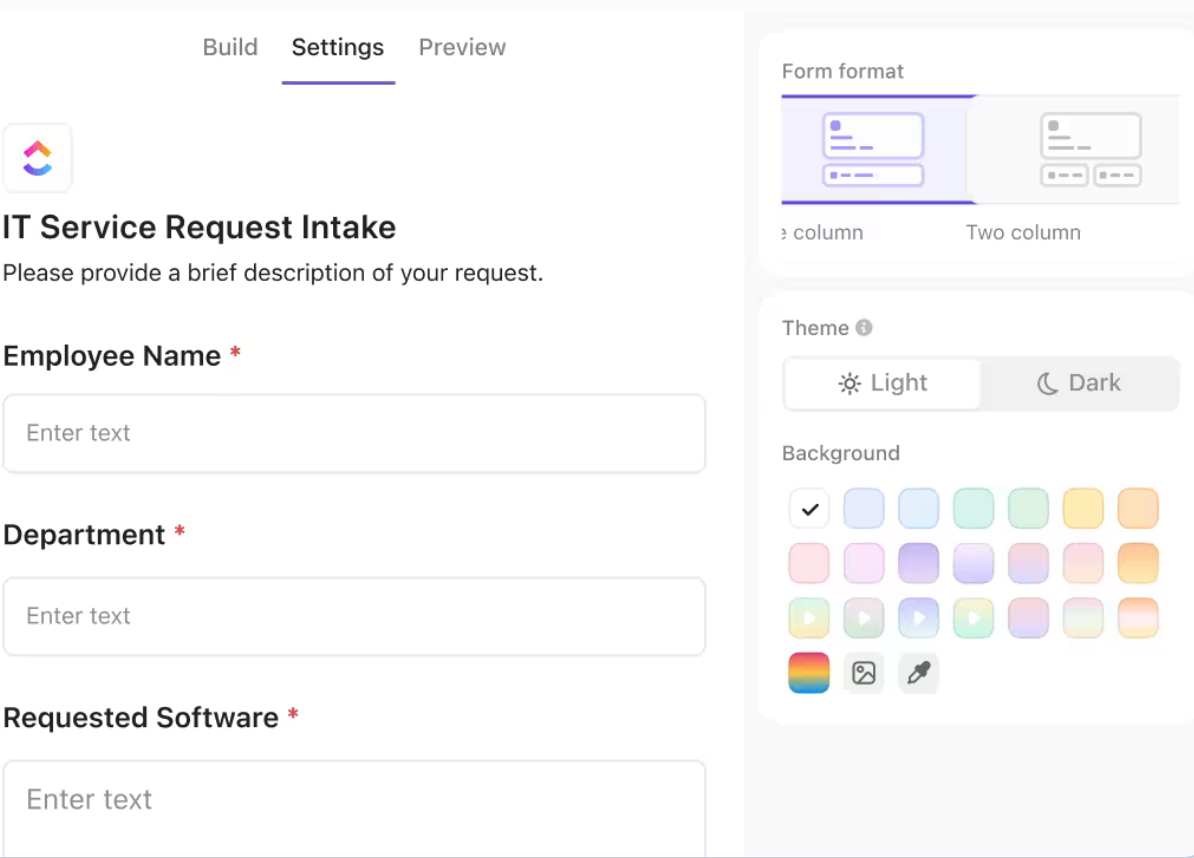

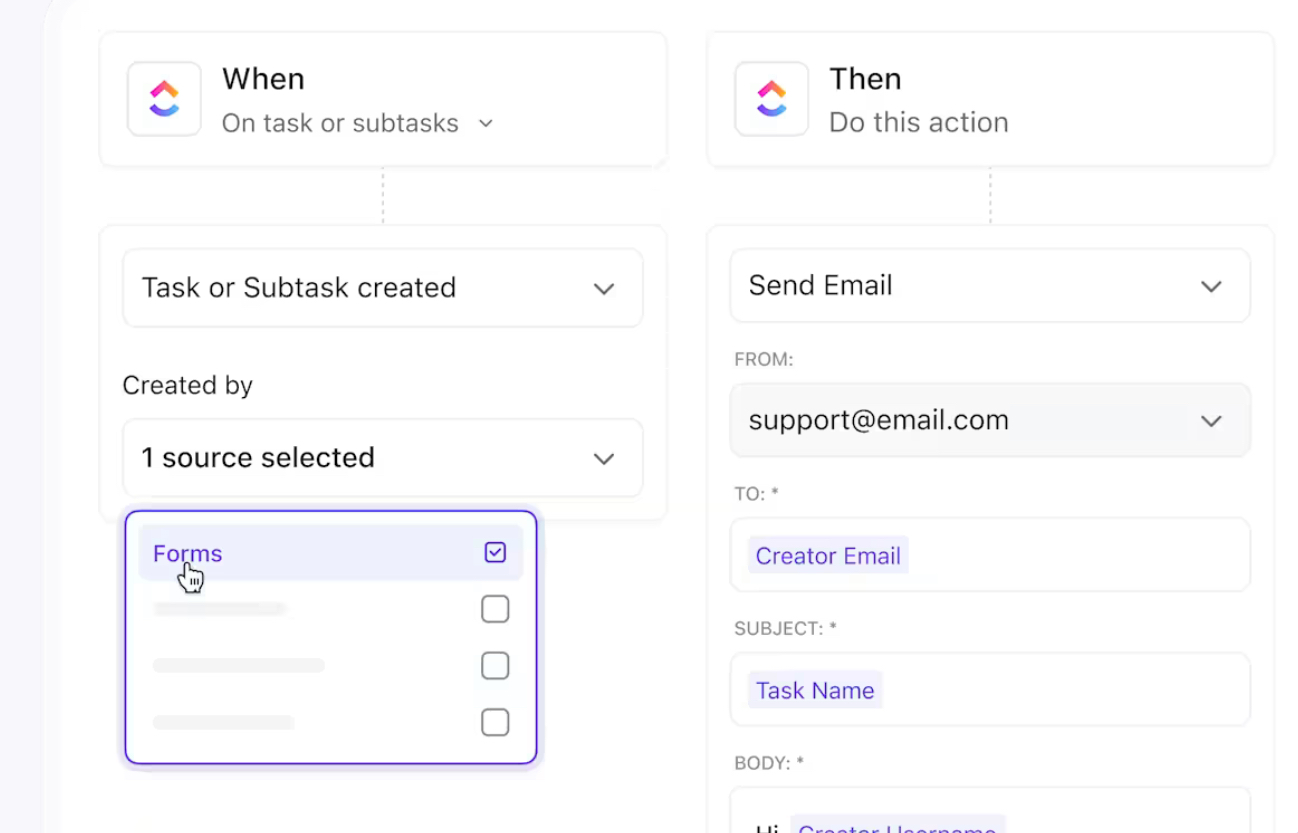

ClickUp Formularz sprawia, że każda luka w zabezpieczeniach staje się zadaniem do wykonania w ClickUp Tasks, zakończone szczegółowymi informacjami o stopniu zagrożenia, systemach, których dotyczy, i celach realizacji. Zapewnia to spójne gromadzenie metadanych do celów śledzenia i ustalania priorytetów.

Gdy problemy pojawią się w procesie, funkcje ClickUp Multiple Assignees i ClickUp pola niestandardowe ułatwiają przypisywanie, organizowanie i śledzenie działań naprawczych od początku do końca.

📌 Przykład: Zespół ds. bezpieczeństwa wypełnia formularz, aby zgłosić problem, automatycznie tworząc zadanie ClickUp z predefiniowanymi polami niestandardowymi, takimi jak „Sieć” lub „Zgodność”. A co więcej? Do zadania można przydzielić jednocześnie inżyniera sieci i specjalistę ds. zgodności.

Ogranicz ręczną pracę

ClickUp Automatyzacja zapewnia dodatkowy poziom wydajności. Zadania mogą być automatycznie przypisywane na podstawie ważności, eskalowane w przypadku braku aktywności lub przenoszone między cyklami pracy bez ręcznego przekazywania dzięki intuicyjnemu kreatorowi if-then ClickUp.

Oto kilka przykładów automatyzacji cyklu pracy:

- Automatyczne przypisywanie zadań po wykryciu luki w zabezpieczeniach

- Wysyłanie przypomnień przed terminami

- Eskalowanie nierozwiązanych incydentów do interesariuszy

📌 Przykład: W przypadku wykrycia krytycznej luki w zabezpieczeniach automatyzacja może natychmiast przypisać zadanie do kierownika ds. bezpieczeństwa w oparciu o jego ważność, nadać mu odpowiedni priorytet i ustalić termin. Jeśli zadanie nie zostanie wykonane w ciągu 48 godzin, może zostać automatycznie przekazane do dyrektora ds. bezpieczeństwa informacji (CISO).

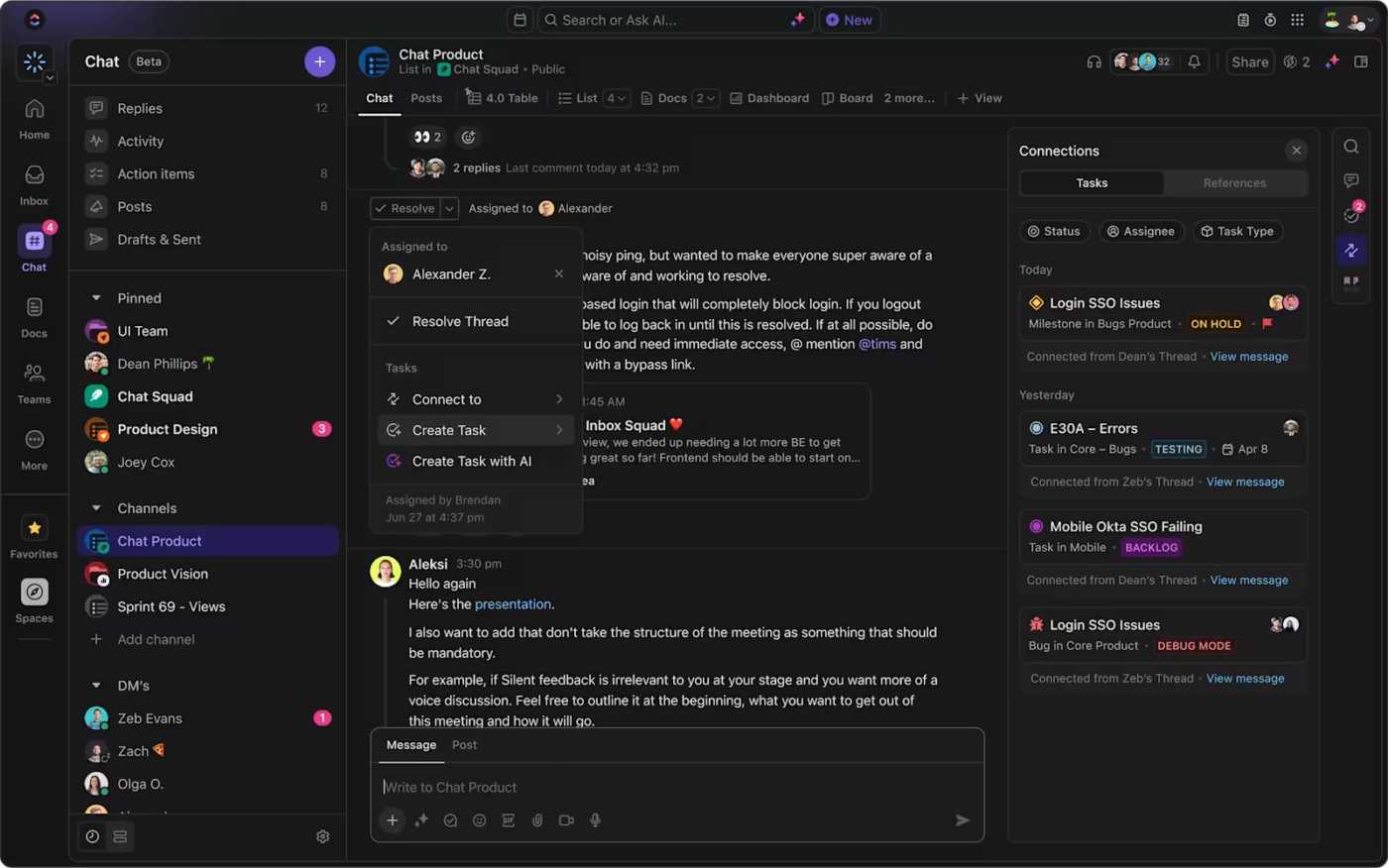

Czatuj w miejscu pracy

Kiedy rozpoczyna się proces naprawy, aktualizacje mogą napływać z różnych stron.

ClickUp Chat pozwala prowadzić rozmowy w miejscu, w którym odbywa się praca — obok zadań, dokumentów i osi czasu. Rozmowy można jednym kliknięciem przekształcić w zadania, odpowiednio przypiąć etykietą i zachować w pełnym kontekście, aby zachować integralność dzienników audytowych.

📌 Przykład: Załóżmy, że wykryto lukę wysokiego ryzyka i trwają prace nad jej usunięciem. Kierownik ds. bezpieczeństwa umieszcza krótką informację na czacie projektu, przyczepia inżyniera do etykiety i dołącza link do zadania bezpośrednio w wiadomości.

Jeśli naprawa wymaga dalszych działań, wiadomość można natychmiast przekształcić w nowe zadanie, przenosząc osobę przypisaną, termin i wszystkie pliki udostępniane w bezpiecznym narzędziu do współpracy.

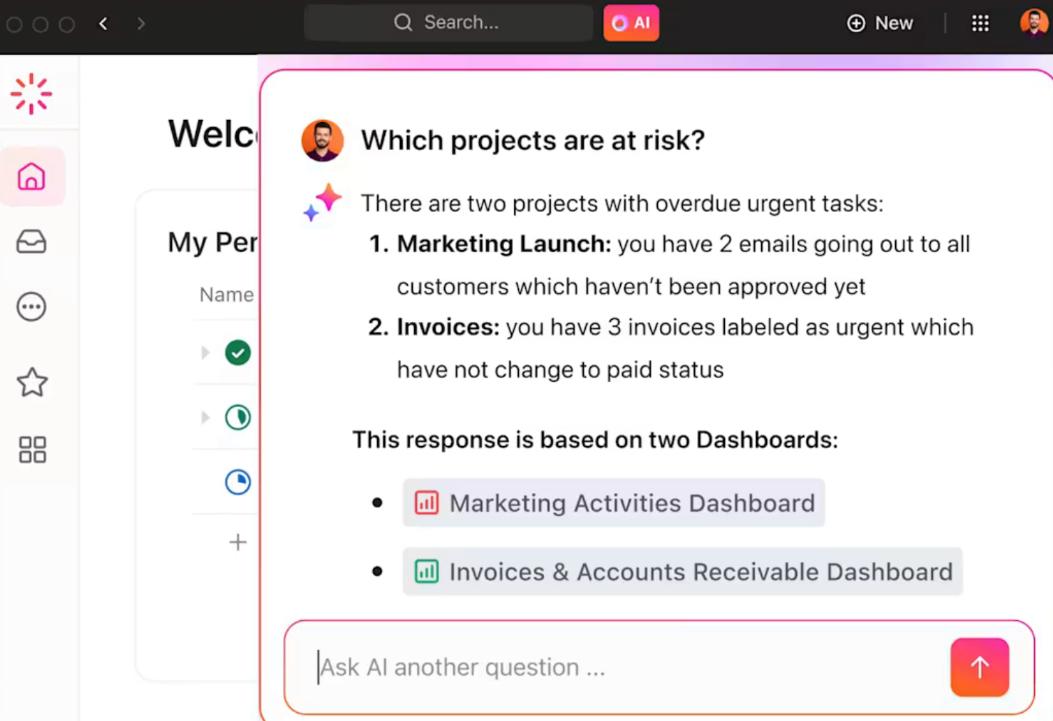

Pozwól AI zająć się żmudnymi zadaniami

ClickUp Brain, Twój asystent oparty na AI, wykorzystuje bieżącą aktywność zadań, komentarze, dokumenty i historię czatu, aby dostarczać praktyczne informacje. Pomaga poprzez:

- Podsumowanie wątków dotyczących działań naprawczych w zwięzłych aktualizacjach statusu lub raportach dla interesariuszy

- Generowanie automatycznych zadań do wykonania na podstawie czatu lub dyskusji w dokumencie

- Sporządzanie podsumowań spotkań i list działań bez ręcznego sporządzania notatek

- Odpowiedzi na pytania kontekstowe, takie jak „Jakie poprawki są nadal oczekiwane dla alertów o wysokim poziomie ważności?”

Najlepsze funkcje ClickUp

- przechowuj i łącz dokumenty dotyczące bezpieczeństwa w chmurze: *Przechowuj standardowe procedury operacyjne, listy kontrolne zgodności i dzienniki incydentów w ClickUp Docs, połączone z odpowiednimi zadaniami i osiami czasu

- *nagrywaj i podsumowuj spotkania: Zapisuj decyzje i elementy do wykonania z bieżących spotkań dzięki ClickUp AI Notetaker

- *śledź zgłoszenia dotyczące bezpieczeństwa w ponad 15 widokach projektów: Wykorzystaj widoki ClickUp do zarządzania audytami, zgłoszeniami serwisowymi i wewnętrznymi ocenami podatności na zagrożenia za pomocą listy, tablicy, wykresu Gantt, kalendarza i innych narzędzi

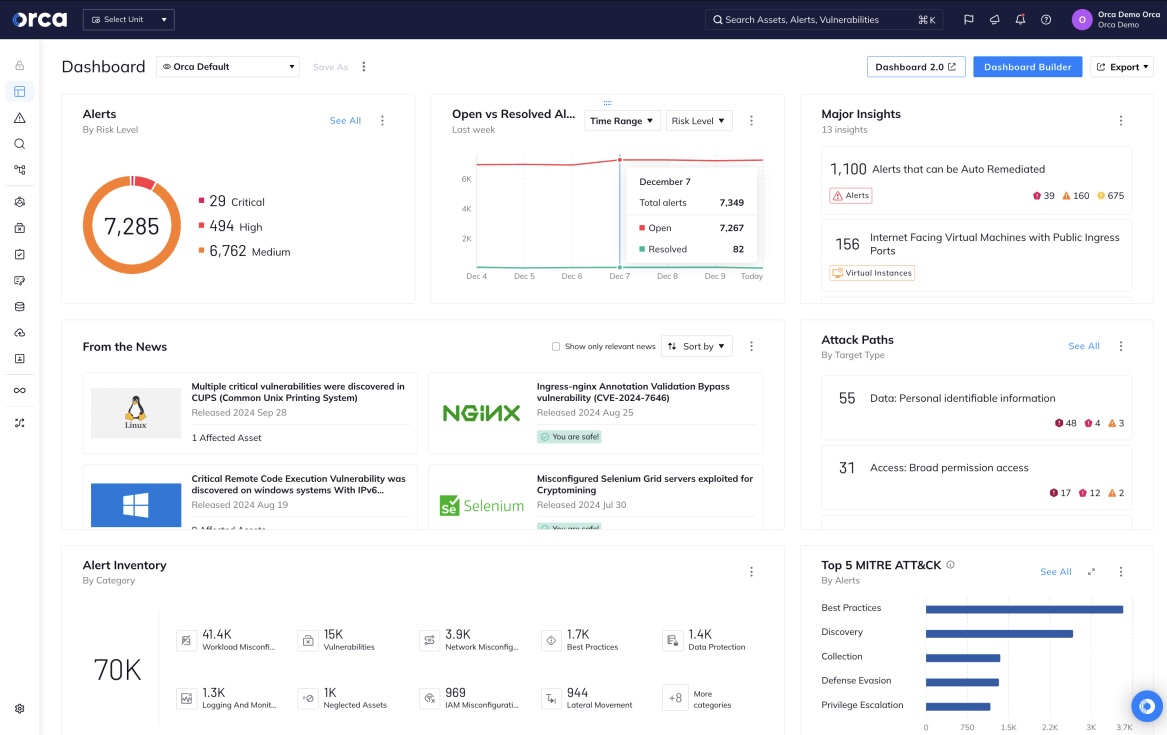

- *wizualizacja wydajności IT: Wykorzystaj ponad 50 kart w pulpitach ClickUp Dashboards, aby monitorować budżety, osie czasu, zatrudnienie i wskaźniki zakończone w całym portfolio zabezpieczeń

- ustandiaj powtarzalne cykle pracy bezpieczeństwa: *Rozpocznij projekty dzięki szablonom do zarządzania projektami w zakresie usług IT, planowania testów penetracyjnych lub przeglądów polityki

- przypisuj obowiązki za pomocą uprawnień opartych na roli: *Kontroluj, kto może mieć widok, edytować lub wykonywać poufne zadania związane z bezpieczeństwem i cyklami pracy

- aktywuj agentów AI, aby uzyskać wsparcie bez konieczności interwencji: *Pozwól agentom AI ClickUp AI wykrywać nierozwiązane problemy, odpowiadać na pytania i automatycznie tworzyć zadania, aby kontynuować proces naprawy

Ceny ClickUp

Oceny i recenzje ClickUp

- G2: 4,7/5 (ponad 10 400 recenzji)

- Capterra: 4,6/5 (ponad 4300 recenzji)

Co mówią o ClickUp prawdziwi użytkownicy?

Recenzja G2 naprawdę mówi wszystko:

Najbardziej podoba mi się w ClickUp możliwość dostosowania i elastyczność. Niezależnie od tego, czy chodzi o tworzenie dostosowanych cykli pracy dla różnych Teams (np. marketingu i rozwoju stron internetowych), wykorzystanie pól niestandardowych do śledzenia szczegółów konkretnych projektów, czy automatyzację powtarzalnych zadań, ClickUp pozwala mi dostosować go do naszych konkretnych potrzeb. Pomaga utrzymać wszystko w jednym miejscu, usprawniając zarządzanie projektami i komunikację między Teams. Ponadto integracje i automatyzacje pozwalają nam zaoszczędzić mnóstwo czasu, dzięki czemu możemy skupić się na tym, co naprawdę ważne.

Najbardziej podoba mi się w ClickUp możliwość dostosowania i elastyczność. Niezależnie od tego, czy chodzi o tworzenie dostosowanych cykli pracy dla różnych Teams (np. marketingu i rozwoju stron internetowych), używanie pól niestandardowych do śledzenia szczegółów projektów, czy automatyzację powtarzalnych zadań, ClickUp pozwala mi dostosować go do naszych konkretnych potrzeb. Pomaga utrzymać wszystko w jednym miejscu, usprawniając zarządzanie projektami i komunikację między Teams. Ponadto integracje i automatyzacje pozwalają nam zaoszczędzić mnóstwo czasu, dzięki czemu możemy skupić się na tym, co naprawdę ważne.

📮 ClickUp Insight: 30% pracowników uważa, że automatyzacja mogłaby zaoszczędzić im 1–2 godziny tygodniowo, a 19% szacuje, że dzięki niej mogliby zyskać 3–5 godzin na głęboką, skoncentrowaną pracę.

Nawet niewielka oszczędność czasu ma znaczenie: zaledwie dwie godziny tygodniowo to ponad 100 godzin rocznie — czas, który można poświęcić na kreatywność, strategiczne myślenie lub rozwój osobisty. 💯

Dzięki agentom AI ClickUp i ClickUp Brain możesz zautomatyzować cykl pracy, generować aktualizacje projektów i przekształcać notatki ze spotkań w konkretne kroki — wszystko w ramach tej samej platformy. Nie potrzebujesz dodatkowych narzędzi ani integracji — ClickUp zapewnia wszystko, czego potrzebujesz do automatyzacji i optymalizacji dnia pracy w jednym miejscu.

💫 Rzeczywiste wyniki: RevPartners obniżyło koszty SaaS o 50% dzięki konsolidacji trzech narzędzi w ClickUp — uzyskując zunifikowaną platformę z większą liczbą funkcji, ściślejszą współpracą i jednym źródłem informacji, które jest łatwiejsze w zarządzaniu i skalowaniu.

Znajdź odpowiednie rozwiązanie poza Wiz

Niezależnie od tego, czy szukasz silniejszej ochrony środowiska uruchomieniowego, bardziej przydatnych informacji o zagrożeniach, czy lepszego wsparcie w zakresie zgodności z przepisami, każdy z konkurentów Wiz, których przeanalizowaliśmy, oferuje wyraźną przewagę.

Ale spójrzmy na szerszą perspektywę: kompleksowe bezpieczeństwo w chmurze nie istnieje w izolacji. Potrzebujesz niezawodnego rozwiązania, które zapewni spójność Teams, widoczność działań i dostępność danych. Właśnie w tym wyróżnia się ClickUp.

Jako wszystko aplikacja do pracy, pomaga zespołom ds. bezpieczeństwa koordynować projekty, procesy i pracowników w jednym miejscu. Od zarządzania cyklem pracy naprawczymi i audytami po automatyzację zadań i wykorzystanie AI dzięki ClickUp Brain — aplikacja została stworzona, aby uporządkować nawet najbardziej złożone środowiska.

Na co czekasz? Zarejestruj się w ClickUp już dziś za Free!