Wiz ti offre una visibilità solida ma non è all'altezza in termini di risoluzione in tempo reale, telemetria a livello di host o analisi del traffico di rete?

Si può dire con certezza che non sei l'unico ad aver notato queste lacune.

Con l'aumentare della complessità degli ambienti cloud, i team di sicurezza hanno bisogno di strumenti in grado di identificare i rischi e contribuire a mitigarli.

Questo post del blog analizza alcuni dei migliori concorrenti di Wiz che colmano queste lacune. Continua a leggere fino alla fine per scoprire come ClickUp (sì, proprio la piattaforma per la produttività!) offre supporto a una collaborazione efficiente per la sicurezza cloud. 🔐

Cosa cercare nei concorrenti di Wiz?

Quando esplori le migliori alternative a Wiz, inizia identificando le lacune specifiche nella tua project management di sicurezza informatica. La soluzione giusta colmerà direttamente tali lacune e rafforzerà la tua strategia di sicurezza complessiva. Ecco alcune funzionalità/funzioni da tenere in considerazione:

- Telemetria host basata su agenti: cerca concorrenti di Wiz che utilizzano agenti leggeri per acquisire informazioni su processi, file e attività del registro di sistema per analisi forensi più approfondite

- *flusso di lavoro di risoluzione automatizzato: dai la priorità alle piattaforme che si integrano con i sistemi di ticketing e applicano automaticamente le correzioni o gli aggiornamenti delle policy

- Analisi del traffico di rete: scegli strumenti che integrano l'ispezione continua del traffico e il rilevamento delle anomalie nei cloud privati virtuali (VPC)

- Inganno e honeypot: Valuta le soluzioni con implementazione nativa di honeypot per intrappolare gli aggressori e scoprire i movimenti laterali

- SBOM avanzato e scansione della catena di fornitura: prendete in considerazione provider che mappano l'intero elenco dei componenti del software (SBOM) e segnalano le vulnerabilità a monte

- *dashboard e reportistica personalizzati: individua le alternative a Traguardo con widget drag-and-drop, metriche personalizzate e reportistica White label

- supporto on‑premise e legacy: *Scegli un fornitore che offra agenti sia cloud che on‑premise per una copertura uniforme in ambienti ibridi o legacy

🧠 Curiosità: Nel 2013, AWS ha firmato un accordo da 600 milioni di dollari con la CIA, ponendo l'impostazione per l'adozione sicura del cloud nel settore pubblico. È stato l'inizio dell'ecosistema GovCloud, oggi in forte espansione.

I concorrenti di Wiz in sintesi

Ecco una tabella che mette a confronto tutti i concorrenti e le alternative di Wiz. 📊

| Strumento | Ideale per | Funzionalità migliori | Prezzi* |

| Palo Alto Prisma Cloud | Sicurezza cloud end-to-end e DevSecOps per organizzazioni di medie e grandi dimensioni e aziende | Gestione della sicurezza del cloud (CSPM), protezione del carico di lavoro nel cloud (CWPP), gestione dei diritti di accesso all'infrastruttura cloud (CIEM), prioritizzazione dei rischi basata sull'IA | Prezzi personalizzati |

| Lacework | Rilevamento delle anomalie comportamentali con poligrafo e visibilità completa per le organizzazioni di medie e grandi dimensioni | Rilevamento delle anomalie basato sul comportamento, prioritizzazione dei rischi, controlli di conformità automatizzati | Prezzi personalizzati |

| Orca Sicurezza | Gestione delle vulnerabilità senza agenti per piccole e medie aziende con ambienti multi-cloud | Prioritizzazione contestualizzata, visualizzazione dei percorsi di attacco, tecnologia SideScanning | Prezzi personalizzati |

| Tenable | Gestione completa delle vulnerabilità in ambienti cloud e on-premise per le aziende | CSPM, scansione unificata delle vulnerabilità, sicurezza Infrastructure as Codice (IaC) | Prezzi personalizzati |

| Aqua Sicurezza Software | Sicurezza cloud-native per l'intero ciclo di vita per team IT di piccole e medie dimensioni e team DevOps con esigenze di sicurezza dei container | Protezione runtime per container e Kubernetes, carichi di lavoro serverless, integrazione della pipeline CI/CD | Prezzi personalizzati |

| Microsoft Defender per Cloud | Gestione della sicurezza per aziende di medie dimensioni su cloud basati su Microsoft | CSPM e CWP nativi con avvisi centralizzati, standard normativi e reportistica integrati, integrazione con Azure | Prezzi personalizzati |

| Qualys | Scansione di sicurezza basata su agenti e senza agenti per aziende e grandi Teams di sviluppatori | Protezione delle risorse ibride (cloud + legacy), reportistica centralizzata, CSPM per multi-cloud | Prezzi personalizzati |

| Check Point | Sicurezza integrata e gestione della postura per aziende di medie dimensioni e aziende | CSPM, prevenzione delle minacce cloud native, sicurezza serverless, supporto API di terze parti | Prezzi personalizzati |

| Sysdig | Operazioni DevSecOps basate su Kubernetes per piccole e medie imprese | Analisi forense degli incidenti con eBPF, rilevamento delle minacce in tempo reale, prioritizzazione delle vulnerabilità | Prezzi personalizzati |

| Snyk | Sicurezza Dev-first per codice, container e IaC per grandi Teams di sviluppatori e Enterprise | Sicurezza shift-left, flussi di lavoro incentrati sugli sviluppatori, integrazione CI/CD, | Piano Free disponibile; piani a pagamento a partire da 25 $ al mese |

I 10 migliori concorrenti e alternative a Wiz

Ora approfondiamo i migliori concorrenti di Wiz. 👇

Come valutiamo i software su ClickUp

Il nostro team editoriale segue un processo trasparente, basato sulla ricerca e indipendente dai fornitori, quindi puoi fidarti che i nostri consigli si basano sul valore reale dei prodotti.

Ecco una panoramica dettagliata di come valutiamo i software su ClickUp.

1. Palo Alto Prisma Cloud (Ideale per la sicurezza cloud end-to-end e l'integrazione DevSecOps)

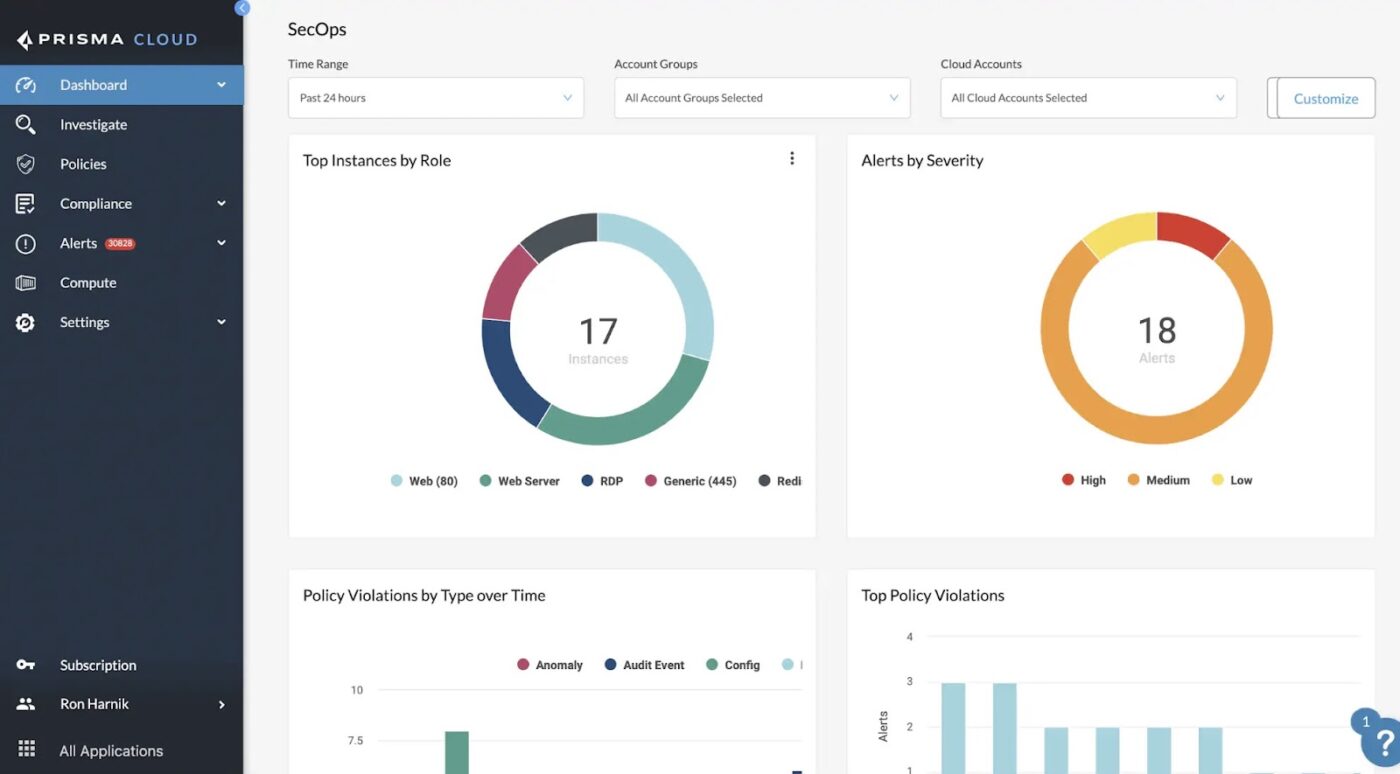

Prisma Cloud di Palo Alto Networks è una piattaforma completa di protezione delle applicazioni cloud native (CNAPP) progettata per proteggere le applicazioni durante tutto il loro ciclo di vita, dal codice al cloud.

Utilizzando una combinazione di machine learning, analisi avanzate e Precision IA, esegue continuamente la scansione dell'infrastruttura, del codice delle applicazioni e dei carichi di lavoro per rilevare configurazioni errate, violazioni delle policy e minacce attive.

Si integra anche con l'ecosistema di sicurezza più ampio di Palo Alto, che include Cortex XDR e WildFire, semplificando la creazione di una strategia di sicurezza unificata.

Le migliori funzionalità/funzioni di Palo Alto Prisma Cloud

- Proteggi l'infrastruttura di tutti i provider utilizzando la gestione della sicurezza cloud (CSPM) per rilevare configurazioni errate, deviazioni e violazioni delle policy

- Proteggi i carichi di lavoro e i container con la protezione dei carichi di lavoro cloud (CWP), che include la scansione senza agenti per macchine virtuali, ambienti serverless e Kubernetes

- Rafforza le tue pipeline CI/CD attraverso la sicurezza integrata del codice, la scansione IaC, l'analisi della composizione del software e il rilevamento dei segreti prima dell'esecuzione

- Ottieni visibilità e controllo approfonditi sulle risorse in ambienti multi-cloud e ibridi

Limite di Palo Alto Prisma Cloud

- Richiede una configurazione iniziale complessa e dispendiosa in termini di tempo, soprattutto se non si ha esperienza precedente con gli strumenti Palo Alto

- Lacune nella documentazione, in particolare per casi d'uso avanzati ed esempi di implementazione nel mondo reale

Prezzi di Palo Alto Prisma Cloud

- Prezzi personalizzati

Valutazioni e recensioni di Palo Alto Prisma Cloud

- G2: 4,4/5 (oltre 390 recensioni)

- Capterra: Recensioni insufficienti

Cosa dicono gli utenti reali di Palo Alto Prisma Cloud?

Ecco cosa dice una recensione di G2 su questo concorrente di Wiz:

Ciò che mi piace di più di Prisma Access è la sua capacità di fornire una sicurezza coerente e basata sul cloud a tutti gli utenti, indipendentemente dalla loro posizione. L'integrazione con altri strumenti Palo Alto Networks come Cortex e Panorama semplifica la gestione e il monitoraggio della sicurezza da un dashboard centralizzato.

Ciò che mi piace di più di Prisma Access è la sua capacità di fornire una sicurezza coerente e basata sul cloud a tutti gli utenti, indipendentemente dalla loro posizione. L'integrazione con altri strumenti Palo Alto Networks come Cortex e Panorama semplifica la gestione e il monitoraggio della sicurezza da una dashboard centralizzata.

🔍 Lo sapevate? All'inizio degli anni '90, i siti web erano principalmente HTTP. Solo nel 1994 Netscape ha introdotto l'HTTPS per crittografare il traffico del browser, che ha promosso le prime conversazioni sulla sicurezza web.

2. Lacework (Ideale per ambienti cloud con requisiti di conformità)

Lacework FortiCNAPP aiuta i team a creare una connessione tra i segnali di rischio cloud e il rilevamento delle minacce in tempo reale, sia che si tratti di analizzare configurazioni errate o di determinare come archiviare in modo sicuro le informazioni dei client. Crea una visione completa delle vulnerabilità, delle configurazioni errate e delle minacce attive nell'intero ambiente cloud.

Con supporto nativo su AWS, Azure e Google Cloud, la piattaforma analizza continuamente l'attività per individuare i primi segni di ransomware, cryptojacking e credenziali compromesse.

Le migliori funzionalità/funzioni di Lacework

- Rileva tempestivamente gli attacchi zero-day con la Piattaforma dati Polygraph® che rivela anomalie comportamentali e modelli di minaccia

- Scopri i rischi legati all'identità con CIEM, che valuta le autorizzazioni e segnala i ruoli con privilegi eccessivi nei cloud

- Semplifica la correzione con informazioni automatizzate su configurazioni errate, vulnerabilità e violazioni delle policy

- Passa al shift left con IaC Security, SAST e analisi della composizione del software (SCA) integrati per individuare i problemi prima della distribuzione

- Automatizza i controlli di conformità e la reportistica per vari standard di settore

Limiti di Lacework

- Mancanza di monitoraggio in tempo reale delle correzioni; i problemi chiusi impiegano più di 24 ore per scomparire

- Gli utenti trovano difficile configurare gli avvisi e desiderano una migliore integrazione con Slack, Datadog, strumenti SIEM e piattaforme di ticket

Prezzi di Lacework

- Prezzi personalizzati

Valutazioni e recensioni di Lacework

- G2: 4,4/5 (oltre 380 recensioni)

- Capterra: Recensioni insufficienti

📮 Approfondimento ClickUp: il 74% dei dipendenti utilizza due o più strumenti solo per trovare le informazioni di cui ha bisogno, passando da email, chat, nota, strumenti di project management e documentazione. Questo continuo cambio di contesto fa perdere tempo e rallenta la produttività. Come app completa per il lavoro, ClickUp unifica tutto il tuo lavoro (email, chat, documento, attività e nota) in un'area di lavoro ricercabile, in modo che tutto sia esattamente dove ti serve.

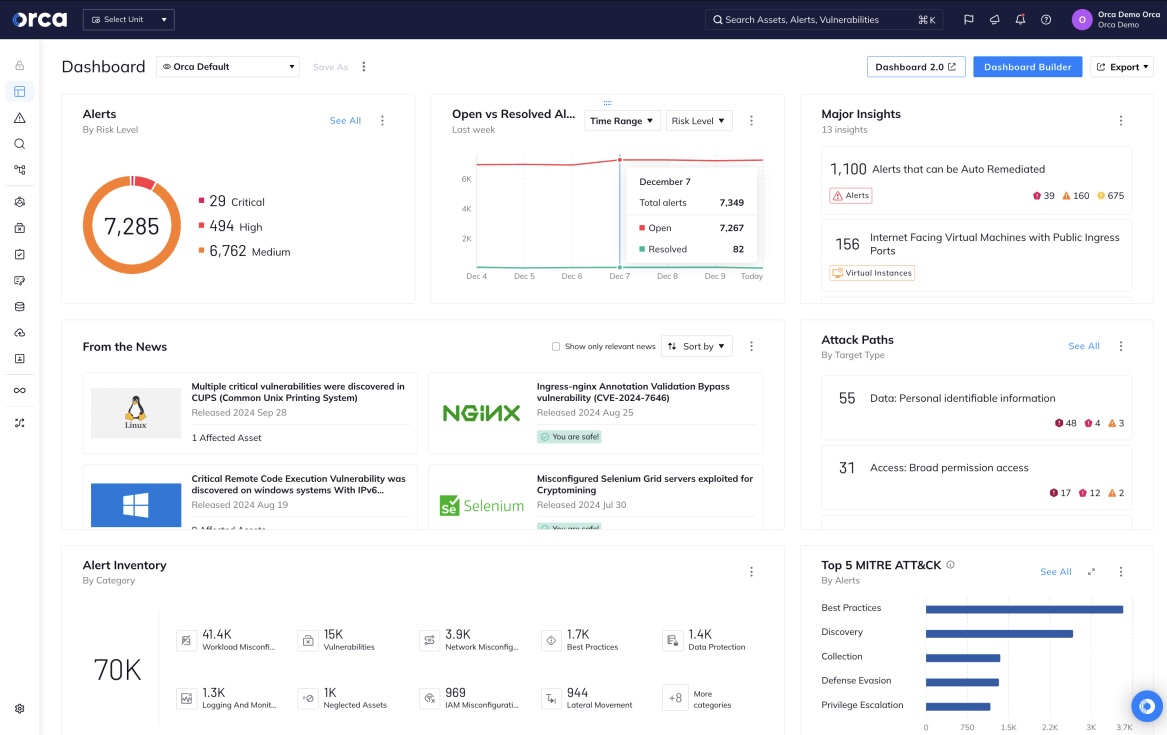

3. Orca Security (ideale per una rapida implementazione in ambienti multi-cloud)

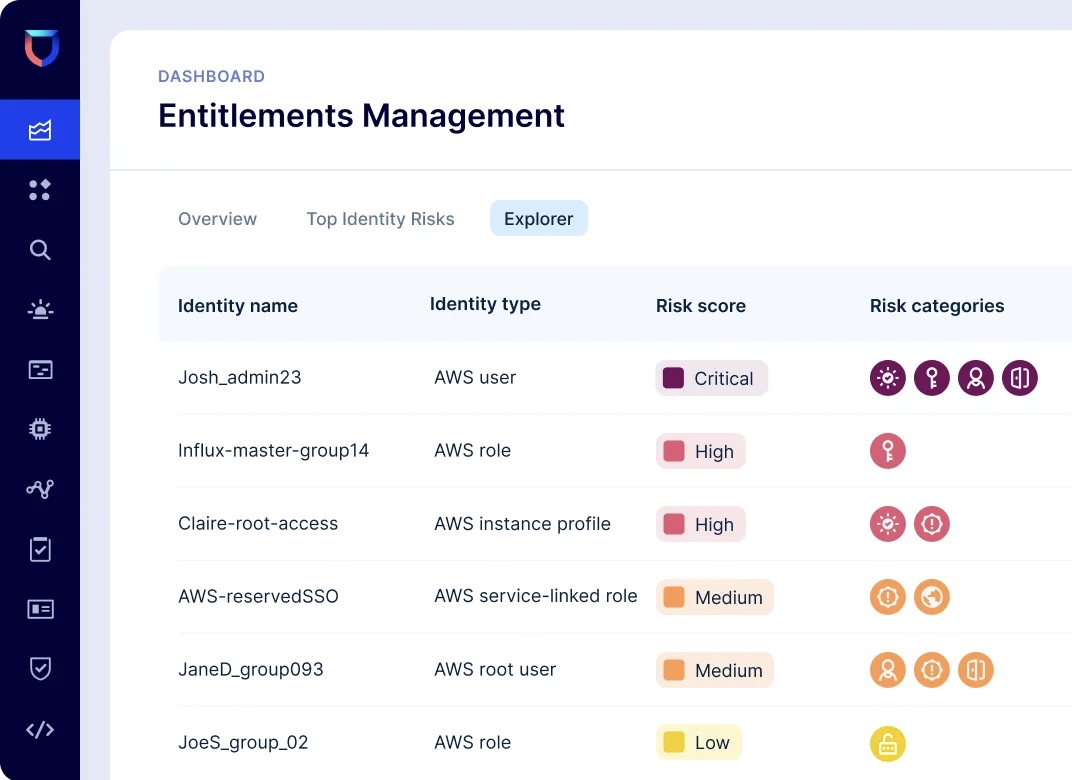

Orca Security offre ai Teams una visibilità approfondita su ogni livello del loro ambiente cloud senza l'onere di installare agenti. Correlazione automatica dei rischi, quali configurazioni errate, API esposte, problemi di identità e vulnerabilità, per individuare le minacce più critiche.

Questo strumento combina telemetria in tempo reale, comunicazione professionale, prioritizzazione avanzata dei rischi e ampio supporto alla conformità in un'unica interfaccia.

La sua attenzione alle "combinazioni tossiche" aiuta i Teams a dare priorità all'1% degli avvisi che contano davvero, eliminando il rumore spesso associato agli strumenti di sicurezza cloud.

Le migliori funzionalità/funzioni di Orca Sicurezza

- Implementa la scansione senza agenti con SideScanning™ per ottenere visibilità immediata su carico di lavoro, rischi e configurazioni

- Attiva Orca Sensor per la protezione durante l'esecuzione, che consente il rilevamento e l'analisi in tempo reale utilizzando un sistema di osservabilità leggero a livello di kernel

- Garantisci la conformità su larga scala utilizzando oltre 100 framework normativi pronti in Box, tra cui CIS Benchmarks, PCI DSS, HIPAA e SOC 2

- Riduci i costi operativi e l'impatto sulle prestazioni degli ambienti di produzione

Limiti di Orca Sicurezza

- La scansione senza agenti potrebbe non fornire informazioni approfondite sul runtime rispetto ai concorrenti di Wiz basati su agenti

- Mancanza di solide funzionalità shift-left. Nessuna integrazione IDE/CLI nota per i flussi di lavoro degli sviluppatori

Prezzi di Orca Sicurezza

- Prezzi personalizzati

Valutazioni e recensioni di Orca Sicurezza

- G2: 4,6/5 (oltre 200 recensioni)

- Capterra: 4,8/5 (oltre 50 recensioni)

Cosa dicono gli utenti reali di Orca Sicurezza?

Un utente ha effettuato la condivisione di questa recensione su Capterra:

Orca è un approccio senza agenti al VMS. Ciò significa che non vi è alcun impatto sugli utenti né alcun calo delle prestazioni. Il tuo team operativo non deve gestire l'implementazione degli agenti, né gli aggiornamenti o i tempi di inattività. […] Il prodotto è abbastanza nuovo e molti di questi miglioramenti sono in fase di sviluppo.

Orca è un approccio senza agenti al VMS. Ciò significa che non vi è alcun impatto sugli utenti né alcun calo delle prestazioni. Il tuo team operativo non deve gestire l'implementazione degli agenti, né gli aggiornamenti o i tempi di inattività. […] Il prodotto è abbastanza nuovo e molti di questi miglioramenti sono in fase di sviluppo.

🧠 Curiosità: Il concetto di "zero trust" è stato coniato dall'analista di Forrester John Kindervag, il quale ha suggerito alle organizzazioni di non fidarsi mai di nessuna rete per impostazione predefinita. Ci sono voluti più di dieci anni (e alcune dolorose violazioni) perché l'idea diventasse mainstream.

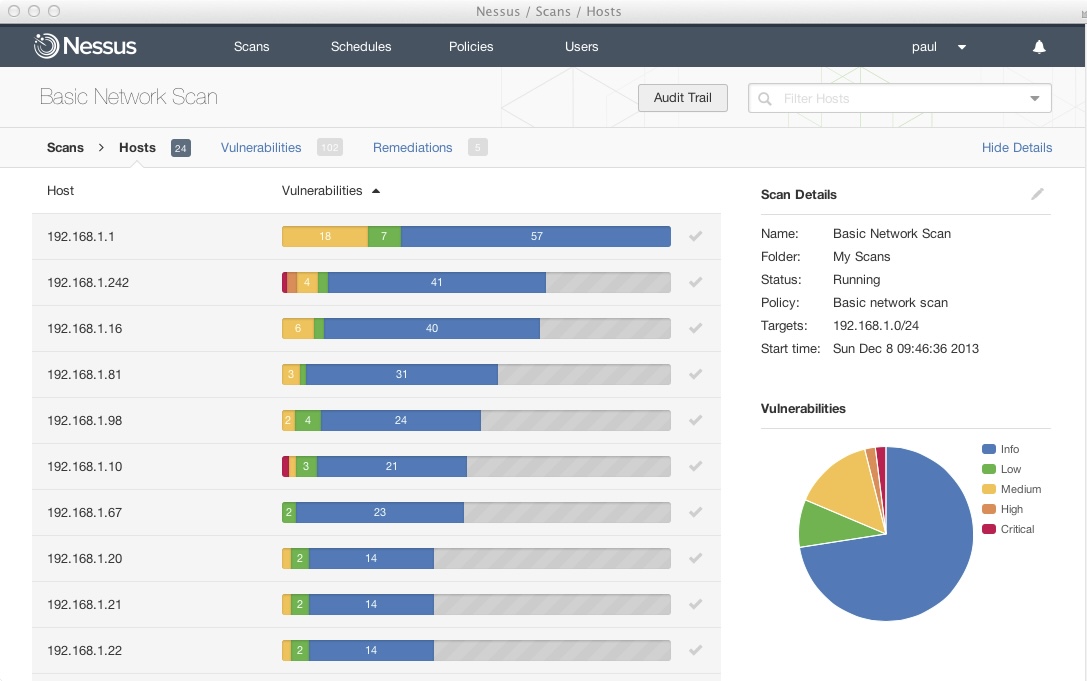

4. Tenable (Ideale per la scansione unificata delle vulnerabilità)

Tenable offre un approccio consolidato alla sicurezza degli ambienti ibridi e multi-cloud attraverso la sua piattaforma di gestione delle esposizioni di punta, Tenable One. Anziché trattare le vulnerabilità, le configurazioni errate e i problemi di identità come problemi isolati, Tenable instaura la connessione per visualizzare una visione prioritaria dei rischi su tutta la superficie di attacco.

Supporta soluzioni autorizzate FedRAMP, rendendolo una scelta affidabile per gli enti governativi e gli ambienti altamente regolamentati. Lo strumento offre anche funzionalità/funzione quali accesso just-in-time (JIT), patching autonomo e analisi a livelli di IA.

Le migliori funzionalità/funzioni di Tenable

- Chiuso le lacune nell'ID con Tenable Identity Exposure, rilevando configurazioni errate e accessi rischiosi su Active Directory ed Entra ID

- Accelera la risoluzione dei problemi grazie a Tenable Patch Management, che abbina automaticamente le vulnerabilità alle patch corrette ed esegue l'applicazione autonoma delle patch

- Applica il principio del privilegio minimo utilizzando Tenable CIEM e JIT access per limitare le autorizzazioni cloud non necessarie

- Integra i controlli di sicurezza nel ciclo di vita DevOps senza soluzione di continuità

Limiti di Tenable

- Non è possibile eliminare automaticamente i risultati delle scansioni precedenti, che occupano spazio su disco

- Sebbene sia efficace nella gestione delle vulnerabilità e della postura, le sue funzionalità/funzioni di protezione runtime potrebbero essere meno mature rispetto a quelle dei provider CNAPP specializzati

- Occasionalmente segnala problemi non critici, aumentando il carico di lavoro dei Teams di sicurezza

Prezzi Tenable

- Prezzi personalizzati

Valutazioni e recensioni di Tenable

- G2: 4,5/5 (oltre 250 recensioni)

- Capterra: Recensioni insufficienti

📖 Leggi anche: I migliori software gratis per la project management da abbinare ai concorrenti di Wiz

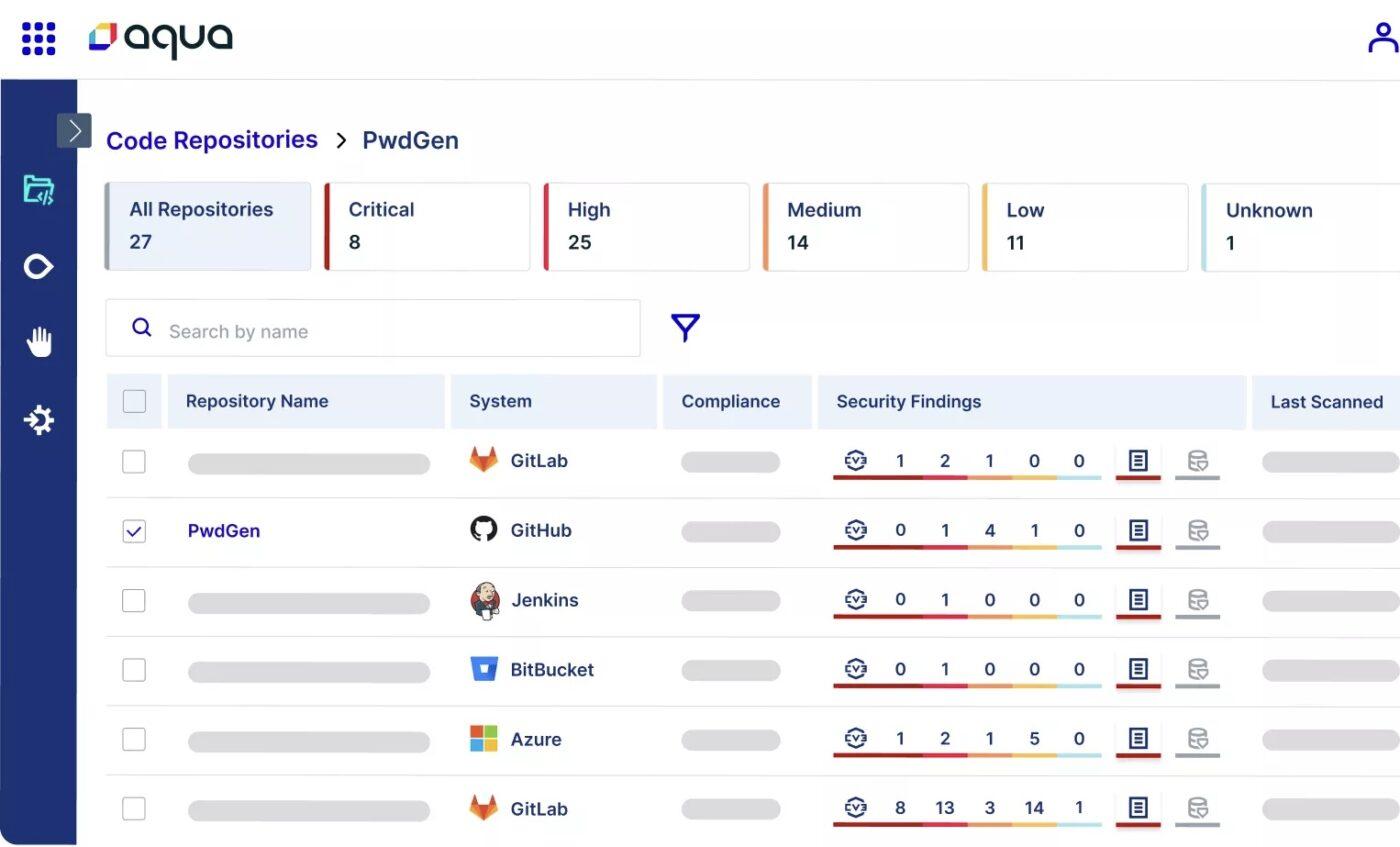

5. Aqua Security Software (Ideale per team DevOps con esigenze di sicurezza dei container)

Aqua Security aiuta a proteggere le applicazioni moderne durante tutto il loro ciclo di vita, dallo sviluppo e l'implementazione fino all'esecuzione. I suoi controlli in tempo reale e la scansione shift-left consentono ai team di sicurezza di individuare tempestivamente le vulnerabilità e rispondere rapidamente alle minacce attive senza rallentare i processi di sviluppo agile.

Questa alternativa a Wiz utilizza una combinazione di metodi senza agente e basati su agente per offrire flessibilità nell'implementazione e nella copertura. Consente l'unificazione della sicurezza del codice, dell'infrastruttura e del carico di lavoro in ambienti ibridi e multi-cloud.

Le migliori funzionalità/funzioni del software Aqua Sicurezza

- Utilizza Universal Code Scanning per rilevare vulnerabilità, segreti, configurazioni errate di IaC e malware in tutti i codici e registri

- Stabilisci gate di accettazione per applicare politiche di garanzia su misura per diverse pipeline, bloccando i carichi di lavoro non conformi prima della produzione

- Applica le Kubernetes Assurance Policies per applicare controlli di runtime utilizzando l'open policy agent (OPA) e le regole Rego per la governance della sicurezza

Limiti del software Aqua Sicurezza

- Non ha supporto per la scansione di alcuni tipi di artefatti come i pacchetti Maven e npm

- Funzionalità API con limite, in particolare per la ricerca di immagini e i casi d'uso di automazioni

Prezzi del software Aqua Sicurezza

- Prezzi personalizzati

Valutazioni e recensioni del software Aqua Sicurezza

- G2: 4,2/5 (oltre 50 recensioni)

- Capterra: Recensioni insufficienti

Cosa dicono gli utenti reali di Aqua Software di Sicurezza?

Ecco un breve estratto da un utente reale:

È facile da implementare, ha un'interfaccia utente intuitiva, offre opzioni di integrazione CI/CD, una buona dashboard e una delle funzionalità/funzioni chiave per noi è la funzionalità di sicurezza Kubernetes, che non è presente in molti altri strumenti commerciali. Tuttavia, il modello di licenza è con probabilità in linea con il piano a lungo termine di Aquasec, che dovrebbe anche prendere in considerazione alcuni modelli di prezzo a breve termine/basso volume per i client che desiderano provare la sicurezza dei container prima di decidere di adottare una soluzione completa a lungo termine.

È facile da implementare, ha un'interfaccia utente intuitiva, offre opzioni di integrazione CI/CD, una buona dashboard e una delle funzionalità/funzioni chiave per noi è la funzionalità di sicurezza Kubernetes, che non è presente in molti altri strumenti commerciali. Tuttavia, il modello di licenza è con probabilità in linea con il piano a lungo termine di Aquasec, che dovrebbe anche prendere in considerazione alcuni modelli di prezzo a breve termine/basso volume per i client che desiderano provare la sicurezza dei container prima di decidere di adottare una soluzione completa a lungo termine.

🧠 Curiosità: Sebbene il concetto esistesse già in precedenza, il CEO di Google Eric Schmidt ha utilizzato l'espressione "cloud computing" in una conferenza del 2006. Da lì ha preso piede (così come le preoccupazioni relative alla sicurezza).

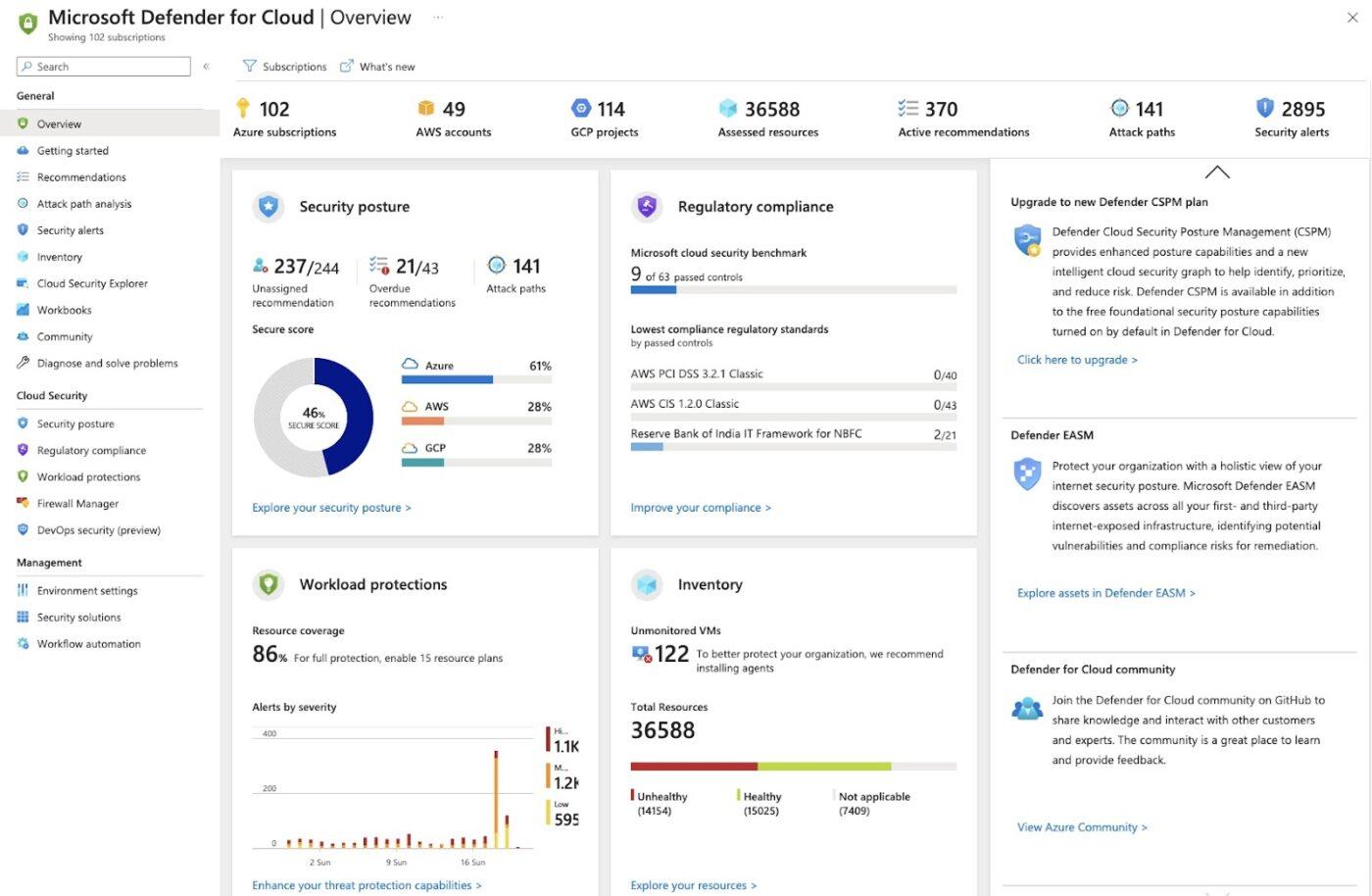

6. Microsoft Defender per Cloud (ideale per ambienti cloud basati su Microsoft)

Microsoft Defender per Cloud combina la gestione della sicurezza, la protezione del carico di lavoro e le funzionalità DevSecOps.

Grazie a Microsoft Defender Extended Detection and Response (XDR), le organizzazioni possono creare una connessione tra le informazioni provenienti dall'infrastruttura cloud con gli avvisi provenienti dagli endpoint e dalle identità degli utenti, creando un quadro più ampio delle minacce.

La funzionalità/funzione Secure Score offre alle organizzazioni una metrica chiara per monitorare e migliorare il proprio livello di sicurezza complessivo nel tempo. È inoltre possibile modellare potenziali percorsi di attacco con Cloud Security Explorer e implementare regole di governance in tutte le unità aziendali.

Le migliori funzionalità/funzioni di Microsoft Defender

- Sfrutta l'integrazione nativa e senza soluzione di continuità con la piattaforma Microsoft Azure

- Identifica i percorsi di movimento laterale e i punti deboli utilizzando Attack Path Analysis e l'interattivo Cloud Security Explorer

- Proteggi i carichi di lavoro ibridi e multicloud applicando Defender per server, container e spazio di archiviazione per proteggere infrastrutture, dati e applicazioni

- Sfrutta Microsoft Entra Permissions Management per rilevare e correggere le autorizzazioni eccessive tra utenti, app e servizi in qualsiasi cloud

- Correlate e agite rapidamente sulle minacce con SIEM e orchestrazione della sicurezza, automazioni dei flussi di lavoro basati su IA e strumenti di risposta (SOAR) per ridurre i tempi di risoluzione

Limiti di Microsoft Defender

- Gli utenti segnalano spesso un eccesso di notifiche e falsi positivi

- Questo concorrente di Wiz ha difficoltà a rilevare attacchi zero-day o malware con firme nascoste, con un limite di fiducia in scenari di minaccia critici

- Il modello di prezzi e licenze può essere complesso da navigare e da effettuare la previsione, in particolare nelle implementazioni multi-cloud

Prezzi di Microsoft Defender

- Prezzi personalizzati

Valutazioni e recensioni di Microsoft Defender

- G2: 4,4/5 (oltre 300 recensioni)

- Capterra: Recensioni insufficienti

🔍 Lo sapevate? Uno dei primi successi di DevSecOps è stato ottenuto dagli strumenti open source di Netflix. Netflix ha rilasciato Security Monkey e Stethoscope nel 2010, aprendo la strada all'idea di integrare la sicurezza nelle pipeline CI/CD e influenzando il futuro degli strumenti CSPM automatizzati e dei concorrenti di Wiz.

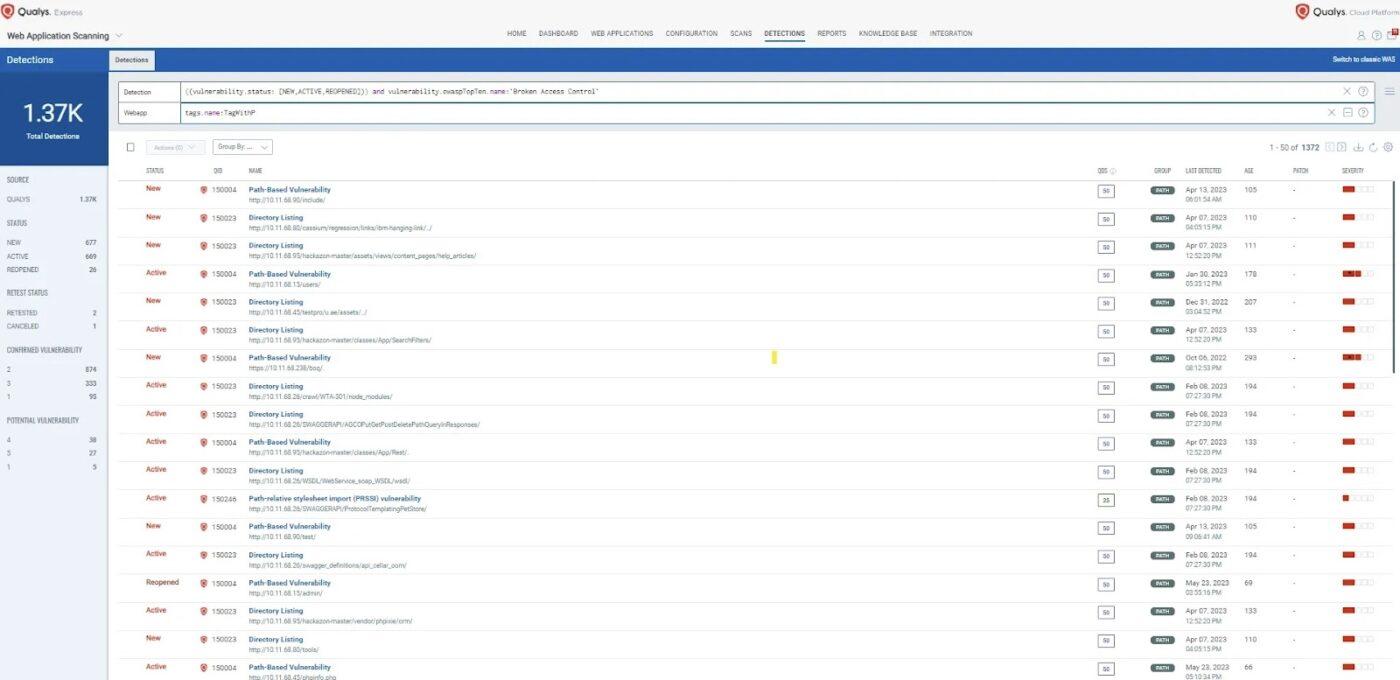

7. Qualys (Ideale per la protezione delle risorse ibride)

Qualys offre un approccio unificato alla sicurezza informatica con la sua piattaforma Enterprise TruRisk™, che combina visibilità delle risorse, gestione delle vulnerabilità, conformità e correzione in un unico sistema integrato. Il concorrente di Wiz offre telemetria ad alta velocità e correlazione intelligente tra miliardi di punti dati.

La piattaforma utilizza Cloud Agent leggeri e scanner senza agente per fornire visibilità completa e valutazione della sicurezza dei carichi di lavoro, dei container e dell'infrastruttura cloud. Con l'introduzione di Qualys TotalCloud, CNAPP e TotalAppSec per il rischio delle applicazioni, Qualys estende la protezione all'intero stack.

La piattaforma offre supporto per IaC security, la protezione runtime Kubernetes e persino la sicurezza LLM per le implementazioni GenAI.

Le migliori funzionalità/funzioni di Qualys

- Consolida numerose funzioni di sicurezza e conformità su un'unica piattaforma

- Utilizza TruRisk Eliminate™ per correggere vulnerabilità critiche come CISA KEV e esposizioni al ransomware attraverso patch, isolamento o flusso di lavoro di mitigazione

- Esegui scansioni continue dei modelli IaC per individuare eventuali configurazioni errate e monitora le app SaaS per individuare abusi di privilegi e problemi di conformità

- Semplifica la risposta con Qualys Flow e crea flussi di lavoro di risoluzione automatizzati utilizzando un motore no-code/low-code

Limiti di Qualys

- Il dashboard non è intuitivo, rendendo la navigazione e l'esecuzione delle attività più difficili per gli utenti nuovi

- Sebbene il rilevamento sia efficace, le funzionalità/funzioni di distribuzione delle patch e di correzione non sono così fluide ed efficienti come quelle di altri concorrenti di Wiz

- La gestione dell'intera suite di applicazioni integrate può richiedere un investimento significativo in formazione e configurazione

Prezzi Qualys

- Prezzi personalizzati

Valutazioni e recensioni di Qualys

- G2: 4,3/5 (oltre 240 recensioni)

- Capterra: 4/5 (oltre 30 recensioni)

Cosa dicono gli utenti reali di Qualys?

Una recensione su Capterra lo descrive così:

Nel complesso, il prodotto è user-friendly, offre una scansione delle vulnerabilità affidabile e dispone di un'ampia libreria di aggiornamenti software. Include inoltre video formativi e supporto.

Nel complesso, il prodotto è user-friendly, offre una scansione delle vulnerabilità affidabile e dispone di un ampio archivio di aggiornamenti software. Include inoltre video formativi e supporto.

8. Check Point (ideale per la sicurezza integrata e la gestione della postura)

Le soluzioni di punta Quantum Security Gateways e CloudGuard di Check Point sono progettate per fornire una protezione approfondita su reti, carico di lavoro e punti di accesso remoti.

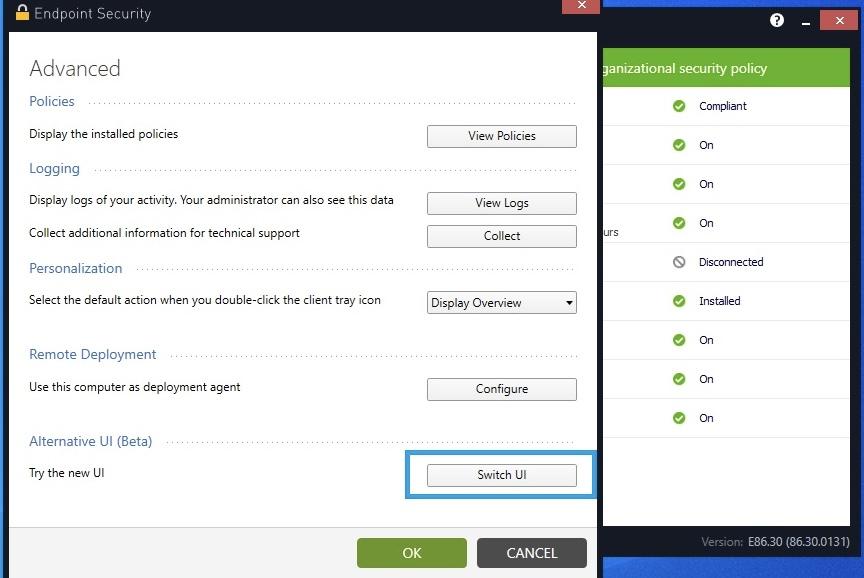

Per la protezione degli endpoint, Harmony Endpoint offre EPP (Endpoint Protection Platform), EDR (Endpoint Detection and Response) e XDR (Extended Detection and Response) in un unico client leggero, garantendo visibilità e controllo completi dall'edge al cloud.

Consente ai Teams di applicare politiche di sicurezza coerenti e di proteggersi da sofisticati attacchi informatici su tutta la loro footprint cloud, dall'infrastruttura alle applicazioni.

Le migliori funzionalità/funzioni di Check Point

- Implementa oltre 60 motori di machine learning e informazioni globali sulle minacce per rilevare e attivare il blocco degli attacchi avanzati, inclusi gli exploit zero-day

- Gestisci utenti, app, dispositivi e reti cloud da un'unica console centralizzata con applicazione granulare delle regole

- Proteggi i lavoratori remoti con Harmony SASE per fornire accesso per singola applicazione, controlli dello stato dei dispositivi e politiche Zero Trust con connessione full mesh

- Connettiti facilmente con il software SOC e automatizza la mitigazione delle minacce grazie al supporto API di terze parti

Limiti di Check Point

- La configurazione può richiedere molto tempo, soprattutto per i piccoli team che non dispongono di personale IT dedicato

- Le scansioni complete e il sandboxing possono rallentare le prestazioni, in particolare su macchine con specifiche tecniche basse

Prezzi Check Point

- Prezzi personalizzati

Valutazioni e recensioni di Check Point

- G2: 4,5/5 (oltre 200 recensioni)

- Capterra: Recensioni insufficienti

9. Sysdig (ideale per operazioni DecSecOps con un uso intensivo di Kubernetes)

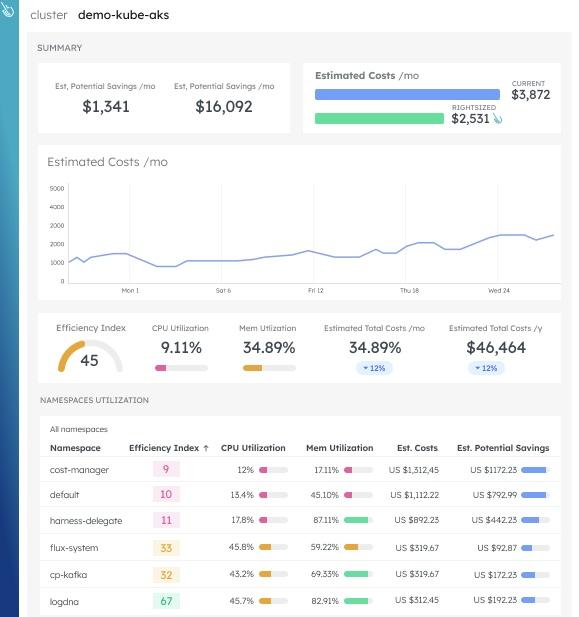

Sysdig è una piattaforma di protezione delle applicazioni cloud-native progettata per i team che danno priorità al rilevamento in tempo reale, alle informazioni contestualizzate sui rischi e alla visibilità approfondita del runtime, applicando al contempo solide misure di sicurezza dei dati.

Il supporto multi-cloud e il monitoraggio Prometheus gestito consentono di ottenere una visibilità end-to-end dell'infrastruttura senza cambi di contesto.

Combinando sicurezza, conformità e monitoraggio delle prestazioni, Sysdig aiuta i team a comprendere il contesto completo di un incidente. La sua chiave di differenziazione è la capacità di assegnare priorità alle vulnerabilità in base al fatto che il pacchetto vulnerabile sia effettivamente in uso durante l'esecuzione, consentendo ai team di concentrare il loro lavoro richiesto di risoluzione

Le migliori funzionalità/funzioni di Sysdig

- Concentrati sui rischi attivamente sfruttati o raggiungibili invece che su elenchi statici di vulnerabilità e esposizioni comuni (CVE)

- Scopri i comportamenti sospetti con il rilevamento nativo nel cloud che sfrutta i dati di sistema in tempo reale e il contesto comportamentale

- Riduci i costi delle metriche personalizzate ed elimina le risorse sottoutilizzate utilizzando il monitoraggio dettagliato dell'utilizzo di Sysdig Monitor

- Accelerate la risposta agli incidenti con analisi forensi dettagliate e audit trail

Limiti di Sysdig

- Il rilevamento dei movimenti laterali negli scenari CSPM, in particolare negli ambienti AWS, ha un limite

- Le implementazioni on-premise possono richiedere notevoli risorse di spazio di archiviazione

- Il suo punto di forza principale è la sicurezza runtime e i container; altre aree della sua offerta CNAPP potrebbero essere meno sviluppate rispetto alla concorrenza

Prezzi di Sysdig

- Prezzi personalizzati

Valutazioni e recensioni di Sysdig

- G2: 4,7/5 (oltre 100 recensioni)

- Capterra: Recensioni insufficienti

Cosa dicono gli utenti reali di Sysdig?

Una recensione di G2 lo riassume così:

Sysdig ha rilevato e segnalato il test in pochi istanti, mentre il concorrente ha impiegato ore. È stato allora che abbiamo capito che Sysdig era l'opzione migliore per noi. Oltre a essere in grado di rilevare, segnalare, classificare e indagare rapidamente sulle minacce al cloud e agli host, disponiamo di una serie di funzionalità/funzioni aggiuntive che migliorano il nostro livello di sicurezza complessiva.

Sysdig ha rilevato e segnalato il test in pochi istanti, mentre il concorrente ha impiegato ore. È stato allora che abbiamo capito che Sysdig era l'opzione migliore per noi. Oltre a essere in grado di rilevare, segnalare, classificare e indagare rapidamente sulle minacce al cloud e agli host, disponiamo di una serie di funzionalità/funzione aggiuntive che migliorano il nostro livello di sicurezza complessivo.

🧠 Curiosità: Secondo il rapporto IBM "Cost of a Data Breach Report 2024", le organizzazioni che hanno implementato in modo esteso l'IA e le automazioni per la sicurezza hanno risparmiato in media 2,2 milioni di dollari in costi legati alle violazioni rispetto a quelle che non lo hanno fatto.

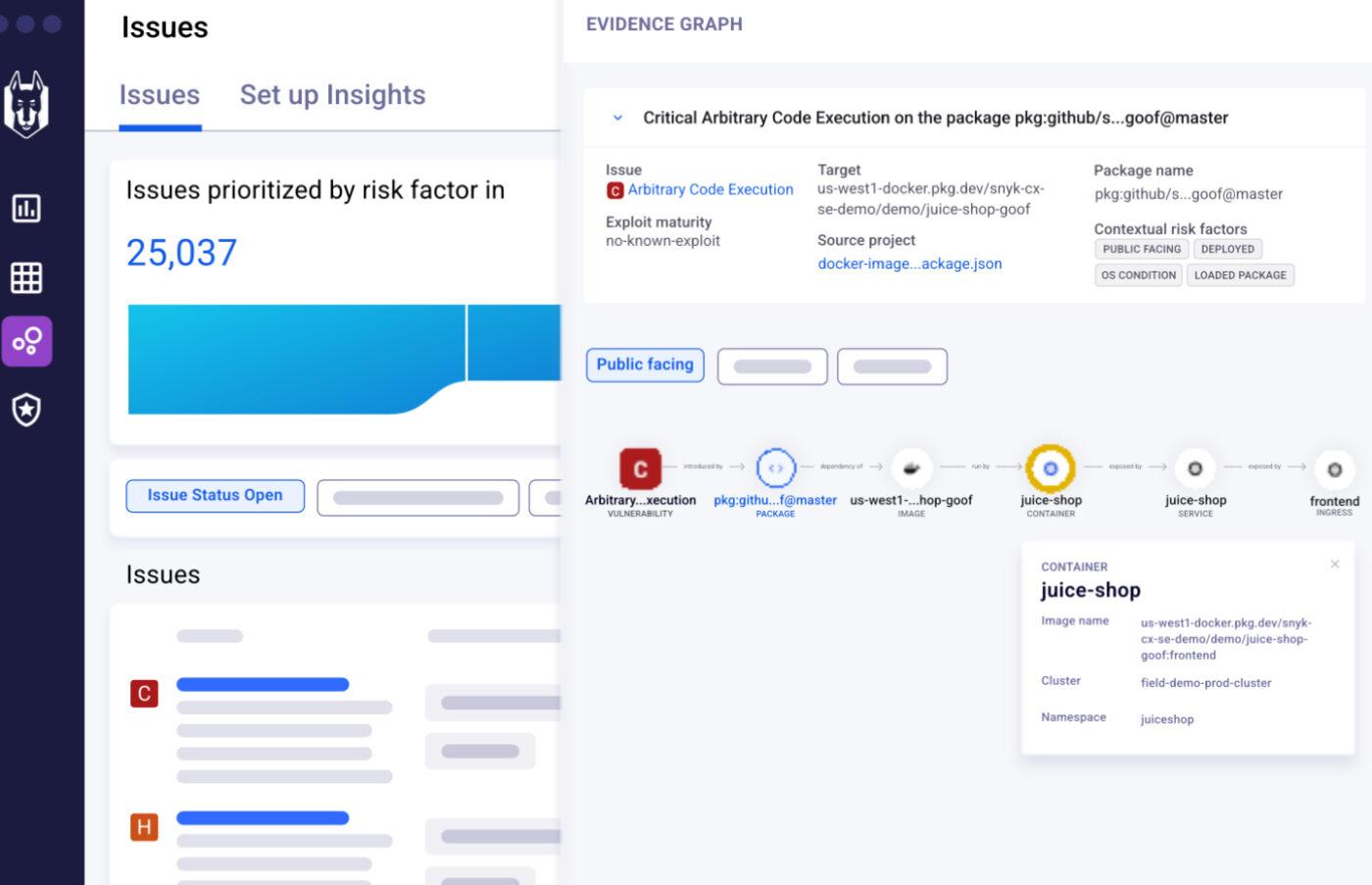

10. Snyk (Ideale per la sicurezza shift-left e i flussi di lavoro incentrati sugli sviluppatori)

tramite Snyk

Snyk è una piattaforma di sicurezza incentrata sugli sviluppatori con un approccio moderno alla sicurezza delle applicazioni che si integra perfettamente nei flussi di lavoro di sviluppo cloud-native e in rapida evoluzione.

Si distingue per la sua piattaforma di sicurezza basata sull'IA che rileva e risolve le vulnerabilità durante l'intero ciclo di vita dello sviluppo del software. Il motore principale dell'alternativa a Wiz, DeepCode AI, garantisce una risoluzione intelligente e comprensibile e aiuta i Teams a prevenire i potenziali rischi introdotti dagli strumenti GenAI e dalle librerie open source.

Le migliori funzionalità/funzioni di Snyk

- Individua e correggi le discrepanze di configurazione negli ambienti cloud con la sicurezza IaC di Snyk, che fornisce rimedi in linea direttamente nei tuoi strumenti di sviluppo

- Automatizza la gestione dei rischi open source con richieste pull con un solo clic, monitoraggio in tempo reale e controlli di conformità delle licenze

- Integra la sicurezza in modo trasparente negli strumenti di sviluppo e nei flussi di lavoro esistenti

- Correlate i rischi al contesto aziendale utilizzando Snyk AppRisk per dare priorità alle vulnerabilità ad alto impatto e per il monitoraggio della copertura AppSec

Limiti di Snyk

- Mancanza di opzioni di implementazione in loco, che crea un limite alla flessibilità per le organizzazioni con politiche infrastrutturali rigide

- Lo strumento genera dati SBOM incompleti tramite la CLI, costringendo gli utenti a fare affidamento su strumenti di terze parti o altri concorrenti di Wiz

Prezzi di Snyk

- Free

- Team: 25 $/mese per utente

- Azienda: Prezzi personalizzati

Valutazioni e recensioni di Snyk

- G2: 4,5/5 (oltre 120 recensioni)

- Capterra: 4,6/5 (oltre 20 recensioni)

🔍 Lo sapevi? Nel 2019, una configurazione errata del firewall nella configurazione AWS di Capital One ha consentito a un ex dipendente AWS di accedere a oltre 100 milioni di record dei clienti. La causa principale? Una vulnerabilità di tipo SSRF (Server-Side Request Forgery), che i concorrenti di Wiz ora segnalano in modo specifico.

Altri strumenti di sicurezza cloud: ClickUp

Identificare i rischi con i concorrenti di Wiz è solo il primo passaggio. La sfida più grande è quella che viene dopo: organizzare la risposta, assegnare le attività ai team giusti e effettuare il monitoraggio dello stato.

È qui che ClickUp fa il passaggio, non come scanner di sicurezza, ma come centro di comando per orchestrare tutto ciò che accade dopo la scansione. Il suo cuore è il software di project management ClickUp, che offre una piattaforma centralizzata per pianificare il piano di remediation, monitorare lo stato, gestire la documentazione e comunicare in tempo reale.

Per i team IT e di sicurezza che operano su larga scala, la soluzione IT e PMO di ClickUp consente ai team PMO di standardizzare l'acquisizione delle richieste di servizio, automatizzare gli escalation basati su SLA e fornire visibilità sull'utilizzo delle risorse in tutti i portfolio con controlli di livello Enterprise.

Vediamo come ClickUp integra i concorrenti di Wiz durante tutto il ciclo di vita operativo. 🔄

Trasforma gli avvisi in attività

Una volta segnalati, i problemi devono essere inseriti in un flusso di lavoro attuabile.

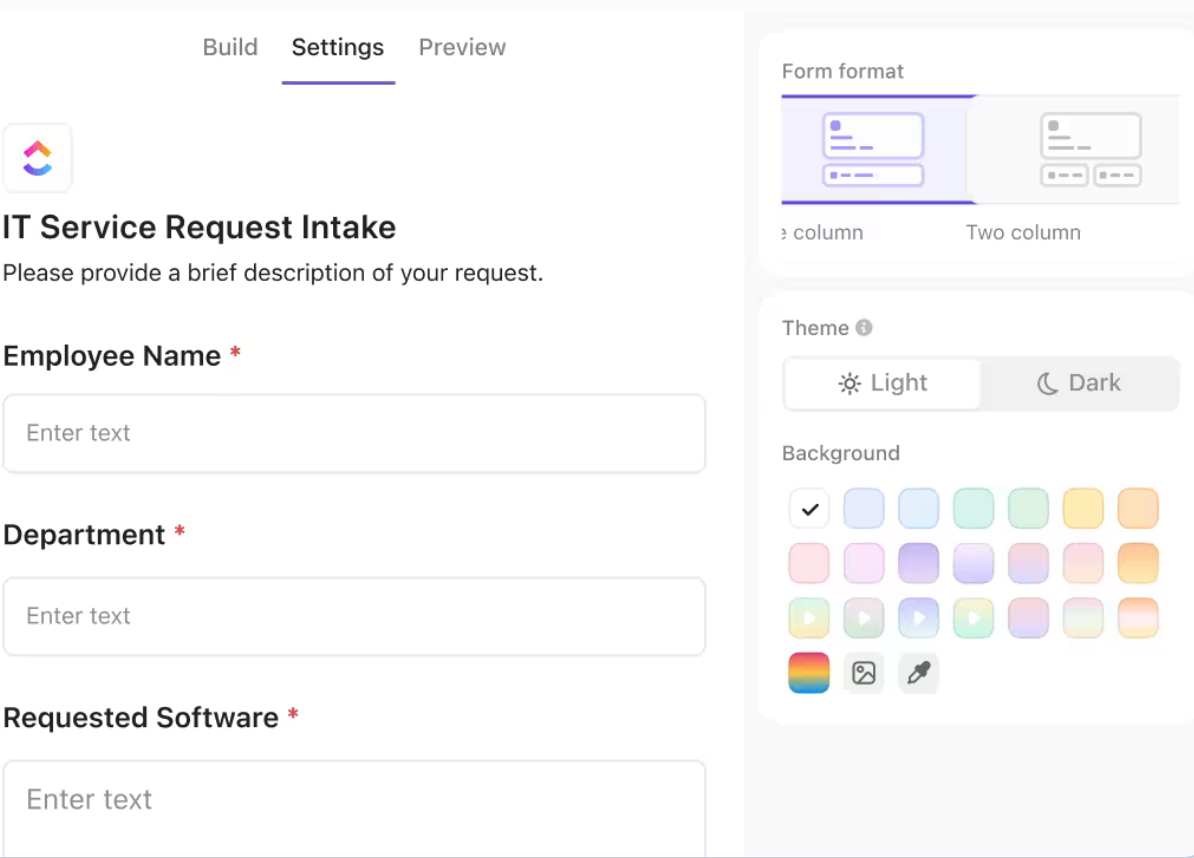

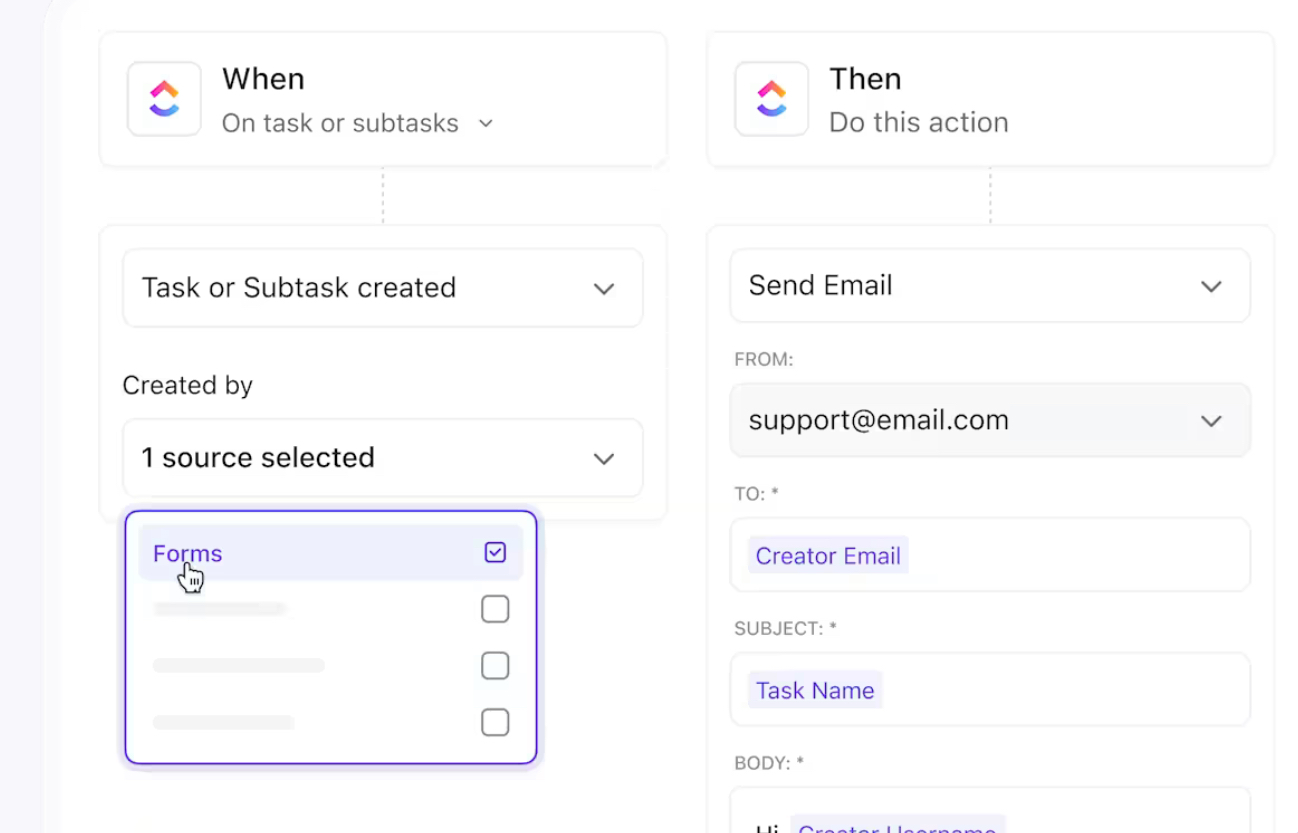

ClickUp Modulo rende ogni vulnerabilità gestibile trasformandola in un'attività di ClickUp, completare con dettagli sulla gravità, i sistemi interessati e le date di scadenza. Ciò garantisce un'acquisizione coerente dei metadati per il monitoraggio e la definizione delle priorità.

Una volta che i problemi sono in fase di elaborazione, ClickUp Multiple Assignees e ClickUp campi personalizzati semplificano l'assegnazione, l'organizzazione e il monitoraggio delle azioni correttive dall'inizio alla fine.

📌 Esempio: il team di sicurezza compila un modulo per segnalare un problema, creando automaticamente un'attività di ClickUp con campi personalizzati predefiniti come "Rete" o "Conformità". Ancora meglio? È possibile assegnare contemporaneamente l'attività al tecnico di rete e al responsabile della conformità.

Elimina il lavoro manuale

ClickUp Automazioni aggiunge un ulteriore livello di efficienza. Le attività possono essere assegnate automaticamente in base alla gravità, inoltrate se inattive o spostate attraverso i flussi di lavoro senza passaggi manuali utilizzando l'intuitivo generatore if-then di ClickUp.

Ecco alcuni esempi di automazioni del flusso di lavoro:

- Assegnazione automatica delle attività quando viene rilevata una vulnerabilità

- Trigger di promemoria prima della data di scadenza

- Inoltro degli incidenti irrisolti alle parti interessate

📌 Esempio: quando viene rilevata una vulnerabilità critica, un'automazione può assegnare immediatamente l'attività al responsabile della sicurezza in base alla sua gravità, applicare la priorità corretta e impostare una data di scadenza. Se l'attività rimane irrisolta dopo 48 ore, può essere automaticamente inoltrata al CISO.

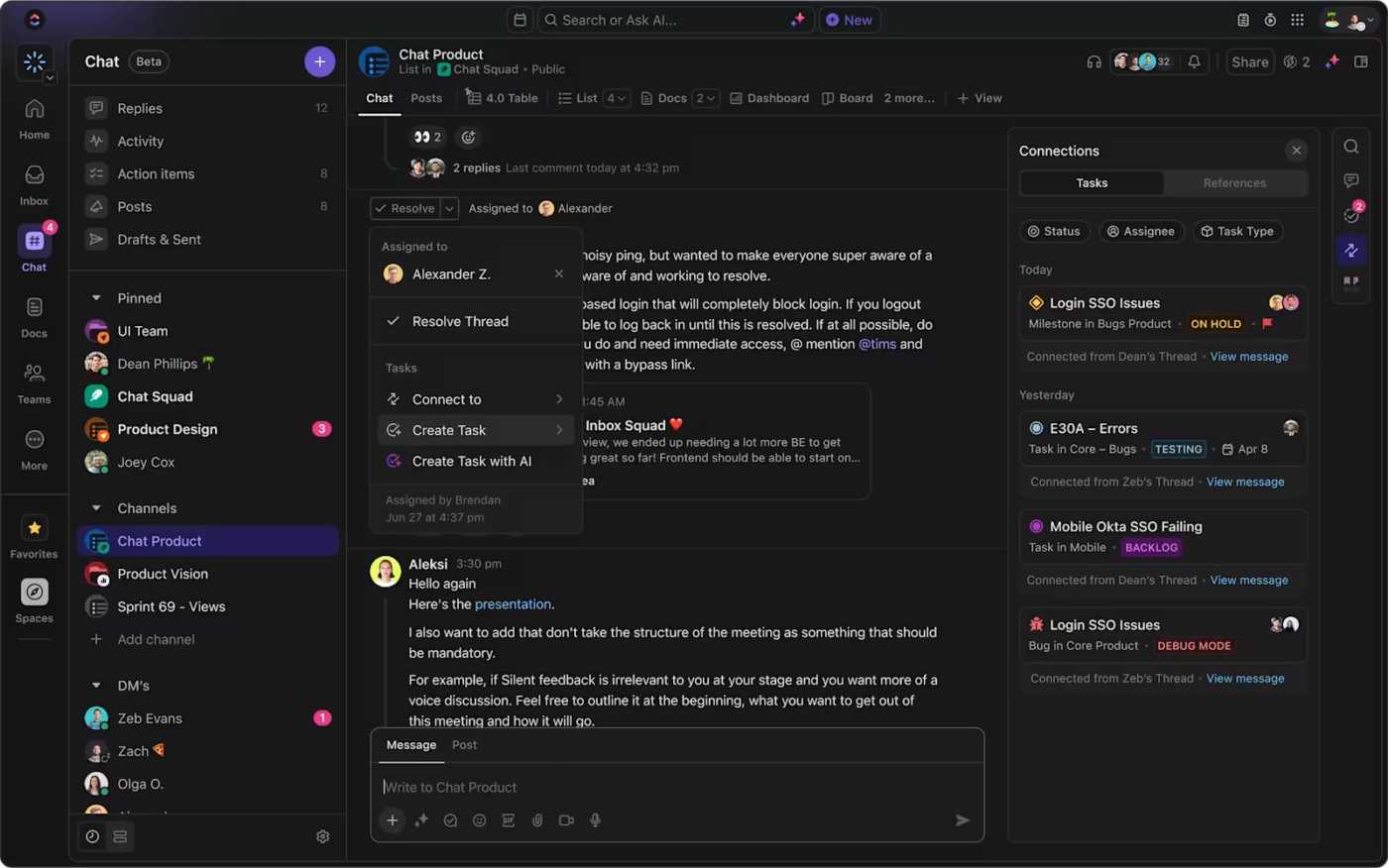

Chattare dove lavori

Quando inizia la riparazione, gli aggiornamenti possono arrivare da ogni direzione.

ClickUp Chattare mantiene le conversazioni proprio dove si svolge il lavoro, insieme alle attività, ai documenti e alle Sequenza. Le conversazioni possono essere convertite in attività con un clic, con tag appropriati e conservate nel loro contesto completo per mantenere intatti i registri di controllo.

📌 Esempio: supponiamo che sia stata segnalata una vulnerabilità ad alto rischio e che la correzione sia in corso. Il responsabile della sicurezza invia un rapido aggiornamento nella chat del progetto, tagga il tecnico e collega l'attività direttamente nel messaggio.

Se la correzione richiede un follow-up, il messaggio può essere convertito immediatamente in una nuova attività, trasferendo l'assegnatario, la scadenza e tutti i file condivisi nello strumento di collaborazione sicura.

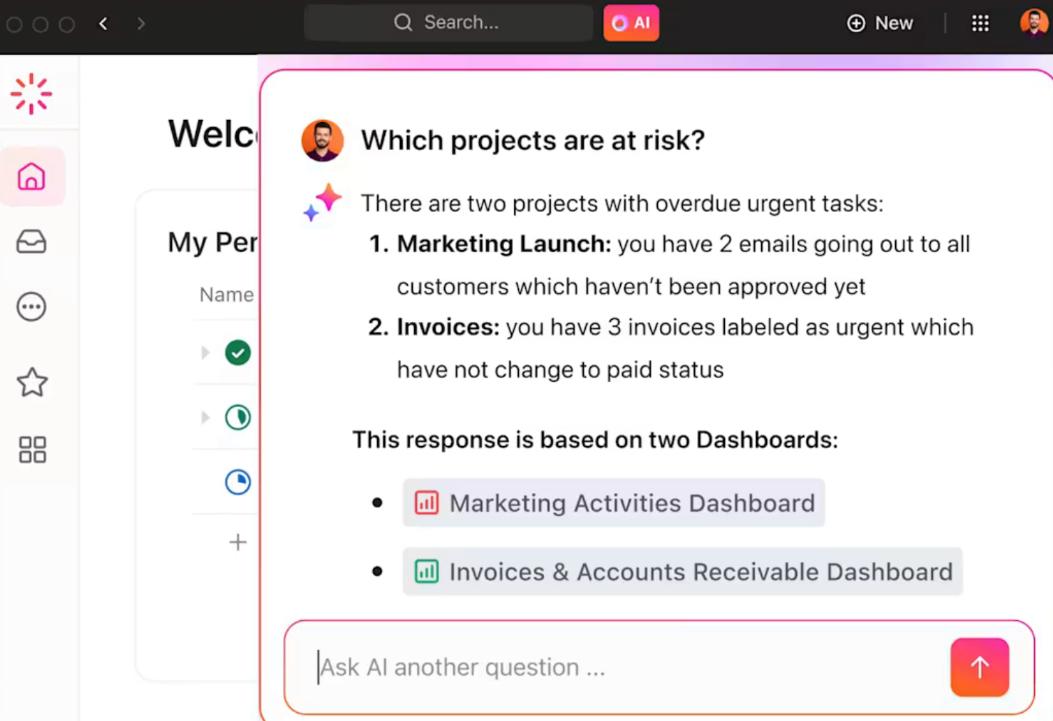

Lascia che sia /IA a occuparsi del lavoro più impegnativo

ClickUp Brain, il tuo assistente basato su IA, utilizza l'attività delle attività in corso, i commenti, i documenti e la cronologia delle chat per fornire informazioni utili. Ti aiuta in questo modo:

- Riepilogare/riassumere i thread di risoluzione in aggiornamenti di stato concisi o report per gli stakeholder

- Generazione automatica di attività di follow-up da chattare o discussioni su documenti

- Redazione di riepiloghi/riassunti delle riunioni e elenchi di azioni senza prendere nota manualmente

- Rispondi a domande contestuali, come "Quali correzioni sono ancora in sospeso per gli avvisi di gravità elevata?"

Le migliori funzionalità/funzioni di ClickUp

- archivia e collega i documenti relativi alla sicurezza cloud: *Conserva le tue procedure operative standard, le liste di controllo di conformità e i registri degli incidenti in ClickUp Docs, collegati alle attività e alle sequenze pertinenti

- *registra e riepiloga le riunioni: acquisisci le decisioni e gli elementi da intraprendere dalle riunioni dal vivo con ClickUp AI Notetaker

- *monitora i ticket di sicurezza in oltre 15 viste di progetto: utilizza le viste ClickUp per gestire audit, richieste di assistenza e valutazioni delle vulnerabilità interne con elenchi, Bacheca, diagrammi di Gantt, Calendario e altro ancora

- Visualizza le prestazioni IT: sfrutta oltre 50 schede nelle dashboard di ClickUp per monitorare budget, Sequenza, personale e tassi di completamento in tutto il tuo portfolio di sicurezza

- standardizza i flussi di lavoro di sicurezza ripetibili: *Avvia i progetti con modelli di project management per la gestione dei servizi IT, il piano dei test di penetrazione o la revisione delle politiche

- assegna le responsabilità con autorizzazioni basate sui ruoli: *Controlla chi può visualizzare, modificare o eseguire attività e flussi di lavoro sensibili per la sicurezza

- attiva gli agenti IA per un supporto automatico: *Lascia che gli agenti IA di ClickUp individuino i problemi irrisolti, rispondano alle domande e creino automaticamente delle attività per garantire il corretto ripristino

Prezzi di ClickUp

Valutazioni e recensioni di ClickUp

- G2: 4,7/5 (oltre 10.400 recensioni)

- Capterra: 4,6/5 (oltre 4.300 recensioni)

Cosa dicono gli utenti reali di ClickUp?

Questa recensione di G2 dice davvero tutto:

Ciò che mi piace di più di ClickUp è la sua personalizzazione e flessibilità. Che si tratti di creare flussi di lavoro su misura per diversi team (come marketing e sviluppo web), utilizzare campi personalizzati per tracciare dettagli specifici di un progetto o automatizzare attività ripetitive, ClickUp mi permette di adattarlo alle nostre esigenze specifiche. Aiuta a tenere tutto in un unico posto, rendendo il project management e la comunicazione tra i team fluida. Inoltre, le integrazioni e le automazioni ci fanno risparmiare tantissimo tempo, permettendoci di concentrarci su ciò che conta davvero.

Ciò che mi piace di più di ClickUp è la sua personalizzazione e flessibilità. Che si tratti di creare flussi di lavoro su misura per diversi team (come marketing e sviluppo web), utilizzare campi personalizzati per tracciare dettagli specifici di un progetto o automatizzare attività ripetitive, ClickUp mi permette di adattarlo alle nostre esigenze specifiche. Aiuta a tenere tutto in un unico posto, rendendo il project management e la comunicazione tra i team fluida. Inoltre, le integrazioni e le automazioni ci fanno risparmiare tantissimo tempo, permettendoci di concentrarci su ciò che conta davvero.

📮 ClickUp Insight: il 30% dei lavoratori ritiene che le automazioni potrebbero far loro risparmiare 1-2 ore alla settimana, mentre il 19% stima che potrebbero usufruire di 3-5 ore per un lavoro approfondito e mirato.

Anche piccoli risparmi di tempo si sommano: solo due ore recuperate ogni settimana equivalgono a oltre 100 ore all'anno, tempo che potrebbe essere dedicato alla creatività, al pensiero strategico o alla crescita personale. 💯

Con gli agenti AI e ClickUp Brain di ClickUp, puoi automatizzare i flussi di lavoro, generare aggiornamenti sui progetti e trasformare le note delle riunioni in passaggi concreti, il tutto all'interno della stessa piattaforma. Non servono strumenti o integrazioni aggiuntivi: ClickUp offre tutto il necessario per l'automazione e l'ottimizzazione della tua giornata lavorativa in un unico posto.

💫 Risultati reali: RevPartners ha ridotto del 50% i costi SaaS consolidando tre strumenti in ClickUp, ottenendo una piattaforma unificata con più funzionalità/funzione, una collaborazione più stretta e un'unica fonte di verità più facile da gestire e scalare.

Trovare la soluzione giusta oltre Wiz

Che tu stia cercando una protezione runtime più efficace, informazioni sulle minacce più fruibili o un supporto migliore per la conformità, i concorrenti di Wiz che abbiamo esaminato offrono ciascuno un vantaggio distintivo.

Ma ecco il quadro più ampio: la sicurezza cloud completa non vive in isolamento. Hai bisogno di una soluzione affidabile per mantenere i Teams allineati, le attività in visibilità e i dati accessibili. È qui che ClickUp si distingue.

Come app completa per il lavoro, aiuta i team di sicurezza ad allineare progetti, processi e persone in un unico posto. Dalla gestione dei flussi di lavoro di correzione e degli audit all'automazione delle attività e all'utilizzo dell'IA tramite ClickUp Brain, è progettata per mettere ordine anche negli ambienti più complessi.

Perché aspettare? Registrati a ClickUp gratis oggi stesso!