O 2:17 rano na czacie pojawia się alert bezpieczeństwa. Potem kolejny; do rana jest ich setki. Niektóre mają znaczenie, ale większość nie.

Taka jest rzeczywistość większości start-upów zajmujących się cyberbezpieczeństwem. Oczekuje się od nich, że będą chronić przed zagrożeniami na poziomie Enterprise, dysponując niewielkim zespołem, ograniczonym czasem i narzędziami, które nie zostały stworzone z myślą o współczesnych atakach.

Ten przewodnik pomoże Ci wybrać zestaw narzędzi AI do cyberbezpieczeństwa, który będzie pasował do modelu zagrożeń, wielkości zespołu i ścieżki rozwoju Twojego startupu. Dowiesz się o podstawowych komponentach, takich jak potoki danych i frameworki ML, jak oceniać platformy open source w porównaniu z platformami komercyjnymi oraz jak unikać typowych pułapek.

Przyjrzymy się również, dlaczego ClickUp, pierwsze na świecie zintegrowane środowisko pracy oparte na sztucznej inteligencji, jest narzędziem, które absolutnie musi znaleźć się w Twoim zestawie! 🌟

Czym jest stos AI do cyberbezpieczeństwa?

Stos AI do cyberbezpieczeństwa to wielowarstwowa kombinacja narzędzi, frameworków i infrastruktury, która umożliwia wykrywanie zagrożeń, reagowanie na nie i zapobieganie im w oparciu o uczenie maszynowe.

Pomyśl o tym jak o zakończonym systemie, od gromadzenia danych po działanie, który pozwala Twoim narzędziom bezpieczeństwa uczyć się i dostosowywać. Zazwyczaj obejmuje on potoki danych dla telemetrii bezpieczeństwa, modele uczenia maszynowego (ML) szkolone na wzorcach zagrożeń, infrastrukturę wdrożeniową i systemy monitorowania.

Ważne jest, aby zrozumieć różnicę między dodaniem AI do starszych wersji narzędzi bezpieczeństwa a budowaniem od podstaw rozwiązań opartych na AI. Narzędzia oparte na AI wykorzystują uczenie maszynowe jako swoją podstawę, podczas gdy starsze wersje systemów wzbogacone o AI po prostu dodają funkcje uczenia maszynowego do starszych architektur opartych na regułach.

Odpowiedni zestaw dla Twojego startupu będzie zależał w dużej mierze od konkretnego modelu zagrożeń, wiedzy specjalistycznej Twojego zespołu oraz planów rozwoju.

🧠 Ciekawostka: Stworzony w 1971 roku przez Boba Thomasa z BNN Technologies program „Creeper” jest powszechnie uważany za pierwszy wirus komputerowy lub robaka, zaprojektowany jako eksperymentalny program samoreplikujący się. Przemieszczał się między komputerami DEC PDP-10, wyświetlając komunikat: „Jestem creeperem, złap mnie, jeśli potrafisz!”.

Dlaczego startupy zajmujące się cyberbezpieczeństwem potrzebują AI w swoim stosie technologicznym

Jako startup zajmujący się bezpieczeństwem, masz do czynienia z zagrożeniami na poziomie Enterprise, dysponując jedynie ułamkiem zasobów, a Twój zespół prawdopodobnie tonie w morzu alertów generowanych przez tradycyjne narzędzia. Narzędzia bezpieczeństwa oparte na regułach po prostu nie są w stanie nadążyć za tempem współczesnych ataków i wymagają ciągłego ręcznego dostosowywania, czego niewielkie zespoły nie są w stanie utrzymać.

Systemy oparte na AI pomagają małym zespołom radzić sobie z zarządzaniem ryzykiem cyberbezpieczeństwa na poziomie Enterprise poprzez automatyzację rutynowych zadań.

Oto dlaczego potrzebujesz AI w swoim stosie technologicznym:

Szybsze wykrywanie zagrożeń i reagowanie na nie

Modele AI znacznie skracają czas między włamaniem a reakcją, oferując:

- Rozpoznawanie wzorców na dużą skalę: AI przetwarza miliony wydarzeń z sieci i punktów końcowych, aby wykryć prawdziwe zagrożenia ukryte w szumie codziennej aktywności.

- Automatyczna selekcja: zamiast traktować wszystkie alerty jednakowo, modele AI nadają im priorytety według ważności, dzięki czemu analitycy mogą od razu skupić się na tym, co najważniejsze.

- Ciągłe uczenie się: najlepsze systemy z czasem poprawiają swoją dokładność wykrywania, ponieważ napotykają nowe i ewoluujące wzorce ataków, dzięki czemu Twoje zabezpieczenia stają się z każdym dniem coraz inteligentniejsze.

Zmniejszone obciążenie pracą ręczną dla niewielkich zespołów

Większość start-upów nie może sobie pozwolić na pełnoprawne centrum operacji bezpieczeństwa (SOC). AI pomaga wypełnić tę lukę, przejmując powtarzalne, czasochłonne zadania, które wyczerpują analityków. Obejmuje to rutynową analizę logów, wstępne badanie alertów, a nawet proaktywne wykrywanie zagrożeń.

AI bezpośrednio zwalcza zmęczenie związane z bezpieczeństwem, które pojawia się, gdy Twój zespół jest przytłoczony alertami. Wykorzystując ją do odfiltrowania fałszywych alarmów, zanim dotrą one do człowieka, zapewniasz, że cenna uwaga Twojego zespołu zostanie poświęcona prawdziwym zagrożeniom.

Skalowalna ochrona wraz z rozwojem firmy

Twoje potrzeby w zakresie bezpieczeństwa muszą rosnąć wraz z rozwojem firmy, bez konieczności zatrudniania nowego analityka dla każdego nowego klienta lub linii produktów. Systemy oparte na AI są zaprojektowane tak, aby radzić sobie z rosnącą powierzchnią ataku, ponieważ więcej użytkowników i więcej danych oznacza więcej usług w chmurze. Odwraca to tradycyjny model bezpieczeństwa, umożliwiając efektywne skalowanie zabezpieczeń.

📮 ClickUp Insight: Podczas gdy 34% użytkowników działa z pełnym zaufaniem do systemów AI, nieco większa grupa (38%) stosuje podejście „ufaj, ale weryfikuj”. Samodzielne narzędzie, które nie jest zaznajomione z kontekstem Twojej pracy, często niesie ze sobą większe ryzyko generowania niedokładnych lub niezadowalających odpowiedzi.

Właśnie dlatego stworzyliśmy ClickUp Brain, sztuczną inteligencję, która łączy zarządzanie projektami, zarządzanie wiedzą i współpracę w całym obszarze roboczym ClickUp oraz integruje narzędzia innych firm. Uzyskaj kontekstowe odpowiedzi bez konieczności przełączania się między aplikacjami i doświadcz 2–3-krotnego wzrostu wydajności pracy, tak jak nasi klienci z Seequent.

Podstawowe komponenty stosu AI do cyberbezpieczeństwa

Bez jasnego obrazu podstawowych elementów stosu AI ryzykujesz zakupem potężnego narzędzia, które okaże się bezużyteczne, ponieważ brakuje mu kluczowego elementu, takiego jak czyste dane lub sposób jego wdrożenia.

Oto cztery podstawowe warstwy, które współdziałają, tworząc zakończony stos. 🛠️

1. Warstwa zarządzania danymi i pozyskiwania danych

To podstawa całej operacji bezpieczeństwa AI. W ten sposób gromadzisz, oczyszczasz i organizujesz wszystkie dane dotyczące bezpieczeństwa lub telemetrię z całej organizacji, aby mogły być wykorzystane przez modele uczenia maszynowego. Jeśli Twoje dane są nieuporządkowane lub niekompletne, prognozy AI będą niewiarygodne:

- Źródła danych: skonsoliduj wszystko, od dzienników wykrywania i reagowania w punktach końcowych (EDR) i danych dotyczących przepływu sieciowego po dzienniki konfiguracji chmury i zdarzenia dostawców tożsamości.

- Normalizacja: Ujednolicenie danych pochodzących z różnych narzędzi do jednego, spójnego formatu, aby AI mogła je zrozumieć.

- Architektura pamięci masowej: Wybierz system zarządzania danymi, często jezioro danych, który może przechowywać ogromne ilości informacji, jednocześnie umożliwiając analizę w czasie rzeczywistym i wyszukiwanie historyczne.

- Zasady przechowywania danych: zdecyduj, jak długo przechowywać dane, równoważąc potrzebę zachowania kontekstu historycznego do szkolenia modeli z rosnącymi kosztami przechowywania.

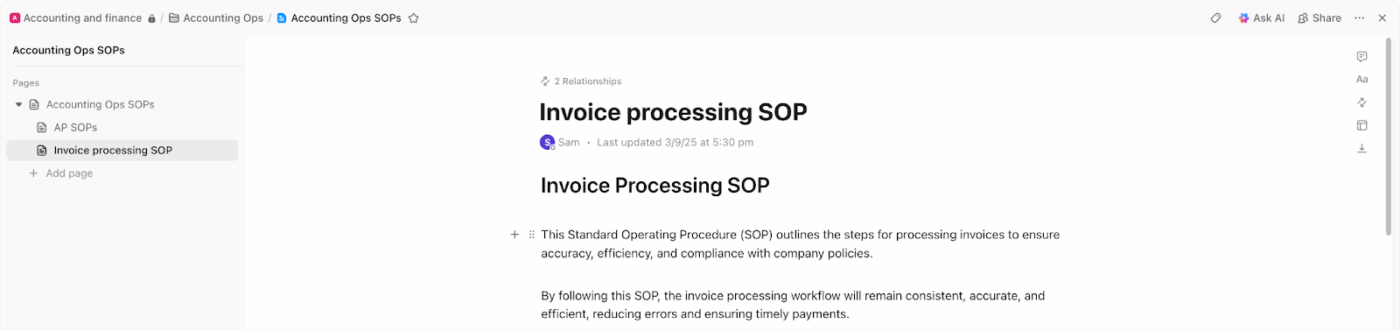

🚀 Zaleta ClickUp: Kontroluj sposób gromadzenia, normalizacji i przechowywania danych w całym stosie dzięki dokumentacji w ClickUp Docs.

Na przykład Twój startup pobiera dane telemetryczne z narzędzi EDR, logów w chmurze i dostawców tożsamości. Centralny dokument ClickUp Doc definiuje dokładnie, jakie źródła danych są pobierane, w jaki sposób normalizowane są pola, czego oczekują modele schematów i jak długo każdy typ danych jest przechowywany. Gdy zmieniają się procesy, aktualizacje są natychmiast odzwierciedlane i połączone z odpowiedzialnymi inżynierami.

2. Struktury i modele uczenia maszynowego

To „mózg” stosu, gdzie faktycznie wykrywa się zagrożenia. Tutaj zdecydujesz, czy użyć:

- Gotowe modele od dostawcy: szybsze wdrożenie, ale mniej możliwości niestandardowego dostosowania

- Modele niestandardowe: idealnie dopasowane do Twojego środowiska, ale wymagają znacznej wiedzy specjalistycznej w zakresie uczenia maszynowego.

Typowe modele obejmują uczenie nadzorowane (oparte na etykietach oznaczających znane zagrożenia) oraz uczenie nienadzorowane (doskonałe do wykrywania anomalii i znajdowania zagrożeń, z którymi nigdy wcześniej nie miałeś do czynienia).

⚙️ Bonus: Poznaj niuanse uczenia maszynowego nadzorowanego i nienadzorowanego, aby wybrać lepszą opcję.

3. Infrastruktura wdrażania i integracji

Ta warstwa dotyczy wprowadzenia modeli do środowiska produkcyjnego, w którym mogą one wykonywać swoje zadania. W przypadku start-upów kluczem jest znalezienie podejścia, które nie wymaga zarządzania przez dedykowany zespół MLOps (Machine Learning Operations). Poszukaj:

- Kompatybilność API: Twoje narzędzia AI muszą być w stanie komunikować się z istniejącymi systemami bezpieczeństwa, takimi jak platforma Security Information and Event Management (SIEM) lub Security Orchestration, Automatyzacja, i Odpowiedź (SOAR).

- Wymagania dotyczące opóźnień: Aby wykrywać zagrożenia w czasie rzeczywistym, modele muszą podejmować decyzje w ciągu milisekund.

- Zaktualizowane mechanizmy: Potrzebujesz płynnego procesu wdrażania nowych i ulepszonych wersji modeli do produkcji bez powodowania przestojów.

4. Narzędzia do monitorowania i obserwacji

Ta warstwa przeprowadza śledzenie wydajności modelu w celu wykrywania problemów, takich jak dryf, czyli spadek dokładności modelu w miarę upływu czasu w związku ze zmianami wzorców ataków. Zapewnia również kluczową pętlę informacji zwrotnych umożliwiającą ciągłe doskonalenie, dzięki czemu analitycy mogą reagować na alerty, ponownie szkoląc i udoskonalając modele. Silna obserwowalność zapewnia pełną widoczność działania zabezpieczeń AI.

🔍 Czy wiesz, że... W jednym z pierwszych publicznie zgłoszonych cyberataków koordynowanych przez AI wykorzystano złamanego agenta AI do samodzielnego wykonania zaawansowanych działań w ramach wieloetapowego włamania, które dotknęło dziesiątki organizacji.

Najlepsze frameworki i narzędzia AI dla start-upów zajmujących się cyberbezpieczeństwem

Rynek jest zalany narzędziami AI, przez co trudno jest zdecydować, od czego zacząć. Możesz utknąć w sytuacji, w której wydasz zbyt dużo pieniędzy na platformę Enterprise, której nie potrzebujesz, lub zmarnujesz miesiące na projekt DIY, który nigdy nie zostanie uruchomiony.

Krajobraz dzieli się na trzy główne kategorie, które pomogą Ci zawęzić zakres zainteresowań w oparciu o budżet, zespół i cele. 💁

Opcje open source dla zespołów dbających o budżet

Przejście na oprogramowanie open source zapewnia maksymalną kontrolę i elastyczność przy najniższych kosztach początkowych, ale wiąże się to z pewnymi kompromisami. Będziesz odpowiedzialny za ustawienia, konserwację i rozwiązywanie problemów, co wymaga znacznej wiedzy specjalistycznej w firmie. Pracujesz z:

- TensorFlow/PyTorch: Są to najpopularniejsze frameworki do tworzenia niestandardowych modeli ML od podstaw, oferujące niezrównaną elastyczność, ale wymagające długiego okresu nauki.

- Rozszerzenia YARA + ML: To potężne narzędzie do wykrywania złośliwego oprogramowania oparte na regułach, które można rozszerzyć o ML w celu tworzenia bardziej zaawansowanych klasyfikatorów.

- Zeek (dawniej Bro): Jest to popularna platforma do analizy sieci z bogatym ekosystemem wtyczek, w tym niektórych do analizy ruchu opartej na uczeniu maszynowym.

- OpenSearch Security Analytics: otwarta alternatywa dla komercyjnych systemów SIEM, wyposażona w wbudowane funkcje wykrywania anomalii i analizy bezpieczeństwa opartej na uczeniu maszynowym.

🧠 Ciekawostka: Testy penetracyjne zostały zdefiniowane na początku lat 70. Praktyka symulowania ataków w celu wykrycia luk w zabezpieczeniach została sformalizowana w raporcie Jamesa P. Andersona z 1972 roku.

Platformy natywne dla chmury umożliwiające szybkie wdrażanie

Dla start-upów, które chcą działać szybko i uniknąć zarządzania infrastrukturą, doskonałym wyborem są platformy natywne dla chmury. Usługi te obsługują sprzęt i MLOps, dzięki czemu Twój zespół może skupić się na tworzeniu i wdrażaniu modeli.

Głównymi dostawcami są AWS, Google Cloud i Microsoft Azure, którzy oferują potężne platformy ML, takie jak SageMaker, Vertex AI i Azure ML.

Oferują one również usługi AI związane z bezpieczeństwem, takie jak AWS GuardDuty i Google Chronicle, które zapewniają najszybszą ścieżkę do wykrywania opartego na sztucznej inteligencji. Najważniejsze kwestie, na które należy zwrócić uwagę, to uzależnienie od dostawcy i ceny oparte na wykorzystaniu, które mogą ulec nieoczekiwanemu wzrostowi.

🔍 Czy wiesz, że... W 2010 r. robak Stuxnet wykorzystał cztery luki typu zero-day, aby zakłócić irański program jądrowy, co miało ogromny wpływ na sposób, w jaki rządy i firmy wyszukują i gromadzą informacje o nieznanych lukach.

Specjalistyczne rozwiązania AI w zakresie cyberbezpieczeństwa

Jeśli zależy Ci na jak najszybszym uzyskaniu wartości, najlepszym rozwiązaniem są specjalnie zaprojektowane platformy komercyjne. Narzędzia te są przeznaczone specjalnie do zastosowań związanych z bezpieczeństwem i zawierają wstępnie wyszkolone modele oraz dopracowane cykle pracy, choć oferują mniej możliwości niestandardowego dostosowania niż podejście „zrób to sam”.

| Kategoria | Co jest do zrobienia | Kluczowi gracze |

| EDR | Wykrywanie i reagowanie na zagrożenia w punktach końcowych | CrowdStrike, SentinelOne i VMware Carbon Black |

| NDR | Wykrywanie i reagowanie w sieci | Darktrace, Vectra AI i ExtraHop |

| SOAR | Koordynacja bezpieczeństwa, automatyzacja i reagowanie | Splunk SOAR, Palo Alto XSOAR i Swimlane |

Typowe wyzwania związane z bezpieczeństwem AI, przed którymi stają startupy

Zainwestowałeś w nowe narzędzie AI, ale nie przynosi ono oczekiwanych wyników. Teraz, zamiast rozwiązywać problemy, stoisz przed nowymi wyzwaniami, takimi jak zmęczenie alertami i kłopoty z integracją.

Znajomość tych typowych pułapek z góry pomoże Ci planować, jak się na nie przygotować i uniknąć kosztownych błędów. 👀

- Jakość i dostępność danych: Modele są tak dobre, jak dane, na których są szkolone, a wiele start-upów nie ma czystych, oznaczonych danych potrzebnych do tworzenia dokładnych modeli niestandardowych.

- Zmęczenie fałszywymi alarmami: źle dostrojony system AI może generować jeszcze więcej szumu niż tradycyjny, zasypując Twój zespół nieistotnymi alertami i niwecząc cały cel.

- Luki w umiejętnościach: Wiedza specjalistyczna potrzebna do tworzenia, wdrażania i utrzymywania systemów ML jest kosztowna i trudna do zdobycia, podobnie jak dogłębna wiedza na temat bezpieczeństwa.

- Złożoność integracji: Dopasowanie nowego narzędzia AI do istniejącej infrastruktury bezpieczeństwa często zajmuje znacznie więcej czasu i wysiłku, niż można by się spodziewać.

- Konserwacja modeli: AI nie jest rozwiązaniem typu „ustaw i zapomnij”; modele z czasem tracą na jakości i wymagają ciągłego monitorowania, dostosowywania i ponownego szkolenia, aby zachować skuteczność.

- Rozrost narzędzi : Każde nowe narzędzie AI może stanowić kolejne ogniwo w łańcuchu operacji związanych z bezpieczeństwem, fragmentując widoczność i utrudniając spojrzenie na całość.

Wyzwania te pokazują, dlaczego wykwalifikowany nadzór ludzki pozostaje niezbędny do kierowania, interpretowania i zarządzania nawet najbardziej zaawansowanymi systemami AI.

🔍 Czy wiesz, że... Ponad połowa przedsiębiorstw przedkłada obecnie wydatki na zabezpieczenia oparte na AI nad tradycyjne narzędzia bezpieczeństwa, jednak wiele z nich boryka się z problemem nadmiaru narzędzi. Organizacje korzystają średnio z 85 aplikacji SaaS i ponad pięciu oddzielnych narzędzi tylko do wykrywania, monitorowania lub klasyfikacji danych, co utrudnia zarządzanie bezpieczeństwem i integrację.

Jak wybrać odpowiedni zestaw narzędzi AI dla swojego startupu zajmującego się cyberbezpieczeństwem

Rozumiesz komponenty i narzędzia, ale jak podjąć ostateczną decyzję? Wybór oparty na efektownej prezentacji zamiast na unikalnym kontekście Twojego startupu może doprowadzić do wyboru stosu, który nie pasuje do Twojego modelu zagrożeń lub nie skaluje się wraz z Twoją firmą.

Skorzystaj z tej pięciokrocznej struktury, aby dokonać systematycznego wyboru uwzględniającego kontekst. 👇

1. Dostosuj się do swoich konkretnych potrzeb w zakresie bezpieczeństwa

Zamiast zaczynać od narzędzi, zacznij od zagrożeń. Startup B2B SaaS zajmujący się danymi finansowymi ma zupełnie inne priorytety w zakresie bezpieczeństwa niż firma zajmująca się grami mobilnymi. Najpierw określ konkretne zagrożenia, aby mieć pewność, że inwestujesz w AI, która rozwiąże rzeczywiste problemy.

Zadaj sobie pytanie:

- Jakie jest Twoje główne źródło zagrożeń? Czy bardziej martwisz się włamaniami do sieci, zagrożeniami wewnętrznymi, złośliwym oprogramowaniem czy wyciekiem danych?

- Jakie wymagania dotyczące zgodności mają zastosowanie? Przepisy takie jak SOC 2, HIPAA lub PCI-DSS będą miały duży wpływ na wybór narzędzi.

- Jakie są obecnie Twoje luki w wykrywaniu zagrożeń? Zidentyfikuj najsłabsze punkty istniejących zabezpieczeń i skoncentruj się najpierw na inwestycjach w AI w tych obszarach.

🔍 Czy wiesz, że... CISO w Enterprise korzystają średnio z 75 narzędzi bezpieczeństwa jednocześnie, a prawie połowa z nich twierdzi, że ich zestaw narzędzi powiększył się tylko w ciągu ostatniego roku. Jednak większa liczba narzędzi nie oznacza mniej problemów. Dwie trzecie z nich nadal doświadczyło naruszenia bezpieczeństwa w ciągu ostatnich 24 miesięcy, co pokazuje, jak złożone, rozbudowane zestawy narzędzi mogą w rzeczywistości utrudniać bezpieczeństwo, a nie je wzmacniać.

2. Oceń integrację z istniejącymi narzędziami

Twój startup ma już infrastrukturę chmury, narzędzia bezpieczeństwa i ustalone cykle pracy. Narzędzie AI, które nie integruje się płynnie z tym, czego już używasz, spowoduje utrudnienia operacyjne i rozrost pracy. Priorytetowo traktuj narzędzia z solidnymi interfejsami API, gotowymi integracjami i elastycznym wsparciem dla formatów danych.

🚀 Zaleta ClickUp: Połącz swoją infrastrukturę chmury, narzędzia bezpieczeństwa i platformy współpracy w jedną warstwę operacyjną dzięki integracjom ClickUp. Integracje pobierają alerty, aktualizacje i działania do Twojego obszaru roboczego ClickUp, ograniczając rozproszenie i zachowując istniejące cykle pracy.

3. Weź pod uwagę skalowalność i przyszły rozwój

Myśl z 18-miesięcznym wyprzedzeniem, a nie tylko o teraźniejszości. Rozwiązanie, które doskonale sprawdza się w przypadku dziesięcioosobowego zespołu, może zawieść pod ciężarem danych 100-osobowej firmy.

Oceń zarówno skalowalność techniczną (czy system poradzi sobie z dziesięciokrotnie większą ilością danych?), jak i skalowalność komercyjną (czy model cenowy pozostanie przystępny wraz ze wzrostem wykorzystania?).

🧠 Ciekawostka: Termin „wirus komputerowy ” został ukuty w 1983 roku przez Freda Cohena podczas eksperymentów z kodem samoreplikującym się.

4. Zrównoważ koszty i możliwości

Cena narzędzia to tylko jedna część równania. Aby zrozumieć rzeczywisty całkowity koszt własności (TCO), należy wziąć pod uwagę:

- Czas wdrożenia

- Szkolenia pracowników

- Bieżąca konserwacja

- Koszt alternatywny uwagi Twojego zespołu

Czasami „najtańsza” opcja open source staje się najdroższa, gdy weźmie się pod uwagę czas pracy inżynierów potrzebny do jej utrzymania.

5. Oceń wsparcie dostawców i społeczność

Jeśli prowadzisz lean startup, nie możesz sobie pozwolić na utknięcie w martwym punkcie. Jakość dokumentacji dostawcy, szybkość reakcji jego zespołu wsparcia technicznego oraz aktywność społeczności użytkowników to kluczowe czynniki.

W przypadku narzędzi open source silna społeczność może być równie cenna jak zespół wsparcia dostawcy, zapewniając pomoc w razie problemów.

Jak z czasem zoptymalizować swój stos zabezpieczeń AI

Wdrożyłeś swój stos AI, ale to nie koniec pracy. Twoje modele mogą stać się przestarzałe, wydajność może się pogorszyć, a Twój kosztowny stos może z każdym dniem tracić na skuteczności.

Aby tego uniknąć, traktuj swój stos zabezpieczeń AI jak żywy produkt, który wymaga ciągłej opieki i ulepszeń:

- Ustal podstawowe wskaźniki: przed wdrożeniem śledź kluczowe wskaźniki, takie jak wskaźnik fałszywych alarmów, średni czas wykrycia (MTTD) i obciążenie pracą analityków. Dzięki temu uzyskasz jasny obraz sytuacji „przed i po” i będziesz mógł zmierzyć wpływ AI.

- Stwórz pętle informacji zwrotnej: decyzje podejmowane przez analityków w sprawie alertów są bezcennymi danymi. Przekaż te informacje z powrotem do modeli, aby pomóc im uczyć się na błędach i stać się inteligentniejszymi.

- Planuj regularne przeglądy: co najmniej raz na kwartał oceniaj wydajność swoich modeli w odniesieniu do podstawowych wskaźników i analizuj zmiany w zakresie zagrożeń.

- Plan aktualizacje modeli: Opracuj jasny, powtarzalny proces testowania i wdrażania ulepszonych modeli w środowisku produkcyjnym bez zakłócania działań związanych z bezpieczeństwem.

- Konsoliduj tam, gdzie to możliwe: W miarę dojrzewania stosu szukaj okazji do konsolidacji narzędzi, wybierając platformy, które mogą obsługiwać wiele przypadków użycia, upraszczając architekturę i obniżając koszty.

🧠 Ciekawostka: Jedną z najwcześniejszych form „hakowania” było phreaking telefoniczny w latach 60. XX wieku, kiedy to atakujący wykorzystywali system telefoniczny za pomocą częstotliwości dźwiękowych.

Przyszłe trendy w stosach AI do cyberbezpieczeństwa

Zamierzasz dokonać dużej inwestycji i nie chcesz wybierać narzędzia, które za dwa lata będzie przestarzałe. Śledzenie pojawiających się trendów może pomóc Ci w podejmowaniu decyzji zorientowanych na przyszłość i wyprzedzaniu konkurencji:

- LLM do analizy bezpieczeństwa: Duże modele językowe wkraczają do SOC, zapewniając interfejsy języka naturalnego, które pozwalają analitykom zadawać pytania typu: „Pokaż mi cały nietypowy ruch wychodzący z laptopa tego użytkownika w ciągu ostatnich 24 godzin”.

- Agenci AI : Systemy AI ewoluują w kierunku wykrywania zagrożeń, a jednocześnie podejmują działania mające na celu ich automatyczne powstrzymanie, takie jak izolowanie zainfekowanego komputera od sieci.

- Zunifikowane rozwiązania: Branża odchodzi od dziesiątek niszowych rozwiązań punktowych na rzecz konwergentnych platform, które zmniejszają dług integracyjny.

- Symulacja ataków oparta na AI: zamiast czekać na prawdziwe ataki, startupy zaczynają wykorzystywać AI do ciągłego i automatycznego testowania własnych zabezpieczeń, wykrywania i naprawiania słabych punktów, zanim atakujący będą mogli je wykorzystać.

Jak ClickUp pomaga start-upom zajmującym się cyberbezpieczeństwem zarządzać ich stosem AI

W miarę jak startupy zajmujące się cyberbezpieczeństwem wdrażają AI, ich stosy szybko się rozrastają, a jeszcze szybciej ulegają fragmentacji. Narzędzia wykrywające, platformy chmurowe, cykle pracy MLOps, dokumentacja i systemy współpracy często funkcjonują w oddzielnych silosach, zmuszając zespoły do przełączania się między kontekstami.

ClickUp pełni rolę łącznika między elementami stosu zabezpieczeń AI. Zamiast dodawać kolejne punktowe rozwiązanie, centralizuje informacje, cykle pracy i realizację zadań w jednym, kontekstowym obszarze roboczym.

Zobaczmy, jak to zrobić! 👇

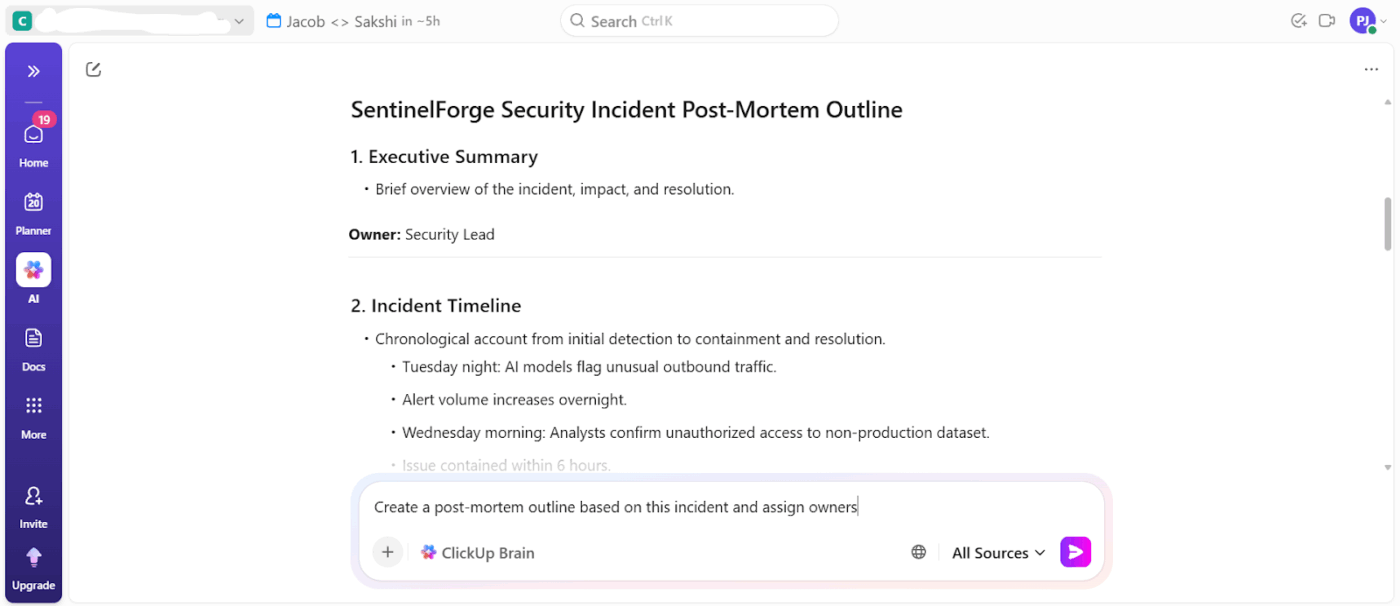

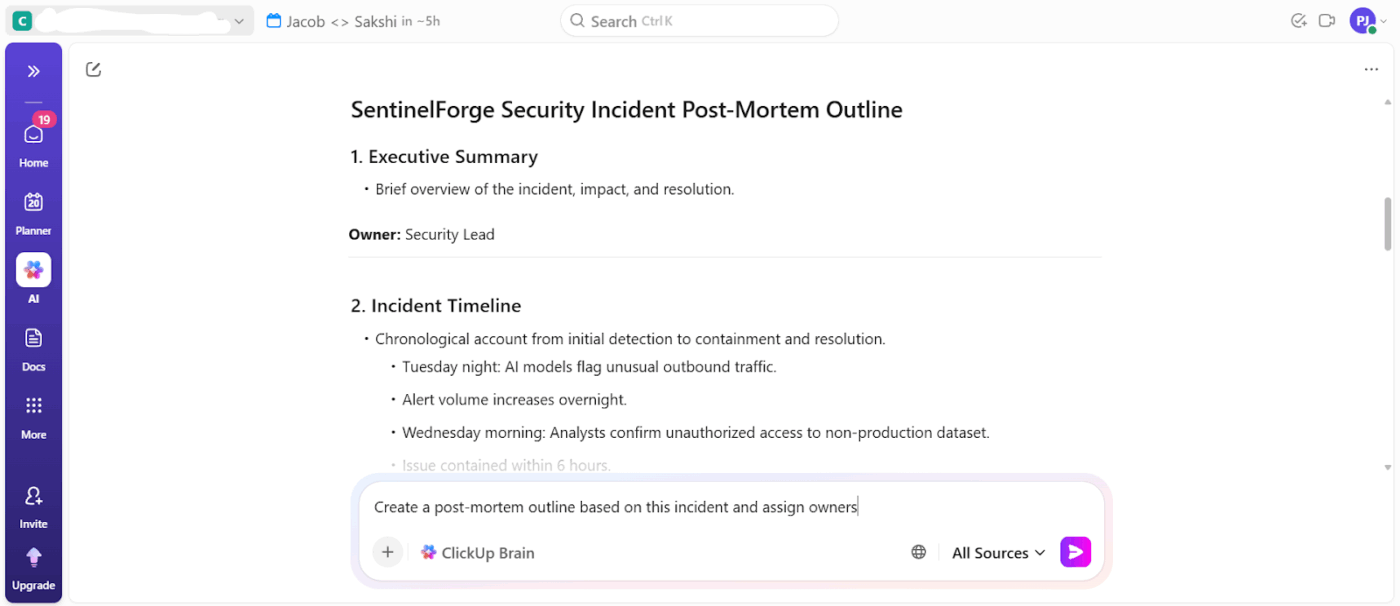

Przekształć kontekst bezpieczeństwa w natychmiastowe działanie dzięki ClickUp Brain.

ClickUp Brain działa jak kontekstowa sztuczna inteligencja, która jest obecna w Twoim obszarze roboczym i rozumie Twoje projekty, zadania, dokumenty i cykle pracy w czasie rzeczywistym. Zamiast udzielać odizolowanych, wyrwanych z kontekstu odpowiedzi, odpowiada na pytania, podsumowuje dochodzenia dotyczące incydentów oraz tworzy i aktualizuje zadania ClickUp na podstawie dzienników bezpieczeństwa.

Załóżmy, że wyzwalacz bezpieczeństwa wywołuje kilkudniowe dochodzenie obejmujące logi, rozmowy na czacie, zadania naprawcze i przegląd po incydencie.

Możesz poprosić ClickUp Brain bezpośrednio o podsumowanie incydentu przy użyciu połączonych zadań, komentarzy i dokumentów, a następnie automatycznie wygenerować działania następcze i bramki przywództwa. Pozwala to wypełnić lukę między analizą AI a wykonaniem, która jest słabym punktem większości narzędzi bezpieczeństwa.

📌 Przykładowe podpowiedzi:

- Podsumuj to zdarzenie, wykorzystując wszystkie połączone zadania, komentarze i dokumenty.

- Jakie zadania naprawcze są nadal otwarte w przypadku incydentów o wysokim stopniu zagrożenia w tym tygodniu?

- Stwórzcie plan działania na podstawie tego incydentu i przydzielcie właścicieli odpowiedzialnych za jego realizację.

- Które alerty pochłonęły najwięcej czasu analityków w zeszłym miesiącu?

- Jakie decyzje zostały podjęte podczas tego dochodzenia i przez kogo?

A co najważniejsze, wszystko można natychmiast wyszukać za pomocą ClickUp Brain, naszego asystenta AI, który może odpowiadać na pytania i wyszukiwać informacje w całym obszarze roboczym ClickUp.

Oto, co Kara Smith, MBA, PMP®, kierownik ds. programów operacyjnych w Instant Teams, miała do powiedzenia na temat korzystania z ClickUp:

Wszystkie zespoły mogą skorzystać z automatyzacji, a ClickUp oferuje ją dosłownie w każdym scenariuszu, z jakim się spotkałem. Jednak DUŻĄ zaletą ClickUp jest uproszczenie procesów i narzędzi w jednym obszarze roboczym… Jesteśmy innowacyjną firmą, która najlepiej funkcjonuje dzięki platformom pozwalającym nam nadążać za superszybkim tempem szybko rozwijającego się startupu, a ClickUp najlepiej spełniał tę rolę.

Wszystkie zespoły mogą skorzystać z automatyzacji, a ClickUp oferuje ją dosłownie w każdym scenariuszu, z jakim się spotkałem. Jednak DUŻĄ zaletą ClickUp jest uproszczenie procesów i narzędzi w jednym obszarze roboczym… Jesteśmy innowacyjną firmą, która najlepiej funkcjonuje dzięki platformom pozwalającym nam nadążać za superszybkim tempem szybko rozwijającego się startupu, a ClickUp najlepiej spełniał ten cel.

Ujednolicenie inteligencji w całym stosie zabezpieczeń dzięki ClickUp Brain MAX

Skończ z rozrostem AI i zgromadź wszystkie swoje dane w jednym miejscu dzięki ClickUp Brain MAX. Jest to scentralizowana aplikacja komputerowa, która rozumie cały Twój łańcuch narzędzi. Dzięki temu nie musisz żonglować tuzinem narzędzi AI, aby uzyskać znaczące informacje.

Otrzymasz:

- Ujednolicone wyszukiwanie i wiedza: wyszukuj informacje w ClickUp i połączonych aplikacjach z jednego interfejsu AI.

- Praca z wykorzystaniem głosu: Używaj naturalnych podpowiedzi głosowych, aby szybko tworzyć zadania, dokumenty lub komendy za pomocą funkcji ClickUp Talk-to-Text.

- Mniejsza fragmentacja narzędzi: dostęp do wielu modeli AI, takich jak ChatGPT, Gemini i Claude, w jednym hubie rozpoznającym kontekst.

Uzyskaj dostęp do wszystkich potrzebnych narzędzi AI:

Zautomatyzuj operacje związane z bezpieczeństwem dzięki ClickUp Super Agents.

Deleguj zadania i cykle pracy, które zazwyczaj obciążają zespoły ds. bezpieczeństwa, za pomocą ClickUp Super Agents. Są to współpracownicy AI wbudowani w Twój obszar roboczy ClickUp, posiadający pełną pamięć i rozumiejący kontekst Twoich elementów.

Zamiast tylko odpowiadać na podpowiedzi, planują, wykonują i monitorują wieloetapowe cykle pracy, korzystając zarówno z danych obszaru roboczego, jak i połączonych aplikacji.

📌 Przykładowa podpowiedź: Jesteś superagentem ds. operacji bezpieczeństwa odpowiedzialnym za koordynację reagowania na incydenty, utrzymywanie widoczności w całym stosie zabezpieczeń AI oraz zmniejszanie nakładu pracy ręcznej zespołu ds. bezpieczeństwa. Twoim celem jest zapewnienie, aby alerty bezpieczeństwa, dochodzenia i działania następcze były konsekwentnie śledzone, dokumentowane i eskalowane.

Stwórz własnego Super Agenta:

(AI) Stack Up On ClickUp

Start-upy zajmujące się cyberbezpieczeństwem borykają się z trudnościami, ponieważ zbyt wiele inteligentnych narzędzi znajduje się w zbyt wielu miejscach i nie należy do nikogo. „Odpowiedni” stos AI polega na stworzeniu systemu, w którym wyniki AI przekładają się na rzeczywiste decyzje, rzeczywiste cykle pracy i rzeczywistą odpowiedzialność.

Właśnie w tym zakresie ClickUp po cichu wykonuje ciężką pracę. Zapewnia on jedną przestrzeń roboczą do zarządzania inicjatywami związanymi ze sztuczną inteligencją, dokumentowania decyzji, śledzenia własności, automatyzacji działań następczych i wdrażania wyników pracy narzędzi AI.

Dzięki ClickUp Brain, Brain MAX i Super Agents wbudowanym w ten sam system, w którym już pracuje Twój zespół, AI przestaje być kolejną zakładką i staje się częścią sposobu wykonywania pracy.

Zarejestruj się w ClickUp już dziś za darmo! ✅

Często zadawane pytania

Jaka jest różnica między narzędziem cyberbezpieczeństwa opartym na AI a starszą wersją systemu wzbogaconego o AI?

Narzędzia natywne dla sztucznej inteligencji są tworzone w oparciu o uczenie maszynowe, natomiast starsze wersje systemów wzbogacone o sztuczną inteligencję dodają funkcje uczenia maszynowego do starszych architektur opartych na regułach. Praktyczna różnica często pojawia się w elastyczności, dokładności i płynności integracji sztucznej inteligencji z cyklem pracy narzędzia.

W jaki sposób startupy zajmujące się cyberbezpieczeństwem koordynują wdrażanie narzędzi bezpieczeństwa AI w zespołach pracujących zdalnie?

Zespoły ds. bezpieczeństwa zdalnego funkcjonują dzięki scentralizowanej dokumentacji, jasnemu podziałowi zadań i komunikacji między różnymi strefami czasowymi. Zintegrowany obszar roboczy pozwala przechowywać plany wdrożeniowe, notatki dostawców i specyfikacje techniczne w jednym miejscu, dostępnym dla wszystkich.

Czy AI może całkowicie zastąpić ludzkich analityków bezpieczeństwa w startupie?

Nie, celem jest rozszerzenie, a nie zastąpienie. AI jest niezwykle skuteczna w przetwarzaniu danych na dużą skalę, ale analitycy ludzcy zapewniają krytyczny kontekst, dokonują subtelnych ocen i badają nowe zagrożenia, z którymi modele nigdy się nie spotkały.

Czym różni się stos zabezpieczeń AI dla start-upów od stosu dla Enterprise?

Start-upy priorytetowo traktują szybsze wdrażanie, niższe koszty operacyjne i narzędzia, które nie wymagają dedykowanego zespołu inżynierów ML. Enterprise’y dysponujące większymi zasobami mogą inwestować w większą niestandardową personalizację, tworzyć większe zespoły zajmujące się nauką o danych i zarządzać złożonymi architekturami wielu dostawców.