Wraz z rozwojem technologii rośnie ryzyko związane z cyberbezpieczeństwem, stanowiąc realne zagrożenie dla firm każdej wielkości. W wyniku tego organizacje zaczęły podejmować więcej środków zapobiegawczych w swoim podejściu do cyberbezpieczeństwa, aby zapobiec cyberatakom.

Aby chronić swoją organizację, należy wdrożyć ramy zarządzania ryzykiem cyberbezpieczeństwa. Takie ramy zapewnią ustrukturyzowane podejście do identyfikacji, oceny i zarządzania ryzykiem w systematycznym procesie.

Nie czekaj, aż będzie za późno. Podejmij proaktywne kroki już dziś, aby zabezpieczyć swój Business.

Ten artykuł ilustruje, jak ocenić stan cyberbezpieczeństwa, stworzyć odpowiednie cele i zadania, wybrać ramy dla procesu zarządzania ryzykiem, wdrożyć strategie ograniczania ryzyka i dowiedzieć się, jak dokonać przeglądu procesu zarządzania ryzykiem. 🔐

Czym jest zarządzanie ryzykiem cyberbezpieczeństwa?

Zarządzanie ryzykiem cyberbezpieczeństwa to proces, który pomaga organizacjom identyfikować, oceniać i priorytetyzować potencjalne zagrożenia dla ich zasobów cyfrowych. Obejmuje to dane, sprzęt, oprogramowanie, sieci i inne komponenty cyfrowe.

Obejmuje on wdrażanie zasad i procedur w celu ograniczenia tych zagrożeń i ochrony organizacji przed cyberatakami. Poprzez proaktywne zarządzanie ryzykiem cyberbezpieczeństwa, Business może zapobiegać lub minimalizować wpływ potencjalnych zagrożeń.

Czym jest struktura zarządzania ryzykiem cyberbezpieczeństwa?

Ramy zarządzania ryzykiem cyberbezpieczeństwa to systematyczne podejście, które może chronić organizacje przed cyberzagrożeniami.

Obejmuje ono rozpoznanie potencjalnego ryzyka, ocenę prawdopodobieństwa wpływu i możliwych konsekwencji ryzyka, opracowanie środków bezpieczeństwa w celu zminimalizowania wpływu oraz ciągłe monitorowanie w celu dostosowania się do pojawiających się zagrożeń.

Procedura ta jest dokładna i wzmacnia pozycję organizacji, ponieważ podejmują one dodatkowe środki w celu zabezpieczyć swoje informacje i aktywa przed cyberprzestępcami.

Jaka jest definicja procesu zarządzania ryzykiem cyberbezpieczeństwa:

Proces zarządzania ryzykiem cyberbezpieczeństwa to ustrukturyzowane podejście do identyfikacji, oceny i zarządzania ryzykiem w organizacji . Proces ten pomaga organizacjom w podejmowaniu świadomych decyzji dotyczących poziomu ryzyka, który jest akceptowalny dla ich operacji Business i stworzyć plan aby złagodzić te zagrożenia.

Znaczenie wdrożenia ram zarządzania ryzykiem cyberbezpieczeństwa

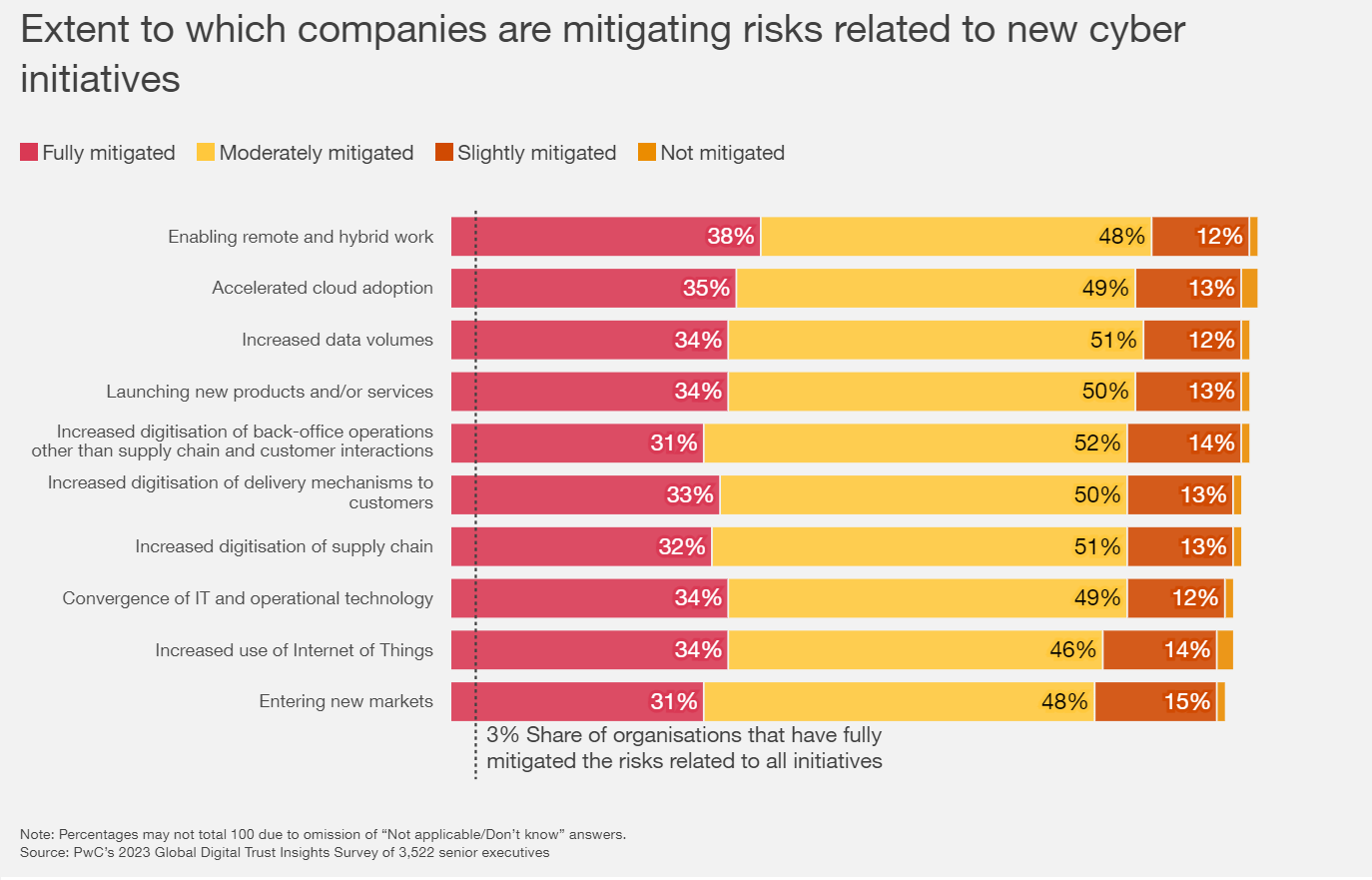

W Globalne badanie zaufania cyfrowego PwC dane pokazują, że niektóre firmy poprawiły cyberbezpieczeństwo w ubiegłym roku, ale tylko kilka z nich faktycznie zakończyło wszystkie cyberzagrożenia. Za cyberbezpieczeństwo odpowiada nie tylko CISO, ale także każdy z nas, w tym CEO, którego rolą jest budowanie i utrzymywanie zaufania poprzez konkretne działania.

Ankieta PwC 2023 Global Digital Trust Insights na temat ograniczania ryzyka związanego z nowymi inicjatywami cybernetycznymi za pośrednictwem PwC Ustrukturyzowane podejście i ramy mogą zarządzać potencjalnym ryzykiem i umożliwić organizacjom do zrobienia następujących rzeczy:

- Ocenę stanu bezpieczeństwa

- Zidentyfikować wszelkie istniejące luki w środkach bezpieczeństwa

- Przeprowadzić ocenę ryzyka i ocenić zagrożenia wewnętrzne i zewnętrzne

- Ustalenie priorytetów ryzyka i ustanowienie procesu zarządzania

- Wdrożenie niezbędnych środków kontroli w celu złagodzenia potencjalnych zagrożeń dla cyberbezpieczeństwa

Środki zapobiegawcze zapewnią niestandardowych klientów i interesariuszy, że poważnie podchodzisz do kwestii cyberbezpieczeństwa. W wyniku tego poczują się oni bezpieczniej i będą bardziej skłonni do dalszego korzystania z twoich produktów i usług.

Przykłady zagrożeń cyberbezpieczeństwa

Zanim zagłębimy się w to, jak wdrożyć ramy zarządzania ryzykiem cyberbezpieczeństwa, najpierw zrozummy potencjalne zagrożenia, na jakie narażone są organizacje:

- Ataki phishingowe: Wykorzystywanie fałszywych e-maili lub wiadomości w celu uzyskania poufnych informacji od użytkowników.

- Ataki złośliwego oprogramowania: Rodzaj złośliwego oprogramowania mającego na celu uzyskanie dostępu lub spowodowanie uszkodzenia systemu komputerowego.

- Zagrożenia wewnętrzne: Pracownicy lub byli pracownicy, którzy mają dostęp do poufnych informacji i wykorzystują je do złośliwych celów.

- Ataki socjotechniczne: Manipulowanie osobami w celu ujawnienia poufnych informacji poprzez taktyki takie jak podszywanie się lub szantaż.

- Ataki typu DDoS (Distributed Denial of Service): Skoordynowany wysiłek mający na celu zalanie systemu ruchem sieciowym, w wyniku czego dochodzi do przerw w świadczeniu usług i naruszenia danych.

Jak wdrożyć Cybersecurity Risk Management Framework (6 kroków z szablonami)

Krok 1: Oceń swój obecny stan cyberbezpieczeństwa

Ocena stanu cyberbezpieczeństwa ma kluczowe znaczenie w zarządzaniu ryzykiem cyberbezpieczeństwa. Poniżej znajdują się kroki, które należy wykonać:

Oceń obecne środki bezpieczeństwa

- Zidentyfikuj i przejrzyj obecny proces zarządzania ryzykiem cyberbezpieczeństwa: Nakreślenie wszystkich środków bezpieczeństwa i uwzględnienie procesu potrzebnego do zarządzania incydentami związanymi z bezpieczeństwem oraz sposobu reagowania na zagrożenia

- Oceń bezpieczeństwo swojej sieci: Przeprowadź ocenę ryzyka cyberbezpieczeństwa, sprawdzając zapory sieciowe, oprogramowanie antywirusowe i inne narzędzia do wykrywania i zapobiegania nieautoryzowanemu dostępowi. Muszą one być zaktualizowane i mieć skonfigurowane najnowsze poprawki zabezpieczeń. Jeśli któreś z nich jest nieaktualne, istnieje większe prawdopodobieństwo, że twoja sieć stanie się podatna na ataki

- Sprawdź swoją cyberprzestrzeństrategia zarządzania ryzykiemSprawdź, w jaki sposób Twoja organizacja zarządza wrażliwymi danymi i systemami (uprawnienia dostępu, polityka dotycząca haseł i uwierzytelnianie wieloskładnikowe), a następnie przeprowadź wewnętrzną i zewnętrzną ocenę podatności na zagrożenia, aby wskazać słabe punkty

- Przegląd planu reagowania na incydenty: Przetestuj swój plan reagowania na incydenty, aby upewnić się, że jest skuteczny, i sprawdź, czy jesteś w stanie wykrywać, reagować i odzyskiwać dane po incydentach bezpieczeństwa

- Sprawdź pracowników: Zapewnij swoim pracownikom programy szkoleniowe dotyczące świadomości bezpieczeństwa i najlepszych praktyk w zakresie cyberbezpieczeństwa, a także inne oceny, takie jak:

- Testy utrwalania wiedzy

- Zachowanie pracowników i zgodność obserwacje, aby upewnić się, że wdrażają to, czego nauczyli się podczas szkolenia

- Symulowane testy phishingu w celu oceny ich obciążenia w zakresie identyfikacji i raportowania prób phishingu.

- Ocena reakcji na incydenty związane z bezpieczeństwem

- Oceń swoich zewnętrznych dostawców: Jeśli masz zewnętrznych dostawców, będą oni mieli dostęp do twoich systemów. Będziesz musiał ocenić ich środki cyberbezpieczeństwa i sprawdzić również ich historię

Identyfikacja luk w środkach bezpieczeństwa

Według Indeks Threat Intelligence firmy IBM w 2023 r 27% ofiar cyberataków było związanych z wymuszeniami, co wywiera presję na ofiary. Musisz zidentyfikować luki w swojej strategii zarządzania ryzykiem, aby określić obszary podatne na zagrożenia cybernetyczne.

Image via IBM Po dokonaniu oceny bieżących środków bezpieczeństwa należy poszukać luk, które mogą narazić organizację na cyberzagrożenia. Czy masz przestarzałe rozwiązania bezpieczeństwa, niezaktualizowane oprogramowanie i słabe hasła? Czy masz nieprzeszkolonych pracowników?

- Porównaj środki bezpieczeństwa i przeprowadź ocenę cyberbezpieczeństwa: Porównaj swoje środki bezpieczeństwa z najlepszymi praktykami i standardami stosowanymi obecnie w Twojej branży. Następnie przeprowadź ocenę ryzyka, aby zidentyfikowaćpotencjalnych zagrożeń i słabych punktów

- Symuluj cyberatak: Użyjtesty penetracyjne i skanera luk w zabezpieczeniach, aby natychmiast zidentyfikować słabe punkty w sieci. Obserwuj reakcje pracowników podczas ataku

- Sprawdź raportowanie incydentów: Przejrzyj swoje zabezpieczeniaraportowanie incydentów i przeanalizuj je pod kątem wzorców lub trendów, które mogą wskazywać obszary słabości

- Określenie obszarów wymagających poprawy: Po zidentyfikowaniu słabych punktów środków bezpieczeństwa sprawdź, co wymaga poprawy. Ustal priorytety, co jest ważniejsze. Następnie opracuj plan, aby to naprawić

- Ocena wewnętrznych i zewnętrznych zagrożeń i słabych punktów: Przeprowadź audyty bezpieczeństwa i oceny ryzyka, aby określić, gdzie znajdują się słabe punkty

WSKAZÓWKA PRO Użyj narzędzia Szablon Tablicy Oceny Ryzyka autorstwa ClickUp aby pomóc w dokumentowaniu potencjalnych zagrożeń na cyfrowej tablicy i łatwo współpracować i udostępnianie go zespołowi. Szablon ten oferuje systematyczny proces identyfikacji, oceny i kontroli zagrożeń i ryzyka w celu zwiększenia szans na pomyślne zakończenie projektu.

Stwórz systematyczny proces identyfikacji, oceny i kontroli zagrożeń i ryzyka dzięki szablonowi tablicy oceny ryzyka ClickUp

Krok 2: Zdefiniuj swoje cele i zadania

Wyczyszczone cele i zadania pozwolą ci skupić się na kluczowych priorytetach i odpowiednio przydzielić zasoby.

Określ, co chcesz osiągnąć

- Sprawdź wymagania dotyczące integralności i dostępności: Jakie obszary w organizacji wymagają ochrony? Co należy osiągnąć w zakresie zarządzania ryzykiem cyberbezpieczeństwa? Sprecyzuj swoje cele i zadania. Sprawdź wymagania dotyczące integralności i dostępności zasobów informacyjnych. Upewnij się, że są one zgodne z przepisami i spełniają wszystkie wymogi regulacyjne

- Opracuj program zarządzania ryzykiem cyberbezpieczeństwa: Zbadaj możliwe skutki cyberzagrożeń i ataków na twoją organizację i stwórz cele, które będą miały na celu obniżenie wpływu takich incydentów Opracuj własne strategie zapobiegania, wykrywania i reagowania

Ustawienie celów i zadań

- Ustrukturyzowane podejście jest wymagane do ustalenia osiągalnych i jasnych celów i zadań, które są zgodne ze strategią zarządzania ryzykiem cyberbezpieczeństwa. PrzestrzeganieCele SMART może pomóc zapewnić, że cele są dobrze zdefiniowane i osiągalne

- Szczegółowe: Podczas definiowania celów zarządzania ryzykiem cyberbezpieczeństwa organizacja będzie bardziej konkretna i zwięzła

- Przykład: Zmniejszenie liczby powodzeń ataków phishingowych o 80% w ciągu najbliższych trzech miesięcy

- Mierzalny: Posiadanie mierzalnego celu pozwoli na określenie i śledzenie postępów

- Przykład: Zmniejszyć liczbę udanych ataków phishingowych o 80%" i mierzyć to liczbą raportowanych incydentów

- Osiągalny: Sprawdź, czy cel jest czymś, co zostanie osiągnięte przez twoją organizację przy użyciu istniejących zasobów i możliwości.

- Przykład: Wdrożenie uwierzytelniania dwuskładnikowego dla wszystkich pracowników w ciągu najbliższych trzech miesięcy

- Istotny: Upewnij się, że cel jest zgodny z misją i celami organizacji.

- Przykład: Zwiększenie poziomu bezpieczeństwa organizacji i ograniczenie ryzyka naruszenia danych poprzez wdrożenie programu zarządzania lukami w zabezpieczeniach w ciągu najbliższych 12 miesięcy"

- Określony w czasie: Ustawienie konkretnej osi czasu dla osiągnięcia celu.

- Przykład: Wyznacz cel w ustawieniu planu odzyskiwania danych po awarii w ciągu najbliższych sześciu miesięcy, który umożliwi przywrócenie krytycznych systemów w ciągu 4 godzin od jakiegokolwiek zakłócenia

- Szczegółowe: Podczas definiowania celów zarządzania ryzykiem cyberbezpieczeństwa organizacja będzie bardziej konkretna i zwięzła

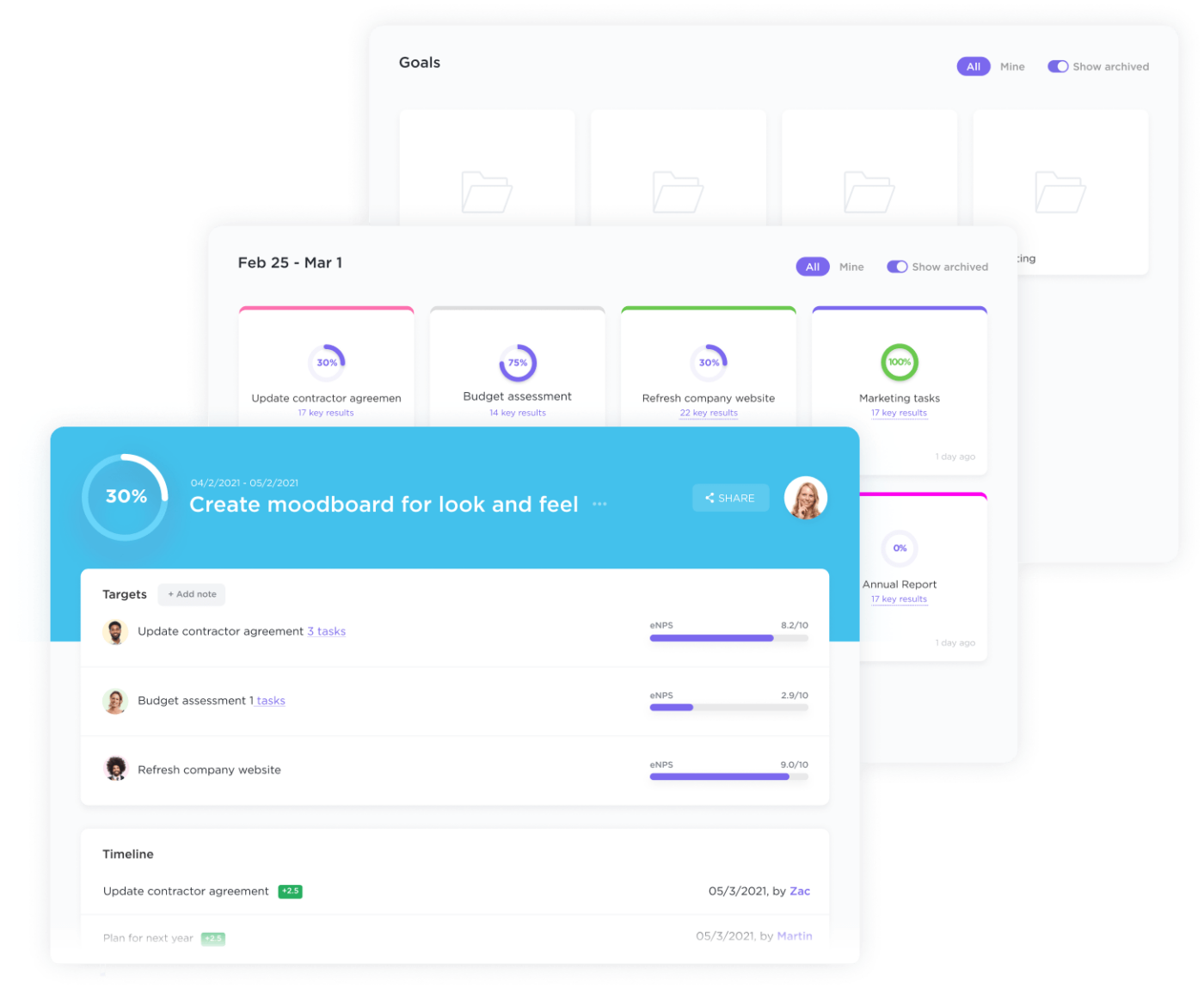

PORADA PRO Uporządkuj swoje cele i śledź postępy za pomocą Cele w ClickUp . Z łatwością twórz możliwe do śledzenia cele i bądź na dobrej drodze do ich osiągnięcia dzięki jasnym ośmiornicom czasu, mierzalnym celom i automatycznemu śledzeniu postępów. Możesz również skorzystać z szablony do ustawiania celów aby pomóc Ci szybciej nakreślić swoje cele.

Zarządzaj wszystkimi celami w jednym miejscu dzięki ClickUp Goals

Krok 3: Wybierz ramy zarządzania ryzykiem

Wybór ram zarządzania ryzykiem cyberbezpieczeństwa jest niezbędny do stworzenia planu cyberbezpieczeństwa. Możesz wybrać jedną z czterech najczęściej uznawanych ram: NIST, ISO, CIS i FAIR. Każda z tych ram ma swoje zalety i wady; przeanalizuj i porównaj te ramy zarządzania ryzykiem, aby znaleźć tę, która spełnia Twoje wymagania.

Ramy cyberbezpieczeństwa Narodowego Instytutu Standardów i Technologii (NIST)

Ramy cyberbezpieczeństwa NIST to dobrowolne narzędzie dostarczone przez Departament Handlu Stanów Zjednoczonych, które ma pomóc firmom każdej wielkości w zarządzaniu cyberbezpieczeństwem. Business może korzystać z tych ram, aby zająć się pięcioma kluczowymi obszarami: identyfikacją, ochroną, wykrywaniem, reagowaniem i odzyskiwaniem.

Międzynarodowa Organizacja Normalizacyjna (ISO) 27001

ISO 27001 to uznawane na całym świecie ramy zarządzania bezpieczeństwem informacji, które systematycznie zabezpieczają i kontrolują poufne dane przy użyciu podejścia opartego na zarządzaniu ryzykiem. Ramy te obejmują zestaw wymagań i wytycznych dotyczących wdrażania systemu zarządzania bezpieczeństwem informacji (ISMS), aby pomóc organizacjom w utrzymaniu bezpieczeństwa ich zasobów informacyjnych. Omawiane tematy obejmują ocena i zarządzanie ryzykiem kontrola dostępu, kryptografia, ciągłość działania i zgodność z przepisami.

Organizacje często potrzebują Certyfikat ISO 27001 aby pokazać klientom i partnerom swoje zaangażowanie w bezpieczeństwo informacji.

Centrum Kontroli Bezpieczeństwa Internetowego (CIS)

CIS Controls to wytyczne, które oferują priorytetowe podejście do zarządzania ryzykiem cyberbezpieczeństwa. Obejmują one 20 krytycznych protokołów bezpieczeństwa, które można zastosować w celu poprawy stanu cyberbezpieczeństwa. Kontrole te zostały zaprojektowane w oparciu o rzeczywiste zagrożenia cybernetyczne i oferują kompleksowe ramy do zarządzania i ograniczania ryzyka cybernetycznego.

Analiza czynnikowa ryzyka informacyjnego (FAIR)

FAIR to ilościowa struktura zarządzania ryzykiem, która pomaga organizacjom oceniać i analizować ryzyko związane z bezpieczeństwem informacji w kategoriach finansowych. Zapewnia systematyczne podejście do analizy ryzyka i pomaga organizacjom zrozumieć potencjalny wpływ i prawdopodobieństwo różnych zagrożeń. FAIR pomaga również organizacjom ustalać priorytety wysiłków związanych z zarządzaniem ryzykiem i efektywnie alokować zasoby.

Po przeprowadzeniu bardzo potrzebnych badań i analiz będziesz mieć większą pewność co do wyboru odpowiedniej struktury niestandardowej dla swojej organizacji, która będzie w stanie skutecznie zarządzać ryzykiem związanym z cyberbezpieczeństwem.

Krok 4: Ustanowienie procesu zarządzania ryzykiem

Posiadanie własnego procesu zarządzania ryzykiem pomoże zidentyfikować możliwe zagrożenia i przewidzieć prawdopodobieństwo ich wystąpienia. Pozwoli on również uzyskać prognozę, jak duże szkody mogłoby ono spowodować.

Opracuj strategie wdrażania w celu zmniejszenia i kontrolowania ryzyka oraz stale monitoruj ich skuteczność. Dzięki temu organizacje mogą proaktywnie minimalizować cyberataki.

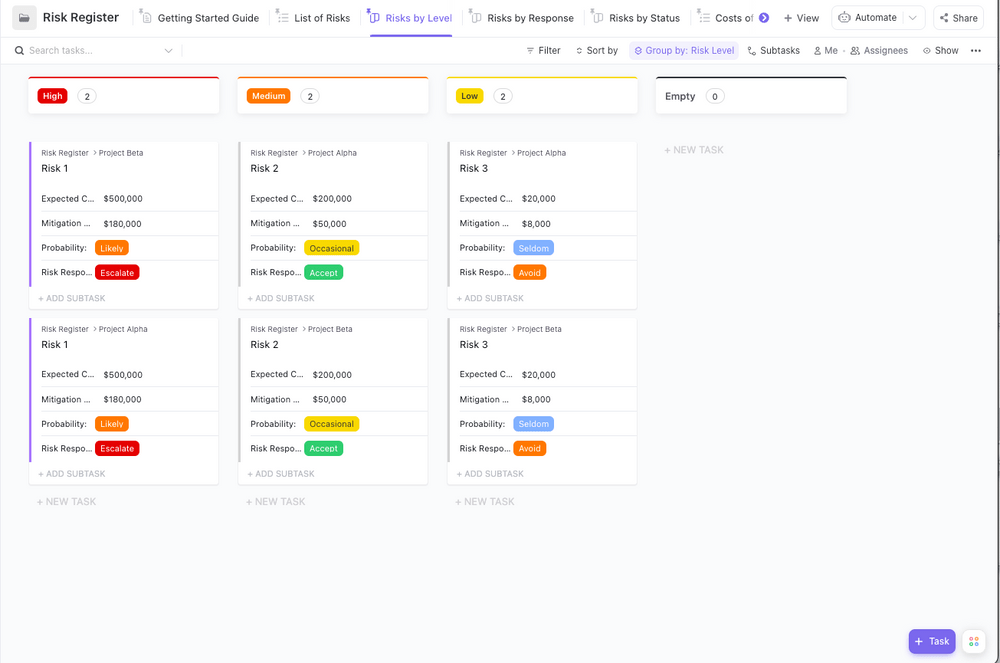

PORADA PRO Zarządzaj projektami i unikaj ryzyka, korzystając z tego Szablon Rejestru Ryzyka autorstwa ClickUp . Szablon zawiera gotowe widoki ClickUp, niestandardowe pola i niestandardowe statusy, które ułatwiają śledzenie potencjalnych zagrożeń i stosowanie skutecznych środków zapobiegawczych.

Zarządzaj projektami i unikaj ryzyka za pomocą tego szablonu Rejestr ryzyka Szablon folderu autorstwa ClickUp

Krok 5: Wdrożenie strategii ograniczania ryzyka

Rozpocznij zarządzanie ryzykiem cyberbezpieczeństwa w swojej organizacji i zacznij od wdrożenia strategii łagodzących. Możesz przystąpić do zrobienia tego po zidentyfikowaniu i ocenieniu wszystkich potencjalnych zagrożeń.

Wdrożenie nowych środków bezpieczeństwa

Wdrażając nowe środki bezpieczeństwa, należy uwzględnić instalację oprogramowania, segmentację sieci, kontrolę dostępu, systemy wykrywania włamań i inne środki kontroli, które pomogą złagodzić cyberataki.

Aktualizacja istniejących środków bezpieczeństwa

Bądź na bieżąco z nieustannie zmieniającym się krajobrazem cyfrowym. Okresowo sprawdzaj istniejące środki bezpieczeństwa i przeznacz na nie pewien budżet. Przydziel budżet na wdrażanie aktualizacji i poprawek oprogramowania oraz modernizację sprzętu w celu wyeliminowania luk w zabezpieczeniach, poprawy kontroli dostępu oraz wzmocnienia haseł i protokołów szyfrowania.

Opracowanie planu reagowania na incydenty

Opracuj procedury wykrywania, oceny powagi i raportowania incydentów. Każda organizacja musi mieć konkretne osoby przypisane do planu reagowania. Każdy członek powinien mieć przypisaną konkretną rolę w komunikacji z niestandardowymi klientami i interesariuszami w przypadku wystąpienia incydentu.

WSKAZÓWKA PRO Dane są zazwyczaj najcenniejszym zasobem dla większości organizacji. Są kluczem do generowania przychodów, dzięki czemu ochrona danych ma kluczowe znaczenie dla ich powodzenia jako całości. Właśnie dlatego stworzenie realnego systemu cyberbezpieczeństwa plan wdrożenia jest ważny. Użyj Szablon planu działania w zakresie cyberbezpieczeństwa autorstwa ClickUp aby zapewnić swojemu zespołowi zorganizowany i szczegółowy zarys planów działania.

Korzystanie z szablonu planu działania w zakresie cyberbezpieczeństwa firmy ClickUp w celu stworzenia zorganizowanego i szczegółowego planu wdrożenia cyberbezpieczeństwa

Krok 6: Monitorowanie i przegląd

Monitorowanie skuteczności środków cyberbezpieczeństwa ma kluczowe znaczenie dla zapewnienia wystarczającej ochrony przed pojawiającymi się zagrożeniami, a przegląd strategii cyberbezpieczeństwa i planu reagowania na incydenty może pomóc zidentyfikować obszary wymagające aktualizacji.

Regularnie oceniaj proces zarządzania ryzykiem

Działania takie jak ocena podatności, testy penetracyjne, monitorowanie dzienników bezpieczeństwa, analiza raportów z reagowania na incydenty i szkolenia dla wsparcie pracowników w zakresie świadomości bezpieczeństwa to sposoby na osiągnięcie tego celu.

Ocena strategii łagodzenia skutków

Ocena strategii łagodzenia skutków będzie procesem ciągłym, ponieważ nieuniknione jest pojawianie się nowych zagrożeń i luk w zabezpieczeniach. Dlatego też organizacje muszą pozostać proaktywne i zawsze przygotowane do reagowania na potencjalne incydenty.

Aktualizuj ramy w razie potrzeby

Po przeprowadzeniu oceny i zidentyfikowaniu wszelkich luk w zabezpieczeniach, aktualizacja ram bezpieczeństwa ma kluczowe znaczenie. Organizacja może potrzebować zmodyfikować lub zastąpić obecną strukturę bardziej odpowiednią. Wszelkie modyfikacje infrastruktury, aplikacji lub procesów biznesowych powinny być oceniane pod kątem potencjalnych zagrożeń dla cyberbezpieczeństwa i zintegrowane z istniejącymi ramami. Gdy ramy cyberbezpieczeństwa są konsekwentnie aktualizowane i ulepszane, organizacje mogą zagwarantować, że są odpowiednio przygotowane na cyberzagrożenia.

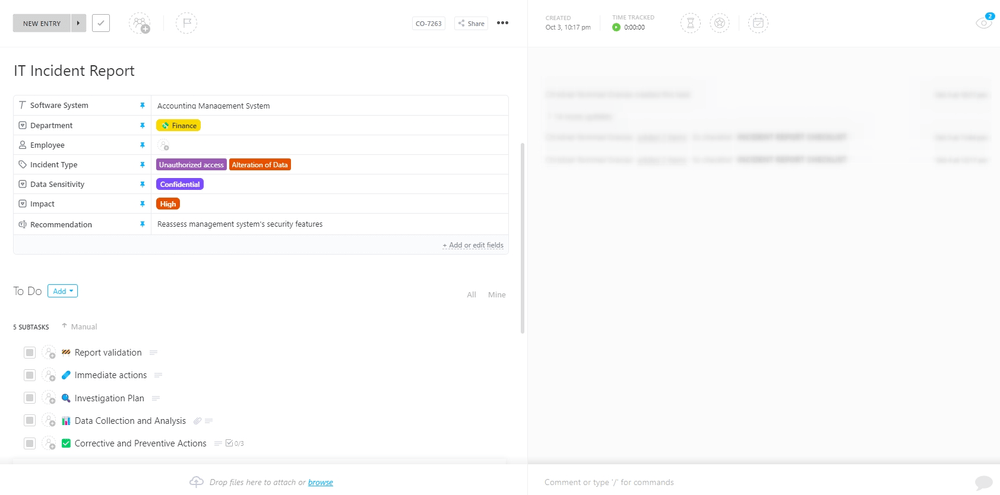

PORADA PRO Bądź na bieżąco z procesem zarządzania ryzykiem i planuj, zarządzaj i śledź proces cyberbezpieczeństwa w jednym miejscu dzięki ClickUp wszechstronne i bezpieczne narzędzie do zarządzania projektami. Otrzymasz również dostęp do biblioteki szablonów, w tym do Szablon raportowania incydentów IT od ClickUp . Skorzystaj z tego szablonu, aby pomóc w rejestrowaniu raportów o incydentach i zachować wiarygodne zapisy wszystkich przeszłych incydentów związanych z ich środowiskiem, które można wykorzystać do oceny aktualnego stanu bezpieczeństwa i odpowiednio planować przyszłe zagrożenia.

Utwórz zadanie ClickUp, gdy wystąpi incydent, aby prowadzić dokładną dokumentację

Zwiększ swoje bezpieczeństwo cybernetyczne dzięki ramom zarządzania ryzykiem

Wdrożenie ram zarządzania ryzykiem pozwala zabezpieczyć wszystkie wrażliwe dane i informacje firmy przed cyberzagrożeniami. Możesz także łatwo zidentyfikować potencjalne zagrożenia bezpieczeństwa, nadać priorytet swoim działaniom w oparciu o ich wpływ, a co najważniejsze, podjąć działania w celu ich złagodzenia.

Narzędzia takie jak ClickUp, bardzo potężne i wydajne narzędzie do zarządzania bezpieczeństwem bezpieczne narzędzie do zarządzania projektami , może pomóc w bardziej efektywnym zarządzaniu protokołami i projektami Twojej organizacji. ClickUp oferuje szeroki zakres możliwości funkcji bezpieczeństwa takie jak szyfrowanie danych, uwierzytelnianie dwuskładnikowe i uprawnienia oparte na rolach. Zabezpiecza to moją pracę i sprawia, że członkowie zespołu są odpowiedzialni. Aby udowodnić, że bezpieczeństwo i prywatność klientów są dla ClickUp najwyższym priorytetem, ClickUp z powodzeniem przeszedł najwyższe standardy bezpieczeństwa i uzyskał certyfikaty ISO 27001, ISO 27017 i ISO 27018.

Oprócz ClickUp, współpraca z UpGuard firma zajmująca się cyberbezpieczeństwem zapewni ci dodatkową warstwę bezpieczeństwa. Platforma UpGuard oferuje szereg rozwiązań z zakresu cyberbezpieczeństwa, takich jak zarządzanie ryzykiem dostawców, wykrywanie wycieków danych i oceny bezpieczeństwa. Pozwala zarządzać ryzykiem związanym z bezpieczeństwem i zapewnia zgodność z przepisami branżowymi.

Ogólnie rzecz biorąc, jeśli chcesz chronić swój Business przed atakami online, narzędzia takie jak ClickUp i UpGuard będą przydatne. Podejmując kroki w celu ochrony swojej organizacji, możesz zapewnić jej długowieczność i rozwój.

---

---

marites Hervas

_jest doświadczoną profesjonalistką w branży SEO z ponad dziesięcioletnim doświadczeniem. Swoją karierę rozpoczęła jako autorka zawartości, zanim przeszła na pełnoetatową asystentkę administracyjną. W ostatnich latach skupiła się na rozwijaniu swoich umiejętności w zakresie marketingu zasięgowego i byciu na bieżąco z najnowszymi trendami SEO. W 2021 roku dołączyła do UpGuard jako specjalista ds. marketingu wzrostu, wnosząc do zespołu swoją rozszerzoną wiedzę i doświadczenie

marites Hervas

_jest doświadczoną profesjonalistką w branży SEO z ponad dziesięcioletnim doświadczeniem. Swoją karierę rozpoczęła jako autorka zawartości, zanim przeszła na pełnoetatową asystentkę administracyjną. W ostatnich latach skupiła się na rozwijaniu swoich umiejętności w zakresie marketingu zasięgowego i byciu na bieżąco z najnowszymi trendami SEO. W 2021 roku dołączyła do UpGuard jako specjalista ds. marketingu wzrostu, wnosząc do zespołu swoją rozszerzoną wiedzę i doświadczenie