Zarządzanie projektami wiąże się z wieloma obowiązkami, terminami, nocnymi zmianami i dużą ilością kawy.

Na szczęście możesz pozostać na szczycie swojej gry z niewielką pomocą swojego kumpla: oprogramowanie do zarządzania projektami .

Mając to na uwadze, komunikacja nigdy nie była prostsza, łatwiejsza ani szybsza, co prowadzi do większej wydajności i powodzenia zespołu.

Zdalne zarządzanie projektami pomaga kierownikom projektów połączyć hybrydowe zespoły i zapewnić, że wszyscy pracują razem, aby osiągnąć cele projektu. W tej notatce nie różni się to od zarządzania jakimkolwiek innym projektem, z wyjątkiem tego, że projekt jest realizowany zdalnie.

A zarządzanie i obsługa zdalnego zespołu wiąże się z delikatnym problemem: zwiększonym ryzykiem cyberprzestępczości

Mając to na uwadze, przyjrzyjmy się pięciu największym zagrożeniom cyberbezpieczeństwa, przed którymi stoją dziś kierownicy projektów, oraz dziesięciu sposobom radzenia sobie z nimi!

5 największych zagrożeń cyberbezpieczeństwa w 2024 roku Cyberbezpieczeństwo może stworzyć lub zniszczyć Business .

Firmy pełnią swoją funkcję w oparciu o dane, a dane są najcenniejszym zasobem firmy. Jednak w dzisiejszym cyfrowym świecie dane stały się bardziej podatne na cyberataki, a dzięki hybrydowej i zdalnej organizacji pracy podatność ta jest jeszcze większa.

The wzrost liczby naruszeń danych i włamań można przypisać brakowi ochrony danych, konsekwencjom globalnej pandemii i wzrostowi wyrafinowania exploitów. Firmy są obecnie bardziej niż kiedykolwiek świadome problemów, jakie mogą powodować naruszenia danych.

Jednym z naruszeń danych, które utorowało drogę nowemu prawodawstwu UE, była sprawa Wonga Loans. Ta firma pożyczkowa doświadczyła znaczącego naruszenia danych w 2017 r., które ujawniło informacje bankowe 250 000 klientów.

Oto najważniejsze cyberzagrożenia, których powinieneś być świadomy i wskazówki, jak im zapobiegać.

1. Człowiek w środku

Wyobraź sobie następujący scenariusz: ty i twój kolega rozmawiacie za pośrednictwem bezpiecznej platformy, ale ktoś podsłuchuje waszą rozmowę i wysyła fałszywe wiadomości do twojego kolegi od ciebie. Rany!

Chodzi o to, że hakerzy uzyskują dostęp do osobistych i wrażliwych danych i manipulują wiadomościami.

Może się to zdarzyć, jeśli korzystasz z niezabezpieczonej publicznej sieci Wi-Fi. Gdy haker znajdzie się w niezabezpieczonej lokalizacji, uzyska dostęp i wyśle złośliwe oprogramowanie w celu znalezienia wrażliwych danych. Mogą również udawać klienta, partnera biznesowego lub kogokolwiek innego.

Przykład ataku man-in-the-middle

Niedawno, dzięki włamaniu na holenderską stronę rejestratora DigiNotar, jeden z atakujących uzyskał 500 certyfikatów dla stron internetowych takich jak Google, Skype i innych znanych witryn. Wykorzystując te certyfikaty, atakujący podszywał się pod godne zaufania strony internetowe w ataku MITM i kradł dane użytkowników, nakłaniając ich do podania swoich danych uwierzytelniających na lustrzanych stronach internetowych. Naruszenie ostatecznie doprowadziło do wpływu na około 300 000 irańskich kont Gmail i do ogłoszenia bankructwa przez DigiNotar.

2. Klasyczny SQL injection

Powiedzmy, że przygotowujesz się do wakacji i chcesz kupić hawajską sukienkę. Otwierasz przeglądarkę internetową i wpisujesz "sukienki hawajskie" w pasku wyszukiwania. Jeśli pasek wyszukiwania zostanie zainfekowany przez wstrzyknięcie złośliwego kodu, nadal wyświetli listę hawajskich sukienek, ale wykorzysta twoje zapytanie do znalezienia twoich osobistych informacji. 😬

Haker wykorzystuje fragment kodu SQL do zmiany bazy danych i uzyskania dostępu do potencjalnie ważnych informacji w cyberataku znanym jako wstrzyknięcie kodu SQL. Biorąc pod uwagę, że może on być stosowany w każdej aplikacji internetowej lub witrynie korzystającej z bazy danych opartej na SQL, jest to jeden z najczęstszych i najniebezpieczniejszych rodzajów ataków.

Przykład ataku SQL

Niektóre ofiary tego typu cyberataków to Sony Pictures, Cel, LinkedIn i Epic Games. Przypadek Cisco z 2018 roku jest jednym z najbardziej znanych ataków. Znaleziono lukę w zabezpieczeniach SQL injection w Cisco Prime License Manager.

Atakujący byli w stanie uzyskać dostęp powłoki do systemów, w których wdrożono zarządzanie licencjami. Ale nie ma obawy. Od tego czasu Cisco zdołało załatać ten problem.

Chociaż ten błąd jest już na tyle stary, że można go pić, nadal nie możemy go zgnieść na dobre. Jest uważany za jedno z najstarszych cyberzagrożeń, a mimo to nadal powoduje tyle samo problemów.

3. Rozwój złośliwego oprogramowania

Wszystko jest zabawne i przyjemne, dopóki nie pobierzesz złośliwego oprogramowania i nie pomożesz hakerom uzyskać wszystkich swoich danych osobowych. Złośliwe oprogramowanie obejmuje wszystkie pliki lub programy, które wyrządzają szkody, w tym robaki, trojany, wirusy i oprogramowanie ransomware.

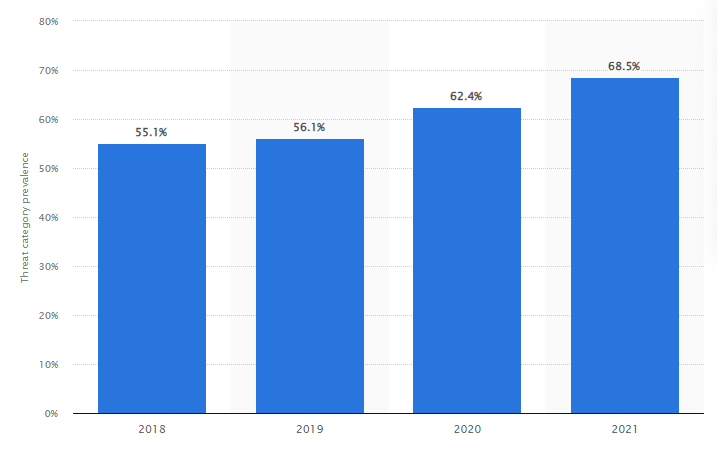

Do 2021 r, 68.5% firm doświadczyło ataków złośliwego oprogramowania. Z raportowania wynika, że wzrost ten wynikał z wybuchu epidemii COVID-19.

Ponadto przestępcy odeszli od zautomatyzowanych kampanii ransomware, które koncentrowały się na skali, do bardziej celowych wymuszeń przeciwko dobrze ugruntowanym Businessom. Z powodu tej zmiany oprogramowanie ransomware stało się bardziej dochodowe, ostatecznie przyciągając uwagę gangów przestępczych.

Zwiększone wykorzystanie tej nowej techniki wymuszeń spowodowało nasilenie się epidemii ransomware.

Via Statistica

Przykład ataku złośliwego oprogramowania

Jednym z najbardziej znanych ataków był Atak ransomware WannaCry zdołał zainfekować ponad 230 000 komputerów w ciągu jednego dnia, czego wynikiem były straty w wysokości 4 miliardów dolarów.

4. Wyrafinowane techniki phishingu

Phishing to forma inżynierii społecznej, w której atakujący wysyła fałszywą wiadomość mającą na celu nakłonienie osoby do podania danych osobowych lub zainstalowania szkodliwego oprogramowania w infrastrukturze ofiary.

Przykład techniki phishingu

Firma Ubiquiti Networks w 2015 roku padła ofiarą ataku phishingowego, który kosztował ją 46,7 miliona dolarów. Atakujący upoważnił głównego księgowego firmy do wykonania serii przelewów w celu sfinalizowania tajnego przejęcia.

Haker podał się za dyrektora generalnego i prawnika firmy. Firma dokonała 14 przelewów w okresie 17 dni na konta w Polsce, na Węgrzech, w Chinach i Rosji.

Firma Ubiquiti po raz pierwszy dowiedziała się o problemie po otrzymaniu ostrzeżenia od FBI, że jej konto bankowe w Hongkongu mogło być celem oszustwa. Umożliwiło to firmie wstrzymanie wszystkich nadchodzących przelewów i podjęcie wszelkich wysiłków w celu odzyskania jak największej części z 46,7 miliona dolarów, czyli około 10% gotówki firmy, która została przejęta.

5. Częste ataki typu Denial-of-Service

Ten rodzaj cyberataku może spowodować wyłączenie sieci i uczynić ją niedostępną dla użytkowników. Hakerzy mogą mieć cele polityczne lub społeczne, na przykład rozpocząć kampanię przeciwko firmie, której działalność im się nie podoba.

Czasami hakerzy wykorzystują ataki DDoS dla zabawy i pochwalenia się najnowszymi technikami, które opracowali w celu obalenia systemu.

Przykład ataku typu Denial-of-Service

W lutym 2020 r. Amazon Web Services był celem zmasowanego ataku DDoS. Był to najpoważniejszy atak DDoS w najnowszej historii i wykorzystywał metodę zwaną odbiciem protokołu CLDAP (Connectionless Lightweight Directory Access Protocol), aby celować w nienazwanego klienta AWS.

Ilość danych dostarczanych na adres IP ofiary została zwiększona od 56 do 70 razy przy użyciu tej techniki, która jest zależna od podatnych na ataki serwerów CLDAP innych firm. Atak osiągnął szczytową wartość 2,3 gigabajta na sekundę w ciągu trzech dni.

10 sposobów radzenia sobie z zagrożeniami cybernetycznymi

Hakerzy stają się coraz bardziej kreatywni i sprawiają, że zaczynamy się pocić.

Aby pomóc ci w walce z tymi zagrożeniami, oto dziesięć sposobów na obronę i ochronę twojego biznesu przed potencjalnymi cyberzagrożeniami.

1. Wybierz bezpieczne narzędzie do zarządzania projektami i usługę przechowywania danych w chmurze

Narzędzia do zarządzania projektami są obecnie niezbędne, zwłaszcza do śledzenia postępów projektu i poprawy komunikacji w zespole. Jednak nie każde dostępne obecnie narzędzie do pracy jest bezpieczne.

Kiedy mówimybezpieczne, mamy na myśli platformę z odpowiednimi środkami autoryzacji, aby zminimalizować wycieki informacji.

Pobierz ClickUp, aby uzyskać dostęp na dowolnym urządzeniu, w dowolnym czasie ClickUp jest jednym z najbardziej bezpiecznych narzędzi do współpracy dostępnych obecnie na rynku. Zapewnia bezpieczne środowisko, jednocześnie dbając o wydajność aplikacji i ogólne wrażenia użytkownika.

W rzeczywistości stale osiąga zgodność z normami SOC 2, ISO 27001, ISO 27017 i ISO 27018. Są to Certyfikaty ISO świadczą o zaangażowaniu ClickUp w ochronę danych klientów i gotowości do wsparcia klientów różnej wielkości na całym świecie.

Zapoznaj się z funkcjami bezpieczeństwa: Uwierzytelnianie dwuskładnikowe jest dyrektorem ds. marketingu w Internxt _, usługa przechowywania danych w chmurze o zerowej wiedzy, oparta na najlepszej w swojej klasie prywatności i bezpieczeństwie