A las 2:17 a. m., una alerta de seguridad ilumina su chat. Luego otra; por la mañana, hay cientos. Si bien algunas son importantes, la mayoría no lo son.

Esa es la realidad para la mayoría de las startups de ciberseguridad. Se espera que defiendas contra amenazas de nivel empresarial con un equipo pequeño, tiempo limitado y herramientas que no fueron creadas para los ataques actuales.

Esta guía le ayudará en la selección de una pila de ciberseguridad basada en IA que se adapte al modelo de amenazas, el tamaño del equipo y la trayectoria de crecimiento de su startup. Aprenderá sobre componentes básicos como los canales de datos y los marcos de aprendizaje automático, cómo evaluar las plataformas de código abierto frente a las comerciales y cómo evitar los errores más comunes.

También veremos por qué ClickUp, el primer entorno de trabajo de IA convergente del mundo, es una herramienta que no puede faltar en su pila. 🌟

¿Qué es una pila de ciberseguridad basada en IA?

Una pila de ciberseguridad basada en IA es una combinación por capas de herramientas, marcos e infraestructura que permite la detección, respuesta y prevención de amenazas mediante el aprendizaje automático.

Piense en ello como un sistema completo, desde la recopilación de datos hasta la acción, que permite a sus herramientas de seguridad aprender y adaptarse. Por lo general, incluye canales de datos para telemetría de seguridad, modelos de aprendizaje automático (ML) entrenados en patrones de amenazas, infraestructura de implementación y sistemas de supervisión.

Es fundamental comprender la diferencia entre incorporar la IA a las herramientas de seguridad heredadas y crear soluciones nativas de IA desde cero. Las herramientas nativas de IA utilizan el aprendizaje automático como núcleo, mientras que los sistemas heredados mejorados con IA simplemente añaden funciones de aprendizaje automático a arquitecturas más antiguas basadas en reglas.

La pila adecuada para su startup dependerá en gran medida de su modelo de amenazas específico, la experiencia de su equipo y sus planes de crecimiento.

🧠 Dato curioso: Creado en 1971 por Bob Thomas en BNN Technologies, el programa «Creeper» es considerado por muchos como el primer virus o gusano informático, diseñado como un programa experimental autorreplicante. Se movía entre ordenadores DEC PDP-10 y mostraba el mensaje «Soy el creeper, ¡atrápame si puedes!».

Por qué las startups de ciberseguridad necesitan IA en su pila tecnológica

Como startup de seguridad, se enfrenta a amenazas de nivel de corporación con una fracción de los recursos, y es probable que su equipo se vea desbordado por las alertas de las herramientas tradicionales. Las herramientas de seguridad basadas en reglas simplemente no pueden seguir el ritmo de los ataques modernos y requieren un ajuste manual constante que los equipos reducidos no pueden mantener.

Los sistemas basados en IA ayudan a los equipos pequeños a gestionar los riesgos de ciberseguridad a nivel de corporación mediante la automatización del trabajo rutinario.

He aquí por qué necesita IA en su pila tecnológica:

Detección y respuesta más rápidas ante amenazas.

Los modelos de IA reducen drásticamente el tiempo entre una intrusión y su respuesta al ofrecer:

- Reconocimiento de patrones a gran escala: la IA procesa millones de eventos de su red y terminales para detectar amenazas reales que quedan ocultas entre el ruido de la actividad diaria.

- Clasificación automatizada: en lugar de tratar todas las alertas por igual, los modelos de IA las priorizan según su gravedad, de modo que sus analistas pueden centrarse inmediatamente en lo que más importa.

- Aprendizaje continuo: los mejores sistemas mejoran su precisión de detección con el tiempo a medida que se enfrentan a patrones de ataque nuevos y en constante evolución, lo que hace que sus defensas sean cada día más inteligentes.

⚙️ Bonificación: Plantilla de registro de riesgos de seguridad en la información

Reducción de la carga de trabajo manual para equipos reducidos.

La mayoría de las startups no pueden permitirse un centro de operaciones de seguridad (SOC) completo. La IA ayuda a salvar esta brecha al encargarse de las tareas repetitivas y que requieren mucho tiempo, que agotan a los analistas. Esto incluye el análisis rutinario de registros, la investigación inicial de alertas e incluso la búsqueda proactiva de amenazas.

La IA combate directamente la fatiga de seguridad que se produce cuando su equipo se ve abrumado por las alertas. Al utilizarla para filtrar los falsos positivos antes de que lleguen a un humano, se asegura de que la valiosa atención de su equipo se centre en las amenazas reales.

Protección escalable a medida que crece

Su seguridad debe crecer al ritmo de su empresa sin necesidad de contratar a un nuevo analista para cada nuevo cliente o línea de productos. Los sistemas basados en IA están diseñados para gestionar una superficie de ataque en expansión, ya que un mayor número de usuarios y datos equivale a servicios en la nube. Esto invierte el modelo de seguridad tradicional y le permite escalar sus defensas de manera eficiente.

📮 ClickUp Insight: Mientras que el 34 % de los usuarios opera con total confianza en los sistemas de IA, un grupo ligeramente mayor (38 %) mantiene un enfoque de «confiar, pero verificar». Una herramienta independiente que no está familiarizada con su contexto de trabajo suele conllevar un mayor riesgo de generar respuestas inexactas o insatisfactorias.

Por eso hemos creado ClickUp Brain, la IA que conecta la gestión de proyectos, la gestión del conocimiento y la colaboración en todo su entorno de trabajo e integra herramientas de terceros. Obtenga respuestas contextuales sin el «impuesto de alternancia» y experimente un aumento de 2 a 3 veces en la eficiencia del trabajo, al igual que nuestros clientes de Seequent.

Componentes básicos de una pila de ciberseguridad basada en IA

Sin una idea clara de los componentes básicos de una pila de IA, corre el riesgo de comprar una herramienta potente que resulte inútil porque le falta una pieza fundamental, como datos limpios o una forma de implementarla.

Estas son las cuatro capas esenciales que se combinan para formar una pila completa. 🛠️

1. Capa de gestión e ingestión de datos

Esta es la base de toda su operación de seguridad de IA. Es la forma en que recopila, limpia y organiza todos los datos de seguridad, o telemetría, de toda su organización para que puedan ser utilizados por los modelos de aprendizaje automático. Si sus datos son desordenados o incompletos, las predicciones de su IA no serán fiables:

- Fuentes de datos: consolide todo, desde los registros de detección y respuesta en los puntos finales (EDR) y los datos de flujo de red hasta los registros de configuración de la nube y los eventos de los proveedores de identidad.

- Normalización: Estandarice los datos de todas sus diferentes herramientas en un formato único y coherente para que la IA pueda entenderlos.

- Arquitectura de almacenamiento: elija un sistema de gestión de datos, a menudo un lago de datos, que pueda almacenar grandes cantidades de información y, al mismo tiempo, permita tanto el análisis en tiempo real como las consultas históricas.

- Políticas de retención: decida cuánto tiempo conservar los datos, equilibrando la necesidad de contexto histórico para el entrenamiento de modelos con el aumento de los costes de almacenamiento.

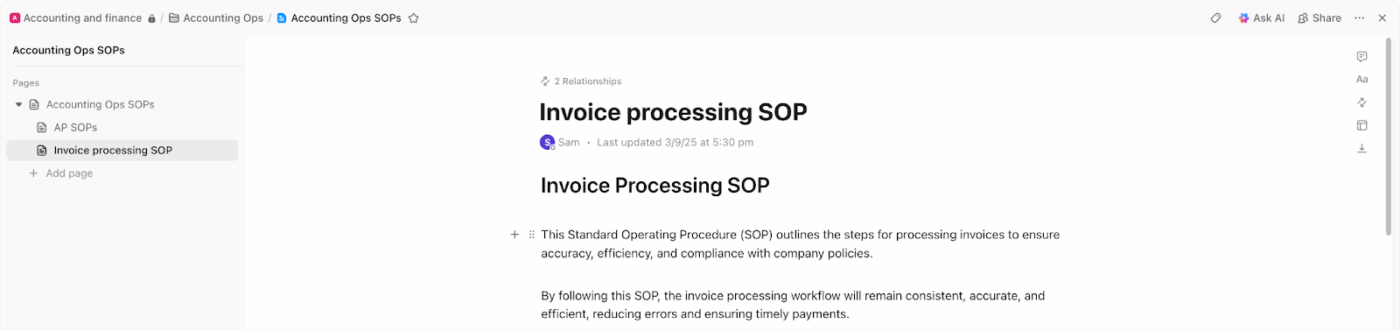

🚀 Ventaja de ClickUp: Controle cómo se recopilan, normalizan y conservan sus datos en toda su pila con los documentos de ClickUp Docs.

Por ejemplo, su startup extrae telemetría de herramientas EDR, registros en la nube y proveedores de identidad. Un documento central de ClickUp define exactamente qué fuentes de datos se ingestan, cómo se normalizan los campos, qué esperan los modelos de esquema y cuánto tiempo se conserva cada tipo de datos. Cuando cambian los procesos, esas actualizaciones se reflejan inmediatamente y se enlazan con los ingenieros responsables.

2. Marcos y modelos de aprendizaje automático

Este es el «cerebro» de la pila, donde se produce la detección real de amenazas. Aquí, decidirá entre utilizar:

- Modelos preconstruidos de un proveedor: más rápidos de implementar, pero ofrecen menos opciones personalizadas.

- Modelos personalizados: se adaptan perfectamente a su entorno, pero requieren una gran experiencia en aprendizaje automático.

Los tipos de modelos más comunes incluyen el aprendizaje supervisado (entrenado con ejemplos etiquetados de amenazas conocidas) y el aprendizaje no supervisado (excelente para la detección de anomalías y la búsqueda de amenazas nunca antes vistas).

⚙️ Bonificación: Comprenda los matices del aprendizaje automático supervisado frente al no supervisado para elegir la mejor opción.

3. Infraestructura de implementación e integración

Esta capa se centra en llevar sus modelos a un entorno de producción donde puedan hacer su trabajo. Para las startups, la clave es encontrar un enfoque que no requiera un equipo dedicado de MLOps (operaciones de aprendizaje automático) para su gestión. Busque:

- Compatibilidad con API: sus herramientas de IA deben poder comunicarse con sus sistemas de seguridad existentes, como su plataforma de gestión de información y eventos de seguridad (SIEM) o de orquestación, automatización y respuesta de seguridad (SOAR).

- Requisitos de latencia: para la detección de amenazas en tiempo real, sus modelos deben tomar decisiones en milisegundos.

- Mecanismos actualizados: Necesita un proceso fluido para implementar versiones nuevas y mejoradas del modelo en producción sin causar tiempo de inactividad.

4. Herramientas de supervisión y observabilidad

Esta capa realiza un seguimiento del rendimiento del modelo para detectar problemas como la deriva, en la que la precisión del modelo se degrada con el tiempo a medida que cambian los patrones de ataque. También proporciona el bucle de retroalimentación crucial para la mejora continua, lo que permite a los analistas actuar ante las alertas para volver a entrenar y perfeccionar los modelos. Una fuerte observabilidad le ofrece una visibilidad completa del rendimiento de sus defensas de IA.

🔍 ¿Sabías que...? En uno de los primeros ciberataques orquestados por IA que se hicieron públicos, se utilizó un agente de IA liberado para ejecutar de forma autónoma acciones sofisticadas en una intrusión de varias fases que afectó a docenas de organizaciones.

Principales marcos y herramientas de IA para startups de ciberseguridad

El mercado está inundado de herramientas de IA, lo que hace difícil saber por dónde empezar. Puede quedarse atascado gastando demasiado en una plataforma de corporación que no necesita o perdiendo meses en un proyecto de bricolaje que nunca se lanza.

El panorama se divide en tres categorías principales para ayudarle a centrar su atención en función de su presupuesto, su equipo y sus metas. 💁

Opciones de código abierto para equipos con presupuestos ajustados.

Pasarse al código abierto le ofrece el máximo control y flexibilidad al menor coste inicial, pero tiene sus inconvenientes. Usted será responsable de la configuración, el mantenimiento y la resolución de problemas, lo que requiere una gran experiencia interna. Trabajará con:

- TensorFlow/PyTorch: estos son los marcos de trabajo imprescindibles para crear modelos de aprendizaje automático personalizados desde cero, que ofrecen una flexibilidad sin igual, pero con una curva de aprendizaje pronunciada.

- Extensiones YARA + ML: es una potente herramienta para la detección de malware basada en reglas, y se puede ampliar con ML para crear clasificadores más sofisticados.

- Zeek (antes Bro): se trata de un popular marco de análisis de redes con un rico ecosistema de complementos, incluidos algunos para el análisis del tráfico basado en el aprendizaje automático.

- OpenSearch Security Analytics: una alternativa de código abierto a los SIEM comerciales, que incluye funciones integradas para la detección de anomalías y análisis de seguridad basados en el aprendizaje automático.

🧠 Dato curioso: Las pruebas de penetración se definieron a principios de la década de 1970. La práctica de simular ataques para encontrar vulnerabilidades se formalizó en un informe de 1972 de James P. Anderson.

Plataformas nativas en la nube para una implementación rápida.

Para las startups que desean avanzar rápidamente y evitar la gestión de la infraestructura, las plataformas nativas de la nube son una excelente opción. Estos servicios se encargan del hardware subyacente y de las operaciones de aprendizaje automático (MLOps), lo que permite a su equipo centrarse en la creación y la implementación de modelos.

Los principales proveedores son AWS, Google Cloud y Microsoft Azure, todos ellos con potentes plataformas de aprendizaje automático gestionadas, como SageMaker, Vertex IA y Azure ML.

También proporcionan servicios de IA específicos para la seguridad, como AWS GuardDuty y Google Chronicle, que ofrecen la vía más rápida hacia la detección basada en IA. Los principales aspectos a tener en cuenta son la dependencia de un proveedor y los precios basados en el uso, que pueden escalar de forma inesperada.

🔍 ¿Sabías que...? El gusano Stuxnet utilizó en 2010 cuatro vulnerabilidades de día cero para interrumpir el programa nuclear de Irán, lo que influyó drásticamente en la forma en que los gobiernos y las empresas buscan y acumulan fallos desconocidos.

Soluciones especializadas de IA para ciberseguridad.

Si desea obtener el tiempo de amortización más rápido, lo mejor son las plataformas comerciales diseñadas específicamente para este fin. Estas herramientas están diseñadas específicamente para casos de uso de seguridad e incluyen modelos preentrenados y flujos de trabajo perfeccionados, aunque ofrecen menos personalización que un enfoque DIY.

| Categoría | Qué hace | Actores clave |

| EDR | Detección y respuesta en los puntos finales | CrowdStrike, SentinelOne y VMware Carbon Black |

| NDR | Detección y respuesta de red | Darktrace, Vectra IA y ExtraHop |

| SOAR | Orquestación, automatización y respuesta de seguridad | Splunk SOAR, Palo Alto XSOAR y Swimlane. |

Retos comunes de seguridad de IA a los que se enfrentan las startups

Ha invertido en una nueva herramienta de IA, pero no está obteniendo los resultados esperados. Ahora, en lugar de resolver problemas, se enfrenta a otros nuevos, como la fatiga por alertas y los dolores de cabeza por la integración.

Conocer de antemano estos errores comunes le ayudará a planificarse y evitar costosos errores. 👀

- Calidad y disponibilidad de los datos: los modelos solo son tan buenos como los datos con los que se entrenan, y muchas startups carecen de los datos limpios y con rótulos necesarios para crear modelos personalizados precisos.

- Fatiga por falsos positivos: un sistema de IA mal ajustado puede generar incluso más ruido que uno tradicional, saturando a su equipo con alertas irrelevantes y frustrando todo el propósito.

- Déficits de habilidades: La experiencia necesaria para crear, implementar y mantener sistemas de aprendizaje automático es cara y difícil de encontrar, al igual que los conocimientos profundos en materia de seguridad.

- Complejidad de la integración: conseguir que su nueva herramienta de IA funcione a la perfección con su infraestructura de seguridad existente suele requerir mucho más tiempo y esfuerzo de lo previsto.

- Mantenimiento de modelos: la IA no es una solución que se pueda «configurar y olvidar»; los modelos se degradan con el tiempo y requieren una supervisión, un ajuste y un reentrenamiento continuos para seguir siendo eficaces.

- Proliferación de herramientas : cada nueva herramienta de IA puede añadir otro silo a sus operaciones de seguridad, fragmentando la visibilidad y dificultando la visión global.

Estos retos ponen de relieve por qué la supervisión humana cualificada sigue siendo esencial para guiar, interpretar y gestionar incluso los sistemas de IA más sofisticados.

🔍 ¿Sabías que...? Más de la mitad de las corporaciones dan ahora prioridad al gasto en seguridad de IA frente a las herramientas de seguridad tradicionales, pero muchas tienen dificultades con la proliferación de herramientas. Las corporaciones utilizan una media de 85 aplicaciones SaaS y más de cinco herramientas distintas solo para el descubrimiento, la supervisión o la clasificación de datos, lo que dificulta la gestión y la integración de la seguridad.

Cómo elegir la pila de IA adecuada para su startup de ciberseguridad

Entiende los componentes y las herramientas, pero ¿cómo tomar la decisión final? Elegir basándose en una demostración llamativa en lugar del contexto único de su startup puede llevarle a una pila que no se ajusta a su modelo de amenazas ni se adapta al tamaño de su empresa.

Utilice este marco de cinco pasos para tomar una decisión sistemática y consciente del contexto. 👇

1. Adáptese a sus necesidades específicas de seguridad.

En lugar de empezar por las herramientas, comience por las amenazas. Una startup B2B SaaS que maneja datos financieros tiene prioridades de seguridad muy diferentes a las de una empresa de juegos para móviles. Correlacionar primero sus riesgos específicos le garantiza que invertirá en IA que resuelva sus problemas reales.

Pregúntese:

- ¿Cuál es su principal vector de amenazas? ¿Le preocupan más las intrusiones en la red, las amenazas internas, el malware o la filtración de datos?

- ¿Qué requisitos de cumplimiento se aplican? Normativas como SOC 2, HIPAA o PCI-DSS influirán en gran medida en la elección de sus herramientas.

- ¿Cuál es su brecha de detección actual? Identifique dónde son más débiles sus medidas de seguridad existentes y centre allí primero su inversión en IA.

🔍 ¿Sabías que...? Los CISO de las corporaciones manejan una media de 75 herramientas de seguridad a la vez y casi la mitad afirma que su pila ha crecido solo en el último año. Sin embargo, más herramientas no han significado menos problemas. Dos tercios siguen habiendo sufrido una brecha en los últimos 24 meses, lo que demuestra que las pilas complejas y sobrecargadas pueden, en realidad, dificultar la seguridad en lugar de reforzarla.

2. Evaluar la integración con las herramientas existentes.

Su startup ya cuenta con infraestructura en la nube, herramientas de seguridad y flujos de trabajo establecidos. Una herramienta de IA que no se integre fácilmente con lo que ya utiliza creará fricciones operativas y una proliferación de tareas. Dé prioridad a las herramientas con API robustas, integraciones preconstruidas y compatibilidad con formatos de datos flexibles.

🚀 Ventaja de ClickUp: Conecte su infraestructura en la nube, sus herramientas de seguridad y sus plataformas de colaboración en una única capa operativa con las integraciones de ClickUp. Recopila alertas, actualizaciones y acciones en su entorno de trabajo, lo que reduce la dispersión y preserva los flujos de trabajo existentes.

3. Tenga en cuenta la escalabilidad y el crecimiento futuro.

Piense con 18 meses de antelación, no solo en el presente. Una solución que funciona perfectamente para un equipo de diez personas podría colapsar bajo la carga de datos de una empresa de 100 personas.

Evalúa tanto la escalabilidad técnica (¿puede manejar 10 veces más datos?) como la escalabilidad comercial (¿el modelo de precios seguirá siendo asequible a medida que aumente tu uso?).

🧠 Dato curioso: El término «virus informático » fue acuñado en 1983 por Fred Cohen mientras experimentaba con código autorreplicante.

4. Equilibre el coste con las capacidades

El precio de venta de una herramienta es solo una parte de la ecuación. Para comprender el verdadero coste total de propiedad (TCO), hay que tener en cuenta:

- Tiempo de implementación

- Formación de empleados

- Mantenimiento continuo

- Coste de oportunidad de la atención de su equipo

A veces, la opción de código abierto «más barata» se convierte en la más cara una vez que se tienen en cuenta las horas de ingeniería necesarias para mantenerla en funcionamiento.

5. Evalúe el soporte de los proveedores y la comunidad.

Cuando se trata de una startup ágil, no se puede permitir quedarse estancado. La calidad de la documentación de un proveedor, la capacidad de respuesta de su equipo de soporte y el dinamismo de su comunidad de usuarios son factores fundamentales.

En el caso de las herramientas de código abierto, una comunidad sólida puede ser tan valiosa como el equipo de soporte de un proveedor, ya que te ofrece un salvavidas cuando te encuentras con problemas.

Cómo optimizar su pila de seguridad de IA a lo largo del tiempo

Ha implementado su pila de IA, pero el trabajo no ha terminado. Sus modelos pueden quedar obsoletos, el rendimiento puede degradarse y su costosa pila puede perder eficacia cada día.

Para evitarlo, trate su pila de seguridad de IA como un producto vivo que requiere un cuidado y una mejora continuos:

- Establezca métricas de referencia: antes de implementar, realice un seguimiento de métricas clave como la tasa de falsos positivos, el tiempo medio de detección (MTTD) y la carga de trabajo de los analistas. Esto le proporcionará una imagen clara del «antes y el después» para medir el impacto de la IA.

- Cree bucles de retroalimentación: las decisiones que toman sus analistas humanos sobre las alertas son datos muy valiosos. Introduzca esta información en sus modelos para ayudarles a aprender de sus errores y ser más inteligentes.

- Programe revisiones periódicas: al menos una vez al trimestre, evalúe el rendimiento de sus modelos en comparación con sus métricas de referencia y evalúe cómo ha cambiado el panorama de amenazas.

- Planifique las actualizaciones de los modelos: disponga de un proceso claro y repetible para probar e implementar modelos mejorados en su entorno de producción sin interrumpir sus operaciones de seguridad.

- Consolide siempre que sea posible: a medida que su pila madure, busque oportunidades para consolidar herramientas eligiendo plataformas que puedan cubrir múltiples casos de uso, simplificando su arquitectura y reduciendo los costes.

🧠 Dato curioso: Una de las primeras formas de «hacking» fue el phreaking telefónico en la década de 1960, en el que los atacantes explotaban el sistema telefónico utilizando frecuencias de sonido.

Tendencias futuras en pilas de ciberseguridad de IA

Está a punto de realizar una gran inversión y no quiere elegir una herramienta que quedará obsoleta en dos años. Estar al tanto de las tendencias emergentes puede ayudarle a tomar decisiones preparadas para el futuro y mantenerse a la vanguardia:

- LLM para el análisis de seguridad: los modelos de lenguaje grandes se están incorporando al SOC, proporcionando interfaces de lenguaje natural que permiten a los analistas formular preguntas como «Muéstrame todo el tráfico saliente inusual del portátil de este usuario en las últimas 24 horas».

- Agentes de IA : los sistemas de IA están evolucionando para detectar amenazas y, al mismo tiempo, tomar medidas para contenerlas automáticamente, como aislar una máquina comprometida de la red.

- Soluciones unificadas: El sector está pasando de docenas de soluciones puntuales especializadas a plataformas convergentes que reducen la deuda de integración.

- Simulación de ataques impulsada por IA: en lugar de esperar a que se produzcan ataques reales, las startups están empezando a utilizar la IA para probar de forma continua y automática sus propias defensas, detectando y corrigiendo las debilidades antes de que los atacantes puedan aprovecharlas.

Cómo ClickUp ayuda a las startups de ciberseguridad a gestionar su pila de IA

A medida que las startups de ciberseguridad adoptan la IA, sus pilas crecen rápidamente y se fragmentan aún más rápido. Las herramientas de detección, las plataformas de nube, los flujos de trabajo de MLOps, la documentación y los sistemas de colaboración suelen estar aislados, lo que obliga a los equipos a cambiar de contexto.

ClickUp actúa como el tejido conectivo de su pila de seguridad de IA. En lugar de añadir otra solución puntual, centraliza la inteligencia, los flujos de trabajo y la ejecución en un único entorno de trabajo sensible al contexto.

¡Veamos cómo! 👇

Convierta el contexto de seguridad en acción inmediata con ClickUp Brain.

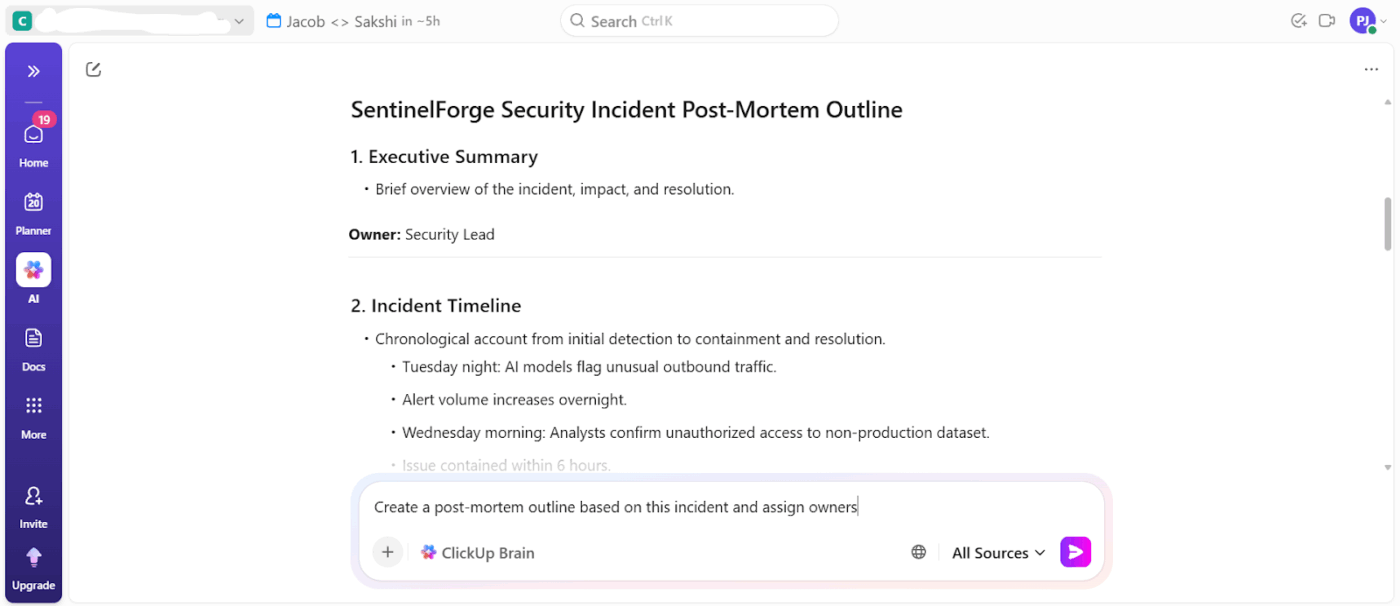

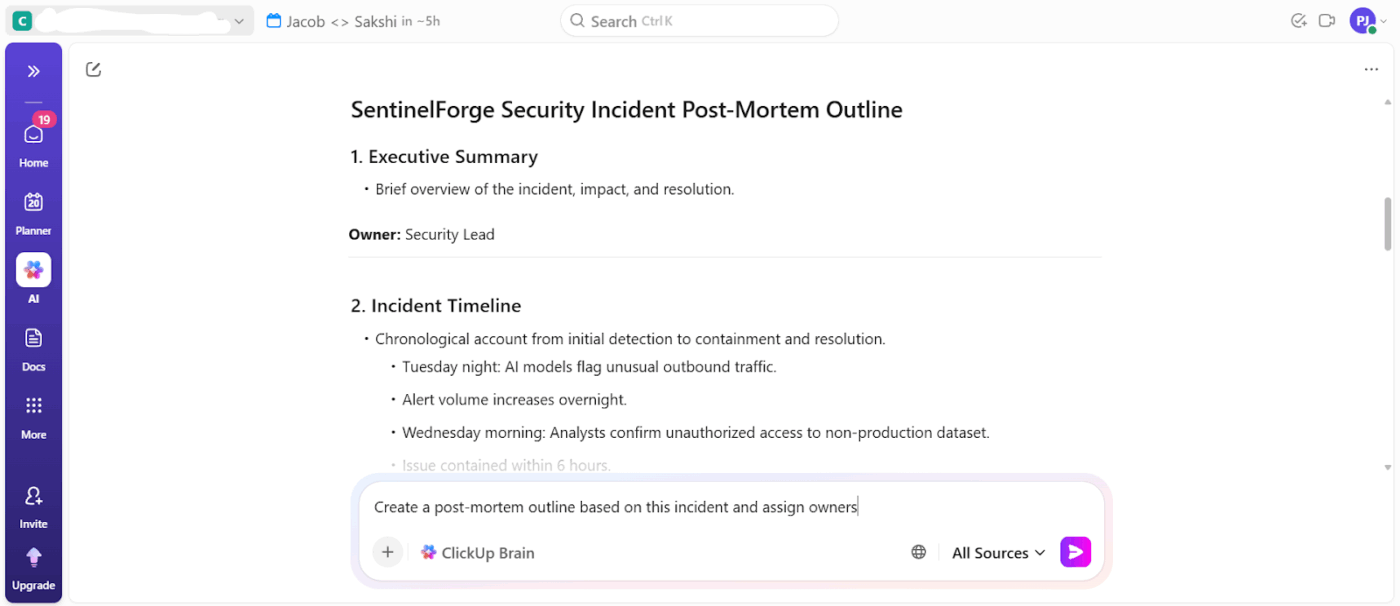

ClickUp Brain actúa como su IA contextual, viviendo dentro de su entorno de trabajo y comprendiendo sus proyectos, tareas, documentos y flujos de trabajo en tiempo real. En lugar de respuestas de IA aisladas y fuera de contexto, responde a preguntas, resume investigaciones de incidencias y crea y actualiza tareas de ClickUp basadas en registros de seguridad.

Supongamos que una alerta de seguridad desencadena una investigación de varios días que implica registros, conversaciones de chat, tareas de corrección y una revisión posterior a la incidencia.

Puede pedirle directamente a ClickUp Brain que resuma la incidencia utilizando tareas enlazadas, comentarios y documentos, y luego genere automáticamente acciones de seguimiento y puertas de liderazgo. Esto cierra la brecha entre el análisis de IA y la ejecución, que es donde la mayoría de las herramientas de seguridad se quedan cortas.

📌 Ejemplos de indicaciones:

- Resuma esta incidencia utilizando todas las tareas enlazadas, comentarios y documentos.

- ¿Qué tareas de corrección siguen pendientes para las incidencias de alta gravedad de esta semana?

- Cree un esquema post mortem basado en esta incidencia y asigne propietarios.

- ¿Qué alertas requirieron más tiempo de los analistas el mes pasado?

- ¿Qué decisiones se tomaron durante esta investigación y quién las tomó?

Lo mejor de todo es que todo se puede buscar al instante con ClickUp Brain, nuestro asistente de IA que puede responder preguntas y encontrar información en todo tu entorno de trabajo de ClickUp.

Esto es lo que Kara Smith, MBA, PMP®, directora de programas operativos de Instant Teams, opinó sobre el uso de ClickUp:

Todos los equipos pueden beneficiarse de la automatización y ClickUp la ha tenido para, literalmente, todos los escenarios con los que me he encontrado. Sin embargo, la GRAN ventaja de ClickUp es la simplificación de los procesos y las herramientas en una sola zona de trabajo... Somos una empresa innovadora que funciona mejor con plataformas que nos permiten seguir el ritmo vertiginoso de una startup de alto crecimiento, y ClickUp ha sido la que mejor ha cumplido ese propósito.

Todos los equipos pueden beneficiarse de la automatización y ClickUp la ha tenido para literalmente todos los escenarios con los que me he encontrado, sin embargo, la GRAN ventaja de ClickUp es la simplificación de los procesos y herramientas en una sola zona de trabajo... Somos una empresa innovadora que funciona mejor con plataformas que nos permiten seguir el ritmo vertiginoso de una startup de alto crecimiento y ClickUp cumplió mejor con ese propósito.

Unifique la inteligencia en toda su pila de seguridad con ClickUp Brain MAX.

Acabe con la proliferación de la IA y reúna toda su inteligencia en un solo lugar con ClickUp Brain MAX. Se trata de una aplicación de escritorio centralizada que comprende toda su cadena de herramientas. De este modo, no tendrá que hacer malabarismos con una docena de herramientas de IA para obtener información significativa.

Obtendrá:

- Búsqueda y conocimiento unificados: busque en ClickUp y en las aplicaciones conectadas desde una única interfaz de IA.

- Trabajo con voz: utilice indicaciones de voz naturales para redactar tareas, documentos o comandos rápidamente con ClickUp Talk-to-Text.

- Menor fragmentación de herramientas: acceda a múltiples modelos de IA como ChatGPT, Gemini y Claude en un único hub sensible al contexto.

Acceda a todas las herramientas de IA que necesita:

Automatice las operaciones de seguridad con ClickUp Super Agents.

Delega tareas y flujos de trabajo de extremo a extremo que normalmente sobrecargan a los equipos de seguridad con ClickUp Super Agents. Se trata de compañeros de equipo de IA integrados en tu entorno de trabajo con memoria completa y comprensión contextual de tus elementos de trabajo.

En lugar de limitarse a responder a las indicaciones, planifican, ejecutan y supervisan flujos de trabajo de varios pasos utilizando tanto los datos del entorno de trabajo como las aplicaciones conectadas.

📌 Ejemplo de indicaciones: Eres un superagente de operaciones de seguridad responsable de coordinar la respuesta a incidencias, mantener la visibilidad en toda la pila de seguridad de IA y reducir los gastos generales manuales del equipo de seguridad. Tu meta es garantizar que las alertas de seguridad, las investigaciones y las acciones de seguimiento se sigan, documenten y escalen de forma coherente.

Cree su propio superagente:

(IA) Apile en ClickUp

Las startups de ciberseguridad tienen dificultades porque hay demasiadas herramientas inteligentes que acaban dispersas en demasiados lugares, sin que nadie sea responsable de ellas. La pila de IA «adecuada» consiste en crear un sistema en el que los resultados de la IA se conviertan en decisiones reales, flujos de trabajo reales y responsabilidad real.

Ahí es donde ClickUp hace discretamente el trabajo pesado. Le ofrece un único entorno de trabajo para gestionar iniciativas de IA, documentar decisiones, realizar un seguimiento de la propiedad, automatizar los seguimientos y poner en práctica lo que producen sus herramientas de IA.

Con ClickUp Brain, Brain MAX y Super Agents integrados en el mismo sistema en el que ya trabaja su equipo, la IA deja de ser otra pestaña más y pasa a formar parte del modo en que se realiza el trabajo.

¡Regístrese hoy mismo en ClickUp gratis! ✅

Preguntas frecuentes

¿Cuál es la diferencia entre una herramienta de ciberseguridad nativa de IA y un sistema heredado mejorado con IA?

Las herramientas nativas de IA se crean con el aprendizaje automático como núcleo, mientras que los sistemas heredados mejorados con IA añaden funciones de aprendizaje automático a arquitecturas más antiguas basadas en reglas. La diferencia práctica suele aparecer en la flexibilidad, la precisión y la fluidez de la integración de la IA en el flujo de trabajo de la herramienta.

¿Cómo coordinan las startups de ciberseguridad la implementación de herramientas de seguridad de IA entre equipos remotos?

Los equipos de seguridad remotos prosperan gracias a la documentación centralizada, la clara asignación de tareas y una comunicación que funciona en todas las zonas horarias. Un entorno de trabajo convergente mantiene los planes de implementación, las notas de los proveedores y las especificaciones técnicas en un solo lugar, accesible para todos.

¿Puede la IA sustituir por completo a los analistas de seguridad humanos en una startup?

No, la meta es la ampliación, no la sustitución. La IA es increíblemente potente para procesar datos a gran escala, pero los analistas humanos proporcionan un contexto crítico, toman decisiones matizadas e investigan amenazas novedosas con las que los modelos nunca se han encontrado.

¿En qué se diferencia una pila de seguridad de IA para startups de una para corporaciones?

Las startups dan prioridad a una implementación más rápida, menores gastos operativos y herramientas que no requieran un equipo de ingeniería de ML dedicado. Las corporaciones, con más recursos, pueden invertir en una mayor personalización, crear equipos de ciencia de datos más grandes y gestionar arquitecturas complejas de múltiples proveedores.