{ "@context": "http://schema. org", "@type": "FAQPage", "mainEntity": [ { "@type": "Question", "name": "¿Qué es un marco de gestión de riesgos de ciberseguridad?", "acceptedAnswer": { "@type": "Answer", "texto": «Un marco de gestión de riesgos de ciberseguridad es un enfoque sistemático que puede proteger a las organizaciones contra las amenazas cibernéticas». } } ] }

Con la aparición de la tecnología, los riesgos de ciberseguridad están aumentando, lo que supone una amenaza real para empresas de todos los tamaños. Como resultado, las organizaciones han comenzado a tomar más medidas preventivas en su enfoque de la ciberseguridad para evitar los ciberataques.

Necesita implementar un marco de gestión de riesgos de ciberseguridad para proteger su organización. Dicho marco proporcionará un enfoque estructurado para identificar, evaluar y gestionar los riesgos en un proceso sistemático.

No espere hasta que sea demasiado tarde. Tome pasos proactivos hoy mismo para proteger su empresa.

Este artículo le mostrará cómo evaluar su postura de ciberseguridad, crear metas y objetivos adecuados, seleccionar un marco para su proceso de gestión de riesgos, implementar estrategias de mitigación y aprender a revisar el proceso de riesgo que está siguiendo. 🔐

¿Qué es la gestión de riesgos de ciberseguridad?

La gestión de riesgos de ciberseguridad es un proceso que ayuda a las organizaciones a identificar, evaluar y priorizar los riesgos potenciales para sus activos digitales. Esto incluye datos, hardware, software, redes y otros componentes digitales.

Implica implementar políticas y procedimientos para mitigar esos riesgos y proteger a la organización de los ciberataques. Al gestionar de forma proactiva los riesgos de ciberseguridad, las empresas pueden prevenir o minimizar el impacto de posibles amenazas.

¿Qué es un marco de gestión de riesgos de ciberseguridad?

Un marco de gestión de riesgos de ciberseguridad es un enfoque sistemático que puede proteger a las organizaciones contra las amenazas cibernéticas.

Esto implica reconocer los riesgos potenciales, evaluar la probabilidad de impacto y las posibles consecuencias de los riesgos, idear medidas de seguridad para minimizar el impacto y realizar un seguimiento continuo para adaptarse a los riesgos emergentes.

El procedimiento es exhaustivo y empodera a las organizaciones a la hora de tomar medidas adicionales para garantizar la seguridad de su información y sus activos frente a los ciberdelincuentes.

¿Qué es la definición del proceso de gestión de riesgos de ciberseguridad?

El proceso de gestión de riesgos de ciberseguridad es un enfoque estructurado para identificar, evaluar y gestionar los riesgos en una organización. Este proceso ayuda a las organizaciones a tomar decisiones informadas sobre el nivel de riesgo aceptable para sus operaciones empresariales y a crear un plan para mitigar esos riesgos.

La importancia de implementar un marco de gestión de riesgos de ciberseguridad

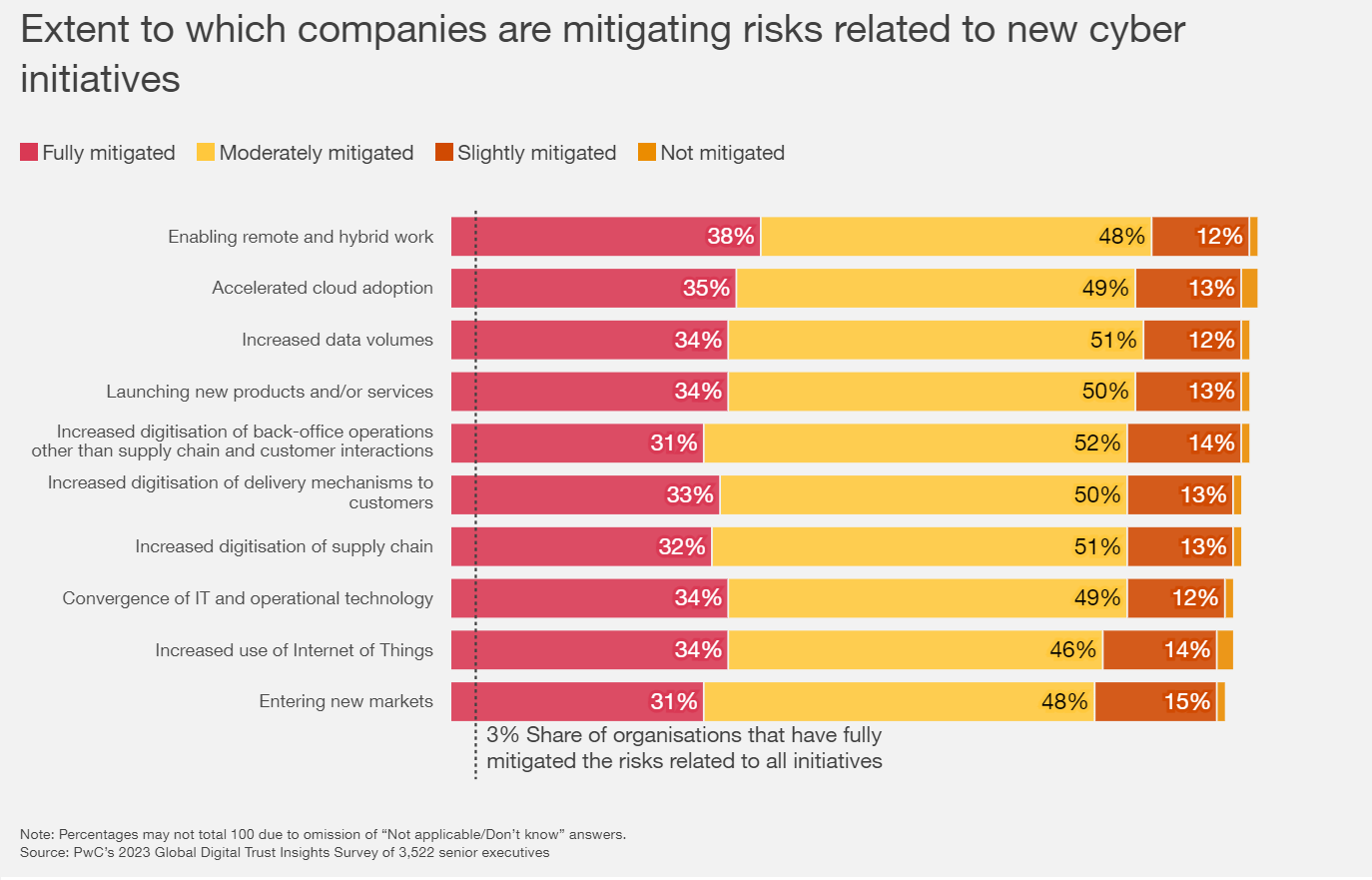

En la encuesta Global Digital Trust Insights de PwC, los datos muestran que algunas empresas mejoraron la ciberseguridad durante el último año, pero solo unas pocas lograron mitigar por completo todos los riesgos cibernéticos. La ciberseguridad no es solo responsabilidad del director de seguridad de la información, sino que es asunto de todos, incluido el director ejecutivo, quien tiene el importante rol de generar y mantener la confianza a través de acciones concretas.

Un enfoque y un marco estructurados pueden gestionar los riesgos potenciales y permitir a las organizaciones hacer lo siguiente:

- Evalúe su postura de seguridad.

- Identifique cualquier brecha existente en sus medidas de seguridad.

- Realice una evaluación de riesgos y evalúe las amenazas internas y externas.

- Priorice los riesgos y establezca un proceso de gestión.

- Implemente los controles necesarios para mitigar los posibles riesgos de ciberseguridad.

Las medidas preventivas garantizarán a sus clientes y partes interesadas que se toma en serio la seguridad cibernética. Como resultado, se sentirán más seguros y serán más propensos a seguir utilizando sus productos y servicios.

Ejemplos de amenazas a la ciberseguridad

Antes de profundizar en cómo implementar un marco de gestión de riesgos de ciberseguridad, veamos primero los riesgos potenciales a los que se enfrentan las organizaciones:

- Ataques de phishing: uso de correos electrónicos o mensajes fraudulentos para obtener información confidencial de los usuarios.

- Ataques de malware: tipo de software malicioso diseñado para obtener acceso o causar daños a un sistema informático.

- Amenazas internas: empleados o antiguos empleados que tienen acceso a información confidencial y la utilizan con fines maliciosos.

- Ataques de ingeniería social: manipular a las personas para que revelen información confidencial mediante tácticas como la suplantación de identidad o el chantaje.

- Ataques de denegación de servicio distribuido (DDoS): esfuerzo coordinado para saturar un sistema con tráfico, lo que resulta en interrupciones en el servicio y violaciones de datos.

Cómo implementar un marco de gestión de riesgos de ciberseguridad (6 pasos con plantillas)

Paso 1: Evalúe su postura actual en materia de ciberseguridad.

La evaluación de su postura de ciberseguridad es fundamental en la gestión de riesgos de ciberseguridad. A continuación se indican los pasos que puede seguir:

Evalúe las medidas de seguridad actuales.

- Identifique y revise el proceso actual de gestión de riesgos de ciberseguridad: describa todas las medidas de seguridad e incluya el proceso necesario para gestionar las incidencias relacionadas con la seguridad y cómo responder a las amenazas.

- Evalúe la seguridad de su red: realice una evaluación de los riesgos de ciberseguridad inspeccionando sus cortafuegos, software antivirus y otras herramientas para detectar y prevenir accesos no autorizados. Deben estar actualizados y tener configurados los últimos parches de seguridad. Si alguno está desactualizado, su red será más vulnerable.

- Revise su estrategia de gestión de riesgos cibernéticos: compruebe cómo gestiona su organización los datos y sistemas confidenciales (privilegios de acceso, política de contraseñas y autenticación multifactorial) y, a continuación, realice una evaluación de vulnerabilidades interna y externa para detectar los puntos débiles.

- Revise su plan de respuesta ante incidencias: pruebe su plan de respuesta ante incidencias para asegurarse de que es eficaz y compruebe si es capaz de detectar, responder y recuperarse de incidencias de seguridad.

- Comuníquese con los empleados: ofrezca a sus empleados programas de formación sobre concienciación en materia de seguridad y buenas prácticas de ciberseguridad, así como otras evaluaciones, tales como: Pruebas de retención de conocimientos Observaciones del comportamiento y el cumplimiento de los empleados para garantizar que están aplicando lo que han aprendido en la formación Pruebas simuladas de phishing para evaluar su capacidad para identificar y denunciar los intentos de phishing. Evalúe su respuesta ante incidencias de seguridad.

- Pruebas de retención de conocimientos

- Observaciones sobre el comportamiento y el cumplimiento de los empleados para garantizar que están aplicando lo que han aprendido en la formación.

- Pruebas simuladas de phishing para evaluar su capacidad para identificar y elaborar informes sobre intentos de phishing.

- Evalúe su respuesta ante incidencias de seguridad.

- Evalúa a tus proveedores externos: si tienes proveedores externos, estos tendrán acceso a tus sistemas. Tendrás que evaluar sus medidas de ciberseguridad y comprobar también su historial.

- Pruebas de retención de conocimientos

- Observaciones sobre el comportamiento y el cumplimiento de los empleados para garantizar que están aplicando lo que han aprendido en la formación.

- Pruebas simuladas de phishing para evaluar su capacidad para identificar y elaborar informes sobre intentos de phishing.

- Evalúe su respuesta ante incidencias de seguridad.

Identifique las deficiencias en las medidas de seguridad.

Según el Índice de Inteligencia de Amenazas 2023 de IBM, el 27 % de las víctimas de ciberataques sufrieron extorsiones, lo que supuso una gran presión para ellas. Deberá identificar las deficiencias de su estrategia de gestión de riesgos para determinar las áreas susceptibles de sufrir amenazas de ciberseguridad.

Después de evaluar sus medidas de seguridad actuales, busque las brechas que pueden poner a su organización en riesgo ante las amenazas cibernéticas. ¿Tiene soluciones de seguridad obsoletas, software sin parches y contraseñas débiles? ¿Tiene empleados sin formación?

- Compare las medidas de seguridad y realice una evaluación de la ciberseguridad: compare sus medidas de seguridad con las buenas prácticas y normas que se utilizan actualmente en su sector. A continuación, realice una evaluación de riesgos para identificar posibles amenazas y vulnerabilidades.

- Simule un ciberataque: utilice pruebas de penetración y un escáner de vulnerabilidades para identificar inmediatamente los puntos débiles de su red. Observe cómo reaccionan los empleados durante un ataque.

- Compruebe sus informes de incidencias: revise sus informes de incidencias de seguridad y analícelos en busca de patrones o tendencias que puedan indicar áreas de debilidad.

- Determine las áreas que se pueden mejorar: una vez identificados los puntos débiles de sus medidas de seguridad, compruebe qué es lo que hay que mejorar. Priorice lo que es más importante. A continuación, elabore un plan para solucionarlo.

- Evalúe las amenazas y vulnerabilidades internas y externas: realice auditorías de seguridad y evaluaciones de riesgos para determinar dónde se encuentran sus vulnerabilidades.

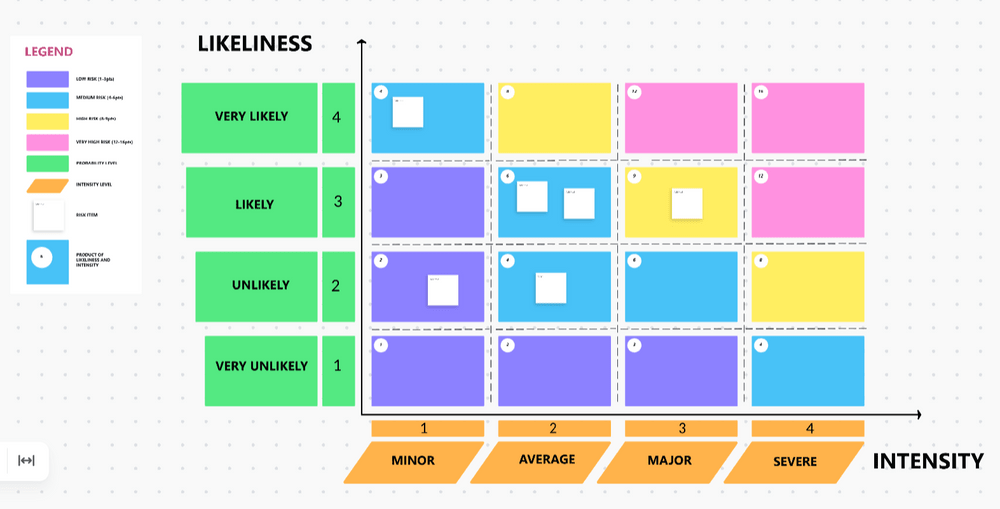

CONSEJO PROFESIONALUtilice la plantilla de pizarra para evaluación de riesgos de ClickUp para documentar las posibles amenazas en una pizarra digital y colaborar y compartirla fácilmente con su equipo. Esta plantilla ofrece un proceso sistemático para identificar, evaluar y controlar los peligros y riesgos con el fin de mejorar las posibilidades de completar con éxito el proyecto.

Paso 2: Defina sus metas y objetivos

Unas metas y objetivos claramente definidos le permitirán centrarse en sus prioridades clave y asignar adecuadamente sus recursos.

Determine lo que quiere conseguir.

- Compruebe los requisitos de integridad y disponibilidad: ¿Qué áreas de su organización necesitan protección? ¿Qué debe lograr en términos de gestión de riesgos de ciberseguridad? Sea específico con sus metas y objetivos. Compruebe los requisitos de integridad y disponibilidad de sus activos de información. Asegúrese de que cumplen con todos los requisitos normativos.

- Desarrolle un programa de gestión de riesgos de ciberseguridad: examine los posibles efectos de las amenazas y los ataques cibernéticos en su organización y establezca metas para reducir el impacto de dichas incidencias. Desarrolle sus propias estrategias de prevención, detección y respuesta.

Establezca sus metas y objetivos.

- Se requiere un enfoque estructurado para establecer metas y objetivos claros y alcanzables que se ajusten a su estrategia de gestión de riesgos de ciberseguridad. Adherirse al marco de objetivos SMART puede ayudar a garantizar que los objetivos estén bien definidos y sean alcanzables Específico: Al definir los objetivos para la gestión de riesgos de ciberseguridad, la organización será más específica y concisa Ejemplo: Reducir el número de ataques de phishing exitosos en un 80 % en los próximos tres meses Medible: Tener un objetivo medible le permitirá determinar y realizar el seguimiento de su progreso Ejemplo: Reducir el número de ataques de phishing exitosos en un 80 % y medirlo por el número de incidencias notificadas Alcanzable: Verifique si el objetivo es algo que su organización podrá alcanzar utilizando los recursos y capacidades existentes. Ejemplo: Imponer la autenticación de dos factores para todo el personal en los próximos tres meses. Relevante: Asegúrese de que su objetivo esté en consonancia con la misión y las metas de la organización. Ejemplo: Mejorar la postura de seguridad de su organización y mitigar el riesgo de violaciones de datos mediante la implementación de un programa de gestión de vulnerabilidades en los próximos 12 meses. Limitado en el tiempo: Establezca un cronograma específico para alcanzar el objetivo. Ejemplo: Establezca una meta para crear un plan de recuperación ante desastres en los próximos seis meses que permita restaurar los sistemas críticos en un plazo de 4 horas tras cualquier interrupción.

- Específico: al definir los objetivos para la gestión de riesgos de ciberseguridad, la organización será más específica y concisa. Ejemplo: reducir el número de ataques de phishing exitosos en un 80 % en los próximos tres meses.

- Ejemplo: Reducir el número de ataques de phishing exitosos en un 80 % en los próximos tres meses.

- Medible: tener un objetivo medible le permitirá determinar y realizar el seguimiento de su progreso. Ejemplo: «Reducir el número de ataques de phishing exitosos en un 80 %» y medirlo por el número de incidencias notificadas.

- Ejemplo: Reducir el número de ataques de phishing exitosos en un 80 % y medirlo por el número de incidencias notificadas.

- Alcanzable: compruebe si el objetivo es algo que su organización puede alcanzar utilizando los recursos y capacidades existentes. Ejemplo: implantar la autenticación de dos factores para todo el personal en los próximos tres meses.

- Ejemplo: Imponer la autenticación de dos factores para todo el personal en los próximos tres meses.

- Relevante: Asegúrese de que su objetivo esté alineado con la misión y las metas de la organización. Ejemplo: Mejore la postura de seguridad de su organización y mitigue el riesgo de violaciones de datos mediante la implementación de un programa de gestión de vulnerabilidades en los próximos 12 meses.

- Ejemplo: Mejore la postura de seguridad de su organización y mitigue el riesgo de violaciones de datos mediante la implementación de un programa de gestión de vulnerabilidades en los próximos 12 meses.

- Plazo determinado: establezca un cronograma específico para alcanzar el objetivo. Ejemplo: establezca la meta de crear un plan de recuperación ante desastres en los próximos seis meses que permita restaurar los sistemas críticos en un plazo de 4 horas tras cualquier interrupción.

- Ejemplo: Establezca la meta de crear un plan de recuperación ante desastres en los próximos seis meses que permita restaurar los sistemas críticos en un plazo de 4 horas tras cualquier interrupción.

- Específico: al definir los objetivos para la gestión de riesgos de ciberseguridad, la organización será más específica y concisa. Ejemplo: reducir el número de ataques de phishing exitosos en un 80 % en los próximos tres meses.

- Ejemplo: Reducir el número de ataques de phishing exitosos en un 80 % en los próximos tres meses.

- Medible: tener un objetivo medible le permitirá determinar y realizar el seguimiento de su progreso. Ejemplo: «Reducir el número de ataques de phishing exitosos en un 80 %» y medirlo por el número de incidencias notificadas.

- Ejemplo: Reducir el número de ataques de phishing exitosos en un 80 % y medirlo por el número de incidencias notificadas.

- Alcanzable: compruebe si el objetivo es algo que su organización podrá alcanzar utilizando los recursos y capacidades existentes. Ejemplo: implantar la autenticación de dos factores para todo el personal en los próximos tres meses.

- Ejemplo: Imponer la autenticación de dos factores para todo el personal en los próximos tres meses.

- Relevante: Asegúrese de que su objetivo esté alineado con la misión y las metas de la organización. Ejemplo: Mejore la postura de seguridad de su organización y mitigue el riesgo de violaciones de datos mediante la implementación de un programa de gestión de vulnerabilidades en los próximos 12 meses.

- Ejemplo: Mejore la postura de seguridad de su organización y mitigue el riesgo de violaciones de datos mediante la implementación de un programa de gestión de vulnerabilidades en los próximos 12 meses.

- Plazo determinado: establezca un cronograma específico para alcanzar el objetivo. Ejemplo: establezca la meta de crear un plan de recuperación ante desastres en los próximos seis meses que permita restaurar los sistemas críticos en un plazo de 4 horas tras cualquier interrupción.

- Ejemplo: Establezca la meta de crear un plan de recuperación ante desastres en los próximos seis meses que permita restaurar los sistemas críticos en un plazo de 4 horas tras cualquier interrupción.

- Ejemplo: Reducir el número de ataques de phishing exitosos en un 80 % en los próximos tres meses.

- Ejemplo: Reducir el número de ataques de phishing exitosos en un 80 % y medirlo por el número de incidencias notificadas.

- Ejemplo: Imponer la autenticación de dos factores para todo el personal en los próximos tres meses.

- Ejemplo: Mejore la postura de seguridad de su organización y mitigue el riesgo de violaciones de datos mediante la implementación de un programa de gestión de vulnerabilidades en los próximos 12 meses.

- Ejemplo: Establezca la meta de crear un plan de recuperación ante desastres en los próximos seis meses que permita restaurar los sistemas críticos en un plazo de 4 horas tras cualquier interrupción.

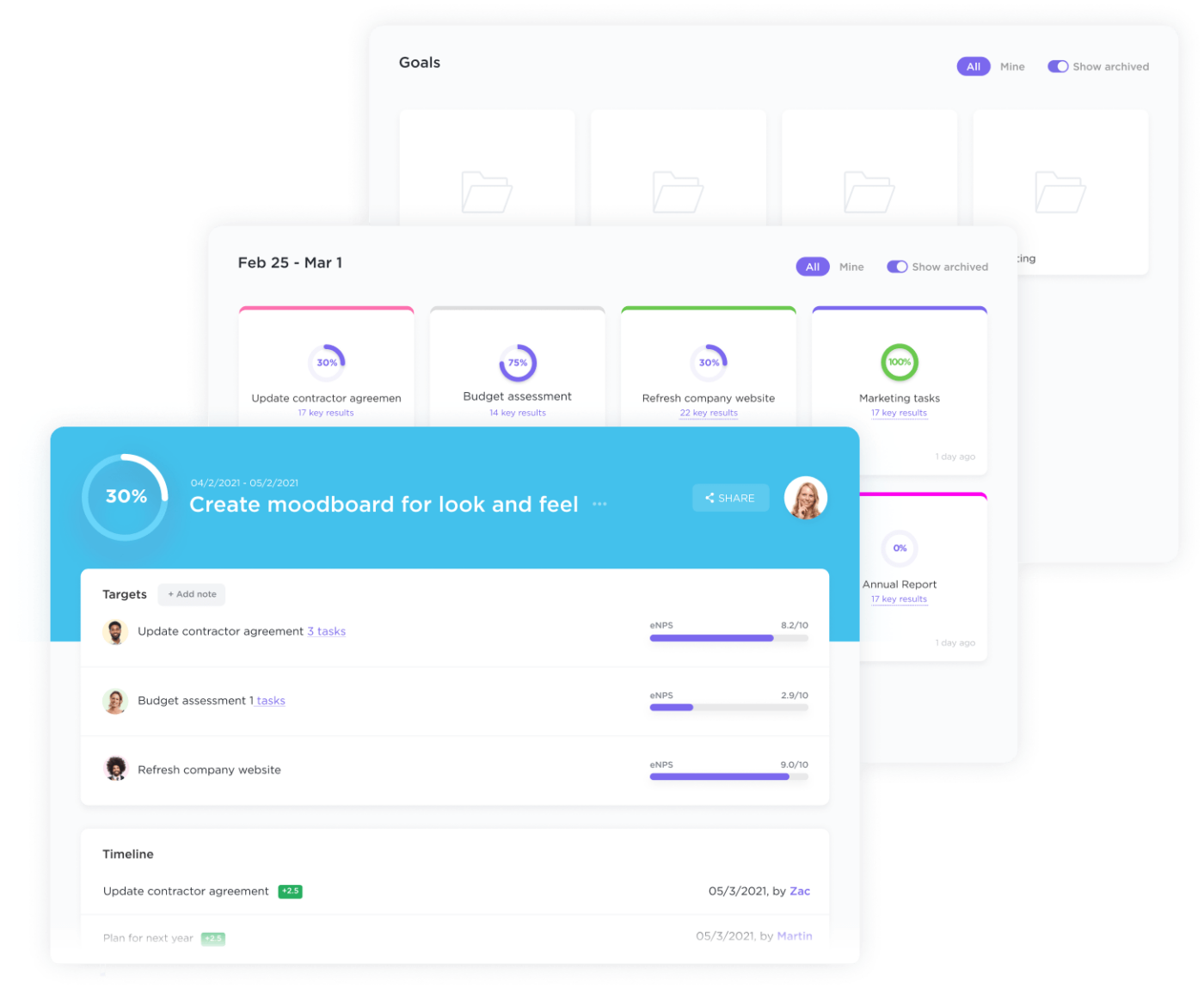

CONSEJO PROFESIONAL Mantenga sus metas organizadas y realice un seguimiento de su progreso con Metas en ClickUp. Cree fácilmente metas rastreables y manténgase en el camino correcto para alcanzarlas con cronogramas claros, objetivos medibles y seguimiento automático del progreso. También puede aprovechar las plantillas para establecer metas que le ayudarán a esbozar sus metas más rápidamente.

Paso 3: Seleccione un marco de gestión de riesgos

Elegir su marco de gestión de riesgos de ciberseguridad es esencial para crear un plan de ciberseguridad. Puede seleccionar entre los cuatro marcos más reconocidos: NIST, ISO, CIS y FAIR. Cada marco tiene sus ventajas y desventajas; estudie y compare estos marcos de gestión de riesgos para encontrar el que se adapte a sus necesidades.

Marco de ciberseguridad del Instituto Nacional de Estándares y Tecnología (NIST)

El Marco de Ciberseguridad del NIST es una herramienta voluntaria proporcionada por el Departamento de Comercio de los Estados Unidos para ayudar a empresas de todos los tamaños a gestionar la ciberseguridad. Las empresas pueden utilizar el marco para abordar cinco áreas clave: identificación, protección, detección, respuesta y recuperación.

Organización Internacional de Normalización (ISO) 27001

La norma ISO 27001 es un marco reconocido a nivel mundial para la gestión de la seguridad de la información que protege y controla de forma sistemática los datos confidenciales mediante un enfoque de gestión de riesgos. Este marco incluye un conjunto de requisitos y directrices para implementar un sistema de gestión de la seguridad de la información (SGSI) que ayuda a las empresas a mantener seguros sus activos de información. Entre los temas tratados se incluyen la evaluación y gestión de riesgos, el control de acceso, la criptografía, la continuidad del negocio y el cumplimiento normativo.

Las organizaciones suelen necesitar la certificación ISO 27001 para demostrar su compromiso con la seguridad de la información ante sus clientes y socios.

Controles del Centro para la Seguridad en Internet (CIS)

Los controles CIS son directrices que ofrecen un enfoque prioritario para gestionar los riesgos de ciberseguridad. Incluyen 20 protocolos de seguridad críticos que puede adoptar para mejorar su postura de ciberseguridad. Estos controles se han diseñado basándose en amenazas cibernéticas reales y ofrecen un marco integral para gestionar y mitigar los riesgos cibernéticos.

Análisis factorial del riesgo de la información (FAIR)

FAIR es un marco cuantitativo de gestión de riesgos que ayuda a las organizaciones a evaluar y analizar los riesgos de seguridad de la información en términos financieros. Proporciona un enfoque sistemático para el análisis de riesgos y ayuda a las organizaciones a comprender el impacto potencial y la probabilidad de diferentes amenazas. FAIR también ayuda a las organizaciones a priorizar sus esfuerzos de gestión de riesgos y a asignar recursos de manera eficaz.

Se sentirá más seguro a la hora de realizar la selección del marco adecuado para personalizarlo según las necesidades de su organización cuando realice la investigación y el análisis necesarios, uno que sea capaz de gestionar sus riesgos de ciberseguridad de manera eficiente.

Paso 4: Establezca un proceso de gestión de riesgos.

Disponga de su propio proceso de gestión de riesgos para ayudar a identificar los posibles riesgos y predecir la probabilidad de que se produzcan. También le proporcionará una previsión del daño que podrían causar.

Diseñe sus estrategias de implementación para reducir y controlar los riesgos, y supervise continuamente su eficacia. De este modo, las organizaciones pueden minimizar de forma proactiva los ciberataques.

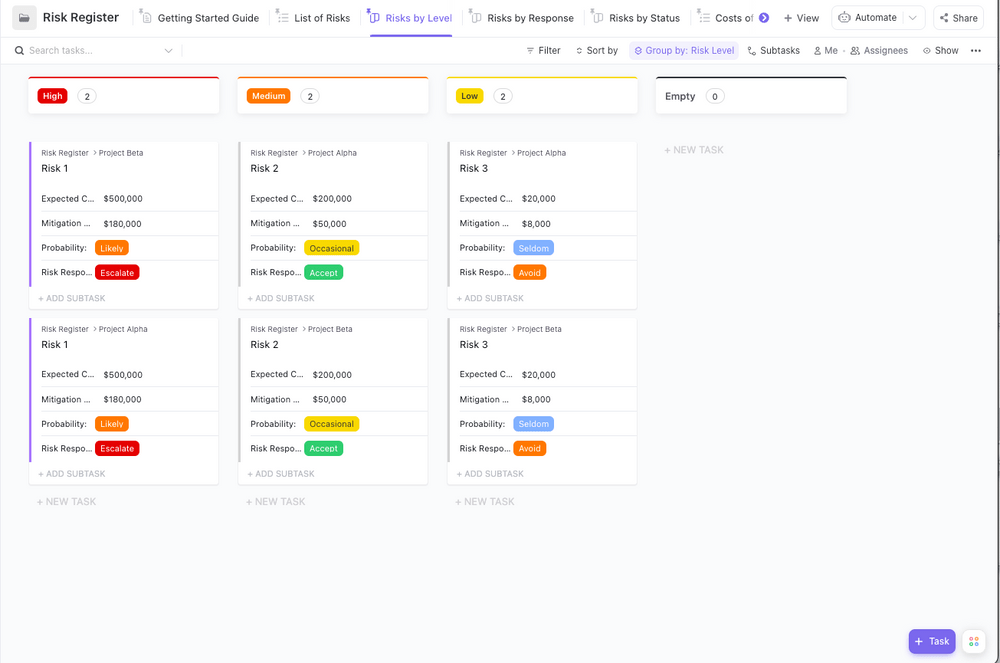

CONSEJO PROFESIONALGestione sus proyectos y evite riesgos utilizando esta plantilla de registro de riesgos de ClickUp. Esta plantilla incluye vistas de ClickUp predefinidas, Campos personalizados y estados personalizados para ayudarle a realizar un seguimiento sencillo de cualquier riesgo potencial y aplicar medidas preventivas eficaces.

Paso 5: Implemente estrategias de mitigación

Comience a gestionar los riesgos de ciberseguridad en su organización y empiece por implementar estrategias de mitigación. Puede empezar a hacerlo una vez que haya identificado y evaluado todos los riesgos potenciales.

Implemente nuevas medidas de seguridad.

A medida que implemente nuevas medidas de seguridad, incluirá la instalación de software, la segmentación de la red, los controles de acceso, los sistemas de detección de intrusiones y otros controles que le ayudarán a mitigar los ciberataques.

Actualice las medidas de seguridad existentes.

Manténgase al día con nuestro panorama digital en constante cambio. Compruebe periódicamente sus medidas de seguridad existentes y reserve parte del presupuesto para ellas. Asigne un presupuesto para implementar actualizaciones y parches de software y actualizar el hardware con el fin de abordar las vulnerabilidades, mejorar el control de acceso y reforzar las contraseñas y los protocolos de cifrado.

Desarrolle un plan de respuesta ante incidencias.

Establezca sus procedimientos para detectar, evaluar la gravedad y realizar la elaboración de informes sobre las incidencias. Todas las organizaciones deben contar con personas específicas asignadas al plan de respuesta. Cada miembro debe tener un rol específico asignado para comunicarse con sus clientes y partes interesadas en caso de que se produzca una incidencia.

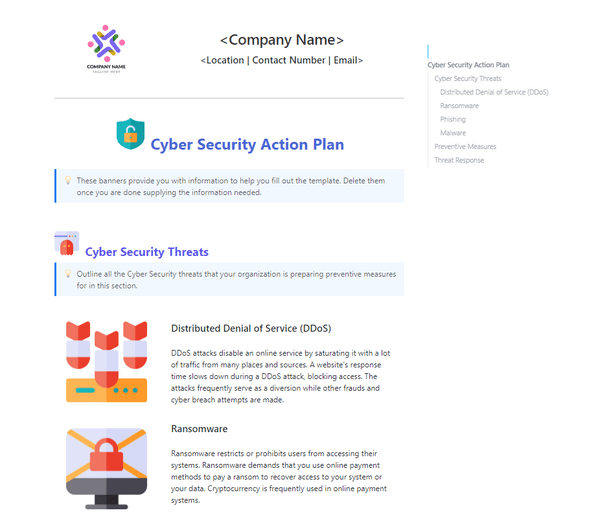

CONSEJO PROFESIONAL Los datos suelen ser el activo más valioso para la mayoría de las organizaciones. Son clave para generar ingresos, por lo que su protección es crucial para su éxito en general. Por eso es importante crear un plan viable de implementación de la ciberseguridad. Utilice la plantilla del plan de acción de ciberseguridad de ClickUp para proporcionar a su equipo un esquema organizado y detallado de sus planes de acción.

Paso 6: Supervisar y revisar

Supervisar la eficacia de las medidas de ciberseguridad es fundamental para garantizar que ofrecen una protección suficiente frente a las amenazas emergentes, y revisar la estrategia de ciberseguridad y el plan de respuesta a incidencias puede ayudar a identificar qué áreas requieren actualizaciones.

Evalúe periódicamente el proceso de gestión de riesgos.

Actividades como evaluaciones de vulnerabilidad, pruebas de penetración, supervisión de registros de seguridad, análisis de informes de respuesta a incidencias y formación para concienciar a los empleados sobre la seguridad son formas de lograrlo.

Evalúe las estrategias de mitigación.

La evaluación de las estrategias de mitigación será un proceso continuo, ya que es inevitable que surjan nuevas amenazas y vulnerabilidades. Por lo tanto, las organizaciones deben mantenerse proactivas y siempre preparadas para responder a posibles incidencias.

Actualice el marco según sea necesario.

Una vez realizada la evaluación e identificadas las brechas de seguridad, es fundamental actualizar el marco de seguridad. Es posible que la organización tenga que modificar o sustituir el marco actual por otro más adecuado. Cualquier modificación que se realice en la infraestructura, las aplicaciones o los procesos empresariales debe evaluarse en cuanto a los posibles riesgos de ciberseguridad e integrarse en el marco existente. Cuando el marco de ciberseguridad se actualiza y mejora de forma constante, las organizaciones pueden garantizar que están adecuadamente preparadas contra las amenazas cibernéticas.

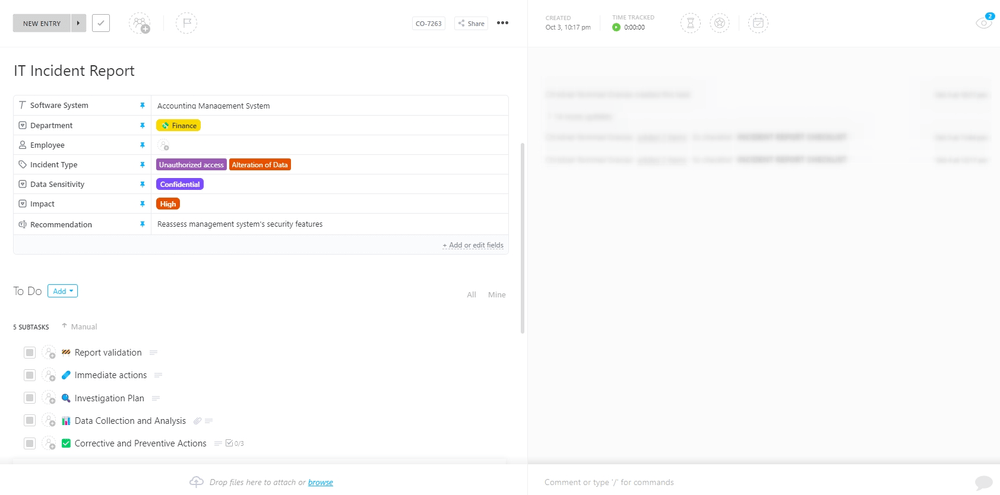

CONSEJO PROFESIONAL Manténgase al tanto de su proceso de gestión de riesgos y planifique, gestione y realice el seguimiento de su proceso de seguridad en un solo lugar con ClickUp, una herramienta de gestión de proyectos segura y todo en uno. También tendrá acceso a una biblioteca de plantillas, incluida la plantilla de informe de incidentes de TI de ClickUp. Utilice esta plantilla para registrar los informes de incidentes y guardar registros fiables de todos los incidentes pasados relacionados con su entorno, que pueden utilizarse para evaluar la situación actual de seguridad y planificar las amenazas futuras en consecuencia.

Mejore su ciberseguridad con un marco de gestión de riesgos

Al implementar un marco de gestión de riesgos, todos los datos e información confidenciales de su empresa permanecerán a salvo de las amenazas cibernéticas. También podrá identificar fácilmente los posibles riesgos de seguridad, priorizar sus acciones en función de su impacto y, lo que es más importante, tomar medidas para mitigarlos.

Herramientas como ClickUp, una herramienta de gestión de proyectos muy potente y segura, pueden ayudarte a gestionar los protocolos y proyectos de tu organización de forma más eficiente. ClickUp ofrece una amplia gama de funciones de seguridad, como cifrado de datos, autenticación de dos factores y permisos basados en roles. Protege su trabajo y hace que los miembros de su equipo sean responsables. Y para demostrar que la seguridad y la privacidad de los clientes son la máxima prioridad de ClickUp, ClickUp ha superado con éxito los más altos estándares de seguridad y ha obtenido las certificaciones ISO 27001, ISO 27017 e ISO 27018.

Además de ClickUp, la asociación con UpGuard, una empresa de ciberseguridad, le proporcionará una capa adicional de seguridad. La plataforma de UpGuard ofrece un intervalo de soluciones de ciberseguridad, como gestión de riesgos de proveedores, detección de fugas de datos y valoraciones de seguridad. Le permite gestionar sus riesgos de seguridad y garantizar el cumplimiento de las normativas del sector.

En general, si desea proteger su empresa de los ataques en línea, herramientas como ClickUp y UpGuard le resultarán útiles. Al tomar medidas para proteger su organización, puede garantizar su longevidad y crecimiento.

Marites Hervas es una profesional con más de una década de experiencia en el sector del SEO. Comenzó su carrera como redactora de contenidos antes de pasar a ser asistente administrativa a tiempo completo. En los últimos años, se ha centrado en desarrollar sus habilidades en marketing de divulgación y en mantenerse al día de las últimas tendencias en SEO. En 2021, se incorporó a UpGuard como especialista en marketing de crecimiento, aportando sus amplios conocimientos y experiencia al equipo.