La gestión de proyectos conlleva muchas responsabilidades, plazos, turnos nocturnos y mucho café.

Por suerte, puede mantenerse al día con un poco de ayuda de su aliado: el software de gestión de proyectos.

Teniendo esto en cuenta, la comunicación nunca ha sido tan sencilla, fácil y rápida, lo que se traduce en un equipo más productivo y exitoso.

La gestión de proyectos remota ayuda a los gestores de proyectos a conectar equipos híbridos y garantizar que todos trabajen juntos para alcanzar las metas del proyecto. En ese sentido, no difiere de la gestión de cualquier otro proyecto, salvo que el proyecto se lleva a cabo de forma remota.

Además, la gestión y el funcionamiento de un equipo remoto plantean un problema delicado: el aumento del riesgo de ciberdelincuencia.

Dicho esto, echemos un vistazo a las cinco mayores amenazas de ciberseguridad a las que se enfrentan hoy en día los gestores de la gestión de proyectos y a diez formas de abordarlas.

Las 5 mayores amenazas para la ciberseguridad

La ciberseguridad puede marcar la diferencia entre el éxito y el fracaso de una empresa.

Las empresas funcionan gracias a los datos, y estos son su activo más valioso. Sin embargo, en el mundo digital actual, los datos se han vuelto más vulnerables a los ciberataques, y con las modalidades de trabajo híbrido y de teletrabajo, esa vulnerabilidad es aún mayor.

El aumento de las violaciones de datos y los ataques informáticos puede atribuirse a la falta de protección de los datos, las consecuencias de una pandemia mundial y el aumento de la sofisticación de los exploits. Las empresas son ahora más conscientes que nunca de los problemas que pueden crear las violaciones de datos.

Una de las violaciones de datos que allanó el camino para la nueva legislación de la UE fue el caso de Wonga Loans. Esta empresa de préstamos rápidos sufrió una importante violación de datos en 2017 que expuso la información bancaria de 250 000 clientes.

A continuación, le presentamos las amenazas cibernéticas más importantes que debe conocer y algunos consejos para prevenirlas.

1. Hombre en el medio

Imagine este escenario: usted y su compañero de trabajo están hablando a través de una plataforma con seguridad, pero alguien está escuchando su conversación y enviando mensajes falsos a su compañero de trabajo en su nombre. ¡Vaya!

La idea detrás de esto es que los hackers obtienen acceso a datos personales y confidenciales, y manipulan los mensajes.

Esto podría suceder si utiliza una red Wi-Fi pública no segura. Cuando el pirata informático se encuentra dentro de la ubicación insegura, obtiene acceso y envía malware para buscar datos confidenciales. También puede hacerse pasar por un cliente o un socio de empresa, o por cualquier otra persona, en realidad.

Ejemplo de un ataque de intermediario

Recientemente, un actor malicioso obtuvo 500 certificados para sitios web como Google, Skype y otros sitios destacados gracias a un ataque informático al sitio web del registrador holandés DigiNotar. Mediante el uso de estos certificados, el atacante se hizo pasar por sitios web de confianza en un ataque MITM y robó los datos de los usuarios engañándolos para que proporcionaran sus credenciales en sitios web espejo. La brecha acabó afectando a unas 300 000 cuentas de Gmail iraníes y provocando la declaración de quiebra de DigiNotar.

2. Inyección SQL clásica

Supongamos que está preparando sus vacaciones y quiere comprar un vestido hawaiano. Abre su navegador web y escribe «vestidos hawaianos» en la barra de búsqueda. Si la barra de búsqueda está infectada con código malicioso, seguirá mostrándole una lista de vestidos hawaianos, pero utilizará su consulta para obtener su información personal. ?

Un hacker utiliza un fragmento de código SQL para alterar una base de datos y obtener acceso a información potencialmente importante en un ciberataque conocido como inyección SQL. Dado que puede utilizarse en cualquier aplicación web o sitio que utilice una base de datos basada en SQL, es uno de los tipos de ataque más comunes y peligrosos.

Ejemplo de un ataque SQL

Entre las víctimas de este tipo de ciberataques se encuentran Sony Pictures, Target, LinkedIn y Epic Games. El caso de Cisco de 2018 es uno de los ataques más conocidos. Encontraron una vulnerabilidad de inyección SQL en Cisco Prime License Manager.

Los atacantes pudieron obtener acceso shell a los sistemas en los que se había implementado la gestión de licencias. Pero no se preocupe. Desde entonces, Cisco ha logrado solucionar el problema.

Aunque esta incidencia ya tiene edad suficiente para beber alcohol, todavía no podemos eliminarla definitivamente. Se considera una de las amenazas cibernéticas más antiguas y, sin embargo, sigue causando tantos problemas como siempre.

3. El crecimiento del malware

Todo es diversión y juegos hasta que descargas malware y ayudas a los hackers a obtener todos tus datos personales. El malware engloba todos los archivos o programas que causan daños, y abarca gusanos, troyanos, virus y ransomware.

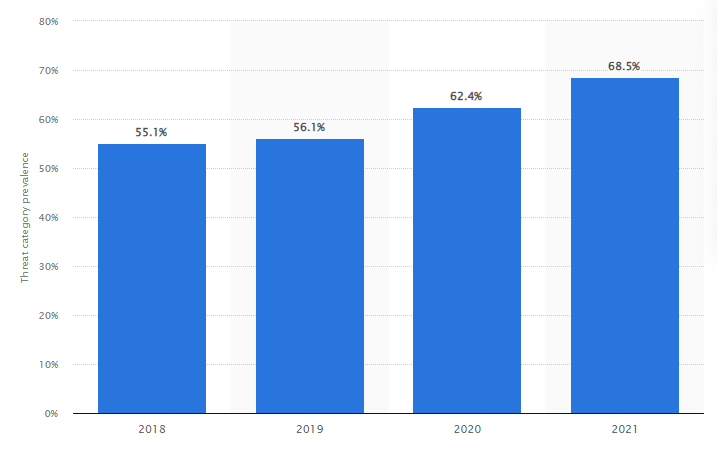

En 2021, el 68,5 % de las empresas sufrieron ataques de malware. Los informes muestran que el aumento se debió al brote de COVID-19.

Además, los delincuentes pasaron de las campañas automatizadas de ransomware, que se centraban en la escala, a extorsiones más específicas contra empresas bien establecidas. Debido a este cambio, el ransomware se volvió más rentable, lo que acabó llamando la atención de las bandas criminales.

El aumento del uso de esta nueva técnica de extorsión provocó que el brote de ransomware empeorara.

Ejemplo de un ataque de malware

Uno de los ataques más famosos fue el del ransomware WannaCry, que logró infectar más de 230 000 ordenadores en un día y tuvo un resultado de pérdidas por valor de 4000 millones de dólares.

4. Técnicas sofisticadas de phishing

El phishing es una forma de ingeniería social en la que un atacante envía un mensaje falso con la intención de engañar a la persona para que revele información personal o instale software dañino en la infraestructura de la víctima.

Ejemplo de una técnica de phishing

Desgraciadamente, Ubiquiti Networks sufrió un ataque de phishing en 2015 que le costó a la empresa 46,7 millones de dólares. El atacante autorizó al director de contabilidad de la empresa a realizar una serie de transferencias para finalizar una adquisición secreta.

El hacker se hizo pasar por el director general y el abogado de la empresa. La empresa realizó 14 pagos bancarios en un periodo de 17 días a cuentas en Polonia, Hungría, China y Rusia.

Ubiquiti se percató del problema por primera vez después de recibir una advertencia del FBI de que su cuenta bancaria en Hong Kong podía haber sido el objetivo de un fraude. Esto permitió a la empresa detener todas las transferencias pendientes y hacer todo el esfuerzo posible por recuperar la mayor parte de los 46,7 millones de dólares, aproximadamente el 10 % del efectivo de la empresa, que habían sido sustraídos.

5. Ataques frecuentes de denegación de servicio

Este tipo de ciberataque puede provocar el cierre de una red y hacer que sea inaccesible para los usuarios. Los piratas informáticos pueden tener metas políticas o sociales, por ejemplo, lanzar una campaña contra una empresa cuyas actividades no les gustan.

A veces, los hackers utilizan los ataques DDoS solo por diversión y para presumir de las últimas técnicas que han desarrollado para derribar un sistema.

Ejemplo de un ataque de denegación de servicio

En febrero de 2020, Amazon Web Services fue el objetivo de un ataque DDoS masivo. Se trató del ataque DDoS más grave de la historia reciente y utilizó un método denominado reflexión CLDAP (Connectionless Lightweight Directory Access Protocol) para atacar a un cliente anónimo de AWS.

La cantidad de datos enviados a la dirección IP de la víctima se multiplica entre 56 y 70 veces con esta técnica, que tiene una dependencia de servidores CLDAP de terceros vulnerables. El ataque alcanzó un pico sorprendente de 2,3 gigabytes por segundo durante tres días.

Diez formas de hacer frente a las amenazas a la ciberseguridad

Los hackers son cada vez más creativos y nos están haciendo sudar.

Para ayudarle a combatir estas amenazas, aquí tiene diez formas de defender y proteger su empresa contra posibles amenazas cibernéticas.

1. Elija una herramienta de gestión de proyectos y un servicio de almacenamiento en la nube con seguridad.

Las herramientas de gestión de proyectos son imprescindibles hoy en día, especialmente para realizar el seguimiento del progreso de su proyecto y mejorar la comunicación del equipo. Sin embargo, no todas las herramientas de trabajo disponibles en la actualidad son seguras.

Cuando hablamos de «seguridad», nos referimos a una plataforma con las medidas de autorización adecuadas para minimizar las fugas de información.

ClickUp es una de las herramientas de colaboración más seguras que existen en la actualidad. Proporciona un entorno seguro, al tiempo que tiene en cuenta el rendimiento de las aplicaciones y la experiencia general del usuario.

De hecho, ha obtenido continuamente las certificaciones SOC 2, ISO 27001, ISO 27017 e ISO 27018. Estas certificaciones ISO demuestran el compromiso de ClickUp con la protección de los datos de sus clientes y su preparación para dar soporte a clientes de todos los tamaños en todo el mundo.

Eche un vistazo a sus funciones de seguridad:

- La autenticación de dos factores protege su entorno de trabajo contra el acceso no autorizado.

- Todas las conversaciones en las aplicaciones en línea de ClickUp están protegidas mediante cifrado SSL de 256 bits.

- Permisos personalizados para otorgar a cada miembro del equipo su propio conjunto de permisos, de modo que solo vean la información que necesitan.

- Controle quién ve qué y quién se añade a su entorno de trabajo con la privacidad de los espacios, las carpetas y las listas.

También necesita un servicio en la nube donde pueda guardar sus datos vitales en una ubicación centralizada y altamente segura que su equipo de ciberseguridad pueda supervisar.

Internxt es una plataforma de almacenamiento en la nube descentralizada que integra el intercambio de archivos entre pares, blockchain y cifrado de extremo a extremo. Sus archivos se almacenan en partes fragmentadas en servidores ubicados en diferentes ubicaciones en países diferentes, lo que los hace aún más privados y seguros.

Estas son sus funciones:

- Los enlaces cifrados de extremo a extremo hacen que el uso compartido de archivos sea seguro, privado y sencillo.

- Utilice tokens para pagar los servicios de almacenamiento en la nube y computación en la nube. Los clientes también pueden obtener descuentos y productos gratuitos utilizando los tokens.

- Los archivos que suba se cifrarán en el lado del cliente antes de dividirse en pequeños fragmentos. Solo usted tendrá acceso a la clave de cifrado que le permitirá recuperar los datos fragmentados.

Cuando este tipo de servicio en la nube se combina con una aplicación de gestión como ClickUp, la seguridad de su proyecto, pero también la productividad y la colaboración del equipo, están bajo control.

¡Internxt y ClickUp juntos son su Área 51! ?

2. Aborde los requisitos de seguridad de la información desde el inicio del proyecto.

Si desea garantizar el éxito del proyecto, debe realizar un esfuerzo para establecer las necesidades de seguridad de la información desde el principio y, a continuación, asegurarse de que se implementan los procesos adecuados.

Si los requisitos de seguridad no se abordan con suficiente antelación en el ciclo del proyecto, pueden influir significativamente en los hitos y el alcance del proyecto cuando aparezcan. Y créanos, ¡aparecerán!

Asegúrese de que la seguridad de la información se trate como una preocupación constante y se gestione como tal a lo largo de todo el ciclo de vida del proyecto.

3. Contrate a profesionales especializados en seguridad en línea.

Mejore los procesos de sus proyectos añadiendo roles de seguridad al proyecto y asignando responsabilidades.

Contar con un equipo de seguridad con conocimientos y experiencia es un gran activo. Puede asesorarle sobre cómo los requisitos de seguridad afectan a la planificación y los recursos del proyecto, así como sobre el tipo de supervisión que necesita.

El director de seguridad y el analista de seguridad son actualmente dos de las posiciones más solicitadas en el ámbito de la ciberseguridad.

Los analistas de seguridad se encargan de detener las infracciones y reparar cualquier daño causado por ataques anteriores. Por su parte, los responsables de seguridad se encargan de desarrollar planes de seguridad y aplicar políticas para proteger la información confidencial.

4. Utilice tecnología antivirus y VPN

Utilice redes privadas virtuales (VPN) fiables para proteger sus ordenadores y teléfonos inteligentes. Estas redes protegen su identidad frente a organismos gubernamentales y piratas informáticos, y ocultan sus direcciones IP y sus datos. Las VPN impiden que los piratas informáticos espíen sus actividades en línea.

El software antivirus también es esencial. Este software es un conjunto de programas diseñados para detectar y prevenir virus informáticos como adware, troyanos, gusanos, etc.

Con estas dos medidas de seguridad, los ladrones de datos le encontrarán mucho menos interesante.

No estoy diciendo que esto le proteja de cualquier daño o peligro, pero sin duda le ayudará.

La VPN le proporcionará superpoderes imposibles de rastrear. ?

5. Provea seguridad al acceso de terceros y proveedores

Los riesgos de los proveedores externos se dividen en tres categorías: operativos, de transacciones y de cumplimiento normativo.

A continuación le indicamos algunas formas de proteger a la empresa de los peligros y riesgos que plantean terceros:

- Dedique algo más de tiempo a investigar a los proveedores externos. Esto podría evitar que su empresa corra riesgos en el futuro.

- Mantenga un registro de cualquier situación que pueda afectar a sus proveedores.

- La supervisión de los contratistas externos debe incluir los problemas de exposición de datos. Los datos de una organización pueden quedar expuestos debido a dispositivos mal configurados y campañas con objetivos específicos.

6. Elija fuentes fiables

Una forma de hacer frente a las amenazas cibernéticas es recurrir a fuentes conocidas y de confianza. Esto significa establecer conexiones con proveedores de servicios y productos fiables y utilizar únicamente formas de pago y sitios web de confianza.

Recuerde que si algo parece demasiado bueno para ser verdad, probablemente lo sea, y si algo no le parece del todo bien, probablemente no lo sea. ?

Hay varias formas de comprobar si una fuente es fiable o no.

- Nombre de dominio: fíjese en las tres letras que siguen al nombre de dominio del sitio web, como «.edu», «.gov», «.org» y «.com». Los sitios web que terminan en «.edu» y «.gov» suelen ser fiables.

- Fuente: ¿Existe una lista de autores del artículo o estudio? Si es así, ¿proporcionan citas o enlaces a fuentes fiables, o simplemente presentan sus propias opiniones sin aportar pruebas que las respalden? ¿Disponen de un currículum?

- Información adicional: Intente utilizar otros sitios web fiables para comprobar la integridad y veracidad de la información que encuentre. Puede ser necesario realizar investigaciones adicionales si descubre un sitio web fiable que contradiga su fuente principal.

7. Elija fuentes fiables

También existen amenazas para la seguridad de los datos que migran de un ordenador a otro, y no solo ciberataques en línea. Pueden realizar el seguimiento de un ordenador portátil y introducirse en él sin que usted se dé cuenta. Esos gusanos y troyanos dejan sus huellas por todas partes.

Instalar un cortafuegos es fundamental para la seguridad de los datos. Un cortafuegos protege su red controlando el tráfico de Internet. Protege su ordenador o red de los piratas informáticos o del tráfico de red innecesario y crea un perímetro de seguridad alrededor de su ordenador o red para bloquear los datos entrantes potencialmente peligrosos.

Además, este sistema puede filtrar el tráfico saliente malicioso. De este modo, los cortafuegos reducen la posibilidad de que los dispositivos protegidos por ellos se unan a una botnet, una gran colección de dispositivos conectados a Internet controlados por atacantes.

Existen cinco tipos de cortafuegos: cortafuegos de filtrado de paquetes, puerta de enlace a nivel de circuito, puerta de enlace a nivel de aplicación, cortafuegos de inspección de estado y cortafuegos de última generación. El mejor para la ciberseguridad es el cortafuegos a nivel de aplicación. Puede restringir el acceso a sitios web peligrosos y detener la filtración de datos confidenciales.

8. Implemente pruebas de ciberseguridad

Debería considerar la posibilidad de implementar pruebas de ciberseguridad y comprobar minuciosamente todas las conexiones entre los sistemas informáticos e Internet. Sin pruebas para detectar puntos débiles, cualquiera puede acceder a una base de datos o a una infraestructura de red y causar estragos si dispone de tiempo suficiente.

También debe evaluar el comportamiento de sus empleados y los procedimientos generales a lo largo de la fase de gestión de proyectos. Examine cómo se conceden los permisos para acceder a los activos de la empresa y establezca normas para proteger los datos confidenciales de la forma más segura posible.

9. Implemente la gestión de contraseñas y la autenticación multifactorial.

Una contraseña comprometida permite a los hackers o ciberdelincuentes entrar en un sistema y robar datos.

Un carácter es más difícil de adivinar si tiene al menos diez caracteres; combínelos con números, símbolos o caracteres en mayúsculas y minúsculas, y ya tiene una contraseña.

¡Recuerde comprobar siempre la dificultad de sus contraseñas antes de utilizarlas!

Además, habilite la autenticación multifactorial. Si bien la autenticación multifactorial debería ser normal en todo momento, es especialmente importante cuando su socio externo trabaja de forma remota y accede a la red utilizando dispositivos desconocidos.

Para reducir el robo de credenciales, estas deben ser únicas para cada usuario individual. Las credenciales no deben transmitirse a un sustituto de un antiguo empleado. En lugar de SMS o correo electrónico, considere la posibilidad de utilizar un segundo o tercer factor que su empresa pueda gestionar, como tarjetas de identificación por radiofrecuencia (RFID) o datos biométricos. Cuando finalice su relación comercial, cierre siempre la cuenta.

10. Actualice el software con regularidad

Actualizar el software con regularidad le ayudará a protegerse contra vulnerabilidades de seguridad, mejorar el rendimiento y acceder a las últimas funciones y correcciones de errores.

También es esencial realizar análisis periódicos en busca de posibles amenazas para identificar cualquier actividad maliciosa o comportamiento sospechoso en su sistema. Es importante mantener su software actualizado para reducir el riesgo de ser víctima de cualquier ataque malicioso.

Relacionado: Plantillas de gestión de riesgos

Refuerce su seguridad en línea con herramientas seguras.

Para ayudar a combatir las amenazas cibernéticas y las vulnerabilidades en línea, es fundamental elegir una herramienta de gestión de proyectos que haya demostrado ser segura y fiable. Si no confía en su herramienta de trabajo actual, es hora de cambiar. Incorpore una ciberseguridad sólida y un almacenamiento digital seguro en todos los aspectos de su próximo proyecto: ClickUp e Internxt pueden ayudarle con eso ? ?

Escritor invitado:

Mia Naumoska es directora de marketing de Internxt, un servicio de almacenamiento en la nube de conocimiento cero basado en la mejor privacidad y seguridad de su clase.