Om 2:17 uur 's nachts verschijnt er een waarschuwing voor veiligheid in je chat. Dan nog een; tegen de ochtend zijn het er honderden. Sommige zijn belangrijk, maar de meeste niet.

Dat is de realiteit voor de meeste cybersecurity-startups. Er wordt van je verwacht dat je je met een klein team, beperkte tijd en tools die niet zijn gebouwd voor de manier waarop aanvallen tegenwoordig plaatsvinden, verdedigt tegen bedreigingen op niveau van ondernemingen.

Deze gids helpt je bij de selectie van een AI-cybersecuritystack die past bij het dreigingsmodel, de teamgrootte en het groeitraject van je startup. Je leert meer over kerncomponenten zoals datapijplijnen en ML-frameworks, hoe je open-source versus commerciële platforms kunt evalueren en hoe je veelvoorkomende valkuilen kunt vermijden.

We zullen ook bekijken waarom ClickUp, 's werelds eerste Converged AI-werkruimte, een tool is die absoluut in uw stack moet zitten! 🌟

Wat is een AI-cybersecuritystack?

Een AI-cybersecuritystack is een gelaagde combinatie van tools, frameworks en infrastructuur die machine learning-gestuurde detectie, respons en preventie van bedreigingen mogelijk maakt.

Zie het als een compleet systeem, van gegevensverzameling tot actie, waarmee uw beveiligingstools kunnen leren en zich kunnen aanpassen. Het omvat doorgaans datapijplijnen voor veiligheidstelemetrie, machine learning (ML)-modellen die zijn getraind op dreigingspatronen, implementatie-infrastructuur en monitoringsystemen.

Het is cruciaal om het verschil te begrijpen tussen het toevoegen van AI aan bestaande tools voor veiligheid en het vanaf de grond opbouwen van AI-native oplossingen. AI-native tools gebruiken machine learning als kern, terwijl verouderde, op regels gebaseerde systemen simpelweg ML-functies toevoegen aan oudere architecturen.

De juiste stack voor uw start-up hangt sterk af van uw specifieke dreigingsmodel, de expertise van uw team en uw groeiplannen.

🧠 Leuk weetje: Het programma 'Creeper', dat in 1971 door Bob Thomas bij BNN Technologies werd ontwikkeld, wordt algemeen beschouwd als het eerste computervirus of de eerste computerworm. Het was ontworpen als een experimenteel, zichzelf replicerend programma. Het verspreidde zich tussen DEC PDP-10-computers en gaf het bericht 'I'm the creeper, catch me if you can!' weer.

Waarom cybersecurity-startups AI nodig hebben in hun tech stack

Als beveiligingsstartup wordt u geconfronteerd met bedreigingen op niveau van een onderneming, terwijl u over een fractie van de middelen beschikt. Uw team wordt waarschijnlijk overspoeld met waarschuwingen van traditionele tools. Op regels gebaseerde tools voor veiligheid kunnen het tempo van moderne aanvallen simpelweg niet bijhouden en vereisen voortdurende handmatige aanpassingen die lean teams niet kunnen volhouden.

AI-aangedreven systemen helpen kleine teams bij het beheren van cybersecurityrisico's op niveau van de onderneming door routinematig werk te automatiseren.

Dit is waarom je AI nodig hebt in je tech stack:

Snellere detectie van bedreigingen en snellere respons

AI-modellen verkorten de tijd tussen een inbraak en uw reactie aanzienlijk door het volgende te bieden:

- Patroonherkenning op grote schaal: AI verwerkt miljoenen gebeurtenissen uit uw netwerk en eindpunten om echte bedreigingen aan het licht te brengen die verborgen zijn in de ruis van dagelijkse activiteiten.

- Geautomatiseerde triage: in plaats van elke waarschuwing gelijk te behandelen, rangschikken AI-modellen ze op basis van ernst, zodat uw analisten zich onmiddellijk kunnen concentreren op wat het belangrijkst is.

- Continu leren: De beste systemen verbeteren hun detectienauwkeurigheid in de loop van de tijd naarmate ze nieuwe en evoluerende aanvalspatronen tegenkomen, waardoor uw verdediging elke dag slimmer wordt.

Minder handmatige werklast voor kleine teams

De meeste startups kunnen zich geen volledig Security Operations Center (SOC) veroorloven. AI helpt deze kloof te overbruggen door de repetitieve, tijdrovende taken uit te voeren die analisten uitputten. Dit omvat routinematige logboekanalyse, eerste onderzoek van waarschuwingen en zelfs proactief zoeken naar bedreigingen.

AI bestrijdt rechtstreeks de moeheid van de veiligheid die ontstaat wanneer uw team wordt overspoeld met waarschuwingen. Door AI te gebruiken om de valse positieven eruit te filteren voordat ze een mens bereiken, zorgt u ervoor dat de waardevolle aandacht van uw team wordt besteed aan echte bedreigingen.

Schaalbare bescherming naarmate je groeit

Uw veiligheid moet meegroeien met uw bedrijf, zonder dat u voor elke nieuwe klant of productlijn een nieuwe analist hoeft aan te nemen. AI-aangedreven systemen zijn ontworpen om een groeiend aanvalsoppervlak aan te kunnen, omdat meer gebruikers en meer data gelijk staan aan clouddiensten. Dit keert het traditionele model van de veiligheid om, waardoor u uw verdediging efficiënt kunt schalen.

📮 ClickUp Insight: Hoewel 34% van de gebruikers volledig vertrouwt op AI-systemen, hanteert een iets grotere groep (38%) een 'vertrouwen maar verifiëren'-benadering. Een op zichzelf staande tool die niet bekend is met uw werkcontext brengt vaak een groter risico met zich mee dat er onnauwkeurige of onbevredigende reacties worden gegenereerd.

Daarom hebben we ClickUp Brain ontwikkeld, de AI die uw projectmanagement, kennisbeheer en samenwerking binnen uw werkruimte met elkaar verbindt en tools van derden integreert. Krijg contextuele reacties zonder de toggle tax en ervaar een 2-3x hogere werkefficiëntie, net als onze klanten bij Seequent.

Kerncomponenten van een AI-cybersecuritystack

Zonder een duidelijk beeld van de kerncomponenten van een AI-stack loopt u het risico een krachtige tool aan te schaffen die nutteloos is omdat u een cruciaal onderdeel mist, zoals schone data of een manier om deze te implementeren.

Hier zijn de vier essentiële lagen die samen een complete stack vormen. 🛠️

1. Databeheer en opnamelaag

Dit is de basis van uw volledige AI-operatie voor de veiligheid. Zo verzamelt, reinigt en organiseert u alle gegevens over de veiligheid, of telemetrie, uit uw hele organisatie, zodat deze kunnen worden gebruikt door machine learning-modellen. Als uw gegevens rommelig of onvolledig zijn, zullen de voorspellingen van uw AI onbetrouwbaar zijn:

- Databronnen: consolideer alles, van EDR-logboeken (Endpoint Detection and Response) en netwerkstroomgegevens tot cloudconfiguratielogboeken en identiteitsprovidergebeurtenissen.

- Normalisatie: Standaardiseer de gegevens van al uw verschillende tools in één consistent format, zodat de AI deze kan begrijpen.

- Opslagruimte: Kies een gegevensbeheersysteem, vaak een data lake, dat enorme hoeveelheden informatie kan opslaan en tegelijkertijd zowel realtime analyse als historische opzoekingen mogelijk maakt.

- Beleid inzake gegevensbewaring: Bepaal hoe lang gegevens moeten worden bewaard, waarbij u een evenwicht zoekt tussen de behoefte aan historische context voor het trainen van modellen en de stijgende hoeveelheid opslagruimte.

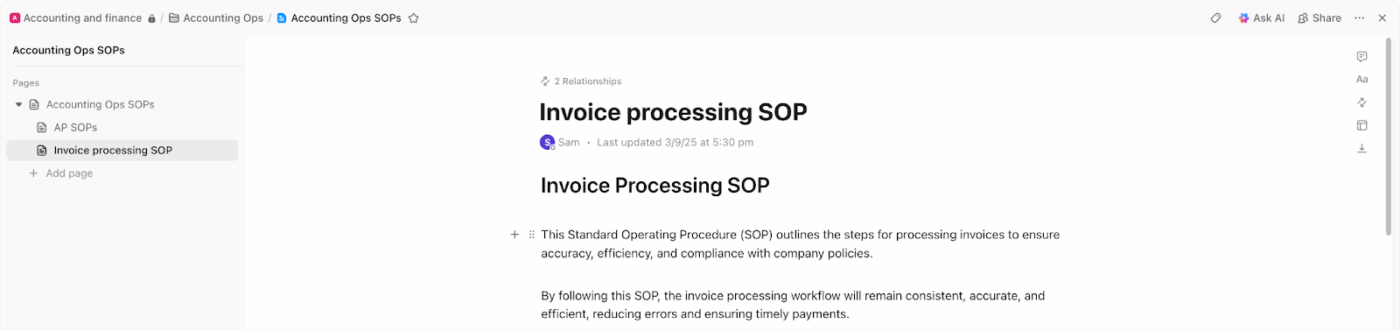

🚀 Voordeel van ClickUp: Bepaal hoe uw gegevens worden verzameld, genormaliseerd en bewaard in uw stack met documentatie in ClickUp Docs.

Uw startup haalt bijvoorbeeld telemetrie uit EDR-tools, cloudlogs en identiteitsproviders. Een centraal ClickUp Doc-document definieert precies welke databronnen worden opgenomen, hoe velden worden genormaliseerd, wat schemamodellen verwachten en hoe lang elk gegevenstype wordt bewaard. Wanneer pijplijnen veranderen, worden die updates onmiddellijk weergegeven en gekoppeld aan de verantwoordelijke ingenieurs.

2. Frameworks en modellen voor machine learning

Dit is het 'brein' van de stack waar de daadwerkelijke dreigingsdetectie plaatsvindt. Hier kiest u tussen het gebruik van:

- Kant-en-klare modellen van een leverancier: sneller te implementeren, maar bieden minder aangepaste opties

- Aangepaste modellen: perfect afgestemd op uw omgeving, maar vereisen aanzienlijke ML-expertise.

Veelvoorkomende modeltypes zijn onder meer begeleid leren (getraind op gelabelde voorbeelden van bekende bedreigingen) en onbegeleid leren (uitstekend geschikt voor het detecteren van afwijkingen en het opsporen van bedreigingen die u nog nooit eerder hebt gezien).

⚙️ Bonus: Begrijp de nuances van supervised versus unsupervised machine learning om de betere optie te kiezen.

3. Implementatie- en integratie-infrastructuur

Deze laag draait volledig om het implementeren van uw modellen in een productieomgeving waar ze hun werk kunnen doen. Voor startups is het van cruciaal belang om een aanpak te vinden die geen speciaal MLOps-team (Machine Learning Operations) vereist voor het beheer. Zoek naar:

- API-compatibiliteit: uw AI-tools moeten kunnen communiceren met uw bestaande systemen voor veiligheid, zoals uw Security Information and Event Management (SIEM) of Security Orchestration, Automatisering, en Response (SOAR)-platform.

- Latencyvereisten: voor realtime detectie van bedreigingen moeten uw modellen binnen milliseconden beslissingen nemen.

- Bijgewerkte mechanismen: u hebt een soepel proces nodig om nieuwe en verbeterde versieën van het model in productie te nemen zonder downtime te veroorzaken.

4. Monitoring- en observatietools

Deze laag houdt de prestaties van modellen bij om problemen zoals drift te detecteren, waarbij de nauwkeurigheid van een model in de loop van de tijd afneemt naarmate de aanvalspatronen veranderen. Het biedt ook de cruciale feedbackloop voor continue verbetering, waardoor analisten kunnen reageren op waarschuwingen om de modellen opnieuw te trainen en te verfijnen. Dankzij de sterke observeerbaarheid krijgt u volledige zichtbaarheid in hoe uw AI-beveiliging presteert.

🔍 Wist u dat? In een van de eerste openbaar gemelde cyberaanvallen die door AI werden georkestreerd, werd een gejailbreakte AI-agent gebruikt om autonoom geavanceerde acties uit te voeren in een meerfasige inbraak die tientallen organisaties trof.

Top AI-frameworks en tools voor cybersecurity-startups

De markt wordt overspoeld met AI-tools, waardoor het moeilijk is om te weten waar je moet beginnen. Je kunt vastlopen door te veel geld uit te geven aan een platform van een onderneming dat je niet nodig hebt of maanden verspillen aan een doe-het-zelfproject dat nooit van de grond komt.

Het landschap is onderverdeeld in drie hoofdcategorieën om u te helpen uw focus te verfijnen op basis van uw budget, team en doelen. 💁

Open-sourceopties voor budgetbewuste teams

Open source biedt u maximale controle en flexibiliteit tegen de laagste initiële kosten, maar er zit een addertje onder het gras. U bent zelf verantwoordelijk voor de installatie, het onderhoud en het oplossen van problemen, wat aanzienlijke interne expertise vereist. U werkt met:

- TensorFlow/PyTorch: Dit zijn de meest gebruikte frameworks voor het vanaf nul bouwen van aangepaste ML-modellen. Ze bieden ongeëvenaarde flexibiliteit, maar hebben een steile leercurve.

- YARA + ML-extensies: Dit is een krachtige tool voor op regels gebaseerde malwaredetectie, die met ML kan worden uitgebreid om meer geavanceerde classifiers te creëren.

- Zeek (voorheen Bro): Dit is een populair framework voor netwerkanalyse met een rijk ecosysteem van plug-ins, waaronder enkele voor op machine learning gebaseerde verkeersanalyse.

- OpenSearch Security Analytics: een open-source alternatief voor commerciële SIEM's, met ingebouwde functies voor het detecteren van afwijkingen en ML-gestuurde analyses voor de veiligheid.

🧠 Leuk weetje: Penetratietesten werden in het begin van de jaren 70 gedefinieerd. De praktijk van het simuleren van aanvallen om kwetsbaarheden op te sporen werd in 1972 geformaliseerd in een rapport van James P. Anderson.

Cloud-native platforms voor snelle implementatie

Voor startups die snel willen handelen en geen infrastructuur willen beheren, zijn cloud-native platforms een uitstekende keuze. Deze services nemen de onderliggende hardware en MLOps voor hun rekening, zodat uw team zich kan concentreren op het bouwen en implementeren van modellen.

De belangrijkste providers zijn AWS, Google Cloud en Microsoft Azure, die allemaal krachtige beheerde ML-platforms bieden, zoals SageMaker, Vertex AI en Azure ML.

Ze bieden ook diensten voor de veiligheid die specifiek zijn voor AI, zoals AWS GuardDuty en Google Chronicle, die de snelste weg naar AI-aangedreven detectie bieden. De belangrijkste aandachtspunten zijn vendor lock-in en prijzen die op gebruik zijn gebaseerd en die onverwacht kunnen oplopen.

🔍 Wist u dat? De Stuxnet-worm maakte in 2010 gebruik van vier zero-day-kwetsbaarheden om het nucleaire programma van Iran te verstoren, wat een enorme invloed had op de manier waarop overheden en bedrijven onbekende kwetsbaarheden opsporen en opslaan.

Gespecialiseerde AI-oplossingen voor cybersecurity

Als u de snelste time-to-value wilt, zijn speciaal ontwikkelde commerciële platforms de juiste keuze. Deze tools zijn speciaal ontworpen voor toepassingen op gebied van veiligheid en worden geleverd met vooraf getrainde modellen en geoptimaliseerde werkstroomen, hoewel ze minder aangepaste mogelijkheden bieden dan een doe-het-zelfaanpak.

| Categorie | Wat het doet | Belangrijkste spelers |

| EDR | Endpoint Detection & Response | CrowdStrike, SentinelOne en VMware Carbon Black |

| NDR | Netwerkdetectie en -respons | Darktrace, Vectra AI en ExtraHop |

| SOAR | Beveiligingsorkestratie, automatisering en respons | Splunk SOAR, Palo Alto XSOAR en Swimlane |

Veelvoorkomende uitdagingen op gebied van veiligheid voor startups

Je hebt geïnvesteerd in een nieuwe AI-tool, maar deze levert niet het resultaat dat je had verwacht. In plaats van problemen op te lossen, word je nu geconfronteerd met nieuwe problemen, zoals alarmmoeheid en integratieproblemen.

Als je deze veelvoorkomende valkuilen van tevoren kent, kun je je erop voorbereiden en dure fouten voorkomen. 👀

- Datakwaliteit en -beschikbaarheid: Modellen zijn slechts zo goed als de data waarop ze zijn getraind, en veel startups beschikken niet over de schone, gelabelde data die nodig is om nauwkeurige aangepaste modellen te bouwen.

- Valse positieve vermoeidheid: een slecht afgestemd AI-systeem kan nog meer ruis genereren dan een traditioneel systeem, waardoor uw team wordt overspoeld met irrelevante waarschuwingen en het hele doel teniet wordt gedaan.

- Vaardigheidstekorten: De expertise om ML-systemen te bouwen, te implementeren en te onderhouden is duur en moeilijk te vinden, net als diepgaande kennis van veiligheid.

- Integratiecomplexiteit: Het kost vaak veel meer tijd en moeite dan verwacht om uw nieuwe AI-tool naadloos te laten samenwerken met uw bestaande infrastructuur voor veiligheid.

- Modelonderhoud: AI is geen oplossing die je eenmaal instelt en vervolgens kunt vergeten; modellen verslechteren na verloop van tijd en moeten continu worden gecontroleerd, afgestemd en opnieuw getraind om effectief te blijven.

- Tool sprawl : Elke nieuwe AI-tool kan een nieuwe silo toevoegen aan uw activiteiten op gebied van veiligheid, waardoor de zichtbaarheid versnipperd raakt en het moeilijker wordt om het totaalbeeld te zien.

Deze uitdagingen laten zien waarom deskundig menselijk toezicht essentieel blijft om zelfs de meest geavanceerde AI-systemen te begeleiden, te interpreteren en te beheren.

🔍 Wist u dat? Meer dan de helft van de ondernemingen geeft nu prioriteit aan uitgaven voor AI-veiligheid boven traditionele tools voor veiligheid, maar veel bedrijven worstelen met een wildgroei aan tools. Organisaties gebruiken gemiddeld 85 SaaS-applicaties en meer dan vijf afzonderlijke tools alleen al voor het ontdekken, monitoren of classificeren van data, waardoor veiligheid moeilijker te beheren en te integreren is.

Hoe u de juiste AI-stack kiest voor uw cybersecurity-startup

U begrijpt de componenten en de tools, maar hoe neemt u uiteindelijk de definitieve beslissing? Als u uw keuze baseert op een flitsende demo in plaats van op de unieke context van uw start-up, kunt u een stack kiezen die niet past bij uw dreigingsmodel of niet mee kan groeien met uw Business.

Gebruik dit vijfstappenplan om een systematische, contextbewuste keuze te maken. 👇

1. Stem af op uw specifieke behoeften op gebied van veiligheid

Begin niet met tools, maar met uw bedreigingen. Een B2B SaaS-startup die financiële gegevens verwerkt, heeft heel andere prioriteiten op het gebied van veiligheid dan een bedrijf dat mobiele games ontwikkelt. Door eerst uw specifieke risico's in kaart te brengen, zorgt u ervoor dat u investeert in AI die uw daadwerkelijke problemen oplost.

Stel jezelf de vraag:

- Wat is uw belangrijkste bedreigingsvector? Maakt u zich meer zorgen over netwerkinbraken, bedreigingen van binnenuit, malware of gegevenslekken?

- Welke nalevingsvereisten zijn van toepassing? Regelgeving zoals SOC 2, HIPAA of PCI-DSS zal een grote invloed hebben op uw toolkeuzes.

- Wat is uw huidige detectiekloof? Bepaal waar uw bestaande maatregelen voor veiligheid het zwakst zijn en richt uw AI-investeringen daar eerst op.

🔍 Wist u dat? CISO's van grote ondernemingen jongleren gemiddeld met 75 tools voor veiligheid tegelijk en bijna de helft zegt dat hun stack alleen al in het afgelopen jaar is gegroeid. Maar meer tools betekenen niet minder problemen. Tweederde heeft in de afgelopen 24 maanden nog steeds te maken gehad met een inbreuk, wat aantoont dat complexe, opgeblazen stacks de veiligheid juist moeilijker maken in plaats van sterker.

2. Evalueer de integratie met bestaande tools

Uw startup beschikt al over cloudinfrastructuur, tools voor veiligheid en gevestigde werkstroom. Een AI-tool die niet naadloos integreert met wat u al gebruikt, zorgt voor operationele wrijving en werkversnippering. Geef prioriteit aan tools met robuuste API's, vooraf gebouwde integraties en flexibele ondersteuning voor gegevensformaten.

🚀 Voordeel van ClickUp: Maak een verbinding tussen uw cloudinfrastructuur, tools voor veiligheid en samenwerkingsplatforms in één operationele laag met ClickUp-integraties. Het haalt waarschuwingen, updates en acties naar uw werkruimte, waardoor versnippering wordt verminderd en bestaande werkstroom behouden blijft.

3. Houd rekening met schaalbaarheid en toekomstige groei

Denk 18 maanden vooruit, niet alleen aan vandaag. Een oplossing die perfect werkt voor een team van tien personen, kan bezwijken onder de datalast van een bedrijf met 100 medewerkers.

Evalueer zowel de technische schaalbaarheid (kan het 10 keer zoveel data verwerken?) als de commerciële schaalbaarheid (blijft het prijsmodel betaalbaar naarmate uw gebruik toeneemt?).

🧠 Leuk weetje: De term ‘ computervirus ’ werd in 1983 bedacht door Fred Cohen tijdens zijn experimenten met zelfreplicerende code.

4. Breng kosten en mogelijkheden in evenwicht

De catalogusprijs van een tool is slechts een deel van het verhaal. Om de werkelijke totale kosten van het eigendom (TCO) te begrijpen, moet u rekening houden met:

- Implementatietijd

- Training van medewerkers

- Doorlopend onderhoud

- Opportuniteitskosten van de aandacht van uw team

Soms wordt de 'goedkoopste' open-sourceoptie de duurste als je rekening houdt met de engineeringuren die nodig zijn om deze draaiende te houden.

5. Beoordeel hoe leveranciers de community ondersteunen

Als je een lean startup bent, kun je het je niet veroorloven om vast te lopen. De kwaliteit van de documentatie van een leverancier, de responsiviteit van hun ondersteuningsteam en de levendigheid van hun gebruikersgemeenschap zijn cruciale factoren.

Voor open-source tools kan een sterke community net zo waardevol zijn als het ondersteuningsteam van een provider, omdat deze een reddingsboei biedt wanneer u in de problemen komt.

Hoe u de veiligheid van uw AI-stack in de loop van de tijd kunt optimaliseren

Je hebt je AI-stack geïmplementeerd, maar het werk is nog niet gedaan. Je modellen kunnen verouderd raken, de prestaties kunnen achteruitgaan en je dure stack kan elke dag minder effectief worden.

Om dit te voorkomen, moet u uw AI-stapel voor veiligheid behandelen als een levend product dat voortdurende zorg en verbetering vereist:

- Stel basisstatistieken vast: Voordat u de AI implementeert, moet u belangrijke statistieken bijhouden, zoals het percentage valse positieven, de gemiddelde detectietijd (MTTD) en de werklast van analisten. Zo krijgt u een duidelijk beeld van de situatie voor en na de implementatie en kunt u de impact van de AI meten.

- Creëer feedbackloops: De beslissingen die uw menselijke analisten nemen op basis van waarschuwingen zijn waardevolle gegevens. Voer deze informatie terug in uw modellen om ze te helpen leren van hun fouten en slimmer te worden.

- Plan regelmatige evaluaties: Beoordeel minstens elk kwartaal de prestaties van uw modellen ten opzichte van uw basisstatistieken en evalueer hoe het dreigingslandschap is veranderd.

- Plan modelupdates: Zorg voor een duidelijk, herhaalbaar proces voor het testen en implementeren van verbeterde modellen in uw productieomgeving zonder uw activiteiten op gebied van veiligheid te verstoren.

- Consolideer waar mogelijk: Naarmate uw stack volwassener wordt, kunt u zoeken naar mogelijkheden om tools te consolideren door platforms te kiezen die meerdere use cases kunnen dekken, waardoor uw architectuur wordt vereenvoudigd en de kosten worden verlaagd.

🧠 Leuk weetje: Een van de vroegste vormen van 'hacking' was telefoonfraude in de jaren zestig, waarbij aanvallers het telefoonsysteem misbruikten met behulp van geluidsfrequenties.

Toekomstige trends in AI-cybersecuritystacks

U staat op het punt een grote investering te doen en u wilt geen tool kiezen die over twee jaar alweer verouderd is. Door nieuwe trends in de gaten te houden, kunt u toekomstbestendige beslissingen nemen en voorop blijven lopen:

- LLM's voor analyse van de veiligheid: Large Language Models vinden hun weg naar het SOC en bieden natuurlijke taalinterfaces waarmee analisten vragen kunnen stellen als: 'Toon mij al het ongebruikelijke uitgaande verkeer van de laptop van deze gebruiker in de afgelopen 24 uur'.

- AI-agenten : AI-systemen evolueren om bedreigingen te detecteren en tegelijkertijd automatisch maatregelen te nemen om deze in te dammen, zoals het isoleren van een gecompromitteerde machine van het netwerk.

- Uniforme oplossingen: De sector verschuift van tientallen nicheoplossingen naar geconvergeerde platforms die de integratieschuld verminderen.

- AI-aangedreven aanvalssimulatie: in plaats van te wachten op echte aanvallen, beginnen startups AI te gebruiken om hun eigen verdedigingsmechanismen continu en automatisch te testen, zodat ze zwakke plekken kunnen opsporen en verhelpen voordat aanvallers er misbruik van kunnen maken.

Hoe ClickUp cybersecurity-startups helpt bij het beheren van hun AI-stack

Naarmate cybersecurity-startups AI gaan gebruiken, groeien hun stacks snel en fragmenteren ze nog sneller. Detectietools, cloudplatforms, MLOps-werkstroomen, documentatie en samenwerkingssystemen staan vaak los van elkaar, waardoor teams gedwongen worden om van context te wisselen.

ClickUp fungeert als het bindweefsel tussen uw AI-systeem voor veiligheid. In plaats van nog een andere puntoplossing toe te voegen, centraliseert het intelligentie, werkstroom en uitvoering in één enkele, contextbewuste werkruimte.

Laten we eens kijken hoe! 👇

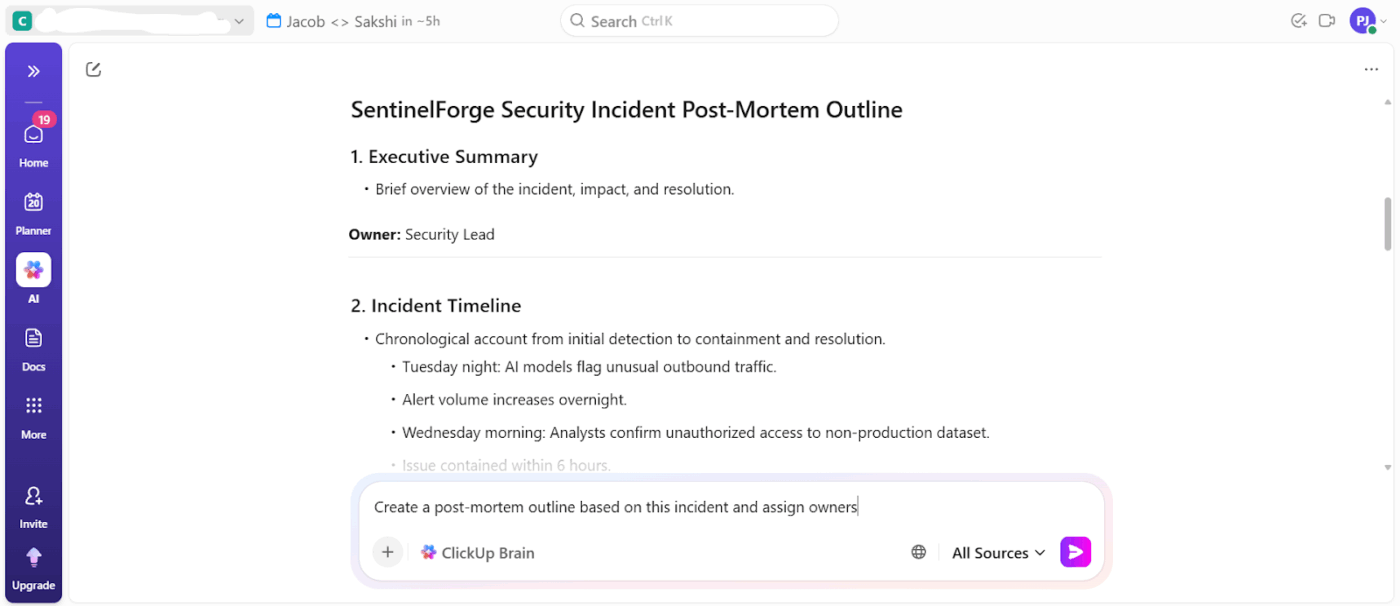

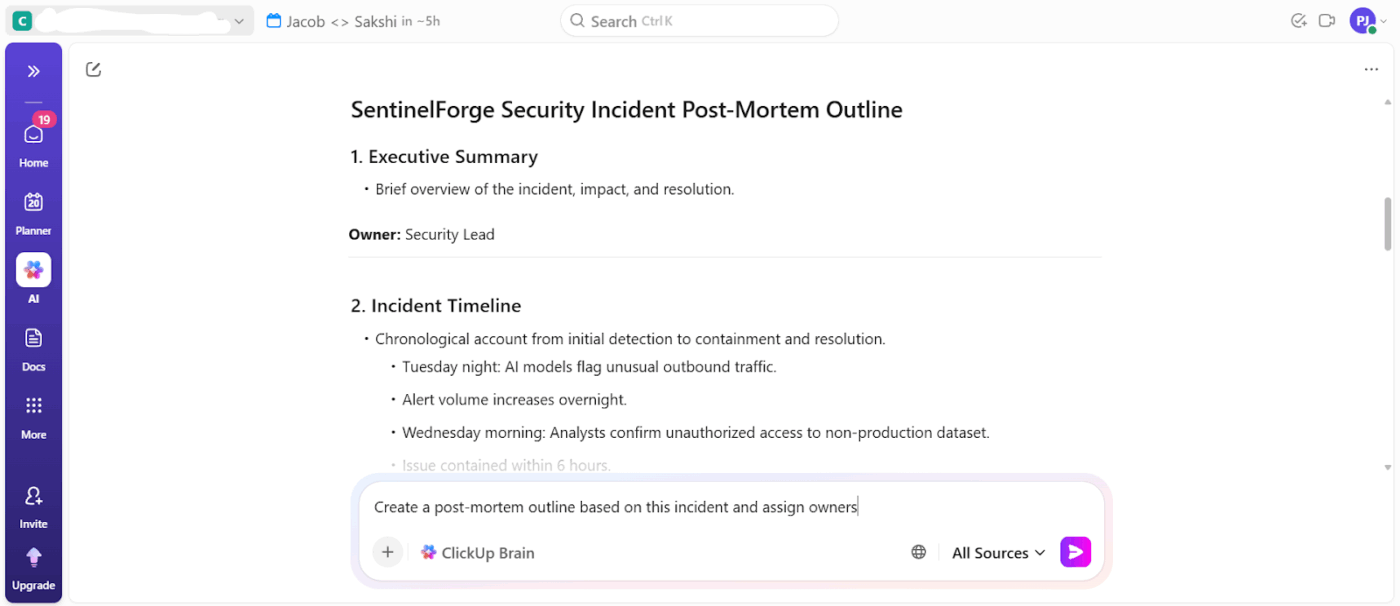

Zet context van veiligheid om in onmiddellijke actie met ClickUp Brain

ClickUp Brain fungeert als uw contextuele AI, leeft in uw ClickUp-werkruimte en begrijpt uw projecten, taken, documenten en werkstroomen in realtime. In plaats van gescheiden, uit hun context gehaalde AI-reacties, beantwoordt het vragen, vat het incidentonderzoeken samen en creëert en actualiseert het ClickUp-taken op basis van beveiligingslogboeken.

Stel dat een waarschuwing over de veiligheid een meerdaags onderzoek triggert waarbij logboeken, chatgesprekken, Taaken voor herstel en een evaluatie na het incident betrokken zijn.

Je kunt ClickUp Brain rechtstreeks vragen om het incident samen te vatten aan de hand van gekoppelde taken, opmerkingen en documenten, en vervolgens automatisch vervolgacties en leiderschapspoorten genereren. Dit dicht de kloof tussen AI-analyse en uitvoering, waar de meeste tools voor veiligheid tekortschieten.

📌 Voorbeeldprompts:

- Vat dit incident samen aan de hand van alle gekoppelde taken, opmerkingen en documenten

- Welke hersteltaken staan er deze week nog open voor incidenten met een hoge ernstgraad?

- Maak een post-mortemoverzicht op basis van dit incident en wijs eigenaars toe

- Welke waarschuwingen hebben vorige maand de meeste tijd van analisten gekost?

- Welke beslissingen zijn tijdens dit onderzoek genomen en door wie?

Het beste van alles is dat alles direct doorzoekbaar is met ClickUp Brain, onze AI-assistent die vragen kan beantwoorden en informatie kan vinden in uw hele werkruimte.

Dit is wat Kara Smith, MBA, PMP®, Operations Program Manager, Instant Teams, te zeggen had over het gebruik van ClickUp:

Alle teams kunnen profiteren van automatisering en ClickUp heeft dat voor letterlijk elk scenario dat ik ben tegengekomen, maar het GROTE pluspunt van ClickUp is de vereenvoudiging van processen en tools in één werkzone... Wij zijn een innovatief bedrijf dat het beste functioneert met platforms waarmee we het supersnelle tempo van een snelgroeiende startup kunnen bijhouden en ClickUp voldeed het beste aan dat doel.

Alle teams kunnen profiteren van automatisering en ClickUp heeft dat voor letterlijk elk scenario dat ik ben tegengekomen, maar het GROTE pluspunt van ClickUp is de vereenvoudiging van processen en tools in één werkzone... Wij zijn een innovatief bedrijf dat het beste functioneert met platforms waarmee we het supersnelle tempo van een snelgroeiende startup kunnen bijhouden, en ClickUp voldeed het beste aan dat doel.

Breng de intelligentie in uw stack voor veiligheid samen met ClickUp Brain MAX.

Maak een einde aan AI-wildgroei en breng al uw intelligentie samen op één plek met ClickUp Brain MAX. Dit is een gecentraliseerde desktop-app die uw volledige toolchain begrijpt. Zo hoeft u niet met tientallen AI-tools te jongleren om zinvolle inzichten te verkrijgen.

U krijgt:

- Uniforme zoekfunctie en kennis: zoek in ClickUp en gekoppelde apps vanuit één AI-interface.

- Spraakgestuurd werk: Gebruik natuurlijke spraakopdrachten om snel taken, documenten of commando's op te stellen met ClickUp Talk-to-Text.

- Minder fragmentatie van tools: krijg toegang tot meerdere AI-modellen zoals ChatGPT, Gemini en Claude in één contextbewuste hub.

Krijg toegang tot alle AI-tools die je nodig hebt:

Automatiseer activiteiten op gebied van veiligheid met ClickUp Super Agents

Delegeer end-to-end-taken en werkstroomen die beveiligingsteams normaal gesproken vertragen met ClickUp Super Agents. Dit zijn AI-teamgenoten die in uw ClickUp-werkruimte zijn ingebouwd en die uw werkitems volledig onthouden en in context begrijpen.

In plaats van alleen maar vragen te beantwoorden, plannen, uitvoeren en monitoren ze meerstapswerkstroomen met behulp van zowel werkruimtegegevens als verbonden apps.

📌 Voorbeeldprompt: Je bent een Security Operations Super Agent die verantwoordelijk is voor het coördineren van incidentrespons, het behouden van zichtbaarheid in de AI-beveiligingsstack en het verminderen van handmatige overhead voor het beveiligingsteam. Je doel is ervoor te zorgen dat beveiligingswaarschuwingen, onderzoeken en vervolgacties consistent worden bijgehouden, gedocumenteerd en geëscaleerd.

Bouw uw eigen Super Agent:

(AI) Stack Up op ClickUp

Cybersecurity-startups hebben het moeilijk omdat te veel slimme tools op te veel verschillende plaatsen terechtkomen en aan niemand toebehoren. De 'juiste' AI-stack draait om het creëren van een systeem waarin AI-outputs worden omgezet in echte beslissingen, echte werkstroomen en echte verantwoordelijkheid.

Dat is waar ClickUp stilletjes het zware werk doet. Het biedt u één werkruimte om AI-initiatieven te beheren, beslissingen te documenteren, eigendom bij te houden, follow-ups te automatiseren en de resultaten van uw AI-tools operationeel te maken.

Met ClickUp Brain, Brain MAX en Super Agents geïntegreerd in hetzelfde systeem waarin uw team al werkt, is AI niet langer een apart tabblad, maar wordt het onderdeel van de manier waarop het werk wordt gedaan.

Meld je vandaag nog gratis aan bij ClickUp! ✅

Veelgestelde vragen

Wat is het verschil tussen een AI-native cybersecuritytool en een AI-verbeterd verouderd systeem?

AI-native tools zijn gebouwd met machine learning als kern, terwijl AI-verbeterde verouderde systemen ML-functies toevoegen aan oudere, op regels gebaseerde architecturen. Het praktische verschil komt vaak tot uiting in de flexibiliteit, nauwkeurigheid en naadloze integratie van de AI in de werkstroom van de tool.

Hoe coördineren cybersecurity-startups de implementatie van AI-tools voor veiligheid tussen teams op afstand?

Beveiligingsteams op afstand gedijen bij gecentraliseerde documentatie, duidelijke taakverdeling en communicatie die over verschillende tijdzones heen werkt. Een geconvergeerde werkruimte houdt implementatieplannen, leveranciersaantekeningen en technische specificaties op één plek, toegankelijk voor iedereen.

Kan AI menselijke analisten voor de veiligheid bij een start-up volledig vervangen?

Nee, het doel is uitbreiding, niet vervanging. AI is ongelooflijk krachtig voor het verwerken van gegevens op grote schaal, maar menselijke analisten bieden cruciale context, maken genuanceerde beoordelingen en onderzoeken nieuwe bedreigingen die modellen nog nooit zijn tegengekomen.

Waarin verschilt een AI-stapel voor veiligheid voor startups van die voor ondernemingen?

Startups geven prioriteit aan snellere implementatie, lagere operationele overhead en tools waarvoor geen speciaal ML-engineeringteam nodig is. Ondernemingen met meer middelen kunnen investeren in meer aangepast maatwerk, grotere datawetenschapsteams opbouwen en complexe architecturen met meerdere leveranciers beheren.