Biedt Wiz u wel degelijk zichtbaarheid, maar schiet het tekort op het gebied van realtime herstel, telemetrie op hostniveau of analyse van netwerkverkeer?

U bent zeker niet de enige die de tekortkomingen opmerkt.

Naarmate cloudomgevingen steeds complexer worden, hebben veiligheidsteams tools nodig die risico's identificeren en helpen beperken.

In deze blogpost worden enkele van de beste concurrenten van Wiz besproken die deze ontbrekende stukjes invullen. Blijf tot het einde kijken om te zien hoe ClickUp (ja, het productiviteitplatform!) efficiënte samenwerking op het gebied van cloudveiligheid ondersteunt. 🔐

Waar moet u op letten bij concurrenten van Wiz?

Wanneer u op zoek gaat naar de beste alternatieven voor Wiz, begin dan met het identificeren van de specifieke hiaten in uw cybersecurity-projectmanagement. De juiste oplossing vult deze hiaten direct op en versterkt uw algehele veiligheid. Hier zijn enkele functies waar u op moet letten:

- Agentgebaseerde hosttelemetrie: Zoek naar concurrenten van Wiz die lichtgewicht agents inzetten om proces-, bestands- en registeractiviteiten vast te leggen voor uitgebreidere forensische analyses

- Geautomatiseerde herstelwerkstroom: Geef prioriteit aan platforms die kunnen worden geïntegreerd met ticketsystemen en automatisch oplossingen of beleidsupdates toepassen

- Netwerkverkeeranalyse: Kies tools die continue verkeersinspectie en detectie van afwijkingen in virtuele privéclouds (VPC's) integreren

- Misleiding en honeypots: Evalueer oplossingen met native honeypot-implementatie om aanvallers in de val te lokken en laterale bewegingen te ontdekken

- Geavanceerde SBOM en supply chain-scanning: Overweeg providers die volledige software bill-of-materials (SBOM) in kaart brengen en upstream kwetsbaarheden signaleren

- aangepast dashboard en rapportage:* Richt u op alternatieven voor Wiz met widgets die u kunt verslepen, gepersonaliseerde statistieken en white label-rapportage

- ondersteunen op locatie en voor verouderde systemen: *Kies een leverancier met zowel cloud- als on-premise agents voor uniforme dekking in hybride of verouderde omgevingen

🧠 Leuk weetje: In 2013 sloot AWS een overeenkomst ter waarde van 600 miljoen dollar met de CIA, waarmee de fase werd ingeluid voor veilige cloudadoptie in de publieke sector. Dit was het begin van het nu bloeiende GovCloud-ecosysteem.

Wiz-concurrenten in één oogopslag

Hieronder vindt u een tabel waarin alle concurrenten en alternatieven van Wiz worden vergeleken. 📊

| Tool | Het beste voor | *beste functies | Prijzen* |

| Palo Alto Prisma Cloud | End-to-end cloudveiligheid en DevSecOps voor middelgrote tot grote ondernemingen | Cloud Security Posture Management (CSPM), Cloud Werklast Protection (CWPP), Cloud Infrastructure Entitlement Management (CIEM), AI-aangedreven risicoprioritering | Aangepaste prijzen |

| Lacework | Polygraafgedragsafwijkingsdetectie en volledige zichtbaarheid voor middelgrote tot Enterprise ondernemingen | Gedragsgebaseerde detectie van afwijkingen, prioritering van risico's, geautomatiseerde nalevingscontroles | Aangepaste prijzen |

| Orca Veiligheid | Agentloos kwetsbaarheidsbeheer voor kleine tot middelgrote Business met multi-cloudomgevingen | Contextrijke prioritering, visualisatie van aanvalspaden, SideScanning-technologie | Aangepaste prijzen |

| Tenable | Breed kwetsbaarheidsbeheer in cloud- en on-premise-omgevingen voor Enterprise | CSPM, uniforme kwetsbaarheidsscans, Infrastructure as Code (IaC)-veiligheid | Aangepaste prijzen |

| Aqua Veiligheid Software | Cloud-native volledige levenscyclus beveiliging voor kleine tot middelgrote IT-teams en DevOps-teams met behoefte aan containerveiligheid | Container- en Kubernetes-runtimebescherming, serverloze werklasten, CI/CD-pijplijnintegratie | Aangepaste prijzen |

| Microsoft Defender voor Cloud | Beheer van de veiligheid voor middelgrote bedrijven in Microsoft-gebaseerde cloudomgevingen | Native CSPM en CWP met gecentraliseerde waarschuwingen, ingebouwde regelgevingsnormen en rapportage, Azure-integratie | Aangepaste prijzen |

| Qualys | Agentgebaseerde en agentloze beveiligingsscans voor ondernemingen en grote Teams van ontwikkelaars | Hybride assetbescherming (cloud + verouderd), gecentraliseerde rapportage, CSPM voor multi-cloud | Aangepaste prijzen |

| Check Point | Geïntegreerd beveiligings- en posturebeheer voor middelgrote bedrijven en ondernemingen | CSPM, cloud-native bedreigingspreventie, serverloze veiligheid, API's van derden ondersteunen | Aangepaste prijzen |

| Sysdig | Kubernetes-intensieve DevSecOps-activiteiten voor kleine tot middelgrote bedrijven | Incidentforensisch onderzoek met eBPF, realtime detectie van bedreigingen, prioritering van kwetsbaarheden | Aangepaste prijzen |

| Snyk | Dev-first veiligheid voor code, containers en IaC voor grote teams van ontwikkelaars en ondernemingen | Shift-left-veiligheid, ontwikkelaarsgerichte werkstroom, CI/CD-integratie, | Free abonnement beschikbaar; betaalde abonnementen vanaf $ 25 per maand |

De 10 beste concurrenten en alternatieven voor Wiz

Laten we nu eens dieper ingaan op de beste concurrenten van Wiz. 👇

Hoe we software beoordelen bij ClickUp

Ons redactieteam volgt een transparant, op onderzoek gebaseerd en leveranciersonafhankelijk proces, zodat u erop kunt vertrouwen dat onze aanbevelingen zijn gebaseerd op de werkelijke waarde.

Hier volgt een gedetailleerd overzicht van hoe we software beoordelen bij ClickUp.

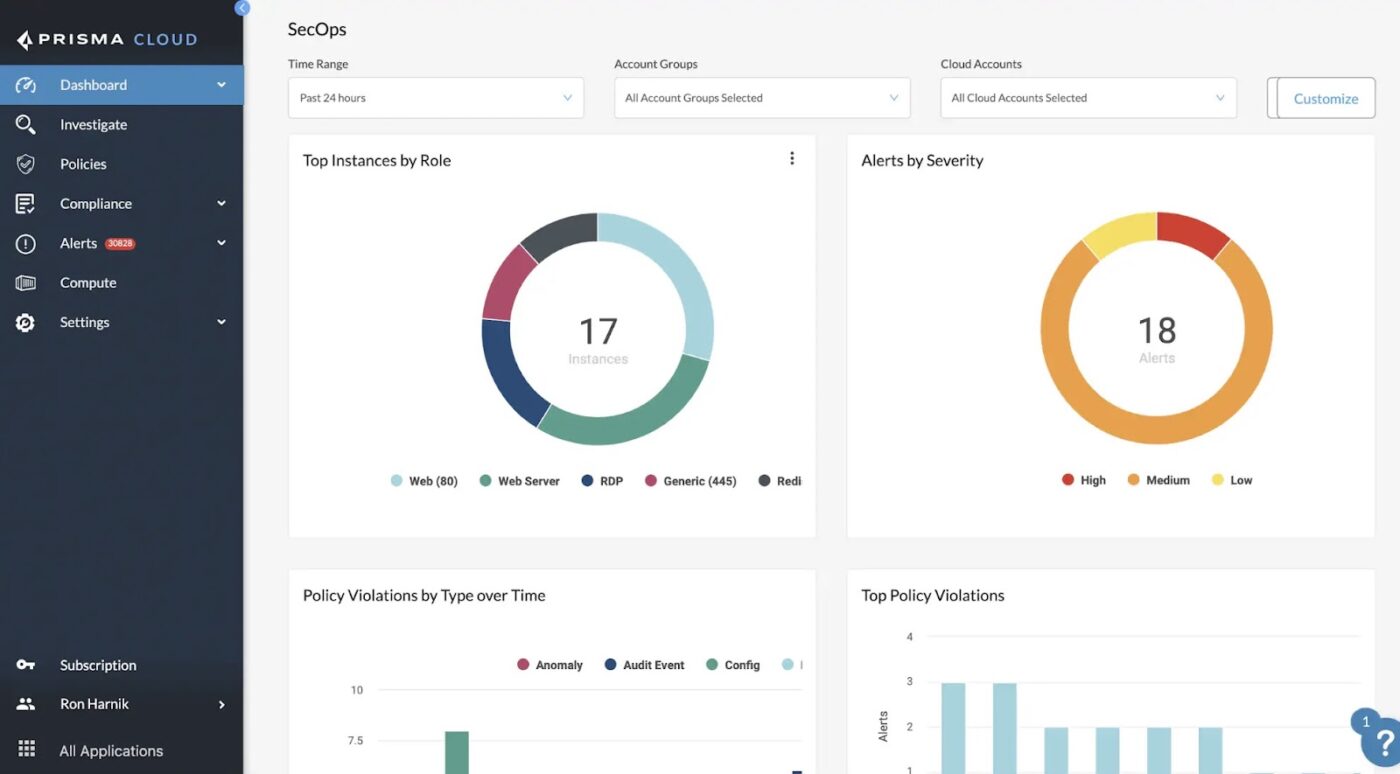

1. Palo Alto Prisma Cloud (het beste voor end-to-end cloudveiligheid en DevSecOps-integratie)

Prisma Cloud in Palo Alto Networks is een uitgebreid Cloud-Native Application Protection Platform (CNAPP) dat is ontworpen om applicaties gedurende hun hele levenscyclus te beschermen, van code tot cloud.

Met een combinatie van machine learning, geavanceerde analyses en Precision AI worden infrastructuur, applicatielevel code en werklasten continu gescand om verkeerde configuraties, beleidsschendingen en actieve bedreigingen te detecteren.

Het kan ook worden geïntegreerd met het bredere beveiligingsecosysteem van Palo Alto, waaronder Cortex XDR en WildFire, waardoor het eenvoudiger wordt om een uniforme beveiligingsstrategie op te zetten.

Beste functies van Palo Alto Prisma Cloud

- Beveilig uw infrastructuur bij verschillende providers met cloudbeveiligingsbeheer (CSPM) om verkeerde configuraties, afwijkingen en beleidsschendingen op te sporen

- Bescherm werklasten en containers met cloud workload protection (CWP), inclusief agentloze scanning voor VM's, serverloze en Kubernetes-omgevingen

- Versterk uw CI/CD-pijplijnen door middel van geïntegreerde code-veiligheid, IaC-scanning, softwarecompositieanalyse en detectie van geheimen vóór runtime

- Krijg diepgaand zichtbaarheid en controle over assets in multi-cloud- en hybride omgevingen

Limiet van Palo Alto Prisma Cloud

- Het vereist een complexe en tijdrovende eerste installatie, vooral als u nog geen ervaring hebt met Palo Alto-tools

- Ontbrekende documentatie, met name voor geavanceerde gebruiksscenario's en praktijkvoorbeelden van implementatie

Prijzen van Palo Alto Prisma Cloud

- Aangepaste prijzen

Beoordelingen en recensies van Palo Alto Prisma Cloud

- G2: 4,4/5 (390+ beoordelingen)

- Capterra: Onvoldoende beoordelingen

Wat zeggen echte gebruikers over Palo Alto Prisma Cloud?

Dit is wat een G2-recensie te zeggen had over deze concurrent van Wiz:

Wat ik het beste vind aan Prisma Access is dat het consistente, cloud-provider beveiliging biedt voor alle gebruikers, ongeacht hun locatie. De integratie met andere tools van Palo Alto Networks, zoals Cortex en Panorama, maakt het eenvoudiger om de beveiligingsstatus te beheren en te bewaken vanuit een gecentraliseerd dashboard.

Wat ik het beste vind aan Prisma Access is dat het consistente, cloud-provider beveiliging biedt voor alle gebruikers, ongeacht hun locatie. De integratie met andere tools van Palo Alto Networks, zoals Cortex en Panorama, maakt het eenvoudiger om de beveiligingsstatus te beheren en te bewaken vanuit een gecentraliseerd dashboard.

🔍 Wist u dat? In het begin van de jaren negentig waren websites voornamelijk HTTP. Pas in 1994 introduceerde Netscape HTTPS om browserverkeer te versleutelen, wat leidde tot het eerste gesprek over webveiligheid.

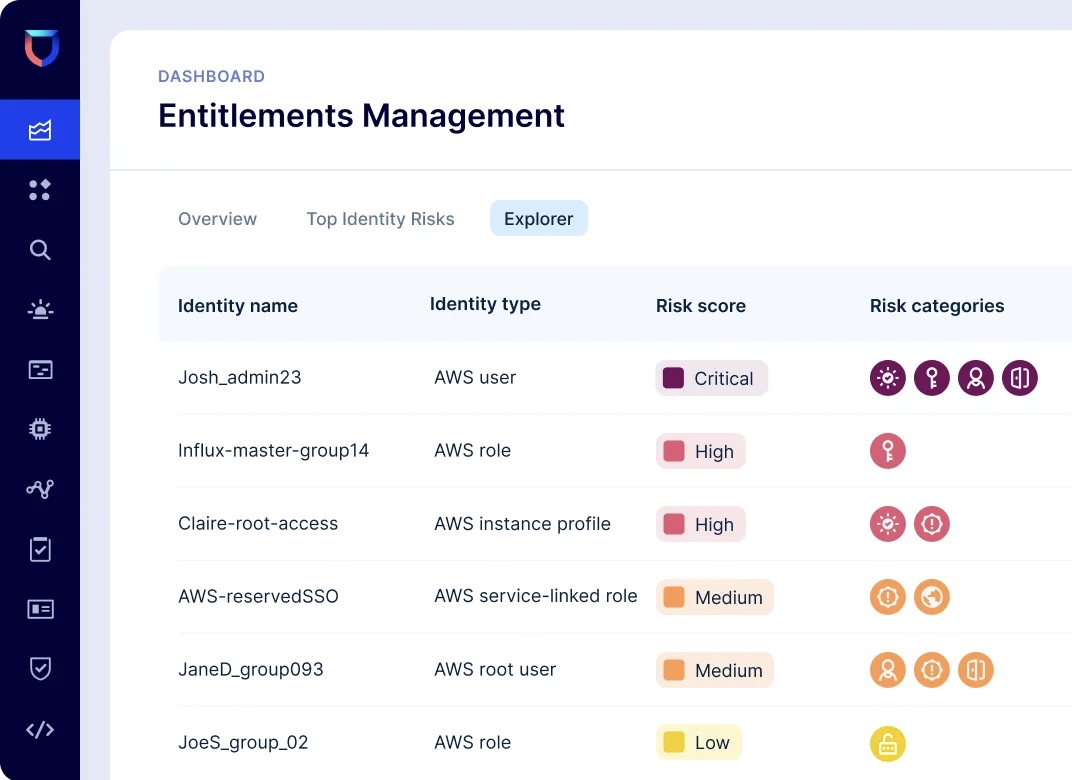

2. Lacework (het beste voor cloudomgevingen met compliance-eisen)

Lacework FortiCNAPP helpt teams om cloudrisicosignalen te verbinden met realtime detectie van bedreigingen, of het nu gaat om het analyseren van verkeerde configuraties of het bepalen hoe clientgegevens veilig kunnen worden opgeslagen. Het creëert een naadloze weergave van kwetsbaarheden, verkeerde configuraties en actieve bedreigingen in uw volledige cloudomgeving.

Met native ondersteuning voor AWS, Azure en Google Cloud analyseert het platform continu activiteiten om vroege tekenen van ransomware, cryptojacking en gecompromitteerde inloggegevens op te sporen.

Beste functies van Lacework

- Detecteer zero-day-aanvallen vroegtijdig met het Polygraph® Data Platform dat afwijkend gedrag en dreigingspatronen aan het licht brengt

- Ontdek identiteitsrisico's met CIEM, dat toestemming beoordeelt en rollen met te veel rechten in verschillende clouds markeert

- Vereenvoudig herstel met geautomatiseerde inzichten in verkeerde configuraties, kwetsbaarheden en beleidsschendingen

- Schakel over naar geïntegreerde IaC-veiligheid, SAST en softwarecompositieanalyse (SCA) om problemen vóór de implementatie op te sporen

- Automatiseer nalevingscontroles en rapportage voor verschillende industrienormen

Lacework limiet

- Geen realtime bijhouden van herstelmaatregelen; gesloten problemen verdwijnen pas na meer dan 24 uur

- Gebruikers vinden het configureren van waarschuwingen moeilijk en willen betere integraties met Slack, Datadog, SIEM-tools en ticketplatforms

Prijzen van Lacework

- Aangepaste prijzen

Beoordelingen en recensies van Lacework

- G2: 4,4/5 (380+ beoordelingen)

- Capterra: Onvoldoende beoordelingen

📮 ClickUp Insight: 74% van de werknemers gebruikt twee of meer tools om de informatie te vinden die ze nodig hebben, waarbij ze heen en weer springen tussen e-mails, chat, aantekeningen, projectmanagementtools en documentatie. Dit voortdurende wisselen van context kost tijd en vertraagt de productiviteit. Als alles-in-één app voor werk brengt ClickUp al uw werk – e-mail, chat, documenten, taken en aantekeningen – samen in één doorzoekbare werkruimte, zodat alles precies staat waar u het nodig hebt.

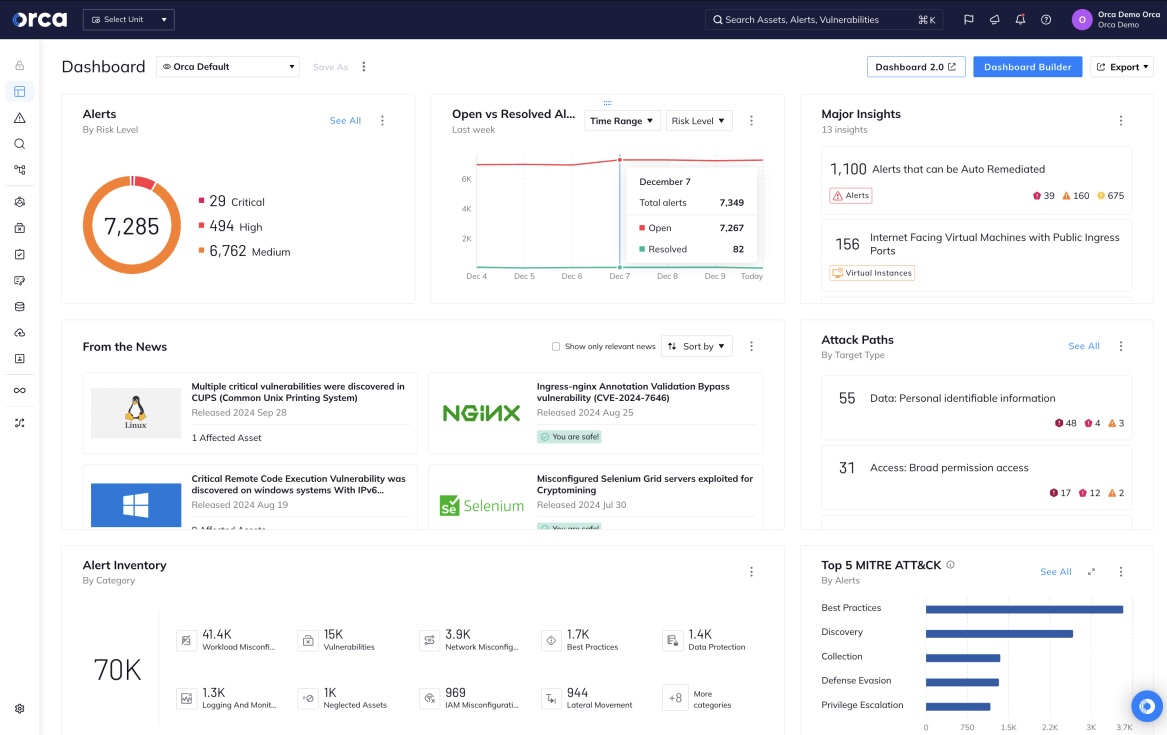

3. Orca Veiligheid (het beste voor snelle implementatie in multi-cloudomgevingen)

Orca Security biedt Teams diepgaand zichtbaarheid in elke laag van hun cloudomgeving zonder dat er agents hoeven te worden geïnstalleerd. Het correleert automatisch risico's, zoals verkeerde configuraties, blootgestelde API's, identiteitsproblemen en kwetsbaarheden, om de meest kritieke bedreigingen aan het licht te brengen.

Deze tool combineert realtime telemetrie, professionele communicatie, geavanceerde risicoprioritering en uitgebreide mogelijkheden om compliance te ondersteunen in één interface.

De focus op 'giftige combinaties' helpt teams om prioriteit te geven aan de 1% van de waarschuwingen die er echt toe doen, waardoor de ruis die vaak gepaard gaat met cloudbeveiligingstools wordt weggefilterd.

Beste functies van Orca Veiligheid

- Implementeer agentloze scans met SideScanning™ voor direct zichtbaarheid in werklasten, risico's en configuraties

- Activeer de Orca Sensor voor bescherming tijdens runtime, waarmee realtime detectie en onderzoek mogelijk is met behulp van lichtgewicht observatie op kernelniveau

- Zorg voor naleving op grote schaal met meer dan 100 kant-en-klare regelgevingskaders, waaronder CIS Benchmarks, PCI DSS, HIPAA en SOC 2

- Verminder operationele overhead en de impact op de productiviteit van productieomgevingen

Limiet van Orca Veiligheid

- Agentloze scans kunnen diepere runtime-inzichten missen in vergelijking met agentgebaseerde concurrenten van Wiz

- Ontbreekt robuuste shift-left-mogelijkheden. Geen bekende IDE/CLI-integraties voor ontwikkelaarswerkstroom

Prijzen van Orca Veiligheid

- Aangepaste prijzen

Beoordelingen en recensies van Orca Veiligheid

- G2: 4,6/5 (meer dan 200 beoordelingen)

- Capterra: 4,8/5 (50+ beoordelingen)

Wat zeggen echte gebruikers over Orca Veiligheid?

Een gebruiker heeft deze recensie gedeeld op Capterra:

Orca is een agentloze benadering van VMS. Dit betekent dat er geen impact is op gebruikers en geen prestatieverlies optreedt. Uw operationele team hoeft geen agents uit te rollen en hoeft ook geen upgrades/downtime te beheren. […] Het product is vrij nieuw en er wordt hard gewerkt aan veel van deze verbeteringen.

Orca is een agentloze benadering van VMS. Dit betekent dat er geen impact is op gebruikers en geen prestatieverlies optreedt. Uw operationele team hoeft geen agents uit te rollen en hoeft ook geen upgrades/downtime te beheren. […] Het product is vrij nieuw en er wordt hard gewerkt aan veel van deze verbeteringen.

🧠 Leuk weetje: Het concept 'zero trust' is bedacht door Forrester-analist John Kindervag, die stelde dat organisaties nooit standaard op een netwerk moeten vertrouwen. Het duurde meer dan tien jaar (en enkele pijnlijke inbreuken) voordat het idee mainstream werd.

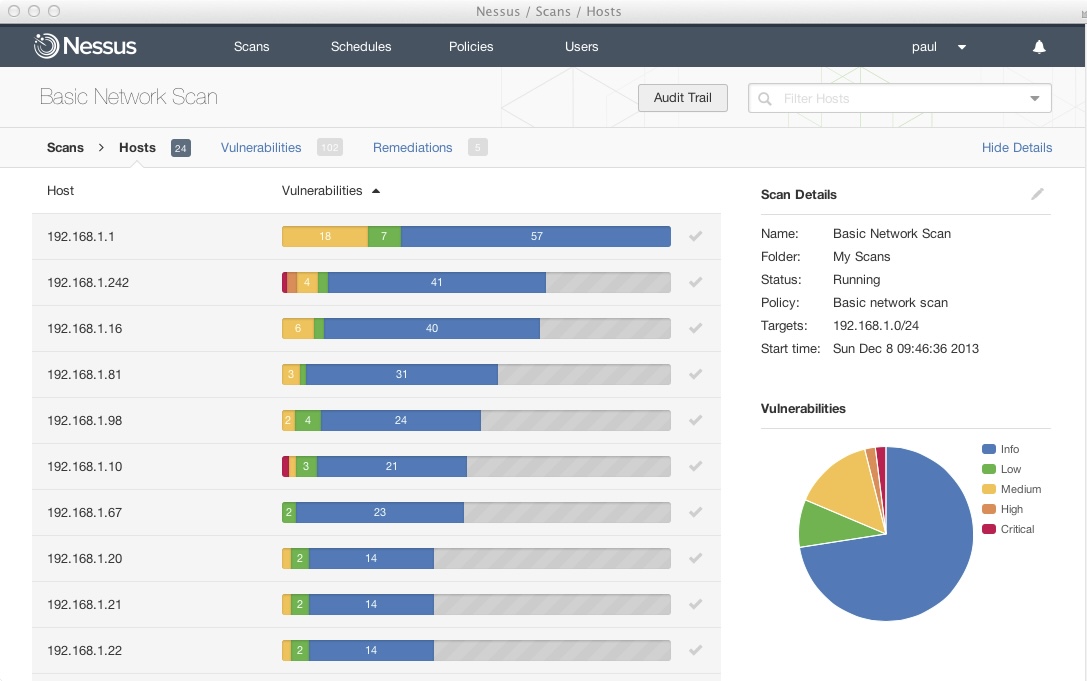

4. Tenable (beste keuze voor uniforme kwetsbaarheidsscans)

Tenable biedt een geconsolideerde aanpak voor het beveiligen van hybride en multi-cloudomgevingen via zijn toonaangevende platform voor blootstellingsbeheer, Tenable One. In plaats van kwetsbaarheden, verkeerde configuraties en identiteitsproblemen als op zichzelf staande problemen te behandelen, legt Tenable verbindingen om een geprioriteerde weergave van risico's binnen uw hele aanvalsoppervlak te bieden.

Het ondersteunt FedRAMP-geautoriseerde oplossingen, waardoor het een betrouwbare keuze is voor overheidsinstanties en sterk gereguleerde omgevingen. De tool biedt ook functies zoals just-in-time (JIT) toegang, autonome patches en AI-gelaagde analyses.

Beste functies van Tenable

- Gesloten identiteitskloven met Tenable ID Exposure, dat verkeerde configuraties en risicovolle toegang in Active Directory en Entra ID detecteert

- Versnel het herstel met Tenable Patch Management, dat automatisch kwetsbaarheden koppelt aan de juiste patches en zelfstandig patches uitvoert

- Hanteer het principe van minimale rechten met Tenable CIEM en JIT-toegang om onnodige cloudtoestemming te beperken

- Integreer controles van veiligheid naadloos in de DevOps-levenscyclus

Limiet van Tenable

- Geen ingebouwde manier om historische scanresultaten automatisch te verwijderen, wat schijfruimte in beslag neemt

- Hoewel het sterk is in kwetsbaarheids- en posture-beheer, zijn de runtime-beveiligingsfuncties mogelijk minder geavanceerd dan die van gespecialiseerde CNAPP-providers

- Het signaleert soms niet-kritieke problemen, waardoor de werklast voor veiligheidsteams toeneemt

Prijzen van Tenable

- Aangepaste prijzen

Tenable-beoordelingen en recensies

- G2: 4,5/5 (meer dan 250 beoordelingen)

- Capterra: Onvoldoende beoordelingen

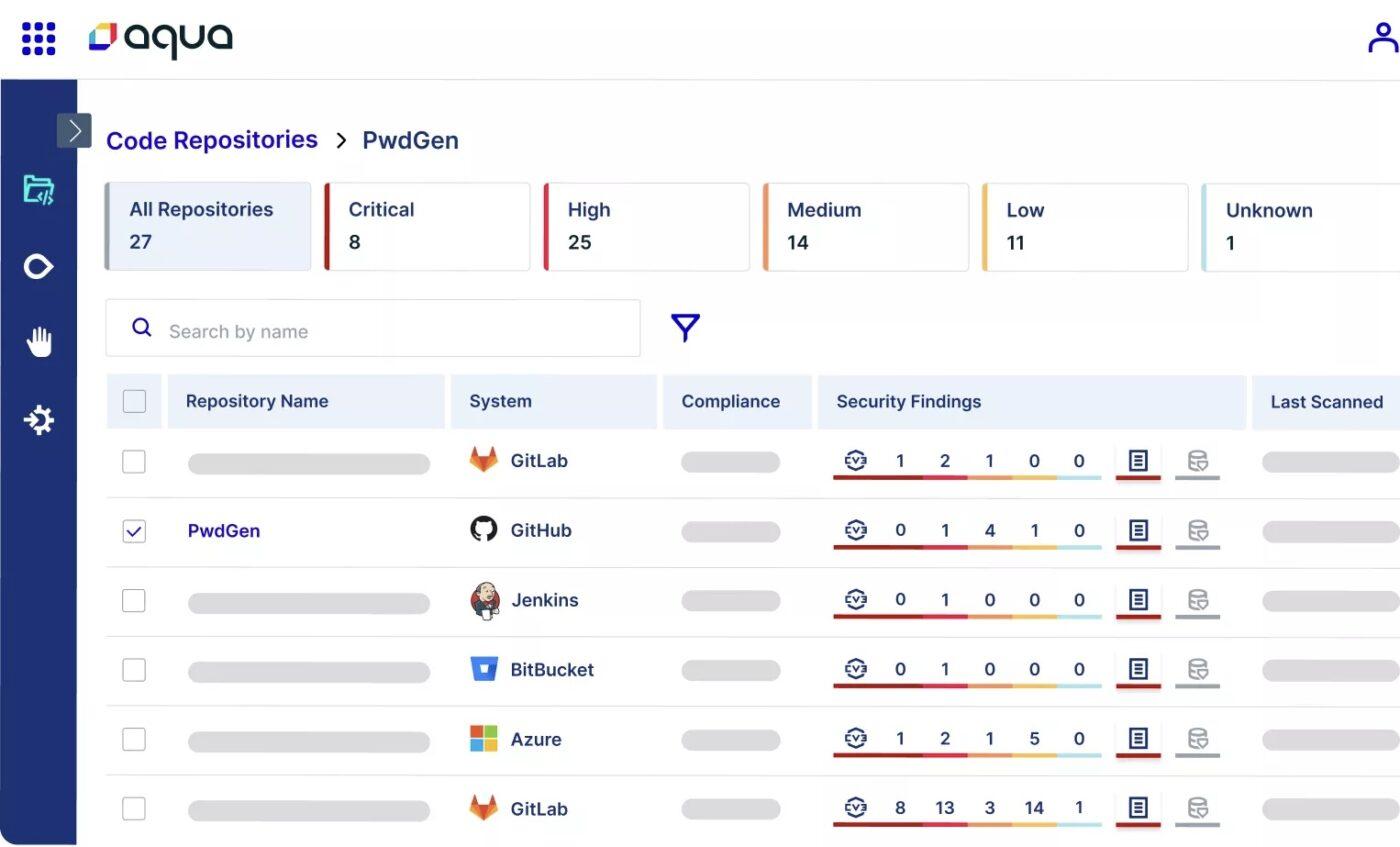

5. Aqua Security Software (het beste voor DevOps-teams met behoeften op het gebied van containerverveiligheid)

Aqua Security helpt moderne applicaties te beveiligen gedurende hun hele levenscyclus, van ontwikkeling en implementatie tot runtime. Dankzij de real-time controles en shift-left scanning kunnen beveiligingsteams kwetsbaarheden vroegtijdig opsporen en snel reageren op actieve bedreigingen zonder de agile ontwikkelingspijplijnen te vertragen.

Dit alternatief voor Wiz maakt gebruik van een combinatie van agentloze en agentgebaseerde methoden voor flexibiliteit in implementatie en dekking. Het maakt de unificatie van code, infrastructuur en werklastveiligheid mogelijk in hybride en multi-cloudomgevingen.

De beste functies van Aqua Veiligheid Software

- Gebruik Universal Code Scanning om kwetsbaarheden, geheimen, IaC-configuratiefouten en malware in alle code en registers op te sporen

- Stel acceptatiepoorten in om beveiligingsbeleid afgestemd op verschillende pijplijnen af te dwingen, zodat niet-conforme werklasten worden tegengehouden voordat ze in productie gaan

- Pas Kubernetes Assurance Policies toe om runtime-controles af te dwingen met behulp van de open policy agent (OPA) en Rego-regels voor beveiligingsbeheer

Limiet van Aqua Veiligheid Software

- Biedt geen ondersteuning om bepaalde artefacttypen, zoals Maven- en npm-pakketten, te scannen

- Limiet API-mogelijkheden, met name voor het zoeken naar afbeeldingen en automatisering

Prijzen van Aqua Veiligheid Software

- Aangepaste prijzen

Beoordelingen en recensies van Aqua Veiligheid Software

- G2: 4,2/5 (meer dan 50 beoordelingen)

- Capterra: Onvoldoende beoordelingen

Wat zeggen echte gebruikers over Aqua Veiligheid Software?

Hier is een kort fragment van een echte gebruiker:

Het is eenvoudig te implementeren, heeft een mooie gebruikersinterface, biedt CI/CD-integratiemogelijkheden, een goed dashboard en een van de sleutelfuncties voor ons is de Kubernetes-veiligheidsfunctie, die in veel andere commerciële tools ontbreekt. Het licentiemodel sluit waarschijnlijk aan bij het langetermijnabonnement van Aquasec, maar ze zouden ook enkele kortetermijn-/laagvolume-prijsmodellen moeten overwegen voor clients die containerbeveiliging willen uitproberen voordat ze beslissen voor een volledige langetermijnoplossing.

Het is eenvoudig te implementeren, heeft een mooie gebruikersinterface, biedt CI/CD-integratieopties, een goed dashboard en een van de sleutelfuncties voor ons is de Kubernetes-veiligheid, die in veel andere commerciële tools ontbreekt. Het licentiemodel sluit waarschijnlijk aan bij het langetermijnabonnement van Aquasec, maar ze zouden ook enkele kortetermijn-/lage-volumeprijzen moeten overwegen voor clients die containerbeveiliging willen uitproberen voordat ze beslissen over een volledige langetermijnoplossing.

🧠 Leuk weetje: Hoewel het concept al bestond, gebruikte Google-CEO Eric Schmidt de term 'cloud computing' voor het eerst tijdens een conferentie in 2006. Vanaf dat moment nam het begrip een hoge vlucht (en de bezorgdheid over de veiligheid ook).

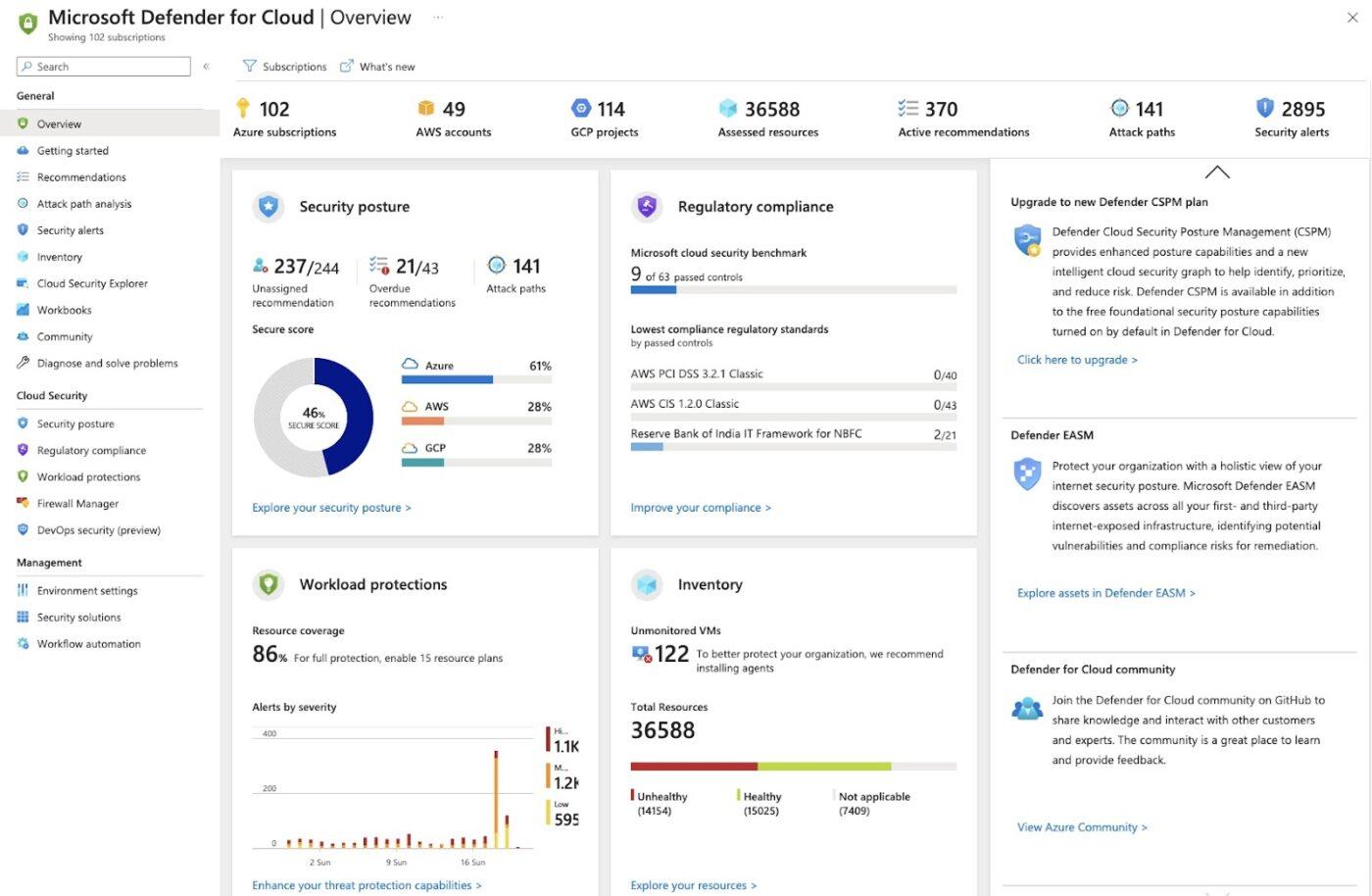

6. Microsoft Defender voor Cloud (het beste voor Microsoft-gebaseerde cloudomgevingen)

Microsoft Defender voor Cloud combineert beveiligingsbeheer, werklastbeveiliging en DevSecOps-mogelijkheden.

Met Microsoft Defender Extended Detection and Response (XDR) kunnen organisaties inzichten uit de cloudinfrastructuur verbinden met waarschuwingen van eindpunten en gebruikeridentiteiten, waardoor een breder beeld van bedreigingen ontstaat.

De functie Secure Score biedt organisaties een duidelijke maatstaf om hun algehele beveiligingsstatus in de loop van de tijd bij te houden en te verbeteren. U kunt ook potentiële aanvalsroutes modelleren met Cloud Security Explorer en governance-regels implementeren in alle bedrijfsonderdelen.

Beste functies van Microsoft Defender

- Profiteer van naadloze, native integratie met het Microsoft Azure-platform

- Identificeer laterale bewegingspaden en zwakke plekken met behulp van Attack Path Analysis en de interactieve Cloud Veiligheid Explorer

- Bescherm hybride en multicloud-werklasten door Defender for Servers, Containers en Opslagruimte toe te passen om infrastructuur, gegevens en applicaties te beveiligen

- Maak gebruik van Microsoft Entra Toestemming Management om buitensporige toestemming voor gebruikers, apps en services in elke cloud te detecteren en te corrigeren

- Breng bedreigingen snel in kaart en onderneem actie met SIEM en veiligheid-coördinatie, AI-werkstroom-automatisering en responsetools (SOAR) om de tijd die nodig is voor herstel te verkorten

Limiet van Microsoft Defender

- Gebruikers rapporteren vaak alarmmoeheid als gevolg van buitensporige notificaties en valse positieven

- Deze concurrent van Wiz heeft moeite met het detecteren van zero-day-aanvallen of malware met verborgen handtekeningen, waardoor het vertrouwen in kritieke dreigingsscenario's een limiet wordt opgelegd

- Het prijs- en licentiemodel kan complex zijn om te begrijpen en te voorspellen, vooral bij multi-cloudimplementaties

Prijzen van Microsoft Defender

- Aangepaste prijzen

Beoordelingen en recensies van Microsoft Defender

- G2: 4,4/5 (meer dan 300 beoordelingen)

- Capterra: Onvoldoende beoordelingen

🔍 Wist u dat? Een van de eerste successen van DevSecOps kwam van de open-source tools van Netflix. Netflix bracht in de jaren 2010 Security Monkey en Stethoscope op de markt en was daarmee een pionier in het integreren van veiligheid in CI/CD-pijplijnen. Dit had een grote invloed op de toekomst van geautomatiseerde CSPM-tools en concurrenten van Wiz.

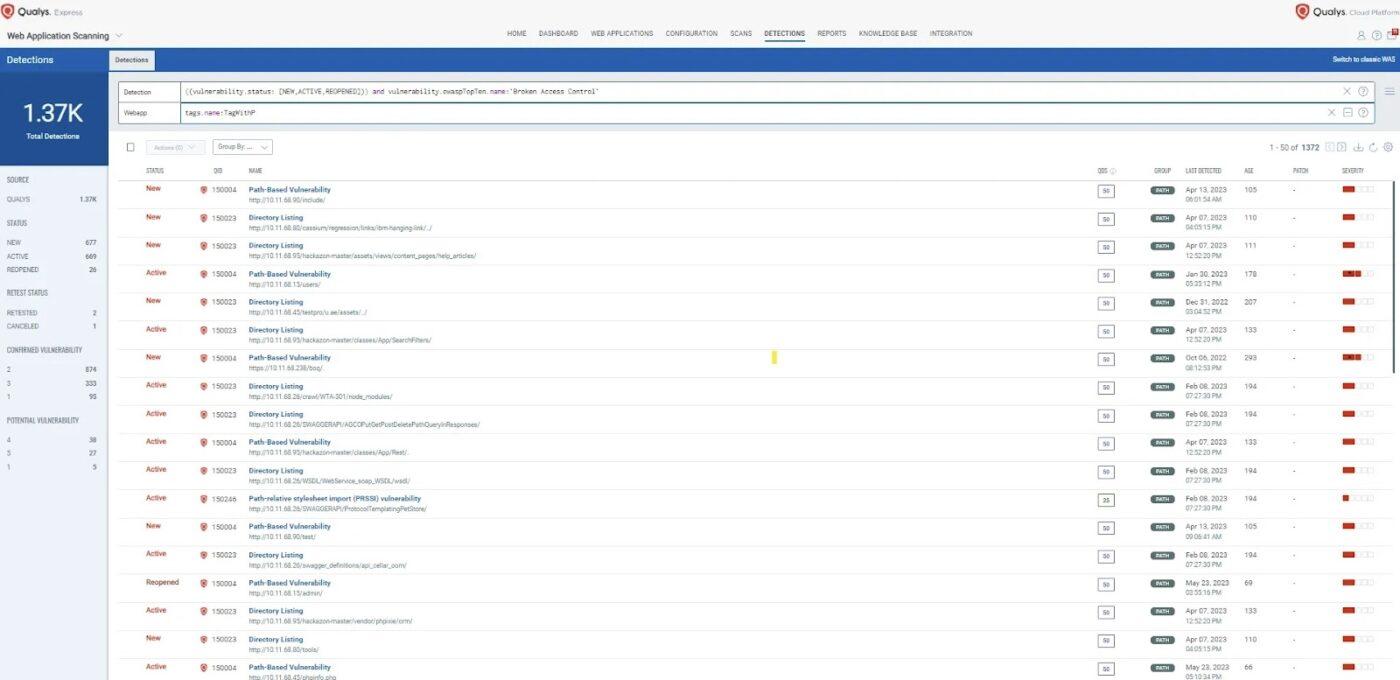

7. Qualys (het beste voor hybride activabeveiliging)

Qualys biedt een uniforme aanpak van cyberbeveiliging met zijn Enterprise TruRisk™ Platform, dat zichtbaarheid in bedrijfsmiddelen, kwetsbaarheidsbeheer, compliance en herstelmaatregelen combineert in één naadloos systeem. Deze concurrent van Wiz biedt supersnelle telemetrie en intelligente correlatie tussen miljarden gegevenspunten.

Het platform maakt gebruik van lichtgewicht Cloud Agents en agentloze scanners om uitgebreide zichtbaarheid en beveiligingsbeoordeling van cloudwerklasten, containers en infrastructuur te bieden. Met de introductie van Qualys TotalCloud, CNAPP en TotalAppSec voor applicatierisico's, breidt Qualys de bescherming uit naar de hele stack.

Het platform ondersteunt IaC-veiligheid, Kubernetes-runtimebescherming en zelfs LLM-veiligheid voor GenAI-implementaties.

Beste functies van Qualys

- Consolideer talrijke veiligheid- en compliancefuncties op één platform

- Gebruik TruRisk Eliminate™ om kritieke kwetsbaarheden zoals CISA KEV's en ransomware-blootstellingen te verhelpen door middel van patching, isolatie of mitigatiewerkstroom

- Scan IaC-sjablonen continu op verkeerde configuraties en controleer SaaS-apps op misbruik van privileges en nalevingsproblemen

- Stroomlijn uw respons met Qualys Flow en bouw geautomatiseerde herstelwerkstroom met behulp van een no-code/low-code-engine

Limieten van Qualys

- Het dashboard is niet intuïtief, waardoor navigatie en het uitvoeren van Taak moeilijker zijn voor nieuwe gebruikers

- Hoewel de detectie sterk is, zijn de functies voor het implementeren van patches en het verhelpen van problemen niet zo naadloos en efficiënt als die van andere concurrenten van Wiz

- Het beheer van het volledige pakket geïntegreerde applicaties kan een aanzienlijke investering in training en configuratie vereisen

Prijzen van Qualys

- Aangepaste prijzen

Beoordelingen en recensies van Qualys

- G2: 4,3/5 (meer dan 240 beoordelingen)

- Capterra: 4/5 (meer dan 30 beoordelingen)

Wat zeggen echte gebruikers over Qualys?

Een recensie op Capterra verwoordt het als volgt:

Over het algemeen is het product gebruiker-vriendelijk, biedt het robuuste kwetsbaarheidsscans en beschikt het over een uitgebreide bibliotheek met software-updates. Daarnaast zijn er trainingsvideo's en ondersteuning beschikbaar.

Over het algemeen is het product gebruiksvriendelijk, biedt het robuuste kwetsbaarheidsscans en beschikt het over een grote bibliotheek met software-updates. Daarnaast zijn er trainingsvideo's en ondersteuning beschikbaar om de gebruiker te ondersteunen.

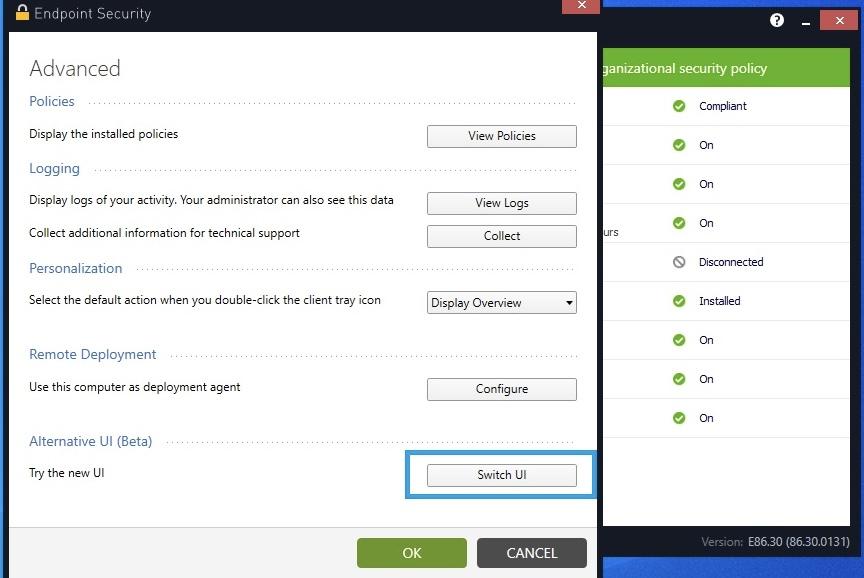

8. Check Point (beste keuze voor geïntegreerde veiligheid en posture management)

De toonaangevende Quantum Security Gateways en CloudGuard-oplossingen van Check Point zijn ontworpen om diepgaande bescherming te bieden voor netwerken, werklasten en externe toegangspunten.

Voor endpointbeveiliging biedt Harmony Endpoint EPP (Endpoint Protection Platform), EDR (Endpoint Detection and Response) en XDR (Extended Detection and Response) in één lichtgewicht client, voor uitgebreide zichtbaarheid en controle van de edge tot de cloud.

Hiermee kunnen Teams consistente beveiligingsbeleid toepassen en zich beschermen tegen geavanceerde cyberaanvallen in hun hele cloud footprint, van infrastructuur tot applicaties.

Beste functies van Check Point

- Implementeer meer dan 60 machine learning-engines en wereldwijde dreigingsinformatie om geavanceerde aanvallen, waaronder zero-day-exploits, te detecteren en te blok

- Beheer gebruikers, apps, apparaten en cloudnetwerken vanuit één centrale console met gedetailleerde handhaving van regels

- Bescherm externe medewerkers met Harmony SASE voor toegang per applicatie, apparaatstatuscontroles en Zero Trust-beleid met volledige mesh-verbinding

- Maak eenvoudig verbinding met SOC-software en automatiseer het afweren van bedreigingen met uitgebreide API-ondersteuning van derden

Limiet van Check Point

- De configuratie kan tijdrovend zijn, vooral voor kleine teams zonder eigen IT-personeel

- Volledige scans en sandboxing kunnen de prestaties vertragen, vooral op computers met lage specificaties

Prijzen van Check Point

- Aangepaste prijzen

Beoordelingen en recensies van Check Point

- G2: 4,5/5 (meer dan 200 beoordelingen)

- Capterra: Onvoldoende beoordelingen

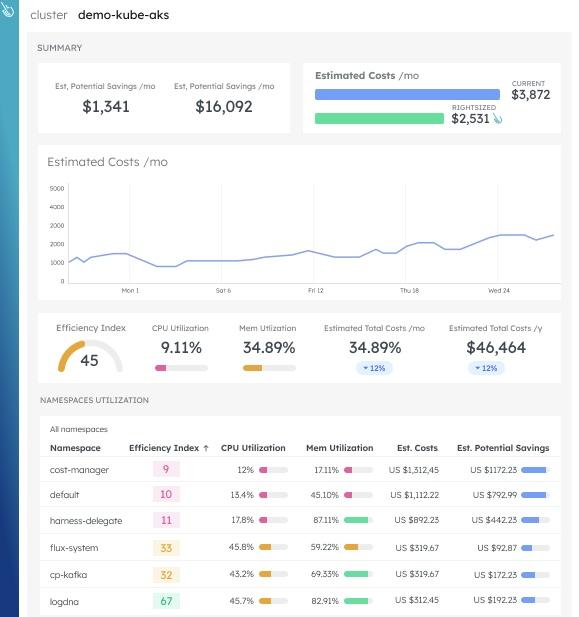

9. Sysdig (het beste voor DecSecOps-activiteiten met veel Kubernetes)

Sysdig is een cloud-native platform voor applicatiebeveiliging, ontworpen voor teams die prioriteit geven aan realtime detectie, contextuele risico-inzichten en diepgaand zichtbaarheid in de runtime, terwijl robuuste maatregelen voor gegevensveiligheid worden afgedwongen.

Het ondersteunt meerdere clouds en biedt, dankzij de beheerde Prometheus-monitoring, end-to-end zichtbaarheid in uw hele infrastructuur zonder contextwisselingen.

Door veiligheid, compliance en prestatiebewaking te combineren, helpt Sysdig teams om de volledige context van een incident te begrijpen. Het sleutelverschil is de mogelijkheid om kwetsbaarheden te prioriteren op basis van of het kwetsbare pakket daadwerkelijk in gebruik is tijdens runtime, waardoor teams hun herstelwerkzaamheden kunnen concentreren

Beste functies van Sysdig

- Focus op actief uitgebuite of bereikbare risico's in plaats van statische lijsten met veelvoorkomende kwetsbaarheden en blootstellingen (CVE's)

- Ontdek verdacht gedrag met cloud-native detectie die gebruikmaakt van live systeemgegevens en gedragscontext

- Verlaag de kosten voor aangepaste statistieken en elimineer onderbenutte resources met de gedetailleerde gebruiksstatistieken van Sysdig Monitor

- Versnel de respons op incidenten met gedetailleerde forensische analyses en audittrails

Sysdig limiet

- Detectie van laterale bewegingen in CSPM-scenario's, met name in AWS-omgevingen, heeft een limiet

- On-premise implementaties kunnen aanzienlijke opslagruimte vereisen

- De belangrijkste kracht ligt in runtime-veiligheid en containers; andere onderdelen van het CNAPP-aanbod zijn mogelijk minder ontwikkeld dan die van concurrenten

Prijzen van Sysdig

- Aangepaste prijzen

Beoordelingen en recensies van Sysdig

- G2: 4,7/5 (meer dan 100 beoordelingen)

- Capterra: Onvoldoende beoordelingen

Wat zeggen echte gebruikers over Sysdig?

Een G2-recensie vatte het als volgt samen:

Sysdig detecteerde de test binnen enkele ogenblikken en waarschuwde ons, terwijl de concurrent daar uren over deed. Toen wisten we dat Sysdig voor ons de betere keuze was. Naast het snel detecteren, signaleren, triëren en onderzoeken van cloud- en hostbedreigingen, beschikken we over een hele reeks extra functies die onze algehele veiligheid verbeteren.

Sysdig detecteerde de test binnen enkele ogenblikken en waarschuwde ons, terwijl de concurrent daar uren over deed. Toen wisten we dat Sysdig voor ons de betere keuze was. Naast het snel detecteren, signaleren, triëren en onderzoeken van cloud- en hostbedreigingen, beschikken we over een hele reeks extra functies die onze algehele veiligheid verbeteren.

🧠 Leuk weetje: Volgens het rapport 'Cost of a Data Breach Report 2024' van IBM hebben organisaties die op grote schaal beveiligings-AI en automatisering hebben geïmplementeerd, gemiddeld 2,2 miljoen dollar bespaard op kosten in verband met datalekken in vergelijking met organisaties die dat nog te doen hadden.

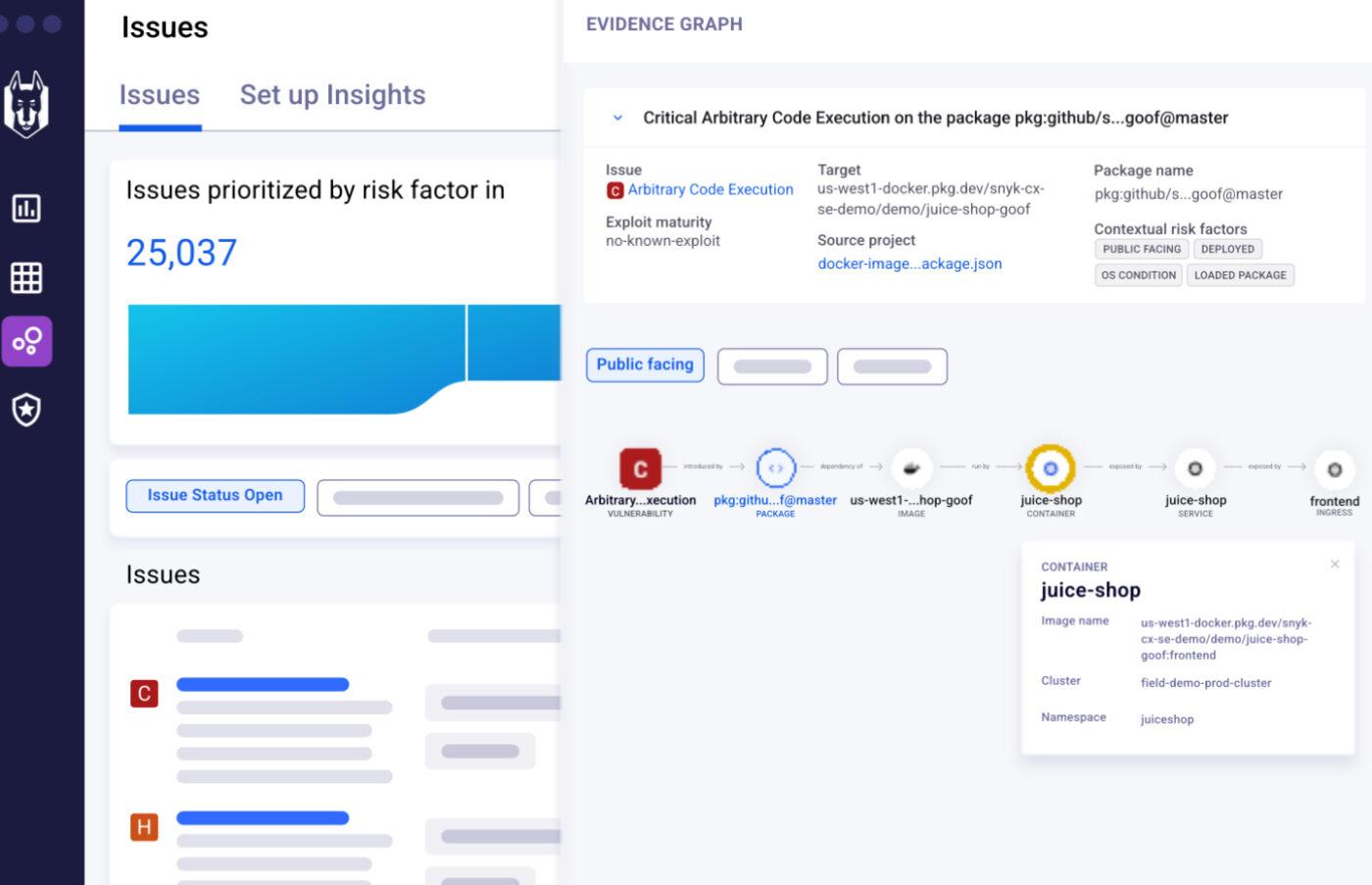

10. Snyk (het beste voor shift-left-veiligheid en developer-first-werkstroom)

via Snyk

Snyk is een op ontwikkelaars gericht beveiligingsplatform met een moderne benadering van applicatiebeveiliging dat naadloos aansluit op snelle, cloud-native ontwikkelingswerkstroom.

Het onderscheidt zich door zijn AI-aangedreven platform voor veiligheid dat kwetsbaarheden in de hele levenscyclus van softwareontwikkeling detecteert en verhelpt. De kernengine van het alternatief voor Wiz, DeepCode AI, zorgt voor slimme, verklaarbare herstelmaatregelen en helpt Teams om potentiële risico's van GenAI-tools en open source-bibliotheken voor te blijven.

Beste functies van Snyk

- Vind en herstel configuratieafwijkingen in cloudomgevingen met Snyk IaC-veiligheid, die inline herstelmaatregelen biedt, rechtstreeks in uw ontwikkeltools

- Automatiseer het beheer van open source-risico's met pull-aanvragen met één klik, realtime monitoring en controles op licentiecompliance

- Integreer veiligheid naadloos in bestaande ontwikkelaarstools en werkstroom

- Breng risico's in verband met de Business-context met behulp van Snyk AppRisk om kwetsbaarheden met een grote impact te prioriteren en AppSec-dekking bij te houden

Snyk limiet

- Geen opties voor implementatie op locatie, wat een limiet stelt op de flexibiliteit voor organisaties met strikte infrastructuurbeleidsregels

- De tool genereert onvolledige SBOM-gegevens via de CLI, waardoor gebruikers aangewezen zijn op tools van derden of andere concurrenten van Wiz

Prijzen van Snyk

- Free

- Team: $ 25/maand per gebruiker

- *onderneming: aangepaste prijzen op aanvraag

Snyk-beoordelingen en recensies

- G2: 4,5/5 (meer dan 120 beoordelingen)

- Capterra: 4,6/5 (meer dan 20 beoordelingen)

🔍 Wist u dat? In 2019 kreeg een voormalige AWS-medewerker door een verkeerd geconfigureerde firewall in de AWS- installatie van Capital One toegang tot meer dan 100 miljoen aangepaste klantgegevens. De oorzaak? Een kwetsbaarheid in de vorm van server-side request forgery (SSRF), iets waar concurrenten van Wiz nu specifiek op letten.

Andere tools voor cloudveiligheid: ClickUp

Het identificeren van risico's met Wiz-concurrenten is slechts de eerste stap. De grotere uitdaging ligt in wat daarna komt: het organiseren van de respons, het toewijzen van taken aan de juiste teams en het bijhouden van de voortgang.

Dat is waar ClickUp de stap zet, niet als beveiligingsscanner, maar als commandocentrum voor het coördineren van alles wat er na de scan gebeurt. De kern wordt gevormd door de ClickUp-projectmanagementsoftware, die een gecentraliseerd platform biedt voor het abonnement van herstelmaatregelen, het bewaken van de voortgang, het beheren van documentatie en het communiceren in realtime.

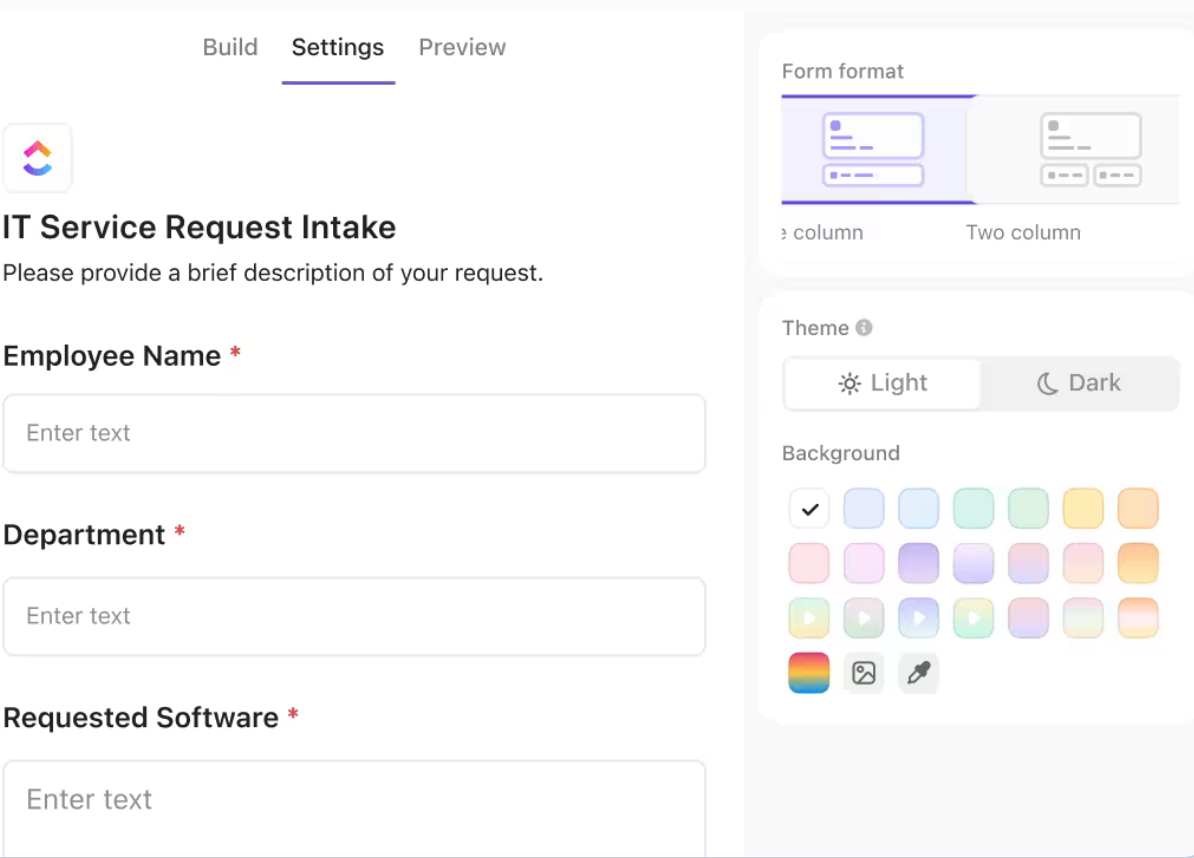

Voor IT- en veiligheidsteams die op grote schaal werken, stelt de IT- en PMO-oplossing van ClickUp PMO-teams in staat om de intake van serviceverzoeken te standaardiseren, SLA-gestuurde escalaties te automatiseren en zichtbaarheid te bieden in het gebruik van resources in verschillende portfolio's met behulp van controles op ondernemingsniveau.

Laten we eens kijken hoe ClickUp de concurrenten van Wiz aanvult gedurende de hele operationele levenscyclus. 🔄

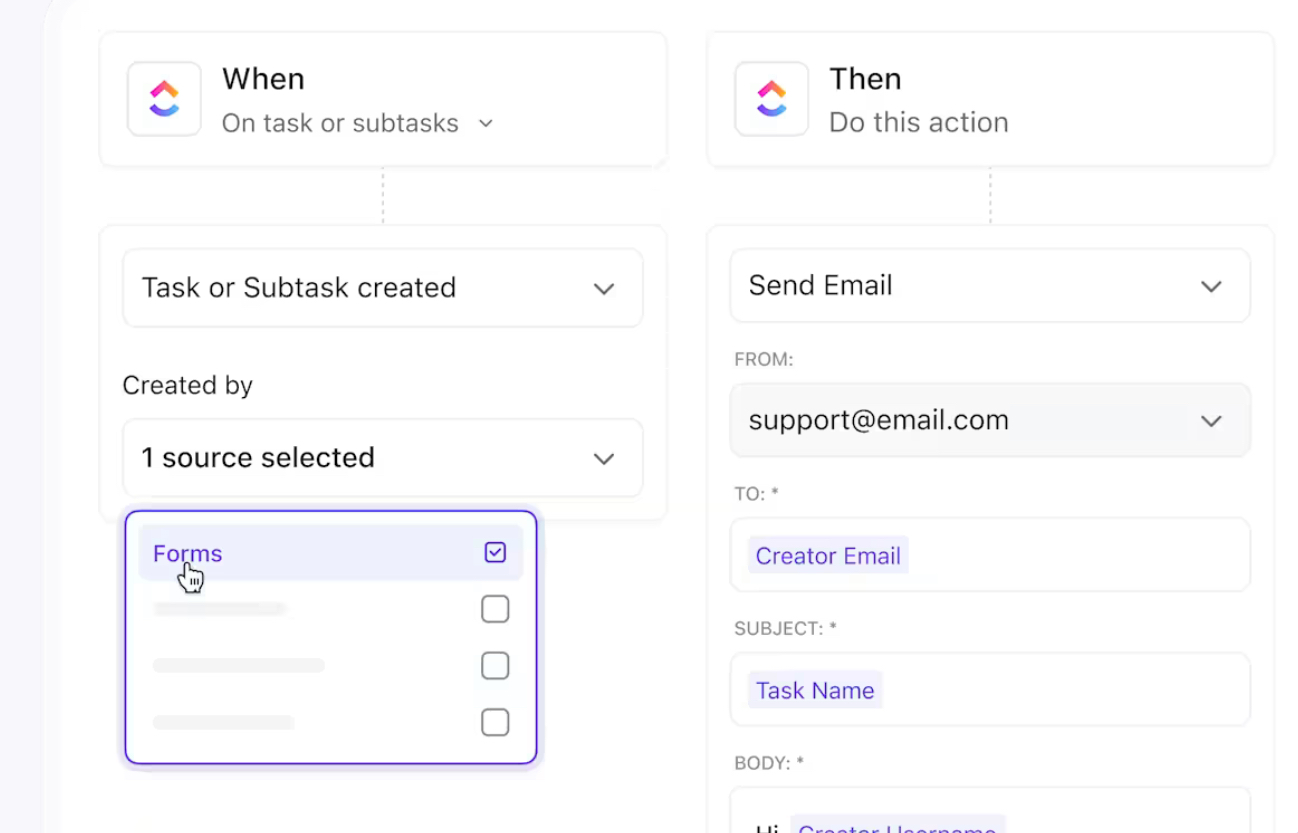

Zet waarschuwingen om in taken

Zodra problemen zijn gesignaleerd, moeten ze worden opgenomen in een uitvoerbare werkstroom.

ClickUp Forms maakt elke kwetsbaarheid actiebaar door deze om te zetten in een taak in ClickUp-taak, compleet met details over de ernst, de getroffen systemen en de target. Dit zorgt voor een consistente vastlegging van metadata voor bijhouden en prioritering.

Zodra er problemen zijn gesignaleerd, kunt u met ClickUp Multiple Assignees en ClickUp aangepaste velden eenvoudig taken toewijzen, organiseren en bijhouden, van begin tot eind.

📌 Voorbeeld: Het veiligheidsteam vult een formulier in om een probleem te melden, waarna automatisch een taak wordt aangemaakt in ClickUp met vooraf gedefinieerde aangepaste velden zoals 'Netwerk' of 'Naleving'. Nog beter? Zowel de netwerkingenieur als de compliance officer kunnen tegelijkertijd aan de taak worden toegewezen om te werk te gaan.

Verminder handmatig werk

ClickUp Automatisering voegt nog een extra laag efficiëntie toe. Taken kunnen automatisch worden toegewezen op basis van urgentie, worden geëscaleerd als ze niet worden uitgevoerd of worden verplaatst in werkstroom zonder handmatige overdracht met behulp van de intuïtieve if-then-builder van ClickUp.

Enkele voorbeelden van werkstroomautomatisering zijn:

- Taken automatisch toewijzen wanneer een kwetsbaarheid wordt geopend

- Herinneringen trigger vóór deadlines

- Eskaleren van onopgeloste incidenten naar belanghebbenden

📌 Voorbeeld: Wanneer een kritieke kwetsbaarheid wordt gedetecteerd, kan een automatisering de taak onmiddellijk toewijzen aan de beveiligingsverantwoordelijke op basis van de ernst ervan, de juiste prioriteit toekennen en een deadline instellen. Als de taak na 48 uur nog niet is opgelost, kan deze automatisch worden geëscaleerd naar de CISO.

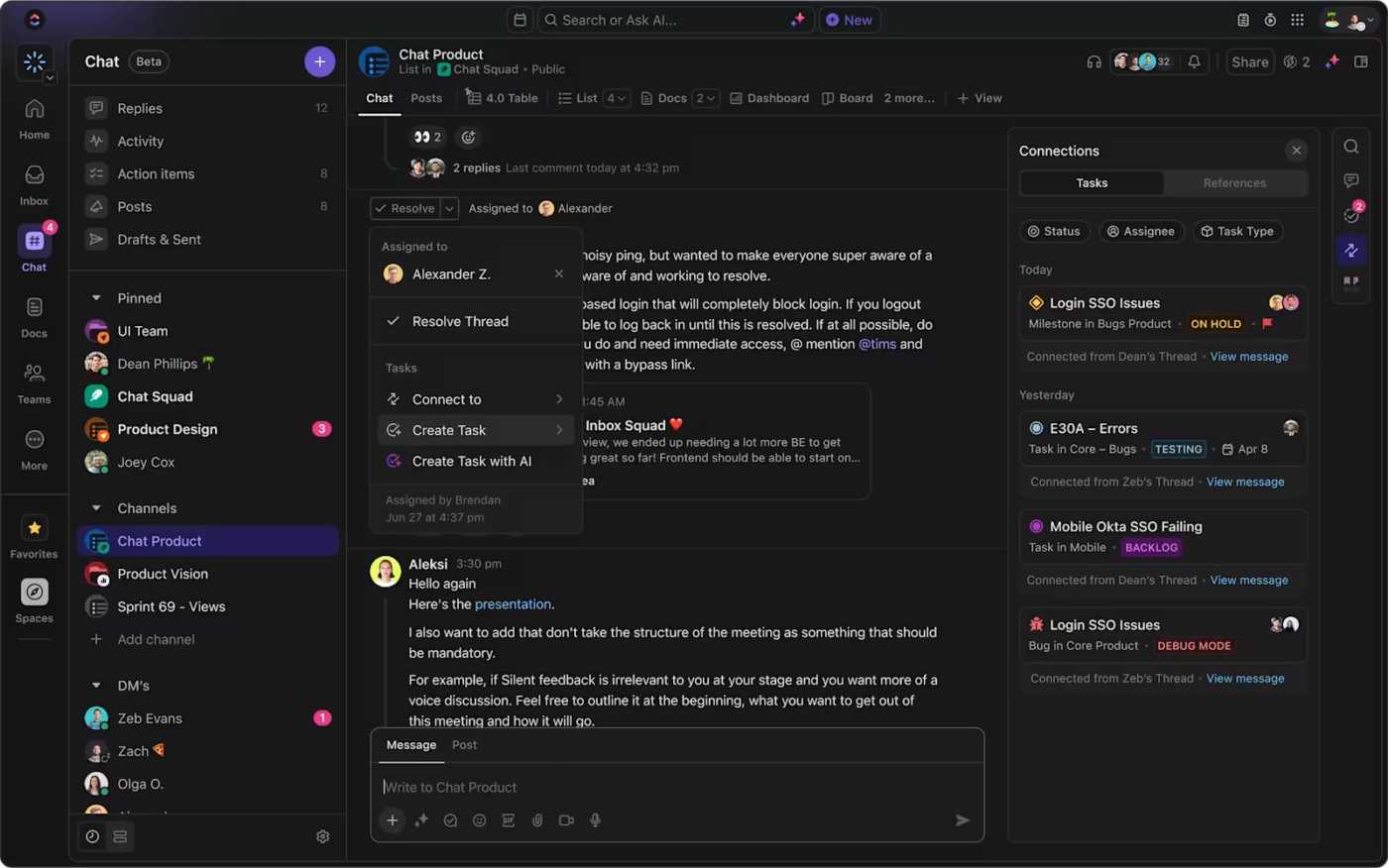

Chatten waar u werk

Wanneer het herstelproces begint, kunnen er vanuit alle hoeken updates binnenkomen.

ClickUp Chat houdt die gesprekken precies waar het werk gebeurt: naast taken, documenten en tijdlijnen. Gesprekken kunnen met één klik worden omgezet in taken, op de juiste manier worden getagd en in hun volledige context worden bewaard, zodat auditlogs intact blijven.

📌 Voorbeeld: Stel dat er een risicovolle kwetsbaarheid wordt gesignaleerd en dat er aan een oplossing wordt gewerkt. De veiligheid plaatst een korte update in de project chat, tag de engineer en koppelt de taak rechtstreeks aan het bericht.

Als de oplossing vervolgacties vereist, kan dat bericht direct worden omgezet in een nieuwe taak, waarbij de toegewezen persoon, de deadline en alle bestanden die in de beveiligde samenwerkingstool zijn gedeeld, worden overgenomen.

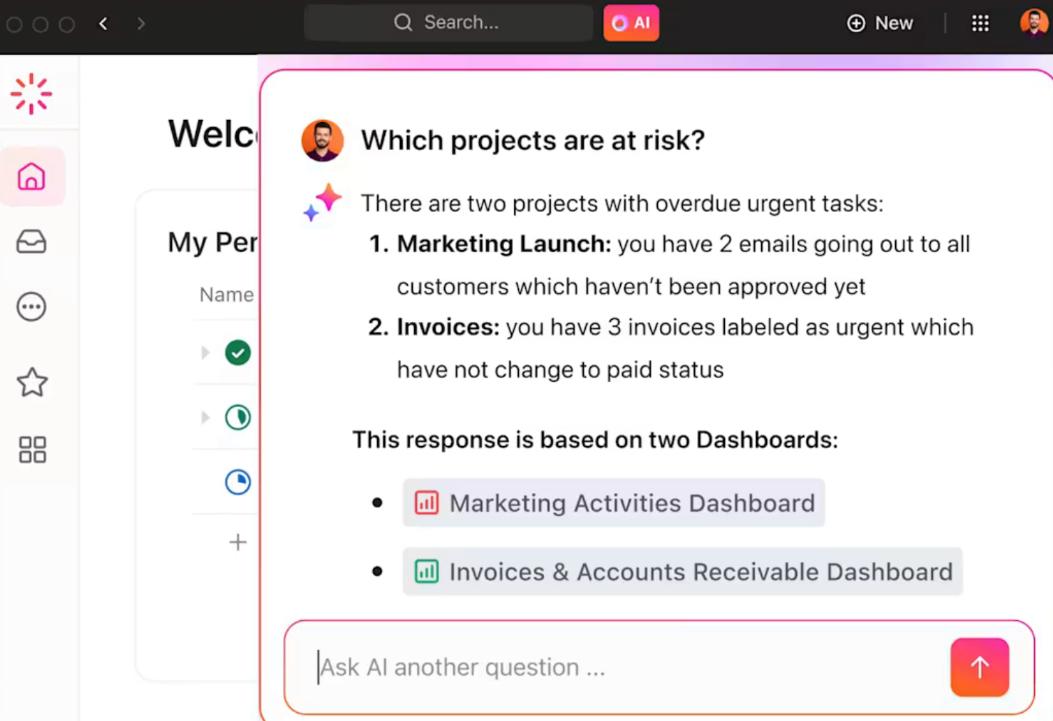

Laat AI het drukke werk doen

ClickUp Brain, uw AI-aangedreven assistent, gebruikt lopende taken, opmerkingen, documenten en chatgeschiedenis om bruikbare inzichten te leveren. Het helpt u door:

- Samenvatting van herstelthreads in beknopte statusupdates of rapporten voor belanghebbenden

- Automatische vervolg-taak genereren vanuit chatten of documentdiscussies

- Opstellen van verslagen van vergaderingen en actielijsten zonder handmatig aantekeningen te maken

- Beantwoord contextuele vragen, zoals 'Welke oplossingen zijn er nog nodig voor ernstige waarschuwingen?'

Beste functies van ClickUp

- bewaar en koppel documenten over cloudbeveiliging: *Bewaar uw SOP's, nalevingschecklists en incidentlogboeken in ClickUp Docs, gekoppeld aan relevante taken en tijdlijnen

- vergaderingen opnemen en samenvatten:* Leg beslissingen en actiepunten uit live vergaderingen vast met ClickUp AI Notetaker

- volg veiligheidstickets in meer dan 15 projectweergaven: *Gebruik ClickUp Views om audits, serviceverzoeken en interne kwetsbaarheidsbeoordelingen te beheren met Lijstweergave, Gantt, Kalender en meer

- Visualiseer IT-prestaties: maak gebruik van meer dan 50 kaarten in ClickUp Dashboard om budgetten, tijdlijnen, personeelsbezetting en voltooiingspercentages binnen uw veiligheid portfolio te monitoren

- standaardiseer herhaalbare veiligheid-werkstroom: *Start projecten snel op met projectmanagement-sjablonen voor IT-servicemanagement, penetratietestabonnement of beleidsherzieningen

- wijs verantwoordelijkheden toe met op rollen gebaseerde toestemming: *Bepaal wie gevoelige veiligheidstaken en werkstroom kan weergave, bewerking of uitvoeren

- activeer AI-agents voor hands-off ondersteunen: *Laat ClickUp AI-agents onopgeloste problemen aan het licht brengen, vragen beantwoorden en automatisch taken aanmaken om het herstelproces op gang te houden

Prijzen van ClickUp

ClickUp-beoordelingen en recensies

- G2: 4,7/5 (meer dan 10.400 beoordelingen)

- Capterra: 4,6/5 (meer dan 4.300 beoordelingen)

Wat zeggen echte gebruikers over ClickUp?

Deze G2-recensie zegt eigenlijk alles:

Wat ik het leukste vind aan ClickUp is de aanpasbaarheid en flexibiliteit. Of het nu gaat om het creëren van op maat gemaakte werkstroom voor verschillende teams (zoals marketing en webontwikkeling), het gebruik van aangepaste velden om specifieke projectdetails bij te houden of het automatiseren van repetitieve taken, met ClickUp kan ik het aanpassen aan onze exacte behoeften. Het helpt om alles op één plek te houden, waardoor projectmanagement en communicatie tussen teams naadloos verlopen. Bovendien besparen de integraties en automatiseringen ons veel tijd, waardoor we ons kunnen concentreren op wat echt belangrijk is.

Wat ik het leukste vind aan ClickUp is de aanpasbaarheid en flexibiliteit. Of het nu gaat om het creëren van op maat gemaakte werkstroom voor verschillende teams (zoals marketing en webontwikkeling), het gebruik van aangepaste velden om specifieke projectdetails bij te houden of het automatiseren van repetitieve taken, met ClickUp kan ik het aanpassen aan onze exacte behoeften. Het helpt alles op één plek te houden, waardoor projectmanagement en communicatie tussen teams naadloos verlopen. Bovendien besparen de integraties en automatiseringen ons veel tijd, waardoor we ons kunnen concentreren op wat echt belangrijk is.

📮 ClickUp Insight: 30% van de werknemers denkt dat automatisering hen 1-2 uur per week kan besparen, terwijl 19% schat dat het 3-5 uur extra tijd kan opleveren voor diepgaand, geconcentreerd werk.

Zelfs die kleine tijdbesparingen tellen op: slechts twee uur per week bespaart u meer dan 100 uur per jaar – tijd die u kunt besteden aan creativiteit, strategisch denken of persoonlijke ontwikkeling. 💯

Met de AI-agents en ClickUp Brain van ClickUp kunt u werkstroom automatiseren, projectupdates genereren en uw vergadering-aantekeningen omzetten in concrete volgende stappen, allemaal binnen hetzelfde platform. U hebt geen extra tools of integraties nodig: ClickUp biedt alles wat u nodig hebt om uw werkdag te automatiseren en optimaliseren op één plek.

💫 Echte resultaten: RevPartners heeft 50% van zijn SaaS-kosten bespaard door drie tools te consolideren in ClickUp. Het resultaat is een uniform platform met meer functies, nauwere samenwerking en één enkele bron van informatie die gemakkelijker te beheren en op te schalen is.

De juiste keuze vinden buiten Wiz

Of u nu op zoek bent naar sterkere runtime-bescherming, meer bruikbare informatie over bedreigingen of beter compliance ondersteunen, de concurrenten van Wiz die we hebben onderzocht, bieden elk een duidelijk voordeel.

Maar hier is het grotere plaatje: uitgebreide cloudveiligheid staat niet op zichzelf. U hebt een betrouwbare oplossing nodig om Teams op één lijn te houden, activiteiten zichtbaar te maken en gegevens toegankelijk te houden. Dat is waar ClickUp zich onderscheidt.

Als alles-in-één app voor op het werk helpt het veiligheidsteams om projecten, processen en mensen op één plek op elkaar af te stemmen. Van het beheren van herstelwerkstroom en audits tot het automatiseren van taken en het benutten van AI via ClickUp Brain: het is gebouwd om zelfs de meest complexe omgevingen op bestelling te brengen.

Waarom nog wachten? Meld u vandaag nog gratis aan bij ClickUp!