Um 2:17 Uhr morgens leuchtet eine Warnung zur Sicherheit in Ihrem Chat auf. Dann noch eine; bis zum Morgen sind es Hunderte. Einige sind wichtig, die meisten jedoch nicht.

Das ist die Realität für die meisten Cybersicherheits-Startups. Von Ihnen wird erwartet, dass Sie mit einem kleinen Team, begrenzter Zeit und Tools, die nicht für die heutigen Angriffsmethoden ausgelegt sind, gegen Bedrohungen auf Unternehmensebene verteidigen.

Dieser Leitfaden führt Sie durch die Auswahl eines KI-Cybersicherheits-Stacks, der zum Bedrohungsmodell, zur Größe des Teams und zur Wachstumsentwicklung Ihres Startups passt. Sie lernen Kernkomponenten wie Datenpipelines und ML-Frameworks kennen, erfahren, wie Sie Open-Source- und kommerzielle Plattformen bewerten und wie Sie häufige Fallstricke vermeiden können.

Wir werden auch einen Blick darauf werfen, warum ClickUp, der weltweit erste konvergierte KI-Workspace, ein Tool ist, das unbedingt in Ihrem Stack enthalten sein muss! 🌟

Was ist ein KI-Cybersicherheits-Stack?

Ein KI-Cybersicherheits-Stack ist eine mehrschichtige Kombination aus Tools, Frameworks und Infrastruktur, die maschinell lernbasierte Erkennung, Reaktion und Prävention von Bedrohungen ermöglicht.

Stellen Sie sich dies als ein komplettes System vor, von der Datenerfassung bis zur Aktion, mit dem Ihre Sicherheitstools lernen und sich anpassen können. Es umfasst in der Regel Datenpipelines für Sicherheitstelemetrie, auf Bedrohungsmustern trainierte Machine-Learning-Modelle (ML), Bereitstellungsinfrastruktur und Überwachungssysteme.

Es ist wichtig, den Unterschied zwischen der Nachrüstung bestehender Sicherheitstools mit KI und der Entwicklung von KI-nativen Lösungen von Grund auf zu verstehen. KI-native Tools basieren auf maschinellem Lernen, während KI-erweiterte Legacy-Systeme lediglich ML-Features zu älteren, regelbasierten Architekturen hinzufügen.

Der richtige Stack für Ihr Start-up hängt stark von Ihrem spezifischen Bedrohungsmodell, dem Fachwissen Ihres Teams und Ihren Wachstumsplänen ab.

🧠 Wissenswertes: Das 1971 von Bob Thomas bei BNN Technologies entwickelte Programm „Creeper” gilt weithin als erster Computervirus oder -wurm und wurde als experimentelles, sich selbst replizierendes Programm konzipiert. Es bewegte sich zwischen DEC PDP-10-Computern und zeigte die Meldung „I’m the creeper, catch me if you can!” (Ich bin der Creeper, fang mich, wenn du kannst!) an.

Warum Cybersicherheits-Startups KI in ihrem Tech-Stack benötigen

Als Sicherheits-Startup sind Sie mit einem Bruchteil der Ressourcen mit Bedrohungen auf Unternehmensebene konfrontiert, und Ihr Team wird wahrscheinlich mit Warnmeldungen von herkömmlichen Tools überhäuft. Regelbasierte Sicherheitstools können mit dem Tempo moderner Angriffe einfach nicht Schritt halten und erfordern eine ständige manuelle Anpassung, die schlanke Teams nicht aufrechterhalten können.

KI-gestützte Systeme helfen kleinen Teams dabei, das Cybersicherheits-Risikomanagement auf Unternehmensebene zu bewältigen, indem sie Routineaufgaben automatisieren.

Hier sind die Gründe, warum Sie KI in Ihrem Tech-Stack benötigen:

Schnellere Erkennung und Reaktion auf Bedrohungen

KI-Modelle verkürzen die Zeit zwischen einem Eindringen und Ihrer Reaktion erheblich, indem sie Folgendes bieten:

- Mustererkennung in großem Maßstab: KI verarbeitet Millionen von Ereignissen aus Ihrem Netzwerk und Ihren Endpunkten, um echte Bedrohungen aufzudecken, die im Rauschen der alltäglichen Aktivitäten verborgen sind.

- Automatisierte Triage: Anstatt alle Warnmeldungen gleich zu behandeln, priorisieren KI-Modelle diese nach Schweregrad, sodass sich Ihre Analysten sofort auf das Wesentliche konzentrieren können.

- Kontinuierliches Lernen: Die besten Systeme verbessern ihre Erkennungsgenauigkeit im Laufe der Zeit, da sie mit neuen und sich weiterentwickelnden Angriffsmustern konfrontiert werden, wodurch Ihre Abwehrmaßnahmen jeden Tag intelligenter werden.

Reduzierter manueller Workload für schlanke Teams

Die meisten Startups können sich kein vollwertiges Security Operations Center (SOC) leisten. KI hilft, diese Lücke zu schließen, indem sie repetitive, zeitaufwändige Aufgaben übernimmt, die Analysten ausbrennen. Dazu gehören routinemäßige Protokollanalysen, erste Alarmuntersuchungen und sogar proaktive Bedrohungssuche.

KI bekämpft direkt die Sicherheitsmüdigkeit, die eintritt, wenn Ihr Team mit Warnmeldungen überhäuft wird. Indem Sie damit Fehlalarme herausfiltern, bevor sie überhaupt einen Menschen erreichen, stellen Sie sicher, dass die wertvolle Aufmerksamkeit Ihres Teams auf echte Bedrohungen verwendet wird.

Skalierbarer Schutz für Ihr Wachstum

Ihre Sicherheit muss mit Ihrem Geschäft wachsen, ohne dass Sie für jeden neuen Kunden oder jede neue Produktlinie einen neuen Analysten einstellen müssen. KI-gestützte Systeme sind darauf ausgelegt, eine wachsende Angriffsfläche zu bewältigen, da mehr Benutzer und mehr Daten gleichbedeutend mit Cloud-Diensten sind. Dies kehrt das traditionelle Sicherheitsmodell um und ermöglicht Ihnen eine effiziente Skalierung Ihrer Abwehrmaßnahmen.

📮 ClickUp Insight: Während 34 % der Benutzer volles Vertrauen in KI-Systeme haben, verfolgt eine etwas größere Gruppe (38 %) einen „Vertrauen, aber überprüfen”-Ansatz. Ein eigenständiges tool, das mit Ihrem Arbeitskontext nicht vertraut ist, birgt oft ein höheres Risiko, ungenaue oder unbefriedigende Antworten zu generieren.

Aus diesem Grund haben wir ClickUp Brain entwickelt, die KI, die Ihr Projektmanagement, Wissensmanagement und die Zusammenarbeit in Ihrem gesamten Workspace verbindet und Tools von Drittanbietern integriert. Erhalten Sie kontextbezogene Antworten ohne Umschalten und erleben Sie eine 2- bis 3-fache Steigerung Ihrer Arbeitseffizienz, genau wie unsere Kunden bei Seequent.

Kernkomponenten eines KI-Cybersicherheits-Stacks

Ohne ein klares Bild von den Kernkomponenten eines KI-Stacks riskieren Sie, ein leistungsstarkes Tool zu kaufen, das nutzlos ist, weil Ihnen ein entscheidendes Element fehlt, wie beispielsweise saubere Daten oder eine Möglichkeit, es einzusetzen.

Hier sind die vier wesentlichen Schichten, die zusammen einen vollständigen Stack bilden. 🛠️

1. Datenmanagement und Datenerfassungsebene

Dies ist die Grundlage Ihres gesamten KI-Betriebs für Sicherheit. Auf diese Weise sammeln, bereinigen und organisieren Sie alle Daten zur Sicherheit oder Telemetriedaten aus Ihrem gesamten Unternehmen, damit sie von Machine-Learning-Modellen verwendet werden können. Wenn Ihre Daten unübersichtlich oder unvollständig sind, sind die Vorhersagen Ihrer KI unzuverlässig:

- Datenquellen: Konsolidieren Sie alles, von EDR-Protokollen (Endpoint Detection and Response) und Netzwerkflow-Daten bis hin zu Cloud-Konfigurationsprotokollen und Identitätsanbieter-Ereignissen.

- Normalisierung: Standardisieren Sie die Daten aus all Ihren verschiedenen tools in einem einzigen, einheitlichen Format, damit die KI sie verstehen kann.

- Speicherarchitektur: Wählen Sie ein Datenmanagementsystem, häufig einen Data Lake, das große Mengen an Informationen speichern kann und gleichzeitig sowohl Echtzeitanalysen als auch historische Abfragen ermöglicht.

- Aufbewahrungsrichtlinien: Entscheiden Sie, wie lange Daten aufbewahrt werden sollen, und wägen Sie dabei den Bedarf an historischem Kontext für das Modelltraining gegen steigende Kosten für den Speicher ab.

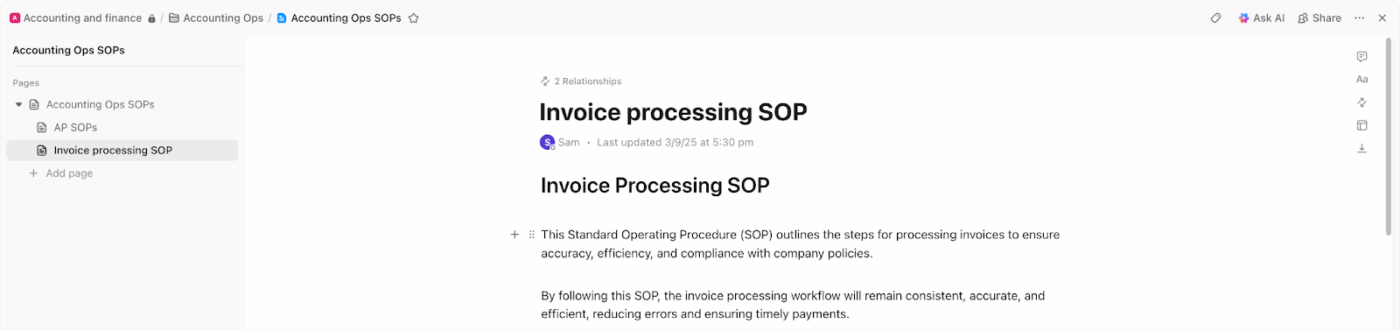

🚀 Vorteil von ClickUp: Steuern Sie mit der Dokumentation in ClickUp Docs, wie Ihre Daten erfasst, normalisiert und in Ihrem Stack gespeichert werden.

Beispielsweise ruft Ihr Start-up Telemetriedaten aus EDR-Tools, Cloud-Protokollen und Identitätsanbietern ab. Ein zentrales ClickUp-Dokument definiert genau, welche Datenquellen erfasst werden, wie Felder normalisiert werden, welche Schemamodelle erwartet werden und wie lange jeder Datentyp aufbewahrt wird. Wenn sich Pipelines ändern, werden diese Aktualisierungen sofort übernommen und mit den zuständigen Ingenieuren verknüpft.

2. Frameworks und Modelle für maschinelles Lernen

Dies ist das „Gehirn“ des Stacks, wo die eigentliche Erkennung von Bedrohungen stattfindet. Hier entscheiden Sie sich zwischen folgenden Optionen:

- Vorkonfigurierte Modelle eines Anbieters: Schnellere Bereitstellung, aber weniger benutzerdefinierte Anpassungsmöglichkeiten

- Benutzerdefinierte Modelle: Perfekt auf Ihre Umgebung zugeschnitten, erfordern jedoch umfangreiches ML-Fachwissen.

Zu den gängigen Modelltypen gehören überwachtes Lernen (trainiert anhand gekennzeichneter Beispiele bekannter Bedrohungen) und unüberwachtes Lernen (hervorragend geeignet für die Erkennung von Anomalien und das Aufspüren bisher unbekannter Bedrohungen).

⚙️ Bonus: Verstehen Sie die Nuancen von überwachtem und unüberwachtem maschinellem Lernen, um die bessere Option auszuwählen.

3. Infrastruktur für Bereitstellung und Integration

In dieser Schicht geht es darum, Ihre Modelle in eine Produktionsumgebung zu bringen, in der sie ihre Aufgabe erfüllen können. Für Startups ist es entscheidend, einen Ansatz zu finden, der kein spezielles MLOps-Team (Machine Learning Operations) zur Verwaltung erfordert. Achten Sie auf Folgendes:

- API-Kompatibilität: Ihre KI-Tools müssen mit Ihren bestehenden Sicherheitssystemen kommunizieren können, beispielsweise mit Ihrer SIEM-Plattform (Security Information and Event Management) oder Ihrer SOAR-Plattform (Security Orchestration, Automatisierung und Response).

- Latenzanforderungen: Für die Echtzeit-Erkennung von Bedrohungen müssen Ihre Modelle Entscheidungen in Millisekunden treffen.

- Aktualisierte Mechanismen: Sie benötigen einen reibungslosen Prozess, um neue und verbesserte Versionen des Modells in die Produktion zu bringen, ohne Ausfallzeiten zu verursachen.

4. Überwachungs- und Beobachtungstools

Diese Ebene übernimmt die Nachverfolgung der Modellleistung, um Probleme wie Drift zu erkennen, bei denen die Genauigkeit eines Modells im Laufe der Zeit abnimmt, wenn sich Angriffsmuster ändern. Sie bietet auch die entscheidende Feedbackschleife für kontinuierliche Verbesserungen, sodass Analysten auf Warnmeldungen reagieren und die Modelle neu trainieren und verfeinern können. Dank der starken Beobachtbarkeit haben Sie vollständige Sichtbarkeit über die Leistung Ihrer KI-Abwehrmaßnahmen.

🔍 Wussten Sie schon? Bei einem der ersten öffentlich bekannt gewordenen KI-gesteuerten Cyberangriffe wurde ein jailbroken KI-Agent eingesetzt, um autonom komplexe Aktionen in einer mehrstufigen Phase des Angriffs auszuführen, von der Dutzende von Organisationen betroffen waren.

Die besten KI-Frameworks und -Tools für Cybersicherheits-Startups

Der Markt ist mit KI-Tools überflutet, sodass es schwer ist zu wissen, wo man anfangen soll. Sie können sich in überhöhten Ausgaben für eine Enterprise-Plattform verlieren, die Sie nicht benötigen, oder Monate mit einem DIY-Projekt verschwenden, das nie gestartet wird.

Die Landschaft lässt sich in drei Hauptkategorien unterteilen, damit Sie Ihren Fokus entsprechend Ihrem Budget, Ihrem Team und Ihren Zielen eingrenzen können. 💁

Open-Source-Optionen für budgetbewusste Teams

Der Umstieg auf Open Source bietet Ihnen maximale Kontrolle und Flexibilität bei minimalen Anfangskosten, hat jedoch auch Nachteile. Sie sind für das Setup, die Wartung und die Fehlerbehebung verantwortlich, was erhebliche interne Fachkenntnisse erfordert. Sie arbeiten mit:

- TensorFlow/PyTorch: Dies sind die bevorzugten Frameworks für die Erstellung benutzerdefinierter ML-Modelle von Grund auf, die eine beispiellose Flexibilität bieten, aber eine steile Lernkurve haben.

- YARA + ML-Erweiterungen: Ein leistungsstarkes tool für die regelbasierte Malware-Erkennung, das mit ML erweitert werden kann, um komplexere Klassifikatoren zu erstellen.

- Zeek (ehemals Bro): Dies ist ein beliebtes Netzwerkanalyse-Framework mit einem umfangreichen Ökosystem an Plugins, darunter auch einige für die maschinell lernbasierte Verkehrsanalyse.

- OpenSearch Security Analytics: Eine Open-Source-Alternative zu kommerziellen SIEMs mit integrierten Features für die Erkennung von Anomalien und ML-gesteuerte Analysen zur Sicherheit.

🧠 Wissenswertes: Penetrationstests wurden in den frühen 1970er Jahren definiert. Die Praxis, Angriffe zu simulieren, um Schwachstellen zu finden, wurde 1972 in einem Bericht von James P. Anderson formalisiert.

Cloud-native Plattformen für eine schnelle Bereitstellung

Für Startups, die schnell vorankommen und sich nicht um die Verwaltung der Infrastruktur kümmern möchten, sind Cloud-native Plattformen eine gute Wahl. Diese Dienste kümmern sich um die zugrunde liegende Hardware und MLOps, sodass sich Ihr Team auf die Entwicklung und Bereitstellung von Modellen konzentrieren kann.

Zu den wichtigsten Anbietern zählen AWS, Google Cloud und Microsoft Azure, die alle leistungsstarke verwaltete ML-Plattformen wie SageMaker, Vertex /AI und Azure ML anbieten.

Sie bieten auch sicherheitsspezifische KI-Dienste wie AWS GuardDuty und Google Chronicle, die den schnellsten Weg zu KI-gestützter Erkennung bieten. Die wichtigsten Punkte, auf die Sie achten sollten, sind die Bindung an einen Anbieter und nutzungsabhängige Preise, die unerwartet steigen können.

🔍 Wussten Sie schon? Der Stuxnet-Wurm nutzte 2010 vier Zero-Day-Schwachstellen, um das iranische Atomprogramm zu stören, was einen dramatischen Einfluss darauf hatte, wie Regierungen und Unternehmen unbekannte Schwachstellen aufspüren und horten.

Spezialisierte KI-Lösungen für Cybersicherheit

Wenn Sie eine möglichst schnelle Amortisierung wünschen, sind speziell entwickelte kommerzielle Plattformen die richtige Wahl. Diese tools wurden speziell für Anwendungen zur Sicherheit entwickelt und verfügen über vortrainierte Modelle und ausgefeilte Workflows, bieten jedoch weniger benutzerdefinierte Anpassungsmöglichkeiten als ein DIY-Ansatz.

| Kategorie | Was es leistet | Wichtige Akteure |

| EDR | Endpunkt-Erkennung und -Reaktion | CrowdStrike, SentinelOne und VMware Carbon Black |

| NDR | Netzwerkerkennung und -reaktion | Darktrace, Vectra KI und ExtraHop |

| SOAR | Sicherheitskoordination, Automatisierung und Reaktion | Splunk SOAR, Palo Alto XSOAR und Swimlanes |

Häufige Herausforderungen für Startups im Bereich KI-Sicherheit

Sie haben in ein neues KI-Tool investiert, aber es liefert nicht das erwartete Ergebnis. Anstatt Probleme zu lösen, stehen Sie nun vor neuen Herausforderungen wie Alarmmüdigkeit und Integrationsproblemen.

Wenn Sie diese häufigen Fallstricke im Voraus kennen, können Sie einen Plan entwickeln und kostspielige Fehler vermeiden. 👀

- Datenqualität und -verfügbarkeit: Modelle sind nur so gut wie die Daten, mit denen sie trainiert werden, und vielen Startups fehlen die sauberen, mit Beschreibungen versehenen Daten, die für die Erstellung genauer benutzerdefinierter Modelle erforderlich sind.

- Falsch-positive Ermüdung: Ein schlecht abgestimmtes KI-System kann sogar noch mehr Störungen verursachen als ein herkömmliches System, wodurch Ihr Team mit irrelevanten Warnmeldungen überhäuft wird und der gesamte Zweck zunichte gemacht wird.

- Qualifikationslücken: Das Fachwissen zum Aufbau, zur Bereitstellung und zur Wartung von ML-Systemen ist teuer und schwer zu finden, ebenso wie fundierte Kenntnisse zur Sicherheit.

- Komplexität der Integration: Die nahtlose Integration Ihres neuen KI-Tools in Ihre bestehende Sicherheitsinfrastruktur erfordert oft weitaus mehr Zeit und Aufwand als erwartet.

- Modellwartung: KI ist keine Lösung, die man einmal einrichtet und dann vergessen kann. Modelle verlieren mit der Zeit an Qualität und müssen kontinuierlich überwacht, angepasst und neu trainiert werden, um effektiv zu bleiben.

- Tool-Wildwuchs : Jedes neue KI-Tool kann einen weiteren Silo zu Ihren Abläufen der Sicherheit hinzufügen, wodurch die Sichtbarkeit fragmentiert wird und es schwieriger wird, den Überblick zu behalten.

Diese Herausforderungen zeigen, warum die Aufsicht durch qualifizierte Mitarbeiter nach wie vor unerlässlich ist, um selbst die ausgefeiltesten KI-Systeme zu steuern, zu interpretieren und zu verwalten.

🔍 Wussten Sie schon? Über die Hälfte der Unternehmen gibt mittlerweile Ausgaben für KI-Sicherheit Vorrang vor traditionellen Sicherheitstools, doch viele haben mit einer unübersichtlichen Tool-Landschaft zu kämpfen. Unternehmen nutzen durchschnittlich 85 SaaS-Anwendungen und mehr als fünf separate Tools allein für die Datenermittlung, -überwachung oder -klassifizierung, was die Verwaltung und Integration von Sicherheitsmaßnahmen erschwert.

So wählen Sie den richtigen KI-Stack für Ihr Cybersicherheits-Startup

Sie verstehen die Komponenten und tools, aber wie treffen Sie letztendlich die endgültige Entscheidung? Wenn Sie sich aufgrund einer auffälligen Demo statt aufgrund des einzigartigen Kontexts Ihres Startups entscheiden, kann dies zu einem Stack führen, der nicht zu Ihrem Bedrohungsmodell passt oder nicht mit Ihrem Geschäft mitwächst.

Nutzen Sie dieses fünfstufige Framework, um eine systematische, kontextbezogene Entscheidung zu treffen. 👇

1. Passen Sie sich Ihren spezifischen Anforderungen an die Sicherheit an

Beginnen Sie nicht mit den Tools, sondern mit Ihren Bedrohungen. Ein B2B-SaaS-Startup, das mit Finanzdaten umgeht, hat ganz andere Prioritäten in Bezug auf die Sicherheit als ein Unternehmen für mobile Spiele. Wenn Sie zunächst Ihre spezifischen Risiken erfassen, stellen Sie sicher, dass Sie in KI investieren, die Ihre tatsächlichen Probleme löst.

Fragen Sie sich selbst:

- Was ist Ihr primärer Bedrohungsvektor? Sind Sie eher besorgt über Netzwerk-Einbrüche, Insider-Bedrohungen, Malware oder Datenexfiltration?

- Welche Compliance-Anforderungen gelten? Vorschriften wie SOC 2, HIPAA oder PCI-DSS haben großen Einfluss auf die Auswahl Ihrer tools.

- Wo liegen derzeit Ihre Erkennungslücken? Finden Sie heraus, wo Ihre bestehenden Maßnahmen zur Sicherheit am schwächsten sind, und konzentrieren Sie Ihre Investitionen in KI zunächst auf diesen Bereich.

🔍 Wussten Sie schon? CISOs in Enterprise-Unternehmen jonglieren durchschnittlich mit 75 Sicherheitstools gleichzeitig, und fast die Hälfte gibt an, dass ihr Stack allein im letzten Jahr gewachsen ist. Doch mehr Tools bedeuten nicht weniger Probleme. Zwei Drittel hatten in den letzten 24 Monaten immer noch mit Sicherheitsverletzungen zu kämpfen, was zeigt, dass komplexe, aufgeblähte Stacks die Sicherheit tatsächlich erschweren und nicht verbessern können.

2. Bewertung der Integration mit bestehenden tools

Ihr Start-up verfügt bereits über eine Cloud-Infrastruktur, Sicherheitstools und etablierte Workflows. Ein KI-Tool, das sich nicht nahtlos in Ihre bestehenden Systeme integrieren lässt, führt zu operativen Reibungsverlusten und Arbeitsaufwand. Priorisieren Sie Tools mit robusten APIs, vorgefertigten Integrationen und flexibler Unterstützung von Datenformaten.

🚀 Vorteil von ClickUp: Schaffen Sie eine Verbindung zwischen Ihrer Cloud-Infrastruktur, Sicherheitstools und Kollaborationsplattformen mit ClickUp Integrations zu einer einzigen Betriebsebene. Das Tool zieht Warnmeldungen, Updates und Aktionen in Ihren Workspace, reduziert Unübersichtlichkeit und bewahrt bestehende Workflows.

3. Berücksichtigen Sie Skalierbarkeit und zukünftiges Wachstum

Denken Sie 18 Monate voraus, nicht nur an heute. Eine Lösung, die für ein zehnköpfiges Team perfekt funktioniert, könnte unter der Datenlast eines 100-köpfigen Unternehmens zusammenbrechen.

Bewerten Sie sowohl die technische Skalierbarkeit (kann es das Zehnfache der Daten verarbeiten?) als auch die kommerzielle Skalierbarkeit (bleibt das Preismodell auch bei steigender Nutzung erschwinglich?).

🧠 Wissenswertes: Der Begriff „Computervirus” wurde 1983 von Fred Cohen geprägt, als er mit selbstreplizierendem Code experimentierte.

4. Kosten und Fähigkeiten gegeneinander abwägen

Der Listenpreis eines Tools ist nur ein Teil der Gleichung. Um die tatsächlichen Gesamtbetriebskosten (TCO) zu verstehen, müssen Sie Folgendes berücksichtigen:

- Implementierungszeit

- Mitarbeiterschulung

- Laufende Wartung

- Opportunitätskosten der Aufmerksamkeit Ihres Teams

Manchmal wird die „günstigste“ Open-Source-Option zur teuersten, wenn man die Engineering-Stunden berücksichtigt, die erforderlich sind, um sie am Laufen zu halten.

5. Bewerten Sie den Support durch Anbieter und die Community

Als schlankes Start-up können Sie es sich nicht leisten, ins Stocken zu geraten. Die Qualität der Dokumentation eines Anbieters, die Reaktionsfähigkeit seines Support-Teams und die Dynamik seiner Benutzergemeinschaft sind entscheidende Faktoren.

Bei Open-Source-Tools kann eine starke Community genauso wertvoll sein wie das Support-Team eines Anbieters, da sie Ihnen bei Problemen eine wichtige Stütze bietet.

So optimieren Sie Ihren KI-Stack für Sicherheit im Laufe der Zeit

Sie haben Ihren KI-Stack bereitgestellt, aber die Arbeit ist noch nicht beendet. Ihre Modelle können veralten, die Leistung kann nachlassen und Ihr teurer Stack kann mit jedem Tag an Effektivität verlieren.

Um dies zu vermeiden, sollten Sie Ihren KI-Stack für Sicherheit wie ein lebendiges Produkt behandeln, das kontinuierliche Pflege und Verbesserung erfordert:

- Legen Sie Basis-Metriken fest: Bevor Sie die Lösung einsetzen, sollten Sie wichtige Metriken wie die Falsch-Positiv-Rate, die durchschnittliche Erkennungszeit (MTTD) und den Workload der Analysten erfassen. So erhalten Sie ein klares Vorher-Nachher-Bild, um die Auswirkungen der KI zu messen.

- Feedbackschleifen erstellen: Die Entscheidungen, die Ihre menschlichen Analysten zu Warnmeldungen treffen, sind wertvolle Daten. Speisen Sie diese Informationen in Ihre Modelle ein, damit diese aus ihren Fehlern lernen und intelligenter werden.

- Planen Sie regelmäßige Überprüfungen ein: Bewerten Sie mindestens vierteljährlich die Leistung Ihrer Modelle anhand Ihrer Basis-Metriken und beurteilen Sie, wie sich die Bedrohungslage verändert hat.

- Planen Sie Modellaktualisierungen: Legen Sie einen klaren, wiederholbaren Prozess für das Testen und Bereitstellen verbesserter Modelle in Ihrer Produktionsumgebung fest, ohne Ihre Abläufe zur Sicherheit zu stören.

- Konsolidieren Sie, wo immer möglich: Wenn Ihr Stack ausgereift ist, suchen Sie nach Möglichkeiten zur Konsolidierung von tools, indem Sie Plattformen wählen, die mehrere Anwendungsfälle abdecken, Ihre Architektur vereinfachen und Kosten senken.

🧠 Wissenswertes: Eine der frühesten Formen des „Hackings” war das Telefon-Phreaking in den 1960er Jahren, bei dem Angreifer das Telefonsystem mithilfe von Tonfrequenzen ausnutzten.

Zukünftige Trends bei KI-Cybersicherheits-Stacks

Sie stehen vor einer großen Investition und möchten kein tool wählen, das in zwei Jahren schon wieder veraltet ist. Wenn Sie neue Trends im Auge behalten, können Sie zukunftssichere Entscheidungen treffen und der Konkurrenz einen Schritt voraus sein:

- LLMs für die Analyse der Sicherheit: Große Sprachmodelle halten Einzug in das SOC und bieten natürliche Sprachschnittstellen, über die Analysten Fragen stellen können wie „Zeige mir alle ungewöhnlichen ausgehenden Datenverbindungen vom Laptop dieses Benutzers in den letzten 24 Stunden”.

- KI-Agenten : KI-Systeme entwickeln sich weiter, um Bedrohungen zu erkennen und gleichzeitig Maßnahmen zu ergreifen, um diese automatisch einzudämmen, beispielsweise durch die Isolierung eines kompromittierten Rechners vom Netzwerk.

- Einheitliche Lösungen: Die Branche bewegt sich weg von Dutzenden von Nischenlösungen hin zu konvergenten Plattformen, die Integrationsschulden reduzieren.

- KI-gestützte Angriffssimulation: Anstatt auf echte Angriffe zu warten, beginnen Startups damit, KI einzusetzen, um ihre eigenen Abwehrmechanismen kontinuierlich und automatisch zu testen und Schwachstellen zu finden und zu beheben, bevor Angreifer diese ausnutzen können.

Wie ClickUp Cybersecurity-Startups bei der Verwaltung ihres KI-Stacks unterstützt

Wenn Cybersicherheits-Startups /AI einsetzen, wachsen ihre Stacks schnell und fragmentieren sich noch schneller. Erkennungstools, Cloud-Plattformen, MLOps-Workflows, Dokumentations- und Kollaborationssysteme befinden sich oft in getrennten Silos, was Teams zu Kontextwechseln zwingt.

ClickUp fungiert als Bindeglied zwischen Ihren KI-Sicherheits-Stacks. Anstatt eine weitere Punktlösung hinzuzufügen, zentralisiert es Informationen, Workflows und Ausführung in einem einzigen, kontextbezogenen Workspace.

Lassen Sie uns gemeinsam herausfinden, wie das geht! 👇

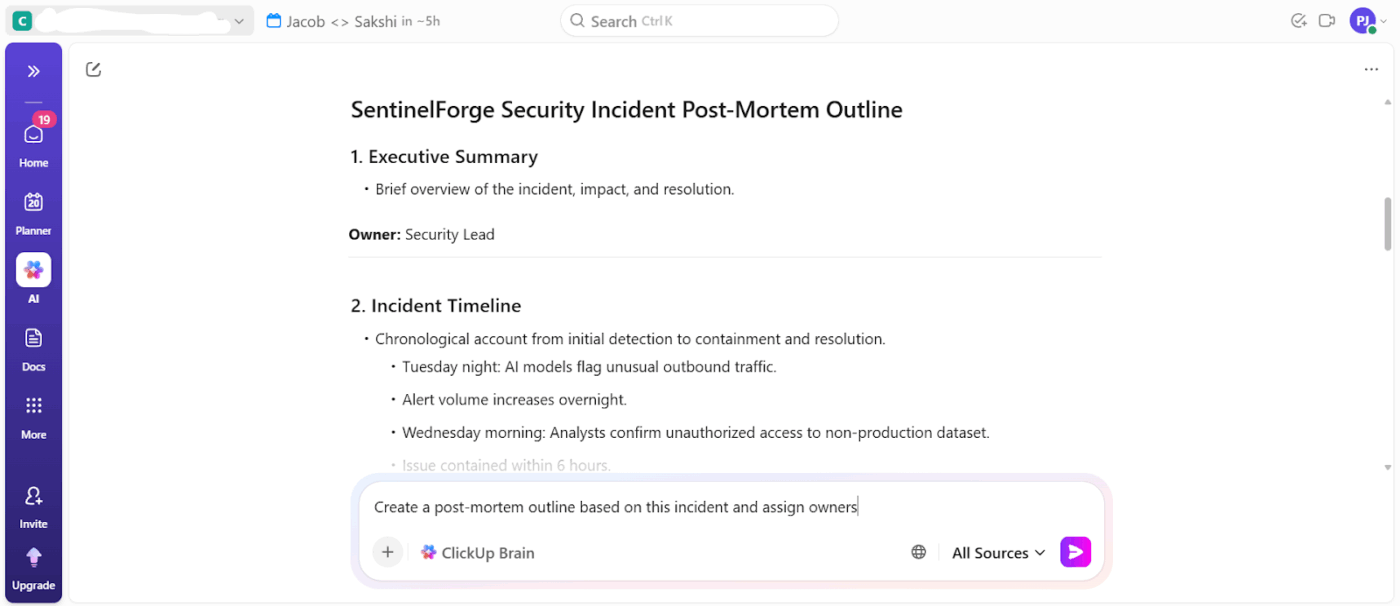

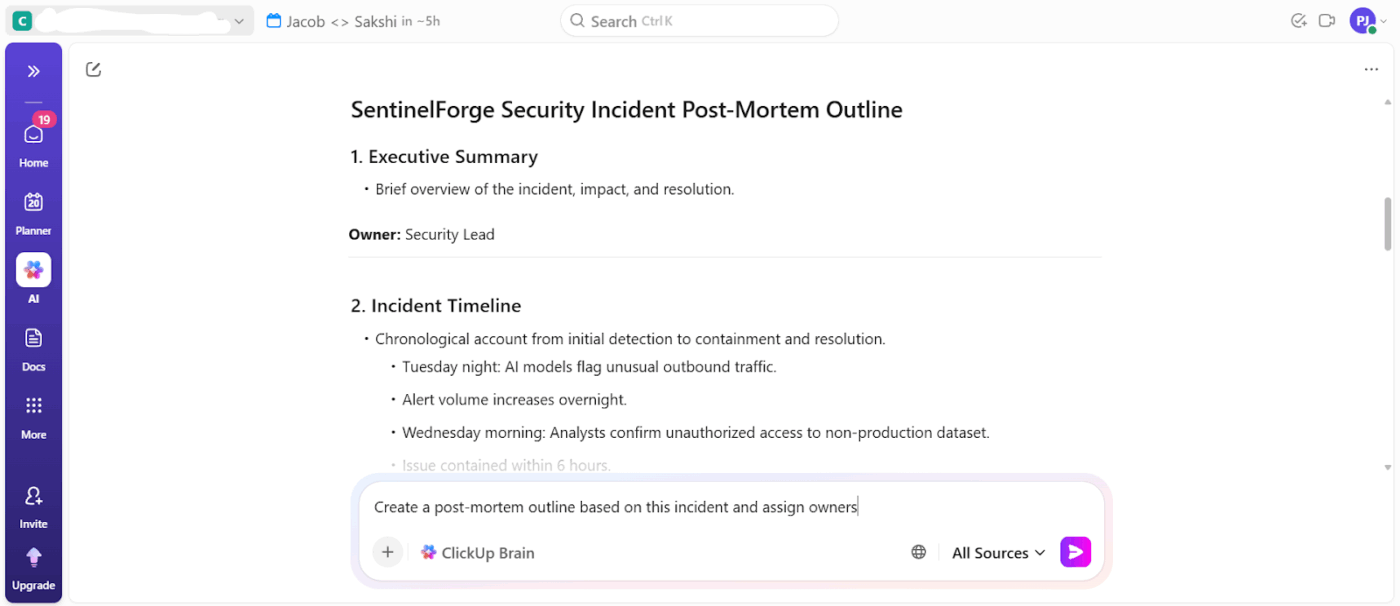

Setzen Sie Kontexte der Sicherheit mit ClickUp Brain sofort in Maßnahmen um.

ClickUp Brain fungiert als kontextbezogene KI, die in Ihrem Arbeitsbereich integriert ist und Ihre Projekte, Aufgaben, Dokumente und Workflows in Echtzeit versteht. Anstelle von isolierten, kontextlosen KI-Antworten beantwortet es Fragen, fasst Untersuchungen zu Incidents zusammen und erstellt und aktualisiert ClickUp-Aufgaben auf der Grundlage von Sicherheitsprotokollen.

Angenommen, eine Sicherheitswarnung ist der Auslöser für eine mehrtägige Untersuchung, die Protokolle, Chat-Diskussionen, Aufgaben zur Korrektur und eine Überprüfung nach dem Incident umfasst.

Sie können ClickUp Brain direkt bitten, den Incident anhand verknüpfter Aufgaben, Kommentare und Dokumente zusammenzufassen und dann automatisch Folgeaktionen und Führungsgates zu generieren. Dadurch wird die Lücke zwischen KI-Analyse und Ausführung geschlossen, wo die meisten Sicherheitstools versagen.

📌 Beispiel-Prompts:

- Fassen Sie diesen Incident unter Verwendung aller verknüpften Aufgaben, Kommentare und Dokumente zusammen.

- Welche Aufgaben zur Abhilfe sind diese Woche noch für Vorfälle mit hoher Schwere offen?

- Erstellen Sie auf Grundlage dieses Incidents einen Nachbericht und weisen Sie Eigentümer zu.

- Welche Warnmeldungen haben den Analysten im letzten Monat am meisten Zeit gekostet?

- Welche Entscheidungen wurden während dieser Untersuchung getroffen und von wem?

Das Beste daran: Mit ClickUp Brain, unserem KI-Assistenten, der Fragen beantwortet und Informationen in Ihrem gesamten ClickUp-Workspace findet, können Sie alles sofort durchsuchen.

Hier ist, was Kara Smith, MBA, PMP®, Operations Program Manager, Instant Teams, über die Verwendung von ClickUp zu sagen hatte:

Alle Teams können von Automatisierung profitieren, und ClickUp hat dies für buchstäblich jedes Szenario, das mir begegnet ist, geboten. Der GROSSE Vorteil von ClickUp ist jedoch die Vereinfachung von Prozessen und tools in einem Arbeitsbereich... Wir sind ein innovatives Unternehmen, das am besten mit Plattformen arbeitet, die es uns ermöglichen, mit dem rasanten Tempo eines wachstumsstarken Start-ups Schritt zu halten, und ClickUp hat diesen Zweck am besten erfüllt.

Alle Teams können von Automatisierung profitieren, und ClickUp hat dies für buchstäblich jedes Szenario, das mir begegnet ist, geboten. Der GROSSE Vorteil von ClickUp ist jedoch die Vereinfachung von Prozessen und tools in einer einzigen Arbeitszone... Wir sind ein innovatives Unternehmen, das am besten mit Plattformen arbeitet, die es uns ermöglichen, mit dem rasanten Tempo eines schnell wachsenden Startups Schritt zu halten, und ClickUp hat diesen Zweck am besten erfüllt.

Vereinheitlichen Sie die Intelligenz Ihres gesamten Stacks für Sicherheit mit ClickUp Brain MAX.

Beenden Sie die KI-Zersplitterung und bringen Sie Ihre gesamte Intelligenz mit ClickUp Brain MAX an einem Ort zusammen. Es handelt sich um eine zentralisierte Desktop-App, die Ihre gesamte Toolkette versteht. Auf diese Weise müssen Sie nicht mit einem Dutzend KI-Tools jonglieren, um aussagekräftige Erkenntnisse zu gewinnen.

Sie erhalten:

- Einheitliche Suche und Wissen: Durchsuchen Sie ClickUp und verbundene Apps über eine einzige KI-Schnittstelle.

- Sprachgesteuertes Arbeiten: Verwenden Sie natürliche Sprachbefehle, um mit ClickUp Talk-to-Text schnell Aufgaben, Dokumente oder Befehle zu erstellen.

- Reduzierte Tool-Fragmentierung: Greifen Sie in einem kontextbezogenen hub auf mehrere KI-Modelle wie ChatGPT, Gemini und Claude zu.

Greifen Sie auf alle KI-Tools zu, die Sie benötigen:

Automatisieren Sie Sicherheitsvorgänge mit ClickUp Super Agents.

Delegieren Sie mit ClickUp Super Agents End-to-End-Aufgaben und Workflows, die normalerweise Sicherheitsteams überlasten. Dabei handelt es sich um KI-Teammitglieder, die in Ihren Workspace eingebettet sind und über ein umfassendes Gedächtnis und Kontextverständnis Ihrer Arbeitsaufgaben verfügen.

Anstatt nur auf Eingaben zu reagieren, planen, führen und überwachen sie mehrstufige Workflows unter Verwendung von Workspace-Daten und verbundenen Apps.

📌 Beispielaufgabe: Sie sind ein Superagent für Sicherheitsoperationen und verantwortlich für die Koordination der Reaktion auf Incidents, die Aufrechterhaltung der Sichtbarkeit im gesamten KI-Sicherheitsstack und die Reduzierung des manuellen Aufwands für das Sicherheitsteam. Ihr Ziel ist es, sicherzustellen, dass Sicherheitswarnungen, Untersuchungen und Folgemaßnahmen konsistent verfolgt, dokumentiert und eskaliert werden.

Erstellen Sie Ihren eigenen Super-Agenten:

(KI) Stack Up auf ClickUp

Cybersicherheits-Startups haben Schwierigkeiten, weil zu viele intelligente Tools an zu vielen Orten landen und niemand dafür verantwortlich ist. Der „richtige“ KI-Stack besteht darin, ein System zu schaffen, in dem KI-Ergebnisse zu echten Entscheidungen, echten Workflows und echter Verantwortlichkeit führen.

Hier übernimmt ClickUp still und leise die Schwerarbeit. Es bietet Ihnen einen einzigen Arbeitsbereich, in dem Sie KI-Initiativen verwalten, Entscheidungen dokumentieren, die Nachverfolgung von Verantwortlichkeiten durchführen, Follow-ups automatisieren und die Ergebnisse Ihrer KI-Tools operationalisieren können.

Mit ClickUp Brain, Brain MAX und Super Agents, die in dasselbe System integriert sind, in dem Ihr Team bereits arbeitet, ist KI nicht mehr nur eine weitere Registerkarte, sondern wird Teil der Arbeitsabläufe.

Melden Sie sich noch heute kostenlos bei ClickUp an! ✅

Häufig gestellte Fragen

Was ist der Unterschied zwischen einem AI-nativen Cybersicherheitstool und einem AI-optimierten Legacy-System?

KI-native Tools basieren auf maschinellem Lernen, während KI-optimierte Legacy-Systeme ältere, regelbasierte Architekturen um ML-Features erweitern. Der praktische Unterschied zeigt sich häufig in der Flexibilität, Genauigkeit und Nahtlosigkeit der Integration der KI in den Workflow des Tools.

Wie koordinieren Cybersicherheits-Startups die Implementierung von KI-Sicherheitstools in Remote-Teams?

Remote-Sicherheitsteams profitieren von zentralisierter Dokumentation, klarer Aufgabenverteilung und Kommunikation über Zeitzonen hinweg. Ein konvergierter Workspace speichert Implementierungspläne, Notizen von Anbietern und technische Spezifikationen an einem Ort, auf den alle zugreifen können.

Kann KI menschliche Sicherheitsanalysten in einem Start-up vollständig ersetzen?

Nein, das Ziel ist Erweiterung, nicht Ersatz. KI ist unglaublich leistungsstark bei der Verarbeitung großer Datenmengen, aber menschliche Analysten liefern wichtige Kontextinformationen, treffen differenzierte Entscheidungen und untersuchen neue Bedrohungen, denen Modelle noch nie begegnet sind.

Wie unterscheidet sich ein KI-Stack für Sicherheit für Startups von dem für Unternehmen?

Startups legen Wert auf eine schnellere Bereitstellung, geringere Betriebskosten und tools, für die kein spezielles ML-Engineering-Team erforderlich ist. Unternehmen mit mehr Ressourcen können in eine stärkere benutzerdefinierte Anpassung investieren, größere Data-Science-Teams aufbauen und komplexe Architekturen mit mehreren Anbietern verwalten.