{ „@context“: „http://schema. org“, „@type“: „FAQPage“, „mainEntity“: [ { „@type“: „Question“, „name“: „Was ist ein Cybersicherheits-Risikomanagement-Framework?“, „acceptedAnswer“: { „@type“: „Answer“, „Text“: „Ein Cybersicherheits-Risikomanagement-Framework ist ein systematischer Ansatz, der Organisationen vor Cyberbedrohungen schützen kann.“ } } ] }

Mit dem Aufkommen neuer Technologien nehmen auch die Cybersicherheitsrisiken zu und stellen eine echte Bedrohung für Unternehmen jeder Größe dar. Als Ergebnis haben Unternehmen begonnen, mehr Präventivmaßnahmen im Bereich Cybersicherheit zu ergreifen, um Cyberangriffe zu verhindern.

Sie müssen ein Cybersicherheits-Risikomanagement-Framework implementieren, um Ihr Unternehmen zu schützen. Ein solches Framework bietet einen strukturierten Ansatz zur Identifizierung, Bewertung und Steuerung von Risiken in einem systematischen Prozess.

Warten Sie nicht, bis es zu spät ist. Ergreifen Sie noch heute proaktive Schritte, um Ihr Geschäft zu schützen.

In diesem Artikel erfahren Sie, wie Sie Ihre Cybersicherheitslage bewerten, geeignete Ziele festlegen, eine Auswahl an Frameworks für Ihren Risikomanagementprozess treffen, Strategien zur Risikominderung implementieren und den von Ihnen verfolgten Risikoprozess überprüfen können. 🔐

Was ist Cybersicherheits-Risikomanagement?

Cybersicherheits-Risikomanagement ist ein Prozess, der Unternehmen dabei hilft, potenzielle Risiken für ihre digitalen Ressourcen zu identifizieren, zu bewerten und zu priorisieren. Dazu gehören Daten, Hardware, Software, Netzwerke und andere digitale Komponenten.

Dazu gehört die Implementierung von Richtlinien und Verfahren, um diese Risiken zu mindern und das Unternehmen vor Cyberangriffen zu schützen. Durch proaktives Management von Cybersicherheitsrisiken können Geschäfte die Auswirkungen potenzieller Bedrohungen verhindern oder minimieren.

Was ist ein Cybersicherheits-Risikomanagement-Framework?

Ein Cybersicherheits-Risikomanagement-Framework ist ein systematischer Ansatz, der Unternehmen vor Cyberbedrohungen schützen kann.

Dazu gehört das Erkennen potenzieller Risiken, die Bewertung der Wahrscheinlichkeit von Auswirkungen und möglichen Folgen von Risiken, die Entwicklung von Maßnahmen zur Minimierung der Auswirkungen sowie die kontinuierliche Überwachung, um sich an neue Risiken anzupassen.

Das Verfahren ist gründlich und unterstützt Unternehmen dabei, zusätzliche Maßnahmen zur Sicherheit ihrer Informationen und Vermögenswerte vor Cyberkriminellen zu ergreifen.

Was ist die Definition des Cybersicherheits-Risikomanagementprozesses?

Der Prozess des Cybersicherheits-Risikomanagements ist ein strukturierter Ansatz zur Identifizierung, Bewertung und Steuerung von Risiken in einem Unternehmen. Dieser Prozess hilft Unternehmen, fundierte Entscheidungen über das für ihr Geschäft akzeptable Risikoniveau zu treffen und einen Plan zur Minderung dieser Risiken zu erstellen.

Die Bedeutung der Implementierung eines Cybersicherheits-Risikomanagement-Frameworks

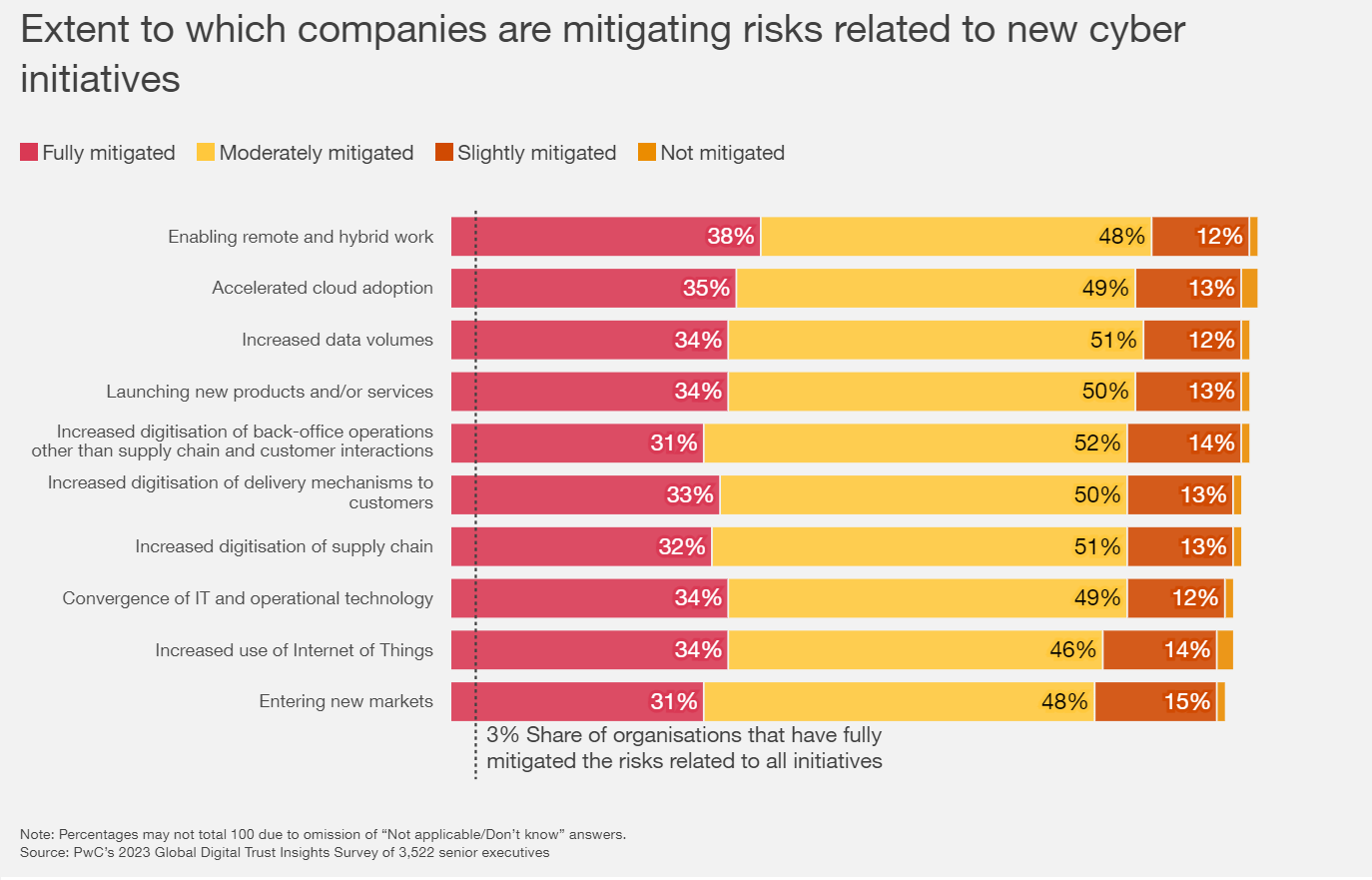

Die Daten der PwC Global Digital Trust Insights Survey zeigen, dass einige Unternehmen im vergangenen Jahr ihre Cybersicherheit verbessert haben, aber nur wenige tatsächlich alle Cyberrisiken vollständig gemindert haben. Cybersicherheit liegt nicht nur in der Verantwortung des CISO, sondern geht alle an, einschließlich des CEO, der die wichtige Rolle hat, durch konkrete Maßnahmen Vertrauen aufzubauen und zu erhalten.

Ein strukturierter Ansatz und ein strukturiertes Rahmenwerk können potenzielle Risiken bewältigen und Unternehmen in die Lage versetzen, Folgendes zu erledigen:

- Bewerten Sie deren Lage in Bezug auf die Sicherheit

- Identifizieren Sie bestehende Lücken in Ihrer Sicherheit.

- Führen Sie eine Risikobewertung durch und bewerten Sie interne und externe Bedrohungen.

- Priorisieren Sie Risiken und richten Sie einen Managementprozess ein.

- Implementieren Sie die erforderlichen Kontrollen, um potenzielle Cybersicherheitsrisiken zu minimieren.

Vorbeugende Maßnahmen zeigen Ihren Kunden und Stakeholdern, dass Sie Cybersicherheit ernst nehmen. Dadurch fühlen sie sich sicherer und werden Ihre Produkte und Dienstleistungen eher weiterhin nutzen.

Beispiele für Cybersicherheitsbedrohungen

Bevor wir uns mit der Implementierung eines Cybersicherheits-Risikomanagement-Frameworks befassen, wollen wir zunächst die potenziellen Risiken verstehen, denen Unternehmen ausgesetzt sind:

- Phishing-Angriffe: Verwendung betrügerischer E-Mails oder Nachrichten, um sensible Informationen von Benutzern zu erhalten.

- Malware-Angriffe: Eine Art von bösartiger Software, die entwickelt wurde, um Zugriff auf ein Computersystem zu erlangen oder diesem Schaden zuzufügen.

- Insider-Bedrohungen: Mitarbeiter oder ehemalige Mitarbeiter, die Zugang zu sensiblen Informationen haben und diese für böswillige Zwecke nutzen.

- Social-Engineering-Angriffe: Manipulation von Personen, um sie durch Taktiken wie Identitätsdiebstahl oder Erpressung zur Preisgabe sensibler Informationen zu bewegen.

- Distributed Denial of Service (DDoS)-Angriffe: Ein koordinierter Aufwand, bei dem ein System mit Datenverkehr überflutet wird, das Ergebnis ist die Unterbrechung der Dienste und Datenverletzungen.

So implementieren Sie ein Cybersicherheits-Risikomanagement-Framework (6 Schritte mit Vorlagen)

Schritt 1: Bewerten Sie Ihre aktuelle Cybersicherheitslage

Die Bewertung Ihrer Cybersicherheitslage ist für das Cybersicherheits-Risikomanagement von entscheidender Bedeutung. Nachfolgend finden Sie die Schritte, die Sie befolgen können:

Bewerten Sie aktuelle Maßnahmen zur Sicherheit

- Identifizieren und überprüfen Sie den aktuellen Prozess zum Management von Cybersicherheitsrisiken: Skizzieren Sie alle Maßnahmen zur Sicherheit und beschreiben Sie den Prozess zum Management sicherheitsrelevanter Incidents und die Reaktion auf Bedrohungen.

- Bewerten Sie Ihre Netzwerksicherheit: Führen Sie eine Bewertung der Cybersicherheitsrisiken durch, indem Sie Ihre Firewalls, Antivirensoftware und andere tools zur Erkennung und Verhinderung unbefugter Zugriffe überprüfen. Diese müssen aktualisiert sein und über die neuesten Sicherheitspatches verfügen. Wenn eines davon veraltet ist, ist Ihr Netzwerk anfälliger für Angriffe.

- Überprüfen Sie Ihre Strategie zum Cyber-Risikomanagement: Überprüfen Sie, wie Ihr Unternehmen mit sensiblen Daten und Systemen umgeht (Zugriffsrechte, Richtlinien für Passwörter und Multi-Faktor-Authentifizierung), und führen Sie anschließend eine interne und externe Schwachstellenanalyse durch, um Schwachstellen aufzudecken.

- Überprüfen Sie Ihren Plan für die Reaktion auf Incidents: Testen Sie Ihren Plan für die Reaktion auf Incidents, um sicherzustellen, dass er wirksam ist, und überprüfen Sie, ob Sie in der Lage sind, Incidents zu erkennen, darauf zu reagieren und sich davon zu erholen.

- Check-in mit Mitarbeitern: Bieten Sie Ihren Mitarbeitern Schulungsprogramme zu Sicherheitsbewusstsein und Best Practices im Bereich Cybersicherheit sowie weitere Bewertungen an, darunter: Tests zum Wissensstand Beobachtungen zum Verhalten und zur Compliance der Mitarbeiter, um sicherzustellen, dass sie das in den Schulungen Gelernte umsetzen Simulierte Phishing-Tests, um ihre Kapazität zu bewerten, Phishing-Versuche zu erkennen und zu melden. Bewerten Sie ihre Reaktion auf Incidents.

- Wissensspeichertests

- Beobachten Sie das Verhalten Ihrer Mitarbeiter und die Einhaltung von Vorschriften, um sicherzustellen, dass sie das Gelernte aus den Schulungen auch umsetzen.

- Simulierte Phishing-Tests zur Bewertung ihrer Kapazität, Phishing-Versuche zu erkennen und zu melden.

- Bewerten Sie deren Reaktion auf Sicherheitsincidents.

- Bewerten Sie Ihre Drittanbieter: Wenn Sie mit Drittanbietern zusammenarbeiten, haben diese Zugriff auf Ihre Systeme. Sie müssen deren Cybersicherheitsmaßnahmen bewerten und auch deren Historie überprüfen.

- Wissensspeichertests

- Beobachten Sie das Verhalten Ihrer Mitarbeiter und die Einhaltung von Vorschriften, um sicherzustellen, dass sie das Gelernte aus den Schulungen auch umsetzen.

- Simulierte Phishing-Tests zur Bewertung ihrer Kapazität, Phishing-Versuche zu erkennen und zu melden.

- Bewerten Sie deren Reaktion auf Sicherheitsincidents.

Identifizieren Sie Lücken in Ihrer Sicherheit.

Laut dem Threat Intelligence Index 2023 von IBM waren 27 % der Opfer von Cyberangriffen von Erpressung betroffen, wodurch die Opfer unter Druck gesetzt wurden. Sie müssen Lücken in Ihrer Risikomanagementstrategie identifizieren, um Bereiche zu ermitteln, die anfällig für Cybersicherheitsbedrohungen sind.

Suchen Sie nach einer Bewertung Ihrer aktuellen Maßnahmen zur Sicherheit nach Lücken, die Ihr Unternehmen für Cyber-Bedrohungen anfällig machen könnten. Verfügen Sie über veraltete Lösungen zur Sicherheit, nicht gepatchte Software und schwache Passwörter? Haben Sie ungeschulte Mitarbeiter?

- Vergleichen Sie Maßnahmen zur Sicherheit und führen Sie eine Cybersicherheitsbewertung durch: Vergleichen Sie Ihre Maßnahmen zur Sicherheit mit den Best Practices und Standards, die derzeit in Ihrer Branche verwendet werden. Führen Sie anschließend eine Risikobewertung durch, um potenzielle Bedrohungen und Schwachstellen zu identifizieren.

- Simulieren Sie einen Cyberangriff: Identifizieren Sie mithilfe von Penetrationstests und einem Schwachstellenscanner sofort Schwachstellen in Ihrem Netzwerk. Beobachten Sie, wie Mitarbeiter während eines Angriffs reagieren.

- Überprüfen Sie Ihre Incident-Berichte: Sehen Sie sich Ihre Incident-Berichte an und analysieren Sie sie auf Muster oder Trends, die auf Schwachstellen hinweisen könnten.

- Verbesserungsmöglichkeiten ermitteln: Sobald die Schwachstellen in Ihren Maßnahmen zur Sicherheit identifiziert sind, prüfen Sie, was verbessert werden muss. Priorisieren Sie die wichtigsten Punkte. Erstellen Sie dann einen Plan, um die Probleme zu beheben.

- Bewerten Sie interne und externe Bedrohungen und Schwachstellen: Führen Sie Audits zur Sicherheit und Risikobewertungen durch, um festzustellen, wo Ihre Schwachstellen liegen.

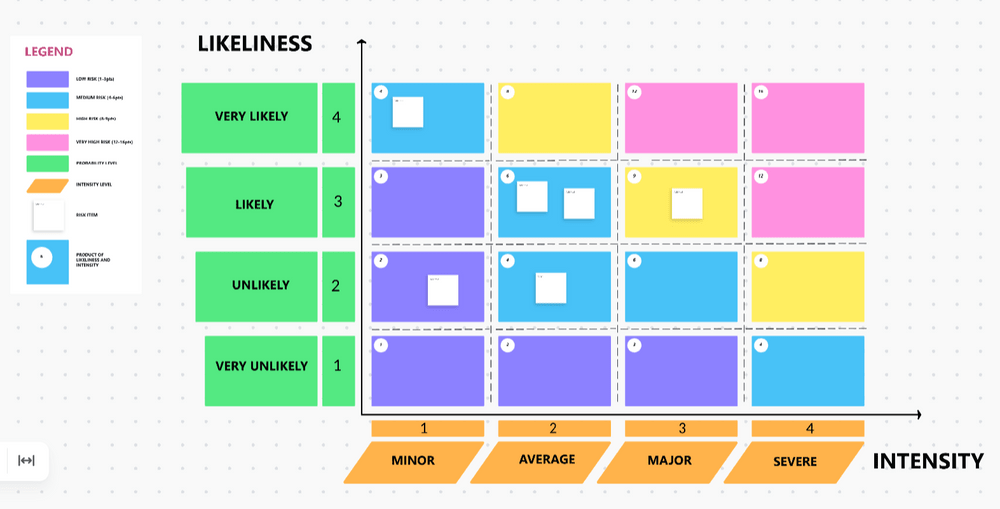

PROFI-TIPPVerwenden Sie die Whiteboard-Vorlage für die Risikobewertung von ClickUp, um potenzielle Bedrohungen auf einem digitalen Whiteboard zu dokumentieren und diese einfach mit Ihrem Team zu teilen und gemeinsam daran zu arbeiten. Diese Vorlage bietet einen systematischen Prozess zur Identifizierung, Bewertung und Kontrolle von Gefahren und Risiken, um die Chancen für einen erfolgreichen Abschluss des Projekts zu verbessern.

Schritt 2: Definieren Sie Ihre Ziele und Vorgaben

Klar definierte Ziele und Vorgaben ermöglichen es Ihnen, sich auf Ihre wichtigsten Prioritäten zu konzentrieren und Ihre Ressourcen richtig einzusetzen.

Legen Sie fest, was Sie erreichen möchten.

- Überprüfen Sie die Anforderungen an Integrität und Verfügbarkeit: Welche Bereiche in Ihrem Unternehmen müssen geschützt werden? Was muss in Bezug auf das Cybersicherheits-Risikomanagement erreicht werden? Formulieren Sie Ihre Ziele konkret. Überprüfen Sie die Anforderungen an die Integrität und Verfügbarkeit Ihrer Informationsressourcen. Stellen Sie sicher, dass sie konform sind und alle gesetzlichen Anforderungen erfüllen.

- Entwickeln Sie ein Programm zum Management von Cybersicherheitsrisiken: Untersuchen Sie die möglichen Auswirkungen von Cyberbedrohungen und -angriffen auf Ihr Unternehmen und legen Sie Ziele fest, um die Auswirkungen solcher Incidents zu verringern. Entwickeln Sie Ihre eigenen Strategien zur Prävention, Erkennung und Reaktion.

Legen Sie Ihre Ziele fest

- Ein strukturierter Ansatz ist erforderlich, um erreichbare und klare Ziele festzulegen, die mit Ihrer Strategie zum Cybersicherheitsrisikomanagement übereinstimmen. Die Einhaltung des SMART-Zielrahmens kann dazu beitragen, dass die Ziele klar definiert und erreichbar sind Spezifisch: Bei der Festlegung der Ziele für das Cybersicherheitsrisikomanagement wird die Organisation spezifischer und prägnanter vorgehen Beispiel: Verringerung der Anzahl erfolgreicher Phishing-Angriffe um 80 % innerhalb der nächsten drei Monate Messbar: Mit einem messbaren Ziel können Sie Ihren Fortschritt bestimmen und verfolgen Beispiel: Reduzierung der Anzahl erfolgreicher Phishing-Angriffe um 80 % und Messung anhand der Anzahl gemeldeter Incidents Erreichbar: Überprüfen Sie, ob das Ziel mit den vorhandenen Ressourcen und Fähigkeiten Ihrer Organisation erreicht werden kann. Beispiel: Führen Sie innerhalb der nächsten drei Monate eine Zwei-Faktor-Authentifizierung für alle Mitarbeiter ein. Relevant: Stellen Sie sicher, dass Ihr Ziel mit der Mission und den Zielen Ihrer Organisation übereinstimmt. Beispiel: „Verbessern Sie die Sicherheit Ihres Unternehmens und mindern Sie das Risiko von Datenverletzungen, indem Sie innerhalb der nächsten 12 Monate ein Programm zum Schwachstellenmanagement einführen.“ Zeitgebunden: Legen Sie eine konkrete Zeitleiste für die Erreichung des Ziels fest. Beispiel: Setzen Sie sich das Ziel, innerhalb der nächsten sechs Monate einen Notfallwiederherstellungsplan zu erstellen, der die Wiederherstellung kritischer Systeme innerhalb von 4 Stunden nach einer Störung ermöglicht.

- Spezifisch: Bei der Festlegung der Ziele für das Cybersicherheits-Risikomanagement wird die Organisation spezifischer und prägnanter vorgehen. Beispiel: Verringerung der Anzahl erfolgreicher Phishing-Angriffe um 80 % innerhalb der nächsten drei Monate.

- Beispiel: Verringern Sie die Anzahl erfolgreicher Phishing-Angriffe innerhalb der nächsten drei Monate um 80 %.

- Messbar: Mit einem messbaren Einzelziel können Sie Ihren Fortschritt bestimmen und verfolgen. Beispiel: Reduzieren Sie die Anzahl erfolgreicher Phishing-Angriffe um 80 % und messen Sie dies anhand der Anzahl gemeldeter Incidents.

- Beispiel: Reduzieren Sie die Anzahl erfolgreicher Phishing-Angriffe um 80 % und messen Sie dies anhand der Anzahl gemeldeter Incidents.

- Erreichbar: Überprüfen Sie, ob das Ziel mit den vorhandenen Ressourcen und Fähigkeiten Ihrer Organisation erreicht werden kann. Beispiel: Führen Sie innerhalb der nächsten drei Monate eine Zwei-Faktor-Authentifizierung für alle Mitarbeiter ein.

- Beispiel: Führen Sie innerhalb der nächsten drei Monate eine Zwei-Faktor-Authentifizierung für alle Mitarbeiter ein.

- Relevant: Stellen Sie sicher, dass Ihr Ziel mit der Mission und den Zielen der Organisation übereinstimmt. Beispiel: Verbessern Sie die Sicherheit Ihrer Organisation und mindern Sie das Risiko von Datenverletzungen, indem Sie innerhalb der nächsten 12 Monate ein Programm zum Schwachstellenmanagement einführen.

- Beispiel: Verbessern Sie die Sicherheit Ihres Unternehmens und mindern Sie das Risiko von Datenverstößen, indem Sie innerhalb der nächsten 12 Monate ein Programm zum Schwachstellenmanagement einführen.

- Zeitgebunden: Legen Sie eine konkrete Zeitleiste für die Erreichung des Ziels fest. Beispiel: Setzen Sie sich das Ziel, innerhalb der nächsten sechs Monate einen Notfallplan zu erstellen, der die Wiederherstellung kritischer Systeme innerhalb von vier Stunden nach einer Störung ermöglicht.

- Beispiel: Setzen Sie sich das Ziel, innerhalb der nächsten sechs Monate einen Notfallwiederherstellungsplan zu erstellen, der die Wiederherstellung kritischer Systeme innerhalb von vier Stunden nach einer Störung ermöglicht.

- Spezifisch: Bei der Festlegung der Ziele für das Cybersicherheits-Risikomanagement wird die Organisation spezifischer und prägnanter vorgehen. Beispiel: Verringerung der Anzahl erfolgreicher Phishing-Angriffe um 80 % innerhalb der nächsten drei Monate.

- Beispiel: Verringern Sie die Anzahl erfolgreicher Phishing-Angriffe innerhalb der nächsten drei Monate um 80 %.

- Messbar: Mit einem messbaren Ziel können Sie Ihren Fortschritt bestimmen und verfolgen. Beispiel: Reduzieren Sie die Anzahl erfolgreicher Phishing-Angriffe um 80 % und messen Sie dies anhand der Anzahl gemeldeter Incidents.

- Beispiel: Reduzieren Sie die Anzahl erfolgreicher Phishing-Angriffe um 80 % und messen Sie dies anhand der Anzahl gemeldeter Incidents.

- Erreichbar: Überprüfen Sie, ob das Ziel mit den vorhandenen Ressourcen und Fähigkeiten Ihrer Organisation erreicht werden kann. Beispiel: Führen Sie innerhalb der nächsten drei Monate eine Zwei-Faktor-Authentifizierung für alle Mitarbeiter ein.

- Beispiel: Führen Sie innerhalb der nächsten drei Monate eine Zwei-Faktor-Authentifizierung für alle Mitarbeiter ein.

- Relevant: Stellen Sie sicher, dass Ihr Ziel mit der Mission und den Zielen des Unternehmens übereinstimmt. Beispiel: Verbessern Sie die Sicherheit Ihres Unternehmens und mindern Sie das Risiko von Datenverletzungen, indem Sie innerhalb der nächsten 12 Monate ein Programm zum Schwachstellenmanagement einführen.

- Beispiel: Verbessern Sie die Sicherheit Ihres Unternehmens und mindern Sie das Risiko von Datenverstößen, indem Sie innerhalb der nächsten 12 Monate ein Programm zum Schwachstellenmanagement einführen.

- Zeitgebunden: Legen Sie eine konkrete Zeitleiste für die Erreichung des Ziels fest. Beispiel: Setzen Sie sich das Ziel, innerhalb der nächsten sechs Monate einen Notfallwiederherstellungsplan zu erstellen, der die Wiederherstellung kritischer Systeme innerhalb von vier Stunden nach einer Störung ermöglicht.

- Beispiel: Setzen Sie sich das Ziel, innerhalb der nächsten sechs Monate einen Notfallplan zu erstellen, der die Wiederherstellung kritischer Systeme innerhalb von vier Stunden nach einer Störung ermöglicht.

- Beispiel: Verringern Sie die Anzahl erfolgreicher Phishing-Angriffe innerhalb der nächsten drei Monate um 80 %.

- Beispiel: Reduzieren Sie die Anzahl erfolgreicher Phishing-Angriffe um 80 % und messen Sie dies anhand der Anzahl gemeldeter Incidents.

- Beispiel: Führen Sie innerhalb der nächsten drei Monate eine Zwei-Faktor-Authentifizierung für alle Mitarbeiter ein.

- Beispiel: Verbessern Sie die Sicherheit Ihres Unternehmens und mindern Sie das Risiko von Datenverstößen, indem Sie innerhalb der nächsten 12 Monate ein Programm zum Schwachstellenmanagement einführen.

- Beispiel: Setzen Sie sich das Ziel, innerhalb der nächsten sechs Monate einen Notfallwiederherstellungsplan zu erstellen, der die Wiederherstellung kritischer Systeme innerhalb von vier Stunden nach einer Störung ermöglicht.

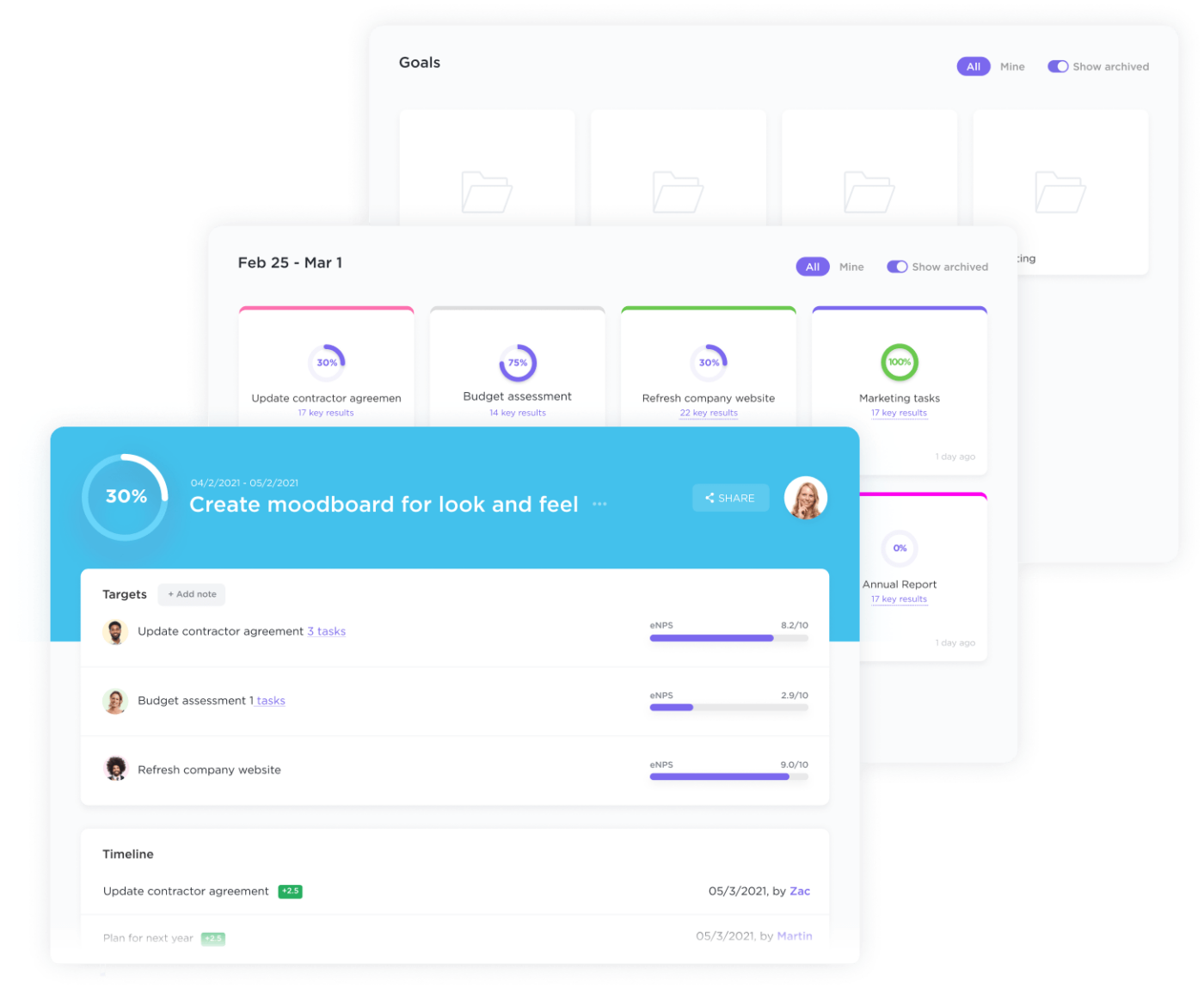

PROFI-TIPPOrganisieren Sie Ihre Ziele und verfolgen Sie Ihren Fortschritt mit Goals in ClickUp. Erstellen Sie ganz einfach nachverfolgbare Ziele und bleiben Sie mit klaren Zeitleisten, messbaren Einzelzielen und automatischer Nachverfolgung des Fortschritts auf Kurs, um Ihre Ziele zu erreichen. Sie können auch Vorlagen für die Zielsetzung nutzen, um Ihre Ziele schneller zu skizzieren.

Schritt 3: Durchführung der Auswahl für ein Risikomanagement-Framework

Die Auswahl Ihres Cybersicherheits-Risikomanagement-Frameworks ist für die Erstellung eines Cybersicherheits-Plans von entscheidender Bedeutung. Sie können aus den vier bekanntesten Frameworks wählen: NIST, ISO, CIS und FAIR. Jedes Framework hat seine Vor- und Nachteile. Studieren und vergleichen Sie diese Risikomanagement-Frameworks, um das für Ihre Anforderungen geeignete zu finden.

Cybersicherheits-Rahmenwerk des National Institute of Standards and Technology (NIST)

Das NIST Cybersecurity Framework ist ein freiwilliges tool, das vom US-Handelsministerium bereitgestellt wird, um Unternehmen jeder Größe beim Management der Cybersicherheit zu unterstützen. Unternehmen können das Framework nutzen, um fünf Schlüsselbereiche anzugehen: Identifizierung, Schutz, Erkennung, Reaktion und Wiederherstellung.

Internationale Organisation für Normung (ISO) 27001

ISO 27001 ist ein weltweit anerkanntes Rahmenwerk für das Management der Informationssicherheit, das vertrauliche Daten mithilfe eines Risikomanagementansatzes systematisch schützt und kontrolliert. Dieses Rahmenwerk umfasst eine Reihe von Anforderungen und Richtlinien für die Implementierung eines Informationssicherheits-Managementsystems (ISMS), das Unternehmen dabei unterstützt, ihre Informationsressourcen zu schützen. Zu den behandelten Themen gehören Risikobewertung und -management, Zugriffskontrolle, Kryptografie, Geschäftskontinuität und Compliance.

Unternehmen benötigen häufig eine ISO 27001-Zertifizierung, um Kunden und Partnern ihr Engagement für die Sicherheit der Informationen zu demonstrieren.

Kontrollen zur Sicherheit des Center for Internet Security (CIS)

Die CIS-Kontrollen sind Richtlinien, die einen priorisierten Ansatz für das Management von Cybersicherheitsrisiken bieten. Sie umfassen 20 wichtige Protokolle zur Verbesserung Ihrer Sicherheit. Diese Kontrollen basieren auf tatsächlichen Cyberbedrohungen und bieten ein umfassendes Rahmenwerk für das Management und die Minderung von Cyberrisiken.

Faktoranalyse von Informationsrisiken (FAIR)

FAIR ist ein quantitatives Risikomanagement-Framework, das Unternehmen dabei hilft, Informationssicherheitsrisiken in finanzieller Hinsicht zu bewerten und zu analysieren. Es bietet einen systematischen Ansatz für die Risikoanalyse und hilft Unternehmen, die potenziellen Auswirkungen und die Wahrscheinlichkeit verschiedener Bedrohungen zu verstehen. FAIR hilft Unternehmen auch dabei, den Aufwand für das Risikomanagement zu priorisieren und Ressourcen effektiv zuzuweisen.

Wenn Sie die dringend erforderlichen Recherchen und Analysen durchführen, werden Sie sicherer bei der Auswahl des richtigen Rahmens für Ihr Unternehmen sein, der benutzerdefiniert ist und mit dem Sie Ihre Cybersicherheitsrisiken effizient verwalten können.

Schritt 4: Richten Sie einen Risikomanagementprozess ein

Richten Sie Ihren eigenen Risikomanagementprozess ein, um mögliche Risiken zu identifizieren und deren Eintrittswahrscheinlichkeit vorherzusagen. Außerdem erhalten Sie eine Prognose darüber, wie hoch der Schaden sein könnte.

Entwickeln Sie Ihre Implementierungsstrategien zur Reduzierung und Kontrolle von Risiken und überwachen Sie kontinuierlich deren Wirksamkeit. Auf diese Weise können Unternehmen Cyberangriffe proaktiv minimieren.

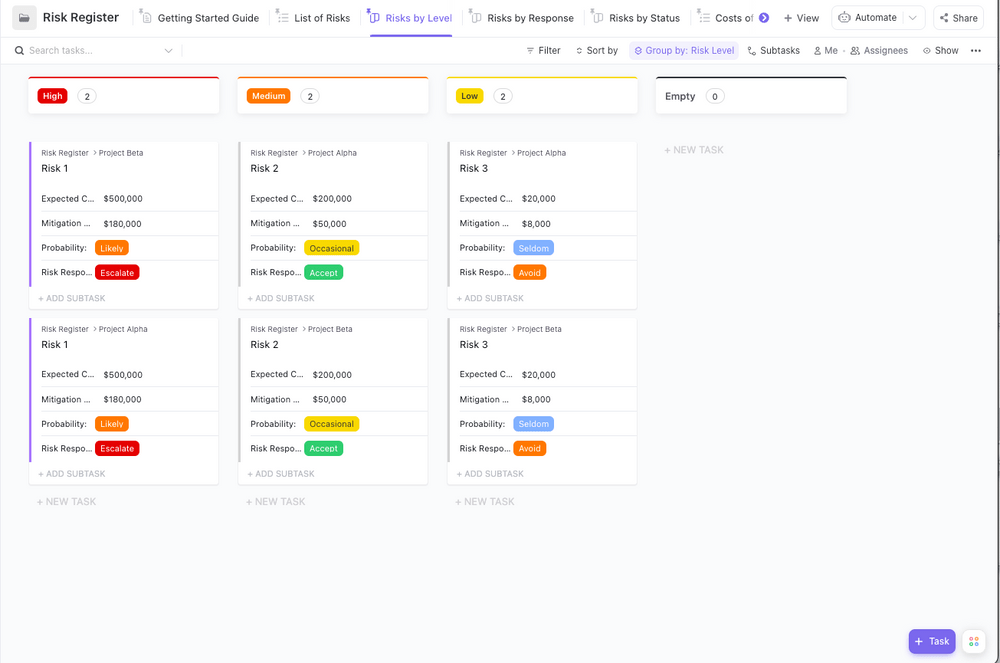

PROFI-TIPPVerwalten Sie Ihre Projekte und vermeiden Sie Risiken mit dieser Risikoregister-Vorlage von ClickUp. Diese Vorlage enthält vorgefertigte ClickUp-Ansichten, Benutzerdefinierte Felder und benutzerdefinierte Status, mit denen Sie potenzielle Risiken leicht verfolgen und wirksame Präventivmaßnahmen ergreifen können.

Schritt 5: Implementieren Sie Strategien zur Risikominderung

Beginnen Sie mit dem Management der Cybersicherheitsrisiken in Ihrem Unternehmen und setzen Sie zunächst Strategien zur Risikominderung um. Sobald Sie alle potenziellen Risiken identifiziert und bewertet haben, können Sie damit beginnen, diese zu erledigen.

Implementieren Sie neue Maßnahmen zur Sicherheit

Bei der Implementierung neuer Maßnahmen zur Sicherheit werden Sie Softwareinstallationen, Netzwerksegmentierung, Zugriffskontrollen, Intrusion-Detection-Systeme und andere Kontrollen einbeziehen, um Cyberangriffe zu minimieren.

Aktualisieren Sie bestehende Maßnahmen zur Sicherheit

Halten Sie sich über unsere sich ständig verändernde digitale Landschaft auf dem Laufenden. Überprüfen Sie regelmäßig Ihre bestehenden Maßnahmen zur Sicherheit und stellen Sie ein Budget dafür bereit. Weisen Sie ein Budget für die Implementierung von Software-Updates und Patches sowie für die Aufrüstung von Hardware zu, um Schwachstellen zu beheben, die Zugriffskontrolle zu verbessern und Passwörter und Verschlüsselungsprotokolle zu stärken.

Entwickeln Sie einen Plan für die Reaktion auf Incidents.

Legen Sie Ihre Verfahren zur Erkennung, Bewertung der Schwere und Berichterstellung bei Incidents fest. Jedes Unternehmen muss bestimmte Personen für den Reaktionsplan benennen. Jedem Mitglied sollte eine bestimmte Rolle zugewiesen werden, um im Falle eines Ereignisses mit Ihren Kunden und Stakeholdern zu kommunizieren.

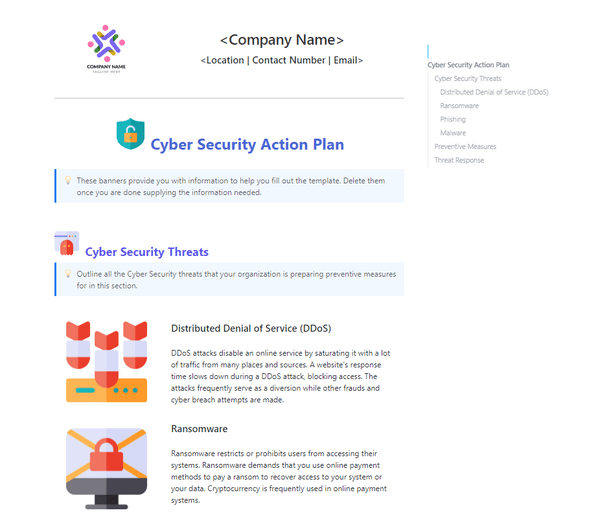

PROFI-TIPPDaten sind in der Regel das wertvollste Kapital für die meisten Unternehmen. Sie sind der Schlüssel zur Umsatzgenerierung, weshalb der Schutz von Daten für den Gesamterfolg eines Unternehmens von entscheidender Bedeutung ist. Aus diesem Grund ist es wichtig, einen tragfähigen Plan zur Umsetzung von Cybersicherheit zu erstellen. Verwenden Sie die Vorlage für einen Cybersicherheits-Aktionsplan von ClickUp, um Ihrem Team einen organisierten und detaillierten Überblick über Ihre Aktionspläne zu geben.

Schritt 6: Überwachen und überprüfen

Die Überwachung der Wirksamkeit von Cybersicherheitsmaßnahmen ist entscheidend, um sicherzustellen, dass sie ausreichenden Schutz vor neuen Bedrohungen bieten. Die Überprüfung der Cybersicherheitsstrategie und des Plans zur Reaktion auf Incidents kann dabei helfen, Bereiche zu identifizieren, die aktualisiert werden müssen.

Bewerten Sie regelmäßig den Risikomanagementprozess.

Maßnahmen wie Schwachstellenanalysen, Penetrationstests, Überwachung von Sicherheitsprotokollen, Analyse von Incidents und Schulungen für Mitarbeiter zum Thema Sicherheit sind Möglichkeiten, dies zu erreichen.

Bewerten Sie Strategien zur Risikominderung.

Die Bewertung von Risikominderungsstrategien ist ein fortlaufender Prozess, da neue Bedrohungen und Schwachstellen unvermeidlich sind. Daher müssen Unternehmen proaktiv bleiben und stets darauf vorbereitet sein, auf potenzielle Incidents zu reagieren.

Aktualisieren Sie das Rahmenwerk nach Bedarf.

Sobald eine Bewertung durchgeführt und etwaige Lücken in der Sicherheit identifiziert wurden, ist es von entscheidender Bedeutung, das Framework für Sicherheit zu aktualisieren. Möglicherweise muss das Unternehmen das aktuelle Framework modifizieren oder durch ein geeigneteres ersetzen. Alle Änderungen an der Infrastruktur, den Anwendungen oder den Geschäftsprozessen sollten auf potenzielle Cybersicherheitsrisiken hin überprüft und in das bestehende Framework integriert werden. Wenn das Framework für Sicherheit regelmäßig aktualisiert und verbessert wird, können Unternehmen sicherstellen, dass sie angemessen auf Cyberbedrohungen vorbereitet sind.

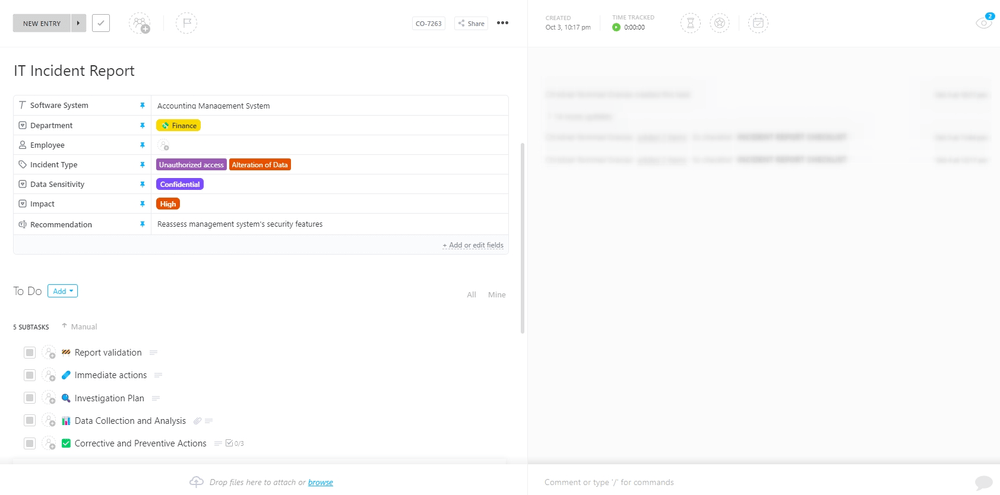

PROFI-TIPP Behalten Sie den Überblick über Ihren Risikomanagementprozess und planen, verwalten und verfolgen Sie Ihren Cybersicherheitsprozess an einem Ort mit ClickUp, einem umfassenden und sicheren Projektmanagement-Tool. Außerdem erhalten Sie Zugriff auf eine Bibliothek mit Vorlagen, darunter die IT-Incident-Vorlage von ClickUp. Verwenden Sie diese Vorlage, um Vorfallberichte zu erfassen und zuverlässige Aufzeichnungen aller vergangenen Vorfälle in Verbindung mit Ihrer Umgebung zu speichern, die zur Bewertung der aktuellen Lage der Sicherheit und zur entsprechenden Planung für zukünftige Bedrohungen verwendet werden können.

Verbessern Sie Ihre Cybersicherheit mit einem Risikomanagement-Framework

Durch die Implementierung eines Risikomanagement-Frameworks bleiben alle sensiblen Daten und Informationen Ihres Geschäfts vor Cyber-Bedrohungen geschützt. Außerdem können Sie potenzielle Risiken der Sicherheit leicht identifizieren, Ihre Maßnahmen anhand ihrer Auswirkungen priorisieren und vor allem Maßnahmen zu ihrer Minderung ergreifen.

Tools wie ClickUp, ein sehr leistungsfähiges und sicheres Projektmanagement-Tool, können Ihnen dabei helfen, die Protokolle und Projekte Ihres Unternehmens effizienter zu verwalten. ClickUp bietet einen breiten Bereich an Sicherheitsfunktionen wie Datenverschlüsselung, Zwei-Faktor-Authentifizierung und rollenbasierte Berechtigungen. Es schützt Ihre Arbeit und sorgt dafür, dass Ihre Teammitglieder Verantwortung übernehmen. Und um zu beweisen, dass die Sicherheit und der Datenschutz der Kunden für ClickUp oberste Priorität haben, hat ClickUp die höchsten Sicherheitsstandards erfolgreich bestanden und die Zertifizierungen ISO 27001, ISO 27017 und ISO 27018 erhalten.

Zusätzlich zu ClickUp bietet Ihnen die Partnerschaft mit UpGuard, einem Cybersicherheitsunternehmen, eine zusätzliche Ebene der Sicherheit. Die Plattform von UpGuard bietet einen Bereich von Cybersicherheitslösungen, wie z. B. Lieferantenrisikomanagement, Erkennung von Datenlecks und Bewertungen der Sicherheit. Damit können Sie Ihre Sicherheitsrisiken verwalten und sicherstellen, dass Sie die Branchenvorschriften einhalten.

Wenn Sie Ihr Geschäft vor Online-Angriffen schützen möchten, sind Tools wie ClickUp und UpGuard insgesamt sehr nützlich. Durch Maßnahmen zum Schutz Ihres Geschäfts können Sie dessen Langlebigkeit und Wachstum sicherstellen.

Marites Hervas ist eine erfahrene Fachkraft in der SEO-Branche mit über einem Jahrzehnt Erfahrung. Sie begann ihre Karriere als Autorin für Inhalt, bevor sie zu einer Vollzeit-Verwaltungsassistentin wechselte. In den letzten Jahren hat sie sich darauf konzentriert, ihre Fähigkeiten im Outreach-Marketing weiterzuentwickeln und sich über die neuesten SEO-Trends auf dem Laufenden zu halten. Im Jahr 2021 kam sie als Growth Marketing Specialist zu UpGuard und brachte ihr umfangreiches Wissen und ihre Fachkenntnisse in das Team ein.