Projektmanagement ist mit vielen Verantwortlichkeiten, Terminen, Spätschichten und viel Kaffee verbunden.

Glücklicherweise können Sie mit ein wenig Hilfe von Ihrem Freund, der Software für Projektmanagement, immer auf dem Laufenden bleiben.

Vor diesem Hintergrund war Kommunikation noch nie so einfach, unkompliziert und schnell wie heute, was zu einem produktiveren und erfolgreicheren Team führt.

Das Remote-Projektmanagement hilft den Projektmanagern, hybride Teams miteinander zu verbinden und sicherzustellen, dass alle zusammenarbeiten, um die Projektziele zu erreichen. In dieser Hinsicht unterscheidet es sich nicht von dem Projektmanagement anderer Projekte, außer dass das Projekt aus der Ferne durchgeführt wird.

Die Leitung und der Betrieb eines Remote-Teams bringen ein heikles Problem mit sich: ein erhöhtes Risiko für Cyberkriminalität.

Schauen wir uns nun die fünf größten Cybersicherheitsbedrohungen an, denen Projektmanager heute ausgesetzt sind, und zehn Möglichkeiten, wie Sie diese bekämpfen können!

Die 5 größten Cybersicherheitsbedrohungen

Cybersicherheit kann über den Erfolg oder Misserfolg eines Geschäfts entscheiden.

Unternehmen basieren auf Daten, und Daten sind das wertvollste Kapital eines Unternehmens. In der heutigen digitalen Welt sind Daten jedoch anfälliger für Cyberangriffe geworden, und durch hybride und Remote-Arbeit ist diese Anfälligkeit noch größer geworden.

Die Zunahme von Datenverstößen und Hackerangriffen ist auf mangelnden Datenschutz, die Folgen einer globalen Pandemie und immer raffiniertere Angriffsmethoden zurückzuführen. Geschäfte sind sich heute mehr denn je der Probleme bewusst, die Datenverstöße verursachen können.

Einer der Datenverstöße, der den Weg für die neue EU-Gesetzgebung ebnete, war der Fall Wonga Loans. Dieses Unternehmen für Zahltagskredite erlitt 2017 einen erheblichen Datenverstoß, bei dem die Bankdaten von 250.000 Kunden offengelegt wurden.

Hier finden Sie die wichtigsten Cyber-Bedrohungen, die Sie kennen sollten, sowie Tipps, wie Sie diese verhindern können.

1. Man-in-the-Middle

Stellen Sie sich folgendes Szenario vor: Sie und Ihr Kollege unterhalten sich über eine Plattform mit Sicherheit, aber jemand hört Ihre Unterhaltung mit und sendet Ihrem Kollegen gefälschte Nachrichten in Ihrem Namen. Oh je!

Die Idee dahinter ist, dass Hacker Zugriff auf persönliche und sensible Daten erhalten und die Nachrichten manipulieren.

Dies kann passieren, wenn Sie ein ungesichertes öffentliches WLAN-Netzwerk nutzen. Befindet sich der Hacker an einem ungesicherten Ort, verschafft er sich Zugang und sendet Malware, um sensible Daten zu finden. Er kann sich auch als Kunde, Geschäftspartner oder eigentlich als jede beliebige Person ausgeben.

Beispiel für einen Man-in-the-Middle-Angriff

Kürzlich gelang es einem Angreifer, dank eines Hackerangriffs auf die niederländische Registrierungsstelle DigiNotar 500 Zertifikate für Websites wie Google, Skype und andere bekannte Websites zu erlangen. Mit diesen Zertifikaten gab sich der Angreifer in einem MITM-Angriff als vertrauenswürdige Website aus und stahl die Daten der Benutzer, indem er sie dazu brachte, ihre Anmeldedaten auf Spiegel-Websites einzugeben. Der Angriff hatte letztlich Auswirkungen auf etwa 300.000 iranische Gmail-Konten und führte dazu, dass DigiNotar Insolvenz anmelden musste.

2. Klassische SQL-Injection

Nehmen wir an, Sie bereiten sich auf Ihren Urlaub vor und möchten ein Hawaii-Kleid kaufen. Sie öffnen Ihren Browser und geben „Hawaii-Kleider” in die Suchleiste ein. Wenn die Suchleiste durch das Einschleusen von Schadcode infiziert ist, erhalten Sie zwar weiterhin eine Liste mit Hawaii-Kleidern, aber Ihre Suchanfrage wird dazu genutzt, Ihre persönlichen Infos ausfindig zu machen. ?

Ein Hacker verwendet einen SQL-Code, um eine Datenbank zu verändern und Zugriff auf potenziell wichtige Informationen zu erhalten. Diese Art von Cyberangriff wird als SQL-Injection bezeichnet. Da sie für jede Webanwendung oder Website verwendet werden kann, die eine SQL-basierte Datenbank nutzt, handelt es sich um eine der häufigsten und gefährlichsten Angriffsarten.

Beispiel für einen SQL-Angriff

Zu den Opfern dieser Art von Cyberangriffen zählen unter anderem Sony Pictures, Target, LinkedIn und Epic Games. Der Fall Cisco aus dem Jahr 2018 ist einer der bekanntesten Angriffe. Dabei wurde eine SQL-Injection-Sicherheitslücke im Cisco Prime License Manager entdeckt.

Angreifer konnten sich Shell-Zugriff auf die Systeme verschaffen, auf denen die Lizenzverwaltung eingesetzt wurde. Aber keine Sorge: Cisco hat das Problem inzwischen behoben.

Obwohl dieser Bug mittlerweile alt genug ist, um Alkohol zu trinken, können wir ihn immer noch nicht endgültig beseitigen. Er gilt als eine der ältesten Cyber-Bedrohungen und verursacht dennoch nach wie vor genauso viele Probleme.

3. Die Zunahme von Malware

Es ist alles Spaß und Spiel, bis Sie Malware herunterladen und Hackern dabei helfen, an alle Ihre persönlichen Daten zu gelangen. Malware umfasst alle Dateien oder Programme, die Schaden anrichten, darunter Würmer, Trojaner, Viren und Ransomware.

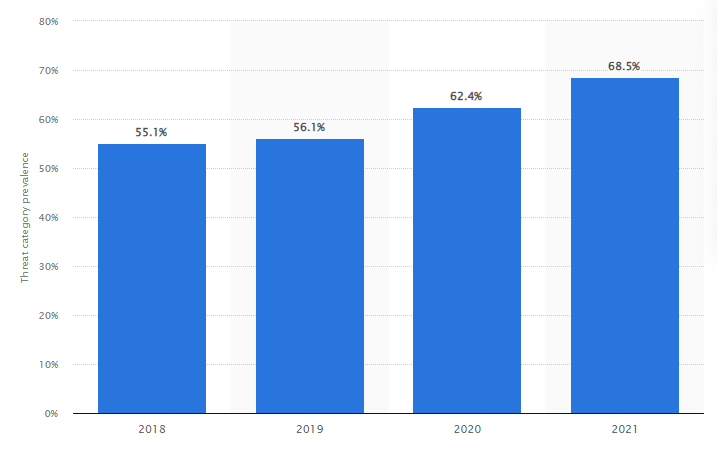

Bis 2021 waren 68,5 % der Unternehmen von Malware-Angriffen betroffen. Die Berichte zeigen, dass der Anstieg auf die Ausbreitung der COVID-19-Pandemie zurückzuführen ist.

Darüber hinaus haben sich die Kriminellen von automatisierten Ransomware-Kampagnen, die auf Quantität ausgerichtet waren, zu gezielteren Erpressungen etablierter Geschäfte verlagert. Durch diese Veränderung wurde Ransomware profitabler und zog schließlich die Aufmerksamkeit krimineller Banden auf sich.

Die zunehmende Verwendung dieser neuen Erpressungstechnik führte zu einer Verschärfung der Ransomware-Epidemie.

Beispiel für einen Malware-Angriff

Einer der bekanntesten Angriffe war der Ransomware-Angriff „WannaCry“, bei dem innerhalb eines Tages mehr als 230.000 Computer infiziert wurden und das Ergebnis ein Schaden in Höhe von 4 Milliarden US-Dollar war.

4. Ausgefeilte Phishing-Techniken

Phishing ist eine Form des Social Engineering, bei der ein Angreifer eine gefälschte Nachricht versendet, um die Person dazu zu verleiten, persönliche Informationen preiszugeben oder schädliche Software auf dem Computer des Opfers zu installieren.

Beispiel für eine Phishing-Technik

Ubiquiti Networks wurde 2015 leider Opfer eines Phishing-Angriffs, der das Geschäft 46,7 Millionen Dollar kostete. Der Angreifer autorisierte den Chief Accounting Officer des Unternehmens, eine Reihe von Überweisungen zu tätigen, um eine geheime Akquisition abzuschließen.

Der Hacker gab sich als CEO und Anwalt des Unternehmens aus. Das Unternehmen tätigte innerhalb eines Zeitraums von 17 Tagen 14 Zahlungen auf Konten in Polen, Ungarn, China und Russland.

Ubiquiti wurde erstmals auf das Problem aufmerksam, nachdem es eine Warnung vom FBI erhalten hatte, dass sein Konto in Hongkong möglicherweise ein Einzelziel für einen Betrug geworden war. Dadurch konnte das Geschäft alle anstehenden Überweisungen stoppen und den größten möglichen Aufwand betreiben, um so viel wie möglich von den 46,7 Millionen Dollar, etwa 10 % der Barmittel des Unternehmens, zurückzuerhalten, die entwendet worden waren.

5. Häufige Denial-of-Service-Angriffe

Diese Art von Cyberangriff kann zu einem Netzwerkausfall führen und das Netzwerk für Benutzer unzugänglich machen. Die Hacker könnten politische oder soziale Ziele verfolgen, beispielsweise eine Kampagne gegen ein Unternehmen starten, dessen Aktivitäten ihnen nicht gefallen.

Manchmal nutzen Hacker DDoS-Angriffe nur zum Spaß und um mit den neuesten Techniken zu prahlen, die sie entwickelt haben, um ein System lahmzulegen.

Beispiel für einen Denial-of-Service-Angriff

Im Februar 2020 war Amazon Web Services Einzelziel eines massiven DDoS-Angriffs. Dies war der schwerste DDoS-Angriff der jüngeren Geschichte, bei dem eine Methode namens Connectionless Lightweight Directory Access Protocol (CLDAP) Reflection eingesetzt wurde, um einen nicht genannten AWS-Kunden anzugreifen.

Die Menge der an die IP-Adresse des Opfers übermittelten Daten wird mit dieser Technik, die von einer Abhängigkeit von anfälligen CLDAP-Servern von Drittanbietern geprägt ist, um das 56- bis 70-fache erhöht. Der Angriff erreichte innerhalb von drei Tagen einen Spitzenwert von erstaunlichen 2,3 Gigabyte pro Sekunde.

10 Möglichkeiten, Cybersicherheitsbedrohungen zu bekämpfen

Hacker werden immer kreativer und bringen uns ins Schwitzen.

Um Ihnen bei der Bekämpfung dieser Bedrohungen zu helfen, finden Sie hier zehn Möglichkeiten, wie Sie Ihr Geschäft gegen potenzielle Cyber-Bedrohungen verteidigen und schützen können.

1. Wählen Sie ein sicheres Projektmanagement-Tool und einen sicheren Cloud-Speicherdienst mit Sicherheit.

Projektmanagement-Tools sind heutzutage unverzichtbar, insbesondere zur Nachverfolgung des Fortschritts Ihres Projekts und zur Verbesserung der Kommunikation im Team. Allerdings ist nicht jedes heute verfügbare Tool sicher.

Wenn wir von „Sicherheit” sprechen, meinen wir eine Plattform mit geeigneten Autorisierungsmaßnahmen, um Informationslecks zu minimieren.

ClickUp ist eines der sichersten Collaboration-Tools, die derzeit auf dem Markt erhältlich sind. Es bietet eine sichere Umgebung und berücksichtigt gleichzeitig die Anwendungsleistung und das allgemeine Benutzererlebnis.

Tatsächlich hat das Unternehmen kontinuierlich die Zertifizierungen SOC 2, ISO 27001, ISO 27017 und ISO 27018 erhalten. Diese ISO-Zertifizierungen belegen das Engagement von ClickUp für den Schutz der Kundendaten und die Bereitschaft, Kunden jeder Größe auf der ganzen Welt zu unterstützen.

Werfen Sie einen Blick auf die Features zur Sicherheit:

- Die Zwei-Faktor-Authentifizierung schützt Ihren Workspace vor unbefugtem Zugriff.

- Alle Unterhaltungen in den Online-Anwendungen von ClickUp sind durch eine 256-Bit-SSL-Verschlüsselung geschützt.

- Benutzerdefinierte Berechtigungen, um jedem Teammitglied seine eigenen Berechtigungen zuzuweisen, sodass es nur die Informationen sieht, die es benötigt.

- Steuern Sie mit den Datenschutzfunktionen von Spaces, Ordnern und Listen, wer was sehen kann und wer zu Ihrem Workspace hinzugefügt wird.

Außerdem benötigen Sie einen Cloud-Dienst, mit dem Sie Ihre wichtigen Daten an einem hochsicheren zentralen Speicherort speichern können, der von Ihrem Cybersicherheits-Team überwacht wird.

Internxt ist eine dezentrale Cloud-Speicherplattform, die Peer-to-Peer-Filesharing, Blockchain und End-to-End-Verschlüsselung integriert. Ihre Dateien werden in fragmentierten Teilen auf Servern an verschiedenen Speicherorten in Ländern gespeichert, wodurch sie noch privater und sicherer sind.

Dies sind die Features:

- Die durchgängig verschlüsselten Links machen das Freigeben von Dateien sicher, privat und einfach.

- Verwenden Sie Token, um für Cloud-Speicher und Cloud-Computing-Dienste zu bezahlen. Kunden können mit den Token auch Rabatte und kostenlose Artikel erhalten.

- Ihre hochgeladenen Dateien werden auf der Client-Seite verschlüsselt, bevor sie in kleine Teile aufgeteilt werden. Nur Sie haben Zugriff auf den Schlüssel, mit dem Sie die fragmentierten Daten wiederherstellen können.

Wenn diese Art von Cloud-Dienst mit einer Verwaltungs-App wie ClickUp kombiniert wird, sind die Sicherheit Ihres Projekts, aber auch die Produktivität und die Zusammenarbeit im Team gewährleistet.

Zusammen sind Internxt und ClickUp Ihr Area 51! ?

2. Berücksichtigen Sie die Anforderungen an die Sicherheit der Informationen von Beginn des Projekts an.

Wenn Sie sicherstellen möchten, dass das Projekt erfolgreich ist, müssen Sie von Anfang an einen Aufwand betreiben, um die Anforderungen an die Sicherheit der Informationen festzulegen und dann sicherzustellen, dass die entsprechenden Prozesse vorhanden sind.

Wenn Anforderungen an die Sicherheit nicht früh genug im Projektzyklus berücksichtigt werden, können sie einen erheblichen Einfluss auf Meilensteine und den Projektumfang haben, wenn sie auftreten. Und glauben Sie uns, das werden sie!

Stellen Sie sicher, dass die Sicherheit der Informationen als kontinuierliches Anliegen behandelt und während des gesamten Projektzyklus entsprechend gehandhabt wird.

3. Beauftragen Sie Fachleute, die auf Sicherheit im Internet spezialisiert sind

Verbessern Sie Ihre Projektprozesse, indem Sie dem Projekt Sicherheitsrollen hinzufügen und Verantwortlichkeiten zuweisen.

Ein kompetentes und erfahrenes Team für Sicherheit ist ein großer Gewinn. Es kann Sie beraten, wie sich Anforderungen an die Sicherheit auf den Plan für das Projekt und die Ressourcen auswirken und welche Art von Überwachung Sie benötigen.

Sicherheitsmanager und Sicherheitsanalyst sind derzeit zwei der gefragtesten Positionen im Bereich Cybersicherheit.

Sicherheitsanalysten sind dafür zuständig, Sicherheitsverletzungen zu verhindern und Schäden zu beheben, die durch frühere Angriffe entstanden sind. Sicherheitsmanager hingegen sind für die Entwicklung von Plänen zur Sicherheit und die Umsetzung von Richtlinien zum Schutz sensibler Informationen verantwortlich.

4. Verwenden Sie Antiviren- und VPN-Technologie

Verwenden Sie zuverlässige virtuelle private Netzwerke (VPNs), um Ihre Computer und Smartphones zu schützen. Sie schützen Ihre Identität vor Behörden und Hackern und verbergen Ihre IP-Adressen und Daten. Das VPN verhindert, dass Hacker Ihre Online-Aktivitäten ausspionieren.

Antivirensoftware ist ebenfalls unverzichtbar. Diese Software besteht aus einer Reihe von Programmen, die darauf ausgelegt sind, Softwareviren wie Adware, Trojaner, Würmer usw. zu erkennen und zu verhindern.

Mit diesen beiden Sicherheitsvorkehrungen werden Sie für Datendiebe weitaus weniger interessant.

Ich behaupte nicht, dass Sie dadurch vor jeglichem Schaden oder jeder Gefahr geschützt sind, aber es hilft auf jeden Fall.

Das VPN verleiht Ihnen einige unauffindbare Superkräfte. ?

5. Sichern Sie die Sicherheit des Zugriffs von Dritten und Anbietern

Risiken durch Drittanbieter lassen sich in drei Kategorien einteilen: betriebliche Risiken, Risiken bei Transaktionen und Compliance-/Regulierungsrisiken.

Hier sind einige Möglichkeiten, wie Sie Ihr Unternehmen vor Gefahren und Risiken durch Dritte schützen können:

- Nehmen Sie sich etwas mehr Zeit für die Recherche nach einem Drittanbieter. Dies könnte Ihr Unternehmen davor bewahren, in Zukunft Risiken einzugehen.

- Halten Sie alle Situationen fest, die sich auf Ihre Lieferanten auswirken könnten.

- Die Überwachung von Drittanbietern sollte auch Probleme im Zusammenhang mit der Offenlegung von Daten umfassen. Die Daten einer Organisation können aufgrund falsch konfigurierter Geräte und einzelner Ziele offengelegt werden.

6. Wählen Sie zuverlässige Quellen

Eine Möglichkeit, mit Cyberbedrohungen umzugehen, besteht darin, sich an bekannte und vertrauenswürdige Quellen zu halten. Das bedeutet, dass Sie eine Verbindung zu zuverlässigen Dienstleistern und Anbietern von Produkten herstellen und nur vertrauenswürdige Zahlungsmethoden und Websites verwenden sollten.

Denken Sie daran: Wenn etwas zu gut erscheint, um wahr zu sein, ist es das höchstwahrscheinlich auch, und wenn etwas nicht ganz richtig erscheint, ist es das höchstwahrscheinlich auch nicht. ?

Es gibt verschiedene Möglichkeiten, um zu überprüfen, ob eine Quelle zuverlässig ist oder nicht.

- Domainname: Achten Sie auf die drei Buchstaben, die auf den Domainnamen der Website folgen, z. B. „. edu”, „. gov”, „. org” und „. com”. Websites, die auf . edu und . gov enden, sind in der Regel zuverlässig.

- Quelle: Gibt es eine Liste der Verfasser des Artikels oder der Studie? Wenn ja, enthalten sie Verweise oder Links zu zuverlässigen Quellen oder präsentieren sie lediglich ihre eigenen Gedanken, ohne diese zu belegen? Ist ein Lebenslauf verfügbar?

- Zusätzliche Informationen: Versuchen Sie, andere vertrauenswürdige Websites zu nutzen, um die Integrität und Richtigkeit der gefundenen Informationen zu überprüfen. Wenn Sie eine zuverlässige Website finden, die Ihre primäre Quelle widerlegt, können zusätzliche Recherchen erforderlich sein.

7. Wählen Sie zuverlässige Quellen

Es gibt auch Bedrohungen für die Datensicherheit, die von Computer zu Computer wandern und nicht nur Online-Cyberangriffe sind. Sie können einen Laptop verfolgen und sich unbemerkt Zugang verschaffen. Diese Würmer und Trojaner hinterlassen überall ihre Spuren.

Die Installation einer Firewall ist für die Datensicherheit von entscheidender Bedeutung. Eine Firewall schützt Ihr Netzwerk, indem sie den Internetverkehr kontrolliert. Sie schützt Ihren Computer oder Ihr Netzwerk vor Hackern oder unnötigem Netzwerkverkehr und schafft einen Bereich der Sicherheit um Ihren Computer oder Ihr Netzwerk, um potenziell gefährliche eingehende Daten zu blockieren.

Darüber hinaus kann dieses System bösartigen ausgehenden Datenverkehr filtern. Auf diese Weise verringern Firewalls die Wahrscheinlichkeit, dass die durch die Firewall geschützten Geräte Teil eines Botnetzes werden – einer großen Ansammlung von mit dem Internet verbundenen Geräten, die von Angreifern kontrolliert werden.

Es gibt fünf Arten von Firewalls: Paketfilter-Firewall, Gateway auf Schaltungsebene, Gateway auf Anwendungsebene, Stateful Inspection Firewall und Next-Generation Firewall – die beste für die Cybersicherheit ist die Firewall auf Anwendungsebene. Sie kann den Zugriff auf gefährliche Websites einschränken und das Durchsickern sensibler Daten verhindern.

8. Führen Sie Cybersicherheitstests ein

Sie sollten die Einführung von Cybersicherheitstests in Betracht ziehen und jede Verbindung zwischen IT-Systemen und dem Internet gründlich überprüfen. Ohne Tests auf Schwachstellen kann jeder auf eine Datenbank oder Netzwerkinfrastruktur zugreifen und mit genügend Zeit Chaos anrichten.

Sie sollten auch das Verhalten Ihrer Mitarbeiter und die allgemeinen Verfahren während der gesamten Phase des Projektmanagements überprüfen. Untersuchen Sie, wie Berechtigungen für Geschäftssysteme erteilt werden, und legen Sie Regeln fest, um vertrauliche Daten so sicher wie möglich zu schützen.

9. Implementieren Sie Passwortverwaltung und Multi-Faktor-Authentifizierung

Ein kompromittiertes Passwort ermöglicht es Hackern oder Cyberkriminellen, in ein System einzudringen und Daten zu stehlen.

Ein Passwort mit mindestens zehn Zeichen ist schwerer zu erraten. Kombinieren Sie diese mit Nummern, Symbolen oder Groß- und Kleinbuchstaben, und schon haben Sie ein Passwort.

Denken Sie daran, immer die Komplexität Ihres Passworts zu überprüfen, bevor Sie es verwenden!

Aktivieren Sie außerdem die Multi-Faktor-Authentifizierung. Die Multi-Faktor-Authentifizierung sollte zwar immer normal sein, ist jedoch besonders wichtig, wenn Ihr Drittanbieter-Partner remote arbeitet und mit unbekannten Geräten auf das Netzwerk zugreift.

Um den Diebstahl von Anmeldedaten zu reduzieren, sollten diese für jeden einzelnen Benutzer einzigartig sein. Anmeldedaten sollten nicht an einen Ersatz für einen ehemaligen Mitarbeiter weitergegeben werden. Anstelle von SMS oder E-Mail sollten Sie die Verwendung eines zweiten oder dritten Faktors in Betracht ziehen, den Ihr Unternehmen verwalten kann, z. B. RFID-Karten (Radio Frequency Identification) oder biometrische Daten. Wenn Ihre Beziehung endet, schließen Sie immer das Konto.

10. Aktualisieren Sie Ihre Software regelmäßig

Regelmäßige Software-Updates tragen zum Schutz vor Sicherheitslücken bei, verbessern die Leistung und bieten Zugriff auf die neuesten Features und Fehlerbehebungen.

Regelmäßige Scans auf potenzielle Bedrohungen sind ebenfalls unerlässlich, um böswillige Aktivitäten oder verdächtiges Verhalten auf Ihrem System zu identifizieren. Es ist wichtig, Ihre Software auf dem neuesten Stand zu halten, um das Risiko zu verringern, Opfer eines böswilligen Angriffs zu werden.

Verwandte Themen: Vorlagen für das Risikomanagement

Verbessern Sie Ihre Online-Sicherheit mit sicheren tools

Um Cyberbedrohungen und Online-Schwachstellen zu bekämpfen, ist es entscheidend, ein Projektmanagement-Tool zu wählen, das sich als sicher und zuverlässig erwiesen hat. Wenn Sie Ihrem aktuellen Arbeits-Tool nicht vertrauen, ist es Zeit für eine Veränderung. Integrieren Sie starke Cybersicherheit und sicheren digitalen Speicher in jeden Aspekt Ihres nächsten Projekts – ClickUp und Internxt können Ihnen dabei helfen ? ?

Gastautor:

Mia Naumoska ist Chief Marketing Officer bei Internxt, einem Zero-Knowledge-Cloud-Speicher, der auf erstklassigem Datenschutz und Sicherheit basiert.