À 2 h 17 du matin , une alerte de sécurité s'affiche dans votre messagerie instantanée. Puis une autre ; au matin, il y en a des centaines. Si certaines sont importantes, la plupart ne le sont pas.

C'est la réalité pour la plupart des startups spécialisées dans la cybersécurité. On attend de vous que vous vous défendiez contre des menaces de niveau entreprise avec une petite équipe, un temps limité et des outils qui n'ont pas été conçus pour faire face aux attaques actuelles.

Ce guide vous aide à réaliser la sélection d'une pile de cybersécurité IA adaptée au modèle de menace, à la taille de l'équipe et à la trajectoire de croissance de votre start-up. Vous découvrirez les composants essentiels tels que les pipelines de données et les frameworks ML, comment évaluer les plateformes open source par rapport aux plateformes commerciales, et comment éviter les pièges courants.

Nous verrons également pourquoi ClickUp, le premier environnement de travail convergent basé sur l'IA au monde, est un outil indispensable à votre pile ! 🌟

Qu'est-ce qu'une pile de cybersécurité IA ?

Une pile de cybersécurité IA est une combinaison stratifiée d'outils, de cadres et d'infrastructures qui permet la détection, la réponse et la prévention des menaces grâce à l'apprentissage automatique.

Considérez cela comme un système complet, de la collecte de données à l'action, qui permet à vos outils de sécurité d'apprendre et de s'adapter. Il comprend généralement des pipelines de données pour la télémétrie de sécurité, des modèles d'apprentissage automatique (ML) formés sur les modèles de menaces, une infrastructure de déploiement et des systèmes de surveillance.

Il est essentiel de comprendre la différence entre ajouter l'IA à des outils de sécurité existants et construire dès le départ des solutions natives pour l'IA. Les outils natifs pour l'IA utilisent l'apprentissage automatique comme base, tandis que les systèmes hérités améliorés par l'IA ajoutent simplement des fonctionnalités d'apprentissage automatique à des architectures plus anciennes basées sur des règles.

La pile adaptée à votre start-up dépendra fortement de votre modèle de menace spécifique, de l'expertise de votre équipe et de vos plans de croissance.

🧠 Anecdote : Créé en 1971 par Bob Thomas chez BNN Technologies, le programme « Creeper » est largement considéré comme le premier virus ou ver informatique, conçu comme un programme expérimental capable de s'autoreproduire. Il se propageait entre les ordinateurs DEC PDP-10, affichant le message « Je suis le creeper, attrapez-moi si vous pouvez ! ».

Pourquoi les startups spécialisées dans la cybersécurité ont besoin de l'IA dans leur pile technologique

En tant que start-up spécialisée dans la sécurité, vous êtes confronté à des menaces de niveau entreprise avec une fraction des ressources, et votre équipe est probablement submergée par les alertes provenant des outils traditionnels. Les outils de sécurité basés sur des règles ne peuvent tout simplement pas suivre le rythme des attaques modernes et nécessitent un réglage manuel constant que les équipes réduites ne peuvent pas maintenir.

Les systèmes basés sur l'IA aident les petites équipes à gérer les risques liés à la cybersécurité au niveau de l'entreprise par l'automatisation des tâches routinières.

Voici pourquoi vous avez besoin de l'IA dans votre pile technologique :

Détection et réponse plus rapides aux menaces

Les modèles IA réduisent considérablement le délai entre une intrusion et votre réponse en offrant :

- Reconnaissance de formes à grande échelle : l'IA traite des millions d'évènements provenant de votre réseau et de vos terminaux afin de mettre en évidence les menaces réelles qui se cachent dans le bruit des activités quotidiennes.

- Triage automatisé : au lieu de traiter toutes les alertes de la même manière, les modèles d'IA les classent par ordre de gravité, afin que vos analystes puissent se concentrer immédiatement sur les plus importantes.

- Apprentissage continu : les meilleurs systèmes améliorent leur précision de détection au fil du temps à mesure qu'ils rencontrent des modèles d'attaque nouveaux et en constante évolution, rendant vos défenses chaque jour plus intelligentes.

Réduction de la charge de travail manuelle pour les équipes réduites

La plupart des start-ups n'ont pas les moyens de se doter d'un centre d'opérations de sécurité (SOC) complet. L'IA aide à combler cette lacune en prenant en charge les tâches répétitives et chronophages qui épuisent les analystes. Cela inclut l'analyse routinière des journaux, l'investigation initiale des alertes et même la recherche proactive des menaces.

L'IA combat directement la fatigue liée à la sécurité qui s'installe lorsque votre équipe est submergée d'alertes. En l'utilisant pour filtrer les faux positifs avant qu'ils n'atteignent un humain, vous vous assurez que votre équipe consacre son attention précieuse aux menaces réelles.

Une protection évolutive au fur et à mesure de votre croissance

Votre sécurité doit évoluer au rythme de votre entreprise sans avoir à embaucher un nouvel analyste pour chaque nouveau client ou chaque nouvelle gamme de produits. Les systèmes basés sur l'IA sont conçus pour gérer une surface d'attaque en expansion, car plus d'utilisateurs et plus de données sont synonymes de services cloud. Cela renverse le modèle de sécurité traditionnel et vous permet de faire évoluer vos défenses de manière efficace.

📮 ClickUp Insight : Alors que 34 % des utilisateurs font entièrement confiance aux systèmes d'IA, un groupe légèrement plus important (38 %) adopte une approche « faire confiance, mais vérifier ». Un outil autonome qui ne connaît pas votre contexte de travail comporte souvent un risque plus élevé de générer des réponses inexactes ou insatisfaisantes.

C'est pourquoi nous avons créé ClickUp Brain, l'IA qui relie la gestion de projet, la gestion des connaissances et la collaboration au sein de votre environnement de travail et intègre des outils tiers. Obtenez des réponses contextuelles sans frais supplémentaires et bénéficiez d'une augmentation de 2 à 3 fois de votre efficacité au travail, tout comme nos clients chez Seequent.

Composants essentiels d'une pile de cybersécurité IA

Sans une vision claire des composants essentiels d'une pile IA, vous risquez d'acheter un outil puissant mais inutile, car il vous manquera un élément essentiel, comme des données propres ou un moyen de le déployer.

Voici les quatre couches essentielles qui, ensemble, forment une pile complète. 🛠️

1. Couche de gestion et d'ingestion des données

Il s'agit là du fondement de l'ensemble de vos opérations de sécurité IA. C'est ainsi que vous collectez, nettoyez et organisez toutes les données de sécurité, ou télémétrie, de l'ensemble de votre organisation afin qu'elles puissent être utilisées par des modèles d'apprentissage automatique. Si vos données sont désordonnées ou incomplètes, les prédictions de votre IA ne seront pas fiables :

- Sources de données : consolidez tout, des journaux de détection et de réponse des terminaux (EDR) et des données de flux réseau aux journaux de configuration cloud et aux évènements des fournisseurs d'identité.

- Normalisation : standardisez les données provenant de tous vos différents outils dans un format unique et cohérent afin que l'IA puisse les comprendre.

- Architecture de stockage : choisissez un système de gestion des données, souvent un lac de données, capable de stocker de grandes quantités d'informations tout en permettant à la fois l'analyse en temps réel et la consultation historique.

- Politiques de conservation : décidez de la durée de conservation des données, en trouvant le juste équilibre entre le besoin de contexte historique pour l'entraînement des modèles et l'augmentation des coûts de stockage.

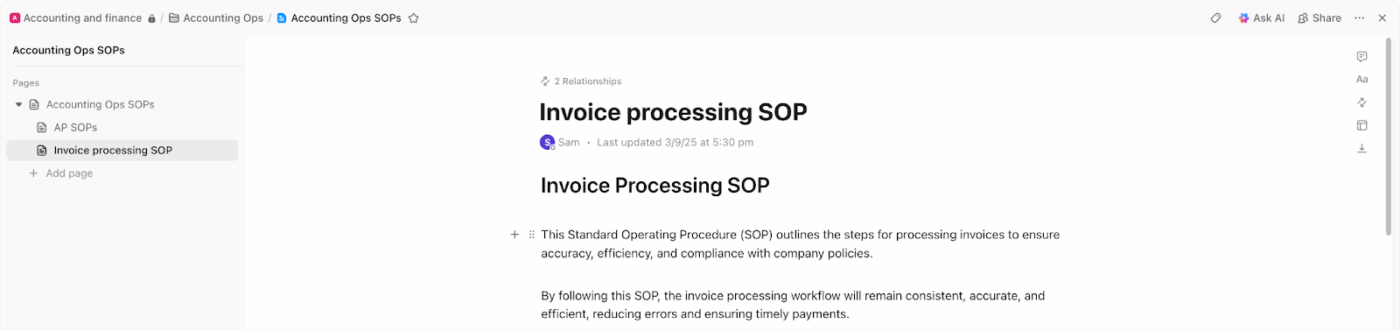

🚀 Avantage ClickUp : contrôlez la manière dont vos données sont collectées, normalisées et conservées dans votre pile grâce à la documentation disponible dans ClickUp Docs.

Par exemple, votre start-up extrait des données télémétriques à partir d'outils EDR, de journaux cloud et de fournisseurs d'identité. Un document ClickUp central définit précisément quelles sources de données sont ingérées, comment les champs sont normalisés, ce qu'attendent les modèles de schéma et combien de temps chaque type de données est conservé. Lorsque les pipelines changent, ces mises à jour sont immédiatement répercutées et liées aux ingénieurs responsables.

2. Cadres et modèles d'apprentissage automatique

Il s'agit du « cerveau » de la pile, où se déroule la détection réelle des menaces. Ici, vous devrez choisir entre :

- Modèles pré-construits par un fournisseur : plus rapides à déployer, mais offrant moins de possibilités de personnalisation.

- Modèles personnalisés : parfaitement adaptés à votre environnement, mais nécessitant une expertise approfondie en apprentissage automatique.

Les types de modèles courants comprennent l'apprentissage supervisé (entraîné sur des exemples libellés de menaces connues) et l'apprentissage non supervisé (excellent pour la détection d'anomalies et la recherche de menaces que vous n'avez jamais vues auparavant).

⚙️ Bonus : comprenez les nuances entre l'apprentissage automatique supervisé et non supervisé afin de choisir la meilleure option.

3. Infrastructure de déploiement et d'intégration

Cette couche consiste à intégrer vos modèles dans un environnement de production où ils peuvent remplir leur fonction. Pour les start-ups, la clé est de trouver une approche qui ne nécessite pas l'intervention d'une équipe MLOps (Machine Learning Operations) dédiée. Recherchez :

- Compatibilité API : vos outils d'IA doivent pouvoir communiquer avec vos systèmes de sécurité existants, tels que votre plateforme SIEM (Security Information and Event Management) ou SOAR (Security Orchestration, Automatisation, and Response).

- Exigences en matière de latence : pour une détection des menaces en temps réel, vos modèles doivent prendre des décisions en quelques millisecondes.

- Mécanismes mis à jour : vous avez besoin d'un processus fluide pour mettre en production les nouvelles versions améliorées des modèles sans causer de temps d'arrêt.

4. Outils de surveillance et d'observabilité

Cette couche suit les performances des modèles afin de détecter des problèmes tels que la dérive, qui se produit lorsque la précision d'un modèle se dégrade au fil du temps à mesure que les modèles d'attaque évoluent. Elle fournit également une boucle de rétroaction essentielle à l'amélioration continue, permettant aux analystes d'agir sur les alertes afin de réentraîner et d'affiner les modèles. Une forte observabilité vous offre une visibilité totale sur les performances de vos défenses IA.

🔍 Le saviez-vous ? Dans l'une des premières cyberattaques orchestrées par l'IA rendues publiques, un agent IA jailbreaké a été utilisé pour exécuter de manière autonome des actions sophistiquées dans le cadre d'une intrusion en plusieurs étapes touchant des dizaines d'organisations.

Principaux cadres et outils d'IA pour les startups spécialisées dans la cybersécurité

Le marché regorge d'outils d'IA, ce qui rend difficile de savoir par où commencer. Vous pouvez vous retrouver coincé à dépenser trop d'argent pour une plateforme d'entreprise dont vous n'avez pas besoin ou à perdre des mois sur un projet DIY qui ne verra jamais le jour.

Le paysage se divise en trois catégories principales pour vous aider à affiner votre recherche en fonction de votre budget, de votre équipe et de vos objectifs. 💁

Options open source pour les équipes soucieuses de leur budget

Le passage à l'open source vous offre un contrôle et une flexibilité maximaux à un coût initial minimal, mais il y a un compromis à faire. Vous serez responsable de l'installation, de la maintenance et du dépannage, ce qui nécessite une expertise interne importante. Vous travaillez avec :

- TensorFlow/PyTorch : il s'agit des frameworks incontournables pour créer des modèles ML personnalisés à partir de zéro. Ils offrent une flexibilité inégalée, mais leur prise en main est difficile.

- Extensions YARA + ML : il s'agit d'un outil puissant pour la détection des logiciels malveillants basée sur des règles, qui peut être étendu avec le ML pour créer des classificateurs plus sophistiqués.

- Zeek (anciennement Bro) : il s'agit d'un framework d'analyse réseau très populaire doté d'un riche écosystème de plugins, dont certains pour l'analyse du trafic basée sur l'apprentissage automatique.

- OpenSearch Security Analytics : alternative open source aux SIEM commerciaux, cette solution intègre des fonctionnalités de détection des anomalies et d'analyse de sécurité basée sur le machine learning.

🧠 Anecdote : les tests d'intrusion ont été définis au début des années 1970. La pratique consistant à simuler des attaques pour trouver des vulnérabilités a été officialisée dans un rapport de 1972 rédigé par James P. Anderson.

Plateformes cloud natives pour un déploiement rapide

Pour les startups qui souhaitent évoluer rapidement et éviter de gérer l'infrastructure, les plateformes cloud natives constituent un excellent choix. Ces services gèrent le matériel sous-jacent et les MLOps, permettant à votre équipe de se concentrer sur la création et le déploiement de modèles.

Les principaux fournisseurs sont AWS, Google Cloud et Microsoft Azure, qui proposent tous de puissantes plateformes ML gérées telles que SageMaker, Vertex IA et Azure ML.

Ils fournissent également des services d'IA spécifiques à la sécurité, tels que AWS GuardDuty et Google Chronicle, qui offrent le moyen le plus rapide d'accéder à la détection basée sur l'IA. Les principaux éléments à surveiller sont la dépendance vis-à-vis d'un fournisseur et la tarification basée sur l'utilisation, qui peut évoluer de manière inattendue.

🔍 Le saviez-vous ? En 2010, le ver Stuxnet a exploité quatre vulnérabilités zero-day pour perturber le programme nucléaire iranien, influençant considérablement la manière dont les gouvernements et les entreprises recherchent et stockent les failles inconnues.

Solutions IA spécialisées en cybersécurité

Si vous souhaitez obtenir une valeur rapide, les plateformes commerciales spécialisées sont la solution idéale. Ces outils sont spécialement conçus pour les cas d'utilisation liés à la sécurité et sont fournis avec des modèles pré-entraînés et des flux de travail optimisés, même s'ils offrent moins de possibilités de personnalisation qu'une approche DIY.

| Catégorie | Ce qu'il fait | Acteurs clés |

| EDR | Détection et réponse aux incidents au niveau des terminaux | CrowdStrike, SentinelOne et VMware Carbon Black |

| NDR | Détection et réponse réseau | Darktrace, Vectra IA et ExtraHop |

| SOAR | Orchestration, automatisation et réponse en matière de sécurité | Splunk SOAR, Palo Alto XSOAR et Swimlane |

Défis courants en matière de sécurité IA auxquels sont confrontées les start-ups

Vous avez investi dans un nouvel outil d'IA, mais il ne donne pas les résultats escomptés. Au lieu de résoudre les problèmes, vous êtes désormais confronté à de nouveaux défis, tels que la fatigue liée aux alertes et les difficultés d'intégration.

Connaître ces pièges courants à l'avance vous aide à vous y préparer et à éviter des erreurs coûteuses. 👀

- Qualité et disponibilité des données : la qualité des modèles dépend de celle des données sur lesquelles ils sont entraînés, et de nombreuses start-ups ne disposent pas des données propres et libellées nécessaires pour créer des modèles personnalisés précis.

- Fatigue due aux faux positifs : un système d'IA mal réglé peut générer encore plus de bruit qu'un système traditionnel, submergeant votre équipe d'alertes non pertinentes et allant à l'encontre de l'objectif initial.

- Lacunes en matière de compétences : l'expertise nécessaire pour créer, déployer et assurer la maintenance de systèmes d'apprentissage automatique est coûteuse et difficile à trouver, tout comme les connaissances approfondies en matière de sécurité.

- Complexité de l'intégration : faire fonctionner votre nouvel outil d'IA de manière transparente avec votre infrastructure de sécurité existante demande souvent beaucoup plus de temps et d'efforts que prévu.

- Maintenance des modèles : l'IA n'est pas une solution « à configurer puis à oublier » ; les modèles se dégradent avec le temps et nécessitent une surveillance, un ajustement et un réentraînement continus pour rester efficaces.

- Multiplication des outils : chaque nouvel outil d'IA peut ajouter un nouveau silo à vos opérations de sécurité, fragmentant ainsi la visibilité et rendant plus difficile la vision d'ensemble.

Ces défis soulignent pourquoi la supervision humaine qualifiée reste essentielle pour guider, interpréter et gérer même les systèmes d'IA les plus sophistiqués.

🔍 Le saviez-vous ? Plus de la moitié des entreprises privilégient désormais les dépenses en matière de sécurité IA plutôt que les outils de sécurité traditionnels, mais beaucoup sont confrontées à une prolifération des outils. Les organisations utilisent en moyenne 85 applications SaaS et plus de cinq outils distincts rien que pour la découverte, la surveillance ou la classification des données, ce qui rend la sécurité plus difficile à gérer et à intégrer.

Comment choisir la pile IA adaptée à votre start-up spécialisée dans la cybersécurité

Vous comprenez les composants et les outils, mais comment prendre la décision finale ? Si vous vous basez sur une démonstration tape-à-l'œil plutôt que sur le contexte unique de votre start-up, vous risquez de choisir une pile qui ne correspond pas à votre modèle de menace ou qui n'évolue pas avec votre entreprise.

Utilisez ce cadre en cinq étapes pour faire un choix systématique et adapté au contexte. 👇

1. Adaptez-vous à vos besoins spécifiques en matière de sécurité

Au lieu de commencer par les outils, commencez par vos menaces. Une start-up B2B SaaS traitant des données financières a des priorités de sécurité très différentes de celles d'une société de jeux mobiles. En cartographiant d'abord vos risques spécifiques, vous vous assurez d'investir dans une IA qui résout vos problèmes réels.

Posez-vous les questions suivantes :

- Quel est votre principal vecteur de menace ? Êtes-vous davantage préoccupé par les intrusions réseau, les menaces internes, les logiciels malveillants ou l'exfiltration de données ?

- Quelles sont les exigences de conformité applicables ? Les réglementations telles que SOC 2, HIPAA ou PCI-DSS auront une forte influence sur vos choix d'outils.

- Quelles sont vos lacunes actuelles en matière de détection ? Identifiez les points faibles de vos mesures de sécurité existantes et concentrez d'abord vos investissements en IA sur ces points.

🔍 Le saviez-vous ? Les RSSI des entreprises jonglent en moyenne avec 75 outils de sécurité à la fois et près de la moitié d'entre eux déclarent que leur pile s'est agrandie au cours de la seule année dernière. Pourtant, le fait de disposer de plus d'outils n'a pas réduit le nombre de problèmes. Les deux tiers ont encore subi une violation au cours des 24 derniers mois, ce qui montre à quel point des piles complexes et surchargées peuvent en réalité rendre la sécurité plus difficile, et non plus forte.

2. Évaluez l'intégration avec les outils existants

Votre start-up dispose déjà d'une infrastructure cloud, d'outils de sécurité et de flux de travail établis. Un outil d'IA qui ne s'intègre pas facilement à ce que vous utilisez déjà créera des frictions opérationnelles et une prolifération des tâches. Privilégiez les outils dotés d'API robustes, d'intégrations préconfigurées et d'une prise en charge flexible des formats de données.

🚀 Avantage ClickUp : connectez votre infrastructure cloud, vos outils de sécurité et vos plateformes de collaboration en une seule couche opérationnelle grâce aux intégrations ClickUp. Elles regroupent les alertes, les mises à jour et les actions dans votre environnement de travail, réduisant ainsi la dispersion et préservant les flux de travail existants.

3. Tenez compte de l'évolutivité et de la croissance future

Pensez à l'avenir, pas seulement au présent. Une solution qui fonctionne parfaitement pour une équipe de dix personnes peut s'effondrer sous la charge de données d'une entreprise de 100 personnes.

Évaluez à la fois l'évolutivité technique (peut-elle gérer 10 fois plus de données ?) et l'évolutivité commerciale (le modèle de tarification restera-t-il abordable à mesure que votre utilisation augmentera ?).

🧠 Anecdote : Le terme « virus informatique » a été inventé en 1983 par Fred Cohen alors qu'il expérimentait un code auto-réplicatif.

4. Équilibrez les coûts et les capacités

Le prix affiché d'un outil n'est qu'une partie de l'équation. Pour comprendre le coût total de propriété (TCO) réel, vous devez tenir compte des éléments suivants :

- Délai de mise en œuvre

- Formation des employés

- Maintenance continue

- Coût d'opportunité de l'attention de votre équipe

Parfois, l'option open source « la moins chère » devient la plus coûteuse une fois que vous prenez en compte les heures d'ingénierie nécessaires pour la maintenir en état de fonctionnement.

5. Évaluez l'assistance des fournisseurs et la communauté

Lorsque vous êtes une startup lean, vous ne pouvez pas vous permettre de rester bloqué. La qualité de la documentation d'un fournisseur, la réactivité de son équipe d'assistance et le dynamisme de sa communauté d'utilisateurs sont des facteurs essentiels.

Pour les outils open source, une communauté solide peut être tout aussi précieuse que l'équipe d'assistance d'un fournisseur, car elle vous apporte une aide précieuse lorsque vous rencontrez des difficultés.

Comment optimiser votre pile de sécurité IA au fil du temps

Vous avez déployé votre pile IA, mais le travail n'est pas terminé. Vos modèles peuvent devenir obsolètes, leurs performances peuvent se dégrader et votre pile coûteuse peut perdre de son efficacité au fil des jours.

Pour éviter cela, considérez votre pile de sécurité IA comme un produit vivant qui nécessite une attention et une amélioration continues :

- Établissez des indicateurs de référence : avant le déploiement, suivez les indicateurs clés tels que le taux de faux positifs, le temps moyen de détection (MTTD) et la charge de travail des analystes. Vous obtiendrez ainsi une image claire de la situation « avant et après » pour mesurer l'impact de l'IA.

- Créez des boucles de rétroaction : les décisions prises par vos analystes humains en réponse aux alertes constituent des données inestimables. Réinjectez ces informations dans vos modèles afin de les aider à apprendre de leurs erreurs et à devenir plus intelligents.

- Prévoyez des examens réguliers : au moins une fois par trimestre, évaluez les performances de vos modèles par rapport à vos indicateurs de référence et évaluez l'évolution du paysage des menaces.

- Planifiez les mises à jour des modèles : disposez d'un processus clair et reproductible pour tester et déployer des modèles améliorés dans votre environnement de production sans perturber vos opérations de sécurité.

- Consolidez lorsque cela est possible : à mesure que votre pile mûrit, recherchez des opportunités de consolidation des outils en choisissant des plateformes capables de couvrir plusieurs cas d'utilisation, ce qui simplifiera votre architecture et réduira vos coûts.

🧠 Anecdote : L'une des premières formes de « piratage » était le « phone phreaking » dans les années 1960, où les attaquants exploitaient le système téléphonique à l'aide de fréquences sonores.

Tendances futures dans les piles de cybersécurité IA

Vous êtes sur le point de réaliser un investissement important et vous ne voulez pas choisir un outil qui sera obsolète dans deux ans. En restant attentif aux nouvelles tendances, vous pourrez prendre des décisions pérennes et garder une longueur d'avance :

- LLM pour l'analyse de sécurité : les grands modèles linguistiques font leur entrée dans les SOC, offrant des interfaces en langage naturel qui permettent aux analystes de poser des questions telles que « Montrez-moi tout le trafic sortant inhabituel provenant de l'ordinateur portable de cet utilisateur au cours des dernières 24 heures ».

- Agents IA : les systèmes IA évoluent pour détecter les menaces tout en prenant des mesures pour les contenir automatiquement, par exemple en isolant une machine compromise du réseau.

- Solutions unifiées : le secteur s'éloigne des dizaines de solutions ponctuelles de niche pour se tourner vers des plateformes convergentes qui réduisent la dette d'intégration.

- Simulation d'attaques alimentée par l'IA : au lieu d'attendre les attaques réelles, les start-ups commencent à utiliser l'IA pour tester en continu et automatiquement leurs propres défenses, afin de détecter et de corriger les faiblesses avant que les pirates ne puissent les exploiter.

Comment ClickUp aide les startups spécialisées dans la cybersécurité à gérer leur pile IA

À mesure que les startups spécialisées dans la cybersécurité adoptent l'IA, leurs piles se développent rapidement et se fragmentent encore plus vite. Les outils de détection, les plateformes cloud, les flux de travail MLOps, la documentation et les systèmes de collaboration sont souvent cloisonnés, ce qui oblige les équipes à changer de contexte.

ClickUp agit comme le tissu conjonctif de votre pile de sécurité IA. Au lieu d'ajouter une nouvelle solution ponctuelle, il centralise les informations, les flux de travail et l'exécution dans un environnement de travail unique et contextuel.

Découvrons comment ! 👇

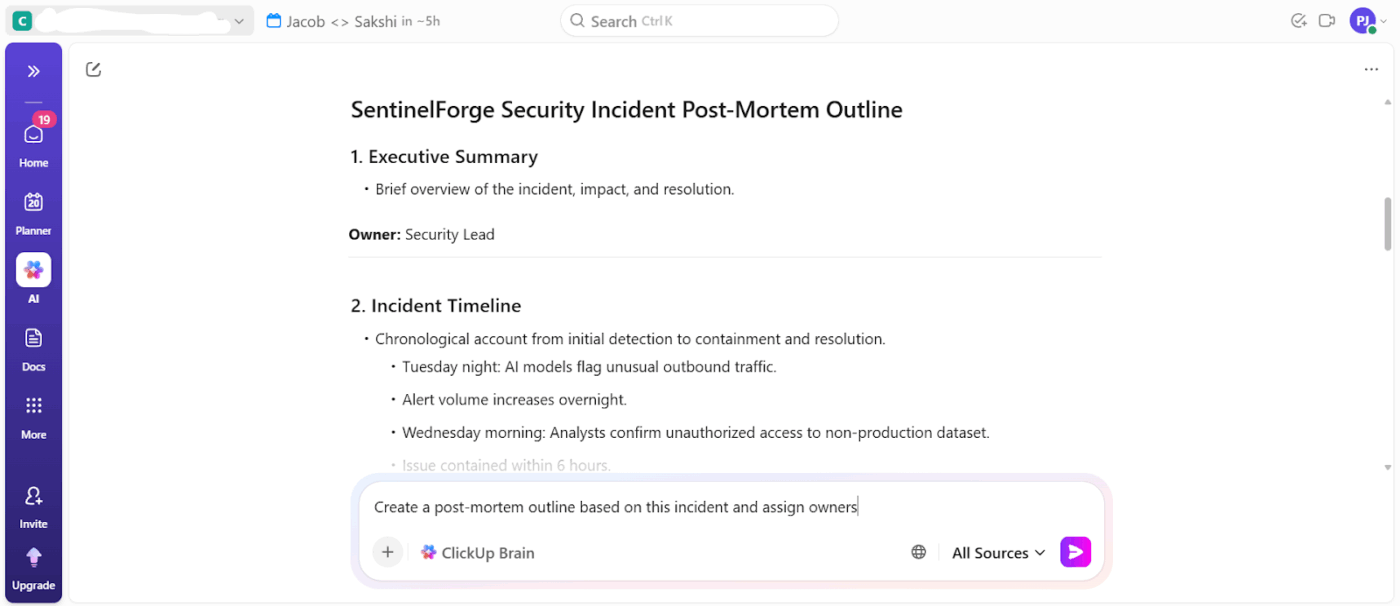

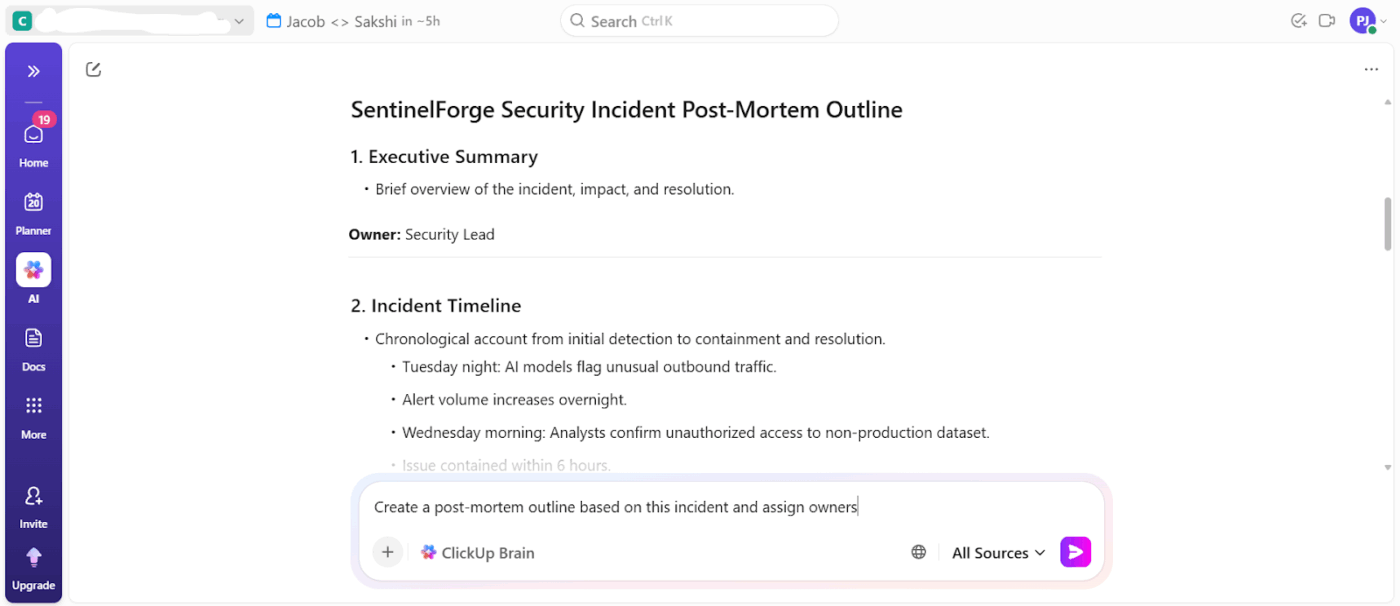

Transformez le contexte de sécurité en action immédiate avec ClickUp Brain.

ClickUp Brain agit comme votre IA contextuelle, intégrée à votre environnement de travail et comprenant vos projets, tâches, documents et flux de travail en temps réel. Au lieu de fournir des réponses IA cloisonnées et hors contexte, il répond aux questions, résume les enquêtes sur les incidents et crée et met à jour les tâches ClickUp en fonction des journaux de sécurité.

Supposons qu'une alerte de sécurité déclenche une enquête de plusieurs jours impliquant des journaux, des discussions par chat, des tâches de remédiation et un examen post-incident.

Vous pouvez demander directement à ClickUp Brain de résumer l'incident à l'aide des tâches liées, commentaires et documents, puis de générer automatiquement des actions de suivi et des portes de leadership. Cela comble le fossé entre l'analyse IA et l'exécution, là où la plupart des outils de sécurité échouent.

📌 Exemples d’invites :

- Résumez cet incident en utilisant toutes les tâches liées, commentaires et documents associés.

- Quelles tâches de remédiation sont encore en cours pour les incidents de gravité élevée cette semaine ?

- Créez un résumé post-mortem basé sur cet incident et désignez les propriétaires.

- Quelles alertes ont mobilisé le plus de temps des analystes le mois dernier ?

- Quelles décisions ont été prises au cours de cette enquête et par qui ?

Mieux encore, tout est instantanément consultable grâce à ClickUp Brain, notre assistant IA qui peut répondre à vos questions et trouver des informations dans l'ensemble de votre environnement de travail ClickUp.

Voici ce que Kara Smith, MBA, PMP®, responsable des programmes opérationnels chez Instant Teams, avait à dire à propos de l'utilisation de ClickUp :

Toutes les équipes peuvent tirer profit de l'automatisation, et ClickUp m'a permis de le faire dans tous les scénarios que j'ai rencontrés. Cependant, le GRAND avantage de ClickUp est la simplification des processus et des outils en un seul espace de travail... Nous sommes une entreprise innovante qui fonctionne mieux avec des plateformes qui nous permettent de suivre le rythme effréné d'une start-up à forte croissance, et ClickUp a parfaitement répondu à nos besoins.

Toutes les équipes peuvent tirer profit de l'automatisation, et ClickUp m'a permis de le faire dans tous les scénarios que j'ai rencontrés. Cependant, le GRAND avantage de ClickUp est la simplification des processus et des outils en un seul espace de travail... Nous sommes une entreprise innovante qui fonctionne mieux avec des plateformes qui nous permettent de suivre le rythme effréné d'une start-up à forte croissance, et ClickUp a parfaitement répondu à nos besoins.

Unifiez les informations de votre pile de sécurité avec ClickUp Brain MAX.

Mettez fin à la prolifération de l'IA et rassemblez toutes vos informations au même endroit grâce à ClickUp Brain MAX. Il s'agit d'une application de bureau centralisée qui comprend l'ensemble de votre chaîne d'outils. Ainsi, vous n'avez plus besoin de jongler entre une douzaine d'outils d'IA pour obtenir des informations pertinentes.

Vous obtenez :

- Recherche et connaissances unifiées : effectuez des recherches dans ClickUp et les applications connectées à partir d'une seule interface IA.

- Travail vocal : utilisez des instructions vocales naturelles pour rédiger rapidement des tâches, des documents ou des commandes avec ClickUp Talk-to-Text.

- Réduction de la fragmentation des outils : accédez à plusieurs modèles d'IA tels que ChatGPT, Gemini et Claude dans un hub contextuel unique.

Accédez à tous les outils d'IA dont vous avez besoin :

Automatisez les opérations de sécurité avec ClickUp Super Agents.

Déléguez les tâches et les flux de travail de bout en bout qui encombrent généralement les équipes de sécurité grâce à ClickUp Super Agents. Il s'agit de coéquipiers IA intégrés à votre environnement de travail, dotés d'une mémoire complète et d'une compréhension contextuelle de vos tâches.

Au lieu de se contenter de répondre à des invitations, elles planifient, exécutent et surveillent des flux de travail en plusieurs étapes à l'aide des données de l'environnement de travail et des applications connectées.

📌 Exemple de consigne : Vous êtes un super agent des opérations de sécurité chargé de coordonner la réponse aux incidents, de maintenir la visibilité sur la pile de sécurité IA et de réduire la charge de travail manuelle de l'équipe de sécurité. Votre objectif est de veiller à ce que les alertes de sécurité, les enquêtes et les mesures de suivi soient systématiquement suivies, documentées et transmises à vos supérieurs.

Créez votre propre super agent :

(IA) Stack Up sur ClickUp

Les startups spécialisées dans la cybersécurité rencontrent des difficultés car trop d'outils intelligents se retrouvent dispersés à trop d'endroits, sans appartenir à personne. La « bonne » pile IA consiste à créer un système dans lequel les résultats de l'IA se transforment en décisions réelles, en flux de travail réels et en responsabilités réelles.

C'est là que ClickUp fait discrètement le gros du travail. Il vous offre un environnement de travail unique pour gérer les initiatives d'IA, documenter les décisions, suivre la propriété, réaliser l'automatisation des suivis et opérationnaliser ce que vos outils d'IA produisent.

Avec ClickUp Brain, Brain MAX et Super Agents intégrés au même système que celui que votre équipe utilise déjà, l'IA n'est plus un onglet parmi d'autres, mais fait désormais partie intégrante du processus de travail.

Inscrivez-vous gratuitement à ClickUp dès aujourd'hui ! ✅

Foire aux questions

Quelle est la différence entre un outil de cybersécurité natif de l'IA et un système traditionnel amélioré par l'IA ?

Les outils natifs de l'IA sont conçus autour du machine learning, tandis que les systèmes hérités améliorés par l'IA ajoutent des fonctionnalités de ML à des architectures plus anciennes, basées sur des règles. La différence pratique réside souvent dans la flexibilité, la précision et la fluidité de l'intégration de l'IA dans le flux de travail de l'outil.

Comment les startups spécialisées dans la cybersécurité coordonnent-elles la mise en œuvre des outils de sécurité IA entre leurs équipes distantes ?

Les équipes de sécurité à distance prospèrent grâce à une documentation centralisée, une répartition claire des tâches et une communication efficace entre les fuseaux horaires. Un environnement de travail convergent permet de conserver les plans de mise en œuvre, les notes des fournisseurs et les spécifications techniques en un seul endroit, accessible à tous.

L'IA peut-elle remplacer complètement les analystes de sécurité humains dans une start-up ?

Non, l'objectif est l'augmentation, pas le remplacement. L'IA est incroyablement puissante pour traiter des données à grande échelle, mais les analystes humains fournissent un contexte essentiel, prennent des décisions nuancées et enquêtent sur des menaces nouvelles que les modèles n'ont jamais rencontrées.

En quoi la pile de sécurité IA diffère-t-elle pour les startups par rapport aux entreprises ?

Les start-ups privilégient un déploiement plus rapide, des frais généraux opérationnels réduits et des outils qui ne nécessitent pas d'équipe d'ingénieurs ML dédiée. Les entreprises, qui disposent de ressources plus importantes, peuvent investir dans une personnalisation plus grande, constituer des équipes de science des données plus importantes et gérer des architectures complexes impliquant plusieurs fournisseurs.