{ « @context » : « http://schema. org », « @type » : « FAQPage », « mainEntity » : [ { « @type » : « Question », « name » : « Qu'est-ce qu'un cadre de gestion des risques liés à la cybersécurité ? », « acceptedAnswer » : { « @type » : « Answer », « texte » : « Un cadre de gestion des risques liés à la cybersécurité est une approche systématique qui permet de protéger les organisations contre les cybermenaces. » } } ] }

Avec l'émergence des technologies, les risques liés à la cybersécurité sont en augmentation et constituent une menace réelle pour les entreprises de toutes tailles. En conséquence, les organisations ont commencé à prendre davantage de mesures préventives dans leur approche de la cybersécurité afin d'empêcher les cyberattaques.

Vous devez mettre en place un cadre de gestion des risques liés à la cybersécurité afin de protéger votre organisation. Un tel cadre vous permettra d'adopter une approche structurée pour identifier, évaluer et gérer les risques de manière systématique.

N'attendez pas qu'il soit trop tard. Prenez dès aujourd'hui des étapes proactives pour protéger votre entreprise.

Cet article vous explique comment évaluer votre posture en matière de cybersécurité, définir des objectifs appropriés, choisir un cadre pour votre processus de gestion des risques, mettre en œuvre des stratégies d'atténuation et apprendre à évaluer le processus de gestion des risques que vous suivez. 🔐

Qu'est-ce que la gestion des risques liés à la cybersécurité ?

La gestion des risques liés à la cybersécurité est un processus qui aide les organisations à identifier, évaluer et hiérarchiser les risques potentiels pesant sur leurs actifs numériques. Cela inclut les données, le matériel, les logiciels, les réseaux et autres composants numériques.

Cela implique la mise en œuvre de politiques et de procédures visant à atténuer ces risques et à protéger l'organisation contre les cyberattaques. En gérant de manière proactive les risques liés à la cybersécurité, les entreprises peuvent prévenir ou minimiser l'impact des menaces potentielles.

Qu'est-ce qu'un cadre de gestion des risques liés à la cybersécurité ?

Un cadre de gestion des risques liés à la cybersécurité est une approche systématique qui permet de protéger les organisations contre les cybermenaces.

Cela implique d'identifier les risques potentiels, d'évaluer la probabilité de leur impact et leurs conséquences possibles, de mettre en place des mesures de sécurité pour minimiser leur impact et d'assurer une surveillance continue afin de s'adapter aux risques émergents.

La procédure est exhaustive et donne aux organisations les moyens de prendre des mesures supplémentaires pour assurer la sécurité de leurs informations et de leurs actifs contre les cybercriminels.

Qu'est-ce que le processus de gestion des risques liés à la cybersécurité ?

Le processus de gestion des risques liés à la cybersécurité est une approche structurée visant à identifier, évaluer et gérer les risques au sein d'une organisation. Ce processus aide les organisations à prendre des décisions éclairées sur le niveau de risque acceptable pour leurs activités d'entreprise et à élaborer un plan pour atténuer ces risques.

L'importance de la mise en œuvre d'un cadre de gestion des risques liés à la cybersécurité

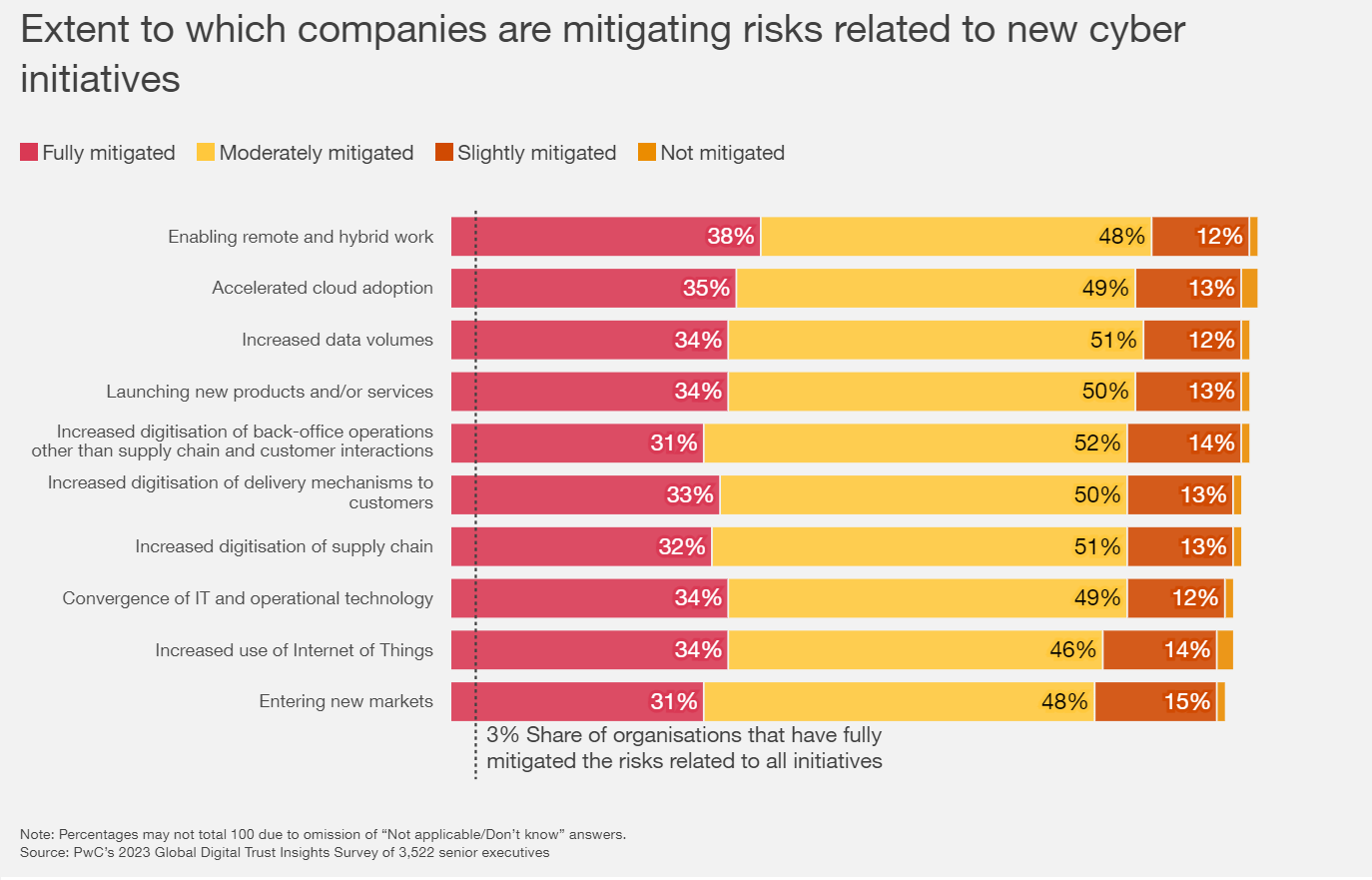

Dans le sondage PwC Global Digital Trust Insights, les données montrent que certaines entreprises ont amélioré leur cybersécurité au cours de l'année écoulée, mais que seules quelques-unes ont réellement atténué tous les risques liés à la cybersécurité. La cybersécurité n'est pas seulement la responsabilité du RSSI, mais aussi celle de tous, y compris du PDG, qui a pour rôle important de renforcer et de maintenir la confiance par des actions concrètes.

Une approche et un cadre structurés permettent de gérer les risques potentiels et permettent aux organisations de faire les choses suivantes :

- Évaluez leur posture de sécurité

- Identifiez les lacunes existantes dans vos mesures de sécurité.

- Réalisez une évaluation des risques et évaluez les menaces internes et externes.

- Hiérarchisez les risques et établissez un processus de gestion.

- Mettez en place les contrôles nécessaires pour atténuer les risques potentiels liés à la cybersécurité.

Les mesures préventives rassureront vos clients et vos parties prenantes quant à votre engagement en matière de cybersécurité. Ils se sentiront ainsi plus en sécurité et seront plus enclins à continuer d'utiliser vos produits et services.

Exemples de menaces liées à la cybersécurité

Avant de nous plonger dans la mise en œuvre d'un cadre de gestion des risques liés à la cybersécurité, commençons par comprendre les risques potentiels auxquels les organisations sont confrontées :

- Attaques par hameçonnage : utilisation d'e-mails ou de messages frauduleux pour obtenir des informations sensibles auprès des utilisateurs.

- Attaques par logiciels malveillants : type de logiciel malveillant conçu pour accéder à un système informatique ou lui causer des dommages.

- Menaces internes : employés ou anciens employés qui ont accès à des informations sensibles et les utilisent à des fins malveillantes.

- Attaques d'ingénierie sociale : Manipuler des individus afin qu'ils divulguent des informations sensibles à l'aide de tactiques telles que l'usurpation d'identité ou le chantage.

- Attaques par déni de service distribué (DDoS) : effort coordonné visant à saturer un système de trafic, avec pour résultat des interruptions de service et des violations de données.

Comment mettre en place un cadre de gestion des risques liés à la cybersécurité (6 étapes avec modèles)

Étape 1 : Évaluez votre posture actuelle en matière de cybersécurité

L'évaluation de votre posture en matière de cybersécurité est essentielle dans la gestion des risques liés à la cybersécurité. Voici les étapes à suivre :

Évaluez les mesures de sécurité actuelles.

- Identifiez et examinez le processus actuel de gestion des risques liés à la cybersécurité : décrivez toutes les mesures de sécurité et incluez le processus nécessaire à la gestion des incidents liés à la sécurité et à la réponse aux menaces.

- Évaluez la sécurité de votre réseau : effectuez une évaluation des risques liés à la cybersécurité en inspectant vos pare-feu, vos logiciels antivirus et autres outils de détection et de prévention des accès non autorisés. Ceux-ci doivent être mis à jour et disposer des derniers correctifs de sécurité. Si l'un d'entre eux est obsolète, votre réseau est plus susceptible de devenir vulnérable.

- Réexaminez votre stratégie de gestion des risques liés à la cybersécurité : vérifiez comment votre organisation gère les données et les systèmes sensibles (privilèges d'accès, politique en matière de mots de passe et authentification multifactorielle), puis procédez à une évaluation interne et externe des vulnérabilités afin de mettre en évidence les faiblesses.

- Vérifiez votre plan d'intervention en cas d'incident : testez votre plan d'intervention en cas d'incident pour vous assurer de son efficacité et vérifiez si vous êtes en mesure de détecter les incidents de sécurité, d'y répondre et de vous en remettre.

- Faites le point avec vos employés : proposez à vos employés des programmes de formation sur la sensibilisation à la sécurité et les bonnes pratiques en matière de cybersécurité, ainsi que d'autres évaluations telles que : des tests de rétention des connaissances, des observations du comportement et de la conformité des employés afin de vous assurer qu'ils mettent en pratique ce qu'ils ont appris lors de la formation, des tests de phishing simulés afin d'évaluer leur capacité à identifier et à signaler les tentatives de phishing. Évaluez leur réaction face aux incidents de sécurité.

- Tests de rétention des connaissances

- Observez le comportement et la conformité des employés afin de vous assurer qu'ils mettent en pratique ce qu'ils ont appris lors des formations.

- Tests de phishing simulés pour évaluer leur capacité à identifier et à produire des rapports sur les tentatives de phishing.

- Évaluez leur réponse aux incidents de sécurité.

- Évaluez vos fournisseurs tiers : si vous faites appel à des fournisseurs tiers, ceux-ci auront accès à vos systèmes. Vous devrez évaluer leurs mesures de cybersécurité et vérifier leurs antécédents.

- Tests de rétention des connaissances

- Observez le comportement et la conformité des employés afin de vous assurer qu'ils mettent en pratique ce qu'ils ont appris lors des formations.

- Tests de phishing simulés pour évaluer leur capacité à identifier et à produire des rapports sur les tentatives de phishing.

- Évaluez leur réponse aux incidents de sécurité.

Identifiez les lacunes dans les mesures de sécurité

Selon l'index Threat Intelligence Index 2023 d'IBM, 27 % des victimes de cyberattaques ont fait l'objet d'extorsion, ce qui a exercé une pression sur elles. Vous devrez identifier les lacunes de votre stratégie de gestion des risques afin de déterminer les domaines susceptibles d'être exposés à des menaces de cybersécurité.

Après avoir évalué vos mesures de sécurité actuelles, recherchez les failles qui peuvent exposer votre organisation à des cybermenaces. Disposez-vous de solutions de sécurité obsolètes, de logiciels non mis à jour et de mots de passe faibles ? Vos employés sont-ils formés ?

- Comparez les mesures de sécurité et réalisez une évaluation de la cybersécurité : comparez vos mesures de sécurité aux bonnes pratiques et normes actuellement utilisées dans votre secteur. Réalisez ensuite une évaluation des risques afin d'identifier les menaces et vulnérabilités potentielles.

- Simulez une cyberattaque : utilisez des tests de pénétration et un scanner de vulnérabilité pour identifier immédiatement les faiblesses de votre réseau. Observez comment les employés réagissent lors d'une attaque.

- Vérifiez vos rapports d'incidents : examinez vos rapports d'incidents de sécurité et analysez-les afin d'identifier les schémas ou les tendances qui pourraient indiquer des points faibles.

- Déterminez les domaines à améliorer : une fois les points faibles de vos mesures de sécurité identifiés, vérifiez ce qui doit être amélioré. Hiérarchisez les éléments les plus importants. Élaborez ensuite un plan pour y remédier.

- Évaluez les menaces et les vulnérabilités internes et externes : effectuez des audits de sécurité et des évaluations des risques afin de déterminer où se situent vos vulnérabilités.

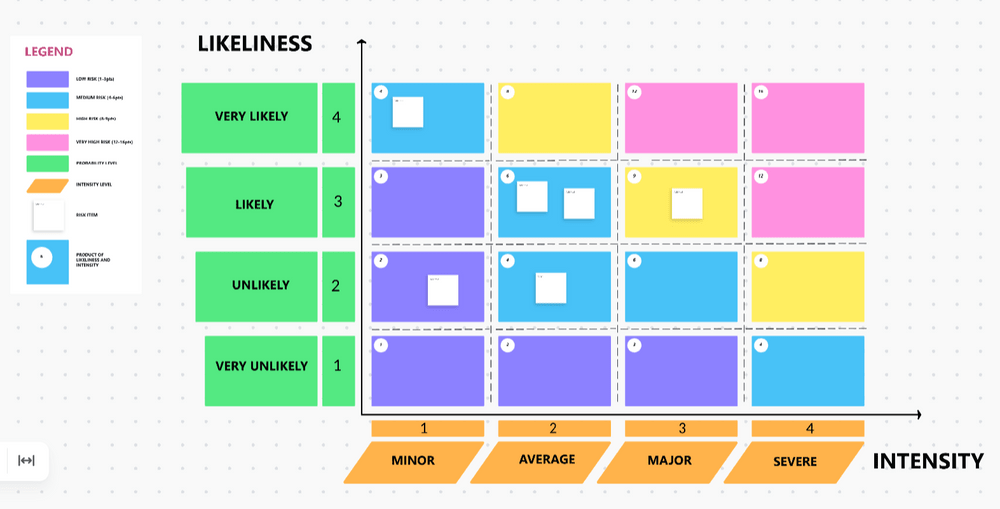

CONSEIL DE PROUtilisez le modèle de tableau blanc d'évaluation des risques de ClickUp pour documenter les menaces potentielles sur un tableau blanc numérique et collaborer et le partager facilement avec votre équipe. Ce modèle offre un processus systématique pour identifier, évaluer et contrôler les dangers et les risques afin d'améliorer les chances de réussite du projet.

Étape 2 : Définissez vos objectifs et buts

Des objectifs et buts clairement définis vous permettront de vous concentrer sur vos priorités clés et d'allouer correctement vos ressources.

Déterminez ce que vous souhaitez accomplir

- Vérifiez les exigences en matière d'intégrité et de disponibilité : quels sont les domaines de votre organisation qui ont besoin d'être protégés ? Que faut-il accomplir en termes de gestion des risques liés à la cybersécurité ? Soyez précis dans vos objectifs et objectifs. Vérifiez les exigences en matière d'intégrité et de disponibilité de vos actifs informationnels. Assurez-vous qu'ils sont conformes et répondent à toutes les exigences réglementaires.

- Élaborez un programme de gestion des risques liés à la cybersécurité : examinez les effets possibles des cybermenaces et des cyberattaques sur votre organisation, et fixez-vous des objectifs visant à réduire l'impact de tels incidents. Développez vos propres stratégies de prévention, de détection et de réponse.

Définissez vos objectifs

- Une approche structurée est nécessaire pour établir des buts et des objectifs clairs et réalisables, en accord avec votre stratégie de gestion des risques liés à la cybersécurité. Le respect du cadre des objectifs SMART peut vous aider à vous assurer que vos objectifs sont bien définis et réalisables Spécifiques : lors de la définition des objectifs de gestion des risques liés à la cybersécurité, l'organisation sera plus précise et concise Exemple : réduire de 80 % le nombre d'attaques de phishing réussies au cours des trois prochains mois Mesurables : Avoir une cible mesurable vous permettra de déterminer et de suivre votre progression Exemple : Réduire de 80 % le nombre d'attaques de phishing réussies et le mesurer en fonction du nombre d'incidents signalés Atteignable : Vérifiez si l'objectif est réalisable par votre organisation à l'aide des ressources et des capacités existantes. Exemple : mettre en place l'authentification à deux facteurs pour tous les employés au cours des trois prochains mois Pertinent : assurez-vous que votre objectif correspond à la mission et aux objectifs de l'organisation. Exemple : renforcer la sécurité de votre organisation et atténuer le risque de violation des données en déployant un programme de gestion des vulnérabilités dans les 12 prochains mois. Limité dans le temps : fixez un échéancier précis pour atteindre l'objectif. Exemple : fixez-vous comme objectif d'établir dans les six prochains mois un plan de reprise après sinistre permettant de restaurer les systèmes critiques dans les 4 heures suivant toute perturbation.

- Spécifique : lors de la définition des objectifs en matière de gestion des risques liés à la cybersécurité, l'organisation sera plus précise et concise. Exemple : réduire de 80 % le nombre d'attaques de phishing réussies au cours des trois prochains mois.

- Exemple : réduire de 80 % le nombre d'attaques de phishing réussies au cours des trois prochains mois.

- Mesurable : avoir une cible mesurable vous permettra de déterminer et de suivre votre progression Exemple : « Réduire de 80 % le nombre d'attaques de phishing réussies » et mesurer ce résultat en fonction du nombre d'incidents signalés

- Exemple : réduire de 80 % le nombre d'attaques de phishing réussies et mesurer ce résultat à l'aide du nombre d'incidents signalés.

- Réalisable : vérifiez si l'objectif peut être atteint par votre organisation à l'aide des ressources et des capacités existantes. Exemple : mettre en place l'authentification à deux facteurs pour tous les employés dans les trois prochains mois.

- Exemple : mettre en place l'authentification à deux facteurs pour tous les employés dans les trois prochains mois.

- Pertinent : assurez-vous que votre objectif correspond à la mission et aux objectifs de l'organisation. Exemple : renforcez la sécurité de votre organisation et réduisez le risque de violation des données en déployant un programme de gestion des vulnérabilités au cours des 12 prochains mois.

- Exemple : renforcez la sécurité de votre organisation et réduisez le risque de violation des données en déployant un programme de gestion des vulnérabilités au cours des 12 prochains mois.

- Limité dans le temps : fixez un échéancier précis pour atteindre l'objectif. Exemple : fixez-vous comme objectif d'établir dans les six prochains mois un plan de reprise après sinistre permettant de restaurer les systèmes critiques dans les 4 heures suivant toute interruption.

- Exemple : fixez-vous comme objectif de mettre en place, dans les six prochains mois, un plan de reprise après sinistre permettant de restaurer les systèmes critiques dans les 4 heures suivant toute interruption.

- Spécifique : lors de la définition des objectifs en matière de gestion des risques liés à la cybersécurité, l'organisation sera plus précise et concise. Exemple : réduire de 80 % le nombre d'attaques de phishing réussies au cours des trois prochains mois.

- Exemple : réduire de 80 % le nombre d'attaques de phishing réussies au cours des trois prochains mois.

- Mesurable : avoir une cible mesurable vous permettra de déterminer et de suivre votre progression Exemple : « Réduire de 80 % le nombre d'attaques de phishing réussies » et mesurer ce résultat à l'aide du nombre d'incidents signalés

- Exemple : réduire de 80 % le nombre d'attaques de phishing réussies et mesurer ce résultat à l'aide du nombre d'incidents signalés.

- Réalisable : vérifiez si l'objectif peut être atteint par votre organisation à l'aide des ressources et des capacités existantes. Exemple : mettre en place l'authentification à deux facteurs pour l'ensemble du personnel dans les trois prochains mois.

- Exemple : mettre en place l'authentification à deux facteurs pour tous les employés dans les trois prochains mois.

- Pertinent : assurez-vous que votre objectif correspond à la mission et aux objectifs de l'organisation. Exemple : renforcez la sécurité de votre organisation et réduisez le risque de violation des données en déployant un programme de gestion des vulnérabilités au cours des 12 prochains mois.

- Exemple : renforcez la sécurité de votre organisation et réduisez le risque de violation des données en déployant un programme de gestion des vulnérabilités au cours des 12 prochains mois.

- Limité dans le temps : fixez un échéancier précis pour atteindre l'objectif. Exemple : fixez-vous comme objectif d'établir, dans les six prochains mois, un plan de reprise après sinistre permettant de restaurer les systèmes critiques dans les 4 heures suivant toute interruption.

- Exemple : fixez-vous comme objectif de mettre en place, dans les six prochains mois, un plan de reprise après sinistre permettant de restaurer les systèmes critiques dans les 4 heures suivant toute interruption.

- Exemple : réduire de 80 % le nombre d'attaques de phishing réussies au cours des trois prochains mois.

- Exemple : réduire de 80 % le nombre d'attaques de phishing réussies et mesurer ce résultat à l'aide du nombre d'incidents signalés.

- Exemple : mettre en place l'authentification à deux facteurs pour tous les employés dans les trois prochains mois.

- Exemple : renforcez la sécurité de votre organisation et réduisez le risque de violation des données en déployant un programme de gestion des vulnérabilités au cours des 12 prochains mois.

- Exemple : fixez-vous comme objectif de mettre en place, dans les six prochains mois, un plan de reprise après sinistre permettant de restaurer les systèmes critiques dans les 4 heures suivant toute interruption.

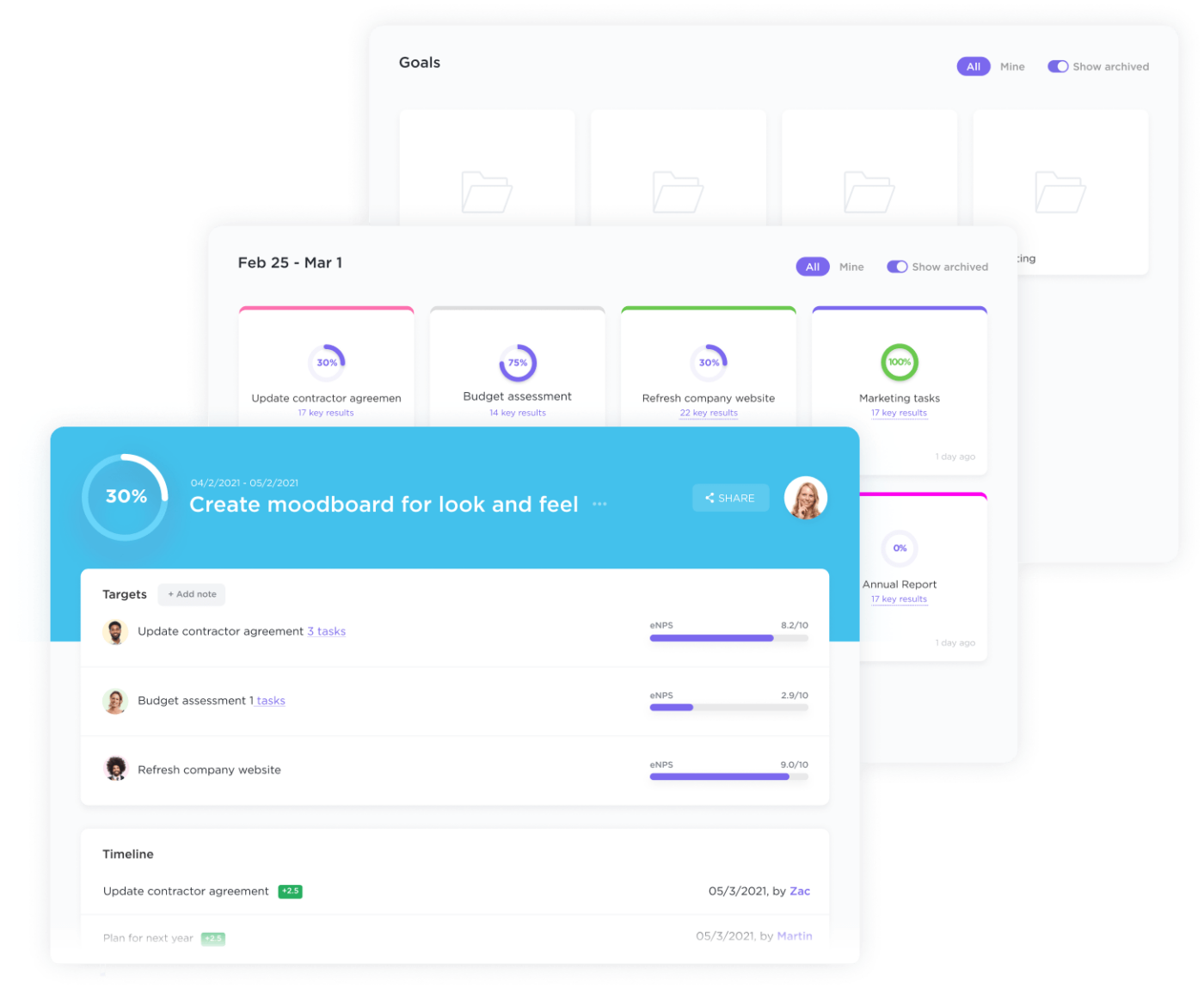

CONSEIL DE PROOrganisez vos objectifs et suivez vos progrès grâce à la fonctionnalité « Objectifs » de ClickUp. Créez facilement des objectifs mesurables et restez sur la bonne voie pour les atteindre grâce à des échéanciers clairs, des cibles mesurables et un suivi automatique de la progression. Vous pouvez également utiliser des modèles de définition d'objectifs pour vous aider à définir vos objectifs plus rapidement.

Étape 3 : Sélectionnez un cadre de gestion des risques

Le choix de votre cadre de gestion des risques liés à la cybersécurité est essentiel pour élaborer un plan de cybersécurité. Vous pouvez sélectionner parmi les quatre cadres les plus reconnus : NIST, ISO, CIS et FAIR. Chaque cadre présente des avantages et des inconvénients ; étudiez et comparez ces cadres de gestion des risques afin de trouver celui qui correspond à vos besoins.

Cadre de cybersécurité du National Institute of Standards and Technology (NIST)

Le cadre de cybersécurité du NIST est un outil facultatif fourni par le département américain du Commerce pour aider les entreprises de toutes tailles à gérer leur cybersécurité. Les entreprises peuvent utiliser ce cadre pour traiter cinq domaines clés : identification, protection, détection, réponse et récupération.

Organisation internationale de normalisation (ISO) 27001

La norme ISO 27001 est un cadre mondialement reconnu pour la gestion de la sécurité de l'information qui protège et contrôle systématiquement les données confidentielles à l'aide d'une approche de gestion des risques. Ce cadre comprend un ensemble d'exigences et de lignes directrices pour la mise en œuvre d'un système de gestion de la sécurité de l'information (SGSI) afin d'aider les organisations à sécuriser leurs actifs informationnels. Les sujets abordés comprennent l'évaluation et la gestion des risques, le contrôle d'accès, la cryptographie, la continuité des activités et la conformité.

Les organisations ont souvent besoin de la certification ISO 27001 pour démontrer leur engagement en matière de sécurité de l'information à leurs clients et partenaires.

Contrôles de la sécurité du Center for Internet Security (CIS)

Les contrôles CIS sont des lignes directrices qui proposent une approche hiérarchisée de la gestion des risques liés à la cybersécurité. Ils comprennent 20 protocoles de sécurité essentiels que vous pouvez adopter pour améliorer votre posture en matière de cybersécurité. Ces contrôles sont conçus sur la base de cybermenaces réelles et offrent un cadre complet pour gérer et atténuer les cyberrisques.

Analyse factorielle des risques liés à l'information (FAIR)

FAIR est un cadre quantitatif de gestion des risques qui aide les organisations à évaluer et à analyser les risques liés à la sécurité de l'information en termes financiers. Il fournit une approche systématique de l'analyse des risques et aide les organisations à comprendre l'impact potentiel et la probabilité de différentes menaces. FAIR aide également les organisations à hiérarchiser leurs efforts en matière de gestion des risques et à allouer efficacement leurs ressources.

Vous serez plus à même de sélectionner le cadre personnalisé adapté à votre organisation lorsque vous effectuerez les recherches et analyses indispensables, un cadre capable de gérer efficacement vos risques liés à la cybersécurité.

Étape 4 : Mettre en place un processus de gestion des risques

Disposez de votre propre processus de gestion des risques pour vous aider à identifier les risques potentiels et à prévoir leur probabilité de survenue. Cela vous permettra également de réaliser une prévision de l'ampleur des dommages qu'ils pourraient causer.

Élaborez vos stratégies de mise en œuvre afin de réduire et de contrôler les risques, et surveillez en permanence leur efficacité. Grâce à cela, les organisations peuvent minimiser de manière proactive les cyberattaques.

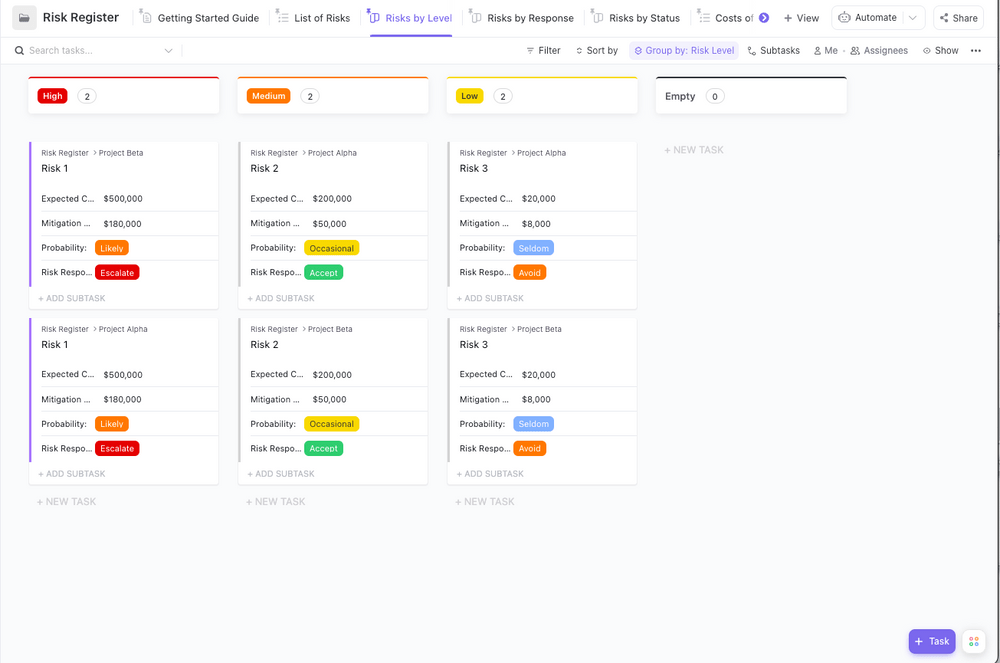

CONSEIL DE PROGérez vos projets et évitez les risques à l'aide de ce modèle de registre des risques proposé par ClickUp. Ce modèle comprend des vues ClickUp prédéfinies, des champs personnalisés et des statuts personnalisés qui vous aideront à suivre facilement les risques potentiels et à mettre en place des mesures préventives efficaces.

Étape 5 : Mettre en œuvre des stratégies d'atténuation

Commencez à gérer les risques liés à la cybersécurité dans votre organisation et mettez en place des stratégies d'atténuation. Vous pouvez commencer à les mettre en place une fois que vous avez identifié et évalué tous les risques potentiels.

Mettez en place de nouvelles mesures de sécurité

Lorsque vous mettrez en place de nouvelles mesures de sécurité, vous inclurez l'installation de logiciels, la segmentation du réseau, les contrôles d'accès, les systèmes de détection d'intrusion et d'autres contrôles afin d'atténuer les cyberattaques.

Mettez à jour les mesures de sécurité existantes.

Restez à jour dans un paysage numérique en constante évolution. Vérifiez régulièrement vos mesures de sécurité existantes et prévoyez un budget pour celles-ci. Allouez un budget à la mise en œuvre de mises à jour logicielles et de correctifs, ainsi qu'à la mise à niveau du matériel afin de remédier aux vulnérabilités, d'améliorer le contrôle d'accès et de renforcer les mots de passe et les protocoles de cryptage.

Élaborez un plan d'intervention en cas d'incident.

Définissez vos procédures pour détecter, évaluer la gravité et produire des rapports sur les incidents. Chaque organisation doit désigner des personnes spécifiques chargées du plan d'intervention. Chaque membre doit se voir attribuer un rôle spécifique pour communiquer avec vos clients et parties prenantes en cas d'incident.

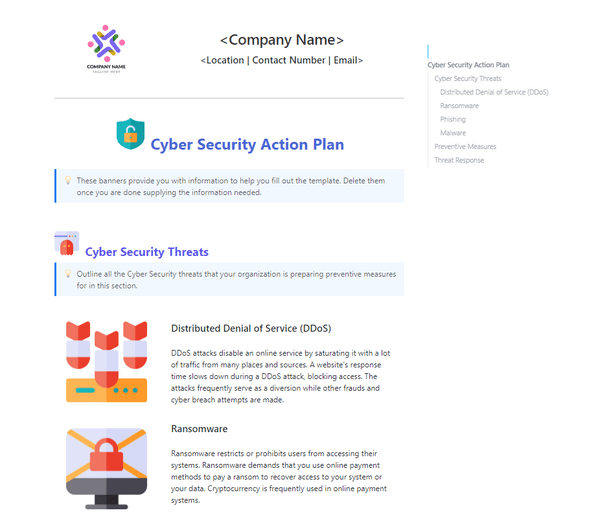

CONSEIL DE PROLes données constituent généralement l'actif le plus précieux de la plupart des organisations. Elles sont essentielles à la génération de revenus, ce qui rend leur protection cruciale pour leur réussite globale. C'est pourquoi il est important de créer un plan de mise en œuvre viable en matière de cybersécurité. Utilisez le modèle de plan d'action en matière de cybersécurité de ClickUp pour fournir à votre équipe un aperçu organisé et détaillé de vos plans d'action.

Étape 6 : Surveiller et examiner

Il est essentiel de surveiller l'efficacité des mesures de cybersécurité afin de s'assurer qu'elles offrent une protection suffisante contre les menaces émergentes. L'examen de la stratégie de cybersécurité et du plan d'intervention en cas d'incident peut aider à identifier les domaines qui nécessitent des mises à jour.

Évaluez régulièrement le processus de gestion des risques.

Pour ce faire, vous pouvez notamment évaluer les vulnérabilités, réaliser des tests de pénétration, surveiller les journaux de sécurité, analyser les rapports d'incidents et former vos employés à la sécurité.

Évaluez les stratégies d'atténuation

L'évaluation des stratégies d'atténuation sera un processus continu, car l'apparition de nouvelles menaces et vulnérabilités est inévitable. Les organisations doivent donc rester proactives et toujours prêtes à réagir à d'éventuels incidents.

Mettez à jour le cadre selon les besoins.

Une fois l'évaluation effectuée et les failles de sécurité identifiées, il est essentiel de mettre à jour le cadre de sécurité. L'organisation peut être amenée à modifier ou à remplacer le cadre actuel par un autre plus adapté. Toute modification apportée à l'infrastructure, aux applications ou aux processus d'entreprise doit être évaluée au regard des risques potentiels en matière de cybersécurité et intégrée au cadre existant. Lorsque le cadre de cybersécurité est régulièrement mis à jour et amélioré, les organisations peuvent garantir qu'elles sont correctement préparées à faire face aux cybermenaces.

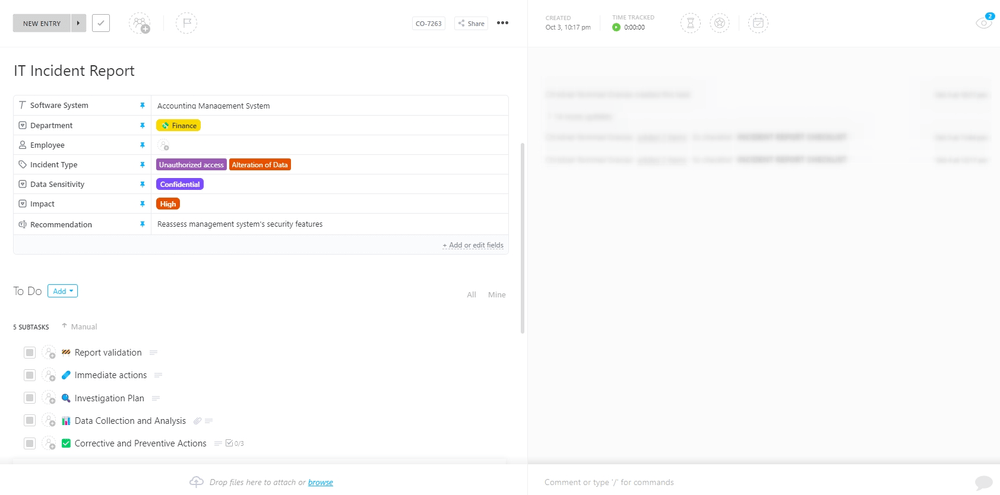

CONSEIL DE PROGardez le contrôle de votre processus de gestion des risques et planifiez, gérez et suivez votre processus de cybersécurité en un seul endroit grâce à ClickUp, un outil de gestion de projet tout-en-un et sécurisé. Vous aurez également accès à une bibliothèque de modèles, notamment le modèle de rapport d'incident informatique de ClickUp. Utilisez ce modèle pour vous aider à enregistrer les rapports d'incident et à conserver des archives fiables de tous les incidents passés associés à leur environnement, qui peuvent être utilisées pour évaluer la posture de sécurité actuelle et planifier les menaces futures en conséquence.

Améliorez votre cybersécurité grâce à un cadre de gestion des risques

En mettant en place un cadre de gestion des risques, toutes les données et informations sensibles de votre entreprise sont protégées contre les cybermenaces. Vous pouvez également identifier facilement les risques potentiels pour la sécurité, hiérarchiser vos actions en fonction de leur impact et, surtout, prendre des mesures pour les atténuer.

Des outils tels que ClickUp, un outil de gestion de projet très puissant et sécurisé, peuvent vous aider à gérer plus efficacement les protocoles et les projets de votre organisation. ClickUp offre un large éventail de fonctionnalités de sécurité telles que le chiffrement des données, l'authentification à deux facteurs et les permissions basées sur les rôles. Il sécurise votre travail et responsabilise les membres de votre équipe. Et pour prouver que la sécurité et la confidentialité des clients sont la priorité absolue de ClickUp, ClickUp a réussi l'obtention des certifications ISO 27001, ISO 27017 et ISO 27018.

En plus de ClickUp, un partenariat avec UpGuard, une entreprise spécialisée dans la cybersécurité, vous offrira une couche de sécurité supplémentaire. La plateforme UpGuard propose toute une gamme de solutions de cybersécurité, telles que la gestion des risques liés aux fournisseurs, la détection des fuites de données et les évaluations de sécurité. Elle vous permet de gérer vos risques de sécurité et de vous assurer que vous êtes en conformité avec les réglementations du secteur.

Dans l'ensemble, si vous souhaitez protéger votre entreprise contre les attaques en ligne, des outils tels que ClickUp et UpGuard vous seront utiles. En prenant des mesures pour protéger votre organisation, vous pouvez assurer sa pérennité et sa croissance.

Marites Hervas est une professionnelle expérimentée dans le secteur du référencement naturel (SEO) avec plus de dix ans d'expérience. Elle a commencé sa carrière en tant que rédactrice de contenu avant de devenir assistante administrative à temps plein. Ces dernières années, elle s'est concentrée sur le développement de ses compétences en marketing de proximité et s'est tenue informée des dernières tendances en matière de référencement naturel. En 2021, elle a rejoint UpGuard en tant que spécialiste du marketing de croissance, apportant ses connaissances et son expertise approfondies à l'équipe.