La gestion de projet implique de nombreuses responsabilités, des délais à respecter, des nuits blanches et beaucoup de café.

Heureusement, vous pouvez rester au top grâce à l'aide de votre allié : le logiciel de gestion de projet.

Dans cette optique, la communication n'a jamais été aussi simple, facile et rapide, ce qui permet à l'équipe d'être plus productive et de réaliser une réussite.

La gestion de projet à distance aide les chefs de projet à mettre en relation des équipes hybrides et à s'assurer que tout le monde travaille ensemble pour atteindre les objectifs du projet. À cet égard, elle ne diffère en rien de la gestion de tout autre projet, si ce n'est que le projet est réalisé à distance.

La gestion et le fonctionnement d'une équipe à distance soulèvent un problème délicat : l'augmentation du risque de cybercriminalité.

Cela étant dit, examinons les cinq principales menaces en matière de cybersécurité auxquelles les chefs de projet en gestion de projet sont confrontés aujourd'hui et les dix moyens de les contrer !

Les 5 plus grandes menaces en matière de cybersécurité

La cybersécurité peut faire ou défaire une entreprise.

Les entreprises fonctionnent grâce aux données, qui constituent leur atout le plus précieux. Cependant, dans le monde numérique actuel, les données sont devenues plus vulnérables aux cyberattaques, et avec les modes de travail hybrides et de télétravail, cette vulnérabilité est encore plus grande.

L'augmentation des violations de données et des piratages peut être attribuée à un manque de protection des données, aux conséquences d'une pandémie mondiale et à la sophistication croissante des exploits. Les entreprises sont aujourd'hui plus conscientes que jamais des problèmes que peuvent engendrer les violations de données.

L'une des violations de données qui a ouvert la voie à la nouvelle législation de l'UE est l'affaire Wonga Loans. Cette société de prêt sur salaire a subi une violation de données importante en 2017, qui a exposé les informations bancaires de 250 000 personnes.

Voici les cybermenaces les plus importantes dont vous devez être conscient et des conseils pour les prévenir.

1. L'homme du milieu

Imaginez le scénario suivant : vous discutez avec un collègue via une plateforme sécurisée, mais quelqu'un écoute votre discussion et envoie de faux messages à votre collègue en se faisant passer pour vous. Quelle horreur !

L'idée derrière cela est que les pirates informatiques accèdent à des données personnelles et sensibles, puis manipulent les messages.

Cela peut arriver si vous utilisez un réseau Wi-Fi public non sécurisé. Une fois à l'intérieur de l'emplacement non sécurisé, le pirate informatique accède aux données et envoie des logiciels malveillants pour trouver des informations sensibles. Il peut également se faire passer pour un client, un partenaire d'entreprise ou n'importe qui d'autre.

Exemple d'attaque de type « man-in-the-middle »

Récemment, un pirate informatique a obtenu 500 certificats pour des sites Web tels que Google, Skype et d'autres sites de premier plan grâce à un piratage du site néerlandais d'enregistrement DigiNotar. À l'aide de ces certificats, l'attaquant s'est fait passer pour des sites Web dignes de confiance dans le cadre d'une attaque MITM et a volé les données des utilisateurs en les incitant à fournir leurs identifiants sur des sites Web miroirs. Cette violation a finalement eu un impact sur environ 300 000 comptes Gmail iraniens et a conduit DigiNotar à déclarer faillite.

2. Injection SQL classique

Imaginons que vous prépariez vos vacances et que vous souhaitiez acheter une robe hawaïenne. Vous ouvrez votre navigateur Web et tapez « robes hawaïennes » dans la barre de recherche. Si la barre de recherche est infectée par un code malveillant, elle vous donnera toujours une liste de robes hawaïennes, mais elle utilisera votre requête pour trouver vos informations personnelles. ?

Un pirate informatique utilise un morceau de code SQL pour modifier une base de données et accéder à des informations potentiellement importantes dans le cadre d'une cyberattaque appelée « injection SQL ». Étant donné qu'elle peut être utilisée pour toute application ou site web utilisant une base de données SQL, il s'agit de l'un des types d'attaque les plus courants et les plus dangereux.

Exemple d'attaque SQL

Parmi les victimes de ce type de cyberattaque, on peut citer Sony Pictures, Target, LinkedIn et Epic Games. Le cas Cisco de 2018 est l'une des attaques les plus connues. Une vulnérabilité d'injection SQL a été découverte dans Cisco Prime License Manager.

Les pirates ont réussi à obtenir un accès shell aux systèmes sur lesquels la gestion des licences était déployée. Mais n'ayez crainte. Depuis, Cisco a réussi à corriger le problème.

Bien que ce bug soit désormais assez ancien pour être considéré comme obsolète, nous ne parvenons toujours pas à l'éliminer définitivement. Il est considéré comme l'une des plus anciennes cybermenaces, mais il continue de causer autant de problèmes.

3. La prolifération des logiciels malveillants

Tout va bien jusqu'à ce que vous téléchargez un logiciel malveillant et aidiez les pirates informatiques à obtenir toutes vos données personnelles. Les logiciels malveillants regroupent tous les fichiers ou programmes qui causent des dommages, notamment les vers, les chevaux de Troie, les virus et les ransomwares.

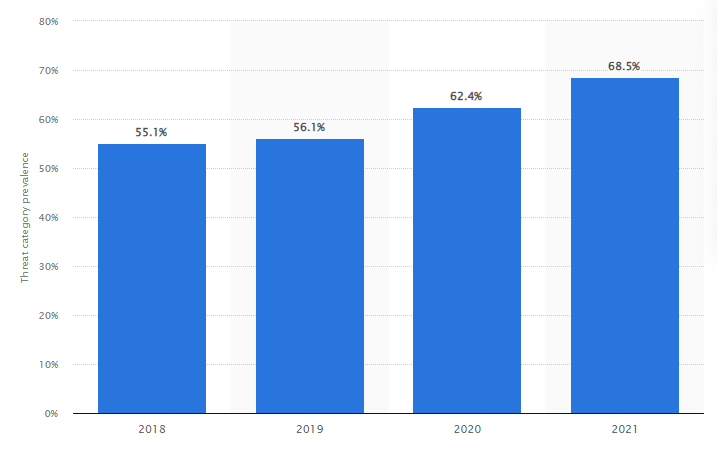

En 2021, 68,5 % des entreprises ont été victimes d'attaques de logiciels malveillants. Les rapports montrent que cette augmentation est liée à la pandémie de COVID-19.

De plus, les criminels ont délaissé les campagnes de ransomware automatisées axées sur l'ampleur au profit d'extorsions plus ciblées contre des entreprises bien établies. Grâce à ce changement, les ransomwares sont devenus plus rentables, attirant finalement l'attention des gangs criminels.

L'utilisation croissante de cette nouvelle technique d'extorsion a aggravé l'épidémie de ransomware.

Exemple d'attaque par logiciel malveillant

L'une des attaques les plus célèbres est celle du ransomware WannaCry, qui a infecté plus de 230 000 ordinateurs en une journée et a entraîné un résultat de perte de 4 milliards de dollars.

4. Techniques sophistiquées d'hameçonnage

Le phishing est une forme d'ingénierie sociale dans laquelle un pirate envoie un faux message destiné à inciter la personne à divulguer des informations personnelles ou à installer un logiciel malveillant sur l'infrastructure de la victime.

Exemple d'une technique d'hameçonnage

Ubiquiti Networks a malheureusement été victime d'une attaque de phishing en 2015 qui a coûté 46,7 millions de dollars à l'entreprise. L'attaquant a autorisé le directeur comptable de l'entreprise à effectuer une série de virements afin de finaliser une acquisition secrète.

Le pirate informatique s'est fait passer pour le PDG et l'avocat de l'entreprise. L'entreprise a effectué 14 paiements bancaires sur une période de 17 jours vers des comptes en Pologne, en Hongrie, en Chine et en Russie.

Ubiquiti a pris conscience du problème après avoir reçu un avertissement du FBI indiquant que son compte bancaire à Hong Kong avait peut-être été la cible d'une fraude. Cela a permis à l'entreprise de suspendre tous les virements à venir et de mettre tout son effort à récupérer la majeure partie des 46,7 millions de dollars, soit environ 10 % des liquidités de la société, qui avaient été détournés.

5. Attaques fréquentes par déni de service

Ce type de cyberattaque peut entraîner la fermeture d'un réseau et le rendre inaccessible aux utilisateurs. Les pirates informatiques peuvent avoir des objectifs politiques ou sociaux, par exemple lancer une campagne contre une entreprise dont ils n'apprécient pas les activités.

Parfois, les pirates informatiques utilisent les attaques DDoS juste pour s'amuser et se vanter des nouvelles techniques qu'ils ont développées pour mettre un système hors service.

Exemple d'attaque par déni de service

En février 2020, Amazon Web Services a été la cible d'une attaque DDoS massive. Il s'agissait de l'attaque DDoS la plus grave de l'histoire récente. Elle utilisait une méthode appelée « réflexion CLDAP » (Connectionless Lightweight Directory Access Protocol) pour cibler un client AWS dont le nom n'a pas été divulgué.

Cette technique, qui repose sur des serveurs CLDAP tiers vulnérables, permet de multiplier par 56 à 70 la quantité de données transmises à l'adresse IP de la victime. L'attaque a atteint un pic impressionnant de 2,3 gigaoctets par seconde sur une période de trois jours.

10 façons de lutter contre les menaces liées à la cybersécurité

Les pirates informatiques font preuve d'une créativité sans cesse renouvelée et nous donnent des sueurs froides.

Pour vous aider à lutter contre ces menaces, voici dix façons de défendre et protéger votre entreprise contre les cybermenaces potentielles.

1. Choisissez un outil de gestion de projet et un service de stockage cloud avec une sécurité élevée

Les outils de gestion de projet sont aujourd'hui indispensables, notamment pour suivre l'avancement de vos projets et améliorer la communication au sein de votre équipe. Cependant, tous les outils de travail disponibles aujourd'hui ne sont pas sécurisés.

Lorsque nous parlons de « sécurité », nous faisons référence à une plateforme dotée de mesures d'autorisation appropriées afin de minimiser les fuites d'informations.

ClickUp est l'un des outils de collaboration les plus sécurisés actuellement disponibles. Il offre un environnement sécurisé, tout en tenant compte des performances des applications et de l'expérience utilisateur globale.

En effet, l'entreprise a obtenu les certifications SOC 2, ISO 27001, ISO 27017 et ISO 27018. Ces certifications ISO prouvent l'engagement de ClickUp à protéger les données de ses clients et sa capacité à fournir de l'assistance à des clients de toutes tailles à travers le monde.

Découvrez ses fonctionnalités de sécurité :

- L'authentification à deux facteurs protège votre environnement de travail contre tout accès non autorisé.

- Toutes les discussions sur les applications en ligne ClickUp sont protégées par un cryptage SSL 256 bits.

- Autorisations personnalisées pour attribuer à chaque membre de l'équipe son propre ensemble de permissions afin qu'il ne voie que les informations dont il a besoin.

- Contrôlez qui voit quoi et qui est ajouté à votre environnement de travail grâce à la confidentialité des espaces, des dossiers et des listes.

Vous avez également besoin d'un service cloud qui vous permettra de conserver vos données vitales dans un emplacement centralisé hautement sécurisé que votre équipe de cybersécurité pourra surveiller.

Internxt est une plateforme de stockage cloud décentralisée qui intègre le partage de fichiers peer-to-peer, la blockchain et le chiffrement de bout en bout. Vos fichiers sont stockés sous forme de fragments répartis sur des serveurs situés à différents emplacements dans des pays différents, ce qui les rend encore plus privés et sécurisés.

Voici ses fonctionnalités :

- Les liens cryptés de bout en bout rendent le partage de fichiers sûr, privé et simple.

- Utilisez des jetons pour payer les services de stockage cloud et de cloud computing. Les clients peuvent également obtenir des réductions et des produits gratuits en utilisant les jetons.

- Vos fichiers téléchargés seront cryptés côté client avant d'être divisés en petits morceaux. Vous seul aurez accès à la clé de cryptage qui vous permettra de récupérer les données fragmentées.

Lorsque ce type de service cloud est associé à une application de gestion telle que ClickUp, la sécurité de votre projet, mais aussi la productivité et la collaboration de l'équipe, sont assurées.

Ensemble, Internxt et ClickUp constituent votre Zone 51 ! ?

2. Répondez aux exigences en matière de sécurité de l'information dès le début du projet

Si vous voulez vous assurer que le projet sera couronné de succès, vous devez faire un effort pour définir dès le départ les besoins en matière de sécurité de l'information, puis vous assurer que les processus appropriés sont en place.

Si les exigences en matière de sécurité ne sont pas prises en compte suffisamment tôt dans le cycle du projet, elles peuvent avoir une influence significative sur les jalons et la portée du projet lorsqu'elles apparaissent. Et croyez-nous, elles apparaîtront !

Veillez à ce que la sécurité des informations soit considérée comme une préoccupation permanente et gérée comme telle tout au long du cycle de vie du projet.

3. Engagez des professionnels spécialisés dans la sécurité en ligne

Améliorez vos processus de projet en ajoutant des rôles de sécurité au projet et en attribuant des responsabilités.

Une équipe de sécurité compétente et expérimentée est un atout précieux. Elle peut vous conseiller sur l'impact des exigences de sécurité sur la planification et les ressources du projet, ainsi que sur le type de surveillance dont vous avez besoin.

Les positions de responsable de la sécurité et d'analyste de la sécurité sont actuellement deux des positions les plus recherchées dans le domaine de la cybersécurité.

Les analystes en sécurité sont chargés d'empêcher les violations et de réparer les dommages causés par les attaques précédentes. Les responsables de la sécurité, quant à eux, sont chargés d'élaborer des plans de sécurité et de mettre en œuvre des politiques visant à protéger les informations sensibles.

4. Utilisez un antivirus et une technologie VPN

Utilisez des réseaux privés virtuels (VPN) fiables pour protéger vos ordinateurs et vos smartphones. Ils protègent votre identité contre les agences gouvernementales et les pirates informatiques et masquent vos adresses IP et vos données. Le VPN empêche les pirates informatiques d'espionner vos activités en ligne.

Les logiciels antivirus sont également essentiels. Ces logiciels sont un ensemble de programmes conçus pour détecter et prévenir les virus informatiques tels que les logiciels publicitaires, les chevaux de Troie, les vers, etc.

Grâce à ces deux mesures de protection, les voleurs de données vous trouveront beaucoup moins intéressant.

Je ne prétends pas que cela vous protégera de tout danger, mais cela vous aidera certainement.

Le VPN vous donnera des super pouvoirs intraçables. ?

5. Assurez la sécurité de l'accès des tiers et des fournisseurs

Les risques liés aux fournisseurs tiers se répartissent en trois catégories : opérationnels, transactionnels et réglementaires/de conformité.

Voici quelques moyens de protéger votre entreprise contre les dangers et les risques liés aux tiers :

- Consacrez un peu plus de temps à la recherche d'un fournisseur tiers. Cela pourrait éviter à votre entreprise de prendre des risques à l'avenir.

- Consignez toutes les situations susceptibles d'avoir un impact sur vos fournisseurs.

- La surveillance des sous-traitants tiers doit inclure les problèmes d'exposition des données. Les données d'une organisation peuvent être exposées en raison de dispositifs mal configurés et de campagnes ciblées.

6. Choisissez des sources fiables

S'en tenir à des sources connues et fiables est un moyen de faire face aux cybermenaces. Cela signifie qu'il faut s'adresser à des fournisseurs de services et de produits fiables et n'utiliser que des modes de paiement et des sites web dignes de confiance.

N'oubliez pas que si quelque chose semble trop beau pour être vrai, c'est probablement le cas, et si quelque chose ne vous semble pas tout à fait normal, c'est probablement parce que ça ne l'est pas. ?

Il existe plusieurs moyens de vérifier si une source est fiable ou non.

- Nom de domaine : examinez les trois lettres qui suivent le nom de domaine du site web, telles que « .edu », « .gov », « .org » et « .com ». Les sites web se terminant par « .edu » et « .gov » sont généralement fiables.

- Source : existe-t-il une liste des auteurs de l'article ou de l'étude ? Si oui, fournissent-ils des citations ou des liens vers des sources fiables, ou se contentent-ils de présenter leurs propres réflexions sans fournir aucune preuve à l'appui ? Ont-ils un CV disponible ?

- Informations supplémentaires : essayez d'utiliser d'autres sites web fiables pour vérifier l'intégrité et la véracité des informations que vous trouvez. Des recherches supplémentaires peuvent être nécessaires si vous découvrez un site web fiable qui conteste votre source principale.

7. Choisissez des sources fiables

Il existe également des menaces pour la sécurité des données qui migrent d'un ordinateur à l'autre, et pas seulement des cyberattaques en ligne. Elles peuvent suivre un ordinateur portable et s'y introduire à votre insu. Ces vers et chevaux de Troie ont laissé leurs empreintes partout.

L'installation d'un pare-feu est essentielle pour la sécurité des données. Un pare-feu protège votre réseau en contrôlant le trafic Internet. Il protège votre ordinateur ou votre réseau contre les pirates informatiques ou le trafic réseau inutile et crée un périmètre de sécurité autour de votre ordinateur ou de votre réseau afin de bloquer les données entrantes potentiellement dangereuses.

De plus, ce système peut filtrer le trafic sortant malveillant. Ce faisant, les pare-feu réduisent le risque que les appareils protégés par le pare-feu rejoignent un botnet, c'est-à-dire un vaste réseau d'appareils connectés à Internet contrôlés par des pirates.

Il existe cinq types de pare-feu : pare-feu à filtrage de paquets, passerelle au niveau du circuit, passerelle au niveau de l'application, pare-feu à inspection d'état et pare-feu de nouvelle génération. Le plus efficace en matière de cybersécurité est le pare-feu au niveau de l'application. Il peut restreindre l'accès aux sites Web dangereux et empêcher la fuite de données sensibles.

8. Mettre en place des tests de cybersécurité

Vous devriez envisager de mettre en place des tests de cybersécurité et de vérifier minutieusement chaque connexion entre les systèmes informatiques et Internet. Sans test visant à détecter les points faibles, n'importe qui peut accéder à une base de données ou à une infrastructure réseau et causer des ravages s'il dispose de suffisamment de temps.

Vous devez également tester le comportement de vos employés et les procédures générales tout au long de la phase de gestion de projet. Examinez comment les permissions sont accordées pour l'accès aux ressources de l'entreprise et élaborez des règles pour protéger les données confidentielles de la manière la plus sûre possible.

9. Mettez en place une gestion des mots de passe et une authentification multifactorielle

Un mot de passe compromis permet aux pirates informatiques ou aux cybercriminels de s'introduire dans un système et de voler des données.

Un mot de passe devient plus difficile à deviner s'il comporte au moins dix caractères ; mélangez-les avec des nombres, des symboles ou des lettres majuscules et minuscules, et vous obtenez un mot de passe.

N'oubliez pas de toujours vérifier la complexité de vos mots de passe avant de les utiliser !

Activez également l'authentification multifactorielle. Bien que l'authentification multifactorielle doive être normale, elle est particulièrement importante lorsque votre partenaire tiers travaille à distance et accède au réseau à l'aide d'appareils inconnus.

Pour réduire le vol d'identifiants, ceux-ci doivent être uniques à chaque utilisateur. Les identifiants ne doivent pas être transmis à un remplaçant d'un ancien collaborateur. Au lieu des SMS ou des e-mails, envisagez d'utiliser un deuxième ou un troisième facteur que votre entreprise peut gérer, comme les cartes d'identification par radiofréquence (RFID) ou la biométrie. Lorsque votre relation commerciale prend fin, fermez toujours le compte.

10. Mettez régulièrement à jour vos logiciels

La mise à jour régulière des logiciels permet de se protéger contre les failles de sécurité, d'améliorer les performances et de fournir les dernières fonctionnalités et corrections de bogues.

Il est également essentiel de rechercher régulièrement les menaces potentielles afin d'identifier toute activité malveillante ou tout comportement suspect sur votre système. Il est important de maintenir vos logiciels à jour afin de réduire le risque d'être victime d'une attaque malveillante.

Connexes : Modèles de gestion des risques

Renforcez votre sécurité en ligne grâce à des outils sécurisés

Pour lutter contre les cybermenaces et les vulnérabilités en ligne, il est essentiel de choisir un outil de gestion de projet dont la sécurité et la fiabilité ont été prouvées. Si vous n'avez pas confiance en votre outil de travail actuel, il est temps de changer. Intégrez une cybersécurité robuste et un stockage numérique sécurisé dans tous les aspects de votre prochain projet : ClickUp et Internxt peuvent vous y aider ? ?

Auteur invité :

Mia Naumoska est directrice marketing chez Internxt, un service de stockage cloud zéro connaissance basé sur les meilleures pratiques en matière de confidentialité et de sécurité.