¿Wiz le ofrece una visibilidad sólida, pero se queda corto en cuanto a la corrección en tiempo real, la telemetría a nivel de host o el análisis del tráfico de red?

Se puede decir con seguridad que no es el único que se ha dado cuenta de las deficiencias.

A medida que los entornos en la nube se vuelven cada vez más complejos, los equipos de seguridad necesitan herramientas que identifiquen los riesgos y ayuden a mitigarlos.

En esta entrada del blog se analizan algunos de los mejores competidores de Wiz que cubren esas carencias. Quédese hasta el final para ver la compatibilidad de ClickUp (¡sí, la plataforma de productividad!) con la colaboración eficiente en materia de seguridad en la nube. 🔐

¿Qué debe buscar en los competidores de Wiz?

Cuando explore las principales alternativas a Wiz, comience por identificar las deficiencias específicas en la gestión de proyectos de ciberseguridad. La solución adecuada abordará directamente esas deficiencias y reforzará su estrategia de seguridad general. Estas son algunas de las funciones que debe tener en cuenta:

- Telemetría de host basada en agentes: Busque competidores de Wiz que implementen agentes ligeros para capturar la actividad de los procesos, archivos y registros y obtener un análisis forense más completo.

- Flujos de trabajo de corrección automatizados: dé prioridad a las plataformas que se integran con sistemas de tickets y aplican automáticamente correcciones o actualizaciones de políticas.

- Análisis del tráfico de red: elija herramientas que incorporen la inspección continua del tráfico y la detección de anomalías en las nubes privadas virtuales (VPC).

- Engaños y honeypots: evalúa soluciones con implementación nativa de honeypots para atrapar a los atacantes y descubrir movimientos laterales.

- SBOM avanzado y análisis de la cadena de suministro: considere proveedores que correlacionen la lista completa de materiales de software (SBOM) y señalen las vulnerabilidades ascendentes.

- Panel y elaboración de informes personalizados: busque alternativas a Wiz con widgets de arrastrar y soltar, métricas personalizadas e informes de Marca blanca.

- Soporte local y heredado: elija un proveedor que ofrezca agentes tanto en la nube como locales para obtener una cobertura uniforme en entornos híbridos o heredados/a.

🧠 Dato curioso: En 2013, AWS firmó un acuerdo de 600 millones de dólares con la CIA, sentando las bases para la adopción segura de la nube en el sector público. Fue el comienzo del ahora floreciente ecosistema GovCloud.

Competidores de Wiz de un vistazo

Aquí tiene una tabla en la que se comparan todos los competidores y alternativas de Wiz. 📊

| Herramienta | Ideal para | Mejores funciones | Precios* |

| Palo Alto Prisma nube | Seguridad integral en la nube y DevSecOps para organizaciones medianas y de corporación. | Gestión de la postura de seguridad en la nube (CSPM), protección de la carga de trabajo en la nube (CWPP), gestión de derechos de infraestructura en la nube (CIEM), priorización de riesgos basada en IA. | Precios personalizados |

| Lacework | Detección de anomalías de comportamiento mediante polígrafo y visibilidad completa para organizaciones medianas y corporaciones. | Detección de anomalías basada en el comportamiento, priorización de riesgos, comprobaciones de cumplimiento automatizadas. | Precios personalizados |

| Orca Seguridad | Gestión de vulnerabilidades sin agentes para pequeñas y medianas empresas con entornos multinube de tamaño pequeño a mediano. | Priorización rica en contexto, visualización de rutas de ataque, tecnología SideScanning. | Precios personalizados |

| Tenable | Amplia gestión de vulnerabilidades en entornos en la nube y locales para corporaciones. | CSPM, análisis unificado de vulnerabilidades, seguridad de la infraestructura como código (IaC). | Precios personalizados |

| Aqua Software de Seguridad | Seguridad nativa en la nube durante todo el ciclo de vida para equipos de TI y DevOps de tamaño pequeño a mediano con necesidades de seguridad de contenedores. | Protección de contenedores y tiempo de ejecución de Kubernetes, cargas de trabajo sin servidor, integración de canalizaciones CI/CD. | Precios personalizados |

| Microsoft Defender para la nube | Gestión de la seguridad para empresas de tamaño mediano en entornos de nube basados en Microsoft. | CSPM y CWP nativos con alertas centralizadas, normas reglamentarias y elaboración de informes integrados, integración con Azure. | Precios personalizados |

| Qualys | Escaneo de seguridad con y sin agente para corporaciones y grandes equipos de desarrolladores. | Protección híbrida de activos (nube + legacy), elaboración de informes centralizada, CSPM para multinube. | Precios personalizados |

| Check Point | Seguridad integrada y gestión de la postura para corporaciones medianas y grandes. | CSPM, prevención de amenazas nativas de la nube, seguridad sin servidor, compatibilidad con API de terceros. | Precios personalizados |

| Sysdig | Operaciones DevSecOps con gran uso de Kubernetes para pequeñas y medianas empresas. | Análisis forense de incidencias con eBPF, detección de amenazas en tiempo real, priorización de vulnerabilidades. | Precios personalizados |

| Snyk | Seguridad centrada en el desarrollo para código, contenedores e IaC para grandes equipos de desarrolladores y corporaciones. | Seguridad shift-left, flujos de trabajo centrados en el desarrollador, integración CI/CD, | Plan Free disponible; planes de pago a partir de 25 $ al mes. |

Los 10 mejores competidores y alternativas de Wiz

Ahora, profundicemos en los mejores competidores de Wiz. 👇

Cómo evaluamos el software en ClickUp

Nuestro equipo editorial sigue un proceso transparente, respaldado por investigaciones y neutral con respecto a los proveedores, por lo que puede confiar en que nuestras recomendaciones se basan en el valor real del producto.

Aquí tienes un resumen detallado de cómo evaluamos el software en ClickUp.

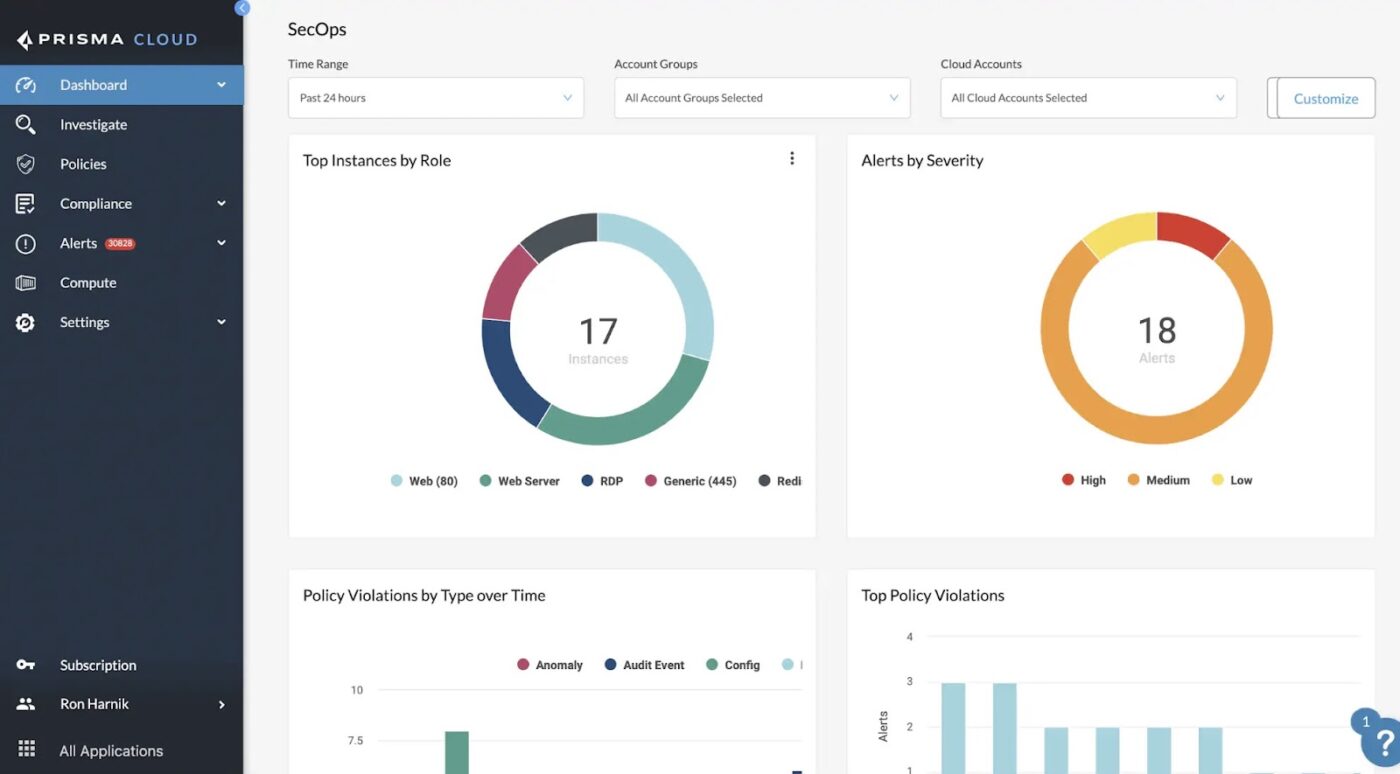

1. Palo Alto Prisma Cloud (la mejor opción para la seguridad integral en la nube y la integración de DevSecOps)

Prisma Cloud de Palo Alto Networks es una plataforma integral de protección de aplicaciones nativas en la nube (CNAPP) diseñada para proteger las aplicaciones a lo largo de todo su ciclo de vida, desde el código hasta la nube.

Mediante una combinación de aprendizaje automático, análisis avanzados y Precision IA, analiza continuamente la infraestructura, el código de las aplicaciones y las cargas de trabajo para detectar configuraciones incorrectas, infracciones de políticas y amenazas activas.

También se integra con el ecosistema de seguridad más amplio de Palo Alto, que incluye Cortex XDR y WildFire, lo que facilita la creación de una estrategia de seguridad unificada.

Las mejores funciones de Palo Alto Prisma Cloud en la nube

- Proteja la infraestructura de todos los proveedores mediante la gestión de la postura de seguridad en la nube (CSPM) para detectar configuraciones incorrectas, desviaciones y violaciones de políticas.

- Proteja las cargas de trabajo y los contenedores con la protección de cargas de trabajo en la nube (CWP), que incluye análisis sin agentes para máquinas virtuales, entornos sin servidor y Kubernetes.

- Refuerce sus canalizaciones de CI/CD mediante la seguridad del código integrada, el escaneo de IaC, el análisis de la composición del software y la detección de secretos antes del tiempo de ejecución.

- Obtenga una visibilidad y un control profundos sobre los activos en entornos de nubes múltiples e híbridos.

Limitaciones de Palo Alto Prisma Cloud en la nube

- Implica una configuración inicial compleja y que requiere mucho tiempo, especialmente si no se tiene experiencia previa con las herramientas de Palo Alto.

- Lagunas en la documentación, especialmente en lo que respecta a casos de uso avanzados y ejemplos de implementación en el mundo real.

Precios de Palo Alto Prisma en la nube

- Precios personalizados

Valoraciones y opiniones sobre Palo Alto Prisma Cloud en la nube

- G2: 4,4/5 (más de 390 opiniones)

- Capterra: No hay suficientes reseñas.

¿Qué opinan los usuarios reales sobre Palo Alto Prisma Cloud en la nube?

Esto es lo que decía una reseña de G2 sobre este competidor de Wiz:

Lo que más me gusta de Prisma Access es su capacidad para proporcionar una seguridad constante en la nube a todos los usuarios, independientemente de su ubicación. La integración con otras herramientas de Palo Alto Networks, como Cortex y Panorama, facilita la gestión y la supervisión de la postura de seguridad desde un panel de control centralizado.

Lo que más me gusta de Prisma Access es su capacidad para proporcionar una seguridad constante en la nube a todos los usuarios, independientemente de su ubicación. La integración con otras herramientas de Palo Alto Networks, como Cortex y Panorama, facilita la gestión y la supervisión de la seguridad desde un panel de control centralizado.

🔍 ¿Sabías que...? A principios de la década de 1990, la mayoría de los sitios web utilizaban el protocolo HTTP. No fue hasta 1994 cuando Netscape introdujo el protocolo HTTPS para cifrar el tráfico del navegador, lo que dio lugar a las primeras conversaciones sobre la seguridad web.

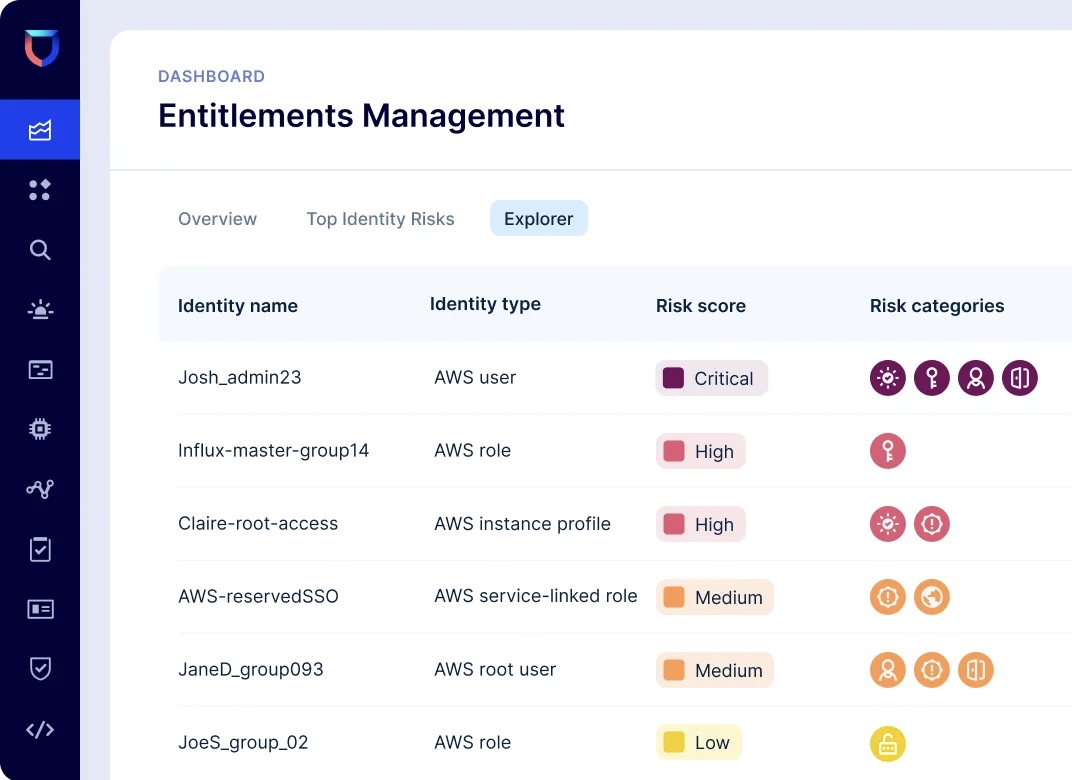

2. Lacework (ideal para entornos en la nube con necesidades de cumplimiento normativo)

Lacework FortiCNAPP ayuda a los equipos a conectar las señales de riesgo en la nube con la detección de amenazas en tiempo real, ya sea analizando configuraciones incorrectas o determinando cómo almacenar de forma segura la información de los clientes. Crea una vista completa de las vulnerabilidades, las configuraciones incorrectas y las amenazas activas en todo su entorno de nube.

Con compatibilidad nativa en AWS, Azure y Google Cloud, la plataforma analiza continuamente la actividad para detectar los primeros indicios de ransomware, criptojacking y credenciales comprometidas.

Las mejores funciones de Lacework

- Detecte los ataques de día cero de forma temprana con la plataforma de datos Polygraph® , que revela anomalías de comportamiento y patrones de amenazas.

- Descubra los riesgos de identidad con CIEM, que puntúa los permisos y señala los roles con privilegios excesivos en todas las nubes.

- Simplifique la corrección con información automatizada sobre configuraciones incorrectas, vulnerabilidades e infracciones de políticas.

- Cambie a la izquierda con IaC Seguridad, SAST y análisis de composición de software (SCA) integrados para detectar problemas antes de la implementación.

- Realice la automatización de las comprobaciones de cumplimiento y la elaboración de informes para diversos estándares del sector.

Limitaciones de Lacework

- Carece de seguimiento de correcciones en tiempo real; los problemas cerrados tardan más de 24 horas en desaparecer.

- Los usuarios consideran que la configuración de las alertas es difícil y desean una mejor integración con Slack, Datadog, herramientas SIEM y plataformas de tickets.

Precios de Lacework

- Precios personalizados

Valoraciones y reseñas de Lacework

- G2: 4,4/5 (más de 380 opiniones)

- Capterra: No hay suficientes reseñas.

📮 Información de ClickUp: El 74 % de los empleados utiliza dos o más herramientas solo para encontrar la información que necesita, pasando de correos electrónicos a chats, notas, herramientas de gestión de proyectos y documentación. Este cambio constante de contexto supone una pérdida de tiempo y ralentiza la productividad. Como aplicación integral para el trabajo, ClickUp unifica todo tu trabajo (correo electrónico, chat, documentos, tareas y notas) en un único entorno de trabajo con función de búsqueda, para que todo esté exactamente donde lo necesitas.

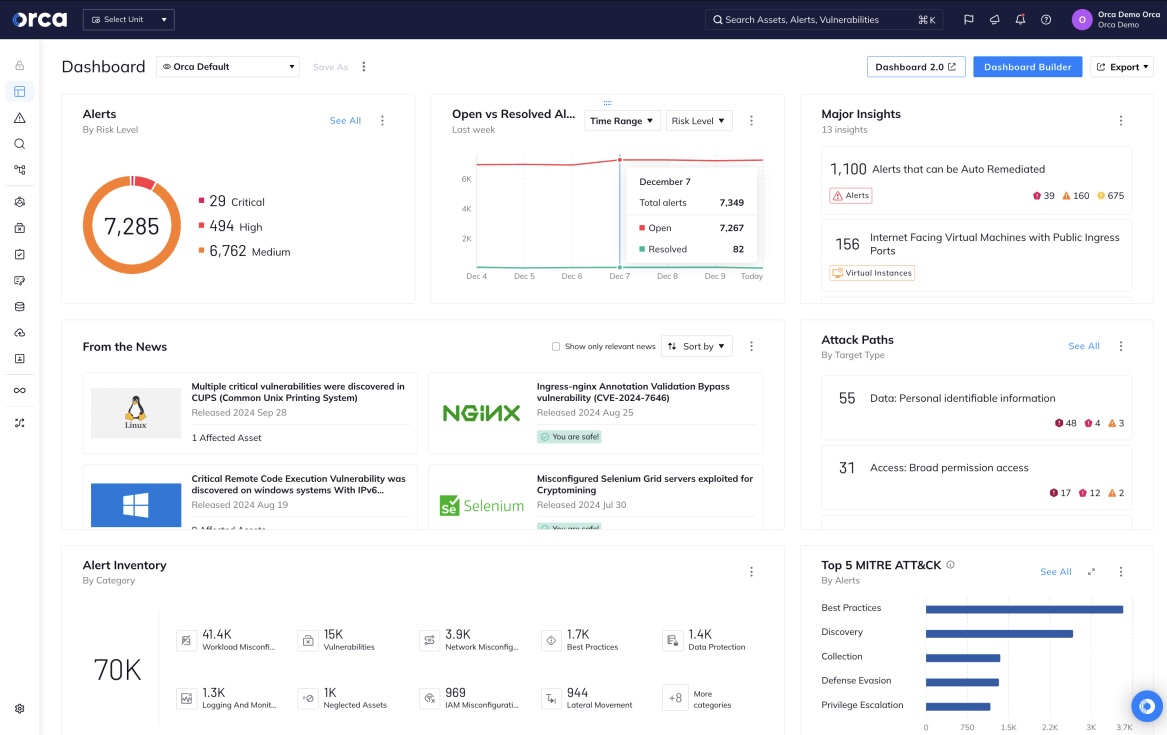

3. Orca Seguridad (la mejor opción para una implementación rápida en entornos multinube)

Orca Security ofrece a los equipos una visibilidad profunda de cada capa de su entorno en la nube sin la sobrecarga que supone la instalación de agentes. Correlaciona automáticamente los riesgos, como configuraciones erróneas, API expuestas, problemas de identidad y vulnerabilidades, para sacar a la luz las amenazas más críticas.

Esta herramienta combina telemetría en tiempo real, comunicación profesional, priorización avanzada de riesgos y amplio soporte de cumplimiento normativo en una única interfaz.

Su enfoque en las «combinaciones tóxicas» ayuda a los equipos a priorizar el 1 % de las alertas que realmente importan, eliminando el ruido que suele asociarse a las herramientas de seguridad en la nube.

Las mejores funciones de Orca Security

- Implemente el escaneo sin agentes con SideScanning™ para obtener visibilidad instantánea de las cargas de trabajo, los riesgos y las configuraciones.

- Active el sensor Orca para obtener protección en tiempo de ejecución, lo que permite la detección y la investigación en tiempo real mediante una observabilidad ligera a nivel del núcleo.

- Garantice el cumplimiento normativo a gran escala utilizando más de 100 marcos normativos listos para usar, entre los que se incluyen CIS Benchmarks, PCI DSS, HIPAA y SOC 2.

- Reduzca los gastos generales operativos y el impacto en el rendimiento de los entornos de producción.

Limitaciones de Orca Seguridad

- El análisis sin agente puede pasar por alto información más detallada sobre el tiempo de ejecución en comparación con los competidores de Wiz basados en agentes.

- Carece de capacidades sólidas de desplazamiento hacia la izquierda. No se conocen integraciones IDE/CLI para flujos de trabajo de desarrolladores.

Precios de Orca Seguridad

- Precios personalizados

Valoraciones y reseñas de Orca Seguridad

- G2: 4,6/5 (más de 200 opiniones)

- Capterra: 4,8/5 (más de 50 opiniones)

¿Qué opinan los usuarios reales sobre Orca Seguridad?

Un usuario compartió esta reseña en Capterra:

Orca es un enfoque sin agentes para VMS. Esto significa que no hay ningún impacto para el usuario ni degradación del rendimiento. Su equipo de operaciones no tiene que gestionar la implementación de agentes, ni tampoco las actualizaciones o el tiempo de inactividad. […] El producto es bastante nuevo y hay mucho trabajo pendiente en cuanto a estas mejoras.

Orca es un enfoque sin agentes para VMS. Esto significa que no hay ningún impacto en el usuario ni degradación del rendimiento. Su equipo de operaciones no tiene que gestionar la implementación de agentes, ni tampoco las actualizaciones o el tiempo de inactividad. […] El producto es bastante nuevo y hay mucho trabajo pendiente en cuanto a estas mejoras.

🧠 Dato curioso: El concepto de «confianza cero» proviene del analista de Forrester John Kindervag, quien sugirió que las organizaciones nunca deberían confiar en ninguna red de forma predeterminada. Se tardó más de una década (y algunas dolorosas violaciones de seguridad) en que la idea se generalizara.

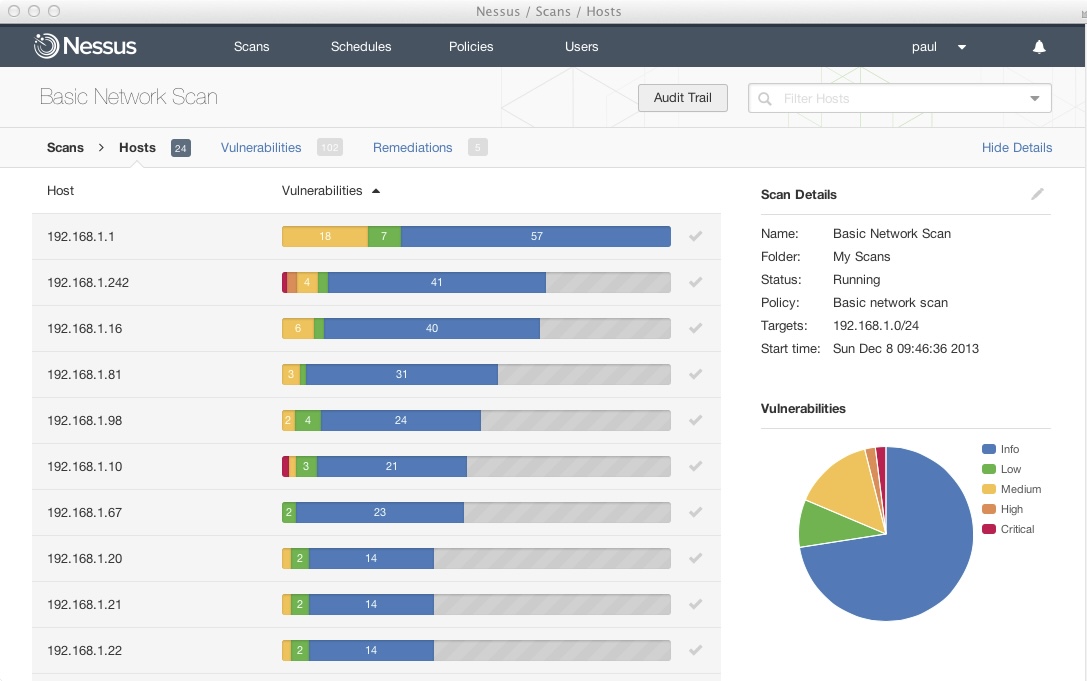

4. Tenable (la mejor opción para el análisis unificado de vulnerabilidades)

Tenable ofrece un enfoque consolidado para proteger entornos híbridos y multinube a través de su plataforma insignia de gestión de exposiciones, Tenable One. En lugar de tratar las vulnerabilidades, las configuraciones incorrectas y los problemas de identidad como problemas aislados, Tenable conecta los puntos para proporcionar una vista priorizada de los riesgos en toda su superficie de ataque.

Tiene compatibilidad con soluciones autorizadas por FedRAMP, lo que lo convierte en una opción de confianza para entornos gubernamentales y altamente regulados. La herramienta también cuenta con funciones como acceso justo a tiempo (JIT), parches autónomos y análisis con capas de IA.

Las mejores funciones de Tenable

- Elimine las brechas de identidad con Tenable Identity Exposure, que detecta configuraciones incorrectas y accesos riesgosos en Active Directory y Entra ID.

- Acelere la corrección de vulnerabilidades con Tenable Patch Management, que asigna automáticamente los parches adecuados a las vulnerabilidades y ejecuta los parches de forma autónoma.

- Aplique el principio del mínimo privilegio utilizando Tenable CIEM y acceso JIT para restringir los permisos innecesarios en la nube.

- Integre los controles de seguridad a la perfección en el ciclo de vida de DevOps.

Limitaciones de Tenable

- No hay una forma integrada de purgar automáticamente los resultados históricos de los análisis, lo que consume espacio en disco.

- Aunque destaca en la gestión de vulnerabilidades y posturas, sus funciones de protección en tiempo de ejecución pueden ser menos maduras que las de los proveedores especializados en CNAPP.

- En ocasiones, señala problemas que no son críticos, lo que aumenta la carga de trabajo de los equipos de seguridad.

Precios de Tenable

- Precios personalizados

Valoraciones y reseñas de Tenable

- G2: 4,5/5 (más de 250 opiniones)

- Capterra: No hay suficientes reseñas.

📖 Lea también: El mejor software gratuito de gestión de proyectos para combinar con los competidores de Wiz.

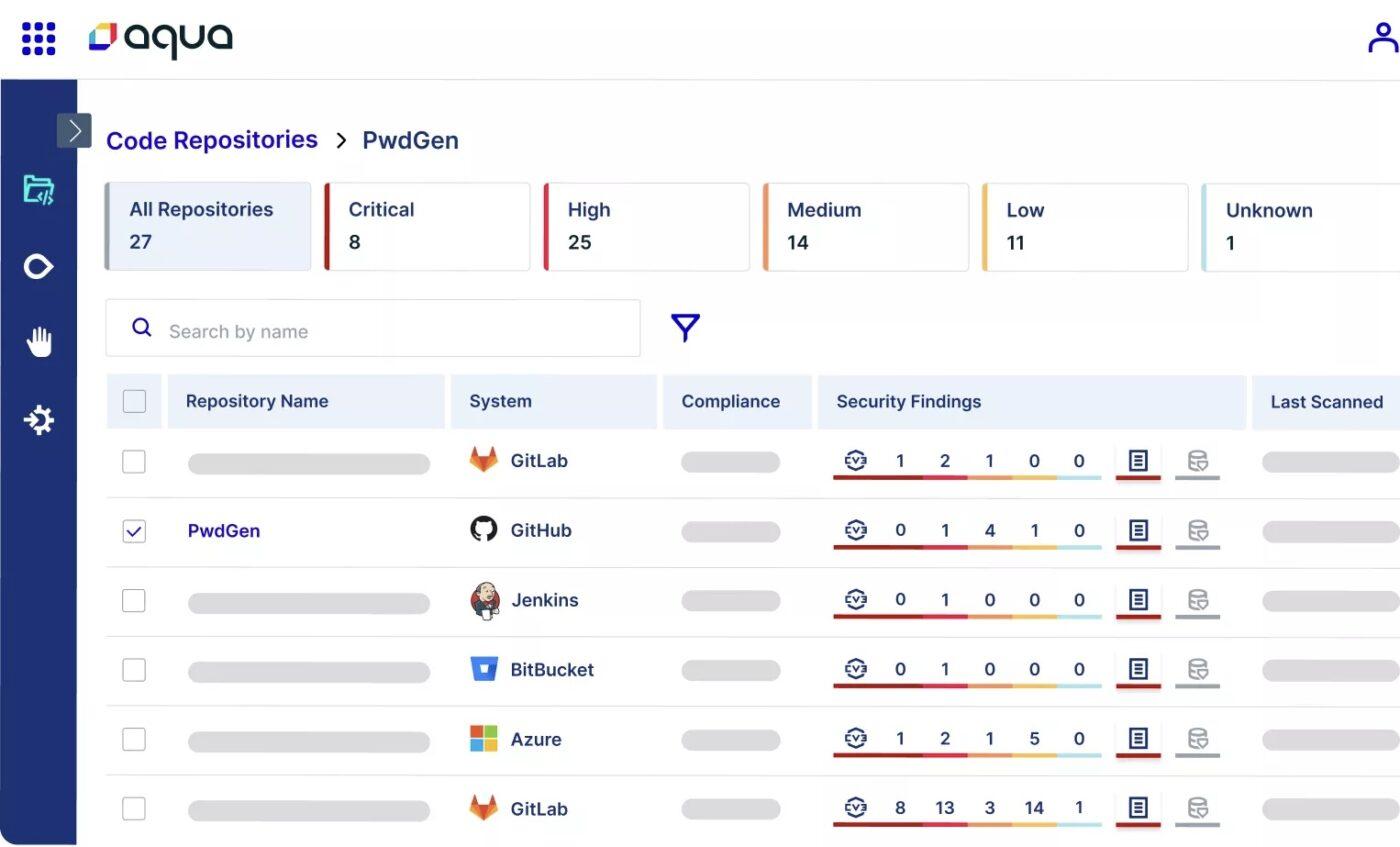

5. Aqua Security Software (ideal para equipos de DevOps con necesidades de seguridad de contenedores)

Aqua Security ayuda a proteger las aplicaciones modernas a lo largo de todo su ciclo de vida, desde el desarrollo y la implementación hasta el tiempo de ejecución. Sus controles en tiempo real y el escaneo shift-left permiten a los equipos de seguridad detectar vulnerabilidades de forma temprana y responder rápidamente a las amenazas activas sin ralentizar los procesos de desarrollo ágil.

Esta alternativa a Wiz utiliza una combinación de métodos sin agente y basados en agente para proporcionar flexibilidad en la implementación y la cobertura. Permite la unificación de la seguridad del código, la infraestructura y la carga de trabajo en entornos híbridos y multinube.

Las mejores funciones del software Aqua Security de seguridad

- Utilice Universal Code Scanning para detectar vulnerabilidades, secretos, configuraciones incorrectas de IaC y malware en todo el código fuente y los registros.

- Establezca puertas de aceptación para aplicar políticas de garantía adaptadas a diferentes procesos, deteniendo las cargas de trabajo que no cumplan con los requisitos antes de la producción.

- Aplique políticas de garantía de Kubernetes para aplicar controles en tiempo de ejecución utilizando el agente de políticas abierto (OPA) y las reglas Rego para la gobernanza de la seguridad.

Aqua Seguridad Limitaciones del software

- No tiene compatibilidad con el análisis de determinados tipos de artefactos, como los paquetes Maven y npm.

- Capacidades API limitadas, especialmente para casos de uso de búsqueda de imágenes y automatización.

Precios del software Aqua Seguridad

- Precios personalizados

Valoraciones y reseñas de Aqua Security Software para la seguridad

- G2: 4,2/5 (más de 50 opiniones)

- Capterra: No hay suficientes reseñas.

¿Qué opinan los usuarios reales sobre Aqua Security Software?

Aquí tienes un breve extracto de un usuario real:

Su facilidad de implementación, su agradable interfaz de usuario, las opciones de integración CI/CD disponibles, su buen panel de control y una de las funciones clave para nosotros sería la función de seguridad de Kubernetes, que no está presente en muchas otras herramientas comerciales. Sin embargo, el modelo de licencia probablemente se ajusta al plan a largo plazo de Aquasec, y también deberían considerar algunos modelos de precios a corto plazo/bajo volumen para los clientes que quieran probar la seguridad de los contenedores antes de decidirse por una solución completa a largo plazo.

Es fácil de implementar, tiene una interfaz de usuario agradable, ofrece opciones de integración CI/CD, cuenta con un buen panel de control y una de las funciones clave para nosotros es la función de seguridad de Kubernetes, que no está presente en muchas otras herramientas comerciales. Sin embargo, el modelo de licencia probablemente se ajuste al plan a largo plazo de Aquasec, por lo que también deberían considerar algunos modelos de precios a corto plazo o de bajo volumen para los clientes que deseen probar la seguridad de los contenedores antes de decidirse por una solución completa a largo plazo.

🧠 Dato curioso: Aunque el concepto ya existía anteriormente, el director ejecutivo de Google, Eric Schmidt, utilizó la expresión «computación en la nube» en una conferencia celebrada en 2006. A partir de ahí, el término se popularizó (al igual que las preocupaciones en materia de seguridad).

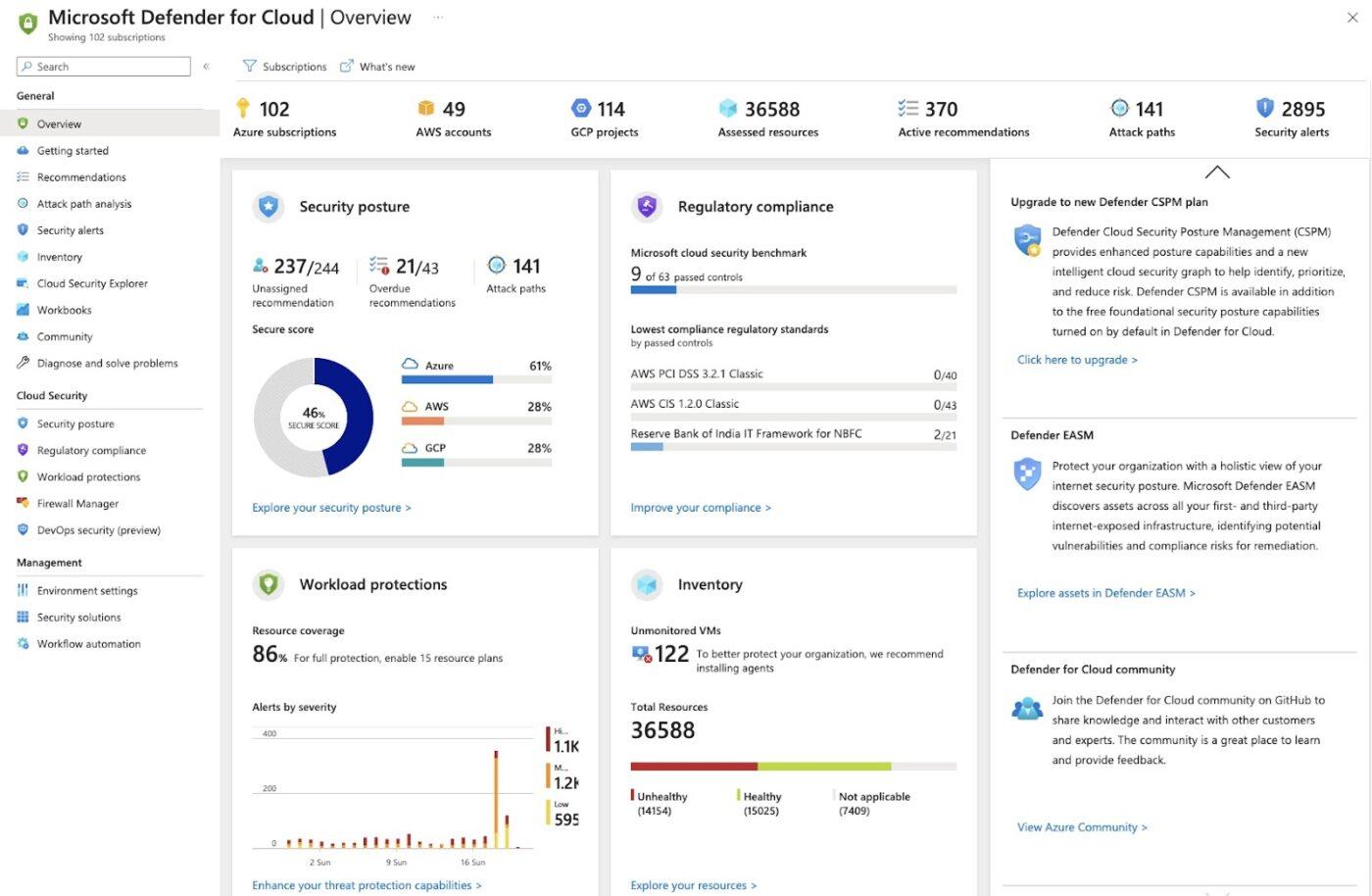

6. Microsoft Defender para la nube (ideal para entornos en la nube basados en Microsoft)

Microsoft Defender para la nube combina la gestión de la postura de seguridad, la protección de la carga de trabajo y las capacidades de DevSecOps.

A través de Microsoft Defender Extended Detection and Response (XDR), las organizaciones pueden establecer la conexión entre la información de la infraestructura en la nube y las alertas de los puntos finales y las identidades de los usuarios, creando así una visión más amplia de las amenazas.

Su función Secure Score ofrece a las organizaciones una métrica clara para realizar el seguimiento y mejorar su postura de seguridad general a lo largo del tiempo. También puede modelar posibles vías de ataque con Cloud Security Explorer e implementar reglas de gobernanza en todas las empresas.

Las mejores funciones de Microsoft Defender

- Aproveche la integración nativa y perfecta con la plataforma Microsoft Azure.

- Identifique las rutas de movimiento lateral y los puntos débiles mediante el Análisis de rutas de ataque y el Explorador de seguridad en la nube interactivo.

- Proteja las cargas de trabajo híbridas y multicloud aplicando Defender para servidores, contenedores y almacenamiento para proteger la infraestructura, los datos y las aplicaciones.

- Aproveche Microsoft Entra Permissions Management para detectar y corregir permisos excesivos entre usuarios, aplicaciones y servicios en cualquier nube.

- Correlacione y actúe rápidamente ante las amenazas con SIEM y herramientas de coordinación de la seguridad, automatización de flujos de trabajo con IA y respuesta (SOAR) para reducir el tiempo de reparación.

Limitaciones de Microsoft Defender

- Los usuarios suelen quejarse del cansancio que les producen las alertas debido al exceso de notificaciones y los falsos positivos.

- Este competidor de Wiz tiene dificultades para detectar ataques de día cero o malware con firmas ocultas, lo que establece un límite en la confianza en escenarios de amenazas críticas.

- El modelo de precios y licencias puede resultar complejo de manejar y realizar la previsión, especialmente en implementaciones en nubes múltiples.

Precios de Microsoft Defender

- Precios personalizados

Valoraciones y reseñas de Microsoft Defender

- G2: 4,4/5 (más de 300 opiniones)

- Capterra: No hay suficientes reseñas.

🔍 ¿Sabías que...? Uno de los primeros éxitos de DevSecOps provino de las herramientas de código abierto de Netflix. Netflix lanzó Security Monkey y Stethoscope en la década de 2010, siendo pionero en la idea de incorporar la seguridad en los procesos de CI/CD e influyendo en el futuro de las herramientas de automatización de CSPM y los competidores de Wiz.

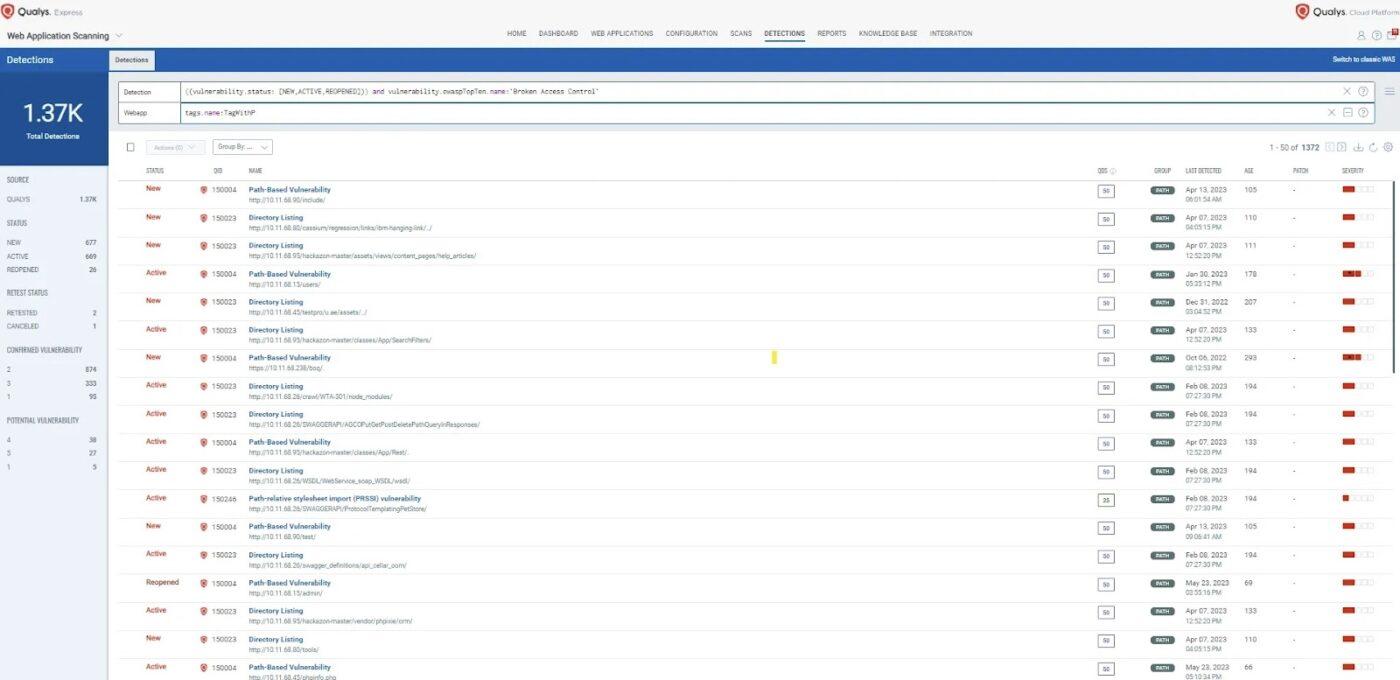

7. Qualys (la mejor opción para la protección de activos híbridos)

Qualys ofrece un enfoque unificado de la ciberseguridad con su plataforma Enterprise TruRisk™, que combina la visibilidad de los activos, la gestión de vulnerabilidades, el cumplimiento normativo y la corrección en un único sistema integrado. Este competidor de Wiz ofrece telemetría de alta velocidad y correlación inteligente entre miles de millones de puntos de datos.

La plataforma utiliza agentes ligeros en la nube y escáneres sin agentes para proporcionar una visibilidad completa y una evaluación de la seguridad de las cargas de trabajo, los contenedores y la infraestructura en la nube. Con la introducción de Qualys TotalCloud, su CNAPP y TotalAppSec para el riesgo de las aplicaciones, Qualys amplía la protección a toda la pila.

La plataforma ofrece compatibilidad con la seguridad IaC, la protección del tiempo de ejecución de Kubernetes e incluso la seguridad LLM para implementaciones GenAI.

Las mejores funciones de Qualys

- Consolide numerosas funciones de seguridad y cumplimiento normativo en una única plataforma.

- Utilice TruRisk Eliminate™ para corregir vulnerabilidades críticas, como las CISA KEV y las exposiciones al ransomware, mediante flujos de trabajo de parcheo, aislamiento o mitigación.

- Analice continuamente las plantillas IaC en busca de configuraciones erróneas y supervise las aplicaciones SaaS para detectar usos indebidos de privilegios y problemas de cumplimiento normativo.

- Optimice la respuesta con Qualys Flow y cree flujos de trabajo de corrección automatizados utilizando un motor sin código o con poco código.

Limitaciones de Qualys

- El panel no es intuitivo, lo que dificulta la navegación y la ejecución de tareas a los nuevos usuarios.

- Aunque la detección es sólida, las funciones de implementación de parches y corrección no son tan fluidas ni eficientes como las de otros competidores de Wiz.

- La gestión del conjunto completo de aplicaciones integradas puede requerir una inversión significativa en formación y configuración.

Precios de Qualys

- Precios personalizados

Valoraciones y reseñas de Qualys

- G2: 4,3/5 (más de 240 opiniones)

- Capterra: 4/5 (más de 30 opiniones)

¿Qué opinan los usuarios reales sobre Qualys?

Una reseña de Capterra lo expresa así:

En general, el producto es fácil de usar, cuenta con un sólido escáner de vulnerabilidades y dispone de una amplia biblioteca de actualizaciones de software. Además, incluye vídeos de formación y Soporte.

En general, el producto es fácil de usar, cuenta con un sólido escáner de vulnerabilidades y dispone de una amplia biblioteca de actualizaciones de software. Además, incluye vídeos de formación y soporte.

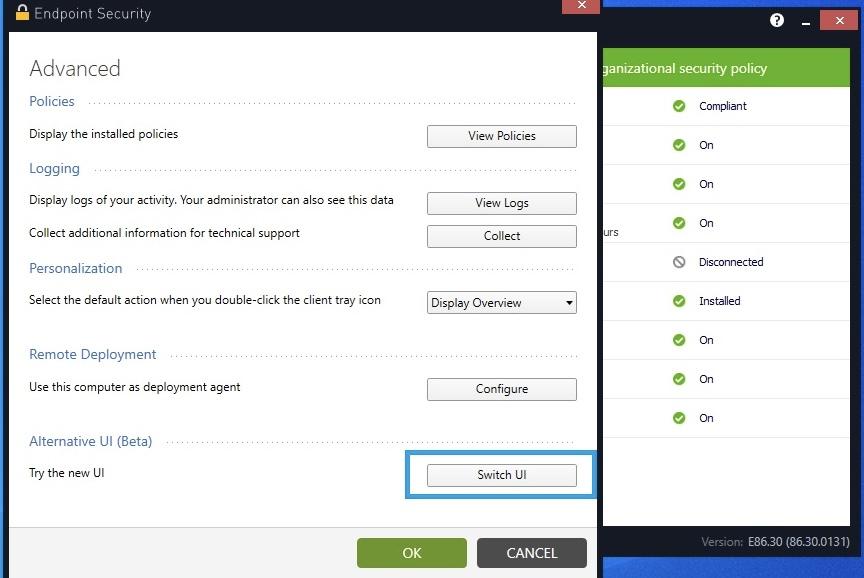

8. Check Point (la mejor opción para la gestión integrada de la seguridad y la postura)

Las soluciones insignia Quantum Security Gateways y CloudGuard de Check Point están diseñadas para proporcionar una protección profunda en redes, cargas de trabajo y puntos de acceso remotos.

Para la protección de los puntos finales, Harmony Endpoint ofrece EPP (plataforma de protección de puntos finales), EDR (detección y respuesta de puntos finales) y XDR (detección y respuesta ampliadas) en un único cliente ligero, lo que proporciona una visibilidad y un control completos desde el perímetro hasta la nube.

Permite a los equipos aplicar políticas de seguridad coherentes y protegerse contra sofisticados ciberataques en toda su huella en la nube, desde la infraestructura hasta las aplicaciones.

Las mejores funciones de Check Point

- Implemente más de 60 motores de aprendizaje automático e inteligencia global sobre amenazas para detectar y bloquear ataques avanzados, incluidos los exploits de día cero.

- Gestión de usuarios, aplicaciones, dispositivos y redes en la nube desde una única consola centralizada con aplicación granular de reglas.

- Proteja a los trabajadores remotos con Harmony SASE para ofrecer acceso por aplicación, comprobaciones del estado de los dispositivos y políticas de confianza cero con conectividad de malla completa.

- Conéctese fácilmente con el software SOC y realice la automatización de la mitigación de amenazas mediante una amplia compatibilidad con API de terceros.

Limitaciones de Check Point

- La configuración puede llevar mucho tiempo, especialmente para equipos pequeños sin personal de TI dedicado.

- Los análisis completos y el sandboxing pueden ralentizar el rendimiento, especialmente en equipos con especificaciones bajas.

Precios de Check Point

- Precios personalizados

Valoraciones y reseñas de Check Point

- G2: 4,5/5 (más de 200 opiniones)

- Capterra: No hay suficientes reseñas.

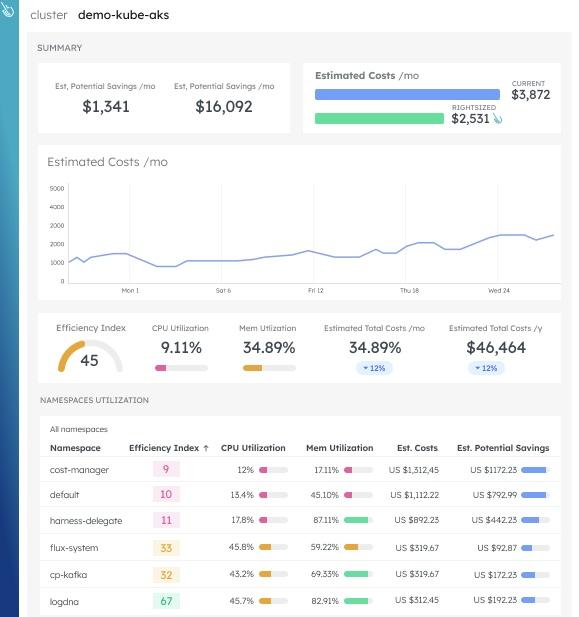

9. Sysdig (ideal para operaciones DecSecOps con un uso intensivo de Kubernetes)

Sysdig es una plataforma de protección de aplicaciones nativa de la nube diseñada para equipos que dan prioridad a la detección en tiempo real, la información contextual sobre riesgos y la visibilidad profunda del tiempo de ejecución, al tiempo que aplican medidas sólidas de seguridad de los datos.

Su compatibilidad con múltiples nubes y la supervisión gestionada de Prometheus le permiten ofrecer una visibilidad integral de toda su infraestructura sin necesidad de cambiar de contexto.

Al combinar seguridad, cumplimiento normativo y supervisión del rendimiento, Sysdig ayuda a los equipos a comprender el contexto completo de una incidencia. Su clave es la capacidad de priorizar las vulnerabilidades en función de si el paquete vulnerable se está utilizando realmente en tiempo de ejecución, lo que permite a los equipos centrar sus esfuerzos de corrección.

Las mejores funciones de Sysdig

- Céntrese en los riesgos explotados activamente o alcanzables en lugar de en las listas estáticas de vulnerabilidades y exposiciones comunes (CVE).

- Detecte comportamientos sospechosos con la detección nativa en la nube, que aprovecha los datos del sistema en tiempo real y el contexto del comportamiento.

- Reduzca los costes de las métricas personalizadas y elimine los recursos infrautilizados con el seguimiento detallado de la utilización de Sysdig Monitor.

- Acelere la respuesta ante incidencias con análisis forenses detallados y registros de auditoría.

Limitaciones de Sysdig

- La detección de movimientos laterales en escenarios CSPM, especialmente en entornos AWS, es limitada.

- Las implementaciones locales pueden requerir importantes recursos de almacenamiento.

- Su principal punto fuerte es la seguridad en tiempo de ejecución y los contenedores; otras áreas de su oferta CNAPP pueden estar menos desarrolladas que las de la competencia.

Precios de Sysdig

- Precios personalizados

Valoraciones y reseñas de Sysdig

- G2: 4,7/5 (más de 100 opiniones)

- Capterra: No hay suficientes reseñas.

¿Qué opinan los usuarios reales sobre Sysdig?

Una reseña de G2 lo resumió así:

Sysdig detectó y nos alertó de la prueba en pocos segundos, mientras que el competidor tardó horas. Fue entonces cuando supimos que Sysdig sería la mejor opción para nosotros. Además de poder detectar, alertar, clasificar e investigar rápidamente las amenazas en la nube y en los hosts, contamos con una serie de funciones adicionales que mejoran nuestra postura de seguridad en general.

Sysdig detectó y nos alertó de la prueba en pocos segundos, mientras que el competidor tardó horas. Fue entonces cuando supimos que Sysdig sería la mejor opción para nosotros. Además de poder detectar, alertar, clasificar e investigar rápidamente las amenazas en la nube y en los hosts, contamos con una serie de funciones adicionales que mejoran nuestra postura de seguridad en general.

🧠 Dato curioso: Según el informe «Cost of a Data Breach Report 2024» de IBM, las organizaciones que implementaron ampliamente la IA y la automatización en materia de seguridad ahorraron una media de 2,2 millones de dólares en costes relacionados con las violaciones de datos en comparación con las que no lo hicieron.

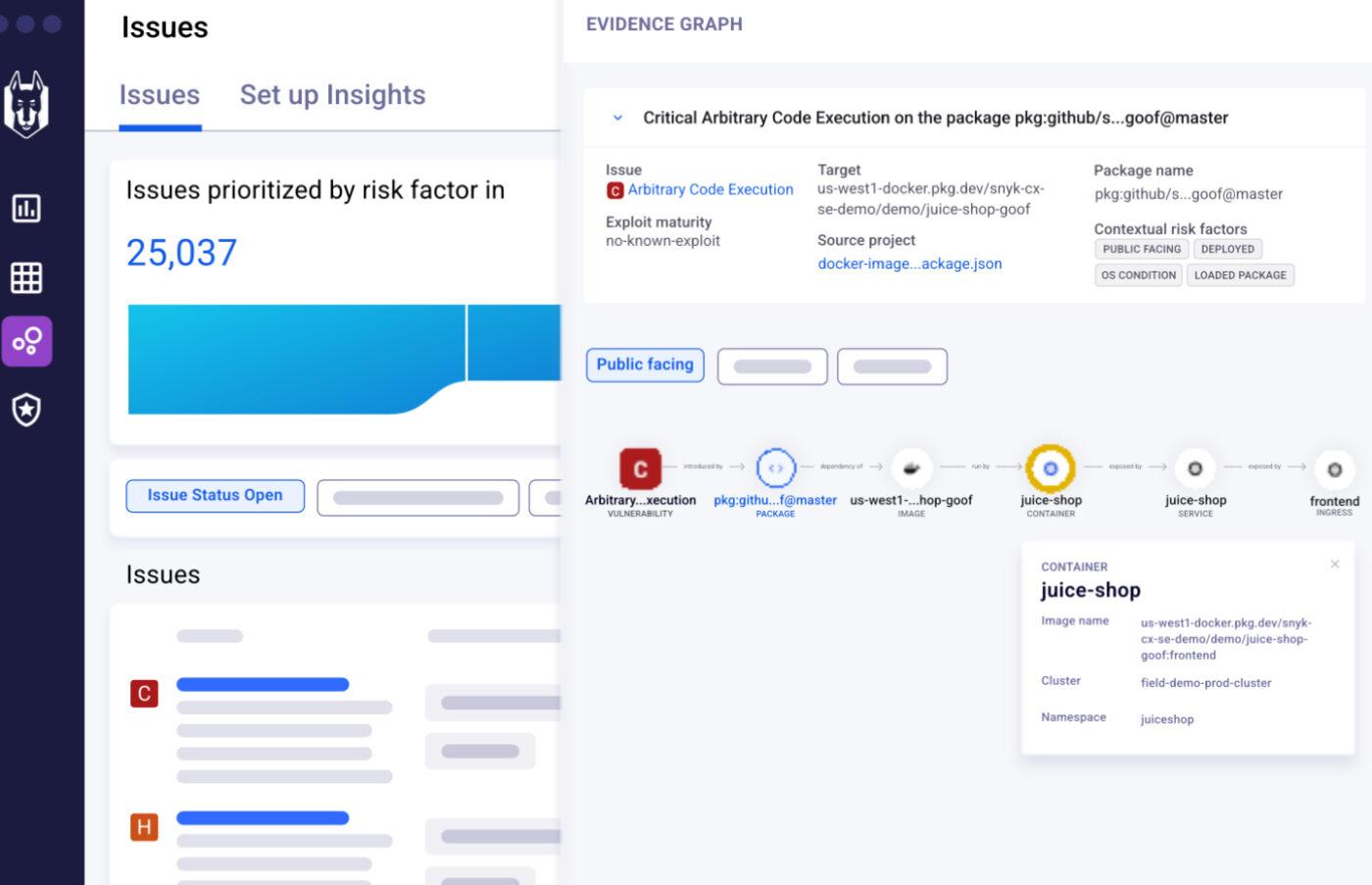

10. Snyk (ideal para la seguridad shift-left y los flujos de trabajo centrados en los desarrolladores)

a través de Snyk

Snyk es una plataforma de seguridad centrada en los desarrolladores con un enfoque moderno de la seguridad de las aplicaciones que se adapta perfectamente a los flujos de trabajo de desarrollo nativos de la nube, que se caracterizan por su rapidez.

Destaca por su plataforma de seguridad basada en IA que detecta y corrige vulnerabilidades en todo el ciclo de vida del desarrollo de software. El motor central de la alternativa a Wiz, DeepCode AI, impulsa una corrección inteligente y explicable, y ayuda a los equipos a adelantarse a los riesgos potenciales que introducen las herramientas GenAI y las bibliotecas de código abierto.

Las mejores funciones de Snyk

- Detecte y corrija las desviaciones de configuración en entornos en la nube con la seguridad IaC de Snyk, que proporciona correcciones en línea directamente en sus herramientas de desarrollo.

- Automatice la gestión de riesgos de código abierto con solicitudes de validación con un solo clic, supervisión en tiempo real y comprobaciones de cumplimiento de licencias.

- Integre la seguridad a la perfección en las herramientas y los flujos de trabajo de desarrollo existentes.

- Correlacione los riesgos con el contexto empresarial utilizando Snyk AppRisk para priorizar las vulnerabilidades de alto impacto y realizar el seguimiento de la cobertura de AppSec.

Limitaciones de Snyk

- Carece de opciones de implementación local, lo que establece un límite en la flexibilidad de las organizaciones con políticas de infraestructura estrictas.

- La herramienta genera datos SBOM incompletos a través de la CLI, lo que obliga a los usuarios a recurrir a herramientas de terceros u otros competidores de Wiz.

Precios de Snyk

- Free

- Equipo: 25 $ al mes por usuario

- Corporación: Precios personalizados

Valoraciones y reseñas de Snyk

- G2: 4,5/5 (más de 120 opiniones)

- Capterra: 4,6/5 (más de 20 opiniones)

🔍 ¿Sabías que...? En 2019, un firewall mal configurado en la configuración de AWS de Capital One permitió a un antiguo empleado de AWS acceder a más de 100 millones de registros de clientes. ¿La causa principal? Una vulnerabilidad de falsificación de solicitudes del lado del servidor (SSRF), algo que los competidores de Wiz ahora señalan específicamente.

Otras herramientas de seguridad en la nube: ClickUp

Identificar los riesgos con los competidores de Wiz es solo el primer paso. El mayor desafío radica en lo que viene después: organizar la respuesta, asignar tareas a los equipos adecuados y realizar el seguimiento del progreso.

Ahí es donde entra en juego ClickUp, no como un escáner de seguridad, sino como un centro de comandos para coordinar todo lo que ocurre después del escaneo. Su núcleo es el software de gestión de proyectos ClickUp, que ofrece una plataforma centralizada para planificar las medidas correctivas, supervisar el progreso, gestionar la documentación y comunicarse en tiempo real.

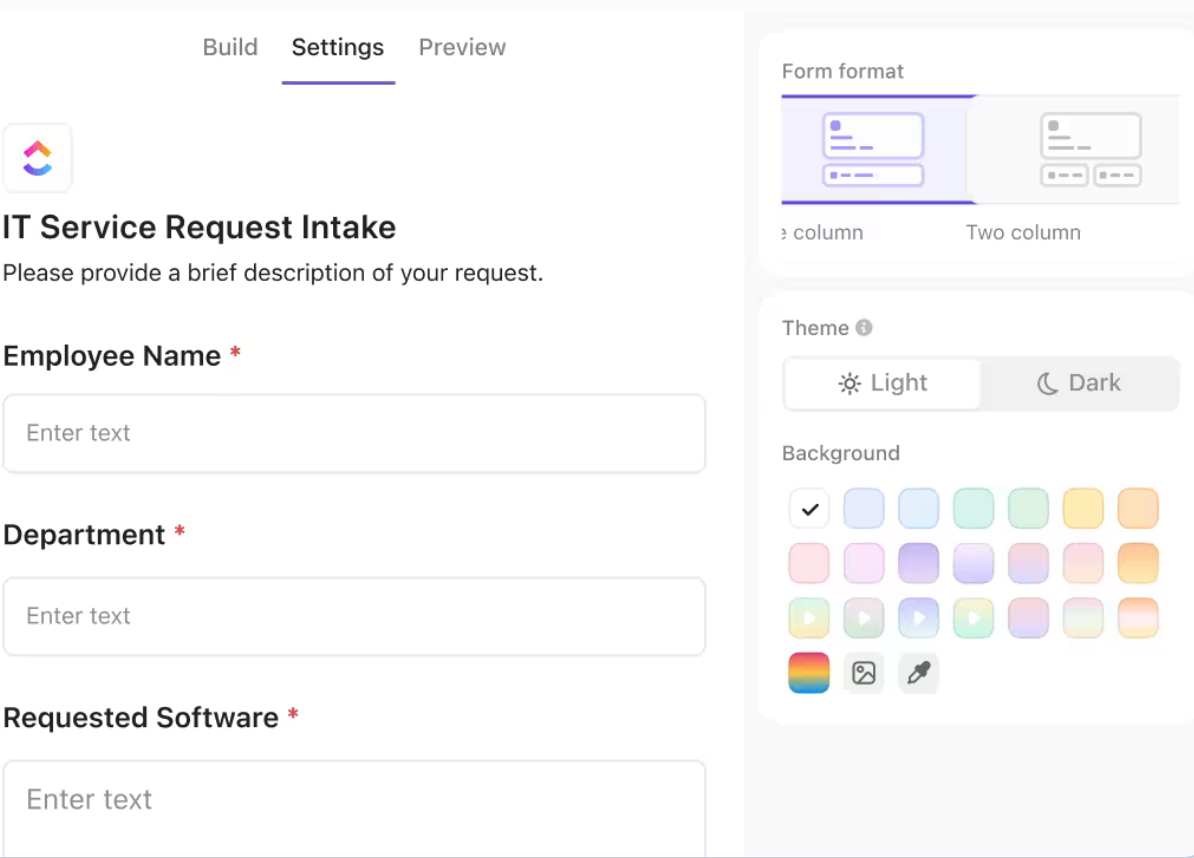

Para los equipos de TI y seguridad que operan a gran escala, la solución de TI y PMO de ClickUp permite a los equipos de PMO estandarizar la recepción de solicitudes de servicio, realizar la automatización de las escaladas basadas en SLA y proporcionar visibilidad sobre la utilización de los recursos en todas las carteras con controles de nivel empresarial.

Veamos cómo ClickUp complementa a los competidores de Wiz a lo largo del ciclo de vida operativo. 🔄

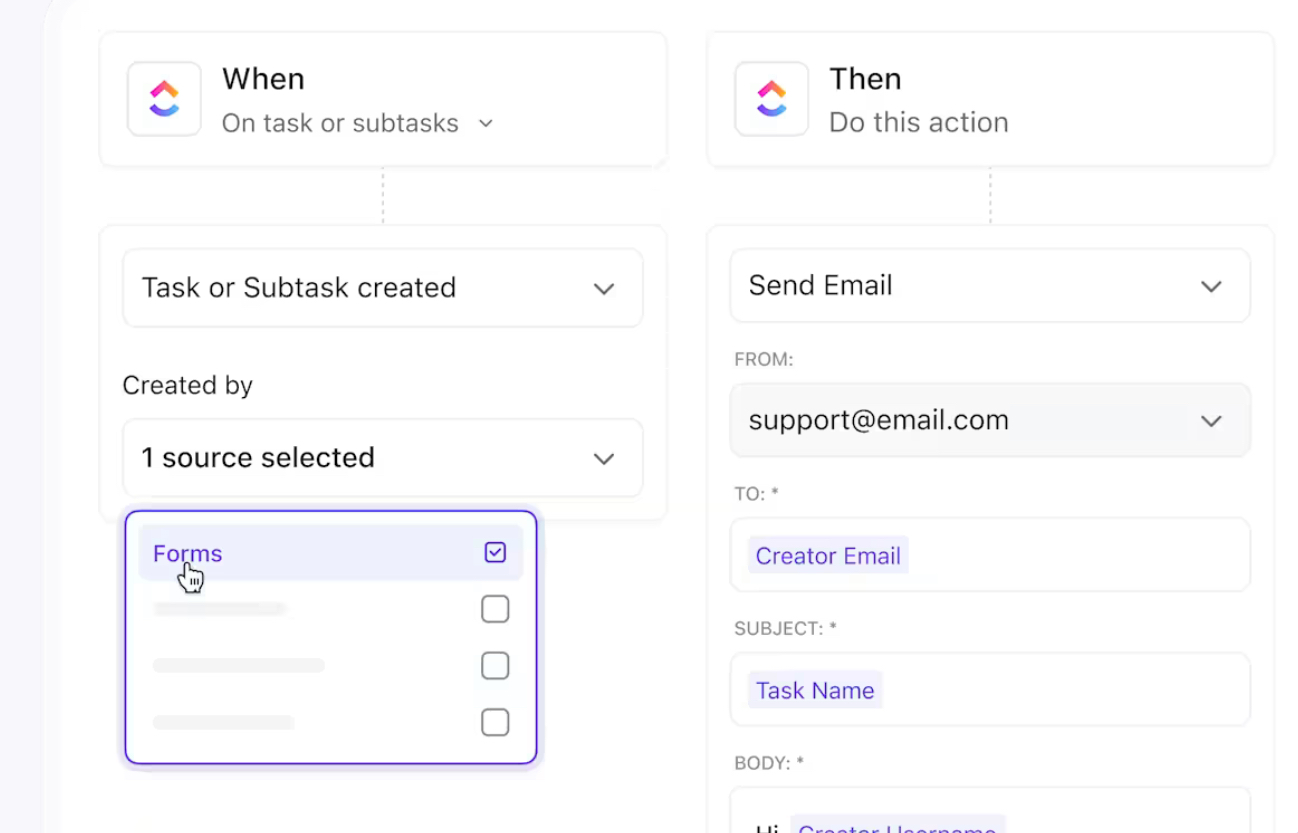

Convierta las alertas en tareas

Una vez que se señalan los problemas, es necesario incorporarlos a un flujo de trabajo viable.

ClickUp Forms convierte cada vulnerabilidad en una tarea de ClickUp, con detalles sobre la gravedad, los sistemas afectados y las fechas previstas. Esto garantiza una captura de metadatos coherente para el seguimiento y la priorización.

Una vez que los problemas están en proceso, ClickUp Multiple Assignees y ClickUp Campos personalizados facilitan la asignación, organización y seguimiento de las soluciones de principio a fin.

📌 Ejemplo: El equipo de seguridad rellena un formulario para enviar un problema, lo que crea automáticamente una tarea en ClickUp con campos personalizados predefinidos como «Red» o «Cumplimiento». ¿Y lo mejor? Se puede asignar la tarea al ingeniero de redes y al responsable de cumplimiento al mismo tiempo.

Reduzca el trabajo manual

ClickUp Automatizaciones añade otra capa de eficiencia. Las tareas se pueden asignar automáticamente en función de su gravedad, escalarse si están inactivas o moverse a través de flujos de trabajo sin transferencias manuales utilizando el intuitivo generador «if-then» de ClickUp.

Algunos ejemplos de automatización de flujos de trabajo son:

- Asignación automática de tareas cuando se abre una vulnerabilidad

- Desencadenantes de recordatorios antes de las fechas límite

- Escalar las incidencias sin resolver a las partes interesadas

📌 Ejemplo: Cuando se detecta una vulnerabilidad crítica, una automatización puede asignar instantáneamente la tarea al responsable de seguridad en función de su gravedad, aplicar la prioridad correcta y establecer una fecha límite. Si la tarea sigue sin resolverse después de 48 horas, se puede escalar automáticamente al CISO.

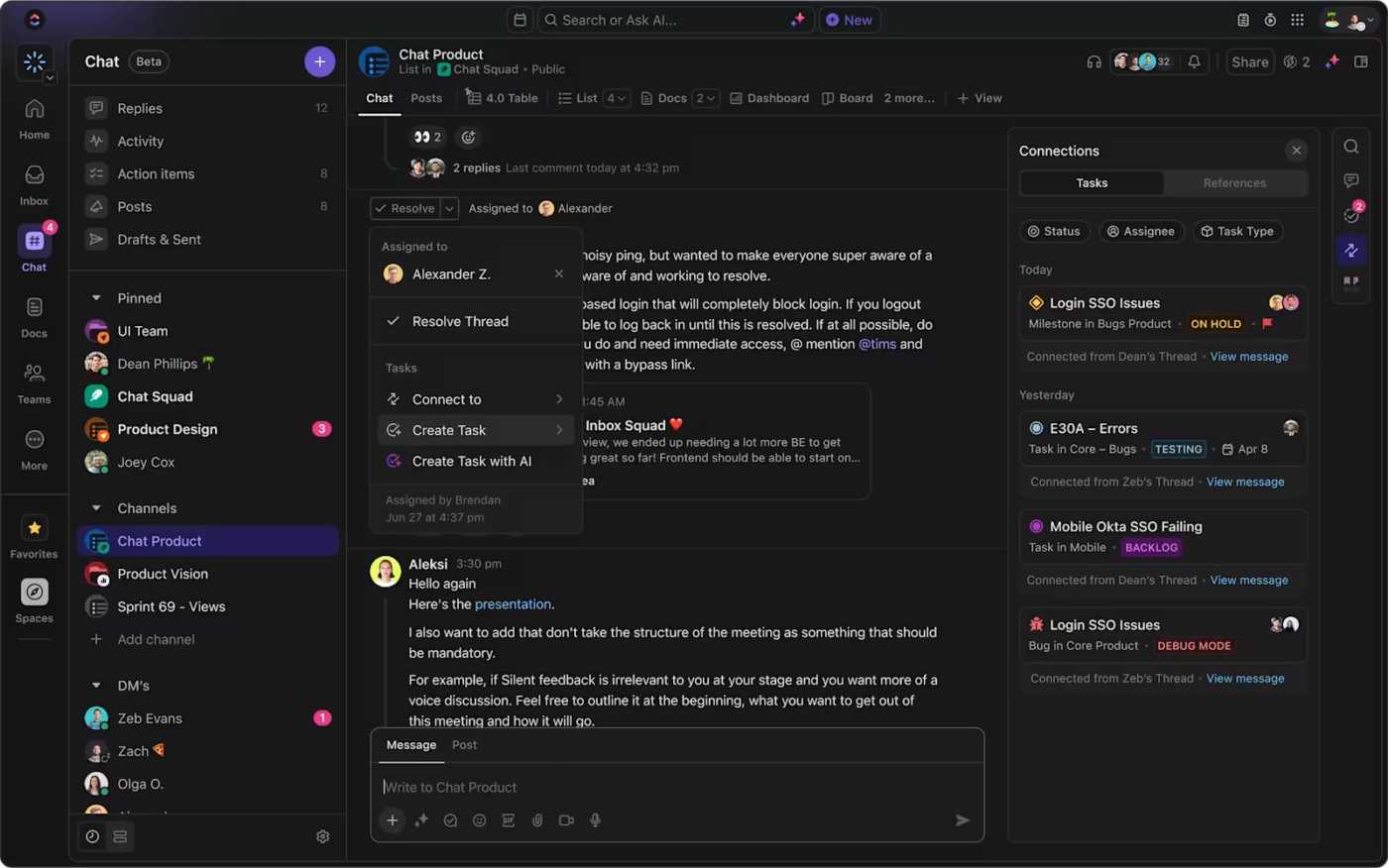

Chatea donde trabajas

Cuando comienza la corrección, las actualizaciones pueden llegar desde todas las direcciones.

ClickUp Chat mantiene esas conversaciones justo donde se realiza el trabajo, junto con las tareas, los documentos y los cronogramas. Las conversaciones se pueden convertir en tareas con un solo clic, etiquetarse adecuadamente y mantenerse en su contexto completo para conservar intactos los registros de auditoría.

📌 Ejemplo: Supongamos que se detecta una vulnerabilidad de alto riesgo y se está trabajando en su solución. El responsable de seguridad publica una breve actualización en el chat del proyecto, etiqueta al ingeniero y enlaza la tarea directamente en el mensaje.

Si la solución requiere un seguimiento, ese mensaje se puede convertir instantáneamente en una nueva tarea, transfiriendo la persona asignada, la fecha límite y cualquier archivo compartido en la herramienta de colaboración segura.

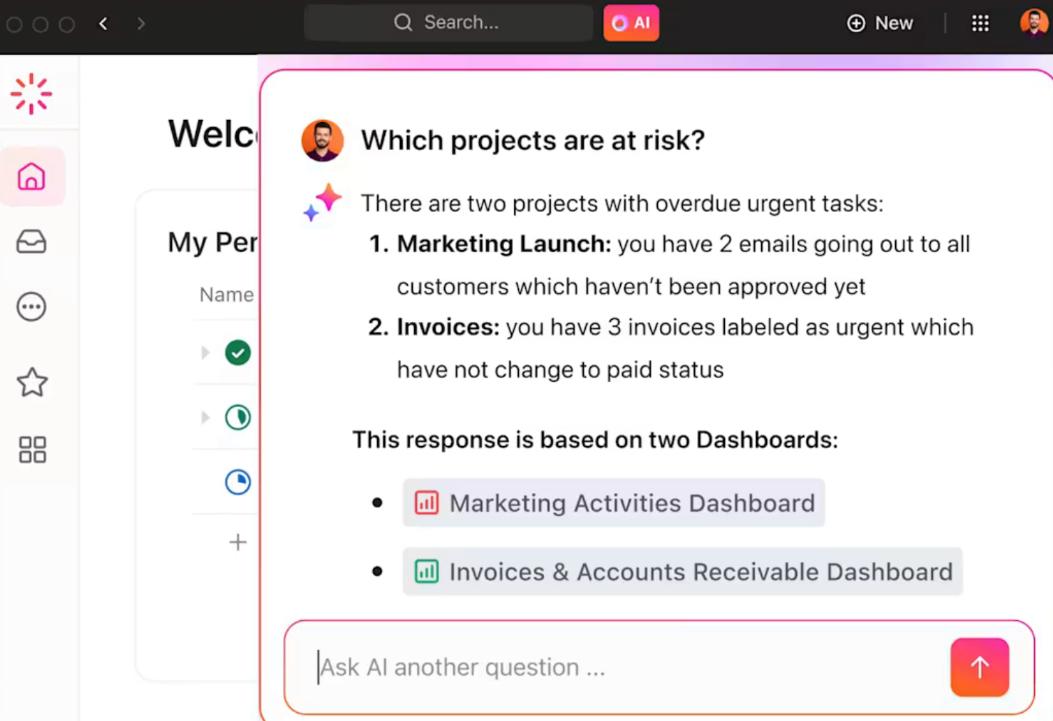

Deje que la IA se encargue del trabajo pesado.

ClickUp Brain, su asistente con tecnología de IA, utiliza la actividad continua de las tareas, los comentarios, los documentos y el historial de chat para ofrecer información útil. Le ayuda a:

- Resumir los hilos de corrección en actualizaciones de estado concisas o informes para las partes interesadas.

- Generación automática de tareas de seguimiento a partir de chats o debates en documentos.

- Redactar resúmenes de reuniones y listas de acciones sin tomar notas manualmente.

- Responda a preguntas contextuales, como «¿Qué correcciones siguen pendientes para las alertas de alta gravedad?».

Las mejores funciones de ClickUp

- Almacene y enlaze documentos de seguridad en la nube: guarde sus POE, listas de control de cumplimiento y registros de incidencias en ClickUp Docs, enlazados con las tareas y cronogramas pertinentes.

- Graba y resume reuniones: captura las decisiones y los elementos pendientes de las reuniones en directo con ClickUp AI Notetaker.

- Realice un seguimiento de los tickets de seguridad en más de 15 vistas de proyectos: utilice ClickUp Views para gestionar auditorías, solicitudes de servicio y evaluaciones internas de vulnerabilidad con Lista, Tablero, Gantt, Calendario y mucho más.

- Visualice el rendimiento de TI: aproveche las más de 50 tarjetas de los paneles de ClickUp para supervisar los presupuestos, los cronogramas, la dotación de personal y las tasas de finalización de toda su cartera de seguridad.

- Estandarice los flujos de trabajo de seguridad repetibles: ponga en marcha proyectos con plantillas de gestión de proyectos para la gestión de servicios de TI, la planificación de pruebas de penetración o la revisión de políticas.

- Asigne responsabilidades con permisos basados en roles: Controle quién puede ver, editar o ejecutar tareas y flujos de trabajo de seguridad confidenciales.

- Active los agentes de IA para obtener soporte sin intervención: Deje que los agentes de ClickUp AI detecten problemas sin resolver, respondan preguntas y creen tareas automáticamente para que la solución siga adelante.

Precios de ClickUp

Valoraciones y opiniones sobre ClickUp

- G2: 4,7/5 (más de 10 400 opiniones)

- Capterra: 4,6/5 (más de 4300 opiniones)

¿Qué opinan los usuarios reales sobre ClickUp?

Esta reseña de G2 lo dice todo:

Lo que más me gusta de ClickUp es su personalización y flexibilidad. Ya sea para crear flujos de trabajo a medida para diferentes equipos (como marketing y desarrollo web), utilizar campos personalizados para realizar el seguimiento de los detalles específicos de un proyecto o realizar la automatización de tareas repetitivas, ClickUp me permite adaptarlo a nuestras necesidades concretas. Ayuda a mantener todo en un solo lugar, lo que facilita la gestión de proyectos y la comunicación entre los equipos. Además, las integraciones y automatizaciones nos ahorran mucho tiempo, lo que nos permite centrarnos en lo que realmente importa.

Lo que más me gusta de ClickUp es su personalización y flexibilidad. Ya sea para crear flujos de trabajo a medida para diferentes equipos (como marketing y desarrollo web), utilizar campos personalizados para realizar el seguimiento de los detalles específicos de un proyecto o realizar la automatización de tareas repetitivas, ClickUp me permite adaptarlo a nuestras necesidades exactas. Ayuda a mantener todo en un solo lugar, lo que facilita la gestión de proyectos y la comunicación entre los equipos. Además, las integraciones y automatizaciones nos ahorran mucho tiempo, lo que nos permite centrarnos en lo que realmente importa.

📮 ClickUp Insight: El 30 % de los trabajadores cree que la automatización podría ahorrarles entre 1 y 2 horas a la semana, mientras que el 19 % estima que podría liberar entre 3 y 5 horas para realizar un trabajo profundo y concentrado.

Incluso esos pequeños ahorros de tiempo se acumulan: solo dos horas recuperadas a la semana equivalen a más de 100 horas al año, tiempo que podría dedicarse a la creatividad, el pensamiento estratégico o el crecimiento personal. 💯

Con los agentes de IA y ClickUp Brain de ClickUp, puede automatizar flujos de trabajo, generar actualizaciones de proyectos y transformar las notas de sus reuniones en pasos prácticos, todo ello dentro de la misma plataforma. No necesita herramientas ni integraciones adicionales: ClickUp le ofrece todo lo que necesita para automatizar y optimizar su jornada laboral en un solo lugar.

💫 Resultados reales: RevPartners redujo un 50 % sus costes de SaaS al consolidar tres herramientas en ClickUp, obteniendo una plataforma unificada con más funciones, una colaboración más estrecha y una única fuente de información más fácil de gestionar y escalar.

Encuentre la opción adecuada más allá de Wiz

Tanto si busca una protección en tiempo de ejecución más sólida, información sobre amenazas más útil o una mejor compatibilidad con el cumplimiento normativo, los competidores de Wiz que hemos analizado ofrecen cada uno una ventaja distintiva.

Pero hay que tener en cuenta el panorama general: la seguridad integral en la nube no es algo aislado. Necesitas una solución fiable para mantener a los equipos alineados, la visibilidad de las actividades y los datos accesibles. Ahí es donde ClickUp destaca.

Como aplicación integral para el trabajo, ayuda a los equipos de seguridad a coordinar proyectos, procesos y personas en un solo lugar. Desde la gestión de flujos de trabajo de corrección y auditorías hasta la automatización de tareas y el aprovechamiento de la IA a través de ClickUp Brain, está diseñada para poner orden incluso en los entornos más complejos.

¿A qué esperas? ¡Regístrate hoy mismo en ClickUp gratis!