Według badania przeprowadzonego przez Consortium for Information & Software Quality, usterki oprogramowania kosztują gospodarkę Stanów Zjednoczonych 2,41 biliona dolarów rocznie, a luki w zabezpieczeniach stanowią znaczną część tych strat — problem ten nadal istnieje, ponieważ 45% amerykańskich firm nadal raportują problemy z jakością, które kosztują je 1–5 milionów dolarów rocznie.

W tym artykule opisano proces wdrażania bezpiecznych praktyk kodowania przy użyciu skanowania opartego na AI Amazon Q Developer bezpośrednio w środowisku IDE. Dowiesz się również, jak śledzić i usuwać te luki w zabezpieczeniach w ClickUp, aby zamknąć pętlę między wykrywaniem problemów a ich faktycznym naprawianiem.

Czym jest bezpieczne kodowanie za pomocą Amazon Q Developer?

Twój zespół dostarcza kod, ale skanowanie bezpieczeństwa odbywa się tak późno w procesie, że wydaje się być tylko dodatkiem. Zanim luka zostanie zgłoszona, kod został już commitowany, sprawdzony, a może nawet wdrożony.

⭐ Polecany szablon

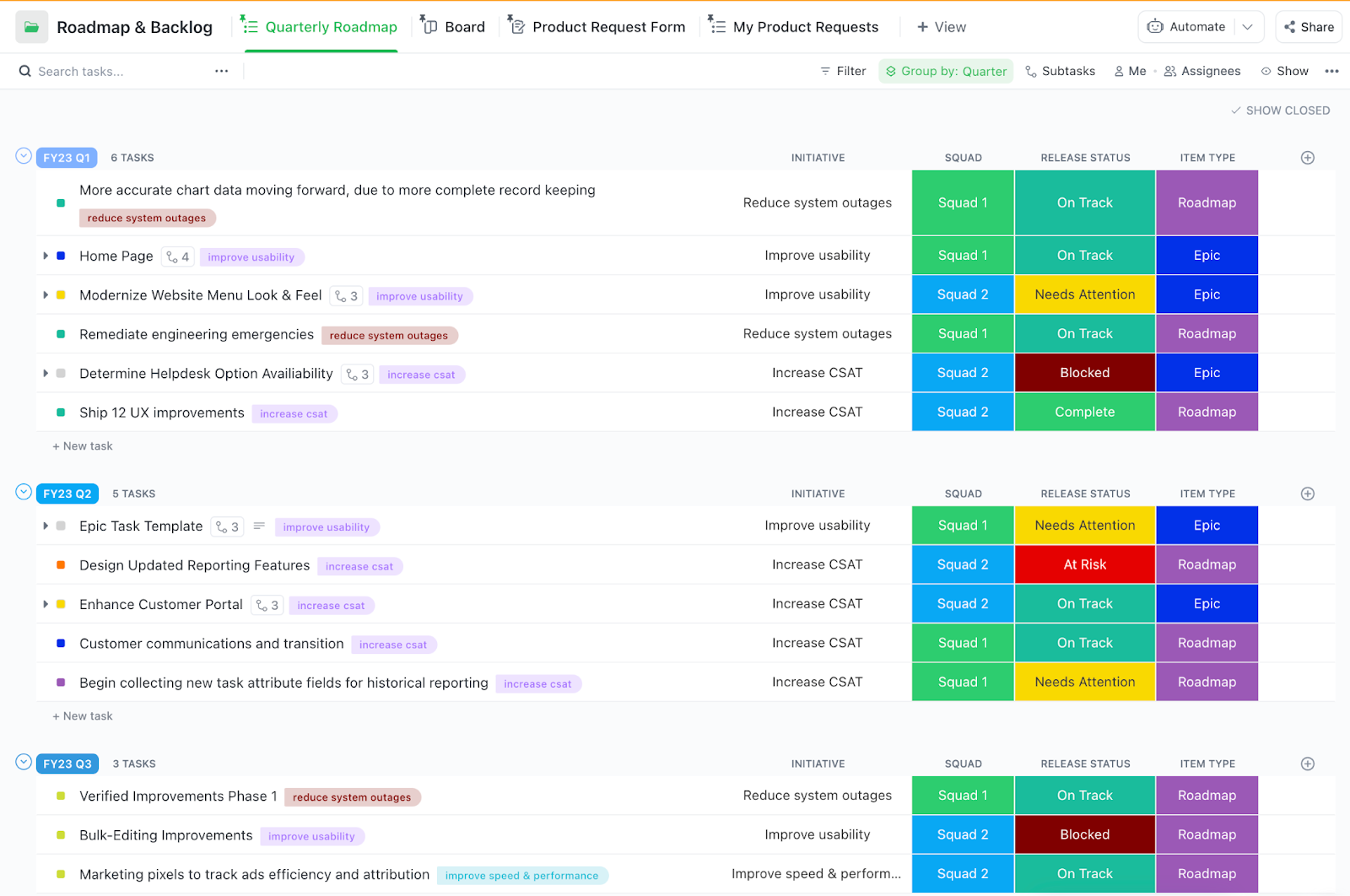

Szablon ClickUp Software Development Template został stworzony dla zespołów ds. produktów, projektowania, inżynierii i kontroli jakości, aby umożliwić im planowanie, tworzenie i dostarczanie produktów w jednej przestrzeni współpracy. Scrum czy Kanban? Tutaj znajdziesz wszystko.

Zmusza programistów do przerwania pracy, przeszukiwania starego kodu, którego ledwo pamiętają, i próby naprawienia problemu, który powinien zostać wykryty już kilka dni temu. Ciągłe przełączanie się między zadaniami zabija dynamikę pracy i powoduje tarcia między zespołami programistów i specjalistów ds. bezpieczeństwa.

Jest to problem, który rozwiązuje bezpieczne kodowanie za pomocą Amazon Q Developer. Jest to podejście wykorzystujące narzędzia wspomagane AI do identyfikowania i naprawiania luk w zabezpieczeniach bezpośrednio w zintegrowanym środowisku programistycznym (IDE) podczas pisania kodu.

Ma to znaczenie dla każdego zespołu dostarczającego kod produkcyjny, niezależnie od tego, czy tworzy on narzędzia wewnętrzne, czy aplikacje dla klientów. Ręczne przeglądy kodu nie są skalowalne, a samodzielne narzędzia bezpieczeństwa często generują niepotrzebne, ogólne alerty, które programiści szybko nauczą się ignorować.

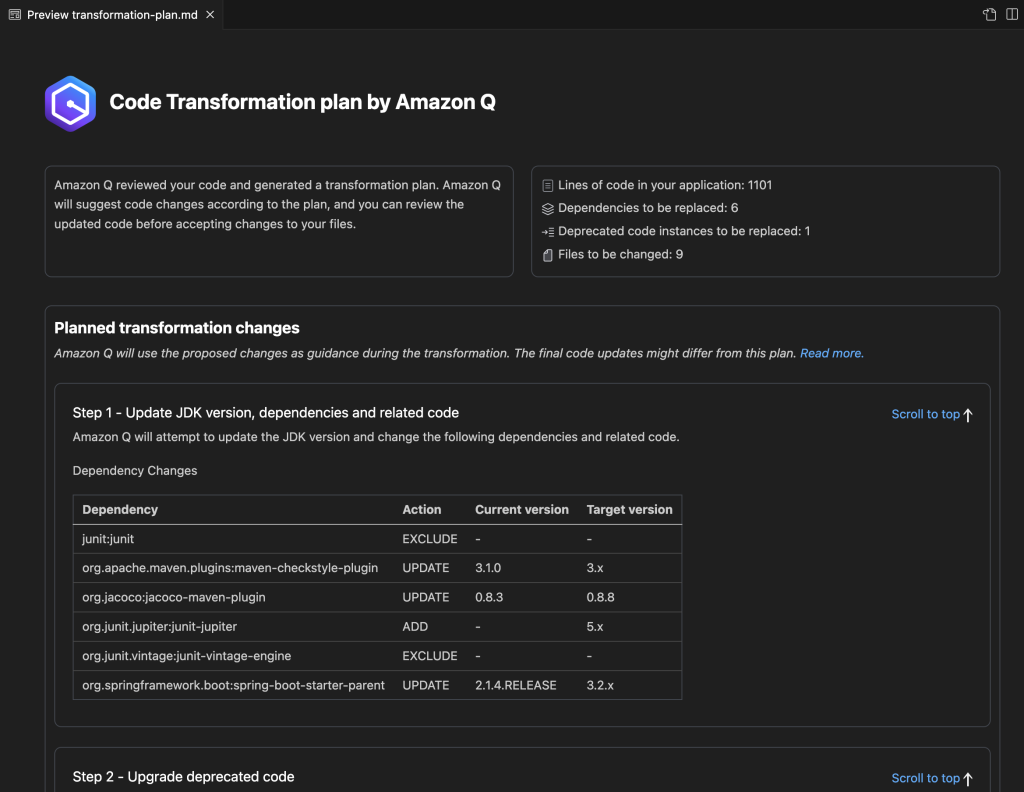

Amazon Q Developer integruje statyczne testy bezpieczeństwa aplikacji (SAST) bezpośrednio w cyklu pracy kodowania. Analizuje kod w czasie rzeczywistym, sygnalizując typowe, ale niebezpieczne problemy, zanim zostaną one commitowane.

- Wstrzyknięcie kodu SQL: zapobiega manipulowaniu zapytaniami do bazy danych przez osoby atakujące.

- Twarde kodowanie danych uwierzytelniających: zapobiega ujawnieniu poufnych informacji, takich jak klucze API, w kodzie źródłowym.

- Niebezpieczne zależności: ostrzega o znanych lukach w zabezpieczeniach bibliotek innych firm, z których korzystasz, co ma kluczowe znaczenie, biorąc pod uwagę, że liczba złośliwych pakietów w oprogramowaniu open source wzrosła o 156% w ciągu roku.

Amazon Q nie tylko identyfikuje problemy — generuje również konkretny kod naprawczy, który można przejrzeć i zaakceptować jednym kliknięciem. Bezpieczeństwo staje się naturalną, pomocną częścią procesu rozwoju, a nie frustrującą przeszkodą. Twój zespół może teraz pisać bezpieczniejszy kod od samego początku, zmniejszając czas i koszty związane z późniejszym naprawianiem luk w zabezpieczeniach. ✨

Zanim zagłębimy się w szczegóły dotyczące Amazon Q Developer, warto zapoznać się z szerszym kontekstem nowoczesnych narzędzi programistycznych, które mogą usprawnić cykl pracy nad oprogramowaniem. To wideo przedstawia przegląd różnych narzędzi programistycznych, które programiści uważają za przydatne do poprawy wydajności i jakości kodu.

📚 Przeczytaj również: Sposoby zmniejszenia ryzyka związanego z cyberbezpieczeństwem w zarządzaniu projektami

📚 Przeczytaj również: Sposoby zmniejszenia ryzyka związanego z cyberbezpieczeństwem w zarządzaniu projektami

Jak przeprowadzać skanowanie bezpieczeństwa w Amazon Q Developer

Przeprowadzenie skanowania to pierwszy krok, ale wiedza o tym, kiedy i jak skanować, decyduje o skuteczności tego procesu. Celem jest wykrycie problemów, zanim trafią one do kontroli wersji, dzięki czemu cały cykl rozwoju oprogramowania będzie bezpieczniejszy.

Amazon Q oferuje wiele trybów skanowania dostosowanych do Twojego cyklu pracy, niezależnie od tego, czy preferujesz kontrole na żądanie, ciągłą analizę w tle, czy automatyczne bramki potokowe.

Skanowanie działa w wielu popularnych językach programowania, w tym Java, Python, JavaScript, TypeScript, C#, Go, Ruby, C/C++, PHP, Kotlin i Scala, z różną głębokością analizy.

Skonfiguruj Amazon Q Developer w swoim IDE

Najpierw upewnij się, że spełniasz niezbędne wymagania: posiadasz konto AWS lub bezpłatny ID AWS Builder do uwierzytelniania, środowisko IDE z wsparciem (takie jak VS Code, JetBrains IDE, np. IntelliJ lub PyCharm, lub Visual Studio) oraz prawidłowo skonfigurowane poświadczenia AWS z uprawnieniami wymaganymi do uruchamiania skanów bezpieczeństwa.

Po wdrożeniu tych rozwiązań wykonaj następujące kroki, aby rozpocząć pracę:

- Otwórz sklep z rozszerzeniami swojego środowiska IDE, wyszukaj rozszerzenie Amazon Q Developer, a następnie zainstaluj je.

- Uwierzytelnij rozszerzenie przy użyciu poświadczeń AWS lub ID AWS Builder po wyświetleniu podpowiedzi.

- Skonfiguruj ustawienia obszaru roboczego, aby włączyć skanowanie bezpieczeństwa i dostosować preferencje.

- Przeprowadź skanowanie testowe pojedynczego pliku, aby sprawdzić, czy połączenie działa poprawnie.

Jeśli skanowanie nie jest wyzwalane zgodnie z oczekiwaniami, najpierw sprawdź, czy język programowania pliku ma wsparcie od Amazon Q. Następnie sprawdź, czy Twoje poświadczenia AWS są poprawne i czy masz niezbędne uprawnienia IAM do skanowania bezpieczeństwa.

📚 Przeczytaj również: Jak tworzyć cykle pracy DevOps przy użyciu Amazon Q

Uruchom skanowanie projektów i automatyczne skanowanie

Amazon Q oferuje dwa podstawowe sposoby skanowania kodu lokalnie: skanowanie projektów i skanowanie automatyczne. Każdy z nich służy innemu celowi w cyklu pracy.

Skanowanie projektu to ręcznie uruchamiane analizy całego kodu źródłowego lub wybranych katalogów. Można je traktować jako kompleksową kontrolę kodu. Idealnie nadają się do uruchomienia przed utworzeniem pull requestu lub commitem dużego zestawu zmian, zapewniając, że nie wprowadzono żadnych nowych luk w zabezpieczeniach.

Aby uruchomić skanowanie projektu:

- Otwórz panel Amazon Q w swoim IDE.

- Wybierz opcję „Uruchom skanowanie projektu” lub użyj odpowiedniego skrótu klawiaturowego.

- Wybierz zakres skanowania: cały projekt, konkretny folder lub tylko pliki, które są obecnie otwarte.

- Przejrzyj wyniki wyświetlane w panelu wyników bezpieczeństwa.

Automatyczne skanowanie (dostępne w Amazon Q Developer Pro) zapewnia ciągłą informację zwrotną w czasie rzeczywistym poprzez skanowanie plików w tle za każdym razem, gdy są one zapisywane. Pozwala to wykrywać problemy w momencie ich powstania, zapobiegając ich przekształceniu się w poważniejsze problemy.

Możesz włączyć tę funkcję w ustawieniach, aby otrzymywać natychmiastowe powiadomienia bez przerywania przepływu pracy. Jeśli uważasz, że powiadomienia są zbyt uciążliwe podczas intensywnego programowania, możesz dostosować czułość, aby wyświetlać tylko wyniki o wysokim priorytecie.

Przejrzyj i zastosuj sugerowane poprawki bezpieczeństwa.

Wykrycie luki w zabezpieczeniach to tylko połowa sukcesu — trzeba ją również zrozumieć i naprawić. Amazon Q ułatwia to zadanie, dostarczając bogaty kontekst dla każdego wykrytego zagrożenia. Każdy alert zawiera:

- Ocena ważności: pomaga ustalić priorytety napraw (krytyczne, wysokie, średnie, niskie).

- Lokalizacja kodu, którego dotyczy problem: wskazuje dokładny plik i numer linii, w którym występuje problem.

- Opis ryzyka: opisuje, dlaczego kod stanowi lukę w zabezpieczeniach i jaki może mieć wpływ.

- Sugerowana poprawka: dostarcza kod wygenerowany przez AI, który usuwa problem.

Gdy będziesz gotowy do zastosowania poprawki, po prostu kliknij na wynik, aby przejrzeć szczegółowe wyjaśnienie i proponowaną zmianę kodu. Jeśli sugestia wydaje się dobra, możesz ją zaakceptować, aby automatycznie zastosować poprawkę. W przypadku bardziej złożonych problemów związanych z konkretną logiką biznesową może być konieczne nieznaczne zmodyfikowanie sugestii.

Wykorzystaj kod wygenerowany przez AI jako niezawodny punkt wyjścia, a nie zawsze ostateczną odpowiedź. Po zastosowaniu poprawki możesz ponownie przeskanować plik, aby potwierdzić, że luka została usunięta. 🛠️

🎥 Obejrzyj ten wideo, aby dowiedzieć się, jak stworzyć skuteczną listę kontrolną do przeglądu kodu.

Zintegruj skanowanie bezpieczeństwa Amazon Q z potokami CI/CD.

Chociaż skanowanie lokalne doskonale nadaje się do wczesnego wykrywania problemów, zintegrowanie zabezpieczeń z procesem ciągłej integracji/ciągłego wdrażania (CI/CD) tworzy niezbędną bramę bezpieczeństwa. Ta automatyczna kontrola gwarantuje, że żaden podatny na ataki kod nie trafi do głównej branchy ani nie zostanie wdrożony do produkcji, co stanowi podstawę każdej nowoczesnej strategii bezpieczeństwa AWS DevOps.

Możesz dodać krok skanowania Amazon Q do dowolnego głównego potoku kompilacji, w tym AWS CodePipeline, GitHub Actions, GitLab CI lub Jenkins. Kluczem jest skonfigurowanie go tak, aby uruchamiał się automatycznie w przypadku pull requestów i commitów do głównej gałęzi.

Oto typowa konfiguracja:

| Etap procesu | Typ skanowania | Zalecane działanie |

|---|---|---|

| pull request | Skanowanie przyrostowe | Blokuj scalanie, jeśli zostaną wykryte krytyczne lub poważne luki w zabezpieczeniach. |

| Main Branch Commit | Pełne skanowanie projektu | Zablokuj kompilację w przypadku krytycznych wyników i wysyłaj ostrzeżenia w przypadku wyników o średnim stopniu ważności. |

| Zaplanowane (co noc) | Kompleksowe skanowanie | Wygeneruj pełny raport skanowania kodu w celu analizy zgodności i trendów. |

Podczas ustawiania należy zachować równowagę między dokładnością zabezpieczeń a szybkością kompilacji. Przeprowadzanie pełnego skanowania projektu przy każdym commit może spowolnić proces CI. Dobrym kompromisem jest stosowanie szybszych skanów przyrostowych w przypadku pull requestów i rezerwowanie pełnych, kompleksowych skanów dla scalania z główną branch lub dla zaplanowanych kompilacji nocnych.

Na koniec skonfiguruj potok, aby eksportować raporty skanowania w standardowym formacie, takim jak SARIF, na potrzeby zgodności i ścieżek audytu.

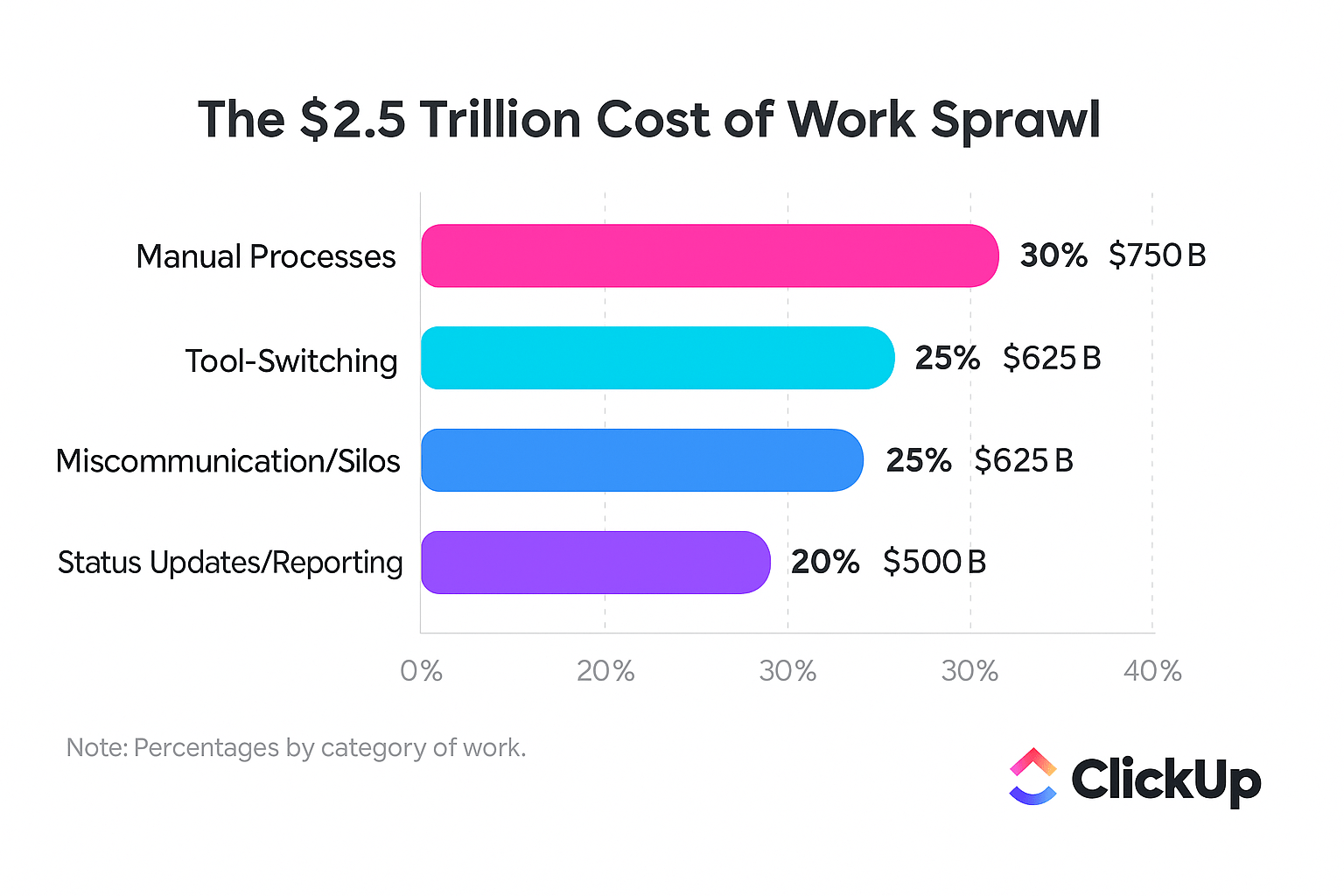

📮ClickUp Insight: 1 na 4 pracowników korzysta z co najmniej czterech narzędzi tylko po to, aby stworzyć kontekst w pracy. Kluczowe informacje mogą być ukryte w wiadomości e-mail, rozwinięte w wątku na Slacku i udokumentowane w oddzielnym narzędziu, co zmusza zespoły do marnowania czasu na poszukiwanie informacji zamiast wykonywania pracy.

ClickUp łączy cały cykl pracy w jedną zunifikowaną platformę. Dzięki funkcjom takim jak ClickUp Zarządzanie projektami e-mailowymi, ClickUp Chat, ClickUp Dokumenty i ClickUp Brain wszystko pozostaje połączone, zsynchronizowane i natychmiast dostępne. Pożegnaj się z „pracą nad pracą” i odzyskaj swoją wydajność.

💫 Rzeczywiste wyniki: Dzięki ClickUp Teams mogą zaoszczędzić ponad 5 godzin tygodniowo — to ponad 250 godzin rocznie na osobę — eliminując przestarzałe procesy zarządzania wiedzą. Wyobraź sobie, co Twój zespół mógłby osiągnąć, mając dodatkowy tydzień wydajności w każdym kwartale!

📚 Przeczytaj również: DevOps a Agile: kompletny przewodnik

Jak przeprowadzić śledzenie luk w zabezpieczeniach w ClickUp

Wykrywanie luk w zabezpieczeniach za pomocą skanera to świetny pierwszy krok, ale jest on bezużyteczny, jeśli wyniki skanowania giną w arkuszu kalkulacyjnym lub oddzielnym systemie zgłoszeń.

Gdy alerty bezpieczeństwa znajdują się w jednym narzędziu, zadania programistyczne w innym, a komunikacja zespołu w trzecim, powstaje rozproszenie kontekstu — zespoły tracą godziny na poszukiwanie informacji w niepołączonych aplikacjach. To właśnie w wyniku tego rozłączenia pojawiają się luki w zabezpieczeniach, nie są dotrzymywane terminy, a stan bezpieczeństwa ulega osłabieniu.

Wyeliminuj rozproszenie pracy, konsolidując cały cykl pracy usuwania luk w zabezpieczeniach w ClickUp. Zapewnia to jedno źródło informacji, w którym można przekształcić wyniki skanowania w zadania do wykonania z jasno określonymi obowiązkami, priorytetami i terminami.

Zacznij od utworzenia dedykowanej listy ClickUp lub folderu ClickUp dla wszystkich problemów związanych z bezpieczeństwem. Dzięki temu będą one uporządkowane i mająć wysoką widoczność dla wszystkich zespołów inżynierów i specjalistów ds. bezpieczeństwa.

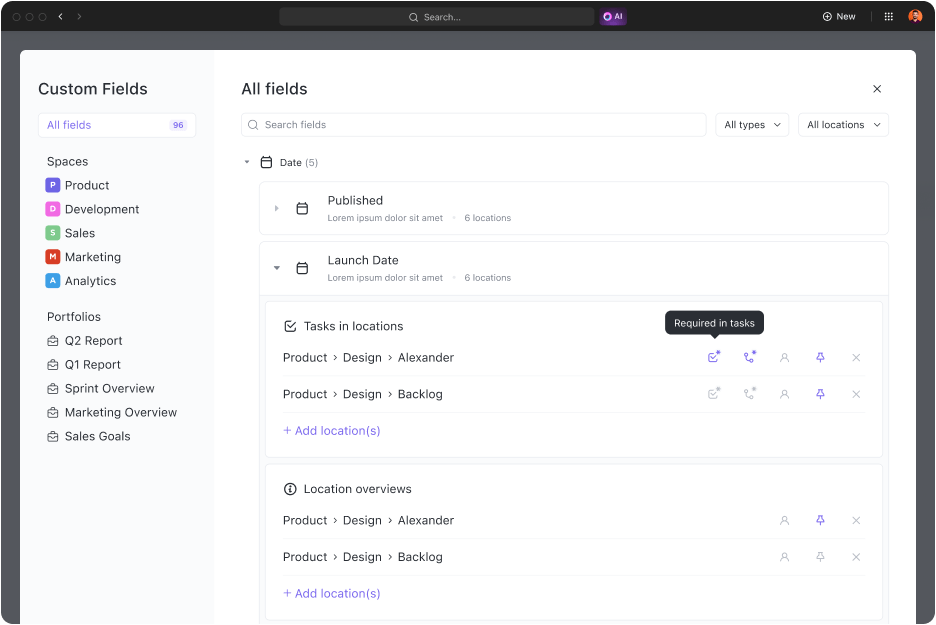

Nie trać czasu na ręczne kopiowanie i wklejanie danych między narzędziami. Skorzystaj z pól niestandardowych ClickUp, aby przechwycić wszystkie kluczowe informacje dotyczące każdej luki w zabezpieczeniach. Możesz utworzyć pola do śledzenia:

- Poziom ważności: pole listy rozwijanej z opcjami takimi jak Krytyczny, Wysoki, Średni i Niski.

- Komponent, którego dotyczy problem: pole tekstowe służące do wpisywania notatki z ścieżką pliku lub usługi.

- Źródło skanowania: lista rozwijana umożliwiająca określenie, czy wynik pochodzi z Amazon Q, skanowania potokowego czy ręcznej weryfikacji.

- Odniesienie CVE: pole adresu URL umożliwiające bezpośrednie połączenie z oficjalną bazą danych luk w zabezpieczeniach.

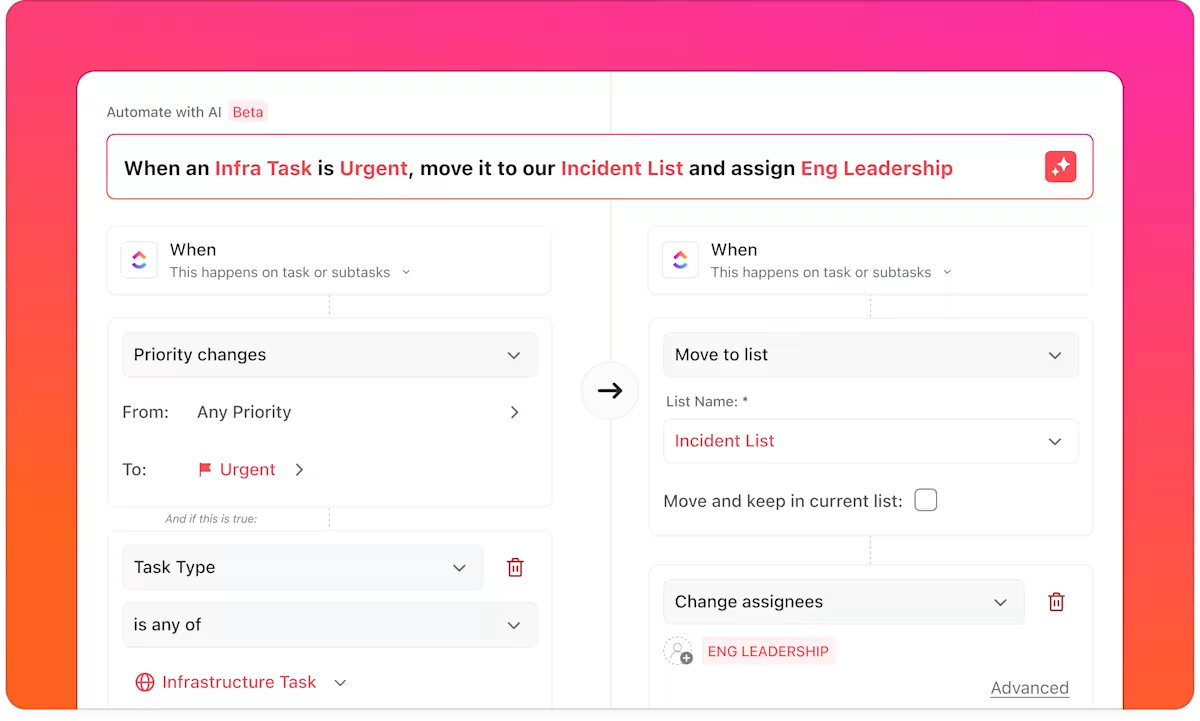

Następnie uruchom proces selekcji na autopilocie dzięki ClickUp Automatyzacji. Zamiast ręcznego przypisywania każdego nowego zgłoszenia przez menedżera, stwórz reguły, które zrobią to za Ciebie.

Na przykład automatyzacja może być wyzwalana za każdym razem, gdy tworzone jest nowe zadanie: jeśli poziom ważności jest „krytyczny”, zadanie jest automatycznie przypisywane starszemu programiście z pilnym terminem wykonania. Jeśli poziom ważności jest „średni”, zadanie może zostać dodane do listy zadań do wykonania w następnym sprincie.

Uzyskaj natychmiastowy wgląd w zadłużenie bezpieczeństwa swojego zespołu — problem dotykający 50% organizacji według najnowszych badań — bez konieczności przeglądania setek zadań, dzięki wizualizacji danych dotyczących bezpieczeństwa w czasie rzeczywistym za pomocą konfigurowalnych pulpitów nawigacyjnych ClickUp.

Możesz tworzyć wykresy pokazujące otwarte luki w zabezpieczeniach według ważności, średniego wieku otwartych zgłoszeń lub członków zespołu, którym przypisano najwięcej poprawek. Dzięki temu kierownicy ds. inżynierii uzyskują widok ogólny, który jest im potrzebny do dostrzegania trendów i efektywnego przydzielania zasobów.

Aby zapewnić programistom dostęp do wszystkich potrzebnych informacji, użyj funkcji ClickUp Task Dependencies. Gdy Amazon Q zgłosi problem, utwórz zadanie ClickUp i połącz je z pierwotnym wynikiem. Możesz wkleić ścieżkę pliku, numer linii i sugerowaną poprawkę bezpośrednio do opisu zadania. Dzięki temu programiści uzyskają pełny kontekst bez konieczności przełączania się między narzędziami.

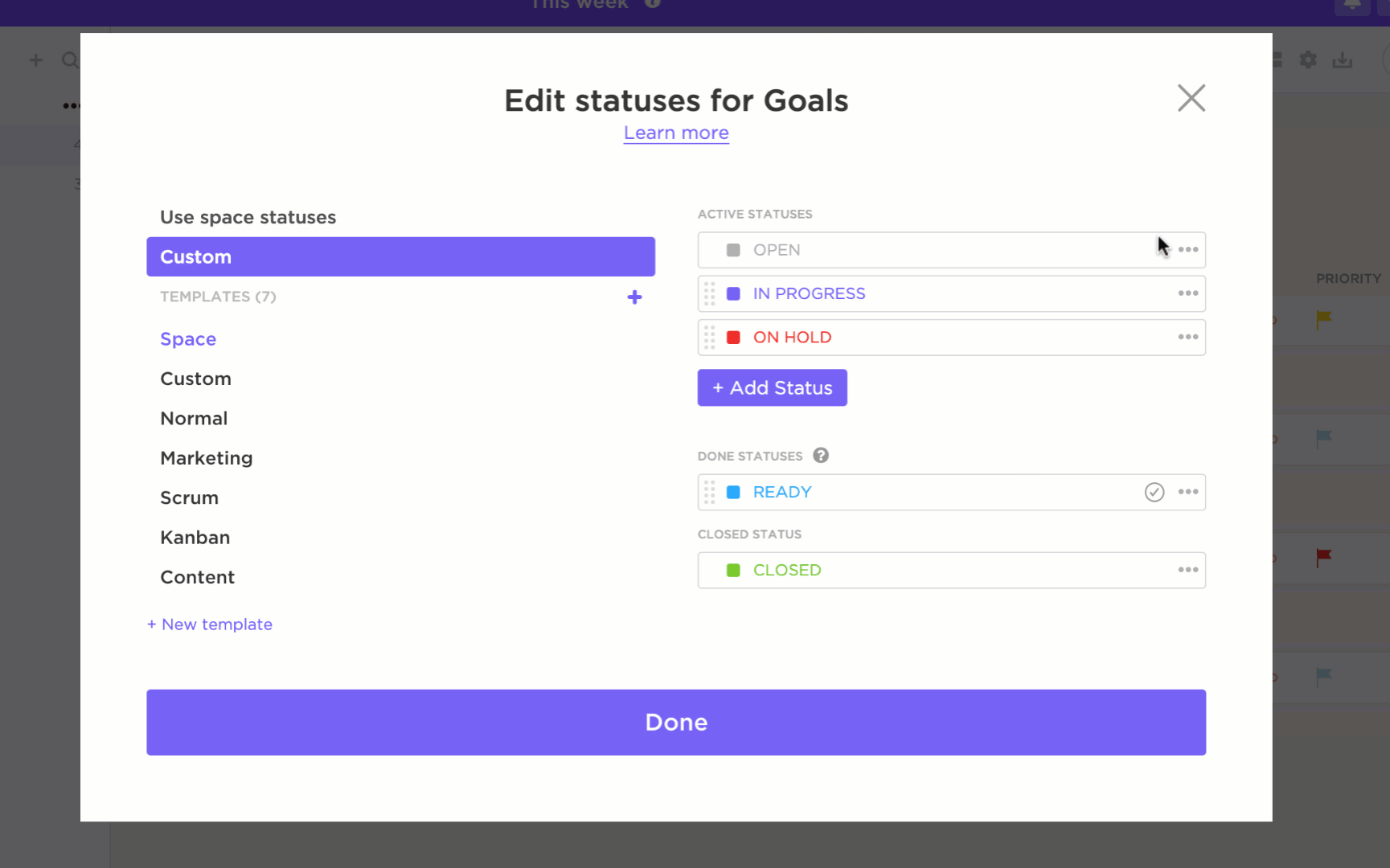

Na koniec śledź cały cykl życia luki w zabezpieczeniach za pomocą niestandardowych statusów ClickUp. Typowy cykl pracy może wyglądać następująco: Nowy → W trakcie przeglądu → W trakcie postępu → Naprawiony → Zweryfikowany. Dodając ostatni krok „Zweryfikowany”, masz pewność, że przed oficjalnym zamknięciem zadania zostanie przeprowadzone drugie skanowanie w celu potwierdzenia, że poprawka działa, tworząc zamknięty proces, w którym nic nie jest pozostawione przypadkowi. 🙌

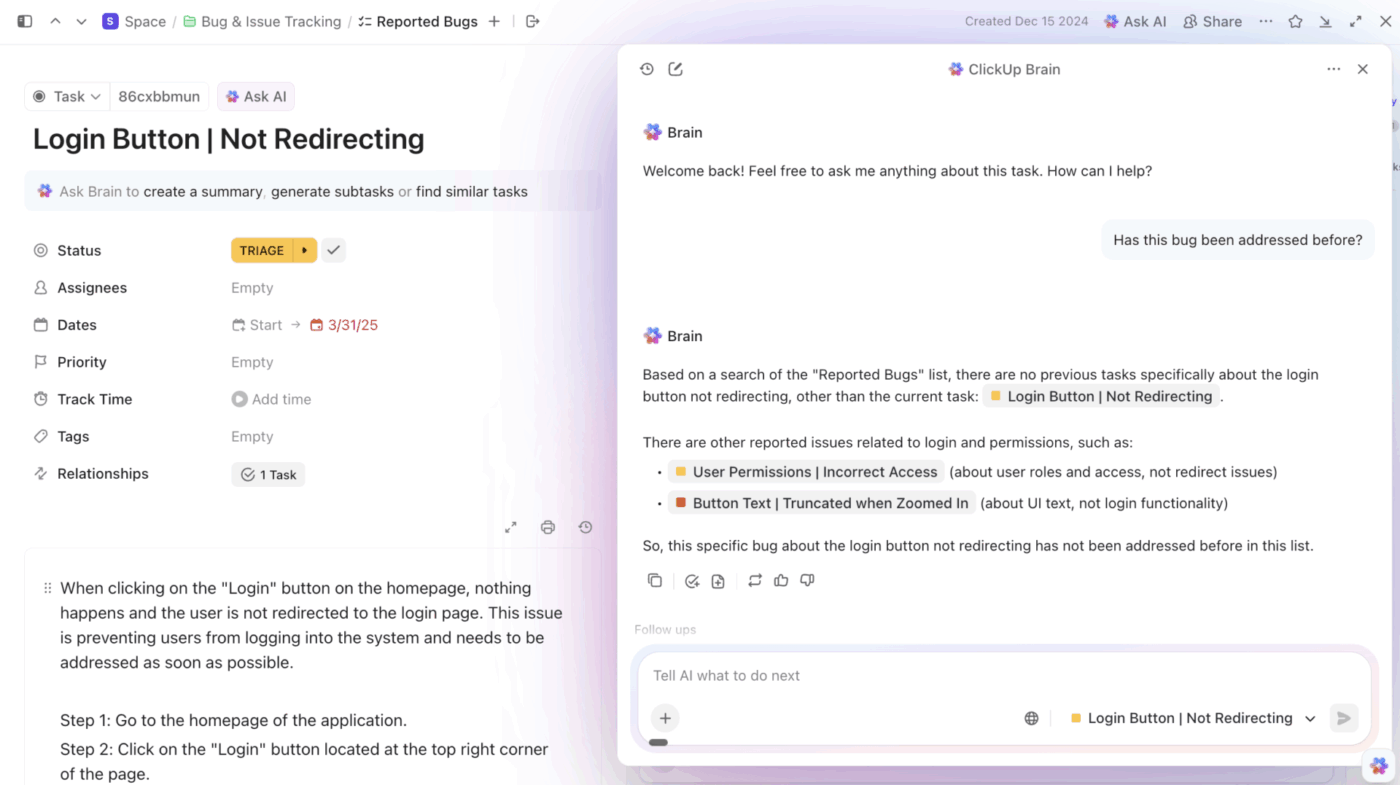

Dzięki ClickUp Brain, zintegrowanej, kontekstowej AI w ramach ClickUp, Twój zespół nie musi już szukać informacji. Wystarczy zadać pytanie Brain, a on przeszuka Twoje zadania ClickUp, pliki, czaty i połączone aplikacje, aby znaleźć potrzebne informacje!

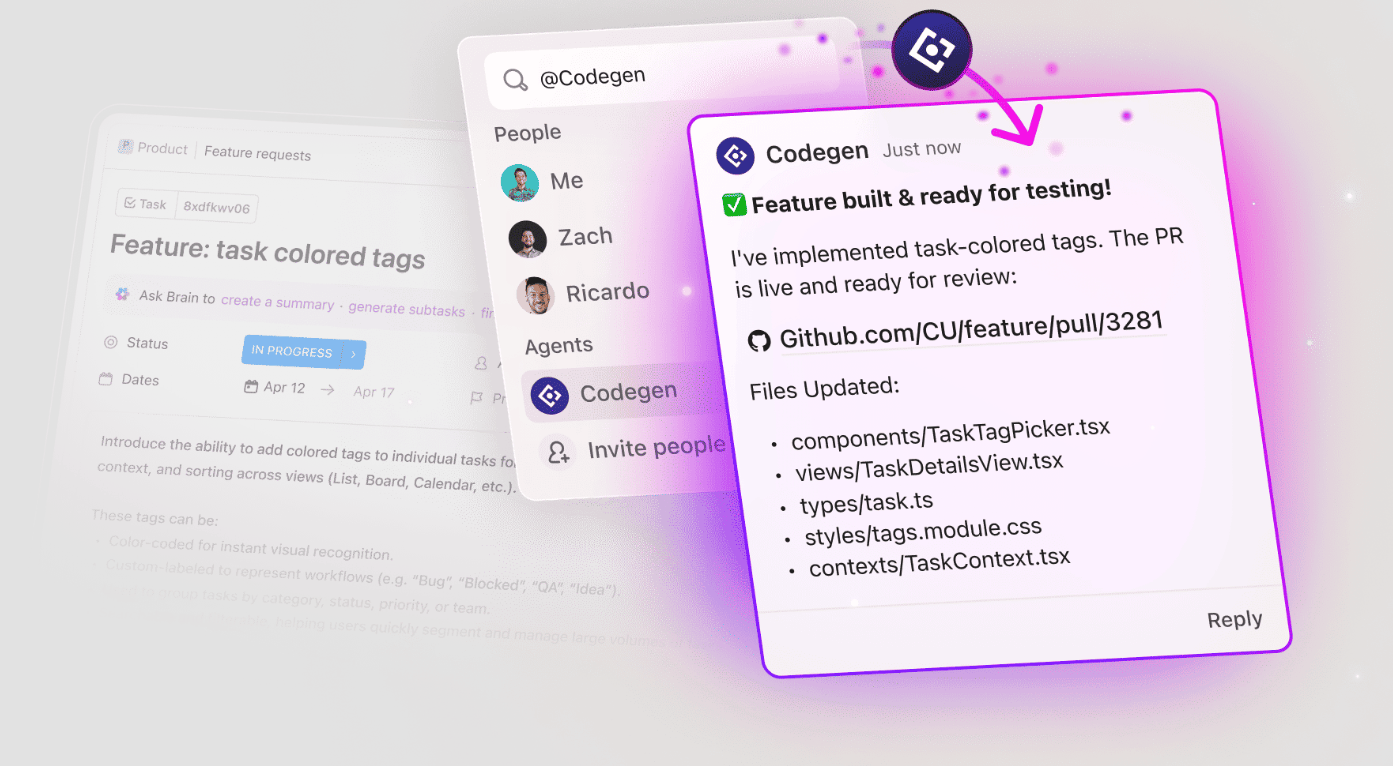

💡 Wskazówka dla profesjonalistów: Agent Codegen AI firmy ClickUp może pomóc w identyfikacji problemów w kodzie bez konieczności opuszczania obszaru roboczego ClickUp. Może on:

- Skanuj kod pod kątem znanych ryzykownych wzorców

- Oznaczaj typowe problemy związane z poprawnością

- Egzekwuj konwencje

- Podkreśl błędy logiczne, luki w zabezpieczeniach i nie tylko.

Najlepsze praktyki dotyczące bezpiecznych cykli pracy kodowania

Nawet najlepsze narzędzia bezpieczeństwa zawiodą, jeśli Twój zespół nie ma odpowiednich nawyków i nie stosuje właściwych cykli pracy. Jeśli programiści ignorują wyniki skanowania lub poprawki gromadzą się w niekończącym się zaległościach, Twoja inwestycja w narzędzia skanujące jest zmarnowana. Stworzenie zrównoważonych praktyk sprawia, że bezpieczeństwo staje się naturalną częścią codziennej rutyny Twojego zespołu.

Oto kilka najlepszych praktyk pozwalających stworzyć solidny i bezpieczny cykl pracy kodowania:

- Skanuj wcześnie i często: nie czekaj, aż potok CI/CD wykryje problemy. Zachęcaj swój zespół do przeprowadzania skanów bezpieczeństwa lokalnie, zanim jeszcze commitują swój kod. Jest to podstawowa zasada podejścia „shift-left”: wykrycie luki w zabezpieczeniach w IDE oznacza szybsze wprowadzenie poprawki i mniej blokowanych kompilacji w dalszej części procesu.

- Ustal SLA oparte na stopniu ważności: Nie wszystkie luki w zabezpieczeniach są jednakowe. Zdefiniuj jasne umowy dotyczące poziomu usług (SLA) dotyczące czasu reakcji w oparciu o stopień ważności. Na przykład krytyczne luki w zabezpieczeniach wymagają naprawy w ciągu 24 godzin, podczas gdy problemy o niskim stopniu ważności można rozwiązać w następnym sprincie.

- Uczyń poprawki częścią definicji zakończenia: funkcja lub historia użytkownika nie są naprawdę „zrobione”, dopóki wszystkie powiązane ustalenia dotyczące bezpieczeństwa o wysokim stopniu ważności nie zostaną rozwiązane. Wbuduj to oczekiwanie bezpośrednio w cykl pracy i listy kontrolne swojego zespołu.

- Regularnie przeglądaj ukryte wyniki: Twój zespół nieuchronnie ukryje niektóre wyniki jako fałszywe alarmy lub akceptowalne ryzyko. Jednak decyzje te nie powinny być ostateczne. Zaplanuj kwartalny przegląd, aby upewnić się, że ukrycie tych wyników jest nadal uzasadnione i nie stwarza nowego ryzyka.

- Śledź trendy, a nie tylko liczby: Pulpit nawigacyjny, który po prostu informuje o „47 otwartych lukach w zabezpieczeniach”, nie jest zbyt pomocny. Pomocny jest natomiast pulpit nawigacyjny, który pokazuje, że „w tym miesiącu liczba krytycznych ustaleń wzrosła o 20%”. Skorzystaj z pulpitów nawigacyjnych ClickUp, aby dostrzec znaczące wzorce w czasie i zająć się podstawowymi przyczynami.

- Połącz bezpieczeństwo z przeglądem kodu: uczyń bezpieczeństwo standardową częścią procesu przeglądu pull requestów. Osoba dokonująca przeglądu powinna sprawdzić, czy kod jest czysty i czy wszystkie nowe wyniki skanowania bezpieczeństwa zostały uwzględnione.

- Dokumentuj wyjątki: w niektórych przypadkach może nie być możliwe natychmiastowe usunięcie luki w zabezpieczeniach, zwłaszcza w starszej wersji kodu lub zależnościach stron trzecich. W takiej sytuacji należy udokumentować ryzyko i wszelkie środki ograniczające je w powiązanym zadaniu ClickUp. Twoja przyszła jaźń będzie Ci wdzięczna za ten kontekst.

💡 Wskazówka dla profesjonalistów: Konsekwentnie stosuj te najlepsze praktyki, korzystając z ClickUp.

- Zapewnij wszystkim członkom zespołu łatwy dostęp do standardów bezpiecznego kodowania i zasad dotyczących wyjątków, przechowując je w ClickUp Documents.

- Upewnij się, że kwartalne przeglądy bezpieczeństwa i audyty tłumienia nie zostaną zapomniane, konfigurując powtarzające się zadania ClickUp, aby automatycznie tworzyć zgłoszenia.

- Szybciej twórz dokumentację dotyczącą bezpieczeństwa lub podsumowuj trendy dotyczące luk w zabezpieczeniach na podstawie danych dotyczących zadań ClickUp, korzystając z ClickUp Brain. 📚

Stwórz bezpieczny cykl pracy kodowania w ClickUp

Bezpieczne kodowanie nie jest jednorazowym zadaniem ani oddzielną fazą rozwoju — jest to ciągła praktyka, która powinna być wpleciona w sposób, w jaki Twój zespół pisze, recenzuje i dostarcza kod. Dzięki wprowadzeniu skanowania luk w zabezpieczeniach bezpośrednio do środowiska IDE za pomocą Amazon Q Developer, możesz wykrywać problemy w najwcześniejszym możliwym momencie, kiedy kod jest jeszcze świeży w pamięci programisty. Sugestie poprawek generowane przez AI sprawiają, że bezpieczeństwo przestaje być uciążliwym obowiązkiem, a staje się częścią procesu twórczego opartego na współpracy.

Takie podejście sprawdza się najlepiej, gdy skanowanie odbywa się w środowisku IDE, w którym już pracują programiści. Łącząc wszystkie swoje zadania w jednym miejscu, takim jak ClickUp, tworzysz zamknięty system, w którym nic nie umknie Twojej uwadze. Automatyzacja zajmuje się powtarzalnymi, administracyjnymi częściami procesu, takimi jak wyzwalacze skanów i przekazywanie wyników. Dzięki temu Twój zespół może skupić się na ważnych decyzjach, które wymagają ludzkiej wiedzy.

Zespoły, które włączają bezpieczeństwo do codziennych cykli pracy, poświęcają mniej czasu na naprawianie pilnych problemów, a więcej na tworzenie nowych funkcji.

Chcesz zamknąć pętlę między wykrywaniem a naprawą? Zacznij bezpłatnie korzystać z ClickUp, aby zbudować bezpieczny cykl pracy związany z kodowaniem. ✨

Często zadawane pytania

Amazon Q oferuje wsparcie dla wielu głównych języków, w tym Java, Python, JavaScript i C#, ale głębokość analizy bezpieczeństwa może się różnić w zależności od języka i znanego ekosystemu luk w zabezpieczeniach.

W przypadku potwierdzonych fałszywych alarmów użyj reguł tłumienia w narzędziu i pamiętaj, aby udokumentować uzasadnienie w zadaniu ClickUp, aby decyzja była jasna dla przyszłych członków zespołu.

Powszechną najlepszą praktyką jest skonfigurowanie potoku tak, aby blokował kompilacje w przypadku krytycznych i poważnych wykrytych problemów. Wyświetlaj ostrzeżenia dotyczące problemów o średnim i niskim stopniu ważności, aby zachować równowagę między bezpieczeństwem a szybkością rozwoju.

Co tydzień przeglądaj otwarte luki w zabezpieczeniach w ramach planowania sprintu. Co kwartał przeprowadzaj dokładniejszy audyt ukrytych wyników i ogólnych trendów w zakresie bezpieczeństwa. /