Okta to znana marka w świecie zarządzania tożsamością dzięki solidnemu logowaniu jednokrotnemu, uwierzytelnianiu wieloskładnikowemu i narzędziom do zarządzania cyklem życia użytkowników.

Jest to jedna z najpopularniejszych platform do zarządzania bezpiecznym dostępem i zabezpieczania poufnych danych.

Jednak pomimo swoich zalet, ceny Okta mogą być wysokie w miarę rozwoju firmy. Proces konfiguracji jest skomplikowany, a możliwości dostosowywania i integracji są nieco ograniczone. Jeśli są to czynniki decydujące, masz inne opcje.

Istnieje kilka potężnych alternatyw dla Okta, które oferują większą elastyczność, korzystniejsze ceny i funkcje dostosowane do Twoich potrzeb.

W tym blogu omówimy najlepsze alternatywy dla Okta — od bogatych w funkcje rozwiązań dla przedsiębiorstw po elastyczne opcje open source — aby pomóc Ci znaleźć odpowiednie narzędzie do zarządzania tożsamością i dostępem dla Twojej organizacji.

Na co należy zwrócić uwagę w alternatywach dla Okta?

Wybranie pierwszej lepszej alternatywy dla Okta nie jest najlepszym posunięciem.

Około 90% firm zgłasza, że ich dane uwierzytelniające pojawiły się w dzienniku programu Stealer jeszcze przed naruszeniem bezpieczeństwa. To poważny sygnał ostrzegawczy.

Aby uniknąć tego rodzaju problemów i zwiększyć ogólny poziom bezpieczeństwa, potrzebujesz rozwiązania do zarządzania dostępem, które spełnia wszystkie wymagania, takie jak:

- Łatwość użytkowania i wdrożenia: Łatwe ustawienia i zarządzanie bez konieczności zatrudniania zespołu ekspertów, przejrzysty interfejs użytkownika i intuicyjny pulpit administratora, który usprawnia codzienne operacje

- Skalowalność: Wsparcie rozwoju firmy wraz z jej rozwojem, niezależnie od tego, czy masz 50, czy 5000 użytkowników, przy zachowaniu kosztów na rozsądnym poziomie

- Bezpieczeństwo i zgodność z przepisami: Zapewnienie solidnego uwierzytelniania wieloskładnikowego, kontroli dostępu użytkowników opartej na rolach, dzienników audytowych, szyfrowania danych, zaawansowanego wykrywania zagrożeń, oznaczania dzienników kradzieży oraz zgodności z SOC 2, HIPAA i RODO

- Wsparcie SSO i federacji: Umożliwia płynne logowanie jednokrotne i federację tożsamości poprzez standardy takie jak SAML i OIDC, przy zachowaniu scentralizowanej kontroli uwierzytelniania

- Integracje: płynne połączenie z Twoimi technologiami — systemami HR, platformami chmury i narzędziami zwiększającymi wydajność — dzięki gotowym łącznikom i interfejsom API, które minimalizują ręczną pracę

- Niestandardowe dostosowanie i elastyczność: Umożliwia precyzyjne dostosowanie przepływu użytkowników, ekranów logowania i zasad dostępu, aby lepiej dopasować je do logiki biznesowej firmy

- Przyjazność dla programistów: Dostarczanie interfejsów API, zestawów SDK i przejrzystej dokumentacji w celu wsparcia tworzenia niestandardowych systemów zarządzania cyklem pracy oraz osadzania funkcji tożsamości w aplikacjach

- Przejrzyste ceny: Oferujemy jasne, elastyczne modele cenowe — najlepiej oparte na rzeczywistym zużyciu lub wielopoziomowe — wraz z opcjonalnymi dodatkami, dzięki czemu płacisz tylko za to, czego potrzebujesz

👀 Czy wiesz, że... Liczba ataków złośliwego oprogramowania wzrosła o 58%. Jeśli nie zainwestowałeś jeszcze w oprogramowanie do zarządzania tożsamością i dostępem (IAM), teraz jest na to odpowiedni moment.

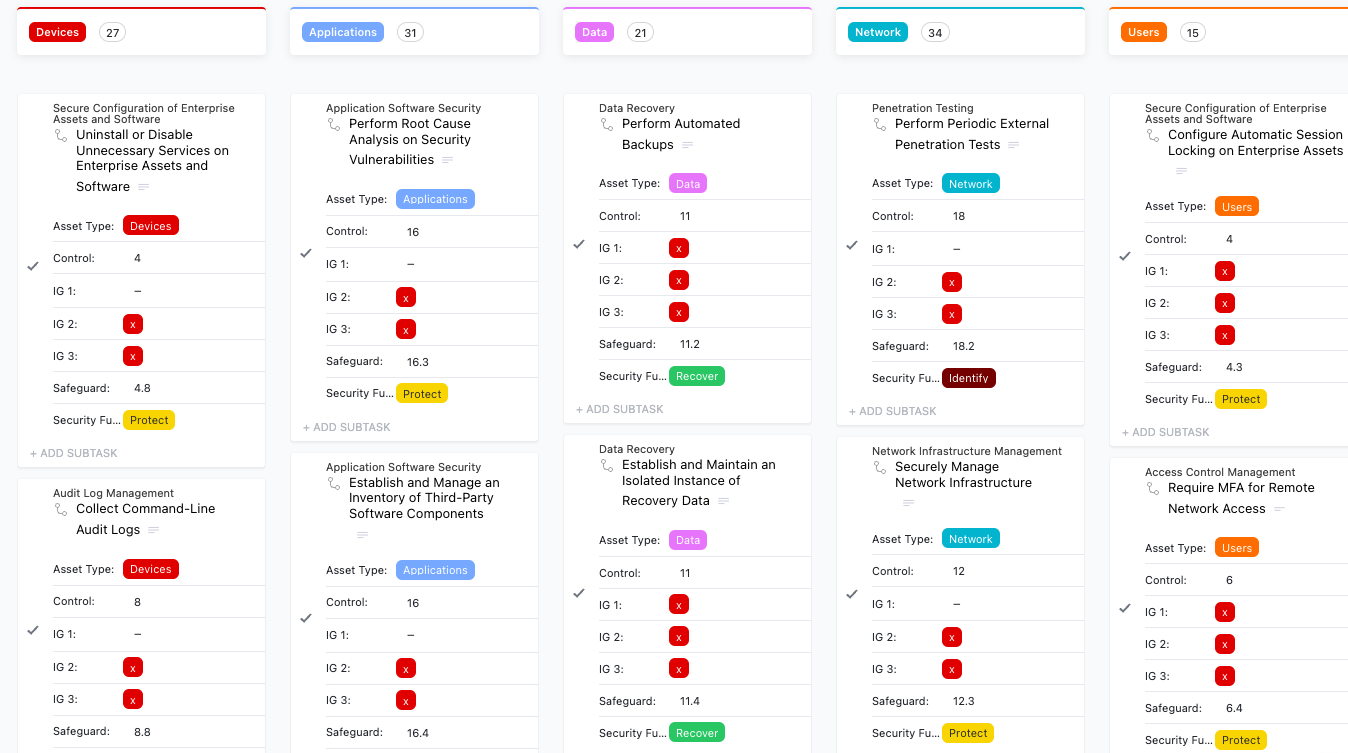

10 najlepszych alternatyw dla Okta w skrócie

Oto zestawienie najlepszych alternatyw dla Octa, oparte na ich strukturze, kluczowych funkcjach i cenach.

| Narzędzia | Najlepsze dla | Kluczowe funkcje | Ceny |

| Ping Identity | Przedsiębiorstwa SaaS | Ochrona tożsamości klientów, wykrywanie zagrożeń oparte na sztucznej inteligencji, autoryzacja pracowników i kontrola dostępu | Ceny zaczynają się od 3 USD miesięcznie za użytkownika |

| SailPoint | Średnie i duże przedsiębiorstwa | Automatyczne przydzielanie dostępu, narzędzia RBAC i zarządzanie urządzeniami | Niestandardowe ceny |

| OneLogin | Średnie przedsiębiorstwa | Zarządzanie cyklem życia tożsamości oparte na sztucznej inteligencji, uwierzytelnianie SmartFactor Authentication i głęboka integracja z systemami HR | Plany płatne zaczynają się od 6 USD miesięcznie; niestandardowe ceny dla przedsiębiorstw |

| Auth0 | Startupy i niezależni programiści | Niestandardowe przepływy logowania i logika uwierzytelniania oraz obsługa wielu frameworków i języków | Dostępny plan Free; niestandardowe ceny dla przedsiębiorstw |

| Microsoft Azure AD | Przedsiębiorstwa korzystające z ekosystemu Microsoft | Zasady dostępu warunkowego, uwierzytelnianie bez hasła za pomocą FIDO2, uwierzytelnianie biometryczne i identyfikacja zagrożeń | Free; płatne plany zaczynają się od 0,00325 USD/MAU |

| JumpCloud | Średnie i duże przedsiębiorstwa | Bezpieczeństwo oparte na modelu zerowego zaufania, uprawnienia ograniczone czasowo i scentralizowane egzekwowanie zasad | Plany płatne zaczynają się od 11 USD miesięcznie; niestandardowe ceny dla przedsiębiorstw |

| Keycloak | Przedsiębiorstwa | Samodzielny hosting, integracja z LDAP i Active Directory oraz niestandardowe przepływy logowania | Niestandardowe ceny |

| CyberArk | Średnie i duże przedsiębiorstwa | Ochrona kont uprzywilejowanych, agenci AI do oznaczania, przechowywanie haseł i rotacja | Niestandardowe ceny |

| ManageEngine | Hybrydowe zespoły IT | Monitorowanie aktywności logowania i generowanie raportów użytkowania | Plany płatne zaczynają się od 104 USD miesięcznie |

| Cisco Duo | Enterprise | Odporne na phishing uwierzytelnianie wieloskładnikowe, adaptacyjne zasady dostępu i weryfikacja stanu urządzeń | Free; płatne plany zaczynają się od 3 USD miesięcznie |

Jak oceniamy oprogramowanie w ClickUp

Nasz zespół redakcyjny stosuje przejrzysty, poparty badaniami i niezależny od dostawców proces, dzięki czemu możesz mieć pewność, że nasze rekomendacje opierają się na rzeczywistej wartości produktów.

Oto szczegółowy opis tego , jak oceniamy oprogramowanie w ClickUp.

10 najlepszych alternatyw dla Okta

Teraz już wiesz, na co zwrócić uwagę przed wyborem rozwiązania do zarządzania dostępem.

Przyjrzyjmy się kilku konkurentom Okta, którzy spełniają te wymagania. Porównamy ich funkcje, ograniczenia, ceny i wszystko inne, co pomoże Ci znaleźć odpowiednią platformę.

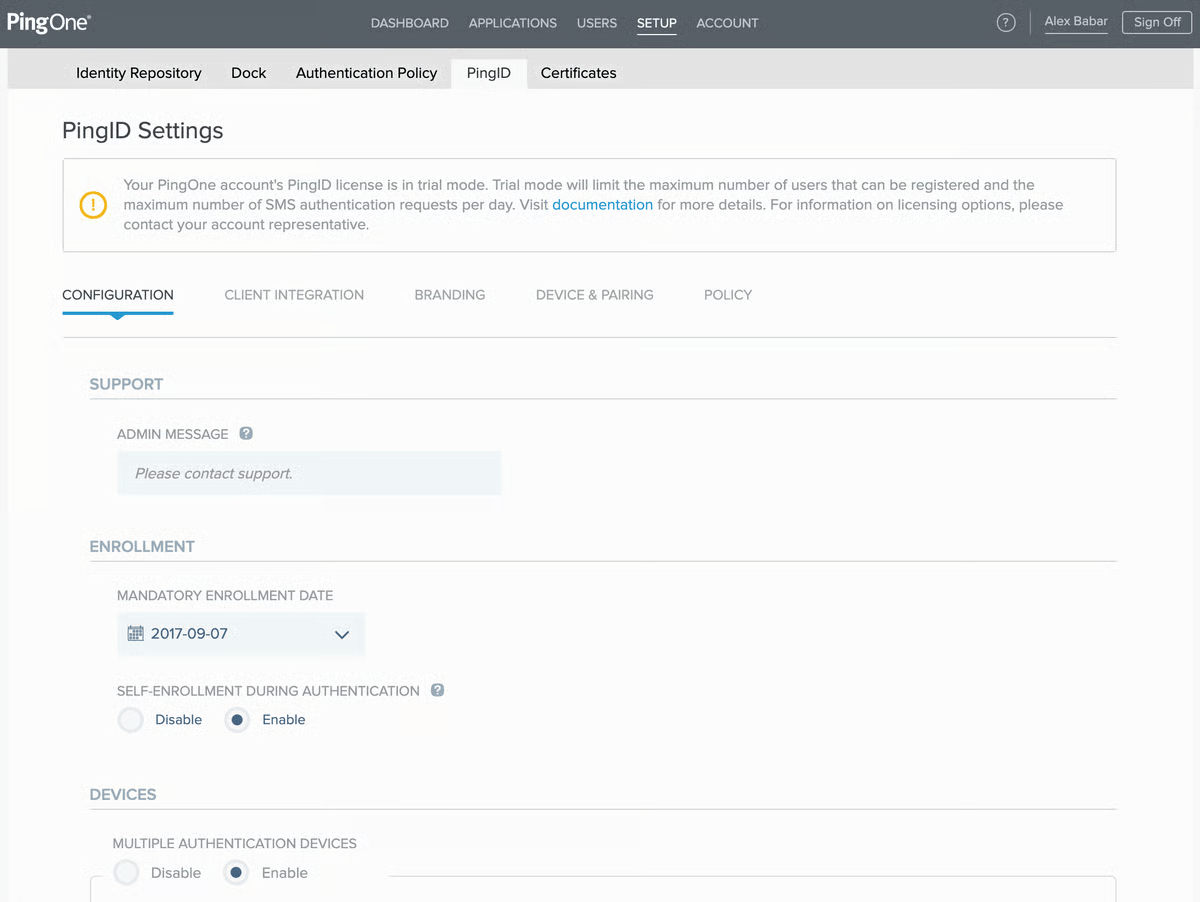

1. Ping Identity (najlepsze rozwiązanie do zabezpieczania tożsamości klientów na platformach SaaS)

Około 94% organizacji twierdzi, że ich klienci nie kupiliby od nich produktów, gdyby nie zapewniono im odpowiedniej ochrony danych osobowych. Okta zapewnia solidną ochronę tożsamości, ale Ping Identity idzie o krok dalej, oferując zarządzanie tożsamością i dostępem klientów. Zapewnia precyzyjną kontrolę dostępu, uwierzytelnianie uwzględniające ryzyko oraz adaptacyjne uwierzytelnianie wieloskładnikowe (MFA), pomagając chronić dane klientów w każdym punkcie kontaktu bez uszczerbku dla komfortu użytkowania.

W przeciwieństwie do Okta, Ping zapewnia większą elastyczność w zakresie wdrażania stosu tożsamości. Niezależnie od tego, czy chodzi o środowisko lokalne, chmurę czy hybrydowe, jest to idealne rozwiązanie dla przedsiębiorstw SaaS o złożonych potrzebach infrastrukturalnych.

Ping oferuje również wsparcie dla pojedynczego logowania, uwierzytelniania bez hasła, federacji tożsamości (SAML, OIDC) oraz zarządzania tożsamością pracowników. Architektura oparta na API sprawia, że rozwiązanie jest wysoce konfigurowalne i można je dostosować do innych aplikacji korporacyjnych.

Najlepsze funkcje Ping Identity

- Łatwa integracja z API, starszymi wersjami i nowoczesnymi aplikacjami

- Wykrywaj zagrożenia w czasie rzeczywistym dzięki analizom opartym na sztucznej inteligencji

- Uprość cykle pracy związane z tożsamością dzięki otwartemu API

- Egzekwuj zasady w czasie rzeczywistym we wszystkich punktach kontaktu tożsamości zarówno dla klientów, jak i pracowników

- Wspieraj zdecentralizowane tożsamości, aby zapewnić użytkownikom większą kontrolę nad ich danymi i oferować płynne logowanie do wielu aplikacji i platform

Limity Ping Identity

- Funkcje Ping Authorize i Ping Directory mogą wydawać się dość skomplikowane

- Synchronizacja dostępu w czasie rzeczywistym jest często wolniejsza niż w przypadku innych konkurentów Okta

Ceny Ping Identity

Klient:

- Niezbędne: Od 35 000 USD rocznie

- Dodatkowo: Od 50 000 USD rocznie

Pracownicy:

- Niezbędne: 3 USD/miesiąc na użytkownika

- Dodatkowo: 6 USD miesięcznie za użytkownika

Oceny i recenzje Ping Identity

- G2: 4,4/5 (ponad 100 recenzji)

- Capterra: 4,7/5 (ponad 30 recenzji)

Co mówią o Ping Identity prawdziwi użytkownicy?

Recenzja G2 mówi:

Jedną z najbardziej pomocnych funkcji, jaką znalazłem w ping indentity, jest to, że zapewnia użytkownikowi wiele rozwiązań dla SaaS (Security as a Service). Produkty ping identities, takie jak ping federate, ping access, ping directory i ping id, to produkty, nad którymi pracowałem i które uznałem za bardzo przyjazne dla administratorów.

Jedną z najbardziej pomocnych funkcji, jaką znalazłem w ping indentity, jest to, że zapewnia użytkownikowi wiele rozwiązań dla SaaS (Security as a Service). Produkty ping identities, takie jak ping federate, ping access, ping directory i ping id, to produkty, nad którymi pracowałem i które uważam za bardzo przyjazne dla administratorów.

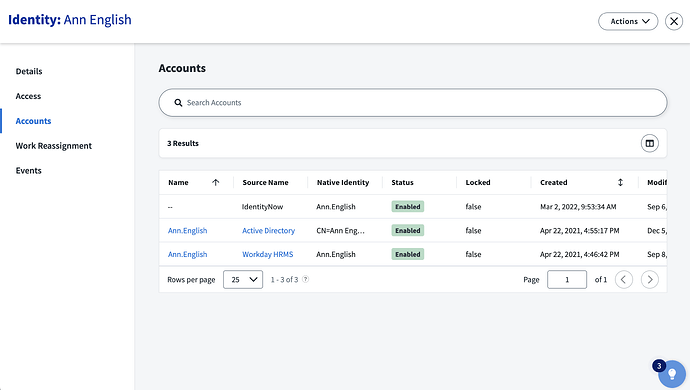

2. SailPoint (najlepsze rozwiązanie do automatyzacji uprawnień dostępu i przydzielania użytkowników)

Podczas gdy Okta wyróżnia się w zarządzaniu dostępem i uwierzytelnianiu użytkowników, SailPoint idzie o krok dalej, oferując automatyzację okresowej certyfikacji dostępu. Dzięki temu użytkownicy mają zawsze odpowiedni poziom dostępu, co pomaga spełnić wymagania dotyczące zgodności.

SailPoint automatyzuje również procesy wdrażania i usuwania użytkowników, zapewniając terminowe i dokładne zmiany dostępu w momencie dołączenia użytkowników do firmy, zmiany stanowiska lub odejścia z firmy. Otrzymujesz również zaawansowane modelowanie ról i zarządzanie nimi, co pozwala na precyzyjną kontrolę uprawnień użytkowników, dzięki czemu dostęp mają tylko uprawnieni użytkownicy.

Najlepsze funkcje SailPoint

- Zarządzaj tożsamościami użytkowników w chmurze i systemach lokalnych

- Zautomatyzuj przyznawanie i odbieranie uprawnień dostępu

- Usprawnij efektywne zarządzanie dostępem dla wszystkich użytkowników i egzekwuj ścisłą kontrolę tożsamości dzięki kontrolom opartym na zasadach

- Przeprowadzaj regularne przeglądy dostępu, aby zapewnić zgodność z przepisami oraz wykrywać i reagować na zagrożenia związane z dostępem w czasie rzeczywistym

- Modeluj i przypisuj role za pomocą zaawansowanych narzędzi RBAC

- Wspieraj zarządzanie urządzeniami, łącząc tożsamości z punktami końcowymi i zachowaj zgodność dzięki zaawansowanym funkcjom raportowania i kontroli zgodności IT

Ograniczenia SailPoint

- Użytkownicy zgłaszają wolniejsze reakcje zespołu technicznego, co może powodować utrudnienia

- Recenzje wskazują na pewne problemy z pamięcią podręczną tego narzędzia

Ceny SailPoint

- Niestandardowe ceny

Oceny i recenzje SailPoint

- G2: 4,4/5 (ponad 100 recenzji)

- Capterra: zbyt mało recenzji

Co o SailPoint mówią prawdziwi użytkownicy?

Recenzent Capterra pisze:

Podoba mi się proaktywność funkcji, takich jak powiadamianie o naruszeniach zasad i wielopoziomowy proces zatwierdzania wniosków. Reaktywne mechanizmy kontroli, takie jak certyfikaty, są pomocne w zakresie, w jakim angażują użytkowników. Nie skaluje się dobrze w dużych środowiskach lub gdy dane nie są w 100% czyste. Na przykład mamy wiele niepowiązanych kont, co nie jest dobrze obsługiwane w przypadku certyfikacji.

Podoba mi się proaktywność funkcji, takich jak powiadamianie o naruszeniach zasad i wielopoziomowy system zatwierdzania wniosków. Reaktywne mechanizmy kontroli, takie jak certyfikaty, są pomocne w zakresie, w jakim angażują użytkowników. Nie skaluje się dobrze w dużych środowiskach lub gdy dane nie są w 100% czyste. Na przykład mamy wiele nieskorelowanych kont, co nie jest dobrze obsługiwane w przypadku certyfikacji.

🧠 Ciekawostka: Około 52% zidentyfikowanych luk w zabezpieczeniach jest związanych z początkowymi punktami dostępu. Dlatego tak ważna jest ścisła kontrola nad tworzeniem, zarządzaniem i dezaktywacją tożsamości użytkowników.

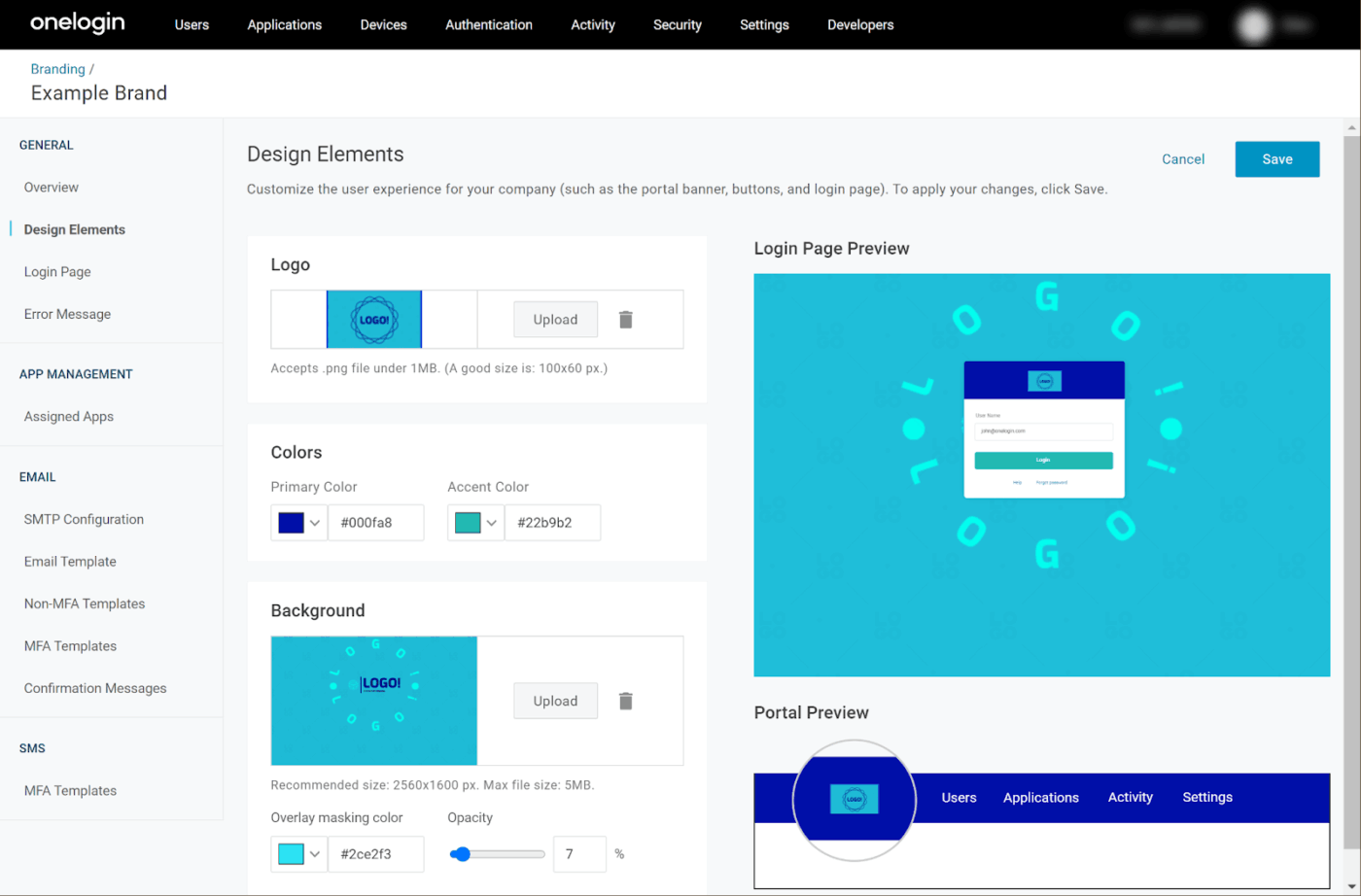

3. OneLogin (najlepszy do zarządzania cyklem życia tożsamości)

OneLogin to solidna alternatywa dla Okta, szczególnie jeśli zależy Ci na lepszym zarządzaniu cyklem życia użytkowników i przyjaznym dla użytkownika interfejsem. Oferuje dynamiczne przydzielanie uprawnień użytkownikom, automatyczne cofanie uprawnień oraz synchronizację katalogów w czasie rzeczywistym zarówno w chmurze, jak i w systemach lokalnych.

Narzędzie to ściśle integruje narzędzia bezpieczeństwa cyklu życia z systemami HR, dzięki czemu proces wdrażania i odejścia pracowników przebiega płynnie i bezpiecznie.

Usprawnia również zarządzanie dostępem dzięki uwierzytelnianiu SmartFactor Authentication, które wykracza poza standardowe uwierzytelnianie wieloskładnikowe (MFA), oceniając zaufanie urządzenia, lokalizację i zachowanie użytkownika. Wbudowana sztuczna inteligencja Vigilance AI monitoruje aktywność logowania w czasie rzeczywistym, wykrywając zagrożenia tożsamości i reagując na nie, a adaptacyjne egzekwowanie zasad pomaga zwiększyć bezpieczeństwo bez spowalniania pracy zespołu.

Najlepsze funkcje OneLogin

- Usprawnij dostęp dzięki pojedynczemu logowaniu we wszystkich aplikacjach i na wszystkich urządzeniach

- Bezpieczne zarządzanie dostępem uprzywilejowanym dzięki kontroli dostępu opartej na rolach i dziennikach audytowych

- Uprość proces przydzielania i odbierania uprawnień użytkownikom dzięki zautomatyzowanym cyklom pracy

- Zmniejsz obciążenie pracą działu IT, minimalizując ręczne wnioski o dostęp i zatwierdzanie

- Zwiększ gotowość do zapewnienia zgodności dzięki wbudowanym funkcjom raportowania i przeglądów dostępu

Ograniczenia OneLogin

- Niektóre zaawansowane funkcje administracyjne mogą wymagać rozszerzeń

- Funkcje MFA mogą czasami zawierać błędy

Ceny OneLogin

- Zaawansowane: 6 USD/miesiąc na użytkownika

- Profesjonalna: 12 USD/miesiąc za użytkownika

- Ekspert: 21 USD/miesiąc za użytkownika

- Tożsamość B2B: Ceny niestandardowe

Oceny i recenzje OneLogin

- G2: 4,4/5 (ponad 280 recenzji)

- Capterra: 4,6/5 (ponad 90 recenzji)

Co mówią o OneLogin prawdziwi użytkownicy?

Interfejs użytkownika jest łatwy w obsłudze i zawiera wszystkie funkcje, które pomogą Twojej organizacji osiągnąć cele związane z logowaniem jednokrotnym. Oprócz tego posiada kilka bardzo przydatnych funkcji, takich jak logowanie jednokrotne na pulpit i smarthooks, które zapewniają dodatkową wartość i poprawiają komfort użytkowania.

Interfejs użytkownika jest łatwy w obsłudze i posiada wszystkie funkcje, które pomogą Twojej organizacji osiągnąć cele związane z logowaniem jednokrotnym. Oprócz tego posiada kilka bardzo przydatnych funkcji, takich jak logowanie jednokrotne na pulpit i smarthooks, które mogą zapewnić dodatkową wartość i poprawić komfort użytkowania.

🌳 Alternatywy open source dla Okta

Alternatywy open source dla Okta Zastanawiasz się nad rezygnacją z komercyjnych rozwiązań do zarządzania tożsamością i dostępem (IAM), takich jak Okta, na rzecz rozwiązań open source?

To fantastyczny pomysł, jeśli zależy Ci na większej kontroli, elastyczności i chcesz pożegnać się z powtarzającymi się opłatami licencyjnymi.

Istnieje kilka naprawdę solidnych opcji open source, które mogą obsłużyć wszystko, od podstawowego uwierzytelniania po złożone potrzeby przedsiębiorstw. Na przykład Keycloak jest bardzo popularnym wyborem, oferującym solidne funkcje pojedynczego logowania (SSO), uwierzytelniania wieloskładnikowego (MFA) oraz kompleksowego zarządzania użytkownikami, a wszystko to wspierane przez silną społeczność i firmę Red Hat.

Jest też Authentik, który szybko zyskuje popularność dzięki nowoczesnemu podejściu, elastycznej konstrukcji i łatwości obsługi, co czyni go doskonałym rozwiązaniem dla tożsamości hostowanej samodzielnie. A jeśli tworzysz nowoczesne aplikacje natywne dla chmury, zwłaszcza z wykorzystaniem mikrousług, Zitadel jest potężnym konkurentem, który kładzie nacisk na bezpieczeństwo i skalowalność.

Pamiętaj jednak, że chociaż oprogramowanie open source zapewnia niesamowitą swobodę, oznacza to również, że będziesz samodzielnie odpowiedzialny za hosting, utrzymanie i wsparcie systemu.

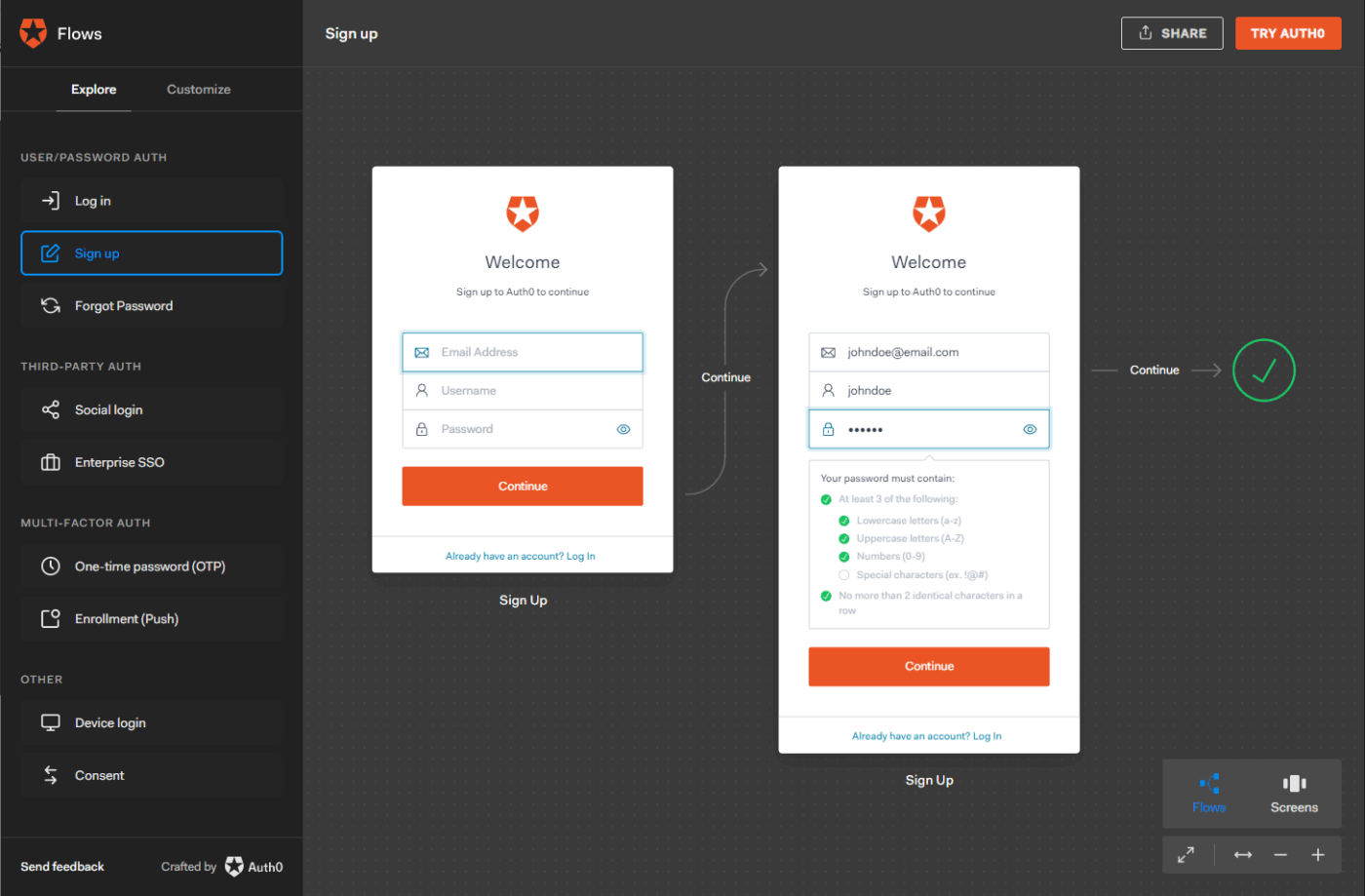

4. Auth0 (najlepsze rozwiązanie dla programistów, umożliwiające dostosowanie uwierzytelniania)

Złośliwi aktorzy przeprowadzają 11,5 ataku na minutę, a dzięki dostępowi do kodu źródłowego, infrastruktury i krytycznych systemów programiści są bardzo wartościowym celem. Wybrana platforma zarządzania dostępem musi mieć funkcje ukierunkowane na programistów, a Okta może nie spełniać tego wymogu.

Auth0 — obecnie część Okta, ale nadal działająca niezależnie — oferuje podejście bardziej zorientowane na programistów niż jej nadrzędna firma. Potężne interfejsy API i elastyczne zestawy SDK pozwalają zespołom programistów na płynną integrację tożsamości z aplikacjami bez uszczerbku dla komfortu użytkowania i bezpieczeństwa. Podczas gdy Okta jest bardziej zorientowana na przedsiębiorstwa i sztywna, Auth0 zapewnia programistom narzędzia i swobodę tworzenia bezpiecznych przepływów uwierzytelniania dostosowanych do konkretnych zastosowań.

To oprogramowanie oferuje również inne solidne funkcje bezpieczeństwa, takie jak wykrywanie anomalii, ochrona przed botami i zapobieganie atakom brute force. Narzędzia te pomagają proaktywnie blokować zagrożenia, zanim się nasilą.

Najlepsze funkcje Auth0

- Twórz niestandardowe przepływy logowania za pomocą potężnych interfejsów API i zestawów SDK oraz zabezpieczaj aplikacje dzięki opcjom logowania bez hasła, biometrycznego i za pomocą mediów społecznościowych

- Dostosuj logikę uwierzytelniania za pomocą reguł i działań

- Wykrywaj i blokuj zagrożenia dzięki wbudowanej funkcji wykrywania anomalii, ochronie przed botami i innym wbudowanym zabezpieczeniom danych

- Zarządzaj aplikacjami wielodostępnymi z izolowanymi magazynami użytkowników

- Kategoryzuj użytkowników dzięki zaawansowanej segmentacji użytkowników i etykietowaniu metadanych

- Szybka integracja tożsamości dzięki wsparciu wielu języków i frameworków

- Skaluj uwierzytelnianie w aplikacjach globalnych dzięki wysokiej dostępności

Ograniczenia Auth0

- Bezpłatne i niższe plany mają ścisłe ograniczenia API

- Synchronizacja z integracjami innych firm może być trudna

Ceny Auth0

- B2B Do 25 000 aktywnych użytkowników miesięcznie: Free Forever Essential: 150 USD/miesiąc Professional: 800 USD/miesiąc Enterprise: Niestandardowe ceny

- Do 25 000 aktywnych użytkowników miesięcznie: Free Forever

- Niezbędne: 150 USD/miesiąc

- Profesjonalna: 800 USD/miesiąc

- Enterprise: Niestandardowe ceny

- B2C Do 25 000 aktywnych użytkowników miesięcznie: Free Forever Essential: 35 USD/miesiąc Professional: 240 USD/miesiąc Enterprise: Ceny niestandardowe

- Do 25 000 aktywnych użytkowników miesięcznie: Free Forever

- Niezbędne: 35 USD/miesiąc

- Profesjonalna: 240 USD/miesiąc

- Enterprise: Niestandardowe ceny

- Do 25 000 aktywnych użytkowników miesięcznie: Free Forever

- Niezbędne: 150 USD/miesiąc

- Profesjonalna: 800 USD/miesiąc

- Enterprise: Niestandardowe ceny

- Do 25 000 aktywnych użytkowników miesięcznie: Free Forever

- Niezbędne: 35 USD/miesiąc

- Profesjonalna: 240 USD/miesiąc

- Enterprise: Niestandardowe ceny

Oceny i recenzje Auth0

- G2: 4,3/5 (ponad 200 recenzji)

- Capterra: 4,6/5 (ponad 120 recenzji)

Co mówią o Auth0 prawdziwi użytkownicy?

Recenzent Capterra pisze:

Bezpieczeństwo, naprawdę wysokie bezpieczeństwo. Nie musiałem ręcznie kodować funkcji takich jak limity API, uwierzytelnianie wieloskładnikowe i tym podobne. Wszystko było gotowe od razu po uruchomieniu. Cena. Przykro mi to mówić, ale jeśli porównam cenę Auth0 dla startupu, poleciłbym tańszą opcję do testów. Wszystko jest w porządku z Auth0, z wyjątkiem ceny.

Bezpieczeństwo, naprawdę bezpieczeństwo. Nie musiałem ręcznie kodować funkcji takich jak limity API, uwierzytelnianie wieloskładnikowe i tym podobne. Wszystko było gotowe od razu po uruchomieniu. Cena. Przykro mi to mówić, ale jeśli porównam cenę Auth0 dla startupu, poleciłbym tańszą opcję do testów. Wszystko jest w porządku z Auth0, z wyjątkiem ceny.

👀 Czy wiesz, że... Tożsamości maszyn przewyższają obecnie liczbą tożsamości ludzkich w stosunku 80 do 1.

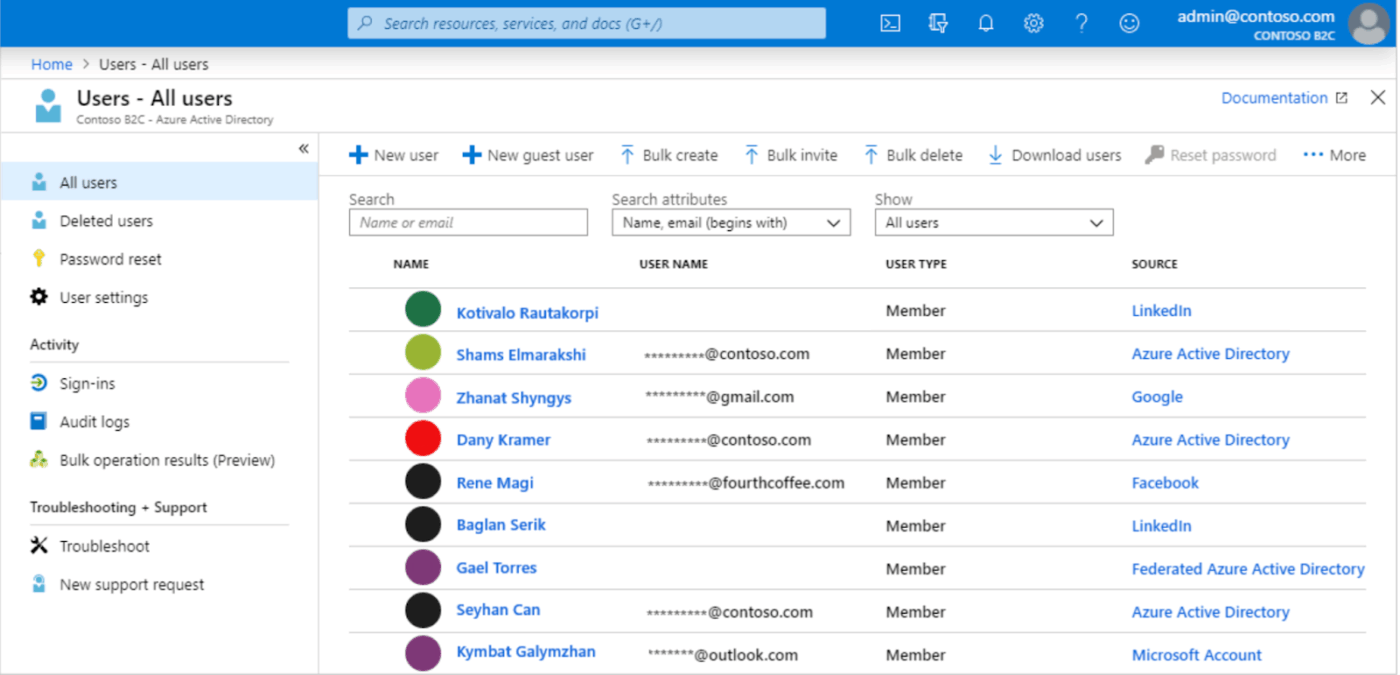

5. Microsoft Azure Active Directory (Azure AD) (najlepsze rozwiązanie dla firm korzystających z ekosystemu Microsoft)

Microsoft Azure Active Directory (obecnie Microsoft Entra ID) wyróżnia się jako wiodąca platforma bezpieczeństwa tożsamości, oferująca większą integrację z ekosystemami przedsiębiorstw w porównaniu z Okta. Oparte na solidnej infrastrukturze chmury Microsoft, oprogramowanie to umożliwia płynne logowanie jednokrotne (SSO), uwierzytelnianie wieloskładnikowe i dostęp warunkowy, wbudowane natywnie w środowiska Microsoft 365, Azure i Windows.

W przeciwieństwie do Okta, Microsoft Azure Active Directory jest częścią szerszego pakietu zabezpieczeń i narzędzi zwiększających wydajność. Oferuje również szczegółowe zasady dostępu warunkowego i adaptacyjne uwierzytelnianie oparte na ryzyku. Ta alternatywa dla Okta jest szczególnie odpowiednia, jeśli korzystasz już z ekosystemu Microsoft.

Najlepsze funkcje Microsoft Azure Active Directory (Azure AD)

- Wdrażaj zasady dostępu warunkowego oparte na ryzyku użytkownika i urządzenia w czasie rzeczywistym oraz automatyzuj przydzielanie uprawnień użytkownikom, przeglądy dostępu i cykle pracy

- Korzystaj z uwierzytelniania bez hasła dzięki FIDO2, biometrii i aplikacji Microsoft Authenticator

- Monitoruj zagrożenia tożsamości i reaguj na nie za pomocą Microsoft Defender i Sentinel

- Zintegruj się głęboko z Microsoft 365, aby odblokować funkcje Microsoft Teams, takie jak bezpieczny dostęp dla gości i uprawnienia dla konkretnych aplikacji

- Uprość zgodność z przepisami dzięki wbudowanym narzędziom do raportowania i zarządzania

Limity usługi Microsoft Azure Active Directory (Azure AD)

- Pełny dostęp do funkcji jest ograniczony, jeśli narzędzia Microsoft nie są Twoim głównym ekosystemem

- Małe firmy mogą czuć się przytłoczone zbyt dużą liczbą funkcji

Ceny usługi Microsoft Azure Active Directory (Azure AD)

- Pierwszych 50 000 aktywnych użytkowników miesięcznie: Free

- Premium 1 (ponad 50 000 aktywnych użytkowników miesięcznie): 0,00325 USD/aktywnych użytkowników miesięcznie

- Premium 2 (ponad 50 000 aktywnych użytkowników miesięcznie): 0,01625 USD/aktywnych użytkowników miesięcznie

Oceny i recenzje Microsoft Azure Active Directory (Azure AD)

- G2: 4,4/5 (ponad 30 recenzji)

- Capterra: 4,8/5 (ponad 40 recenzji)

Co użytkownicy mówią o Microsoft Azure Active Directory (Azure AD)?

Recenzja G2 mówi:

Jest to bardzo przydatne w procesach zarządzania użytkownikami i kontroli domen w naszej firmie. Ponadto bardzo łatwo integruje się z różnymi systemami. Na przykład można je zintegrować z O365, pisząc dowolną politykę.

Jest to bardzo przydatne w procesach zarządzania użytkownikami i kontroli domen w naszej firmie. Ponadto bardzo łatwo integruje się z różnymi systemami. Na przykład można je zintegrować z O365, pisząc dowolną politykę.

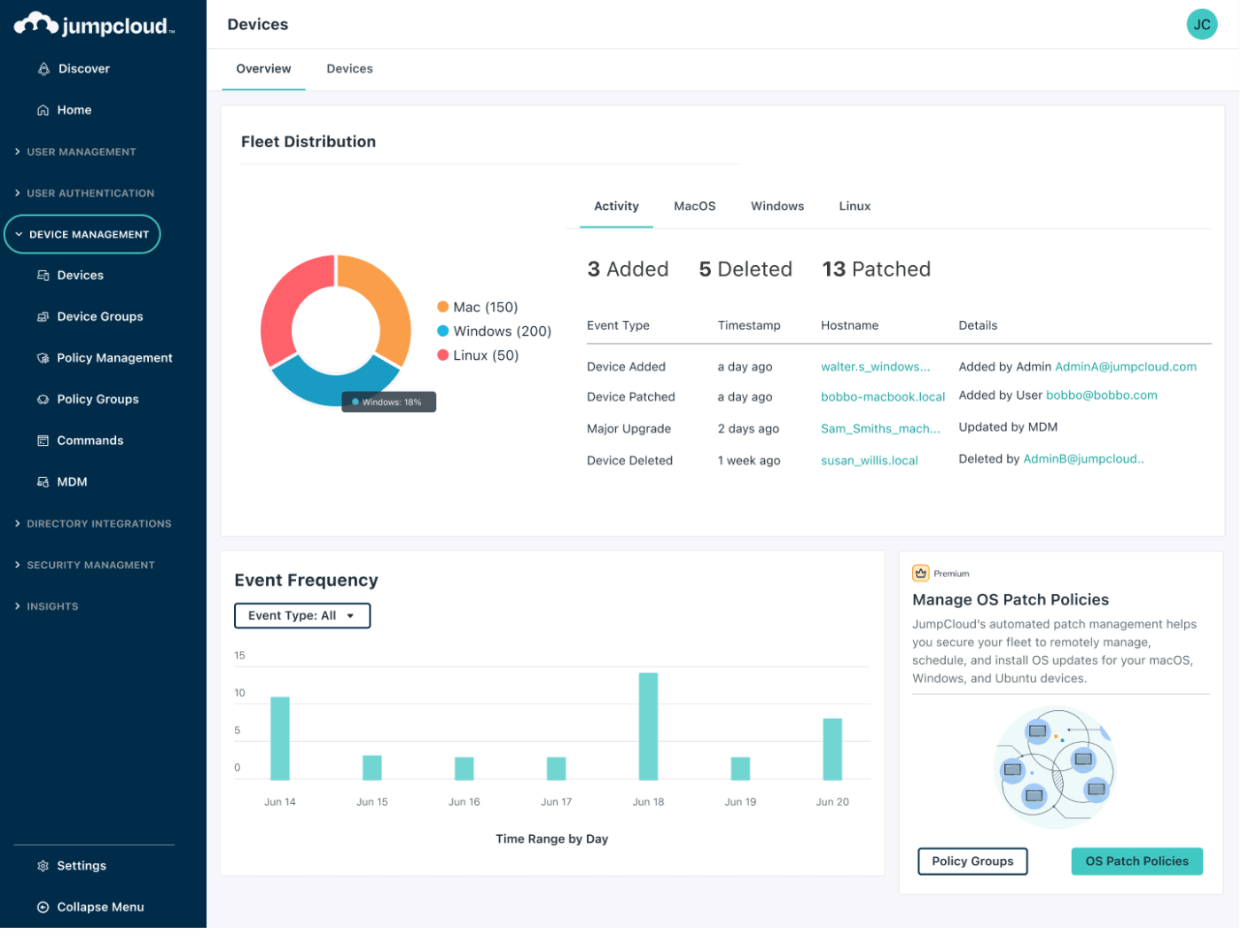

6. JumpCloud (najlepszy do wdrożenia modelu bezpieczeństwa zero-trust)

Nadużycie uprawnień uprzywilejowanych wyzwala 74% wszystkich naruszeń bezpieczeństwa danych. JumpCloud pomaga zmniejszyć to ryzyko dzięki modelowi bezpieczeństwa opartemu na zerowym zaufaniu. Przed udzieleniem uprawnień stale weryfikuje tożsamość użytkownika, stan urządzenia i kontekst dostępu, zmniejszając powierzchnię ataku na każdym kroku.

W porównaniu z bardziej odizolowanym podejściem Okta do tożsamości, JumpCloud łączy zarządzanie użytkownikami, bezpieczeństwo urządzeń i kontrolę dostępu w jednej platformie natywnej dla chmury. Twój zespół IT zyskuje pełną widoczność i kontrolę bez dodatkowej złożoności.

JumpCloud upraszcza również bezpieczny dostęp dostawców dzięki szczegółowym, ograniczonym czasowo uprawnieniom i scentralizowanemu egzekwowaniu zasad. Ponadto zarządzanie punktami końcowymi na wielu platformach (Windows, macOS, Linux) sprawia, że JumpCloud jest głównym konkurentem Okta w środowiskach hybrydowych.

Najlepsze funkcje JumpCloud

- Zarządzaj użytkownikami, urządzeniami i dostępem z jednej konsoli opartej na chmurze

- Włącz wsparcie dla wielu platform dla systemów Windows, macOS i Linux

- Zapewnij bezpieczną zdalną autoryzację dzięki szczegółowym uprawnieniom opartym na rolach i prawom dostępu użytkowników

- Usprawnij dostęp dostawców dzięki ograniczonym czasowo poświadczeniom i ścieżkom audytu

- Zintegruj SSO i MFA w aplikacjach w chmurze i lokalnych

- Zautomatyzuj proces przydzielania i odbierania uprawnień użytkownikom w różnych usługach

- Zastosuj ujednolicone zasady na wszystkich urządzeniach w zakresie aktualizacji, szyfrowania i zgodności z przepisami

Limity JumpCloud

- Wstępna konfiguracja może być skomplikowana, jeśli nie masz dużego doświadczenia w korzystaniu z oprogramowania do zarządzania dostępem

- Wstępnie skonfigurowane ustawienia pojedynczego logowania nie zawsze są dokładne i wymagają dostosowania

Ceny JumpCloud

- Zarządzanie urządzeniami: 11 USD miesięcznie za użytkownika

- SSO: 13 USD/miesiąc na użytkownika

- Core Directory: 15 USD/miesiąc na użytkownika

- Enterprise: Ceny niestandardowe

- Dla dostawców usług zarządzanych (MSP): Ceny niestandardowe

Oceny i recenzje JumpCloud

- G2: 4,5/5 (ponad 3200 recenzji)

- Capterra: 4,7/5 (ponad 200 recenzji)

Co mówią o JumpCloud prawdziwi użytkownicy?

Recenzja G2 mówi:

Korzystam z Jumpcloud jako scentralizowanego rozwiązania IAM do zarządzania dostępem do aplikacji i urządzeń. Intensywnie pracowałem nad wdrożeniem aplikacji, aby umożliwić funkcjonalność SSO, która zapewnia użytkownikom płynny i niezawodny dostęp do funkcji.

Korzystam z Jumpcloud jako scentralizowanego rozwiązania IAM do zarządzania dostępem do aplikacji i urządzeń. Intensywnie pracowałem nad wdrożeniem aplikacji, aby umożliwić użytkownikom płynny i niezawodny dostęp do funkcji dzięki funkcji SSO.

📮ClickUp Insight: Przełączanie się między zadaniami po cichu obniża wydajność Twojego zespołu. Nasze badania pokazują, że 42% zakłóceń w pracy wynika z przełączania się między platformami, zarządzania e-mailami i przeskakiwania między spotkaniami. A co, gdybyś mógł wyeliminować te kosztowne zakłócenia?

ClickUp łączy cykle pracy (i czat) w jednej, usprawnionej platformie. Uruchamiaj zadania i zarządzaj nimi z poziomu czatu, dokumentów, tablic i nie tylko, a funkcje oparte na sztucznej inteligencji zapewniają połączenie, możliwość wyszukiwania i zarządzanie kontekstem!

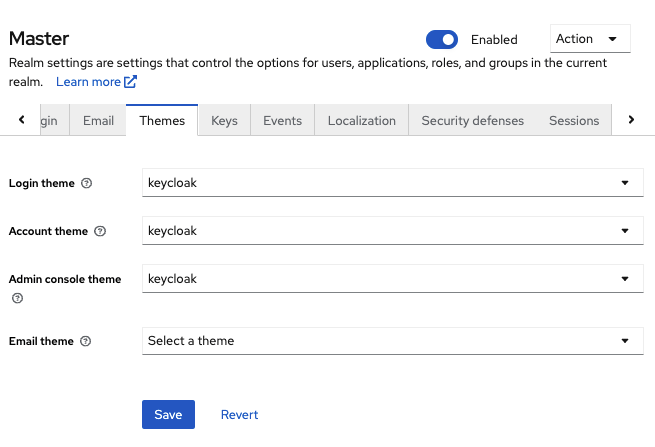

7. Keycloak (najlepsze rozwiązanie do samodzielnego hostingu zarządzania tożsamością i dostępem)

Jedną z największych wad Okta jest jego sztywność, która utrudnia dostosowanie do indywidualnych potrzeb. Z drugiej strony Keycloak to otwarta platforma do zarządzania dostępem, która oferuje dużą elastyczność i pełną samodzielną obsługę bez uzależnienia od dostawcy i opłat licencyjnych. Doskonale nadaje się dla organizacji, które chcą mieć kontrolę, oszczędność i bezpieczeństwo w całkowicie samodzielnie zarządzanym środowisku.

Ta platforma zarządzania dostępem integruje się płynnie z LDAP i Active Directory, obsługuje niestandardowych dostawców tożsamości oraz dostosowuje przepływ logowania i interfejsy użytkownika do Twoich potrzeb.

Najważniejsze funkcje Keycloak

- Wdrażaj standardowe protokoły, takie jak OAuth2, OpenID Connect i SAML

- Wprowadź uwierzytelnianie wieloskładnikowe dla dodatkowego bezpieczeństwa

- Dostosuj przepływ logowania, motywy i interfejsy użytkownika

- Zarządzaj użytkownikami, rolami i uprawnieniami za pomocą centralnej konsoli administratora

- Wsparcie logowania za pomocą serwisów społecznościowych, takich jak Google, Facebook i Twitter

- Wdrażaj lokalnie lub w dowolnym środowisku chmury, aby uzyskać pełną kontrolę

- Zautomatyzuj przydzielanie użytkowników dzięki pośrednictwu tożsamości i federacji

- Rozszerz funkcjonalność za pomocą niestandardowych wtyczek i interfejsów API REST

Ograniczenia Keycloak

- Wymaga długiego czasu nauki obsługi i dostosowania ustawień

- Do zarządzania i utrzymania może być potrzebna wiedza specjalistyczna wewnątrz firmy

Ceny Keycloak

- Niestandardowe ceny

Oceny i recenzje Keycloak

- G2: Brak dostępnych recenzji

- Capterra: Brak dostępnych recenzji

Co mówią o Keycloak prawdziwi użytkownicy?

Recenzent serwisu Reddit pisze:

Wstępna konfiguracja jest nieco irytująca, ale nie jest zbyt skomplikowana. Po pierwszej instalacji/konfiguracji nie musiałem wykonywać żadnych czynności konserwacyjnych. Używam tego rozwiązania od 3 lat. Muszę powiedzieć, że uruchamianie (jeśli konieczne jest ponowne uruchomienie) jest dość powolne, chociaż nie badałem żadnych ustawień HA.

Wstępna konfiguracja jest nieco irytująca, ale nie jest zbyt skomplikowana. Po pierwszej instalacji/konfiguracji nie musiałem wykonywać żadnych czynności konserwacyjnych. Używam tego rozwiązania od 3 lat. Muszę przyznać, że uruchamianie (jeśli konieczne jest ponowne uruchomienie) jest dość powolne, chociaż nie badałem żadnych ustawień wysokiej dostępności.

📖 Przeczytaj również: Przykłady cyklu pracy i przypadki użycia

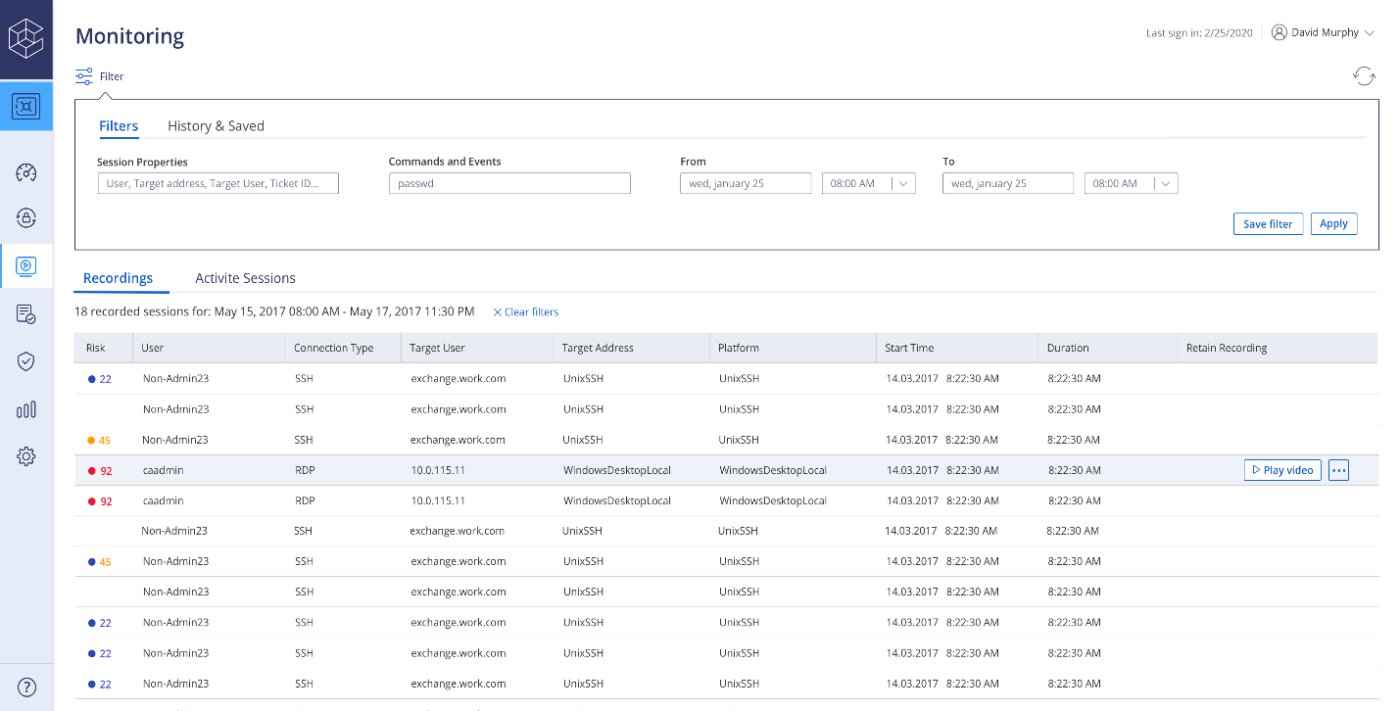

8. CyberArk (najlepszy do integracji zarządzania tożsamością z narzędziami bezpieczeństwa danych)

Około 68% firm twierdzi, że słaba synchronizacja między oprogramowaniem do zarządzania tożsamością, narzędziami bezpieczeństwa i systemami bezpieczeństwa osłabia ich zdolność do wykrywania ataków. CyberArk wypełnia tę krytyczną lukę, oferując silniejszą alternatywę dla Okta poprzez połączenie zarządzania dostępem uprzywilejowanym z zaawansowanym bezpieczeństwem tożsamości.

Integruje się płynnie z szerokim zakresem narzędzi IT i bezpieczeństwa, zapewniając większą widoczność i kontrolę w całym środowisku. Ponadto jego skalowalna architektura wspiera wdrożenia hybrydowe i w chmurze, dzięki czemu doskonale nadaje się do zmieniających się potrzeb organizacyjnych.

Najlepsze funkcje CyberArk

- Chroń konta uprzywilejowane za pomocą zaawansowanych kontroli dostępu

- Monitoruj i rejestruj sesje uprzywilejowane w czasie rzeczywistym

- Zautomatyzuj wykrywanie zagrożeń i reagowanie na nadużycia poświadczeń

- Zabezpiecz zdalny dostęp dostawców i podmiotów zewnętrznych dzięki szczegółowym uprawnieniom

- Korzystaj z bezpiecznych agentów AI, aby w czasie rzeczywistym sygnalizować i reagować na wszelkie nieautoryzowane dostępy

- Skonfiguruj przechowywanie i rotację haseł dla kont zawierających poufne informacje

Ograniczenia CyberArk

- System rotacji haseł często działa nieprawidłowo

- Znalezienie konkretnych procedur w dokumentacji produktu jest trudne

Ceny CyberArk

- Niestandardowe ceny

Oceny i recenzje CyberArk

- G2: 4,4/5 (ponad 190 recenzji)

- Capterra: 4,3/5 (ponad 20 recenzji)

Co o CyberArk mówią prawdziwi użytkownicy?

Recenzent Capterra pisze:

Bardzo dobrze jest mieć wszystkie swoje konta i hasła scentralizowane w bezpieczny sposób, strona jest bardzo intuicyjna i przyjazna dla użytkownika. Nie zdarza się to często, ale od czasu do czasu synchronizacja haseł dla kilku kont nie działa i musimy skontaktować się z zespołem administratorów Cyberark, aby to sprawdzić.

Bardzo dobrze jest mieć wszystkie swoje konta i hasła scentralizowane w bezpieczny sposób, strona jest bardzo intuicyjna i przyjazna dla użytkownika. Nie zdarza się to często, ale od czasu do czasu synchronizacja haseł dla kilku kont nie działa i musimy skontaktować się z zespołem administratorów Cyberark, aby to sprawdzić.

🧠 Ciekawostka: Najpopularniejszym hasłem na świecie nadal jest „123456”. Pomimo ciągłych ostrzeżeń o jego podatności na ataki, używa go ponad 23 miliony kont na całym świecie.

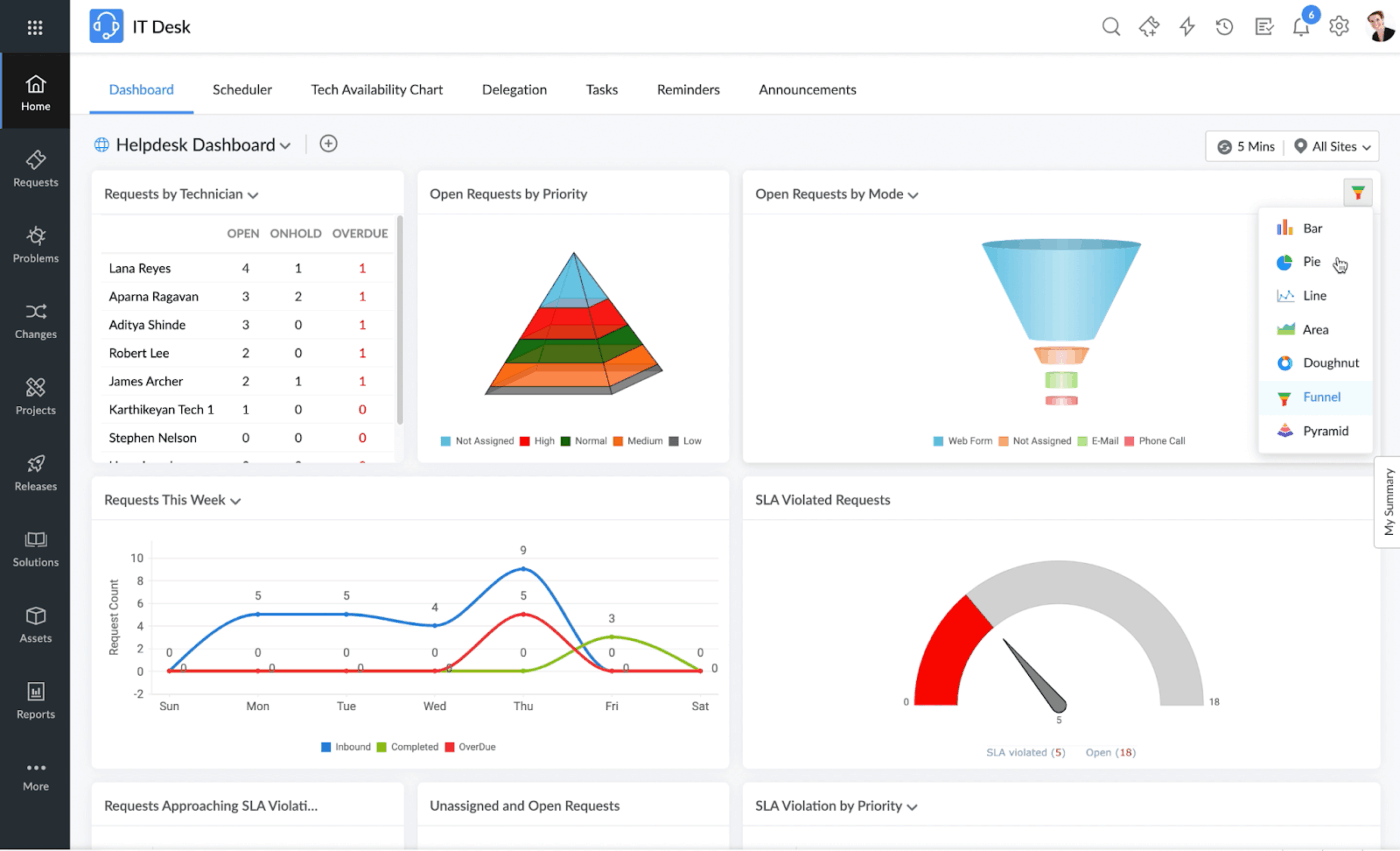

9. ManageEngine (najlepsze dla zespołów IT pracujących w środowisku hybrydowym)

ManageEngine integruje zarządzanie urządzeniami z dostępem do tożsamości, zapewniając płynną kontrolę nad użytkownikami i punktami końcowymi.

Oprócz zarządzania tożsamością i dostępem otrzymujesz pojedyncze logowanie, uwierzytelnianie wieloskładnikowe i szczegółowe ścieżki audytu. Rozwiązanie zapewnia wsparcie dla środowisk hybrydowych dzięki integracji lokalnej i z chmurą oraz oferuje solidną kontrolę dostępu opartą na rolach.

Możesz nawet tworzyć niestandardowe aplikacje o niskim poziomie kodowania do zarządzania bezpieczeństwem i wdrażać je lokalnie.

Najlepsze funkcje ManageEngine

- Wsparcie dla hybrydowych środowisk IT dzięki elastycznym opcjom wdrażania

- Zintegruj płynnie z Active Directory, Azure AD i LDAP

- Monitoruj aktywność logowania i generuj szczegółowe raporty audytowe

- Zastosuj kontrolę dostępu opartą na rolach, aby egzekwować zasadę minimalnych uprawnień

Ograniczenia ManageEngine

- Niektóre zaawansowane zadania konfiguracyjne, takie jak integracja niestandardowych wtyczek, wymagają dodatkowej dokumentacji i bezpośredniego wsparcia

- To oprogramowanie do zarządzania tożsamością jest droższe niż inne produkty konkurencyjne Okta

Ceny ManageEngine

- Profesjonalna: Od 104 USD/miesiąc za chmurę

- Enterprise: Ceny zaczynają się od 124 USD miesięcznie za chmurę

- UEM: od 139 USD/miesiąc za chmurę

- Bezpieczeństwo: Ceny zaczynają się od 205 USD miesięcznie za chmurę

(W przypadku rozwiązań lokalnych dostępne są wyłącznie ceny roczne i wieczne)

Oceny i recenzje ManageEngine

- G2: 4,4/5 (ponad 2600 recenzji)

- Capterra: 4,4/5 (ponad 220 recenzji)

Co mówią o ManageEngine prawdziwi użytkownicy?

Możliwość automatycznego tworzenia kopii zapasowych konfiguracji zapewnia zgodność z przepisami i umożliwia śledzenie zmian w urządzeniach sieciowych w czasie rzeczywistym, a ponadto posiada przyjazny dla użytkownika interfejs.

Możliwość automatycznego tworzenia kopii zapasowych konfiguracji zapewnia zgodność z przepisami i umożliwia śledzenie zmian w urządzeniach sieciowych w czasie rzeczywistym, a ponadto posiada przyjazny dla użytkownika interfejs.

💟 Szukasz najlepszych alternatyw dla Okta dla małych firm?

Dla małych firm istnieje kilka świetnych alternatyw dla Okta, które nie nadwyrężą budżetu i są łatwiejsze w użyciu. JumpCloud to fantastyczna opcja typu „wszystko w jednym” do zarządzania użytkownikami, urządzeniami i dostępem z chmury.

Jeśli korzystasz już z Microsoft 365, Microsoft Entra ID (tak obecnie nazywa się Azure AD) jest oczywistym wyborem, ponieważ doskonale się integruje. OneLogin jest często nazywany „Okta-lite” i jest prostszy w konfiguracji, idealny, jeśli korzystasz głównie z chmury.

A jeśli szukasz naprawdę niedrogiego rozwiązania zapewniającego dobre bezpieczeństwo, warto sprawdzić miniOrange lub Duo Security, które oferuje silne uwierzytelnianie wieloskładnikowe.

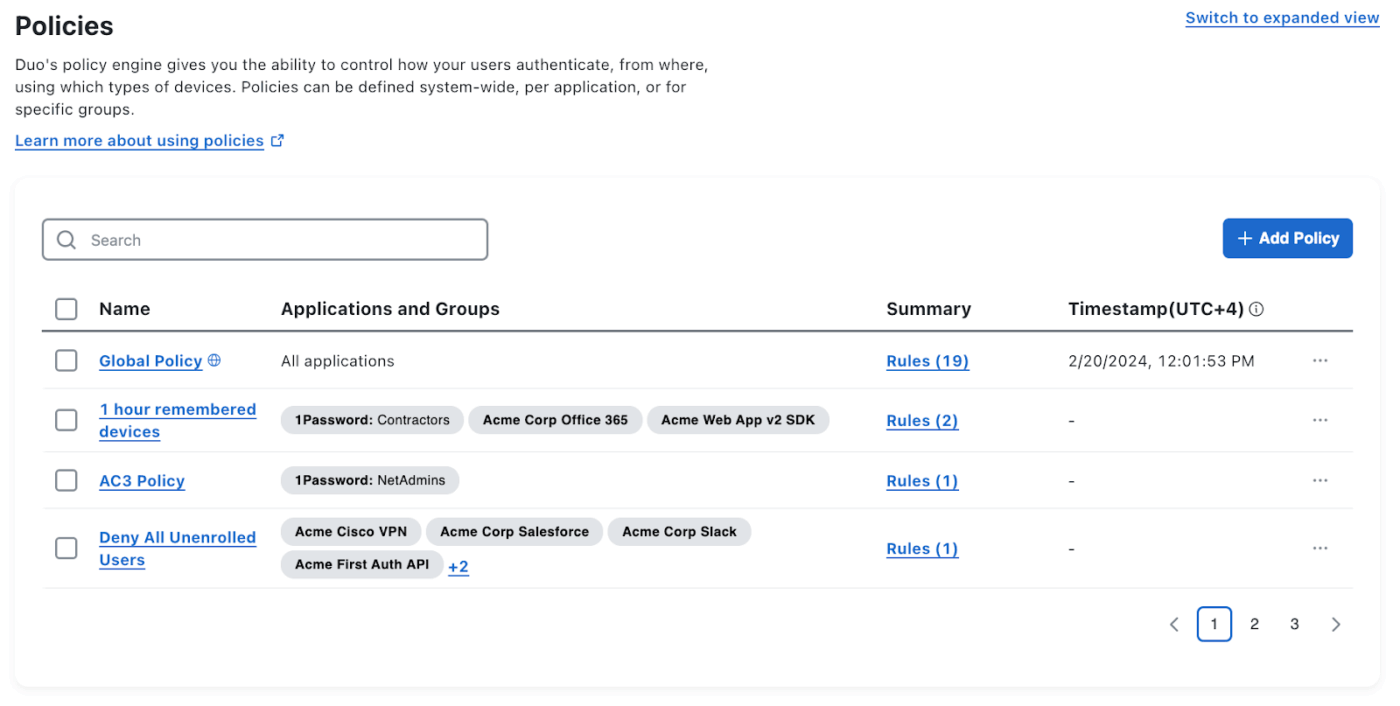

10. Cisco Duo (najlepsze rozwiązanie do zapobiegania atakom phishingowym)

Liczba ataków phishingowych opartych na poświadczeniach wzrosła o 703%, a samo poleganie na Okta może nie wystarczyć do ochrony Twojej firmy. Potrzebujesz rozwiązania do zarządzania tożsamością, które priorytetowo traktuje zapobieganie phishingowi. Cisco Duo właśnie to zapewnia.

Duo jest niezwykle przyjazny dla użytkownika i oferuje odporne na phishing uwierzytelnianie wieloskładnikowe. Dzięki wsparciu dla FIDO2 i WebAuthn Duo pomaga blokować dostęp, nawet jeśli dane uwierzytelniające zostaną skradzione. Wspierany przez solidny ekosystem bezpieczeństwa Cisco, oferuje również adaptacyjne zasady dostępu, kontrole stanu urządzeń oraz płynną integrację z aplikacjami w chmurze i lokalnymi.

Najlepsze funkcje Cisco Duo

- Wdrażaj adaptacyjne zasady dostępu oparte na ryzyku użytkownika i urządzenia

- Sprawdź stan urządzenia przed udzieleniem dostępu do aplikacji

- Włącz bezpieczne logowanie SSO w chmurze i aplikacjach lokalnych

- Łatwa integracja z sieciami VPN, RDP, platformami chmury i starszymi wersjami systemów

Limity Cisco Duo

- Platforma korzysta z usług zewnętrznych dostawców tożsamości w celu zapewnienia pełnych usług katalogowych

- Podstawowe funkcje raportowania mogą okazać się niewystarczające w przypadku złożonych wymagań dotyczących zgodności

Ceny Cisco Duo

- Free Forever

- Podstawowe funkcje: 3 USD miesięcznie za użytkownika

- Zaleta: 6 USD miesięcznie na użytkownika

- Premier: 9 USD/miesiąc na użytkownika

Oceny i recenzje Cisco Duo

- G2: 4,5/5 (ponad 390 recenzji)

- Capterra: 4,7/5 (ponad 530 recenzji)

Co mówią o Cisco Duo prawdziwi użytkownicy?

Recenzja TrustRadius mówi:

Aplikacja dla użytkowników końcowych jest bardzo łatwa w użyciu. Nigdy nie otrzymaliśmy żadnych skarg od członków zespołu nieposiadających wiedzy technicznej dotyczących problemów z korzystaniem z Cisco Duo. Ogólna kontrola administracyjna jest dobra, ale sugerowałbym zapewnienie większej kontroli, takiej jak możliwość ustawienia niestandardowych limitów czasu dla powiadomień MFA i czasu ich zatwierdzania, co byłoby pomocne w sytuacjach, w których użytkownicy mogą potrzebować więcej lub mniej czasu na odpowiedź.

Aplikacja dla użytkowników końcowych jest bardzo łatwa w użyciu. Nigdy nie mieliśmy żadnych skarg od członków zespołu nieposiadających wiedzy technicznej dotyczących problemów z korzystaniem z Cisco Duo. Ogólna kontrola administracyjna jest dobra, ale sugerowałbym zapewnienie większej kontroli, takiej jak możliwość ustawienia niestandardowych limitów czasu dla powiadomień MFA i czasu ich zatwierdzania, co byłoby pomocne w sytuacjach, w których użytkownicy mogą potrzebować więcej lub mniej czasu na odpowiedź.

📖 Przeczytaj również: Przykłady wdrażania nowych pracowników

Inne narzędzia do zarządzania cyklem pracy i bezpieczeństwa

Wszystkie powyższe produkty konkurencyjne Okta oferują niesamowite funkcje zarządzania tożsamością. Brakuje im jednak całościowej struktury zarządzania projektami w zakresie cyberbezpieczeństwa.

Zamiast korzystać z wielu narzędzi do zarządzania tożsamością, wybierz ClickUp, aplikację do pracy, która ma wszystko.

Dzięki zautomatyzowanym cyklom pracy, wbudowanej sztucznej inteligencji, kontroli dostępu i konfigurowalnym pulpitom platforma pomaga organizacjom zarządzać audytami, reagowaniem na incydenty, przeglądami dostępu i zadaniami związanymi z zapewnieniem zgodności — wszystko w jednym miejscu.

Rozwiązanie to płynnie integruje się również z popularnymi narzędziami, takimi jak Slack, GitHub i Google Workspace, dzięki czemu stanowi idealne centrum dowodzenia dla bezpiecznej, wielofunkcyjnej pracy zespołowej.

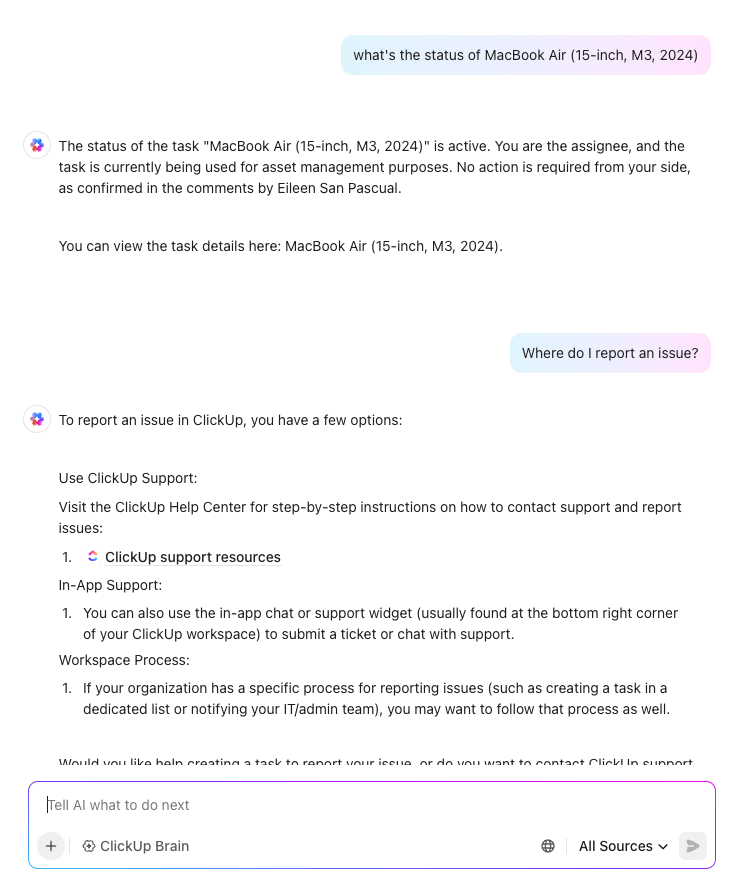

ClickUp Brain wprowadza moc AI do obszaru roboczego, ułatwiając zarządzanie zadaniami związanymi z tożsamością dzięki szybkości i przejrzystości. Może natychmiast podsumować protokoły bezpieczeństwa, wygenerować listy kontrolne dotyczące wdrażania nowych pracowników, sporządzić projekty odpowiedzi na prośby o dostęp oraz wyodrębnić kluczowe informacje z dużych dzienników audytowych lub dokumentów dotyczących zasad.

Możesz nawet poprosić o sugestie dotyczące protokołów bezpieczeństwa i dostępu zgodnie z realizowanymi projektami. Jeśli nowy pracownik potrzebuje dostępu do wrażliwych aplikacji, ClickUp Brain może automatycznie wygenerować listę kontrolną zgodnie z jego rolą, oznaczyć brakujące zatwierdzenia, a nawet zasugerować uprawnienia o minimalnym zakresie. Możesz również użyć go do identyfikacji potencjalnych zagrożeń w cyklu pracy i uzyskania informacji na temat bezpiecznego przechowywania danych klientów.

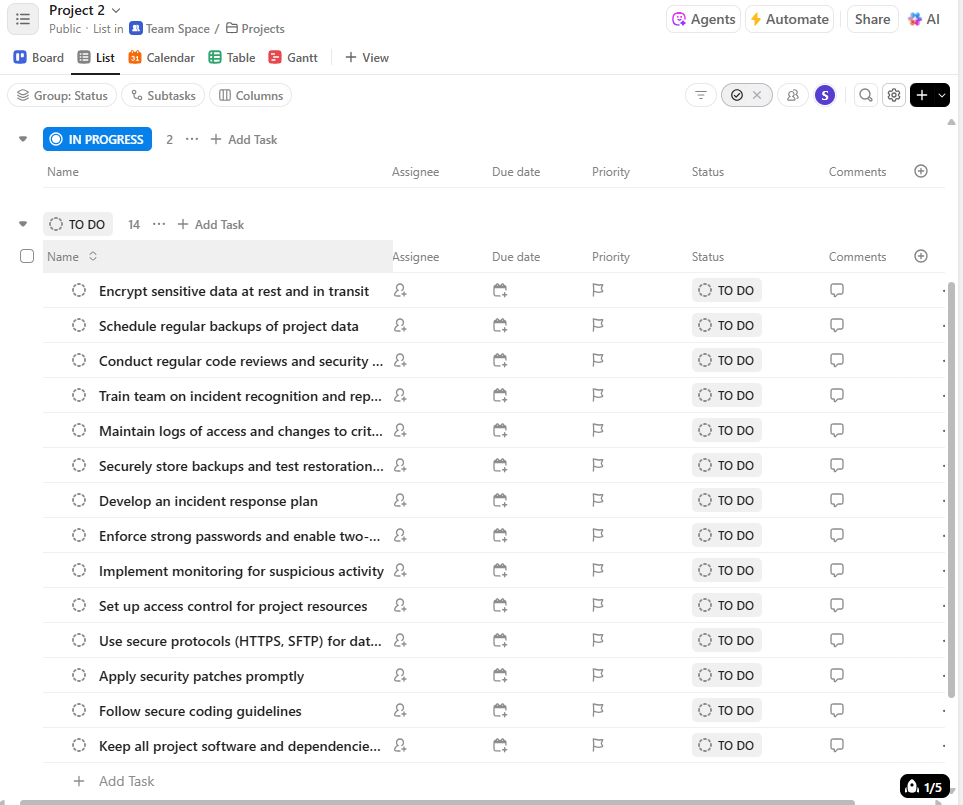

Ponadto za pomocą jednego kliknięcia w ClickUp Tasks możesz automatycznie utworzyć listę zadań do wykonania dla protokołów sugerowanych przez ClickUp Brain. Dodawaj osoby przypisane i etykiety priorytetów, ustalaj terminy i łatwo śledź postępy. Możesz nawet dodawać listy kontrolne i podzadania, aby mieć pewność, że każdy najmniejszy szczegół procesu zarządzania tożsamością zostanie uwzględniony.

Masz dość wykonywania w kółko tych samych zadań związanych z weryfikacją? Automatyzacja ClickUp może je przejąć dzięki ponad 50 wyzwalaczom akcji. Możesz używać agentów AI do zarządzania cyklem pracy lub robić to ręcznie.

💟 Bonus: Jeśli chcesz naprawdę połączyć AI z wewnętrznymi cyklami pracy obsługi klienta, skorzystaj z Brain Max! Ta potężna aplikacja komputerowa, która działa na Twoim urządzeniu, ujednolica AI, wyszukiwanie i automatyzację we wszystkich aplikacjach roboczych. Pożegnaj się z chaosem spowodowanym przez niepołączone narzędzia AI — oto nowa era kontekstowej AI.

Dzięki ClickUp Brain eliminujesz rozrost AI i zwiększasz wydajność dzięki komendom głosowym, ujednoliconemu wyszukiwaniu we wszystkich aplikacjach oraz natychmiastowemu tworzeniu niestandardowych raportów. Zmniejsza to obciążenie poznawcze i natychmiast wykrywa zagrożenia oraz generuje raporty, dzięki czemu możesz pracować mądrzej i szybciej niż kiedykolwiek wcześniej.

Ponieważ ClickUp Brain przetwarza poufne dane wewnętrzne, bardzo ważne jest, aby sama platforma spełniała najwyższe standardy bezpieczeństwa, a ClickUp spełnia je również na tym froncie.

Dzięki zgodności z SOC 2 Type II, gotowości do GDPR, szyfrowaniu na poziomie przedsiębiorstwa i kontroli dostępu, ClickUp Security jest niezawodny. Możesz więc spać spokojnie, wiedząc, że cykle pracy związane z zarządzaniem tożsamością i analizy oparte na AI pozostają bezpieczne i w pełni chronione.

Ale to nie wszystko. Dzięki ClickUp Docs możesz scentralizować dokumentację dotyczącą cyberbezpieczeństwa, aby wspólnie pracować nad planem zarządzania tożsamością. Twój zespół może tworzyć treści, dodawać banery, etykietować użytkowników, edytować strategie i komentować w czasie rzeczywistym.

Masz pytania lub pomysły dotyczące planu zarządzania tożsamością w Twojej organizacji? Skorzystaj z czatu ClickUp, aby omówić je z odpowiednimi osobami, dokładnie tam, gdzie pracujesz. Ta funkcja zawiera wbudowanych agentów AI, którzy wyciągną wszelkie potrzebne informacje bezpośrednio na czacie, dzięki czemu nie musisz przełączać się między oknami.

Nie wiesz, od czego zacząć zarządzanie tożsamością lub wykrywanie zagrożeń IT? ClickUp oferuje bezpłatne, gotowe do użycia szablony. Szablon raportu bezpieczeństwa ClickUp pozwala na przykład ocenić zadania związane z zarządzaniem tożsamością i bezpieczeństwem danych oraz łatwo tworzyć kompleksowe raporty.

Przydatny będzie również szablon ClickUp IT Security Template. Umożliwia on planowanie, wizualizację i ustalanie priorytetów inicjatyw związanych z bezpieczeństwem w jednym miejscu. Możesz śledzić wydajność systemu, wykorzystanie i zgodność z przepisami, a także dostosowywać kontrolę dostępu i warstwy bezpieczeństwa w razie potrzeby. Ponadto ułatwia koordynację między zespołami, dzięki czemu wszyscy są zgodni co do protokołów bezpieczeństwa.

Co mówią o ClickUp prawdziwi użytkownicy?

Shikha Chaturvedi, analityk biznesowy, Cedcoss Technologies Private Limited, mówi:

Działa dobrze z metodologią agile, a także doskonale sprawdza się w zarządzaniu klientami. Do efektywnego zarządzania codziennymi zadaniami i listami rzeczy do zrobienia. Możliwość tworzenia różnych przestrzeni do pracy nad różnymi scenariuszami, takimi jak problemy/ulepszenia, rozwój itp. Pulpit nawigacyjny jest tak atrakcyjny i oszczędza czas, że pozwala zaoszczędzić wiele czasu i zapewnia wydajną analizę.

Działa dobrze z metodologią agile, a także doskonale sprawdza się w zarządzaniu klientami. Do efektywnego zarządzania codziennymi zadaniami i listami rzeczy do zrobienia. Można tworzyć różne przestrzenie do pracy nad różnymi scenariuszami, takimi jak problemy/ulepszenia, rozwój itp. Pulpit nawigacyjny jest tak atrakcyjny i oszczędza czas, że pozwala zaoszczędzić wiele czasu i zapewnia wydajną analizę.

📖 Przeczytaj również: Jak stworzyć listę kontrolną wdrożenia SaaS

Zabezpiecz każdy cykl pracy i współpracuj inteligentniej dzięki ClickUp

Chociaż Okta pozostaje głównym graczem w dziedzinie zarządzania tożsamością, wiele alternatywnych rozwiązań oferuje specjalistyczne zalety, takie jak uwierzytelnianie odporne na phishing dzięki Cisco Duo, architektura zero-trust za pośrednictwem JumpCloud oraz elastyczne samodzielne hostowanie dzięki Keycloak.

Jednak zabezpieczenie tożsamości to tylko połowa sukcesu. Musisz również chronić związane z nią cykle pracy oparte na współpracy. Dzięki wbudowanej sztucznej inteligencji ClickUp, zabezpieczeniom klasy korporacyjnej i zaawansowanym narzędziom do zarządzania projektami, Twoje zespoły IT i bezpieczeństwa mogą bezpiecznie i wydajnie obsługiwać wszystko, od audytów dostępu po zadania związane z zapewnieniem zgodności.

Chcesz ulepszyć swoją strategię zarządzania tożsamością? Zarejestruj się w ClickUp i przejmij kontrolę nad każdym zadaniem związanym z bezpieczeństwem.