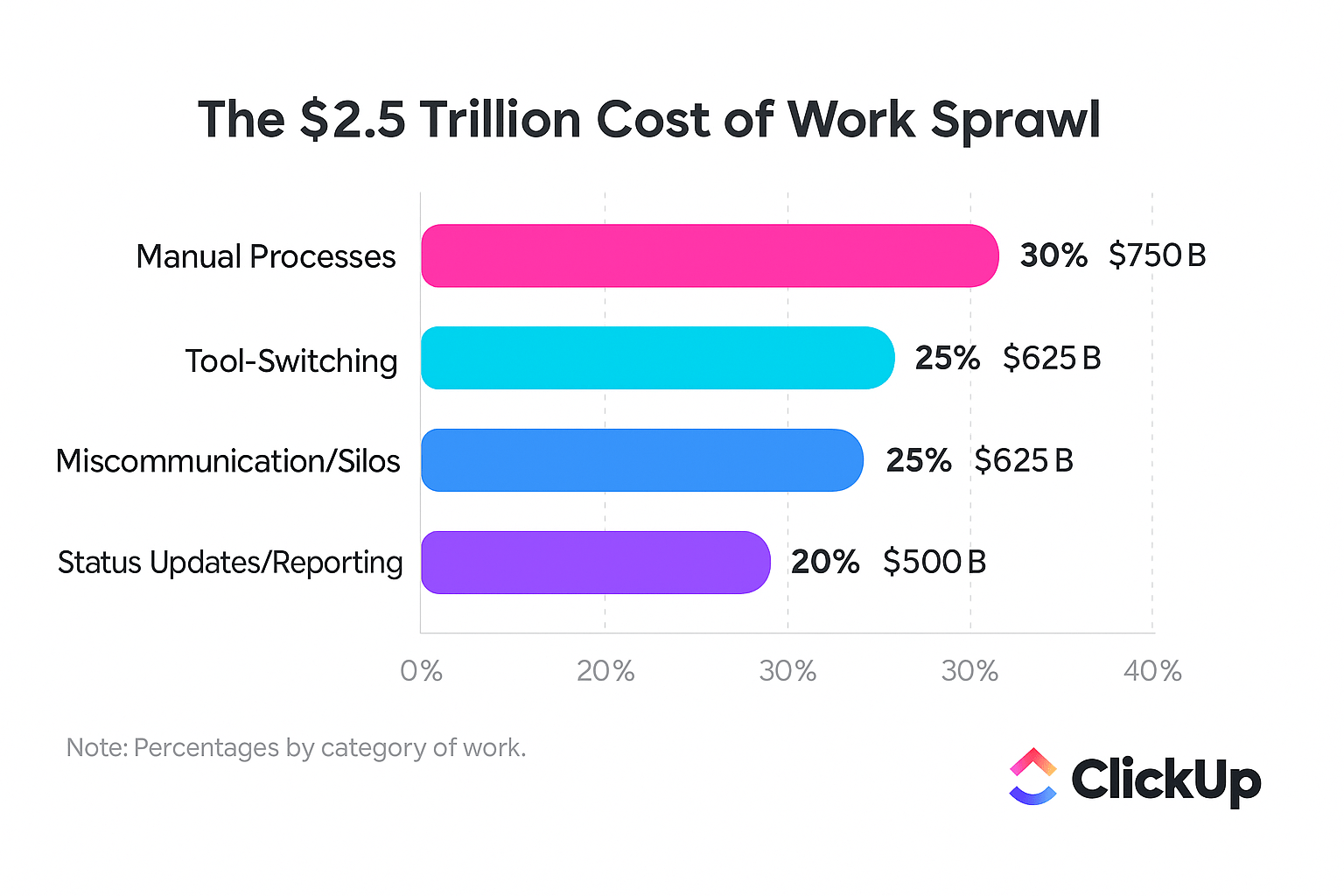

Secondo uno studio del Consortium for Information & Software Quality, i difetti del software costano all'economia statunitense 2,41 trilioni di dollari all'anno, con le vulnerabilità di sicurezza che rappresentano una parte significativa di tale spreco: un problema che persiste, dato che il 45% delle aziende statunitensi continua a segnalare problemi di qualità che costano loro da 1 a 5 milioni di dollari all'anno.

Questo articolo ti guida attraverso l'implementazione di pratiche di codifica sicura utilizzando la scansione basata sull'IA di Amazon Q Developer direttamente nel tuo IDE. Imparerai anche come effettuare il monitoraggio e la correzione di tali vulnerabilità in ClickUp per chiudere il cerchio tra l'individuazione dei problemi e la loro effettiva risoluzione.

Che cos'è la codifica sicura con Amazon Q Developer?

Il tuo team sta distribuendo il codice, ma le scansioni di sicurezza avvengono così tardi nel processo che sembrano un ripensamento. Quando viene segnalata una vulnerabilità, il codice è già stato commitato, revisionato e forse anche distribuito.

⭐ Modello in primo piano

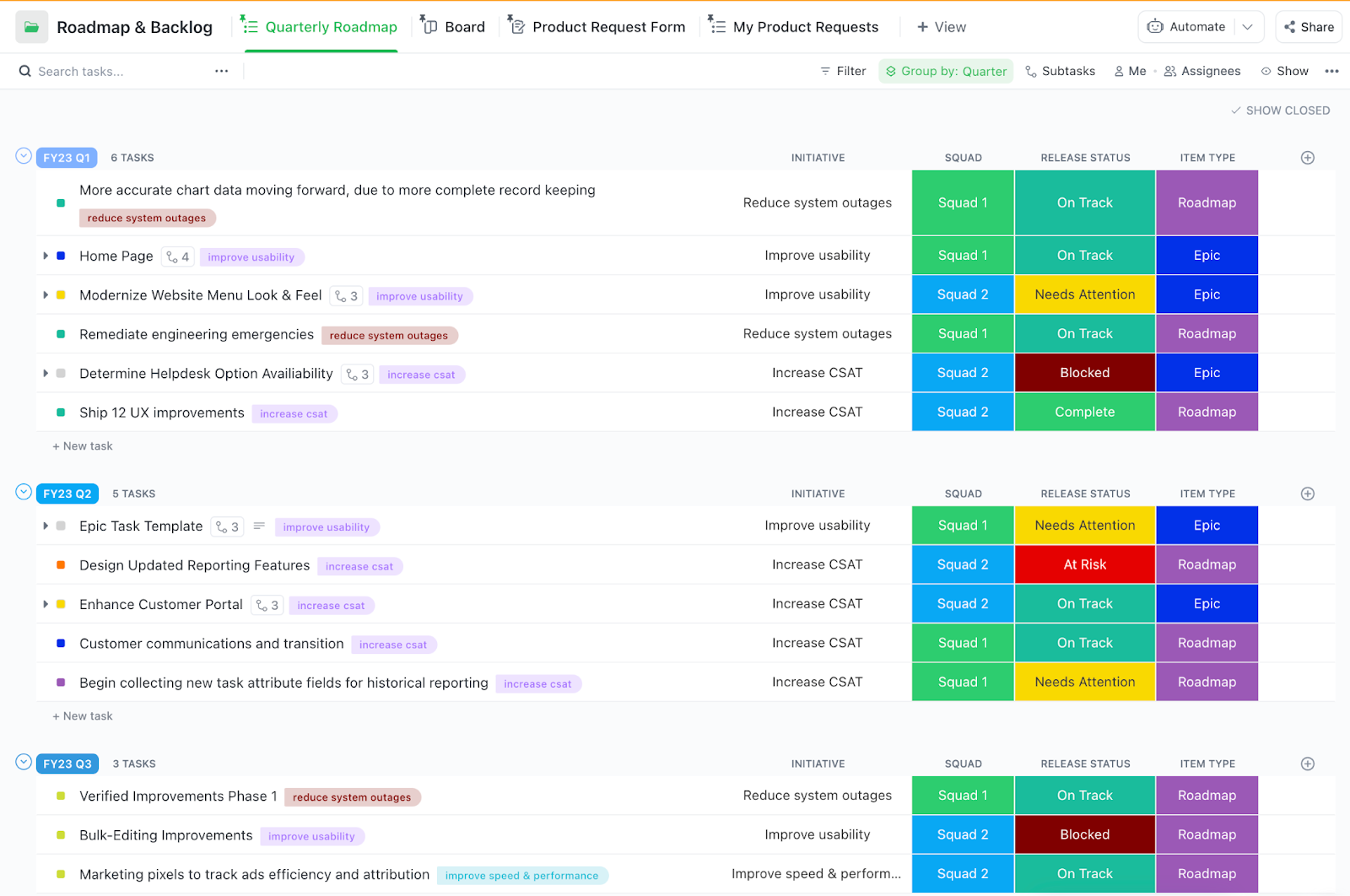

Il modello di sviluppo software ClickUp è stato creato per consentire ai team di prodotto, progettazione, ingegneria e controllo qualità di pianificare, costruire e distribuire in un unico spazio collaborativo. Scrum o Kanban? Qui c'è tutto.

Questo costringe i tuoi sviluppatori a interrompere il loro lavoro, a scavare nel vecchio codice che ricordano a malapena di aver scritto e a cercare di risolvere un problema che avrebbe dovuto essere individuato giorni fa. Questo continuo cambio di contesto uccide lo slancio e crea attrito tra i team di sviluppo e quelli di sicurezza.

Questo è il problema che la codifica sicura con Amazon Q Developer risolve. Si tratta di un approccio che utilizza strumenti assistiti dall'IA per identificare e correggere le vulnerabilità di sicurezza direttamente nel tuo ambiente di sviluppo integrato (IDE) mentre scrivi il codice.

Questo è importante per qualsiasi team che distribuisce codice di produzione, sia che si tratti di strumenti interni o di applicazioni rivolte ai clienti. Le revisioni manuali del codice non sono scalabili e gli strumenti di sicurezza autonomi spesso generano avvisi generici e rumorosi che gli sviluppatori imparano rapidamente a ignorare.

Amazon Q Developer integra i test di sicurezza statici delle applicazioni (SAST) direttamente nel flusso di lavoro di codifica. Analizza il codice in tempo reale, segnalando problemi comuni ma pericolosi prima che vengano mai commitati.

- SQL injection: impedisce agli aggressori di manipolare le query del database.

- Credenziali hardcoded: impedisce che informazioni sensibili come le chiavi API vengano esposte nel codice sorgente.

- Dipendenze non sicure: avvisa dell'esistenza di vulnerabilità note nelle librerie di terze parti utilizzate, un aspetto critico dato che i pacchetti dannosi nell'open source sono aumentati del 156% su base annua.

Amazon Q non si limita a identificare i problemi, ma genera anche un codice di correzione specifico che puoi rivedere e accettare con un solo clic. La sicurezza diventa una parte naturale e utile del processo di sviluppo, invece che un ostacolo frustrante. Il tuo team può ora scrivere codice più sicuro fin dall'inizio, riducendo il tempo e i costi necessari per correggere le vulnerabilità in un secondo momento. ✨

Prima di approfondire Amazon Q Developer in modo specifico, è utile comprendere il panorama più ampio dei moderni strumenti di codifica che possono migliorare il flusso di lavoro di sviluppo. Questo video fornisce una panoramica dei vari strumenti di codifica vibe che gli sviluppatori trovano utili per migliorare la loro produttività e la qualità del codice.

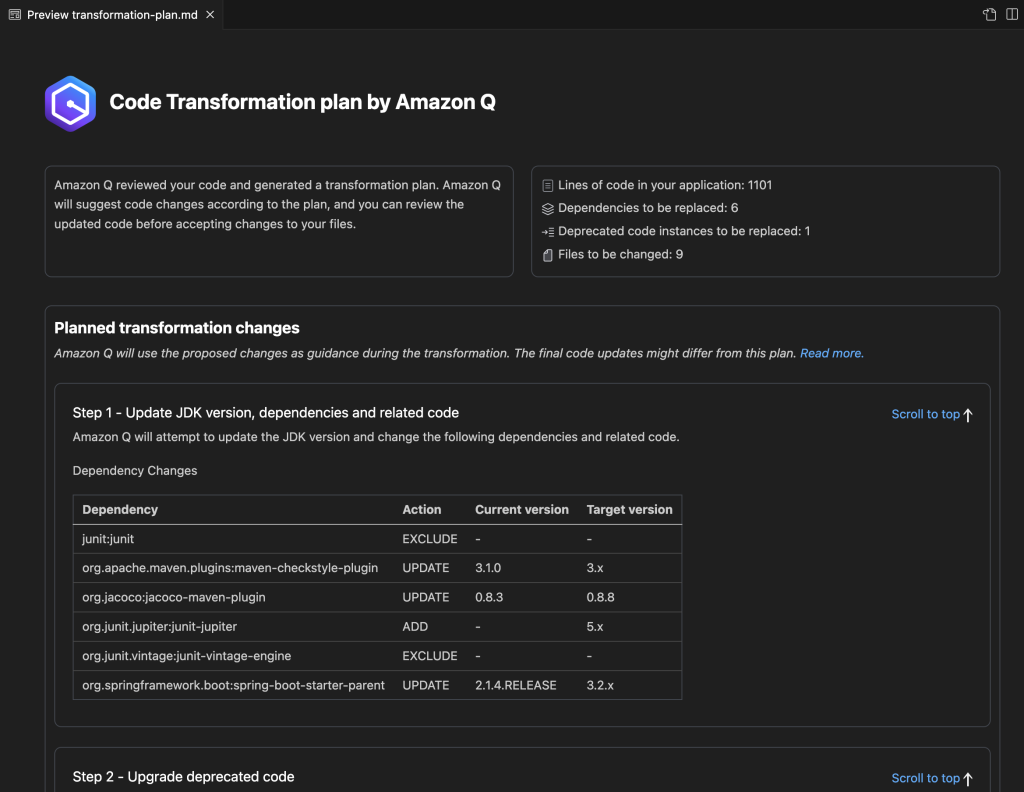

Come eseguire scansioni di sicurezza in Amazon Q Developer

Eseguire una scansione è il primo passaggio, ma sapere quando e come eseguire la scansione è ciò che rende il processo efficace. L'obiettivo è individuare i problemi prima che raggiungano il controllo di versione, rendendo più sicura l'intera fase di sviluppo.

Amazon Q offre diverse modalità di scansione per adattarsi al tuo flusso di lavoro, sia che tu preferisca controlli su richiesta, analisi continue in background o gate di pipeline automatizzati.

Queste scansioni funzionano con una varietà di linguaggi di programmazione popolari, tra cui Java, Python, JavaScript, TypeScript, C#, Go, Ruby, C/C++, PHP, Kotlin e Scala, con diversi livelli di approfondimento dell'analisi.

Configura Amazon Q Developer nel tuo IDE

Innanzitutto, assicurati di disporre dei prerequisiti necessari: un account AWS o un ID AWS Builder gratis per l'autenticazione, un IDE supportato (come VS Code, un IDE JetBrains come IntelliJ o PyCharm, o Visual Studio) e credenziali AWS correttamente configurate con le autorizzazioni necessarie per eseguire scansioni di sicurezza.

Una volta fatto ciò, segui questi passaggi per iniziare:

- Apri il marketplace delle estensioni del tuo IDE e cerca l'estensione Amazon Q Developer, quindi installala.

- Autentica l'estensione utilizzando le tue credenziali AWS o l'ID AWS Builder al prompt.

- Configura le impostazioni dell'area di lavoro per abilitare la scansione di sicurezza e regolare le preferenze.

- Esegui una scansione di prova su un singolo file per verificare che la connessione funzioni correttamente.

Se ti accorgi che le scansioni non vengono triggerate come previsto, verifica innanzitutto che il linguaggio di programmazione del file sia supportato da Amazon Q. Successivamente, verifica che le tue credenziali AWS siano corrette e che dispongano delle autorizzazioni IAM necessarie per la scansione di sicurezza.

📚 Leggi anche: Come creare flussi di lavoro DevOps utilizzando Amazon Q

Esegui scansioni di progetto e scansioni automatiche

Amazon Q offre due modi principali per eseguire la scansione del codice a livello locale: scansioni di progetto e scansioni automatiche. Ciascuna di esse ha uno scopo diverso nel flusso di lavoro.

Le scansioni di progetto sono analisi avviate manualmente dell'intero codice o di directory specifiche selezionate dall'utente. Considerale come un controllo completo del codice. Sono perfette da eseguire prima di creare una richiesta pull o di confermare una serie di modifiche, per assicurarti di non aver introdotto nuove vulnerabilità.

Per eseguire una scansione del progetto:

- Apri il pannello Amazon Q all'interno del tuo IDE

- Seleziona "Esegui scansione progetto" o utilizza la scorciatoia da tastiera corrispondente.

- Scegli l'ambito della scansione: l'intero progetto, una cartella specifica o solo i file attualmente aperti.

- Esamina i risultati visualizzati nel pannello dei risultati di sicurezza.

Le scansioni automatiche (disponibili con Amazon Q Developer Pro) forniscono un feedback continuo e in tempo reale eseguendo la scansione dei file in background ogni volta che li salvi. In questo modo è possibile individuare i problemi nel momento stesso in cui vengono scritti, evitando che diventino parte di un problema più grande.

Puoi abilitare questa funzionalità nelle impostazioni per ricevere avvisi istantanei senza interrompere il tuo flusso di lavoro. Se ritieni che gli avvisi siano troppo frequenti durante le fasi di sviluppo più intense, puoi regolare la sensibilità in modo da visualizzare solo i risultati con alta priorità.

Esamina e applica i suggerimenti per le correzioni di sicurezza

Individuare una vulnerabilità è solo metà dell'opera: occorre anche comprenderla e risolverla. Amazon Q semplifica questo processo fornendo un contesto ricco per ogni risultato. Ogni avviso include:

- Valutazione della gravità: aiuta a stabilire le priorità di ciò che deve essere risolto per primo (critico, alto, medio, basso)

- Posizione del codice interessato: individua il file e il numero di riga esatti in cui si trova il problema.

- Spiegazione del rischio: descrive perché il codice è una vulnerabilità e il potenziale impatto.

- Correzione suggerita: fornisce codice generato dall'IA che risolve il problema.

Quando sei pronto ad applicare una correzione, basta cliccare sul risultato per rivedere la spiegazione dettagliata e la modifica del codice proposta. Se il suggerimento ti sembra valido, puoi accettarlo per applicare automaticamente la correzione. Per problemi più complessi relativi alla tua logica aziendale specifica, potrebbe essere necessario modificare leggermente il suggerimento.

Utilizza il codice generato dall'IA come punto di partenza affidabile, non sempre come risposta definitiva. Dopo aver applicato la correzione, puoi eseguire una nuova scansione del file per confermare che la vulnerabilità sia stata risolta. 🛠️

🎥 Guarda questo video per imparare a creare un'efficace lista di controllo per la revisione del codice.

Integra le scansioni di sicurezza Amazon Q nelle pipeline CI/CD

Sebbene le scansioni locali siano ottime per individuare tempestivamente i problemi, l'integrazione della sicurezza nella pipeline di integrazione continua/distribuzione continua (CI/CD) crea un gate di sicurezza essenziale. Questo controllo automatizzato garantisce che nessun codice vulnerabile venga inserito nel ramo principale o distribuito in produzione, il che costituisce un elemento fondamentale di qualsiasi strategia di sicurezza AWS DevOps moderna.

È possibile aggiungere un passaggio di scansione Amazon Q a qualsiasi pipeline di build principale, tra cui AWS CodePipeline, GitHub Actions, Gitlab CI o Jenkins. La chiave è configurarla in modo che venga eseguito automaticamente sulle richieste pull e sui commit al tuo ramo principale.

Ecco una configurazione comune:

| Fase della pipeline | Tipo di scansione | Azione consigliata |

|---|---|---|

| richiesta pull | Scansione incrementale | Blocca l'unione se vengono rilevate vulnerabilità critiche o di gravità elevata. |

| Commit del ramo principale | Scansione completa del progetto | Blocca la compilazione in caso di risultati critici e invia avvisi per quelli di media gravità. |

| Pianificato (ogni notte) | Scansione completa | Genera un rapporto completo sulla scansione del codice per la conformità e l'analisi delle tendenze. |

Durante la configurazione, è necessario trovare un equilibrio tra la completezza della sicurezza e la velocità di compilazione. L'esecuzione di una scansione completa del progetto su ogni singolo commit può rallentare il processo di CI. Un buon compromesso consiste nell'utilizzare scansioni incrementali più veloci sulle richieste pull e riservare le scansioni complete e approfondite per le unioni con il ramo principale o per le compilazioni notturne pianificate.

Infine, configura la tua pipeline per esportare i report di scansione in un formato standard come SARIF per la conformità e gli audit trail.

📮ClickUp Insight: 1 dipendente su 4 utilizza quattro o più strumenti solo per creare un contesto di lavoro. Un dettaglio fondamentale potrebbe essere nascosto in un'email, ampliato in un thread su Slack e documentato in uno strumento separato, costringendo i team a perdere tempo alla ricerca di informazioni invece di portare a termine il lavoro.

ClickUp converge l'intero flusso di lavoro in un'unica piattaforma unificata. Con funzionalità/funzioni come ClickUp Email Project Management, ClickUp Chat, ClickUp Docs e ClickUp Brain, tutto rimane connesso, in stato di sincronizzazione e immediatamente accessibile. Dite addio al "lavoro sul lavoro" e recuperate la vostra produttività.

💫 Risultati reali: i team sono in grado di recuperare più di 5 ore ogni settimana utilizzando ClickUp, ovvero oltre 250 ore all'anno a persona, eliminando i processi di gestione delle conoscenze obsoleti. Immagina cosa potrebbe realizzare il tuo team con una settimana in più di produttività ogni trimestre!

📚 Leggi anche: DevOps vs Agile: guida definitiva

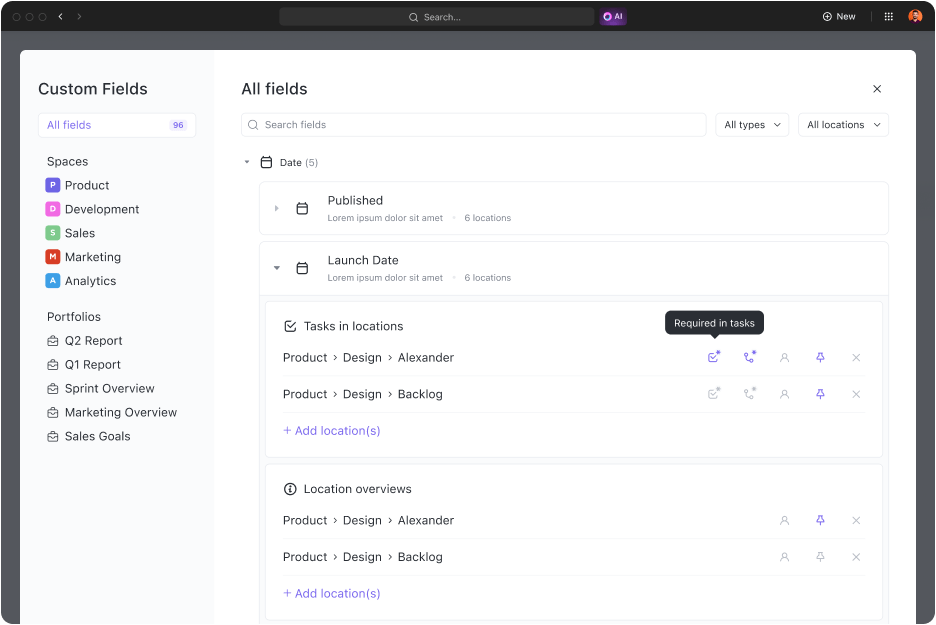

Come effettuare il monitoraggio delle vulnerabilità di sicurezza in ClickUp

Individuare le vulnerabilità con uno scanner è un ottimo primo passaggio, ma è inutile se i risultati vengono persi in un foglio di calcolo o in un sistema di ticketing separato.

Quando gli avvisi di sicurezza risiedono in uno strumento, le attività di sviluppo in un altro e la comunicazione del team in un terzo, si crea una dispersione di contesto, in cui i team perdono ore a cercare informazioni in app scollegate tra loro. Questa disconnessione è il punto in cui le vulnerabilità sfuggono al controllo, le scadenze non vengono rispettate e la vostra posizione di sicurezza si indebolisce.

Elimina questa dispersione di lavoro consolidando l'intero flusso di lavoro di correzione delle vulnerabilità in ClickUp. Ciò fornisce un'unica fonte di verità in cui è possibile trasformare i risultati delle scansioni in attività attuabili con chiara titolarità, priorità e scadenze.

Inizia creando un elenco ClickUp o una cartella ClickUp dedicati a tutti i problemi relativi alla sicurezza. In questo modo saranno organizzati e avranno visibilità per tutti i team di ingegneri e di sicurezza.

Smetti di perdere tempo copiando e incollando manualmente i dati tra gli strumenti. Utilizza i campi personalizzati di ClickUp per acquisire tutte le informazioni critiche relative a ciascuna vulnerabilità. Puoi creare campi per monitorare:

- Livello di gravità: un campo con un elenco a discesa con opzioni quali Critico, Alto, Medio e Basso.

- Componente interessato: un campo di testo per annotare il percorso del file o il servizio

- Fonte della scansione: un elenco a discesa per specificare se il risultato proviene da Amazon Q, da una scansione della pipeline o da una revisione manuale.

- Riferimento CVE: un campo URL per collegarsi direttamente alla voce ufficiale del database delle vulnerabilità.

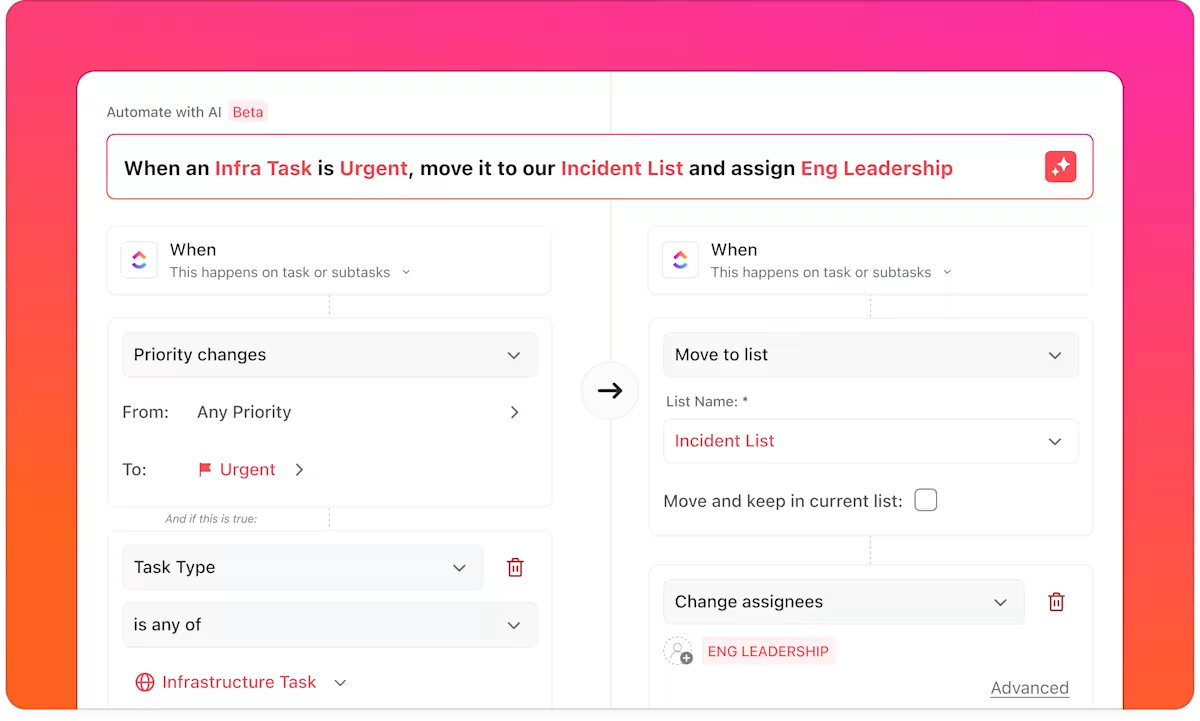

Successivamente, automatizza il processo di triage con ClickUp Automazioni. Invece di assegnare manualmente ogni nuovo ticket, crea delle regole che lo facciano al posto tuo.

Ad esempio, è possibile trigger un'automazione ogni volta che viene creata una nuova attività: se la gravità è "critica", l'attività viene automaticamente assegnata a uno sviluppatore senior con una data di scadenza urgente. Se è "media", può essere aggiunta al backlog dello sprint successivo.

Ottieni informazioni immediate sul debito di sicurezza del tuo team, un problema che secondo recenti ricerche interessa il 50% delle organizzazioni, senza dover esaminare centinaia di attività, visualizzando i tuoi dati di sicurezza in tempo reale con i dashboard personalizzabili di ClickUp.

È possibile creare grafici che mostrano le vulnerabilità aperte in base alla gravità, all'età media dei ticket aperti o ai membri del team a cui sono state assegnate più correzioni. Ciò offre ai responsabili tecnici una vista dettagliata di cui hanno bisogno per individuare le tendenze e allocare le risorse in modo efficace.

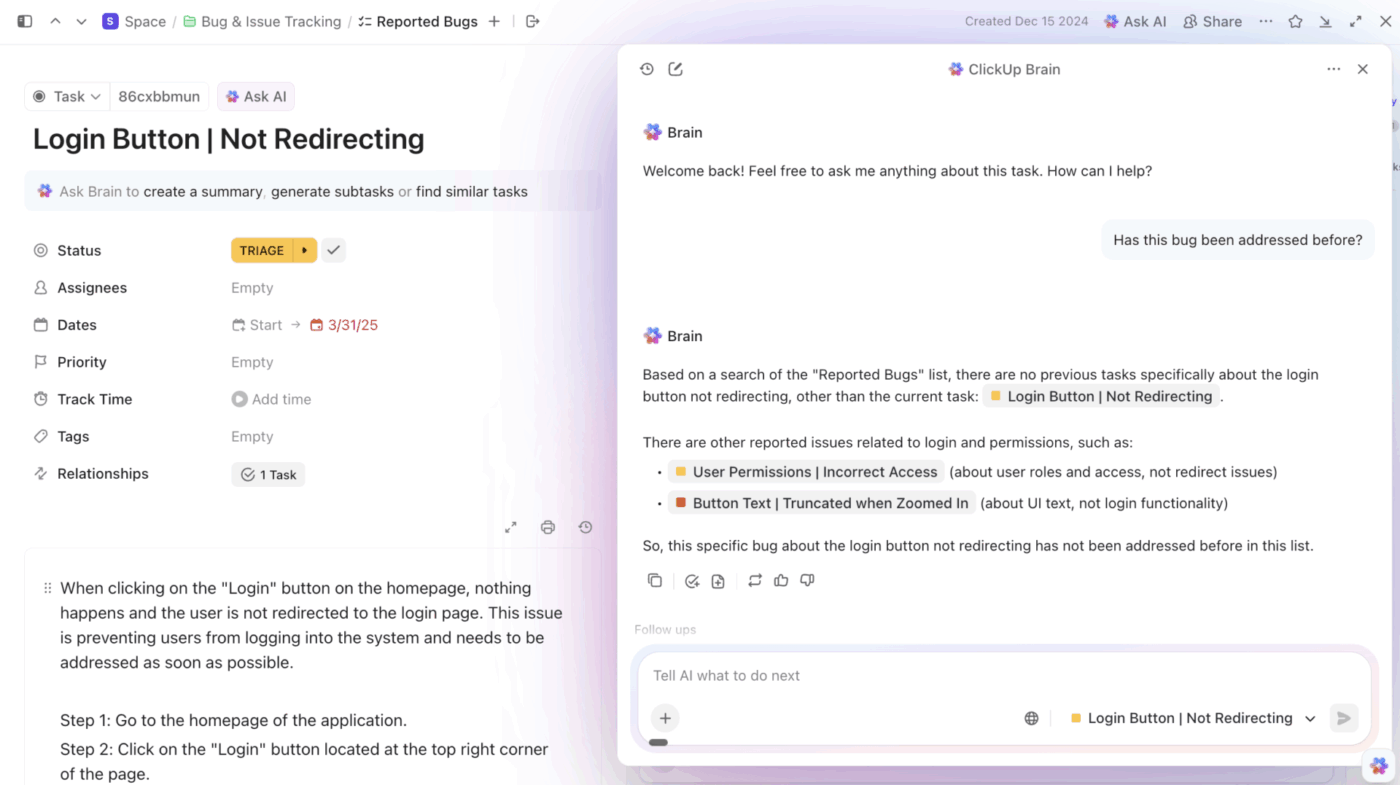

Per garantire che gli sviluppatori dispongano di tutte le informazioni necessarie, utilizza ClickUp Task Dependencies. Quando Amazon Q segnala un problema, crea un'attività di ClickUp e collegala alla scoperta originale. Puoi incollare il percorso del file, il numero di riga e la correzione suggerita direttamente nella descrizione dell'attività. Ciò fornisce agli sviluppatori il contesto completo senza costringerli a passare da uno strumento all'altro.

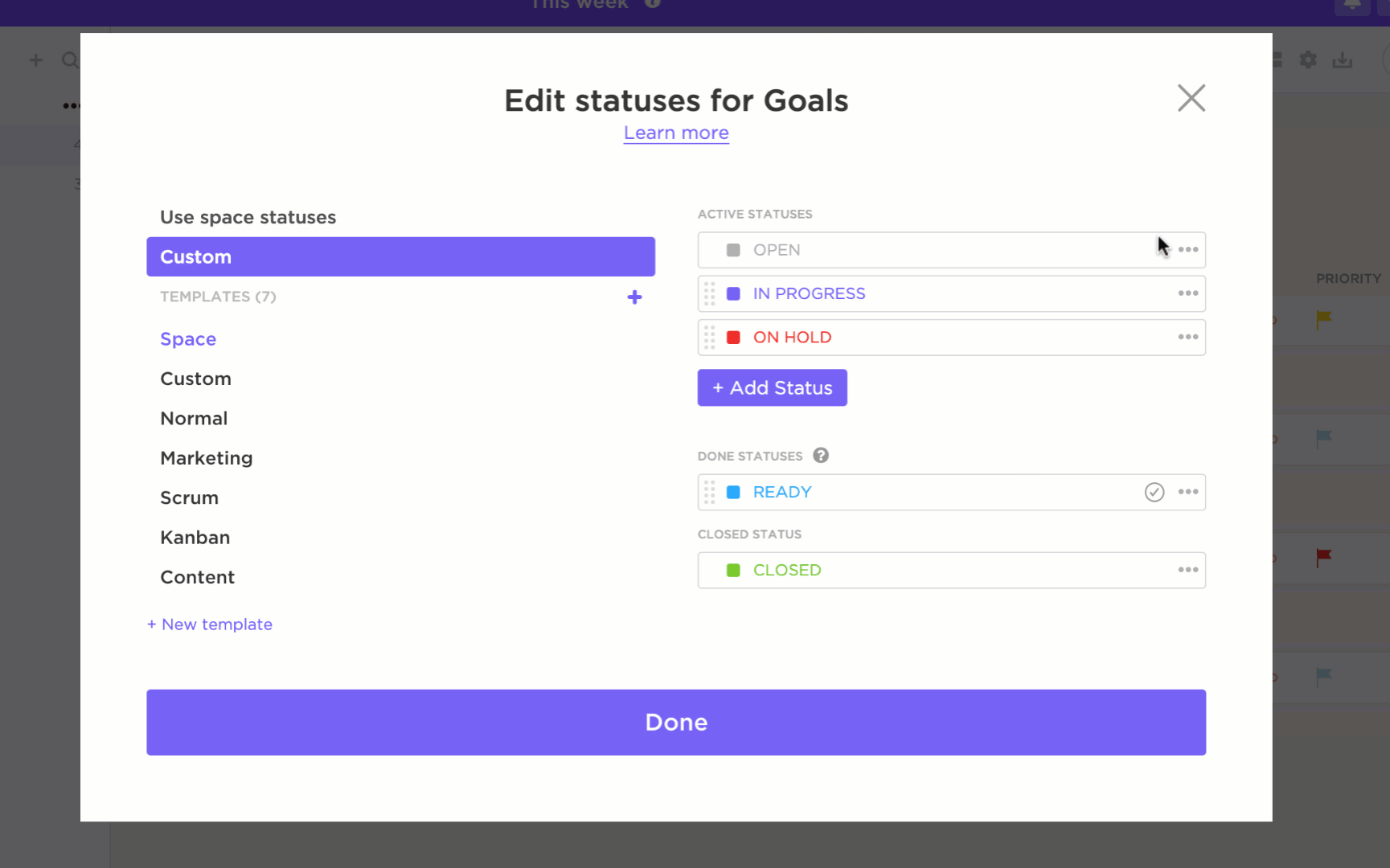

Infine, monitora l'intero ciclo di vita di una vulnerabilità con gli stati personalizzati di ClickUp. Un flusso di lavoro tipico potrebbe essere: Nuovo → In revisione → In corso → Risolto → Verificato. Aggiungendo un passaggio finale "Verificato", ti assicuri che venga eseguita una seconda scansione per confermare che la correzione funzioni prima che l'attività venga ufficialmente chiusa, creando un processo a ciclo chiuso in cui nulla è lasciato al caso. 🙌

E con ClickUp Brain, l'intelligenza artificiale integrata e contestuale all'interno di ClickUp, il tuo team non dovrà più cercare informazioni. Basta porre una domanda a Brain e questo cercherà tra le tue attività, i tuoi file, le tue chat e le app collegate per trovare le informazioni di cui hai bisogno!

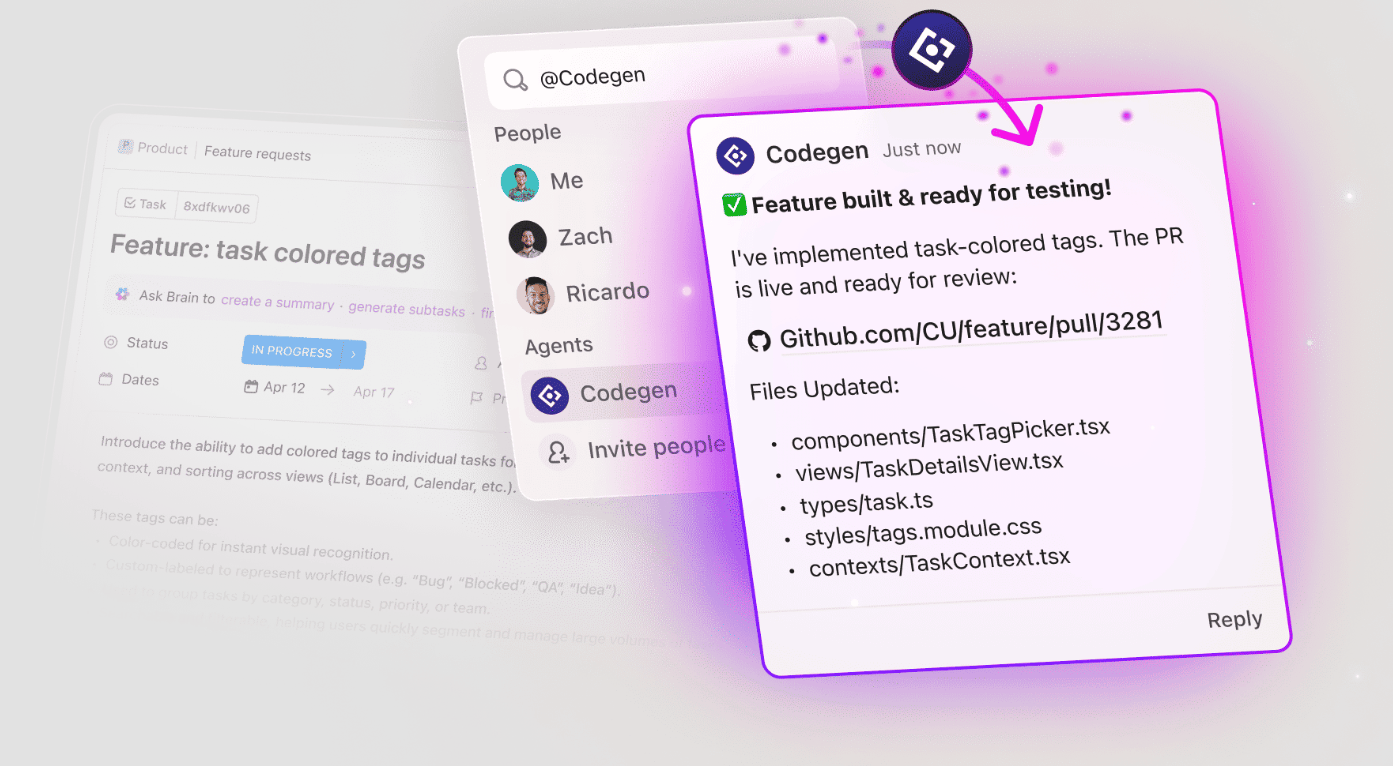

💡 Suggerimento professionale: Codegen IA Agent di ClickUp può aiutarti a identificare i problemi nel codice senza che tu debba uscire dall'area di lavoro di ClickUp. Può:

- Scansiona il codice alla ricerca di modelli rischiosi noti

- Segnala i problemi di correttezza più comuni

- Applica le convenzioni

- Evidenzia bug logici, lacune di sicurezza e altro ancora.

Best practice per flussi di lavoro di codifica sicura

Anche i migliori strumenti di sicurezza falliranno se il tuo team non ha le abitudini e i flussi di lavoro corretti. Se gli sviluppatori ignorano i risultati o le correzioni vengono accumulate in un backlog infinito, il tuo investimento negli strumenti di scansione sarà sprecato. La creazione di pratiche sostenibili rende la sicurezza una parte naturale della routine quotidiana del tuo team.

Ecco alcune best practice per creare un flusso di lavoro di codifica solido e sicuro:

- Esegui scansioni tempestive e frequenti: non aspettare che la pipeline CI/CD rilevi i problemi. Incoraggia il tuo team a eseguire scansioni di sicurezza a livello locale prima ancora di eseguire il commit del codice. Questo è un principio fondamentale dell'approccio shift-left: rilevare una vulnerabilità nell'IDE significa una correzione più rapida e un minor numero di blocchi lungo il percorso.

- Imposta SLA basati sulla gravità: non tutte le vulnerabilità sono uguali. Definisci accordi sul livello di servizio (SLA) chiari per i tempi di risposta in base alla gravità. Ad esempio, le vulnerabilità critiche richiedono una correzione entro 24 ore, mentre i problemi di bassa gravità possono essere risolti nel prossimo sprint.

- Rendi le correzioni parte integrante della definizione di "terminato": una funzionalità/funzione o una user story non sono realmente "terminate" finché non vengono risolti tutti i problemi di sicurezza ad alta gravità correlati. Inserisci questa aspettativa direttamente nel flusso di lavoro e nelle liste di controllo del tuo team.

- Rivedi regolarmente i risultati soppressi: il tuo team inevitabilmente sopprimerà alcuni risultati come falsi positivi o rischi accettati. Tuttavia, queste decisioni non dovrebbero essere permanenti. Pianifica una revisione trimestrale per assicurarti che queste soppressioni siano ancora valide e non rappresentino un nuovo rischio.

- Tieni traccia delle tendenze, non solo dei numeri: un dashboard che riporta semplicemente "47 vulnerabilità aperte" non è molto utile. Un dashboard che mostra "i risultati critici sono aumentati del 20% questo mese" lo è. Utilizza i dashboard ClickUp per individuare modelli significativi nel tempo e affrontare le cause alla radice.

- Abbina la sicurezza alla revisione del codice: rendi la sicurezza una parte integrante del processo di revisione delle richieste pull. Il revisore deve verificare che il codice sia pulito e che eventuali nuovi risultati delle scansioni di sicurezza siano stati risolti.

- Documenta le tue eccezioni: in alcuni casi, potresti non essere in grado di correggere immediatamente una vulnerabilità, specialmente nel codice legacy o nelle dipendenze di terze parti. Quando ciò accade, documenta il rischio e qualsiasi controllo di mitigazione nell'attività di ClickUp associata. Il tuo io futuro ti ringrazierà per il contesto.

💡 Suggerimento professionale: applica queste best practice in modo coerente utilizzando ClickUp.

- Mantieni gli standard di codifica sicura e le politiche di eccezione del tuo team facilmente accessibili a tutti archiviandoli in ClickUp Docs.

- Assicurati che le tue revisioni trimestrali sulla sicurezza e gli audit di soppressione non vengano mai dimenticati impostando le attività ricorrenti di ClickUp per creare automaticamente i ticket.

- Redigi più rapidamente la documentazione sulla sicurezza o riepiloga/riassumi le tendenze delle vulnerabilità dai dati delle tue attività di ClickUp utilizzando ClickUp Brain. 📚

Crea un flusso di lavoro di codifica sicura in ClickUp

La codifica sicura non è un'attività una tantum o una fase separata dello sviluppo, ma una pratica continua che dovrebbe essere integrata nel modo in cui il tuo team scrive, revisiona e distribuisce il codice. Integrando la scansione delle vulnerabilità direttamente nell'IDE con Amazon Q Developer, è possibile individuare i problemi il prima possibile, quando il codice è ancora fresco nella mente dello sviluppatore. I suggerimenti di correzione generati dall'IA trasformano la sicurezza da un compito noioso a una parte collaborativa del processo creativo.

Questo approccio funziona al meglio quando la scansione avviene nell'IDE in cui gli sviluppatori già lavorano. Collegando tutto il tuo lavoro in uno spazio di lavoro convergente come ClickUp, crei un sistema a ciclo chiuso in cui nulla sfugge al controllo. L'automazione gestisce le parti ripetitive e amministrative del processo, come il trigger delle scansioni e l'inoltro dei risultati. Ciò consente al tuo team di concentrarsi sulle decisioni di grande impatto che richiedono competenze umane.

I team che integrano la sicurezza nel loro flusso di lavoro quotidiano dedicano meno tempo alla risoluzione di problemi urgenti e più tempo allo sviluppo di nuove funzionalità/funzioni.

Sei pronto a chiudere il cerchio tra individuazione e correzione? Inizia gratis con ClickUp per creare il tuo flusso di lavoro di codifica sicura. ✨

Domande frequenti

Amazon Q offre supporto per molti dei principali linguaggi, tra cui Java, Python, JavaScript e C#, ma la profondità dell'analisi di sicurezza può variare a seconda del linguaggio e del suo ecosistema di vulnerabilità noto.

Utilizza le regole di soppressione all'interno dello strumento per i falsi positivi confermati e assicurati di documentare il ragionamento nella tua attività di ClickUp in modo che la decisione sia chiara ai futuri membri del team.

Una best practice comune consiste nel configurare la pipeline in modo da applicare il blocco alle build in caso di risultati critici e di gravità elevata. Mostra avvisi per i problemi di gravità media e bassa per bilanciare la sicurezza con la velocità di sviluppo.

Esamina settimanalmente le vulnerabilità aperte come parte della pianificazione dello sprint. Conduci una verifica più approfondita dei risultati soppressi e delle tendenze generali di sicurezza su base trimestrale. /