Gli avvisi non mancano. Quello che manca è il tempo per smistarli.

Gli avvisi richiedono un contesto prima di poter agire. Ciò significa estrarre dati dai registri, dai modelli di traffico e dagli incidenti precedenti tra i vari strumenti. Mentre questo lavoro viene svolto, la risposta rallenta e la coda continua a crescere.

È possibile automatizzare alcune parti di questo flusso. Ma la parte più difficile è sapere come applicarle. Secondo PwC, le lacune di conoscenze e competenze sono state le principali barriere all'adozione dell'IA nelle operazioni di sicurezza nell'ultimo anno.

Questo articolo esplora come utilizzare l'IA per la sicurezza della rete nei flussi di lavoro quotidiani, partendo dalla revisione degli avvisi e passando attraverso l'indagine e il follow-up. Scoprirai anche come mantenere questo lavoro in ClickUp offre al tuo team un unico luogo in cui gestire gli incidenti senza una profonda esperienza nell'automazione. ⬇️

Che cos'è l'IA per la sicurezza della rete?

L'IA per la sicurezza della rete si riferisce a sistemi che analizzano l'attività di rete e aiutano a rilevare, indagare e rispondere utilizzando l'apprendimento automatico e l'automazione.

Si applica quando la revisione manuale non riesce a stare al passo con il volume di log, traffico e comportamenti degli utenti generati dalla rete. Anziché basarsi solo su regole fisse o firme di minacce note, l'IA valuta modelli e deviazioni in base al normale funzionamento dell'ambiente.

Quando l'attività coinvolge più sistemi, l'IA correla questi segnali in un'unica vista, in modo che l'indagine inizi dal contesto anziché da avvisi scollegati tra loro.

Perché l'IA è essenziale per la sicurezza della rete?

La necessità dell'IA emerge quando la revisione e la risposta non riescono a stare al passo con l'attività di rete.

Il tuo ambiente genera continuamente log, traffico e azioni degli utenti, mentre gli aggressori utilizzano l'automazione per muoversi più rapidamente di quanto consenta un'indagine manuale. Con l'aumentare del volume, la revisione viene effettuata automaticamente con un ritardo predefinito. Gli avvisi vengono convalidati in un secondo momento e si perde l'opportunità di rispondere tempestivamente.

Questo divario si amplia con l'espansione degli ambienti. Si aggiungono servizi cloud, accesso remoto e dispositivi connessi, ma si mantiene lo stesso processo di indagine. Ogni nuovo punto di ingresso aggiunge ulteriori elementi da esaminare, mentre il tuo team continua a lavorare allo stesso ritmo.

I vantaggi dell'IA nella sicurezza informatica emergono a questo punto perché cambia il modo in cui avvengono le revisioni e la definizione delle priorità sotto pressione:

- L'IA si occupa della revisione iniziale analizzando l'attività, raggruppando i segnali correlati e impostando la priorità iniziale prima che intervengano gli analisti.

- Apprende il comportamento di base degli utenti, dei dispositivi e dei sistemi e segnala le deviazioni non appena si verificano, identificando tempestivamente le minacce emergenti.

- Valuta l'attività nel contesto e impedisce ai falsi positivi di spingere gli incidenti reali in fondo alla coda per ridurre il rumore degli avvisi.

🔍 Lo sapevate? Gartner riferisce che il 62% delle organizzazioni ha subito almeno un attacco deepfake negli ultimi 12 mesi che ha coinvolto l'ingegneria sociale o lo sfruttamento delle automazioni.

Come funziona l'IA nella sicurezza della rete

L'IA nella sicurezza informatica non è un singolo sistema che prende decisioni in modo isolato. Si tratta di un insieme di tecniche che intervengono in diverse fasi del processo di rilevamento, indagine e risposta.

Rilevamento delle anomalie e analisi comportamentale

/IA utilizza due approcci comuni per apprendere quali sono le attività normali nel tuo ambiente:

- L'analisi del comportamento degli utenti e delle entità (UEBA) tiene traccia del comportamento degli utenti e dei sistemi nel tempo. Evidenzia attività quali accessi in orari insoliti, accesso a risorse sconosciute o trasferimenti di dati che non rientrano in uno schema normale.

- I sistemi di rilevamento e risposta di rete (NDR) monitorano il traffico di rete. Cercano segni di movimenti laterali, comunicazioni di comando e controllo o dati che escono dalla rete in modo imprevisto.

Questo approccio non si basa su firme predefinite. Il rilevamento si basa sul comportamento, il che consente di individuare minacce precedentemente invisibili senza attendere l'aggiornamento delle regole.

Risposta automatizzata alle minacce

Una volta che l'attività supera una soglia di affidabilità, la risposta non richiede un intervento manuale. I sistemi basati sull'IA possono trigger azioni predefinite per limitare l'impatto mentre l'indagine prosegue.

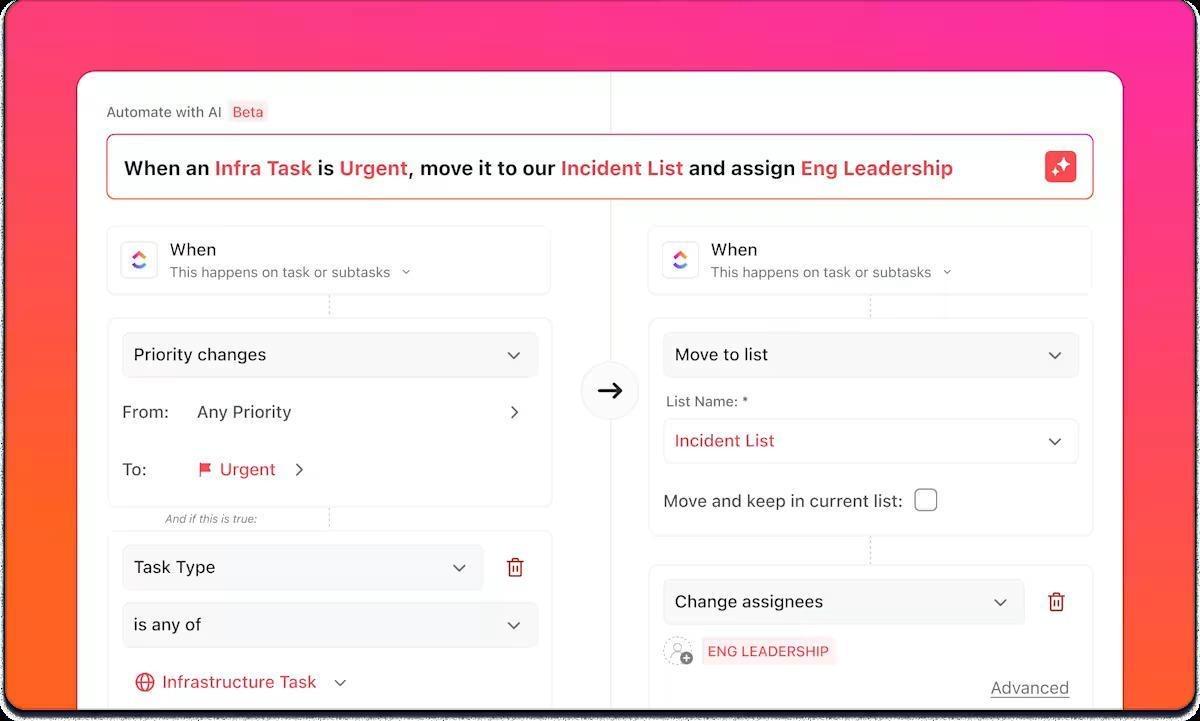

ClickUp Automations supportano questo processo consentendoti di creare flussi di lavoro di risposta utilizzando un generatore di IA in linguaggio semplice. Descrivi cosa dovrebbe accadere quando vengono soddisfatte determinate condizioni e l'automazione viene configurata direttamente nello spazio, nella cartella o nell'elenco pertinente. Ciò rende più facile tradurre le regole di risposta in esecuzione senza scripting o strumenti personalizzati.

Le risposte più comuni includono l'isolamento di un endpoint compromesso, il blocco di un indirizzo IP sospetto o la disattivazione di un account che mostra segni di appropriazione indebita. Per le azioni a rischio più elevato, la risposta può essere sospesa in attesa dell'approvazione dell'analista, in modo che l'automazione fornisca supporto alle decisioni senza rimuovere il controllo.

Ciò riduce il tempo che intercorre tra il rilevamento e il contenimento, aspetto fondamentale durante gli attacchi rapidi.

Analisi predittiva e prioritizzazione delle minacce

L'IA viene utilizzata anche prima che si verifichino gli incidenti. I modelli analizzano i dati storici sugli attacchi e le informazioni sulle minacce esterne per identificare i rischi più rilevanti per il tuo ambiente.

Anziché trattare tutte le vulnerabilità allo stesso modo, l'IA aiuta a stabilire le priorità in base alla probabilità di sfruttamento e all'impatto che potrebbero avere. Ciò consente di concentrare il lavoro richiesto sulla risoluzione delle lacune più importanti, anziché perseguire isolatamente i punteggi di gravità.

Analisi linguistica per il rilevamento del phishing

Molti attacchi iniziano con la comunicazione, non con il malware. L'elaborazione del linguaggio naturale viene utilizzata per analizzare il contenuto delle email e dei messaggi alla ricerca di segni di ingegneria sociale.

Questi sistemi vanno oltre le parole chiave. Valutano il tono, la struttura e l'intento, inclusi i segnali di urgenza, i modelli di impersonificazione e le richieste che non sono in linea con il normale comportamento comunicativo. Ciò rende il rilevamento più efficace contro i tentativi di phishing e di compromissione delle e-mail aziendali che evitano indicatori evidenti.

🧠 Curiosità: Mandiant fornisce dati sulla reportistica relativa al tempo di permanenza medio globale, che è di 11 giorni. Nell'edizione executive, il tempo di permanenza medio è di 26 giorni quando entità esterne avvisano la vittima.

Sicurezza di rete tradizionale vs. sicurezza basata sull'IA

I controlli tradizionali come firewall, firme e regole predefinite svolgono ancora un lavoro importante, soprattutto per le minacce note e l'applicazione delle politiche. Il problema si presenta quando l'attività non corrisponde a quanto previsto da tali regole o quando il volume supera la capacità di elaborazione delle persone.

L'IA non sostituisce la sicurezza tradizionale. Cambia il modo in cui il rilevamento e la risposta si comportano quando i modelli non sono chiari, i segnali sono frammentati o la velocità è più importante della certezza assoluta.

| Aspect | Sicurezza tradizionale | Sicurezza basata sull'IA |

|---|---|---|

| Rilevamento | Basato su regole e firme | Basato sul comportamento e sui modelli |

| Copertura delle minacce | Minacce note principalmente | Modelli di attività noti e nuovi |

| Adattamento | Aggiornamenti manuali | Apprendimento e messa a punto continui |

| Scala | Limitato dalla capacità di revisione | Gestisce grandi volumi di dati |

| Risposta | Manuale o ritardato | Automatizzato o quasi in tempo reale |

| Falsi positivi | Più alto con soglie fisse | Riduzione grazie al punteggio contestualizzato |

In pratica, si utilizzano entrambi insieme. I controlli tradizionali proteggono dalle minacce note. L'IA riduce la revisione manuale, raggruppa le attività correlate e accelera la risposta quando il comportamento esula dai modelli noti.

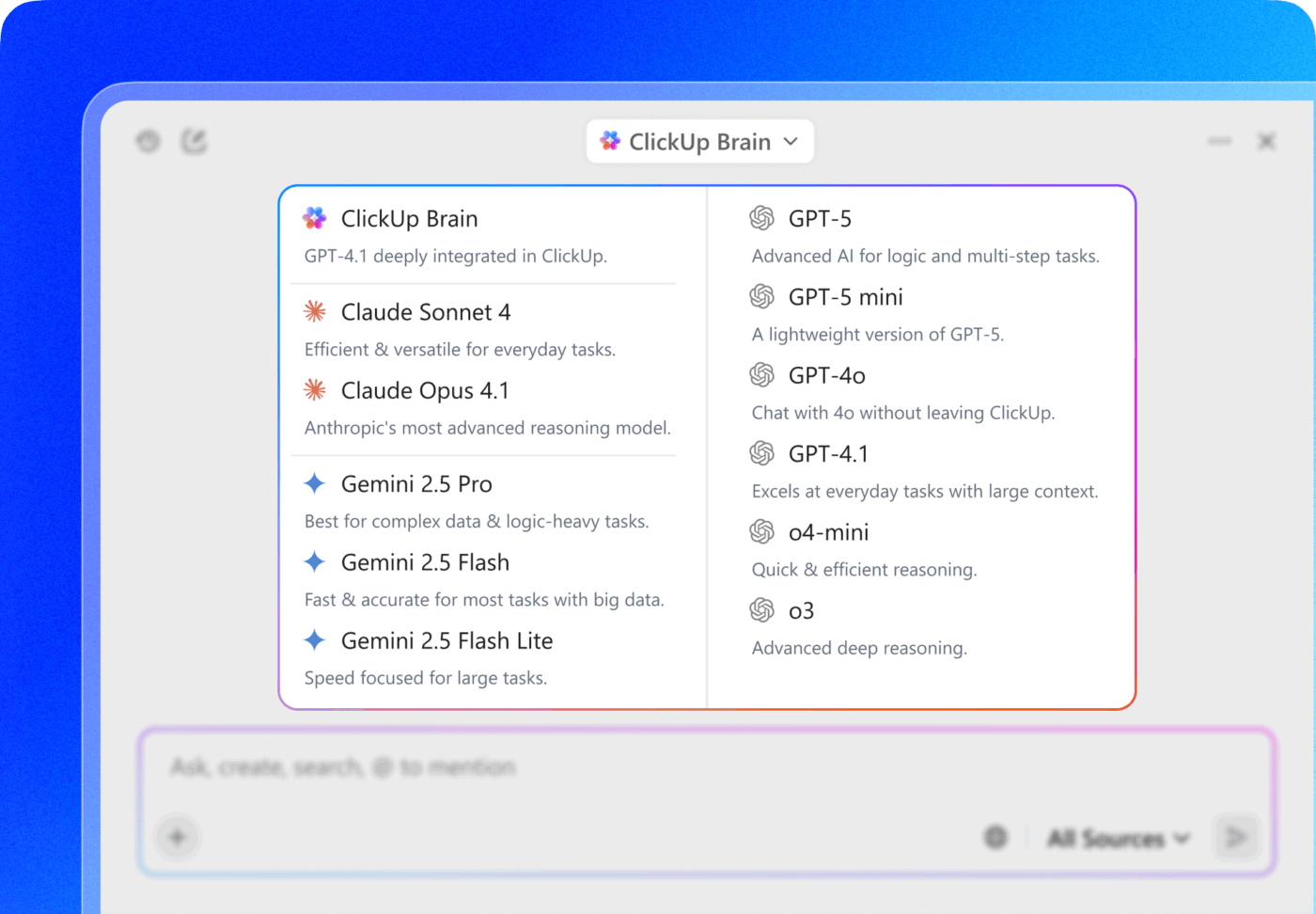

📮 ClickUp Insight: in media, un professionista trascorre più di 30 minuti al giorno alla ricerca di informazioni relative al lavoro, il che significa oltre 120 ore all'anno perse a setacciare email, thread di Slack e file sparsi. Un assistente IA intelligente integrato nell'area di lavoro di ClickUp può cambiare questa situazione. Entra in ClickUp Brain. Fornisce approfondimenti e risposte immediate facendo emergere i documenti, le conversazioni e i dettagli delle attività giusti in pochi secondi, così puoi smettere di cercare e iniziare a lavorare. 💫 Risultati reali: team come QubicaAMF hanno recuperato più di 5 ore alla settimana utilizzando ClickUp, ovvero oltre 250 ore all'anno a persona, eliminando i processi di gestione delle conoscenze obsoleti. Immagina cosa potrebbe creare il tuo team con una settimana in più di produttività ogni trimestre!

Casi d'uso dell'IA nella sicurezza della rete

I seguenti casi d'uso dell'IA nella sicurezza informatica mappano su punti del flusso di lavoro in cui la revisione umana rallenta, a causa dell'elevato volume o della dispersione del contesto tra i vari sistemi.

Ciascuno di essi mostra dove l'IA riduce l'attrito decisionale senza sostituire i controlli esistenti o richiedere un'automazione end-to-end.

- Gestione delle identità e degli accessi (IAM): segnala l'uso improprio delle credenziali identificando spostamenti impossibili, tempi di accesso anomali o tentativi di credential stuffing su larga scala prima che l'accesso si diffonda ulteriormente.

- Rilevamento e risposta degli endpoint (EDR): monitora il comportamento dei processi e l'attività dei file per individuare l'esecuzione di malware, modelli di crittografia ransomware o processi in background non autorizzati sui dispositivi degli utenti.

- Sicurezza cloud: effettua il monitoraggio delle modifiche di configurazione, dell'utilizzo delle API e del movimento dei dati tra i servizi per individuare attività che non rientrano nel comportamento previsto all'interno degli ambienti cloud.

- Analisi del traffico di rete: analizza i modelli di traffico per identificare le comunicazioni di comando e controllo, i movimenti laterali e l'esfiltrazione dei dati, comprese le attività nascoste all'interno del traffico crittografato.

- Indagine sugli incidenti: correla gli eventi correlati, ricostruisce le Sequenze e individua le probabili cause alla radice, in modo che l'indagine non parta dai log grezzi quando si verifica un incidente.

- Gestione delle vulnerabilità: assegna priorità alle vulnerabilità in base alla probabilità di sfruttamento e all'esposizione all'interno del tuo ambiente specifico.

- Rilevamento delle minacce interne: rileva cambiamenti di comportamento che potrebbero indicare la compromissione di un account o attività interne dannose, come modelli di accesso insoliti o modifiche nell'utilizzo dei dati.

💡 Suggerimento professionale: solo il 29% delle aziende forma il personale non addetto alla sicurezza per ricoprire ruoli di sicurezza. L'adozione è limitata anche quando gli strumenti sono disponibili.

È possibile colmare parte di questa lacuna a livello operativo con ClickUp University. Analisti, team IT e ruoli correlati possono imparare come funzionano i flussi di lavoro relativi agli incidenti, la documentazione e il coordinamento delle risposte all'interno di ClickUp. Questa base comune rende più facile per un maggior numero di persone fornire supporto al lavoro di sicurezza senza bisogno di competenze approfondite in materia di rilevamento o automazione.

Sfide nell'uso dell'IA per la sicurezza della rete

L'IA cambia il modo in cui si svolge il lavoro di sicurezza, ma non sostituisce la necessità di struttura, governance dei dati o operazioni chiare. Man mano che ci si affida maggiormente all'IA per la sicurezza e il monitoraggio della rete, le lacune in materia di conformità, titolarità e flusso di lavoro diventano i primi limiti che si incontrano.

Qualità e copertura dei dati

/IA dipende da dati coerenti e affidabili. Se i log sono incompleti, ritardati o scarsamente normalizzati, la qualità del rilevamento diminuisce e gli avvisi perdono il loro contesto.

✅ Come risolvere il problema: standardizza tempestivamente le origini dati dei log, definisci i campi dati richiesti e verifica la copertura prima di espandere le automazioni.

Deriva del modello

Il comportamento della tua rete cambia nel tempo. Man mano che aggiungi nuove applicazioni, modifichi i modelli di accesso o cambi i flussi di lavoro, i modelli che prima funzionavano bene perdono precisione, a meno che non li monitori e li ricalibri regolarmente.

✅ Come risolvere il problema: monitorare continuamente le prestazioni di rilevamento e riqualificare i modelli come parte delle normali operazioni di sicurezza, non come attività una tantum.

Lacune di integrazione

Gli strumenti di IA necessitano di accedere ai sistemi di sicurezza esistenti per correlare efficacemente le attività. Quando le integrazioni sono parziali o fragili, i segnali rimangono isolati e le indagini rallentano.

✅ Come risolvere il problema: iniziate con integrazioni che supportano i flussi di lavoro di indagine e risposta end-to-end, non con output di rilevamento isolati.

Spiegabilità limitata

Alcuni modelli segnalano attività senza spiegarne il motivo. Quando non è possibile capire perché il sistema ha generato un avviso, si impiega più tempo a verificarlo e si esita a fidarsi delle azioni automatizzate.

✅ Come risolvere il problema: utilizzare flussi di lavoro e modelli che espongono i segnali contributivi e i percorsi decisionali in modo che gli analisti possano verificare e agire rapidamente.

Tecniche avversarie

Gli aggressori testano attivamente i sistemi di rilevamento e si adattano ad essi. Il graduale avvelenamento dei dati e i comportamenti evasivi possono ridurre l'efficacia dei modelli se non vengono messe in atto misure di protezione.

✅ Come risolvere il problema: combina il rilevamento comportamentale con misure di protezione quali controlli di convalida, revisione umana per azioni ad alto impatto e test continui dei modelli.

Competenze e prontezza operativa

L'utilizzo dell'IA nelle operazioni di sicurezza richiede il coordinamento tra i team addetti alla sicurezza, alle operazioni e ai dati. Le lacune in termini di titolarità o competenze limitano il valore offerto dalle automazioni.

✅ Come risolvere il problema: definire chiaramente le responsabilità relative alla supervisione dei modelli, alla gestione degli incidenti e al follow-up, e integrare le decisioni dell'IA nei flussi di lavoro di sicurezza esistenti invece di creare un livello separato.

Best practice per l'implementazione dell'IA nella sicurezza della rete

Ottieni i migliori risultati dagli strumenti di IA per la sicurezza informatica quando li introduci con uno scopo chiaro e li utilizzi nell'ambito delle tue operazioni di sicurezza quotidiane.

Inizia con un caso d'uso definito

Scegli un problema specifico da risolvere, come la riduzione degli incidenti di phishing o il rilevamento dei movimenti laterali. Implementa l'IA dove il risultato è misurabile, piuttosto che abilitarla in modo generico e selezionare i risultati in un secondo momento.

Crea le basi per i dati

L'IA si basa su input coerenti. Prima dell'implementazione, controlla le tue fonti di log per confermare la copertura completa, la precisione dei timestamp e la corretta gestione dei dati, in particolare per le informazioni sensibili.

Pianifica il piano per le integrazioni prima dell'implementazione

Mappa il flusso dei risultati dell'IA nei tuoi attuali strumenti SIEM, SOAR ed endpoint. Il rilevamento senza un percorso chiaro verso l'indagine e la risposta aggiunge attrito invece di ridurlo.

Mantieni le persone informate

Definisci in anticipo i percorsi di escalation. Decidi quali azioni possono essere eseguite automaticamente e quali richiedono l'approvazione di un analista, in modo che l'automazione fornisca supporto alla risposta senza rimuovere il controllo.

Monitoraggio continuo delle prestazioni

Monitorate l'accuratezza del rilevamento, i falsi positivi e i risultati delle risposte nel tempo. Considerate la messa a punto del modello come un'attività operativa continua, non come un passaggio di configurazione.

Documenta e perfeziona i flussi di lavoro

Crea runbook per gestire gli avvisi generati dall'IA. Utilizza i risultati delle indagini per regolare le soglie, migliorare la logica di correlazione e rafforzare i passaggi di risposta al variare delle condizioni.

Come ClickUp supporta i flussi di lavoro di sicurezza potenziati dall'intelligenza artificiale

Grazie all'IA è possibile identificare quali avvisi meritano attenzione, ma c'è un importante avvertimento su ciò che viene dopo.

Quando un avviso richiede un intervento, spesso si suddividono le attività di indagine e risposta tra diversi strumenti. Si esaminano le prove in un sistema, si discutono i risultati in chat, si effettua il monitoraggio delle misure correttive in un altro sistema e si compilano i rapporti in un secondo momento. Man mano che altre persone intervengono, il contesto si frammenta e la velocità di risposta diminuisce, anche se il rilevamento ha funzionato correttamente.

ClickUp può mantenere tutto questo lavoro in un unico flusso operativo, invece di lasciarlo frammentarsi.

Trasformare gli avvisi in incidenti tracciabili

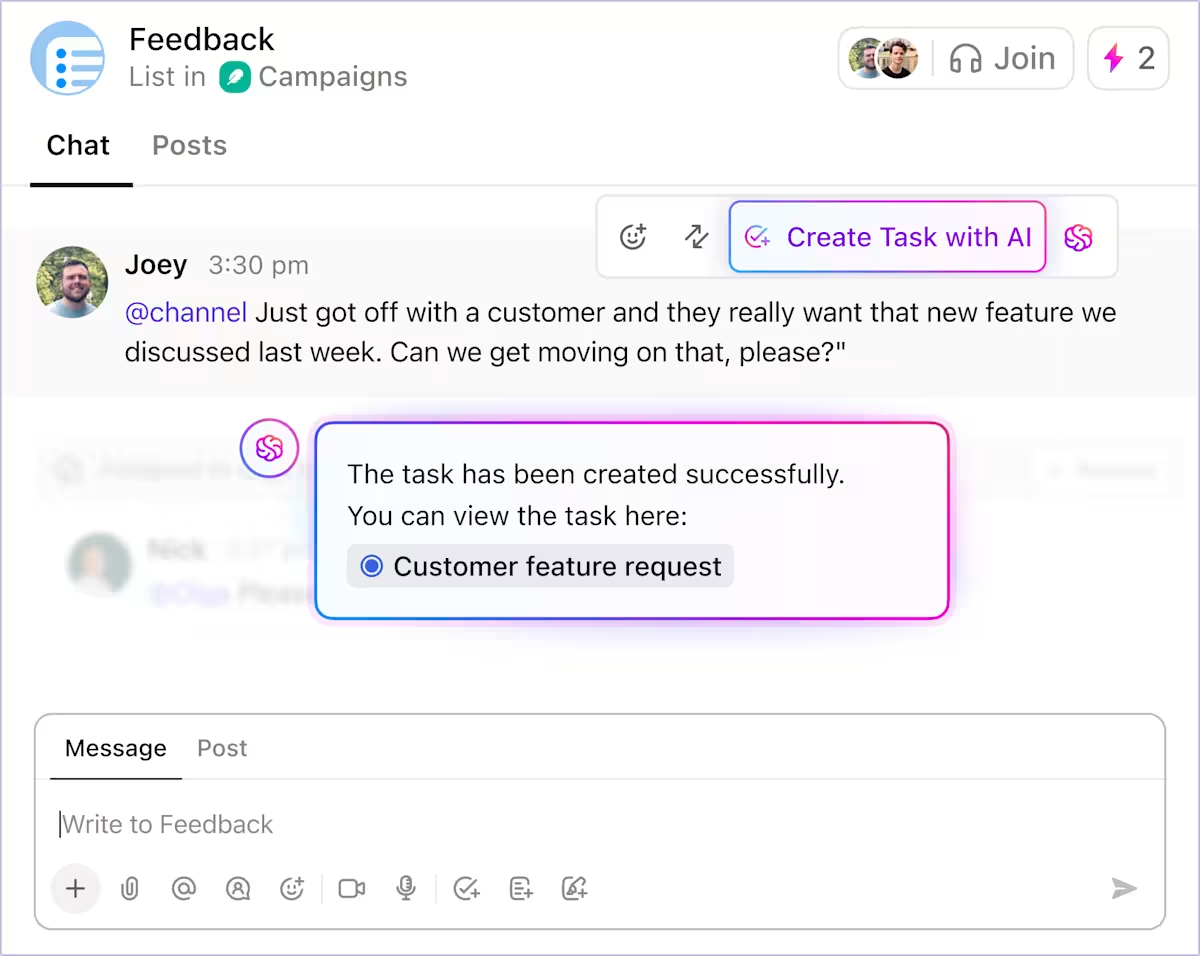

Quando un segnale IA richiede un'azione, è necessario che qualcuno assuma la titolarità e che vi sia uno spazio in cui evolversi. In ClickUp, ogni incidente diventa un'attività che comporta l'intero ciclo di vita dell'indagine e della risposta.

L'attività di ClickUp funge da registro di lavoro dell'incidente. È possibile documentare i risultati direttamente durante la revisione dell'attività, allegare registri e screenshot come prove e aggiornare lo stato al variare della gravità. L'attività mostra chiaramente la titolarità in ogni fase, quindi non è mai necessario indovinare chi è responsabile dai thread di chat o dai ticket secondari.

Ecco come semplificano la gestione degli incidenti:

- Le attività relative agli incidenti raccolgono log, screenshot e link esterni in un unico posto, così gli investigatori non devono passare da uno strumento all'altro per ricostruire il contesto.

- Lo stato e la priorità delle attività riflettono lo stato attuale dell'incidente, eliminando ogni ambiguità durante i passaggi di consegne o i cambi di turno.

- Le relazioni tra le attività collegano le azioni di riparazione o monitoraggio successive all'incidente originale, in modo che la risposta non si esaurisca con il contenimento.

In parole povere, le attività di ClickUp sono al centro dell'area di lavoro e fungono da punto di riferimento per tutto ciò che segue, piuttosto che essere solo un altro ticket da gestire.

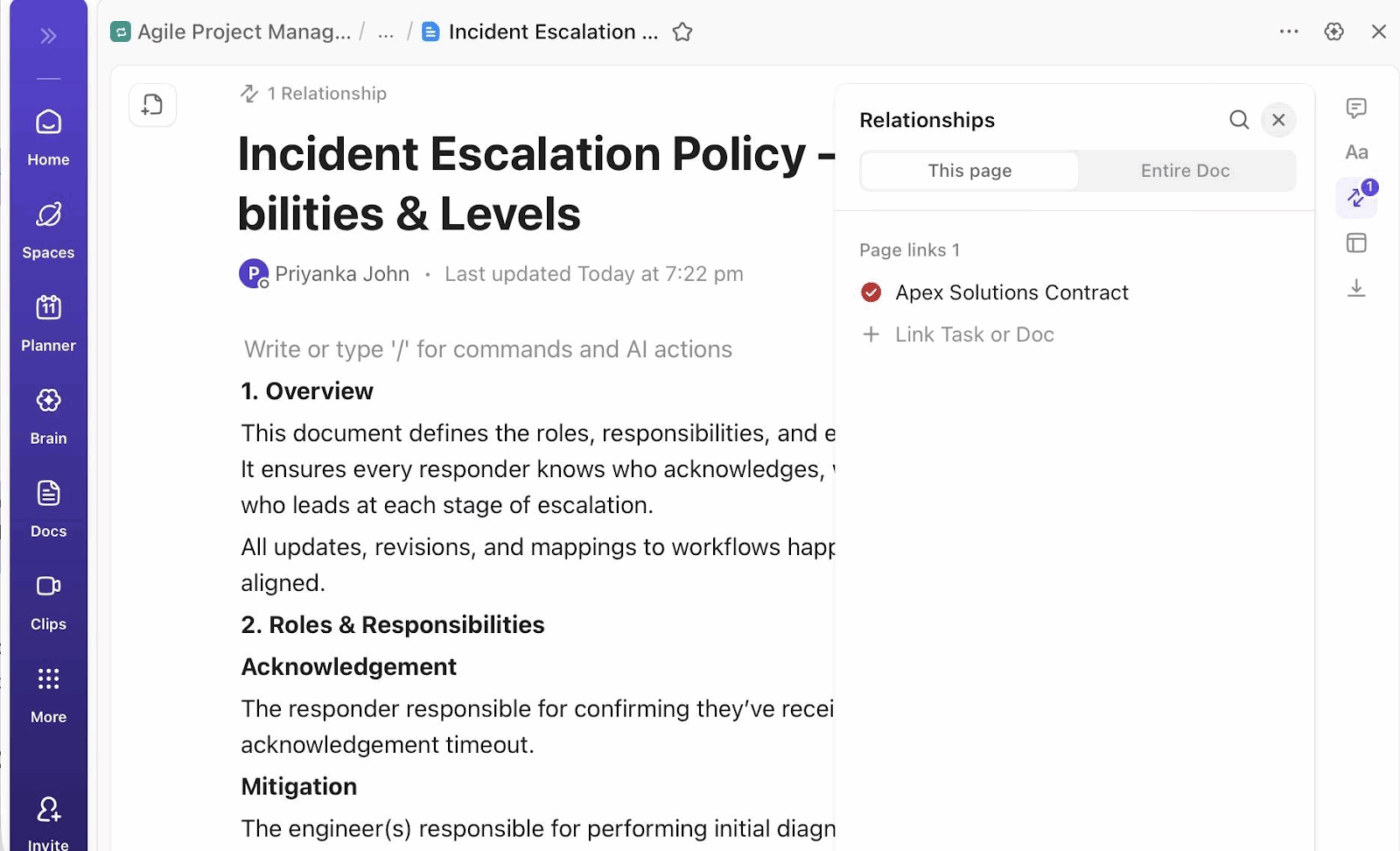

Mantenere le procedure e la cronologia vicine alla risposta in tempo reale

Ogni cambio di strumento durante un incidente comporta un costo. Se i tuoi runbook e le indagini passate non rientrano nel flusso di lavoro di risposta, pagherai quel costo ripetutamente mentre il tempo continua a scorrere.

ClickUp Docs conserva i playbook di risposta, le liste di controllo di indagine e le revisioni post-incidente direttamente collegati all'attività relativa all'incidente. Gli analisti possono aprire la procedura pertinente durante la risposta in tempo reale, seguirla passo dopo passo e annotare dove la realtà si discosta dal flusso documentato.

Questi aggiornamenti rimangono allegati all'incidente, il che significa che la revisione post-incidente inizia con un contesto accurato invece che con la memoria.

ClickUp Brain lavora direttamente su attività e documenti man mano che l'indagine procede. Riassume lo stato, estrae le decisioni chiave dai commenti e redige bozze di aggiornamenti sugli incidenti utilizzando l'attività delle attività in tempo reale. Il tuo team mantiene la documentazione aggiornata mentre risponde, invece di ricostruire gli eventi dopo che l'incidente si è placato.

Riduzione dei passaggi di consegne con l'aggravarsi degli incidenti

Man mano che gli incidenti si evolvono, il coordinamento di solito si interrompe nei punti di transizione. Spesso si verificano contemporaneamente cambiamenti di gravità, trasferimenti di titolarità e necessità di visibilità da parte degli stakeholder.

Le automazioni di ClickUp gestiscono queste transizioni in base allo stato delle attività piuttosto che a follow-up manuali:

- Contrassegnando un incidente come critico, la priorità e la titolarità vengono aggiornate automaticamente, in modo che l'escalation abbia inizio immediatamente.

- Il completamento del contenimento crea e collega automaticamente le attività di riparazione e follow-up all'incidente originale.

- La modifica dello stato o della titolarità di un'attività notifica automaticamente le parti interessate senza ricorrere a messaggi secondari.

I campi personalizzati strutturano i dati relativi agli incidenti durante tutta la risposta. Gli analisti aggiornano la gravità, i sistemi interessati, l'impatto sulla conformità e lo stato della risoluzione direttamente sull'attività mentre lavorano. I rapporti e gli audit riflettono quindi ciò che il team ha fatto durante l'incidente, non ciò che qualcuno ha ricostruito in seguito.

Mantenere la visibilità mentre il lavoro è in corso

Quando più incidenti si verificano in parallelo, la visibilità diventa un problema di esecuzione. I responsabili sono sempre più interessati a vedere cosa sta succedendo in tempo reale, in modo da poter adeguare la loro risposta prima che si accumulino i ritardi.

I dashboard di ClickUp attingono dalle stesse attività che il tuo team utilizza per indagare e rispondere agli incidenti. Man mano che gli analisti aggiornano lo stato, la titolarità o la gravità delle attività, i dashboard si aggiornano di conseguenza. Il tuo team evita il monitoraggio manuale e la leadership vede il lavoro di risposta in tempo reale invece di riepiloghi ritardati.

I dashboard forniscono il supporto per la risposta attiva rendendo visibili i segnali critici:

- Mostra tutti gli incidenti attivi raggruppati per gravità e stato, in modo che i responsabili della risposta possano vedere quali problemi richiedono maggiore attenzione senza aprire singole attività.

- Individua gli incidenti bloccati estraendo direttamente gli stati delle attività e le dipendenze, aiutando i team a intervenire prima che il lavoro di risposta rallenti silenziosamente.

- Rifletti la titolarità e il carico di lavoro utilizzando assegnazioni di attività in tempo reale, rendendo più facile riequilibrare il lavoro richiesto quando più incidenti si verificano contemporaneamente.

- Combina i dati relativi agli incidenti con le attività di risoluzione e follow-up, in modo che i team possano vedere lo stato del lavoro di contenimento o se è in attesa a valle.

I dashboard di ClickUp attingono direttamente dai dati delle attività e dai campi personalizzati, quindi la visualizzazione si aggiorna man mano che gli incidenti cambiano. Il tuo team salta il flusso di lavoro separato per la reportistica e i responsabili vedono esattamente cosa sta succedendo mentre il lavoro di risposta è ancora in corso.

ClickUp Brain estende questa visibilità quando sorgono domande durante la risposta. I responsabili possono porre domande dirette sullo stato dell'incidente o sul carico di lavoro e ottenere risposte basate sugli stessi dati del dashboard già in uso.

In altre parole, puoi adeguare la risposta mentre il lavoro è in corso, invece di scoprire le lacune solo dopo che gli incidenti sono già avvenuti.

💡 Suggerimento professionale: durante la risposta agli incidenti, il tuo team prende decisioni rapide, ma il monitoraggio delle attività rimane indietro. Quando lasci queste decisioni nella chat, il tuo team perde il follow-up. ClickUp Chat ti consente di trasformare immediatamente i messaggi in attività, assegnare i titolari e mantenere visibili tutti i passaggi successivi.

Trasforma la risposta di sicurezza in un flusso di lavoro ripetibile

Dopo un incidente, è comunque necessario portare a termine il lavoro. È necessario assegnare i follow-up, documentare le modifiche apportate e applicare tali decisioni alla risposta successiva. In questo caso, i flussi di lavoro frammentati rallentano la tua prossima indagine prima ancora che abbia inizio.

ClickUp ti offre un ecosistema connesso per chiudere il cerchio. Gestisci incidenti, decisioni, documentazione e attività di follow-up in un unico flusso di lavoro, così nulla dipende dalla memoria o richiede una pulizia successiva.

Inizia a utilizzare ClickUp gratis e crea un flusso di lavoro di risposta agli incidenti su cui il tuo team potrà fare affidamento anche molto tempo dopo che l'allerta sarà stata risolta.

Domande frequenti

L'IA per la sicurezza informatica utilizza strumenti di IA per proteggere le tue reti, mentre la sicurezza IA si concentra sulla protezione dei modelli di IA da attacchi quali l'avvelenamento o la manipolazione dei dati.

I team non tecnici beneficiano di un ambiente di lavoro più sicuro, di un rischio di phishing ridotto e di una comunicazione più chiara durante gli incidenti di sicurezza, poiché gli strumenti di flusso di lavoro li tengono informati senza gergo tecnico.

L'IA è qui per potenziare i professionisti della sicurezza, non per sostituirli, gestendo le attività ripetitive in modo che possano concentrarsi sul lavoro strategico che richiede giudizio e competenza umani.

Il futuro dell'IA nella sicurezza informatica prevede una maggiore integrazione tra strumenti di sicurezza e flussi di lavoro aziendali, con interfacce più intuitive e una migliore automazione delle decisioni di sicurezza di routine.