Okta è un nome importante nel mondo della gestione delle identità, grazie al suo solido Single Sign-On, all'autenticazione a più fattori e agli strumenti per il ciclo di vita degli utenti.

È una delle piattaforme di riferimento per la gestione dell'accesso sicuro e la protezione dei dati sensibili.

Ma nonostante i suoi punti di forza, i prezzi di Okta possono diventare elevati man mano che si cresce. Il processo di configurazione è complesso e la personalizzazione e le integrazioni sono piuttosto limitate. Se questi aspetti sono determinanti, ci sono altre opzioni disponibili.

Esistono diverse potenti alternative a Okta che offrono maggiore flessibilità, prezzi convenienti e funzionalità/funzioni su misura per le tue esigenze.

In questo blog esploreremo le migliori alternative a Okta, dalle soluzioni aziendali ricche di funzionalità alle opzioni agili e open source, per aiutarti a trovare lo strumento di gestione delle identità e degli accessi più adatto alla tua organizzazione.

Cosa dovresti cercare nelle alternative a Okta?

Scegliere un'alternativa a Okta a caso non è la mossa migliore.

Circa il 90% delle aziende riferisce che le proprie credenziali aziendali sono apparse in un registro Stealer prima ancora che si verificasse una violazione. Questo è un campanello d'allarme.

Per evitare questo tipo di problemi e migliorare il tuo livello di sicurezza complessivo, hai bisogno di una soluzione di gestione degli accessi che soddisfi tutti i requisiti, come ad esempio:

- Facilità d'uso e implementazione: configurazione e gestione semplici senza bisogno di un team di esperti, con un'interfaccia utente pulita e un dashboard intuitivo che migliora le operazioni quotidiane.

- Scalabilità: supporta la crescita della tua azienda, che tu abbia 50 o 5.000 utenti, mantenendo i costi sotto controllo.

- Sicurezza e conformità: Offre autenticazione multifattoriale robusta, controllo degli accessi degli utenti basato sui ruoli, registri di audit, crittografia dei dati, rilevamento avanzato delle minacce, segnalazione dei log di furto e conformità con SOC 2, HIPAA e GDPR.

- Supporto SSO e federazione: consente il Single Sign-On e la federazione delle identità senza soluzione di continuità attraverso standard come SAML e OIDC, mantenendo al contempo il controllo centralizzato dell'autenticazione.

- Integrazioni: connettiti facilmente con il tuo stack tecnologico (sistemi HR, piattaforme cloud e strumenti di produttività) utilizzando connettori e API predefiniti per ridurre al minimo il lavoro manuale.

- Personalizzazione e flessibilità: consente di ottimizzare i flussi degli utenti, le schermate di accesso e le politiche di accesso per allinearli meglio alla tua logica aziendale.

- Facilità d'uso per gli sviluppatori: fornisce API, SDK e documentazione chiara per supportare la creazione di sistemi di gestione dei flussi di lavoro personalizzati e l'integrazione di funzionalità di identità nelle tue app.

- Prezzi trasparenti: offriamo modelli di prezzo chiari e flessibili, preferibilmente basati sull'utilizzo o a livelli, insieme a componenti aggiuntivi opzionali, in modo che tu paghi solo ciò di cui hai bisogno.

👀 Lo sapevi? Gli attacchi malware sono aumentati del 58%. Se non hai ancora investito in un software di gestione delle identità e degli accessi (IAM), questo è il momento giusto per farlo.

Le 10 migliori alternative a Okta in sintesi

Ecco una panoramica delle migliori alternative a Octa, in base alla loro struttura, alle funzionalità principali e ai prezzi.

| Strumenti | Ideale per | Funzionalità principali | Prezzi |

| Ping Identity | Aziende SaaS | Protezione dell'identità dei clienti, rilevamento delle minacce basato sull'IA, autorizzazione della forza lavoro e controllo degli accessi | Il prezzo parte da 3 $ al mese per utente. |

| SailPoint | Aziende di medie e grandi dimensioni | Provisioning automatizzato degli accessi, strumenti RBAC e gestione dei dispositivi | Prezzi personalizzati |

| OneLogin | Aziende di medie dimensioni | Gestione del ciclo di vita delle identità basata sull'IA, autenticazione SmartFactor e integrazioni profonde con i sistemi HR. | I piani a pagamento partono da 6 $ al mese; prezzi personalizzati per le aziende. |

| Auth0 | Startup e sviluppatori indipendenti | Flussi di accesso personalizzati e logica di autenticazione, oltre a supporto per più framework e linguaggi. | Piano Free disponibile; prezzi personalizzati per le aziende. |

| Microsoft Azure AD | Aziende che utilizzano l'ecosistema Microsoft | Politiche di accesso condizionale, autenticazione senza password con FIDO2, autenticazione biometrica e identificazione delle minacce. | Gratis; piani a pagamento a partire da 0,00325 $/MAU |

| JumpCloud | Aziende di medie dimensioni e grandi aziende | Sicurezza zero-trust, autorizzazioni a tempo determinato e applicazione centralizzata delle politiche | I piani a pagamento partono da 11 $ al mese; prezzi personalizzati per le aziende. |

| Keycloak | Imprese | Self-hosting, integrazione LDAP e Active Directory e flussi di accesso personalizzati | Prezzi personalizzati |

| CyberArk | Aziende di medie dimensioni e grandi aziende | Protezione degli account privilegiati, agenti IA per la segnalazione, archiviazione delle password e rotazione. | Prezzi personalizzati |

| ManageEngine | IT teams ibridi | Monitoraggio dell'attività di accesso e generazione di report sulla reportistica sull'utilizzo | I piani a pagamento partono da 104 $ al mese. |

| Cisco Duo | Aziende | Autenticazione multifattoriale resistente al phishing, politiche di accesso adattive e verifica dello stato di salute dei dispositivi. | Gratis; piani a pagamento a partire da 3 $ al mese |

Come valutiamo i software su ClickUp

Il nostro team editoriale segue un processo trasparente, basato sulla ricerca e indipendente dai fornitori, quindi puoi fidarti che i nostri consigli si basano sul valore reale dei prodotti.

Ecco una panoramica dettagliata di come valutiamo i software su ClickUp.

Le 10 migliori alternative a Okta

Ora sai cosa cercare prima di scegliere una soluzione di gestione degli accessi.

Diamo un'occhiata ad alcuni concorrenti di Okta che soddisfano questi requisiti. Confronteremo le loro funzionalità/funzioni, i limiti, i prezzi e tutto ciò che c'è da sapere per aiutarti a trovare la piattaforma giusta.

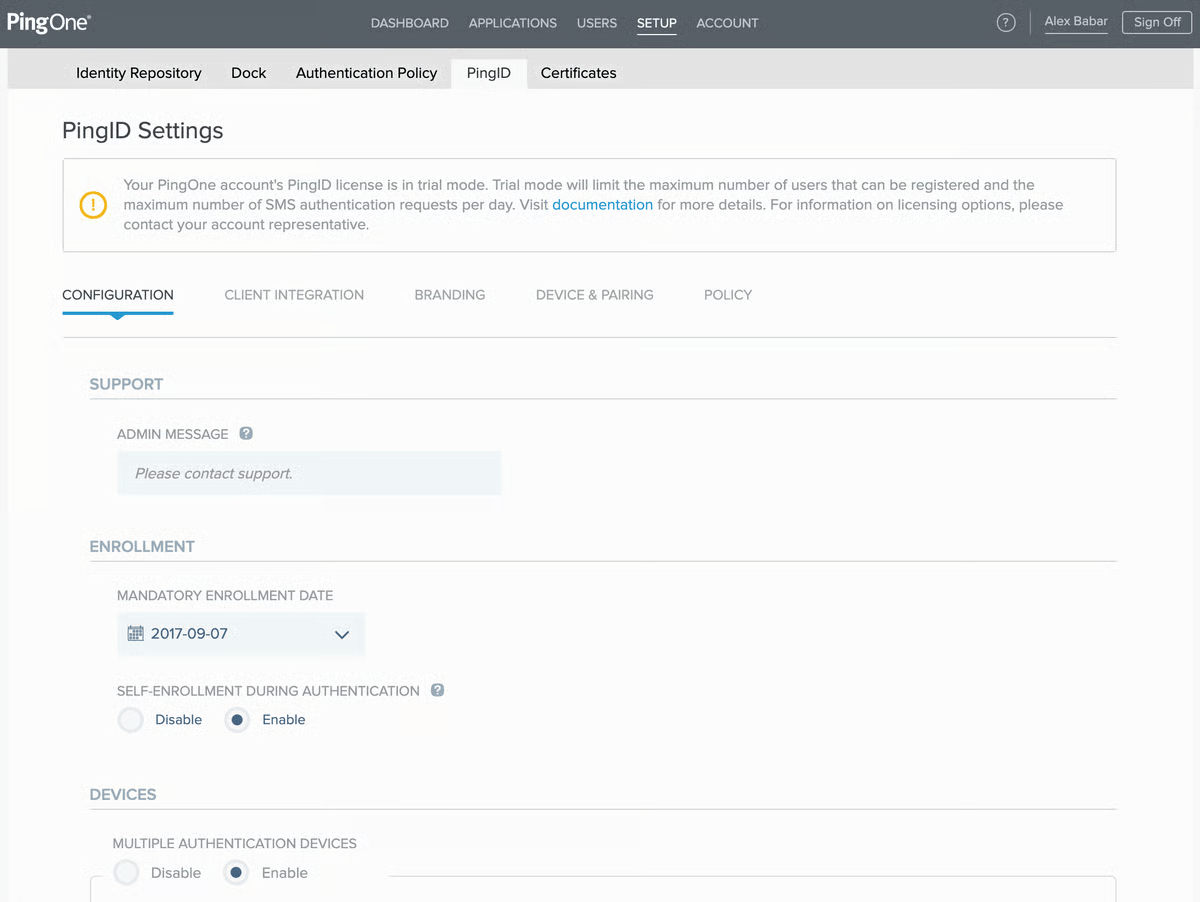

1. Ping Identity (ideale per garantire la sicurezza dell'identità dei clienti per le piattaforme SaaS)

Circa il 94% delle organizzazioni afferma che i propri clienti non acquisterebbero i loro prodotti se non fossero in grado di proteggere adeguatamente i dati personali. Sebbene Okta offra una solida protezione delle identità, Ping Identity fa un passo avanti con la sua gestione delle identità e degli accessi dei clienti. Offre un controllo degli accessi dettagliato, un'autenticazione consapevole dei rischi e un MFA adattivo, aiutandoti a proteggere i dati dei clienti in ogni punto di contatto senza compromettere l'esperienza utente.

A differenza di Okta, Ping offre maggiore flessibilità nell'implementazione dello stack di identità. Che si tratti di ambienti on-premise, cloud o ibridi, è la soluzione ideale per le aziende SaaS con esigenze infrastrutturali complesse.

Ping offre anche il Single Sign-On, l'autenticazione senza password, la federazione delle identità (SAML, OIDC) e la gestione delle identità dei dipendenti. L'architettura API-first lo rende altamente personalizzabile e adattabile ad altre applicazioni dell'azienda.

Le migliori funzionalità/funzioni di Ping Identity

- Integrazione semplice con API, sistemi legacy e app moderne

- Rileva le minacce in tempo reale con analisi basate sull'IA

- Semplifica i flussi di lavoro relativi alle identità con un'API aperta

- Applica le politiche in tempo reale su tutti i punti di contatto delle identità sia per i clienti che per i dipendenti.

- Offre supporto all'identità decentralizzata per offrire agli utenti un maggiore controllo sui propri dati e un Single Sign-On senza interruzioni su app e piattaforme.

Limiti di Ping Identity

- Le funzionalità Ping Authorize e Ping Directory possono sembrare piuttosto complesse.

- La sincronizzazione degli accessi in tempo reale è spesso più lenta rispetto ad altri concorrenti di Okta.

Prezzi di Ping Identity

Cliente:

- Essenziale: A partire da 35.000 $/anno

- In più: a partire da 50.000 $/anno

Forza lavoro:

- Essential: 3 $ al mese per utente

- In più: 6 $ al mese per utente

Valutazioni e recensioni di Ping Identity

- G2: 4,4/5 (oltre 100 recensioni)

- Capterra: 4,7/5 (oltre 30 recensioni)

Cosa dicono gli utenti reali di Ping Identity?

Una recensione su G2 dice:

Una delle funzionalità/funzioni più utili che ho trovato in Ping Identity è che fornisce all'utente diverse soluzioni per il SaaS (Security as a Service). I prodotti Ping Identity come Ping Federate, Ping Access, Ping Directory e Ping ID sono prodotti su cui ho lavorato e che ho trovato molto intuitivi per gli amministratori.

Una delle funzionalità/funzioni più utili che ho trovato in Ping Identity è che fornisce all'utente diverse soluzioni per il SaaS (Security as a Service). I prodotti Ping Identity come Ping Federate, Ping Access, Ping Directory e Ping ID sono prodotti su cui ho lavorato e che ho trovato molto intuitivi per gli amministratori.

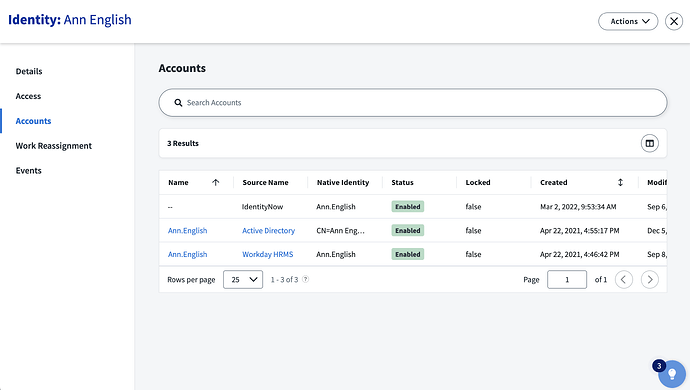

2. SailPoint (ideale per automatizzare le autorizzazioni di accesso e il provisioning degli utenti)

Mentre Okta eccelle nella gestione degli accessi e nell'autenticazione degli utenti, SailPoint fa un passo avanti con l'automazione periodica della certificazione degli accessi. Assicura che gli utenti abbiano sempre livelli di accesso appropriati, aiutandoti a soddisfare i requisiti di conformità.

SailPoint automatizza anche i processi di onboarding e offboarding degli utenti per modifiche tempestive e accurate degli accessi quando gli utenti entrano, si spostano all'interno o lasciano la tua azienda. Ottieni anche modelli di ruolo avanzati e una gestione accurata per un controllo preciso delle autorizzazioni degli utenti, in modo che solo gli utenti autorizzati abbiano accesso.

Le migliori funzionalità/funzioni di SailPoint

- Gestisci le identità degli utenti su sistemi cloud e on-premise

- Automatizza il provisioning e il deprovisioning degli accessi

- Ottimizza la gestione efficiente degli accessi per tutti gli utenti e applica una solida governance delle identità con controlli basati su criteri.

- Effettua revisioni regolari degli accessi per garantire la conformità e rilevare e rispondere ai rischi di accesso in tempo reale.

- Modella e assegna i ruoli con strumenti RBAC avanzati

- Offre supporto per la gestione dei dispositivi collegando le identità agli endpoint e mantieni la conformità con reportistica e controlli avanzati per l'audit di conformità IT.

Limiti di SailPoint

- Gli utenti segnalano risposte più lente da parte del team tecnico, il che può causare intoppi.

- Le recensioni evidenziano alcuni problemi di cache con questo strumento.

Prezzi SailPoint

- Prezzi personalizzati

Valutazioni e recensioni di SailPoint

- G2: 4,4/5 (oltre 100 recensioni)

- Capterra: recensioni insufficienti

Cosa dicono gli utenti reali di SailPoint?

Un recensore di Capterra afferma:

Apprezzo le funzionalità proattive come le violazioni delle politiche e i livelli multipli di approvazione al momento della richiesta. I controlli reattivi come le certificazioni sono utili nella misura in cui gli utenti sono coinvolti. Non è scalabile per ambienti di grandi dimensioni o quando i dati non sono puliti al 100%. Ad esempio, abbiamo molti account non correlati e questo non è gestito bene per le certificazioni.

Apprezzo le funzionalità proattive come le violazioni delle politiche e i livelli multipli di approvazione al momento della richiesta. I controlli reattivi come le certificazioni sono utili nella misura in cui gli utenti sono coinvolti. Non è scalabile per ambienti di grandi dimensioni o quando i dati non sono puliti al 100%. Ad esempio, abbiamo molti account non correlati e questo non è gestito bene per le certificazioni.

🧠 Curiosità: circa il 52% delle vulnerabilità identificate è associato ai punti di accesso iniziali. Ecco perché è fondamentale un controllo rigoroso sulla creazione, la gestione e la disattivazione delle identità degli utenti.

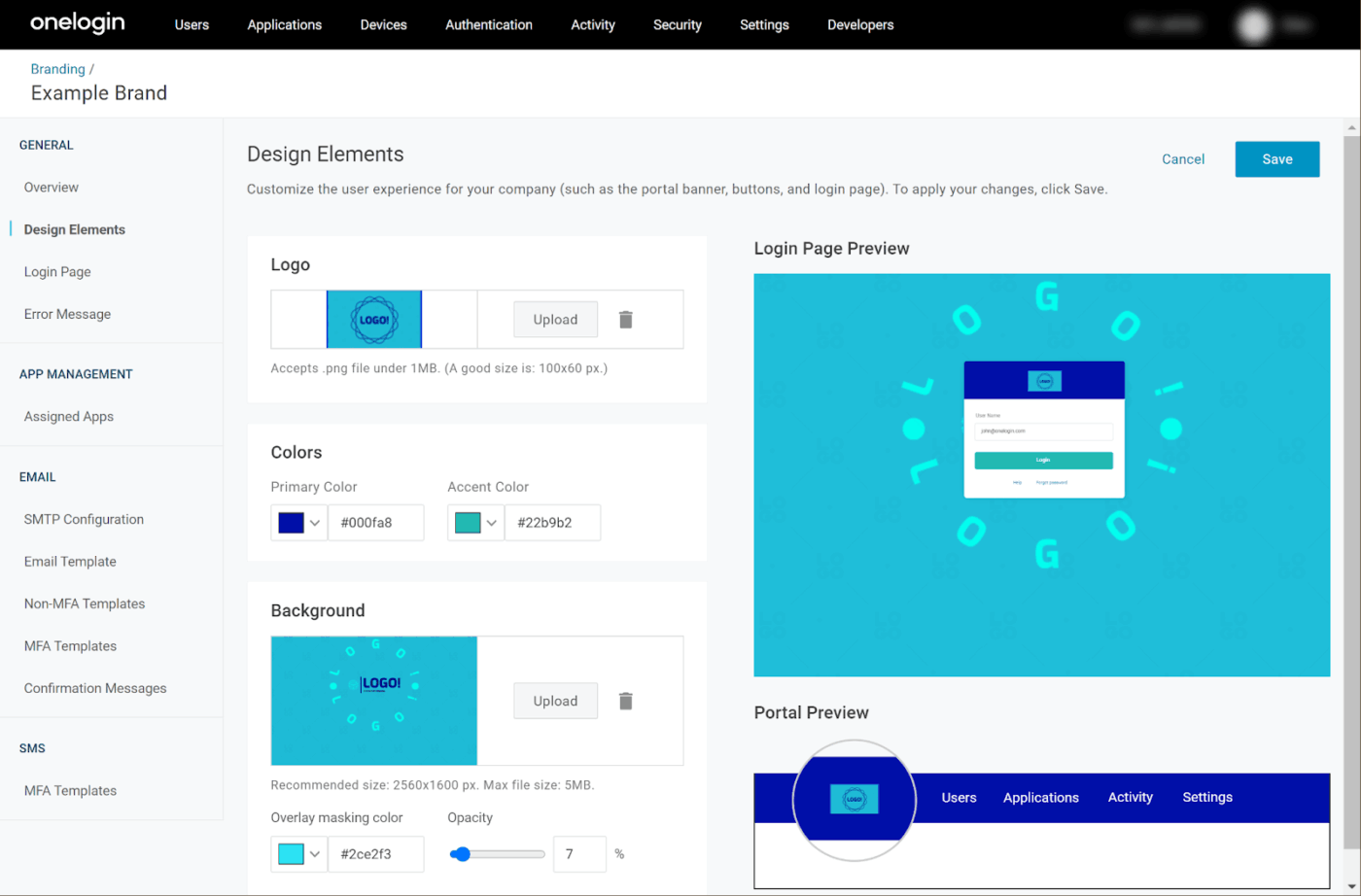

3. OneLogin (ideale per la gestione del ciclo di vita delle identità)

OneLogin è una valida alternativa a Okta, soprattutto se desideri una gestione più efficace del ciclo di vita degli utenti con un'interfaccia intuitiva. Offre provisioning dinamico degli utenti, deprovisioning automatizzato e sincronizzazione in tempo reale delle directory sia su sistemi cloud che on-premise.

Lo strumento integra perfettamente i suoi strumenti di sicurezza del ciclo di vita con i sistemi HR, rendendo l'onboarding e l'offboarding semplici e sicuri.

Migliora anche la gestione degli accessi con SmartFactor Authentication, che va oltre l'autenticazione multifattoriale standard valutando l'affidabilità del dispositivo, la posizione e il comportamento dell'utente. L'intelligenza artificiale Vigilance integrata monitora l'attività di accesso in tempo reale per rilevare e rispondere alle minacce all'identità, mentre l'applicazione di politiche adattive contribuisce a migliorare la sicurezza senza rallentare il lavoro del tuo team.

Le migliori funzionalità/funzioni di OneLogin

- Semplifica l'accesso con Single Sign-On su tutte le app e i dispositivi

- Gestione sicura degli accessi privilegiati con controlli di accesso basati sui ruoli e registri di audit

- Semplifica il provisioning e il deprovisioning degli utenti con flussi di lavoro automatizzati.

- Riduci il carico di lavoro IT minimizzando le richieste di accesso manuali e le approvazioni.

- Migliora la conformità grazie alle funzionalità integrate di reportistica e revisione degli accessi.

Limitazioni di OneLogin

- Potrebbero essere necessarie estensioni per alcune funzionalità amministrative avanzate.

- Le funzionalità MFA possono talvolta presentare dei bug.

Prezzi di OneLogin

- Avanzato: 6 $ al mese per utente

- Professional: 12 $ al mese per utente

- Esperto: 21 $ al mese per utente

- Identità B2B: Prezzi personalizzati

Valutazioni e recensioni di OneLogin

- G2: 4,4/5 (oltre 280 recensioni)

- Capterra: 4,6/5 (oltre 90 recensioni)

Cosa dicono gli utenti reali di OneLogin?

Una recensione su G2 diceva:

L'interfaccia utente è facile da usare e dispone di tutte le funzionalità che possono aiutare la tua organizzazione a raggiungere i tuoi obiettivi SSO. Oltre a questo, ha alcune funzionalità molto interessanti come SSO per desktop e smarthooks, che possono fornire un valore aggiunto e migliorare l'esperienza dell'utente finale.

L'interfaccia utente è facile da usare e dispone di tutte le funzionalità/funzioni che possono aiutare la tua organizzazione a raggiungere i tuoi obiettivi SSO. Oltre a questo, ha alcune funzionalità/funzioni molto interessanti come SSO per desktop e smarthooks, che possono fornire un valore aggiunto e migliorare l'esperienza dell'utente finale.

🌳 Alternative open source a Okta

Alternative open source a Okta Stai pensando di abbandonare le soluzioni commerciali di gestione delle identità e degli accessi (IAM) come Okta per passare a qualcosa di open source?

È un'idea fantastica se desideri maggiore controllo e flessibilità e vuoi dire addio alle ricorrenti spese di licenza.

Esistono alcune opzioni open source davvero valide in grado di gestire tutto, dall'autenticazione di base alle complesse esigenze dell'azienda. Ad esempio, Keycloak è una scelta molto popolare che offre un solido Single Sign-On (SSO), autenticazione a più fattori (MFA) e funzionalità complete di gestione degli utenti, il tutto supportato da una forte comunità e da Red Hat.

C'è poi Authentik, che sta rapidamente guadagnando popolarità grazie al suo approccio moderno, al design flessibile e alla facilità d'uso, che lo rendono ideale per l'identità self-hosted. E se stai sviluppando applicazioni moderne e native per il cloud, in particolare con microservizi, Zitadel è un potente concorrente che punta sulla sicurezza e sulla scalabilità.

Ricorda però che, sebbene l'open source ti offra un'incredibile libertà, significa anche che sarai tu stesso responsabile dell'hosting, della manutenzione e del supporto del sistema.

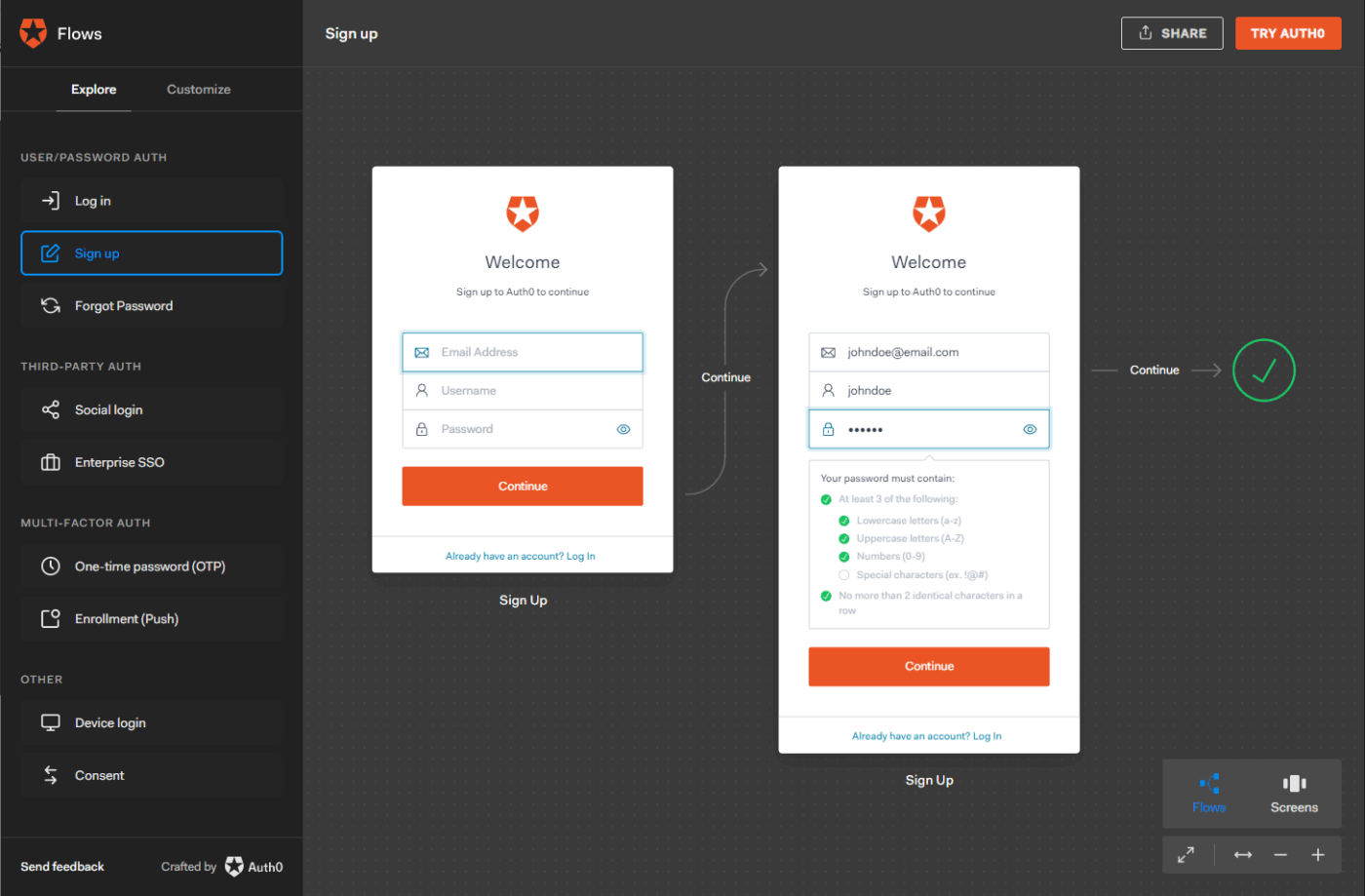

4. Auth0 (ideale per l'autenticazione personalizzabile per gli sviluppatori)

Gli autori delle minacce effettuano 11,5 attacchi al minuto e, con l'accesso al codice sorgente, all'infrastruttura e ai sistemi critici, gli sviluppatori sono obiettivi di grande valore. La piattaforma di gestione degli accessi scelta deve disporre di funzionalità/funzioni incentrate sugli sviluppatori e Okta potrebbe non essere all'altezza in questo aspetto.

Auth0, ora parte di Okta ma ancora operativa in modo indipendente, offre un approccio più incentrato sugli sviluppatori rispetto alla sua principale società. Le sue potenti API e gli SDK flessibili consentono ai tuoi team di sviluppo di integrare perfettamente l'identità nelle loro app senza compromettere l'esperienza utente e la sicurezza. Mentre Okta è più incentrata sulle aziende e rigida, Auth0 offre agli sviluppatori gli strumenti e la libertà necessari per creare flussi di autenticazione sicuri per i loro casi d'uso specifici.

Questo software offre anche altre solide funzionalità di sicurezza, come il rilevamento delle anomalie, la protezione dai bot e la prevenzione degli attacchi brute-force. Questi strumenti ti aiutano a effettuare il blocco in modo proattivo delle minacce prima che si aggravino.

Le migliori funzionalità di Auth0

- Crea flussi di accesso personalizzati con potenti API e SDK e assicurati la sicurezza delle app con opzioni di accesso senza password, biometrico e tramite social network.

- Personalizza la logica di autenticazione utilizzando regole e azioni

- Rileva e blocca le minacce con il rilevamento delle anomalie integrato, la protezione dai bot e altre precauzioni di sicurezza dei dati integrate.

- Gestisci applicazioni multi-tenant con archivi utenti isolati

- Classifica gli utenti con una segmentazione avanzata e l'assegnazione di metadati.

- Integra rapidamente le identità con il supporto di più lingue e framework

- Scala l'autenticazione su app globali con elevata disponibilità

Limitazioni di Auth0

- I piani gratuiti e di livello inferiore hanno rigidi limiti API.

- La sincronizzazione con integrazioni di terze parti può essere complicata

Prezzi di Auth0

- B2B Fino a 25.000 MAU: Free Forever Essential: 150 $/mese Professional: 800 $/mese Enterprise: Prezzo personalizzato

- Fino a 25.000 MAU: Free Forever

- Essenziale: 150 $/mese

- Professional: 800 $ al mese

- Enterprise: Prezzi personalizzati

- B2C Fino a 25.000 MAU: Gratis per sempre Essential: 35 $/mese Professional: 240 $/mese Enterprise: Prezzo personalizzato

- Fino a 25.000 MAU: Free Forever

- Essenziale: 35 $ al mese

- Professional: 240 $ al mese

- Enterprise: Prezzi personalizzati

- Fino a 25.000 MAU: Free Forever

- Essenziale: 150 $/mese

- Professional: 800 $ al mese

- Enterprise: Prezzi personalizzati

- Fino a 25.000 MAU: Gratis Forever

- Essenziale: 35 $ al mese

- Professional: 240 $ al mese

- Enterprise: Prezzi personalizzati

Valutazioni e recensioni di Auth0

- G2: 4,3/5 (oltre 200 recensioni)

- Capterra: 4,6/5 (oltre 120 recensioni)

Cosa dicono gli utenti reali di Auth0?

Un recensore di Capterra scrive:

Sicuro, nel senso di molto sicuro. Non ho dovuto codificare manualmente funzionalità come i limiti API, l'autenticazione a più fattori e simili. Era tutto già pronto all'uso. Il prezzo. Mi dispiace dirlo, ma se confronto il prezzo di Auth0 per una startup, avrei consigliato un'opzione più economica per i test. Tutto va bene con Auth0 tranne il prezzo.

Sicuro, nel senso di molto sicuro. Non ho dovuto codificare manualmente funzionalità come i limiti API, l'autenticazione a più fattori e simili. Tutto era già pronto all'uso. Il prezzo. Mi dispiace dirlo, ma se confronto il prezzo di Auth0 per una startup, avrei consigliato un'opzione più economica per i test. Tutto va bene con Auth0 tranne il prezzo.

👀 Lo sapevi? Le identità delle macchine superano ormai quelle umane con un rapporto di 80 a 1.

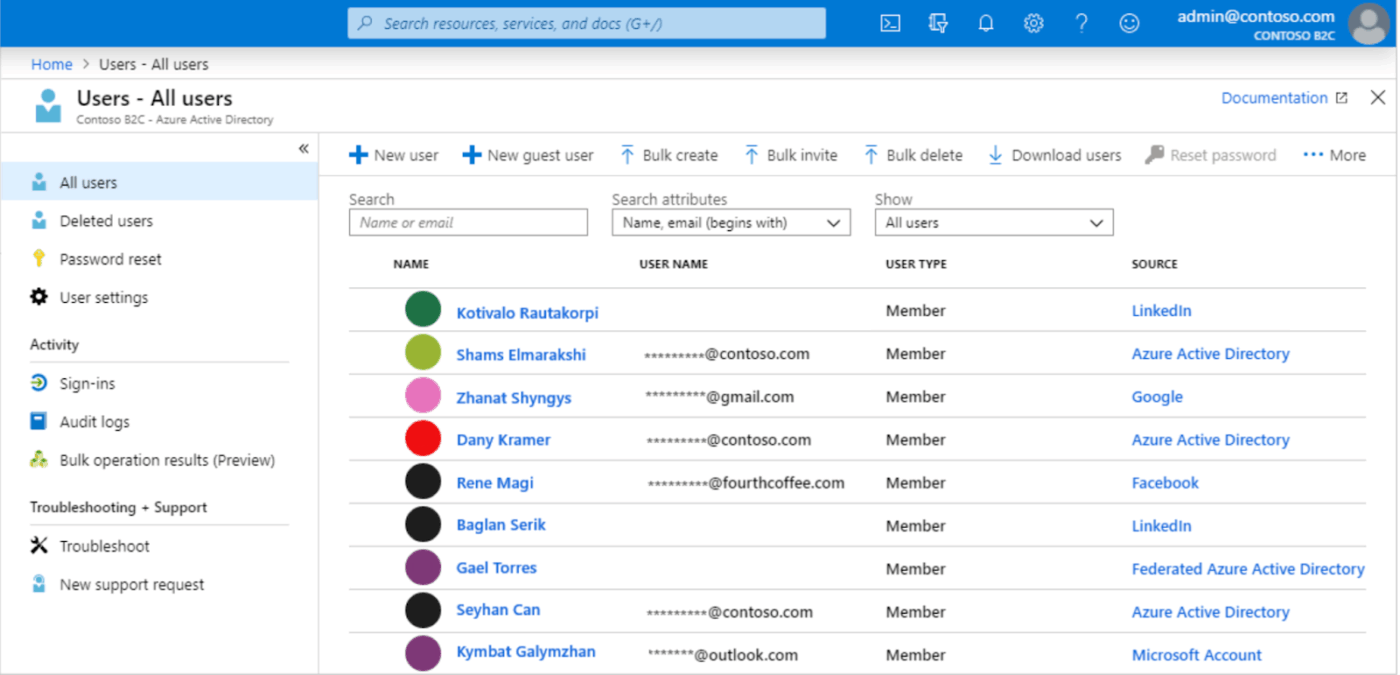

5. Microsoft Azure Active Directory (Azure AD) (Ideale per le aziende che utilizzano l'ecosistema Microsoft)

Microsoft Azure Active Directory (attualmente Microsoft Entra ID) si distingue come piattaforma leader nella sicurezza delle identità con una maggiore integrazione negli ecosistemi delle aziende rispetto a Okta. Supportato dalla solida infrastruttura cloud di Microsoft, questo software consente il Single Sign-On (SSO) senza interruzioni, l'autenticazione a più fattori e l'accesso condizionale, integrati in modo nativo negli ambienti Microsoft 365, Azure e Windows.

A differenza di Okta, Microsoft Azure Active Directory fa parte di uno stack di sicurezza e produttività più ampio. Offre inoltre politiche di accesso condizionale granulari e autenticazione adattiva basata sul rischio. Questa alternativa a Okta è particolarmente indicata se già utilizzi l'ecosistema Microsoft.

Le migliori funzionalità/funzioni di Microsoft Azure Active Directory (Azure AD)

- Implementa politiche di accesso condizionale basate sul rischio in tempo reale degli utenti e dei dispositivi e automatizza il provisioning degli utenti, le revisioni degli accessi e i flussi di lavoro del ciclo di vita.

- Utilizza l'autenticazione senza password con FIDO2, biometria e Microsoft Authenticator.

- Monitora e rispondi alle minacce all'identità utilizzando Microsoft Defender e Sentinel.

- Integrazione profonda con Microsoft 365 per usufruire di funzionalità avanzate di Microsoft Teams come l'accesso sicuro degli ospiti e le autorizzazioni specifiche per le app.

- Semplifica la conformità con strumenti integrati di reportistica e governance.

Limiti di Microsoft Azure Active Directory (Azure AD)

- L'accesso completo alle funzionalità è limitato se gli strumenti Microsoft non sono il tuo ecosistema principale.

- Le piccole imprese potrebbero sentirsi sopraffatte da troppe funzionalità/funzioni

Prezzi di Microsoft Azure Active Directory (Azure AD)

- Primi 50.000 MAU: gratis

- Premium 1 (oltre 50.000 MAU): 0,00325 $/MAU

- Premium 2 (più di 50.000 MAU): 0,01625 $/MAU

Valutazioni e recensioni di Microsoft Azure Active Directory (Azure AD)

- G2: 4,4/5 (oltre 30 recensioni)

- Capterra: 4,8/5 (oltre 40 recensioni)

Cosa dicono gli utenti reali di Microsoft Azure Active Directory (Azure AD)?

Una recensione su G2 dice:

È molto utile nei processi di gestione degli utenti e controllo dei domini della nostra azienda. Inoltre, è molto facile da integrare con diversi sistemi. Ad esempio, può essere integrato con O365 scrivendo qualsiasi politica.

È molto utile nei processi di gestione degli utenti e controllo dei domini della nostra azienda. Inoltre, è molto facile da integrare con diversi sistemi. Ad esempio, può essere integrato con O365 scrivendo qualsiasi politica.

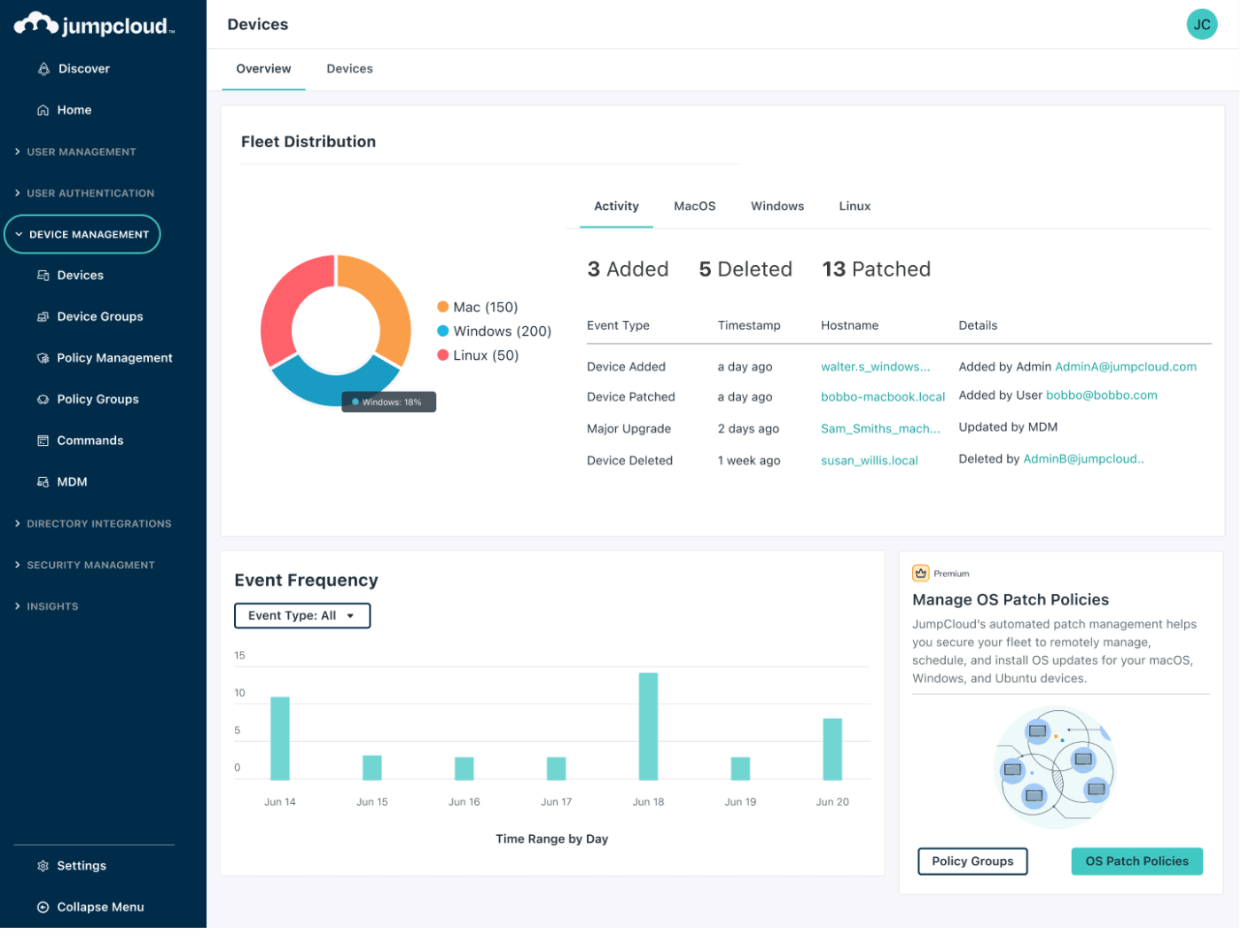

6. JumpCloud (ideale per l'implementazione di un modello di sicurezza zero-trust)

L'abuso delle credenziali privilegiate è il trigger del 74% di tutte le violazioni dei dati. JumpCloud contribuisce a ridurre questo rischio con un modello di sicurezza zero-trust. Verifica continuamente l'identità dell'utente, lo stato di salute del dispositivo e il contesto di accesso prima di concedere le autorizzazioni, riducendo la superficie di attacco in ogni passaggio.

Rispetto all'approccio più compartimentato di Okta in materia di identità, JumpCloud unifica la gestione degli utenti, la sicurezza dei dispositivi e i controlli di accesso in un'unica piattaforma cloud-native. Il tuo team IT ottiene visibilità e controllo completi senza ulteriori complessità.

JumpCloud semplifica anche l'accesso sicuro dei fornitori con autorizzazioni granulari e limitate nel tempo e l'applicazione centralizzata delle politiche. Inoltre, la sua gestione multipiattaforma degli endpoint (Windows, macOS, Linux) rende JumpCloud uno dei principali concorrenti di Okta per gli ambienti ibridi.

Le migliori funzionalità/funzioni di JumpCloud

- Gestisci utenti, dispositivi e accessi da un'unica console basata su cloud.

- Abilita il supporto multipiattaforma per sistemi Windows, macOS e Linux

- Fornisci un'autorizzazione remota sicura con autorizzazioni granulari basate sui ruoli e diritti di accesso degli utenti.

- Semplifica l'accesso dei fornitori con credenziali a tempo limitato e audit trail.

- Integra SSO e MFA nelle app cloud e on-premise

- Automatizza il provisioning e il deprovisioning degli utenti su tutti i servizi

- Applica politiche unificate su tutti i dispositivi per patch, crittografia e conformità

Limiti di JumpCloud

- La configurazione iniziale può essere complessa se non hai molta esperienza con i software di gestione degli accessi.

- Le impostazioni preconfigurate per il Single Sign-On non sono sempre accurate e richiedono delle modifiche.

Prezzi di JumpCloud

- Gestione dei dispositivi: 11 $ al mese per utente

- SSO: 13 $ al mese per utente

- Core Directory: 15 $ al mese per utente

- Enterprise: Prezzi personalizzati

- Per gli MSP: Prezzi personalizzati

Valutazioni e recensioni di JumpCloud

- G2: 4,5/5 (oltre 3.200 recensioni)

- Capterra: 4,7/5 (oltre 200 recensioni)

Cosa dicono gli utenti reali di JumpCloud?

Una recensione su G2 dice:

Ho utilizzato Jumpcloud come soluzione IAM centralizzata per gestire l'accesso alle applicazioni e la gestione dei dispositivi e ho svolto un lavoro intensivo sull'integrazione delle applicazioni per abilitare la funzionalità SSO, in modo da garantire agli utenti un accesso fluido e resiliente alle funzionalità.

Ho utilizzato Jumpcloud come soluzione IAM centralizzata per gestire l'accesso alle applicazioni e la gestione dei dispositivi e ho svolto un lavoro intensivo sull'integrazione delle applicazioni per abilitare la funzionalità SSO, in modo da garantire agli utenti un accesso fluido e resiliente alle funzionalità/funzionalità.

📮ClickUp Insight: il cambio di contesto sta silenziosamente minando la produttività del tuo team. La nostra ricerca mostra che il 42% delle interruzioni sul lavoro deriva dal dover destreggiarsi tra diverse piattaforme, gestire le email e passare da una riunione all'altra. E se potessi eliminare queste costose interruzioni?

ClickUp riunisce i tuoi flussi di lavoro (e le chat) in un'unica piattaforma semplificata. Avvia e gestisci le tue attività da chat, documenti, lavagne online e altro ancora, mentre le funzionalità basate sull'IA mantengono il contesto connesso, ricercabile e gestibile!

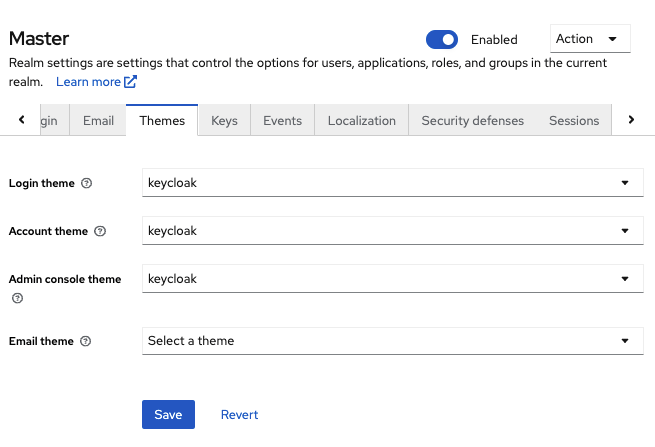

7. Keycloak (ideale per l'hosting autonomo della tua soluzione di gestione delle identità e degli accessi)

Uno dei maggiori svantaggi di Okta è la sua rigidità, che rende difficile la personalizzazione. Keycloak, invece, è una piattaforma di gestione degli accessi open source che offre una grande flessibilità e un self-hosting completo senza vincoli di fornitura e costi di licenza. È la soluzione ideale per le organizzazioni che desiderano controllo, efficienza dei costi e sicurezza in un ambiente completamente autogestito.

Questa piattaforma di gestione degli accessi si integra perfettamente con LDAP e Active Directory, supporta provider di identità personalizzati e adatta i flussi di accesso e le interfacce utente alle tue esigenze.

Le migliori funzionalità/funzioni di Keycloak

- Implementa protocolli standard come OAuth2, OpenID Connect e SAML.

- Applica l'autenticazione a più fattori per una maggiore sicurezza

- Personalizza i flussi di accesso, i temi e le interfacce utente personalizzate per gli utenti

- Gestisci utenti, ruoli e autorizzazioni tramite una console di amministratore centrale.

- Offri l'assistenza per il login tramite social network con provider come Google, Facebook e Twitter.

- Implementa la soluzione in locale o in qualsiasi ambiente cloud per un controllo completo.

- Automatizza il provisioning degli utenti con l'intermediazione e la federazione delle identità

- Estendi le funzioni utilizzando plugin personalizzati e API REST.

Limitazioni di Keycloak

- Ha una curva di apprendimento ripida per la configurazione e la personalizzazione.

- Potresti aver bisogno di competenze interne per la gestione e la manutenzione

Prezzi di Keycloak

- Prezzi personalizzati

Valutazioni e recensioni di Keycloak

- G2: Nessuna recensione disponibile

- Capterra: Nessuna recensione disponibile

Cosa dicono gli utenti reali di Keycloak?

Un recensore su Reddit afferma:

La configurazione iniziale è un po' fastidiosa, ma non particolarmente complicata. Non ho mai dovuto eseguire alcuna manutenzione dopo l'installazione/configurazione iniziale. Lo utilizzo da 3 anni. Devo dire che l'avvio (se è necessario riavviare) è piuttosto lento, anche se non ho esplorato alcun tipo di configurazione HA.

La configurazione iniziale è un po' fastidiosa, ma non particolarmente complicata. Non ho mai dovuto fare alcuna manutenzione dopo l'installazione/configurazione iniziale. Lo utilizzo da 3 anni. Devo dire che l'avvio (se è necessario riavviare) è piuttosto lento, anche se non ho esplorato alcun tipo di configurazione HA.

📖 Leggi anche: Esempi di flussi di lavoro e casi d'uso

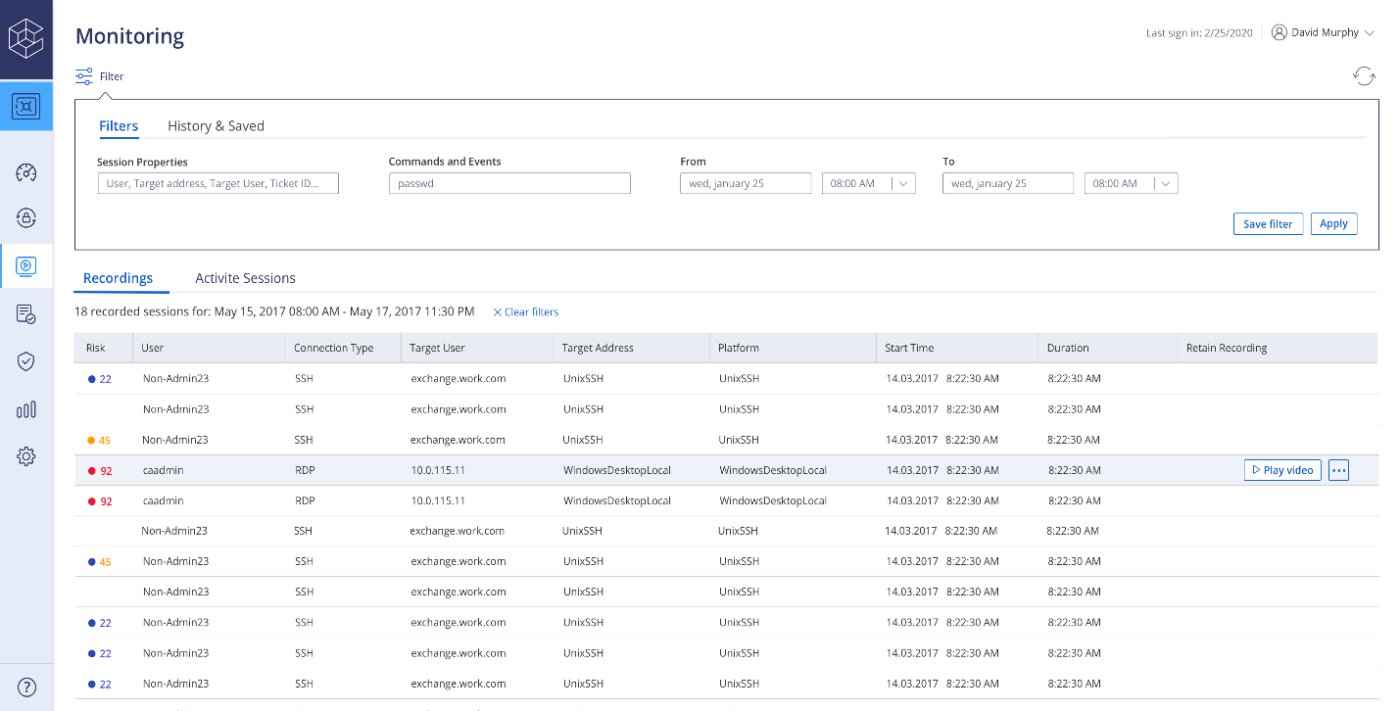

8. CyberArk (ideale per integrare la gestione delle identità con strumenti di sicurezza dei dati)

Circa il 68% delle aziende afferma che la scarsa sincronizzazione tra software di gestione delle identità, strumenti di sicurezza e sistemi di sicurezza indebolisce la loro capacità di rilevare gli attacchi. CyberArk colma questa lacuna critica, offrendo un'alternativa più solida a Okta grazie alla combinazione di gestione degli accessi privilegiati e sicurezza avanzata delle identità.

Si integra perfettamente con un'ampia gamma di strumenti IT e di sicurezza, offrendoti maggiore visibilità e controllo sul tuo ambiente. Inoltre, la sua architettura scalabile fornisce supporto per implementazioni ibride e cloud, rendendola una soluzione ideale per le esigenze organizzative in continua evoluzione.

Le migliori funzionalità di CyberArk

- Proteggi gli account privilegiati con controlli di accesso avanzati

- Monitora e registra le sessioni privilegiate in tempo reale

- Automatizza il rilevamento delle minacce e la risposta agli abusi delle credenziali

- Assicurati della sicurezza dell'accesso remoto dei fornitori e di terze parti con autorizzazioni granulari

- Utilizza agenti IA sicuri per segnalare e risolvere qualsiasi accesso non autorizzato in tempo reale.

- Configura l'archiviazione e la rotazione delle password per gli account sensibili

Limiti di CyberArk

- Il sistema di rotazione delle password è spesso soggetto a malfunzionamenti.

- È difficile trovare procedure specifiche nella documentazione di controllo del prodotto.

Prezzi CyberArk

- Prezzi personalizzati

Valutazioni e recensioni di CyberArk

- G2: 4,4/5 (oltre 190 recensioni)

- Capterra: 4,3/5 (oltre 20 recensioni)

Cosa dicono gli utenti reali di CyberArk?

Un recensore di Capterra scrive:

È davvero utile avere tutti i tuoi account e le tue password centralizzati in modo sicuro, è una pagina molto intuitiva e facile da usare. Non succede spesso, ma ogni tanto la sincronizzazione delle password per un paio di account non funziona e dobbiamo contattare il team di amministratori di Cyberark per verificarlo.

È davvero utile avere tutti i tuoi account e le tue password centralizzati in modo sicuro, è una pagina molto intuitiva e facile da usare. Non succede spesso, ma ogni tanto la sincronizzazione delle password per un paio di account non funziona e dobbiamo contattare il team di amministratori di Cyberark per verificarlo.

🧠 Curiosità: la password più comune al mondo è ancora "123456". Nonostante i continui avvisi sulla sua vulnerabilità, è utilizzata da oltre 23 milioni di account in tutto il mondo.

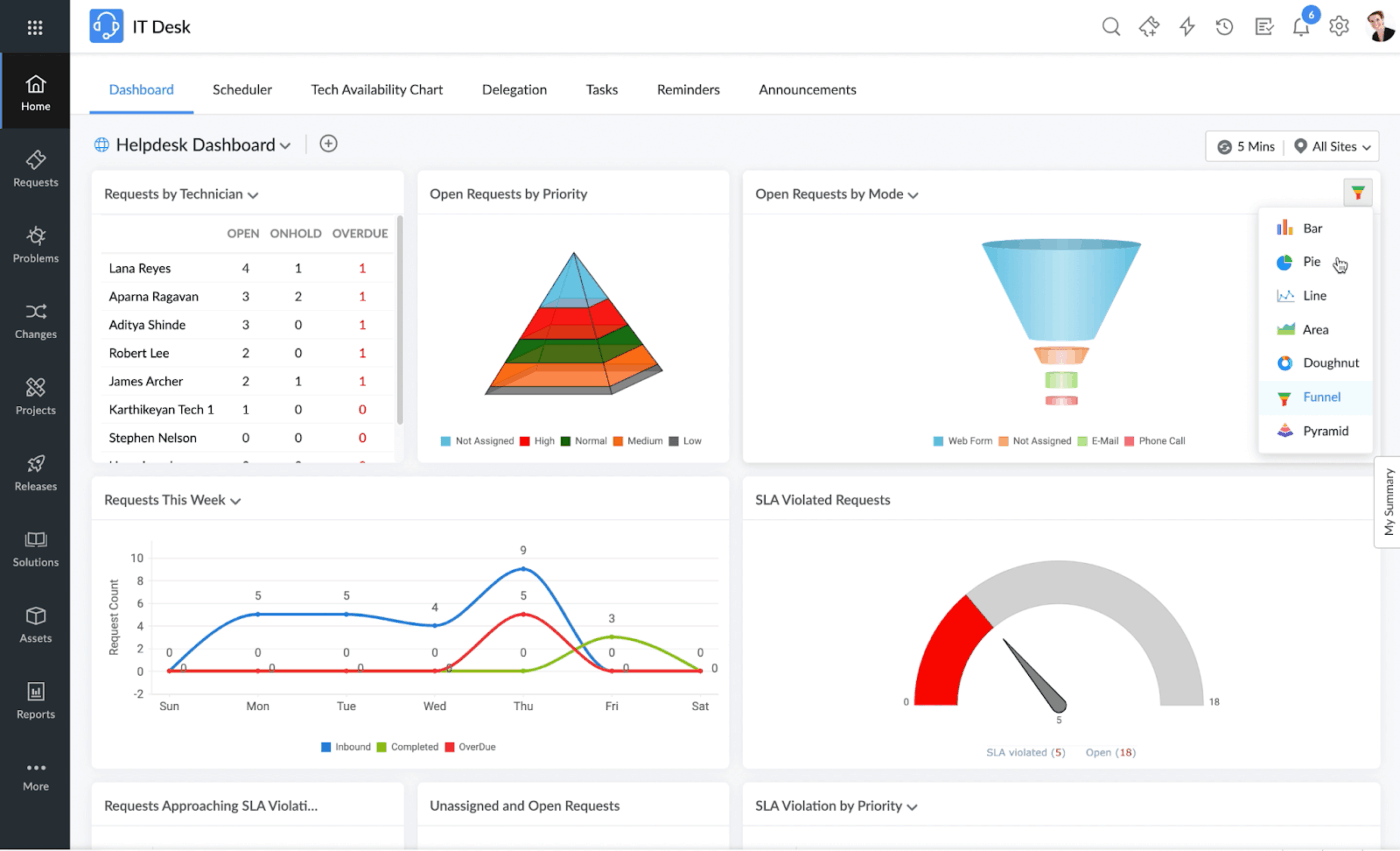

9. ManageEngine (ideale per team IT ibridi)

ManageEngine integra la gestione dei dispositivi con l'accesso alle identità, fornendo un controllo senza soluzione di continuità su utenti e endpoint.

Oltre alla gestione delle identità e degli accessi, avrai a disposizione il Single Sign-On, l'autenticazione a più fattori e audit trail dettagliati. Supporta ambienti ibridi con integrazioni on-premise e cloud e offre un solido controllo degli accessi basato sui ruoli.

Puoi anche creare applicazioni personalizzate low-code per la gestione della sicurezza e distribuirle in locale.

Le migliori funzionalità/funzioni di ManageEngine

- Offre supporto per ambienti IT ibridi con opzioni di implementazione flessibili

- Integrazione perfetta con Active Directory, Azure AD e LDAP

- Monitora l'attività di accesso e genera report di audit dettagliati

- Applica il controllo degli accessi basato sui ruoli per garantire il privilegio minimo

Limitazioni di ManageEngine

- Alcune attività di configurazione avanzate, come l'integrazione di plugin personalizzati, richiedono maggiore documentazione e supporto diretto.

- Questo software di gestione delle identità è più costoso rispetto ad altri concorrenti di Okta.

Prezzi di ManageEngine

- Professional: a partire da 104 $/mese per il cloud

- Enterprise: a partire da 124 $/mese per il cloud

- UEM: a partire da 139 $/mese per il cloud

- Sicurezza: A partire da 205 $/mese per il cloud

(Per l'installazione in loco sono disponibili solo prezzi annuali e perpetui)

Valutazioni e recensioni di ManageEngine

- G2: 4,4/5 (oltre 2.600 recensioni)

- Capterra: 4,4/5 (oltre 220 recensioni)

Cosa dicono gli utenti reali di ManageEngine?

Una recensione su G2 diceva:

La sua capacità di effettuare l'automazione del backup della configurazione garantisce la conformità e fornisce il monitoraggio delle modifiche in tempo reale su tutti i dispositivi di rete, oltre a disporre di un'interfaccia intuitiva.

La sua capacità di effettuare l'automazione del backup della configurazione garantisce la conformità e fornisce il monitoraggio delle modifiche in tempo reale su tutti i dispositivi di rete, oltre a disporre di un'interfaccia intuitiva.

💟 Cerchi le migliori alternative a Okta per le piccole imprese?

Per le piccole imprese, esistono alcune ottime alternative a Okta che non costano un occhio della testa e sono più facili da usare. JumpCloud è una fantastica opzione all-in-one per la gestione di utenti, dispositivi e accessi dal cloud.

Se utilizzi già Microsoft 365, Microsoft Entra ID (il nuovo nome di Azure AD) è la scelta più ovvia grazie alla sua perfetta integrazione. OneLogin è spesso definito "Okta-lite" ed è più semplice da configurare, perfetto se utilizzi principalmente il cloud.

E se stai cercando qualcosa di davvero economico con una buona sicurezza, vale la pena dare un'occhiata a miniOrange, oppure Duo Security per una forte autenticazione a più fattori.

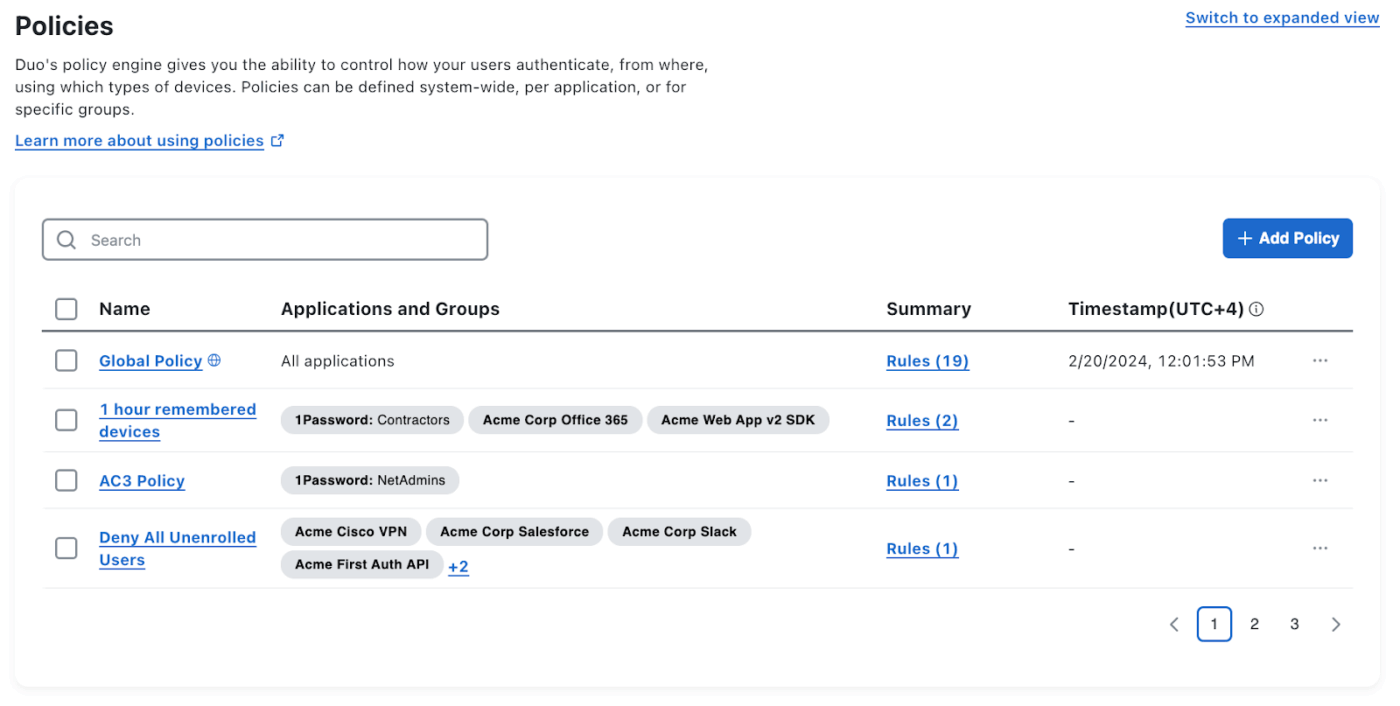

10. Cisco Duo (ideale per prevenire gli attacchi di phishing)

Gli attacchi di phishing basati sulle credenziali sono aumentati del 703% e affidarsi solo a Okta potrebbe non essere sufficiente per proteggere la tua azienda. Hai bisogno di una soluzione di gestione delle identità che dia priorità alla prevenzione del phishing con la gestione delle identità. Cisco Duo offre proprio questo.

Duo è estremamente intuitivo e offre un'autenticazione a più fattori resistente al phishing. Grazie al supporto di FIDO2 e WebAuthn, Duo aiuta a effettuare il blocco dell'accesso anche in caso di furto delle credenziali. Supportato dal solido ecosistema di sicurezza di Cisco, offre anche politiche di accesso adattive, controlli dello stato dei dispositivi e integrazioni perfette con le applicazioni cloud e on-premise.

Le migliori funzionalità/funzioni di Cisco Duo

- Applica politiche di accesso adattive basate sul rischio dell'utente e del dispositivo

- Verifica lo stato di integrità del dispositivo prima di concedere l'accesso all'applicazione

- Abilita l'SSO di sicurezza su app cloud e on-premise

- Integrazione semplice con VPN, RDP, piattaforme cloud e sistemi legacy

Limitazioni di Cisco Duo

- La piattaforma si affida a provider di identità di terze parti per servizi di directory completi.

- La reportistica di base potrebbe non essere sufficiente per esigenze di conformità complesse.

Prezzi di Cisco Duo

- Free Forever

- Essentials: 3 $ al mese per utente

- Vantaggio: 6 $ al mese per utente

- Premier: 9 $ al mese per utente

Valutazioni e recensioni di Cisco Duo

- G2: 4,5/5 (oltre 390 recensioni)

- Capterra: 4,7/5 (oltre 530 recensioni)

Cosa dicono gli utenti reali di Cisco Duo?

Una recensione su TrustRadius afferma:

L'applicazione per l'utente finale è molto facile da usare. Non abbiamo mai ricevuto lamentele da parte dei membri del team non tecnico riguardo a difficoltà nell'uso di Cisco Duo. Il controllo amministrativo complessivo è buono, ma suggerirei di fornire un maggiore controllo, come la possibilità di impostare timeout personalizzati per le notifiche MFA e il loro tempo di approvazione, il che sarebbe utile in scenari in cui gli utenti potrebbero aver bisogno di più o meno tempo per rispondere.

L'applicazione per l'utente finale è molto facile da usare. Non abbiamo mai ricevuto lamentele da parte dei membri del team non tecnico riguardo a difficoltà nell'uso di Cisco Duo. Il controllo amministrativo complessivo è buono, ma suggerirei di fornire un maggiore controllo, come la possibilità di impostare timeout personalizzati per le notifiche MFA e il loro tempo di approvazione, il che sarebbe utile in scenari in cui gli utenti potrebbero aver bisogno di più o meno tempo per rispondere.

📖 Leggi anche: Esempi di onboarding dei dipendenti per i tuoi nuovi assunti

Altri strumenti per la gestione dei flussi di lavoro e la sicurezza

Tutti i concorrenti di Okta sopra citati offrono straordinarie funzionalità di gestione delle identità. Tuttavia, mancano di un quadro olistico per il project management dei progetti di sicurezza informatica.

Invece di destreggiarti tra più strumenti per gestire le attività di gestione delle identità, scegli ClickUp, l'app completa per il lavoro.

Grazie a flussi di lavoro automatizzati, IA integrata, controllo degli accessi e dashboard personalizzabili, la piattaforma aiuta le organizzazioni a gestire audit, risposta agli incidenti, revisioni degli accessi e attività di conformità in un unico posto.

Si integra perfettamente anche con strumenti popolari come Slack, GitHub e Google Workspace, rendendolo il Centro di comando perfetto per un lavoro di squadra sicuro e interfunzionale.

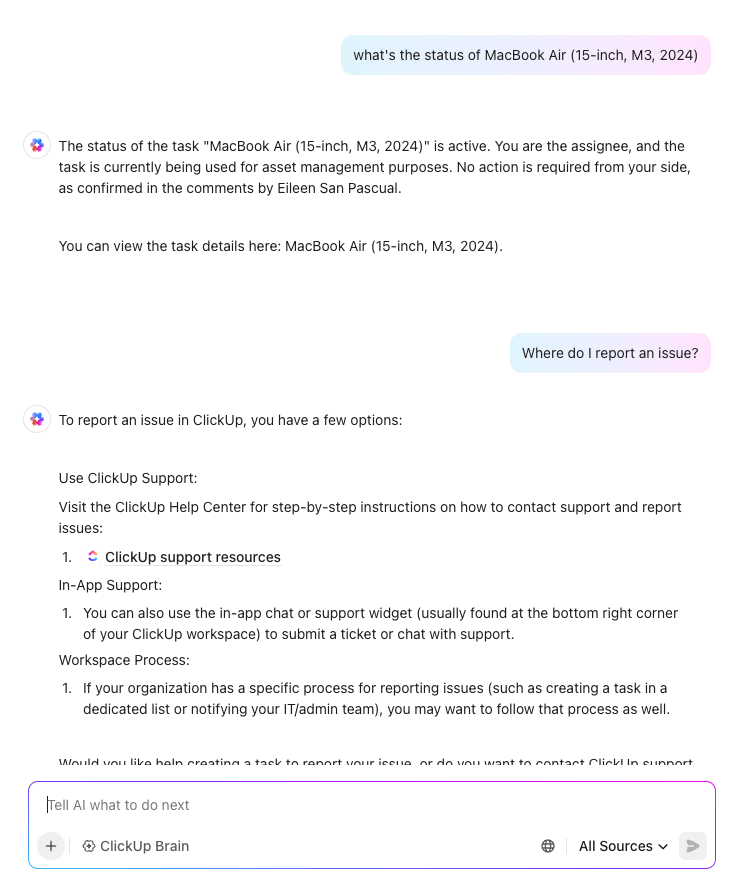

ClickUp Brain porta la potenza dell'IA nel tuo spazio di lavoro, rendendo più facile gestire le attività relative alle identità con rapidità e chiarezza. È in grado di riepilogare istantaneamente i protocolli di sicurezza, generare liste di controllo per l'onboarding, redigere bozze di risposte alle richieste di accesso ed estrarre informazioni chiave da grandi registri di audit o documenti relativi alle politiche aziendali.

Puoi anche chiedergli di suggerirti protocolli di sicurezza e accesso in base ai progetti che stai gestendo. Se un nuovo dipendente ha bisogno di accedere ad app sensibili, ClickUp Brain può generare automaticamente una lista di controllo in base al suo ruolo lavorativo, segnalare le approvazioni mancanti e persino suggerire autorizzazioni con privilegi minimi. Puoi anche utilizzarlo per identificare potenziali minacce nel tuo flusso di lavoro e ottenere informazioni su come archiviare in modo sicuro le informazioni dei clienti.

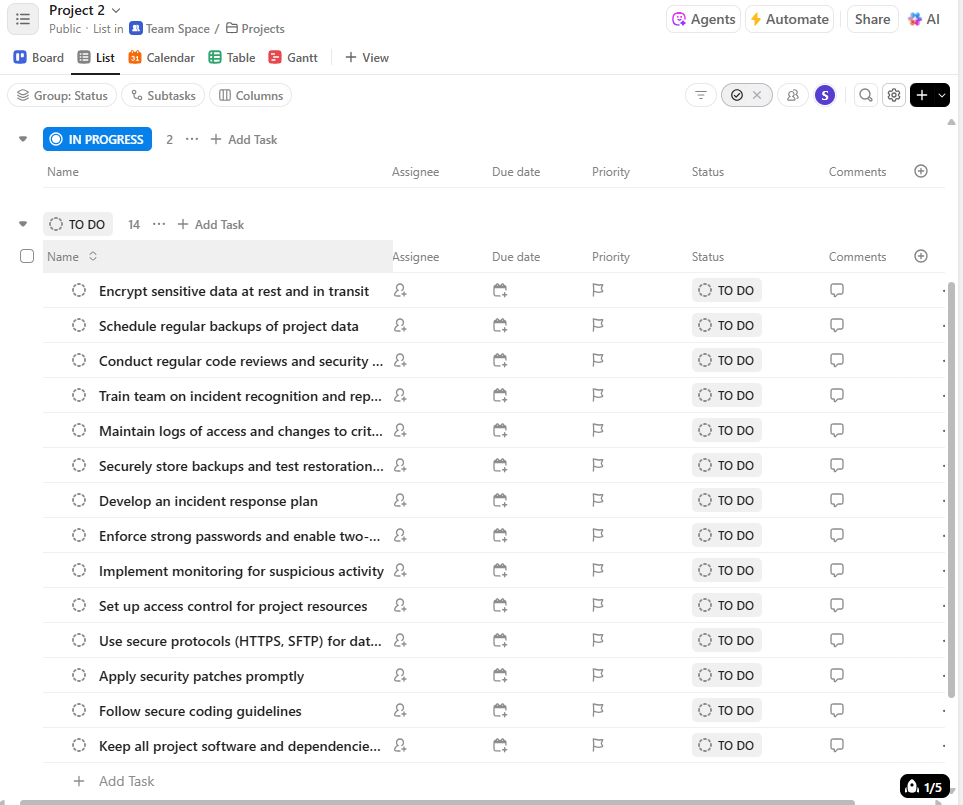

Inoltre, con le attività di ClickUp puoi creare automaticamente un elenco di cose da fare per i protocolli suggeriti da ClickUp Brain con un solo clic. Aggiungi assegnatari e tag di priorità, imposta le date di scadenza e monitora facilmente i progressi. Puoi anche aggiungere liste di controllo e attività secondarie per assicurarti che ogni piccolo dettaglio del processo di gestione delle identità sia curato.

Stanco di svolgere sempre le stesse attività di verifica? ClickUp Automations può sollevarti da questo compito con oltre 50 trigger di azione. Puoi utilizzare agenti IA per gestire il flusso di lavoro o farlo manualmente.

💟 Bonus: Se vuoi integrare davvero l'IA nei flussi di lavoro interni del tuo servizio clienti, c'è Brain Max! Questa potente app desktop che risiede sul tuo dispositivo unifica IA, ricerca e automazione in tutte le tue app di lavoro. Dì addio al caos degli strumenti di IA scollegati: questa è la nuova era dell'IA contestuale.

Con ClickUp Brain, elimini la proliferazione dell'IA e aumenti la produttività con comandi vocali, ricerca unificata in tutte le app e creazione istantanea di report personalizzati. Allevia il tuo carico cognitivo e mette in evidenza rischi e report senza ritardi, così puoi lavorare in modo più intelligente e veloce che mai.

Poiché ClickUp Brain gestisce dati interni sensibili, è fondamentale che la piattaforma stessa soddisfi i più elevati standard di sicurezza, e ClickUp è all'altezza anche sotto questo aspetto.

Con la conformità SOC 2 Tipo II, la preparazione al GDPR, la crittografia di livello aziendale e il controllo degli accessi, ClickUp Security è a prova di errore. Quindi, puoi stare tranquillo sapendo che i tuoi flussi di lavoro di gestione delle identità e le informazioni basate sull'IA rimangono sicuri e completamente protetti.

Ma aspetta, c'è di più. Puoi centralizzare la tua documentazione sulla sicurezza informatica con ClickUp Docs per collaborare a un piano di gestione delle identità. Il tuo team può scrivere contenuti, aggiungere banner, taggare utenti, effettuare modifiche alle strategie e commentare in tempo reale.

Hai domande o idee per il piano di gestione delle identità della tua organizzazione? Usa ClickUp Chat per discuterne con le persone giuste, proprio dove lavori. Questa funzionalità/funzione include agenti IA integrati che ti daranno tutte le informazioni che ti servono direttamente nella chat aperta, così non dovrai passare da una finestra all'altra.

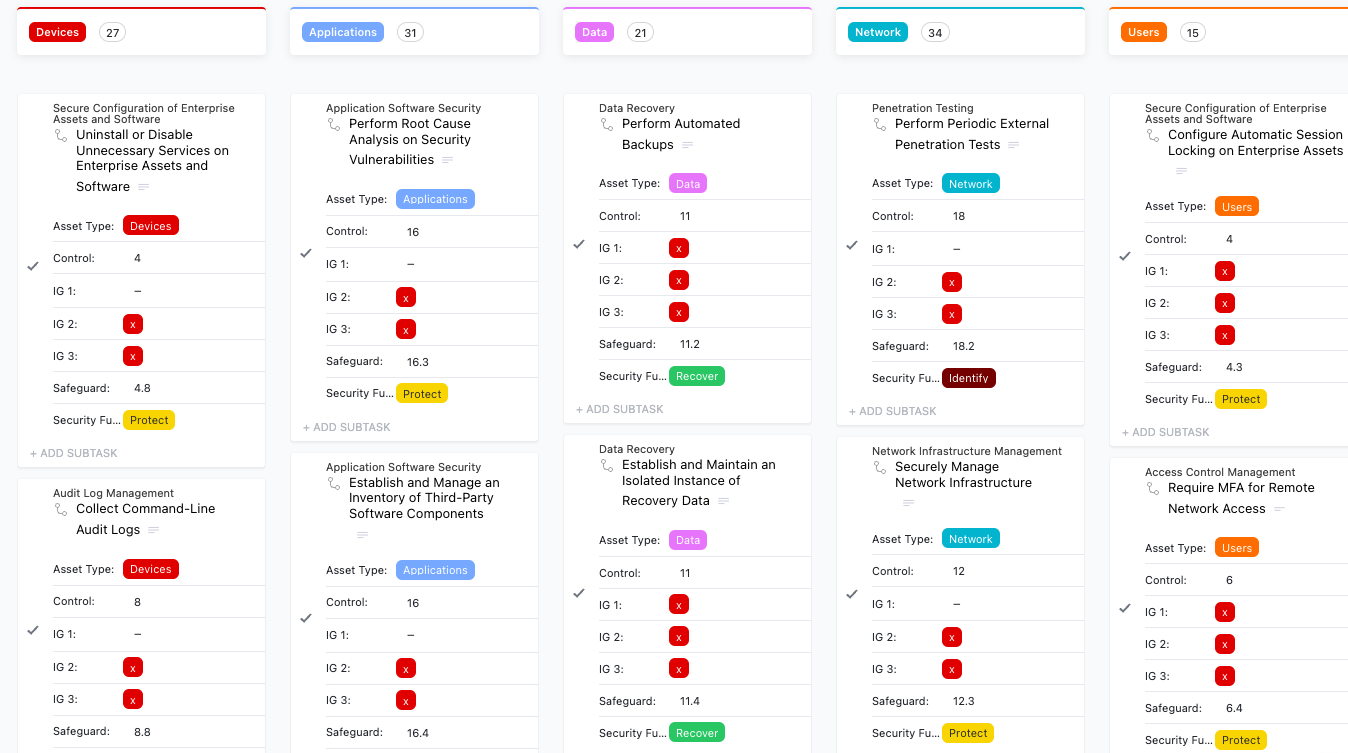

Non sai da dove iniziare con la gestione delle identità o il rilevamento delle minacce IT? ClickUp ti offre modelli gratis e pronti all'uso. Il modello di rapporto sulla sicurezza di ClickUp, ad esempio, ti consente di valutare le attività di gestione delle identità e sicurezza dei dati e di creare facilmente rapporti completi.

Troverai utile anche il modello di sicurezza IT ClickUp. Ti consente di pianificare, visualizzare e dare priorità alle tue iniziative di sicurezza in un unico posto. Puoi effettuare il monitoraggio delle prestazioni, dell'utilizzo e della conformità del sistema e modificare il controllo degli accessi e i livelli di sicurezza in base alle esigenze. Inoltre, semplifica il coordinamento tra i team, in modo che tutti siano allineati sui protocolli di sicurezza.

Cosa dicono gli utenti reali di ClickUp?

Shikha Chaturvedi, Business Analyst, Cedcoss Technologies Private Limited, afferma:

Funziona bene con la metodologia agile e anche perfettamente per la gestione dei clienti. Per gestire in modo efficiente le attività quotidiane e le cose da fare. È possibile creare diversi spazi per lavorare su diversi scenari, come problemi/miglioramenti, sviluppo, ecc. La sua dashboard è così attraente e fa risparmiare tempo che consente di risparmiare molto tempo e di effettuare analisi efficienti.

Funziona bene con la metodologia agile e anche perfettamente per la gestione dei clienti. Per gestire in modo efficiente le attività quotidiane e le cose da fare. È possibile creare diversi spazi per lavorare su diversi scenari, come problemi/miglioramenti, sviluppo, ecc. La sua dashboard è così attraente e fa risparmiare tempo che consente di risparmiare molto tempo e di effettuare analisi efficienti.

Proteggi ogni flusso di lavoro e collabora in modo più intelligente con ClickUp

Sebbene Okta rimanga uno dei principali attori nella gestione delle identità, molte alternative offrono punti di forza specifici, come l'autenticazione resistente al phishing con Cisco Duo, l'architettura zero-trust tramite JumpCloud e il self-hosting flessibile tramite Keycloak.

Ma proteggere l'identità è solo metà della battaglia. È necessario proteggere anche i flussi di lavoro collaborativi che la circondano. Con l'intelligenza artificiale integrata di ClickUp, la sicurezza di livello aziendale e gli strumenti avanzati di project management, i tuoi team IT e di sicurezza possono gestire tutto, dagli audit di accesso alle attività di conformità, in modo sicuro ed efficiente.

Vuoi aggiornare la tua strategia di gestione delle identità? Iscriviti a ClickUp e prendi il controllo di ogni attività di sicurezza con sicurezza.