Bietet Ihnen Wiz zwar eine gute Sichtbarkeit, lässt aber in Bezug auf Echtzeit-Korrekturen, Telemetrie auf Host-Ebene oder Netzwerkverkehrsanalyse zu wünschen übrig?

Man kann mit Sicherheit sagen, dass Sie nicht der Einzige sind, der die Lücken bemerkt.

Da Cloud-Umgebungen immer komplexer werden, benötigen Teams der Sicherheit tools, die Risiken identifizieren und zu deren Minderung beitragen.

Dieser Blogbeitrag stellt einige der besten Wiz-Konkurrenten vor, die diese Lücken füllen. Bleiben Sie bis zum Ende dabei, um zu erfahren, wie ClickUp (ja, die Plattform für Produktivität!) eine effiziente Zusammenarbeit im Bereich Cloud-Sicherheit unterstützt. 🔐

Worauf sollten Sie bei Wiz-Konkurrenten achten?

Wenn Sie sich mit den besten Alternativen zu Wiz beschäftigen, sollten Sie zunächst die spezifischen Lücken in Ihrem Cybersicherheits-Projektmanagement identifizieren. Die richtige Lösung wird diese Lücken direkt schließen und Ihre gesamte Strategie zur Sicherung der Sicherheit stärken. Hier sind einige Features, auf die Sie achten sollten:

- Agentenbasierte Host-Telemetrie: Suchen Sie nach Wiz-Konkurrenten, die leichtgewichtige Agenten einsetzen, um Prozess-, Datei- und Registrierungsaktivitäten zu erfassen und so eine umfassendere Forensik zu ermöglichen.

- Automatisierte Workflows zur Fehlerbehebung: Bevorzugen Sie Plattformen, die sich in Ticketingsysteme integrieren lassen und Korrekturen oder Richtlinienaktualisierungen automatisch anwenden.

- Netzwerkverkehrsanalyse: Wählen Sie Tools, die eine kontinuierliche Verkehrsüberwachung und Anomalieerkennung über virtuelle private Clouds (VPCs) hinweg bieten.

- Täuschung und Honeypots: Bewerten Sie Lösungen mit nativer Honeypot-Bereitstellung, um Angreifer zu fangen und laterale Bewegungen aufzudecken.

- Erweiterte SBOM- und Lieferkettenscans: Ziehen Sie Anbieter in Betracht, die vollständige Software-Stücklisten (SBOM) abbilden und Schwachstellen in der Lieferkette kennzeichnen.

- Benutzerdefiniertes Dashboard und Berichterstellung: Wählen Sie Wiz-Alternativen mit Drag-and-Drop-Widgets, personalisierten Metriken und White-Label-Berichten.

- On-Premise- und Legacy-Support: Wählen Sie einen Anbieter mit Cloud- und On-Premise-Agenten für eine einheitliche Abdeckung in Hybrid- oder Legacy-Umgebungen.

🧠 Wissenswertes: Im Jahr 2013 unterzeichnete AWS einen Vertrag über 600 Millionen Dollar mit der CIA und ebnete damit den Weg für die Sicherheit der Cloud-Einführung im öffentlichen Sektor. Dies war der Beginn des heute boomenden GovCloud-Ökosystems.

Wiz-Konkurrenten auf einen Blick

Hier finden Sie eine Tabelle, in der alle Wiz-Konkurrenten und -Alternativen verglichen werden. 📊

| Tool | Am besten geeignet für | Beste Features | Preise* |

| Palo Alto Prisma Cloud | End-to-End-Sicherheit für die Cloud und DevSecOps für mittelständische bis große Unternehmen | Cloud Security Posture Management (CSPM), Cloud Workload Protection (CWPP), Cloud Infrastructure Entitlement Management (CIEM), KI-gestützte Risikopriorisierung | Benutzerdefinierte Preisgestaltung |

| Lacework | Polygraph-Verhaltensanalyse zur Erkennung von Anomalien und vollständige Transparenz für mittelständische bis große Unternehmen | Verhaltensbasierte Anomalieerkennung, Risikopriorisierung, automatisierte Compliance-Prüfungen | Benutzerdefinierte Preisgestaltung |

| Orca Sicherheit | Agentenloses Schwachstellenmanagement für kleine und mittelständische Unternehmen mit Multi-Cloud-Umgebungen | Kontextreiche Priorisierung, Visualisierung von Angriffspfaden, SideScanning-Technologie | Benutzerdefinierte Preisgestaltung |

| Tenable | Umfassendes Schwachstellenmanagement für Cloud- und lokale Umgebungen für Unternehmen | CSPM, einheitliches Schwachstellenscanning, Infrastructure as Code (IaC)-Sicherheit | Benutzerdefinierte Preisgestaltung |

| Aqua Sicherheit Software | Cloud-native Sicherheit für den gesamten Lebenszyklus für kleine bis mittelgroße IT-Teams und DevOps-Teams mit Anforderungen an die Containersicherheit | Container- und Kubernetes-Laufzeitschutz, serverlose Workloads, CI/CD-Pipeline-Integration | Benutzerdefinierte Preisgestaltung |

| Microsoft Defender für Cloud | Sicherheit für mittelständische Unternehmen in Microsoft-basierten Cloud-Umgebungen | Native CSPM und CWP mit zentralisierten Warnmeldungen, integrierten Regulierungsstandards und Berichterstellung, Azure-Integration | Benutzerdefinierte Preisgestaltung |

| Qualys | Agentenbasierte und agentenlose Sicherheitsscans für Unternehmen und große Teams | Hybride Asset-Schutz (Cloud + Legacy), zentralisierte Berichterstellung, CSPM für Multi-Cloud | Benutzerdefinierte Preisgestaltung |

| Check Point | Integriertes Management für Sicherheit und Posture für mittelständische Unternehmen und Unternehmen | CSPM, Cloud-native Bedrohungsabwehr, serverlose Sicherheit, Support für Drittanbieter-APIs | Benutzerdefinierte Preisgestaltung |

| Sysdig | Kubernetes-lastige DevSecOps-Operationen für kleine und mittelständische Unternehmen | Forensische Untersuchung von Incidents mit eBPF, Echtzeit-Erkennung von Bedrohungen, Priorisierung von Schwachstellen | Benutzerdefinierte Preisgestaltung |

| Snyk | Dev-First-Sicherheit für Code, Container und IaC für große Teams und Unternehmen | Shift-Left-Sicherheit, entwicklerorientierte Workflows, CI/CD-Integration, | Free-Plan verfügbar; kostenpflichtige Pläne ab 25 $/Monat |

Die 10 besten Wiz-Konkurrenten und Alternativen

Lassen Sie uns nun einen genaueren Blick auf die besten Wiz-Konkurrenten werfen. 👇

Wie wir Software bei ClickUp bewerten

Unsere Redaktion arbeitet transparent, recherchiert gründlich und ist herstellerneutral, sodass Sie darauf vertrauen können, dass unsere Empfehlungen auf dem tatsächlichen Wert des Produkts basieren.

Hier finden Sie eine detaillierte Übersicht darüber, wie wir bei ClickUp Software bewerten.

1. Palo Alto Prisma Cloud (am besten geeignet für End-to-End-Cloud-Sicherheit und DevSecOps-Integration)

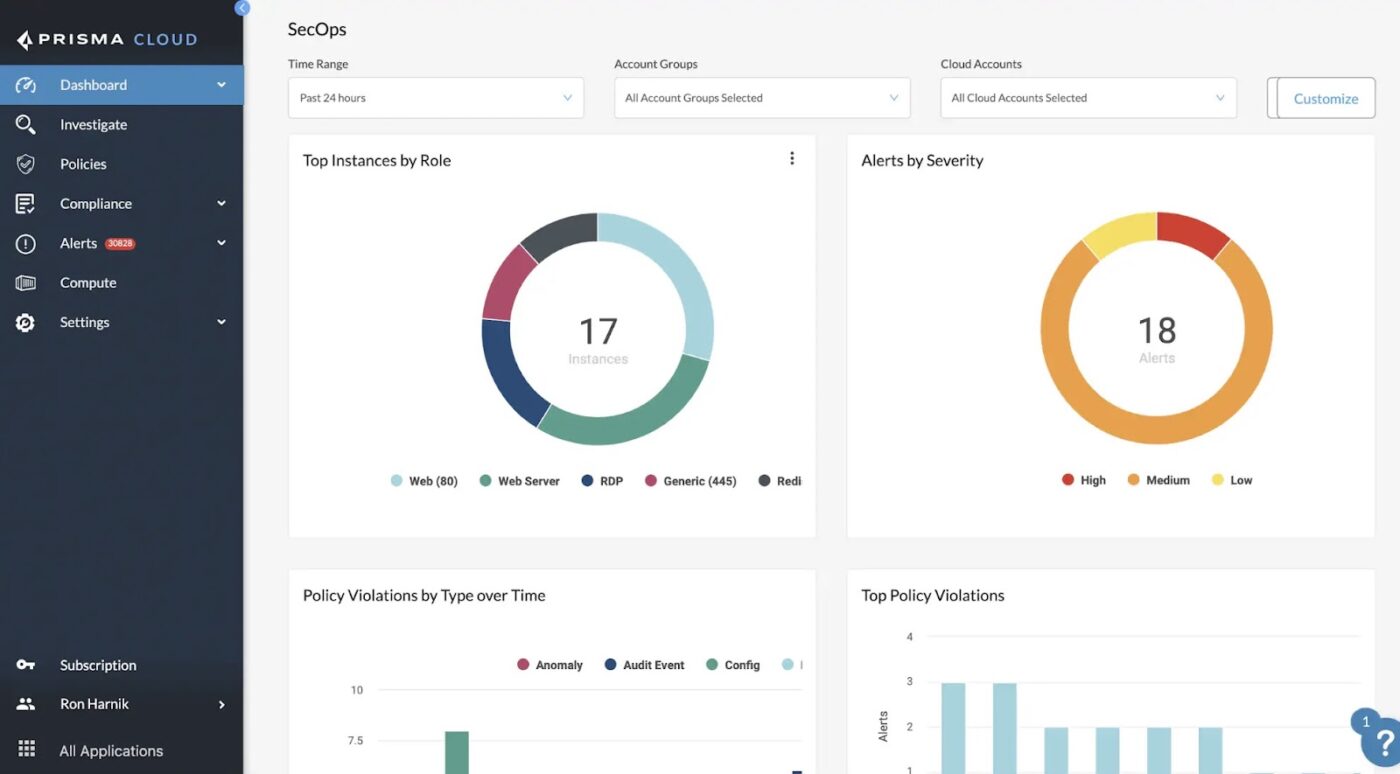

Prisma Cloud von Palo Alto Networks ist eine umfassende Cloud-Native Application Protection Platform (CNAPP), die Anwendungen während ihres gesamten Lebenszyklus schützt, vom Code bis zur Cloud.

Mithilfe einer Kombination aus maschinellem Lernen, fortschrittlichen Analysen und Precision KI werden Infrastruktur, Code für Anwendungen und Workloads kontinuierlich gescannt, um Fehlkonfigurationen, Richtlinienverstöße und aktive Bedrohungen zu erkennen.

Es lässt sich auch in das umfassendere Ökosystem der Sicherheit von Palo Alto integrieren, darunter Cortex XDR und WildFire, wodurch die Entwicklung einer einheitlichen Strategie zur Sicherheit vereinfacht wird.

Die besten Features von Palo Alto Prisma Cloud Cloud

- Sichern Sie Ihre Infrastruktur über verschiedene Anbieter hinweg mit Cloud Security Posture Management (CSPM), um Fehlkonfigurationen, Abweichungen und Richtlinienverstöße zu erkennen.

- Schützen Sie Workloads und Container mit Cloud Workload Protection (CWP), einschließlich agentenlosem Scannen für VMs, serverlose und Kubernetes-Umgebungen.

- Sichern Sie Ihre CI/CD-Pipelines durch integrierte Sicherheit des Codes, IaC-Scans, Software-Zusammensetzungsanalysen und die Erkennung von Geheimnissen vor der Laufzeit.

- Erhalten Sie umfassende Sichtbarkeit und Kontrolle über Ihre Ressourcen in Multi-Cloud- und Hybrid-Umgebungen.

Einschränkungen von Palo Alto Prisma Cloud Cloud

- Die Ersteinrichtung des Setups ist komplex und zeitaufwendig, insbesondere ohne Vorkenntnisse im Umgang mit Palo Alto-Tools.

- Lücken in der Dokumentation, insbesondere für fortgeschrittene Anwendungsfälle und Beispiele für den Einsatz in der Praxis

Preise für Palo Alto Prisma Cloud Cloud

- Benutzerdefinierte Preisgestaltung

Bewertungen und Rezensionen zu Palo Alto Prisma Cloud

- G2: 4,4/5 (über 390 Bewertungen)

- Capterra: Nicht genügend Bewertungen

Was sagen echte Benutzer über Palo Alto Prisma Cloud?

Hier ist, was eine G2-Bewertung über diesen Wiz-Konkurrenten zu sagen hatte:

Was mir an Prisma Access am besten gefällt, ist die Fähigkeit, allen Benutzern unabhängig von ihrem Standort konsistente, cloudbasierte Sicherheit zu bieten. Die Integration mit anderen Tools von Palo Alto Networks wie Cortex und Panorama erleichtert die Verwaltung und Überwachung der Sicherheitslage über ein zentrales Dashboard.

Was mir an Prisma Access am besten gefällt, ist die Fähigkeit, allen Benutzern unabhängig von ihrem Standort konsistente, cloudbasierte Sicherheit zu bieten. Die Integration mit anderen tools von Palo Alto Networks wie Cortex und Panorama erleichtert die Verwaltung und Überwachung der Sicherheitslage über ein zentrales Dashboard.

🔍 Wussten Sie schon? Anfang der 1990er Jahre basierten Websites überwiegend auf HTTP. Erst 1994 führte Netscape HTTPS zur Verschlüsselung des Datenverkehrs des Browsers ein, was die ersten Unterhaltungen über Sicherheit im Web auslöste.

2. Lacework (Am besten geeignet für Cloud-Umgebungen mit Compliance-Anforderungen)

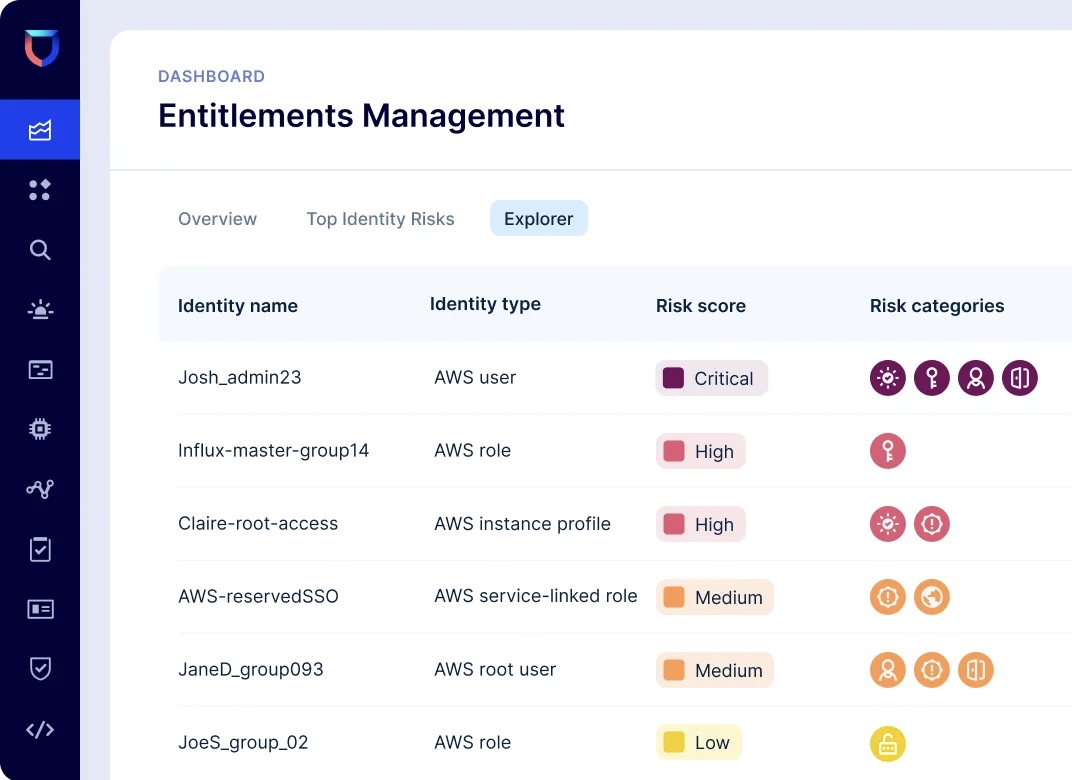

Lacework FortiCNAPP hilft Teams dabei, Cloud-Risikosignale mit der Echtzeit-Erkennung von Bedrohungen zu verknüpfen, sei es bei der Analyse von Fehlkonfigurationen oder bei der Entscheidung, wie Client-Informationen sicher gespeichert werden können. Es schafft eine nahtlose Ansicht von Schwachstellen, Fehlkonfigurationen und aktiven Bedrohungen in Ihrer gesamten Cloud-Umgebung.

Mit nativer Unterstützung für AWS, Azure und Google Cloud analysiert die Plattform kontinuierlich Aktivitäten, um frühzeitig Anzeichen für Ransomware, Cryptojacking und kompromittierte Anmeldedaten zu erkennen.

Die besten Features von Lacework

- Erkennen Sie Zero-Day-Angriffe frühzeitig mit der Polygraph® Data Platform , die Verhaltensauffälligkeiten und Bedrohungsmuster aufdeckt.

- Decken Sie Identitätsrisiken mit CIEM auf, das Berechtigungen bewertet und überprivilegierte Rollen in Clouds kennzeichnet.

- Vereinfachen Sie die Behebung von Problemen durch automatisierte Einblicke in Fehlkonfigurationen, Schwachstellen und Richtlinienverstöße.

- Wechseln Sie mit integrierter IaC-Sicherheit, SAST und Software-Kompositionsanalyse (SCA) zu einem „Shift Left“-Ansatz, um Probleme bereits vor der Bereitstellung zu erkennen.

- Automatisieren Sie Compliance-Prüfungen und Berichterstellung für verschiedene Branchenstandards.

Limitierungen von Lacework

- Keine Echtzeit-Nachverfolgung von Korrekturmaßnahmen; geschlossene Probleme verschwinden erst nach mehr als 24 Stunden.

- Benutzer empfinden die Konfiguration von Warnmeldungen als schwierig und wünschen sich eine bessere Integration mit Slack, Datadog, SIEM-Tools und Ticket-Plattformen.

Preise für Lacework

- Benutzerdefinierte Preisgestaltung

Bewertungen und Rezensionen zu Lacework

- G2: 4,4/5 (über 380 Bewertungen)

- Capterra: Nicht genügend Bewertungen

📮 ClickUp Insight: 74 % der Mitarbeiter verwenden zwei oder mehr Tools, um die benötigten Informationen zu finden – dabei wechseln sie ständig zwischen E-Mails, Chats, Notizen, Tools für Projektmanagement und Dokumentationen hin und her. Dieses ständige Wechseln zwischen verschiedenen Kontexten kostet Zeit und verringert die Produktivität. Als Allround-App für die Arbeit vereint ClickUp alle Ihre Aufgaben – E-Mails, Chats, Dokumente, Aufgaben und Notizen – in einem einzigen, durchsuchbaren Workspace, sodass Sie alles genau dort finden, wo Sie es brauchen.

3. Orca Sicherheit (am besten geeignet für die schnelle Bereitstellung in Multi-Cloud-Umgebungen)

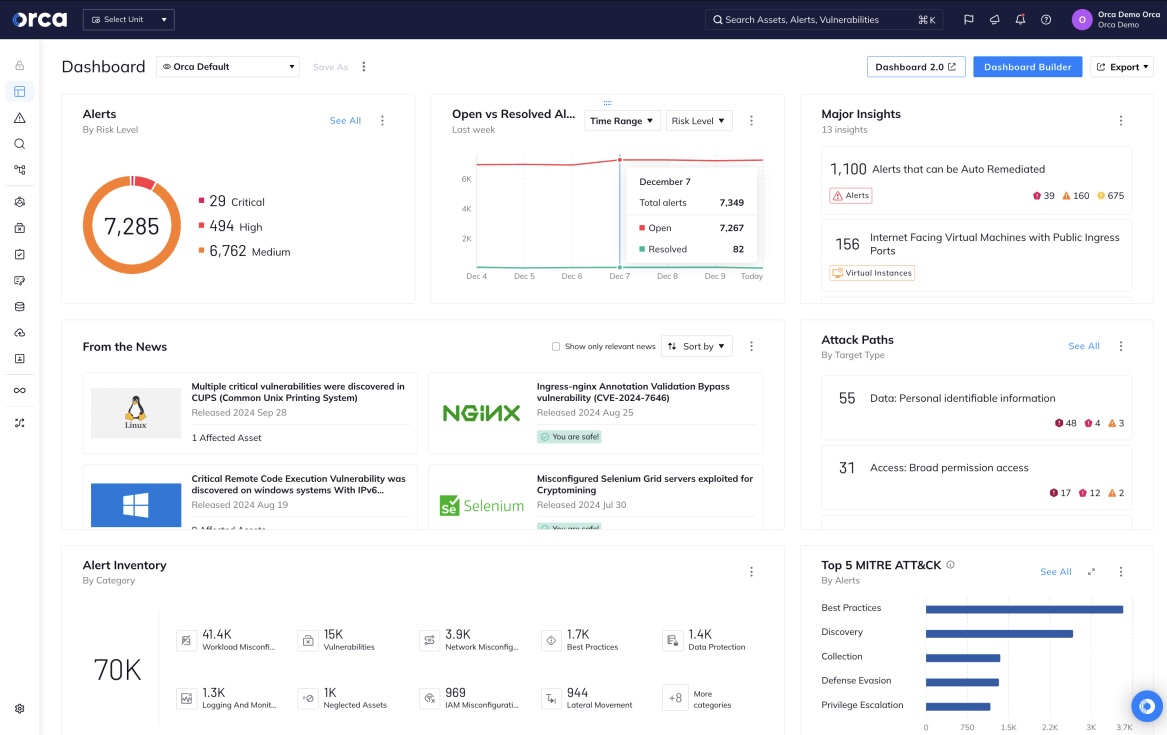

Orca Security bietet Teams eine umfassende Sichtbarkeit in jede Ebene ihrer Cloud-Umgebung, ohne dass die Installation von Agenten erforderlich ist. Es korreliert automatisch Risiken wie Fehlkonfigurationen, exponierte APIs, Identitätsprobleme und Schwachstellen, um die kritischsten Bedrohungen aufzudecken.

Dieses Tool vereint Echtzeit-Telemetrie, professionelle Kommunikation, erweiterte Risikopriorisierung und umfassende Compliance-Unterstützung in einer einzigen Oberfläche.

Durch die Konzentration auf „toxische Kombinationen“ können Teams die 1 % der Warnmeldungen priorisieren, die wirklich wichtig sind, und so den oft mit Cloud-Sicherheitstools verbundenen Datenmüll reduzieren.

Die besten Features von Orca Sicherheit

- Setzen Sie mit SideScanning™ agentenloses Scannen ein, um sofortige Sichtbarkeit über Workloads, Risiken und Konfigurationen zu erhalten.

- Aktivieren Sie den Orca Sensor für Laufzeitschutz, der eine Echtzeit-Erkennung und -Untersuchung mithilfe einer ressourcenschonenden Beobachtbarkeit auf Kernel-Ebene ermöglicht.

- Setzen Sie Compliance in großem Maßstab durch, indem Sie über 100 sofort einsatzbereite regulatorische Rahmenwerke nutzen, darunter CIS Benchmarks, PCI DSS, HIPAA und SOC 2.

- Reduzieren Sie den Betriebsaufwand und die Auswirkungen auf die Produktivität in Produktionsumgebungen.

Einschränkungen der Sicherheit von Orca

- Beim agentenlosen Scannen können im Vergleich zu agentenbasierten Wiz-Konkurrenten tiefere Einblicke in die Laufzeit fehlen.

- Es fehlen robuste Shift-Left-Funktionen. Es sind keine IDE/CLI-Integrationen für Entwickler-Workflows bekannt.

Preise für Sicherheit von Orca Security

- Benutzerdefinierte Preisgestaltung

Bewertungen und Rezensionen zu Orca Sicherheit

- G2: 4,6/5 (über 200 Bewertungen)

- Capterra: 4,8/5 (über 50 Bewertungen)

Was sagen echte Benutzer über Orca Security?

Ein Benutzer hat diese Bewertung auf Capterra freigegeben:

Orca ist ein agentenloser Ansatz für VMS. Das bedeutet, dass es keine Auswirkungen auf die Benutzer oder Leistungseinbußen gibt. Ihr Betriebsteam muss sich nicht um die Bereitstellung von Agenten kümmern und muss auch keine Upgrades/Ausfallzeiten verwalten. […] Das Produkt ist relativ neu und viele dieser Verbesserungen befinden sich noch in der Entwicklung.

Orca ist ein agentenloser Ansatz für VMS. Das bedeutet, dass es keine Auswirkungen auf die Benutzer oder Leistungseinbußen gibt. Ihr Betriebsteam muss sich nicht um die Bereitstellung von Agenten kümmern und muss auch keine Upgrades/Ausfallzeiten verwalten. […] Das Produkt ist relativ neu und viele dieser Verbesserungen befinden sich noch in der Entwicklung.

🧠 Wissenswertes: Das Konzept des „Zero Trust“ stammt von Forrester-Analyst John Kindervag, der vorschlug, dass Unternehmen niemals im Standard einem Netzwerk vertrauen sollten. Es dauerte über ein Jahrzehnt (und einige schmerzhafte Sicherheitsverletzungen), bis sich diese Idee durchgesetzt hat.

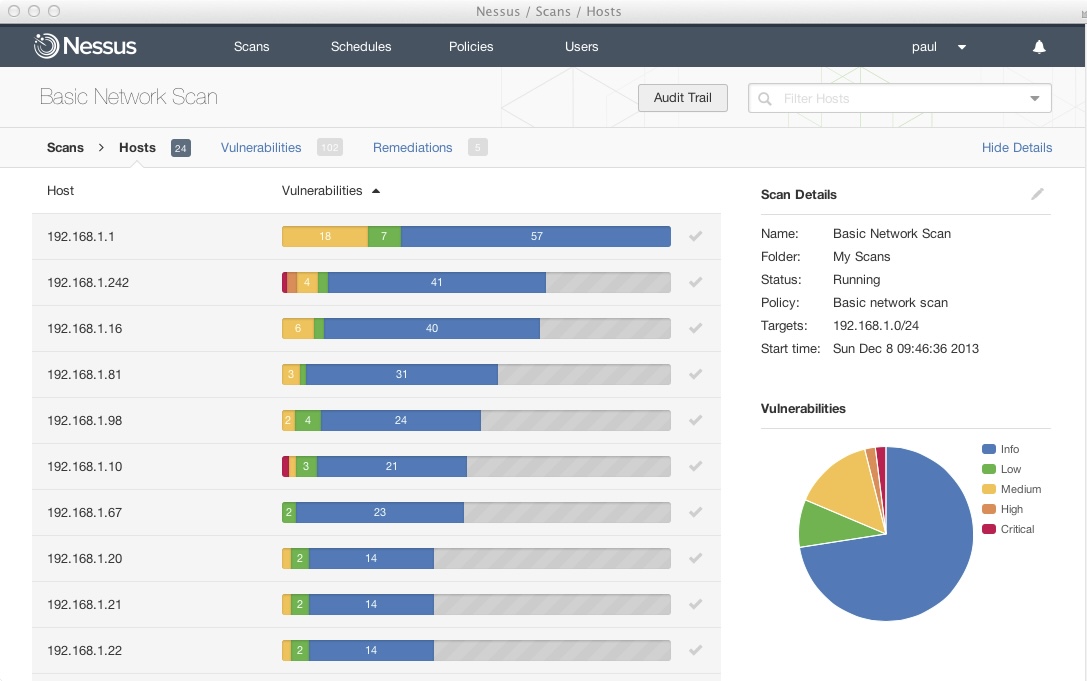

4. Tenable (am besten geeignet für einheitliches Scannen nach Schwachstellen)

Tenable bietet mit seiner Flaggschiff-Plattform für das Expositionsmanagement, Tenable One, einen konsolidierten Ansatz für die Sicherheit von Hybrid- und Multi-Cloud-Umgebungen. Anstatt Schwachstellen, Fehlkonfigurationen und Identitätsprobleme als isolierte Probleme zu behandeln, verbindet Tenable die Punkte miteinander und bietet so eine priorisierte Ansicht der Risiken Ihrer gesamten Angriffsfläche.

Es unterstützt FedRAMP-zertifizierte Lösungen und ist damit eine vertrauenswürdige Wahl für Behörden und stark regulierte Umgebungen. Das tool bietet außerdem Features wie Just-in-Time-Zugriff (JIT), autonomes Patching und KI-gestützte Analysen.

Die besten Features von Tenable

- Schließen Sie Identitätslücken mit Tenable Identity Exposure, indem Sie Fehlkonfigurationen und riskante Zugriffe in Active Directory und Entra ID erkennen.

- Beschleunigen Sie die Behebung von Sicherheitslücken mit Tenable Patch Management, das Schwachstellen automatisch den richtigen Patches zuordnet und autonome Patches ausführt.

- Setzen Sie das Prinzip der geringsten Privilegien mit Tenable CIEM und JIT-Zugriff durch, um unnötige Cloud-Berechtigungen einzuschränken.

- Integrieren Sie Prüfungen zur Sicherheit nahtlos in den DevOps-Lebenszyklus.

Limitierungen von Tenable

- Keine integrierte Möglichkeit, historische Scan-Ergebnisse automatisch zu löschen, was Speicherplatz beansprucht.

- Während das Unternehmen bei der Verwaltung von Schwachstellen und Sicherheitsstatus stark ist, sind seine Laufzeitschutz-Features möglicherweise weniger ausgereift als die von spezialisierten CNAPP-Anbietern.

- Gelegentlich werden auch nicht kritische Probleme gemeldet, was den Workload für Teams der Sicherheit erhöht.

Preise von Tenable

- Benutzerdefinierte Preisgestaltung

Bewertungen und Rezensionen von Tenable

- G2: 4,5/5 (über 250 Bewertungen)

- Capterra: Nicht genügend Bewertungen

📖 Lesen Sie auch: Die beste kostenlose Software für Projektmanagement als Ergänzung zu Wiz-Konkurrenten

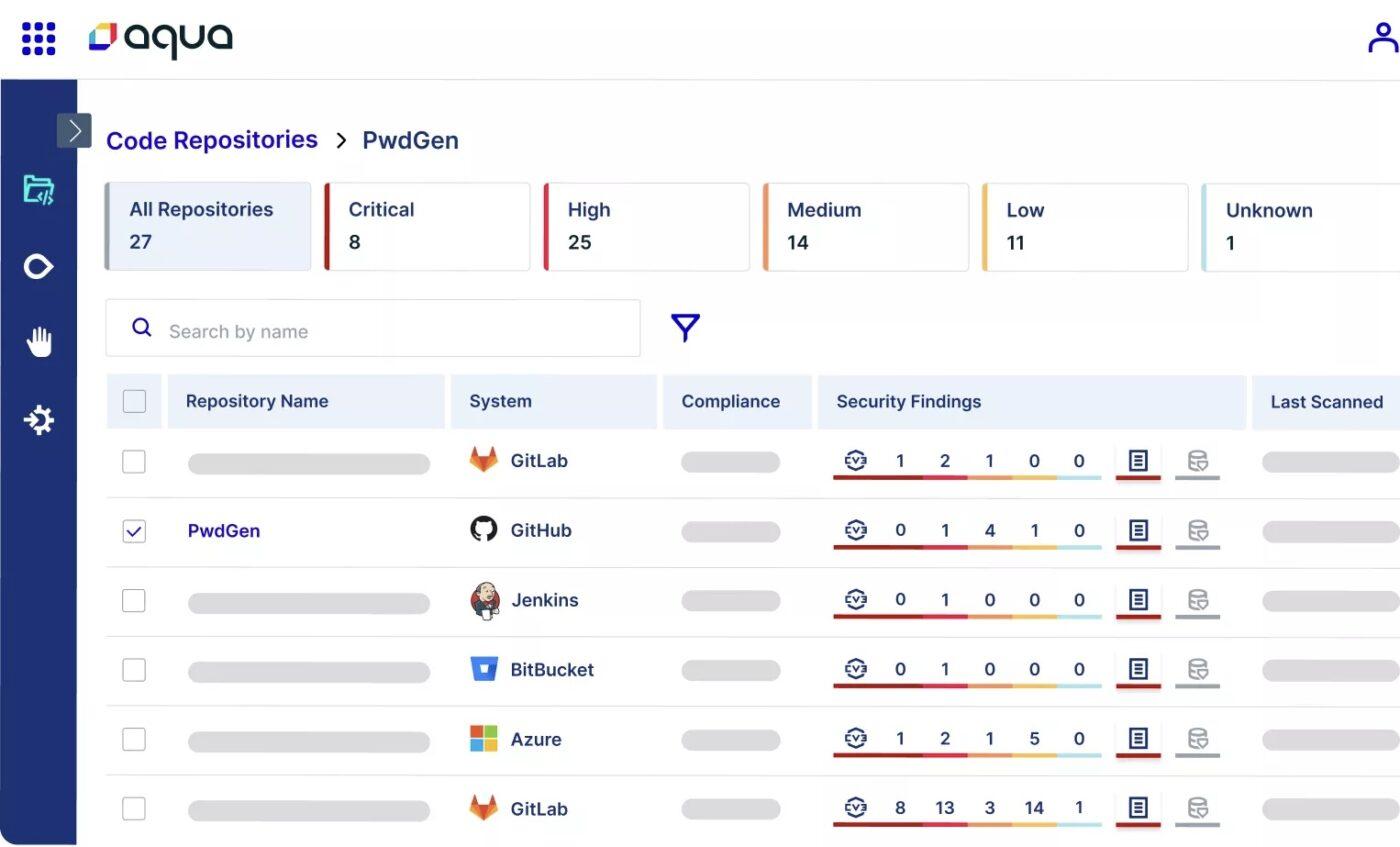

5. Aqua Security Software (am besten geeignet für DevOps-Teams mit Anforderungen an die Sicherheit der Container)

Aqua Security hilft dabei, moderne Anwendungen über ihren gesamten Lebenszyklus hinweg zu sichern, von der Entwicklung über die Bereitstellung bis hin zur Laufzeit. Dank seiner Echtzeitkontrollen und Shift-Left-Scans können Sicherheitsteams Schwachstellen frühzeitig erkennen und schnell auf aktive Bedrohungen reagieren, ohne agile Entwicklungspipelines zu verlangsamen.

Diese Wiz-Alternative nutzt eine Kombination aus agentenlosen und agentenbasierten Methoden, um Flexibilität bei der Bereitstellung und Abdeckung zu bieten. Sie ermöglicht die Vereinheitlichung der Code-, Infrastruktur- und Workload-Sicherheit in Hybrid- und Multi-Cloud-Umgebungen.

Die besten Features der Aqua Security Software

- Verwenden Sie Universal Code Scanning, um Schwachstellen, Geheimnisse, IaC-Fehlkonfigurationen und Malware in allen Codes und Registern zu erkennen.

- Richten Sie Acceptance Gates ein, um auf verschiedene Pipelines zugeschnittene Sicherheitsrichtlinien durchzusetzen und nicht konforme Workloads vor der Produktion zu stoppen.

- Wenden Sie Kubernetes Assurance Policies an, um Laufzeitkontrollen mithilfe des Open Policy Agent (OPA) und Rego-Regeln für die Sicherheit der Governance durchzusetzen.

Aqua Security Software-Limitierungen

- Keine Unterstützung für das Scannen bestimmter Artefakt-Typen wie Maven- und npm-Pakete

- Eingeschränkte API-Funktionen, insbesondere für Bildersuche und Automatisierung

Preise für Software zur Sicherheit

- Benutzerdefinierte Preisgestaltung

Aqua Security Software-Bewertungen und Rezensionen

- G2: 4,2/5 (über 50 Bewertungen)

- Capterra: Nicht genügend Bewertungen

Was sagen echte Benutzer über Aqua Security Software?

Hier ein kurzer Auszug aus einem Erfahrungsbericht eines echten Benutzers:

Die einfache Bereitstellung, die ansprechende Benutzeroberfläche, die verfügbaren CI/CD-Integrationsoptionen, das gute Dashboard und eines der für uns wichtigsten Features ist die Kubernetes-Sicherheitsfunktion, die in vielen anderen kommerziellen Tools nicht vorhanden ist. Das Lizenzmodell entspricht jedoch wahrscheinlich dem langfristigen Plan von Aquasec, und das Unternehmen sollte auch einige kurzfristige/volumenarme Preismodelle für Clients in Betracht ziehen, die die Containersicherheit ausprobieren möchten, bevor sie sich für eine langfristige Vollversion entscheiden.

Die einfache Bereitstellung, die ansprechende Benutzeroberfläche, die verfügbaren CI/CD-Integrationsoptionen, das gute Dashboard und eines der wichtigsten Features für uns ist die Kubernetes-Sicherheitsfunktion, die in vielen anderen kommerziellen Tools nicht vorhanden ist. Das Lizenzmodell entspricht jedoch wahrscheinlich der langfristigen Strategie von Aquasec, und das Unternehmen sollte auch einige kurzfristige/volumenarme Preismodelle für Clients in Betracht ziehen, die die Containersicherheit ausprobieren möchten, bevor sie sich für eine langfristige Vollversion entscheiden.

🧠 Wissenswertes: Obwohl das Konzept bereits zuvor existierte, verwendete Google-CEO Eric Schmidt den Begriff „Cloud Computing” erstmals auf einer Konferenz im Jahr 2006. Von da an verbreitete er sich rasant (ebenso wie die Bedenken hinsichtlich der Sicherheit).

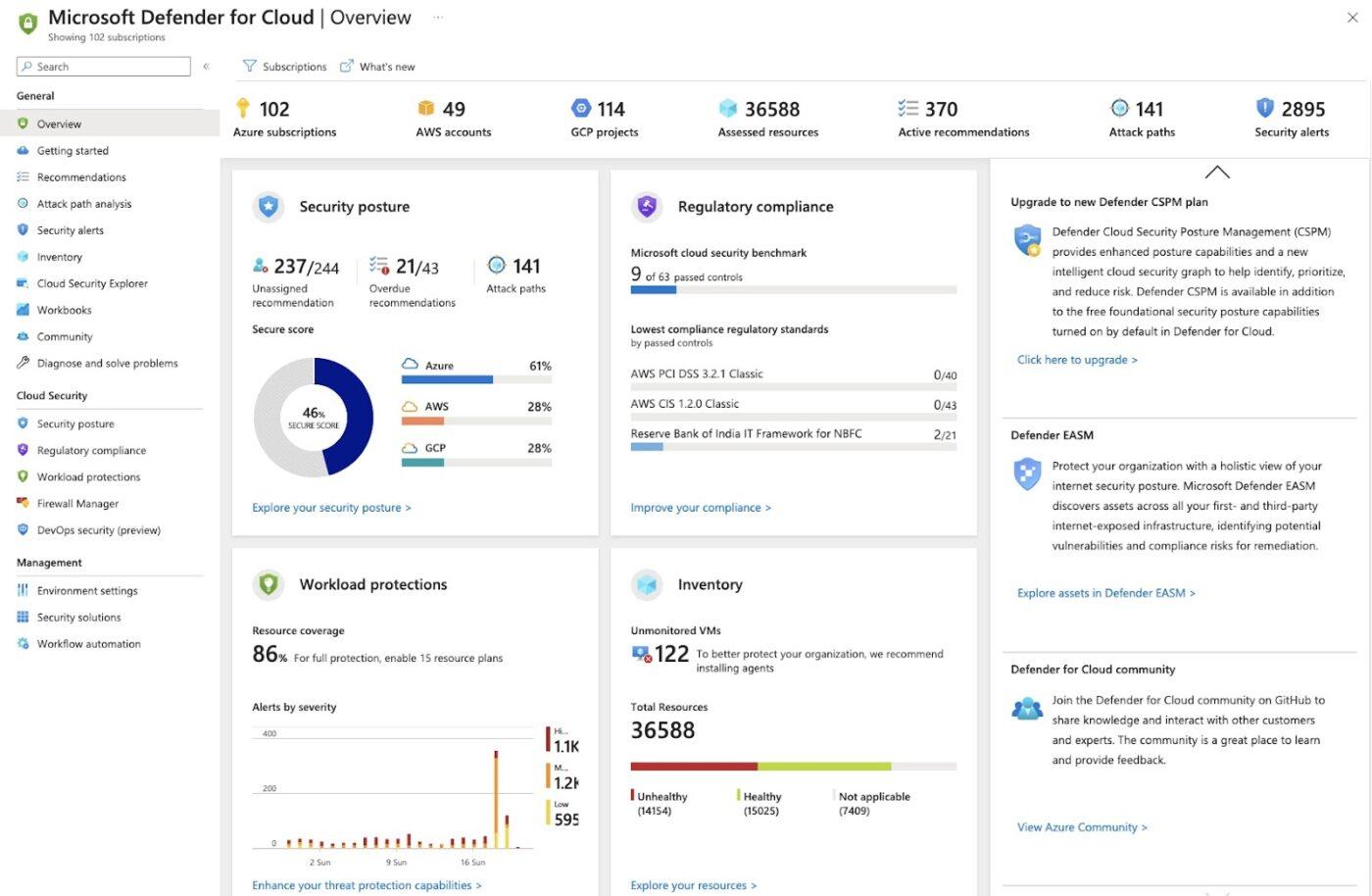

6. Microsoft Defender for Cloud (am besten geeignet für Microsoft-basierte Cloud-Umgebungen)

Microsoft Defender for Cloud kombiniert Sicherheitsstatusverwaltung, Workload-Schutz und DevSecOps-Funktionen.

Mit Microsoft Defender Extended Detection and Response (XDR) können Unternehmen eine Verbindung zwischen Erkenntnissen aus der Cloud-Infrastruktur und Warnmeldungen von Endpunkten und Benutzeridentitäten herstellen und so ein umfassenderes Bild der Bedrohungslage erstellen.

Die Funktion „Secure Score“ bietet Unternehmen eine klare Metrik zur Nachverfolgung und Verbesserung ihrer allgemeinen Sicherheit im Laufe der Zeit. Mit dem „Cloud Security Explorer“ können Sie außerdem potenzielle Angriffswege modellieren und Governance-Regeln für alle Geschäftsbereiche implementieren.

Die besten Features von Microsoft Defender

- Nutzen Sie die nahtlose, native Integration mit der Microsoft Azure-Plattform.

- Identifizieren Sie laterale Bewegungspfade und Schwachstellen mithilfe der Angriffspfadanalyse und dem interaktiven Cloud Security Explorer.

- Schützen Sie hybride und Multi-Cloud-Workloads, indem Sie Defender für Server, Container und Speicher einsetzen, um Infrastruktur, Daten und Anwendungen zu sichern.

- Nutzen Sie Microsoft Entra Permissions Management, um übermäßige Berechtigungen für Benutzer, Apps und Dienste in jeder Cloud zu erkennen und zu beheben.

- Korrelieren Sie Bedrohungen schnell und reagieren Sie darauf mit SIEM- und Sicherheitsorchestrierungs-, KI-Workflow-Automatisierungs- und Reaktions-Tools (SOAR), um die Zeit bis zur Behebung zu verkürzen.

Limitierungen von Microsoft Defender

- Benutzer berichten häufig von Alarmmüdigkeit aufgrund übermäßiger Benachrichtigungen und Fehlalarmen.

- Dieser Wiz-Konkurrent hat Schwierigkeiten, Zero-Day-Angriffe oder Malware mit versteckten Signaturen zu erkennen, was das Vertrauen in kritischen Bedrohungsszenarien limitiert.

- Das Preis- und Lizenzmodell kann komplex zu verstehen und zu prognostizieren sein, insbesondere bei Multi-Cloud-Bereitstellungen.

Preise für Microsoft Defender

- Benutzerdefinierte Preisgestaltung

Bewertungen und Rezensionen zu Microsoft Defender

- G2: 4,4/5 (über 300 Bewertungen)

- Capterra: Nicht genügend Bewertungen

🔍 Wussten Sie schon? Einer der ersten Erfolge von DevSecOps kam von den Open-Source-Tools von Netflix. Netflix veröffentlichte bereits in den 2010er Jahren Security Monkey und Stethoscope und war damit Vorreiter bei der Integration von Sicherheit in CI/CD-Pipelines und beeinflusste die Zukunft automatisierter CSPM-Tools und Wiz-Konkurrenten.

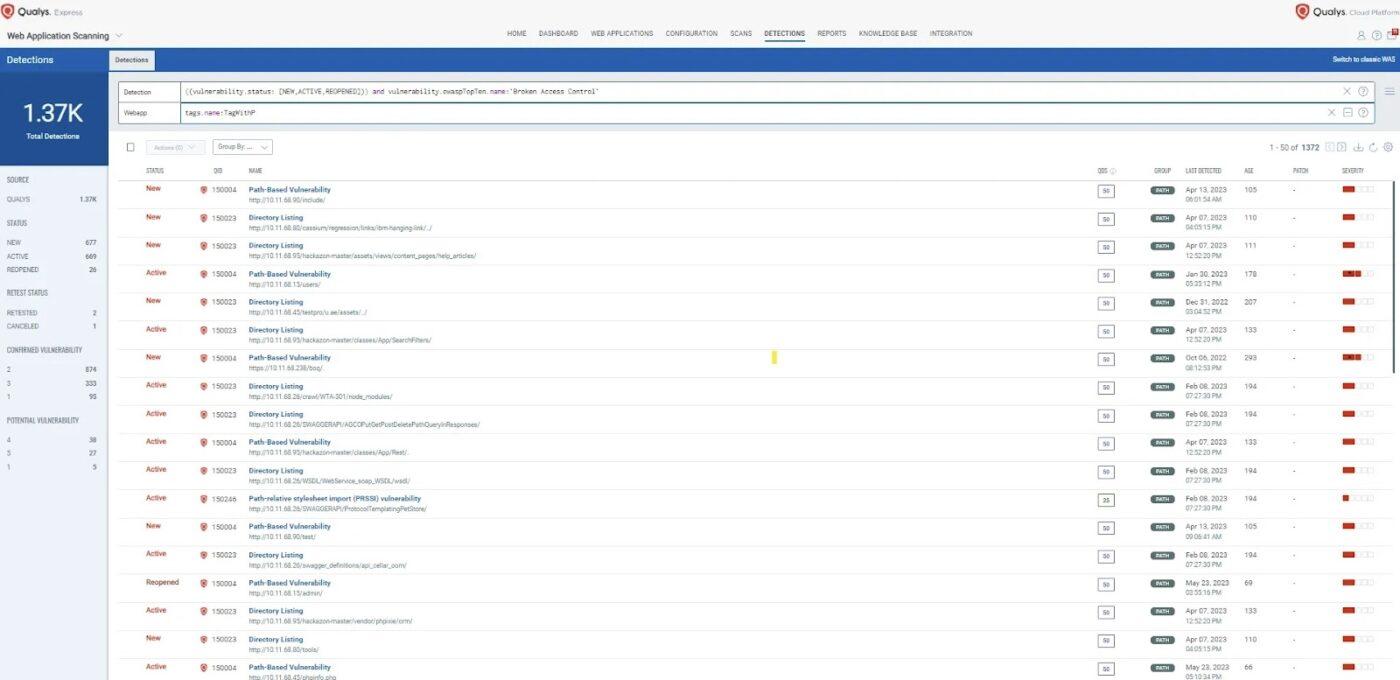

7. Qualys (am besten geeignet für den Schutz hybrider Assets)

Qualys bietet mit seiner Enterprise TruRisk™ Platform einen einheitlichen Ansatz für Cybersicherheit, der Asset-Sichtbarkeit, Schwachstellenmanagement, Compliance und Behebung in einem nahtlosen System vereint. Der Wiz-Konkurrent bietet Hochgeschwindigkeitstelemetrie und intelligente Korrelation über Milliarden von Datenpunkten hinweg.

Die Plattform nutzt leichtgewichtige Cloud-Agenten und agentenlose Scanner, um umfassende Sichtbarkeit und Bewertungen der Sicherheit für Cloud-Workloads, Container und Infrastruktur zu bieten. Mit der Einführung von Qualys TotalCloud, CNAPP und TotalAppSec für Anwendungsrisiken erweitert Qualys den Schutz auf den gesamten Stack.

Die Plattform unterstützt IaC-Sicherheit, Kubernetes-Laufzeitschutz und sogar LLM-Sicherheit für GenAI-Bereitstellungen.

Die besten Features von Qualys

- Konsolidieren Sie zahlreiche Funktionen der Sicherheit und Compliance auf einer einzigen Plattform.

- Verwenden Sie TruRisk Eliminate™, um kritische Schwachstellen wie CISA KEVs und Ransomware-Risiken durch Patching, Isolierung oder Mitigations-Workflows zu beheben.

- Überprüfen Sie IaC-Vorlagen kontinuierlich auf Fehlkonfigurationen und überwachen Sie SaaS-Apps auf Missbrauch von Berechtigungen und Compliance-Probleme.

- Optimieren Sie Ihre Reaktionszeiten mit Qualys Flow und erstellen Sie automatisierte Workflows zur Fehlerbehebung mit einer No-Code-/Low-Code-Engine für Automatisierung.

Einschränkungen von Qualys

- Das Dashboard ist nicht intuitiv, was die Navigation und die Ausführung von Aufgaben für neue Benutzer erschwert.

- Die Erkennung ist zwar leistungsstark, aber die Features für die Bereitstellung von Patches und die Behebung von Schwachstellen sind nicht so nahtlos und effizient wie die anderer Wiz-Konkurrenten.

- Die Verwaltung der gesamten Suite integrierter Anwendungen kann erhebliche Investitionen in Schulungen und Konfiguration erfordern.

Preise von Qualys

- Benutzerdefinierte Preisgestaltung

Bewertungen und Rezensionen zu Qualys

- G2: 4,3/5 (über 240 Bewertungen)

- Capterra: 4/5 (über 30 Bewertungen)

Was sagen echte Benutzer über Qualys?

Eine Bewertung auf Capterra formuliert es so:

Insgesamt ist das Produkt benutzerfreundlich, verfügt über eine robuste Schwachstellenprüfung und eine große Bibliothek mit Software-Updates. Dazu kommen Videos zur Schulung und Support.

Insgesamt ist das Produkt benutzerfreundlich, verfügt über eine robuste Schwachstellenprüfung und eine große Bibliothek mit Software-Updates. Dazu kommen Videos zur Schulung und Support.

8. Check Point (Am besten geeignet für integrierte Sicherheit und Posture Management)

Die Flaggschiff-Produkte Quantum Security Gateways und CloudGuard-Lösungen von Check Point wurden entwickelt, um umfassende Sicherheit für Netzwerke, Workloads und Remote-Zugriffspunkte zu bieten.

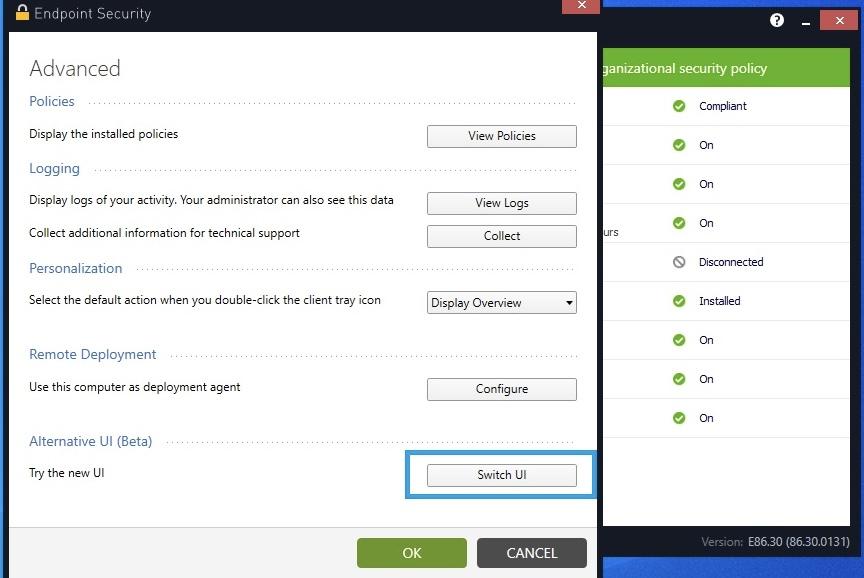

Für den Endpunktschutz bietet Harmony Endpoint EPP (Endpoint Protection Platform), EDR (Endpoint Detection and Response) und XDR (Extended Detection and Response) in einem einzigen schlanken Client und ermöglicht so umfassende Sichtbarkeit und Kontrolle vom Edge bis zur Cloud.

Damit können Teams einheitliche Richtlinien für die Sicherheit anwenden und sich vor komplexen Cyberangriffen in ihrer gesamten Cloud-Umgebung schützen, von der Infrastruktur bis hin zu den Anwendungen.

Die besten Features von Check Point

- Implementieren Sie mehr als 60 Machine-Learning-Engines und globale Bedrohungsinformationen, um komplexe Angriffe, einschließlich Zero-Day-Exploits, zu erkennen und zu blocken.

- Verwalten Sie Benutzer, Apps, Geräte und Cloud-Netzwerke über eine einzige zentralisierte Konsole mit detaillierter Regelausführung.

- Schützen Sie Remote-Mitarbeiter mit Harmony SASE, um anwendungsbezogenen Zugriff, Gerätezustandsprüfungen und Zero-Trust-Richtlinien mit vollständiger Mesh-Verbindung bereitzustellen.

- Einfache Verbindung zu SOC-Software und Automatisierung der Bedrohungsabwehr dank umfassendem Support für API-Verbindungen von Drittanbietern.

Limitierungen von Check Point

- Die Konfiguration kann zeitaufwändig sein, insbesondere für kleine Teams ohne dediziertes IT-Personal.

- Vollständige Scans und Sandboxing können die Leistung beeinträchtigen, insbesondere auf Rechnern mit geringer Leistung.

Preise von Check Point

- Benutzerdefinierte Preisgestaltung

Bewertungen und Rezensionen zu Check Point

- G2: 4,5/5 (über 200 Bewertungen)

- Capterra: Nicht genügend Bewertungen

9. Sysdig (am besten geeignet für Kubernetes-intensive DecSecOps-Vorgänge)

Sysdig ist eine Cloud-native Plattform zum Schutz von Anwendungen, die für Teams entwickelt wurde, die Wert auf Echtzeit-Erkennung, kontextbezogene Risikoinformationen und umfassende Laufzeit-Sichtbarkeit legen und gleichzeitig robuste Maßnahmen zur Sicherheit der Daten durchsetzen möchten.

Es unterstützt Multi-Cloud-Umgebungen und bietet verwaltetes Prometheus-Monitoring, wodurch es durchgängige Sichtbarkeit über Ihre gesamte Infrastruktur hinweg bietet, ohne dass ein Kontextwechsel erforderlich ist.

Durch die Kombination von Sicherheit, Compliance und Leistungsüberwachung hilft Sysdig Teams dabei, den gesamten Kontext eines Incidents zu verstehen. Das wichtigste Unterscheidungsmerkmal ist die Möglichkeit, Schwachstellen danach zu priorisieren, ob das anfällige Paket tatsächlich zur Laufzeit verwendet wird, sodass Teams der Aufwand für die Abhilfe gezielt eingesetzt werden kann.

Die besten Features von Sysdig

- Konzentrieren Sie sich auf aktiv ausgenutzte oder erreichbare Risiken anstelle von statischen CVE-Listen (Common Vulnerabilities and Exposures).

- Decken Sie verdächtiges Verhalten mit einer Cloud-nativen Erkennung auf, die Live-Systemdaten und Verhaltenskontext nutzt.

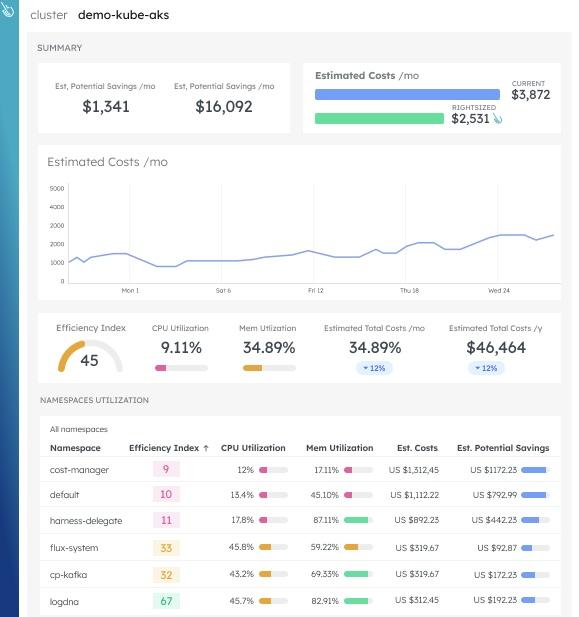

- Reduzieren Sie die Kosten für benutzerdefinierte Metriken und beseitigen Sie ungenutzte Ressourcen mithilfe der detaillierten Nachverfolgung der Nutzungsdaten von Sysdig Monitor.

- Beschleunigen Sie die Reaktion auf Incidents mit detaillierten Forensik- und Audit-Trails.

Limitierungen von Sysdig

- Die Erkennung lateraler Bewegungen in CSPM-Szenarien, insbesondere in AWS-Umgebungen, ist begrenzt.

- On-Premise-Bereitstellungen können erhebliche Ressourcen für den Speicher erfordern.

- Die größte Stärke liegt in der Sicherheit der Laufzeit und Containern; andere Bereiche des CNAPP-Angebots sind möglicherweise weniger entwickelt als bei Mitbewerbern.

Preise von Sysdig

- Benutzerdefinierte Preisgestaltung

Sysdig-Bewertungen und Rezensionen

- G2: 4,7/5 (über 100 Bewertungen)

- Capterra: Nicht genügend Bewertungen

Was sagen echte Benutzer über Sysdig?

Eine G2-Bewertung fasste es so zusammen:

Sysdig hat die Tests innerhalb weniger Augenblicke erkannt und uns alarmiert, während der Wettbewerber dafür Stunden benötigte. Da war uns klar, dass Sysdig die bessere Option für uns ist. Neben der Fähigkeit, Cloud- und Host-Bedrohungen schnell zu erkennen, zu melden, zu triagieren und zu untersuchen, verfügen wir über eine Reihe zusätzlicher Features, die unsere Sicherheit insgesamt verbessern.

Sysdig hat die Tests innerhalb weniger Augenblicke erkannt und uns alarmiert, während der Wettbewerber dafür Stunden benötigte. Da war uns klar, dass Sysdig die bessere Option für uns ist. Neben der Fähigkeit, Cloud- und Host-Bedrohungen schnell zu erkennen, zu melden, zu triagieren und zu untersuchen, verfügen wir über eine Reihe zusätzlicher Features, die unsere Sicherheit insgesamt verbessern.

🧠 Wissenswertes: Laut dem IBM-Bericht „Cost of a Data Breach Report 2024” haben Unternehmen, die Sicherheits-KI und Automatisierung umfassend implementiert haben, im Vergleich zu denen, die dies nicht getan haben, durchschnittlich 2,2 Millionen US-Dollar an Kosten im Zusammenhang mit Datenschutzverletzungen eingespart.

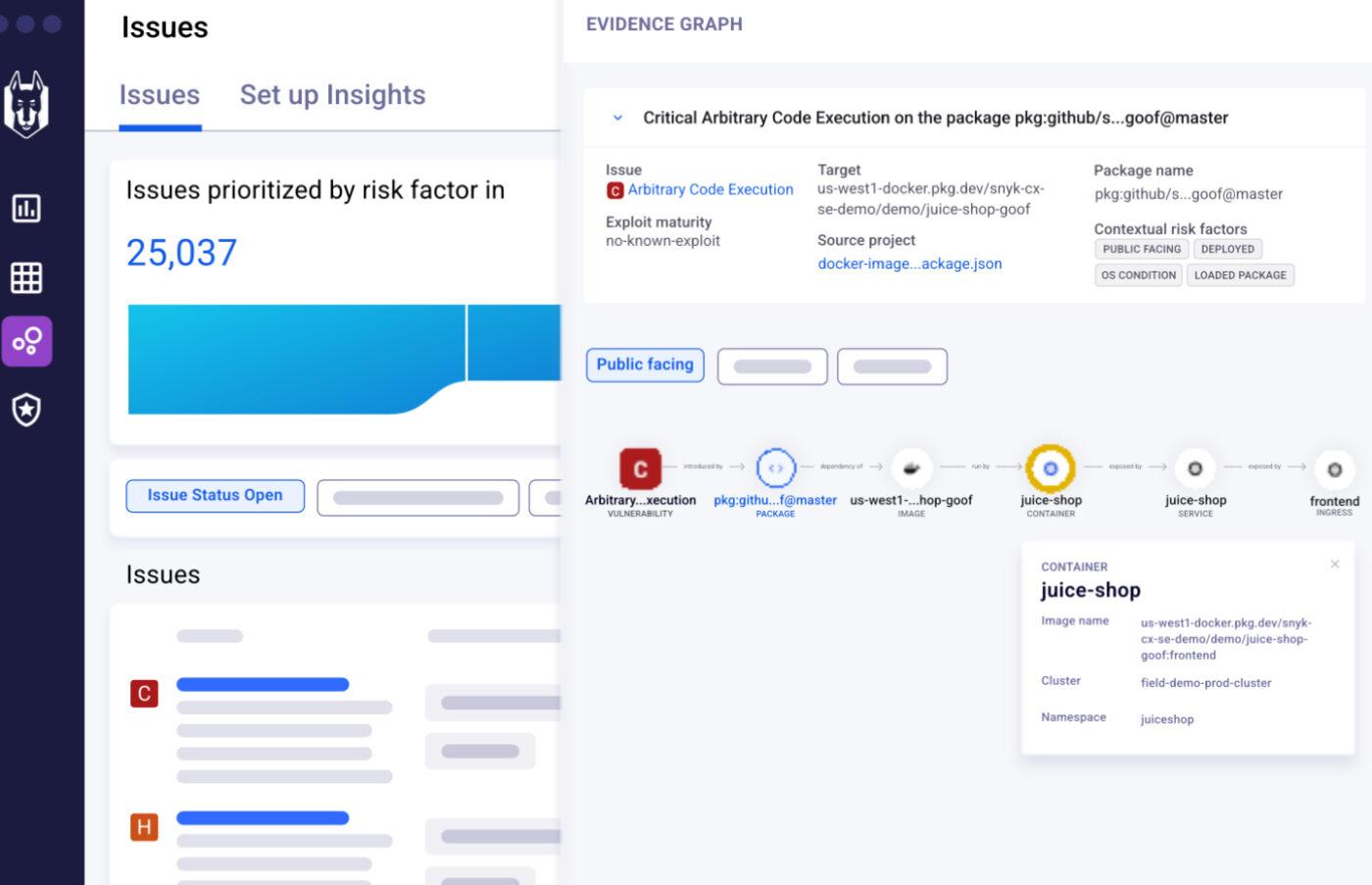

10. Snyk (Am besten geeignet für Shift-Left-Sicherheit und entwicklerorientierte Workflows)

via Snyk

Snyk ist eine entwicklerorientierte Plattform für Sicherheit mit einem modernen Ansatz für Anwendungssicherheit, der sich nahtlos in schnelle, cloudnative Workflows einfügt.

Das Unternehmen zeichnet sich durch seine KI-gestützte Plattform für Sicherheit aus, die Schwachstellen im gesamten Softwareentwicklungszyklus erkennt und behebt. Die Kern-Engine der Wiz-Alternative, DeepCode AI, ermöglicht intelligente, nachvollziehbare Fehlerbehebungen und hilft Teams, potenziellen Risiken durch GenAI-Tools und Open-Source-Bibliotheken zuvorzukommen.

Die besten Features von Snyk

- Finden und beheben Sie Konfigurationsabweichungen in Cloud-Umgebungen mit Snyk IaC Sicherheit, das Ihnen direkt in Ihren Entwicklungstools Inline-Korrekturen bietet.

- Automatisieren Sie das Open-Source-Risikomanagement mit Pull Requests per Mausklick, Echtzeitüberwachung und Lizenzkonformitätsprüfungen.

- Integrieren Sie Sicherheit nahtlos in bestehende Entwicklertools und Workflows.

- Korrelieren Sie Risiken mit dem Geschäftskontext mithilfe von Snyk AppRisk, um Schwachstellen mit hoher Auswirkung zu priorisieren und die AppSec-Nachverfolgung durchzuführen.

Limitierungen von Snyk

- Es fehlen Optionen für die Bereitstellung vor Ort, was einen Limit-Effekt für Unternehmen mit strengen Infrastrukturrichtlinien hat.

- Das tool generiert über die CLI unvollständige SBOM-Daten, sodass Benutzer auf tools von Drittanbietern oder andere Wiz-Konkurrenten zurückgreifen müssen.

Preise von Snyk

- Free

- Team: 25 $/Monat pro Benutzer

- Unternehmen: Benutzerdefinierte Preisgestaltung

Snyk-Bewertungen und Rezensionen

- G2: 4,5/5 (über 120 Bewertungen)

- Capterra: 4,6/5 (über 20 Bewertungen)

🔍 Wussten Sie schon? Im Jahr 2019 ermöglichte eine falsch konfigurierte Firewall im AWS-Setup von Capital One einem ehemaligen AWS-Mitarbeiter den Zugriff auf über 100 Millionen Kundendatensätze. Die Ursache? Eine Schwachstelle im Zusammenhang mit serverseitigen Request-Fälschungen (SSRF), auf die die Wettbewerber von Wiz jetzt speziell hinweisen.

Weitere Cloud-Sicherheitstools: ClickUp

Die Identifizierung von Risiken mit Wiz-Konkurrenten ist nur der erste Schritt. Die größere Herausforderung liegt in den folgenden Schritten: Organisation der Reaktion, Zuweisung von Aufgaben an die richtigen Teams und Nachverfolgung des Fortschritts.

Hier kommt ClickUp ins Spiel – nicht als Sicherheitsscanner, sondern als Command-Center, um Alles zu koordinieren, was nach dem Scan passiert. Das Herzstück bildet die Software für Projektmanagement von ClickUp, die eine zentralisierte Plattform für die Planung des Aufwands für Abhilfemaßnahmen, die Überwachung des Fortschritts, die Verwaltung der Dokumentation und die Kommunikation in Echtzeit bietet.

Für IT- und Sicherheitsteams, die in großem Maßstab arbeiten, ermöglicht die IT- und PMO-Lösung von ClickUp PMO-Teams die Standardisierung der Serviceanfragen, die Automatisierung von SLA-gesteuerten Eskalationen und die Sichtbarkeit der Ressourcennutzung über Portfolios hinweg mit Kontrollen auf Unternehmensebene.

Sehen wir uns an, wie ClickUp die Wiz-Konkurrenten während des gesamten Betriebszyklus ergänzt. 🔄

Wandeln Sie Warnmeldungen in Aufgaben um

Sobald Probleme gemeldet werden, müssen sie in einen umsetzbaren Workflow eingebunden werden.

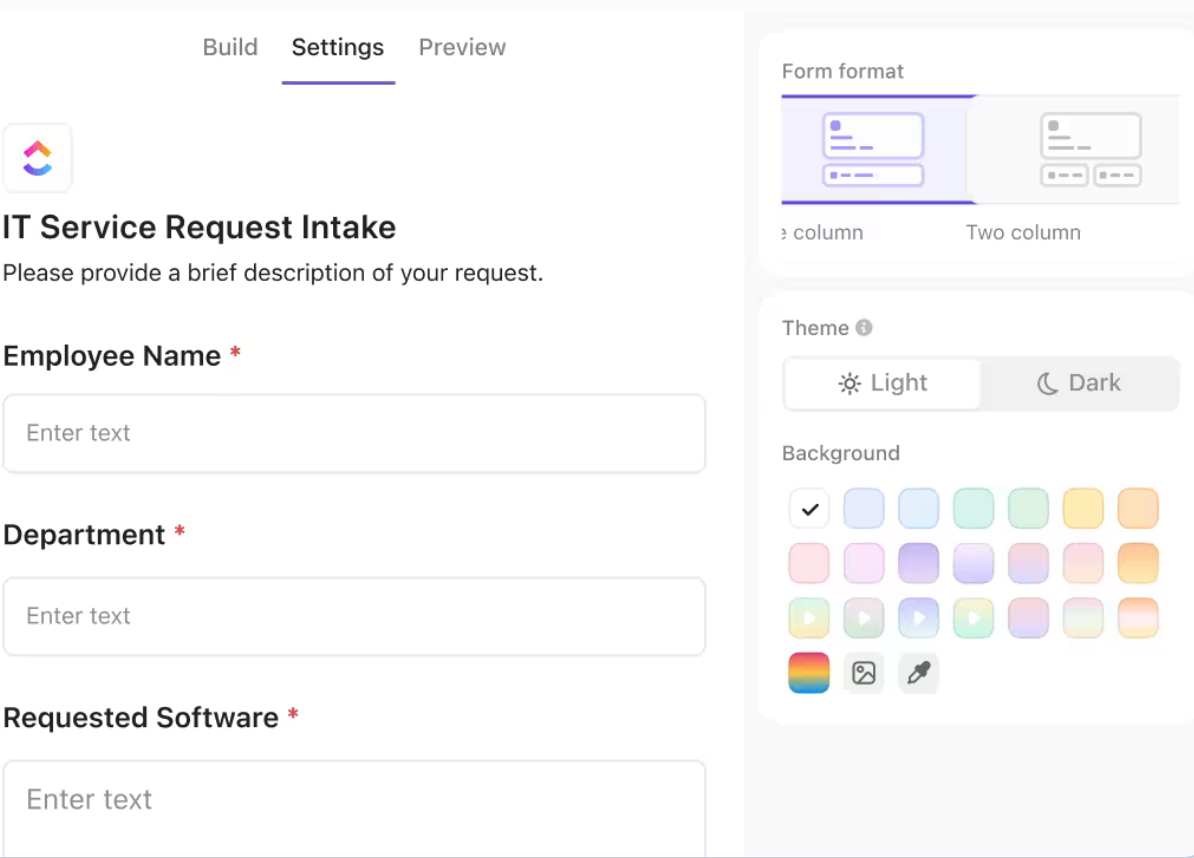

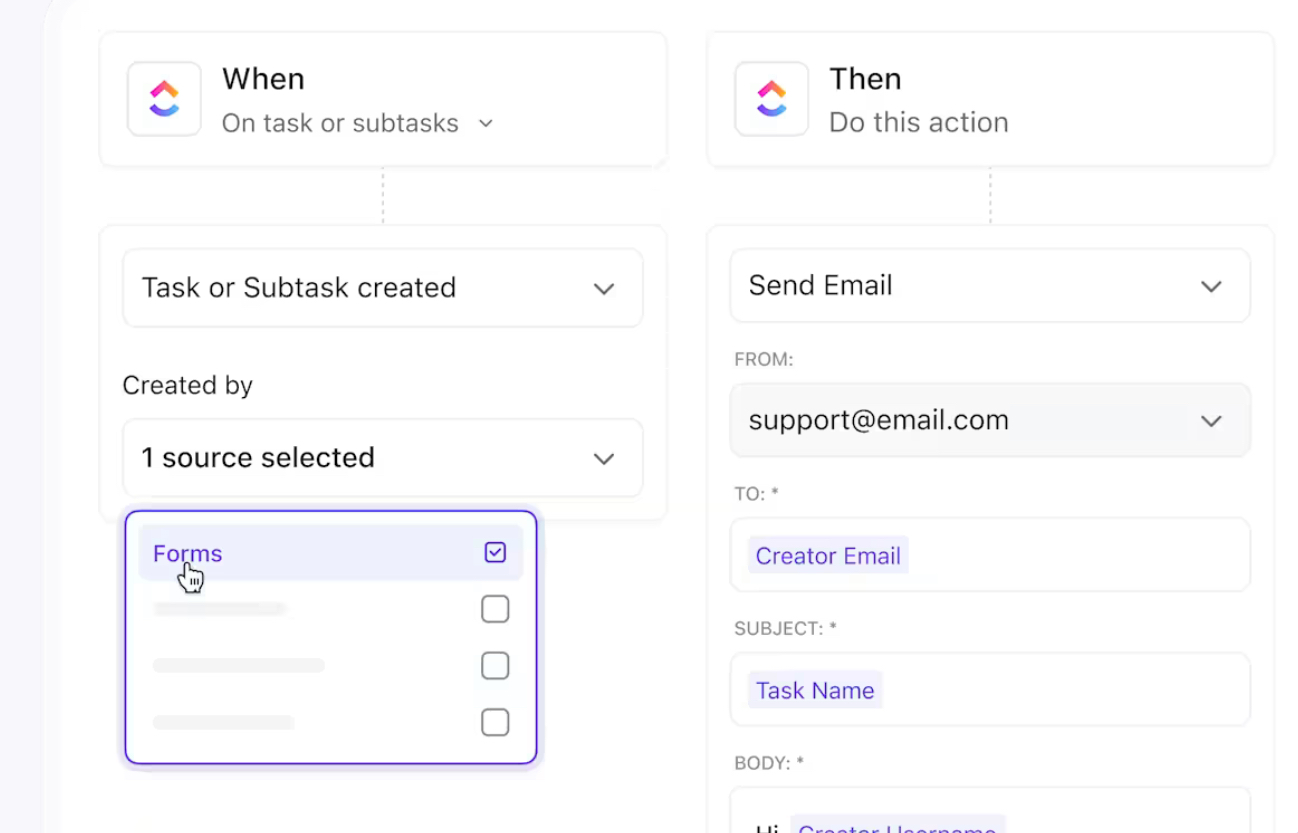

ClickUp Forms macht jede Schwachstelle umsetzbar, indem es sie in eine Aufgabe in ClickUp Tasks umwandelt, komplett mit Details zu Schweregrad, betroffenen Systemen und Zieldaten. Dies gewährleistet eine konsistente Erfassung von Metadaten für die Nachverfolgung und Priorisierung.

Sobald Probleme in der Pipeline sind, erleichtern ClickUp Multiple Assignees und ClickUp Benutzerdefinierte Felder die Zuweisung, Organisation und Nachverfolgung von Korrekturmaßnahmen von Anfang bis Ende.

📌 Beispiel: Das Team der Sicherheit füllt ein Formular aus, um ein Problem zu melden, wodurch automatisch eine Aufgabe in ClickUp mit vordefinierten Benutzerdefinierten Feldern wie „Netzwerk“ oder „Compliance“ erstellt wird. Und das Beste daran? Sowohl der Netzwerktechniker als auch der Compliance-Beauftragte können gleichzeitig mit der Bearbeitung der Aufgabe beauftragt werden.

Reduzieren Sie die manuelle Arbeit

ClickUp Automations sorgt für noch mehr Effizienz. Aufgaben können anhand ihrer Dringlichkeit automatisch zugewiesen, bei Untätigkeit eskaliert oder ohne manuelle Übergaben mithilfe des intuitiven If-Then-Builders von ClickUp durch Workflows verschoben werden.

Einige Beispiele für die Automatisierung von Workflows sind:

- Automatische Zuweisung von Aufgaben, wenn eine Schwachstelle entdeckt wird

- Auslöser für Erinnerungen vor Fälligkeitsdaten

- Eskalation ungelöster Incidents an die Verantwortlichen

📌 Beispiel: Wenn eine kritische Schwachstelle entdeckt wird, kann eine Automatisierung die Aufgabe sofort anhand ihres Schweregrads dem Sicherheitsbeauftragten zuweisen, die richtige Priorität festlegen und ein Fälligkeitsdatum festlegen. Wenn die Aufgabe nach 48 Stunden noch nicht gelöst ist, kann sie automatisch an den CISO eskaliert werden.

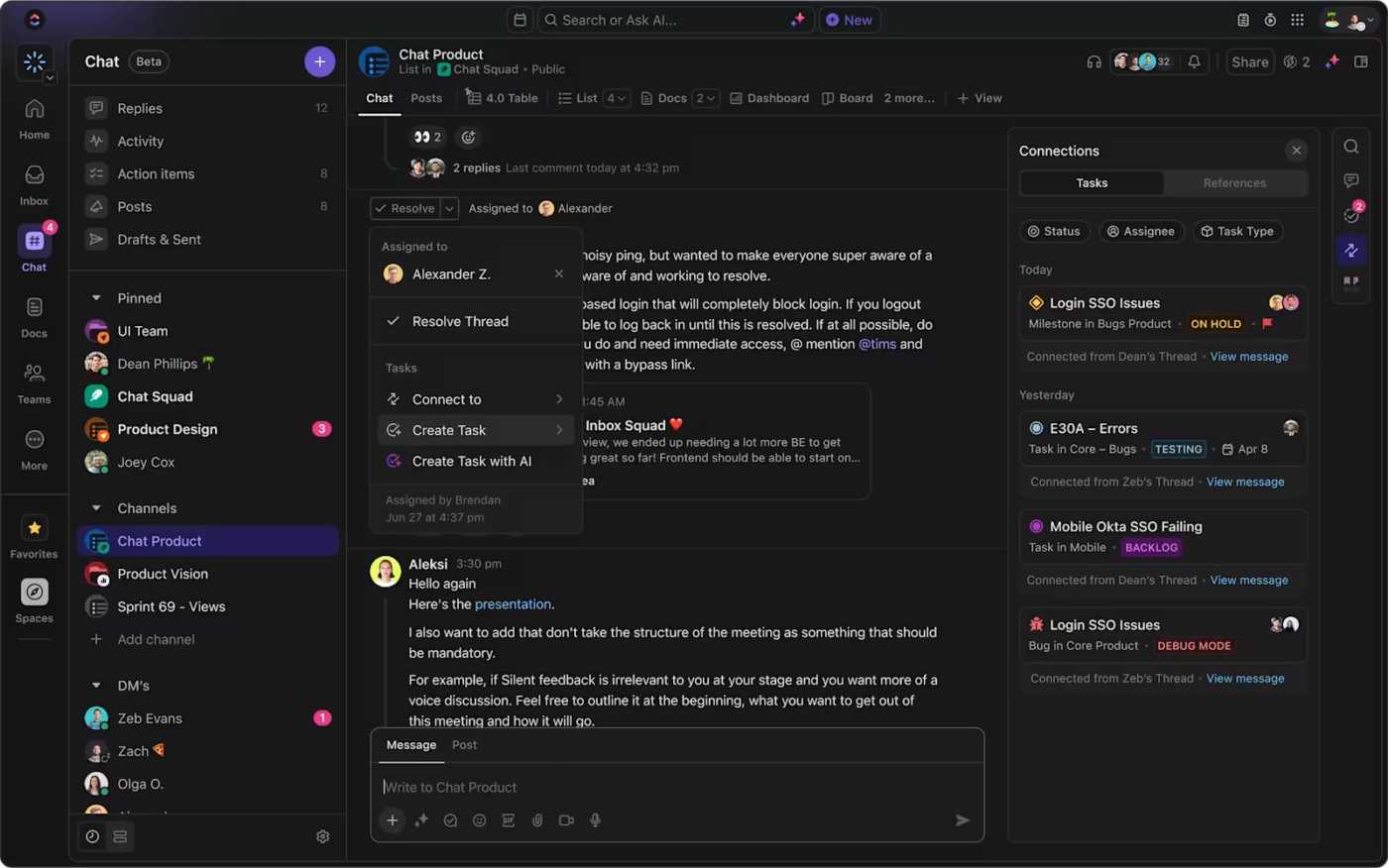

Chatten Sie dort, wo Sie arbeiten

Wenn die Fehlerbehebung beginnt, können Updates aus allen Richtungen eintreffen.

ClickUp Chat hält diese Unterhaltungen genau dort, wo die Arbeit stattfindet – neben Aufgaben, Dokumenten und Zeitleisten. Unterhaltungen können mit einem Klick in Aufgaben umgewandelt, entsprechend getaggt und im vollständigen Kontext beibehalten werden, um die Audit-Protokolle intakt zu halten.

📌 Beispiel: Angenommen, eine hochriskante Schwachstelle wird gemeldet und eine Korrektur ist in Bearbeitung. Der Sicherheitsbeauftragte veröffentlicht eine kurze Aktualisierung im Projekt-Chat, taggt den Techniker und verknüpft die Aufgabe direkt in der Nachricht.

Wenn die Fehlerbehebung eine Nachverfolgung erfordert, kann diese Nachricht sofort in eine neue Aufgabe umgewandelt werden, wobei der Mitarbeiter, die Frist und alle im sicheren Collaboration-Tool freigegebenen Dateien übernommen werden.

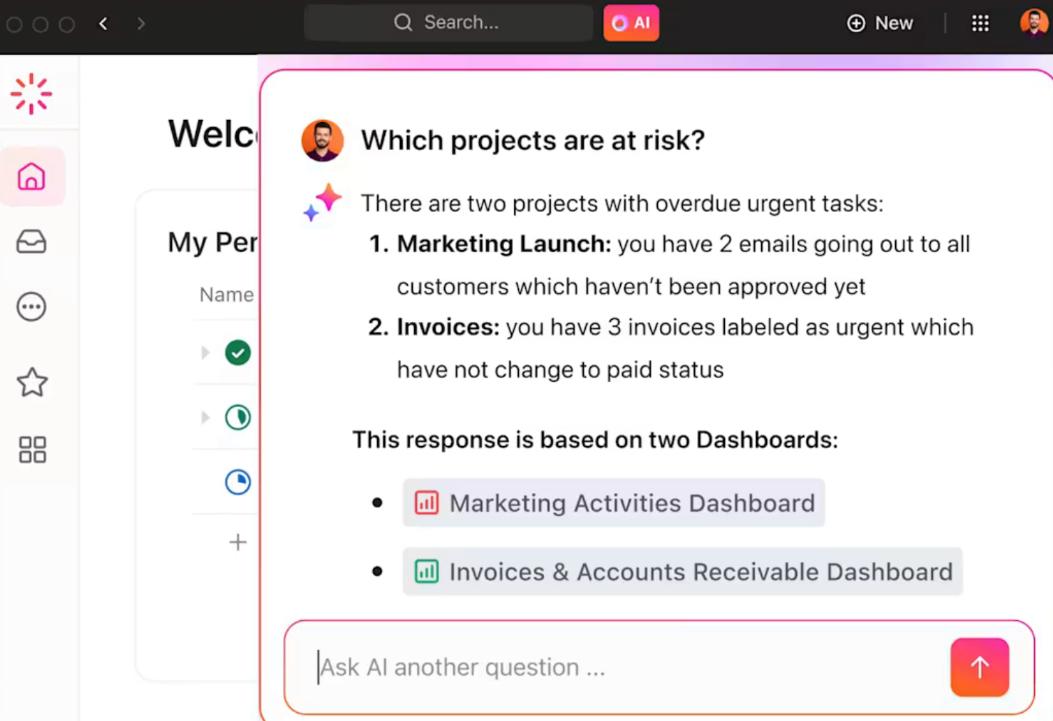

Überlassen Sie die Routinearbeiten der KI

ClickUp Brain, Ihr KI-gestützter Assistent, nutzt laufende Aufgabenaktivitäten, Kommentare, Dokumente und den Chat-Verlauf, um umsetzbare Erkenntnisse zu liefern. Er hilft Ihnen dabei, indem er:

- Zusammenfassung von Remediation-Threads in prägnanten Status-Updates oder Stakeholder-Berichten

- Automatische Folgeaufgaben aus Chat- oder Dokumentdiskussionen generieren

- Erstellen von Zusammenfassungen der Meetings und Listen der Aktionen ohne manuelle Notizen

- Beantwortung kontextbezogener Fragen wie „Welche Korrekturen stehen für Warnmeldungen mit hohem Schweregrad noch aus?“

Die besten Features von ClickUp

- Speichern und verknüpfen Sie Cloud-Sicherheitsdokumente: Bewahren Sie Ihre SOPs, Compliance-Checklisten und Vorfallsprotokolle in ClickUp Docs auf und verknüpfen Sie sie mit relevanten Aufgaben und Zeitleisten.

- Meetings aufzeichnen und zusammenfassen: Halten Sie Entscheidungen und Aktionspunkte aus Live-Meetings mit ClickUp AI Notetaker fest.

- Verfolgen Sie Sicherheitstickets in über 15 Projektansichten: Nutzen Sie ClickUp Views, um Audits, Serviceanfragen und interne Schwachstellenanalysen mit Listen, Boards, Gantt-Ansichten, Kalendern und mehr zu verwalten.

- Visualisieren Sie die IT-Leistung: Nutzen Sie über 50 Karten in ClickUp Dashboards, um Budgets, Zeitleisten, Personalausstattung und Fertigstellungsraten in Ihrem gesamten Sicherheits-Portfolio zu überwachen.

- Standardisieren Sie wiederholbare Workflows zur Sicherheit: Starten Sie Projekte mit Projektmanagement-Vorlagen für IT-Servicemanagement, Penetrationstest-Planung oder Richtlinienüberprüfungen.

- Weisen Sie Verantwortlichkeiten mit rollenbasierten Berechtigungen zu: Kontrollieren Sie, wer sensible Sicherheitsaufgaben und Workflows anzeigen, bearbeiten oder ausführen darf.

- Aktivieren Sie KI-Agenten für Support ohne Ihr Zutun: Lassen Sie ClickUp AI-Agenten ungelöste Probleme aufdecken, Fragen beantworten und automatisch Aufgaben erstellen, um die Behebung von Problemen voranzutreiben.

Preise für ClickUp

ClickUp-Bewertungen und Rezensionen

- G2: 4,7/5 (über 10.400 Bewertungen)

- Capterra: 4,6/5 (über 4.300 Bewertungen)

Was sagen echte Benutzer über ClickUp?

Diese G2-Bewertung sagt wirklich alles:

Was mir an ClickUp am besten gefällt, ist seine Anpassungsfähigkeit und Flexibilität. Ob es darum geht, maßgeschneiderte Workflows für verschiedene Teams (wie Marketing und Webentwicklung) zu erstellen, benutzerdefinierte Felder zur Nachverfolgung spezifischer Projektdetails zu verwenden oder Automatisierungen für wiederholende Aufgaben durchzuführen – ClickUp lässt sich genau an unsere Bedürfnisse anpassen. Es hilft dabei, alles an einem Ort zu halten, und sorgt so für ein nahtloses Projektmanagement und eine nahtlose Kommunikation zwischen den Teams. Außerdem sparen wir durch die Integrationen und Automatisierungen so viel Zeit, dass wir uns auf das Wesentliche konzentrieren können.

Was mir an ClickUp am besten gefällt, ist seine Anpassungsfähigkeit und Flexibilität. Ob es darum geht, maßgeschneiderte Workflows für verschiedene Teams (wie Marketing und Webentwicklung) zu erstellen, benutzerdefinierte Felder zur Nachverfolgung spezifischer Projektdetails zu verwenden oder sich wiederholende Aufgaben zu automatisieren – ClickUp lässt sich genau an unsere Bedürfnisse anpassen. Es hilft dabei, alles an einem Ort zu halten, und sorgt so für ein nahtloses Projektmanagement und eine nahtlose Kommunikation zwischen den Teams. Außerdem sparen wir durch die Integrationen und Automatisierungen so viel Zeit, dass wir uns auf das Wesentliche konzentrieren können.

📮 ClickUp Insight: 30 % der Arbeitnehmer glauben, dass sie durch Automatisierung 1–2 Stunden pro Woche einsparen könnten, während 19 % schätzen, dass sie dadurch 3–5 Stunden für konzentrierte Arbeit gewinnen könnten.

Selbst diese kleinen Zeitersparnisse summieren sich: Nur zwei Stunden pro Woche entsprechen über 100 Stunden pro Jahr – Zeit, die Sie für Kreativität, strategisches Denken oder persönliche Weiterentwicklung nutzen können. 💯

Mit den KI-Agenten und ClickUp Brain von ClickUp können Sie Workflows automatisieren, Projektaktualisierungen generieren und Ihre Besprechungsnotizen in umsetzbare nächste Schritte umwandeln – alles auf derselben Plattform. Sie benötigen keine zusätzlichen Tools oder Integrationen – ClickUp bietet Ihnen alles, was Sie zur Automatisierung und Optimierung Ihres Arbeitsalltags benötigen, an einem Ort.

💫 Echte Ergebnisse: RevPartners hat seine SaaS-Kosten um 50 % gesenkt, indem es drei tools in ClickUp konsolidiert hat – und so eine einheitliche Plattform mit mehr Features, engerer Zusammenarbeit und einer einzigen Informationsquelle erhalten hat, die einfacher zu verwalten und zu skalieren ist.

Die richtige Lösung jenseits von Wiz finden

Ganz gleich, ob Sie einen stärkeren Laufzeitschutz, besser verwertbare Bedrohungsinformationen oder eine bessere Compliance-Unterstützung suchen – die von uns untersuchten Wiz-Konkurrenten bieten jeweils einen eindeutigen Vorteil.

Aber hier ist das Gesamtbild: Umfassende Cloud-Sicherheit existiert nicht isoliert. Sie benötigen eine zuverlässige Lösung, um Teams aufeinander abzustimmen, Aktivitäten sichtbar zu machen und Daten zugänglich zu halten. Hier zeichnet sich ClickUp aus.

Als Allround-App für die Arbeit hilft sie Sicherheitsteams dabei, Projekte, Prozesse und Mitarbeiter an einem Ort zu koordinieren. Von der Verwaltung von Korrekturmaßnahmen und Audits bis hin zur Automatisierung von Aufgaben und der Nutzung von KI durch ClickUp Brain – die App wurde entwickelt, um selbst in den komplexesten Umgebungen für Ordnung zu sorgen.

Worauf warten Sie noch? Melden Sie sich noch heute kostenlos bei ClickUp an!