Wiz vous offre-t-il une bonne visibilité, mais présente-t-il des lacunes en matière de remédiation en temps réel, de télémétrie au niveau de l'hôte ou d'analyse du trafic réseau ?

Il est certain que vous n'êtes pas le seul à remarquer ces lacunes.

À mesure que les environnements cloud deviennent de plus en plus complexes, les équipes de sécurité ont besoin d'outils qui identifient les risques et aident à les atténuer.

Cet article de blog présente certains des meilleurs concurrents de Wiz qui comblent ces lacunes. Restez jusqu'à la fin pour découvrir comment ClickUp (oui, la plateforme de productivité !) fournit de l'assistance pour une collaboration efficace en matière de sécurité cloud. 🔐

Que devez-vous rechercher chez les concurrents de Wiz ?

Lorsque vous explorez les meilleures alternatives à Wiz, commencez par identifier les lacunes spécifiques de votre gestion de projet en matière de cybersécurité. La solution adéquate comblera directement ces lacunes et renforcera votre stratégie globale de sécurité. Voici quelques fonctionnalités à prendre en compte :

- Télémétrie hôte basée sur des agents : recherchez des concurrents de Wiz qui déploient des agents légers pour capturer l'activité des processus, des fichiers et du registre afin d'obtenir des analyses plus approfondies.

- Flux de travail de correction automatisé : privilégiez les plateformes qui s'intègrent aux systèmes de tickets et appliquent automatiquement les corrections ou les mises à jour de politiques.

- Analyse du trafic réseau : choisissez des outils qui intègrent une inspection continue du trafic et une détection des anomalies dans les clouds privés virtuels (VPC).

- Tromperie et honeypots : évaluez les solutions avec déploiement natif de honeypots pour piéger les attaquants et détecter les mouvements latéraux.

- SBOM avancé et analyse de la chaîne d'approvisionnement : envisagez les fournisseurs qui mappent l'ensemble des nomenclatures logicielles (SBOM) et signalent les vulnérabilités en amont.

- Tableau de bord et rapports personnalisés : ciblez les alternatives à Wiz avec des widgets glisser-déposer, des indicateurs personnalisés et des rapports en marque blanche.

- Assistance sur site et assistance pour les systèmes hérités : choisissez un fournisseur proposant à la fois des agents cloud et sur site pour une couverture uniforme dans les environnements hybrides ou hérités.

🧠 Anecdote : En 2013, AWS a signé un contrat de 600 millions de dollars avec la CIA, ouvrant la voie à l'adoption sécurisée du cloud dans le secteur public. Ce fut l'étape qui a conduit à l'écosystème GovCloud, aujourd'hui en plein essor.

Aperçu des concurrents de Wiz

Voici un tableau comparatif de tous les concurrents et alternatives à Wiz. 📊

| Outil | Idéal pour | Meilleures fonctionnalités | Tarifs* |

| Palo Alto Prisma Cloud | Sécurité cloud de bout en bout et DevSecOps pour les moyennes et grandes entreprises | Gestion de la posture de sécurité dans le cloud (CSPM), protection des charges de travail dans le cloud (CWPP), gestion des droits d'accès à l'infrastructure cloud (CIEM), hiérarchisation des risques basée sur l'IA | Tarification personnalisée |

| Lacework | Détection des anomalies comportementales par polygraphe et visibilité complète pour les moyennes et grandes entreprises. | Détection des anomalies basée sur le comportement, hiérarchisation des risques, contrôles de conformité automatisés | Tarification personnalisée |

| Orca Sécurité | Gestion des vulnérabilités sans agent pour les petites et moyennes entreprises ayant des environnements multicloud. | Hiérarchisation riche en contexte, visualisation des chemins d'attaque, technologie SideScanning | Tarification personnalisée |

| Tenable | Gestion étendue des vulnérabilités dans les environnements cloud et sur site pour les entreprises | CSPM, analyse unifiée des vulnérabilités, sécurité Infrastructure as Code (IaC) | Tarification personnalisée |

| Aqua Software de sécurité | Sécurité native du cloud tout au long du cycle de vie pour les équipes informatiques et DevOps de petite et moyenne taille ayant des besoins en matière de sécurité des conteneurs. | Protection des conteneurs et du runtime Kubernetes, charges de travail sans serveur, intégration du pipeline CI/CD | Tarification personnalisée |

| Microsoft Defender pour le cloud | Gestion de la sécurité pour les entreprises de taille moyenne dans des environnements cloud basés sur Microsoft | CSPM et CWP natifs avec alertes centralisées, normes réglementaires et rapports intégrés, intégration Azure | Tarification personnalisée |

| Qualys | Analyse de sécurité avec ou sans agent pour les entreprises et les grandes équipes de développeurs | Protection hybride des actifs (cloud + hérités), rapports centralisés, CSPM pour le multi-cloud | Tarification personnalisée |

| Check Point | Sécurité intégrée et gestion de la posture pour les moyennes et grandes entreprises | CSPM, prévention des menaces natives du cloud, sécurité sans serveur, assistance pour les API tierces | Tarification personnalisée |

| Sysdig | Opérations DevSecOps intensives sur Kubernetes pour les petites et moyennes entreprises | Analyse des incidents avec eBPF, détection des menaces en temps réel, hiérarchisation des vulnérabilités | Tarification personnalisée |

| Snyk | Sécurité axée sur le développement pour le code, les conteneurs et l'IaC pour les grandes équipes de développeurs et les entreprises | Sécurité « shift-left », flux de travail axé sur les développeurs, intégration CI/CD, | Forfait Free disponible ; forfaits payants à partir de 25 $/mois. |

Les 10 meilleurs concurrents et alternatives à Wiz

Maintenant, examinons de plus près les meilleurs concurrents de Wiz. 👇

Comment nous évaluons les logiciels chez ClickUp

Notre équipe éditoriale suit un processus transparent, fondé sur la recherche et indépendant des fournisseurs, vous pouvez donc être sûr que nos recommandations sont basées sur la valeur réelle des produits.

Voici un aperçu détaillé de la manière dont nous évaluons les logiciels chez ClickUp.

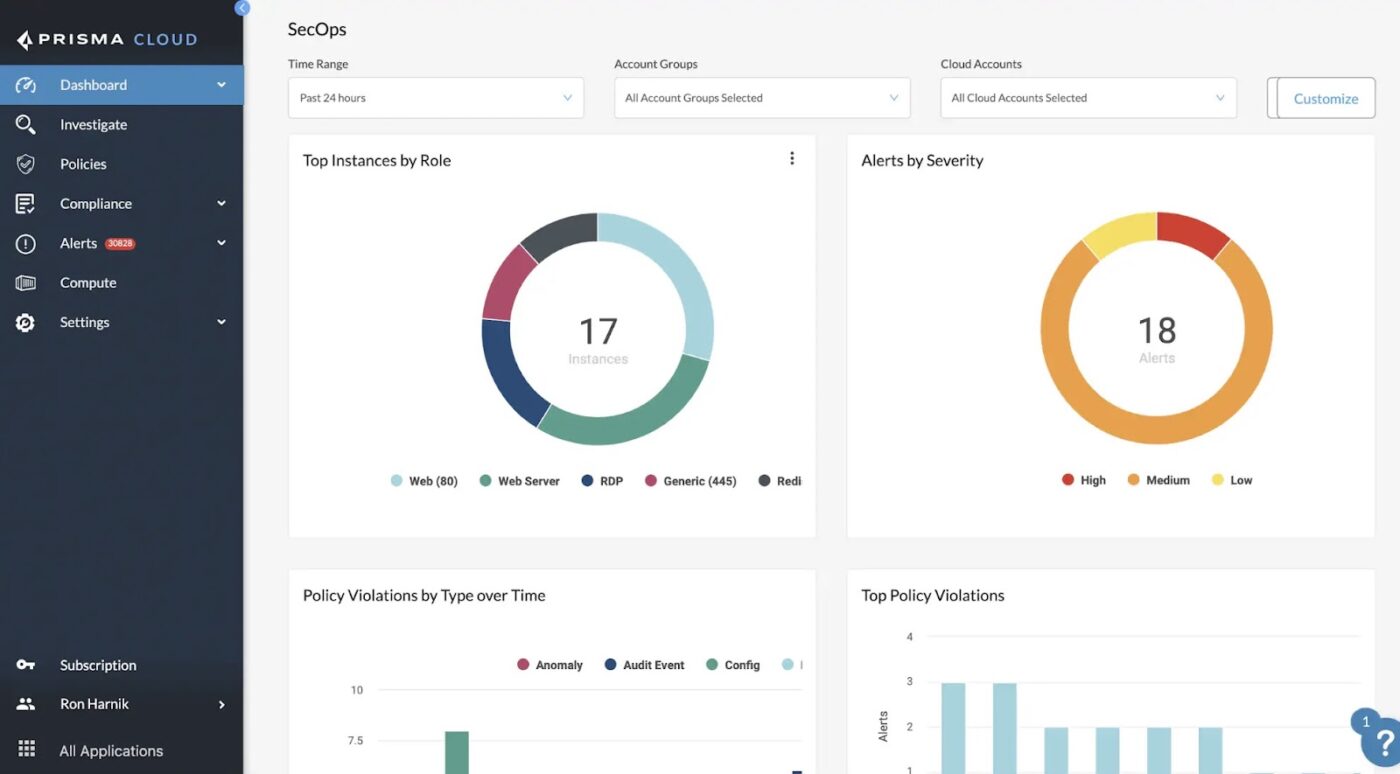

1. Palo Alto Prisma Cloud (idéal pour la sécurité cloud de bout en bout et l'intégration DevSecOps)

Prisma Cloud de Palo Alto Networks est une plateforme complète de protection des applications natives du cloud (CNAPP) conçue pour protéger les applications tout au long de leur cycle de vie, du code au cloud.

Grâce à une combinaison d'apprentissage automatique, d'analyses avancées et d'IA de précision, il analyse en permanence l'infrastructure, le code des applications et les charges de travail afin de détecter les erreurs de configuration, les violations de politiques et les menaces actives.

Il s'intègre également à l'écosystème de sécurité plus large de Palo Alto, notamment Cortex XDR et WildFire, ce qui facilite l'élaboration d'une stratégie de sécurité unifiée.

Les meilleures fonctionnalités de Palo Alto Prisma Cloud cloud

- Sécurisez votre infrastructure auprès de tous vos fournisseurs, prestataires, à l'aide d'une solution de gestion de la sécurité du cloud (CSPM) pour détecter les erreurs de configuration, les dérives et les violations de politiques.

- Protégez vos charges de travail et vos conteneurs grâce à la protection des charges de travail dans le cloud (CWP), qui inclut l'analyse sans agent pour les machines virtuelles, les environnements sans serveur et Kubernetes.

- Renforcez vos pipelines CI/CD grâce à la sécurité intégrée du code, à l'analyse IaC, à l'analyse de la composition logicielle et à la détection des secrets avant l'exécution.

- Bénéficiez d'une visibilité et d'un contrôle approfondis sur vos actifs dans les environnements multicloud et hybrides.

Limitations de Palo Alto Prisma Cloud

- L'installation initiale est complexe et prend beaucoup de temps, surtout si vous n'avez aucune expérience préalable avec les outils Palo Alto.

- Lacunes dans la documentation, en particulier pour les cas d'utilisation avancés et les exemples de déploiement dans le monde réel.

Tarifs de Palo Alto Prisma Cloud cloud

- Tarification personnalisée

Évaluations et avis sur Palo Alto Prisma Cloud

- G2 : 4,4/5 (plus de 390 avis)

- Capterra : pas assez d'avis

Que disent les utilisateurs réels à propos de Palo Alto Prisma Cloud ?

Voici ce qu'un avis publié sur G2 dit à propos de ce concurrent de Wiz :

Ce que j'apprécie le plus chez Prisma Access, c'est sa capacité à fournir une sécurité cloud cohérente à tous les utilisateurs, quel que soit leur emplacement. L'intégration avec d'autres outils Palo Alto Networks tels que Cortex et Panorama facilite la gestion et la surveillance de la sécurité à partir d'un tableau de bord centralisé.

Ce que j'apprécie le plus chez Prisma Access, c'est sa capacité à fournir une sécurité cloud cohérente à tous les utilisateurs, quel que soit leur emplacement. L'intégration avec d'autres outils Palo Alto Networks tels que Cortex et Panorama facilite la gestion et la surveillance de la sécurité à partir d'un tableau de bord centralisé.

🔍 Le saviez-vous ? Au début des années 1990, les sites web utilisaient principalement le protocole HTTP. Ce n'est qu'en 1994 que Netscape a introduit le protocole HTTPS pour crypter le trafic des navigateurs, invitant à des discussions sur la sécurité web.

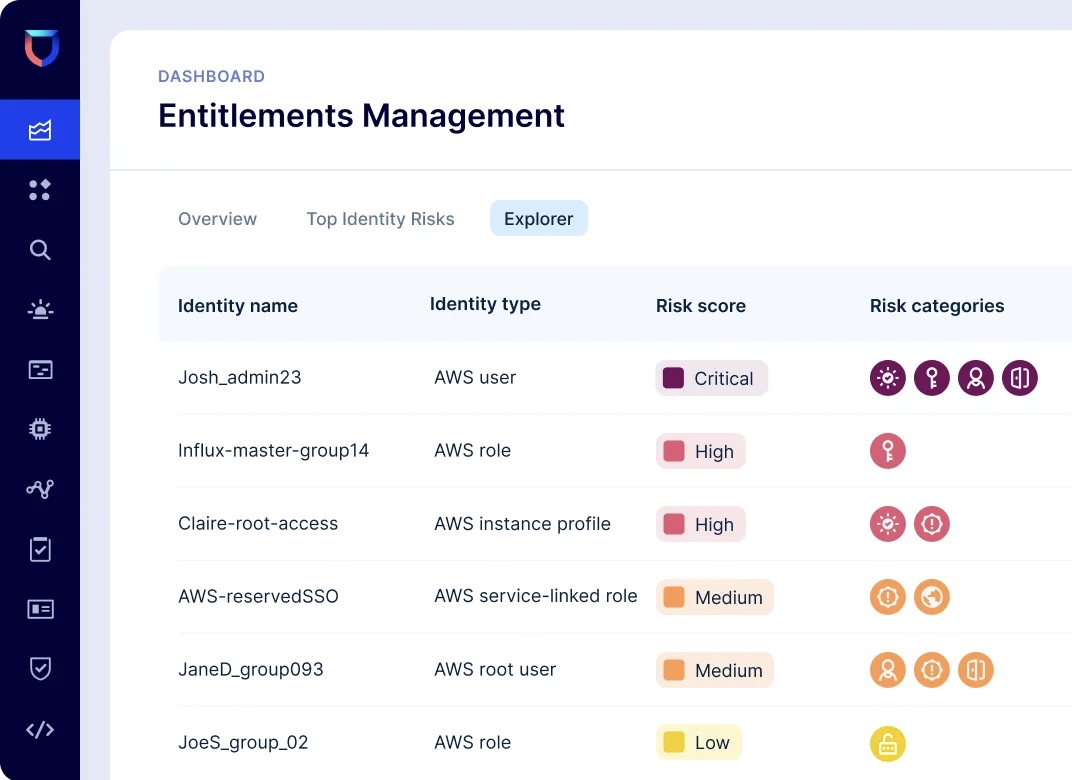

2. Lacework (idéal pour les environnements cloud soumis à des exigences de conformité)

Lacework FortiCNAPP aide les équipes à relier les signaux de risque dans le cloud à la détection des menaces en temps réel, qu'il s'agisse d'analyser les erreurs de configuration ou de déterminer comment stocker en toute sécurité les informations des clients. Il offre une vue d'ensemble des vulnérabilités, des erreurs de configuration et des menaces actives dans l'ensemble de votre environnement cloud.

Avec une assistance native sur AWS, Azure et Google Cloud, la plateforme analyse en permanence l'activité afin de détecter les premiers signes de ransomware, de cryptojacking et d'identifiants compromis.

Les meilleures fonctionnalités de Lacework

- Détectez rapidement les attaques zero-day grâce à la plateforme de données Polygraph® qui révèle les anomalies comportementales et les modèles de menaces.

- Détectez les risques liés à l'identité grâce à CIEM, qui évalue les permissions et signale les rôles bénéficiant de privilèges excessifs dans les clouds.

- Simplifiez la correction des problèmes grâce à des informations d’automatisation sur les erreurs de configuration, les vulnérabilités et les violations de politiques.

- Optez pour une approche « shift left » avec la sécurité IaC intégrée, le SAST et l'analyse de la composition logicielle (SCA) afin de détecter les problèmes avant le déploiement.

- Automatisez les contrôles de conformité et la création de rapports pour diverses normes industrielles.

Limites de Lacework

- Absence de suivi des corrections en temps réel ; les problèmes fermés mettent plus de 24 heures à disparaître.

- Les utilisateurs trouvent la configuration des alertes difficile et souhaitent une meilleure intégration avec Slack, Datadog, les outils SIEM et les plateformes de tickets.

Tarifs Lacework

- Tarification personnalisée

Évaluations et avis sur Lacework

- G2 : 4,4/5 (plus de 380 avis)

- Capterra : pas assez d'avis

📮 ClickUp Insight : 74 % des employés utilisent au moins deux outils pour trouver les informations dont ils ont besoin, passant sans cesse des e-mails aux chats, aux notes, aux outils de gestion de projet et à la documentation. Ces changements constants de contexte font perdre du temps et ralentissent la productivité. En tant qu'application tout-en-un pour le travail, ClickUp regroupe toutes vos tâches (e-mails, chats, documents, tâches et notes) dans un seul environnement de travail consultable, afin que tout soit exactement là où vous en avez besoin.

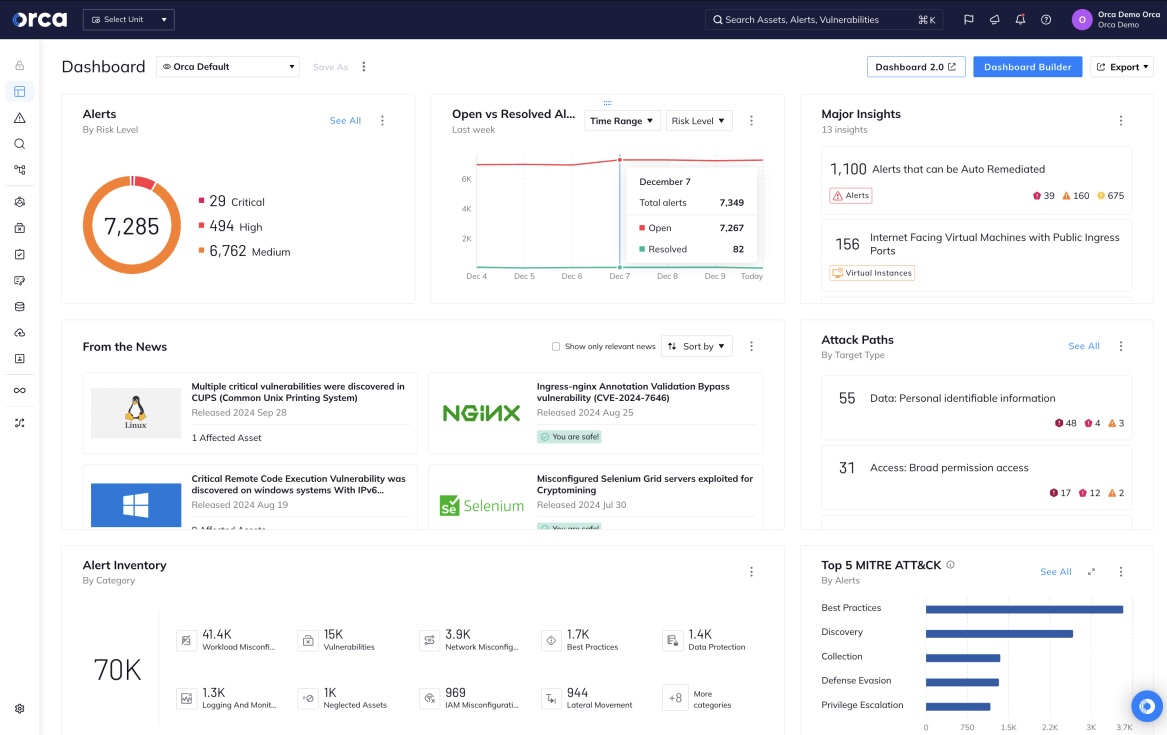

3. Orca Sécurité (idéal pour un déploiement rapide dans des environnements multicloud)

Orca Security offre aux équipes une visibilité approfondie sur chaque couche de leur environnement cloud sans avoir à installer d'agents. Il corrèle automatiquement les risques, tels que les erreurs de configuration, les API exposées, les problèmes d'identité et les vulnérabilités, afin de mettre en évidence les menaces les plus critiques.

Cet outil combine la télémétrie en temps réel, la communication professionnelle, la hiérarchisation avancée des risques et une large assistance en matière de conformité dans une interface unique.

En mettant l'accent sur les « combinaisons toxiques », il aide les équipes à hiérarchiser les 1 % d'alertes qui comptent vraiment, en éliminant le bruit souvent associé aux outils de sécurité cloud.

Les meilleures fonctionnalités de sécurité d'Orca

- Déployez l'analyse sans agent avec SideScanning™ pour obtenir une visibilité instantanée sur les charges de travail, les risques et les configurations.

- Activez le capteur Orca pour bénéficier d'une protection en temps réel, qui permet une détection et une analyse en temps réel grâce à une observabilité légère au niveau du noyau.

- Assurez la conformité à grande échelle grâce à plus de 100 cadres réglementaires prêts à l'emploi, notamment CIS Benchmarks, PCI DSS, HIPAA et SOC 2.

- Réduisez les frais généraux opérationnels et l'impact sur les performances des environnements de production.

Limitations de la sécurité d'Orca

- L'analyse sans agent peut passer à côté d'informations plus approfondies sur l'exécution par rapport aux concurrents de Wiz basés sur des agents.

- Manque de capacités robustes de « shift-left ». Aucune intégration IDE/CLI connue pour les flux de travail des développeurs.

Tarifs de sécurité d'Orca

- Tarification personnalisée

Évaluations et avis sur Orca Sécurité

- G2 : 4,6/5 (plus de 200 avis)

- Capterra : 4,8/5 (plus de 50 avis)

Que disent les utilisateurs réels à propos d'Orca Sécurité ?

Un utilisateur a partagé cet avis sur Capterra:

Orca est une approche sans agent du VMS. Cela signifie qu'il n'y a aucun impact sur les utilisateurs ni aucune dégradation des performances. Votre équipe opérationnelle n'a pas à gérer le déploiement des agents, ni les mises à niveau/temps d'arrêt. […] Le produit est relativement nouveau et bon nombre de ces améliorations sont en cours de développement.

Orca est une approche sans agent du VMS. Cela signifie qu'il n'y a aucun impact sur l'utilisateur ni aucune dégradation des performances. Votre équipe opérationnelle n'a pas à gérer le déploiement des agents, ni les mises à niveau/temps d'arrêt. […] Le produit est relativement nouveau et bon nombre de ces améliorations sont en cours de développement.

🧠 Anecdote : le concept de « zero trust » (confiance zéro) a été inventé par John Kindervag, analyste chez Forrester, qui suggérait aux entreprises de ne jamais faire confiance à un réseau par défaut. Il a fallu plus d'une décennie (et quelques violations douloureuses) pour que cette idée se généralise.

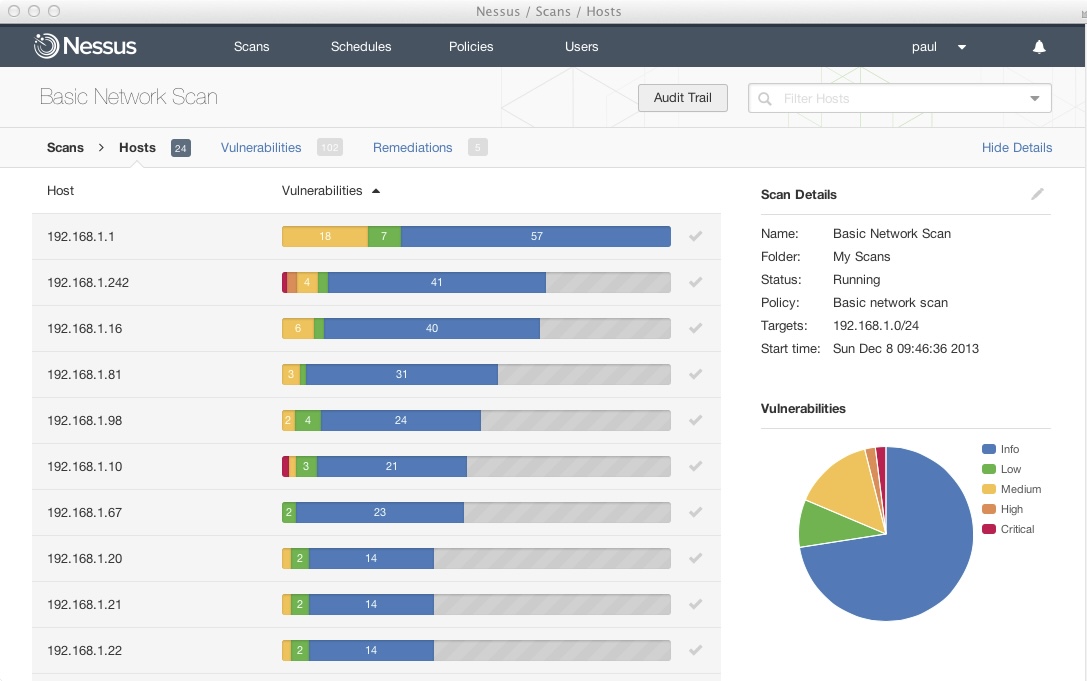

4. Tenable (le meilleur pour l'analyse unifiée des vulnérabilités)

Tenable propose une approche consolidée pour sécuriser les environnements hybrides et multicloud grâce à sa plateforme phare de gestion des expositions, Tenable One. Au lieu de traiter les vulnérabilités, les erreurs de configuration et les problèmes d'identité comme des problèmes isolés, Tenable relie les points pour fournir une vue hiérarchisée des risques sur l'ensemble de votre surface d'attaque.

Il prend en charge les solutions autorisées par FedRAMP, ce qui en fait un choix fiable pour les environnements gouvernementaux et hautement réglementés. L'outil offre également des fonctionnalités telles que l'accès juste à temps (JIT), l'application autonome de correctifs et l'analyse par couches basée sur l'IA.

Les meilleures fonctionnalités de Tenable

- Comblez les lacunes en matière d'identité avec Tenable Identity Exposure, qui détecte les erreurs de configuration et les accès à risque dans Active Directory et Entra ID.

- Accélérez la correction des vulnérabilités grâce à Tenable Patch Management, qui associe automatiquement les vulnérabilités aux correctifs appropriés et exécute les correctifs de manière autonome.

- Appliquez le principe du moindre privilège à l'aide de Tenable CIEM et de l'accès JIT pour limiter les permissions cloud inutiles.

- Intégrez de manière transparente les contrôles de sécurité dans le cycle de vie DevOps.

Limites de Tenable

- Aucun moyen intégré de purger automatiquement l'historique des résultats d'analyse, ce qui occupe de l'espace disque.

- Bien que performant en matière de gestion des vulnérabilités et de la posture, ses fonctionnalités de protection en temps réel peuvent être moins abouties que celles des fournisseurs CNAPP spécialisés.

- Il signale parfois des problèmes non critiques, ce qui augmente la charge de travail des équipes de sécurité.

Tarification Tenable

- Tarification personnalisée

Évaluations et avis sur Tenable

- G2 : 4,5/5 (plus de 250 avis)

- Capterra : pas assez d'avis

📖 À lire également : Les meilleurs logiciels gratuits de gestion de projet à associer aux concurrents de Wiz

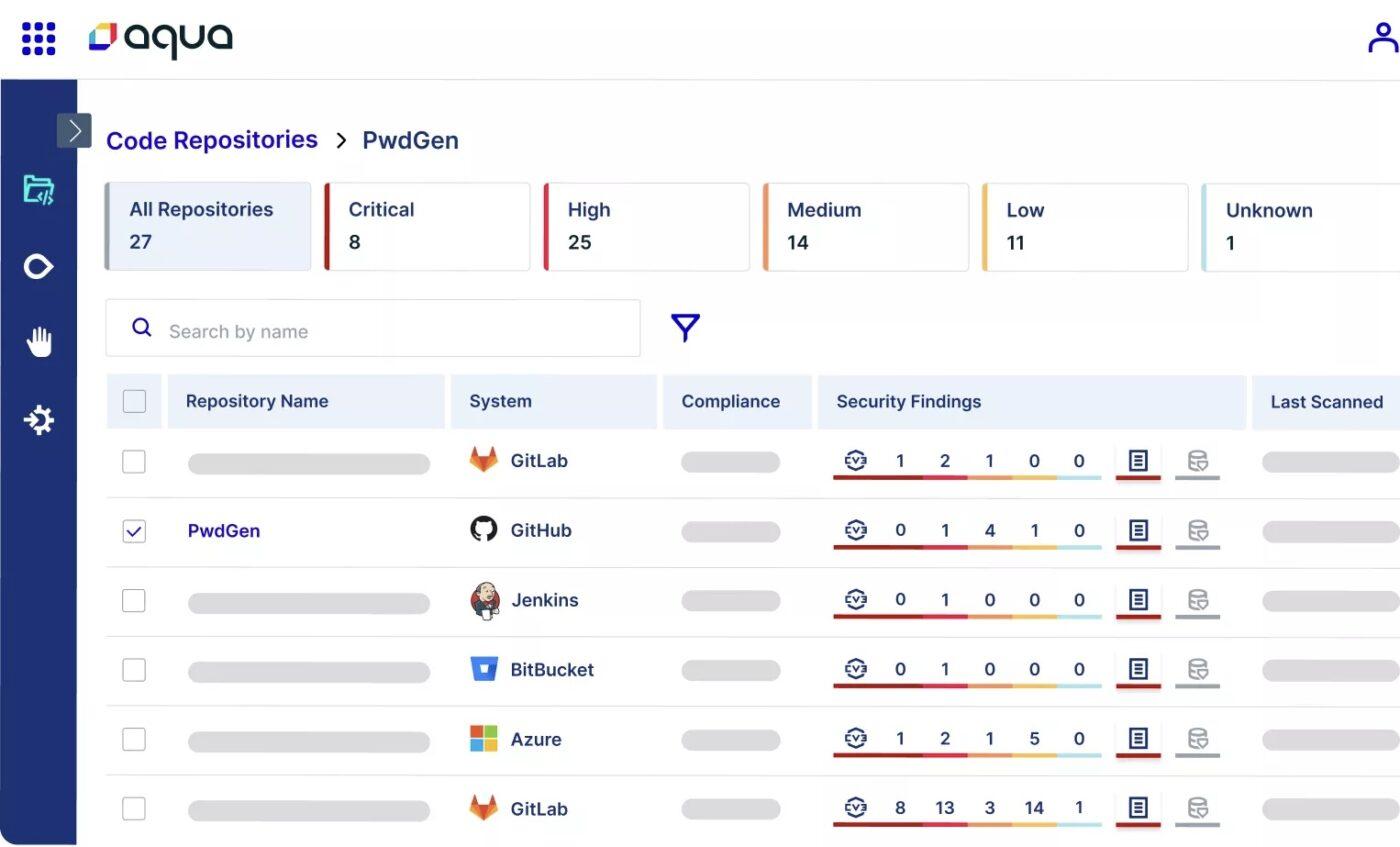

5. Aqua Security Software (idéal pour les équipes DevOps ayant des besoins en matière de sécurité des conteneurs)

Aqua Security contribue à sécuriser les applications modernes tout au long de leur cycle de vie, du développement au déploiement, en passant par l'exécution. Ses contrôles en temps réel et son analyse « shift-left » permettent aux équipes de sécurité de détecter rapidement les vulnérabilités et de réagir rapidement aux menaces actives sans ralentir les pipelines de développement agiles.

Cette alternative à Wiz utilise une combinaison de méthodes sans agent et basées sur des agents pour offrir une flexibilité en matière de déploiement et de couverture. Elle permet l'unification de la sécurité du code, de l'infrastructure et de la charge de travail dans les environnements hybrides et multicloud.

Les meilleures fonctionnalités du logiciel Aqua Security pour la sécurité

- Utilisez Universal Code Scanning pour détecter les vulnérabilités, les secrets, les erreurs de configuration IaC et les logiciels malveillants dans tous les codes sources et registres.

- Mettez en place des portails d'acceptation pour appliquer des politiques d'assurance adaptées à différents pipelines, afin d'arrêter les charges de travail non conformes avant la production.

- Appliquez les politiques d'assurance Kubernetes pour mettre en œuvre des contrôles d'exécution à l'aide de l'agent de politique ouvert (OPA) et des règles Rego pour la gouvernance de la sécurité.

Limitations du logiciel Aqua Security pour la sécurité

- Ne fournit pas d'assistance pour l'analyse de certains types d'artefacts tels que les paquets Maven et npm.

- Capacités API limitées, en particulier pour la recherche d'images et les cas d'utilisation liés à l'automatisation.

Tarifs du logiciel Aqua Security pour la sécurité

- Tarification personnalisée

Évaluations et avis sur le logiciel Aqua Security pour la sécurité

- G2 : 4,2/5 (plus de 50 avis)

- Capterra : pas assez d'avis

Que disent les utilisateurs réels à propos du logiciel Aqua Security pour la sécurité ?

Voici un bref extrait d'un utilisateur réel :

Sa facilité de déploiement, son interface utilisateur agréable, ses options d'intégration CI/CD, son tableau de bord performant et l'une des fonctionnalités clés pour nous serait la fonctionnalité de sécurité Kubernetes qui n'est pas disponible dans beaucoup d'autres outils commerciaux. Mais le modèle de licence est probablement conforme au plan à long terme d'Aquasec et ils devraient également envisager des modèles de tarification à court terme/faible volume pour les clients qui souhaitent essayer la sécurité des conteneurs avant de se décider pour une solution complète à long terme.

Sa facilité de déploiement, son interface utilisateur agréable, ses options d'intégration CI/CD, son tableau de bord performant et l'une de ses fonctionnalités clés pour nous, à savoir la fonctionnalité de sécurité Kubernetes, qui n'est pas disponible dans beaucoup d'autres outils commerciaux. Mais le modèle de licence est probablement conforme au plan à long terme d'Aquasec, qui devrait également envisager des modèles de tarification à court terme/faible volume pour les clients qui souhaitent essayer la sécurité des conteneurs avant de se décider pour une solution complète à long terme.

🧠 Anecdote : Bien que le concept existait déjà auparavant, c'est Eric Schmidt, PDG de Google, qui a utilisé l'expression « cloud computing » lors d'une conférence en 2006. C'est à partir de là que le concept a pris son essor (tout comme les préoccupations en matière de sécurité).

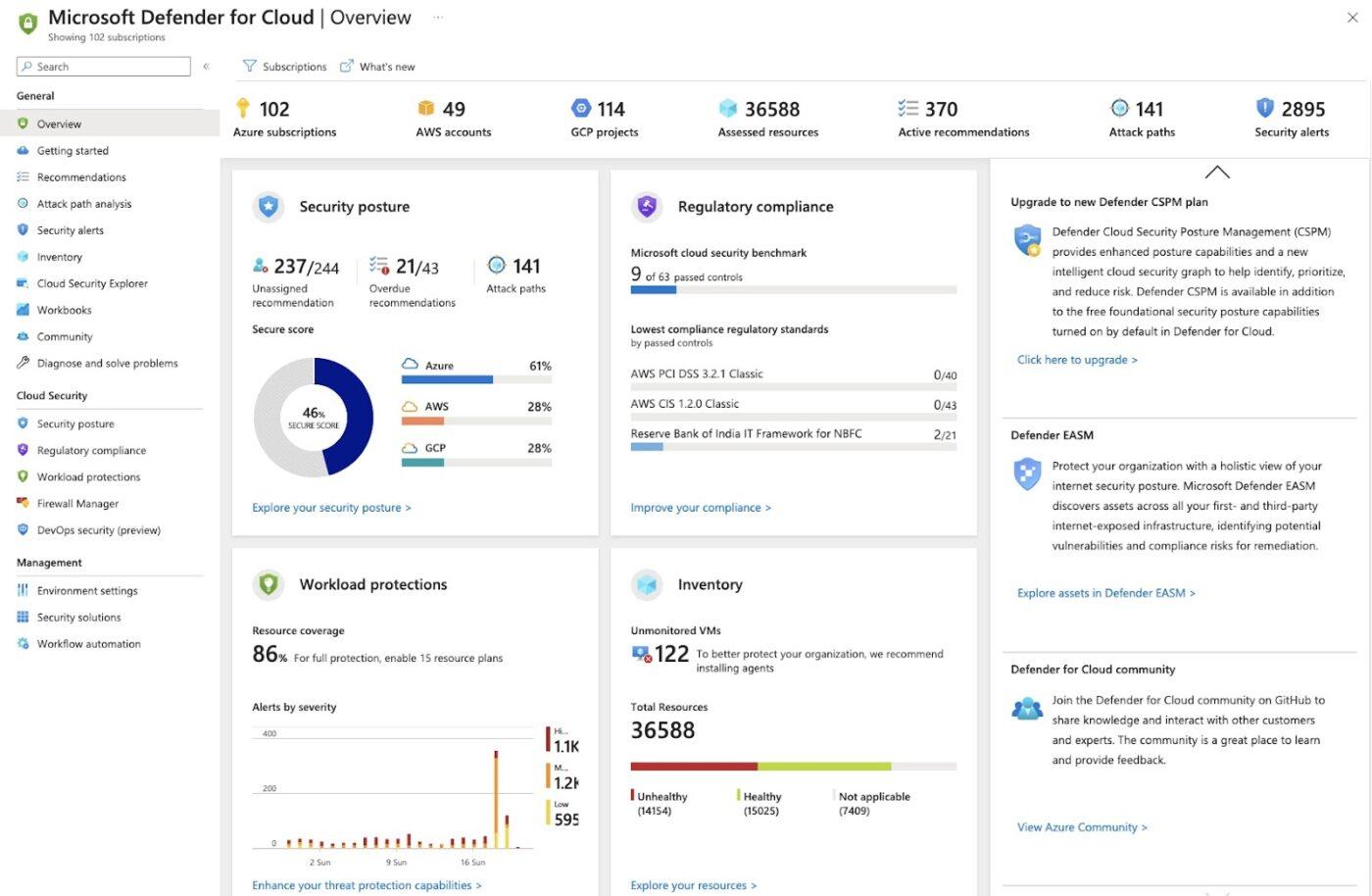

6. Microsoft Defender for Cloud (idéal pour les environnements cloud basés sur Microsoft)

Microsoft Defender for Cloud combine la gestion de la posture de sécurité, la protection des charges de travail et les capacités DevSecOps.

Grâce à Microsoft Defender Extended Detection and Response (XDR), les entreprises peuvent relier les informations issues de l'infrastructure cloud aux alertes provenant des terminaux et des identités des utilisateurs, afin d'obtenir une vue d'ensemble plus complète des menaces.

Sa fonctionnalité Secure Score offre aux organisations un indicateur clair pour suivre et améliorer leur posture de sécurité globale au fil du temps. Vous pouvez également modéliser les voies d'attaque potentielles avec Cloud Security Explorer et mettre en œuvre des règles de gouvernance dans toutes les unités d'entreprise.

Les meilleures fonctionnalités de Microsoft Defender

- Bénéficiez d'une intégration native et transparente avec la plateforme Microsoft Azure.

- Identifiez les chemins de déplacement latéral et les points faibles à l'aide de l'analyse des chemins d'attaque et de l'explorateur de sécurité cloud interactif.

- Protégez les charges de travail hybrides et multicloud en appliquant Defender pour les serveurs, les conteneurs et le stockage afin de sécuriser l'infrastructure, les données et les applications.

- Tirez parti de Microsoft Entra Permissions Management pour détecter et corriger les permissions excessives accordées aux utilisateurs, aux applications et aux services dans n'importe quel cloud.

- Corrélation et réaction rapides aux menaces grâce aux outils SIEM et d'orchestration de la sécurité, d'automatisation des flux de travail IA et de réponse (SOAR) afin de réduire le temps de remédiation.

Limitations de Microsoft Defender

- Les utilisateurs signalent fréquemment une fatigue liée aux alertes en raison d'un nombre excessif de notifications et de faux positifs.

- Ce concurrent de Wiz a du mal à détecter les attaques zero-day ou les logiciels malveillants avec des signatures cachées, ce qui limite la confiance dans les scénarios de menaces critiques.

- Le modèle de tarification et de licence peut être complexe à comprendre et à effectuer des prévisions, en particulier dans les déploiements multicloud.

Tarifs Microsoft Defender

- Tarification personnalisée

Évaluations et avis sur Microsoft Defender

- G2 : 4,4/5 (plus de 300 avis)

- Capterra : pas assez d'avis

🔍 Le saviez-vous ? L'une des premières réussites de DevSecOps est venue des outils open source de Netflix. Netflix a lancé Security Monkey et Stethoscope dans les années 2010, ouvrant la voie à l'intégration de la sécurité dans les pipelines CI/CD et influençant l'avenir des outils de détection de vulnérabilités automatisés et des concurrents de Wiz.

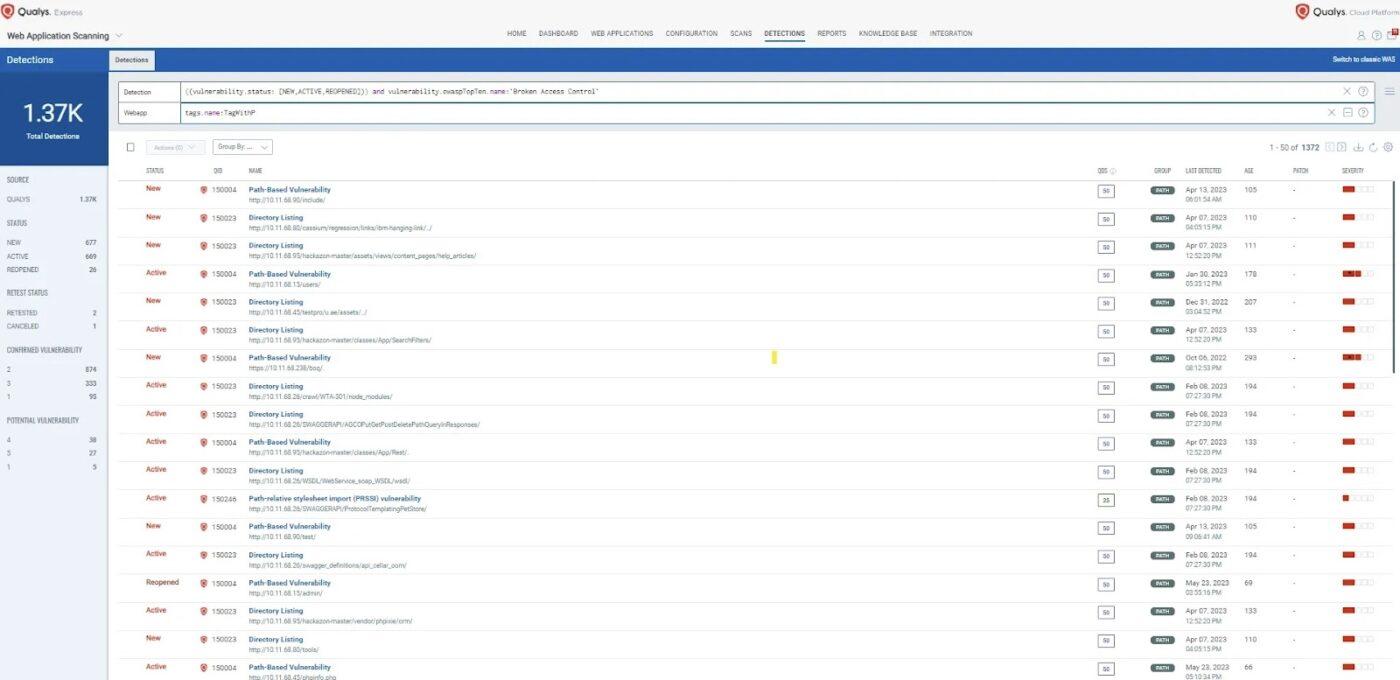

7. Qualys (le meilleur pour la protection des actifs hybrides)

Qualys propose une approche unifiée de la cybersécurité avec sa plateforme Enterprise TruRisk™, qui combine la visibilité des actifs, la gestion des vulnérabilités, la conformité et la correction en un seul système homogène. Ce concurrent de Wiz offre une télémétrie à haut débit et une corrélation intelligente entre des milliards de points de données.

La plateforme utilise des agents cloud légers et des scanners sans agent pour offrir une visibilité complète et une évaluation de la sécurité des charges de travail, des conteneurs et de l'infrastructure cloud. Avec l'introduction de Qualys TotalCloud, son CNAPP et TotalAppSec pour les risques liés aux applications, Qualys étend la protection à l'ensemble de la pile.

La plateforme fournit l'assistance pour la sécurité IaC, la protection du runtime Kubernetes et même la sécurité LLM pour les déploiements GenAI.

Les meilleures fonctionnalités de Qualys

- Regroupez de nombreuses fonctions de sécurité et de conformité sur une seule plateforme.

- Utilisez TruRisk Eliminate™ pour corriger les vulnérabilités critiques telles que les CISA KEV et les expositions aux ransomwares grâce à des flux de travail de correction, d'isolation ou d'atténuation.

- Analysez en permanence les modèles IaC à la recherche de configurations incorrectes et surveillez les applications SaaS pour détecter les abus de privilèges et les problèmes de conformité.

- Rationalisez vos réponses avec Qualys Flow et créez des flux de travail de correction automatisés à l'aide d'un moteur sans code/à faible code.

Limites de Qualys

- Le tableau de bord n'est pas intuitif, ce qui rend la navigation et l'exécution des tâches plus difficiles pour les nouveaux utilisateurs.

- Si la détection est performante, les fonctionnalités de déploiement de correctifs et de remédiation ne sont pas aussi fluides ni aussi efficaces que celles des autres concurrents de Wiz.

- La gestion de la suite complète d'applications intégrées peut nécessiter un investissement important en matière de formation et de configuration.

Tarifs Qualys

- Tarification personnalisée

Évaluations et avis sur Qualys

- G2 : 4,3/5 (plus de 240 avis)

- Capterra : 4/5 (plus de 30 avis)

Que disent les utilisateurs réels à propos de Qualys ?

Un avis publié sur Capterra le formule ainsi :

Dans l'ensemble, le produit est convivial, dispose d'un outil de scan des vulnérabilités robuste et d'une vaste bibliothèque de mises à jour logicielles. Il est également accompagné de vidéos de formation et d'une assistance.

Dans l'ensemble, le produit est convivial, dispose d'un outil de scan des vulnérabilités robuste et d'une vaste bibliothèque de mises à jour logicielles. Il est également accompagné de vidéos de formation et d'une assistance.

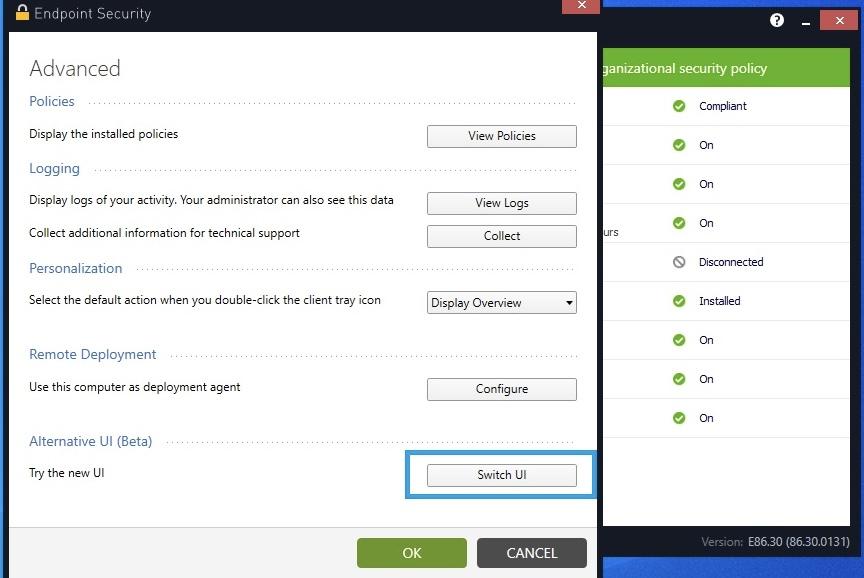

8. Check Point (le meilleur pour la sécurité intégrée et la gestion de la posture)

Les solutions phares Quantum Security Gateways et CloudGuard de Check Point sont conçues pour offrir une protection approfondie sur les réseaux, les charges de travail et les points d'accès à distance.

Pour la protection des terminaux, Harmony Endpoint offre les fonctionnalités EPP (Endpoint Protection Platform), EDR (Endpoint Detection and Response) et XDR (Extended Detection and Response) dans un seul client léger, offrant une visibilité et un contrôle complets, de la périphérie au cloud.

Il permet aux équipes d'appliquer des politiques de sécurité cohérentes et de se protéger contre les cyberattaques sophistiquées sur l'ensemble de leur empreinte cloud, de l'infrastructure aux applications.

Meilleures fonctionnalités de Check Point

- Mettez en œuvre plus de 60 moteurs d'apprentissage automatique et des informations mondiales sur les menaces pour détecter et bloquer les attaques avancées, y compris les exploits zero-day.

- Gérez les utilisateurs, les applications, les appareils et les réseaux cloud à partir d'une console centralisée unique avec application de règles granulaires.

- Protégez vos équipes à distance avec Harmony SASE pour offrir un accès par application, des vérifications de la posture des appareils et des politiques Zero Trust avec une connexion maillée complète.

- Effectuez facilement la connexion au logiciel SOC et effectuez l'automatisation de l'atténuation des menaces grâce à une assistance étendue pour les API tierces.

Limitations de Check Point

- La configuration peut prendre beaucoup de temps, en particulier pour les petites équipes qui ne disposent pas de personnel informatique dédié.

- Les analyses complètes et le sandboxing peuvent ralentir les performances, en particulier sur les machines peu puissantes.

Tarifs Check Point

- Tarification personnalisée

Évaluations et avis sur Check Point

- G2 : 4,5/5 (plus de 200 avis)

- Capterra : pas assez d'avis

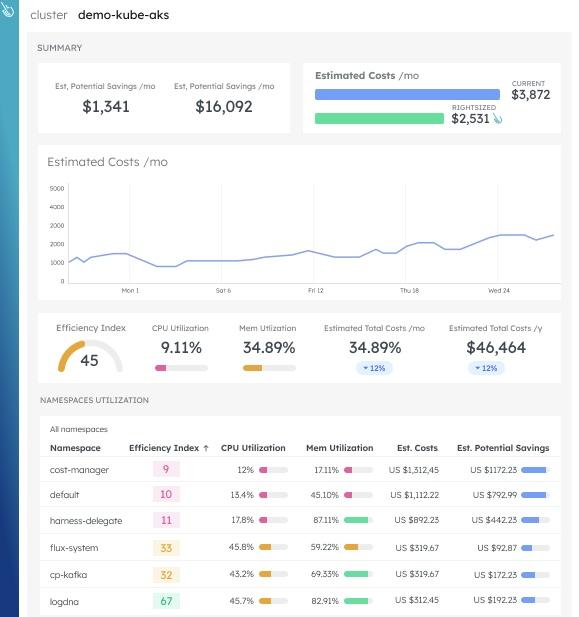

9. Sysdig (idéal pour les opérations DecSecOps intensives sur Kubernetes)

Sysdig est une plateforme de protection des applications cloud native conçue pour les équipes qui privilégient la détection en temps réel, les informations contextuelles sur les risques et une visibilité approfondie sur l'exécution, tout en appliquant des mesures de sécurité des données robustes.

Son assistance multi-cloud et sa surveillance Prometheus gérée lui permettent d'offrir une visibilité de bout en bout sur votre infrastructure sans changement de contexte.

En combinant sécurité, conformité et surveillance des performances, Sysdig aide les équipes à comprendre le contexte global d'un incident. Son principal atout réside dans sa capacité à hiérarchiser les vulnérabilités en fonction de l'utilisation effective du package vulnérable au moment de l'exécution, ce qui permet aux équipes de concentrer leurs efforts de correction.

Meilleures fonctionnalités de Sysdig

- Concentrez-vous sur les risques activement exploités ou accessibles plutôt que sur les listes statiques de vulnérabilités et d'expositions courantes (CVE).

- Détectez les comportements suspects grâce à une détection native dans le cloud qui exploite les données système en temps réel et le contexte comportemental.

- Réduisez les coûts liés aux indicateurs personnalisés et éliminez les ressources sous-utilisées grâce au suivi détaillé de l'utilisation de Sysdig Monitor.

- Accélérez la réponse aux incidents grâce à des analyses détaillées et des pistes d'audit.

Limitations de Sysdig

- La détection des mouvements latéraux dans les scénarios CSPM, en particulier dans les environnements AWS, est limitée.

- Les déploiements sur site peuvent nécessiter d'importantes ressources de stockage.

- Son principal atout réside dans la sécurité d'exécution et les conteneurs ; d'autres aspects de son offre CNAPP peuvent être moins développés que ceux de ses concurrents.

Tarifs Sysdig

- Tarification personnalisée

Évaluations et avis sur Sysdig

- G2 : 4,7/5 (plus de 100 avis)

- Capterra : pas assez d'avis

Que disent les utilisateurs réels à propos de Sysdig ?

Une critique publiée sur G2 résume ainsi la situation :

Sysdig a détecté et signalé le test en quelques instants, tandis que le concurrent a mis plusieurs heures. C'est à ce moment-là que nous avons compris que Sysdig était la meilleure option pour nous. En plus de pouvoir détecter, signaler, trier et analyser rapidement les menaces pesant sur le cloud et les hôtes, nous disposons d'une multitude de fonctionnalités supplémentaires qui améliorent notre posture de sécurité globale.

Sysdig a détecté et nous a alertés du test en quelques instants, tandis que le concurrent a mis plusieurs heures. C'est à ce moment-là que nous avons su que Sysdig serait la meilleure option pour nous. En plus de pouvoir détecter, alerter, trier et enquêter rapidement sur les menaces dans le cloud et sur les hôtes, nous disposons d'une multitude de fonctionnalités supplémentaires qui améliorent notre posture de sécurité globale.

🧠 Fait intéressant : selon le rapport 2024 d'IBM sur le coût des violations de données, les organisations qui ont largement mis en œuvre l'IA et l'automatisation en matière de sécurité ont économisé en moyenne 2,2 millions de dollars en coûts liés aux violations par rapport à celles qui ne l'ont pas fait.

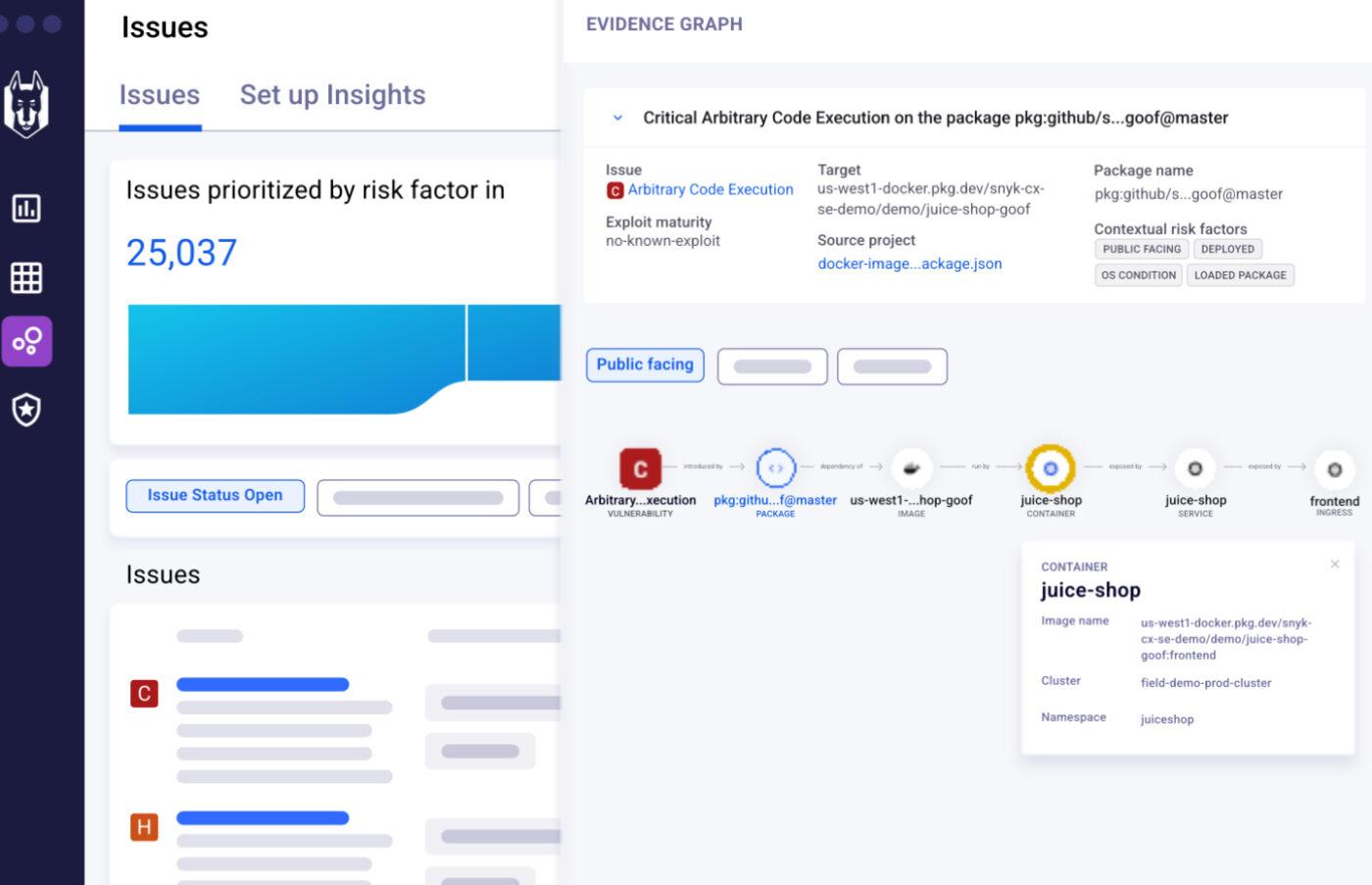

10. Snyk (idéal pour la sécurité « shift-left » et les flux de travail axés sur les développeurs)

via Snyk

Snyk est une plateforme de sécurité axée sur les développeurs qui adopte une approche moderne de la sécurité des applications et s'intègre parfaitement aux flux de travail de développement cloud natifs en constante évolution.

Il se distingue par sa plateforme de sécurité alimentée par l'IA qui détecte et corrige les vulnérabilités tout au long du cycle de vie du développement logiciel. Le moteur central de l'alternative à Wiz, DeepCode AI, permet une correction intelligente et explicable et aide les équipes à anticiper les risques potentiels introduits par les outils GenAI et les bibliothèques open source.

Les meilleures fonctionnalités de Snyk

- Identifiez et corrigez les dérives de configuration dans les environnements cloud grâce à la sécurité Snyk IaC, qui offre des corrections en ligne directement dans vos outils de développement.

- Automatisez la gestion des risques liés à l'open source grâce à des demandes de tirage en un clic, une surveillance en temps réel et des contrôles de conformité des licences.

- Intégrez la sécurité de manière transparente dans les outils de développement et les flux de travail existants.

- Corrélation des risques avec le contexte de l'entreprise à l'aide de Snyk AppRisk pour hiérarchiser les vulnérabilités à fort impact et suivre la couverture AppSec

Limites de Snyk

- Absence d'options de déploiement sur site, ce qui limite la flexibilité pour les organisations ayant des politiques d'infrastructure strictes.

- L'outil génère des données SBOM incomplètes via l'interface CLI, obligeant les utilisateurs à recourir à des outils tiers ou à d'autres concurrents de Wiz.

Tarifs Snyk

- Free

- Équipe : 25 $/mois par utilisateur

- Enterprise : tarification personnalisée

Évaluations et avis Snyk

- G2 : 4,5/5 (plus de 120 avis)

- Capterra : 4,6/5 (plus de 20 avis)

🔍 Le saviez-vous ? En 2019, une configuration incorrecte du pare-feu dans l'installation AWS de Capital One a permis à un ancien employé d'AWS d'accéder à plus de 100 millions de dossiers clients. La cause principale ? Une vulnérabilité liée à la falsification de requêtes côté serveur (SSRF), un problème que les concurrents de Wiz signalent désormais spécifiquement.

Autres outils de sécurité cloud : ClickUp

Identifier les risques avec les concurrents de Wiz n'est que la première étape. Le plus grand défi réside dans ce qui vient après : organiser la réponse, attribuer les tâches aux bonnes équipes et assurer le suivi des progrès.

C'est là qu'intervient ClickUp, non pas en tant que scanner de sécurité, mais en tant que centre de commande permettant d'orchestrer tout ce qui se passe après le scan. Au cœur de ce système se trouve le logiciel de gestion de projet ClickUp, qui offre une plateforme centralisée pour planifier les mesures correctives, suivre les progrès, gérer la documentation et communiquer en temps réel.

Pour les équipes informatiques et de sécurité opérant à grande échelle, la solution IT et PMO de ClickUp permet aux équipes PMO de standardiser la réception des demandes de service, d'automatiser les escalades basées sur les SLA et d'offrir une visibilité sur l'utilisation des ressources dans l'ensemble des portefeuilles grâce à des contrôles de niveau entreprise.

Voyons comment ClickUp complète les concurrents de Wiz tout au long du cycle de vie opérationnel. 🔄

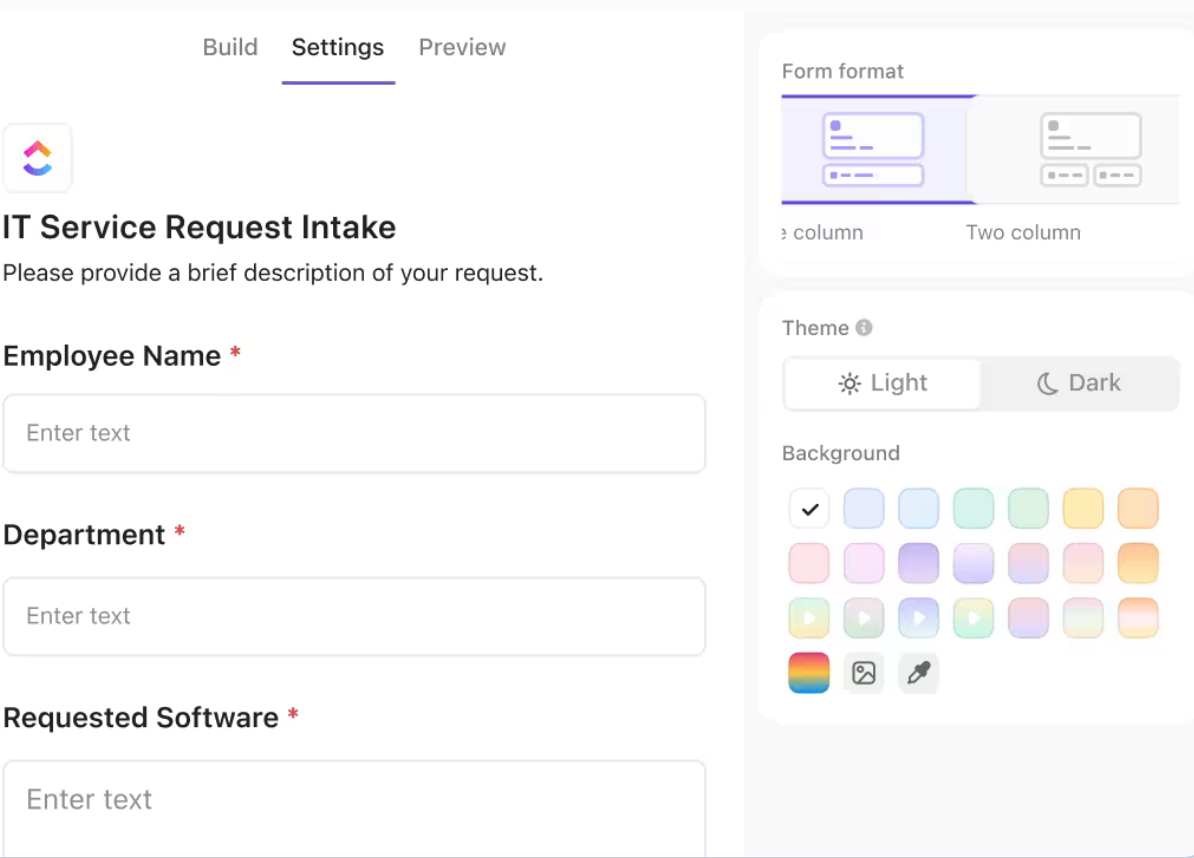

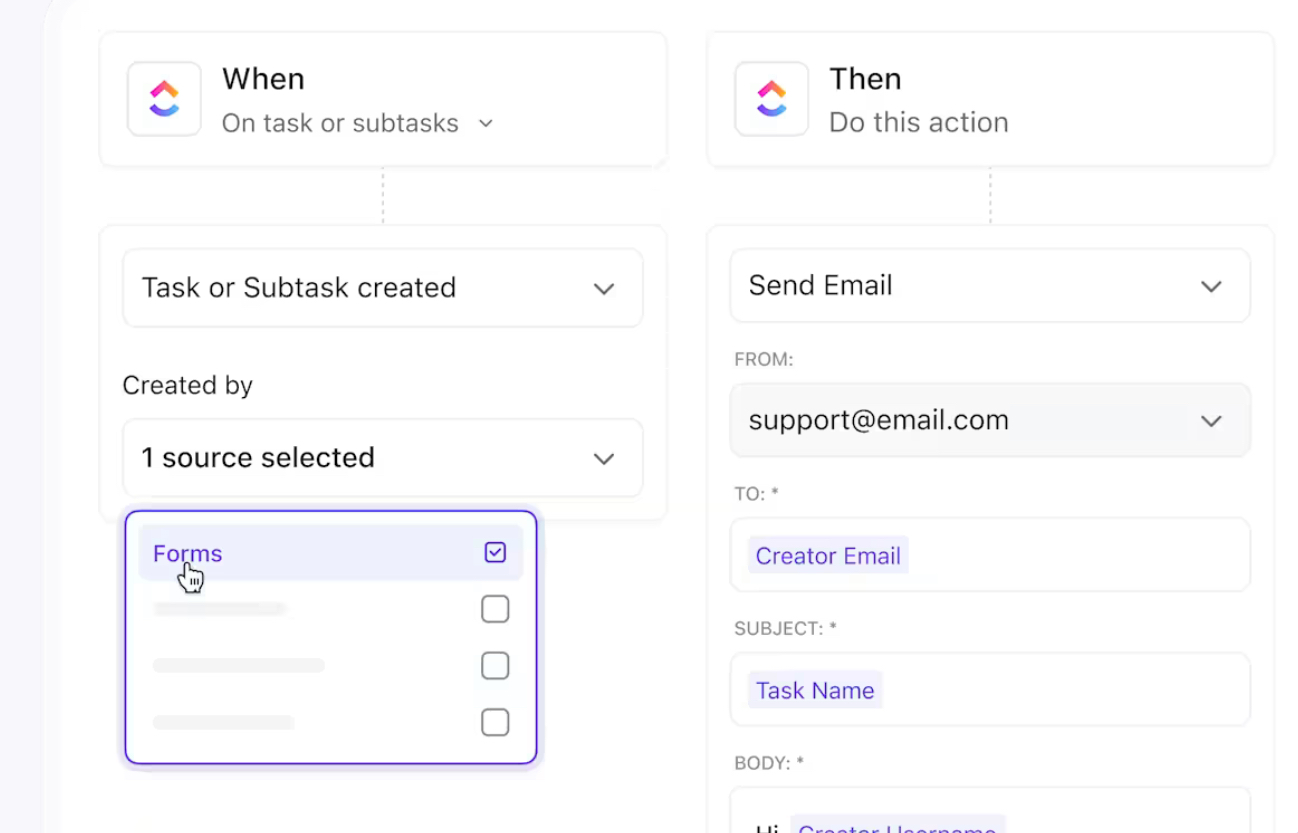

Transformez les alertes en tâches

Une fois les problèmes signalés, ils doivent être intégrés dans un flux de travail exploitable.

ClickUp Forms rend chaque vulnérabilité exploitable en la transformant en une tâche dans ClickUp Tasks, avec des détails sur la gravité, les systèmes affectés et les dates cibles. Cela garantit une capture cohérente des métadonnées pour le suivi et la hiérarchisation.

Une fois les problèmes identifiés, ClickUp Multiple Assignees et ClickUp champs personnalisés facilitent l'attribution, l'organisation et le suivi des mesures correctives du début à la fin.

📌 Exemple : l'équipe de sécurité remplit un formulaire pour signaler un problème, ce qui crée automatiquement une tâche dans ClickUp avec des champs personnalisés prédéfinis tels que « Réseau » ou « Conformité ». Mieux encore ? Le responsable réseau et le responsable de la conformité peuvent être affectés simultanément à cette tâche.

Réduisez le travail manuel

ClickUp Automations ajoute un niveau supplémentaire d'efficacité. Les tâches peuvent être attribuées automatiquement en fonction de leur importance, escaladées si elles sont inactives ou déplacées dans les flux de travail sans transfert manuel à l'aide du générateur intuitif « if-then » de ClickUp.

Voici quelques exemples d'automatisation des flux de travail:

- Attribution automatique des tâches lorsqu'une vulnérabilité est ouverte

- Déclenchement de rappels avant les dates d'échéance

- Escalade des incidents non résolus vers les parties prenantes

📌 Exemple : lorsqu'une vulnérabilité critique est détectée, une automatisation peut instantanément attribuer la tâche au responsable de la sécurité en fonction de sa gravité, lui attribuer la priorité appropriée et fixer une date d'échéance. Si la tâche n'est toujours pas résolue après 48 heures, elle peut être automatiquement transmise au RSSI.

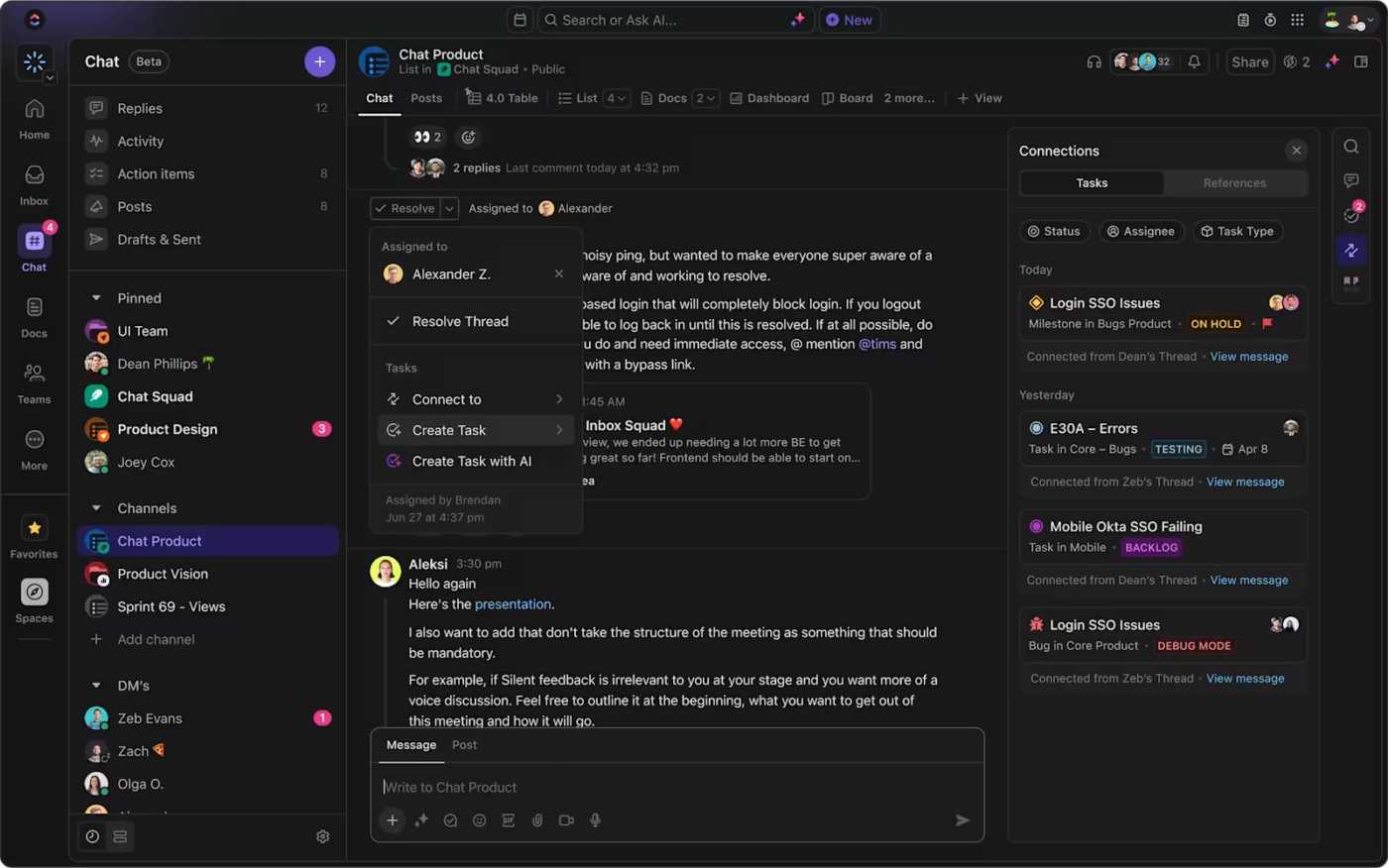

Discutez là où vous travaillez

Lorsque la correction commence, les mises à jour peuvent affluer de toutes parts.

ClickUp Chat conserve ces discussions là où le travail est effectué, à côté des tâches, des documents et des échéanciers. Les discussions peuvent être converties en tâches en un clic, étiquetées de manière appropriée et conservées dans leur contexte complet afin de préserver l'intégrité des journaux d'audit.

📌 Exemple : imaginons qu'une vulnérabilité à haut risque soit signalée et qu'un correctif soit en cours d'élaboration. Le responsable de la sécurité publie une brève mise à jour dans le chat du projet, identifie l'ingénieur et lie la tâche directement dans le message.

Si la correction nécessite un suivi, ce message peut être converti instantanément en une nouvelle tâche, en transférant l'utilisateur assigné, la date limite et tous les fichiers partagés dans l'outil de collaboration sécurisé.

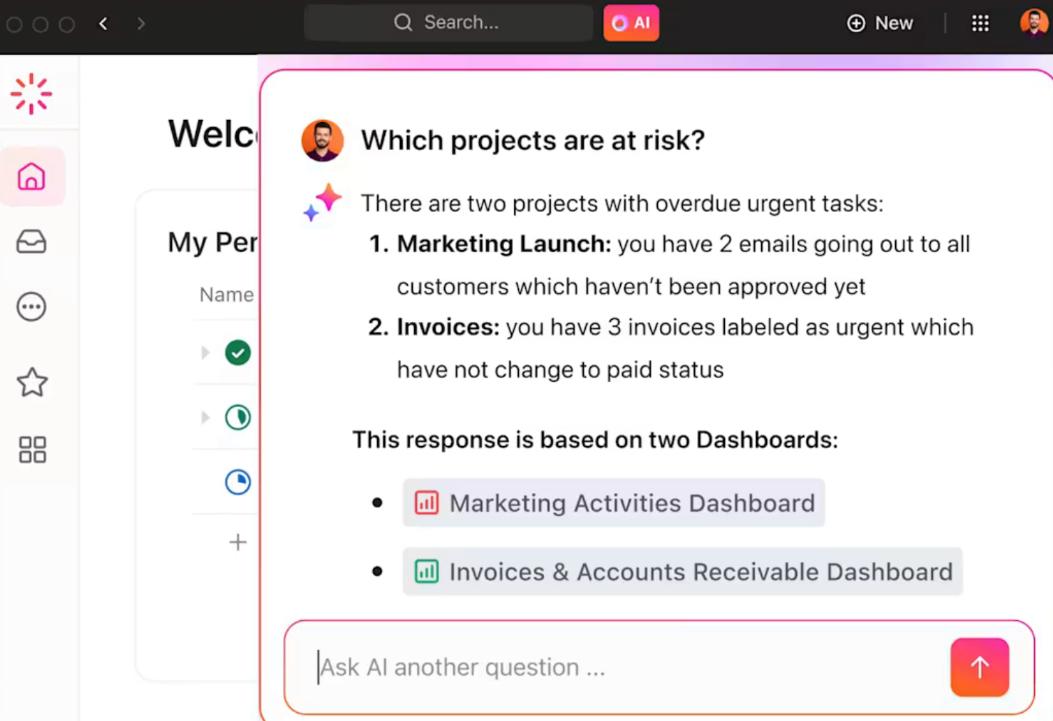

Laissez l'IA se charger des tâches fastidieuses

ClickUp Brain, votre assistant alimenté par l'IA, utilise l'activité des tâches en cours, les commentaires, les documents et l'historique des discussions pour fournir des informations exploitables. Il vous aide en :

- Résumer les fils de discussion sur les mesures correctives en mises à jour concises sur le statut ou en rapports destinés aux parties prenantes.

- Génération automatique de tâches de suivi à partir de discussions dans le chat ou dans des documents

- Rédaction de résumés de réunion et de listes d'actions sans prise de notes manuelle

- Répondez à des questions contextuelles, telles que « Quelles corrections sont encore en attente pour les alertes de gravité élevée ? »

Les meilleures fonctionnalités de ClickUp

- Stockez et reliez les documents relatifs à la sécurité cloud : conservez vos procédures opératoires normalisées, vos checklists de conformité et vos journaux d'incidents dans ClickUp Docs, en les liant aux tâches et aux échéanciers pertinents.

- Enregistrez et résumez vos réunions : consignez les décisions et les éléments à mener lors de vos réunions en direct grâce à ClickUp AI Notetaker.

- Suivez les tickets de sécurité dans plus de 15 vues de projet : utilisez les vues ClickUp pour gérer les audits, les demandes de service et les évaluations internes de vulnérabilité avec la liste, le Tableau, le diagramme de Gantt, le Calendrier, etc.

- Visualisez les performances informatiques : exploitez plus de 50 cartes dans les tableaux de bord ClickUp pour surveiller les budgets, les échéanciers, les effectifs et les taux d'achèvement de l'ensemble de votre portefeuille de sécurité.

- Standardisez les flux de travail de sécurité reproductibles : lancez vos projets grâce à des modèles de gestion de projet pour la gestion des services informatiques, la planification des tests de pénétration ou la révision des politiques.

- Attribuez des responsabilités à l'aide de permissions basées sur les rôles : contrôlez qui peut afficher, effectuer des modifications en cours ou exécuter des tâches et des flux de travail sensibles en matière de sécurité.

- Activez les agents IA pour bénéficier d'une assistance sans intervention : laissez les agents IA de ClickUp mettre en évidence les problèmes non résolus, répondre aux questions et créer automatiquement des tâches afin de poursuivre la correction.

Tarifs ClickUp

Évaluations et avis sur ClickUp

- G2 : 4,7/5 (plus de 10 400 avis)

- Capterra : 4,6/5 (plus de 4 300 avis)

Que disent les utilisateurs réels à propos de ClickUp ?

Cette critique sur G2 résume bien la situation :

Ce que j'apprécie le plus chez ClickUp, c'est sa personnalisation et sa flexibilité. Qu'il s'agisse de créer des flux de travail sur mesure pour différentes équipes (comme le marketing et le développement web), d'utiliser des champs personnalisés pour suivre les détails spécifiques d'un projet ou d'automatiser des tâches répétitives, ClickUp me permet de l'adapter à nos besoins précis. Il permet de tout regrouper au même endroit, ce qui facilite la gestion de projet et la communication entre les équipes. De plus, les intégrations et les automatisations nous font gagner beaucoup de temps, ce qui nous permet de nous concentrer sur ce qui compte vraiment.

Ce que j'apprécie le plus chez ClickUp, c'est sa personnalisation et sa flexibilité. Qu'il s'agisse de créer des flux de travail personnalisés pour différentes équipes (comme le marketing et le développement web), d'utiliser des champs personnalisés pour suivre les détails spécifiques d'un projet ou d'automatiser des tâches répétitives, ClickUp me permet de l'adapter à nos besoins précis. Il permet de tout regrouper au même endroit, ce qui facilite la gestion de projet et la communication entre les équipes. De plus, les intégrations et les automatisations nous font gagner beaucoup de temps, ce qui nous permet de nous concentrer sur ce qui compte vraiment.

📮 ClickUp Insight : 30 % des travailleurs estiment que l'automatisation pourrait leur faire gagner 1 à 2 heures par semaine, tandis que 19 % pensent qu'elle pourrait débloquer 3 à 5 heures pour se concentrer sur du travail plus approfondi.

Même ces petits gains de temps s'additionnent : deux heures gagnées par semaine équivalent à plus de 100 heures par an, du temps qui pourrait être consacré à la créativité, à la réflexion stratégique ou au développement personnel. 💯

Grâce aux agents IA et à ClickUp Brain de ClickUp, vous pouvez automatiser vos flux de travail, générer des mises à jour de projet et transformer vos notes de réunion en étapes concrètes, le tout au sein de la même plateforme. Pas besoin d'outils ou d'intégrations supplémentaires : ClickUp rassemble tout ce dont vous avez besoin pour automatiser et optimiser votre journée de travail en un seul endroit.

💫 Résultats concrets : RevPartners a réduit de 50 % ses coûts SaaS en consolidant trois outils dans ClickUp, obtenant ainsi une plateforme unifiée avec plus de fonctionnalités, une collaboration plus étroite et une source unique d'informations plus facile à gérer et à adapter.

Trouver la solution idéale au-delà de Wiz

Que vous recherchiez une protection plus efficace en temps réel, des informations plus exploitables sur les menaces ou une meilleure assistance pour la conformité, les concurrents de Wiz que nous avons examinés offrent chacun un avantage distinct.

Mais voici une vision plus globale : une sécurité cloud complète ne fonctionne pas de manière isolée. Vous avez besoin d'une solution fiable pour assurer la cohésion des équipes, la visibilité des activités et l'accessibilité des données. C'est là que ClickUp se distingue.

En tant qu'application tout-en-un pour le travail, elle aide les équipes de sécurité à harmoniser les projets, les processus et les personnes en un seul endroit. De la gestion des flux de travail de remédiation et des audits à l'automatisation des tâches et à l'exploitation de l'IA grâce à ClickUp Brain, elle est conçue pour mettre de l'ordre même dans les environnements les plus complexes.

Pourquoi attendre ? Inscrivez-vous gratuitement à ClickUp dès aujourd'hui !