هل يوفر لك Wiz رؤية واضحة ولكنه يقصر في الإصلاح الفوري أو القياس عن بُعد على مستوى المضيف أو تحليل حركة مرور الشبكة؟

يمكن القول بأنك لست الوحيد الذي لاحظ هذه الثغرات.

مع تزايد تعقيد البيئات السحابية، تحتاج فرق الأمن إلى أدوات تحدد المخاطر وتساعد في التخفيف من حدتها.

تحلل هذه المدونة بعضًا من أفضل منافسي Wiz الذين يملأون الفراغات الموجودة. تابع حتى النهاية لترى كيف يدعم ClickUp (نعم، منصة الإنتاجية!) التعاون الفعال في مجال أمن السحابة. 🔐

ما الذي يجب أن تبحث عنه في منافسي Wiz؟

عند استكشاف أفضل البدائل لـ Wiz، ابدأ بتحديد الثغرات المحددة في إدارة مشروع الأمن السيبراني الخاص بك. ستعالج الحلول المناسبة هذه الثغرات بشكل مباشر وتقوي استراتيجية الأمان الشاملة الخاصة بك. فيما يلي بعض الميزات التي يجب البحث عنها:

- قياس عن بعد للمضيف باستخدام وكلاء: ابحث عن منافسي Wiz الذين يستخدمون وكلاء خفيفي الوزن لالتقاط أنشطة العمليات والملفات والسجلات للحصول على تحليلات جنائية أكثر ثراءً

- سير عمل الإصلاح التلقائي: أعط الأولوية للمنصات التي تتكامل مع أنظمة التذاكر وتطبق الإصلاحات أو تحديثات السياسات تلقائيًا

- تحليل حركة مرور الشبكة: اختر الأدوات التي تتضمن فحصًا مستمرًا لحركة المرور واكتشاف الحالات الشاذة عبر السحابات الخاصة الافتراضية (VPCs)

- الخداع وأجهزة التصوير الخفية: قم بتقييم الحلول التي تستخدم أجهزة التصوير الخفية الأصلية لاصطياد المهاجمين وكشف تحركاتهم الجانبية

- SBOM المتقدم ومسح سلسلة التوريد: ضع في اعتبارك المزودين الذين يقومون بتعيين قائمة مواد البرمجيات الكاملة (SBOM) ووضع علامات على نقاط الضعف في المراحل الأولية

- لوحة تحكم وتقارير مخصصة: استهدف بدائل Wiz باستخدام أدوات السحب والإفلات والمقاييس المخصصة والتقارير ذات العلامة البيضاء

- الدعم المحلي والقديم: اختر موردًا يوفر وكلاء سحابيين ومحليين لتغطية موحدة في البيئات المختلطة أو القديمة

🧠 حقيقة ممتعة: في عام 2013، وقعت AWS صفقة بقيمة 600 مليون دولار مع وكالة الاستخبارات المركزية الأمريكية (CIA)، مما مهد الطريق لاعتماد السحابة الآمنة في القطاع العام. كانت تلك بداية نظام GovCloud البيئي الذي يشهد ازدهارًا كبيرًا حاليًا.

لمحة سريعة عن منافسي Wiz

فيما يلي جدول يقارن جميع منافسي Wiz والبدائل المتاحة. 📊

| أداة | الأفضل لـ | أفضل الميزات | الأسعار* |

| Palo Alto Prisma Cloud | أمان سحابي شامل و DevSecOps للمؤسسات المتوسطة والكبيرة | إدارة وضع أمان السحابة (CSPM) وحماية أحمال العمل السحابية (CWPP) وإدارة حقوق البنية التحتية السحابية (CIEM) وترتيب أولويات المخاطر باستخدام الذكاء الاصطناعي | أسعار مخصصة |

| Lacework | اكتشاف الانحرافات السلوكية باستخدام جهاز كشف الكذب ورؤية شاملة للمؤسسات المتوسطة والكبيرة | الكشف عن الحالات الشاذة بناءً على السلوك، وتحديد أولويات المخاطر، وفحوصات الامتثال التلقائية | أسعار مخصصة |

| Orca Security | إدارة الثغرات الأمنية بدون وكيل للشركات الصغيرة والمتوسطة الحجم التي تعمل في بيئات متعددة السحابة | تحديد الأولويات بناءً على السياق، وتصور مسار الهجوم، وتقنية SideScanning | أسعار مخصصة |

| Tenable | إدارة واسعة النطاق للثغرات الأمنية عبر البيئات السحابية والمحلية للمؤسسات | CSPM، الفحص الموحد للثغرات الأمنية، أمن البنية التحتية كرمز (IaC) | أسعار مخصصة |

| برنامج Aqua Security | أمان كامل الدورة الحياتية أصلي للسحابة لفرق تكنولوجيا المعلومات الصغيرة والمتوسطة وفرق DevOps التي تحتاج إلى أمان للحاويات | حماية وقت تشغيل الحاويات و Kubernetes، وأعباء العمل بدون خادم، وتكامل خط أنابيب CI/CD | أسعار مخصصة |

| Microsoft Defender for Cloud | إدارة الأمان للشركات المتوسطة الحجم على بيئات السحابة المستندة إلى Microsoft | CSPM و CWP أصليان مع تنبيهات مركزية ومعايير تنظيمية مدمجة وإعداد تقارير وتكامل Azure | أسعار مخصصة |

| Qualys | فحص أمان قائم على الوكلاء وبدون وكلاء للمؤسسات وفرق المطورين الكبيرة | حماية الأصول المختلطة (السحابة + القديمة)، وإعداد التقارير المركزية، و CSPM للسحابة المتعددة | أسعار مخصصة |

| Check Point | أمان متكامل وإدارة الوضع الأمني للشركات والمؤسسات المتوسطة الحجم | CSPM، منع التهديدات السحابية الأصلية، أمان بدون خادم، دعم واجهة برمجة تطبيقات طرف ثالث | أسعار مخصصة |

| Sysdig | عمليات DevSecOps كثيفة الاستخدام لـ Kubernetes للشركات الصغيرة والمتوسطة | تحليل الحوادث باستخدام eBPF، واكتشاف التهديدات في الوقت الفعلي، وترتيب أولويات الثغرات الأمنية | أسعار مخصصة |

| Snyk | أمان يركز على التطوير أولاً للرموز البرمجية والحاويات وIaC لفرق المطورين الكبيرة والمؤسسات | أمن Shift-left، سير عمل يركز على المطورين، تكامل CI/CD، | تتوفر خطة مجانية؛ تبدأ الخطط المدفوعة من 25 دولارًا شهريًا |

أفضل 10 منافسين وبدائل Wiz

الآن، دعنا نتعمق أكثر في أفضل منافسي Wiz. 👇

كيف نراجع البرامج في ClickUp

يتبع فريق التحرير لدينا عملية شفافة ومدعومة بالبحوث ومحايدة تجاه الموردين، لذا يمكنك الوثوق في أن توصياتنا تستند إلى القيمة الحقيقية للمنتج.

فيما يلي ملخص مفصل عن كيفية مراجعة البرامج في ClickUp.

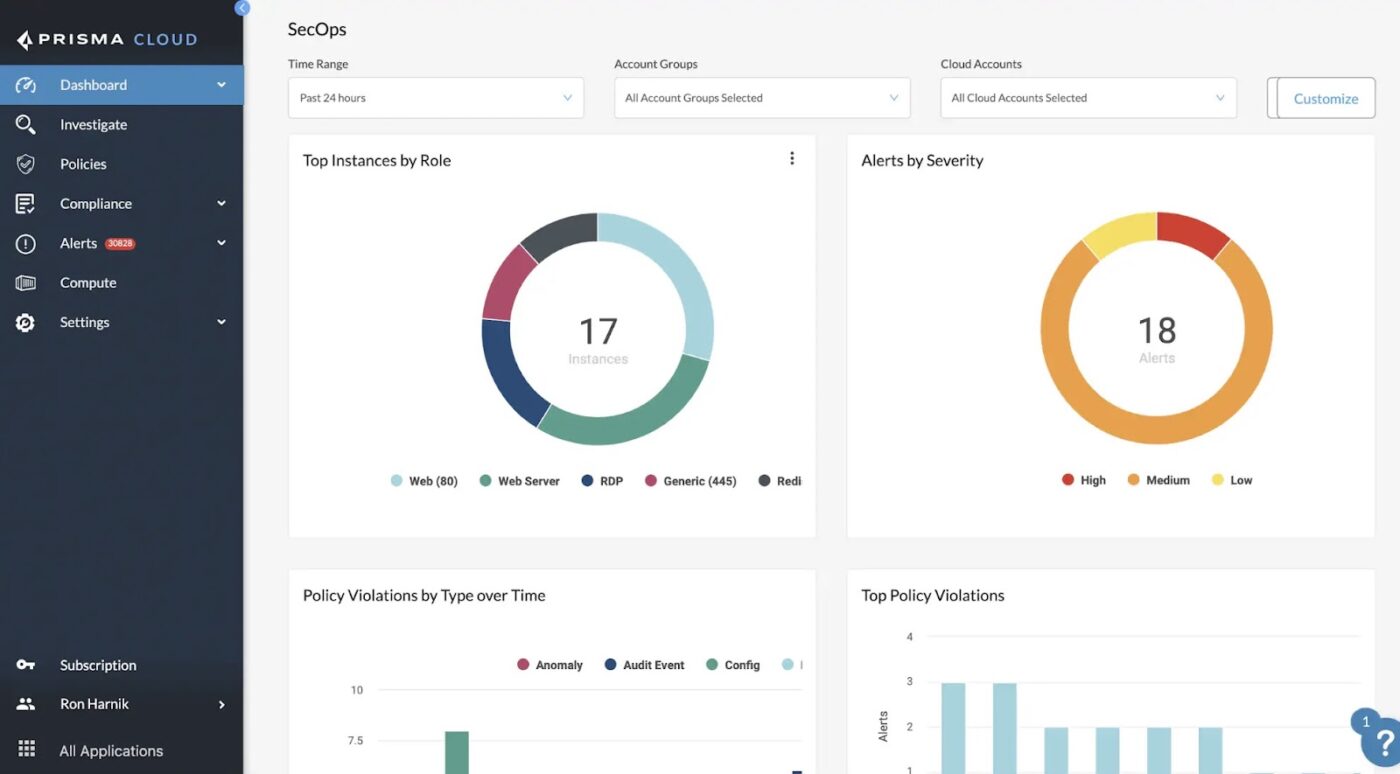

1. Palo Alto Prisma Cloud (الأفضل لأمن السحابة الشامل وتكامل DevSecOps)

Prisma Cloud في Palo Alto Networks هي منصة شاملة لحماية التطبيقات السحابية الأصلية (CNAPP) مصممة لحماية التطبيقات طوال دورة حياتها، من الكود إلى السحابة.

باستخدام مزيج من التعلم الآلي والتحليلات المتقدمة وPrecision AI، يقوم باستمرار بمسح البنية التحتية ورموز التطبيقات وأحمال العمل لاكتشاف الأخطاء في التكوين وانتهاكات السياسات والتهديدات النشطة.

كما يتكامل مع نظام Palo Alto الأمني الأوسع نطاقًا، بما في ذلك Cortex XDR وWildFire، مما يسهل بناء استراتيجية أمنية موحدة.

أفضل ميزات Palo Alto Prisma Cloud

- قم بتأمين البنية التحتية عبر مختلف المزودين باستخدام إدارة وضع أمان السحابة (CSPM) لاكتشاف الأخطاء في التكوين والانحرافات وانتهاكات السياسات

- حماية أحمال العمل والحاويات باستخدام حماية أحمال العمل السحابية (CWP)، بما في ذلك الفحص بدون وكيل لبيئات VMs وبدون خادم وKubernetes

- عزز خطوط أنابيب CI/CD من خلال أمان الكود المتكامل، ومسح IaC، وتحليل تكوين البرامج، واكتشاف الأسرار قبل وقت التشغيل

- احصل على رؤية شاملة وتحكم كامل في الأصول في البيئات متعددة السحابات والهجينة

قيود Palo Alto Prisma Cloud

- يتطلب إعدادًا أوليًا معقدًا ويستغرق وقتًا طويلاً، خاصةً دون خبرة سابقة في استخدام أدوات Palo Alto

- ثغرات في التوثيق، خاصةً في حالات الاستخدام المتقدمة وأمثلة النشر في العالم الواقعي

أسعار Palo Alto Prisma Cloud

- أسعار مخصصة

تقييمات ومراجعات Palo Alto Prisma Cloud

- G2: 4. 4/5 (390+ تقييم)

- Capterra: عدد التقييمات غير كافٍ

ماذا يقول المستخدمون الحقيقيون عن Palo Alto Prisma Cloud؟

إليك ما قالته مراجعة G2 عن هذا المنافس لـ Wiz:

أكثر ما يعجبني في Prisma Access هو قدرته على توفير أمان متسق عبر السحابة لجميع المستخدمين، بغض النظر عن موقعهم. التكامل مع أدوات Palo Alto Networks الأخرى مثل Cortex و Panorama يجعل من السهل إدارة ومراقبة الوضع الأمني من لوحة تحكم مركزية.

أكثر ما يعجبني في Prisma Access هو قدرته على توفير أمان متسق عبر السحابة لجميع المستخدمين، بغض النظر عن موقعهم. التكامل مع أدوات Palo Alto Networks الأخرى مثل Cortex و Panorama يجعل من السهل إدارة ومراقبة الوضع الأمني من لوحة تحكم مركزية.

🔍 هل تعلم؟ في أوائل التسعينيات، كانت معظم مواقع الويب تعمل ببروتوكول HTTP. ولم يكن حتى عام 1994 عندما أدخلت Netscape بروتوكول HTTPS لتشفير حركة مرور المتصفح، مما أدى إلى ظهور أول المحادثات حول أمان الويب.

2. Lacework (الأفضل للبيئات السحابية التي تتطلب الامتثال)

Lacework FortiCNAPP يساعد الفرق على ربط إشارات المخاطر السحابية بالكشف عن التهديدات في الوقت الفعلي، سواء كان ذلك لتحليل الأخطاء في التكوين أو تحديد كيفية تخزين معلومات العملاء بشكل آمن. يوفر عرضًا سلسًا للثغرات الأمنية والأخطاء في التكوين والتهديدات النشطة في جميع أنحاء بيئة السحابة بأكملها.

بفضل الدعم الأصلي عبر AWS و Azure و Google Cloud، تقوم المنصة بتحليل الأنشطة باستمرار للكشف عن العلامات المبكرة لبرامج الفدية والتشفير غير المشروع وبيانات الاعتماد المخترقة.

أفضل ميزات Lacework

- اكتشف هجمات اليوم صفر مبكرًا باستخدام منصة بيانات Polygraph® التي تكشف عن الانحرافات السلوكية وأنماط التهديدات

- اكتشف مخاطر الهوية باستخدام CIEM الذي يقيم الأذونات ويشير إلى الأدوار التي تتمتع بامتيازات مفرطة عبر السحابات

- بسّط عملية الإصلاح من خلال رؤى آلية حول الأخطاء في التكوين ونقاط الضعف وانتهاكات السياسات

- انتقل إلى اليسار باستخدام أمان IaC المتكامل و SAST وتحليل تكوين البرامج (SCA) لاكتشاف المشكلات قبل النشر

- أتمتة عمليات التحقق من الامتثال وإعداد التقارير لمختلف معايير الصناعة

قيود Lacework

- يفتقر إلى تتبع الإصلاحات في الوقت الفعلي؛ تستغرق المشكلات المغلقة أكثر من 24 ساعة حتى تختفي

- يجد المستخدمون أن تكوين التنبيهات صعب، ويرغبون في تحسين التكامل مع Slack وDatadog وأدوات SIEM ومنصات التذاكر

أسعار Lacework

- أسعار مخصصة

تقييمات وتقييمات Lacework

- G2: 4. 4/5 (380+ تقييم)

- Capterra: عدد التقييمات غير كافٍ

📮 ClickUp Insight: 74% من الموظفين يستخدمون أداتين أو أكثر لمجرد العثور على المعلومات التي يحتاجونها، بينما يتنقلون بين رسائل البريد الإلكتروني والدردشة والملاحظات وأدوات إدارة المشاريع والوثائق. هذا التبديل المستمر للسياق يضيع الوقت ويبطئ الإنتاجية. باعتباره التطبيق الشامل للعمل، يوحد ClickUp جميع أعمالك — البريد الإلكتروني والدردشة والمستندات والمهام والملاحظات — في مساحة عمل واحدة قابلة للبحث، بحيث يكون كل شيء في مكانه المحدد تمامًا.

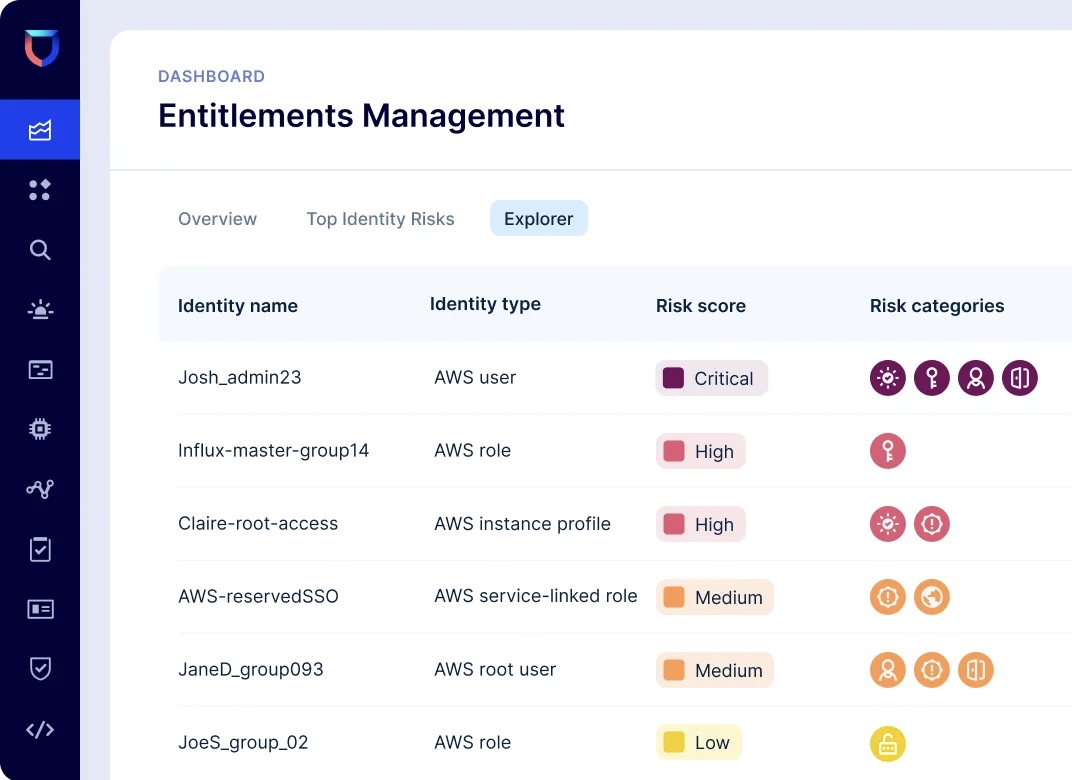

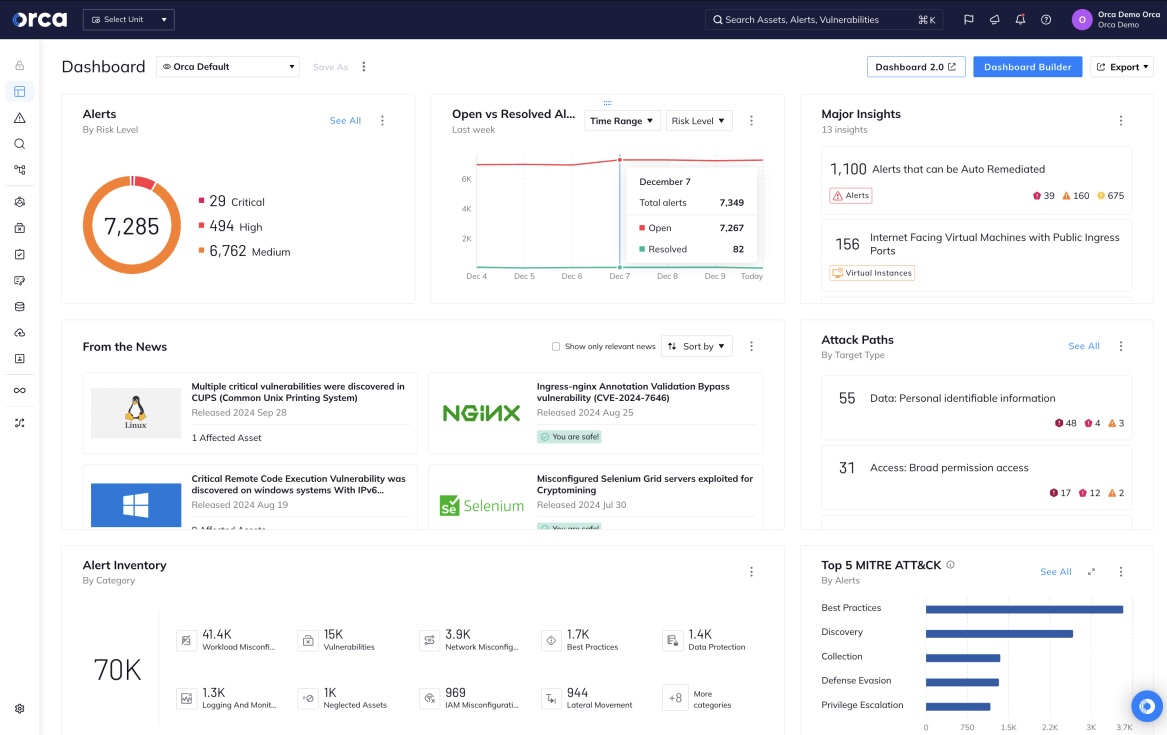

3. Orca Security (الأفضل للنشر السريع عبر بيئات متعددة السحابة)

توفر Orca Security للفرق رؤية عميقة لكل طبقة من طبقات بيئة السحابة دون الحاجة إلى تثبيت برامج وكيلة. وهي تربط تلقائيًا بين المخاطر، مثل الأخطاء في التكوين وواجهات برمجة التطبيقات المكشوفة ومشكلات الهوية ونقاط الضعف، للكشف عن التهديدات الأكثر خطورة.

تجمع هذه الأداة بين القياس عن بُعد في الوقت الفعلي، والاتصال الاحترافي، وترتيب المخاطر المتقدم، ودعم الامتثال الشامل في واجهة واحدة.

تركيزه على "التركيبات السامة" يساعد الفرق على إعطاء الأولوية لـ 1٪ من التنبيهات المهمة حقًا، مما يقلل من الضوضاء التي غالبًا ما ترتبط بأدوات أمان السحابة.

أفضل ميزات Orca Security

- نشر المسح بدون وكيل باستخدام SideScanning™ للحصول على رؤية فورية لأحمال العمل والمخاطر والتكوينات

- قم بتنشيط Orca Sensor للحماية أثناء التشغيل، مما يتيح الكشف والتحقيق في الوقت الفعلي باستخدام قابلية المراقبة الخفيفة على مستوى النواة

- فرض الامتثال على نطاق واسع باستخدام أكثر من 100 إطار تنظيمي جاهز للاستخدام، بما في ذلك CIS Benchmarks و PCI DSS و HIPAA و SOC 2

- قلل من النفقات التشغيلية وتأثير الأداء على بيئات الإنتاج

قيود Orca Security

- قد يفوت الفحص بدون وكيل معلومات أعمق عن وقت التشغيل مقارنة بمنافسي Wiz الذين يعتمدون على وكيل

- تفتقر إلى قدرات قوية للتحول إلى اليسار. لا توجد تكاملات IDE/CLI معروفة لسير عمل المطورين

أسعار Orca Security

- أسعار مخصصة

تقييمات Orca Security وتعليقات المستخدمين

- G2: 4. 6/5 (200+ تقييم)

- Capterra: 4. 8/5 (50+ تقييم)

ماذا يقول المستخدمون الحقيقيون عن Orca Security؟

شارك أحد المستخدمين هذه المراجعة على Capterra:

Orca هو نهج لا يستخدم وكلاء في VMS. وهذا يعني عدم وجود أي تأثير على المستخدم أو تدهور في الأداء. لا يتعين على فريق العمليات إدارة نشر الوكلاء، كما لا يحتاج إلى إدارة الترقيات/أوقات التعطل. […] المنتج جديد نسبيًا ويجري العمل على الكثير من هذه التحسينات.

Orca هو نهج لا يستخدم وكلاء في VMS. وهذا يعني عدم وجود أي تأثير على المستخدم أو تدهور في الأداء. لا يتعين على فريق العمليات إدارة نشر الوكلاء، كما لا يحتاج إلى إدارة الترقيات/أوقات التعطل. […] المنتج جديد نسبيًا ويجري العمل على الكثير من هذه التحسينات.

🧠 حقيقة ممتعة: مفهوم "الثقة الصفرية" جاء من محلل Forrester جون كينديرفاغ، الذي اقترح على المؤسسات ألا تثق في أي شبكة بشكل افتراضي. استغرق الأمر أكثر من عقد من الزمن (وبعض الانتهاكات المؤلمة) حتى أصبح هذا المفهوم سائدًا.

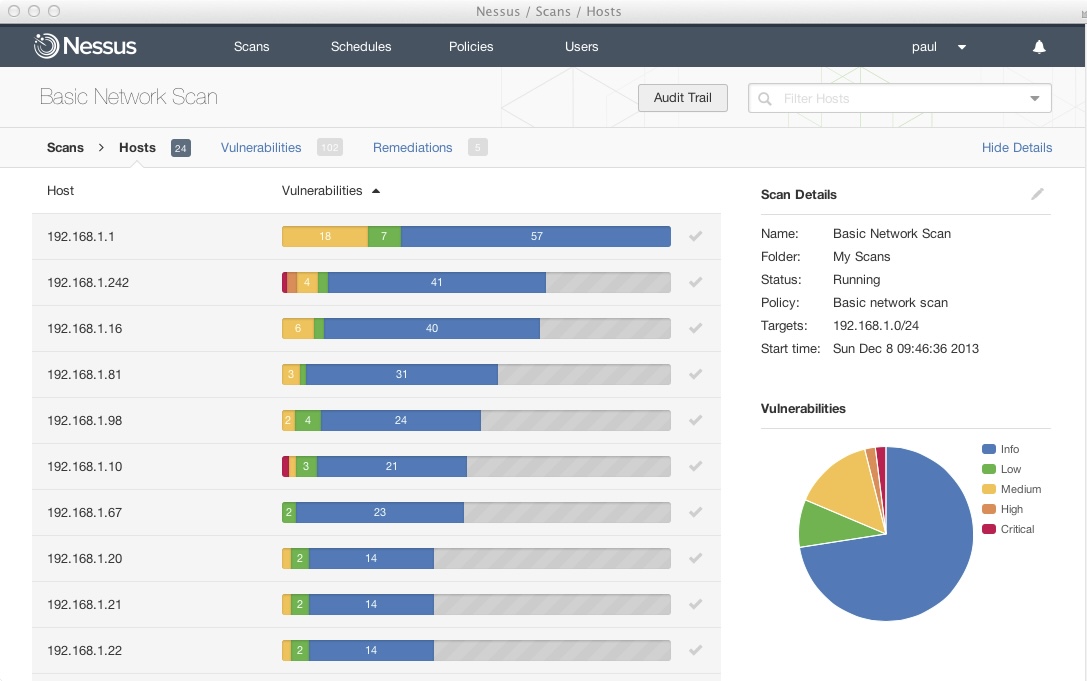

4. Tenable (الأفضل لفحص الثغرات الأمنية الموحد)

تقدم Tenable نهجًا موحدًا لتأمين البيئات الهجينة والمتعددة السحابة من خلال منصتها الرائدة لإدارة التعرض، Tenable One. بدلاً من التعامل مع الثغرات الأمنية والتكوينات الخاطئة ومشكلات الهوية كمشكلات منفصلة، تربط Tenable بين النقاط لتوفر رؤية محددة الأولويات للمخاطر عبر كامل سطح الهجوم.

يدعم الحلول المعتمدة من FedRAMP، مما يجعله خيارًا موثوقًا به للحكومات والبيئات الخاضعة لرقابة صارمة. تتميز الأداة أيضًا بقدرات مثل الوصول في الوقت المناسب (JIT) والتصحيح الذاتي والتحليلات متعددة طبقات بالذكاء الاصطناعي.

أفضل ميزات Tenable

- سد الثغرات في الهوية باستخدام Tenable Identity Exposure، واكتشف الأخطاء في التكوين والوصول الخطير عبر Active Directory و Entra ID

- قم بتسريع عملية الإصلاح من خلال Tenable Patch Management، الذي يطابق تلقائيًا نقاط الضعف مع التصحيحات المناسبة وينفذ التصحيحات بشكل مستقل

- فرض أقل الامتيازات باستخدام Tenable CIEM و JIT access لتقييد أذونات السحابة غير الضرورية

- دمج عمليات الفحص الأمني بسلاسة في دورة حياة DevOps

القيود المفروضة على Tenable

- لا توجد طريقة مدمجة لمسح نتائج الفحص التاريخية تلقائيًا، مما يستهلك مساحة القرص

- على الرغم من قوتها في إدارة الثغرات الأمنية والمواقف، إلا أن ميزات الحماية أثناء التشغيل قد تكون أقل نضجًا من تلك التي توفرها مزودي خدمات CNAPP المتخصصين

- في بعض الأحيان، يبلغ عن مشكلات غير حرجة، مما يزيد من عبء العمل على فرق الأمان

أسعار Tenable

- أسعار مخصصة

تقييمات Tenable وتعليقات المستخدمين

- G2: 4. 5/5 (250+ تقييم)

- Capterra: عدد التقييمات غير كافٍ

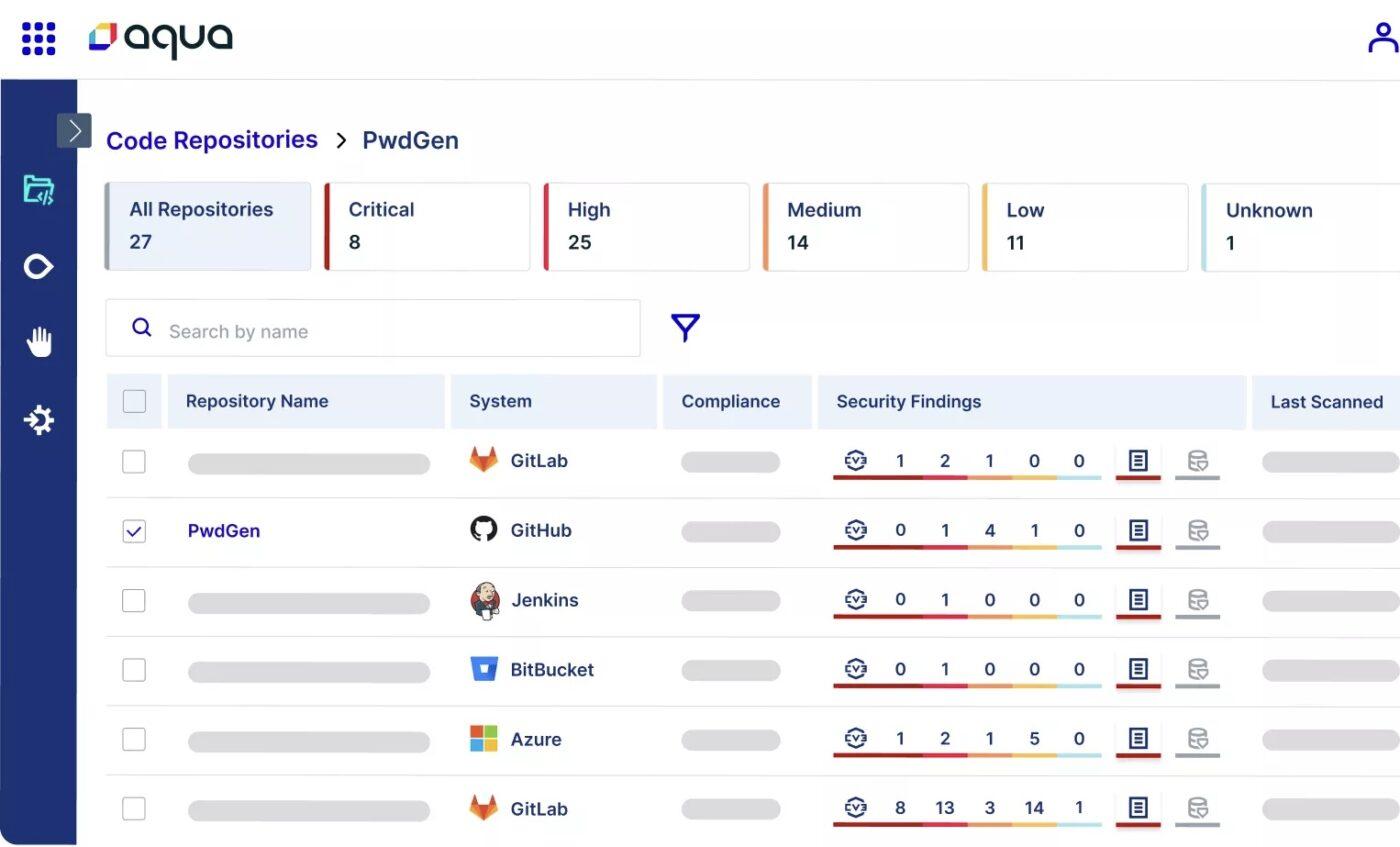

5. Aqua Security Software (الأفضل لفرق DevOps التي تحتاج إلى أمان الحاويات)

تساعد Aqua Security في تأمين التطبيقات الحديثة طوال دورة حياتها، بدءًا من التطوير والنشر وحتى وقت التشغيل. تتيح ضوابطها في الوقت الفعلي والمسح التقدمي لفرق الأمن اكتشاف الثغرات الأمنية مبكرًا والاستجابة السريعة للتهديدات النشطة دون إبطاء عمليات التطوير السريعة.

يستخدم هذا البديل لـ Wiz مزيجًا من الأساليب التي لا تعتمد على وكلاء والأساليب التي تعتمد على وكلاء لتوفير المرونة في النشر والتغطية. وهو يتيح توحيد أمان الكود والبنية التحتية وأعباء العمل عبر البيئات الهجينة والمتعددة السحابة.

أفضل ميزات برنامج Aqua Security

- استخدم Universal Code Scanning لاكتشاف الثغرات الأمنية والأسرار وأخطاء تكوين IaC والبرامج الضارة في جميع أكواد المصدر والسجلات

- أنشئ بوابات القبول لفرض سياسات الضمان المخصصة لمختلف خطوط الإنتاج، ووقف الأعمال غير المتوافقة قبل الإنتاج

- قم بتطبيق سياسات ضمان Kubernetes لفرض ضوابط وقت التشغيل باستخدام وكيل السياسة المفتوحة (OPA) وقواعد Rego لإدارة الأمان

قيود برنامج Aqua Security

- لا يدعم فحص أنواع معينة من الملفات مثل حزم Maven و npm

- قدرات API محدودة، خاصةً في حالات البحث عن الصور والاستخدامات التلقائية

أسعار برامج Aqua Security

- أسعار مخصصة

تقييمات وتقييمات برنامج Aqua Security

- G2: 4. 2/5 (50+ تقييم)

- Capterra: عدد التقييمات غير كافٍ

ماذا يقول المستخدمون الحقيقيون عن Aqua Security Software؟

إليك مقتطف سريع من أحد المستخدمين الحقيقيين:

إنه سهل النشر، ويتميز بواجهة مستخدم جميلة، وخيارات تكامل CI/CD متاحة، ولوحة تحكم جيدة، ومن الميزات الرئيسية بالنسبة لنا ميزة أمان Kubernetes التي لا تتوفر في الكثير من الأدوات التجارية الأخرى. لكن نموذج الترخيص ربما يتماشى مع خطة Aquasec طويلة المدى، وينبغي عليهم أيضًا النظر في بعض نماذج التسعير قصيرة المدى/منخفضة الحجم للعملاء الذين يرغبون في تجربة أمان الحاويات قبل اتخاذ قرار بشأن حل كامل طويل المدى.

إنه سهل النشر، ويتميز بواجهة مستخدم جميلة، وخيارات تكامل CI/CD متاحة، ولوحة تحكم جيدة، ومن الميزات الرئيسية بالنسبة لنا ميزة أمان Kubernetes التي لا تتوفر في الكثير من الأدوات التجارية الأخرى. لكن نموذج الترخيص ربما يتماشى مع خطة Aquasec طويلة المدى، وينبغي عليهم أيضًا النظر في بعض نماذج التسعير قصيرة المدى/منخفضة الحجم للعملاء الذين يرغبون في تجربة أمان الحاويات قبل اتخاذ قرار بشأن حل كامل طويل المدى.

🧠 حقيقة ممتعة: على الرغم من أن المفهوم كان موجودًا من قبل، إلا أن الرئيس التنفيذي لشركة Google، إريك شميدت، استخدم مصطلح "الحوسبة السحابية" في مؤتمر عام 2006. ومنذ ذلك الحين، انتشر هذا المصطلح (وكذلك المخاوف الأمنية).

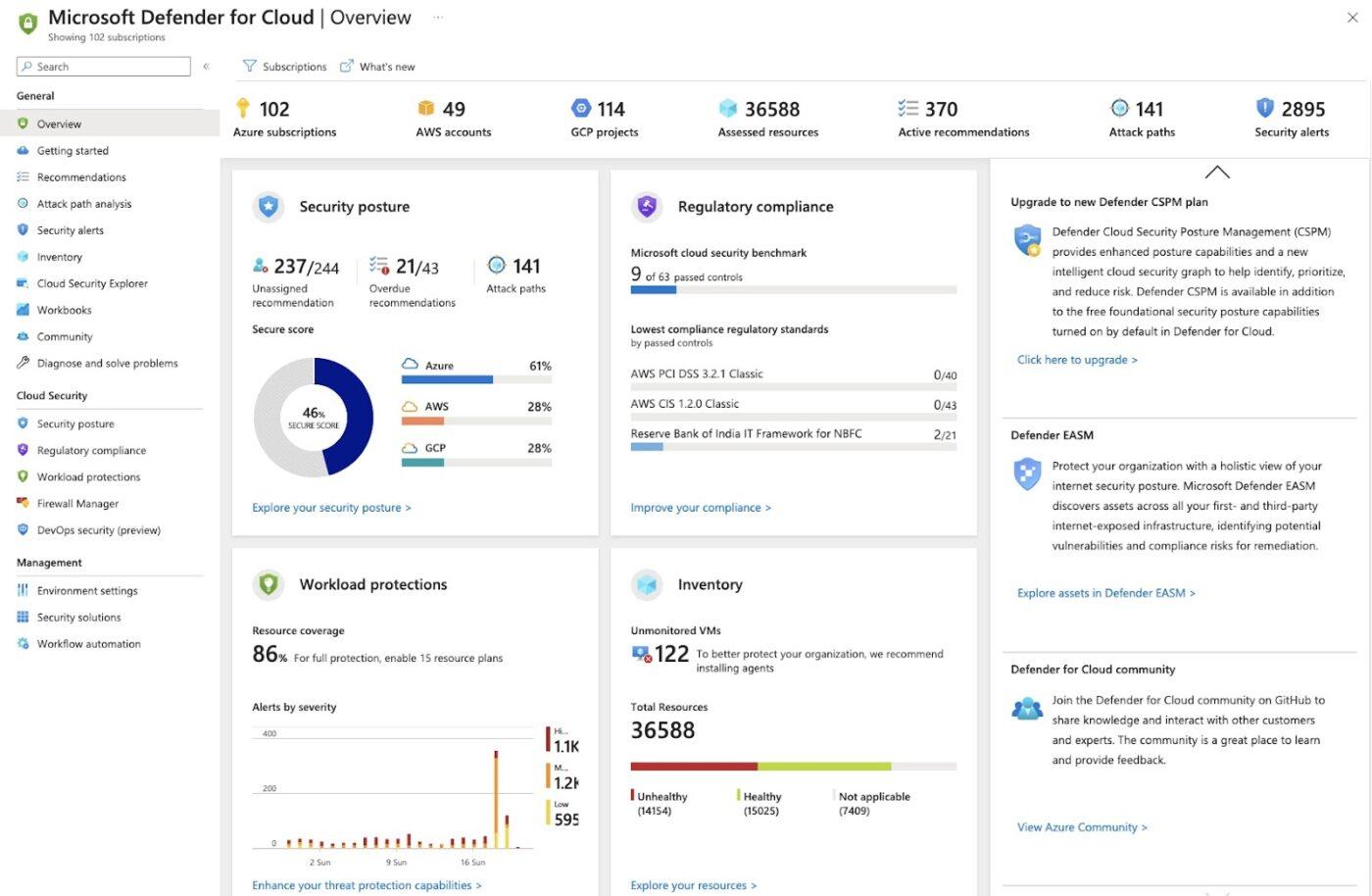

6. Microsoft Defender for Cloud (الأفضل لبيئات السحابة المستندة إلى Microsoft)

يجمع Microsoft Defender for Cloud بين إدارة الوضع الأمني وحماية أعباء العمل وقدرات DevSecOps.

من خلال Microsoft Defender Extended Detection and Response (XDR)، يمكن للمؤسسات ربط الرؤى المستمدة من البنية التحتية السحابية بالتنبيهات الواردة من نقاط النهاية وهويات المستخدمين، وبالتالي تكوين صورة أوسع عن التهديدات.

توفر ميزة Secure Score للمؤسسات مقياسًا واضحًا لتتبع وتحسين وضعها الأمني العام بمرور الوقت. يمكنك أيضًا نمذجة مسارات الهجوم المحتملة باستخدام Cloud Security Explorer وتنفيذ قواعد الحوكمة عبر وحدات الأعمال.

أفضل ميزات Microsoft Defender

- استفد من التكامل السلس والأصلي مع منصة Microsoft Azure

- حدد مسارات الحركة الجانبية ونقاط الضعف باستخدام تحليل مسار الهجوم ومستكشف أمان السحابة التفاعلي

- قم بحماية أحمال العمل المختلطة والمتعددة السحابة من خلال تطبيق Defender for Servers و Containers و Storage لتأمين البنية التحتية والبيانات والتطبيقات

- استفد من إدارة أذونات Microsoft Entra لاكتشاف الأذونات الزائدة وعلاجها عبر المستخدمين والتطبيقات والخدمات في أي سحابة

- اربط بين التهديدات واتخذ الإجراءات اللازمة بسرعة باستخدام SIEM وتنسيق الأمان وأتمتة سير العمل بالذكاء الاصطناعي وأدوات الاستجابة (SOAR) لتقليل وقت الإصلاح

قيود Microsoft Defender

- يشكو المستخدمون بشكل متكرر من إرهاق التنبيهات بسبب الإشعارات المفرطة والإيجابيات الخاطئة

- يواجه هذا المنافس لـ Wiz صعوبة في اكتشاف الهجمات التي تحدث في اليوم الأول أو البرامج الضارة ذات التوقيعات المخفية، مما يحد من الثقة في سيناريوهات التهديد

- قد يكون نموذج التسعير والترخيص معقدًا في التنقل والتوقع، خاصة في عمليات النشر متعددة السحابات

أسعار Microsoft Defender

- أسعار مخصصة

تقييمات Microsoft Defender وتعليقات المستخدمين

- G2: 4. 4/5 (أكثر من 300 تقييم)

- Capterra: عدد التقييمات غير كافٍ

🔍 هل تعلم؟ كان أحد أوائل الإنجازات في مجال DevSecOps من أدوات Netflix مفتوحة المصدر. أطلقت Netflix Security Monkey و Stethoscope في عام 2010، لتكون رائدة في فكرة دمج الأمان في خطوط أنابيب CI/CD والتأثير على مستقبل أدوات CSPM الآلية ومنافسي Wiz.

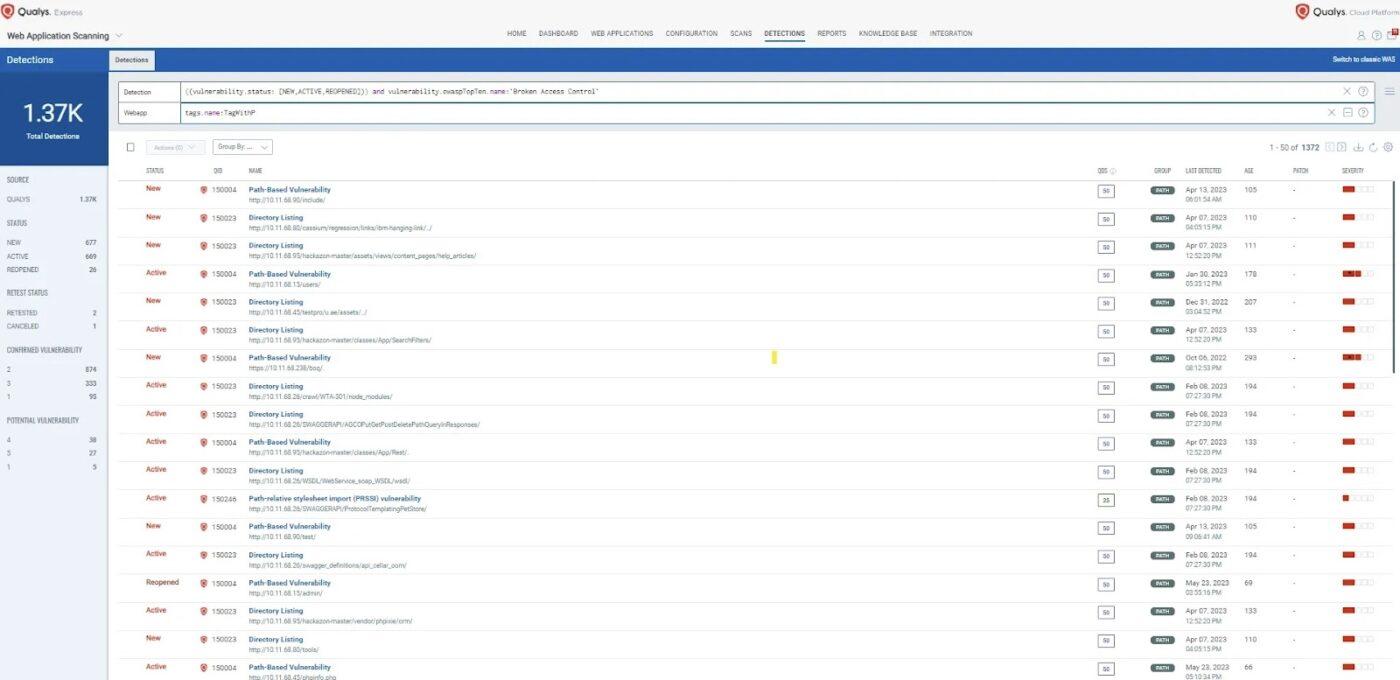

7. Qualys (الأفضل لحماية الأصول المختلطة)

تقدم Qualys نهجًا موحدًا للأمن السيبراني من خلال منصة Enterprise TruRisk™، التي تجمع بين رؤية الأصول وإدارة الثغرات الأمنية والامتثال والتصحيح في نظام واحد سلس. يوفر منافس Wiz قياسًا عن بُعد عالي السرعة وارتباطًا ذكيًا عبر مليارات نقاط البيانات.

تستخدم المنصة وكلاء سحابيين خفيفي الوزن وماسحات ضوئية بدون وكلاء لتوفير رؤية شاملة وتقييم أمني لأحمال العمل السحابية والحاويات والبنية التحتية. مع طرح Qualys TotalCloud و CNAPP و TotalAppSec لمخاطر التطبيقات، توسع Qualys نطاق الحماية ليشمل المكدس بأكمله.

تدعم المنصة أمان IaC وحماية وقت تشغيل Kubernetes وحتى أمان LLM لنشر GenAI.

أفضل ميزات Qualys

- دمج العديد من وظائف الأمان والامتثال في منصة واحدة

- استخدم TruRisk Eliminate™ لإصلاح الثغرات الأمنية الحرجة مثل CISA KEVs والتعرض لبرامج الفدية من خلال سير عمل التصحيح أو العزل أو التخفيف

- افحص قوالب IaC باستمرار بحثًا عن الأخطاء في التكوين وراقب تطبيقات SaaS بحثًا عن إساءة استخدام الامتيازات ومشكلات الامتثال

- بسّط الاستجابة باستخدام Qualys Flow وأنشئ سير عمل إصلاحي آلي باستخدام محرك لا يتطلب كتابة أكواد أو يتطلب كتابة أكواد قليلة

قيود Qualys

- لوحة التحكم غير بديهية، مما يجعل التنقل وتنفيذ المهام أكثر صعوبة للمستخدمين الجدد

- على الرغم من قوة الكشف، إلا أن ميزات نشر التصحيحات وإصلاحها ليست سلسة أو فعالة مثل تلك الموجودة لدى منافسي Wiz الآخرين

- قد تتطلب إدارة المجموعة الكاملة من التطبيقات المتكاملة استثمارًا كبيرًا في التدريب والتكوين

أسعار Qualys

- أسعار مخصصة

تقييمات Qualys ومراجعاتها

- G2: 4. 3/5 (240+ تقييم)

- Capterra: 4/5 (30+ تقييم)

ماذا يقول المستخدمون الحقيقيون عن Qualys؟

وقد وصفها أحد تقييمات Capterra على النحو التالي:

بشكل عام، المنتج سهل الاستخدام ويتميز بفحص قوي للثغرات الأمنية ويحتوي على مكتبة كبيرة من تحديثات البرامج. بالإضافة إلى مقاطع فيديو تدريبية ودعم فني.

بشكل عام، المنتج سهل الاستخدام ويتميز بفحص قوي للثغرات الأمنية ويحتوي على مكتبة كبيرة من تحديثات البرامج. بالإضافة إلى مقاطع فيديو تدريبية ودعم فني.

8. Check Point (الأفضل للأمن المتكامل وإدارة الوضع)

تم تصميم حلول Quantum Security Gateways وCloudGuard الرائدة من Check Point لتوفير حماية عميقة عبر الشبكات وأحمال العمل ونقاط الوصول عن بُعد.

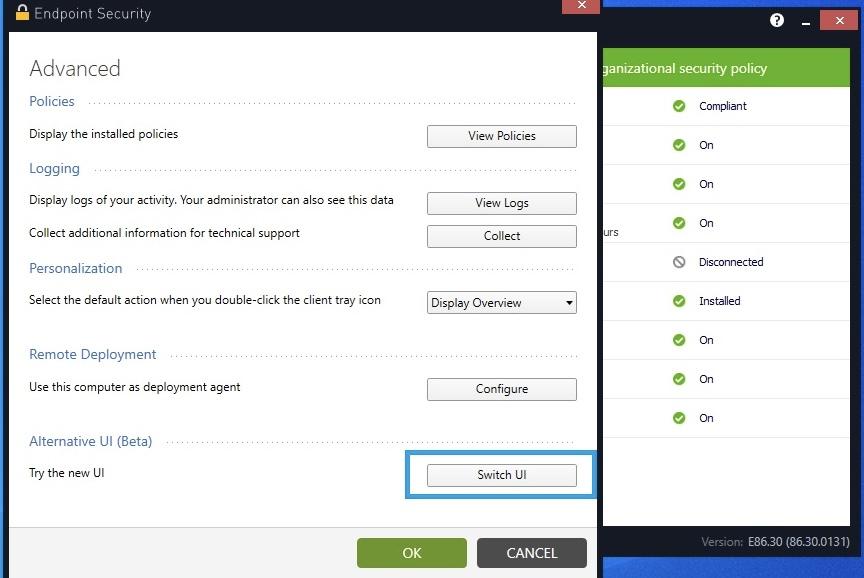

لحماية نقاط النهاية، يوفر Harmony Endpoint منصة EPP (منصة حماية نقاط النهاية) و EDR (الكشف عن نقاط النهاية والاستجابة لها) و XDR (الكشف الموسع والاستجابة) في عميل واحد خفيف الوزن، مما يوفر رؤية شاملة وتحكمًا من الحافة إلى السحابة.

يتيح للفرق تطبيق سياسات أمان متسقة والحماية من الهجمات الإلكترونية المتطورة عبر كامل نطاق السحابة، من البنية التحتية إلى التطبيقات.

أفضل ميزات Check Point

- قم بتنفيذ أكثر من 60 محركًا للتعلم الآلي ومعلومات استخباراتية عالمية عن التهديدات لاكتشاف الهجمات المتقدمة وحظرها، بما في ذلك استغلال الثغرات الأمنية في اليوم الأول

- قم بإدارة المستخدمين والتطبيقات والأجهزة والشبكات السحابية من خلال وحدة تحكم مركزية واحدة مع تطبيق قواعد دقيقة

- حماية القوى العاملة عن بُعد باستخدام Harmony SASE لتوفير الوصول لكل تطبيق على حدة، وفحص حالة الأجهزة، وسياسات Zero Trust مع اتصال شبكي كامل

- اتصل بسهولة ببرنامج SOC وأتمتة التخفيف من التهديدات باستخدام دعم واسع النطاق لواجهة برمجة التطبيقات (API) من جهات خارجية

قيود Check Point

- قد يستغرق التكوين وقتًا طويلاً، خاصةً بالنسبة للفرق الصغيرة التي لا تمتلك موظفين متخصصين في تكنولوجيا المعلومات

- قد يؤدي الفحص الشامل ووضع الحماية إلى إبطاء الأداء، خاصة على الأجهزة ذات المواصفات المنخفضة

أسعار Check Point

- أسعار مخصصة

تقييمات Check Point وتعليقات المستخدمين

- G2: 4. 5/5 (أكثر من 200 تقييم)

- Capterra: عدد التقييمات غير كافٍ

9. Sysdig (الأفضل لعمليات DecSecOps التي تعتمد بشكل كبير على Kubernetes)

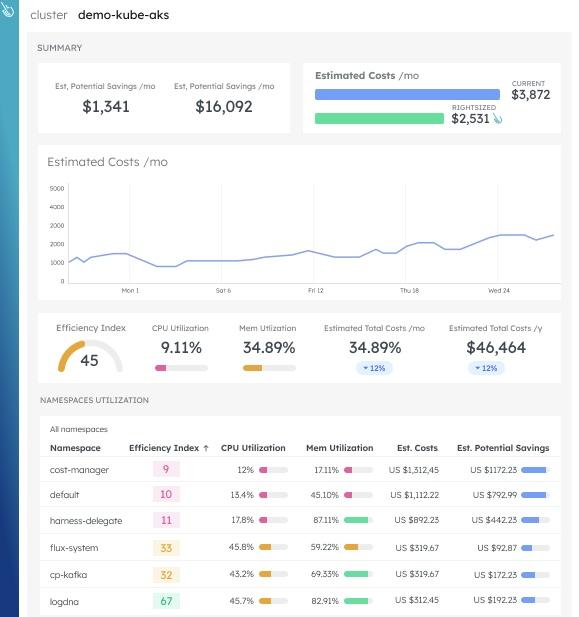

Sysdig هي منصة حماية للتطبيقات السحابية الأصلية مصممة للفرق التي تعطي الأولوية للكشف في الوقت الفعلي، ورؤى المخاطر السياقية، والرؤية العميقة لوقت التشغيل، مع فرض تدابير أمان قوية للبيانات.

يدعم هذا البرنامج السحابة المتعددة والمراقبة المدارة Prometheus، مما يساعده على توفير رؤية شاملة عبر البنية التحتية دون الحاجة إلى تبديل السياق.

من خلال الجمع بين الأمان والامتثال ومراقبة الأداء، تساعد Sysdig الفرق على فهم السياق الكامل للحادث. وتتمثل الميزة الرئيسية التي تميزها عن غيرها في قدرتها على تحديد أولويات الثغرات الأمنية بناءً على ما إذا كانت الحزمة المعرضة للخطر قيد الاستخدام بالفعل في وقت التشغيل، مما يتيح للفرق تركيز جهودها على إصلاحها

أفضل ميزات Sysdig

- ركز على المخاطر التي يتم استغلالها أو التي يمكن الوصول إليها بشكل فعال بدلاً من قوائم الثغرات الأمنية الشائعة (CVE) الثابتة

- اكتشف السلوكيات المشبوهة بفضل خاصية الكشف السحابية التي تستفيد من بيانات النظام الحية وسياق السلوك

- قلل تكاليف المقاييس المخصصة وتخلص من الموارد غير المستغلة بالكامل باستخدام تتبع الاستخدام التفصيلي من Sysdig Monitor

- تسريع الاستجابة للحوادث من خلال التحليل الجنائي التفصيلي ومسارات التدقيق

قيود Sysdig

- يعد اكتشاف الحركة الجانبية في سيناريوهات CSPM، خاصة في بيئات AWS، محدودًا

- قد تتطلب عمليات النشر المحلية موارد تخزين كبيرة

- تكمن قوتها الأساسية في أمان وقت التشغيل والحاويات؛ وقد تكون مجالات أخرى من عروض CNAPP أقل تطوراً من المنافسين

أسعار Sysdig

- أسعار مخصصة

تقييمات ومراجعات Sysdig

- G2: 4. 7/5 (أكثر من 100 تقييم)

- Capterra: عدد التقييمات غير كافٍ

ماذا يقول المستخدمون الحقيقيون عن Sysdig؟

لخصت مراجعة G2 ذلك على النحو التالي:

اكتشف Sysdig الاختبار وأبلغنا به في غضون لحظات، بينما استغرق المنافس ساعات. عندها أدركنا أن Sysdig سيكون الخيار الأفضل لنا. بالإضافة إلى قدرته على اكتشاف التهديدات السحابية والمضيفة وتنبيهنا إليها وتصنيفها والتحقيق فيها بسرعة، فإننا نتمتع بمجموعة كبيرة من الميزات الإضافية التي تعزز مستوى الأمان لدينا بشكل عام.

اكتشفت Sysdig الاختبار وأبلغتنا به في غضون لحظات، بينما استغرق المنافس ساعات. عندها أدركنا أن Sysdig ستكون الخيار الأفضل لنا. بالإضافة إلى قدرتها على اكتشاف التهديدات السحابية والمضيفة وتنبيهنا إليها وتصنيفها والتحقيق فيها بسرعة، فإننا نتمتع بمجموعة كبيرة من الميزات الإضافية التي تعزز مستوى الأمان لدينا بشكل عام.

🧠 حقيقة ممتعة: وفقًا لتقرير IBM حول تكلفة خرق البيانات لعام 2024، وفرت المؤسسات التي طبقت بشكل مكثف الذكاء الاصطناعي والأتمتة في مجال الأمن ما معدله 2.2 مليون دولار من التكاليف المرتبطة بخرق البيانات مقارنةً بالمؤسسات التي لم تطبقها.

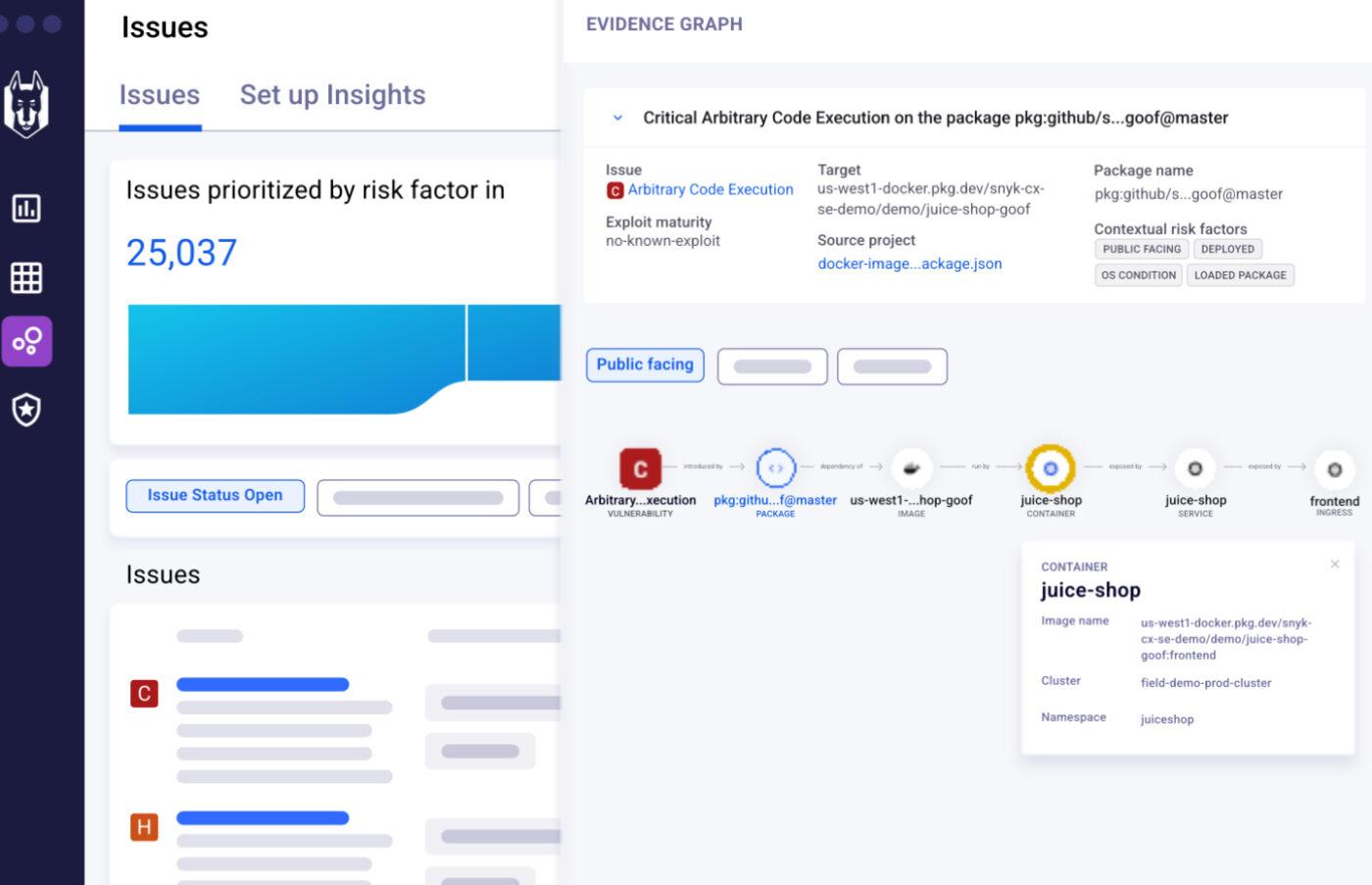

10. Snyk (الأفضل للأمن اليساري وسير العمل الذي يركز على المطورين)

عبر Snyk

Snyk هي منصة أمان تركز على المطورين وتتميز بنهج حديث لأمن التطبيقات يتكامل بسلاسة مع سير عمل التطوير السريع والمتوافق مع السحابة.

تتميز بـ منصة أمان مدعومة بالذكاء الاصطناعي تكتشف الثغرات الأمنية وتعالجها على مدار دورة حياة تطوير البرامج بالكامل. المحرك الأساسي لـ Wiz البديل، DeepCode AI، يدعم الإصلاح الذكي والقابل للتفسير ويساعد الفرق على البقاء في صدارة المخاطر المحتملة التي تسببها أدوات GenAI ومكتبات المصادر المفتوحة.

أفضل ميزات Snyk

- اعثر على انحرافات التكوين في بيئات السحابة وأصلحها باستخدام أمان Snyk IaC، الذي يوفر إصلاحات مباشرة في أدوات التطوير الخاصة بك

- أتمتة إدارة مخاطر البرامج مفتوحة المصدر من خلال طلبات السحب بنقرة واحدة والمراقبة في الوقت الفعلي وفحوصات الامتثال للتراخيص

- دمج الأمان بسلاسة في أدوات المطورين وسير العمل الحالية

- اربط المخاطر بسياق الأعمال باستخدام Snyk AppRisk لتحديد أولويات الثغرات الأمنية عالية التأثير وتتبع تغطية AppSec

قيود Snyk

- تفتقر إلى خيارات النشر المحلي، مما يحد من المرونة للمؤسسات التي تطبق سياسات صارمة في مجال البنية التحتية

- تقوم الأداة بإنشاء بيانات SBOM غير كاملة من خلال CLI، مما يجبر المستخدمين على الاعتماد على أدوات طرف ثالث أو منافسين آخرين لـ Wiz

أسعار Snyk

- مجانًا

- الفريق: 25 دولارًا أمريكيًا شهريًا لكل مستخدم

- المؤسسات: أسعار مخصصة

تقييمات Snyk ومراجعاتها

- G2: 4. 5/5 (120+ تقييم)

- Capterra: 4. 6/5 (20+ تقييم)

🔍 هل تعلم؟ في عام 2019، سمح جدار حماية تم تكوينه بشكل خاطئ في إعداد AWS الخاص بشركة Capital One لموظف سابق في AWS بالوصول إلى أكثر من 100 مليون سجل عميل. السبب الجذري؟ ثغرة أمنية في تزوير الطلبات من جانب الخادم (SSRF)، وهو أمر يلفت انتباه منافسي Wiz بشكل خاص الآن.

أدوات أمان السحابة الأخرى: ClickUp

تحديد المخاطر مع منافسي Wiz هو مجرد الخطوة الأولى. يكمن التحدي الأكبر في ما يأتي بعد ذلك: تنظيم الاستجابة، وتوزيع المهام على الفرق المناسبة، وتتبع التقدم المحرز.

وهنا يأتي دور ClickUp، ليس كأداة فحص أمني، بل كمركز قيادة لتنسيق كل ما يحدث بعد الفحص. ويقوم في جوهره برنامج ClickUp لإدارة المشاريع، الذي يوفر منصة مركزية لتخطيط جهود الإصلاح ومراقبة التقدم وإدارة الوثائق والتواصل في الوقت الفعلي.

بالنسبة لفرق تكنولوجيا المعلومات والأمن التي تعمل على نطاق واسع، تتيح حلول ClickUp لتكنولوجيا المعلومات ومكتب إدارة المشاريع (PMO) لفرق PMO توحيد استلام طلبات الخدمة وأتمتة عمليات التصعيد المستندة إلى اتفاقية مستوى الخدمة (SLA) وتوفير رؤية واضحة لاستخدام الموارد عبر المحافظ باستخدام عناصر تحكم على مستوى المؤسسات.

دعنا نلقي نظرة على كيفية تكامل ClickUp مع منافسي Wiz طوال دورة الحياة التشغيلية. 🔄

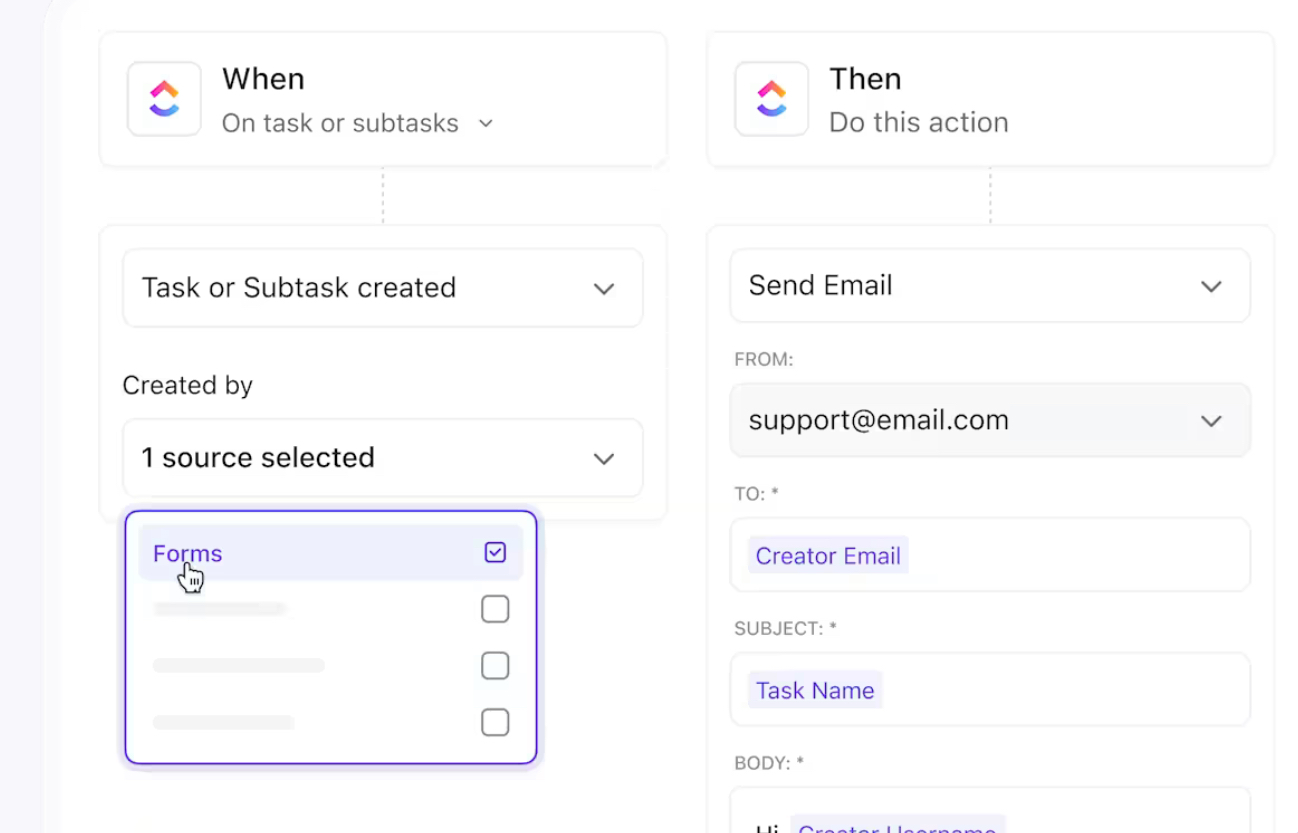

حوّل التنبيهات إلى مهام

بمجرد الإبلاغ عن المشكلات، يجب إدراجها في سير عمل قابل للتنفيذ.

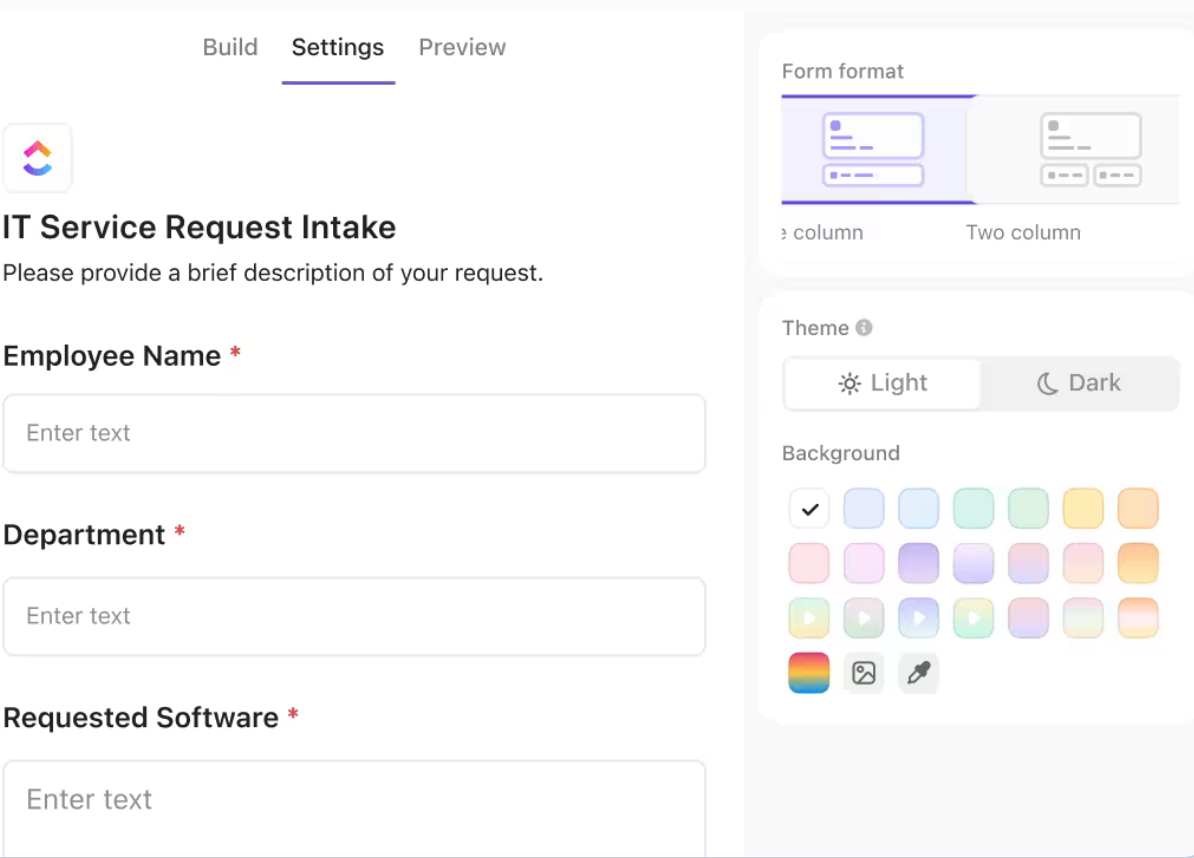

تجعل ClickUp Forms كل ثغرة أمنية قابلة للتنفيذ من خلال تحويلها إلى مهمة في ClickUp Tasks، مع تفاصيل حول خطورتها والأنظمة المتأثرة بها والمواعيد المستهدفة. وهذا يضمن التقاط بيانات التعريف بشكل متسق لتتبعها وتحديد أولوياتها.

بمجرد ظهور المشكلات، يسهل ClickUp Multiple Assignees و ClickUp Custom Fields تخصيص المهام وتنظيمها وتتبعها من البداية إلى النهاية.

📌 مثال: يقوم فريق الأمان بملء نموذج لإرسال مشكلة، مما يؤدي تلقائيًا إلى إنشاء مهمة في ClickUp مع حقول مخصصة محددة مسبقًا مثل "الشبكة" أو "الامتثال". والأفضل من ذلك؟ يمكن تعيين كل من مهندس الشبكة ومسؤول الامتثال للعمل على المهمة في وقت واحد.

تخلص من العمل اليدوي

تضيف ClickUp Automations طبقة أخرى من الكفاءة. يمكن تخصيص المهام تلقائيًا بناءً على درجة أهميتها، أو تصعيدها في حالة عدم النشاط، أو نقلها عبر سير العمل دون الحاجة إلى التسليم اليدوي باستخدام أداة إنشاء القواعد البديهية من ClickUp.

فيما يلي بعض الأمثلة على أتمتة سير العمل:

- تعيين المهام تلقائيًا عند اكتشاف ثغرة أمنية

- تشغيل التذكيرات قبل مواعيد الاستحقاق

- تصعيد الحوادث التي لم يتم حلها إلى أصحاب المصلحة

📌 مثال: عند اكتشاف ثغرة أمنية خطيرة، يمكن للأتمتة على الفور تعيين المهمة إلى مسؤول الأمن بناءً على خطورتها، وتطبيق الأولوية الصحيحة، وتحديد موعد نهائي. إذا ظلت المهمة دون حل بعد 48 ساعة، يمكن ترحيلها تلقائيًا إلى CISO.

تحدث في مكان عملك

عندما تبدأ عملية الإصلاح، يمكن أن تصل التحديثات من كل اتجاه.

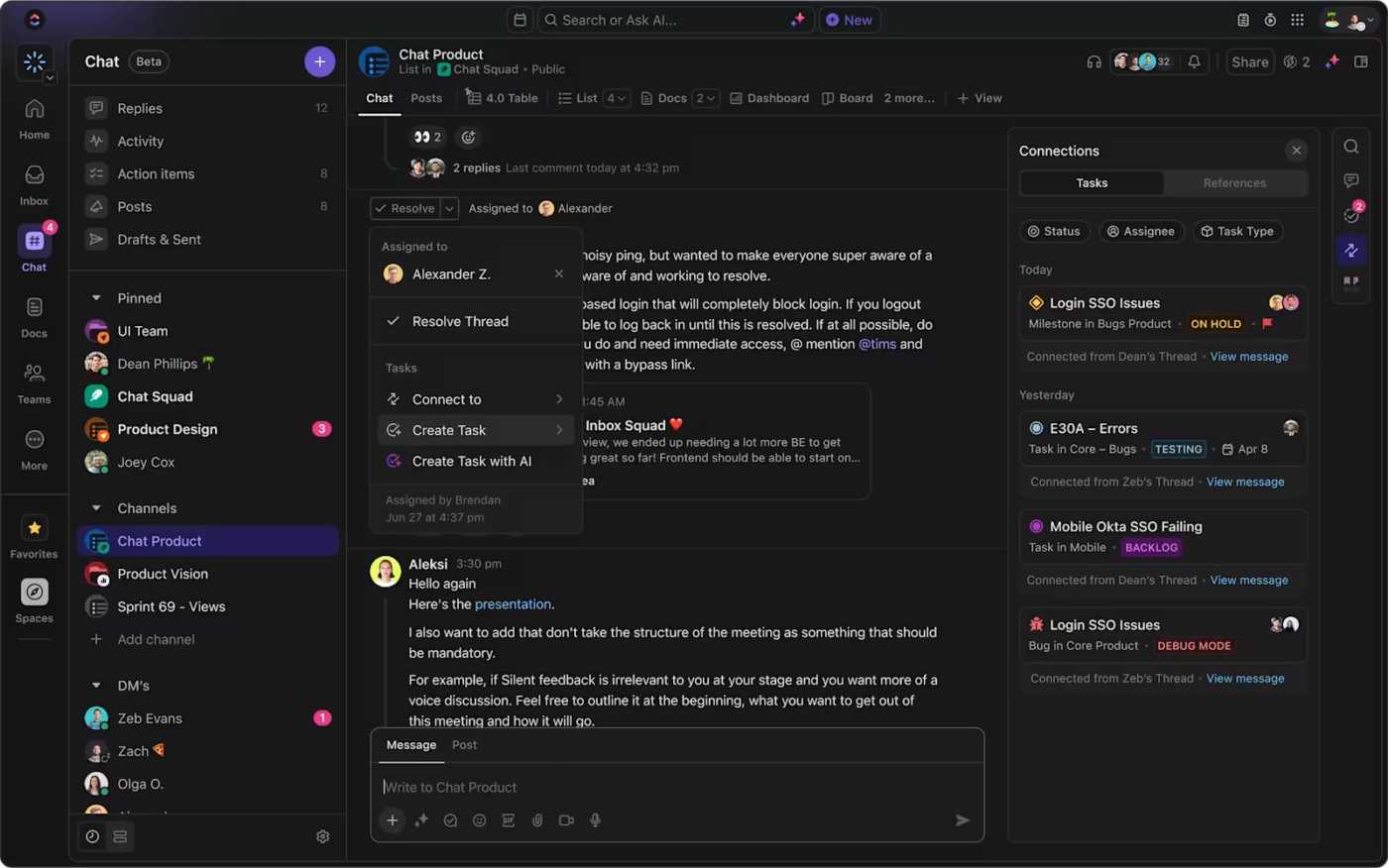

يحافظ ClickUp Chat على المحادثات في مكان العمل نفسه، جنبًا إلى جنب مع المهام والمستندات والجداول الزمنية. يمكن تحويل المحادثات إلى مهام بنقرة واحدة، ووضع علامات عليها بشكل مناسب، والحفاظ عليها في سياقها الكامل للحفاظ على سجلات التدقيق سليمة.

📌 مثال: لنفترض أنه تم الإبلاغ عن ثغرة أمنية عالية الخطورة ويجري إصلاحها. يقوم مسؤول الأمن بإرسال تحديث سريع في دردشة المشروع، ووضع علامة على المهندس، وربط المهمة مباشرة في الرسالة.

إذا كان الإصلاح يتطلب متابعة، فيمكن تحويل هذه الرسالة إلى مهمة جديدة على الفور، مع نقل المكلف بالمهمة والموعد النهائي وأي ملفات تمت مشاركتها في أداة التعاون الآمنة.

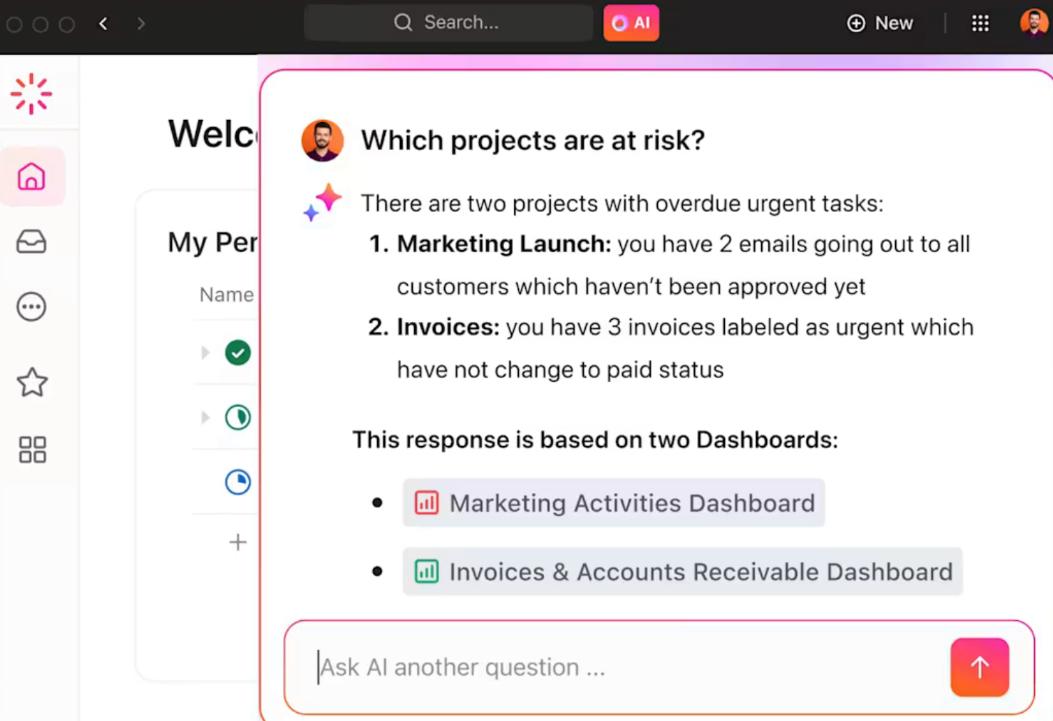

دع الذكاء الاصطناعي يتولى المهام الروتينية

ClickUp Brain، مساعدك المدعوم بالذكاء الاصطناعي، يستخدم أنشطة المهام الجارية والتعليقات والمستندات وسجل الدردشة لتقديم رؤى قابلة للتنفيذ. وهو يساعدك من خلال:

- تلخيص سلاسل الإصلاحات في تحديثات حالة موجزة أو تقارير لأصحاب المصلحة

- إنشاء مهام متابعة تلقائية من الدردشات أو مناقشات المستندات

- صياغة ملخصات الاجتماعات وقوائم الإجراءات دون الحاجة إلى تدوين الملاحظات يدويًا

- أجب عن أسئلة سياقية، مثل "ما هي الإصلاحات التي لا تزال معلقة للتنبيهات عالية الخطورة؟"

أفضل ميزات ClickUp

- تخزين وثائق أمان السحابة وربطها: احتفظ بإجراءات التشغيل القياسية وقوائم التحقق من الامتثال وسجلات الحوادث في ClickUp Docs، واربطها بالمهام والجداول الزمنية ذات الصلة

- تسجيل الاجتماعات وتلخيصها: سجل القرارات والإجراءات المطلوبة من الاجتماعات المباشرة باستخدام ClickUp AI Notetaker

- تتبع تذاكر الأمان عبر أكثر من 15 عرضًا للمشروع: استخدم عروض ClickUp لإدارة عمليات التدقيق وطلبات الخدمة وتقييمات الضعف الداخلية باستخدام القوائم واللوحات وجداول جانت والتقويم والمزيد

- تصور أداء تكنولوجيا المعلومات: استفد من أكثر من 50 بطاقة في لوحات معلومات ClickUp لمراقبة الميزانيات والجداول الزمنية والتوظيف ومعدلات الإنجاز في محفظة الأمان الخاصة بك

- توحيد سير عمل الأمان القابل للتكرار: ابدأ المشاريع باستخدام قوالب إدارة المشاريع لإدارة خدمات تكنولوجيا المعلومات أو تخطيط اختبارات الاختراق أو مراجعة السياسات

- تعيين المسؤوليات باستخدام أذونات قائمة على الأدوار: تحكم في من يمكنه عرض المهام والأعمال المتعلقة بالأمان الحساسة أو تحريرها أو تنفيذها

- قم بتنشيط وكلاء الذكاء الاصطناعي للحصول على دعم تلقائي: دع وكلاء ClickUp AI يكشفون المشكلات التي لم يتم حلها ويجيبون على الأسئلة ويقومون بإنشاء المهام تلقائيًا لمواصلة عملية الإصلاح

أسعار ClickUp

تقييمات ClickUp وتعليقات المستخدمين

- G2: 4. 7/5 (10,400+ تقييم)

- Capterra: 4. 6/5 (أكثر من 4300 تقييم)

ماذا يقول المستخدمون الحقيقيون عن ClickUp؟

تقييم G2 هذا يقول كل شيء:

أكثر ما يعجبني في ClickUp هو قابليته للتخصيص والمرونة. سواء كان ذلك إنشاء سير عمل مخصص لفرق مختلفة (مثل التسويق وتطوير الويب)، أو استخدام حقول مخصصة لتتبع تفاصيل مشاريع معينة، أو أتمتة المهام المتكررة، فإن ClickUp يتيح لي تكييفه وفقًا لاحتياجاتنا بالضبط. يساعد في الحفاظ على كل شيء في مكان واحد، مما يجعل إدارة المشاريع والتواصل بين الفرق سلسًا. بالإضافة إلى ذلك، توفر لنا عمليات التكامل والأتمتة الكثير من الوقت، مما يتيح لنا التركيز على ما يهم حقًا.

أكثر ما يعجبني في ClickUp هو قابليته للتخصيص والمرونة. سواء كان ذلك إنشاء سير عمل مخصص لفرق مختلفة (مثل التسويق وتطوير الويب)، أو استخدام حقول مخصصة لتتبع تفاصيل مشروع معين، أو أتمتة المهام المتكررة، فإن ClickUp يتيح لي تكييفه وفقًا لاحتياجاتنا بالضبط. يساعد في الحفاظ على كل شيء في مكان واحد، مما يجعل إدارة المشاريع والتواصل بين الفرق سلسًا. بالإضافة إلى ذلك، توفر لنا عمليات التكامل والأتمتة الكثير من الوقت، مما يتيح لنا التركيز على ما يهم حقًا.

📮 ClickUp Insight: يعتقد 30% من الموظفين أن الأتمتة يمكن أن توفر لهم 1-2 ساعة أسبوعيًا، بينما يقدر 19% أنها يمكن أن توفر 3-5 ساعات للعمل المكثف والمركّز.

حتى تلك الدقائق القليلة التي توفرها تضيف الكثير: ساعتان فقط في الأسبوع تعادل أكثر من 100 ساعة في السنة، وهي وقت يمكن تخصيصه للإبداع والتفكير الاستراتيجي أو التنمية الشخصية. 💯

باستخدام وكلاء AI و ClickUp Brain من ClickUp، يمكنك أتمتة سير العمل وإنشاء تحديثات للمشاريع وتحويل ملاحظات اجتماعاتك إلى خطوات تالية قابلة للتنفيذ، كل ذلك من خلال نفس المنصة. لا حاجة إلى أدوات أو تكاملات إضافية — يوفر ClickUp كل ما تحتاجه لأتمتة وتحسين يوم عملك في مكان واحد.

💫 نتائج حقيقية: خفضت RevPartners تكاليف SaaS بنسبة 50٪ من خلال دمج ثلاثة أدوات في ClickUp — للحصول على منصة موحدة مع المزيد من الميزات وتعاون أكثر تماسكًا ومصدر واحد للمعلومات يسهل إدارته وتوسيع نطاقه.

العثور على الخيار المناسب بعد Wiz

سواء كنت تبحث عن حماية أقوى أثناء التشغيل، أو معلومات أكثر قابلية للتنفيذ عن التهديدات، أو دعم أفضل للامتثال، فإن كل منافسي Wiz الذين استكشفناهم يقدمون ميزة مميزة.

ولكن إليك الصورة الأكبر: لا يوجد أمان شامل للسحابة بمفرده. فأنت بحاجة إلى حل موثوق به للحفاظ على تماسك الفرق ووضوح الأنشطة وإمكانية الوصول إلى البيانات. وهنا تبرز ClickUp.

باعتباره التطبيق الشامل للعمل، يساعد فرق الأمن على تنسيق المشاريع والعمليات والأشخاص في مكان واحد. من إدارة سير عمل الإصلاح والتدقيق إلى أتمتة المهام والاستفادة من الذكاء الاصطناعي من خلال ClickUp Brain، تم تصميمه لجلب النظام حتى إلى أكثر البيئات تعقيدًا.

لماذا تنتظر؟ اشترك في ClickUp مجانًا اليوم!