{ “@context”: “http://schema.org”, “@type”: “FAQPage”, “mainEntity”: [ { “@type”: “Question”, “name”: “O que é uma estrutura de gerenciamento de riscos de segurança cibernética”, “acceptedAnswer”: { “@type”: “Answer”, “text”: “Uma estrutura de gerenciamento de riscos de segurança cibernética é uma abordagem sistemática que pode proteger as organizações contra ameaças cibernéticas.” } } ] }

Com o surgimento da tecnologia, os riscos de segurança cibernética estão aumentando, representando uma ameaça real para empresas de todos os tamanhos. Como resultado, as organizações começaram a tomar mais medidas preventivas em sua abordagem à segurança cibernética para evitar ataques cibernéticos.

Você precisa implementar uma estrutura de gerenciamento de riscos de segurança cibernética para proteger sua organização. Essa estrutura fornecerá uma abordagem estruturada para identificar, avaliar e gerenciar riscos em um processo sistemático.

Não espere até que seja tarde demais. Tome medidas proativas hoje mesmo para proteger sua empresa.

Este artigo ilustrará como avaliar sua postura de segurança cibernética, criar metas e objetivos adequados, selecionar uma estrutura para seu processo de gerenciamento de riscos, implementar estratégias de mitigação e aprender a revisar o processo de risco que você está seguindo. 🔐

O que é gerenciamento de riscos de segurança cibernética?

O gerenciamento de riscos de segurança cibernética é um processo que ajuda as organizações a identificar, avaliar e priorizar riscos potenciais aos seus ativos digitais. Isso inclui dados, hardware, software, redes e outros componentes digitais.

Isso envolve a implementação de políticas e procedimentos para mitigar esses riscos e proteger a organização contra ataques cibernéticos. Ao gerenciar proativamente os riscos de segurança cibernética, as empresas podem prevenir ou minimizar o impacto de ameaças potenciais.

O que é uma estrutura de gerenciamento de riscos de segurança cibernética

Uma estrutura de gerenciamento de riscos de segurança cibernética é uma abordagem sistemática que pode proteger as organizações contra ameaças cibernéticas.

Isso envolve reconhecer riscos potenciais, avaliar a probabilidade de impacto e as possíveis consequências dos riscos, criar medidas de segurança para minimizar o impacto e monitorar continuamente para se ajustar aos riscos emergentes.

O procedimento é completo e capacita as organizações a tomarem medidas extras para proteger suas informações e ativos contra criminosos cibernéticos.

O que é a definição do processo de gerenciamento de riscos de segurança cibernética:

O processo de gerenciamento de riscos de segurança cibernética é uma abordagem estruturada para identificar, avaliar e gerenciar riscos em uma organização. Esse processo ajuda as organizações a tomar decisões informadas sobre o nível de risco aceitável para suas operações comerciais e a criar um plano para mitigar esses riscos.

A importância de implementar uma estrutura de gerenciamento de riscos de segurança cibernética

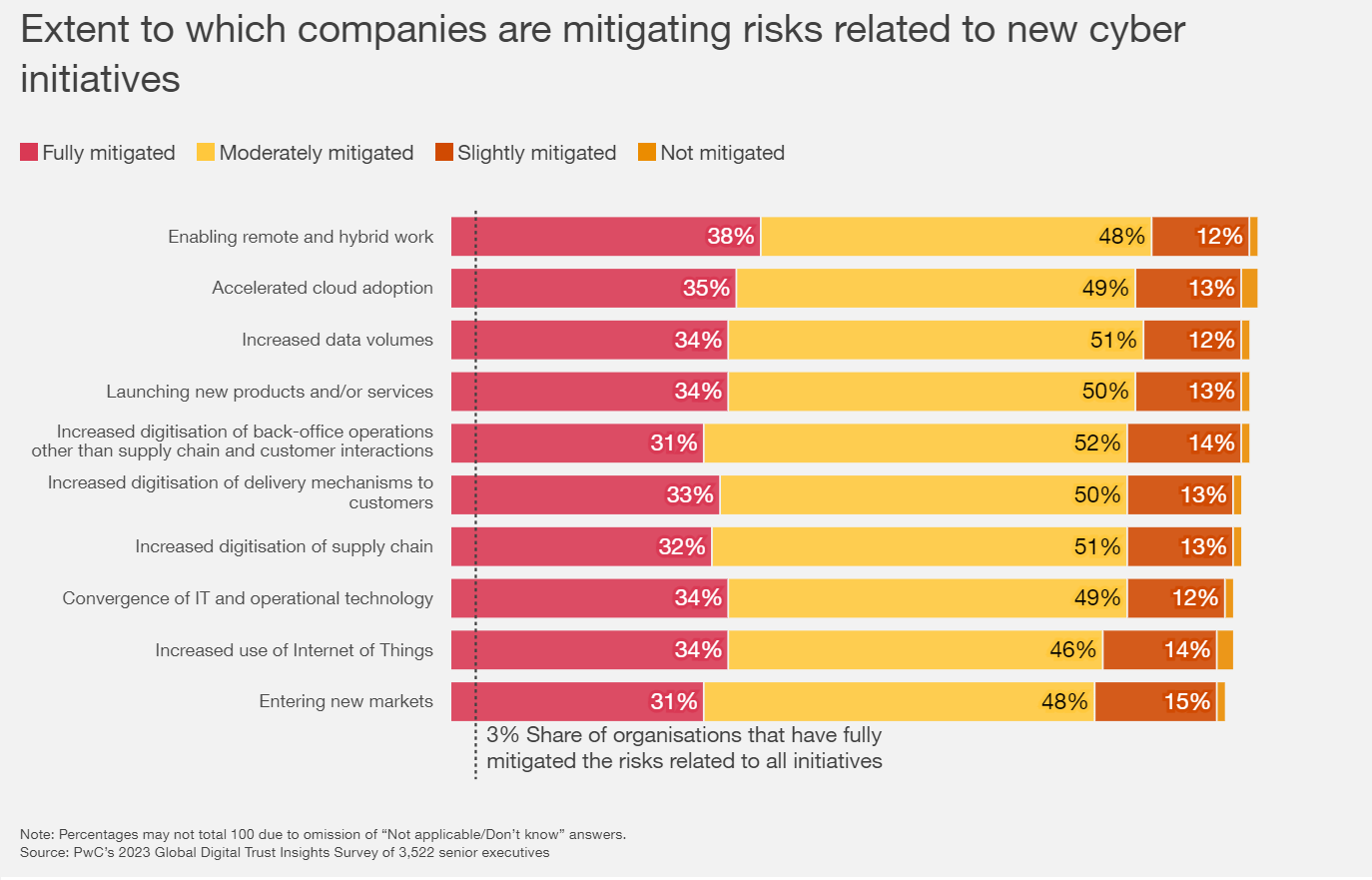

Na pesquisa PwC Global Digital Trust Insights, os dados mostram que algumas empresas melhoraram a segurança cibernética no ano passado, mas apenas algumas realmente mitigaram completamente todos os riscos cibernéticos. A segurança cibernética não é apenas responsabilidade do CISO, mas também de todos, incluindo o CEO, que tem o importante papel de construir e manter a confiança por meio de ações concretas.

Uma abordagem e uma estrutura estruturadas podem gerenciar riscos potenciais e permitir que as organizações façam o seguinte:

- Avalie sua postura de segurança

- Identifique quaisquer lacunas existentes em suas medidas de segurança.

- Realize uma avaliação de riscos e avalie ameaças internas e externas.

- Priorize os riscos e estabeleça um processo de gerenciamento.

- Implemente os controles necessários para mitigar riscos potenciais de segurança cibernética.

Medidas preventivas garantirão aos seus clientes e partes interessadas que você leva a sério a segurança cibernética. Como resultado, eles se sentirão mais seguros e estarão mais propensos a continuar usando seus produtos e serviços.

Exemplos de ameaças à segurança cibernética

Antes de nos aprofundarmos em como implementar uma estrutura de gerenciamento de riscos de segurança cibernética, vamos primeiro entender os riscos potenciais que as organizações enfrentam:

- Ataques de phishing: uso de e-mails ou mensagens fraudulentas para obter informações confidenciais dos usuários.

- Ataques de malware: um tipo de software malicioso projetado para obter acesso ou causar danos a um sistema de computador.

- Ameaças internas: funcionários ou ex-funcionários que têm acesso a informações confidenciais e as utilizam para fins maliciosos.

- Ataques de engenharia social: manipular indivíduos para que divulguem informações confidenciais por meio de táticas como falsificação de identidade ou chantagem.

- Ataques distribuídos de negação de serviço (DDoS): um esforço coordenado para inundar um sistema com tráfego, resultando em interrupções de serviço e violações de dados.

Como implementar uma estrutura de gerenciamento de riscos de segurança cibernética (6 etapas com modelos)

Etapa 1: Avalie sua postura atual de segurança cibernética

A avaliação da sua postura de segurança cibernética é fundamental na gestão de riscos de segurança cibernética. Abaixo estão as etapas que podem ser seguidas:

Avalie as medidas de segurança atuais

- Identifique e analise o processo atual de gerenciamento de riscos de segurança cibernética: descreva todas as medidas de segurança e inclua o processo necessário para gerenciar incidentes relacionados à segurança e como responder a ameaças.

- Avalie a segurança da sua rede: faça uma avaliação de riscos de segurança cibernética inspecionando seus firewalls, softwares antivírus e outras ferramentas para detectar e impedir acessos não autorizados. Eles devem estar atualizados e ter os patches de segurança mais recentes configurados. Se algum deles estiver desatualizado, sua rede ficará mais vulnerável.

- Revise sua estratégia de gerenciamento de riscos cibernéticos: verifique como sua organização gerencia dados e sistemas confidenciais (privilégios de acesso, política de senhas e autenticação multifatorial) e, em seguida, realize uma avaliação de vulnerabilidades interna e externa para identificar pontos fracos.

- Revise seu plano de resposta a incidentes: teste seu plano de resposta a incidentes para garantir que ele seja eficaz e verifique se você é capaz de detectar, responder e se recuperar de incidentes de segurança.

- Verifique com os funcionários: ofereça aos seus funcionários programas de treinamento sobre conscientização de segurança e melhores práticas de segurança cibernética, bem como outras avaliações, tais como: Testes de retenção de conhecimento Observações sobre o comportamento e a conformidade dos funcionários para garantir que eles estejam implementando o que aprenderam no treinamento Testes simulados de phishing para avaliar sua capacidade de identificar e relatar tentativas de phishing. Avalie sua resposta a incidentes de segurança

- Testes de retenção de conhecimento

- Observe o comportamento e a conformidade dos funcionários para garantir que eles estejam implementando o que aprenderam no treinamento.

- Testes simulados de phishing para avaliar sua capacidade de identificar e relatar tentativas de phishing.

- Avalie a resposta deles a incidentes de segurança.

- Avalie seus fornecedores terceirizados: se você tiver fornecedores terceirizados, eles terão acesso aos seus sistemas. Você precisará avaliar as medidas de segurança cibernética deles e verificar seu histórico também.

- Testes de retenção de conhecimento

- Observe o comportamento e a conformidade dos funcionários para garantir que eles estejam implementando o que aprenderam no treinamento.

- Testes simulados de phishing para avaliar sua capacidade de identificar e relatar tentativas de phishing.

- Avalie a resposta deles a incidentes de segurança.

Identifique lacunas nas medidas de segurança

De acordo com o Índice de Inteligência de Ameaças 2023 da IBM, 27% das vítimas de ataques cibernéticos foram relacionadas a extorsão, pressionando as vítimas. Você precisará identificar lacunas em sua estratégia de gerenciamento de riscos para determinar quaisquer áreas suscetíveis a ameaças de segurança cibernética.

Depois de avaliar suas medidas de segurança atuais, procure lacunas que possam colocar sua organização em risco de ameaças cibernéticas. Você tem soluções de segurança desatualizadas, software sem patches e senhas fracas? Você tem funcionários sem treinamento?

- Compare medidas de segurança e realize uma avaliação de segurança cibernética: compare suas medidas de segurança com as melhores práticas e padrões atualmente utilizados pelo seu setor. Em seguida, realize uma avaliação de riscos para identificar possíveis ameaças e vulnerabilidades.

- Simule um ataque cibernético: use testes de penetração e um scanner de vulnerabilidades para identificar imediatamente os pontos fracos da sua rede. Observe como os funcionários reagem durante um ataque.

- Verifique seus relatórios de incidentes: analise seus relatórios de incidentes de segurança e identifique padrões ou tendências que possam indicar áreas de vulnerabilidade.

- Determine as áreas que precisam ser melhoradas: depois de identificar os pontos fracos em suas medidas de segurança, verifique o que precisa ser melhorado. Priorize o que é mais importante. Em seguida, elabore um plano para corrigir isso.

- Avalie ameaças e vulnerabilidades internas e externas: realize auditorias de segurança e avaliações de risco para determinar onde estão suas vulnerabilidades.

DICA PROFISSIONALUse o modelo de quadro branco para avaliação de riscos da ClickUp para ajudar a documentar ameaças potenciais em um quadro branco digital e colaborar e compartilhá-lo facilmente com sua equipe. Esse modelo oferece um processo sistemático para identificar, avaliar e controlar perigos e riscos, a fim de aumentar as chances de conclusão bem-sucedida do projeto.

Etapa 2: Defina suas metas e objetivos

Metas e objetivos claramente definidos permitirão que você se concentre em suas principais prioridades e aloque adequadamente seus recursos.

Determine o que você deseja alcançar

- Verifique os requisitos de integridade e disponibilidade: quais áreas da sua organização precisam de proteção? O que é necessário realizar em termos de gerenciamento de riscos de segurança cibernética? Seja específico com suas metas e objetivos. Verifique os requisitos de integridade e disponibilidade dos seus ativos de informação. Certifique-se de que eles estejam em conformidade e atendam a todos os requisitos regulatórios.

- Desenvolva um programa de gerenciamento de riscos de segurança cibernética: examine os possíveis efeitos das ameaças e ataques cibernéticos à sua organização e crie metas para reduzir o impacto desses incidentes. Desenvolva suas próprias estratégias de prevenção, detecção e resposta.

Defina suas metas e objetivos

- É necessária uma abordagem estruturada para estabelecer metas e objetivos claros e alcançáveis, alinhados com sua estratégia de gerenciamento de riscos de segurança cibernética. Aderir à estrutura de metas SMART pode ajudar a garantir que as metas sejam bem definidas e alcançáveis Específico: Ao definir os objetivos para o gerenciamento de riscos de segurança cibernética, a organização será mais específica e concisa Exemplo: Reduzir o número de ataques de phishing bem-sucedidos em 80% nos próximos três meses Mensurável: Ter uma meta mensurável permitirá que você determine e acompanhe seu progresso Exemplo: Reduzir o número de ataques de phishing bem-sucedidos em 80% e medi-lo pelo número de incidentes relatados Alcançável: Verifique se o objetivo é algo que será alcançado pela sua organização usando os recursos e capacidades existentes. Exemplo: Imponha a autenticação de dois fatores para todos os funcionários nos próximos três meses Relevante: Certifique-se de que seu objetivo esteja alinhado com a missão e os objetivos da organização. Exemplo: Melhorar a postura de segurança da sua organização e mitigar o risco de violações de dados implementando um programa de gerenciamento de vulnerabilidades nos próximos 12 meses. Prazo determinado: Defina um prazo específico para atingir o objetivo. Exemplo: Estabeleça uma meta para criar um plano de recuperação de desastres nos próximos seis meses que permita a restauração de sistemas críticos em até 4 horas após qualquer interrupção.

- Específico: Ao definir os objetivos para o gerenciamento de riscos de segurança cibernética, a organização será mais específica e concisa Exemplo: Reduzir o número de ataques de phishing bem-sucedidos em 80% nos próximos três meses

- Exemplo: Reduza o número de ataques de phishing bem-sucedidos em 80% nos próximos três meses.

- Mensurável: ter uma meta mensurável permitirá que você determine e acompanhe seu progresso Exemplo: reduzir o número de ataques de phishing bem-sucedidos em 80% e medir isso pelo número de incidentes relatados

- Exemplo: Reduza o número de ataques de phishing bem-sucedidos em 80% e avalie o resultado pelo número de incidentes relatados.

- Alcançável: verifique se o objetivo é algo que será alcançado pela sua organização usando os recursos e capacidades existentes. Exemplo: imponha a autenticação de dois fatores para todos os funcionários nos próximos três meses.

- Exemplo: Imponha a autenticação de dois fatores para todos os funcionários nos próximos três meses.

- Relevante: Certifique-se de que seu objetivo esteja alinhado com a missão e as metas da organização. Exemplo: Melhore a postura de segurança da sua organização e reduza o risco de violações de dados implementando um programa de gerenciamento de vulnerabilidades nos próximos 12 meses.

- Exemplo: Melhore a postura de segurança da sua organização e reduza o risco de violações de dados implementando um programa de gerenciamento de vulnerabilidades nos próximos 12 meses.

- Prazo determinado: defina um cronograma específico para atingir o objetivo. Exemplo: defina uma meta para estabelecer um plano de recuperação de desastres nos próximos seis meses que permita a restauração de sistemas críticos em até 4 horas após qualquer interrupção.

- Exemplo: defina uma meta para estabelecer um plano de recuperação de desastres nos próximos seis meses que permita a restauração de sistemas críticos em até 4 horas após qualquer interrupção.

- Específico: Ao definir os objetivos para o gerenciamento de riscos de segurança cibernética, a organização será mais específica e concisa Exemplo: Reduzir o número de ataques de phishing bem-sucedidos em 80% nos próximos três meses

- Exemplo: Reduza o número de ataques de phishing bem-sucedidos em 80% nos próximos três meses.

- Mensurável: ter uma meta mensurável permitirá que você determine e acompanhe seu progresso Exemplo: reduzir o número de ataques de phishing bem-sucedidos em 80% e medir isso pelo número de incidentes relatados

- Exemplo: Reduza o número de ataques de phishing bem-sucedidos em 80% e avalie isso pelo número de incidentes relatados.

- Alcançável: verifique se o objetivo é algo que será alcançado pela sua organização usando os recursos e capacidades existentes. Exemplo: imponha a autenticação de dois fatores para todos os funcionários nos próximos três meses.

- Exemplo: Imponha a autenticação de dois fatores para todos os funcionários nos próximos três meses.

- Relevante: Certifique-se de que seu objetivo esteja alinhado com a missão e as metas da organização. Exemplo: Melhore a postura de segurança da sua organização e reduza o risco de violações de dados implementando um programa de gerenciamento de vulnerabilidades nos próximos 12 meses.

- Exemplo: Melhore a postura de segurança da sua organização e reduza o risco de violações de dados implementando um programa de gerenciamento de vulnerabilidades nos próximos 12 meses.

- Prazo determinado: defina um cronograma específico para atingir o objetivo. Exemplo: defina uma meta para estabelecer um plano de recuperação de desastres nos próximos seis meses que permita a restauração de sistemas críticos em até 4 horas após qualquer interrupção.

- Exemplo: estabeleça uma meta para criar um plano de recuperação de desastres nos próximos seis meses que permita a restauração de sistemas críticos em até 4 horas após qualquer interrupção.

- Exemplo: Reduza o número de ataques de phishing bem-sucedidos em 80% nos próximos três meses.

- Exemplo: Reduza o número de ataques de phishing bem-sucedidos em 80% e avalie o resultado pelo número de incidentes relatados.

- Exemplo: Imponha a autenticação de dois fatores para todos os funcionários nos próximos três meses.

- Exemplo: Melhore a postura de segurança da sua organização e reduza o risco de violações de dados implementando um programa de gerenciamento de vulnerabilidades nos próximos 12 meses.

- Exemplo: defina uma meta para estabelecer um plano de recuperação de desastres nos próximos seis meses que permita a restauração de sistemas críticos em até 4 horas após qualquer interrupção.

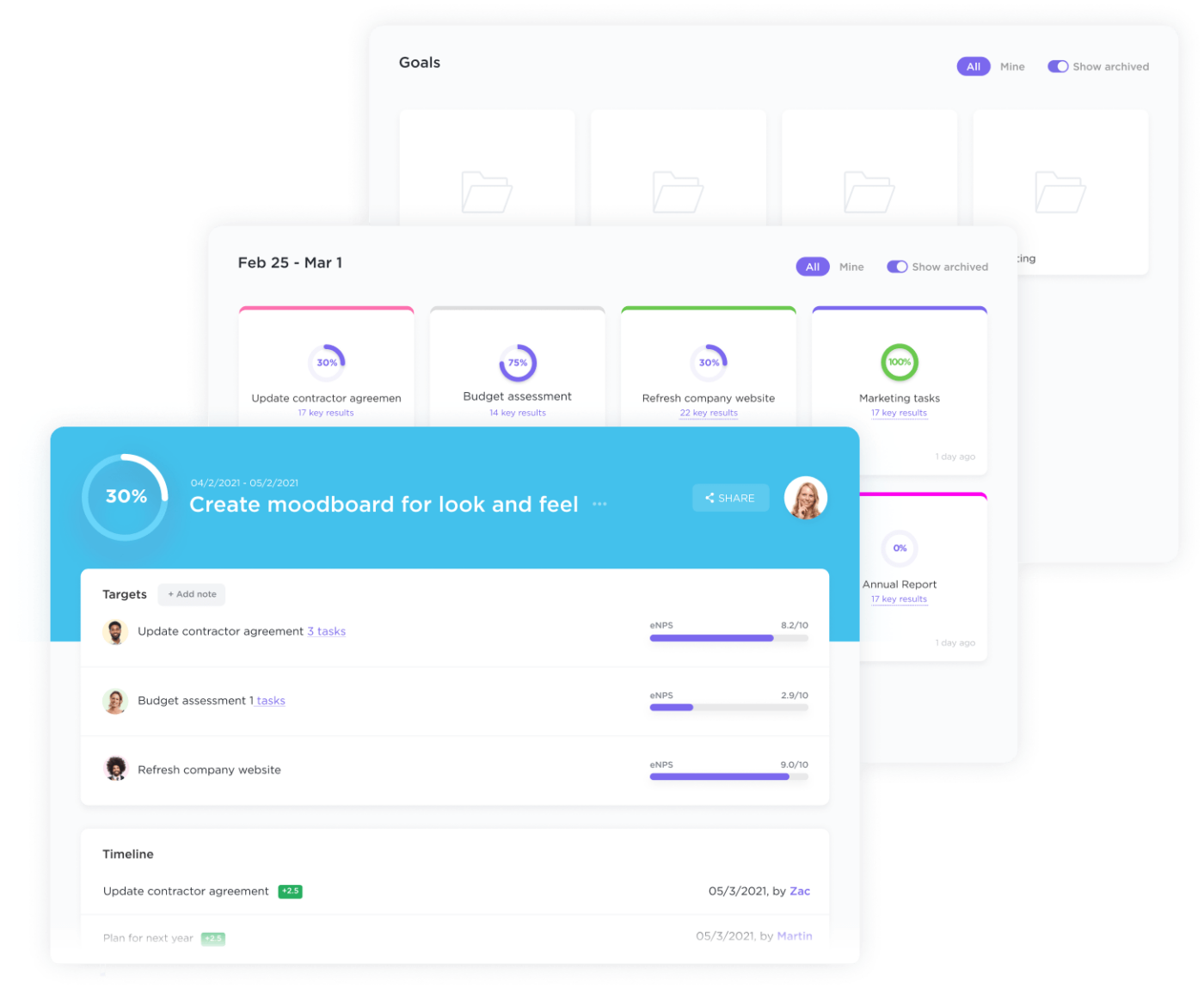

DICA PROFISSIONALMantenha suas metas organizadas e acompanhe seu progresso com o Goals no ClickUp. Crie facilmente metas rastreáveis e mantenha-se no caminho certo para atingir seus objetivos com cronogramas claros, metas mensuráveis e acompanhamento automático do progresso. Você também pode aproveitar os modelos de definição de metas para ajudá-lo a delinear suas metas mais rapidamente.

Etapa 3: Selecione uma estrutura de gerenciamento de riscos

Escolher sua estrutura de gerenciamento de riscos de segurança cibernética é essencial para criar um plano de segurança cibernética. Você pode selecionar uma das quatro estruturas mais reconhecidas: NIST, ISO, CIS e FAIR. Cada estrutura tem suas vantagens e desvantagens; estude e compare essas estruturas de gerenciamento de riscos para encontrar a que melhor atende às suas necessidades.

Estrutura de segurança cibernética do Instituto Nacional de Padrões e Tecnologia (NIST)

A Estrutura de Segurança Cibernética do NIST é uma ferramenta voluntária fornecida pelo Departamento de Comércio dos Estados Unidos para ajudar empresas de todos os tamanhos a gerenciar a segurança cibernética. As empresas podem utilizar a estrutura para abordar cinco áreas principais: identificação, proteção, detecção, resposta e recuperação.

Organização Internacional de Normalização (ISO) 27001

A ISO 27001 é uma estrutura globalmente reconhecida para gestão da segurança da informação que protege e controla sistematicamente dados confidenciais usando uma abordagem de gestão de riscos. Essa estrutura inclui um conjunto de requisitos e diretrizes para implementar um sistema de gestão da segurança da informação (ISMS) para ajudar as organizações a manter seus ativos de informação seguros. Os tópicos abordados incluem avaliação e gestão de riscos, controle de acesso, criptografia, continuidade dos negócios e conformidade.

As organizações geralmente precisam da certificação ISO 27001 para demonstrar seu compromisso com a segurança da informação aos clientes e parceiros.

Controles do Centro de Segurança da Internet (CIS)

Os Controles CIS são diretrizes que oferecem uma abordagem priorizada para gerenciar riscos de segurança cibernética. Eles incluem 20 protocolos de segurança essenciais que você pode adotar para melhorar sua postura de segurança cibernética. Esses controles são projetados com base em ameaças cibernéticas reais e oferecem uma estrutura abrangente para gerenciar e mitigar riscos cibernéticos.

Análise de fatores de risco da informação (FAIR)

O FAIR é uma estrutura quantitativa de gerenciamento de riscos que ajuda as organizações a avaliar e analisar os riscos de segurança da informação em termos financeiros. Ele fornece uma abordagem sistemática para a análise de riscos e ajuda as organizações a compreender o impacto potencial e a probabilidade de diferentes ameaças. O FAIR também ajuda as organizações a priorizar seus esforços de gerenciamento de riscos e alocar recursos de maneira eficaz.

Você ficará mais confiante na escolha da estrutura certa para personalizar sua organização ao realizar pesquisas e análises necessárias, capazes de gerenciar seus riscos de segurança cibernética com eficiência.

Etapa 4: Estabeleça um processo de gerenciamento de riscos

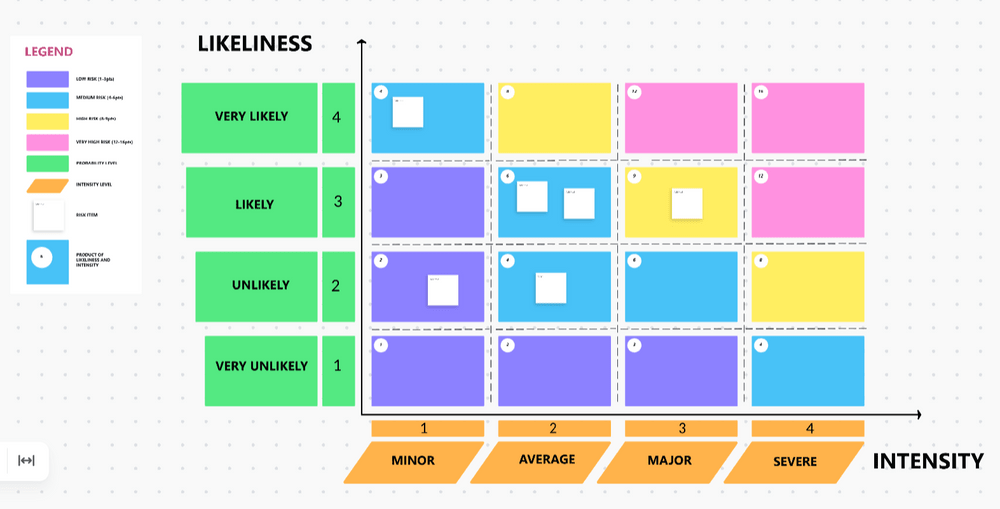

Tenha seu próprio processo de gerenciamento de riscos para ajudar a identificar possíveis riscos e prever a probabilidade de eles ocorrerem. Isso também lhe dará uma previsão de quanto dano eles causariam.

Elabore suas estratégias de implementação para reduzir e controlar riscos e monitore continuamente a eficácia. Com isso, as organizações podem minimizar proativamente os ataques cibernéticos.

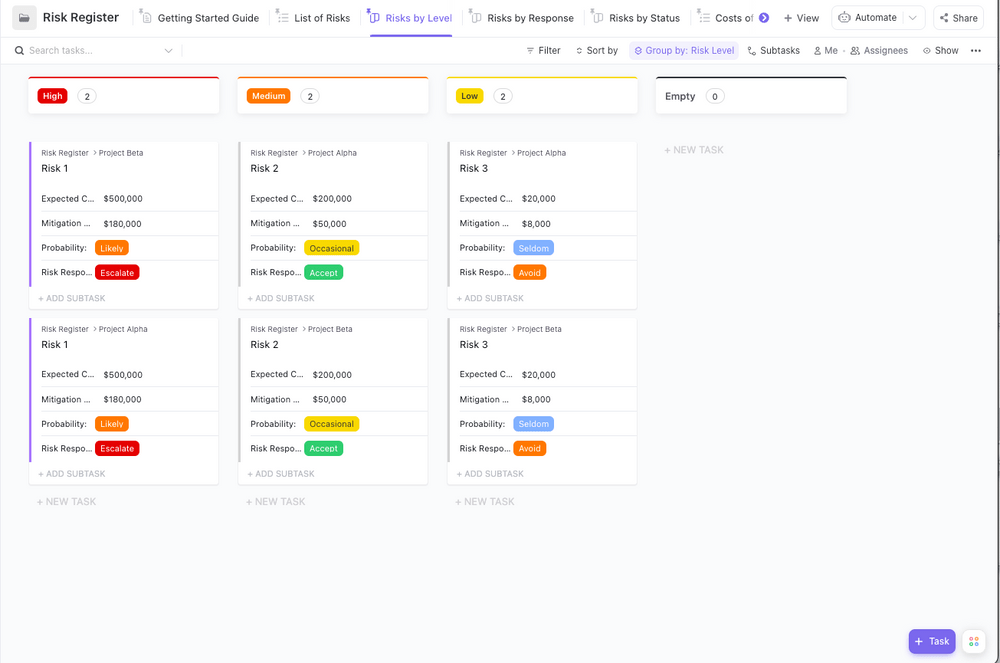

DICA PROFISSIONALGerencie seus projetos e evite riscos usando este modelo de registro de riscos da ClickUp. Este modelo vem com visualizações pré-construídas da ClickUp, campos personalizados e status personalizados para ajudar a rastrear facilmente quaisquer riscos potenciais e empregar medidas preventivas eficazes.

Etapa 5: Implemente estratégias de mitigação

Comece a gerenciar os riscos de segurança cibernética em sua organização e comece implementando estratégias de mitigação. Você pode começar a fazer isso depois de identificar e avaliar todos os riscos potenciais.

Implemente novas medidas de segurança

Ao implementar novas medidas de segurança, você incluirá instalação de software, segmentação de rede, controles de acesso, sistemas de detecção de intrusão e outros controles para ajudar a mitigar ataques cibernéticos.

Atualize as medidas de segurança existentes.

Mantenha-se atualizado com nosso cenário digital em constante mudança. Verifique periodicamente suas medidas de segurança existentes e reserve parte do orçamento para elas. Aloque um orçamento para implementar atualizações e patches de software e atualizar hardware para lidar com vulnerabilidades, melhorar o controle de acesso e fortalecer senhas e protocolos de criptografia.

Desenvolva um plano de resposta a incidentes.

Defina seus procedimentos para detectar, avaliar a gravidade e relatar incidentes. Toda organização precisa ter pessoas específicas designadas para o plano de resposta. Cada membro deve ter uma função específica designada para se comunicar com seus clientes e partes interessadas no caso de um incidente.

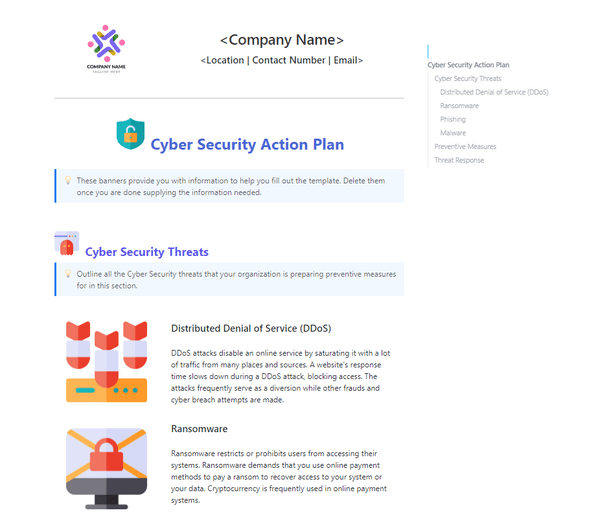

DICA PROFISSIONALOs dados são normalmente o ativo mais valioso para a maioria das organizações. Eles são fundamentais para gerar receita, tornando a proteção de dados crucial para o sucesso geral da empresa. É por isso que é importante criar um plano viável de implementação de segurança cibernética. Use o modelo de plano de ação de segurança cibernética da ClickUp para fornecer à sua equipe um esboço organizado e detalhado para seus planos de ação.

Etapa 6: Monitore e analise

Monitorar a eficácia das medidas de segurança cibernética é fundamental para garantir que elas ofereçam proteção suficiente contra ameaças emergentes, e revisar a estratégia de segurança cibernética e o plano de resposta a incidentes pode ajudar a identificar quais áreas precisam de atualizações.

Avalie regularmente o processo de gerenciamento de riscos.

Atividades como avaliações de vulnerabilidade, testes de penetração, monitoramento de registros de segurança, análise de relatórios de resposta a incidentes e treinamento para conscientização dos funcionários sobre segurança são maneiras de alcançar isso.

Avalie estratégias de mitigação

A avaliação das estratégias de mitigação será um processo contínuo, pois é inevitável que surjam novas ameaças e vulnerabilidades. Portanto, as organizações devem permanecer proativas e sempre preparadas para responder a possíveis incidentes.

Atualize a estrutura conforme necessário.

Depois que uma avaliação é realizada e quaisquer lacunas de segurança são identificadas, é fundamental atualizar a estrutura de segurança. A organização pode precisar modificar ou substituir a estrutura atual por uma mais adequada. Quaisquer modificações feitas na infraestrutura, nos aplicativos ou nos processos de negócios devem ser avaliadas quanto a possíveis riscos de segurança cibernética e integradas à estrutura existente. Quando a estrutura de segurança cibernética é atualizada e aprimorada de forma consistente, as organizações podem garantir que estão adequadamente preparadas contra ameaças cibernéticas.

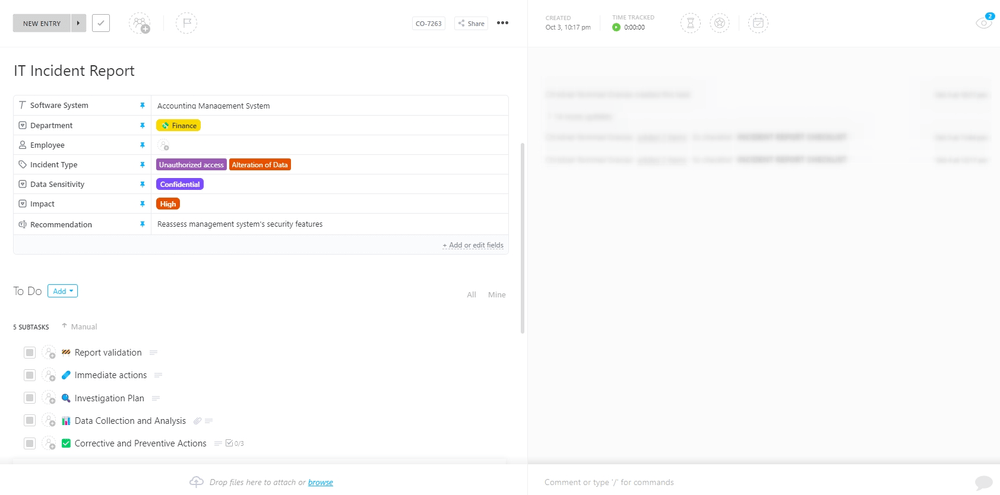

DICA PROFISSIONALMantenha-se atualizado sobre seu processo de gerenciamento de riscos e planeje, gerencie e acompanhe seu processo de segurança cibernética em um só lugar com o ClickUp, uma ferramenta de gerenciamento de projetos completa e segura. Você também terá acesso a uma biblioteca de modelos, incluindo o Modelo de Relatório de Incidente de TI do ClickUp. Use esse modelo para ajudar a registrar relatórios de incidentes e salvar registros confiáveis de todos os incidentes passados associados ao seu ambiente, que podem ser usados para avaliar a postura de segurança atual e planejar ameaças futuras de acordo.

Atualize sua segurança cibernética com uma estrutura de gerenciamento de riscos

Ao implementar uma estrutura de gerenciamento de riscos, todos os dados e informações confidenciais da sua empresa permanecem protegidos contra ameaças cibernéticas. Você também pode identificar facilmente riscos potenciais à segurança, priorizar suas ações com base em seu impacto e, o mais importante, tomar medidas para mitigá-los.

Ferramentas como o ClickUp, uma ferramenta de gerenciamento de projetos muito poderosa e segura, podem ajudar a gerenciar os protocolos e projetos da sua organização com mais eficiência. O ClickUp oferece uma ampla gama de recursos de segurança, como criptografia de dados, autenticação de dois fatores e permissões baseadas em funções. Ele protege seu trabalho e torna os membros da sua equipe responsáveis. E para provar que a segurança e a privacidade do cliente são a principal prioridade do ClickUp, ele foi aprovado nos mais altos padrões de segurança e obteve as certificações ISO 27001, ISO 27017 e ISO 27018.

Além do ClickUp, a parceria com a UpGuard, uma empresa de segurança cibernética, fornecerá uma camada extra de segurança. A plataforma da UpGuard oferece uma variedade de soluções de segurança cibernética, como gerenciamento de riscos de fornecedores, detecção de vazamento de dados e classificações de segurança. Ela permite que você gerencie seus riscos de segurança e garanta a conformidade com as regulamentações do setor.

No geral, se você deseja proteger sua empresa contra ataques online, ferramentas como ClickUp e UpGuard serão úteis. Ao tomar medidas para proteger sua organização, você pode garantir sua longevidade e crescimento.

Marites Hervas é uma profissional experiente no setor de SEO, com mais de uma década de experiência. Ela começou sua carreira como redatora de conteúdo antes de se tornar assistente administrativa em tempo integral. Nos últimos anos, ela se concentrou em desenvolver suas habilidades em marketing de divulgação e em se manter atualizada com as últimas tendências de SEO. Em 2021, ela ingressou na UpGuard como especialista em marketing de crescimento, trazendo seu amplo conhecimento e experiência para a equipe.