O gerenciamento de projetos envolve muitas responsabilidades, prazos, turnos noturnos e muito café.

Felizmente, você pode se manter à frente do jogo com uma ajudinha do seu amigo: o software de gerenciamento de projetos.

Com isso em mente, a comunicação nunca foi tão simples, fácil ou rápida, levando a uma equipe mais produtiva e bem-sucedida.

O gerenciamento remoto de projetos ajuda os gerentes de projeto a conectar equipes híbridas e garantir que todos trabalhem juntos para atingir os objetivos do projeto. Nesse sentido, não é diferente de gerenciar qualquer outro projeto, exceto que o projeto é realizado remotamente.

Além disso, gerenciar e operar uma equipe remota traz uma questão delicada: *aumento do risco de crimes cibernéticos.

Dito isso, vamos dar uma olhada nas cinco maiores ameaças à segurança cibernética que os gerentes de projeto enfrentam atualmente e nas dez maneiras de combatê-las!

As 5 maiores ameaças à segurança cibernética

A segurança cibernética pode fazer o sucesso ou o fracasso de uma empresa.

As empresas funcionam com base em dados, e os dados são o ativo mais valioso da empresa. No entanto, no mundo digital de hoje, os dados se tornaram mais vulneráveis a ataques cibernéticos e, com os arranjos de trabalho híbrido e remoto, essa vulnerabilidade é ainda maior.

O aumento das violações de dados e dos ataques cibernéticos pode ser atribuído à falta de proteção de dados, às consequências de uma pandemia global e ao aumento da sofisticação das explorações. As empresas estão agora mais conscientes do que nunca dos problemas que as violações de dados podem causar.

Uma das violações de dados que abriu caminho para a nova legislação da UE foi o caso Wonga Loans. Essa empresa de empréstimos consignados sofreu uma violação de dados significativa em 2017, que expôs as informações bancárias de 250.000 clientes.

Aqui estão as ameaças cibernéticas mais significativas que você deve conhecer e dicas sobre como evitá-las.

1. Homem no meio

Imagine este cenário: você e seu colega estão conversando por meio de uma plataforma segura, mas alguém está ouvindo sua conversa e enviando mensagens falsas para seu colega em seu nome. Nossa!

A ideia por trás disso é que os hackers obtêm acesso a dados pessoais e confidenciais e manipulam as mensagens.

Isso pode acontecer se você usar uma rede Wi-Fi pública não segura. Quando o hacker está dentro do local inseguro, ele obtém acesso e envia malware para encontrar dados confidenciais. Ele também pode se passar por um cliente, um parceiro de negócios ou qualquer outra pessoa.

Exemplo de um ataque man-in-the-middle

Recentemente, um agente mal-intencionado obteve 500 certificados para sites como Google, Skype e outros sites proeminentes graças a um hack no site de registro holandês DigiNotar. Usando esses certificados, o invasor se passou por sites confiáveis em um ataque MITM e roubou os dados dos usuários, induzindo-os a fornecer suas credenciais em sites espelho. A violação acabou afetando cerca de 300.000 contas do Gmail iranianas e levou a DigiNotar à falência.

2. Injeção clássica de SQL

Digamos que você esteja se preparando para as férias e queira comprar um vestido havaiano. Você abre o navegador da web e digita “vestidos havaianos” na barra de pesquisa. Se a barra de pesquisa estiver infectada por um código malicioso, ela ainda exibirá uma lista de vestidos havaianos, mas usará sua pergunta para encontrar suas informações pessoais. ?

Um hacker usa um trecho de código SQL para alterar um banco de dados e obter acesso a informações potencialmente importantes em um ataque cibernético conhecido como injeção SQL. Como ele pode ser usado em qualquer aplicativo ou site da web que utilize um banco de dados baseado em SQL, é um dos tipos de ataque mais comuns e perigosos.

Exemplo de um ataque SQL

Algumas vítimas desse tipo de ataque cibernético incluem Sony Pictures, Target, LinkedIn e Epic Games. O caso da Cisco de 2018 é um dos ataques mais conhecidos. Eles encontraram uma vulnerabilidade de injeção SQL no Cisco Prime License Manager.

Os invasores conseguiram obter acesso shell aos sistemas onde o gerenciamento de licenças estava implantado. Mas não se preocupe. Desde então, a Cisco conseguiu corrigir o problema.

Embora esse bug já seja antigo o suficiente para beber, ainda não conseguimos eliminá-lo de vez. Ele é considerado uma das ameaças cibernéticas mais antigas e, mesmo assim, ainda causa muitos problemas.

3. O crescimento do malware

Tudo é diversão e jogos até você baixar um malware e ajudar os hackers a obter todos os seus dados pessoais. Malware resume todos os arquivos ou programas que causam danos e abrange worms, trojans, vírus e ransomware.

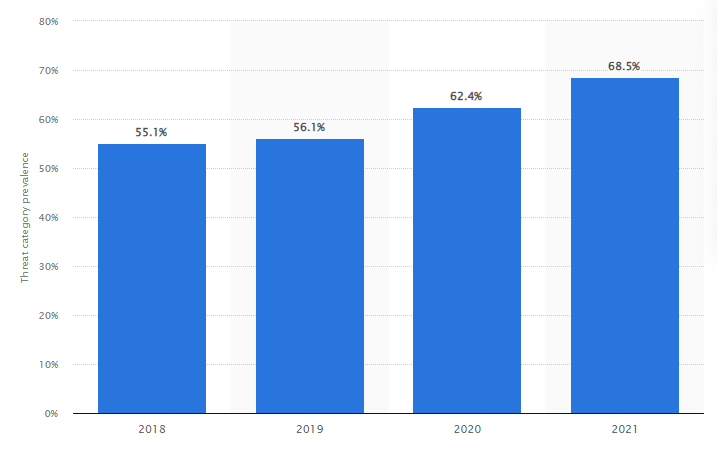

Em 2021, 68,5% das empresas sofreram ataques de malware. Os relatórios mostram que o aumento foi causado pelo surto da COVID-19.

Além disso, os criminosos abandonaram as campanhas automatizadas de ransomware que se concentravam na escala para extorsões mais direcionadas contra empresas bem estabelecidas. Devido a essa mudança, o ransomware se tornou mais lucrativo, acabando por chamar a atenção de gangues criminosas.

O aumento do uso dessa nova técnica de extorsão fez com que o surto de ransomware se agravasse.

Exemplo de um ataque de malware

Um dos ataques mais famosos foi o ataque do ransomware WannaCry, que conseguiu infectar mais de 230.000 computadores em um dia e resultou em uma perda de US$ 4 bilhões.

4. Técnicas sofisticadas de phishing

O phishing é uma forma de engenharia social em que um invasor envia uma mensagem falsa com o objetivo de induzir a pessoa a fornecer informações pessoais ou instalar software malicioso na infraestrutura da vítima.

Exemplo de uma técnica de phishing

A Ubiquiti Networks, infelizmente, sofreu um ataque de phishing em 2015 que custou à empresa US$ 46,7 milhões. O invasor autorizou o diretor de contabilidade da empresa a fazer uma série de transferências para finalizar uma aquisição secreta.

O hacker se passou pelo CEO e pelo advogado da empresa. A empresa fez 14 transferências bancárias durante um período de 17 dias para contas na Polônia, Hungria, China e Rússia.

A Ubiquiti tomou conhecimento do problema depois de receber um aviso do FBI de que sua conta bancária em Hong Kong poderia ter sido alvo de fraude. Isso permitiu que a empresa suspendesse todas as transferências futuras e envidasse todos os esforços para recuperar o máximo possível dos US$ 46,7 milhões, cerca de 10% do caixa da empresa, que haviam sido roubados.

5. Ataques frequentes de negação de serviço

Esse tipo de ataque cibernético pode causar o desligamento da rede e torná-la inacessível aos usuários. Os hackers podem ter objetivos políticos ou sociais, por exemplo, lançar uma campanha contra uma empresa cujas atividades eles não apreciam.

Às vezes, os hackers usam ataques DDoS apenas por diversão e para se gabar das técnicas mais recentes que desenvolveram para derrubar um sistema.

Exemplo de um ataque de negação de serviço

Em fevereiro de 2020, a Amazon Web Services foi alvo de um ataque DDoS em grande escala. Esse foi o ataque DDoS mais grave da história recente e utilizou um método chamado reflexão CLDAP (Connectionless Lightweight Directory Access Protocol) para atingir um cliente não identificado da AWS.

A quantidade de dados enviados para o endereço IP da vítima é aumentada em 56 a 70 vezes usando essa técnica, que depende de servidores CLDAP de terceiros vulneráveis. O ataque atingiu um pico surpreendente de 2,3 gigabytes por segundo ao longo de três dias.

10 maneiras de lidar com ameaças à segurança cibernética

Os hackers estão se tornando cada vez mais criativos e nos deixando preocupados.

Para ajudá-lo a combater essas ameaças, aqui estão dez maneiras de ajudar a defender e proteger sua empresa contra possíveis ameaças cibernéticas.

1. Escolha uma ferramenta segura de gerenciamento de projetos e um serviço de armazenamento em nuvem

As ferramentas de gerenciamento de projetos são indispensáveis hoje em dia, especialmente para acompanhar o andamento do seu projeto e melhorar a comunicação da equipe. No entanto, nem todas as ferramentas de trabalho disponíveis atualmente são seguras.

Quando dizemos “seguro”, nos referimos a uma plataforma com as medidas de autorização adequadas para minimizar vazamentos de informações.

O ClickUp é uma das ferramentas de colaboração mais seguras disponíveis atualmente. Ele oferece um ambiente seguro, ao mesmo tempo em que leva em consideração o desempenho do aplicativo e a experiência geral do usuário.

Na verdade, a empresa tem obtido continuamente as certificações SOC 2, ISO 27001, ISO 27017 e ISO 27018. Essas certificações ISO comprovam o compromisso da ClickUp em manter os dados de seus clientes protegidos e sua preparação para oferecer suporte a clientes de todos os tamanhos em todo o mundo.

Confira seus recursos de segurança:

- A autenticação de dois fatores protege seu espaço de trabalho contra acessos não autorizados.

- Todas as conversas nos aplicativos online do ClickUp são protegidas por criptografia SSL de 256 bits.

- Permissões personalizadas para dar a cada membro da equipe seu próprio conjunto de permissões, para que vejam apenas as informações de que precisam.

- Controle quem vê o quê e quem é adicionado ao seu espaço de trabalho com a privacidade de espaços, pastas e listas.

Você também precisa de um serviço em nuvem onde possa manter seus dados vitais em um local centralizado altamente seguro que sua equipe de segurança cibernética possa monitorar.

A Internxt é uma plataforma de armazenamento em nuvem descentralizada que integra compartilhamento de arquivos ponto a ponto, blockchain e criptografia de ponta a ponta. Seus arquivos são armazenados em partes fragmentadas em servidores localizados em diferentes países, tornando-os ainda mais privados e seguros.

Estas são as suas características:

- Os links criptografados de ponta a ponta tornam o compartilhamento de arquivos seguro, privado e simples.

- Use tokens para pagar por serviços de armazenamento em nuvem e computação em nuvem. Os clientes também podem ganhar descontos e produtos gratuitos usando os tokens.

- Seus arquivos enviados serão criptografados no lado do cliente antes de serem divididos em pequenos pedaços. Somente você terá acesso à chave de criptografia que permitirá recuperar os dados fragmentados.

Quando esse tipo de serviço em nuvem se une a um aplicativo de gerenciamento como o ClickUp, a segurança do seu projeto, mas também a produtividade e a colaboração da equipe, ficam sob controle.

Juntos, Internxt e ClickUp são a sua Área 51! ?

2. Aborde os requisitos de segurança da informação desde o início do projeto

Se você deseja garantir o sucesso do projeto, deve se esforçar para estabelecer as necessidades de segurança da informação desde o início e, em seguida, certificar-se de que os processos adequados estejam em vigor.

Se os requisitos de segurança não forem abordados com antecedência suficiente no ciclo do projeto, eles podem ter uma influência significativa nos marcos e no escopo do projeto quando surgirem. E acredite, eles surgirão!

Garanta que a segurança da informação seja tratada como uma preocupação contínua e gerenciada como tal ao longo do ciclo de vida do projeto.

3. Contrate profissionais especializados em segurança online

Melhore os processos do seu projeto adicionando funções de segurança ao projeto e atribuindo responsabilidades.

Uma equipe de segurança experiente e bem informada é um grande trunfo. Ela pode aconselhá-lo sobre como os requisitos de segurança afetam o planejamento e os recursos do projeto, bem como sobre o tipo de monitoramento necessário.

Gerente de segurança e analista de segurança são atualmente duas das posições mais procuradas na área de segurança cibernética.

Os analistas de segurança são responsáveis por impedir violações e reparar quaisquer danos causados por ataques anteriores. Os gerentes de segurança, por outro lado, são responsáveis por desenvolver planos de segurança e implementar políticas para proteger informações confidenciais.

4. Use tecnologia antivírus e VPN

Use redes privadas virtuais (VPNs) confiáveis para proteger seus computadores e smartphones. Elas protegem sua identidade de órgãos governamentais e hackers e ocultam seus endereços IP e dados. A VPN impede que hackers espionem suas atividades online.

O software antivírus também é essencial. Esse software é um conjunto de programas projetados para detectar e prevenir vírus de software, como adware, trojans, worms, etc.

Os ladrões de dados vão achar você muito menos interessante com essas duas proteções.

Não estou dizendo que isso irá protegê-lo de qualquer dano ou perigo, mas com certeza ajuda.

A VPN lhe dará alguns superpoderes indetectáveis. ?

5. Proteja o acesso de terceiros e fornecedores

Os riscos de fornecedores terceirizados se enquadram em três categorias: operacionais, transacionais e de conformidade/regulamentares.

Aqui estão algumas maneiras de proteger a empresa contra perigos e riscos de terceiros:

- Dedique um tempo extra para pesquisar um fornecedor terceirizado. Isso pode evitar que sua empresa corra riscos no futuro.

- Mantenha um registro de todas as situações que possam ter impacto sobre seus fornecedores.

- O monitoramento de prestadores de serviços terceirizados deve incluir problemas de exposição de dados. Os dados de uma organização podem ser expostos devido a dispositivos mal configurados e campanhas direcionadas.

6. Escolha fontes confiáveis

Manter-se fiel a fontes conhecidas e confiáveis é uma maneira de lidar com as ameaças cibernéticas. Isso significa conectar-se a fornecedores de serviços e produtos confiáveis e usar apenas métodos de pagamento e sites confiáveis.

Lembre-se de que, se algo parece bom demais para ser verdade, provavelmente é, e se algo não parece certo, provavelmente não é. ?

Existem algumas maneiras de verificar se uma fonte é confiável ou não.

- Nome de domínio: observe as três letras que seguem o nome de domínio do site, como “.edu”, “.gov”, “.org” e “.com”. Sites que terminam em “.edu” e “.gov” são geralmente confiáveis.

- Fonte: Existe uma lista de autores do artigo ou estudo? Se sim, eles fornecem citações ou links para fontes confiáveis, ou estão simplesmente apresentando suas próprias opiniões sem fornecer nenhuma evidência para sustentá-las? Eles têm um currículo disponível?

- Informações adicionais: tente usar outros sites confiáveis para verificar a integridade e a veracidade das informações que você encontrar. Pode ser necessário fazer pesquisas adicionais se você descobrir um site confiável que conteste sua fonte primária.

7. Escolha fontes confiáveis

Existem também ameaças à segurança dos dados que migram de computador para computador, e não apenas ataques cibernéticos online. Elas podem rastrear um laptop e invadi-lo sem que você perceba. Esses worms e cavalos de Troia deixam suas marcas por toda parte.

A instalação de um firewall é fundamental para a segurança dos dados. Um firewall protege sua rede controlando o tráfego da Internet. Ele protege seu computador ou rede contra hackers ou tráfego de rede desnecessário e cria um perímetro de segurança ao redor do seu computador ou rede para bloquear dados recebidos potencialmente perigosos.

Além disso, esse sistema pode filtrar o tráfego malicioso de saída. Ao fazer isso, os firewalls diminuem a possibilidade de que os dispositivos protegidos por eles se juntem a uma botnet – uma grande coleção de dispositivos conectados à Internet controlados por invasores.

Existem cinco tipos de firewalls: firewall de filtragem de pacotes, gateway de nível de circuito, gateway de nível de aplicativo, firewall de inspeção stateful e firewall de última geração — o melhor para a segurança cibernética é o firewall de nível de aplicativo. Ele pode restringir o acesso a sites perigosos e impedir o vazamento de dados confidenciais.

8. Introduza testes de segurança cibernética

Você deve considerar a implementação de testes de segurança cibernética e a verificação completa de todas as conexões entre os sistemas de TI e a Internet. Sem testar os pontos fracos, qualquer pessoa pode acessar um banco de dados ou infraestrutura de rede e causar estragos com tempo suficiente.

Você também deve testar o comportamento dos seus funcionários e os procedimentos gerais durante toda a fase de gerenciamento do projeto. Examine como as permissões são concedidas aos ativos da empresa e crie regras para proteger os dados confidenciais da forma mais segura possível.

9. Implemente o gerenciamento de senhas e a autenticação multifatorial

Uma senha comprometida permite que hackers ou cibercriminosos invadam um sistema e roubem dados.

Uma senha se torna mais difícil de adivinhar com pelo menos dez caracteres; combine-os com números, símbolos ou caracteres maiúsculos e minúsculos, e você terá uma senha segura.

Lembre-se de sempre verificar a dificuldade da sua senha antes de usá-la!

Além disso, habilite a autenticação multifatorial. Embora a autenticação multifatorial deva ser normal em todos os momentos, ela é especialmente importante quando seu parceiro terceirizado trabalha remotamente e acessa a rede usando dispositivos desconhecidos.

Para reduzir o roubo de credenciais, elas devem ser exclusivas para cada usuário individual. As credenciais não devem ser repassadas a um substituto de um ex-funcionário. Em vez de SMS ou e-mail, considere o uso de um segundo ou terceiro fator que sua empresa possa gerenciar, como cartões de identificação por radiofrequência (RFID) ou biometria. Quando seu relacionamento comercial terminar, sempre feche a conta.

10. Atualize o software regularmente

Atualizar o software regularmente ajudará a proteger contra vulnerabilidades de segurança, melhorar o desempenho e fornecer acesso aos recursos mais recentes e correções de bugs.

A verificação regular de ameaças potenciais também é essencial para identificar qualquer atividade maliciosa ou comportamento suspeito em seu sistema. É importante manter seu software atualizado para reduzir o risco de ser vítima de qualquer ataque malicioso.

Relacionado: Modelos de gerenciamento de riscos

Reforce sua segurança online com ferramentas seguras

Para ajudar a combater as ameaças cibernéticas e as vulnerabilidades online, é fundamental escolher uma ferramenta de gerenciamento de projetos que seja comprovadamente segura e protegida. Se você não está confiante com sua ferramenta de trabalho atual, então é hora de mudar. Incorpore uma forte segurança cibernética e armazenamento digital seguro em todos os aspectos do seu próximo projeto — o ClickUp e o Internxt podem ajudar nisso ? ?

Autor convidado:

Mia Naumoska é diretora de marketing da Internxt, um serviço de armazenamento em nuvem de conhecimento zero baseado na melhor privacidade e segurança da categoria.