A Wiz oferece visibilidade sólida, mas deixa a desejar em remediação em tempo real, telemetria no nível do host ou análise de tráfego de rede?

É seguro dizer que você não é o único a perceber as lacunas.

À medida que os ambientes de nuvem se tornam cada vez mais complexos, as equipes de segurança precisam de ferramentas que identifiquem riscos e ajudem a mitigá-los.

Esta publicação do blog detalha alguns dos melhores concorrentes da Wiz que preenchem essas lacunas. Fique até o final para ver como o ClickUp (sim, a plataforma de produtividade!) oferece suporte à colaboração eficiente em segurança na nuvem. 🔐

O que você deve procurar nos concorrentes da Wiz?

Ao explorar as principais alternativas ao Wiz, comece por identificar as lacunas específicas na gestão do seu projeto de cibersegurança. A solução certa irá abordar diretamente essas lacunas e reforçar a sua estratégia global de segurança. Aqui estão algumas funcionalidades a ter em conta:

- Telemetria de host baseada em agente: procure concorrentes da Wiz que implantem agentes leves para capturar atividades de processos, arquivos e registros para uma análise forense mais rica

- Fluxos de trabalho de correção automatizados: priorize plataformas que se integram a sistemas de tickets e aplicam automaticamente correções ou atualizações de políticas

- Análise de tráfego de rede: escolha ferramentas que incorporam inspeção contínua de tráfego e detecção de anomalias em nuvens privadas virtuais (VPCs)

- Engano e honeypots: Avalie soluções com implantação nativa de honeypots para capturar invasores e descobrir movimentos laterais

- SBOM avançado e verificação da cadeia de suprimentos: considere fornecedores que mapeiam a lista completa de materiais de software (SBOM) e sinalizam vulnerabilidades upstream

- Painel e relatórios personalizados: identifique alternativas ao Wiz com widgets de arrastar e soltar, métricas personalizadas e relatórios com marca branca

- Suporte local e legado: Escolha um fornecedor com agentes na nuvem e locais para obter cobertura uniforme em ambientes híbridos ou legados

🧠 Curiosidade: Em 2013, a AWS assinou um contrato de US$ 600 milhões com a CIA, preparando o terreno para a adoção segura da nuvem no setor público. Foi o início do ecossistema GovCloud, que hoje está em franca expansão.

Concorrentes da Wiz em resumo

Aqui está uma tabela comparando todos os concorrentes e alternativas da Wiz. 📊

| Ferramenta | Melhor para | Melhores recursos | Preços* |

| Palo Alto Prisma Cloud | Segurança na nuvem de ponta a ponta e DevSecOps para organizações de médio porte e grandes empresas | Gerenciamento da postura de segurança na nuvem (CSPM), proteção de carga de trabalho na nuvem (CWPP), gerenciamento de direitos de infraestrutura na nuvem (CIEM), priorização de riscos com IA | Preços personalizados |

| Lacework | Detecção de anomalias comportamentais com polígrafo e visibilidade completa para organizações de médio porte e grandes empresas | Detecção de anomalias baseada em comportamento, priorização de riscos, verificações automatizadas de conformidade | Preços personalizados |

| Orca Security | Gerenciamento de vulnerabilidades sem agente para pequenas e médias empresas com ambientes multicloud | Priorização rica em contexto, visualização do caminho do ataque, tecnologia SideScanning | Preços personalizados |

| Tenable | Gerenciamento abrangente de vulnerabilidades em ambientes na nuvem e locais para empresas | CSPM, verificação unificada de vulnerabilidades, segurança de infraestrutura como código (IaC) | Preços personalizados |

| Aqua Security Software | Segurança nativa da nuvem para todo o ciclo de vida para equipes de TI de pequeno a médio porte e equipes de DevOps com necessidades de segurança de contêineres | Proteção de contêineres e tempo de execução do Kubernetes, cargas de trabalho sem servidor, integração de pipeline de CI/CD | Preços personalizados |

| Microsoft Defender para nuvem | Gerenciamento de segurança para empresas de médio porte em ambientes de nuvem baseados em Microsoft | CSPM e CWP nativos com alertas centralizados, padrões regulatórios e relatórios integrados, integração com o Azure | Preços personalizados |

| Qualys | Verificação de segurança com e sem agente para empresas e grandes equipes de desenvolvedores | Proteção híbrida de ativos (nuvem + legado), relatórios centralizados, CSPM para multinuvem | Preços personalizados |

| Check Point | Segurança integrada e gerenciamento de postura para empresas de médio porte e grandes corporações | CSPM, prevenção de ameaças nativas da nuvem, segurança sem servidor, suporte a API de terceiros | Preços personalizados |

| Sysdig | Operações DevSecOps com uso intensivo de Kubernetes para pequenas e médias empresas | Análise forense de incidentes com eBPF, detecção de ameaças em tempo real, priorização de vulnerabilidades | Preços personalizados |

| Snyk | Segurança com foco no desenvolvimento para código, contêineres e IaC para grandes equipes de desenvolvedores e empresas | Segurança shift-left, fluxos de trabalho com foco no desenvolvedor, integração CI/CD, | Plano gratuito disponível; planos pagos a partir de US$ 25/mês |

Os 10 melhores concorrentes e alternativas da Wiz

Agora, vamos nos aprofundar nos melhores concorrentes da Wiz. 👇

Como analisamos softwares na ClickUp

Nossa equipe editorial segue um processo transparente, baseado em pesquisas e independente de fornecedores, para que você possa confiar que nossas recomendações são baseadas no valor real do produto.

Aqui está um resumo detalhado de como analisamos softwares na ClickUp.

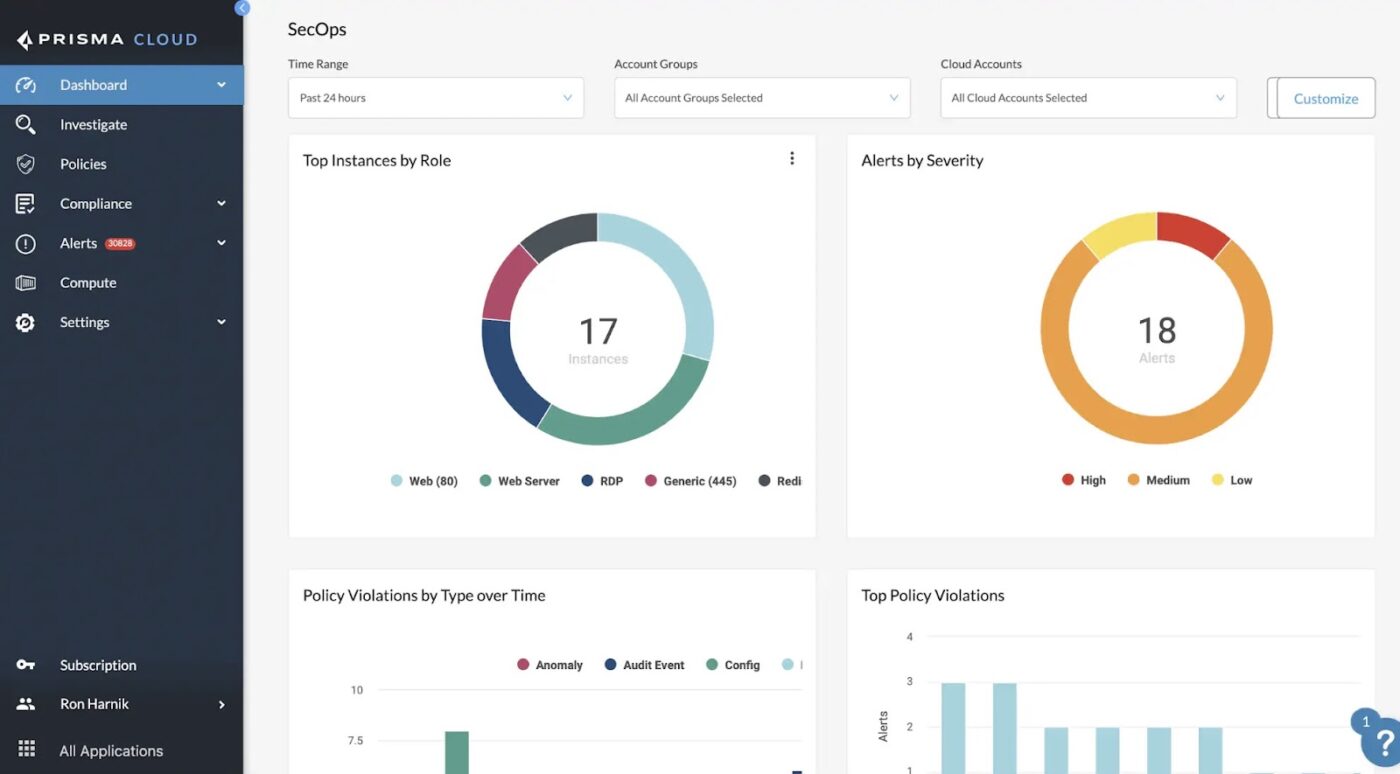

1. Palo Alto Prisma Cloud (ideal para segurança em nuvem de ponta a ponta e integração DevSecOps)

O Prisma Cloud da Palo Alto Networks é uma plataforma abrangente de proteção de aplicativos nativos da nuvem (CNAPP) projetada para proteger aplicativos durante todo o seu ciclo de vida, do código à nuvem.

Usando uma combinação de aprendizado de máquina, análise avançada e Precision AI, ele verifica continuamente a infraestrutura, o código do aplicativo e as cargas de trabalho para detectar configurações incorretas, violações de políticas e ameaças ativas.

Ele também se integra ao ecossistema de segurança mais amplo da Palo Alto, incluindo Cortex XDR e WildFire, facilitando a criação de uma estratégia de segurança unificada.

Principais recursos do Palo Alto Prisma Cloud

- Proteja a infraestrutura entre provedores usando o gerenciamento de postura de segurança na nuvem (CSPM) para detectar configurações incorretas, desvios e violações de políticas

- Proteja cargas de trabalho e contêineres com a proteção de carga de trabalho na nuvem (CWP), incluindo varredura sem agente para VMs, ambientes sem servidor e Kubernetes

- Fortaleça seus pipelines de CI/CD por meio de segurança de código integrada, varredura de IaC, análise de composição de software e detecção de segredos antes do tempo de execução

- Obtenha visibilidade e controle profundos sobre os ativos em ambientes multicloud e híbridos

Limitações do Palo Alto Prisma Cloud

- Envolve uma configuração inicial complexa e demorada, especialmente sem experiência prévia com as ferramentas da Palo Alto

- Lacunas na documentação, especialmente para casos de uso avançados e exemplos de implementação no mundo real

Preços do Palo Alto Prisma Cloud

- Preços personalizados

Avaliações e comentários sobre o Palo Alto Prisma Cloud

- G2: 4,4/5 (mais de 390 avaliações)

- Capterra: Avaliações insuficientes

O que os usuários reais estão dizendo sobre o Palo Alto Prisma Cloud?

Veja o que uma avaliação da G2 disse sobre este concorrente da Wiz:

O que mais gosto no Prisma Access é sua capacidade de fornecer segurança consistente na nuvem para todos os usuários, independentemente da localização. A integração com outras ferramentas da Palo Alto Networks, como Cortex e Panorama, facilita o gerenciamento e o monitoramento da postura de segurança a partir de um painel centralizado.

O que mais gosto no Prisma Access é sua capacidade de fornecer segurança consistente na nuvem para todos os usuários, independentemente da localização. A integração com outras ferramentas da Palo Alto Networks, como Cortex e Panorama, facilita o gerenciamento e o monitoramento da postura de segurança a partir de um painel centralizado.

🔍 Você sabia? No início da década de 1990, os sites eram principalmente HTTP. Foi somente em 1994 que a Netscape introduziu o HTTPS para criptografar o tráfego do navegador, dando início às primeiras discussões sobre segurança na web.

2. Lacework (ideal para ambientes em nuvem com necessidades de conformidade)

O Lacework FortiCNAPP ajuda as equipes a conectar sinais de risco na nuvem com detecção de ameaças em tempo real, seja analisando configurações incorretas ou determinando como armazenar informações de clientes com segurança. Ele cria uma visão integrada das vulnerabilidades, configurações incorretas e ameaças ativas em todo o seu ambiente de nuvem.

Com suporte nativo para AWS, Azure e Google Cloud, a plataforma analisa continuamente as atividades para detectar sinais precoces de ransomware, cryptojacking e credenciais comprometidas.

Principais recursos do Lacework

- Detecte ataques de dia zero com antecedência com a Plataforma de Dados Polygraph® , que revela anomalias comportamentais e padrões de ameaças

- Descubra riscos de identidade com o CIEM, que pontua permissões e sinaliza funções com privilégios excessivos em todas as nuvens

- Simplifique a correção com insights automatizados sobre configurações incorretas, vulnerabilidades e violações de políticas

- Mude para a esquerda com segurança IaC integrada, SAST e análise de composição de software (SCA) para detectar problemas antes da implantação

- Automatize verificações de conformidade e relatórios para vários padrões do setor

Limitações do Lacework

- Não possui rastreamento de correção em tempo real; problemas fechados levam mais de 24 horas para desaparecer

- Os usuários consideram a configuração de alertas difícil e desejam melhores integrações com Slack, Datadog, ferramentas SIEM e plataformas de tickets

Preços da Lacework

- Preços personalizados

Avaliações e comentários sobre a Lacework

- G2: 4,4/5 (mais de 380 avaliações)

- Capterra: Avaliações insuficientes

📮 ClickUp Insight: 74% dos funcionários usam duas ou mais ferramentas apenas para encontrar as informações de que precisam, alternando entre e-mails, chats, notas, ferramentas de gerenciamento de projetos e documentação. Essa constante mudança de contexto desperdiça tempo e diminui a produtividade. Como um aplicativo completo para o trabalho, o ClickUp unifica todo o seu trabalho — e-mails, chats, documentos, tarefas e notas — em um único espaço de trabalho pesquisável, para que tudo esteja exatamente onde você precisa.

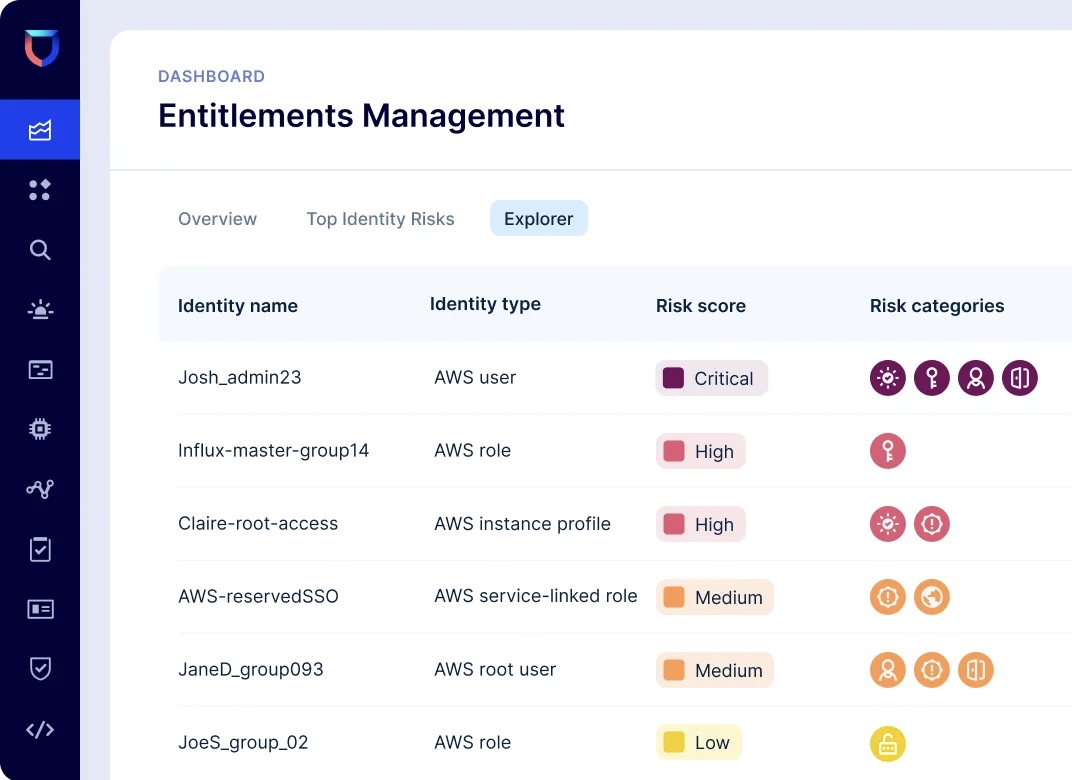

3. Orca Security (ideal para implantação rápida em ambientes multicloud)

A Orca Security oferece às equipes visibilidade profunda de todas as camadas do ambiente de nuvem, sem a sobrecarga de instalar agentes. Ela correlaciona automaticamente riscos, como configurações incorretas, APIs expostas, problemas de identidade e vulnerabilidades, para revelar as ameaças mais críticas.

Esta ferramenta combina telemetria em tempo real, comunicação profissional, priorização avançada de riscos e amplo suporte à conformidade em uma única interface.

Seu foco em “combinações tóxicas” ajuda as equipes a priorizar 1% dos alertas que realmente importam, eliminando o ruído frequentemente associado às ferramentas de segurança na nuvem.

Melhores recursos da Orca Security

- Implante a varredura sem agente com o SideScanning™ para obter visibilidade instantânea das cargas de trabalho, riscos e configurações

- Ative o Orca Sensor para proteção em tempo de execução, permitindo detecção e investigação em tempo real usando observabilidade leve em nível de kernel

- Imponha a conformidade em escala usando mais de 100 estruturas regulatórias prontas para uso, incluindo CIS Benchmarks, PCI DSS, HIPAA e SOC 2

- Reduza as despesas operacionais e o impacto no desempenho dos ambientes de produção

Limitações da Orca Security

- A verificação sem agente pode deixar passar informações mais detalhadas sobre o tempo de execução em comparação com os concorrentes da Wiz baseados em agente

- Carece de recursos robustos de shift-left. Não há integrações IDE/CLI conhecidas para fluxos de trabalho de desenvolvedores

Preços da Orca Security

- Preços personalizados

Classificações e avaliações da Orca Security

- G2: 4,6/5 (mais de 200 avaliações)

- Capterra: 4,8/5 (mais de 50 avaliações)

O que os usuários reais estão dizendo sobre a Orca Security?

Um usuário compartilhou esta avaliação no Capterra:

O Orca é uma abordagem sem agente para VMS. Isso significa que não há impacto para o usuário nem degradação do desempenho. Sua equipe de operações não precisa gerenciar a implantação de agentes, nem atualizações/tempo de inatividade. […] O produto é relativamente novo e muitas dessas melhorias estão sendo trabalhadas.

O Orca é uma abordagem sem agente para VMS. Isso significa que não há impacto para o usuário nem degradação do desempenho. Sua equipe de operações não precisa gerenciar a implantação de agentes, nem atualizações/tempos de inatividade. [...] O produto é relativamente novo e muitas dessas melhorias estão sendo trabalhadas.

🧠 Curiosidade: O conceito de “confiança zero” foi criado pelo analista da Forrester John Kindervag, que sugeriu que as organizações nunca deveriam confiar em nenhuma rede por padrão. Levou mais de uma década (e algumas violações dolorosas) para que a ideia se tornasse popular.

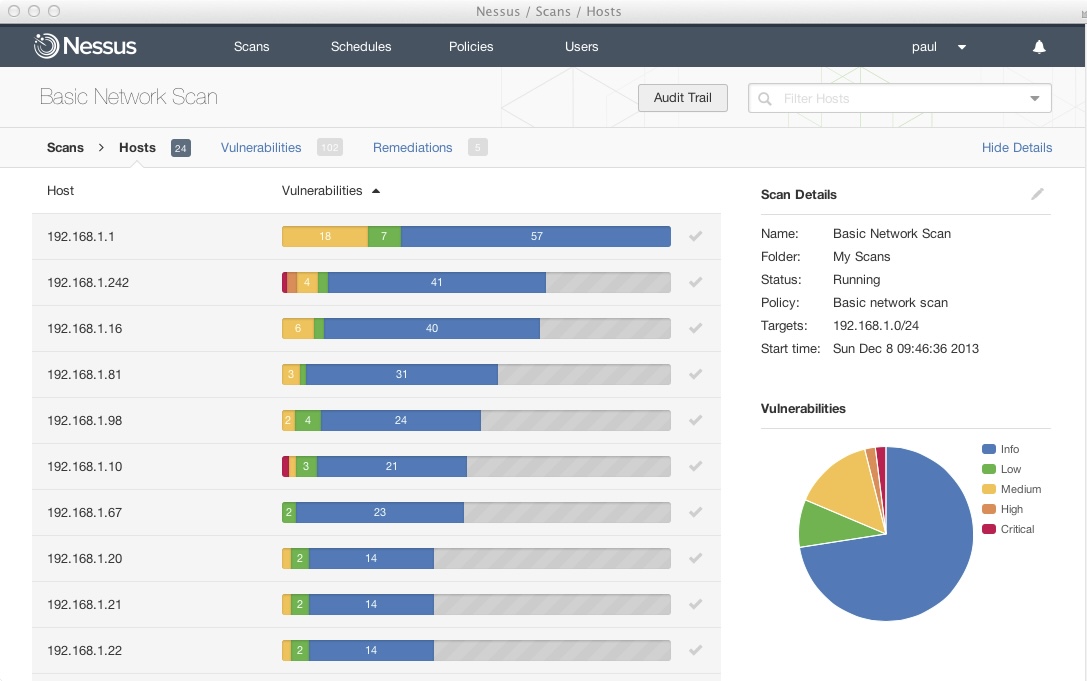

4. Tenable (Melhor para varredura unificada de vulnerabilidades)

A Tenable oferece uma abordagem consolidada para proteger ambientes híbridos e multicloud por meio de sua plataforma de gerenciamento de exposição, Tenable One. Em vez de tratar vulnerabilidades, configurações incorretas e problemas de identidade como problemas isolados, a Tenable conecta os pontos para fornecer uma visão priorizada dos riscos em toda a sua superfície de ataque.

Ele oferece suporte a soluções autorizadas pela FedRAMP, tornando-o uma escolha confiável para ambientes governamentais e altamente regulamentados. A ferramenta também possui recursos como acesso just-in-time (JIT), patches autônomos e análises em camadas de IA.

Melhores recursos da Tenable

- Elimine lacunas de identidade com o Tenable Identity Exposure, detectando configurações incorretas e acessos arriscados no Active Directory e no Entra ID

- Acelere a correção com o Tenable Patch Management, que associa automaticamente as vulnerabilidades aos patches certos e executa patches de forma autônoma

- Imponha o privilégio mínimo usando Tenable CIEM e acesso JIT para restringir permissões desnecessárias na nuvem

- Integre verificações de segurança perfeitamente ao ciclo de vida do DevOps

Limitações da Tenable

- Não há uma maneira integrada de limpar automaticamente os resultados históricos de varreduras, o que consome espaço em disco

- Embora seja forte em gerenciamento de vulnerabilidades e postura, seus recursos de proteção em tempo de execução podem ser menos maduros do que os de provedores especializados em CNAPP

- Ocasionalmente, sinaliza problemas não críticos, aumentando a carga de trabalho das equipes de segurança

Preços da Tenable

- Preços personalizados

Classificações e avaliações da Tenable

- G2: 4,5/5 (mais de 250 avaliações)

- Capterra: Avaliações insuficientes

📖 Leia também: Melhores softwares gratuitos de gerenciamento de projetos para usar com os concorrentes do Wiz

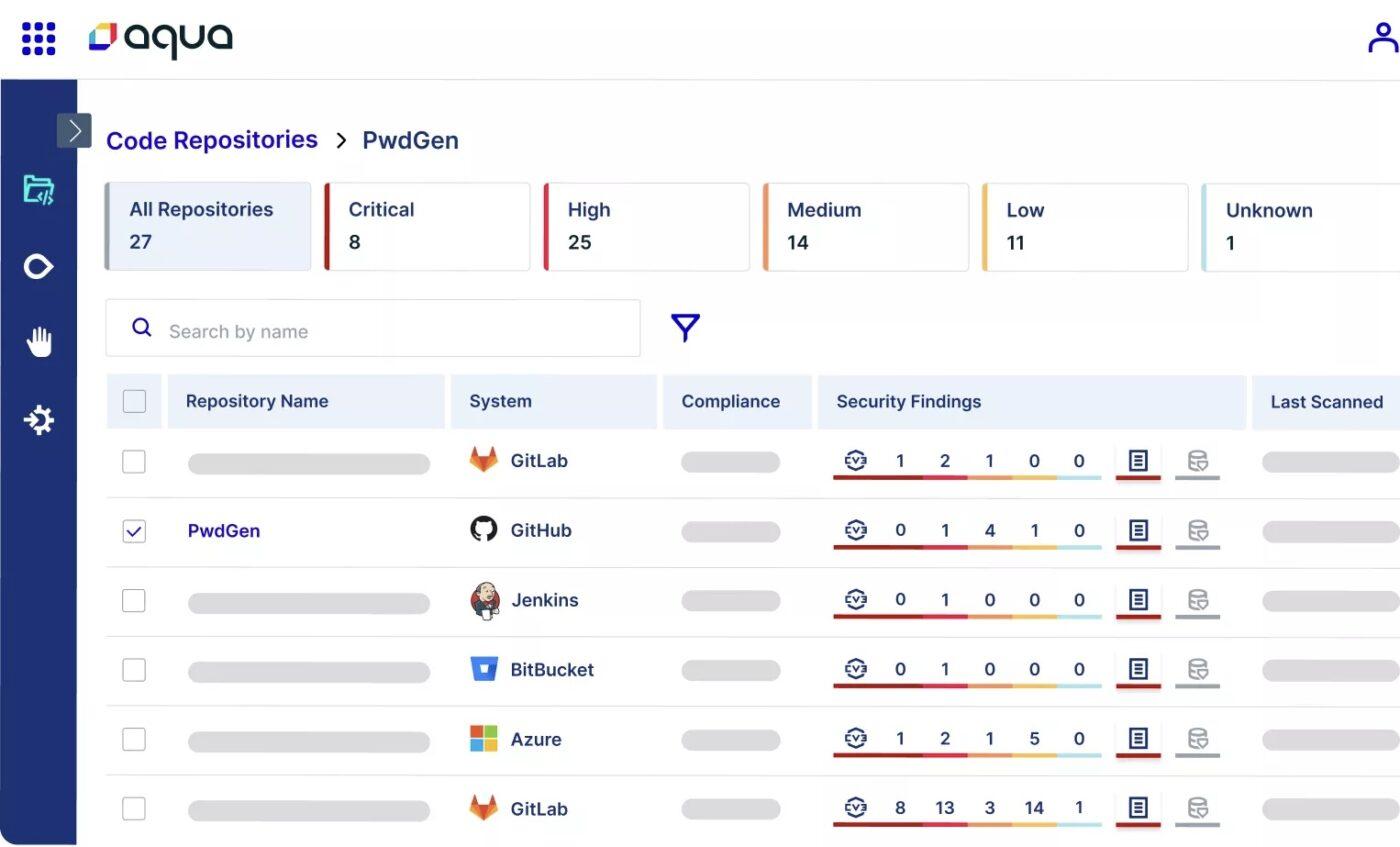

5. Aqua Security Software (ideal para equipes de DevOps com necessidades de segurança de contêineres)

A Aqua Security ajuda a proteger aplicativos modernos em todo o seu ciclo de vida, desde o desenvolvimento e a implantação até a execução. Seus controles em tempo real e varredura shift-left permitem que as equipes de segurança detectem vulnerabilidades antecipadamente e respondam rapidamente a ameaças ativas sem retardar os pipelines de desenvolvimento ágil.

Esta alternativa ao Wiz usa uma combinação de métodos sem agente e baseados em agente para oferecer flexibilidade na implantação e cobertura. Ela permite a unificação da segurança de código, infraestrutura e carga de trabalho em ambientes híbridos e multicloud.

Principais recursos do Aqua Security Software

- Use a Verificação Universal de Código para detectar vulnerabilidades, segredos, configurações incorretas de IaC e malware em todos os códigos-fonte e registros

- Estabeleça Portas de Aceitação para aplicar políticas de garantia personalizadas para diferentes pipelines, impedindo cargas de trabalho não conformes antes da produção

- Aplique Políticas de Garantia do Kubernetes para impor controles de tempo de execução usando o agente de política aberta (OPA) e regras Rego para governança de segurança

Limitações do software Aqua Security

- Não oferece suporte para a verificação de determinados tipos de artefatos, como pacotes Maven e npm

- Recursos limitados da API, especialmente para casos de uso de pesquisa de imagens e automação

Preços do software Aqua Security

- Preços personalizados

Avaliações e comentários sobre o software Aqua Security

- G2: 4,2/5 (mais de 50 avaliações)

- Capterra: Avaliações insuficientes

O que os usuários reais estão dizendo sobre o Aqua Security Software?

Aqui está um pequeno trecho de um usuário real:

É fácil de implementar, tem uma interface agradável, opções de integração CI/CD disponíveis, um bom painel de controle e um dos principais recursos para nós é a segurança Kubernetes, que não está presente em muitas outras ferramentas comerciais. Mas o modelo de licenciamento provavelmente está alinhado com o plano de longo prazo da Aquasec, e eles também deveriam considerar alguns modelos de preços de curto prazo/baixo volume para clientes que desejam experimentar a segurança de contêineres antes de decidir por uma solução completa de longo prazo.

É fácil de implementar, tem uma interface agradável, opções de integração CI/CD disponíveis, um bom painel de controle e uma das principais características para nós é a segurança Kubernetes, que não está presente em muitas outras ferramentas comerciais. Mas o modelo de licenciamento provavelmente está alinhado com o plano de longo prazo da Aquasec, e eles também deveriam considerar alguns modelos de preços de curto prazo/baixo volume para clientes que desejam experimentar a segurança de contêineres antes de decidir por uma solução completa de longo prazo.

🧠 Curiosidade: Embora o conceito já existisse, o CEO do Google, Eric Schmidt, usou a expressão “computação em nuvem” em uma conferência em 2006. A partir daí, o termo ganhou popularidade (assim como as preocupações com a segurança).

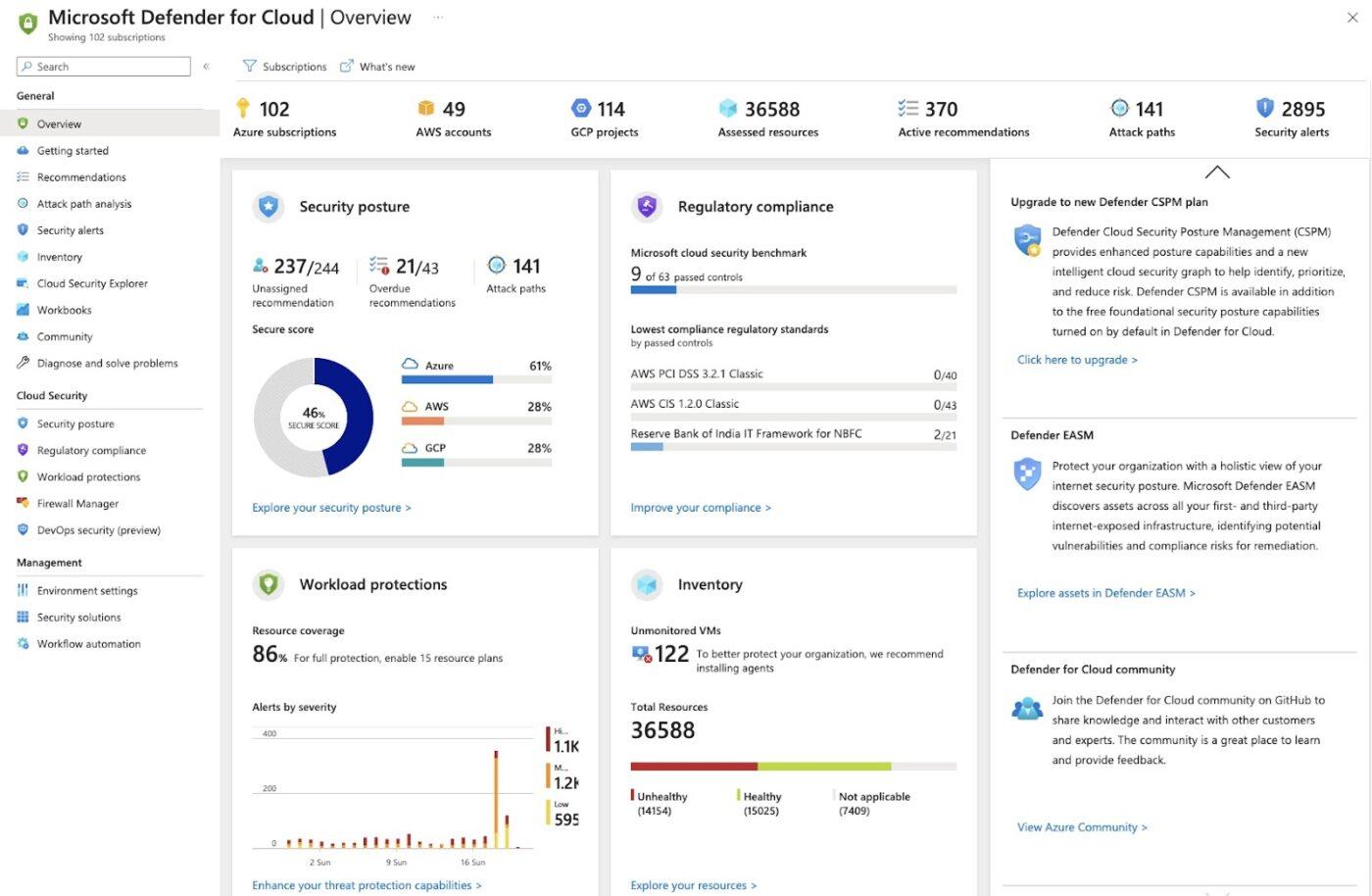

6. Microsoft Defender para Nuvem (ideal para ambientes de nuvem baseados em Microsoft)

O Microsoft Defender para Nuvem combina gerenciamento de postura de segurança, proteção de carga de trabalho e recursos de DevSecOps.

Por meio do Microsoft Defender Extended Detection and Response (XDR), as organizações podem conectar insights da infraestrutura em nuvem com alertas de terminais e identidades de usuários, criando um panorama mais amplo das ameaças.

Seu recurso Secure Score oferece às organizações uma métrica clara para acompanhar e melhorar sua postura geral de segurança ao longo do tempo. Você também pode modelar possíveis caminhos de ataque com o Cloud Security Explorer e implementar regras de governança em todas as unidades de negócios.

Melhores recursos do Microsoft Defender

- Aproveite a integração nativa e perfeita com a plataforma Microsoft Azure

- Identifique caminhos de movimento lateral e pontos fracos usando a Análise de Caminhos de Ataque e o Cloud Security Explorer interativo

- Proteja cargas de trabalho híbridas e multicloud aplicando o Defender para Servidores, Contêineres e Armazenamento para proteger a infraestrutura, os dados e os aplicativos

- Aproveite o Microsoft Entra Permissions Management para detectar e corrigir permissões excessivas entre usuários, aplicativos e serviços em qualquer nuvem

- Correlacione e aja rapidamente contra ameaças com SIEM e orquestração de segurança, automações de fluxo de trabalho com IA e ferramentas de resposta (SOAR) para reduzir o tempo de correção

Limitações do Microsoft Defender

- Os usuários frequentemente relatam fadiga de alertas devido ao excesso de notificações e falsos positivos

- Este concorrente da Wiz tem dificuldade em detectar ataques de dia zero ou malware com assinaturas ocultas, limitando a confiança em cenários de ameaças críticas

- O modelo de preços e licenciamento pode ser complexo de navegar e prever, especialmente em implantações multicloud

Preços do Microsoft Defender

- Preços personalizados

Classificações e avaliações do Microsoft Defender

- G2: 4,4/5 (mais de 300 avaliações)

- Capterra: Avaliações insuficientes

🔍 Você sabia? Uma das primeiras vitórias do DevSecOps veio das ferramentas de código aberto da Netflix. A Netflix lançou o Security Monkey e o Stethoscope na década de 2010, sendo pioneira na ideia de incorporar segurança em pipelines de CI/CD e influenciando o futuro das ferramentas CSPM automatizadas e dos concorrentes da Wiz.

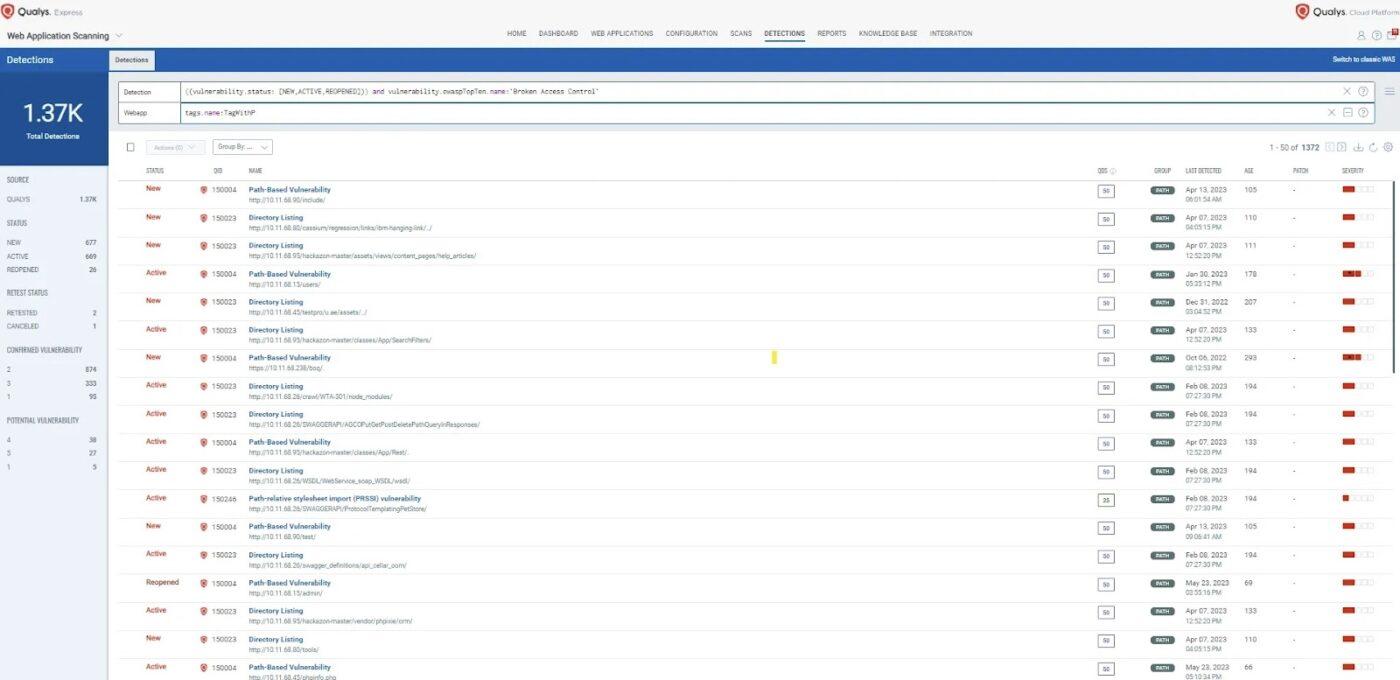

7. Qualys (Melhor para proteção de ativos híbridos)

A Qualys oferece uma abordagem unificada para a segurança cibernética com sua Plataforma Enterprise TruRisk™, combinando visibilidade de ativos, gerenciamento de vulnerabilidades, conformidade e correção em um único sistema integrado. O concorrente da Wiz oferece telemetria de alta velocidade e correlação inteligente entre bilhões de pontos de dados.

A plataforma utiliza Cloud Agents leves e scanners sem agente para fornecer visibilidade abrangente e avaliação de segurança de cargas de trabalho, contêineres e infraestrutura na nuvem. Com a introdução do Qualys TotalCloud, seu CNAPP e TotalAppSec para risco de aplicativos, a Qualys estende a proteção por toda a pilha.

A plataforma oferece suporte à segurança IaC, proteção de tempo de execução do Kubernetes e até mesmo segurança LLM para implantações GenAI.

Melhores recursos do Qualys

- Consolide várias funções de segurança e conformidade em uma única plataforma

- Use o TruRisk Eliminate™ para corrigir vulnerabilidades críticas, como CISA KEVs e exposições a ransomware, por meio de patches, isolamento ou fluxos de trabalho de mitigação

- Verifique continuamente os modelos de IaC em busca de configurações incorretas e monitore os aplicativos SaaS quanto ao uso indevido de privilégios e problemas de conformidade

- Otimize a resposta com o Qualys Flow e crie fluxos de trabalho de correção automatizados usando um mecanismo sem código/com pouco código

Limitações do Qualys

- O painel não é intuitivo, dificultando a navegação e a execução de tarefas para novos usuários

- Embora a detecção seja forte, os recursos de implantação de patches e correção não são tão integrados ou eficientes quanto os de outros concorrentes da Wiz

- Gerenciar o conjunto completo de aplicativos integrados pode exigir um investimento significativo em treinamento e configuração

Preços da Qualys

- Preços personalizados

Classificações e avaliações da Qualys

- G2: 4,3/5 (mais de 240 avaliações)

- Capterra: 4/5 (mais de 30 avaliações)

O que os usuários reais estão dizendo sobre a Qualys?

Uma avaliação da Capterra resume assim:

No geral, o produto é fácil de usar, possui uma verificação robusta de vulnerabilidades e uma grande biblioteca de atualizações de software. Além disso, oferece vídeos de treinamento e suporte.

No geral, o produto é fácil de usar, possui uma verificação robusta de vulnerabilidades e uma grande biblioteca de atualizações de software. Além disso, oferece vídeos de treinamento e suporte.

8. Check Point (Melhor para segurança integrada e gerenciamento de postura)

As soluções Quantum Security Gateways e CloudGuard, carro-chefe da Check Point, foram projetadas para fornecer proteção profunda em redes, cargas de trabalho e pontos de acesso remoto.

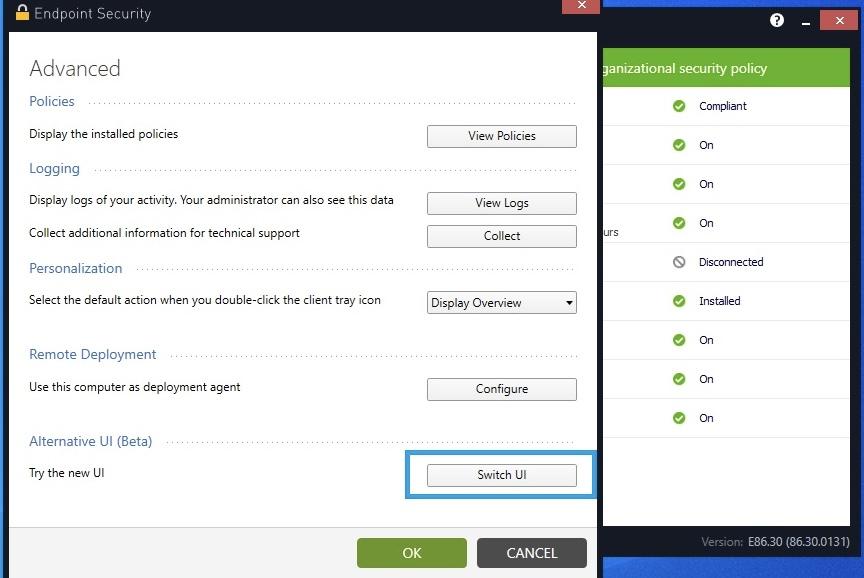

Para proteção de terminais, o Harmony Endpoint oferece EPP (Plataforma de Proteção de Terminais), EDR (Detecção e Resposta de Terminais) e XDR (Detecção e Resposta Estendida) em um único cliente leve, oferecendo visibilidade e controle abrangentes, desde a borda até a nuvem.

Permite que as equipes apliquem políticas de segurança consistentes e protejam contra ataques cibernéticos sofisticados em toda a sua infraestrutura em nuvem, desde a infraestrutura até os aplicativos.

Melhores recursos da Check Point

- Implemente mais de 60 mecanismos de aprendizado de máquina e inteligência global contra ameaças para detectar e bloquear ataques avançados, incluindo exploits de dia zero

- Gerencie usuários, aplicativos, dispositivos e redes em nuvem em um único console centralizado com aplicação granular de regras

- Proteja equipes remotas com o Harmony SASE para oferecer acesso por aplicativo, verificações de postura de dispositivos e políticas de confiança zero com conectividade de malha completa

- Conecte-se facilmente ao software SOC e automatize a mitigação de ameaças usando um amplo suporte a APIs de terceiros

Limitações do Check Point

- A configuração pode ser demorada, especialmente para equipes pequenas sem equipe de TI dedicada

- Varreduras completas e sandboxing podem diminuir o desempenho, especialmente em máquinas com especificações baixas

Preços da Check Point

- Preços personalizados

Avaliações e análises da Check Point

- G2: 4,5/5 (mais de 200 avaliações)

- Capterra: Avaliações insuficientes

9. Sysdig (ideal para operações DecSecOps com uso intensivo de Kubernetes)

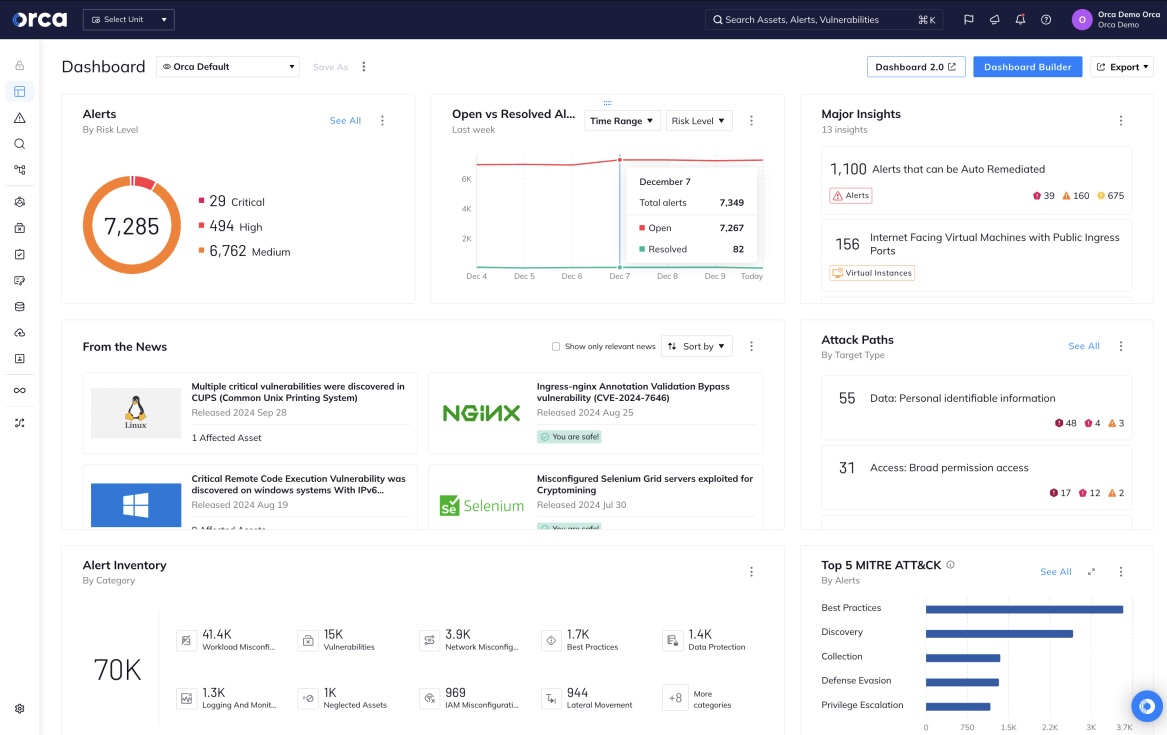

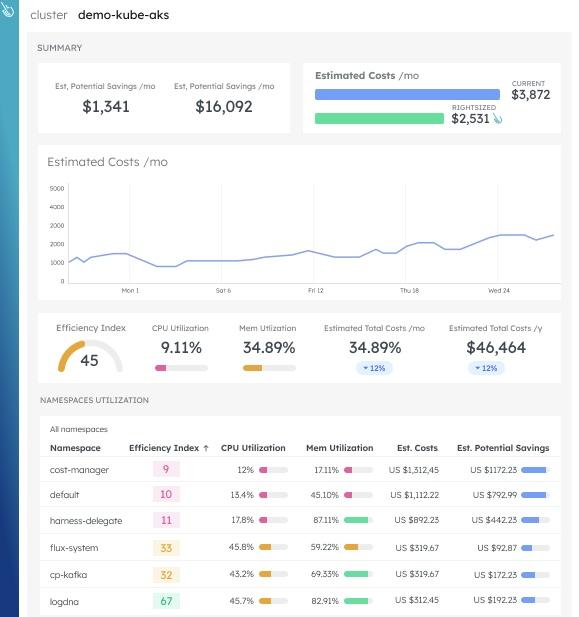

O Sysdig é uma plataforma de proteção de aplicativos nativa da nuvem projetada para equipes que priorizam a detecção em tempo real, insights contextuais de risco e visibilidade profunda do tempo de execução, ao mesmo tempo em que aplicam medidas robustas de segurança de dados.

Seu suporte multicloud e monitoramento gerenciado Prometheus ajudam a oferecer visibilidade completa em toda a sua infraestrutura, sem troca de contexto.

Ao combinar segurança, conformidade e monitoramento de desempenho, o Sysdig ajuda as equipes a entender todo o contexto de um incidente. Seu principal diferencial é a capacidade de priorizar vulnerabilidades com base no fato de o pacote vulnerável estar realmente em uso no momento da execução, permitindo que as equipes concentrem seus esforços de correção

Principais recursos do Sysdig

- Concentre-se em riscos ativamente explorados ou acessíveis, em vez de listas estáticas de vulnerabilidades e exposições comuns (CVE)

- Descubra comportamentos suspeitos com a detecção nativa na nuvem, que aproveita os dados do sistema em tempo real e o contexto comportamental

- Reduza os custos de métricas personalizadas e elimine recursos subutilizados usando o rastreamento detalhado de utilização do Sysdig Monitor

- Acelere a resposta a incidentes com análises forenses detalhadas e trilhas de auditoria

Limitações do Sysdig

- A detecção de movimentos laterais em cenários CSPM, especialmente em ambientes AWS, é limitada

- As implementações no local podem exigir recursos de armazenamento substanciais

- Seu principal ponto forte é a segurança em tempo de execução e contêineres; outras áreas de sua oferta CNAPP podem ser menos desenvolvidas do que as dos concorrentes

Preços do Sysdig

- Preços personalizados

Avaliações e análises da Sysdig

- G2: 4,7/5 (mais de 100 avaliações)

- Capterra: Avaliações insuficientes

O que os usuários reais estão dizendo sobre o Sysdig?

Uma avaliação da G2 resumiu assim:

O Sysdig detectou e nos alertou sobre o teste em poucos instantes, enquanto o concorrente levou horas. Foi então que soubemos que o Sysdig seria a melhor opção para nós. Além de ser capaz de detectar, alertar, classificar e investigar rapidamente ameaças à nuvem e ao host, temos uma série de recursos adicionais que melhoram nossa postura de segurança em geral.

O Sysdig detectou e nos alertou sobre o teste em poucos instantes, enquanto o concorrente levou horas. Foi então que soubemos que o Sysdig seria a melhor opção para nós. Além de ser capaz de detectar, alertar, classificar e investigar rapidamente ameaças à nuvem e ao host, temos uma série de recursos adicionais que melhoram nossa postura de segurança em geral.

🧠 Curiosidade: De acordo com o Relatório sobre o custo de uma violação de dados de 2024 da IBM, as organizações que implementaram amplamente IA e automação de segurança economizaram em média US$ 2,2 milhões em custos relacionados a violações, em comparação com aquelas que não o fizeram.

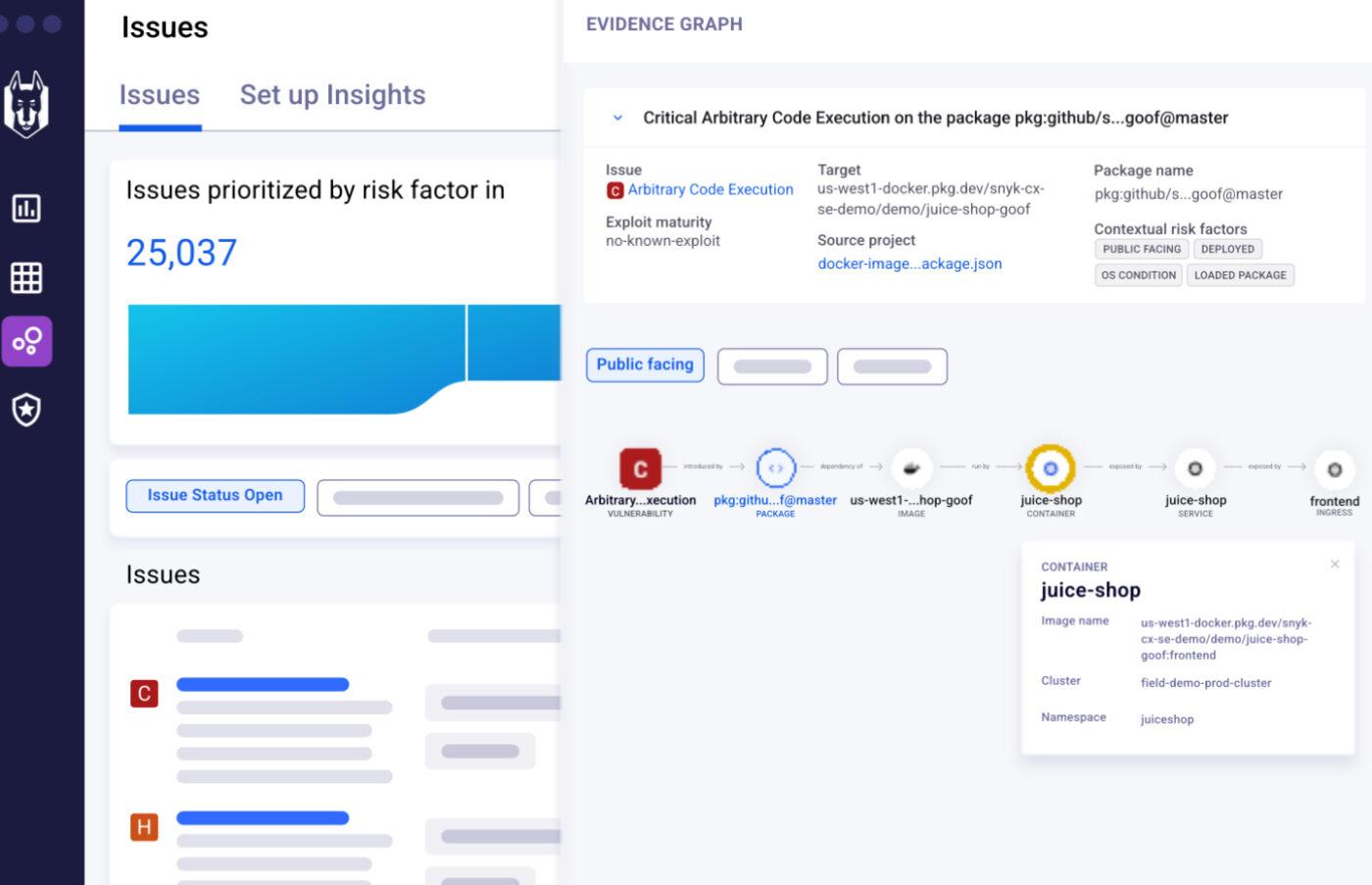

10. Snyk (ideal para segurança shift-left e fluxos de trabalho que priorizam os desenvolvedores)

via Snyk

A Snyk é uma plataforma de segurança focada em desenvolvedores com uma abordagem moderna à segurança de aplicativos que se integra perfeitamente a fluxos de trabalho de desenvolvimento nativos da nuvem e em ritmo acelerado.

Destaca-se pela sua plataforma de segurança alimentada por IA que detecta e corrige vulnerabilidades em todo o ciclo de vida do desenvolvimento de software. O motor central da alternativa ao Wiz, DeepCode AI, impulsiona uma correção inteligente e explicável e ajuda as equipes a antecipar-se aos riscos potenciais introduzidos pelas ferramentas GenAI e bibliotecas de código aberto.

Melhores recursos do Snyk

- Encontre e corrija desvios de configuração em ambientes de nuvem com a segurança Snyk IaC, que oferece correção em linha diretamente nas suas ferramentas de desenvolvimento

- Automatize o gerenciamento de riscos de código aberto com solicitações de pull com um clique, monitoramento em tempo real e verificações de conformidade de licença

- Integre a segurança perfeitamente às ferramentas e fluxos de trabalho existentes dos desenvolvedores

- Correlacione riscos com o contexto de negócios usando o Snyk AppRisk para priorizar vulnerabilidades de alto impacto e acompanhar a cobertura de AppSec

Limitações do Snyk

- Não possui opções de implantação local, limitando a flexibilidade para organizações com políticas de infraestrutura rígidas

- A ferramenta gera dados SBOM incompletos por meio da CLI, forçando os usuários a depender de ferramentas de terceiros ou outros concorrentes da Wiz

Preços do Snyk

- Gratuito

- Equipe: US$ 25/mês por usuário

- Empresa: Preço personalizado

Classificações e avaliações da Snyk

- G2: 4,5/5 (mais de 120 avaliações)

- Capterra: 4,6/5 (mais de 20 avaliações)

🔍 Você sabia? Em 2019, uma falha na configuração do firewall da Capital One na AWS permitiu que um ex-funcionário da AWS acessasse mais de 100 milhões de registros de clientes. A causa principal? Uma vulnerabilidade de falsificação de solicitação do lado do servidor (SSRF), algo que os concorrentes da Wiz agora sinalizam especificamente.

Outras ferramentas de segurança na nuvem: ClickUp

Identificar os riscos com os concorrentes da Wiz é apenas o primeiro passo. O maior desafio está no que vem depois: organizar a resposta, atribuir tarefas às equipes certas e acompanhar o progresso.

É aí que entra o ClickUp, não como um scanner de segurança, mas como um centro de comando para orquestrar tudo o que acontece após a verificação. No seu núcleo está o software de gerenciamento de projetos ClickUp, que oferece uma plataforma centralizada para planejar esforços de correção, monitorar o progresso, gerenciar documentação e comunicar em tempo real.

Para equipes de TI e segurança que operam em grande escala, a solução de TI e PMO da ClickUp permite que as equipes de PMO padronizem o recebimento de solicitações de serviço, automatizem escalonamentos baseados em SLA e forneçam visibilidade da utilização de recursos em todos os portfólios com controles de nível empresarial.

Vamos ver como o ClickUp complementa os concorrentes da Wiz ao longo do ciclo de vida operacional. 🔄

Transforme alertas em tarefas

Depois que os problemas são sinalizados, eles precisam ser incluídos em um fluxo de trabalho acionável.

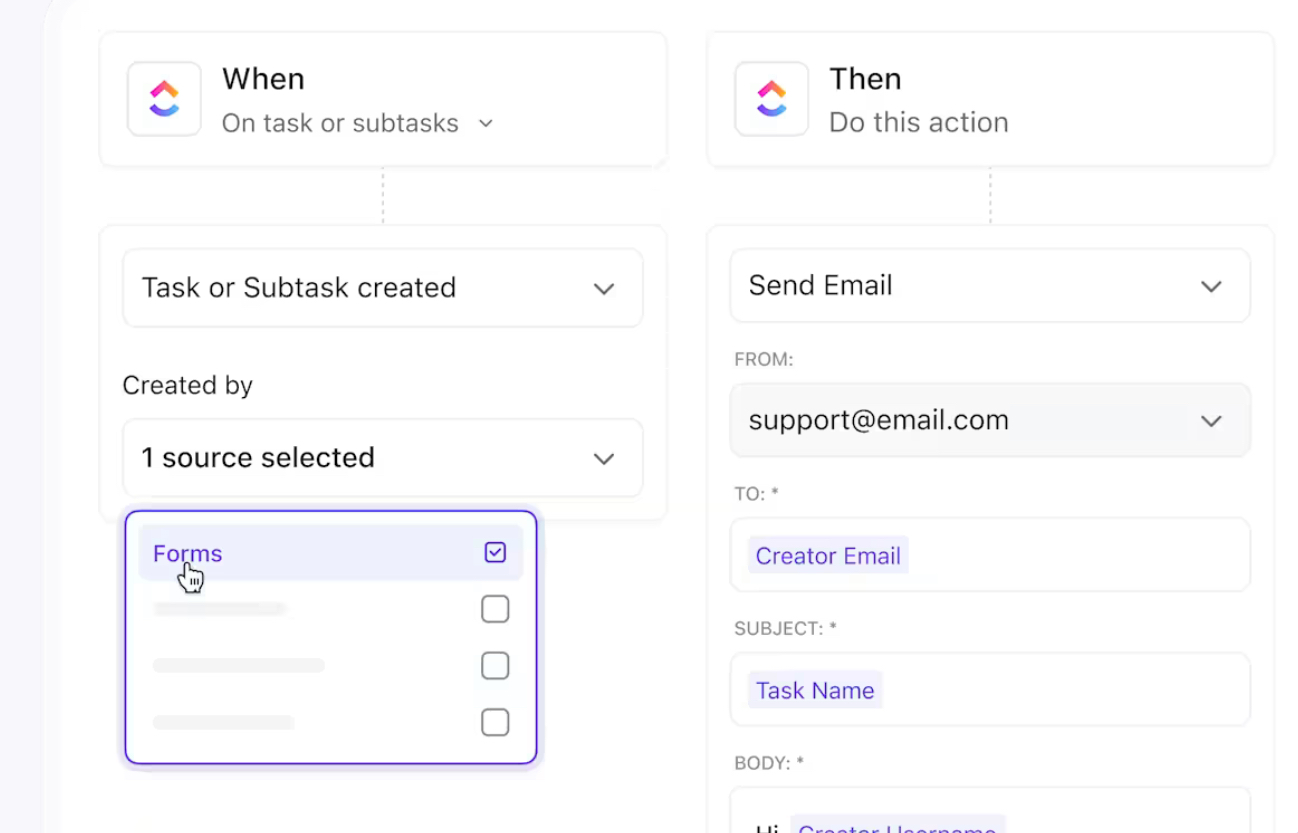

O ClickUp Forms torna cada vulnerabilidade acionável, transformando-a em uma tarefa no ClickUp Tasks, completa com detalhes sobre gravidade, sistemas afetados e datas previstas. Isso garante a captura consistente de metadados para rastreamento e priorização.

Quando os problemas estiverem em andamento, o ClickUp Multiple Assignees e o ClickUp Custom Fields facilitam a atribuição, organização e acompanhamento da correção do início ao fim.

📌 Exemplo: A equipe de segurança preenche um formulário para enviar um problema, criando automaticamente uma tarefa no ClickUp com campos personalizados predefinidos, como “Rede” ou “Conformidade”. Melhor ainda? Tanto o engenheiro de rede quanto o diretor de conformidade podem ser designados para trabalhar na tarefa ao mesmo tempo.

Elimine o trabalho manual

O ClickUp Automations adiciona outra camada de eficiência. As tarefas podem ser atribuídas automaticamente com base na gravidade, escaladas se ficarem inativas ou movidas através de fluxos de trabalho sem transferências manuais usando o construtor intuitivo “se-então” do ClickUp.

Alguns exemplos de automação de fluxo de trabalho incluem:

- Atribuição automática de tarefas quando uma vulnerabilidade é aberta

- Acionar lembretes antes das datas de vencimento

- Encaminhamento de incidentes não resolvidos para as partes interessadas

📌 Exemplo: Quando uma vulnerabilidade crítica é detectada, uma automação pode atribuir instantaneamente a tarefa ao líder de segurança com base na sua gravidade, aplicar a prioridade correta e definir uma data de vencimento. Se a tarefa permanecer sem solução após 48 horas, ela pode ser automaticamente encaminhada para o CISO.

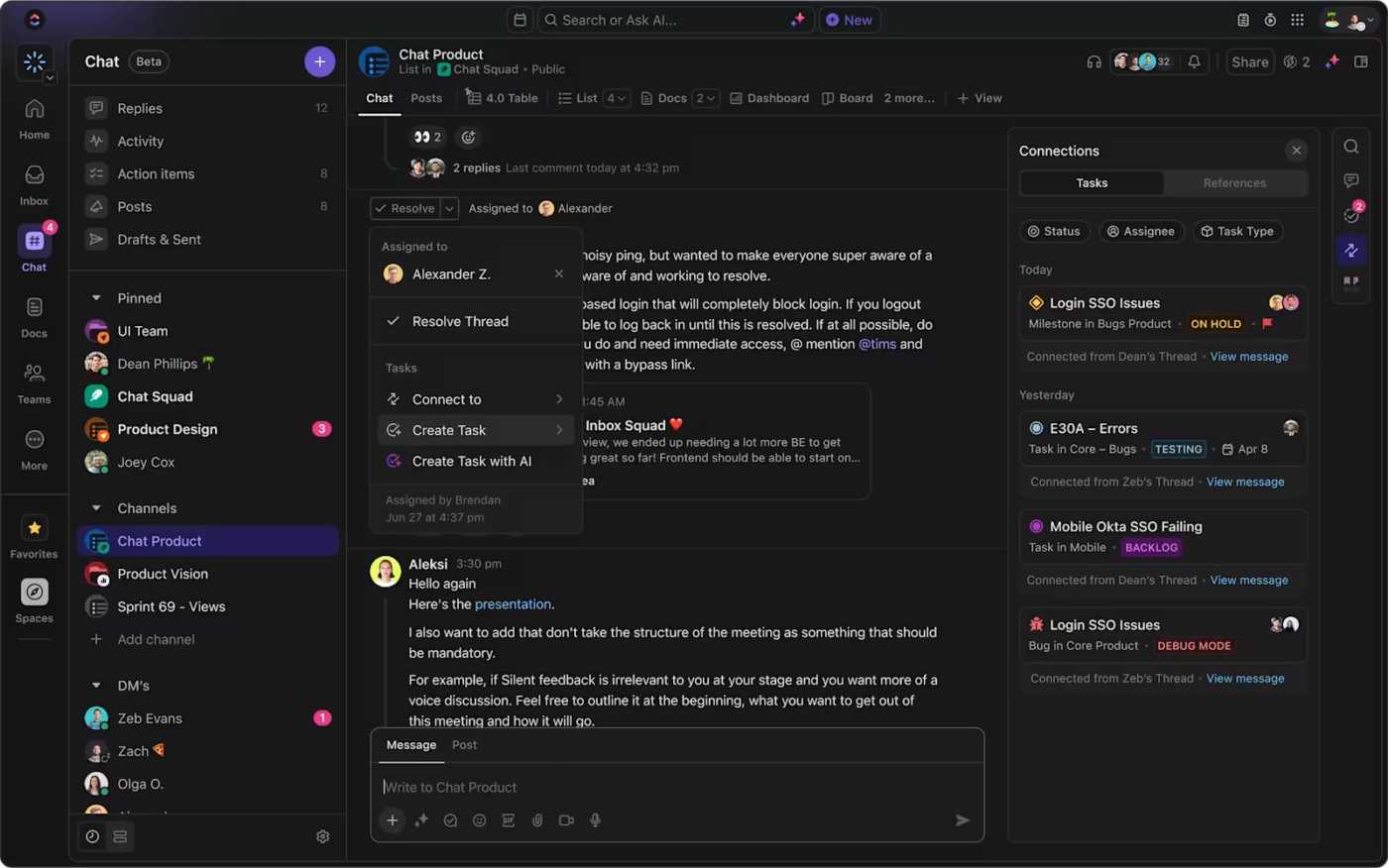

Converse onde você trabalha

Quando a correção começa, as atualizações podem surgir de todas as direções.

O ClickUp Chat mantém essas conversas exatamente onde o trabalho acontece — junto com tarefas, documentos e cronogramas. As conversas podem ser convertidas em tarefas com um clique, marcadas adequadamente e mantidas em contexto completo para manter os registros de auditoria intactos.

📌 Exemplo: Digamos que uma vulnerabilidade de alto risco foi sinalizada e uma correção está em andamento. O líder de segurança publica uma atualização rápida no chat do projeto, marca o engenheiro e vincula a tarefa diretamente na mensagem.

Se a correção exigir acompanhamento, essa mensagem pode ser convertida em uma nova tarefa instantaneamente, transferindo o responsável, o prazo e todos os arquivos compartilhados na ferramenta de colaboração segura.

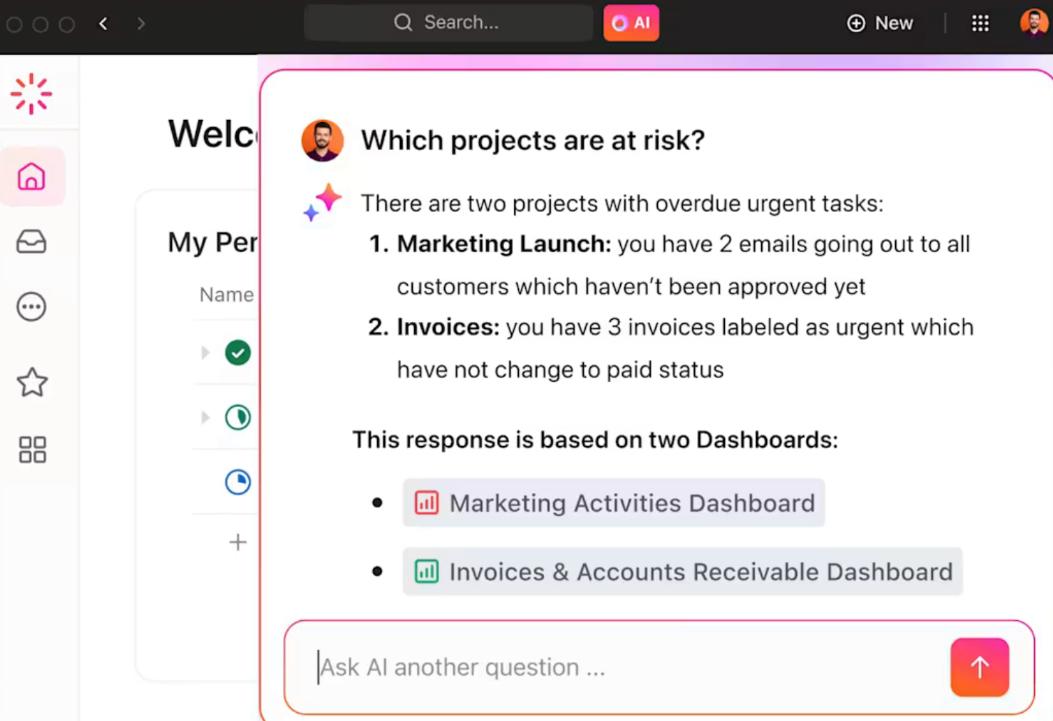

Deixe a IA cuidar do trabalho pesado

O ClickUp Brain, seu assistente com inteligência artificial, usa atividades contínuas, comentários, documentos e histórico de bate-papos para fornecer insights úteis. Ele ajuda ao:

- Resumir threads de correção em atualizações de status concisas ou relatórios para as partes interessadas

- Geração automática de tarefas de acompanhamento a partir de discussões em chats ou documentos

- Elabore resumos de reuniões e listas de ações sem precisar fazer anotações manuais

- Responda a perguntas contextuais, como “Quais correções ainda estão pendentes para alertas de alta gravidade?”

Melhores recursos do ClickUp

- Armazene e vincule documentos de segurança na nuvem: Mantenha seus SOPs, listas de verificação de conformidade e registros de incidentes no ClickUp Docs, vinculados a tarefas e cronogramas relevantes

- Grave e resuma reuniões: registre decisões e itens de ação de reuniões ao vivo com o ClickUp AI Notetaker

- Acompanhe os tickets de segurança em mais de 15 visualizações de projetos: utilize as visualizações do ClickUp para gerenciar auditorias, solicitações de serviço e avaliações internas de vulnerabilidade com lista, quadro, Gantt, calendário e muito mais

- Visualize o desempenho de TI: aproveite mais de 50 cartões nos painéis do ClickUp para monitorar orçamentos, cronogramas, pessoal e taxas de conclusão em todo o seu portfólio de segurança

- Padronize fluxos de trabalho de segurança repetíveis: Inicie projetos com modelos de gerenciamento de projetos para gerenciamento de serviços de TI, planejamento de testes de penetração ou revisões de políticas

- Atribua responsabilidades com permissões baseadas em funções: Controle quem pode visualizar, editar ou executar tarefas e fluxos de trabalho de segurança confidenciais

- Ative os agentes de IA para obter suporte sem intervenção humana: Deixe que os agentes de IA da ClickUp identifiquem problemas não resolvidos, respondam a perguntas e criem tarefas automaticamente para manter a correção em andamento

Preços do ClickUp

Avaliações e comentários sobre o ClickUp

- G2: 4,7/5 (mais de 10.400 avaliações)

- Capterra: 4,6/5 (mais de 4.300 avaliações)

O que os usuários reais estão dizendo sobre o ClickUp?

Esta avaliação da G2 diz tudo:

O que mais gosto no ClickUp é a personalização e a flexibilidade. Seja para criar fluxos de trabalho personalizados para diferentes equipes (como marketing e desenvolvimento web), usar campos personalizados para acompanhar detalhes específicos de projetos ou automatizar tarefas repetitivas, o ClickUp me permite adaptá-lo às nossas necessidades específicas. Ele ajuda a manter tudo em um só lugar, tornando o gerenciamento de projetos e a comunicação entre as equipes mais fluidos. Além disso, as integrações e automações economizam muito tempo, permitindo que nos concentremos no que realmente importa.

O que mais gosto no ClickUp é a personalização e a flexibilidade. Seja para criar fluxos de trabalho personalizados para diferentes equipes (como marketing e desenvolvimento web), usar campos personalizados para acompanhar detalhes específicos de projetos ou automatizar tarefas repetitivas, o ClickUp me permite adaptá-lo às nossas necessidades específicas. Ele ajuda a manter tudo em um só lugar, tornando o gerenciamento de projetos e a comunicação entre as equipes mais fluidos. Além disso, as integrações e automações economizam muito tempo, permitindo que nos concentremos no que realmente importa.

📮 ClickUp Insight: 30% dos trabalhadores acreditam que a automação poderia economizar de 1 a 2 horas por semana, enquanto 19% estimam que poderia liberar de 3 a 5 horas para um trabalho mais profundo e focado.

Mesmo pequenas economias de tempo somam muito: apenas duas horas recuperadas por semana equivalem a mais de 100 horas por ano — tempo que poderia ser dedicado à criatividade, ao pensamento estratégico ou ao crescimento pessoal. 💯

Com os agentes de IA e o ClickUp Brain do ClickUp, você pode automatizar fluxos de trabalho, gerar atualizações de projetos e transformar suas notas de reunião em próximas etapas acionáveis, tudo na mesma plataforma. Não há necessidade de ferramentas ou integrações extras — o ClickUp oferece tudo o que você precisa para automatizar e otimizar seu dia de trabalho em um só lugar.

💫 Resultados reais: A RevPartners reduziu 50% dos seus custos com SaaS ao consolidar três ferramentas no ClickUp, obtendo uma plataforma unificada com mais recursos, colaboração mais estreita e uma única fonte de verdade que é mais fácil de gerenciar e escalar.

Encontrando a opção certa além da Wiz

Esteja você procurando proteção de tempo de execução mais forte, informações sobre ameaças mais acionáveis ou melhor suporte à conformidade, os concorrentes da Wiz que exploramos oferecem uma vantagem distinta.

Mas aqui está o panorama geral: a segurança abrangente na nuvem não existe isoladamente. Você precisa de uma solução confiável para manter as equipes alinhadas, as atividades visíveis e os dados acessíveis. É aí que o ClickUp se destaca.

Como um aplicativo completo para o trabalho, ele ajuda as equipes de segurança a alinhar projetos, processos e pessoas em um só lugar. Desde o gerenciamento de fluxos de trabalho de correção e auditorias até a automação de tarefas e o aproveitamento da IA por meio do ClickUp Brain, ele foi desenvolvido para trazer ordem até mesmo aos ambientes mais complexos.

Por que esperar? Cadastre-se gratuitamente no ClickUp hoje mesmo!