Volgens een onderzoek van het Consortium for Information & Software Quality kosten softwarefouten de Amerikaanse economie jaarlijks 2,41 biljoen dollar, waarbij kwetsbaarheden op gebied van veiligheid een aanzienlijk deel van die verspilling voor hun rekening nemen – een probleem dat blijft bestaan, aangezien 45% van de Amerikaanse bedrijven nog steeds rapportage doen over kwaliteitsproblemen die hen jaarlijks 1 tot 5 miljoen dollar kosten.

In dit artikel wordt uitgelegd hoe u veilige coderingspraktijken implementeert met behulp van de AI-gestuurde scans van Amazon Q Developer, rechtstreeks in uw IDE. U leert ook hoe u die kwetsbaarheden in ClickUp kunt bijhouden en verhelpen, zodat u de cirkel tussen het opsporen van problemen en het daadwerkelijk oplossen ervan kunt sluiten.

Wat is veilig coderen met Amazon Q Developer?

Uw team levert code, maar beveiligingsscans vinden zo laat in het proces plaats dat ze aanvoelen als een bijzaak. Tegen de tijd dat een kwetsbaarheid wordt gesignaleerd, is de code al vastgelegd, beoordeeld en misschien zelfs geïmplementeerd.

⭐ Aanbevolen sjabloon

De ClickUp Software Development Sjabloon is ontwikkeld voor product-, ontwerp-, engineering- en QA-teams om te plannen, bouwen en leveren in één gezamenlijke ruimte. Scrum of Kanban? Het is allemaal aanwezig.

Hierdoor moeten uw ontwikkelaars hun werk onderbreken, oude code doorzoeken die ze zich nauwelijks nog kunnen herinneren en een probleem oplossen dat al dagen geleden had moeten worden opgemerkt. Dit voortdurende wisselen van context remt het momentum en zorgt voor wrijving tussen de ontwikkel- en teams voor veiligheid.

Dit is het probleem dat beveiligde codering met Amazon Q Developer oplost. Het is een aanpak waarbij AI-ondersteunde tools worden gebruikt om kwetsbaarheden op gebied van veiligheid direct in uw geïntegreerde ontwikkelomgeving (IDE) te identificeren en te verhelpen terwijl u de code schrijft.

Dit is belangrijk voor elk team dat productiecode levert, of u nu interne tools of klantgerichte applicaties bouwt. Handmatige codebeoordelingen zijn niet schaalbaar en zelfstandige tools voor veiligheid genereren vaak luidruchtige, generieke waarschuwingen die ontwikkelaars al snel leren negeren.

Amazon Q Developer integreert statische applicatiebeveiligingstests (SAST) rechtstreeks in uw coderingswerkstroom. Het analyseert uw code in realtime en markeert veelvoorkomende maar gevaarlijke problemen voordat ze worden toegewezen.

- SQL-injectie: voorkomt dat aanvallers uw databasequeries manipuleren.

- Hardgecodeerde inloggegevens: voorkomt dat gevoelige informatie zoals API-sleutels in uw broncode wordt blootgesteld.

- Onveilige afhankelijkheden: waarschuwt u voor bekende kwetsbaarheden in de bibliotheken van derden die u gebruikt, wat cruciaal is gezien het feit dat het aantal kwaadaardige pakketten in open source met 156% is gestegen ten opzichte van vorig jaar.

Amazon Q identificeert niet alleen problemen, maar genereert ook specifieke herstelcode die u met één klik kunt bekijken en accepteren. Veiligheid wordt een natuurlijk en nuttig onderdeel van het ontwikkelingsproces in plaats van een frustrerende hindernis. Uw team kan nu vanaf het begin veiliger code schrijven, waardoor de tijd en kosten voor het later verhelpen van kwetsbaarheden worden verminderd. ✨

Voordat we specifiek ingaan op Amazon Q Developer, is het nuttig om inzicht te krijgen in het bredere landschap van moderne coderingstools die uw werkstroom kunnen verbeteren. Deze video biedt een overzicht van verschillende vibe-coderingstools die ontwikkelaars waardevol vinden voor het verbeteren van hun productiviteit en codekwaliteit.

Hoe u beveiligingsscans uitvoert in Amazon Q Developer

Het uitvoeren van een scan is de eerste stap, maar weten wanneer en hoe u moet scannen, is wat het proces effectief maakt. Het doel is om problemen op te sporen voordat ze de versiecontrole bereiken, waardoor uw hele ontwikkelingscyclus meer veiligheid biedt.

Amazon Q biedt meerdere scanmodi die aansluiten bij uw werkstroom, of u nu de voorkeur geeft aan on-demand controles, continue achtergrondanalyses of geautomatiseerde pijplijngates.

Deze scans werken voor verschillende populaire programmeertalen, waaronder Java, Python, JavaScript, TypeScript, C#, Go, Ruby, C/C++, PHP, Kotlin en Scala, met verschillende analysedeptes.

Stel Amazon Q Developer in uw IDE in

Zorg er eerst voor dat u over de nodige vereisten beschikt: een AWS-account of een gratis AWS Builder ID voor verificatie, een ondersteunde IDE (zoals VS Code, een JetBrains IDE zoals IntelliJ of PyCharm, of Visual Studio) en correct geconfigureerde AWS-inloggegevens met de vereiste toestemmingen om beveiligingsscans uit te voeren.

Als u dat hebt gedaan, volgt u deze stappen om aan de slag te gaan:

- Open de extensiemarktplaats van uw IDE en zoek naar de Amazon Q Developer-extensie. Installeer deze vervolgens.

- Verifieer de extensie met uw AWS-inloggegevens of AWS Builder ID wanneer daarom wordt gevraagd.

- Configureer uw werkruimte-instellingen om scans voor veiligheid in te schakelen en eventuele voorkeuren aan te passen.

- Voer een testscan uit op één bestand om te controleren of de verbinding correct werkt.

Als u merkt dat scans niet triggeren zoals verwacht, controleer dan eerst of de programmeertaal van het bestand wordt ondersteund door Amazon Q. Controleer vervolgens of uw AWS-inloggegevens correct zijn en of u over de benodigde IAM-toestemmingen beschikt voor scans voor de veiligheid.

📚 Lees ook: Hoe DevOps-werkstroomen bouwen met Amazon Q

Voer projectscans en automatische scans uit

Amazon Q biedt u twee primaire manieren om uw code lokaal te scannen: projectscans en automatische scans. Elk heeft een ander doel in uw werkstroom.

Projectscans zijn handmatig geactiveerde analyses van uw volledige codebase of specifieke mappen die u selecteert. Beschouw deze als een uitgebreide controle van uw code. Ze zijn perfect om uit te voeren voordat u een pull-aanvraag indient of een groot aantal wijzigingen doorvoert, zodat u zeker weet dat u geen nieuwe kwetsbaarheden hebt geïntroduceerd.

Om een projectscan uit te voeren:

- Open het Amazon Q-paneel in uw IDE

- Selecteer 'Run Project Scan' (Projectscan uitvoeren) of gebruik de bijbehorende snelkoppeling.

- Kies het scanbereik: uw volledige project, een specifieke map of alleen de bestanden die u momenteel geopend hebt.

- Bekijk de bevindingen die worden weergegeven in het paneel met bevindingen over de veiligheid.

Automatische scans (beschikbaar met Amazon Q Developer Pro) bieden continue, realtime feedback door bestanden op de achtergrond te scannen telkens wanneer u ze opslaat. Zo worden problemen opgespoord op het moment dat ze worden geschreven, waardoor wordt voorkomen dat ze ooit onderdeel worden van een groter probleem.

U kunt deze functie inschakelen in uw instellingen om direct waarschuwingen te ontvangen zonder uw werkstroom te onderbreken. Als u de waarschuwingen tijdens intensieve ontwikkeling te storend vindt, kunt u de gevoeligheid aanpassen zodat alleen bevindingen met hoge prioriteit worden weergegeven.

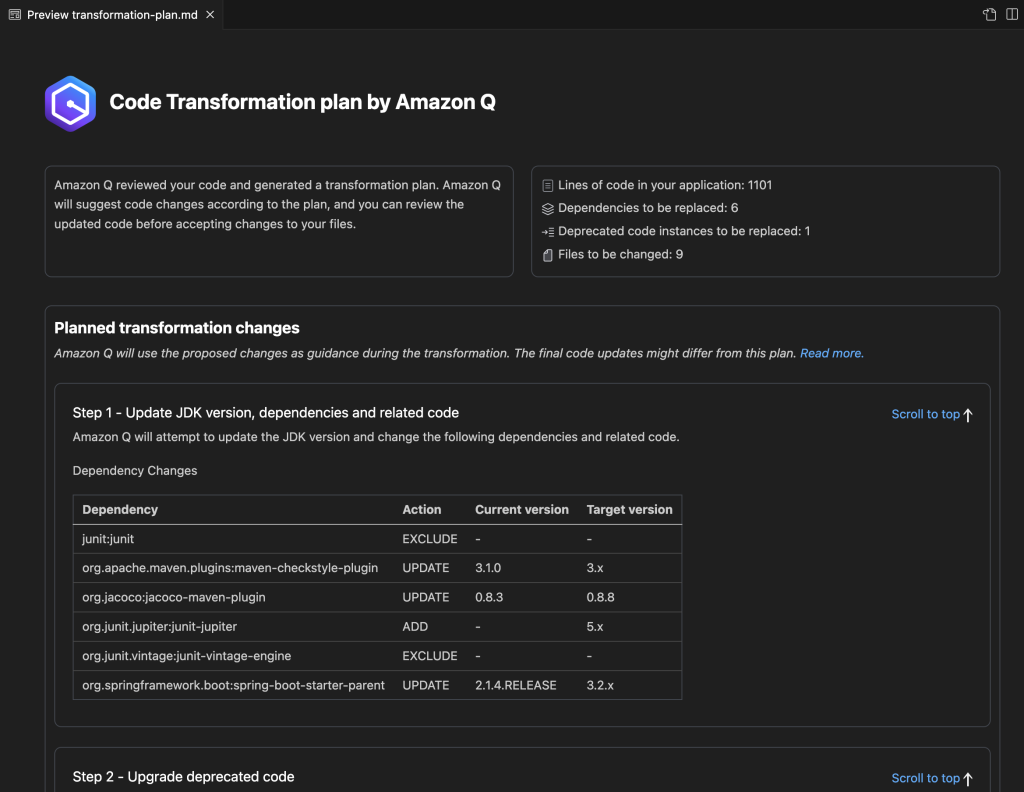

Beoordeel en pas suggesties voor oplossingen voor de veiligheid toe.

Het vinden van een kwetsbaarheid is slechts het halve werk; u moet deze ook begrijpen en verhelpen. Amazon Q maakt dit eenvoudig door voor elke bevinding uitgebreide context te bieden. Elke waarschuwing bevat:

- Beoordeling: helpt u prioriteiten te stellen voor wat eerst moet worden opgelost (kritiek, hoog, gemiddeld, laag)

- Locatie van de getroffen code: geeft het exacte bestand en nummer van de regel aan waar het probleem zich bevindt.

- Risico-uitleg: beschrijft waarom de code een kwetsbaarheid is en wat de mogelijke gevolgen zijn.

- Voorgestelde oplossing: biedt door AI gegenereerde code die het probleem verhelpt.

Wanneer u klaar bent om een oplossing toe te passen, klikt u gewoon op de bevinding om de gedetailleerde uitleg en de voorgestelde wijziging in de code te bekijken. Als de suggestie u goed lijkt, kunt u deze accepteren om de oplossing automatisch toe te passen. Voor complexere problemen die verband houden met uw specifieke bedrijfslogica, moet u de suggestie mogelijk enigszins aanpassen.

Gebruik de door AI gegenereerde code als een betrouwbaar uitgangspunt, niet altijd als het definitieve antwoord. Nadat u de oplossing hebt toegepast, kunt u het bestand opnieuw scannen om te controleren of de kwetsbaarheid is verholpen. 🛠️

🎥 Bekijk deze video om te leren hoe u een effectieve checklist voor codereview kunt maken.

Integreer Amazon Q-scans voor veiligheid in CI/CD-pijplijnen

Hoewel lokale scans uitstekend geschikt zijn om problemen in een vroeg stadium op te sporen, creëert de integratie van veiligheid in uw Continuous Integration/Continuous Deployment (CI/CD)-pijplijn een essentiële poort voor veiligheid. Deze geautomatiseerde controle zorgt ervoor dat er geen kwetsbare code in uw hoofdvertakking terechtkomt of in productie wordt genomen, wat een hoeksteen is van elke moderne AWS DevOps-strategie voor veiligheid.

U kunt een Amazon Q-scanstap toevoegen aan elke grote buildpijplijn, waaronder AWS CodePipeline, GitHub Actions, GitLab CI of Jenkins. Het belangrijkste is om deze zo te configureren dat deze automatisch wordt uitgevoerd bij pull-aanvragen en commits naar uw hoofdbranch.

Hier is een veelgebruikte configuratie:

| Pijplijnfase | Type scan | Aanbevolen actie |

|---|---|---|

| pull-aanvraag | Incrementele scan | Blokkeer het samenvoegen als er kritieke of ernstige kwetsbaarheden worden gevonden. |

| Hoofdtak toewijzing | Volledige projectscan | Blokkeer de build bij kritieke bevindingen en verstuur waarschuwingen bij bevindingen met een gemiddelde ernst. |

| Gepland (nachtelijk) | Uitgebreide scan | Genereer een volledig codescanrapport voor naleving en trendanalyse. |

Bij de instelling hiervan moet u een evenwicht vinden tussen grondige veiligheid en bouwsnelheid. Het uitvoeren van een volledige projectscan bij elke afzonderlijke commit kan uw CI-proces vertragen. Een goed compromis is om snellere incrementele scans te gebruiken bij pull-aanvragen en volledige, uitgebreide scans te reserveren voor samenvoegingen naar de hoofdvertakking of voor geplande nachtelijke builds.

Configureer ten slotte uw pijplijn om de scanrapporten in een standaardformat zoals SARIF te exporteren voor uw compliance en audittrails.

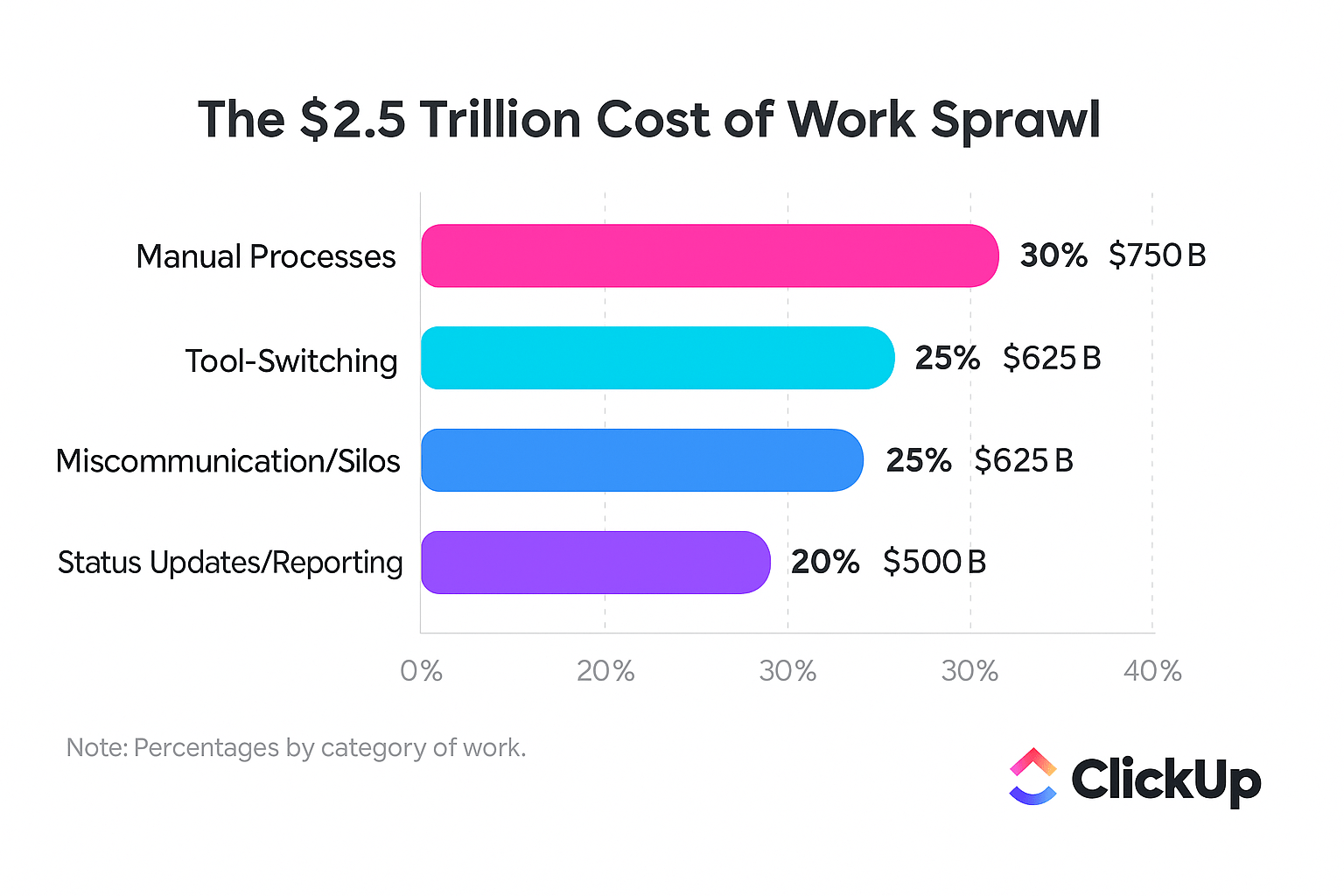

📮ClickUp Insight: 1 op de 4 werknemers gebruikt vier of meer tools alleen al om context te creëren op het werk. Een belangrijk detail kan verborgen zitten in een e-mail, uitgebreid worden in een Slack-thread en gedocumenteerd worden in een aparte tool, waardoor teams tijd verspillen met het zoeken naar informatie in plaats van hun werk te doen.

ClickUp brengt uw volledige werkstroom samen in één uniform platform. Met functies zoals ClickUp E-mail Projectmanagement, ClickUp Chat, ClickUp Docs en ClickUp Brain blijft alles verbonden, gesynchroniseerd en direct toegankelijk. Zeg vaarwel tegen 'werk over werk' en win uw productieve tijd terug.

💫 Echte resultaten: teams kunnen met ClickUp meer dan 5 uur per week terugwinnen – dat is meer dan 250 uur per jaar per persoon – door verouderde kennisbeheerprocessen te elimineren. Stel je eens voor wat je team zou kunnen creëren met een extra week productiviteit per kwartaal!

📚 Lees ook: DevOps vs Agile: de ultieme gids

Hoe u beveiligingskwetsbaarheden kunt bijhouden in ClickUp

Het opsporen van kwetsbaarheden met een scanner is een goede eerste stap, maar het heeft geen zin als die bevindingen verloren gaan in een spreadsheet of een apart ticketsysteem.

Wanneer beveiligingswaarschuwingen in de ene tool staan, ontwikkelingstaken in een andere en teamcommunicatie in een derde, ontstaat er een contextversnippering, waardoor teams uren verspillen met het zoeken naar informatie in onderling niet-gekoppelde apps. Door deze versnippering worden kwetsbaarheden over het hoofd gezien, worden deadlines gemist en verzwakt uw positie op gebied van veiligheid.

Elimineer deze werkversnippering door uw volledige werkstroom voor het verhelpen van kwetsbaarheden te consolideren in ClickUp. Dit biedt één enkele bron van waarheid waar u scanresultaten kunt omzetten in uitvoerbare taken met duidelijke verantwoordelijkheden, prioriteiten en deadlines.

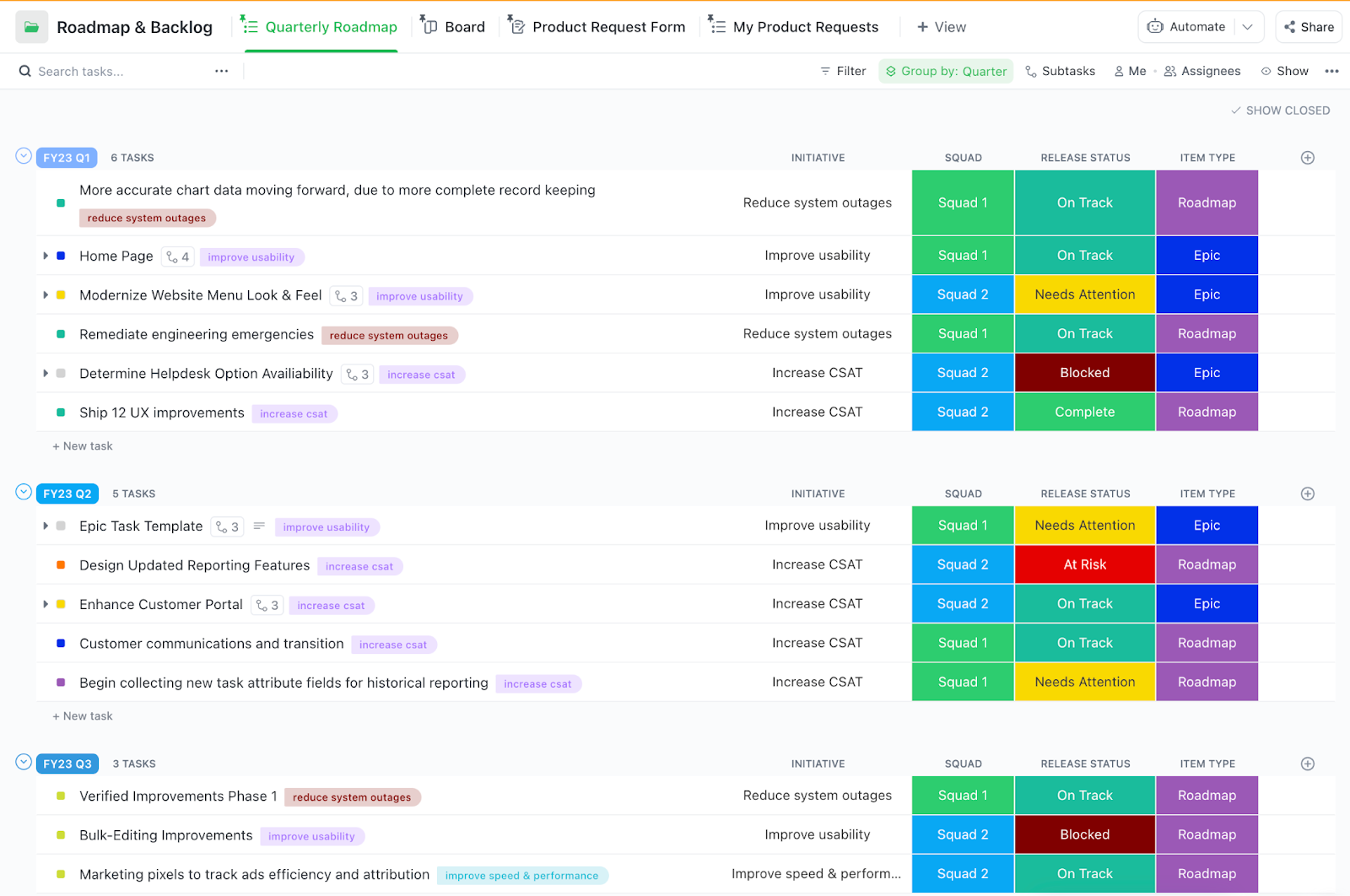

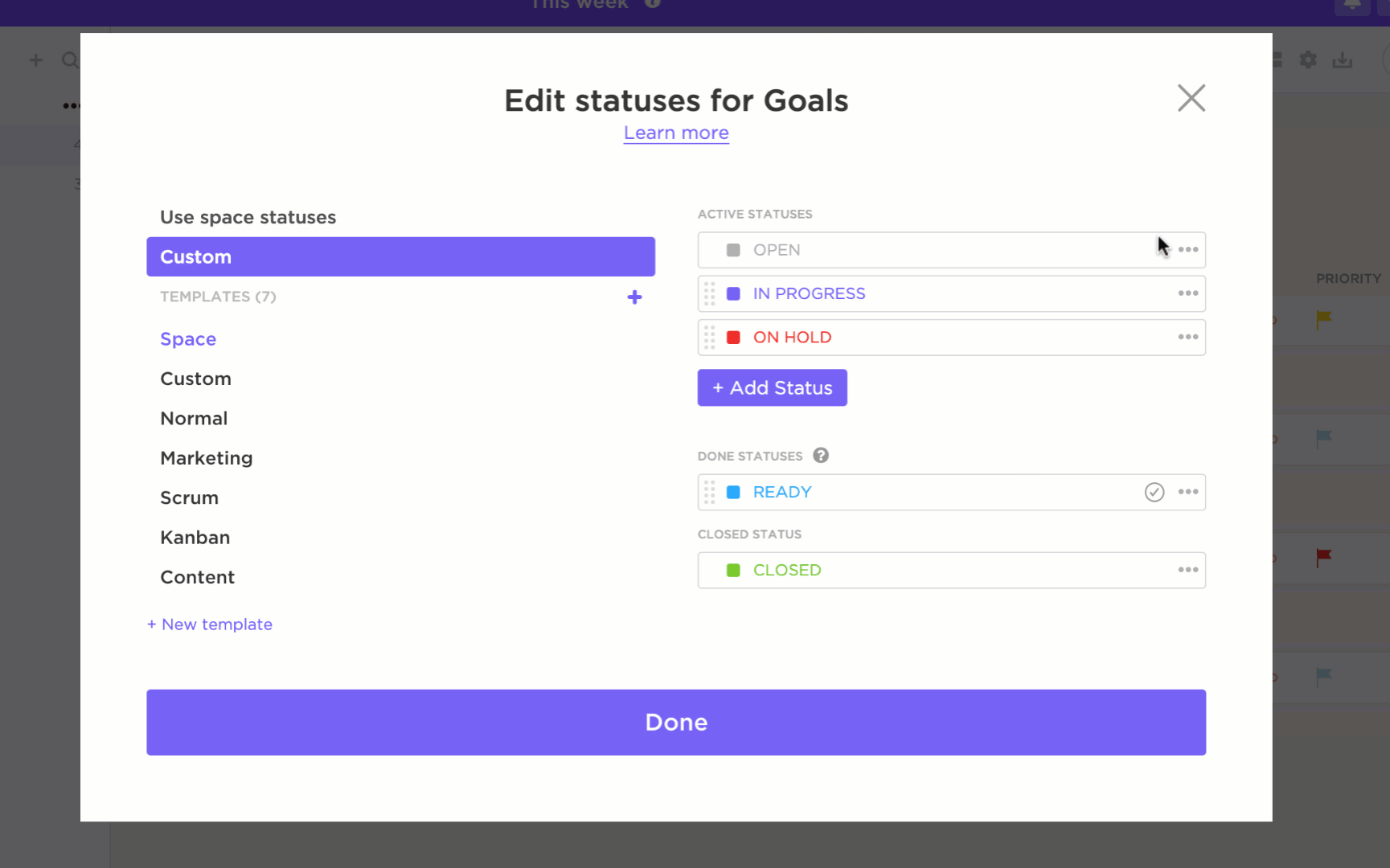

Begin met het aanmaken van een speciale ClickUp-lijst of ClickUp-map voor alle problemen op gebied van veiligheid. Zo blijven ze overzichtelijk en zichtbaar voor het hele engineering- en veiligheidsteam.

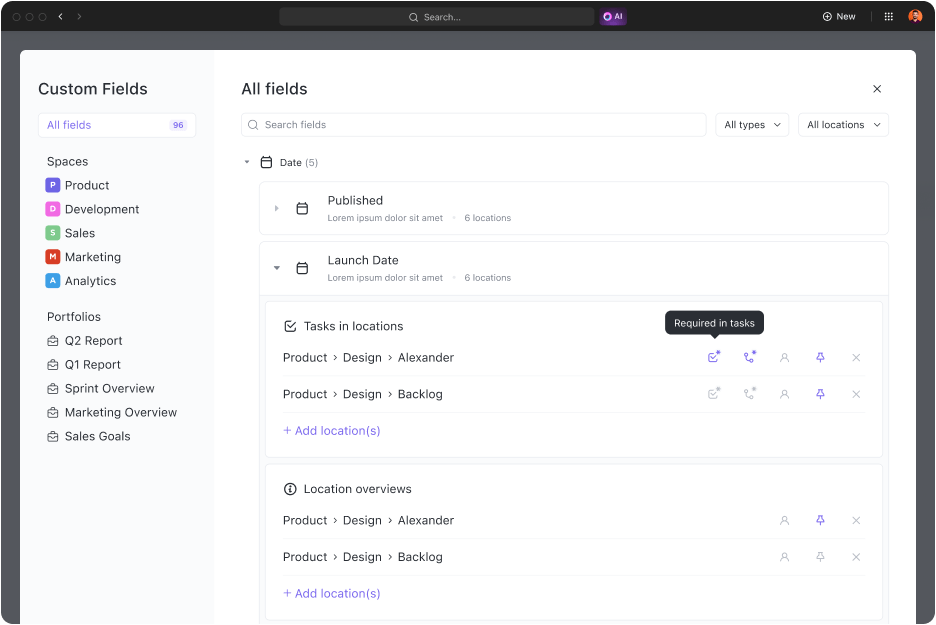

Verspil geen tijd meer met het handmatig kopiëren en plakken van gegevens tussen tools. Gebruik ClickUp aangepaste velden om alle cruciale informatie voor elke kwetsbaarheid vast te leggen. U kunt velden aanmaken om het volgende bij te houden:

- Ernstniveau: een veld met vervolgkeuzes zoals Kritiek, Hoog, Gemiddeld en Laag

- Betrokken component: een veld voor de aantekening van het bestandspad of de service

- Scanbron: een vervolgkeuzelijst om aan te geven of de bevinding afkomstig is van Amazon Q, een pijplijnscan of een handmatige beoordeling.

- CVE-referentie: een URL-veld om rechtstreeks naar de officiële vermelding in de kwetsbaarheidsdatabase te koppelen.

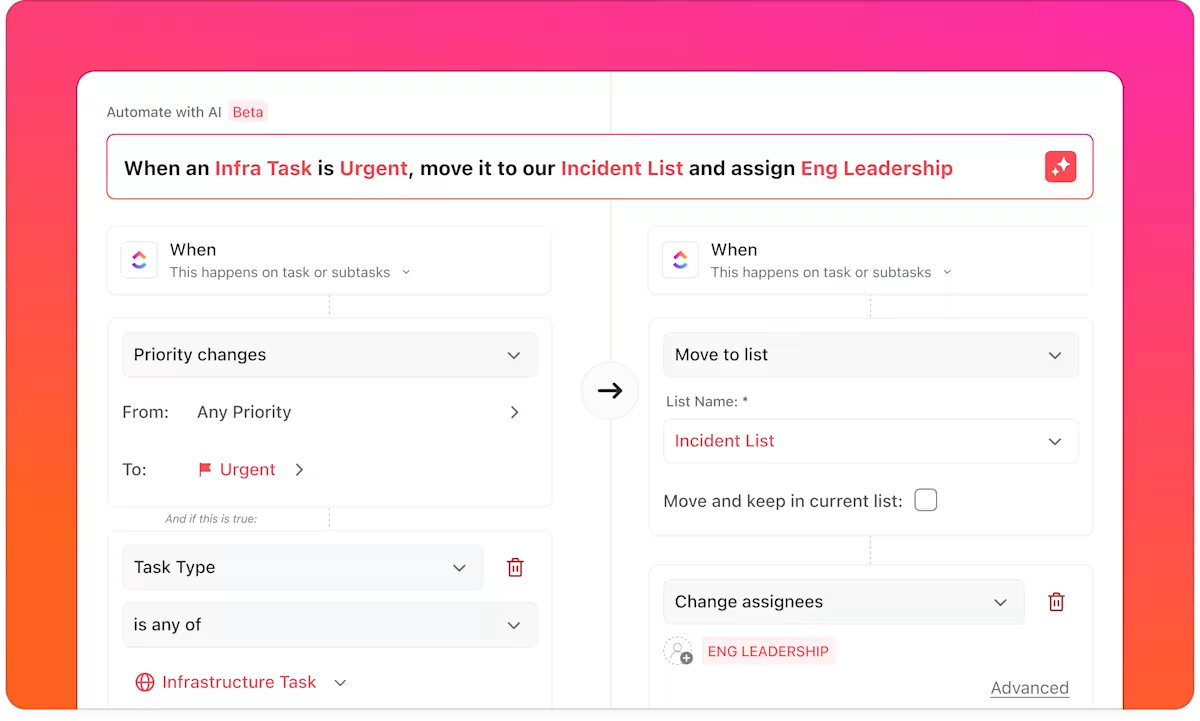

Zet vervolgens uw triageproces op de automatische piloot met ClickUp-automatisering. In plaats van dat een manager elk nieuw ticket handmatig toewijst, kunt u regels opstellen die dit voor u doen.

Een automatisering kan bijvoorbeeld worden geactiveerd wanneer een nieuwe taak wordt aangemaakt: als de ernst 'Kritiek' is, wordt de taak automatisch toegewezen aan een senior ontwikkelaar met een urgente deadline. Als de ernst 'Gemiddeld' is, kan deze worden toegevoegd aan de backlog van de volgende Sprint.

Krijg direct inzicht in de veiligheidsachterstand van uw team – een probleem dat volgens recent onderzoek 50% van de organisaties treft – zonder honderden taken te hoeven doorzoeken, door uw veiligheidsgegevens in realtime te visualiseren met aanpasbare ClickUp-dashboards.

U kunt grafieken maken die openstaande kwetsbaarheden weergeven op basis van ernst, de gemiddelde leeftijd van openstaande tickets of welke leden van het team de meeste oplossingen toegewezen hebben gekregen. Dit geeft engineeringmanagers de weergave die ze nodig hebben om trends te signaleren en middelen effectief toe te wijzen.

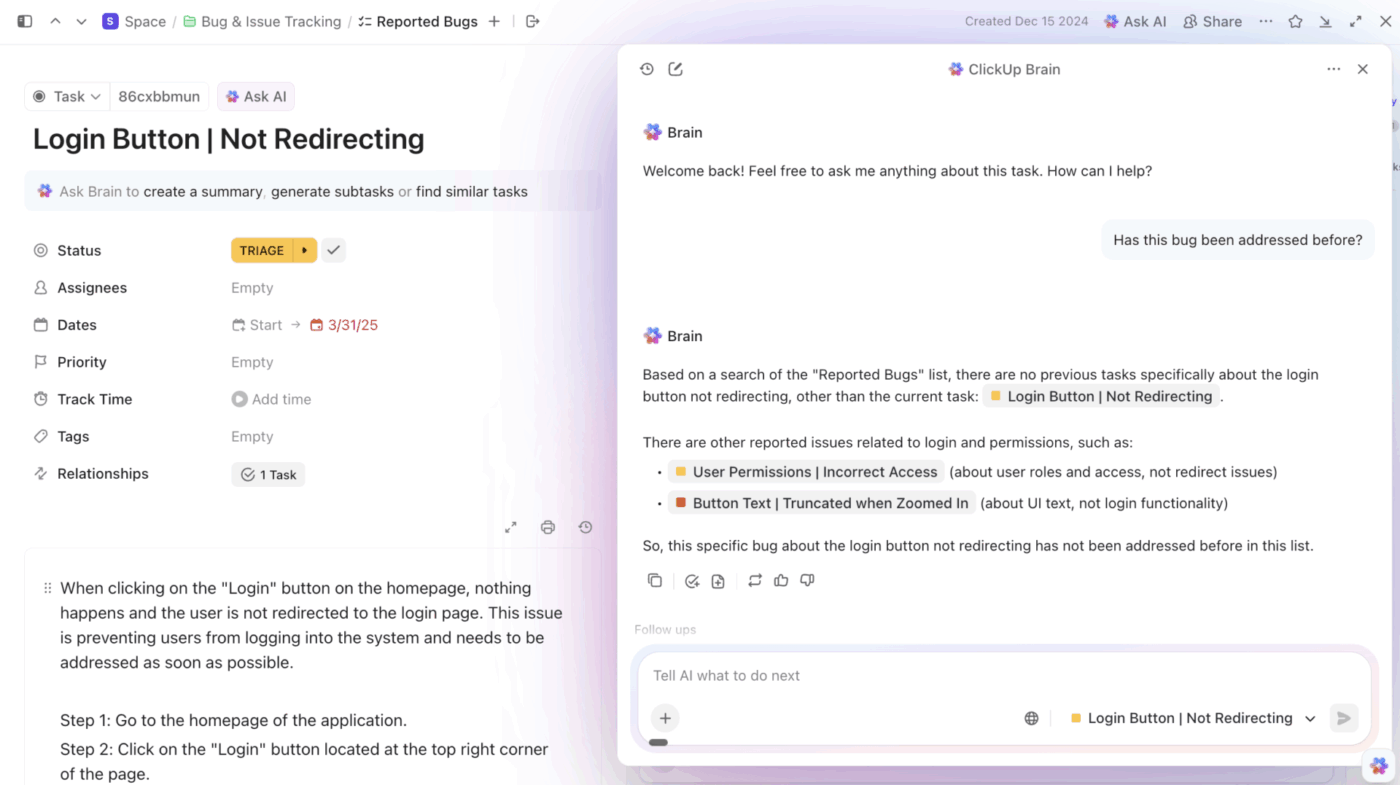

Gebruik ClickUp-taak-afhankelijkheden om ervoor te zorgen dat ontwikkelaars over alle benodigde informatie beschikken. Wanneer Amazon Q een probleem signaleert, maak dan een ClickUp-taak aan en koppel deze terug naar de oorspronkelijke bevinding. U kunt het bestandspad, het regelnummer en de voorgestelde oplossing rechtstreeks in de taakbeschrijving plakken. Zo krijgen ontwikkelaars de volledige context te zien zonder dat ze tussen tools hoeven te schakelen.

Volg ten slotte de volledige levenscyclus van een kwetsbaarheid met ClickUp aangepaste statussen. Een typische werkstroom zou kunnen zijn: Nieuw → In beoordeling → In uitvoering → Opgelost → Geverifieerd. Door een laatste stap 'Geverifieerd' toe te voegen, zorgt u ervoor dat er een tweede scan wordt uitgevoerd om te bevestigen dat de oplossing werkt voordat de taak officieel wordt afgesloten, waardoor een gesloten proces ontstaat waarin niets aan het toeval wordt overgelaten. 🙌

En met ClickUp Brain, de geïntegreerde, contextuele AI binnen ClickUp, hoeft uw team niet meer te zoeken naar informatie. Stel gewoon een vraag aan Brain en het doorzoekt uw taken, bestanden, chats en gekoppelde apps om de informatie te vinden die u nodig hebt!

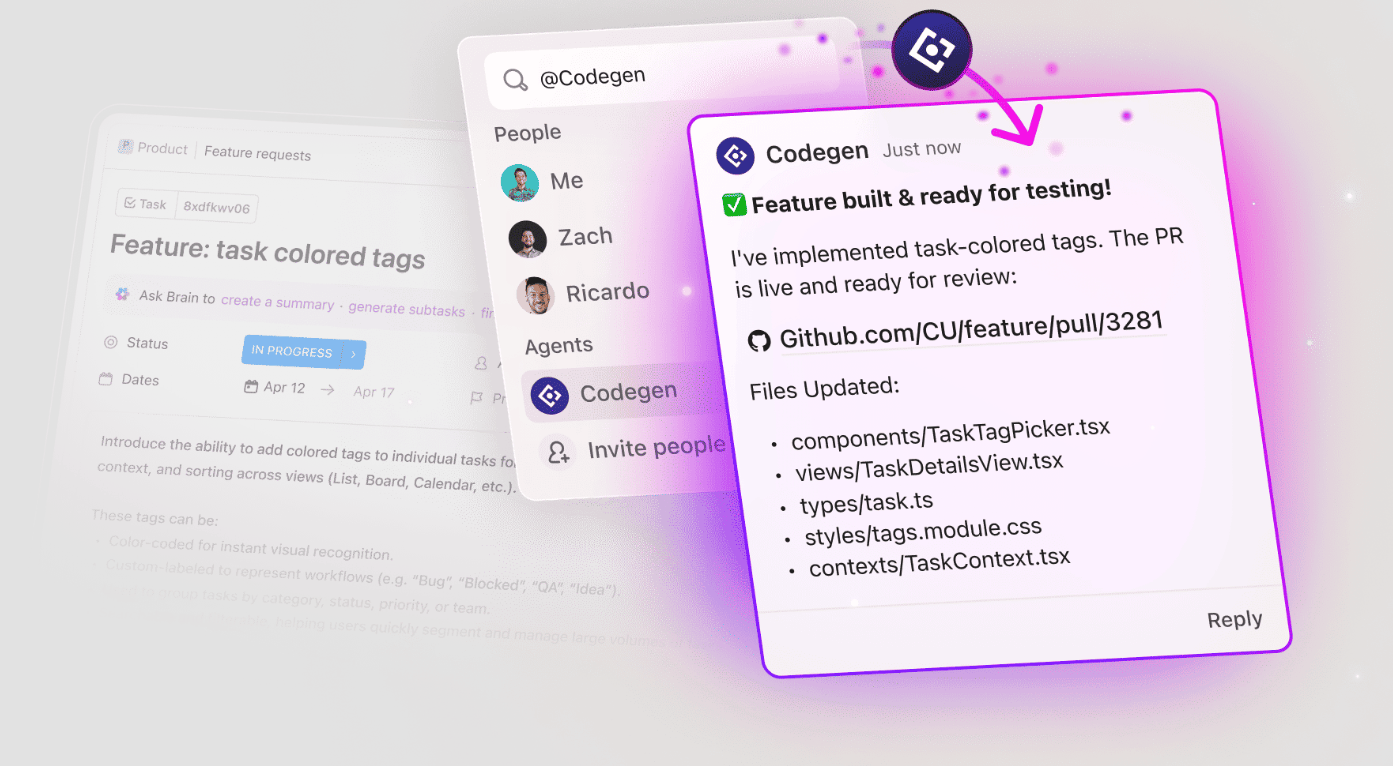

💡 Pro-tip: De Codegen AI Agent van ClickUp kan u helpen bij het identificeren van problemen in code zonder dat u uw werkruimte hoeft te verlaten. Het kan:

- Scan code voor bekende risicovolle patronen

- Markeer veelvoorkomende correctheidsproblemen

- Conventies afdwingen

- Markeer logische bugs, problemen met de veiligheid en meer.

Best practices voor veilige coderingswerkstroom

Zelfs de beste tools voor veiligheid zullen falen als uw team niet over de juiste gewoonten en werkstroomen beschikt. Als ontwikkelaars bevindingen negeren of als oplossingen zich opstapelen in een eindeloze backlog, is uw investering in scantools verspild. Door duurzame praktijken op te bouwen, wordt veiligheid een natuurlijk onderdeel van de dagelijkse routine van uw team.

Hier volgen enkele best practices voor het opzetten van een sterke, veilige coderingswerkstroom:

- Scan vroeg, scan vaak: wacht niet tot de CI/CD-pijplijn problemen opspoort. Moedig uw team aan om lokaal beveiligingsscans uit te voeren voordat ze hun code committen. Dit is een kernprincipe van de shift-left-aanpak: het opsporen van een kwetsbaarheid in de IDE betekent een snellere oplossing en minder geblokkeerde builds verderop in het proces.

- Stel op ernst gebaseerde SLA's in: niet alle kwetsbaarheden zijn gelijk. Definieer duidelijke service level agreements (SLA's) voor responstijden op basis van ernst. Kritieke kwetsbaarheden moeten bijvoorbeeld binnen 24 uur worden verholpen, terwijl problemen met een lage ernst in de volgende Sprint kunnen worden aangepakt.

- Maak fixes onderdeel van de definitie van 'Klaar': een functie of user story is pas echt 'Klaar' als alle gerelateerde ernstige problemen op gebied van veiligheid zijn opgelost. Bouw deze verwachting direct in de werkstroom en checklists van uw team in.

- Bekijk regelmatig onderdrukte bevindingen: uw team zal onvermijdelijk sommige bevindingen onderdrukken als valse positieven of geaccepteerde risico's. Deze beslissingen mogen echter niet permanent zijn. Plan een driemaandelijkse evaluatie om te controleren of deze onderdrukkingen nog steeds geldig zijn en geen nieuw risico vormen.

- Volg trends, niet alleen aantallen: een dashboard dat simpelweg '47 openstaande kwetsbaarheden' aangeeft, is niet erg nuttig. Een dashboard dat aangeeft 'kritieke bevindingen zijn deze maand met 20% toegenomen' is dat wel. Gebruik ClickUp Dashboards om in de loop van de tijd betekenisvolle patronen te ontdekken en de onderliggende oorzaken aan te pakken.

- Koppel veiligheid aan codereview: maak veiligheid een standaardonderdeel van uw pull-aanvraag-reviewproces. De reviewer moet controleren of de code schoon is en of alle nieuwe bevindingen van veiligheidsscans zijn aangepakt.

- Documenteer uw uitzonderingen: in sommige gevallen kunt u een kwetsbaarheid niet onmiddellijk verhelpen, vooral in verouderde code of afhankelijkheden van derden. Wanneer dit gebeurt, documenteer dan het risico en eventuele risicobeperkende maatregelen in de bijbehorende ClickUp-taak. Uw toekomstige zelf zal u dankbaar zijn voor de context.

💡 Pro-tip: Pas deze best practices consequent toe met behulp van ClickUp.

- Zorg ervoor dat de normen voor veilige code en uitzonderingsbeleidsregels van uw team voor iedereen gemakkelijk toegankelijk zijn door ze op te slaan in ClickUp Docs.

- Zorg ervoor dat uw driemaandelijkse beoordelingen van de veiligheid en onderdrukkingsaudits nooit worden vergeten door ClickUp terugkerende taken in te stellen om automatisch tickets aan te maken.

- Stel sneller documentatie over veiligheid op of vat kwetsbaarheidstrends samen op basis van uw ClickUp-taakgegevens met behulp van ClickUp Brain. 📚

Bouw een veilige coderingswerkstroom in ClickUp

Veilig coderen is geen eenmalige Taak of een afzonderlijke ontwikkelingsfase, maar een continu proces dat moet worden geïntegreerd in de manier waarop uw team code schrijft, controleert en verzendt. Door kwetsbaarheidsscans rechtstreeks in de IDE te integreren met Amazon Q Developer, kunt u problemen zo vroeg mogelijk opsporen, wanneer de code nog vers in het geheugen van de ontwikkelaar ligt. De door AI gegenereerde oplossingsvoorstellen maken van veiligheid geen vervelende klus, maar een collaboratief onderdeel van het creatieve proces.

Deze aanpak werkt het beste wanneer het scannen plaatsvindt in de IDE waar ontwikkelaars al werken. Door al uw werk te verbinden in een geconvergeerde werkruimte zoals ClickUp, creëert u een gesloten systeem waarin niets door de mazen van het net glipt. Automatisering neemt de repetitieve, administratieve delen van het proces voor zijn rekening, zoals het triggeren van scans en het doorsturen van bevindingen. Hierdoor kan uw team zich concentreren op de belangrijke beslissingen die menselijke expertise vereisen.

Teams die veiligheid in hun dagelijkse werkstroom integreren, besteden minder tijd aan het oplossen van urgente problemen en meer tijd aan het ontwikkelen van nieuwe functies.

Klaar om de cirkel tussen vinden en repareren rond te maken? Ga gratis aan de slag met ClickUp om uw veilige coderingswerkstroom op te bouwen. ✨

Veelgestelde vragen

Amazon Q ondersteunt veel belangrijke talen, waaronder Java, Python, JavaScript en C#, maar de diepgang van de analyse voor veiligheid kan variëren, afhankelijk van de taal en het bekende ecosysteem van kwetsbaarheden.

Gebruik onderdrukkingsregels binnen de tool voor bevestigde valse positieven en zorg ervoor dat u de redenering documenteert in uw ClickUp-taak, zodat de beslissing duidelijk is voor toekomstige teamleden.

Een veelgebruikte best practice is om uw pijplijn zo te configureren dat builds worden geblokkeerd bij kritieke en ernstige bevindingen. Geef waarschuwingen voor gemiddelde en lichte problemen om een evenwicht te vinden tussen veiligheid en ontwikkelingssnelheid.

Bekijk wekelijks openstaande kwetsbaarheden als onderdeel van uw Sprintplanning. Voer elk kwartaal een grondiger audit uit van onderdrukte bevindingen en algemene trends op gebied van veiligheid. /