U hebt geen tekort aan waarschuwingen. U hebt een tekort aan tijd om ze te triëren.

Waarschuwingen hebben context nodig voordat u actie kunt ondernemen. Dat betekent dat u gegevens uit logboeken, verkeerspatronen en eerdere incidenten uit verschillende tools moet halen. Terwijl dat werk plaatsvindt, vertraagt de respons en blijft de wachtrij groeien.

U kunt delen van deze werkstroom automatiseren. Maar het moeilijkste is om te weten hoe u ze moet toepassen. Volgens PwC waren kennis- en vaardigheidstekorten het afgelopen jaar de grootste belemmeringen voor de invoering van AI in activiteiten op gebied van veiligheid.

In dit artikel wordt onderzocht hoe AI kan worden gebruikt voor netwerkveiligheid in dagelijkse werkstroomen, te beginnen met het beoordelen van waarschuwingen en vervolgens onderzoek en follow-up. U zult ook zien hoe uw team door dat werk in ClickUp te houden één centrale plek heeft om incidenten af te handelen zonder diepgaande automatiseringskennis. ⬇️

Wat is AI voor netwerkveiligheid?

AI voor netwerkveiligheid verwijst naar systemen die netwerkactiviteiten analyseren en helpen bij het detecteren, onderzoeken en reageren met behulp van machine learning en automatisering.

U past het toe wanneer handmatige controle geen gelijke tred kan houden met de hoeveelheid logboeken, verkeer en gebruikersgedrag dat door uw netwerk wordt gegenereerd. In plaats van alleen te vertrouwen op vaste regels of bekende dreigingshandtekeningen, evalueert AI patronen en afwijkingen op basis van hoe uw omgeving normaal gesproken functioneert.

Wanneer activiteiten zich over meerdere systemen uitstrekken, correleert AI die signalen in één weergave, zodat het onderzoek begint met context in plaats van losstaande waarschuwingen.

Waarom is AI essentieel voor de veiligheid van het netwerk?

De noodzaak van AI wordt duidelijk wanneer beoordeling en respons geen gelijke tred kunnen houden met de netwerkactiviteit.

Uw omgeving genereert continu logs, verkeer en gebruikersacties, en aanvallers maken gebruik van automatisering om sneller te handelen dan handmatig onderzoek mogelijk maakt. Naarmate het volume toeneemt, wordt de beoordeling standaard uitgesteld. U valideert waarschuwingen later en mist daarmee de kans om vroegtijdig te reageren.

De kloof wordt groter naarmate omgevingen zich uitbreiden. U voegt clouddiensten, externe toegang en verbonden apparaten toe, maar u houdt hetzelfde onderzoeksproces aan. Elk nieuw toegangspunt zorgt voor meer werk, terwijl uw team nog steeds in hetzelfde tempo werkt.

De voordelen van AI op het gebied van cyberbeveiliging komen op dit punt naar voren, omdat het de manier verandert waarop beoordelingen en prioritering onder druk plaatsvinden:

- AI neemt het vroege beoordelingswerk over door activiteiten te analyseren, gerelateerde signalen te groeperen en een eerste prioriteit in te stellen voordat analisten ingrijpen.

- Het leert het basisgedrag van gebruikers, apparaten en systemen en markeert afwijkingen zodra deze zich voordoen, waardoor opkomende bedreigingen tijdig worden geïdentificeerd.

- Het evalueert activiteiten in hun context en voorkomt dat valse positieven echte incidenten naar achteren schuiven in de wachtrij, waardoor het aantal valse alarmen wordt verminderd.

🔍 Wist u dat? Gartner meldt dat 62% van de organisaties in de afgelopen 12 maanden minstens één deepfake-aanval heeft meegemaakt waarbij social engineering of automatisering betrokken was.

Hoe AI werkt in de veiligheid van het netwerk

AI in cyberbeveiliging is geen enkel systeem dat in isolatie beslissingen neemt. Het is een reeks technieken die in verschillende fases van detectie, onderzoek en respons worden toegepast.

Detectie van afwijkingen en gedragsanalyse

AI gebruikt twee veelgebruikte benaderingen om te leren hoe normale activiteiten in uw omgeving eruitzien:

- User and Entity Behavior Analytics (UEBA) houdt bij hoe gebruikers en systemen zich in de loop van de tijd gedragen. Het benadrukt activiteiten zoals aanmeldingen op ongebruikelijke tijdstippen, toegang tot onbekende bronnen of gegevensoverdrachten die buiten het normale patroon vallen.

- Netwerkdetectie- en responssystemen (NDR) monitoren het netwerkverkeer. Ze zoeken naar tekenen van laterale bewegingen, command-and-control-communicatie of gegevens die het netwerk onverwacht verlaten.

Deze aanpak is niet afhankelijk van vooraf gedefinieerde handtekeningen. Detectie is gebaseerd op gedrag, waardoor voorheen onbekende bedreigingen aan het licht komen zonder te hoeven wachten op het bijwerken van regels.

Geautomatiseerde reactie op bedreigingen

Zodra de activiteit een bepaalde vertrouwensdrempel overschrijdt, hoeft de reactie niet te wachten op handmatige actie. AI-gestuurde systemen kunnen vooraf gedefinieerde acties triggeren om de impact te beperken terwijl het onderzoek wordt voortgezet.

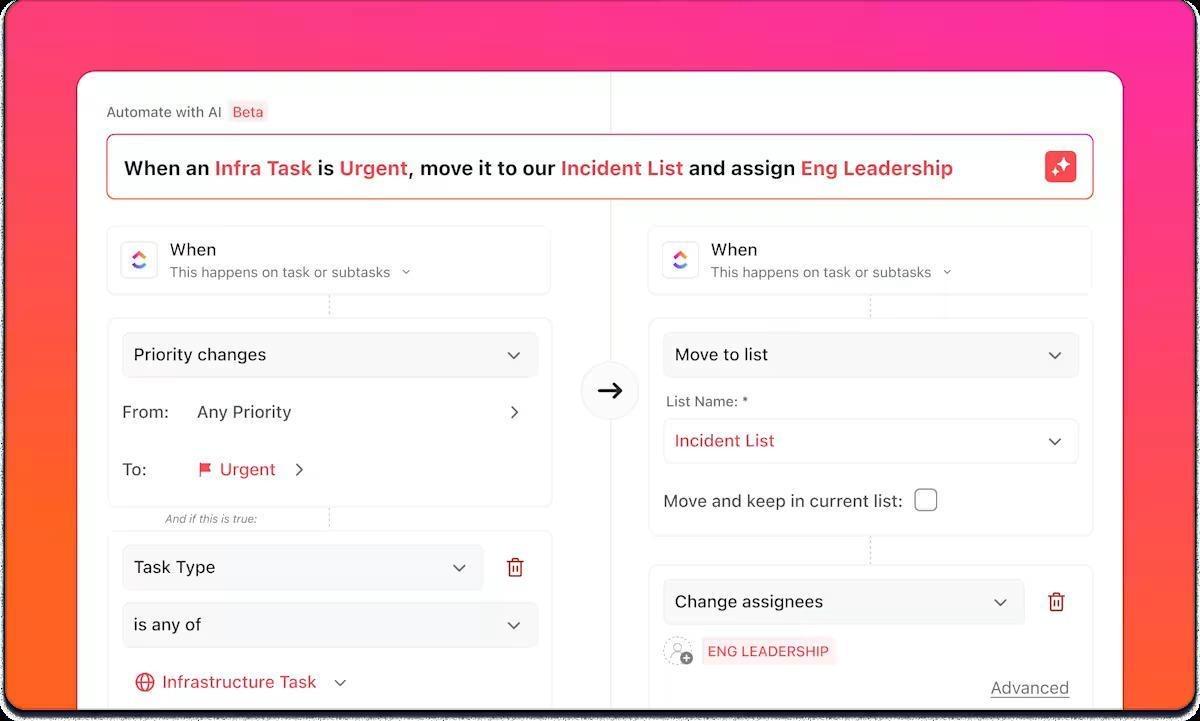

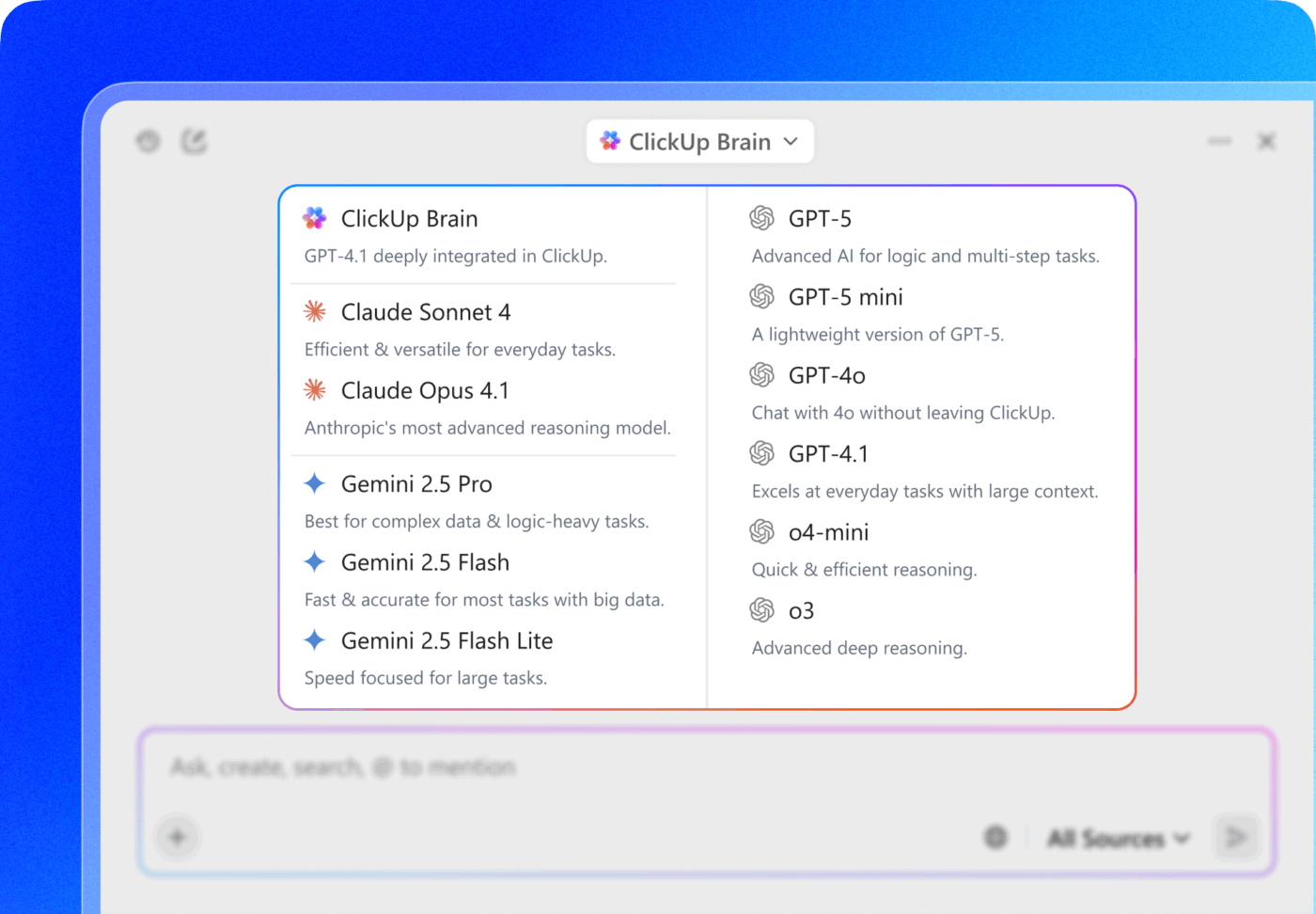

ClickUp Automations ondersteunt dit door u in staat te stellen werkstroomworkflows te bouwen met behulp van een AI-builder in gewone taal. U beschrijft wat er moet gebeuren wanneer aan bepaalde voorwaarden is voldaan, en de automatisering wordt rechtstreeks geconfigureerd op de relevante ruimte, map of lijst. Dit maakt het gemakkelijker om responsregels om te zetten in uitvoering zonder scripting of aangepaste tools.

Veelvoorkomende reacties zijn onder meer het isoleren van een gecompromitteerd eindpunt, het blokkeren van een verdacht IP-adres of het uitschakelen van een account dat tekenen van overname vertoont. Bij risicovollere acties kan de reactie worden gepauzeerd voor goedkeuring door een analist, zodat automatisering beslissingen ondersteunt zonder de controle uit handen te geven.

Dit verkort de tijd tussen detectie en beheersing, wat vooral belangrijk is bij snel verlopende aanvallen.

Voorspellende analyse en prioritering van bedreigingen

AI wordt ook gebruikt voordat incidenten zich voordoen. Modellen analyseren historische aanvalsgegevens en externe dreigingsinformatie om te bepalen welke risico's het meest relevant zijn voor uw omgeving.

In plaats van elke kwetsbaarheid op dezelfde manier te behandelen, helpt AI bij het prioriteren van problemen op basis van de kans dat ze worden misbruikt en de impact die ze zouden hebben. Hierdoor worden de inspanningen verlegd naar het verhelpen van de belangrijkste hiaten, in plaats van alleen maar te kijken naar de ernstscores.

Taalanalyse voor phishingdetectie

Veel aanvallen beginnen met communicatie, niet met malware. Natuurlijke taalverwerking wordt gebruikt om e-mail- en berichtencontent te analyseren op tekenen van social engineering.

Deze systemen kijken verder dan alleen trefwoorden. Ze evalueren de toon, structuur en intentie, inclusief urgentie-indicatoren, patronen van identiteitsfraude en verzoeken die niet overeenkomen met normaal communicatiegedrag. Dit maakt detectie effectiever tegen phishing en pogingen tot compromittering van zakelijke e-mail die voor de hand liggende indicatoren vermijden.

🧠 Leuk weetje: Mandiant doet een wereldwijde gemiddelde verblijftijd van 11 dagen terug. In de executive edition is de gemiddelde verblijftijd 26 dagen wanneer externe entiteiten het slachtoffer op de hoogte brengen.

Traditionele netwerkveiligheid versus AI-gestuurde veiligheid

Traditionele controles zoals firewalls, handtekeningen en vooraf gedefinieerde regels vervullen nog steeds belangrijk werk, vooral voor bekende bedreigingen en het handhaven van beleid. Het probleem doet zich voor wanneer activiteiten niet overeenkomen met wat die regels verwachten, of wanneer het volume de beoordeling boven het niveau tilt dat mensen op tijd kunnen verwerken.

AI vervangt traditionele veiligheid niet. Het verandert de manier waarop detectie en respons werken wanneer patronen onduidelijk zijn, signalen gefragmenteerd zijn of snelheid belangrijker is dan volledige zekerheid.

| Aspect | Traditionele veiligheid | AI-gestuurde veiligheid |

|---|---|---|

| Detectie | Op regels gebaseerd, met handtekeningen | Gedrags- en patroongebaseerd |

| Dekking van bedreigingen | Voornamelijk bekende bedreigingen | Bekende en nieuwe activiteitspatronen |

| Aanpassing | Handmatige updates | Continu leren en afstemmen |

| Schaalbaarheid | Beperkt door beoordelingscapaciteit | Verwerkt grote hoeveelheden gegevens |

| Reactie | Handmatig of vertraagd | Geautomatiseerd of bijna realtime |

| Vals-positieve resultaten | Hoger met vaste drempels | Verminderd met contextbewuste scoring |

In de praktijk gebruikt u beide samen. Traditionele controles beschermen u tegen bekende bedreigingen. AI vermindert handmatige controle, groepeert gerelateerde activiteiten en versnelt de respons wanneer gedrag buiten bekende patronen valt.

📮 ClickUp Insight: De gemiddelde professional besteedt meer dan 30 minuten per dag aan het zoeken naar werkgerelateerde informatie. Dat is meer dan 120 uur per jaar die verloren gaat aan het doorzoeken van e-mails, Slack-threads en verspreide bestanden. Een intelligente AI-assistent die in uw ClickUp-werkruimte is ingebouwd, kan daar verandering in brengen. Maak kennis met ClickUp Brain. Het levert direct inzichten en antwoorden door binnen enkele seconden de juiste documenten, gesprekken en taakdetails naar boven te halen, zodat u kunt stoppen met zoeken en aan de slag kunt gaan. 💫 Echte resultaten: Teams zoals QubicaAMF hebben met ClickUp meer dan 5 uur per week teruggewonnen – dat is meer dan 250 uur per jaar per persoon – door verouderde kennisbeheerprocessen te elimineren. Stel u eens voor wat uw team zou kunnen creëren met een extra week productiviteit per kwartaal!

AI-toepassingen in veiligheid van het netwerk

De volgende AI-toepassingen in cyberbeveiliging worden in kaart gebracht als punten in de werkstroom waar menselijke beoordeling vertraging oplevert, hetzij vanwege het hoge volume, hetzij vanwege de verspreiding van de context over verschillende systemen.

Elk voorbeeld laat zien waar AI de besluitvorming vergemakkelijkt zonder bestaande controles te vervangen of end-to-end automatisering te vereisen.

- Identiteits- en toegangsbeheer (IAM): signaleert misbruik van inloggegevens door onmogelijke reizen, abnormale inlogtijden of grootschalige pogingen tot credential stuffing te identificeren voordat de toegang zich verder verspreidt.

- Endpoint detection and response (EDR): bewaakt procesgedrag en bestandsactiviteit om de uitvoering van malware, ransomware-versleutelingspatronen of ongeautoriseerde achtergrondprocessen op apparaten van gebruikers op te sporen.

- Cloudveiligheid: houdt configuratiewijzigingen, API-gebruik en gegevensverkeer tussen services bij om activiteiten aan het licht te brengen die buiten het verwachte gedrag binnen cloudomgevingen vallen.

- Netwerkverkeeranalyse: analyseert verkeerspatronen om command-and-control-communicatie, laterale bewegingen en gegevenslekken te identificeren, inclusief activiteiten die verborgen zijn in versleuteld verkeer.

- Incidentonderzoek: brengt gerelateerde gebeurtenissen met elkaar in verband, reconstrueert tijdlijnen en brengt mogelijke oorzaken aan het licht, zodat het onderzoek niet hoeft te beginnen met ruwe logbestanden wanneer zich een incident voordoet.

- Kwetsbaarheidsbeheer: Prioriteert kwetsbaarheden op basis van de kans op misbruik en blootstelling binnen uw specifieke omgeving.

- Detectie van bedreigingen van binnenuit: detecteert gedragsveranderingen die kunnen wijzen op accountcompromittering of kwaadwillige activiteiten van binnenuit, zoals ongebruikelijke toegangspatronen of veranderingen in gegevensgebruik.

💡 Pro-tip: Slechts 29% van de ondernemingen leidt niet-veiligheidspersoneel op voor rollen in de veiligheid. Zelfs als er tools beschikbaar zijn, wordt er maar beperkt gebruik van gemaakt.

U kunt een deel van deze kloof operationeel dichten met ClickUp University. Analisten, IT-teams en aanverwante rollen kunnen leren hoe werkstroom, documentatie en responscoördinatie binnen ClickUp werken. Die gedeelde basis maakt het voor meer mensen gemakkelijker om werk aan de veiligheid te ondersteunen zonder dat ze vooraf diepgaande kennis van detectie of automatisering nodig hebben.

Uitdagingen bij het gebruik van AI voor netwerkveiligheid

AI verandert de manier waarop u werkzaamheden uitvoert op gebied van veiligheid, maar vervangt niet de noodzaak van structuur, gegevensbeheer of duidelijke werkwijzen. Naarmate u meer op AI vertrouwt voor netwerkbeveiliging en -monitoring, worden hiaten in compliance, eigendom en werkstroom de eerste limieten waarmee u te maken krijgt.

Datakwaliteit en dekking

AI heeft een afhankelijkheid van consistente, betrouwbare gegevens. Als logboeken onvolledig, vertraagd of slecht genormaliseerd zijn, daalt de detectiekwaliteit en verliezen waarschuwingen hun context.

✅ Hoe dit op te lossen: Standaardiseer logbronnen in een vroeg stadium, definieer de vereiste gegevensvelden en valideer de dekking voordat u automatisering uitbreidt.

Modelafwijking

Het gedrag van uw netwerk verandert in de loop van de tijd. Wanneer u nieuwe applicaties toevoegt, toegangspatronen wijzigt of werkstroomen verandert, verliezen modellen die voorheen goed werkten hun nauwkeurigheid, tenzij u ze regelmatig controleert en opnieuw traint.

✅ Hoe dit te verhelpen: Monitor de detectieprestaties continu en train modellen opnieuw als onderdeel van reguliere activiteiten op gebied van veiligheid, niet als een eenmalige Taak.

Integratiekloof

AI-tools hebben toegang nodig tot bestaande systemen voor veiligheid om activiteiten effectief te kunnen correleren. Wanneer integraties gedeeltelijk of kwetsbaar zijn, blijven signalen geïsoleerd en verloopt het onderzoek traag.

✅ Hoe dit op te lossen: begin met integraties die onderzoeks- en responswerkstroomen van begin tot eind ondersteunen, in plaats van geïsoleerde detectieresultaten.

Beperkte verklaarbaarheid

Sommige modellen markeren activiteiten zonder de reden daarvoor uit te leggen. Als u niet kunt zien waarom het systeem een waarschuwing heeft gegeven, bent u meer tijd kwijt met het valideren ervan en aarzelt u om geautomatiseerde acties te vertrouwen.

✅ Hoe dit op te lossen: Gebruik werkstroomen en modellen die bijdragende signalen en beslissingspaden blootleggen, zodat analisten snel kunnen verifiëren en handelen.

Vijandige technieken

Aanvallers testen detectiesystemen actief en passen zich daaraan aan. Geleidelijke gegevensvergiftiging en ontwijkend gedrag kunnen de effectiviteit van modellen verminderen als er geen beveiligingsmaatregelen zijn getroffen.

✅ Hoe dit op te lossen: combineer gedragsdetectie met veiligheidsmaatregelen zoals validatiecontroles, menselijke beoordeling van acties met grote impact en continu modeltesten.

Vaardigheden en operationele paraatheid

Het gebruik van AI in activiteiten op gebied van veiligheid vereist coördinatie tussen teams voor veiligheid, operaties en data. Hiaten in eigendom of expertise beperken de waarde die automatisering oplevert.

✅ Hoe dit op te lossen: Definieer duidelijke verantwoordelijkheden voor modeltoezicht, incidentafhandeling en follow-up, en integreer AI-beslissingen in bestaande werkstroomen van veiligheid in plaats van een aparte laag te creëren.

Best practices voor het implementeren van AI in de veiligheid van het netwerk

U haalt het beste resultaat uit AI-cybersecuritytools wanneer u ze met een duidelijk doel introduceert en ze uitvoert als onderdeel van uw dagelijkse activiteiten op gebied van veiligheid.

Begin met een gedefinieerde use case

Kies een specifiek probleem dat u wilt oplossen, zoals het verminderen van phishingincidenten of het detecteren van laterale bewegingen. Implementeer AI waar het resultaat meetbaar is, in plaats van het breed in te zetten en de resultaten later te sorteren.

Zorg voor een solide gegevensbasis

AI is afhankelijk van consistente input. Controleer vóór de implementatie uw logbronnen om volledige dekking, nauwkeurige tijdstempels en correcte gegevensverwerking te garanderen, met name voor gevoelige informatie.

Plan integraties vóór de implementatie

Breng in kaart hoe AI-outputs zullen worden geïntegreerd in uw bestaande SIEM-, SOAR- en endpoint-tools. Detectie zonder een duidelijk pad naar onderzoek en respons zorgt voor meer wrijving in plaats van minder.

Houd mensen op de hoogte

Definieer vooraf escalatiepaden. Bepaal welke acties automatisch kunnen worden uitgevoerd en welke de goedkeuring van een analist vereisen, zodat automatisering de respons ondersteunt zonder de controle uit handen te geven.

Prestaties continu bijhouden

Monitor de detectienauwkeurigheid, valse positieven en responsresultaten in de loop van de tijd. Beschouw het afstemmen van modellen als een doorlopende operationele taak, niet als een eenmalige stap tijdens de installatie.

Documenteren en verfijnen van werkstroomen

Maak runbooks voor het afhandelen van door AI gegenereerde waarschuwingen. Gebruik onderzoeksresultaten om drempels aan te passen, correlatielogica te verbeteren en responsstappen aan te scherpen naarmate de voorwaarden veranderen.

Hoe ClickUp AI-verbeterde werkstroom voor veiligheid ondersteunt

Met AI kunt u bepalen welke waarschuwingen aandacht verdienen, maar er is een belangrijk voorbehoud met betrekking tot wat er daarna gebeurt.

Nadat een waarschuwing actie vereist, verdeelt u het onderzoek en de respons vaak over verschillende tools. U bekijkt bewijsmateriaal in het ene systeem, bespreekt bevindingen in een chat, houdt de herstelmaatregelen bij in een ander systeem en stelt later rapporten op. Naarmate er meer mensen bij betrokken raken, raakt de context versnipperd en neemt de reactiesnelheid af, ook al heeft de detectie zijn werk gedaan.

ClickUp kan dat werk in één operationele werkstroom houden in plaats van het te versnipperen.

Waarschuwingen omzetten in traceerbare incidenten

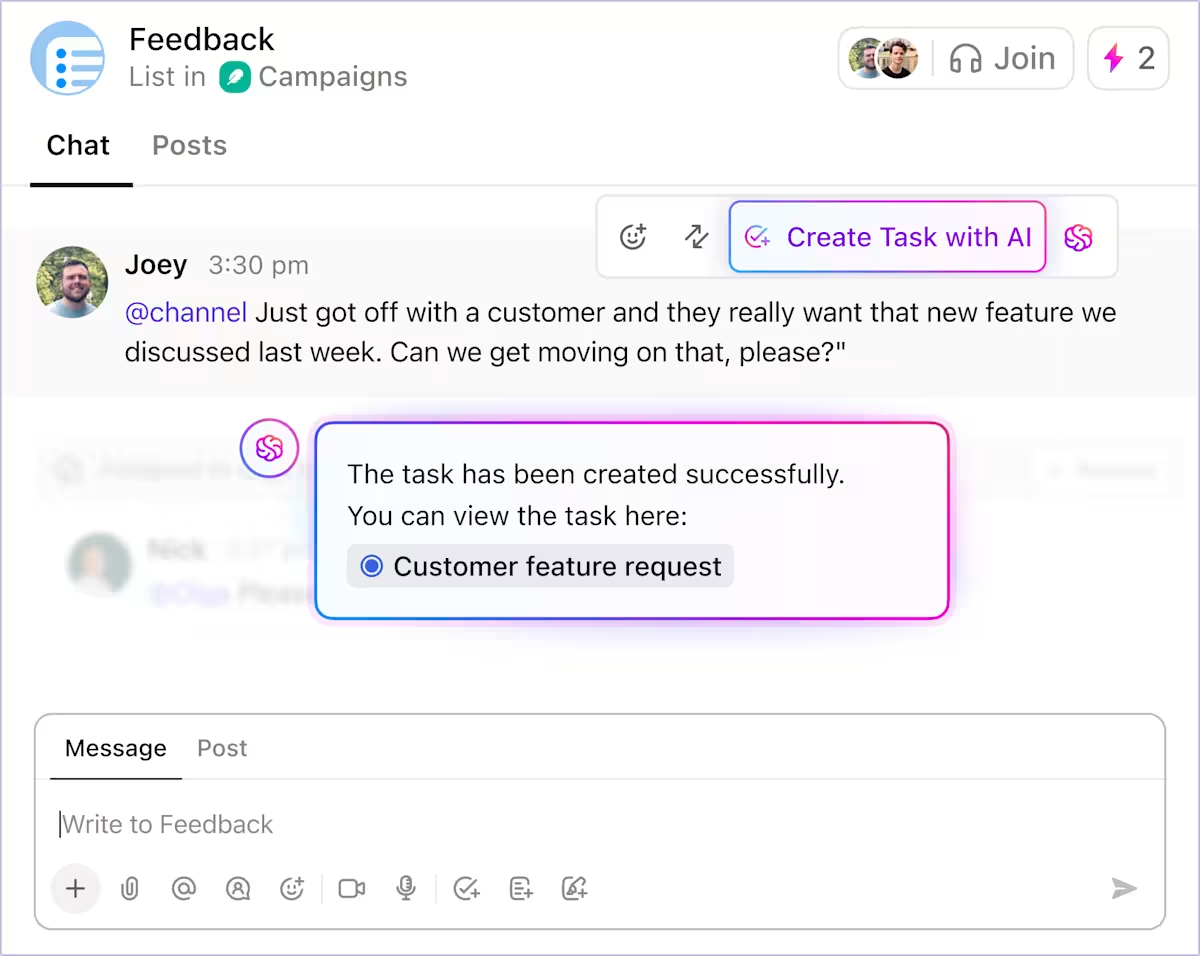

Wanneer een AI-signaal actie vereist, heeft het eigendom en een plek nodig om zich te ontwikkelen. In ClickUp wordt elk incident een Taak die de volledige onderzoeks- en responscyclus omvat.

De ClickUp-taak fungeert als het werkverslag van het incident. U documenteert bevindingen direct terwijl u activiteiten beoordeelt, voegt logboeken en schermafbeeldingen toe als bewijs en werkt de status bij als de ernst verandert. De taak toont in elke fase duidelijk wie de eigenaar is, zodat u nooit hoeft te raden wie verantwoordelijk is op basis van chatgesprekken of zijtickets.

Zo maken ze incidentbeheer eenvoudiger:

- Incidenttaken verzamelen logboeken, schermafbeeldingen en externe links op één plek, zodat onderzoekers niet tussen tools hoeven te schakelen om de context te reconstrueren.

- De status van de taak en de prioriteit weerspiegelen de huidige stand van zaken van het incident, waardoor onduidelijkheid tijdens overdrachten of wisselingen van dienst wordt voorkomen.

- Taakrelaties koppelen vervolgmaatregelen of monitoringwerkzaamheden terug aan het oorspronkelijke incident, zodat de respons niet ophoudt bij het indammen ervan.

Simpel gezegd: ClickUp-taaken bevinden zich in het midden van de werkruimte en dienen als referentiepunt voor alles wat volgt, in plaats van slechts een ander ticket dat moet worden beheerd.

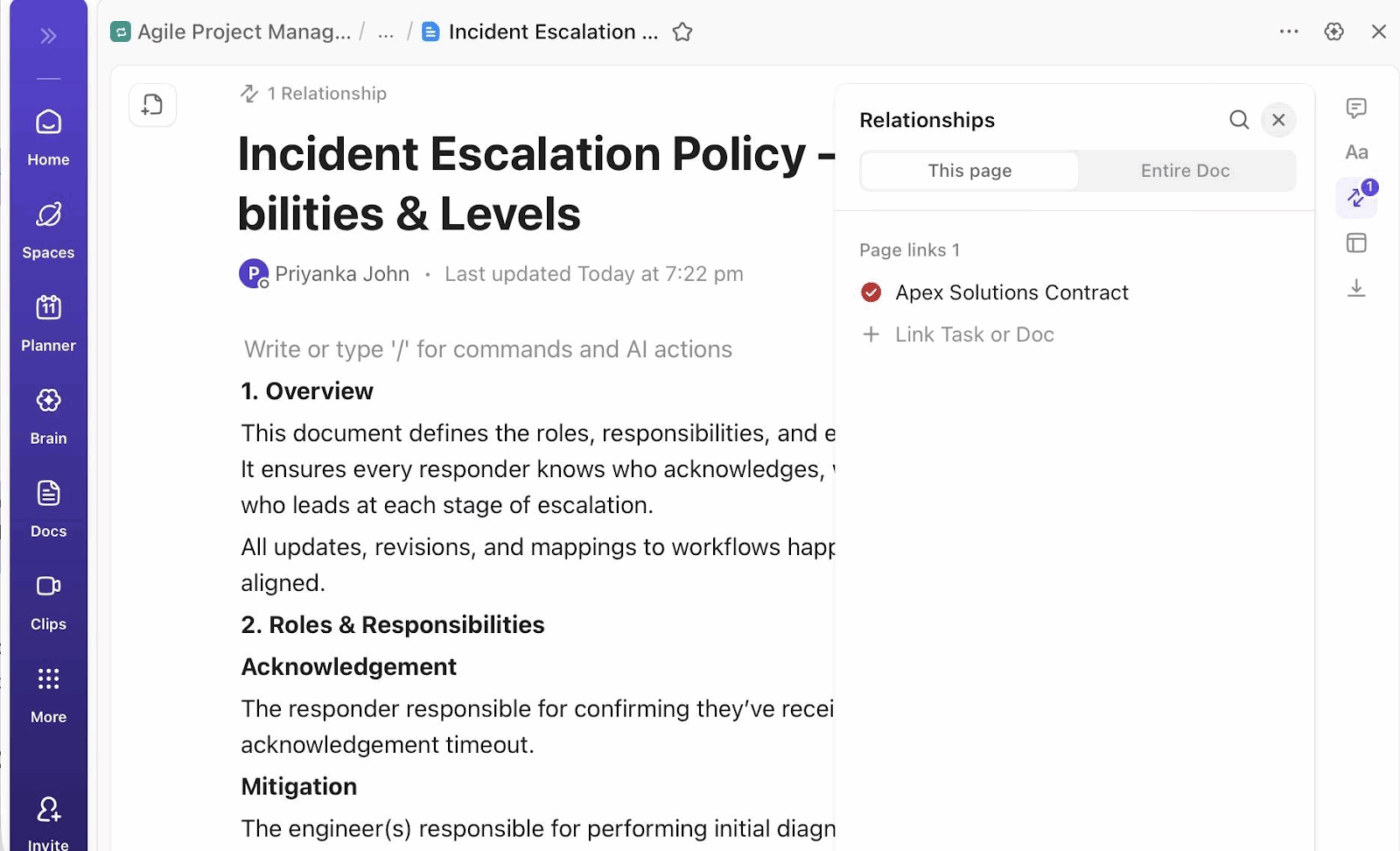

Procedures en geschiedenis dicht bij live respons houden

Elke toolwisseling tijdens een incident brengt kosten met zich mee. Als uw runbooks en eerdere onderzoeken buiten de responswerkstroom vallen, betaalt u die kosten herhaaldelijk terwijl de klok blijft tikken.

ClickUp Docs houdt responsplaybooks, onderzoekchecklists en evaluaties na incidenten rechtstreeks gekoppeld aan de incidenttaak. Analisten kunnen tijdens de live respons de relevante procedure openen, deze stap voor stap volgen en een aantekening maken over waar de werkelijkheid afwijkt van de gedocumenteerde werkstroom.

De updates blijven bijlagen bij het incident, wat betekent dat de evaluatie na het incident begint met een nauwkeurige context in plaats van op basis van herinneringen.

ClickUp Brain werkt rechtstreeks in taken en documenten terwijl het onderzoek zich ontvouwt. Het vat de voortgang samen, haalt belangrijke beslissingen uit opmerkingen en stelt incidentupdates op aan de hand van live taakactiviteiten. Uw team houdt de documentatie actueel terwijl het reageert, in plaats van gebeurtenissen te reconstrueren nadat het incident is afgenomen.

Minder overdrachten naarmate incidenten escaleren

Naarmate incidenten zich ontwikkelen, breekt de coördinatie meestal af op overgangspunten. Veranderingen in ernst, verschuivingen in eigendom en behoeften aan zichtbaarheid voor belanghebbenden doen zich vaak gelijktijdig voor.

ClickUp-automatiseringen handelen deze overgangen af op basis van de status van de taak in plaats van handmatige follow-ups:

- Door een incident als kritiek te markeren, worden de prioriteit en eigendom automatisch bijgewerkt, zodat escalatie onmiddellijk kan beginnen.

- Na voltooiing van de insluiting worden automatisch herstel- en vervolgtakens aangemaakt en gekoppeld aan het oorspronkelijke incident.

- Door de status of eigendom van een taak te wijzigen, worden de juiste belanghebbenden automatisch op de hoogte gebracht zonder dat er zijdelingse berichten nodig zijn.

Aangepaste velden structureren incidentgegevens tijdens de hele respons. Analisten werken de ernst, de getroffen systemen, de impact op de compliance en de status van de oplossing rechtstreeks bij in de Taak terwijl ze werken. Rapporten en audits geven vervolgens weer wat het team tijdens het incident heeft gedaan, niet wat iemand later heeft gereconstrueerd.

Zichtbaarheid behouden terwijl het werk in volle gang is

Wanneer meerdere incidenten tegelijkertijd plaatsvinden, wordt zichtbaarheid een uitvoeringsprobleem. Leidinggevenden willen steeds meer weten wat er op dit moment gebeurt, zodat ze hun reactie kunnen aanpassen voordat de vertragingen zich opstapelen.

ClickUp Dashboards putten uit dezelfde taken die uw team gebruikt om incidenten te onderzoeken en erop te reageren. Wanneer analisten de status, eigendom of ernst van een taak bijwerken, worden de dashboards automatisch aangepast. Uw team hoeft niets meer handmatig bij te houden en het management ziet live werk in plaats van vertraagde samenvattingen.

Dashboards ondersteunen actieve respons door kritieke signalen zichtbaar te maken:

- Toon alle actieve incidenten gegroepeerd op ernst en status, zodat responsleiders kunnen zien welke problemen eerst aandacht nodig hebben zonder individuele taken te openen.

- Breng geblokkeerde incidenten aan het licht door rechtstreeks uit Taak-statussen en afhankelijkheden te putten, zodat teams kunnen ingrijpen voordat het responswerk stilzwijgend vertraagt.

- Geef eigendom en werklast weer met behulp van live taaktoewijzingen, waardoor het gemakkelijker wordt om de inspanningen opnieuw in evenwicht te brengen wanneer meerdere incidenten tegelijkertijd escaleren.

- Combineer incidentgegevens met herstel- en vervolgtaken, zodat teams kunnen zien of de voortgang bij het indammen van incidenten daadwerkelijk goed is of dat er nog werk aan de winkel is.

ClickUp Dashboards halen hun gegevens rechtstreeks uit taakgegevens en aangepaste velden, zodat de weergave wordt bijgewerkt wanneer incidenten veranderen. Uw team hoeft geen aparte werkstroom voor rapportage doorlopen en leidinggevenden zien precies wat er gebeurt terwijl de respons nog gaande is.

ClickUp Brain vergroot deze zichtbaarheid wanneer er tijdens de respons vragen rijzen. Leads kunnen directe vragen stellen over de status van incidenten of de werklast en krijgen antwoorden op basis van dezelfde dashboardgegevens die al in gebruik zijn.

Met andere woorden: u past de respons aan terwijl het werk in uitvoering is, in plaats van hiaten te ontdekken nadat incidenten al achterop zijn geraakt.

💡 Pro-tip: Tijdens incidentrespons neemt uw team snel beslissingen, maar blijft het bijhouden van taken achter. Wanneer u die beslissingen in de chat laat staan, mist uw team de follow-ups. Met ClickUp Chat kunt u berichten onmiddellijk omzetten in taken, eigenaren toewijzen en elke volgende stap in de zichtbaarheid houden.

Maak van beveiligingsrespons een herhaalbare werkstroom

Na een incident moet u het werk nog steeds afmaken. U moet follow-ups toewijzen, documenteren wat er is veranderd en die beslissingen meenemen in de volgende respons. Versnipperde werkstroomstelsels vertragen in dat geval uw volgende onderzoek nog voordat het begint.

ClickUp biedt u een verbonden ecosysteem om die cirkel rond te maken. U voert incidenten, beslissingen, documentatie en vervolgwerkzaamheden uit in één enkele werkstroom, zodat er geen afhankelijkheden zijn met betrekking tot uw geheugen of later moet worden opgeruimd.

Begin gratis met ClickUp en bouw een werkstroom voor incidentrespons waarop uw team kan vertrouwen, ook lang nadat de waarschuwing is verdwenen.

Veelgestelde vragen

AI voor cyberveiligheid maakt gebruik van AI-tools om uw netwerken te beschermen, terwijl AI-veiligheid zich richt op het beschermen van AI-modellen tegen aanvallen zoals data poisoning of manipulatie.

Niet-technische teams profiteren van een veiligere werkomgeving, minder risico op phishing en duidelijkere communicatie tijdens incidenten op gebied van veiligheid, omdat werkstroomtools hen op de hoogte houden zonder technisch jargon.

AI is er om beveiligingsprofessionals te ondersteunen, niet om hen te vervangen, door repetitieve taken uit te voeren, zodat zij zich kunnen concentreren op strategisch werk dat menselijk inzicht en expertise vereist.

De toekomst van AI in cyberbeveiliging omvat een nauwere integratie tussen beveiligingstools en werkstroomen, met gebruiksvriendelijkere interfaces en verbeterde automatisering van routinematige beveiligingsbeslissingen.