في الساعة 2:17 صباحًا ، يضيء تنبيه أمني في الدردشة. ثم آخر؛ بحلول الصباح، يكون هناك المئات. في حين أن بعضها مهم، فإن معظمها ليس كذلك.

هذه هي الحقيقة بالنسبة لمعظم الشركات الناشئة في مجال الأمن السيبراني. يُتوقع منك الدفاع ضد التهديدات على مستوى المؤسسات بفريق صغير ووقت محدود وأدوات لم يتم تصميمها لمواجهة الهجمات التي تحدث اليوم.

يوجهك هذا الدليل خلال عملية اختيار مجموعة أدوات الأمن السيبراني القائمة على الذكاء الاصطناعي التي تناسب نموذج التهديدات وحجم الفريق ومسار النمو لشركتك الناشئة. ستتعرف على المكونات الأساسية مثل خطوط أنابيب البيانات وأطر عمل التعلم الآلي، وكيفية تقييم المنصات مفتوحة المصدر مقابل المنصات التجارية، وكيفية تجنب الأخطاء الشائعة.

سنلقي أيضًا نظرة على الأسباب التي تجعل ClickUp، أول مساحة عمل متكاملة للذكاء الاصطناعي في العالم، أداة لا غنى عنها في مجموعتك! 🌟

ما هي حزمة الأمن السيبراني القائمة على الذكاء الاصطناعي؟

مجموعة أدوات الأمن السيبراني القائمة على الذكاء الاصطناعي هي مزيج متعدد الطبقات من الأدوات والأطر والبنية التحتية التي تتيح اكتشاف التهديدات والاستجابة لها والوقاية منها باستخدام التعلم الآلي.

فكر في الأمر على أنه نظام كامل، من جمع البيانات إلى التنفيذ، يتيح لأدوات الأمان الخاصة بك التعلم والتكيف. وعادةً ما يشمل أنابيب البيانات لقياس الأمان عن بُعد، ونماذج التعلم الآلي (ML) المدربة على أنماط التهديدات، والبنية التحتية للنشر، وأنظمة المراقبة.

من الضروري فهم الفرق بين إضافة الذكاء الاصطناعي إلى أدوات الأمان القديمة وبين البناء باستخدام حلول الذكاء الاصطناعي الأصلية من الألف إلى الياء. تستخدم أدوات الذكاء الاصطناعي الأصلية التعلم الآلي كأساس لها، بينما تضيف الأنظمة القديمة المعززة بالذكاء الاصطناعي ميزات التعلم الآلي إلى البنى القديمة القائمة على القواعد.

ستعتمد المجموعة المناسبة لشركتك الناشئة بشكل كبير على نموذج التهديدات المحدد لديك وخبرة فريقك وخططك للنمو.

🧠 حقيقة ممتعة: تم إنشاء برنامج "Creeper" في عام 1971 بواسطة Bob Thomas في BNN Technologies، ويُعتبر على نطاق واسع أول فيروس أو دودة حاسوبية، وقد تم تصميمه كبرنامج تجريبي قادر على التكاثر الذاتي. كان البرنامج ينتقل بين أجهزة الكمبيوتر DEC PDP-10، ويعرض الرسالة التالية: "أنا Creeper، أمسك بي إن استطعت!"

لماذا تحتاج الشركات الناشئة في مجال الأمن السيبراني إلى الذكاء الاصطناعي في حزمة تقنياتها

بصفتك شركة ناشئة في مجال الأمن، فإنك تواجه تهديدات على مستوى المؤسسات بموارد قليلة، ومن المرجح أن فريقك يغرق في التنبيهات من الأدوات التقليدية. لا تستطيع أدوات الأمن القائمة على القواعد مواكبة وتيرة الهجمات الحديثة وتتطلب ضبطًا يدويًا مستمرًا لا يمكن للفرق الصغيرة تحمله.

تساعد الأنظمة المدعومة بالذكاء الاصطناعي الفرق الصغيرة على التعامل مع إدارة مخاطر الأمن السيبراني على مستوى المؤسسات من خلال أتمتة الأعمال الروتينية.

إليك الأسباب التي تجعل الذكاء الاصطناعي ضروريًا في مجموعة التقنيات الخاصة بك:

الكشف عن التهديدات والاستجابة لها بشكل أسرع

تعمل نماذج الذكاء الاصطناعي على تقليل الوقت بين الاختراق واستجابتك بشكل كبير من خلال توفير:

- التعرف على الأنماط على نطاق واسع: يعالج الذكاء الاصطناعي ملايين الأحداث من شبكتك ونقاط النهاية الخاصة بك للكشف عن التهديدات الحقيقية المخبأة في ضجيج الأنشطة اليومية.

- التصنيف الآلي: بدلاً من التعامل مع كل تنبيه على قدم المساواة، تقوم نماذج الذكاء الاصطناعي بترتيبها حسب درجة الخطورة، بحيث يمكن للمحللين التركيز فوراً على الأمور الأكثر أهمية.

- التعلم المستمر: تعمل أفضل الأنظمة على تحسين دقة الكشف بمرور الوقت مع مواجهتها لأنماط هجوم جديدة ومتطورة، مما يجعل دفاعاتك أكثر ذكاءً كل يوم.

⚙️ مكافأة: نموذج سجل مخاطر الأمن السيبراني

تقليل عبء العمل اليدوي للفرق الصغيرة

لا تستطيع معظم الشركات الناشئة تحمل تكاليف مركز عمليات أمنية (SOC) متكامل. يساعد الذكاء الاصطناعي في سد هذه الفجوة من خلال التعامل مع المهام المتكررة والمستهلكة للوقت التي ترهق المحللين. ويشمل ذلك تحليل السجلات الروتينية والتحقيق الأولي في الإنذارات وحتى البحث الاستباقي عن التهديدات.

يعمل الذكاء الاصطناعي على مكافحة إرهاق الأمن الذي يحدث عندما يغمر فريقك بالإنذارات. باستخدامه لتصفية الإيجابيات الخاطئة قبل أن تصل إلى الإنسان، فإنك تضمن أن يركز فريقك اهتمامه على التهديدات الحقيقية.

حماية قابلة للتوسع مع نمو شركتك

يجب أن تنمو احتياجاتك الأمنية مع نمو أعمالك دون الحاجة إلى تعيين محلل جديد لكل عميل أو خط إنتاج جديد. تم تصميم الأنظمة المدعومة بالذكاء الاصطناعي للتعامل مع سطح هجوم متوسع لأن زيادة عدد المستخدمين والبيانات تعني زيادة الخدمات السحابية. وهذا يعكس نموذج الأمان التقليدي، مما يتيح لك توسيع نطاق دفاعاتك بكفاءة.

📮 ClickUp Insight: بينما يعمل 34٪ من المستخدمين بثقة تامة في أنظمة الذكاء الاصطناعي، فإن مجموعة أكبر قليلاً (38٪) تتبنى نهج "الثقة مع التحقق". غالبًا ما تنطوي الأداة المستقلة غير المألوفة في سياق عملك على مخاطر أعلى في توليد استجابات غير دقيقة أو غير مرضية.

لهذا السبب أنشأنا ClickUp Brain، الذكاء الاصطناعي الذي يربط بين إدارة المشاريع وإدارة المعرفة والتعاون عبر مساحة العمل الخاصة بك ويدمج أدوات الجهات الخارجية. احصل على استجابات سياقية دون الحاجة إلى التبديل بين الأدوات واستمتع بزيادة في كفاءة العمل بمقدار 2-3 أضعاف، تمامًا مثل عملائنا في Seequent.

المكونات الأساسية لمجموعة أدوات الأمن السيبراني القائمة على الذكاء الاصطناعي

بدون صورة واضحة عن المكونات الأساسية لمجموعة أدوات الذكاء الاصطناعي، فإنك تخاطر بشراء أداة قوية عديمة الفائدة لأنك تفتقد إلى عنصر أساسي، مثل البيانات النظيفة أو طريقة نشرها.

فيما يلي الطبقات الأربع الأساسية التي تعمل معًا لتشكيل مجموعة كاملة. 🛠️

1. طبقة إدارة البيانات واستيعابها

هذا هو أساس عملية أمن الذكاء الاصطناعي بأكملها. إنها الطريقة التي تجمع بها جميع بيانات الأمان أو القياس عن بُعد من جميع أنحاء مؤسستك وتنظفها وتنظمها بحيث يمكن استخدامها في نماذج التعلم الآلي. إذا كانت بياناتك غير منظمة أو غير كاملة، فلن تكون تنبؤات الذكاء الاصطناعي موثوقة:

- مصادر البيانات: دمج كل شيء بدءًا من سجلات الكشف عن النقاط الطرفية والاستجابة لها (EDR) وبيانات تدفق الشبكة وحتى سجلات تكوين السحابة وأحداث مزود الهوية.

- التوحيد: قم بتوحيد البيانات من جميع أدواتك المختلفة في تنسيق واحد ومتسق حتى يتمكن الذكاء الاصطناعي من فهمها.

- بنية التخزين: اختر نظام إدارة بيانات ، غالبًا ما يكون بحيرة بيانات، يمكنه تخزين كميات هائلة من المعلومات مع السماح في الوقت نفسه بالتحليل في الوقت الفعلي والبحث في السجلات التاريخية.

- سياسات الاحتفاظ بالبيانات: حدد مدة الاحتفاظ بالبيانات، مع الموازنة بين الحاجة إلى السياق التاريخي لتدريب النماذج وتكاليف التخزين المتزايدة.

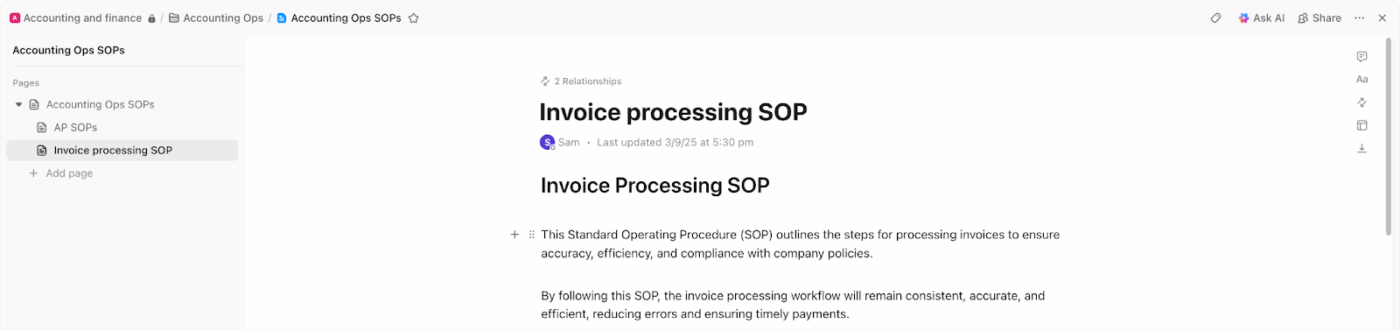

🚀 ميزة ClickUp: تحكم في كيفية جمع بياناتك وتوحيدها والاحتفاظ بها عبر مجموعتك باستخدام الوثائق في ClickUp Docs.

على سبيل المثال، تقوم شركتك الناشئة بسحب القياسات عن بُعد من أدوات EDR وسجلات السحابة وموفري الهوية. يحدد مستند ClickUp المركزي بالضبط مصادر البيانات التي يتم استيعابها، وكيفية توحيد الحقول، وما تتوقعه نماذج المخطط، ومدة الاحتفاظ بكل نوع من أنواع البيانات. عندما تتغير خطوط الأنابيب، تنعكس هذه التحديثات على الفور وترتبط بالمهندسين المسؤولين.

2. أطر عمل ونماذج التعلم الآلي

هذا هو "عقل" المجموعة حيث يتم الكشف الفعلي عن التهديدات. هنا، ستقرر بين استخدام:

- نماذج مسبقة الصنع من مورد: أسرع في النشر، ولكنها توفر تخصيصًا أقل

- نماذج مدربة خصيصًا: مصممة خصيصًا لتناسب بيئتك، ولكنها تتطلب خبرة كبيرة في مجال التعلم الآلي.

تشمل أنواع النماذج الشائعة التعلم الخاضع للإشراف (المدرب على أمثلة مصنفة من التهديدات المعروفة) والتعلم غير الخاضع للإشراف (ممتاز لاكتشاف الحالات الشاذة والعثور على التهديدات التي لم ترها من قبل).

⚙️ مكافأة: افهم الفروق الدقيقة بين التعلم الآلي الخاضع للإشراف والتعلم الآلي غير الخاضع للإشراف لاختيار الخيار الأفضل.

3. بنية النشر والتكامل

تتمحور هذه الطبقة حول نقل نماذجك إلى بيئة إنتاجية حيث يمكنها أداء مهامها. بالنسبة للشركات الناشئة، يكمن المفتاح في إيجاد نهج لا يتطلب فريقًا مخصصًا لإدارة عمليات التعلم الآلي (MLOps). ابحث عن:

- توافق واجهة برمجة التطبيقات (API): يجب أن تكون أدوات الذكاء الاصطناعي الخاصة بك قادرة على التواصل مع أنظمة الأمان الحالية لديك، مثل نظام إدارة المعلومات والأحداث الأمنية (SIEM) أو منصة تنسيق الأمان والأتمتة والاستجابة (SOAR).

- متطلبات زمن الاستجابة: من أجل الكشف عن التهديدات في الوقت الفعلي، يجب أن تتخذ نماذجك قرارات في غضون أجزاء من الثانية.

- آليات محدثة: تحتاج إلى عملية سلسة لدفع إصدارات النماذج الجديدة والمحسنة إلى الإنتاج دون التسبب في توقف العمل.

4. أدوات المراقبة والرصد

تتتبع هذه الطبقة أداء النموذج لاكتشاف مشكلات مثل الانحراف، حيث تتدهور دقة النموذج بمرور الوقت مع تغير أنماط الهجوم. كما توفر حلقة التغذية الراجعة الحاسمة للتحسين المستمر، مما يمكّن المحللين من التصرف بناءً على التنبيهات لإعادة تدريب النماذج وصقلها. تمنحك قابلية المراقبة القوية رؤية كاملة لأداء دفاعات الذكاء الاصطناعي لديك.

🔍 هل تعلم؟ في واحدة من أولى الهجمات الإلكترونية التي تم الإبلاغ عنها علنًا والتي تم تنسيقها بواسطة الذكاء الاصطناعي، تم استخدام وكيل ذكاء اصطناعي مخترق لتنفيذ إجراءات معقدة بشكل مستقل في اختراق متعدد المراحل أثر على عشرات المؤسسات.

أفضل أطر عمل وأدوات الذكاء الاصطناعي للشركات الناشئة في مجال الأمن السيبراني

السوق مليء بأدوات الذكاء الاصطناعي، مما يجعل من الصعب معرفة من أين تبدأ. قد تجد نفسك عالقًا في إنفاق مبالغ زائدة على منصة مؤسسية لا تحتاجها أو تضيع شهورًا في مشروع DIY لا يتم إطلاقه أبدًا.

ينقسم المشهد إلى ثلاث فئات رئيسية لمساعدتك على تضييق نطاق تركيزك بناءً على ميزانيتك وفريقك وأهدافك. 💁

خيارات مفتوحة المصدر للفرق التي تراعي الميزانية

يمنحك استخدام البرامج مفتوحة المصدر أقصى قدر من التحكم والمرونة بأقل تكلفة أولية، ولكنه يأتي مع بعض المقايضات. ستكون مسؤولاً عن الإعداد والصيانة واستكشاف الأخطاء وإصلاحها، الأمر الذي يتطلب خبرة داخلية كبيرة. ستعمل مع:

- TensorFlow/PyTorch: هذان هما الإطاران المفضلان لبناء نماذج التعلم الآلي المخصصة من الصفر، حيث يوفران مرونة لا مثيل لها ولكنهما يتطلبان منحنى تعلم حادًا.

- امتدادات YARA + ML: إنها أداة قوية للكشف عن البرامج الضارة القائمة على القواعد، ويمكن توسيعها باستخدام ML لإنشاء مصنفات أكثر تطوراً.

- Zeek (المعروف سابقًا باسم Bro): هذا إطار عمل شائع لتحليل الشبكات يتميز بنظام بيئي غني من المكونات الإضافية، بما في ذلك بعض المكونات المخصصة لتحليل حركة المرور القائم على التعلم الآلي.

- OpenSearch Security Analytics: بديل مفتوح المصدر لنظم SIEM التجارية، يأتي مع ميزات مدمجة للكشف عن الحالات الشاذة وتحليلات الأمان المدعومة بتعلم الآلة.

🧠 حقيقة ممتعة: تم تعريف اختبار الاختراق في أوائل السبعينيات. تم إضفاء الطابع الرسمي على ممارسة محاكاة الهجمات للعثور على نقاط الضعف في تقرير صادر عام 1972 عن جيمس ب. أندرسون.

منصات سحابية أصلية للنشر السريع

بالنسبة للشركات الناشئة التي ترغب في التحرك بسرعة وتجنب إدارة البنية التحتية، تعد المنصات السحابية الأصلية خيارًا رائعًا. تتولى هذه الخدمات إدارة الأجهزة الأساسية وعمليات MLOps، مما يتيح لفريقك التركيز على بناء النماذج ونشرها.

تشمل المزودين الرئيسيين AWS وGoogle Cloud وMicrosoft Azure، وجميعهم يقدمون منصات ML قوية ومدارة مثل SageMaker وVertex AI وAzure ML.

كما أنها توفر خدمات ذكاء اصطناعي خاصة بالأمن، مثل AWS GuardDuty و Google Chronicle، التي توفر أسرع طريق للكشف المدعوم بالذكاء الاصطناعي. أهم الأمور التي يجب الانتباه إليها هي تقييد الموردين والتسعير على أساس الاستخدام الذي يمكن أن يتغير بشكل غير متوقع.

🔍 هل تعلم؟ استخدمت دودة Stuxnet في عام 2010 أربعة ثغرات أمنية من نوع "صفر يوم" لتعطيل برنامج إيران النووي، مما أثر بشكل كبير على الطريقة التي تتعامل بها الحكومات والشركات مع البحث عن الثغرات المجهولة وتخزينها.

حلول الذكاء الاصطناعي المتخصصة في مجال الأمن السيبراني

إذا كنت تريد تحقيق القيمة في أسرع وقت ممكن، فإن المنصات التجارية المصممة خصيصًا لهذا الغرض هي الخيار الأمثل. تم تصميم هذه الأدوات خصيصًا لحالات استخدام الأمان وتأتي مع نماذج مدربة مسبقًا وسير عمل محسن، على الرغم من أنها توفر تخصيصًا أقل من نهج "افعلها بنفسك".

| الفئة | ماذا يفعل | اللاعبون الرئيسيون |

| EDR | الكشف عن النقاط النهائية والاستجابة لها | CrowdStrike و SentinelOne و VMware Carbon Black |

| NDR | الكشف عن الشبكات والاستجابة لها | Darktrace و Vectra AI و ExtraHop |

| SOAR | تنسيق الأمن والأتمتة والاستجابة | Splunk SOAR و Palo Alto XSOAR و Swimlane |

التحديات الأمنية الشائعة التي تواجهها الشركات الناشئة في مجال الذكاء الاصطناعي

لقد استثمرت في أداة جديدة للذكاء الاصطناعي، ولكنها لا تحقق النتائج التي كنت تتوقعها. والآن، بدلاً من حل المشكلات، تواجه مشكلات جديدة مثل إرهاق التنبيهات ومشاكل التكامل.

إن معرفة هذه العقبات الشائعة مسبقًا يساعدك على التخطيط لها وتجنب الأخطاء المكلفة. 👀

- جودة البيانات وتوافرها: تعتمد جودة النماذج على جودة البيانات التي يتم تدريبها عليها، وتفتقر العديد من الشركات الناشئة إلى البيانات النظيفة والمصنفة اللازمة لبناء نماذج مخصصة دقيقة.

- الإرهاق الناتج عن الإيجابيات الخاطئة: يمكن لنظام الذكاء الاصطناعي الذي تم ضبطه بشكل سيئ أن يولد ضوضاء أكثر من النظام التقليدي، مما يغرق فريقك في تنبيهات غير ذات صلة ويحبط الغرض بأكمله.

- الفجوات في المهارات: الخبرة اللازمة لبناء أنظمة التعلم الآلي ونشرها وصيانتها باهظة الثمن ويصعب العثور عليها، وكذلك المعرفة الأمنية المتعمقة.

- تعقيد التكامل: غالبًا ما يستغرق جعل أداة الذكاء الاصطناعي الجديدة تعمل بسلاسة مع البنية التحتية الأمنية الحالية وقتًا وجهدًا أكثر بكثير مما كان متوقعًا.

- صيانة النماذج: الذكاء الاصطناعي ليس حلاً "يُضبط مرة واحدة ثم يُنسى"؛ فالنماذج تتدهور بمرور الوقت وتتطلب مراقبة مستمرة وضبطًا وإعادة تدريبًا لتظل فعالة.

- توسع الأدوات : كل أداة جديدة للذكاء الاصطناعي يمكن أن تضيف عنصراً آخر إلى عمليات الأمان الخاصة بك، مما يؤدي إلى تجزئة الرؤية ويجعل من الصعب رؤية الصورة الكاملة.

تسلط هذه التحديات الضوء على أهمية الإشراف البشري الماهر في توجيه وتفسير وإدارة حتى أكثر أنظمة الذكاء الاصطناعي تطوراً.

🔍 هل تعلم؟ أكثر من نصف الشركات تفضل الآن الإنفاق على أمن الذكاء الاصطناعي على أدوات الأمن التقليدية، لكن العديد منها يعاني من انتشار الأدوات. تستخدم المؤسسات في المتوسط 85 تطبيقًا من تطبيقات SaaS وأكثر من خمسة أدوات منفصلة فقط لاكتشاف البيانات أو مراقبتها أو تصنيفها، مما يجعل إدارة الأمن وتكامله أكثر صعوبة.

كيفية اختيار مجموعة أدوات الذكاء الاصطناعي المناسبة لشركتك الناشئة في مجال الأمن السيبراني

أنت تفهم المكونات والأدوات، ولكن كيف تتخذ القرار النهائي فعليًا؟ الاختيار بناءً على عرض توضيحي مبهرج بدلاً من السياق الفريد لشركتك الناشئة قد يقودك إلى مجموعة لا تتناسب مع نموذج التهديدات الخاص بك أو لا تتناسب مع حجم أعمالك.

استخدم هذا الإطار المكون من خمس خطوات لاتخاذ قرار منهجي ومراعي للسياق. 👇

1. التوافق مع احتياجاتك الأمنية المحددة

بدلاً من البدء بالأدوات، ابدأ بالتهديدات التي تواجهك. تختلف أولويات الأمان لشركة ناشئة تعمل في مجال B2B SaaS وتتعامل مع البيانات المالية اختلافًا كبيرًا عن أولويات شركة ألعاب الهاتف المحمول. إن تحديد المخاطر المحددة التي تواجهك أولاً يضمن استثمارك في الذكاء الاصطناعي الذي يحل مشاكلك الفعلية.

اسأل نفسك:

- ما هو مصدر التهديد الرئيسي الذي يواجهك؟ هل أنت قلق أكثر بشأن اختراق الشبكة أم التهديدات الداخلية أم البرامج الضارة أم تسرب البيانات؟

- ما هي متطلبات الامتثال المطبقة؟ ستؤثر اللوائح مثل SOC 2 أو HIPAA أو PCI-DSS بشكل كبير على اختياراتك للأدوات

- ما هي الثغرة الحالية في نظام الكشف لديك؟ حدد نقاط الضعف في إجراءات الأمان الحالية لديك وركز استثماراتك في الذكاء الاصطناعي عليها أولاً.

🔍 هل تعلم؟ يتعامل مسؤولو أمن المعلومات في الشركات مع ما معدله 75 أداة أمان في وقت واحد، ويقول ما يقرب من نصفهم إن مجموعتهم قد نمت في العام الماضي فقط. ومع ذلك، فإن المزيد من الأدوات لا يعني عددًا أقل من المشكلات. لا يزال ثلثاهم يعانون من خرق في الأمان خلال الـ 24 شهرًا الماضية، مما يدل على أن المجموعات المعقدة والمتضخمة يمكن أن تجعل الأمان أكثر صعوبة، وليس أقوى.

2. تقييم التكامل مع الأدوات الحالية

تمتلك شركتك الناشئة بالفعل بنية تحتية سحابية وأدوات أمان وسير عمل راسخ. ستؤدي أداة الذكاء الاصطناعي التي لا تتكامل بسلاسة مع ما تستخدمه بالفعل إلى خلق احتكاك تشغيلي وتوسع في العمل. أعط الأولوية للأدوات التي تتميز بواجهات برمجة تطبيقات قوية وتكاملات مسبقة الصنع ودعم تنسيقات بيانات مرنة.

🚀 ميزة ClickUp: اربط البنية التحتية السحابية وأدوات الأمان ومنصات التعاون في طبقة تشغيلية واحدة باستخدام تكاملات ClickUp. فهي تسحب التنبيهات والتحديثات والإجراءات إلى مساحة العمل الخاصة بك، مما يقلل من التوسع ويحافظ على سير العمل الحالي.

3. ضع في اعتبارك قابلية التوسع والنمو المستقبلي

فكر في المستقبل بعد 18 شهرًا، لا تقتصر على اليوم فقط. قد ينهار الحل الذي يعمل بشكل مثالي لفريق مكون من عشرة أشخاص تحت عبء البيانات لشركة مكونة من 100 شخص.

قم بتقييم قابلية التوسع التقنية (هل يمكنها التعامل مع 10 أضعاف البيانات؟) وقابلية التوسع التجاري (هل سيظل نموذج التسعير ميسورًا مع زيادة استخدامك؟).

🧠 حقيقة ممتعة: صاغ فريد كوهين مصطلح " فيروس الكمبيوتر " في عام 1983 أثناء تجربته لرمز ذاتي التكرار.

4. موازنة التكلفة مقابل القدرات

السعر المحدد للأداة هو جزء واحد فقط من المعادلة. لفهم التكلفة الإجمالية الحقيقية للملكية (TCO)، عليك أن تأخذ في الاعتبار ما يلي:

- وقت التنفيذ

- تدريب الموظفين

- الصيانة المستمرة

- تكلفة الفرصة البديلة لاهتمام فريقك

في بعض الأحيان، يصبح الخيار المفتوح المصدر "الأرخص" هو الأغلى عندما تأخذ في الاعتبار ساعات الهندسة اللازمة لإبقائه قيد التشغيل.

5. تقييم دعم الموردين والمجتمع

عندما تكون شركة ناشئة صغيرة، لا يمكنك تحمل التعثر. تعد جودة وثائق المورد، وسرعة استجابة فريق الدعم، وحيوية مجتمع المستخدمين عوامل حاسمة.

بالنسبة للأدوات مفتوحة المصدر، يمكن أن تكون المجتمع القوي بنفس قيمة فريق دعم المورد، حيث يوفر لك شريان الحياة عندما تواجه مشكلة.

كيفية تحسين حزمة أمن الذكاء الاصطناعي الخاصة بك بمرور الوقت

لقد قمت بنشر مجموعة أدوات الذكاء الاصطناعي الخاصة بك، ولكن العمل لم ينته بعد. قد تصبح نماذجك قديمة، وقد يتدهور الأداء، وقد تصبح مجموعتك باهظة الثمن أقل فعالية كل يوم.

لتجنب ذلك، تعامل مع حزمة أمان الذكاء الاصطناعي الخاصة بك كمنتج حي يتطلب عناية وتحسينًا مستمرين:

- ضع مقاييس أساسية: قبل النشر، تتبع المقاييس الرئيسية مثل معدل الإيجابيات الخاطئة، ومتوسط الوقت اللازم للكشف (MTTD)، وحجم عمل المحللين. يمنحك ذلك صورة واضحة "قبل وبعد" لقياس تأثير الذكاء الاصطناعي.

- إنشاء حلقات تغذية راجعة: القرارات التي يتخذها محللوك البشريون بشأن التنبيهات هي بيانات لا تقدر بثمن. أعد إدخال هذه المعلومات في نماذجك لمساعدتها على التعلم من أخطائها وزيادة ذكائها.

- جدولة المراجعات الدورية: قم على الأقل كل ثلاثة أشهر بتقييم أداء نماذجك مقارنة بمقاييسك الأساسية وتقييم كيفية تغير مشهد التهديدات.

- خطط لتحديثات النماذج: ضع عملية واضحة وقابلة للتكرار لاختبار ونشر النماذج المحسنة في بيئة الإنتاج دون تعطيل عمليات الأمان.

- قم بالدمج حيثما أمكن: مع نضوج مجموعتك، ابحث عن فرص لدمج الأدوات عن طريق اختيار منصات يمكنها تغطية حالات استخدام متعددة، مما يبسط البنية ويقلل التكاليف.

🧠 حقيقة ممتعة: كان أحد أقدم أشكال "القرصنة" هو اختراق الهواتف في ستينيات القرن الماضي، حيث استغل المهاجمون نظام الهاتف باستخدام ترددات الصوت.

الاتجاهات المستقبلية في مجموعات الأمن السيبراني القائمة على الذكاء الاصطناعي

أنت على وشك القيام باستثمار كبير، ولا تريد اختيار أداة ستصبح قديمة في غضون عامين. يمكن أن يساعدك متابعة الاتجاهات الناشئة على اتخاذ قرارات مستقبلية والبقاء في الصدارة:

- نماذج اللغة الكبيرة (LLM) لتحليل الأمان: تنتقل نماذج اللغة الكبيرة إلى مركز العمليات الأمنية (SOC)، حيث توفر واجهات لغة طبيعية تتيح للمحللين طرح أسئلة مثل "اعرض لي جميع حركة المرور الصادرة غير العادية من الكمبيوتر المحمول لهذا المستخدم خلال الـ 24 ساعة الماضية".

- وكلاء الذكاء الاصطناعي : تتطور أنظمة الذكاء الاصطناعي لرصد التهديدات واتخاذ الإجراءات اللازمة لاحتوائها تلقائيًا، مثل عزل الجهاز المخترق عن الشبكة.

- حلول موحدة: يتحول القطاع من عشرات الحلول المتخصصة إلى منصات متقاربة تقلل من تكاليف التكامل

- محاكاة الهجمات المدعومة بالذكاء الاصطناعي: بدلاً من انتظار الهجمات الحقيقية، بدأت الشركات الناشئة في استخدام الذكاء الاصطناعي لاختبار دفاعاتها بشكل مستمر وتلقائي، والعثور على نقاط الضعف وإصلاحها قبل أن يتمكن المهاجمون من استغلالها.

كيف تساعد ClickUp الشركات الناشئة في مجال الأمن السيبراني على إدارة حزمة الذكاء الاصطناعي الخاصة بها

مع اعتماد الشركات الناشئة في مجال الأمن السيبراني للذكاء الاصطناعي، تنمو مجموعاتها بسرعة، وتتجزأ بسرعة أكبر. غالبًا ما توجد أدوات الكشف والمنصات السحابية وسير عمل MLOps والوثائق وأنظمة التعاون في صوامع منفصلة، مما يجبر الفرق على تبديل السياق.

يعمل ClickUp كنسيج ربط بين مكونات حزمة أمن الذكاء الاصطناعي الخاصة بك. بدلاً من إضافة حل آخر، يعمل على تجميع المعلومات الاستخباراتية وسير العمل والتنفيذ في مساحة عمل واحدة تراعي السياق.

لنكتشف كيف! 👇

حوّل سياق الأمان إلى إجراءات فورية باستخدام ClickUp Brain

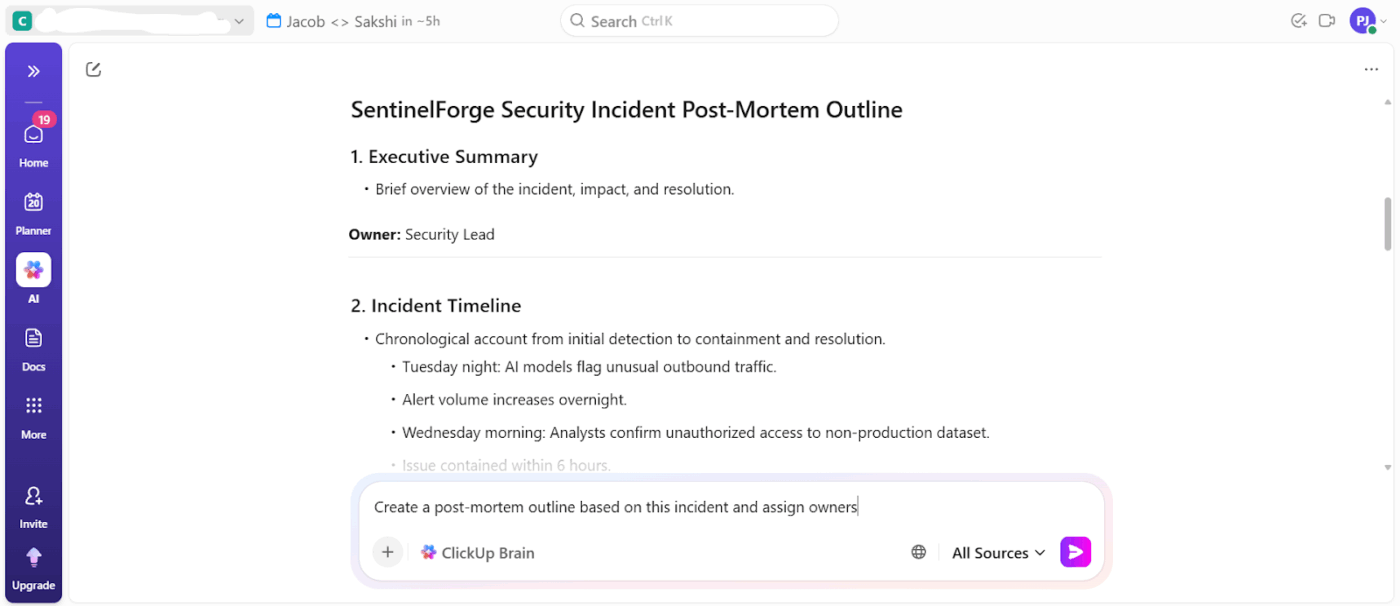

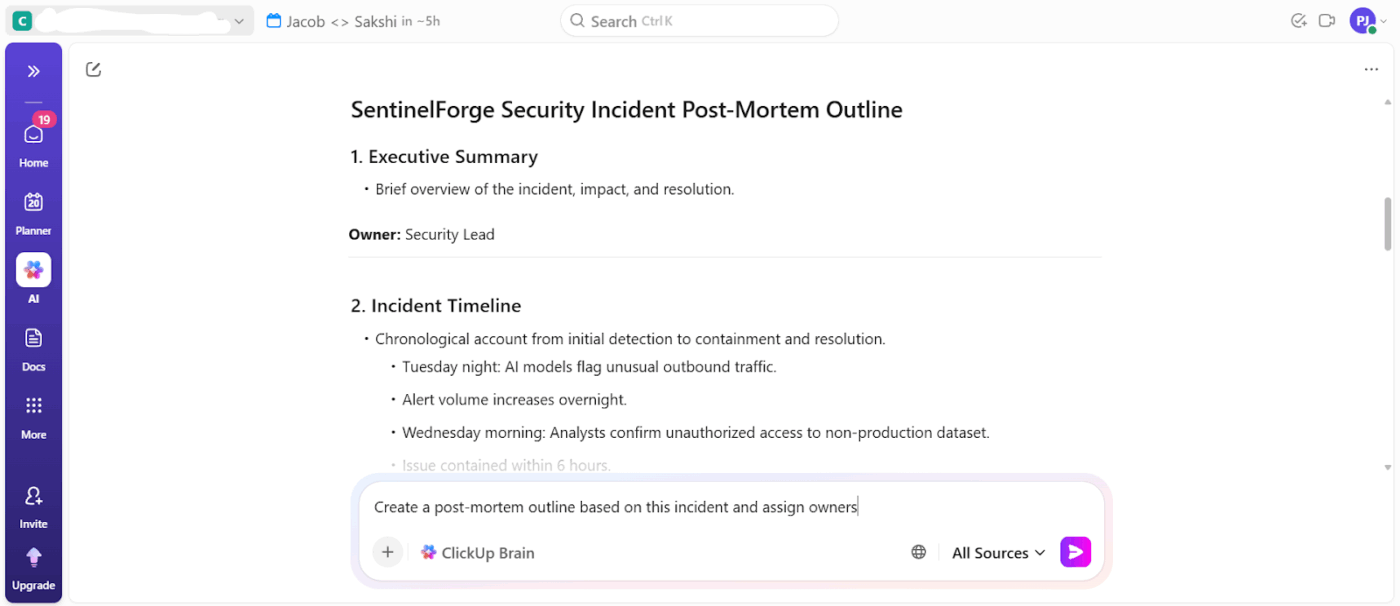

يعمل ClickUp Brain كذكاء اصطناعي سياقي، يعيش داخل مساحة عملك ويفهم مشاريعك ومهامك ووثائقك وسير عملك في الوقت الفعلي. بدلاً من ردود الذكاء الاصطناعي المنعزلة والخارجة عن السياق، فإنه يجيب على الأسئلة ويلخص تحقيقات الحوادث ويُنشئ ويُحدّث مهام ClickUp استنادًا إلى سجلات الأمان.

لنفترض أن تنبيهًا أمنيًا أدى إلى إجراء تحقيق استمر عدة أيام وشمل السجلات ومناقشات الدردشة ومهام الإصلاح ومراجعة ما بعد الحادث.

يمكنك أن تطلب من ClickUp Brain مباشرةً تلخيص الحادث باستخدام المهام المرتبطة والتعليقات والمستندات، ثم إنشاء إجراءات متابعة وبوابات قيادية تلقائيًا. وهذا يسد الفجوة بين تحليل الذكاء الاصطناعي والتنفيذ، وهو المجال الذي تقصر فيه معظم أدوات الأمان.

📌 أمثلة على المطالبات:

- لخص هذا الحادث باستخدام جميع المهام المرتبطة والتعليقات والمستندات

- ما هي مهام الإصلاح التي لا تزال مفتوحة للحوادث شديدة الخطورة هذا الأسبوع؟

- قم بإنشاء مخطط تحليلي بعد الحادث بناءً على هذا الحادث وقم بتعيين المسؤولين

- ما هي التنبيهات التي استغرقت معظم وقت المحللين الشهر الماضي؟

- ما هي القرارات التي تم اتخاذها خلال هذا التحقيق ومن الذي اتخذها؟

وأفضل ما في الأمر هو أن كل شيء يمكن البحث عنه على الفور باستخدام ClickUp Brain، مساعد الذكاء الاصطناعي الخاص بنا الذي يمكنه الإجابة على الأسئلة والعثور على المعلومات في جميع أنحاء مساحة العمل الخاصة بك.

إليك ما قالته كارا سميث، حاصلة على ماجستير إدارة الأعمال، PMP®، مديرة برنامج العمليات، Instant Teams، عن استخدام ClickUp:

يمكن لجميع الفرق الاستفادة من الأتمتة، وقد وفرت ClickUp ذلك في كل سيناريو واجهته، ولكن الميزة الكبرى لـ ClickUp هي تبسيط العمليات والأدوات في منطقة عمل واحدة... نحن شركة مبتكرة تعمل بشكل أفضل مع المنصات التي تسمح لنا بمواكبة الوتيرة السريعة للغاية لشركة ناشئة سريعة النمو، وقد خدمت ClickUp هذا الغرض على أفضل وجه

يمكن لجميع الفرق الاستفادة من الأتمتة، وقد وفرت ClickUp ذلك في كل سيناريو واجهته، ولكن الميزة الكبرى لـ ClickUp هي تبسيط العمليات والأدوات في منطقة عمل واحدة... نحن شركة مبتكرة تعمل بشكل أفضل مع المنصات التي تسمح لنا بمواكبة الوتيرة السريعة للغاية لشركة ناشئة سريعة النمو، وقد خدمت ClickUp هذا الغرض على أفضل وجه

قم بتوحيد المعلومات الاستخباراتية عبر مجموعة أدوات الأمان الخاصة بك باستخدام Clickup Brain MAX

ضع حدًا لتوسع الذكاء الاصطناعي واجمع كل معلوماتك الاستخباراتية في مكان واحد باستخدام ClickUp Brain MAX. إنه تطبيق سطح مكتب مركزي يفهم سلسلة أدواتك بالكامل. بهذه الطريقة، لن تضطر إلى التوفيق بين عشرات أدوات الذكاء الاصطناعي للحصول على رؤى مفيدة.

ستحصل على:

- البحث الموحد والمعرفة: ابحث في ClickUp والتطبيقات المتصلة من واجهة ذكاء اصطناعي واحدة

- العمل الصوتي: استخدم المطالبات الصوتية الطبيعية لكتابة المهام أو المستندات أو الأوامر بسرعة باستخدام ClickUp Talk-to-Text

- تقليل تجزئة الأدوات: الوصول إلى نماذج ذكاء اصطناعي متعددة مثل ChatGPT وGemini وClaude في مركز واحد مدرك للسياق

احصل على جميع أدوات الذكاء الاصطناعي التي تحتاجها:

أتمتة عمليات الأمان باستخدام ClickUp Super Agents

قم بتفويض المهام وسير العمل الشامل الذي عادةً ما يثقل كاهل فرق الأمن باستخدام ClickUp Super Agents. هؤلاء هم زملاء فريق الذكاء الاصطناعي المدمجون في مساحة عملك مع ذاكرة كاملة وفهم سياقي لعناصر عملك.

بدلاً من مجرد الرد على المطالبات، يقومون بتخطيط وتنفيذ ومراقبة سير العمل متعدد الخطوات باستخدام بيانات مساحة العمل والتطبيقات المتصلة.

📌 مثال على الموجه: أنت وكيل عمليات أمني مسؤول عن تنسيق الاستجابة للحوادث، والحفاظ على الرؤية عبر مجموعة أدوات الأمن القائمة على الذكاء الاصطناعي، وتقليل الأعباء الإدارية اليدوية لفريق الأمن. هدفك هو ضمان تتبع التنبيهات الأمنية والتحقيقات وإجراءات المتابعة وتوثيقها وتصعيدها بشكل مستمر.

قم ببناء وكيلك الفائق الخاص:

(الذكاء الاصطناعي) تراكم على ClickUp

تواجه الشركات الناشئة في مجال الأمن السيبراني صعوبات لأن العديد من الأدوات الذكية تنتشر في أماكن عديدة ولا يمتلكها أحد. تتمثل حزمة الذكاء الاصطناعي "المناسبة" في إنشاء نظام تحول فيه مخرجات الذكاء الاصطناعي إلى قرارات حقيقية وسير عمل حقيقي ومساءلة حقيقية.

وهنا يأتي دور ClickUp الذي يقوم بالمهام الصعبة بهدوء. يوفر لك مساحة عمل واحدة لإدارة مبادرات الذكاء الاصطناعي وتوثيق القرارات وتتبع الملكية وأتمتة المتابعات وتشغيل ما تنتجه أدوات الذكاء الاصطناعي الخاصة بك.

مع ClickUp Brain وBrain MAX وSuper Agents المدمجة في نفس النظام الذي يعمل فيه فريقك بالفعل، لم يعد الذكاء الاصطناعي مجرد علامة تبويب أخرى، بل أصبح جزءًا من طريقة إنجاز العمل.

اشترك في ClickUp مجانًا اليوم! ✅

الأسئلة المتداولة

ما الفرق بين أداة الأمن السيبراني الأصلية القائمة على الذكاء الاصطناعي والنظام القديم المعزز بالذكاء الاصطناعي؟

تُبنى الأدوات الأصلية للذكاء الاصطناعي على أساس التعلم الآلي، بينما تضيف الأنظمة القديمة المعززة بالذكاء الاصطناعي ميزات التعلم الآلي إلى البنى القديمة القائمة على القواعد. غالبًا ما يظهر الفرق العملي في مرونة ودقة وسلاسة تكامل الذكاء الاصطناعي في سير عمل الأداة.

كيف تنسق الشركات الناشئة في مجال الأمن السيبراني تنفيذ أدوات أمن الذكاء الاصطناعي عبر الفرق البعيدة؟

تزدهر فرق الأمن عن بُعد بفضل التوثيق المركزي والمسؤولية الواضحة عن المهام والتواصل الفعال عبر المناطق الزمنية المختلفة. تجمع مساحة العمل المتقاربة خطط التنفيذ وملاحظات الموردين والمواصفات الفنية في مكان واحد، بحيث يمكن للجميع الوصول إليها.

هل يمكن للذكاء الاصطناعي أن يحل محل محللي الأمن البشريين في الشركات الناشئة؟

لا، الهدف هو التعزيز وليس الاستبدال. الذكاء الاصطناعي قوي للغاية في معالجة البيانات على نطاق واسع، لكن المحللين البشريين يوفرون سياقًا مهمًا، ويتخذون قرارات دقيقة، ويحققون في التهديدات الجديدة التي لم تواجهها النماذج من قبل.

كيف تختلف حزمة أمن الذكاء الاصطناعي للشركات الناشئة عن تلك الخاصة بالمؤسسات؟

تُعطي الشركات الناشئة الأولوية للنشر الأسرع، وتقليل النفقات التشغيلية، والأدوات التي لا تتطلب فريق هندسة تعلم آلي مخصص. يمكن للمؤسسات، التي تمتلك موارد أكثر، الاستثمار في تخصيص أكبر، وبناء فرق أكبر لعلوم البيانات، وإدارة بنى معقدة متعددة الموردين.