مع ظهور التكنولوجيا، تتزايد مخاطر الأمن السيبراني بشكل كبير، مما يشكل تهديدًا حقيقيًا للشركات من جميع الأحجام. ونتيجة لذلك، بدأت المؤسسات في اتخاذ المزيد من التدابير الوقائية في نهجها للأمن السيبراني لمنع الهجمات الإلكترونية.

تحتاج إلى تنفيذ إطار عمل لإدارة مخاطر الأمن السيبراني لحماية مؤسستك. سيوفر هذا الإطار نهجًا منظمًا لتحديد المخاطر وتقييمها وإدارتها في عملية منهجية.

لا تنتظر حتى فوات الأوان. اتخذ خطوات استباقية اليوم لحماية أعمالك.

ستوضح هذه المقالة كيفية تقييم وضع الأمن السيبراني لديك، ووضع الأهداف والغايات المناسبة، واختيار إطار عمل لعملية إدارة المخاطر، وتنفيذ استراتيجيات التخفيف من المخاطر، وتعلم كيفية مراجعة عملية المخاطر التي تتبعها. 🔐

ما هي إدارة مخاطر الأمن السيبراني؟

إدارة مخاطر الأمن السيبراني هي عملية تساعد المؤسسات على تحديد المخاطر المحتملة على أصولها الرقمية وتقييمها وتحديد أولوياتها. ويشمل ذلك البيانات والأجهزة والبرمجيات والشبكات والمكونات الرقمية الأخرى.

وهي تتضمن تنفيذ سياسات وإجراءات للتخفيف من تلك المخاطر وحماية المؤسسة من الهجمات الإلكترونية. من خلال إدارة مخاطر الأمن السيبراني بشكل استباقي، يمكن للشركات منع أو تقليل تأثير التهديدات المحتملة.

ما هو إطار عمل إدارة مخاطر الأمن السيبراني؟

إطار عمل إدارة مخاطر الأمن السيبراني هو نهج منهجي يمكن أن يحمي المؤسسات من التهديدات السيبرانية.

وهو ينطوي على التعرف على المخاطر المحتملة، وتقييم احتمالية التأثير والعواقب المحتملة للمخاطر، والتوصل إلى تدابير أمنية لتقليل التأثير، والمراقبة المستمرة للتكيف مع المخاطر الناشئة.

هذا الإجراء شامل ويمكّن المؤسسات من اتخاذ تدابير إضافية لـ تأمين معلوماتهم وأصولهم من مجرمي الإنترنت.

ما هو تعريف عملية إدارة مخاطر الأمن السيبراني:

عملية إدارة مخاطر الأمن السيبراني هي نهج منظم لتحديد وتقييم وإدارة المخاطر في المؤسسة. وتساعد هذه العملية المؤسسات على اتخاذ قرارات مستنيرة بشأن مستوى المخاطر المقبول لعملياتها التجارية و وضع خطة للتخفيف من تلك المخاطر.

أهمية تنفيذ إطار عمل لإدارة مخاطر الأمن السيبراني

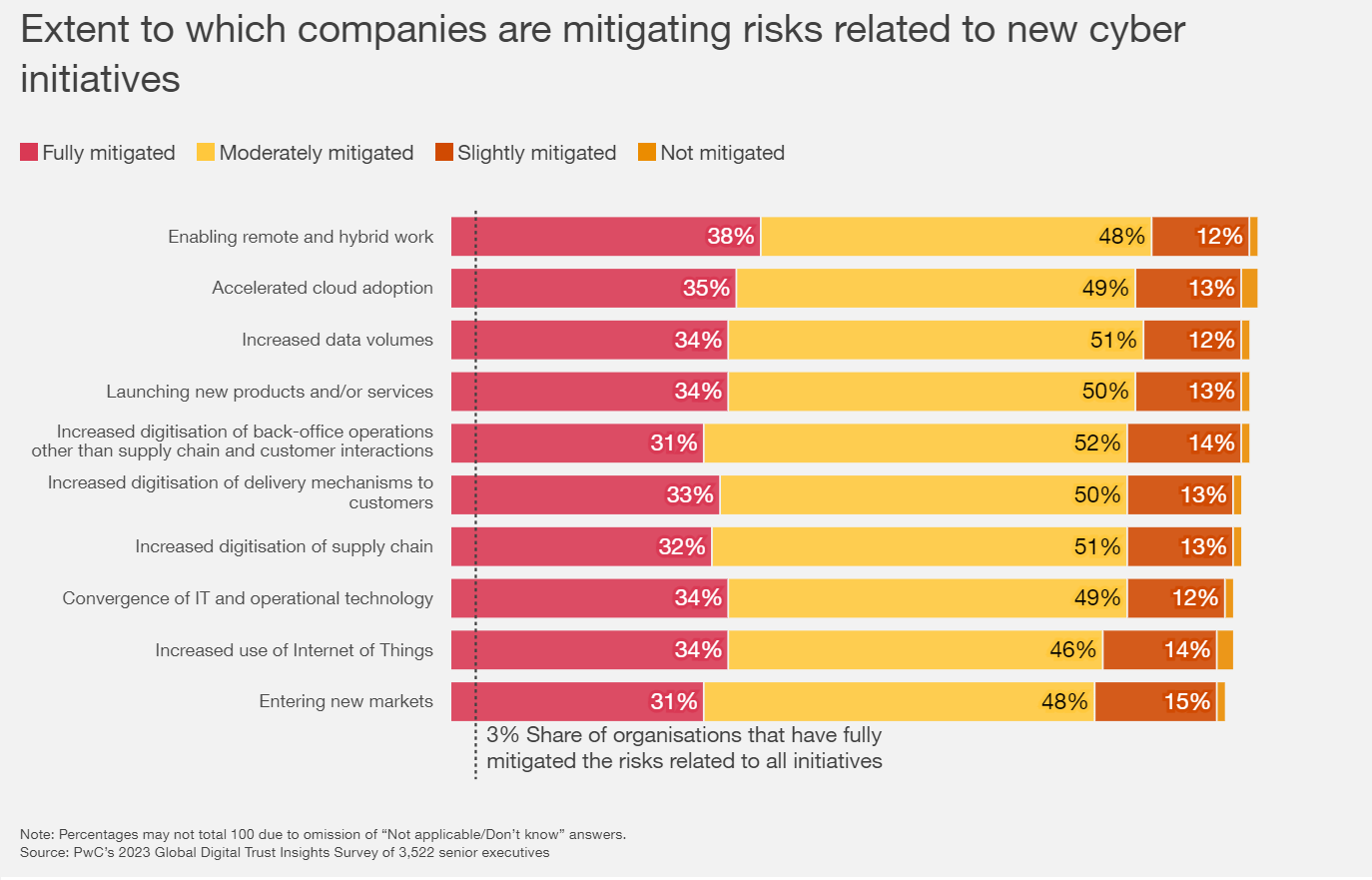

في استطلاع بي دبليو سي العالمي لرؤى الثقة الرقمية ، تُظهر البيانات أن بعض الشركات قد حسّنت الأمن السيبراني في العام الماضي، ولكن القليل منها فقط هو الذي خفف بالفعل من جميع المخاطر السيبرانية بشكل كامل. إن الأمن السيبراني ليس مسؤولية رئيس أمن المعلومات فحسب، بل هو مسؤولية الجميع، بما في ذلك الرئيس التنفيذي، الذي يضطلع بدور مهم في بناء الثقة والحفاظ عليها من خلال إجراءات ملموسة.

استطلاع PwC 2023 Global Digital Trust Insights لعام 2023 حول تخفيف المخاطر المتعلقة بالمبادرات السيبرانية الجديدة عبر برايس ووترهاوس كوبرز يمكن للنهج المنظم وإطار العمل المنظم إدارة المخاطر المحتملة وتمكين المؤسسات من القيام بما يلي:

- تقييم وضعها الأمني

- تحديد أي ثغرات موجودة في التدابير الأمنية الخاصة بك

- إجراء تقييم للمخاطر وتقييم التهديدات الداخلية والخارجية

- تحديد أولويات المخاطر وإنشاء عملية إدارة

- تنفيذ الضوابط اللازمة للتخفيف من مخاطر الأمن السيبراني المحتملة

ستؤكد التدابير الوقائية لعملائك وأصحاب المصلحة أنك جاد بشأن الأمن السيبراني. ونتيجة لذلك، سيشعرون بمزيد من الأمان وسيزداد احتمال استمرارهم في استخدام منتجاتك وخدماتك.

أمثلة على تهديدات الأمن السيبراني

قبل الغوص في كيفية تنفيذ إطار عمل إدارة مخاطر الأمن السيبراني، دعنا أولاً نفهم المخاطر المحتملة التي تواجهها المؤسسات:

- هجمات التصيد الاحتيالي: استخدام رسائل البريد الإلكتروني أو الرسائل الاحتيالية للحصول على معلومات حساسة من المستخدمين.

- هجمات البرمجيات الخبيثة: نوع من البرمجيات الخبيثة المصممة للوصول إلى نظام الكمبيوتر أو إلحاق الضرر به.

- تهديدات الدخلاء: الموظفون أو الموظفون السابقون الذين لديهم إمكانية الوصول إلى معلومات حساسة واستخدامها لأغراض خبيثة.

- هجمات الهندسة الاجتماعية: التلاعب بالأفراد لإفشاء معلومات حساسة من خلال تكتيكات مثل انتحال الشخصية أو الابتزاز.

- هجمات الحرمان من الخدمة الموزعة (DDoS): جهد منسق لإغراق النظام بحركة مرور البيانات مما يؤدي إلى انقطاع الخدمة وانتهاك البيانات.

كيفية تنفيذ إطار عمل إدارة مخاطر الأمن السيبراني (6 خطوات مع نماذج)

الخطوة 1: تقييم وضع الأمن السيبراني الحالي لديك

يعد تقييم وضع الأمن السيبراني الخاص بك أمرًا بالغ الأهمية في إدارة مخاطر الأمن السيبراني. فيما يلي الخطوات التي يمكن اتباعها:

تقييم التدابير الأمنية الحالية

- تحديد ومراجعة عملية إدارة مخاطر الأمن السيبراني الحالية: تحديد جميع التدابير الأمنية وتضمين العملية اللازمة لإدارة الحوادث المتعلقة بالأمن وكيفية الاستجابة للتهديدات

- تقييم أمن شبكتك: قم بإجراء تقييم لمخاطر الأمن السيبراني من خلال فحص جدران الحماية وبرامج مكافحة الفيروسات وغيرها من الأدوات لاكتشاف ومنع الوصول غير المصرح به. يجب تحديثها وتهيئة أحدث التصحيحات الأمنية. إذا كان أحدها قديمًا، فمن المرجح أن تصبح شبكتك أكثر عرضة للاختراق

- راجع شبكتك الإلكترونيةاستراتيجية إدارة المخاطر: تحقق من كيفية إدارة مؤسستك للبيانات والأنظمة الحساسة (امتيازات الوصول، وسياسة كلمات المرور، والمصادقة متعددة العوامل)، ثم قم بإجراء تقييم داخلي وخارجي لنقاط الضعف للإشارة إلى نقاط الضعف

- راجع خطة الاستجابة للحوادث: اختبر خطة الاستجابة للحوادث للتأكد من فعاليتها، وتحقق مما إذا كنت قادرًا على اكتشاف الحوادث الأمنية والاستجابة لها والتعافي منها

- تحقق من الموظفين: تزويد موظفيك ببرامج تدريبية حول الوعي الأمني وأفضل ممارسات الأمن الإلكتروني، بالإضافة إلى تقييمات أخرى مثل

- اختبارات الاحتفاظ بالمعرفة

- سلوك الموظفين و الامتثال ملاحظات للتأكد من أنهم ينفذون ما تعلموه من التدريب

- اختبارات محاكاة التصيد الاحتيالي لتقييم قدرتهم على تحديد محاولات التصيد الاحتيالي والإبلاغ عنها.

- تقييم استجابتهم للحوادث الأمنية

- تقييم البائعين الخارجيين: إذا كان لديك بائعون خارجيون، فسيكون لديهم إمكانية الوصول إلى أنظمتك. ستحتاج إلى تقييم تدابير الأمن السيبراني الخاصة بهم والتحقق من تاريخهم أيضًا

تحديد الثغرات في التدابير الأمنية

وفقًا لـ مؤشر ذكاء التهديدات الخاص بشركة IBM لعام 2023 ، 27% من ضحايا الهجمات الإلكترونية كانت مرتبطة بالابتزاز، مما يشكل ضغطاً على الضحايا. ستحتاج إلى تحديد الثغرات في استراتيجية إدارة المخاطر لديك لتحديد أي مجالات معرضة لتهديدات الأمن السيبراني.

صورة عبر IBM بعد تقييم التدابير الأمنية الحالية لديك، ابحث عن الثغرات التي يمكن أن تعرض مؤسستك لخطر التهديدات الإلكترونية. هل لديك حلول أمنية قديمة، وبرامج لم يتم إصلاحها، وكلمات مرور ضعيفة؟ هل لديك موظفون غير مدربين؟

- قارن بين التدابير الأمنية وقم بإجراء تقييم للأمن السيبراني: قم بمقارنة تدابيرك الأمنية مع أفضل الممارسات والمعايير المستخدمة حالياً في مجال عملك. ثم قم بإجراء تقييم للمخاطر لتحديدالتهديدات ونقاط الضعف المحتملة

- قم بمحاكاة هجوم إلكتروني: استخدماختبار الاختراق وماسح الثغرات لتحديد نقاط الضعف في شبكتك على الفور. لاحظ كيف يتفاعل الموظفون أثناء الهجوم

- تحقق من تقارير الحوادث: راجع أمنكتقارير الحوادث وتحليلها بحثًا عن الأنماط أو الاتجاهات التي قد تشير إلى مناطق الضعف

- تحديد مجالات التحسين: بمجرد تحديد نقاط الضعف في تدابيرك الأمنية، تحقق مما يحتاج إلى تحسين. حدد أولويات ما هو أكثر أهمية. ثم ضع خطة لإصلاحها

- قم بتقييم التهديدات ونقاط الضعف الداخلية والخارجية: قم بإجراء عمليات تدقيق أمني وتقييمات للمخاطر لتحديد نقاط الضعف لديك

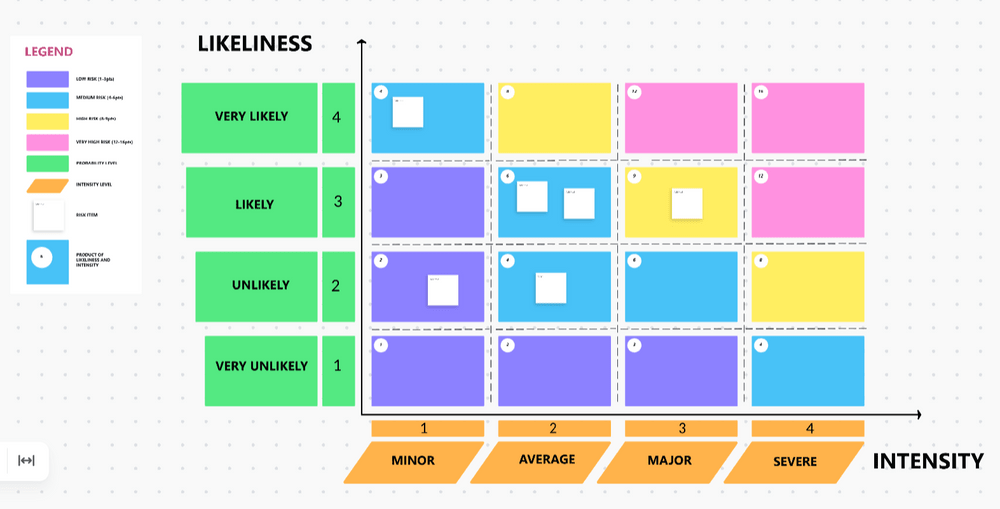

نصيحة احترافية استخدم نموذج السبورة البيضاء لتقييم المخاطر من ClickUp للمساعدة في توثيق التهديدات المحتملة على السبورة الرقمية و التعاون بسهولة ومشاركته مع فريقك. يقدم هذا القالب عملية منهجية لتحديد المخاطر والمخاطر وتقييمها والتحكم فيها لتحسين فرصة إنجاز المشروع بنجاح.

قم بإنشاء عملية منهجية لتحديد المخاطر والمخاطر وتقييمها والتحكم فيها باستخدام قالب السبورة البيضاء لتقييم المخاطر من ClickUp

الخطوة 2: حدد أهدافك وغاياتك

حدد بوضوح الأهداف والغايات ستسمح لك بالتركيز على أولوياتك الرئيسية وتخصيص مواردك بشكل صحيح.

تحديد ما تريد تحقيقه

- تحقق من متطلبات السلامة والتوافر: ما هي المجالات التي تحتاج إلى الحماية في مؤسستك؟ ما الذي تحتاج إلى تحقيقه من حيث إدارة مخاطر الأمن السيبراني؟ كن محدداً في أهدافك وغاياتك. تحقق من متطلبات السلامة والتوافر لأصول المعلومات الخاصة بك. تأكد من أنها متوافقة وتفي بجميع المتطلبات التنظيمية

- وضع برنامج لإدارة مخاطر الأمن السيبراني: دراسة التأثيرات المحتملة للتهديدات والهجمات الإلكترونية على مؤسستك، ووضع أهداف لاستهداف خفض تأثير مثل هذه الحوادث وضع استراتيجياتك الخاصة للوقاية والكشف والاستجابة

حدد أهدافك وغاياتك

- لا بد من اتباع نهج منظم لوضع أهداف وغايات واضحة وقابلة للتحقيق تتماشى مع استراتيجية إدارة مخاطر الأمن السيبراني الخاصة بك. الالتزام بـإطار عمل الأهداف الذكية يمكن أن يساعد في ضمان أن تكون الأهداف محددة جيدًا وقابلة للتحقيق

- محددة: عند تحديد الأهداف الخاصة بإدارة مخاطر الأمن السيبراني، ستكون المنظمة أكثر تحديدًا وإيجازًا

- مثال: تقليل عدد هجمات التصيد الاحتيالي الناجحة بنسبة 80% خلال الأشهر الثلاثة المقبلة

- قابلة للقياس: وجود هدف قابل للقياس سيتيح لك تحديد وتتبع التقدم المحرز

- مثال: مثال: خفض عدد هجمات التصيد الاحتيالي الناجحة بنسبة 80%" وقياسه بعدد الحوادث المبلغ عنها

- يمكن تحقيقه: تحقق مما إذا كان الهدف هو شيء يمكن لمؤسستك تحقيقه باستخدام الموارد والقدرات الحالية.

- مثال: تحقق مما إذا كان الهدف أمراً يمكن تحقيقه من قبل مؤسستك باستخدام الموارد والقدرات الحالية: فرض المصادقة الثنائية لجميع الموظفين في غضون الأشهر الثلاثة المقبلة

- ذو صلة بالموضوع: تأكد من توافق هدفك مع رسالة المؤسسة وأهدافها.

- مثال: مثال: تعزيز الوضع الأمني لمؤسستك والتخفيف من مخاطر اختراق البيانات من خلال نشر برنامج إدارة الثغرات الأمنية في غضون الاثني عشر شهراً القادمة"

- محدد زمنياً: ضع جدولاً زمنياً محدداً لتحقيق الهدف.

- مثال على ذلك: حدد هدفًا في وضع خطة للتعافي من الكوارث في غضون الأشهر الستة المقبلة تتيح استعادة الأنظمة المهمة في غضون 4 ساعات من أي عطل

- محددة: عند تحديد الأهداف الخاصة بإدارة مخاطر الأمن السيبراني، ستكون المنظمة أكثر تحديدًا وإيجازًا

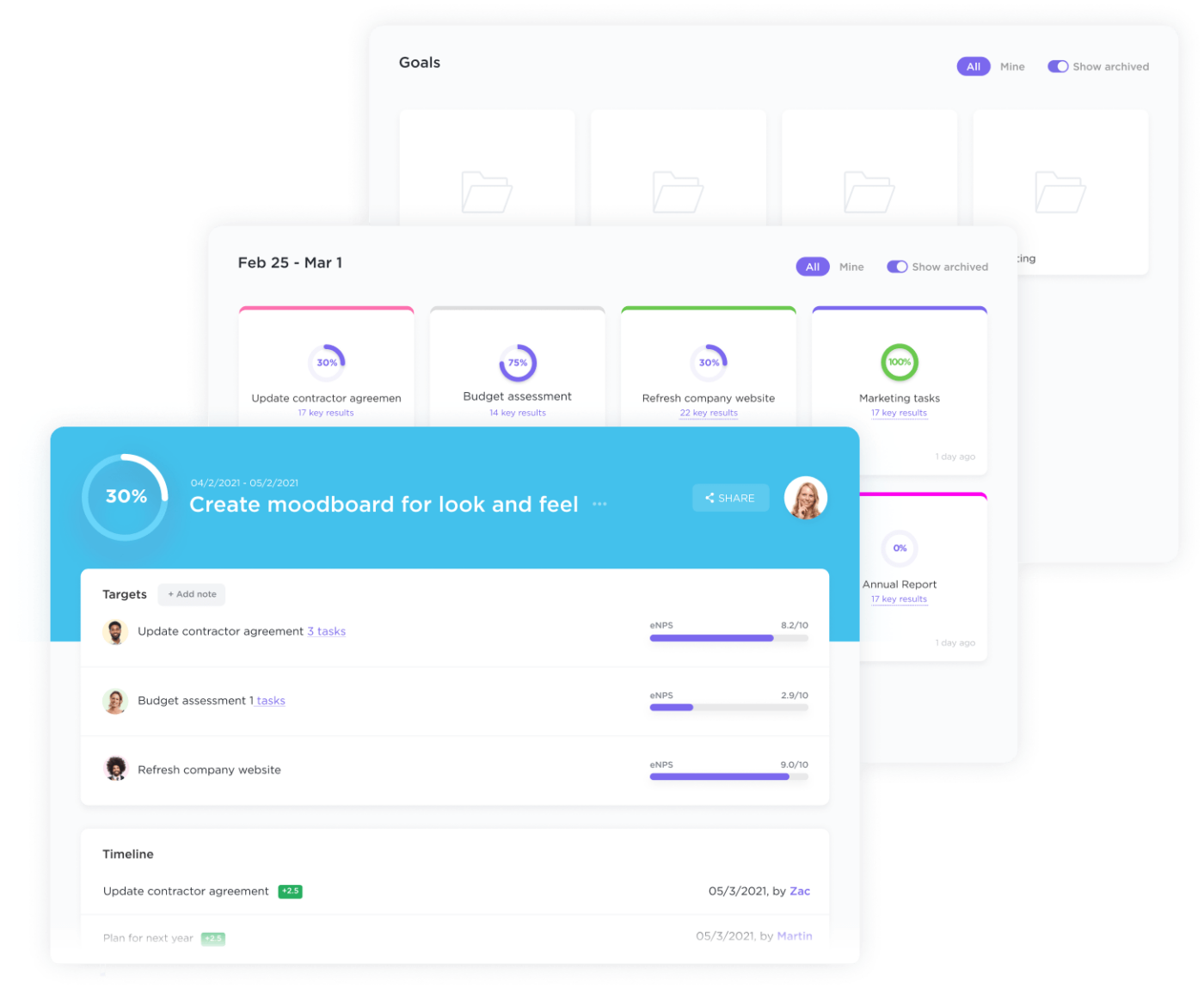

نصيحة احترافية حافظ على تنظيم أهدافك وتتبع تقدمك من خلال الأهداف في ClickUp . يمكنك إنشاء أهداف قابلة للتتبع بسهولة، والبقاء على المسار الصحيح لتحقيق أهدافك من خلال جداول زمنية واضحة وأهداف قابلة للقياس وتتبع التقدم التلقائي. يمكنك أيضًا الاستفادة من قوالب تحديد الأهداف لمساعدتك في تحديد أهدافك بشكل أسرع.

إدارة جميع أهدافك في مكان واحد مع الأهداف في ClickUp

الخطوة 3: اختر إطار عمل لإدارة المخاطر

يعد اختيار إطار عمل إدارة مخاطر الأمن السيبراني أمراً ضرورياً لوضع خطة الأمن السيبراني. يمكنك الاختيار من بين أطر العمل الأربعة المعترف بها على نطاق واسع: NIST و ISO و ISO و CIS و FAIR. لكل إطار عمل مزاياه وعيوبه؛ قم بدراسة ومقارنة أطر إدارة المخاطر هذه للعثور على الإطار الذي يناسب متطلباتك.

إطار عمل الأمن السيبراني للمعهد الوطني للمعايير والتكنولوجيا (NIST)

إن إطار عمل الأمن السيبراني للمعهد الوطني للمعايير والتكنولوجيا (NIST) هو أداة تطوعية مقدمة من وزارة التجارة الأمريكية لمساعدة الشركات من جميع الأحجام في إدارة الأمن السيبراني. يمكن للشركات الاستفادة من إطار العمل لمعالجة خمسة مجالات رئيسية: التحديد والحماية والكشف والاستجابة والاسترداد.

المنظمة الدولية لتوحيد المقاييس (ISO) 27001

الأيزو 27001 هو إطار عمل معترف به عالميًا لإدارة أمن المعلومات الذي يحمي البيانات السرية ويتحكم فيها بشكل منهجي باستخدام نهج إدارة المخاطر. ويتضمن هذا الإطار مجموعة من المتطلبات والمبادئ التوجيهية لتنفيذ نظام إدارة أمن المعلومات (ISMS) لمساعدة المؤسسات في الحفاظ على أمن أصولها المعلوماتية. وتشمل الموضوعات التي يغطيها ما يلي تقييم المخاطر وإدارتها والتحكم في الوصول والتشفير واستمرارية الأعمال والامتثال.

غالبًا ما تحتاج المؤسسات إلى شهادة ISO 27001 لإظهار التزامها بأمن المعلومات للعملاء والشركاء.

ضوابط مركز أمن الإنترنت (CIS)

إن ضوابط مركز أمن الإنترنت (CIS) هي إرشادات تقدم نهجاً ذا أولوية لإدارة مخاطر الأمن السيبراني. وهي تتضمن 20 بروتوكولاً أمنياً مهماً يمكنك اعتمادها لتحسين وضع الأمن السيبراني لديك. تم تصميم هذه الضوابط بناءً على التهديدات السيبرانية الفعلية وتوفر إطار عمل شامل لإدارة المخاطر السيبرانية والتخفيف من حدتها.

تحليل عوامل المخاطر المعلوماتية (FAIR)

FAIR هو إطار عمل كمي لإدارة المخاطر يساعد المؤسسات على تقييم وتحليل مخاطر أمن المعلومات من الناحية المالية. وهو يوفر نهجًا منهجيًا لتحليل المخاطر ويساعد المؤسسات على فهم التأثير المحتمل واحتمالية حدوث تهديدات مختلفة. كما يساعد FAIR المؤسسات على تحديد أولويات جهودها في إدارة المخاطر وتخصيص الموارد بفعالية.

ستكون أكثر ثقة في اختيار إطار العمل المناسب لتخصيصه لمؤسستك عندما تقوم بإجراء البحث والتحليل الذي تحتاج إليه كثيراً، وهو إطار عمل قادر على إدارة مخاطر الأمن السيبراني بكفاءة.

الخطوة 4: إنشاء عملية إدارة المخاطر

ضع عملية إدارة المخاطر الخاصة بك للمساعدة في تحديد المخاطر المحتملة والتنبؤ باحتمالية حدوثها. كما أنها ستعطيك تنبؤات عن مقدار الضرر الذي قد تسببه.

وضع استراتيجياتك التنفيذية للحد من المخاطر والتحكم فيها، ومراقبة فعاليتها باستمرار. من خلال ذلك، يمكن للمؤسسات أن تقلل من الهجمات الإلكترونية بشكل استباقي.

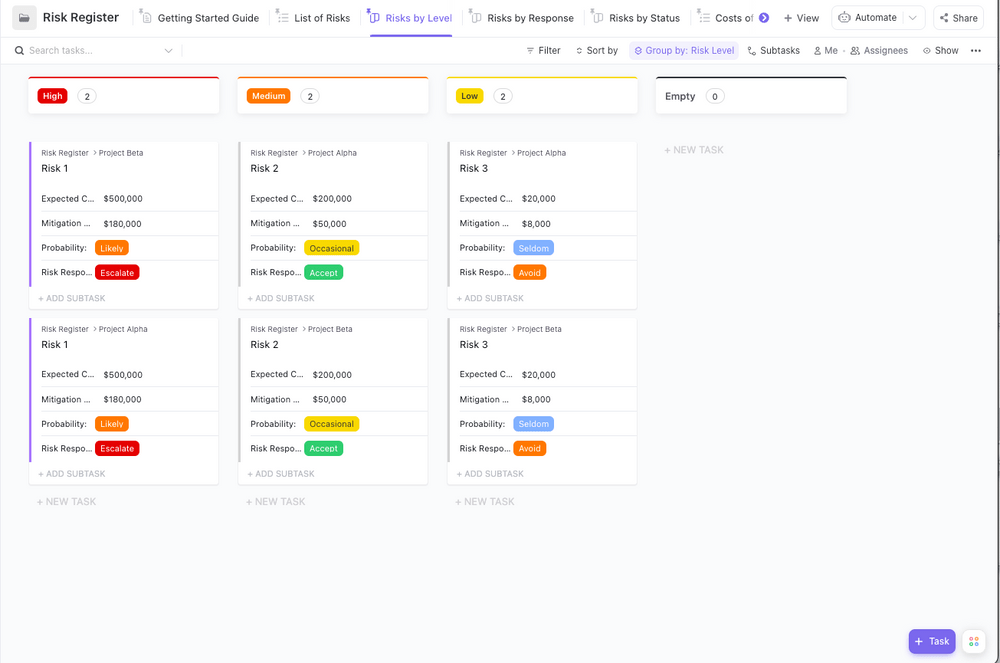

نصيحة إدارة مشاريعك وتجنب المخاطر باستخدام هذا نموذج سجل المخاطر من ClickUp . يأتي هذا القالب مزودًا بعروض ClickUp المبنية مسبقًا وحقول مخصصة وحالات مخصصة للمساعدة في تتبع أي مخاطر محتملة بسهولة واستخدام تدابير وقائية فعالة.

قم بإدارة مشاريعك وتجنب المخاطر باستخدام هذا سجل المخاطر قالب المجلد بواسطة ClickUp

الخطوة 5: تنفيذ استراتيجيات التخفيف

ابدأ في إدارة مخاطر الأمن السيبراني في مؤسستك، وابدأ بتنفيذ استراتيجيات التخفيف من المخاطر. يمكنك البدء في القيام بذلك بمجرد تحديد وتقييم جميع المخاطر المحتملة.

تنفيذ تدابير أمنية جديدة

أثناء قيامك بتنفيذ تدابير أمنية جديدة، ستشمل تثبيت البرامج، وتجزئة الشبكة، وعناصر التحكم في الوصول، وأنظمة كشف التسلل، وغيرها من عناصر التحكم للمساعدة في تخفيف الهجمات الإلكترونية.

تحديث التدابير الأمنية الحالية

حافظ على مواكبة المشهد الرقمي المتغير باستمرار. تحقق دورياً من تدابيرك الأمنية الحالية وخصص بعض الميزانية لها. تخصيص ميزانية لتنفيذ تحديثات البرامج والتصحيحات البرمجية وترقية الأجهزة لمعالجة نقاط الضعف وتحسين التحكم في الوصول وتعزيز كلمات المرور وبروتوكولات التشفير.

وضع خطة استجابة للحوادث

ضع إجراءات الكشف عن الحوادث وتقييم خطورتها والإبلاغ عنها. تحتاج كل مؤسسة إلى تعيين أشخاص محددين لخطة الاستجابة. يجب أن يكون لكل عضو دور محدد مخصص للتواصل مع عملائك وأصحاب المصلحة في حالة وقوع حادث.

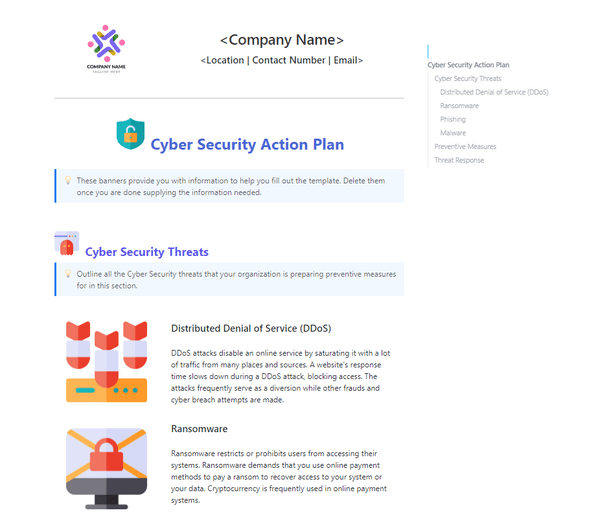

نصيحة عادةً ما تكون البيانات هي الأصول الأكثر قيمة لمعظم المؤسسات. فهي مفتاح توليد الإيرادات، مما يجعل حماية البيانات أمرًا بالغ الأهمية لنجاحها ككل. لهذا السبب فإن إنشاء نظام أمن إلكتروني قابل للتطبيق خطة تنفيذية مهمة. استخدم نموذج خطة عمل الأمن السيبراني من ClickUp لمنح فريقك مخططًا تفصيليًا منظمًا ومفصلاً لخطط العمل الخاصة بك.

استخدام قالب خطة عمل الأمن السيبراني من ClickUp لإنشاء خطة تنفيذ منظمة ومفصلة للأمن السيبراني

الخطوة 6: المراقبة والمراجعة

إن مراقبة فعالية تدابير الأمن السيبراني أمر بالغ الأهمية للتأكد من أنها توفر حماية كافية ضد التهديدات الناشئة، ويمكن أن تساعد مراجعة استراتيجية الأمن السيبراني وخطة الاستجابة للحوادث في تحديد المجالات التي تتطلب تحديثات.

تقييم عملية إدارة المخاطر بانتظام

أنشطة مثل تقييم الثغرات، واختبار الاختراق، ومراقبة سجلات الأمن، وتحليل تقارير الاستجابة للحوادث، والتدريب على مناصرة الموظفين على الوعي الأمني هي طرق لتحقيق ذلك.

تقييم استراتيجيات التخفيف من المخاطر

سيكون تقييم استراتيجيات التخفيف من المخاطر عملية مستمرة، حيث أنه من المحتم حدوث تهديدات ونقاط ضعف جديدة. وبالتالي، يجب أن تظل المؤسسات استباقية ومستعدة دائمًا للاستجابة للحوادث المحتملة.

تحديث إطار العمل حسب الحاجة

بمجرد إجراء التقييم وتحديد أي ثغرات أمنية، فإن تحديث إطار العمل الأمني أمر بالغ الأهمية. قد تحتاج المؤسسة إلى تعديل أو استبدال إطار العمل الحالي بإطار عمل أكثر ملاءمة. يجب تقييم أي تعديلات يتم إجراؤها على البنية التحتية أو التطبيقات أو العمليات التجارية من أجل مخاطر الأمن السيبراني المحتملة ودمجها في إطار العمل الحالي. عندما يتم تحديث إطار عمل الأمن السيبراني وتحسينه باستمرار، يمكن للمؤسسات أن تضمن استعدادها بشكل كافٍ لمواجهة التهديدات السيبرانية.

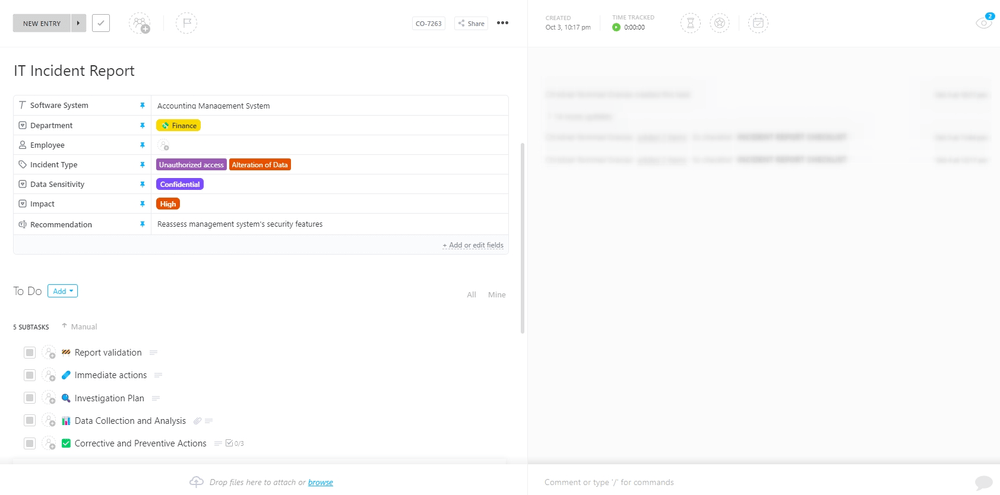

نصيحة ابقَ على اطلاع على عملية إدارة المخاطر الخاصة بك وقم بتخطيط وإدارة وتتبع عملية الأمن السيبراني في مكان واحد مع ClickUp أداة شاملة وآمنة لإدارة المشاريع. ستحصل أيضًا على إمكانية الوصول إلى مكتبة من القوالب، بما في ذلك قالب تقرير حوادث تكنولوجيا المعلومات من ClickUp . استخدم هذا القالب لمساعدتك في تسجيل تقارير الحوادث وحفظ سجلات موثوقة لجميع الحوادث السابقة المرتبطة ببيئتهم، والتي يمكن استخدامها لتقييم الوضع الأمني الحالي والتخطيط للتهديدات المستقبلية وفقًا لذلك.

قم بإنشاء مهمة ClickUp عند وقوع حادث للاحتفاظ بسجلات دقيقة

قم بترقية أمنك السيبراني باستخدام إطار عمل إدارة المخاطر

من خلال تنفيذ إطار عمل لإدارة المخاطر، تظل جميع البيانات والمعلومات الحساسة الخاصة بشركتك آمنة من التهديدات الإلكترونية. يمكنك أيضًا تحديد المخاطر الأمنية المحتملة بسهولة، وتحديد أولويات إجراءاتك بناءً على تأثيرها، والأهم من ذلك، اتخاذ تدابير للتخفيف من حدتها.

أدوات مثل ClickUp، وهي أداة قوية للغاية و أداة آمنة لإدارة المشاريع يمكن أن تساعد في إدارة بروتوكولات ومشاريع مؤسستك بشكل أكثر كفاءة. تقدم ClickUp مجموعة واسعة من ميزات الأمان مثل تشفير البيانات والمصادقة الثنائية والأذونات المستندة إلى الأدوار. فهو يؤمّن عملك ويجعل أعضاء فريقك مسؤولين. ولإثبات أن أمن العملاء وخصوصيتهم على رأس أولويات ClickUp، نجحت ClickUp في اجتياز أعلى معايير الأمان وحصلت على شهادات ISO 27001 وISO 27017 وISO 27018.

بالإضافة إلى ClickUp، فإن الشراكة مع UpGuard توفر لك شركة الأمن السيبراني طبقة إضافية من الأمان. توفر منصة UpGuard مجموعة من حلول الأمن السيبراني، مثل إدارة مخاطر البائعين، والكشف عن تسرب البيانات، وتقييمات الأمان. وهي تتيح لك إدارة المخاطر الأمنية والتأكد من امتثالك للوائح الصناعة.

بشكل عام، إذا كنت ترغب في حماية شركتك من الهجمات عبر الإنترنت، فإن أدوات مثل ClickUp و UpGuard ستكون مفيدة. من خلال اتخاذ تدابير لحماية مؤسستك، يمكنك ضمان استمراريتها ونموها.

---

---

٪ / href/ https://www.linkedin.com/in/mariteshervas/ ماريتس هيرفاس %/%href/

_محترفة متمرسة في مجال تحسين محركات البحث بخبرة تزيد عن عشر سنوات. بدأت حياتها المهنية ككاتبة محتوى قبل أن تنتقل للعمل كمساعدة إدارية بدوام كامل. في السنوات الأخيرة، ركّزت في السنوات الأخيرة على تطوير مهاراتها في مجال التسويق التوعوي ومواكبة أحدث اتجاهات تحسين محركات البحث. في عام 2021، انضمت إلى UpGuard كأخصائية تسويق للنمو، لتقدم معرفتها وخبرتها الواسعة للفريق