Às 2h17 da manhã, um alerta de segurança acende seu chat. Em seguida, outro; pela manhã, já são centenas. Embora alguns sejam importantes, a maioria não é.

Essa é a realidade para a maioria das startups de segurança cibernética. Espera-se que você se defenda contra ameaças de nível empresarial com uma equipe pequena, tempo limitado e ferramentas que não foram criadas para o tipo de ataque que ocorre atualmente.

Este guia orienta você na seleção de uma pilha de segurança cibernética de IA adequada ao modelo de ameaças, tamanho da equipe e trajetória de crescimento da sua startup. Você aprenderá sobre componentes essenciais, como pipelines de dados e estruturas de ML, como avaliar plataformas de código aberto em comparação com plataformas comerciais e como evitar armadilhas comuns.

Também veremos por que o ClickUp, o primeiro espaço de trabalho de IA convergente do mundo, é uma ferramenta que não pode faltar na sua pilha! 🌟

O que é uma pilha de segurança cibernética de IA?

Uma pilha de segurança cibernética de IA é uma combinação em camadas de ferramentas, estruturas e infraestrutura que permite a detecção, resposta e prevenção de ameaças com base em aprendizado de máquina.

Pense nisso como um sistema completo, desde a coleta de dados até a ação, que permite que suas ferramentas de segurança aprendam e se adaptem. Normalmente, inclui pipelines de dados para telemetria de segurança, modelos de aprendizado de máquina (ML) treinados em padrões de ameaças, infraestrutura de implantação e sistemas de monitoramento.

É fundamental entender a diferença entre incorporar IA em ferramentas de segurança legadas e construir soluções nativas de IA desde o início. As ferramentas nativas de IA usam o aprendizado de máquina como núcleo, enquanto os sistemas legados aprimorados por IA simplesmente adicionam recursos de ML a arquiteturas mais antigas baseadas em regras.

A pilha certa para sua startup dependerá muito do seu modelo específico de ameaças, da experiência da sua equipe e dos seus planos de crescimento.

🧠 Curiosidade: Criado em 1971 por Bob Thomas na BNN Technologies, o programa “Creeper” é amplamente considerado o primeiro vírus ou worm de computador, projetado como um programa experimental de auto-replicação. Ele se movia entre computadores DEC PDP-10, exibindo a mensagem: “Eu sou o creeper, me pegue se puder!”

Por que as startups de segurança cibernética precisam de IA em sua pilha de tecnologia

Como uma startup de segurança, você enfrenta ameaças de nível empresarial com uma fração dos recursos, e sua equipe provavelmente está sobrecarregada com alertas de ferramentas tradicionais. Ferramentas de segurança baseadas em regras simplesmente não conseguem acompanhar o ritmo dos ataques modernos e exigem ajustes manuais constantes que equipes enxutas não conseguem sustentar.

Os sistemas alimentados por IA ajudam equipes pequenas a lidar com o gerenciamento de riscos de segurança cibernética em nível empresarial, automatizando o trabalho rotineiro.

Veja por que você precisa de IA em sua pilha de tecnologia:

Detecção e resposta mais rápidas a ameaças

Os modelos de IA reduzem drasticamente o tempo entre uma invasão e sua resposta, oferecendo:

- Reconhecimento de padrões em escala: a IA processa milhões de eventos da sua rede e terminais para revelar ameaças genuínas que estão ocultas no ruído das atividades diárias.

- Triagem automatizada: em vez de tratar todos os alertas da mesma forma, os modelos de IA os priorizam por gravidade, para que seus analistas possam se concentrar imediatamente no que é mais importante.

- Aprendizado contínuo: os melhores sistemas melhoram sua precisão de detecção ao longo do tempo, à medida que encontram padrões de ataque novos e em evolução, tornando suas defesas mais inteligentes a cada dia.

Redução da carga de trabalho manual para equipes enxutas

A maioria das startups não tem recursos para um Centro de Operações de Segurança (SOC) completo. A IA ajuda a preencher essa lacuna, lidando com as tarefas repetitivas e demoradas que esgotam os analistas. Isso inclui análise de logs de rotina, investigação inicial de alertas e até mesmo caça proativa a ameaças.

A IA combate diretamente a fadiga de segurança que se instala quando sua equipe fica sobrecarregada com alertas. Ao usá-la para filtrar os falsos positivos antes que eles cheguem a um ser humano, você garante que a atenção valiosa de sua equipe seja dedicada a ameaças genuínas.

Proteção escalável à medida que você cresce

Sua segurança precisa crescer junto com sua empresa, sem a necessidade de contratar um novo analista para cada novo cliente ou linha de produtos. Os sistemas baseados em IA são projetados para lidar com uma superfície de ataque em expansão, pois mais usuários e mais dados equivalem a serviços em nuvem. Isso inverte o modelo de segurança tradicional, permitindo que você dimensione suas defesas com eficiência.

📮 ClickUp Insight: Enquanto 34% dos usuários operam com total confiança nos sistemas de IA, um grupo ligeiramente maior (38%) mantém uma abordagem de “confiar, mas verificar”. Uma ferramenta independente que não está familiarizada com o seu contexto de trabalho geralmente apresenta um risco maior de gerar respostas imprecisas ou insatisfatórias.

É por isso que criamos o ClickUp Brain, a IA que conecta seu gerenciamento de projetos, gerenciamento de conhecimento e colaboração em todo o seu espaço de trabalho e integra ferramentas de terceiros. Obtenha respostas contextuais sem a necessidade de alternar entre ferramentas e experimente um aumento de 2 a 3 vezes na eficiência do trabalho, assim como nossos clientes da Seequent.

Componentes essenciais de uma pilha de segurança cibernética com IA

Sem uma visão clara dos componentes essenciais de uma pilha de IA, você corre o risco de comprar uma ferramenta poderosa que será inútil porque falta uma peça fundamental, como dados limpos ou uma maneira de implantá-la.

Aqui estão as quatro camadas essenciais que trabalham juntas para formar uma pilha completa. 🛠️

1. Camada de gerenciamento e ingestão de dados

Essa é a base de toda a sua operação de segurança de IA. É assim que você coleta, limpa e organiza todos os dados de segurança, ou telemetria, de toda a sua organização para que possam ser usados por modelos de aprendizado de máquina. Se seus dados estiverem desorganizados ou incompletos, as previsões da sua IA não serão confiáveis:

- Fontes de dados: consolide tudo, desde logs de detecção e resposta de endpoint (EDR) e dados de fluxo de rede até logs de configuração de nuvem e eventos de provedores de identidade.

- Normalização: padronize os dados de todas as suas diferentes ferramentas em um único formato consistente para que a IA possa entendê-los.

- Arquitetura de armazenamento: escolha um sistema de gerenciamento de dados, geralmente um data lake, que possa armazenar grandes quantidades de informações e, ao mesmo tempo, permitir análises em tempo real e pesquisas históricas.

- Políticas de retenção: decida por quanto tempo manter os dados, equilibrando a necessidade de contexto histórico para o treinamento do modelo com os custos crescentes de armazenamento.

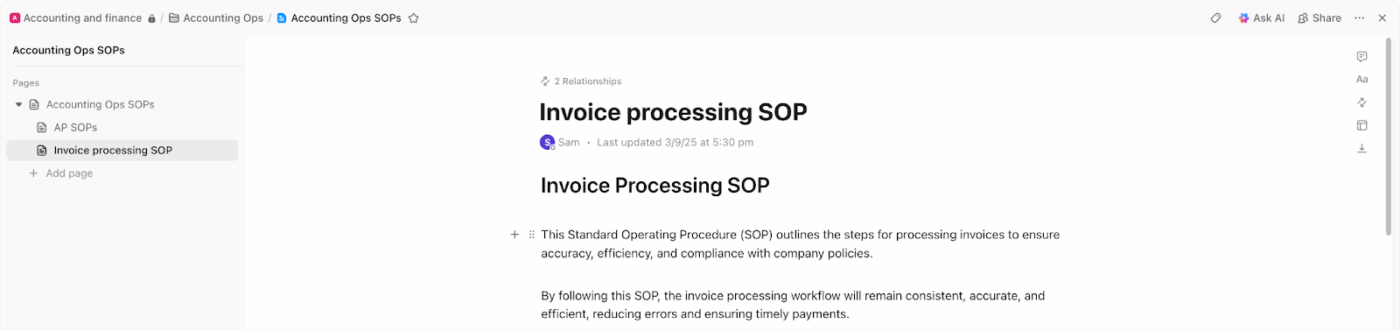

🚀 Vantagem do ClickUp: Controle como seus dados são coletados, normalizados e retidos em toda a sua pilha com documentação no ClickUp Docs.

Por exemplo, sua startup extrai telemetria de ferramentas EDR, logs em nuvem e provedores de identidade. Um documento central do ClickUp define exatamente quais fontes de dados são ingeridas, como os campos são normalizados, o que os modelos de esquema esperam e por quanto tempo cada tipo de dados é retido. Quando os pipelines mudam, essas atualizações são refletidas imediatamente e vinculadas aos engenheiros responsáveis.

2. Estruturas e modelos de aprendizado de máquina

Este é o “cérebro” da pilha, onde ocorre a detecção real de ameaças. Aqui, você decidirá entre usar:

- Modelos pré-construídos de um fornecedor: mais rápidos de implementar, mas oferecem menos personalização.

- Modelos treinados sob medida: perfeitamente adaptados ao seu ambiente, mas exigem conhecimento significativo em ML.

Os tipos de modelos comuns incluem aprendizado supervisionado (treinado em exemplos rotulados de ameaças conhecidas) e aprendizado não supervisionado (excelente para detecção de anomalias e localização de ameaças nunca vistas antes).

⚙️ Bônus: Entenda as nuances do aprendizado de máquina supervisionado versus não supervisionado para escolher a melhor opção.

3. Infraestrutura de implantação e integração

Essa camada tem como objetivo colocar seus modelos em um ambiente de produção onde eles possam fazer seu trabalho. Para startups, o segredo é encontrar uma abordagem que não exija uma equipe dedicada de MLOps (Operações de Aprendizado de Máquina) para gerenciar. Procure por:

- Compatibilidade com API: suas ferramentas de IA devem ser capazes de se comunicar com seus sistemas de segurança existentes, como sua plataforma de gerenciamento de informações e eventos de segurança (SIEM) ou orquestração, automação e resposta de segurança (SOAR).

- Requisitos de latência: para a detecção de ameaças em tempo real, seus modelos precisam tomar decisões em milissegundos.

- Mecanismos atualizados: você precisa de um processo tranquilo para colocar versões novas e aprimoradas do modelo em produção sem causar tempo de inatividade.

4. Ferramentas de monitoramento e observabilidade

Essa camada rastreia o desempenho do modelo para detectar problemas como desvios, em que a precisão do modelo se degrada com o tempo à medida que os padrões de ataque mudam. Ela também fornece o ciclo de feedback crucial para a melhoria contínua, permitindo que os analistas ajam com base em alertas para retreinar e refinar os modelos. A forte observabilidade oferece visibilidade total do desempenho de suas defesas de IA.

🔍 Você sabia? Em um dos primeiros ataques cibernéticos orquestrados por IA divulgados publicamente, um agente de IA desbloqueado foi usado para executar autonomamente ações sofisticadas em uma invasão em várias etapas que afetou dezenas de organizações.

Principais estruturas e ferramentas de IA para startups de segurança cibernética

O mercado está repleto de ferramentas de IA, o que torna difícil saber por onde começar. Você pode acabar gastando demais em uma plataforma empresarial desnecessária ou perdendo meses em um projeto DIY que nunca será lançado.

O panorama se divide em três categorias principais para ajudá-lo a restringir seu foco com base em seu orçamento, equipe e objetivos. 💁

Opções de código aberto para equipes preocupadas com o orçamento

A adoção do código aberto oferece controle e flexibilidade máximos com o menor custo inicial, mas tem uma desvantagem. Você será responsável pela configuração, manutenção e solução de problemas, o que requer um conhecimento interno significativo. Você trabalha com:

- TensorFlow/PyTorch: essas são as estruturas ideais para criar modelos de ML personalizados do zero, oferecendo flexibilidade incomparável, mas com uma curva de aprendizado íngreme.

- Extensões YARA + ML: é uma ferramenta poderosa para detecção de malware baseada em regras e pode ser estendida com ML para criar classificadores mais sofisticados.

- Zeek (anteriormente Bro): Esta é uma estrutura de análise de rede popular com um rico ecossistema de plug-ins, incluindo alguns para análise de tráfego baseada em aprendizado de máquina.

- OpenSearch Security Analytics: uma alternativa de código aberto aos SIEMs comerciais, vem com recursos integrados para detecção de anomalias e análise de segurança baseada em ML.

🧠 Curiosidade: os testes de penetração foram definidos no início da década de 1970. A prática de simular ataques para encontrar vulnerabilidades foi formalizada em um relatório de 1972 por James P. Anderson.

Plataformas nativas da nuvem para implantação rápida

Para startups que desejam agir rapidamente e evitar o gerenciamento de infraestrutura, as plataformas nativas da nuvem são uma ótima opção. Esses serviços lidam com o hardware subjacente e o MLOps, permitindo que sua equipe se concentre na criação e na implantação de modelos.

Os principais fornecedores incluem AWS, Google Cloud e Microsoft Azure, todos oferecendo plataformas de ML gerenciadas poderosas, como SageMaker, Vertex AI e Azure ML.

Elas também fornecem serviços de IA específicos para segurança, como AWS GuardDuty e Google Chronicle, que oferecem o caminho mais rápido para a detecção baseada em IA. Os principais aspectos a serem observados são o aprisionamento tecnológico e os preços baseados no uso, que podem variar inesperadamente.

🔍 Você sabia? O worm Stuxnet, em 2010, usou quatro vulnerabilidades de dia zero para interromper o programa nuclear do Irã, influenciando drasticamente a forma como governos e empresas caçam e armazenam falhas desconhecidas.

Soluções especializadas de IA para segurança cibernética

Se você deseja o tempo de retorno mais rápido, as plataformas comerciais desenvolvidas para fins específicos são a melhor opção. Essas ferramentas são projetadas especificamente para casos de uso de segurança e vêm com modelos pré-treinados e fluxos de trabalho aperfeiçoados, embora ofereçam menos personalização do que uma abordagem DIY.

| Categoria | O que faz | Principais participantes |

| EDR | Detecção e resposta em terminais | CrowdStrike, SentinelOne e VMware Carbon Black |

| NDR | Detecção e resposta de rede | Darktrace, Vectra AI e ExtraHop |

| SOAR | Orquestração, automação e resposta de segurança | Splunk SOAR, Palo Alto XSOAR e Swimlane |

Desafios comuns de segurança de IA enfrentados por startups

Você investiu em uma nova ferramenta de IA, mas ela não está entregando os resultados esperados. Agora, em vez de resolver problemas, você está enfrentando novos desafios, como fadiga de alertas e dores de cabeça com integração.

Conhecer antecipadamente essas armadilhas comuns ajuda você a se preparar para elas e evitar erros dispendiosos. 👀

- Qualidade e disponibilidade dos dados: os modelos são tão bons quanto os dados com os quais são treinados, e muitas startups não dispõem dos dados limpos e rotulados necessários para criar modelos personalizados precisos.

- Fadiga de falsos positivos: um sistema de IA mal ajustado pode gerar ainda mais ruído do que um sistema tradicional, sobrecarregando sua equipe com alertas irrelevantes e frustrando todo o objetivo.

- Lacunas de habilidades: a expertise para construir, implantar e manter sistemas de ML é cara e difícil de encontrar, assim como o conhecimento profundo em segurança.

- Complexidade da integração: fazer com que sua nova ferramenta de IA funcione perfeitamente com sua infraestrutura de segurança existente geralmente leva muito mais tempo e esforço do que o previsto.

- Manutenção do modelo: a IA não é uma solução do tipo “configure e esqueça”; os modelos se degradam com o tempo e exigem monitoramento, ajuste e retreinamento contínuos para permanecerem eficazes.

- Proliferação de ferramentas: cada nova ferramenta de IA pode adicionar outro silo às suas operações de segurança, fragmentando a visibilidade e tornando mais difícil ter uma visão geral.

Esses desafios destacam por que a supervisão humana qualificada continua sendo essencial para orientar, interpretar e gerenciar até mesmo os sistemas de IA mais sofisticados.

🔍 Você sabia? Mais da metade das empresas agora prioriza os gastos com segurança de IA em detrimento das ferramentas de segurança tradicionais, mas muitas enfrentam dificuldades com a proliferação de ferramentas. As organizações usam em média 85 aplicativos SaaS e mais de cinco ferramentas separadas apenas para descoberta, monitoramento ou classificação de dados, tornando a segurança mais difícil de gerenciar e integrar.

Como escolher a pilha de IA certa para sua startup de segurança cibernética

Você entende os componentes e as ferramentas, mas como tomar a decisão final? Escolher com base em uma demonstração chamativa, em vez do contexto específico da sua startup, pode levar você a uma pilha que não se encaixa no seu modelo de ameaças ou não se adapta ao seu negócio.

Use esta estrutura de cinco etapas para fazer uma escolha sistemática e contextualizada. 👇

1. Alinhe-se às suas necessidades específicas de segurança

Em vez de começar pelas ferramentas, comece pelas ameaças. Uma startup B2B SaaS que lida com dados financeiros tem prioridades de segurança muito diferentes das de uma empresa de jogos para dispositivos móveis. Mapear primeiro seus riscos específicos garante que você invista em IA que resolva seus problemas reais.

Pergunte a si mesmo:

- Qual é o seu principal vetor de ameaças? Você está mais preocupado com invasão de rede, ameaças internas, malware ou exfiltração de dados?

- Quais requisitos de conformidade se aplicam? Regulamentações como SOC 2, HIPAA ou PCI-DSS influenciarão fortemente suas escolhas de ferramentas.

- Qual é a sua lacuna de detecção atual? Identifique onde suas medidas de segurança existentes são mais fracas e concentre seu investimento em IA primeiro nessas áreas.

🔍 Você sabia? Os CISOs empresariais estão lidando com uma média de 75 ferramentas de segurança ao mesmo tempo e quase metade afirma que sua pilha cresceu apenas no último ano. No entanto, mais ferramentas não significaram menos problemas. Dois terços ainda sofreram uma violação nos últimos 24 meses, mostrando como pilhas complexas e inchadas podem, na verdade, tornar a segurança mais difícil, e não mais forte.

2. Avalie a integração com as ferramentas existentes

Sua startup já possui infraestrutura em nuvem, ferramentas de segurança e fluxos de trabalho estabelecidos. Uma ferramenta de IA que não se integra perfeitamente ao que você já usa criará atritos operacionais e expansão excessiva do trabalho. Priorize ferramentas com APIs robustas, integrações pré-construídas e suporte flexível a formatos de dados.

🚀 Vantagem do ClickUp: Conecte sua infraestrutura em nuvem, ferramentas de segurança e plataformas de colaboração em uma única camada operacional com as integrações do ClickUp. Ele traz alertas, atualizações e ações para o seu espaço de trabalho, reduzindo a dispersão e preservando os fluxos de trabalho existentes.

3. Considere a escalabilidade e o crescimento futuro

Pense 18 meses à frente, não apenas no presente. Uma solução que funciona perfeitamente para uma equipe de dez pessoas pode ruir sob a carga de dados de uma empresa de 100 pessoas.

Avalie tanto a escalabilidade técnica (ela consegue lidar com 10 vezes mais dados?) quanto a escalabilidade comercial (o modelo de preços continuará acessível à medida que seu uso crescer?).

🧠 Curiosidade: O termo ‘ vírus de computador ’ foi cunhado em 1983 por Fred Cohen enquanto fazia experiências com código auto-replicável.

4. Equilibre o custo com os recursos

O preço de tabela de uma ferramenta é apenas uma parte da equação. Para entender o verdadeiro custo total de propriedade (TCO), você precisa levar em consideração:

- Tempo de implementação

- Treinamento de funcionários

- Manutenção contínua

- Custo de oportunidade da atenção da sua equipe

Às vezes, a opção de código aberto “mais barata” se torna a mais cara quando você leva em conta as horas de engenharia necessárias para mantê-la em funcionamento.

5. Avalie o suporte do fornecedor e a comunidade

Quando você é uma startup enxuta, não pode se dar ao luxo de ficar parado. A qualidade da documentação de um fornecedor, a capacidade de resposta de sua equipe de suporte e o dinamismo de sua comunidade de usuários são fatores críticos.

Para ferramentas de código aberto, uma comunidade forte pode ser tão valiosa quanto a equipe de suporte de um fornecedor, oferecendo uma tábua de salvação quando você se deparar com problemas.

Como otimizar sua pilha de segurança de IA ao longo do tempo

Você implantou sua pilha de IA, mas o trabalho não acabou. Seus modelos podem ficar desatualizados, o desempenho pode se degradar e sua pilha cara pode se tornar menos eficaz a cada dia.

Para evitar isso, trate sua pilha de segurança de IA como um produto vivo que requer cuidados e melhorias contínuas:

- Estabeleça métricas de referência: antes da implantação, acompanhe métricas importantes, como taxa de falsos positivos, tempo médio de detecção (MTTD) e carga de trabalho dos analistas. Isso fornece uma visão clara do “antes e depois” para medir o impacto da IA.

- Crie ciclos de feedback: as decisões que seus analistas humanos tomam sobre alertas são dados inestimáveis. Insira essas informações em seus modelos para ajudá-los a aprender com seus erros e se tornarem mais inteligentes.

- Programe revisões regulares: pelo menos trimestralmente, avalie o desempenho dos seus modelos em relação às suas métricas de referência e avalie como o cenário de ameaças mudou.

- Planeje atualizações de modelos: tenha um processo claro e repetível para testar e implantar modelos aprimorados em seu ambiente de produção sem interromper suas operações de segurança.

- Consolide sempre que possível: à medida que sua pilha amadurece, procure oportunidades para consolidar ferramentas, escolhendo plataformas que possam cobrir vários casos de uso, simplificando sua arquitetura e reduzindo custos.

🧠 Curiosidade: Uma das primeiras formas de “hacking” foi o phreaking telefônico na década de 1960, em que os invasores exploravam o sistema telefônico usando frequências sonoras.

Tendências futuras em pilhas de segurança cibernética de IA

Você está prestes a fazer um grande investimento e não quer escolher uma ferramenta que ficará obsoleta em dois anos. Ficar de olho nas tendências emergentes pode ajudá-lo a tomar decisões preparadas para o futuro e permanecer à frente da concorrência:

- LLMs para análise de segurança: Os modelos de linguagem de grande porte estão entrando no SOC, fornecendo interfaces de linguagem natural que permitem aos analistas fazer perguntas como: “Mostre-me todo o tráfego de saída incomum do laptop deste usuário nas últimas 24 horas”.

- Agentes de IA: os sistemas de IA estão evoluindo para detectar ameaças e, ao mesmo tempo, tomar medidas para contê-las automaticamente, como isolar uma máquina comprometida da rede.

- Soluções unificadas: o setor está mudando de dezenas de soluções pontuais de nicho para plataformas convergentes que reduzem a dívida de integração.

- Simulação de ataques com IA: em vez de esperar por ataques reais, as startups estão começando a usar IA para testar suas próprias defesas de forma contínua e automática, encontrando e corrigindo pontos fracos antes que os invasores possam explorá-los.

Como o ClickUp ajuda startups de segurança cibernética a gerenciar sua pilha de IA

À medida que as startups de segurança cibernética adotam a IA, suas pilhas crescem rapidamente e se fragmentam ainda mais rápido. Ferramentas de detecção, plataformas em nuvem, fluxos de trabalho de MLOps, documentação e sistemas de colaboração geralmente ficam em silos separados, forçando as equipes a mudar de contexto.

O ClickUp atua como o tecido conjuntivo em toda a sua pilha de segurança de IA. Em vez de adicionar mais uma solução pontual, ele centraliza inteligência, fluxos de trabalho e execução em um único espaço de trabalho sensível ao contexto.

Vamos explorar como! 👇

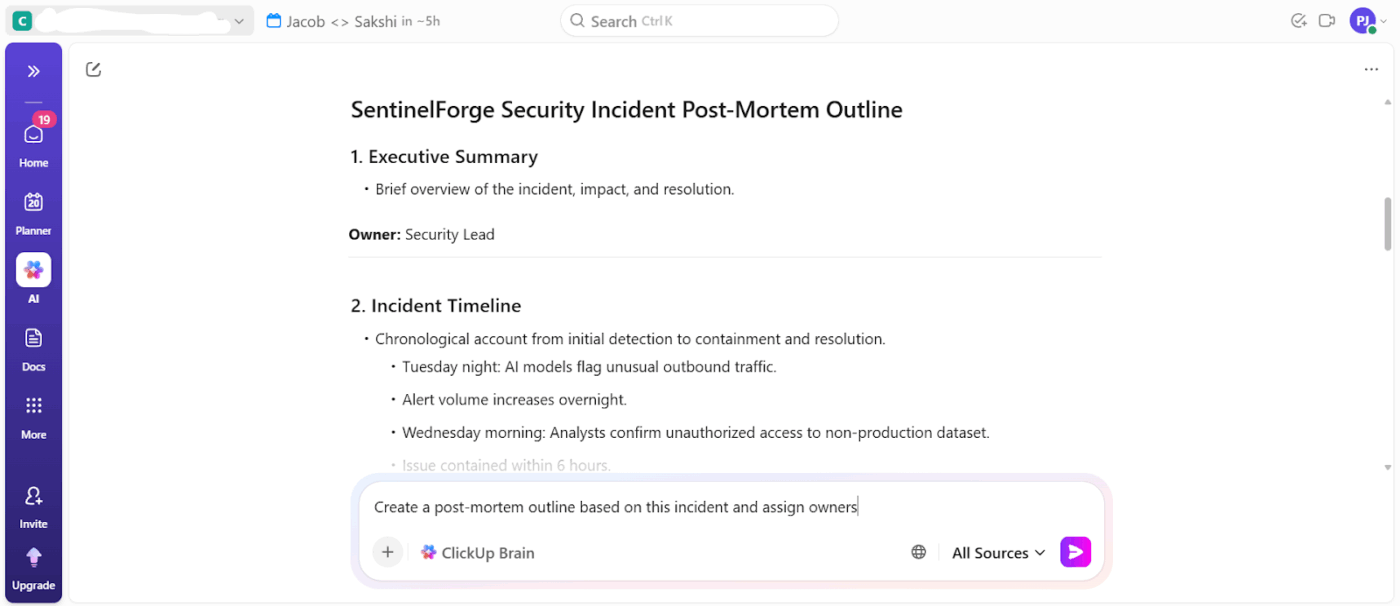

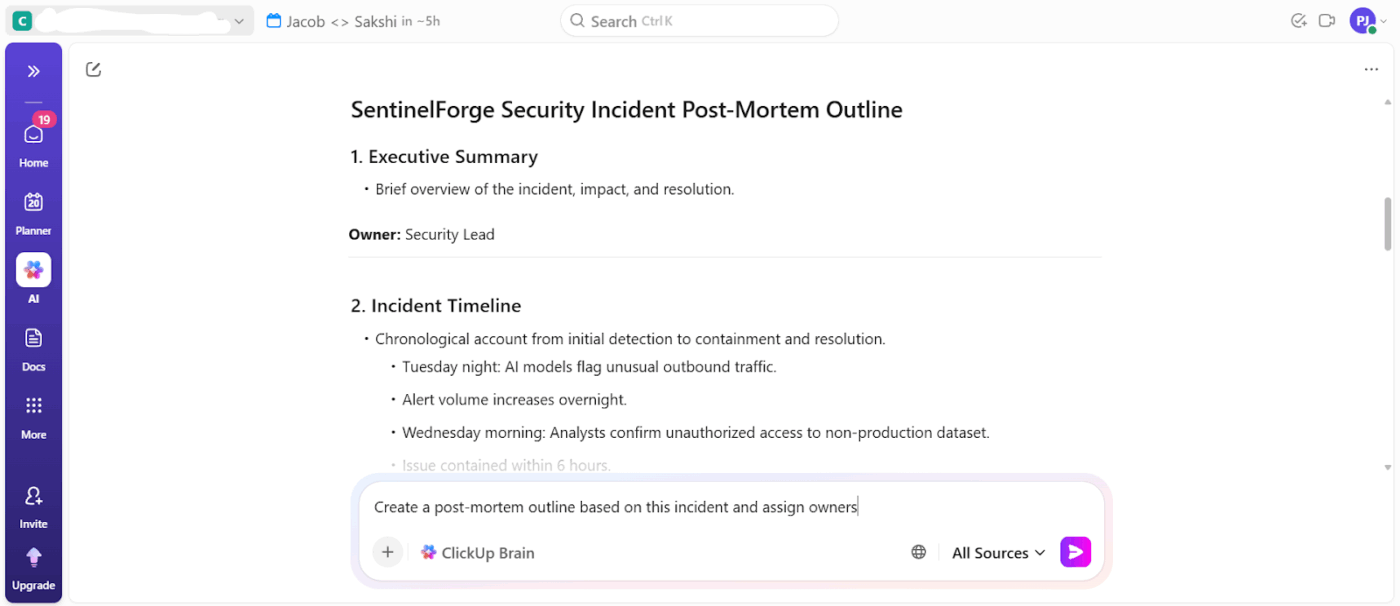

Transforme o contexto de segurança em ação imediata com o ClickUp Brain.

O ClickUp Brain atua como sua IA contextual, residindo em seu espaço de trabalho e compreendendo seus projetos, tarefas, documentos e fluxos de trabalho em tempo real. Em vez de respostas de IA isoladas e fora de contexto, ele responde a perguntas, resume investigações de incidentes e cria e atualiza tarefas do ClickUp com base em registros de segurança.

Digamos que um alerta de segurança desencadeie uma investigação de vários dias envolvendo registros, discussões em chats, tarefas de correção e uma revisão pós-incidente.

Você pode pedir diretamente ao ClickUp Brain para resumir o incidente usando tarefas, comentários e documentos vinculados e, em seguida, gerar automaticamente ações de acompanhamento e portas de liderança. Isso preenche a lacuna entre a análise de IA e a execução, que é onde a maioria das ferramentas de segurança falha.

📌 Exemplos de prompts:

- Resuma este incidente usando todas as tarefas, comentários e documentos vinculados

- Quais tarefas de correção ainda estão em aberto para incidentes de alta gravidade nesta semana?

- Crie um esboço pós-mortem com base neste incidente e atribua responsáveis

- Quais alertas exigiram mais tempo dos analistas no mês passado?

- Que decisões foram tomadas durante esta investigação e por quem?

O melhor de tudo é que tudo pode ser pesquisado instantaneamente com o ClickUp Brain, nosso assistente de IA que pode responder a perguntas e encontrar informações em todo o seu espaço de trabalho.

Veja o que Kara Smith, MBA, PMP®, Gerente de Programa de Operações, Instant Teams, tem a dizer sobre o uso do ClickUp:

Todas as equipes podem se beneficiar da automação, e o ClickUp tem isso para literalmente todos os cenários que encontrei. No entanto, a GRANDE vantagem do ClickUp é a simplificação de processos e ferramentas em uma única área de trabalho... Somos uma empresa inovadora que opera melhor com plataformas que nos permitem acompanhar o ritmo super rápido de uma startup de alto crescimento, e o ClickUp atendeu melhor a esse propósito.

Todas as equipes podem se beneficiar da automação, e o ClickUp tem isso para literalmente todos os cenários que encontrei. No entanto, a GRANDE vantagem do ClickUp é a simplificação de processos e ferramentas em uma única área de trabalho... Somos uma empresa inovadora que opera melhor com plataformas que nos permitem acompanhar o ritmo super rápido de uma startup de alto crescimento, e o ClickUp atendeu melhor a esse propósito.

Unifique a inteligência em toda a sua pilha de segurança com o Clickup Brain MAX.

Acabe com a dispersão da IA e reúna toda a sua inteligência em um só lugar com o ClickUp Brain MAX. É um aplicativo de desktop centralizado que compreende toda a sua cadeia de ferramentas. Dessa forma, você não precisa lidar com uma dúzia de ferramentas de IA para obter insights significativos.

Você obtém:

- Pesquisa e conhecimento unificados: pesquise no ClickUp e em aplicativos conectados a partir de uma única interface de IA.

- Trabalho habilitado por voz: use comandos de voz naturais para redigir tarefas, documentos ou comandos rapidamente com o ClickUp Talk-to-Text.

- Fragmentação reduzida de ferramentas: acesse vários modelos de IA, como ChatGPT, Gemini e Claude, em um hub sensível ao contexto.

Acesse todas as ferramentas de IA de que você precisa:

Automatize as operações de segurança com os Super Agentes do ClickUp.

Delegue tarefas e fluxos de trabalho completos que normalmente sobrecarregam as equipes de segurança com o ClickUp Super Agents. São colegas de equipe de IA integrados ao seu espaço de trabalho, com memória completa e compreensão contextual dos seus itens de trabalho.

Em vez de apenas responder a solicitações, elas planejam, executam e monitoram fluxos de trabalho de várias etapas usando dados do espaço de trabalho e aplicativos conectados.

📌 Exemplo de prompt: Você é um superagente de operações de segurança responsável por coordenar a resposta a incidentes, manter a visibilidade em toda a pilha de segurança de IA e reduzir a sobrecarga manual da equipe de segurança. Seu objetivo é garantir que os alertas de segurança, investigações e ações de acompanhamento sejam consistentemente rastreados, documentados e escalados.

Crie seu próprio Super Agente:

(IA) Empilhe no ClickUp

As startups de segurança cibernética enfrentam dificuldades porque muitas ferramentas inteligentes acabam ficando espalhadas por muitos lugares, sem pertencer a ninguém. A pilha de IA “certa” consiste em criar um sistema em que os resultados da IA se transformem em decisões reais, fluxos de trabalho reais e responsabilidade real.

É aí que o ClickUp faz o trabalho pesado discretamente. Ele oferece um único espaço de trabalho para gerenciar iniciativas de IA, documentar decisões, rastrear responsabilidades, automatizar acompanhamentos e operacionalizar o que suas ferramentas de IA produzem.

Com o ClickUp Brain, o Brain MAX e os Super Agents integrados ao mesmo sistema em que sua equipe já trabalha, a IA deixa de ser mais uma aba e passa a fazer parte da forma como o trabalho é realizado.

Inscreva-se gratuitamente no ClickUp hoje mesmo! ✅

Perguntas frequentes

Qual é a diferença entre uma ferramenta de segurança cibernética nativa de IA e um sistema legado aprimorado por IA?

As ferramentas nativas de IA são criadas com o aprendizado de máquina como núcleo, enquanto os sistemas legados aprimorados por IA adicionam recursos de ML a arquiteturas mais antigas baseadas em regras. A diferença prática geralmente aparece na flexibilidade, precisão e integração perfeita da IA ao fluxo de trabalho da ferramenta.

Como as startups de segurança cibernética coordenam a implementação de ferramentas de segurança de IA em equipes remotas?

Equipes de segurança remotas prosperam com documentação centralizada, responsabilidade clara pelas tarefas e comunicação que funciona em diferentes fusos horários. Um espaço de trabalho convergente mantém os planos de implementação, notas de fornecedores e especificações técnicas em um único lugar, acessível a todos.

A IA pode substituir totalmente os analistas de segurança humanos em uma startup?

Não, o objetivo é o aumento, não a substituição. A IA é incrivelmente poderosa para processar dados em escala, mas os analistas humanos fornecem contexto crítico, fazem julgamentos sutis e investigam novas ameaças que os modelos nunca encontraram.

Como uma pilha de segurança de IA difere para startups em comparação com empresas?

As startups priorizam uma implantação mais rápida, custos operacionais mais baixos e ferramentas que não exigem uma equipe dedicada de engenharia de ML. As empresas, com mais recursos, podem investir em maior personalização, criar equipes maiores de ciência de dados e gerenciar arquiteturas complexas de vários fornecedores.