Según un estudio del Consorcio para la Calidad de la Información y el Software, los defectos de software le cuestan a la economía estadounidense 2,41 billones de dólares al año, y las vulnerabilidades de seguridad representan una parte significativa de ese gasto, un problema que persiste, ya que el 45 % de las empresas estadounidenses siguen elaborando informes sobre problemas de calidad que les cuestan entre 1 y 5 millones de dólares al año.

Este artículo le guía a través de la implementación de prácticas de codificación segura utilizando el escaneo impulsado por IA de Amazon Q Developer directamente en su IDE. También aprenderá a realizar el seguimiento y la remediación de esas vulnerabilidades en ClickUp para cerrar el ciclo entre la detección de problemas y su solución efectiva.

¿Qué es la codificación segura con Amazon Q Developer?

Su equipo está enviando código, pero los análisis de seguridad se realizan tan tarde en el proceso que parecen una idea de último momento. Para cuando se detecta una vulnerabilidad, el código ya se ha confirmado, revisado y tal vez incluso implementado.

⭐ Plantilla destacada

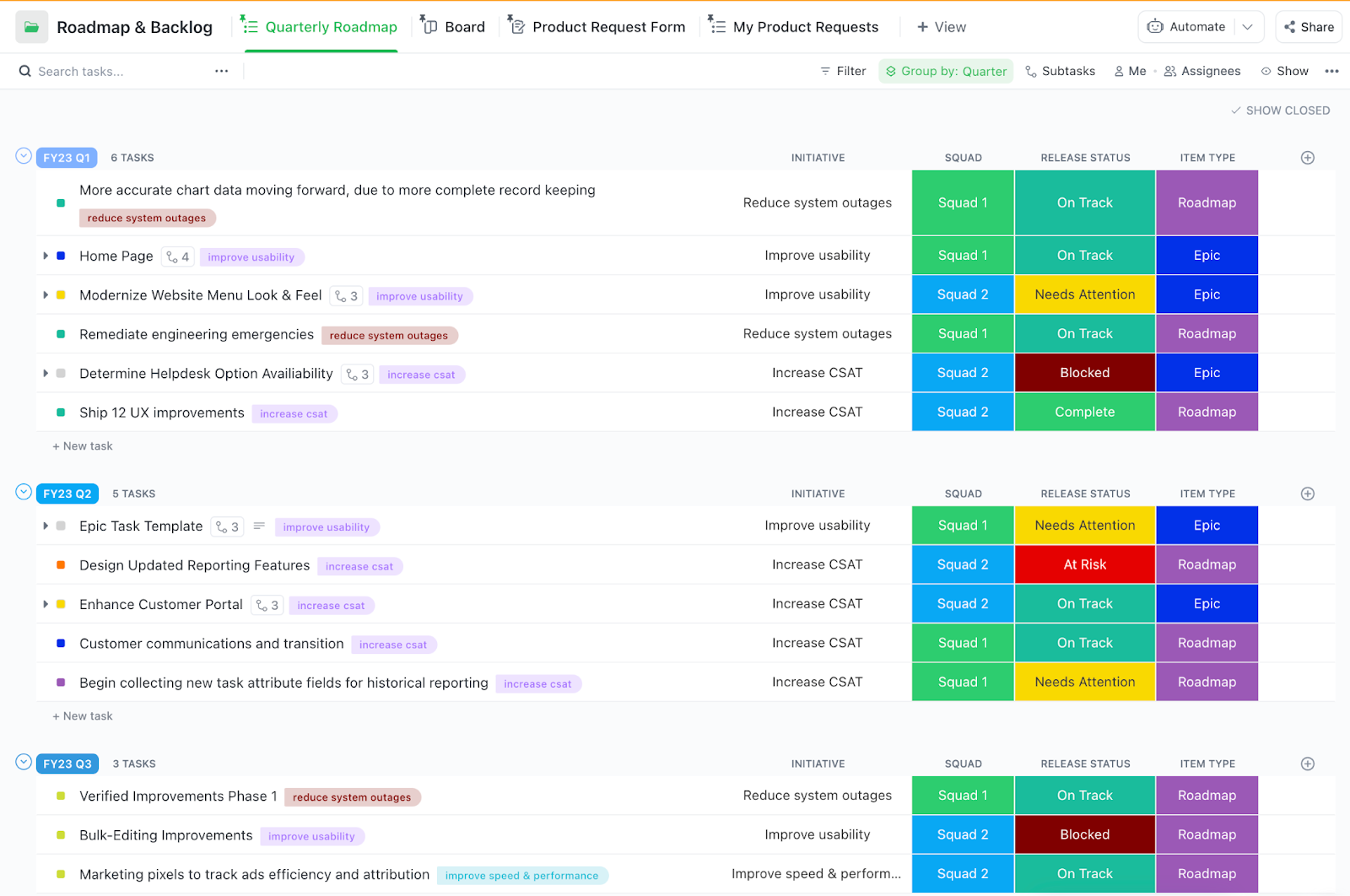

La plantilla de desarrollo de software ClickUp está diseñada para que los equipos de producto, diseño, ingeniería y control de calidad planifiquen, creen y envíen en un único espacio colaborativo. ¿Scrum o Kanban? Aquí lo tienes todo.

Esto obliga a sus desarrolladores a detener lo que están haciendo, rebuscar en código antiguo que apenas recuerdan haber escrito e intentar solucionar un problema que debería haberse detectado hace días. Este cambio constante de contexto frena el impulso y crea fricciones entre los equipos de desarrollo y seguridad.

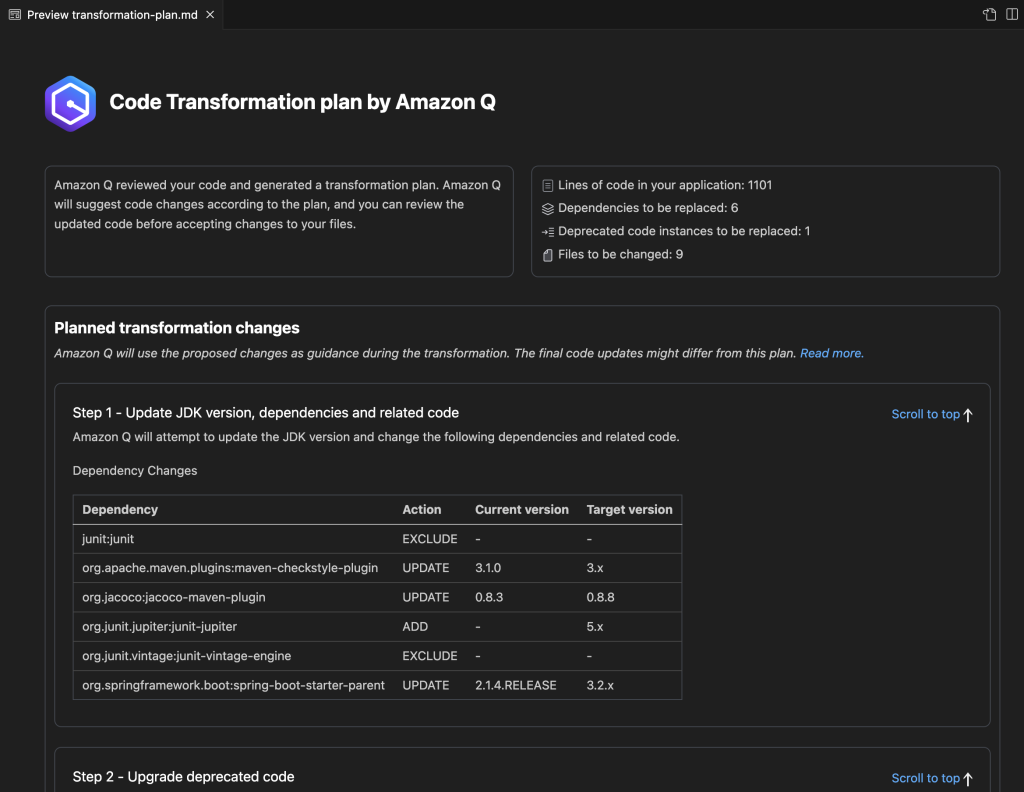

Este es el problema que resuelve la codificación segura con Amazon Q Developer. Se trata de un enfoque que utiliza herramientas asistidas por IA para identificar y corregir vulnerabilidades de seguridad directamente en su entorno de desarrollo integrado (IDE) mientras escribe el código.

Esto es importante para cualquier equipo que envíe código de producción, tanto si se trata de herramientas internas como de aplicaciones orientadas al cliente. Las revisiones manuales del código no son escalables, y las herramientas de seguridad independientes suelen generar alertas genéricas y ruidosas que los desarrolladores aprenden rápidamente a ignorar.

Amazon Q Developer integra pruebas de seguridad de aplicaciones estáticas (SAST) directamente en su flujo de trabajo de codificación. Analiza su código en tiempo real y señala problemas comunes pero peligrosos antes de que se produzca la confirmación.

- Inyección SQL: evita que los atacantes manipulen las consultas de su base de datos.

- Credenciales codificadas: evita que información confidencial, como claves de API, quede expuesta en su código fuente.

- Dependencias inseguras: le avisa de vulnerabilidades conocidas en las bibliotecas de terceros que utiliza, algo crítico dado que los paquetes maliciosos en código abierto han aumentado un 156 % interanual.

Amazon Q no solo identifica los problemas, sino que genera un código de corrección específico que puede revisar y aceptar con un solo clic. La seguridad se convierte en una parte natural y útil del proceso de desarrollo, en lugar de un obstáculo frustrante. Ahora su equipo puede escribir código más seguro desde el principio, lo que reduce el tiempo y el coste de corregir vulnerabilidades más adelante. ✨

Antes de profundizar específicamente en Amazon Q Developer, es útil comprender el panorama general de las herramientas de codificación modernas que pueden mejorar su flujo de trabajo de desarrollo. Este vídeo ofrece una panorámica de varias herramientas de codificación vibe que los desarrolladores consideran valiosas para mejorar su productividad y la calidad del código.

Cómo ejecutar análisis de seguridad en Amazon Q Developer

Realizar un escaneo es el primer paso, pero saber cuándo y cómo escanear es lo que hace que el proceso sea eficaz. El objetivo es detectar los problemas antes de que lleguen al control de versiones, lo que hace que todo el ciclo de vida del desarrollo sea más seguro.

Amazon Q ofrece múltiples modos de escaneo que se adaptan a su flujo de trabajo, tanto si prefiere comprobaciones bajo demanda, análisis continuos en segundo plano o comprobaciones automatizadas en la canalización.

Estos análisis funcionan en una amplia variedad de lenguajes de programación populares, incluidos Java, Python, JavaScript, TypeScript, C#, Go, Ruby, C/C++, PHP, Kotlin y Scala, con distintos niveles de profundidad de análisis.

Configure Amazon Q Developer en su IDE.

En primer lugar, asegúrese de que cumple los requisitos previos necesarios: una cuenta de AWS o un ID de AWS Builder gratis para la autenticación, un IDE con compatibilidad (como VS Code, un IDE de JetBrains como IntelliJ o PyCharm, o Visual Studio) y credenciales de AWS correctamente configuradas con los permisos necesarios para ejecutar análisis de seguridad.

Una vez implementados, siga estos pasos para empezar:

- Abra el mercado de extensiones de su IDE, busque la extensión Amazon Q Developer e instálela.

- Realice la autenticación de la extensión utilizando sus credenciales de AWS o su ID de AWS Builder cuando se le indique.

- Configure los ajustes de su entorno de trabajo para habilitar el escaneo de seguridad y ajustar cualquier preferencia.

- Ejecute un escaneo de prueba en un solo archivo para verificar que la conexión funciona correctamente.

Si observa que los análisis no se desencadenan como se esperaba, compruebe primero que el lenguaje de programación del archivo tenga compatibilidad con Amazon Q. A continuación, verifique que sus credenciales de AWS sean correctas y que tenga los permisos de IAM necesarios para el análisis de seguridad.

📚 Lea también: Cómo crear flujos de trabajo de DevOps utilizando Amazon Q

Ejecute análisis de proyectos y análisis automáticos.

Amazon Q le ofrece dos formas principales de escanear su código localmente: escaneos de proyectos y escaneos automáticos. Cada uno tiene un propósito diferente en su flujo de trabajo.

Los escaneos de proyectos son análisis desencadenados manualmente de toda su base de código o de directorios específicos que usted seleccione. Considérelos como una revisión exhaustiva de su código. Son perfectos para ejecutarlos antes de crear una solicitud de validación o realizar una confirmación de un gran conjunto de cambios, lo que garantiza que no haya introducido ninguna vulnerabilidad nueva.

Para ejecutar un escaneo de proyecto:

- Abra el panel de Amazon Q dentro de su IDE.

- Seleccione «Ejecutar análisis del proyecto» o utilice el atajo de teclado correspondiente.

- Elija el alcance del análisis: todo su proyecto, una carpeta específica o solo los archivos que tiene abiertos actualmente.

- Revise los resultados que aparecen en el panel de resultados de seguridad.

Los escaneos automáticos (disponibles con Amazon Q Developer Pro) proporcionan información continua y en tiempo real al escanear los archivos en segundo plano cada vez que los guarda. Esto detecta los problemas en el momento en que se escriben, evitando que se conviertan en parte de un problema mayor.

Puede habilitar esta función en los ajustes para recibir alertas instantáneas sin interrumpir su flujo de trabajo. Si las alertas le resultan demasiado molestas durante el desarrollo intensivo, puede ajustar la sensibilidad para que solo se muestren los resultados de alta prioridad.

Revise y aplique las sugerencias de correcciones de seguridad.

Encontrar una vulnerabilidad es solo la mitad del trabajo; también es necesario comprenderla y corregirla. Amazon Q facilita esta tarea al proporcionar un contexto completo para cada hallazgo. Cada alerta incluye:

- Valoración de gravedad: le ayuda a priorizar qué solucionar primero (crítico, alto, medio, bajo).

- Ubicación del código afectado: identifica el archivo y el número de línea exactos donde se encuentra el problema.

- Explicación del riesgo: describe por qué el código es una vulnerabilidad y el impacto potencial.

- Solución sugerida: proporciona código generado por IA que corrige el problema.

Cuando esté listo para aplicar una corrección, simplemente haga clic en el resultado para revisar la explicación detallada y el cambio de código propuesto. Si la sugerencia le parece adecuada, puede aceptarla para aplicar la corrección automáticamente. Para problemas más complejos relacionados con su lógica empresarial específica, es posible que deba modificar ligeramente la sugerencia.

Utilice el código generado por IA como un punto de partida fiable, no siempre como la respuesta definitiva. Después de aplicar la corrección, puede volver a escanear el archivo para confirmar que la vulnerabilidad se ha resuelto. 🛠️

🎥 Vea este vídeo para aprender a crear una lista de control eficaz para la revisión del código.

Integre los análisis de seguridad de Amazon Q en los procesos de CI/CD.

Aunque los análisis locales son excelentes para detectar problemas de forma temprana, la integración de la seguridad en su canalización de integración continua/implementación continua (CI/CD) crea una puerta de seguridad esencial. Esta comprobación automatizada garantiza que ningún código vulnerable llegue a su rama principal o se implemente en producción, lo que constituye la piedra angular de cualquier estrategia de seguridad moderna de AWS DevOps.

Puede añadir un paso de análisis de Amazon Q a cualquier canalización de compilación importante, incluyendo AWS CodePipeline, GitHub Actions, GitLab CI o Jenkins. La clave es configurarlo para que se ejecute automáticamente en las solicitudes de validación y las confirmaciones de su rama principal.

Esta es una configuración habitual:

| Fase del proceso | Tipo de análisis | Acción recomendada |

|---|---|---|

| solicitud de validación | Escaneo incremental | Bloquee el proceso de combinación si se detecta alguna vulnerabilidad crítica o de alta gravedad. |

| Confirmación de la rama principal | Escaneo completo del proyecto | Bloquee la compilación en caso de hallazgos críticos y envíe advertencias para los de gravedad media. |

| Programado (todas las noches) | Escaneo completo | Genere un informe completo de análisis de código para el cumplimiento normativo y el análisis de tendencias. |

Al configurar esto, debe equilibrar la rigurosidad de la seguridad con la velocidad de compilación. Ejecutar un escaneo completo del proyecto en cada confirmación puede ralentizar su proceso de CI. Una buena solución es utilizar escaneos incrementales más rápidos en las solicitudes de validación y reservar los escaneos completos y exhaustivos para las fusiones con la rama principal o para las compilaciones nocturnas programadas.

Por último, configure su canalización para exportar los informes de análisis en un formato estándar como SARIF para sus registros de cumplimiento y auditoría.

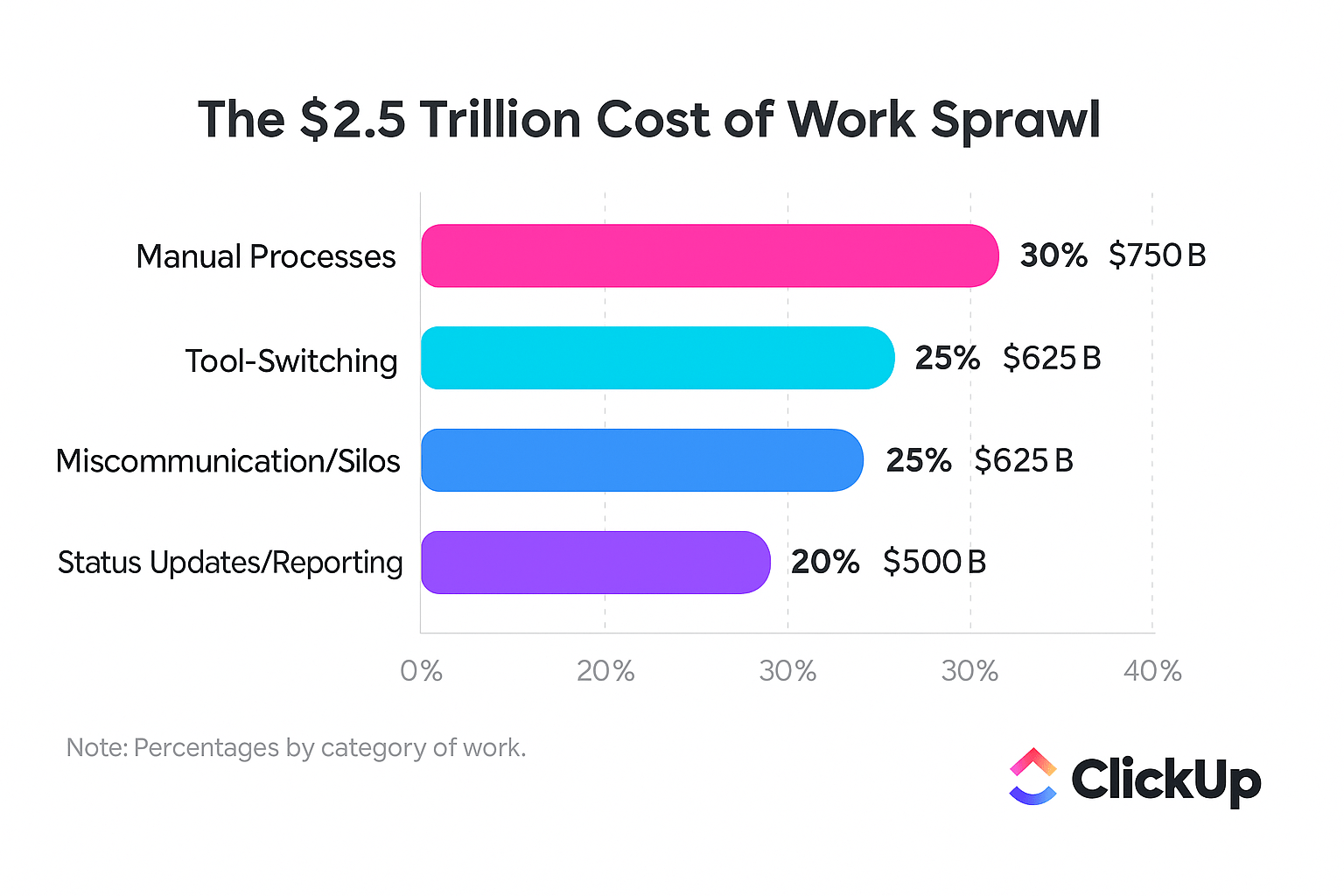

📮ClickUp Insight: 1 de cada 4 empleados utiliza cuatro o más herramientas solo para crear contexto en el trabajo. Un detalle clave puede estar oculto en un correo electrónico, ampliado en un hilo de Slack y documentado en una herramienta independiente, lo que obliga a los equipos a perder tiempo buscando información en lugar de realizar su trabajo.

ClickUp converge todo su flujo de trabajo en una plataforma unificada. Con funciones como ClickUp Gestión de Proyectos por Correo Electrónico, ClickUp Chat, ClickUp Documentos y ClickUp Brain, todo permanece conectado, sincronizado y accesible al instante. Diga adiós al «trabajo sobre el trabajo» y recupere su tiempo de productividad.

💫 Resultados reales: los equipos pueden recuperar más de 5 horas cada semana utilizando ClickUp, lo que supone más de 250 horas al año por persona, al eliminar los procesos obsoletos de gestión del conocimiento. ¡Imagina lo que tu equipo podría crear con una semana extra de productividad cada trimestre!

📚 Lea también: DevOps frente a Agile: guía definitiva

Cómo realizar el seguimiento de las vulnerabilidades de seguridad en ClickUp

Encontrar vulnerabilidades con un escáner es un gran primer paso, pero es inútil si esos hallazgos se pierden en una hoja de cálculo o en un sistema de tickets independiente.

Cuando las alertas de seguridad se encuentran en una herramienta, las tareas de desarrollo en otra y la comunicación del equipo en una tercera, se crea una dispersión de contexto, en la que los equipos pierden horas buscando información en aplicaciones desconectadas. Esta desconexión es donde se producen las vulnerabilidades, se incumplen los plazos y se debilita su postura de seguridad.

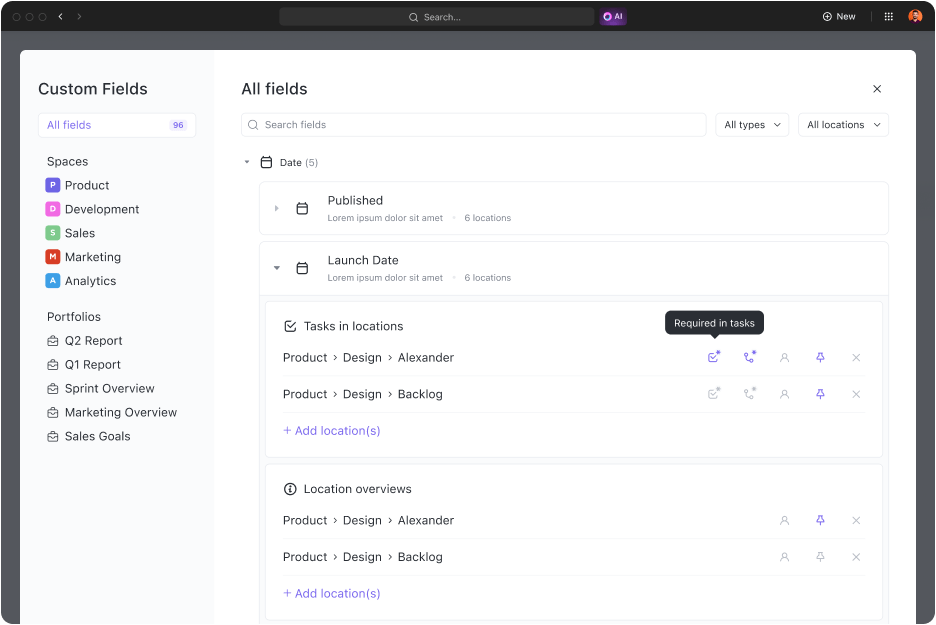

Elimine esta proliferación de tareas consolidando todo su flujo de trabajo de corrección de vulnerabilidades en ClickUp. Esto le proporciona una única fuente de información veraz en la que puede convertir los resultados de los análisis en tareas viables con una propiedad, prioridades y plazos claros.

Empiece por crear una lista o carpeta ClickUp específica para todos los problemas de seguridad. De este modo, estarán organizados y con visibilidad para todos los equipos de ingeniería y seguridad.

Deje de perder tiempo copiando y pegando datos manualmente entre herramientas. Utilice los campos personalizados de ClickUp para recopilar toda la información crítica de cada vulnerabilidad. Puede crear campos para realizar el seguimiento de:

- Nivel de gravedad: un campo desplegable con opciones como Crítico, Alto, Medio y Bajo.

- Componente afectado: un campo de texto para anotar la ruta del archivo o el servicio.

- Fuente del escaneo: un menú desplegable para especificar si el hallazgo proviene de Amazon Q, un escaneo de canalización o una revisión manual.

- Referencia CVE: un campo URL para enlazar directamente con la entrada oficial de la base de datos de vulnerabilidades.

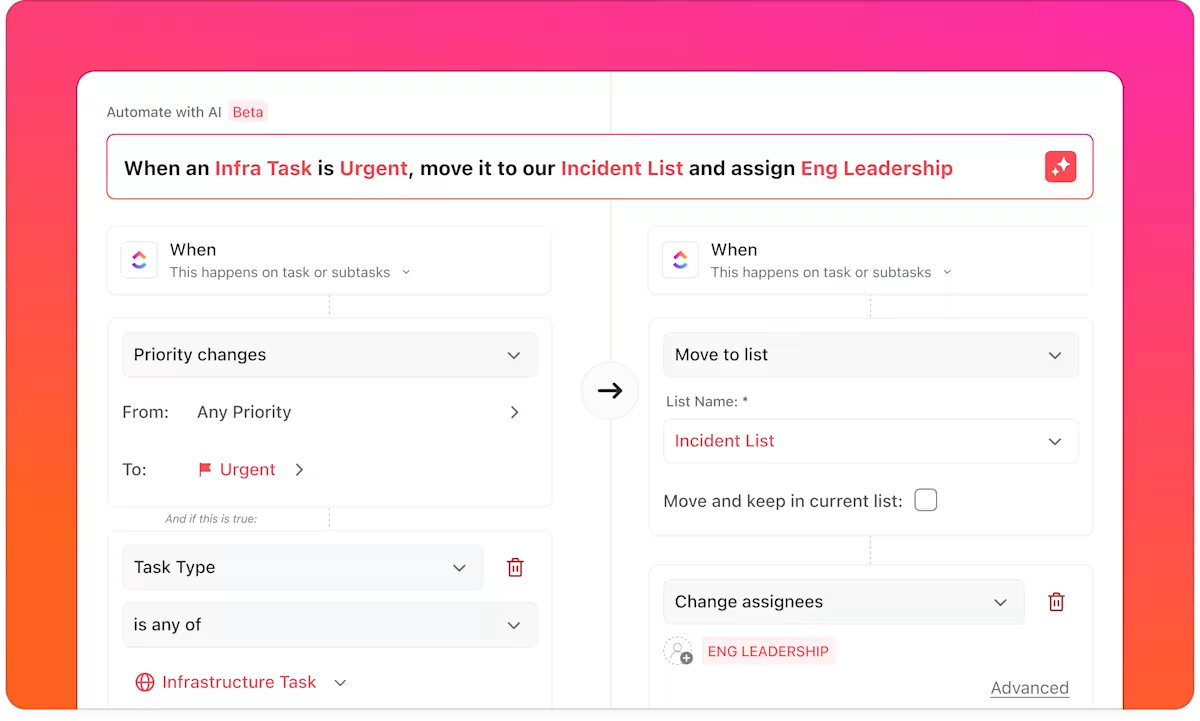

A continuación, automatice su proceso de clasificación con ClickUp Automatizaciones. En lugar de que un gestor asigne manualmente cada nuevo ticket, cree reglas que lo hagan por usted.

Por ejemplo, un desencadenante puede activar una automatización cada vez que se crea una nueva tarea: si la gravedad es «crítica», la tarea se asigna automáticamente a un desarrollador sénior con una fecha límite urgente. Si es «media», se puede añadir al backlog del siguiente sprint.

Obtenga información inmediata sobre la deuda de seguridad de su equipo, un problema que afecta al 50 % de las organizaciones según investigaciones recientes, sin tener que revisar cientos de tareas, visualizando sus datos de seguridad en tiempo real con los paneles personalizables de ClickUp.

Puede crear gráficos que muestren las vulnerabilidades abiertas por gravedad, la antigüedad media de los tickets abiertos o qué miembros del equipo tienen más correcciones asignadas. Esto proporciona a los responsables de ingeniería la vista general que necesitan para detectar tendencias y asignar recursos de forma eficaz.

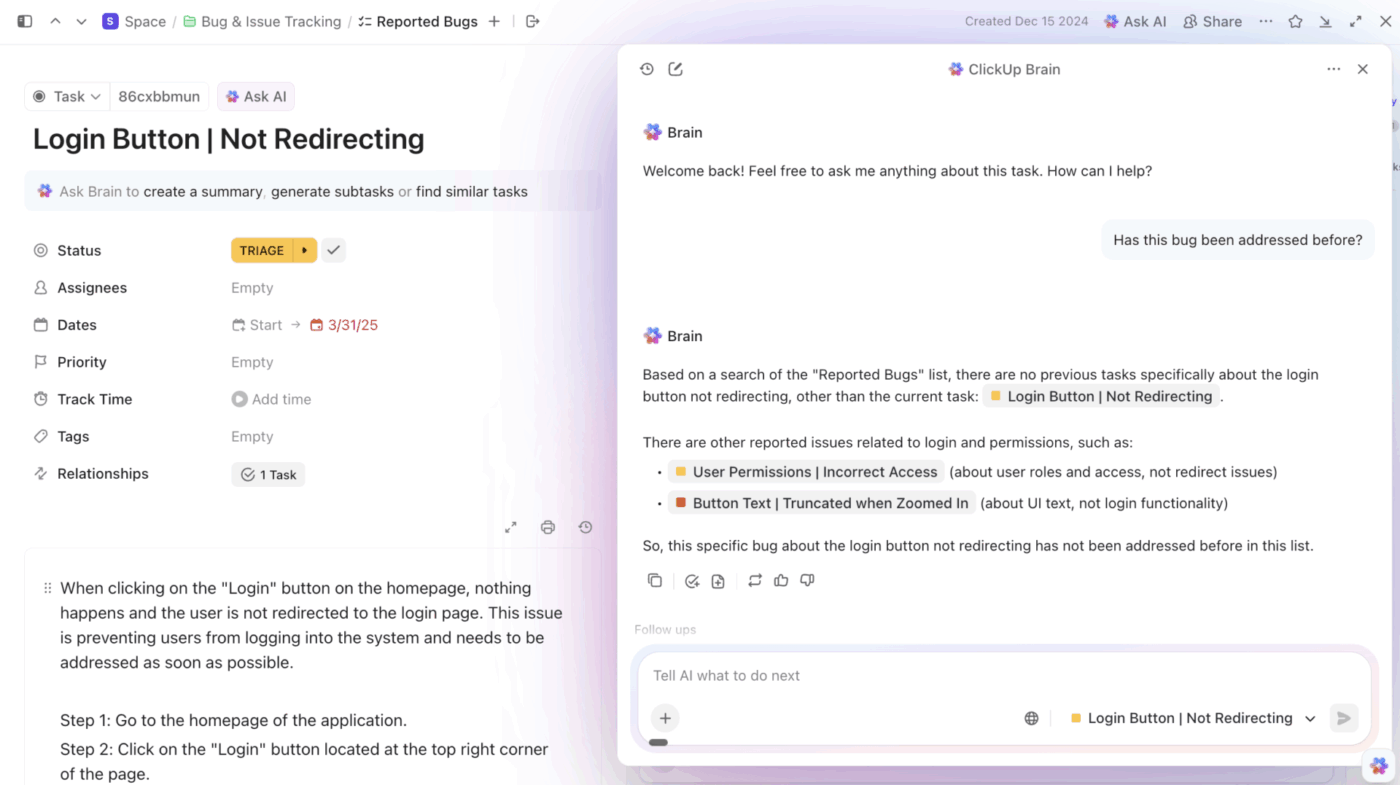

Para garantizar que los desarrolladores dispongan de toda la información que necesitan, utilice las tareas de ClickUp. Cuando Amazon Q señale un problema, cree una tarea de ClickUp y vincúlela al hallazgo original. Puede pegar la ruta del archivo, el número de línea y la solución sugerida directamente en la descripción de la tarea. Esto proporciona a los desarrolladores todo el contexto sin obligarlos a cambiar de herramienta.

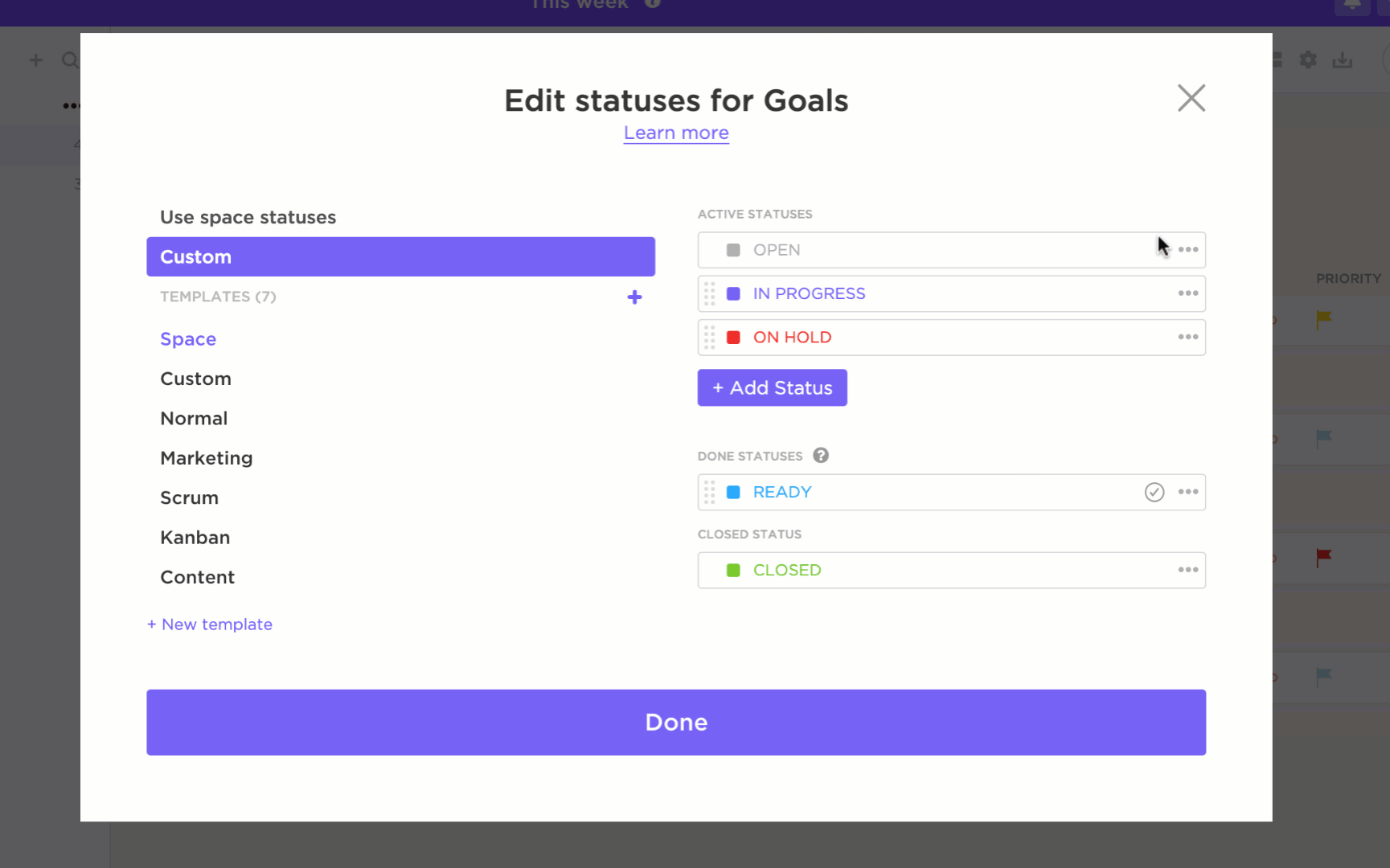

Por último, realice un seguimiento del ciclo de vida completo de una vulnerabilidad con los estados personalizados de ClickUp. Un flujo de trabajo típico podría ser: Nuevo → En revisión → En curso → Corregido → Verificado. Al añadir un paso final «Verificado», se asegura de que se ejecute un segundo escaneo para confirmar que la corrección funciona antes de cerrar oficialmente la tarea, creando un proceso de ciclo cerrado en el que no se deja nada al azar. 🙌

Y con ClickUp Brain, la IA contextual integrada en ClickUp, su equipo no tendrá que seguir buscando información. Solo tiene que hacerle una pregunta a Brain y este buscará en sus tareas, archivos, chats y aplicaciones conectadas para encontrar la información que necesita.

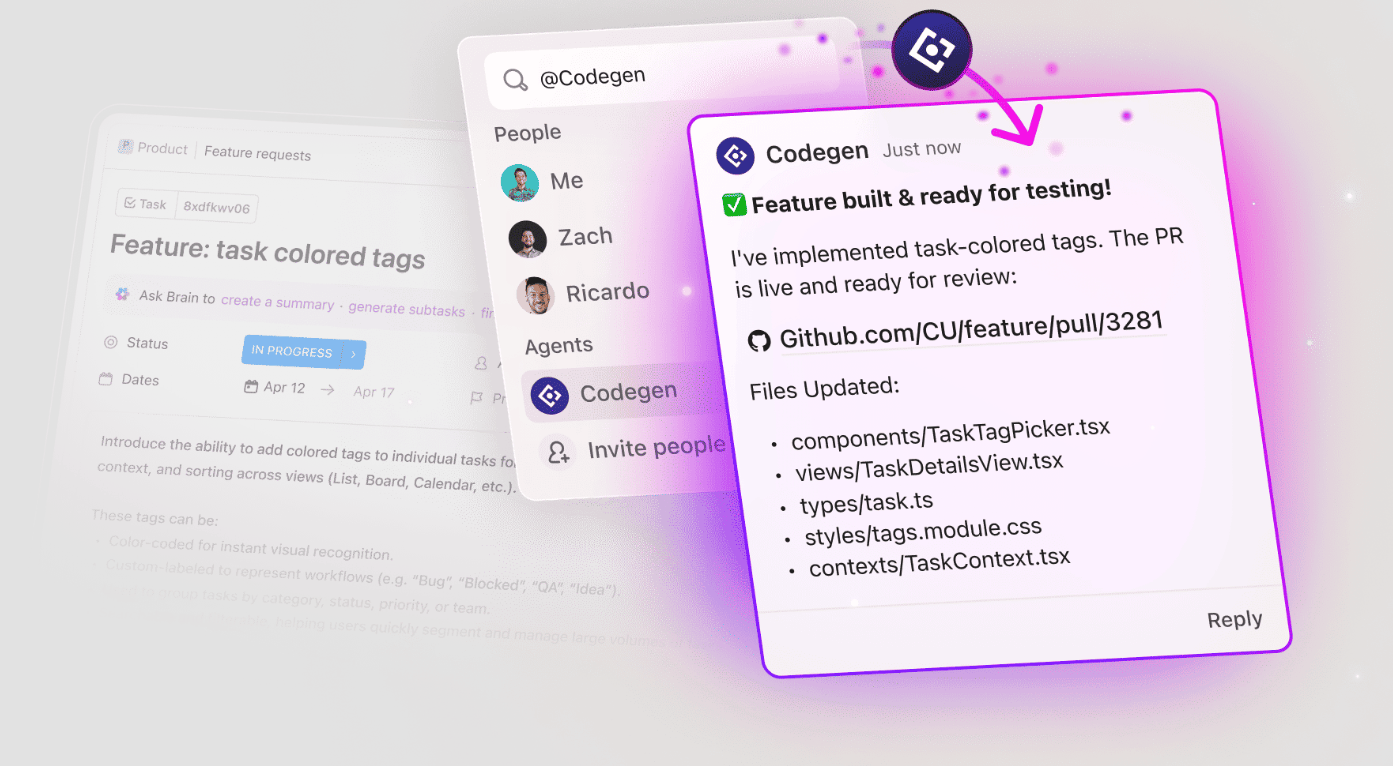

💡 Consejo profesional: El agente Codegen IA de ClickUp puede ayudarte a identificar problemas en el código sin que tengas que salir de tu entorno de trabajo. Puede:

- Analice el código en busca de patrones de riesgo conocidos.

- Señalar problemas comunes de corrección.

- Aplique las convenciones.

- Resalte incidencias lógicas, brechas de seguridad y mucho más.

Buenas prácticas para flujos de trabajo de codificación segura

Incluso las mejores herramientas de seguridad fallarán si su equipo no tiene los hábitos y flujos de trabajo adecuados. Si los desarrolladores ignoran los hallazgos o se permite que las correcciones se acumulen en una lista interminable de tareas pendientes, su inversión en herramientas de análisis se desperdiciará. La creación de prácticas sostenibles hace que la seguridad sea una parte natural de la rutina diaria de su equipo.

A continuación se indican algunas buenas prácticas para crear un flujo de trabajo de codificación sólido y seguro:

- Analice pronto y con frecuencia: no espere a que el proceso de CI/CD detecte los problemas. Anime a su equipo a realizar análisis de seguridad locales antes incluso de la confirmación del código. Este es un principio básico del enfoque «shift-left»: detectar una vulnerabilidad en el IDE significa una corrección más rápida y menos compilaciones bloqueadas en el futuro.

- Establezca acuerdos de nivel de servicio (SLA) basados en la gravedad: no todas las vulnerabilidades son iguales. Defina acuerdos de nivel de servicio (SLA) claros para los tiempos de respuesta en función de la gravedad. Por ejemplo, las vulnerabilidades críticas requieren una solución en un plazo de 24 horas, mientras que los problemas de baja gravedad pueden abordarse en el siguiente sprint.

- Incluya las correcciones en la definición de «terminado»: una función o historia de usuario no está realmente «terminada» hasta que se hayan resuelto todos los problemas de seguridad graves relacionados. Incorpore esta expectativa directamente en el flujo de trabajo y las listas de control de su equipo.

- Revise periódicamente los resultados suprimidos: su equipo inevitablemente suprimirá algunos resultados como falsos positivos o riesgos aceptados. Sin embargo, estas decisiones no deben ser permanentes. Programe una revisión trimestral para asegurarse de que estas supresiones siguen siendo válidas y no suponen un nuevo riesgo.

- Siga las tendencias, no solo los recuentos: un panel que simplemente dice «47 vulnerabilidades abiertas» no es muy útil. Un panel que muestra «los hallazgos críticos han aumentado un 20 % este mes» sí lo es. Utilice los paneles de ClickUp para detectar patrones significativos a lo largo del tiempo y abordar las causas fundamentales.

- Combine la seguridad con la revisión del código: convierta la seguridad en una parte estándar de su proceso de revisión de solicitudes de validación. El revisor debe comprobar que el código está limpio y que se han solucionado los nuevos problemas detectados por el escáner de seguridad.

- Documente sus excepciones: en algunos casos, es posible que no pueda corregir una vulnerabilidad de inmediato, especialmente en código heredado/a o dependencias de terceros. Cuando esto suceda, documente el riesgo y cualquier control de mitigación en la tarea de ClickUp asociada. Su yo futuro le agradecerá el contexto.

💡 Consejo profesional: aplique estas buenas prácticas de forma sistemática utilizando ClickUp.

- Mantenga los estándares de codificación segura y las políticas de excepción de su equipo fácilmente accesibles para todos almacenándolos en ClickUp Docs.

- Asegúrate de que nunca se olviden tus revisiones de seguridad trimestrales y auditorías de supresión configurando tareas periódicas en ClickUp para crear tickets automáticamente.

- Redacte documentación de seguridad más rápidamente o resumir las tendencias de vulnerabilidad a partir de los datos de sus tareas de ClickUp utilizando ClickUp Brain. 📚

Cree un flujo de trabajo de codificación segura en ClickUp.

La codificación segura no es una tarea puntual ni una fase independiente del desarrollo, sino una práctica continua que debe integrarse en el proceso de escritura, revisión y envío de código de su equipo. Al incorporar el análisis de vulnerabilidades directamente en el IDE con Amazon Q Developer, se detectan los problemas lo antes posible, cuando el código aún está fresco en la mente del desarrollador. Las sugerencias de correcciones generadas por IA convierten la seguridad de una tarea tediosa en una parte colaborativa del proceso creativo.

Este enfoque funciona mejor cuando el escaneo se realiza en el IDE donde ya trabajan los desarrolladores. Al conectar todo su trabajo en un entorno de trabajo convergente como ClickUp, se crea un sistema de circuito cerrado en el que nada se pasa por alto. La automatización se encarga de las partes repetitivas y administrativas del proceso, como activar los escaneos y enviar los resultados. Esto libera a su equipo para que se centre en las decisiones de alto impacto que requieren la experiencia humana.

Los equipos que incorporan la seguridad en su flujo de trabajo diario dedican menos tiempo a solucionar problemas urgentes y más tiempo a crear nuevas funciones.

¿Listo para cerrar el círculo entre la detección y la corrección? Empieza gratis con ClickUp para crear tu flujo de trabajo de codificación segura. ✨

Preguntas frecuentes

Amazon Q tiene compatibilidad con muchos de los principales lenguajes, incluidos Java, Python, JavaScript y C#, pero la profundidad del análisis de seguridad puede variar en función del lenguaje y su ecosistema de vulnerabilidades conocido.

Utilice reglas de supresión dentro de la herramienta para los falsos positivos confirmados y asegúrese de documentar el razonamiento en su tarea de ClickUp para que la decisión quede clara para los futuros miembros del equipo.

Una buena práctica habitual es configurar su canalización para bloquear las compilaciones en caso de hallazgos críticos y de alta gravedad. Muestre advertencias para los problemas de gravedad media y baja a fin de equilibrar la seguridad con la velocidad de desarrollo.

Revise semanalmente las vulnerabilidades abiertas como parte de su planificación de sprints. Realice una auditoría más profunda de los hallazgos suprimidos y las tendencias generales de seguridad cada trimestre. /