No le faltan alertas. Lo que le falta es tiempo para clasificarlas.

Las alertas necesitan contexto antes de que pueda actuar. Eso significa extraer datos de registros, patrones de tráfico e incidencias anteriores de todas las herramientas. Mientras se realiza ese trabajo, la respuesta se ralentiza y la cola sigue creciendo.

Puede automatizar partes de este flujo. Pero lo más difícil es saber cómo aplicarlas. Según PwC, las carencias de conocimientos y habilidades fueron los principales obstáculos para la adopción de la IA en las operaciones de seguridad durante el último año.

Este artículo explora cómo utilizar la IA para la seguridad de la red en los flujos de trabajo cotidianos, comenzando por la revisión de alertas y pasando por la investigación y el seguimiento. También verá cómo mantener ese trabajo en ClickUp proporciona a su equipo un único lugar para avanzar en las incidencias sin necesidad de tener profundos conocimientos de automatización. ⬇️

¿Qué es la IA para la seguridad de la red?

La IA para la seguridad de la red se refiere a los sistemas que analizan la actividad de la red y ayudan a detectar, investigar y responder mediante el aprendizaje automático y la automatización.

Se aplica cuando la revisión manual no puede seguir el ritmo del volumen de registros, tráfico y comportamiento de los usuarios generados por su red. En lugar de basarse únicamente en reglas fijas o firmas de amenazas conocidas, la IA evalúa los patrones y las desviaciones en función del funcionamiento normal de su entorno.

Cuando la actividad abarca varios sistemas, la IA correlaciona esas señales en una única vista, de modo que la investigación comienza con el contexto en lugar de con alertas inconexas.

¿Por qué es esencial la IA para la seguridad de la red?

La necesidad de IA se hace evidente cuando la revisión y la respuesta no pueden seguir el ritmo de la actividad de la red.

Su entorno genera registros, tráfico y acciones de los usuarios sin descanso, y los atacantes utilizan la automatización para moverse más rápido de lo que permite la investigación manual. A medida que aumenta el volumen, la revisión se retrasa de forma predeterminada. Usted valida las alertas más tarde y pierde la oportunidad de responder a tiempo.

Esa brecha se amplía a medida que los entornos se expanden. Usted añade servicios en la nube, acceso remoto y dispositivos conectados, pero mantiene el mismo proceso de investigación. Cada nuevo punto de entrada añade más elementos que revisar, mientras que su equipo sigue revisando al mismo ritmo.

Las ventajas de la IA en la ciberseguridad se hacen evidentes en este punto, ya que cambia la forma en que se realizan las revisiones y se establecen las prioridades bajo presión:

- La IA se encarga del trabajo de revisión inicial analizando la actividad, agrupando las señales relacionadas y estableciendo la prioridad inicial antes de que intervengan los analistas.

- Aprende el comportamiento básico de los usuarios, dispositivos y sistemas, y señala las desviaciones a medida que aparecen, identificando las amenazas emergentes de manera oportuna.

- Evalúa la actividad en contexto y evita que los falsos positivos releguen las incidencias reales al final de la cola para reducir el ruido de las alertas.

🔍 ¿Sabía que...? Gartner informa de que el 62 % de las organizaciones han sufrido al menos un ataque deepfake en los últimos 12 meses relacionado con ingeniería social o explotación de procesos de automatización.

Cómo funciona la IA en la seguridad de la red

La IA en ciberseguridad no es un único sistema que toma decisiones de forma aislada. Es un conjunto de técnicas que aparecen en diferentes fases de detección, investigación y respuesta.

Detección de anomalías y análisis del comportamiento

La IA utiliza dos enfoques comunes para aprender cómo es la actividad normal en su entorno:

- El análisis del comportamiento de usuarios y entidades (UEBA) realiza un seguimiento del comportamiento de los usuarios y los sistemas a lo largo del tiempo. Destaca actividades como inicios de sesión a horas inusuales, acceso a recursos desconocidos o transferencias de datos que se salen de lo normal.

- Los sistemas de detección y respuesta de red (NDR) supervisan el tráfico de red. Buscan indicios de movimiento lateral, comunicaciones de comando y control o datos que salen de la red de forma inesperada.

Este enfoque no se basa en firmas predefinidas. La detección se basa en el comportamiento, lo que permite que las amenazas nunca antes vistas salgan a la luz sin tener que esperar a que se actualicen las reglas.

Respuesta automatizada ante amenazas

Una vez que la actividad supera un umbral de confianza, la respuesta no tiene que esperar a una acción manual. Los sistemas basados en IA pueden desencadenar acciones predefinidas para establecer un límite en el impacto mientras continúa la investigación.

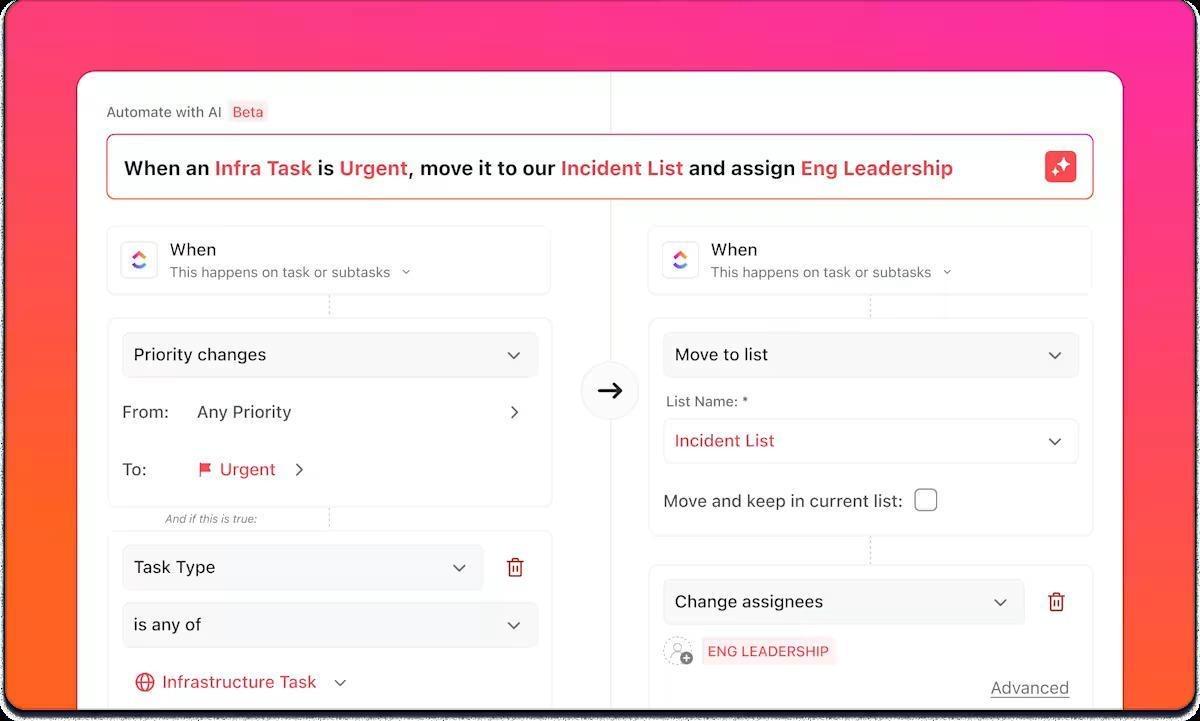

ClickUp Automations te ayuda a ello permitiéndote crear flujos de trabajo de respuesta mediante un generador de IA con lenguaje sencillo. Tú describes lo que debe suceder cuando se cumplan determinadas condiciones y la automatización se configura directamente en el espacio, la carpeta o la lista correspondientes. Esto facilita la traducción de las reglas de respuesta a la ejecución sin necesidad de scripts ni herramientas personalizadas.

Las respuestas habituales incluyen aislar un punto final comprometido, bloquear una dirección IP sospechosa o desactivar una cuenta que muestre signos de haber sido pirateada. En el caso de acciones de mayor riesgo, la respuesta puede pausarse para que la apruebe un analista, de modo que la automatización respalda las decisiones sin eliminar el control.

Esto acorta el tiempo entre la detección y la contención, lo que es muy importante en ataques que se desarrollan rápidamente.

Análisis predictivo y priorización de amenazas

La IA también se utiliza antes de que se produzcan incidencias. Los modelos analizan datos históricos de ataques e inteligencia sobre amenazas externas para identificar qué riesgos son más relevantes para su entorno.

En lugar de tratar todas las vulnerabilidades por igual, la IA ayuda a priorizar los problemas en función de su probabilidad de explotación y del impacto que tendrían. Esto permite centrar el esfuerzo en corregir las brechas más importantes, en lugar de perseguir puntuaciones de gravedad de forma aislada.

Análisis lingüístico para la detección de phishing.

Muchos ataques comienzan con la comunicación, no con el malware. El procesamiento del lenguaje natural se utiliza para analizar el contenido de los correos electrónicos y los mensajes en busca de indicios de ingeniería social.

Estos sistemas van más allá de las palabras clave. Evalúan el tono, la estructura y la intención, incluyendo indicios de urgencia, patrones de suplantación de identidad y solicitudes que no se ajustan al comportamiento normal de la comunicación. Esto hace que la detección sea más eficaz contra los intentos de phishing y de compromiso del correo electrónico empresarial que evitan los indicadores obvios.

🧠 Dato curioso: Mandiant realiza la elaboración de informes sobre un tiempo medio de permanencia global de 11 días. En la edición ejecutiva, el tiempo medio de permanencia es de 26 días cuando entidades externas notifican a la víctima.

Seguridad de red tradicional frente a seguridad basada en IA

Los controles tradicionales, como los cortafuegos, las firmas y las reglas predefinidas, siguen desempeñando un trabajo importante, especialmente en lo que respecta a las amenazas conocidas y la aplicación de políticas. El problema surge cuando la actividad no se ajusta a lo que esperan esas reglas, o cuando el volumen hace que la revisión supere lo que las personas pueden procesar a tiempo.

La IA no sustituye a la seguridad tradicional. Cambia el comportamiento de la detección y la respuesta cuando los patrones no están claros, las señales están fragmentadas o la velocidad es más importante que la certeza absoluta.

| Aspect | Seguridad tradicional | Seguridad impulsada por la IA |

|---|---|---|

| Detección | Basado en reglas y en firmas | Basado en el comportamiento y los patrones |

| Cobertura de amenazas | Amenazas conocidas principalmente | Patrones de actividad conocidos y novedosos |

| Adaptación | Actualizaciones manuales | Aprendizaje y ajuste continuos |

| Escala | Limitado por la capacidad de revisión. | Gestiona grandes volúmenes de datos. |

| Respuesta | Manual o retrasado | Automatizado o casi en tiempo real. |

| Falsos positivos | Más alto con umbrales fijos | Reducción con puntuación sensible al contexto |

En la práctica, se utilizan ambos juntos. Los controles tradicionales le protegen de las amenazas conocidas. La IA reduce la revisión manual, agrupa las actividades relacionadas y acelera la respuesta cuando el comportamiento se sale de los patrones conocidos.

📮 Información de ClickUp: El profesional medio dedica más de 30 minutos al día a buscar información relacionada con el trabajo, lo que supone más de 120 horas al año perdidas en buscar entre correos electrónicos, hilos de Slack y archivos dispersos. Un asistente de IA inteligente integrado en su entorno de trabajo de ClickUp puede cambiar eso. Descubra ClickUp Brain. Proporciona información y respuestas instantáneas al mostrar los documentos, conversaciones y detalles de tareas adecuados en cuestión de segundos, para que pueda dejar de buscar y empezar a trabajar. 💫 Resultados reales: Equipos como QubicaAMF recuperaron más de 5 horas semanales utilizando ClickUp, lo que supone más de 250 horas al año por persona, al eliminar los procesos obsoletos de gestión del conocimiento. ¡Imagine lo que su equipo podría crear con una semana extra de productividad cada trimestre!

Casos de uso de la IA en la seguridad de la red

Los siguientes casos de uso de la IA en ciberseguridad se correlacionan con puntos del flujo de trabajo en los que la revisión humana se ralentiza, ya sea porque el volumen es elevado o porque el contexto se distribuye entre varios sistemas.

Cada uno de ellos muestra cómo la IA reduce la fricción en la toma de decisiones sin sustituir los controles existentes ni requerir una automatización integral.

- Gestión de identidades y accesos (IAM): señala el uso indebido de credenciales identificando viajes imposibles, horarios de inicio de sesión anormales o intentos de relleno de credenciales a gran escala antes de que el acceso se extienda aún más.

- Detección y respuesta en los puntos finales (EDR): supervisa el comportamiento de los procesos y la actividad de los archivos para detectar la ejecución de malware, patrones de cifrado de ransomware o procesos en segundo plano no autorizados en los dispositivos de los usuarios.

- Seguridad en la nube: realiza el seguimiento de los cambios de configuración, el uso de API y el movimiento de datos entre servicios para detectar actividades que se salen del comportamiento esperado en entornos de nube.

- Análisis del tráfico de red: analiza los patrones de tráfico para identificar comunicaciones de comando y control, movimientos laterales y exfiltración de datos, incluidas las actividades ocultas en el tráfico cifrado.

- Investigación de incidencias: correlaciona eventos relacionados, reconstruye cronogramas y revela posibles causas fundamentales, de modo que la investigación no parte de registros sin procesar cuando se produce una incidencia.

- Gestión de vulnerabilidades: prioriza las vulnerabilidades en función de la probabilidad de explotación y la exposición dentro de su entorno específico.

- Detección de amenazas internas: detecta cambios de comportamiento que pueden indicar el compromiso de una cuenta o actividades maliciosas internas, como patrones de acceso inusuales o cambios en el uso de datos.

💡 Consejo profesional: Solo el 29 % de las corporaciones forman a personal no especializado en seguridad para que asuma roles de seguridad. La adopción es limitada, incluso cuando se dispone de herramientas.

Puede cerrar parte de esta brecha operativamente con ClickUp University. Los analistas, los equipos de TI y los roles adyacentes pueden aprender cómo funcionan los flujos de trabajo de incidencias, la documentación y la coordinación de respuestas dentro de ClickUp. Esa base compartida facilita que más personas puedan apoyar el trabajo de seguridad sin necesidad de tener conocimientos profundos de detección o automatización por adelantado.

Retos del uso de la IA para la seguridad de la red

La IA cambia la forma de trabajar en materia de seguridad, pero no sustituye la necesidad de estructura, gobernanza de datos u operaciones claras. A medida que se depende más de la IA para la seguridad y la supervisión de la red, las deficiencias en materia de cumplimiento, propiedad y flujo de trabajo se convierten en los primeros límites con los que se tropieza.

Calidad y cobertura de los datos

La IA depende de datos coherentes y fiables. Si los registros están incompletos, retrasados o mal normalizados, la calidad de la detección disminuye y las alertas pierden contexto.

✅ Cómo solucionarlo: estandarice las fuentes de registros desde el principio, defina los campos de datos necesarios y valide la cobertura antes de ampliar la automatización.

Desviación del modelo

El comportamiento de su red cambia con el tiempo. A medida que añade nuevas aplicaciones, modifica los patrones de acceso o cambia los flujos de trabajo, los modelos que antes funcionaban bien pierden precisión, a menos que los supervise y los vuelva a entrenar periódicamente.

✅ Cómo solucionarlo: supervise continuamente el rendimiento de la detección y vuelva a entrenar los modelos como parte de las operaciones de seguridad habituales, no como una tarea puntual.

Brechas de integración

Las herramientas de IA necesitan acceder a los sistemas de seguridad existentes para correlacionar la actividad de forma eficaz. Cuando las integraciones son parciales o frágiles, las señales permanecen aisladas y la investigación se ralentiza.

✅ Cómo solucionarlo: Comience con integraciones que tengan compatibilidad con flujos de trabajo de investigación y respuesta de principio a fin, no resultados de detección aislados.

Explicabilidad limitada

Algunos modelos señalan actividades sin explicar el motivo. Cuando no se puede ver por qué el sistema ha generado una alerta, se dedica más tiempo a validarla y se duda a la hora de confiar en las acciones automatizadas.

✅ Cómo solucionarlo: utilice flujos de trabajo y modelos que expongan las señales contribuyentes y las rutas de decisión para que los analistas puedan verificar y actuar rápidamente.

Técnicas adversarias

Los atacantes prueban y se adaptan activamente a los sistemas de detección. El envenenamiento gradual de datos y el comportamiento evasivo pueden reducir la eficacia de los modelos si no se implementan medidas de protección.

✅ Cómo solucionarlo: combine la detección de comportamientos con medidas de protección, como comprobaciones de validación, revisión humana de acciones de alto impacto y pruebas continuas de modelos.

Habilidades y preparación operativa

La implementación de la IA en las operaciones de seguridad requiere la coordinación entre los equipos de seguridad, operaciones y datos. Las deficiencias en cuanto a propiedad o experiencia limitan el valor que aporta la automatización.

✅ Cómo solucionarlo: defina claramente las responsabilidades en materia de supervisión de modelos, gestión de incidencias y seguimiento, e incorpore las decisiones de IA en los flujos de trabajo de seguridad existentes, en lugar de crear una capa separada.

Buenas prácticas para implementar la IA en la seguridad de la red

Obtendrá los mejores resultados de las herramientas de ciberseguridad basadas en IA cuando las introduzca con un propósito claro y las utilice como parte de sus operaciones de seguridad diarias.

Comience con un caso de uso definido.

Elija un problema específico que resolver, como reducir las incidencias de phishing o detectar movimientos laterales. Implemente la IA donde el resultado sea medible, en lugar de habilitarla de forma general y clasificar los resultados más tarde.

Establezca las bases de datos necesarias.

La IA se basa en entradas coherentes. Antes de la implementación, audite sus fuentes de registros para confirmar la cobertura completa, la precisión de las marcas de tiempo y el manejo adecuado de los datos, especialmente en el caso de la información confidencial.

Planifique las integraciones antes de la implementación.

Correlice cómo se integrarán los resultados de la IA en sus herramientas SIEM, SOAR y de punto final existentes. La detección sin una ruta clara hacia la investigación y la respuesta añade fricción en lugar de reducirla.

Mantenga a las personas informadas

Defina las rutas de escalado por adelantado. Decida qué acciones se pueden ejecutar automáticamente y cuáles requieren la aprobación de un analista, de modo que la automatización brinde soporte a la respuesta sin eliminar el control.

Realice un seguimiento continuo del rendimiento.

Supervise la precisión de la detección, los falsos positivos y los resultados de la respuesta a lo largo del tiempo. Considere el ajuste del modelo como una tarea operativa continua, no como un paso de configuración.

Documente y perfeccione los flujos de trabajo.

Cree manuales de procedimientos para gestionar las alertas generadas por la IA. Utilice los resultados de las investigaciones para ajustar los umbrales, mejorar la lógica de correlación y reforzar los pasos de respuesta a medida que cambian las condiciones.

Cómo ClickUp ofrece compatibilidad con los flujos de trabajo de seguridad mejorados con IA

Con la IA, puede identificar qué alertas merecen atención, pero hay una advertencia importante sobre lo que viene después.

Cuando una alerta requiere una acción, a menudo se divide la investigación y la respuesta entre varias herramientas. Se revisan las pruebas en un sistema, se discuten los resultados en un chat, se realiza el seguimiento de la corrección en otro sistema y, más tarde, se elaboran los informes. A medida que más personas intervienen, el contexto se dispersa y la velocidad de respuesta disminuye, aunque la detección haya funcionado correctamente.

ClickUp puede mantener ese trabajo en un único flujo operativo en lugar de dejar que se fragmente.

Convertir las alertas en incidencias rastreables

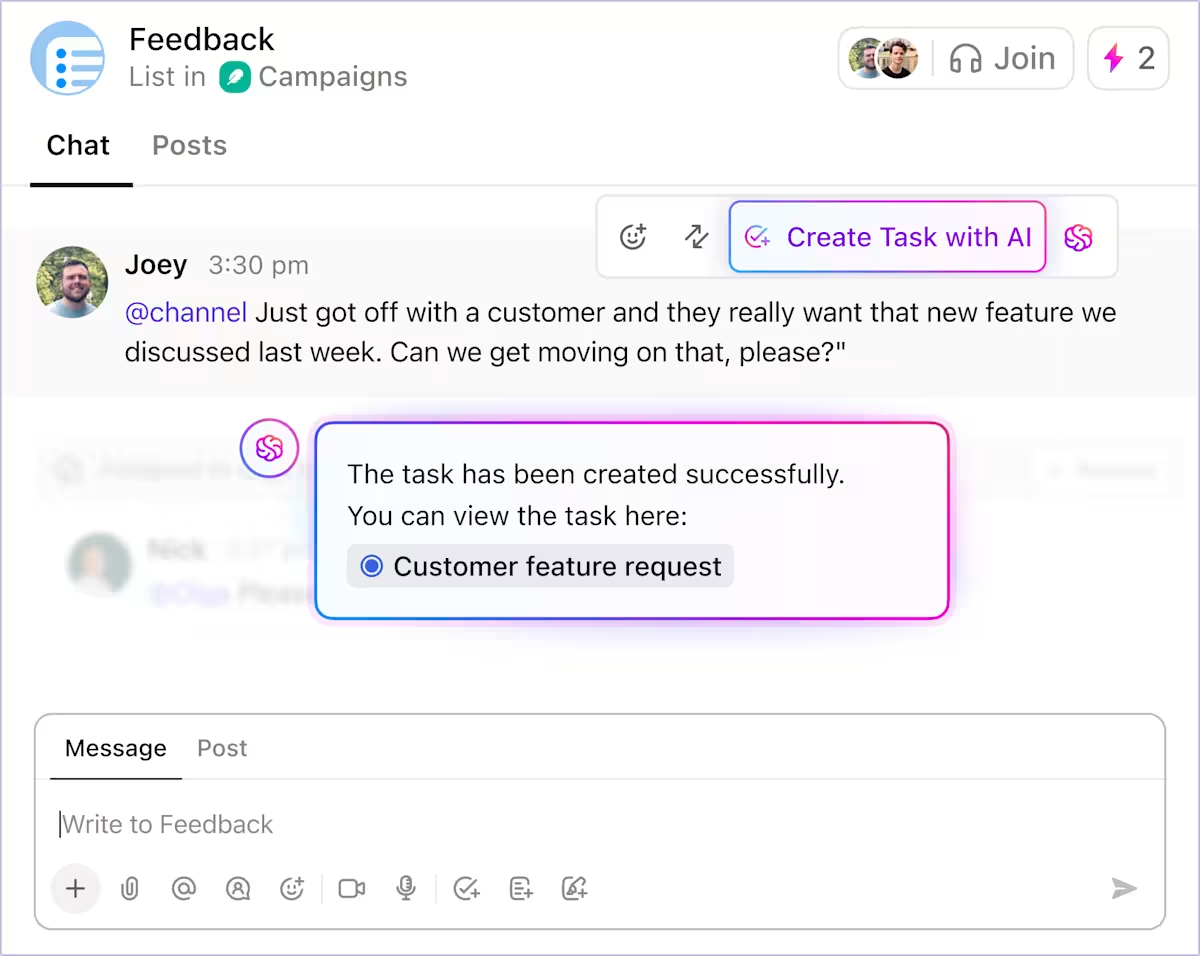

Cuando una señal de IA requiere una acción, necesita una propiedad y un lugar donde desarrollarse. En ClickUp, cada incidencia se convierte en una tarea que abarca todo el ciclo de vida de la investigación y la respuesta.

Esa tarea de ClickUp actúa como registro de trabajo de la incidencia. Usted documenta los hallazgos directamente a medida que revisa la actividad, adjunta registros y capturas de pantalla como prueba y actualiza el estado a medida que cambia la gravedad. La tarea muestra claramente la propiedad en cada fase, por lo que nunca tendrá que adivinar quién es el responsable a partir de los hilos de chat o los tickets secundarios.

Así es como facilitan la gestión de incidencias:

- Las tareas relacionadas con incidencias recopilan registros, capturas de pantalla y enlaces externos en un solo lugar, de modo que los investigadores no tienen que cambiar de herramienta para reconstruir el contexto.

- El estado y la prioridad de las tareas reflejan el estado actual de la incidencia, lo que elimina la ambigüedad durante los traspasos o los cambios de turno.

- Las relaciones entre tareas vinculan las medidas correctivas de seguimiento o el trabajo de supervisión con la incidencia original, de modo que la respuesta no termina con la contención.

En pocas palabras, las tareas de ClickUp se sitúan en el centro del entorno de trabajo y sirven como punto de referencia para todo lo que viene después, en lugar de ser simplemente otro ticket más que gestionar.

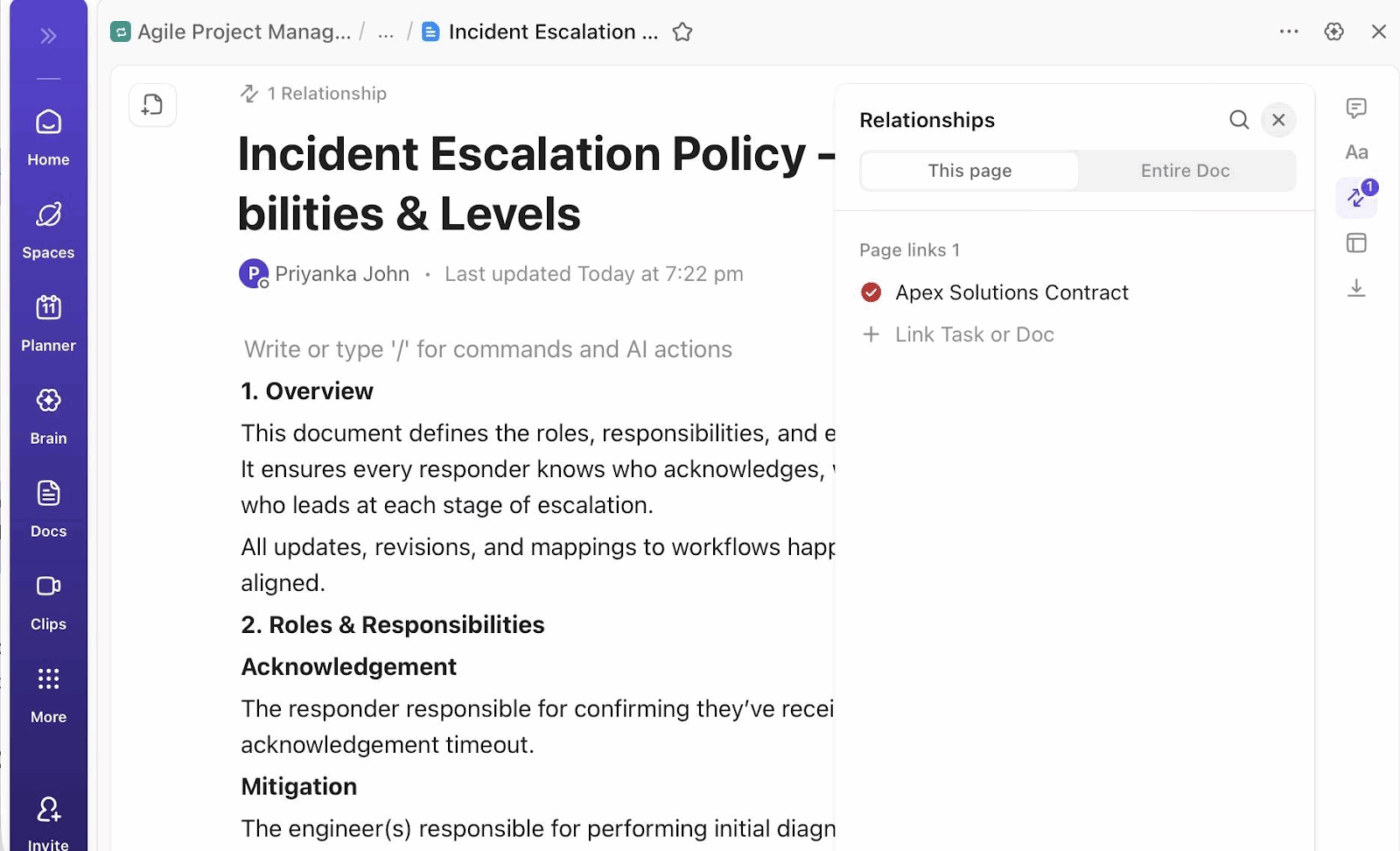

Mantener los procedimientos y el historial cerca de la respuesta en tiempo real.

Cada cambio de herramienta durante una incidencia conlleva un coste. Si sus manuales de procedimientos y sus investigaciones anteriores se encuentran fuera del flujo de trabajo de respuesta, usted pagará ese coste repetidamente mientras el reloj sigue corriendo.

ClickUp Docs mantiene los manuales de respuesta, las listas de control de investigación y las revisiones posteriores a la incidencia directamente enlazadas con la tarea de la incidencia. Los analistas pueden abrir el procedimiento pertinente durante la respuesta en vivo, seguirlo paso a paso y anotar dónde la realidad se desvía del flujo documentado.

Esas actualizaciones permanecen adjuntas a la incidencia, lo que significa que la revisión posterior a la incidencia comienza con un contexto preciso en lugar de basarse en la memoria.

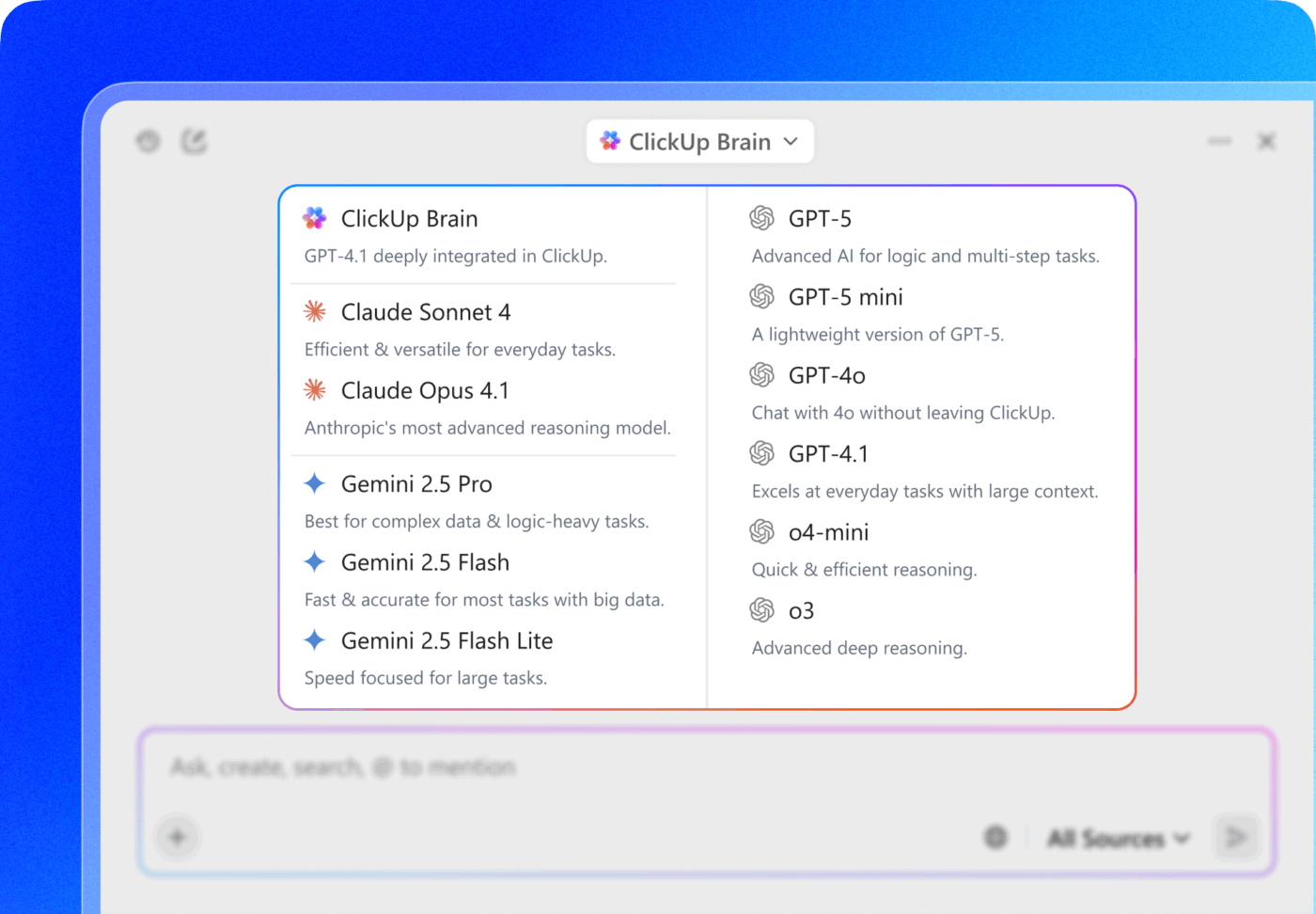

ClickUp Brain trabaja directamente en las tareas y los documentos a medida que avanza la investigación. Resumir el progreso, extrae las decisiones clave de los comentarios y redacta actualizaciones sobre la incidencia utilizando la actividad de las tareas en tiempo real. Su equipo mantiene la documentación actualizada mientras responde, en lugar de reconstruir los eventos una vez que la incidencia ha remitido.

Reducción de los traspasos a medida que se intensifican las incidencias

A medida que las incidencias evolucionan, la coordinación suele fallar en los puntos de transición. Los cambios en la gravedad, los cambios en la propiedad y las necesidades de visibilidad de las partes interesadas suelen producirse simultáneamente.

Las automatizaciones de ClickUp gestionan estas transiciones basándose en el estado de las tareas, en lugar de en seguimientos manuales:

- Al marcar una incidencia como crítica, se actualizan automáticamente la prioridad y la propiedad, por lo que la escalada se inicia de inmediato.

- Cuando la contención es completada, se crean y enlazan automáticamente tareas de corrección y seguimiento con la incidencia original.

- El cambio del estado o la propiedad de una tarea notifica automáticamente a las partes interesadas adecuadas sin necesidad de mensajes adicionales.

Los campos personalizados estructuran los datos de las incidencias a lo largo de la respuesta. Los analistas actualizan la gravedad, los sistemas afectados, el impacto en el cumplimiento y el estado de la resolución directamente en la tarea mientras trabajan. Los informes y las auditorías reflejan entonces lo que el equipo hizo durante la incidencia, no lo que alguien reconstruyó posteriormente.

Mantener la visibilidad mientras el trabajo está en marcha

Cuando se producen múltiples incidencias en paralelo, la visibilidad se convierte en un problema de ejecución. Los responsables muestran cada vez más interés por saber qué está sucediendo en cada momento, para poder ajustar su respuesta antes de que se acumulen los retrasos.

Los paneles de ClickUp extraen información de las mismas tareas que su equipo utiliza para investigar y responder a las incidencias. A medida que los analistas actualizan el estado, la propiedad o la gravedad de las tareas, los paneles se actualizan con ellos. Su equipo evita el seguimiento manual y los directivos ven el trabajo de respuesta en tiempo real en lugar de resúmenes retrasados.

Los paneles facilitan la respuesta activa al hacer visibles las señales críticas:

- Muestre todas las incidencias activas agrupadas por gravedad y estado, de modo que los responsables de la respuesta puedan ver qué problemas requieren atención prioritaria sin tener que abrir tareas individuales.

- Detecte las incidencias bloqueadas extrayendo directamente los estados de las tareas y las dependencias, lo que ayuda a los equipos a intervenir antes de que el trabajo de respuesta se ralentice silenciosamente.

- Refleje la propiedad y la carga de trabajo mediante asignaciones de tareas en tiempo real, lo que facilita el reequilibrio del esfuerzo cuando se producen varias incidencias al mismo tiempo.

- Combine los datos de incidencias con las tareas de corrección y seguimiento, para que los equipos puedan ver si el trabajo de contención está progresando realmente o si está en espera.

Los paneles de ClickUp extraen la información directamente de los datos de las tareas y los Campos personalizados, por lo que la vista se actualiza a medida que cambian las incidencias. Su equipo se ahorra el flujo de trabajo de elaboración de informes por separado y los responsables ven exactamente lo que está sucediendo mientras se lleva a cabo la respuesta.

ClickUp Brain amplía esta visibilidad cuando surgen preguntas durante la respuesta. Los responsables pueden hacer preguntas directas sobre el estado de la incidencia o la carga de trabajo y obtener respuestas basadas en los mismos datos del panel que ya se están utilizando.

En otras palabras, usted ajusta la respuesta mientras el trabajo está en marcha, en lugar de descubrir las deficiencias cuando las incidencias ya se han producido.

💡 Consejo profesional: durante la respuesta a incidencias, su equipo toma decisiones rápidamente, pero el seguimiento de las tareas se queda atrás. Cuando deja esas decisiones en el chat, su equipo pierde el seguimiento. ClickUp Chat le permite convertir los mensajes en tareas inmediatamente, asignar propietarios y mantener visibles todos los pasos siguientes.

Convierta la respuesta de seguridad en un flujo de trabajo repetible

Después de una incidencia, aún debe terminar el trabajo. Debe asignar seguimientos, documentar los cambios y aplicar esas decisiones en la siguiente respuesta. En ese caso, los flujos de trabajo fragmentados ralentizan su siguiente investigación incluso antes de que comience.

ClickUp le ofrece un ecosistema conectado para cerrar ese ciclo. Usted gestiona las incidencias, las decisiones, la documentación y el trabajo de seguimiento en un único flujo de trabajo, de modo que nada depende de la memoria ni requiere una limpieza posterior.

Empiece a utilizar ClickUp de forma gratuita y cree un flujo de trabajo de respuesta a incidentes en el que su equipo pueda confiar mucho después de que se haya resuelto la alerta.

Preguntas frecuentes

La IA para la ciberseguridad utiliza herramientas de IA para proteger sus redes, mientras que la seguridad de la IA se centra en proteger los modelos de IA de ataques como el envenenamiento o la manipulación de datos.

Los equipos sin conocimientos técnicos se benefician de un entorno de trabajo más seguro, un menor riesgo de phishing y una comunicación más clara durante las incidencias de seguridad, ya que las herramientas de flujo de trabajo les mantienen informados sin utilizar jerga técnica.

La IA está aquí para complementar a los profesionales de la seguridad, no para sustituirlos, al encargarse de tareas repetitivas para que ellos puedan centrarse en el trabajo estratégico que requiere el criterio y la experiencia humanos.

El futuro de la IA en ciberseguridad incluye una integración más estrecha entre las herramientas de seguridad y los flujos de trabajo empresariales, con interfaces más fáciles de usar y una automatización mejorada de las decisiones de seguridad rutinarias.