Laut einer Studie des Consortium for Information & Software Quality kosten Softwarefehler die US-Wirtschaft jährlich 2,41 Billionen US-Dollar, wobei Sicherheitslücken einen erheblichen Teil dieser Verluste ausmachen – ein Problem, das weiterhin besteht, da 45 % der US-Unternehmen nach wie vor Probleme mit der Qualität melden, die sie jährlich 1 bis 5 Millionen US-Dollar kosten.

Dieser Artikel führt Sie durch die Implementierung sicherer Codierungspraktiken mithilfe des KI-gestützten Scans von Amazon Q Developer direkt in Ihrer IDE. Außerdem erfahren Sie, wie Sie die Nachverfolgung und Behebung dieser Schwachstellen in ClickUp durchführen können, um den Kreislauf zwischen dem Auffinden von Problemen und ihrer tatsächlichen Behebung zu schließen.

Was ist sicheres Codieren mit Amazon Q Developer?

Ihr Team liefert Code aus, aber Sicherheitsscans finden so spät im Prozess statt, dass sie wie ein nachträglicher Einfall wirken. Bis eine Schwachstelle gemeldet wird, ist der Code bereits committen, überprüft und vielleicht sogar bereitgestellt worden.

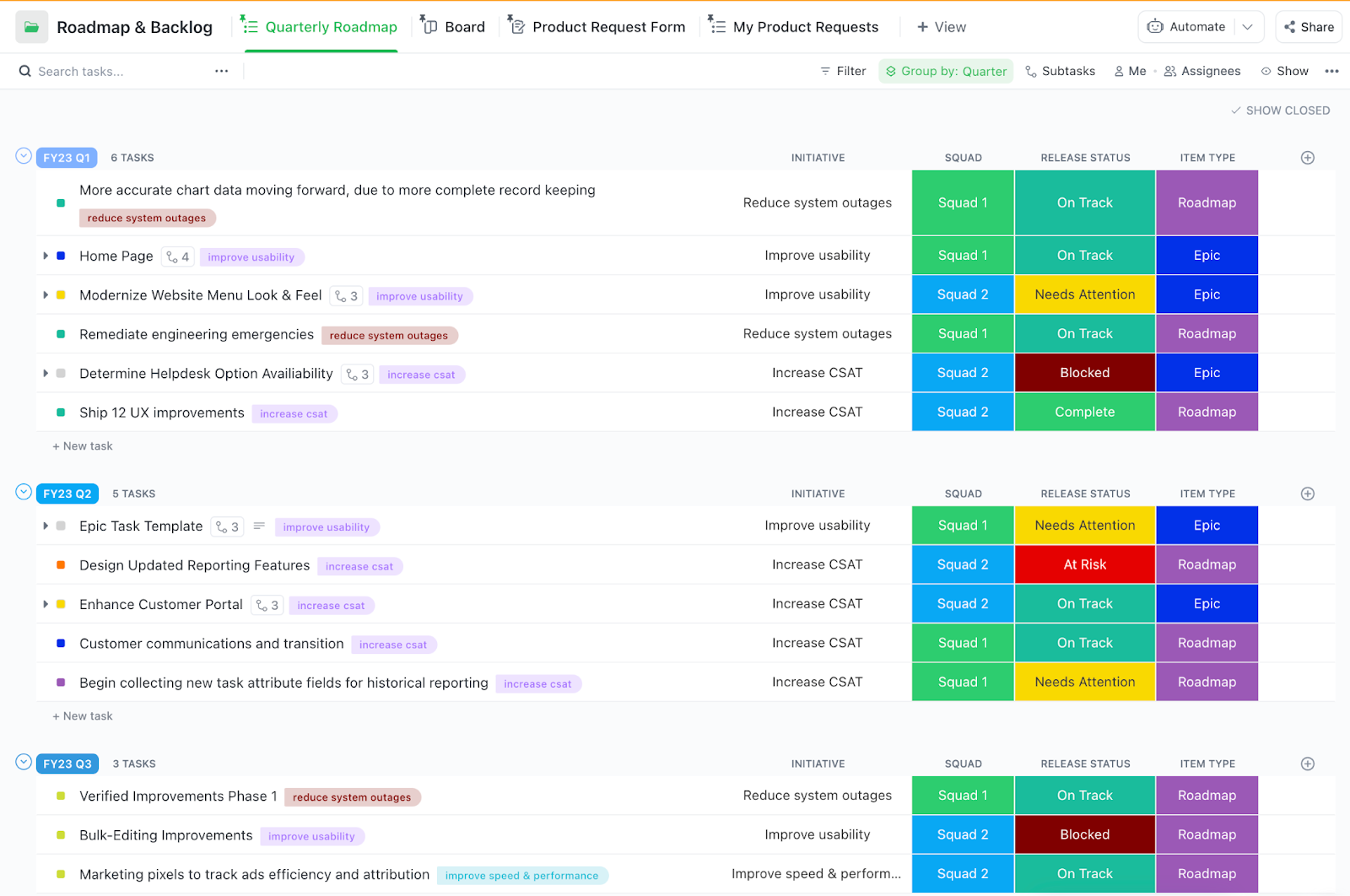

⭐ Empfohlene Vorlage

Die ClickUp-Vorlage für die Softwareentwicklung wurde für Produkt-, Design-, Engineering- und QA-Teams entwickelt, um in einem gemeinsamen Space zu planen, zu entwickeln und zu liefern. Scrum oder Kanban? Hier finden Sie alles.

Dadurch müssen Ihre Entwickler ihre Arbeit unterbrechen, alten Code durchforsten, an den sie sich kaum noch erinnern, und versuchen, ein Problem zu beheben, das schon vor Tagen hätte entdeckt werden müssen. Dieser ständige Kontextwechsel bremst die Dynamik und führt zu Reibungen zwischen den Entwicklungs- und Teams für Sicherheit.

Dieses Problem löst die sichere Codierung mit Amazon Q Developer. Dabei handelt es sich um einen Ansatz, bei dem KI-gestützte Tools eingesetzt werden, um Sicherheitslücken direkt in Ihrer integrierten Entwicklungsumgebung (IDE) zu identifizieren und zu beheben, während Sie den Code schreiben.

Dies ist für jedes Team wichtig, das Produktionscode ausliefert, unabhängig davon, ob Sie interne Tools oder kundenorientierte Anwendungen entwickeln. Manuelle Codeüberprüfungen sind nicht skalierbar, und eigenständige Tools für Sicherheit generieren oft laute, generische Warnmeldungen, die Entwickler schnell zu ignorieren lernen.

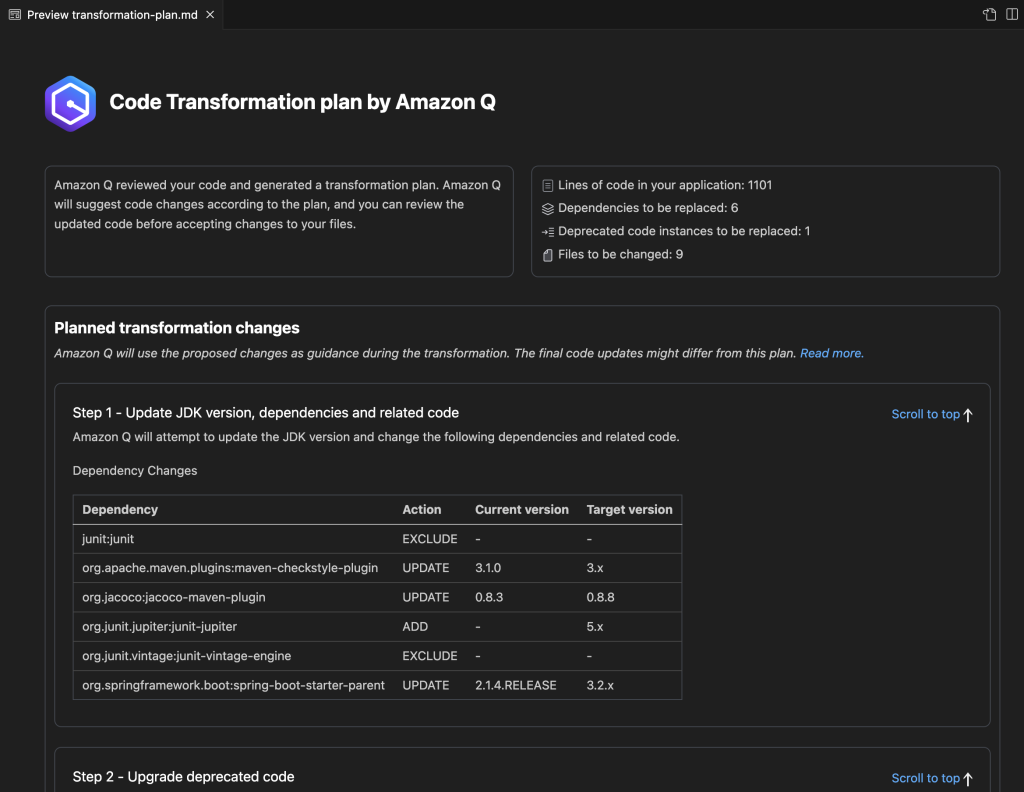

Amazon Q Developer integriert statische Anwendungssicherheitstests (SAST) direkt in Ihren Codierungs-Workflow. Es analysiert Ihren Code in Echtzeit und markiert häufige, aber gefährliche Probleme, bevor sie überhaupt committen werden.

- SQL-Injection: Verhindert, dass Angreifer Ihre Datenbank-Abfragen manipulieren.

- Fest codierte Anmeldedaten: Verhindert, dass sensible Informationen wie API-Schlüssel in Ihrem Code offengelegt werden.

- Unsichere Abhängigkeiten: Warnt Sie vor bekannten Schwachstellen in den von Ihnen verwendeten Bibliotheken von Drittanbietern, was angesichts der Tatsache, dass bösartige Pakete in Open Source im Jahresvergleich um 156 % zugenommen haben, von entscheidender Bedeutung ist.

Amazon Q identifiziert nicht nur Probleme, sondern generiert auch spezifischen Code für die Behebung, den Sie mit einem einzigen Klick überprüfen und akzeptieren können. Sicherheit wird so zu einem natürlichen, hilfreichen Teil des Entwicklungsprozesses und nicht zu einem frustrierenden Hindernis. Ihr Team kann nun von Anfang an sichereren Code schreiben und so Zeit und Kosten für die spätere Behebung von Schwachstellen reduzieren. ✨

Bevor wir uns speziell mit Amazon Q Developer befassen, ist es hilfreich, einen Überblick über die breitere Palette moderner Codierungstools zu gewinnen, die Ihren Workflow verbessern können. Dieses Video bietet eine Übersicht über verschiedene Vibe-Codierungstools, die Entwickler als wertvoll für die Verbesserung ihrer Produktivität und Codequalität erachten.

So führen Sie Sicherheitsscans in Amazon Q Developer durch

Das Ausführen eines Scans ist der erste Schritt, aber zu wissen, wann und wie gescannt werden muss, macht den Prozess erst effektiv. Das Ziel ist es, Probleme zu erkennen, bevor sie überhaupt in die Versionskontrolle gelangen, um so Ihre gesamte Entwicklungszeit sicherer zu machen.

Amazon Q bietet mehrere Scan-Modi, die sich Ihrem Workflow anpassen, egal ob Sie On-Demand-Prüfungen, kontinuierliche Hintergrundanalysen oder automatisierte Pipeline-Gates bevorzugen.

Diese Scans funktionieren für eine Vielzahl gängiger Programmiersprachen, darunter Java, Python, JavaScript, TypeScript, C#, Go, Ruby, C/C++, PHP, Kotlin und Scala, mit unterschiedlicher Analysetiefe.

Richten Sie Amazon Q Developer in Ihrer IDE ein.

Stellen Sie zunächst sicher, dass Sie über die erforderlichen Voraussetzungen verfügen: ein AWS-Konto oder eine kostenlose AWS Builder-ID für die Authentifizierung, eine unterstützte IDE (z. B. VS Code, eine JetBrains-IDE wie IntelliJ oder PyCharm oder Visual Studio) und ordnungsgemäß konfigurierte AWS-Anmeldedaten mit den erforderlichen Berechtigungen zum Ausführen von Sicherheitsscans.

Wenn Sie diese eingerichtet haben, führen Sie die folgenden Schritte aus, um loszulegen:

- Öffnen Sie den Erweiterungsmarktplatz Ihrer IDE, suchen Sie nach der Amazon Q Developer-Erweiterung und installieren Sie sie.

- Authentifizieren Sie die Erweiterung mit Ihren AWS-Anmeldedaten oder Ihrer AWS Builder ID, wenn Sie dazu aufgefordert werden.

- Konfigurieren Sie Ihre Workspace-Einstellungen, um Scans zur Sicherheit zu aktivieren und alle Einstellungen anzupassen.

- Führen Sie einen Testscan für eine einzelne Datei durch, um zu überprüfen, ob die Verbindung ordnungsgemäß funktioniert.

Wenn Sie feststellen, dass die Scans nicht wie erwartet ausgelöst werden, überprüfen Sie zunächst, ob die Programmiersprache der Datei von Amazon Q unterstützt wird. Vergewissern Sie sich anschließend, dass Ihre AWS-Anmeldedaten korrekt sind und Sie über die erforderlichen IAM-Berechtigungen für Sicherheitsscans verfügen.

📚 Lesen Sie auch: Wie Sie DevOps-Workflows mit Amazon Q erstellen

Führen Sie Scans für Projekte durch und automatische Scans.

Amazon Q bietet Ihnen zwei Möglichkeiten, Ihren Code lokal zu scannen: Projekt-Scans und automatische Scans. Beide dienen unterschiedlichen Zwecken in Ihrem Workflow.

Projekt-Scans sind manuell ausgelöste Analysen Ihrer gesamten Codebasis oder bestimmter Verzeichnisse, die Sie auswählen. Stellen Sie sich diese als umfassende Überprüfung Ihres Codes vor. Sie eignen sich perfekt, bevor Sie einen Pull Request erstellen oder eine große Anzahl von Änderungen committen, um sicherzustellen, dass Sie keine neuen Schwachstellen eingeführt haben.

So führen Sie einen Scan für ein Projekt durch:

- Öffnen Sie das Amazon Q-Fenster in Ihrer IDE.

- Wählen Sie „Run Project Scan“ (Projektscan ausführen) oder verwenden Sie die entsprechende Verknüpfung.

- Wählen Sie den Scan-Umfang: Ihr gesamtes Projekt, einen bestimmten Ordner oder nur die Dateien, die Sie gerade geöffnet haben.

- Überprüfen Sie die Ergebnisse, die im Bereich „Sicherheit“ angezeigt werden.

Automatische Scans (verfügbar mit Amazon Q Developer Pro) bieten kontinuierliches Echtzeit-Feedback, indem sie Dateien jedes Mal, wenn Sie sie speichern, im Hintergrund scannen. So werden Probleme sofort nach ihrer Entstehung erkannt und können sich nicht zu einem größeren Problem entwickeln.

Sie können dieses Feature in Ihren Einstellungen aktivieren, um sofortige Benachrichtigungen zu erhalten, ohne Ihren Flow zu unterbrechen. Wenn Sie die Benachrichtigungen während intensiver Entwicklungsphasen als zu störend empfinden, können Sie die Empfindlichkeit so anpassen, dass nur Ergebnisse mit hoher Priorität angezeigt werden.

Überprüfen und wenden Sie Vorschläge für Maßnahmen zur Verbesserung der Sicherheit an.

Das Auffinden einer Schwachstelle ist nur die halbe Miete – Sie müssen sie auch verstehen und beheben. Amazon Q macht dies einfach, indem es für jeden Fund umfangreiche Kontextinformationen bereitstellt. Jede Warnmeldung enthält:

- Schweregrad-Bewertung: Hilft Ihnen dabei, Prioritäten für die zu behebenden Probleme zu setzen (kritisch, hoch, mittel, niedrig).

- Betroffene Code-Position: Zeigt die genaue Datei und Zeilennummer an, in der das Problem vorliegt.

- Risikoerklärung: Beschreibt, warum der Code eine Schwachstelle darstellt und welche potenziellen Auswirkungen dies haben kann.

- Vorgeschlagene Korrektur: Stellt KI-generierten Code bereit, der das Problem behebt.

Wenn Sie bereit sind, eine Korrektur anzuwenden, klicken Sie einfach auf den Fundort, um die detaillierte Erklärung und die vorgeschlagene Änderung des Codes zu überprüfen. Wenn Ihnen der Vorschlag zusagt, können Sie ihn akzeptieren, um die Korrektur automatisch anzuwenden. Bei komplexeren Problemen im Zusammenhang mit Ihrer spezifischen Geschäftslogik müssen Sie den Vorschlag möglicherweise geringfügig ändern.

Verwenden Sie den KI-generierten Code als zuverlässigen Ausgangspunkt, nicht immer als endgültige Lösung. Nach der Anwendung der Korrektur können Sie die Datei erneut scannen, um sicherzustellen, dass die Schwachstelle behoben wurde. 🛠️

🎥 Sehen Sie sich dieses Video an, um zu erfahren, wie Sie eine effektive Checkliste für die Codeüberprüfung erstellen.

Integrieren Sie Amazon Q-Scans zur Sicherheit in CI/CD-Pipelines.

Lokale Scans eignen sich zwar hervorragend, um Probleme frühzeitig zu erkennen, aber die Integration von Sicherheit in Ihre Continuous Integration/Continuous Deployment (CI/CD)-Pipeline schafft eine wichtige Sicherheitsschranke. Diese Automatisierung stellt sicher, dass kein anfälliger Code in Ihren Hauptzweig gelangt oder in der Produktion eingesetzt wird, was ein Eckpfeiler jeder modernen AWS DevOps-Sicherheitsstrategie ist.

Sie können einen Amazon Q-Scan-Schritt zu jeder gängigen Build-Pipeline hinzufügen, darunter AWS CodePipeline, GitHub Actions, Gitlab CI oder Jenkins. Der Schlüssel liegt darin, ihn so zu konfigurieren, dass er automatisch bei Pull Requests und Commits an Ihren Hauptbereich ausgeführt wird.

Hier ist eine gängige Konfiguration:

| Pipeline-Phase | Scan-Typ | Empfohlene Maßnahme |

|---|---|---|

| Pull Request | Inkrementeller Scan | Blockieren Sie die Zusammenführung, wenn kritische oder schwerwiegende Schwachstellen gefunden werden. |

| Hauptzweig-Commit | Vollständiger Scan des Projekts | Blockieren Sie den Build bei kritischen Befunden und senden Sie eine Achtung bei Befunden mittlerer Schwere. |

| Geplant (nächtlich) | Umfassender Scan | Erstellen Sie einen vollständigen Code-Scan-Bericht für Compliance- und Trendanalysen. |

Bei der Einrichtung müssen Sie ein Gleichgewicht zwischen umfassender Sicherheit und Build-Geschwindigkeit finden. Die Durchführung eines vollständigen Projektscans bei jedem einzelnen Commit kann Ihren CI-Prozess verlangsamen. Ein guter Kompromiss besteht darin, schnellere inkrementelle Scans für Pull Requests zu verwenden und vollständige, umfassende Scans für das Zusammenführen in den Hauptzweig oder für geplante nächtliche Builds zu reservieren.

Konfigurieren Sie schließlich Ihre Pipeline so, dass die Scan-Berichte in einem Standard-Format wie SARIF für Ihre Compliance- und Audit-Trails exportiert werden.

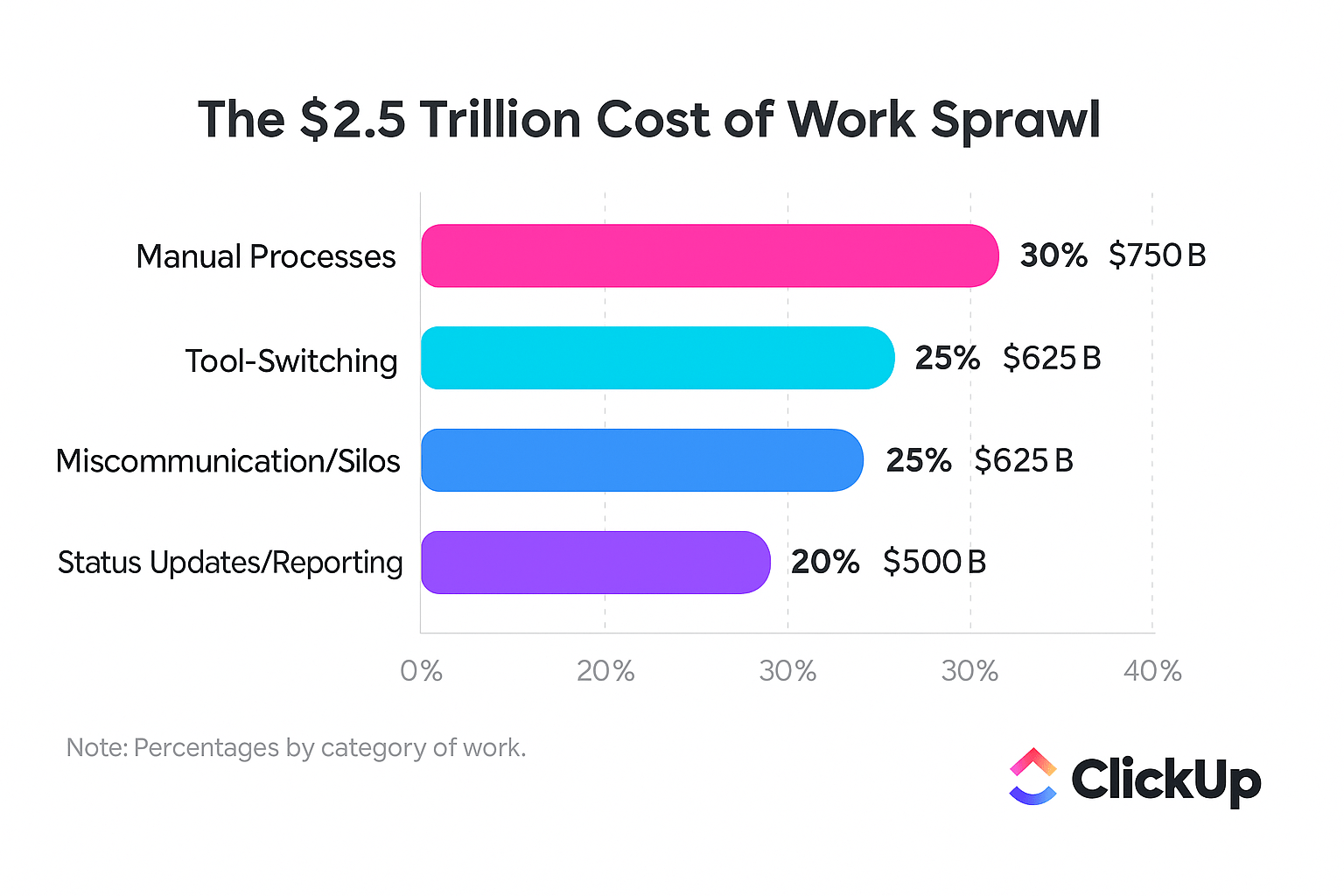

📮ClickUp Insight: Jeder vierte Mitarbeiter verwendet vier oder mehr Tools, nur um einen Kontext bei der Arbeit zu schaffen. Ein wichtiges Detail könnte in einer E-Mail versteckt, in einem Slack-Thread erweitert und in einem separaten Tool dokumentiert sein, sodass Teams Zeit mit der Suche nach Informationen verschwenden, anstatt ihre Arbeit zu erledigen.

ClickUp vereint Ihren gesamten Workflow auf einer einheitlichen Plattform. Mit Features wie ClickUp E-Mail Projektmanagement, ClickUp Chat, ClickUp Docs und ClickUp Brain bleibt alles miteinander verbunden, synchronisiert und sofort zugänglich. Verabschieden Sie sich von „Arbeit um der Arbeit willen” und gewinnen Sie Ihre Produktivität zurück.

💫 Echte Ergebnisse: Teams können mit ClickUp jede Woche mehr als 5 Stunden Zeit einsparen – das sind über 250 Stunden pro Person und Jahr –, indem sie veraltete Wissensmanagementprozesse eliminieren. Stellen Sie sich vor, was Ihr Team mit einer zusätzlichen Woche Produktivität pro Quartal alles schaffen könnte!

📚 Lesen Sie auch: DevOps vs. Agile: Der ultimative Leitfaden

So führen Sie die Nachverfolgung von Sicherheitslücken in ClickUp durch

Das Auffinden von Schwachstellen mit einem Scanner ist ein guter erster Schritt, aber nutzlos, wenn diese Ergebnisse in einer Tabelle oder einem separaten Ticketingsystem verloren gehen.

Wenn Sicherheitswarnungen in einem Tool, Entwicklungsaufgaben in einem anderen und die Teamkommunikation in einem dritten Tool erfolgen, entsteht eine Kontextzerstreuung, bei der Teams Stunden damit verbringen, in unverbundenen Apps nach Informationen zu suchen. Diese Trennung führt dazu, dass Schwachstellen übersehen werden, Fristen nicht eingehalten werden und Ihre Sicherheit geschwächt wird.

Beseitigen Sie diesen Arbeitsaufwand, indem Sie Ihren gesamten Workflow zur Behebung von Schwachstellen in ClickUp konsolidieren. So erhalten Sie eine einzige Quelle der Wahrheit, in der Sie Scan-Ergebnisse in umsetzbare Aufgaben mit klaren Verantwortlichkeiten, Prioritäten und Fristen umwandeln können.

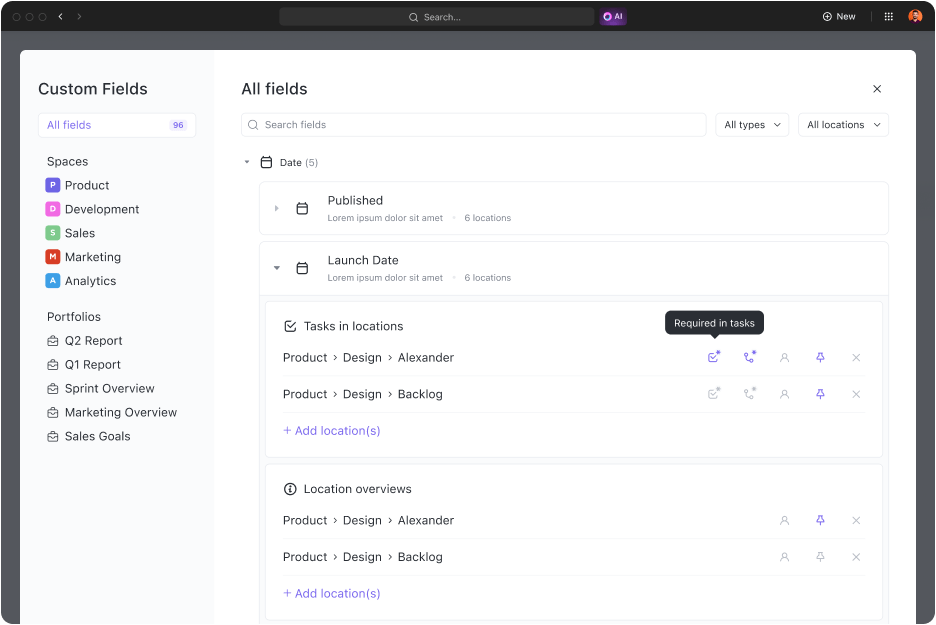

Erstellen Sie zunächst eine spezielle ClickUp-Liste oder einen ClickUp-Ordner für alle Sicherheitsprobleme. So bleiben diese übersichtlich und für das gesamte Engineering- und Sicherheitsteam sichtbar.

Verschwenden Sie keine Zeit mehr mit dem manuellen Kopieren und Einfügen von Daten zwischen Tools. Verwenden Sie ClickUp Benutzerdefinierte Felder, um alle wichtigen Informationen zu jeder Schwachstelle zu erfassen. Sie können Felder erstellen für die Nachverfolgung von:

- Schweregrad: Ein Feld, das sich ausklappt und Optionen wie „Kritisch“, „Hoch“, „Mittel“ und „Niedrig“ bietet

- Betroffene Komponente: Ein Textfeld zur Notiz des Dateipfads oder Dienstes

- Scan-Quelle: Ein Menü, das ausklappt, um anzugeben, ob der Fund aus Amazon Q, einem Pipeline-Scan oder einer manuellen Überprüfung stammt.

- CVE-Referenz: Ein URL-Feld für den direkten Verknüpfungslink zum offiziellen Eintrag in der Schwachstellendatenbank.

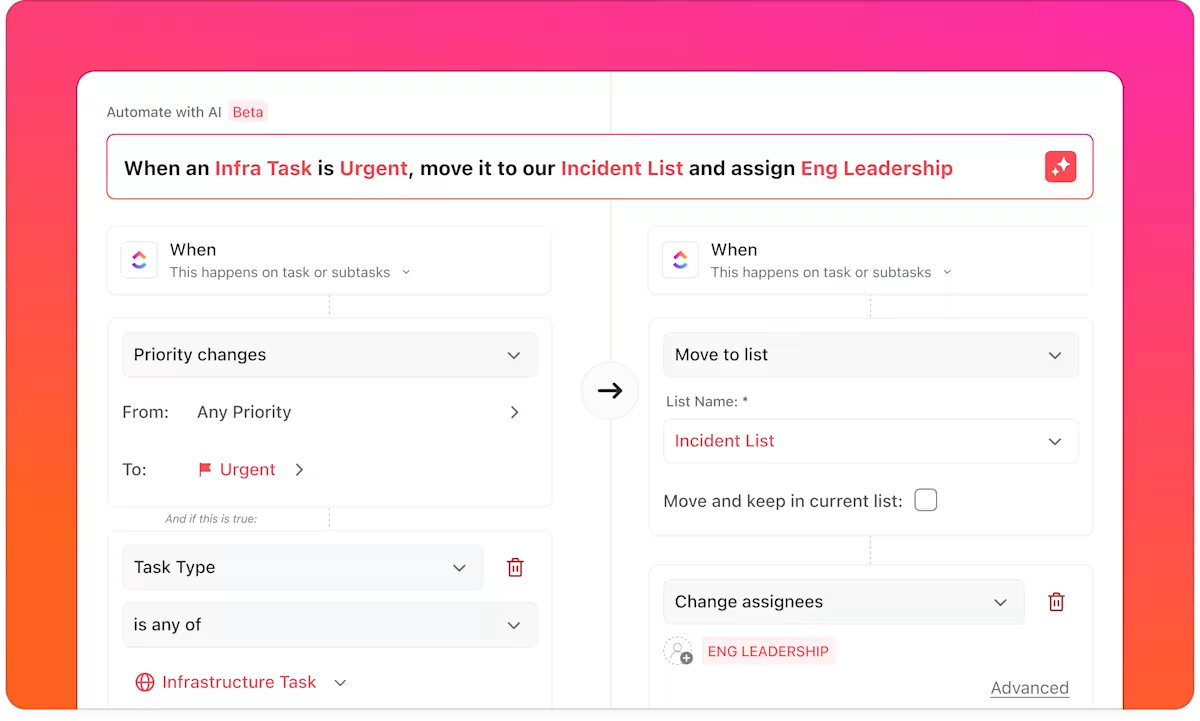

Als Nächstes automatisieren Sie Ihren Triage-Prozess mit ClickUp-Automatisierungen. Anstatt dass ein Manager jedes neue Ticket manuell zuweist, erstellen Sie Regeln, die dies für Sie übernehmen.

Beispielsweise kann eine Automatisierung als Auslöser eingesetzt werden, sobald eine neue Aufgabe erstellt wird: Wenn der Schweregrad „kritisch“ ist, wird die Aufgabe automatisch einem erfahrenen Entwickler mit einem dringenden Fälligkeitsdatum zugewiesen. Wenn der Schweregrad „mittel“ ist, kann sie zum Backlog des nächsten Sprints hinzugefügt werden.

Verschaffen Sie sich sofort einen Überblick über die Sicherheitsrisiken Ihres Teams – ein Problem, von dem laut aktuellen Untersuchungen 50 % aller Unternehmen betroffen sind –, ohne Hunderte von Aufgaben durchgehen zu müssen, indem Sie Ihre Sicherheitsdaten in Echtzeit mit anpassbaren ClickUp-Dashboards visualisieren.

Sie können Diagramme erstellen, die offene Schwachstellen nach Schweregrad, durchschnittlichem Alter offener Tickets oder den Mitgliedern des Teams mit den meisten zugewiesenen Korrekturen anzeigen. Dies gibt den technischen Leitern die Ansicht, die sie benötigen, um Trends zu erkennen und Ressourcen effektiv zuzuweisen.

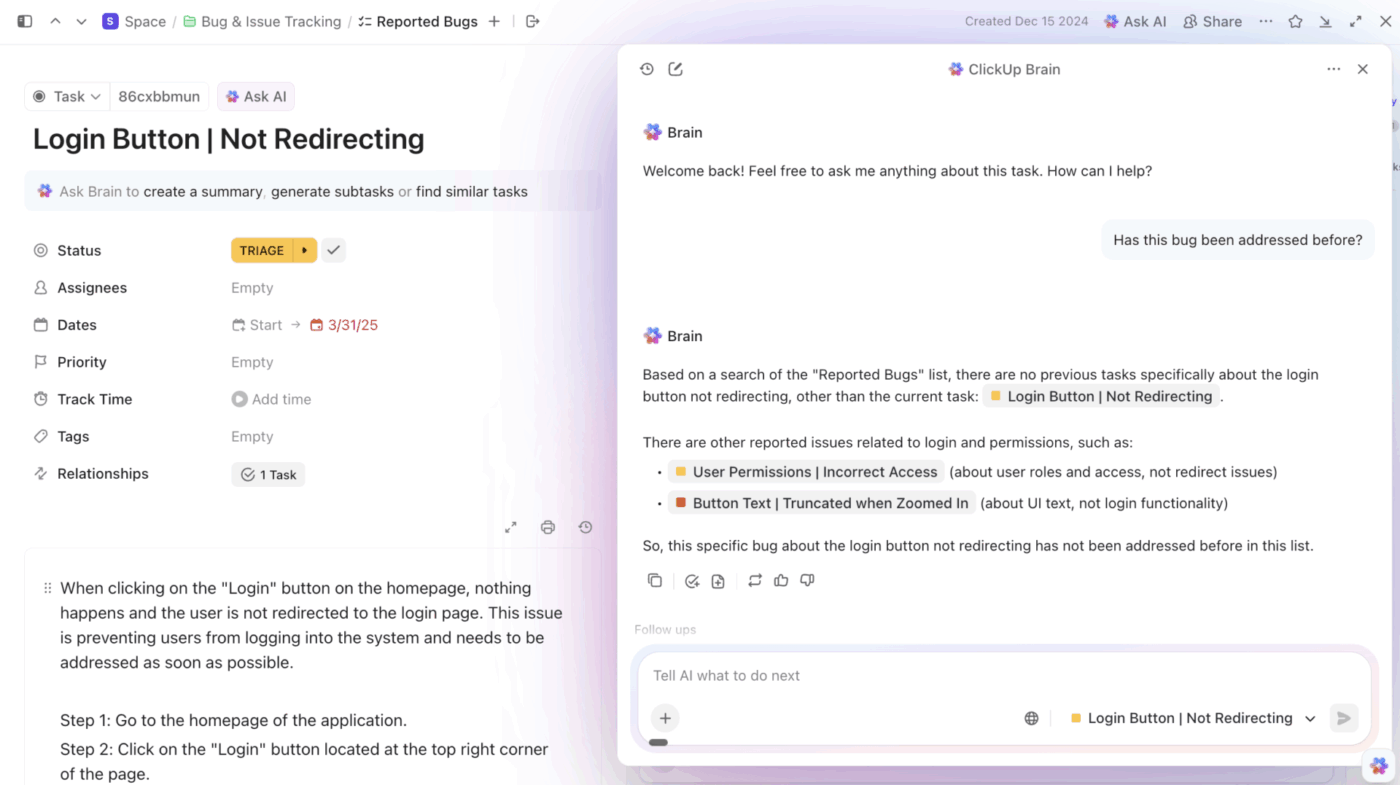

Um sicherzustellen, dass Entwickler über alle erforderlichen Informationen verfügen, verwenden Sie ClickUp Task Abhängigkeiten. Wenn Amazon Q ein Problem meldet, erstellen Sie eine ClickUp Aufgabe und verknüpfen Sie diese mit dem ursprünglichen Befund. Sie können den Dateipfad, die Zeilennummer und die vorgeschlagene Korrektur direkt in die Aufgabenbeschreibung einfügen. So erhalten Entwickler den vollständigen Kontext, ohne zwischen verschiedenen tools wechseln zu müssen.

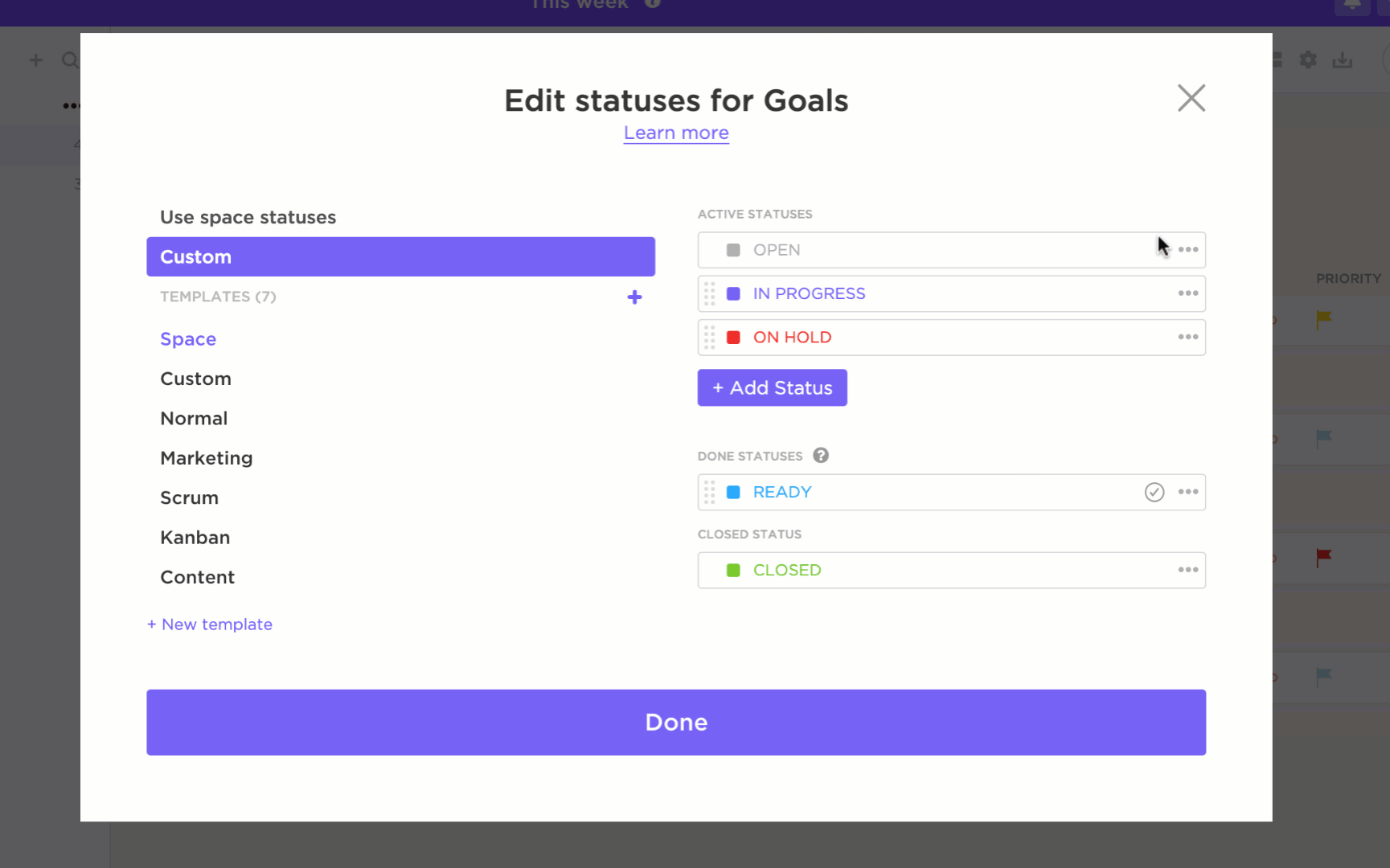

Verfolgen Sie schließlich den gesamten Lebenszyklus einer Schwachstelle mit ClickUp benutzerdefinierten Statussen. Ein typischer Workflow könnte wie folgt aussehen: Neu → In Überprüfung → In Bearbeitung → Behoben → Verifiziert. Durch Hinzufügen eines letzten Schritts „Verifiziert“ stellen Sie sicher, dass ein zweiter Scan durchgeführt wird, um zu bestätigen, dass die Korrektur funktioniert, bevor die Aufgabe offiziell abgeschlossen wird. So entsteht ein geschlossener Prozess, bei dem nichts dem Zufall überlassen bleibt. 🙌

Und mit ClickUp Brain, der integrierten, kontextbezogenen KI innerhalb von ClickUp, muss Ihr Team nicht mehr ständig nach Info suchen. Stellen Sie Brain einfach eine Frage, und es durchsucht Ihre Aufgaben, Dateien, Chats und verbundenen Apps, um die benötigte Info zu finden!

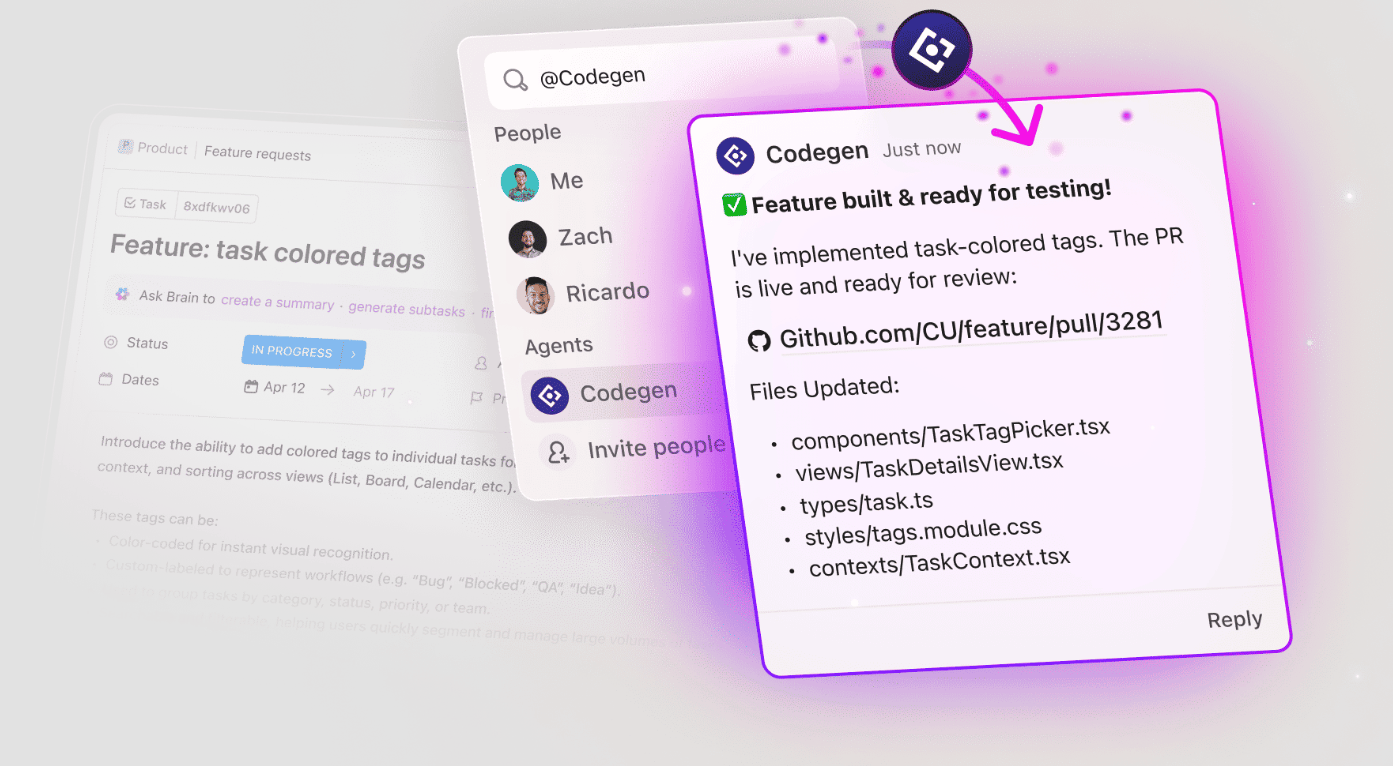

💡 Profi-Tipp: Der Codegen KI-Agent von ClickUp kann Ihnen dabei helfen, Probleme im Code zu identifizieren, ohne dass Sie Ihren ClickUp-Workspace verlassen müssen. Er kann:

- Code auf bekannte riskante Muster scannen

- Häufige Probleme mit der Korrektheit kennzeichnen

- Konventionen durchsetzen

- Logikfehler, Lücken in der Sicherheit und mehr hervorheben

Best Practices für sichere Codierungs-Workflows

Selbst die besten Sicherheitstools versagen, wenn Ihr Team nicht über die richtigen Gewohnheiten und Workflows verfügt. Wenn Entwickler die Ergebnisse ignorieren oder sich die Korrekturen in einem endlosen Rückstand stapeln, ist Ihre Investition in Scan-Tools verschwendet. Durch die Etablierung nachhaltiger Praktiken wird Sicherheit zu einem selbstverständlichen Bestandteil der täglichen Routine Ihres Teams.

Hier sind einige Best Practices zum Aufbau eines robusten, sicheren Codierungs-Workflows:

- Frühzeitig und regelmäßig scannen: Warten Sie nicht darauf, dass die CI/CD-Pipeline Probleme erkennt. Ermutigen Sie Ihr Team, lokale Sicherheitsscans durchzuführen, bevor es ihren Code überhaupt committet. Dies ist ein Kerngrundsatz des Shift-Left-Ansatzes: Das Erkennen einer Schwachstelle in der IDE bedeutet eine schnellere Behebung und weniger blockierte Builds im weiteren Verlauf.

- Legen Sie schwerwiegungsbasierte SLAs fest: Nicht alle Schwachstellen sind gleich. Definieren Sie klare Service Level Agreements (SLAs) für Reaktionszeiten basierend auf der Schwere. Beispielsweise erfordern kritische Schwachstellen eine Behebung innerhalb von 24 Stunden, während Probleme mit geringer Schwere im nächsten Sprint behoben werden können.

- Machen Sie Korrekturen zu einem Teil der Definition von „erledigt“: Ein Feature oder User Story ist erst dann wirklich „erledigt“, wenn alle damit verbundenen schwerwiegenden Probleme der Sicherheit behoben sind. Integrieren Sie diese Erwartung direkt in den Workflow und die Checklisten Ihres Teams.

- Überprüfen Sie regelmäßig unterdrückte Ergebnisse: Ihr Team wird zwangsläufig einige Ergebnisse als Fehlalarme oder akzeptierte Risiken unterdrücken. Diese Entscheidungen sollten jedoch nicht dauerhaft sein. Planen Sie eine vierteljährliche Überprüfung ein, um sicherzustellen, dass diese Unterdrückungen weiterhin gültig sind und kein neues Risiko darstellen.

- Verfolgen Sie Trends, nicht nur Zahlen: Ein Dashboard, das lediglich „47 offene Schwachstellen“ anzeigt, ist nicht sehr hilfreich. Ein Dashboard, das „kritische Befunde sind diesen Monat um 20 % gestiegen“ anzeigt, ist hingegen sehr hilfreich. Verwenden Sie ClickUp Dashboards, um im Laufe der Zeit aussagekräftige Muster zu erkennen und die Ursachen zu beheben.

- Kombinieren Sie Sicherheit mit Code-Reviews: Machen Sie Sicherheit zu einem festen Bestandteil Ihres Pull-Request-Review-Prozesses. Der Reviewer sollte überprüfen, ob der Code sauber ist und ob alle neuen Ergebnisse des Sicherheitsscans berücksichtigt wurden.

- Dokumentieren Sie Ihre Ausnahmen: In einigen Fällen ist es möglicherweise nicht möglich, eine Schwachstelle sofort zu beheben, insbesondere bei Legacy-Code oder Abhängigkeiten von Drittanbietern. Dokumentieren Sie in diesem Fall das Risiko und alle Maßnahmen zur Risikominderung in der zugehörigen ClickUp Aufgabe. Ihr zukünftiges Ich wird Ihnen für den Kontext dankbar sein.

💡 Profi-Tipp: Setzen Sie diese Best Practices mithilfe von ClickUp konsequent um.

- Halten Sie die sicheren Codierungsstandards und Ausnahmeregelungen Ihres Teams für alle leicht zugänglich, indem Sie sie in ClickUp Docs speichern.

- Stellen Sie sicher, dass Ihre vierteljährlichen Überprüfungen der Sicherheit und Unterdrückungsaudits nie vergessen werden, indem Sie wiederholende Aufgaben in ClickUp einrichten, um automatisch Tickets zu erstellen.

- Erstellen Sie Dokumente zur Sicherheit schneller oder fassen Sie Schwachstellentrends aus Ihren Aufgaben-Daten mit ClickUp Brain zusammen. 📚

Erstellen Sie einen sicheren Codierungs-Workflow in ClickUp

Sicheres Codieren ist keine einmalige Aufgabe oder separate Entwicklungsphase – es ist eine kontinuierliche Praxis, die in die Arbeitsweise Ihres Teams beim Schreiben, Überprüfen und Ausliefern von Code integriert werden sollte. Durch die direkte Integration von Schwachstellenscans in die IDE mit Amazon Q Developer können Sie Probleme so früh wie möglich erkennen, wenn der Code noch frisch im Gedächtnis der Entwickler ist. Die KI-generierten Korrekturvorschläge machen Sicherheit von einer lästigen Pflicht zu einem kollaborativen Teil des kreativen Prozesses.

Dieser Ansatz funktioniert am besten, wenn das Scannen in der IDE erfolgt, in der die Entwickler bereits arbeiten. Indem Sie Ihre gesamte Arbeit in einem konvergierten Workspace wie ClickUp zusammenführen, schaffen Sie ein geschlossenes System, in dem nichts übersehen wird. Die Automatisierung übernimmt die sich wiederholenden, administrativen Teile des Prozesses, wie der Auslöser für Scans und die Weiterleitung der Ergebnisse. So kann sich Ihr Team auf die wichtigen Entscheidungen konzentrieren, die menschliches Fachwissen erfordern.

Teams, die Sicherheit in ihren täglichen Workflow integrieren, verbringen weniger Zeit mit der Behebung dringender Probleme und haben mehr Zeit für die Entwicklung neuer Features.

Sind Sie bereit, den Kreislauf zwischen Auffinden und Beheben zu schließen? Starten Sie kostenlos mit ClickUp, um Ihren sicheren Codierungs-Workflow aufzubauen. ✨

Häufig gestellte Fragen

Amazon Q unterstützt viele gängige Sprachen, darunter Java, Python, JavaScript und C#, aber die Tiefe der Sicherheitsanalyse kann je nach Sprache und deren bekanntem Schwachstellen-Ökosystem variieren.

Verwenden Sie Unterdrückungsregeln innerhalb des Tools für bestätigte Fehlalarme und dokumentieren Sie die Gründe dafür in Ihrer ClickUp Aufgabe, damit die Entscheidung für zukünftige Teammitglieder klar ist.

Eine gängige Best Practice besteht darin, Ihre Pipeline so zu konfigurieren, dass Builds bei kritischen und schwerwiegenden Befunden blockiert werden. Zeigen Sie Achtungen für mittelschwere und leichte Probleme an, um ein Gleichgewicht zwischen Sicherheit und Entwicklungsgeschwindigkeit herzustellen.

Überprüfen Sie offene Schwachstellen wöchentlich im Rahmen Ihrer Sprint-Planung. Führen Sie vierteljährlich eine gründlichere Prüfung der unterdrückten Ergebnisse und der allgemeinen Trends der Sicherheit durch. /