An Warnmeldungen mangelt es Ihnen nicht. Was Ihnen fehlt, ist die Zeit, sie zu triagieren.

Alarme benötigen Kontext, bevor Sie handeln können. Das bedeutet, dass Daten aus Protokollen, Verkehrsmustern und früheren Incidents aus verschiedenen tools abgerufen werden müssen. Während diese Arbeit erledigt wird, verlangsamt sich die Reaktion und die Warteschlange wird immer länger.

Sie können Teile dieses Flows automatisieren. Schwieriger ist es jedoch, zu wissen, wie man sie anwendet. Laut PwC waren Wissens- und Qualifikationslücken im vergangenen Jahr die größten Hindernisse für den Einsatz von KI in Abläufen der Sicherheit.

Dieser Artikel befasst sich damit, wie KI für die Netzwerksicherheit in alltäglichen Workflows eingesetzt werden kann, angefangen bei der Überprüfung von Warnmeldungen bis hin zu Untersuchungen und Folgemaßnahmen. Sie erfahren auch, wie Ihr Team durch die Verwaltung dieser Aufgaben in ClickUp einen zentralen Ort erhält, an dem Incidents ohne tiefgreifende Automatisierungskenntnisse bearbeitet werden können. ⬇️

Was ist KI für die Sicherheit des Netzwerks?

KI für Netzwerksicherheit bezieht sich auf Systeme, die Netzwerkaktivitäten analysieren und mithilfe von maschinellem Lernen und Automatisierung bei der Erkennung, Untersuchung und Reaktion helfen.

Sie wenden sie an, wenn die manuelle Überprüfung mit dem Volumen der von Ihrem Netzwerk generierten Protokolle, dem Datenverkehr und dem Benutzerverhalten nicht Schritt halten kann. Anstatt sich nur auf feste Regeln oder bekannte Signaturen zu verlassen, bewertet KI Muster und Abweichungen auf der Grundlage der normalen Funktionsweise Ihrer Umgebung.

Wenn Aktivitäten mehrere Systeme umfassen, korreliert KI diese Signale in einer einzigen Ansicht, sodass die Untersuchung mit dem Kontext beginnt und nicht mit unzusammenhängenden Warnmeldungen.

Warum ist KI für die Sicherheit des Netzwerks unverzichtbar?

Der Bedarf an KI entsteht, wenn Überprüfung und Reaktion nicht mit den Netzwerkaktivitäten Schritt halten können.

Ihre Umgebung generiert ununterbrochen Protokolle, Datenverkehr und Benutzeraktionen, und Angreifer nutzen Automatisierung, um schneller zu agieren, als manuelle Untersuchungen dies zulassen. Mit steigendem Volumen kommt es zu Verzögerungen bei der Überprüfung. Der Standard für die Validierung von Warnmeldungen wird auf später verschoben, und Sie verpassen so die Chance, frühzeitig zu reagieren.

Diese Lücke vergrößert sich mit der Erweiterung der Umgebungen. Sie fügen Cloud-Dienste, Fernzugriff und verbundene Geräte hinzu, behalten aber denselben Untersuchungsprozess bei. Jeder neue Eintrag bedeutet mehr zu überprüfendes Material, während Ihr Team weiterhin im gleichen Tempo arbeitet.

Die Vorteile von KI in der Cybersicherheit zeigen sich an dieser Stelle, da sie die Art und Weise verändert, wie Überprüfungen und Priorisierungen unter Druck erfolgen:

- KI übernimmt die erste Überprüfung der Arbeit, indem sie Aktivitäten analysiert, verwandte Signale gruppiert und eine erste Priorität festlegt, bevor Analysten eingreifen.

- Es lernt das Basisverhalten von Benutzern, Geräten und Systemen und markiert Abweichungen, sobald sie auftreten, wodurch aufkommende Bedrohungen rechtzeitig erkannt werden.

- Es bewertet Aktivitäten im Kontext und verhindert, dass Fehlalarme echte Incidents in der Warteschlange nach hinten verschieben, um die Alarmflut zu verringern.

🔍 Wussten Sie schon? Laut Gartner haben 62 % der Unternehmen in den letzten 12 Monaten mindestens einen Deepfake-Angriff erlebt, bei dem Social Engineering oder Automatisierung der Prozessausnutzung zum Einsatz kamen.

Wie KI in der Netzwerksicherheit funktioniert

KI in der Cybersicherheit ist kein einzelnes System, das isoliert Entscheidungen trifft. Es handelt sich um eine Reihe von Techniken, die in verschiedenen Phasen der Erkennung, Untersuchung und Reaktion zum Einsatz kommen.

Anomalieerkennung und Verhaltensanalyse

KI nutzt zwei gängige Ansätze, um zu lernen, wie normale Aktivitäten in Ihrer Umgebung aussehen:

- User and Entity Behavior Analytics (UEBA) führt die Nachverfolgung des Verhaltens von Benutzern und Systemen im Zeitverlauf durch. Es hebt Aktivitäten wie Anmeldungen zu ungewöhnlichen Zeiten, Zugriff auf unbekannte Ressourcen oder Datenübertragungen hervor, die außerhalb des normalen Musters liegen.

- Netzwerküberwachungs- und Reaktionssysteme (NDR) überwachen den Netzwerkverkehr. Sie suchen nach Anzeichen für laterale Bewegungen, Befehls- und Command-and-Control-Kommunikation oder Daten, die das Netzwerk unerwartet verlassen.

Dieser Ansatz basiert nicht auf vordefinierten Signaturen. Die Erkennung erfolgt anhand des Verhaltens, wodurch bisher unbekannte Bedrohungen aufgedeckt werden können, ohne dass auf die Aktualisierung von Regeln gewartet werden muss.

Automatisierte Reaktion auf Bedrohungen

Sobald eine Aktivität einen bestimmten Schwellenwert überschreitet, muss die Reaktion nicht mehr auf manuelle Maßnahmen warten. KI-gesteuerte Systeme können vordefinierte Aktionen als Auslöser auslösen, um die Auswirkungen zu limitieren, während die Untersuchung fortgesetzt wird.

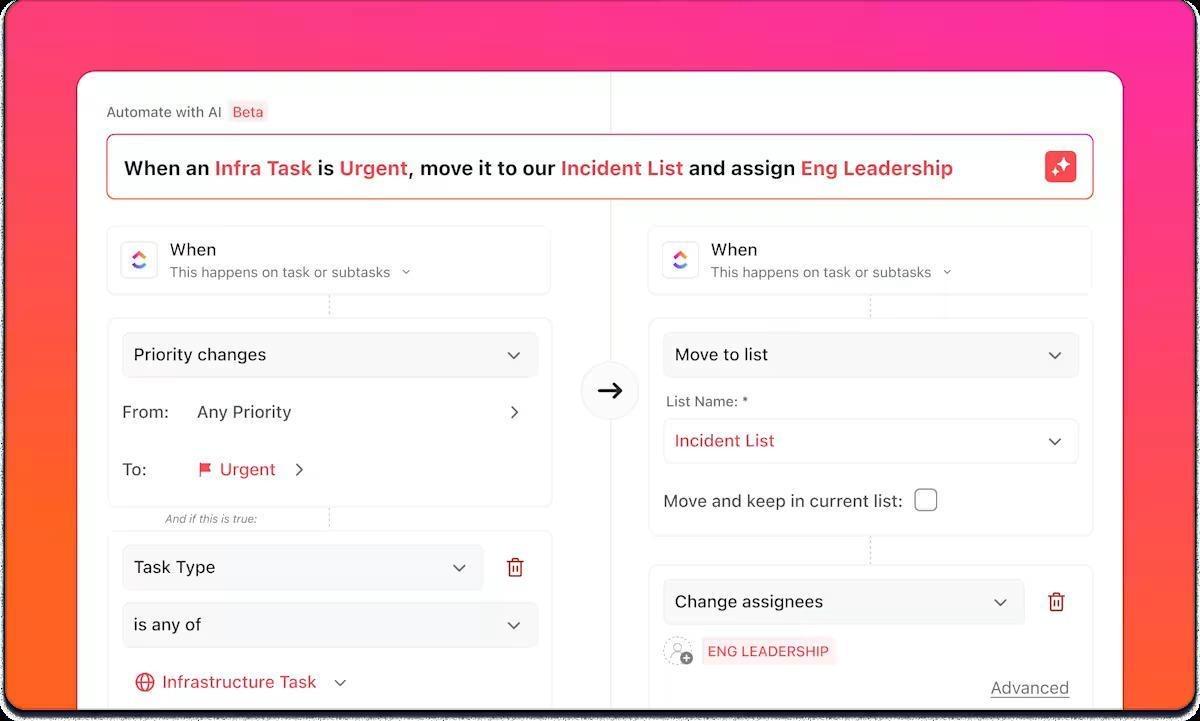

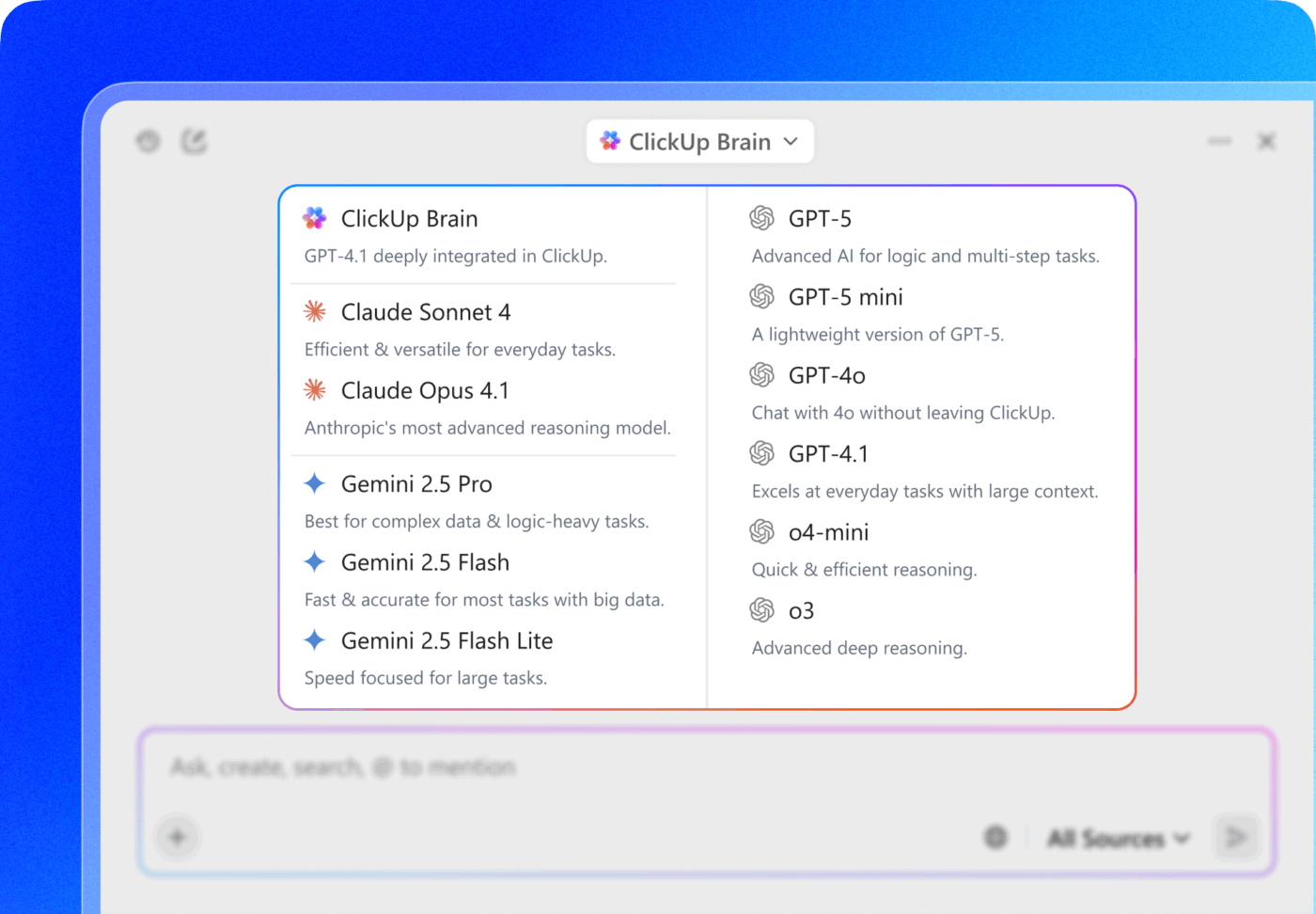

ClickUp Automations unterstützt dies, indem es Ihnen ermöglicht, Reaktions-Workflows mit einem KI-Builder in einfacher Sprache zu erstellen. Sie beschreiben, was passieren soll, wenn bestimmte Bedingungen erfüllt sind, und die Automatisierung wird direkt im entsprechenden Space, Ordner oder in der Liste konfiguriert. Dies erleichtert die Umsetzung von Reaktionsregeln ohne Skripting oder benutzerdefinierte Tools.

Zu den üblichen Reaktionen gehören die Isolierung eines kompromittierten Endpunkts, die Sperrung einer verdächtigen IP-Adresse oder die Deaktivierung eines Kontos, das Anzeichen einer Übernahme aufweist. Bei risikoreicheren Maßnahmen kann die Reaktion zur Genehmigung durch einen Analysten ausgesetzt werden, sodass die Automatisierung Entscheidungen unterstützt, ohne die Kontrolle zu entziehen.

Dadurch verkürzt sich die Zeitspanne zwischen Erkennung und Eindämmung, was bei schnelllebigen Angriffen von entscheidender Bedeutung ist.

Prädiktive Analyse und Priorisierung von Bedrohungen

KI wird auch eingesetzt, bevor Incidents auftreten. Modelle analysieren historische Angriffsdaten und externe Bedrohungsinformationen, um zu ermitteln, welche Risiken für Ihre Umgebung am relevantesten sind.

Anstatt jede Schwachstelle gleich zu behandeln, hilft KI dabei, Probleme anhand ihrer Ausnutzbarkeit und ihrer möglichen Auswirkungen zu priorisieren. Dadurch reduzieren Sie den Aufwand für die Behebung der wichtigsten Lücken, anstatt isoliert nach Schweregrad-Bewertungen zu suchen.

Sprachanalyse zur Phishing-Erkennung

Viele Angriffe beginnen mit Kommunikation, nicht mit Malware. Mithilfe von Natural Language Processing wird der Inhalt von E-Mails und Nachrichten auf Anzeichen von Social Engineering analysiert.

Diese Systeme gehen über Schlüsselwörter hinaus. Sie bewerten Tonfall, Struktur und Absicht, einschließlich Dringlichkeitshinweisen, Identitätsbetrugsmustern und Anfragen, die nicht dem normalen Kommunikationsverhalten entsprechen. Dadurch wird die Erkennung von Phishing- und Business-E-Mail-Compromise-Versuchen, die offensichtliche Indikatoren vermeiden, effektiver.

🧠 Wissenswertes: Mandiant erstellt einen Bericht über eine globale mittlere Verweildauer von 11 Tagen. In der Executive Edition beträgt die mittlere Verweildauer 26 Tage, wenn externe Stellen das Opfer benachrichtigen.

Traditionelle Netzwerksicherheit vs. KI-gesteuerte Sicherheit

Herkömmliche Kontrollmechanismen wie Firewalls, Signaturen und vordefinierte Regeln leisten nach wie vor wichtige Arbeit, insbesondere bei bekannten Bedrohungen und der Durchsetzung von Richtlinien. Probleme treten auf, wenn Aktivitäten nicht den Erwartungen dieser Regeln entsprechen oder wenn das Volumen die Überprüfung über das hinaus treibt, was Menschen rechtzeitig verarbeiten können.

KI ersetzt nicht die herkömmliche Sicherheit. Sie verändert lediglich die Art und Weise, wie Erkennung und Reaktion funktionieren, wenn Muster unklar sind, Signale fragmentiert sind oder Geschwindigkeit wichtiger ist als absolute Sicherheit.

| Aspect | Herkömmliche Sicherheit | KI-gesteuerte Sicherheit |

|---|---|---|

| Erkennung | Regelbasiert, mit Signaturen | Verhaltens- und musterbasiert |

| Abdeckung von Bedrohungen | Vorwiegend bekannte Bedrohungen | Bekannte und neue Aktivitätsmuster |

| Anpassung | Manuelle Updates | Kontinuierliches Lernen und Optimieren |

| Skalieren | Begrenzt durch Überprüfungskapazität | Verarbeitet große Datenmengen |

| Reaktion | Manuell oder verzögert | Automatisiert oder nahezu in Echtzeit |

| Falsch-positive Ergebnisse | Höher mit festen Schwellenwerten | Reduziert durch kontextbezogene Bewertung |

In der Praxis werden beide zusammen verwendet. Herkömmliche Kontrollen schützen Sie vor bekannten Bedrohungen. KI reduziert manuelle Überprüfungen, gruppiert verwandte Aktivitäten und beschleunigt die Reaktion, wenn das Verhalten außerhalb bekannter Muster liegt.

📮 ClickUp Insight: Der durchschnittliche Berufstätige verbringt täglich mehr als 30 Minuten mit der Suche nach arbeitsbezogenen Informationen – das sind über 120 Stunden pro Jahr, die durch das Durchsuchen von E-Mails, Slack-Threads und verstreuten Dateien verloren gehen. Ein intelligenter KI-Assistent, der in Ihren Workspace eingebettet ist, kann das ändern. Hier kommt ClickUp Brain ins Spiel. Es liefert sofortige Einblicke und Antworten, indem es innerhalb von Sekunden die richtigen Dokumente, Unterhaltungen und Aufgaben-Details anzeigt – so können Sie mit der Suche aufhören und mit der Arbeit beginnen. 💫 Echte Ergebnisse: Teams wie QubicaAMF haben durch den Einsatz von ClickUp mehr als 5 Stunden pro Woche eingespart – das sind über 250 Stunden pro Jahr und Person –, indem sie veraltete Wissensmanagementprozesse eliminiert haben. Stellen Sie sich vor, was Ihr Team mit einer zusätzlichen Woche Produktivität pro Quartal erreichen könnte!

KI-Anwendungsfälle in der Sicherheit des Netzwerks

Die folgenden KI-Anwendungsfälle in der Cybersicherheit beziehen sich auf Punkte im Workflow, an denen die Überprüfung durch Menschen aufgrund des hohen Volumens oder der Verteilung des Kontexts über verschiedene Systeme hinweg verlangsamt wird.

Jedes davon zeigt, wo KI Entscheidungsprozesse vereinfacht, ohne bestehende Kontrollen zu ersetzen oder eine durchgängige Automatisierung zu erfordern.

- Identitäts- und Zugriffsmanagement (IAM): Markiert den Missbrauch von Anmeldedaten, indem es unmögliche Reisen, ungewöhnliche Anmeldezeiten oder groß angelegte Versuche des Credential Stuffing identifiziert, bevor sich der Zugriff weiter ausbreitet.

- Endpoint Detection and Response (EDR): Überwacht das Prozessverhalten und die Dateiaktivitäten, um die Ausführung von Malware, Verschlüsselungsmuster von Ransomware oder nicht autorisierte Hintergrundprozesse auf Geräten der Benutzer zu erkennen.

- Cloud-Sicherheit: Durchführt die Nachverfolgung von Konfigurationsänderungen, API-Nutzung und Datenbewegungen zwischen Diensten, um Aktivitäten aufzudecken, die außerhalb des erwarteten Verhaltens in Cloud-Umgebungen liegen.

- Netzwerkverkehrsanalyse: Analysiert Verkehrsmuster, um Befehls- und Kontrollkommunikation, laterale Bewegungen und Datenexfiltration zu identifizieren, einschließlich Aktivitäten, die in verschlüsseltem Datenverkehr versteckt sind.

- Untersuchung von Incidents: Korreliert verwandte Ereignisse, rekonstruiert Zeitleisten und deckt wahrscheinliche Ursachen auf, sodass die Untersuchung nicht bei Incidents anhand von Rohprotokollen beginnen muss.

- Schwachstellenmanagement: Priorisiert Schwachstellen basierend auf der Wahrscheinlichkeit ihrer Ausnutzung und der Gefährdung innerhalb Ihrer spezifischen Umgebung.

- Erkennung von Insider-Bedrohungen: Erkennt Verhaltensänderungen, die auf eine Kompromittierung von Konten oder böswillige Insider-Aktivitäten hindeuten können, wie z. B. ungewöhnliche Zugriffsmuster oder Änderungen in der Datennutzung.

💡 Profi-Tipp: Nur 29 % der Unternehmen schulen Nicht-Sicherheitsmitarbeiter für die Übernahme von Rollen im Bereich der Sicherheit. Selbst wenn Tools verfügbar sind, ist deren Einsatz nur begrenzt.

Mit ClickUp University können Sie einen Teil dieser Lücke operativ schließen. Analysten, IT-Teams und angrenzende Rollen können lernen, wie Incident-Workflows, Dokumentation und Reaktionskoordination innerhalb von ClickUp funktionieren. Diese gemeinsame Grundlage erleichtert es mehr Menschen, Sicherheitsaufgaben zu unterstützen, ohne dass sie im Voraus über fundierte Kenntnisse in den Bereichen Erkennung oder Automatisierung verfügen müssen.

Herausforderungen beim Einsatz von KI für die Sicherheit des Netzwerks

KI verändert die Art und Weise, wie Sie Sicherheitsaufgaben erledigen, ersetzt jedoch nicht die Notwendigkeit von Strukturen, Datenverwaltung und klaren Workflows. Je mehr Sie sich bei der Netzwerksicherheit und -überwachung auf KI verlassen, desto eher stoßen Sie auf Lücken in Bezug auf Compliance, Eigentümerschaft und Workflows.

Datenqualität und -abdeckung

KI hat eine Abhängigkeit von konsistenten, zuverlässigen Daten. Wenn Protokolle unvollständig, verzögert oder schlecht normalisiert sind, sinkt die Erkennungsqualität und Warnmeldungen verlieren ihren Kontext.

✅ So beheben Sie das Problem: Standardisieren Sie frühzeitig die Protokollquellen, definieren Sie die erforderlichen Felder und überprüfen Sie die Abdeckung, bevor Sie die Automatisierung ausweiten.

Modelldrift

Das Verhalten Ihres Netzwerks ändert sich im Laufe der Zeit. Wenn Sie neue Anwendungen hinzufügen, Zugriffsmuster verschieben oder Workflows ändern, verlieren Modelle, die einst gut funktioniert haben, an Genauigkeit, es sei denn, Sie überwachen sie und trainieren sie regelmäßig neu.

✅ So beheben Sie das Problem: Überwachen Sie die Erkennungsleistung kontinuierlich und trainieren Sie Modelle im Rahmen regelmäßiger Maßnahmen zur Sicherheit neu, nicht als einmalige Aufgabe.

Integrationslücken

KI-Tools benötigen Zugriff auf bestehende Sicherheitssysteme, um Aktivitäten effektiv zu korrelieren. Bei unvollständigen oder instabilen Integrationen bleiben Signale isoliert und die Untersuchung verlangsamt sich.

✅ So beheben Sie das Problem: Beginnen Sie mit Integrationen, die Untersuchungs- und Reaktions-Workflows durchgängig unterstützen, nicht nur isolierte Erkennungsergebnisse.

Begrenzte Erklärbarkeit

Einige Modelle melden Aktivitäten, ohne die Gründe dafür zu erklären. Wenn Sie nicht erkennen können, warum das System einen Alarm ausgelöst hat, verbringen Sie mehr Zeit mit der Überprüfung und zögern, automatisierten Aktionen zu vertrauen.

✅ So beheben Sie das Problem: Verwenden Sie Workflows und Modelle, die relevante Signale und Entscheidungspfade aufzeigen, damit Analysten diese schnell überprüfen und Maßnahmen ergreifen können.

Gegnerische Techniken

Angreifer testen aktiv Erkennungssysteme und passen sich diesen an. Allmähliche Datenverfälschung und ausweichendes Verhalten können die Wirksamkeit von Modellen beeinträchtigen, wenn keine Schutzmaßnahmen vorhanden sind.

✅ So beheben Sie das Problem: Kombinieren Sie Verhaltenserkennung mit Sicherheitsvorkehrungen wie Validierungsprüfungen, manueller Überprüfung von Aktionen mit hoher Auswirkung und kontinuierlichen Modelltests.

Fähigkeiten und Einsatzbereitschaft

Der Einsatz von KI in Sicherheitsabläufen erfordert die Koordination zwischen Teams für Sicherheit, Betriebsführung und Daten. Lücken in Bezug auf Verantwortlichkeiten oder Fachwissen schränken den Wert der Automatisierung ein.

✅ So beheben Sie das Problem: Definieren Sie klare Verantwortlichkeiten für die Modellüberwachung, die Bearbeitung von Incidents und die Nachverfolgung und integrieren Sie KI-Entscheidungen in bestehende Workflows der Sicherheit, anstatt eine separate Ebene zu schaffen.

Best Practices für die Implementierung von KI in der Sicherheit des Netzes

Die besten Ergebnisse mit KI-Cybersicherheitstools erzielen Sie, wenn Sie diese mit einem klaren Ziel einführen und als Teil Ihrer täglichen Sicherheitsmaßnahmen einsetzen.

Beginnen Sie mit einem definierten Anwendungsfall.

Wählen Sie ein konkretes Problem aus, das Sie lösen möchten, z. B. die Reduzierung von Phishing-Incidents oder die Erkennung von lateralen Bewegungen. Setzen Sie KI dort ein, wo das Ergebnis messbar ist, anstatt sie pauschal zu aktivieren und die Ergebnisse später zu sortieren.

Schaffen Sie eine Datenbasis

/AI ist auf konsistente Eingaben angewiesen. Überprüfen Sie vor der Einführung Ihre Protokollquellen, um eine vollständige Abdeckung, genaue Zeitstempel und eine ordnungsgemäße Datenverarbeitung sicherzustellen, insbesondere bei sensiblen Informationen.

Planen Sie Integrationen vor der Bereitstellung

Planen Sie, wie KI-Ergebnisse in Ihre bestehenden SIEM-, SOAR- und Endpunkt-Tools einfließen sollen. Eine Erkennung ohne klaren Weg zur Untersuchung und Reaktion führt zu Reibungsverlusten, anstatt diese zu reduzieren.

Behalten Sie den Überblick

Legen Sie im Voraus Eskalationspfade fest. Entscheiden Sie, welche Maßnahmen automatisch ausgeführt werden können und welche der Genehmigung durch einen Analysten bedürfen, damit die Automatisierung die Reaktion unterstützt, ohne die Kontrolle zu beeinträchtigen.

Leistung kontinuierlich verfolgen

Überwachen Sie die Erkennungsgenauigkeit, Fehlalarme und Reaktionsergebnisse im Zeitverlauf. Betrachten Sie die Modelloptimierung als eine fortlaufende operative Aufgabe und nicht als einen einmaligen Setup-Schritt.

Workflows dokumentieren und optimieren

Erstellen Sie Runbooks für den Umgang mit KI-generierten Warnmeldungen. Nutzen Sie die Ergebnisse der Untersuchungen, um Schwellenwerte anzupassen, die Korrelationslogik zu verbessern und die Schritte der Reaktion bei sich ändernden Bedingungen zu verschärfen.

Wie ClickUp KI-gestützte Sicherheits-Workflows unterstützt

Mit KI können Sie erkennen, welche Warnmeldungen Aufmerksamkeit verdienen, aber es gibt eine wichtige Einschränkung hinsichtlich der weiteren Vorgehensweise.

Nachdem eine Warnmeldung Maßnahmen erfordert, teilen Sie die Untersuchung und Reaktion häufig auf verschiedene tools auf. Sie überprüfen die Beweise in einem System, besprechen die Ergebnisse im Chat, führen die Nachverfolgung der Behebung in einem anderen System durch und erstellen später Berichte. Je mehr Personen sich einmischen, desto mehr verliert sich der Kontext und desto langsamer wird die Reaktion, obwohl die Erkennung ihre Aufgabe erfüllt hat.

ClickUp kann diese Arbeit in einem einzigen Flow zusammenfassen, anstatt sie zu fragmentieren.

Warnmeldungen in nachverfolgbare Incidents umwandeln

Wenn ein KI-Signal Maßnahmen erfordert, braucht es einen Verantwortlichen und einen Ort, an dem es weiterentwickelt werden kann. In ClickUp wird jeder Vorfall zu einer Aufgabe, die den gesamten Untersuchungs- und Reaktionszyklus umfasst.

Diese ClickUp Aufgabe dient als Arbeitsprotokoll des Incidents. Sie dokumentieren Ihre Ergebnisse direkt während der Überprüfung der Aktivitäten, fügen Protokolle und Screenshots als Beweismaterial als Anhänge bei und aktualisieren den Status, wenn sich der Schweregrad ändert. Die Aufgabe zeigt in jeder Phase klar, wer dafür verantwortlich ist, sodass Sie nie aus Chat-Threads oder Neben-Tickets herausraten müssen, wer zuständig ist.

So vereinfachen sie das Incident Management:

- Incident Tasks sammeln Protokolle, Screenshots und externe Links an einem Ort, sodass Ermittler nicht zwischen verschiedenen tools hin- und herspringen müssen, um den Kontext zu rekonstruieren.

- Der Status und die Priorität einer Aufgabe spiegeln den aktuellen Stand des Incidents wider, wodurch Unklarheiten bei Übergaben oder Schichtwechseln vermieden werden.

- Beziehungen zwischen Aufgaben verknüpfen Folgemaßnahmen oder Überwachungsaufgaben wieder mit dem ursprünglichen Incident, sodass die Reaktion nicht mit der Eindämmung endet.

Einfach ausgedrückt: ClickUp Aufgaben stehen im Mittelpunkt des Workspaces und dienen als Bezugspunkt für alles, was folgt, anstatt nur ein weiteres Ticket zu sein, das verwaltet werden muss.

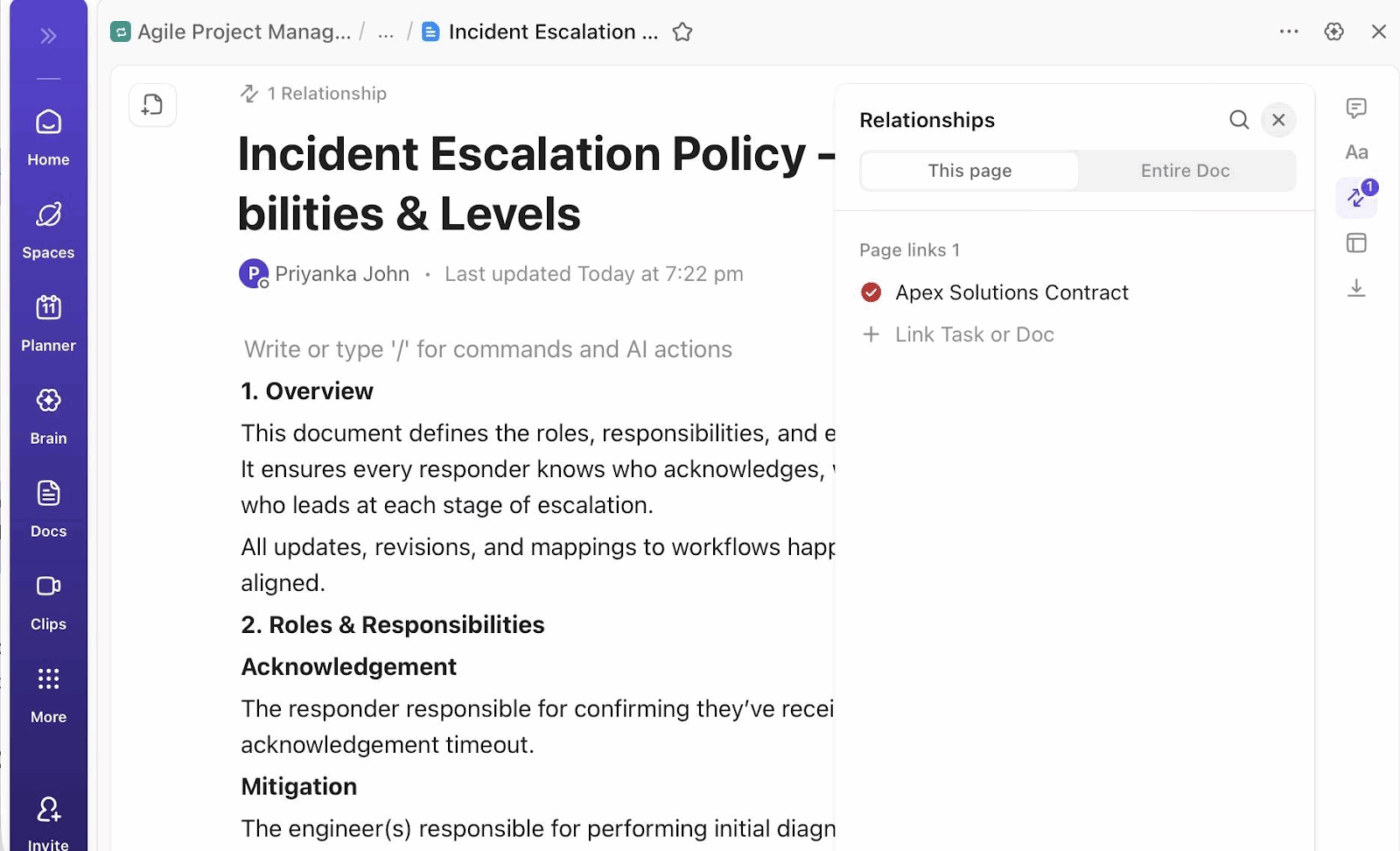

Verfahren und Verlauf nah an der Live-Reaktion halten

Jeder Tool-Wechsel während eines Incidents ist mit Kosten verbunden. Wenn Ihre Runbooks und früheren Untersuchungen außerhalb des Reaktions-Workflows liegen, zahlen Sie diese Kosten wiederholt, während die Uhr weiterläuft.

ClickUp Docs speichert Reaktionsleitfäden, UntersuchungsChecklisten und Nachbesprechungen direkt mit der jeweiligen Aufgabe verknüpft. Analysten können während der Live-Reaktion das entsprechende Verfahren öffnen, es Schritt für Schritt befolgen und eine Notiz anfertigen, wo die Realität vom dokumentierten Flow abweicht.

Diese Aktualisierungen bleiben als Anhang an den Incident gebunden, sodass die Nachbesprechung auf der Grundlage genauer Kontextinformationen statt nur anhand von Erinnerungen erfolgen kann.

ClickUp Brain arbeitet während der Untersuchung direkt mit Aufgaben und Dokumenten. Es fasst den Fortschritt zusammen, extrahiert wichtige Entscheidungen aus Kommentaren und erstellt anhand der Live-Aktivitäten Entwürfe für Aktualisierungen zu Incidents. Ihr Team hält die Dokumentation während der Reaktion auf dem neuesten Stand, anstatt Ereignisse nach dem Incident rekonstruieren zu müssen.

Reduzierung von Übergaben bei Eskalation von Incidents

Im Verlauf von Incidents kommt es häufig zu Koordinationsproblemen an Übergangsstellen. Oftmals ändern sich gleichzeitig der Schweregrad, die Eigentümerschaft und die Anforderungen der Beteiligten an die Sichtbarkeit.

ClickUp Automatisierungen wickeln diese Übergänge auf der Grundlage des Status der Aufgabe ab, anstatt manuelle Nachverfolgungen durchzuführen:

- Durch die Kennzeichnung eines Incidents als kritisch werden Priorität und Eigentümerschaft automatisch aktualisiert, sodass die Eskalation sofort beginnt.

- Nach Fertigstellung der Eindämmung werden automatisch Korrektur- und Folgeaufgaben erstellt und mit dem ursprünglichen Incident verknüpft.

- Durch die Änderung des Status der Aufgabe oder der Eigentümerschaft werden die richtigen Stakeholder automatisch benachrichtigt, ohne dass Nebenmeldungen erforderlich sind.

Benutzerdefinierte Felder strukturieren die Vorfalldaten während der gesamten Reaktion. Analysten aktualisieren den Schweregrad, die betroffenen Systeme, die Auswirkungen auf die Compliance und den Status der Lösung direkt während ihrer Arbeit an der Aufgabe. Berichte und Audits spiegeln dann wider, was das Team während des Vorfalls getan hat, und nicht, was jemand später rekonstruiert hat.

Sichtbarkeit während der Arbeit gewährleisten

Wenn mehrere Incidents parallel auftreten, wird die Sichtbarkeit zu einem Problem für die Ausführung. Die Verantwortlichen sind zunehmend daran interessiert, zu sehen, was gerade passiert, damit sie ihre Reaktion anpassen können, bevor sich Verzögerungen häufen.

ClickUp-Dashboards beziehen sich auf dieselben Aufgaben, die Ihr Team zur Untersuchung und Reaktion auf Incidents verwendet. Wenn Analysten den Status, die Eigentümerschaft oder den Schweregrad einer Aufgabe aktualisieren, werden die Dashboards entsprechend aktualisiert. Ihr Team muss keine manuelle Nachverfolgung mehr durchführen, und die Führungskräfte sehen die Reaktionen in Echtzeit statt verzögerter Zusammenfassungen.

Dashboards unterstützen die aktive Reaktion, indem sie kritische Signale sichtbar machen:

- Zeigen Sie alle aktiven Incidents nach Schweregrad und Status gruppiert an, damit die Verantwortlichen für die Reaktion sehen können, welche Probleme zuerst Aufmerksamkeit erfordern, ohne einzelne Aufgaben öffnen zu müssen.

- Decken Sie blockierte Incidents auf, indem Sie direkt aus Aufgabenstatus und Abhängigkeiten schöpfen, was Teams dabei hilft, einzugreifen, bevor die Reaktionsarbeit unbemerkt verlangsamt wird.

- Spiegeln Sie Verantwortlichkeiten und Workload anhand von Live-Aufgabenverteilungen wider, um den Aufwand leichter neu zu verteilen, wenn mehrere Incidents gleichzeitig eskalieren.

- Kombinieren Sie Vorfalldaten mit Korrektur- und Folgeaufgaben, damit Teams sehen können, ob der Fortschritt bei den Eindämmungsmaßnahmen tatsächlich voranschreitet oder weiter unten in der Pipeline wartet.

ClickUp-Dashboards beziehen ihre Daten direkt aus Aufgabe-Daten und Benutzerdefinierten Feldern, sodass die Ansicht bei Änderungen der Incidents aktualisiert wird. Ihr Team muss keinen separaten Workflow für die Berichterstellung durchlaufen, und Führungskräfte sehen genau, was gerade passiert, während die Reaktion noch im Gange ist.

ClickUp Brain erweitert diese Sichtbarkeit, wenn während der Reaktion Fragen aufkommen. Führungskräfte können direkte Fragen zum Status eines Incidents oder zur Workload stellen und erhalten Antworten auf der Grundlage derselben Dashboard-Daten, die bereits verwendet werden.

Mit anderen Worten: Sie passen die Reaktion an, während die Arbeit im Gange ist, anstatt Lücken zu entdecken, nachdem Incidents bereits aufgetreten sind.

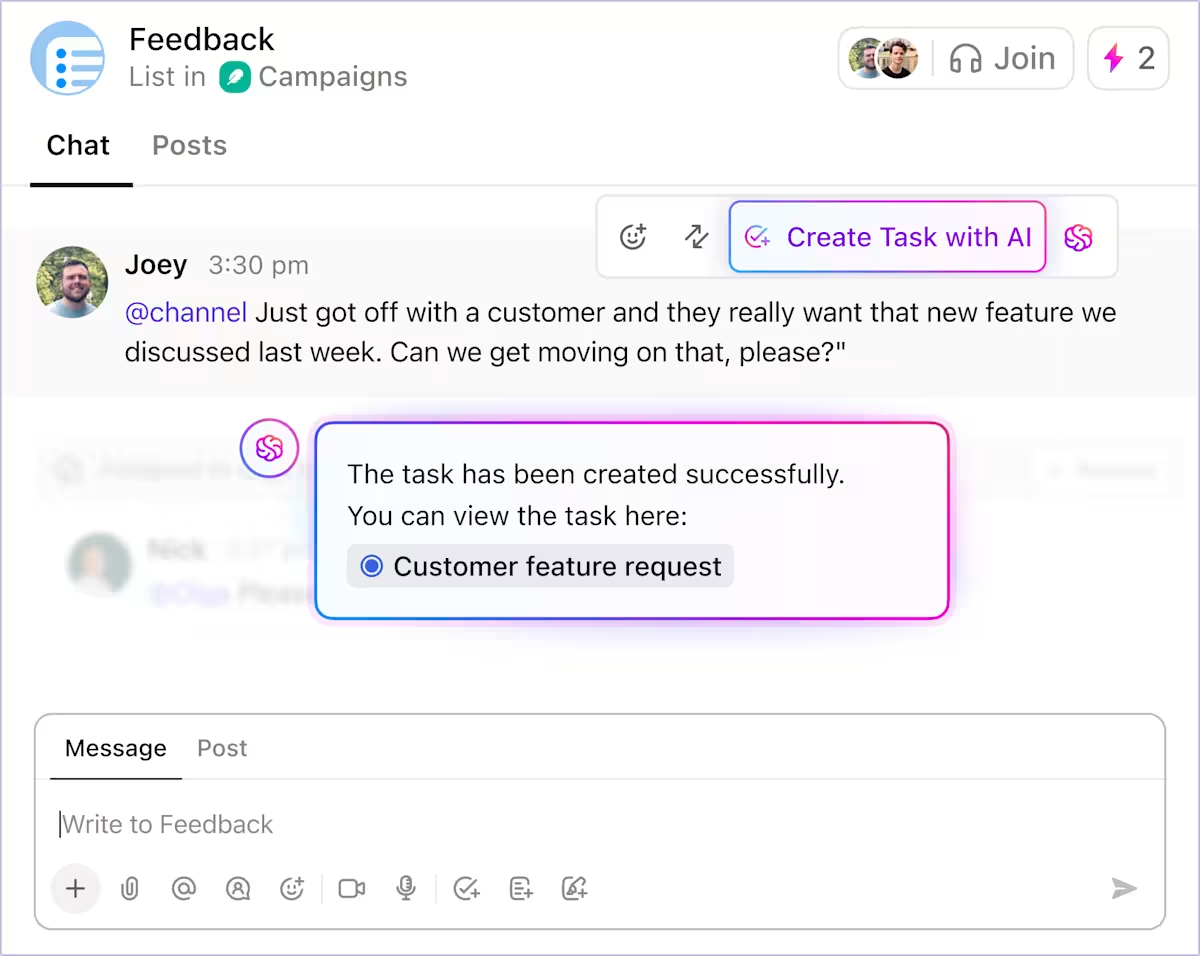

💡 Profi-Tipp: Während der Reaktion auf Vorfälle trifft Ihr Team schnelle Entscheidungen, aber die Nachverfolgung der Aufgaben bleibt zurück. Wenn Sie diese Entscheidungen im Chat belassen, verpasst Ihr Team die Nachverfolgung. Mit ClickUp Chat können Sie Nachrichten sofort in Aufgaben umwandeln, Eigentümer zuweisen und jeden nächsten Schritt sichtbar halten.

Verwandeln Sie Maßnahmen zur Sicherheit in einen wiederholbaren Workflow

Nach einem Incident müssen Sie die Arbeit noch zu Ende bringen. Sie müssen Folgemaßnahmen zuweisen, dokumentieren, was sich geändert hat, und diese Entscheidungen in die nächste Reaktion einfließen lassen. Fragmentierte Workflows verlangsamen in diesem Fall Ihre nächste Untersuchung, noch bevor sie überhaupt begonnen hat.

ClickUp bietet Ihnen ein vernetztes Ökosystem, um diesen Kreislauf zu schließen. Sie verwalten Incidents, Entscheidungen, Dokumentationen und Folgearbeiten in einem einzigen Workflow, sodass keine Abhängigkeiten vom Gedächtnis bestehen oder später bereinigt werden müssen.

Nutzen Sie ClickUp kostenlos und erstellen Sie einen Workflow für die Reaktion auf Incidents, auf den sich Ihr Team auch lange nach Löschung der Warnmeldung verlassen kann.

Häufig gestellte Fragen

KI für Cybersicherheit nutzt KI-Tools zum Schutz Ihrer Netzwerke, während KI-Sicherheit sich auf den Schutz von KI-Modellen vor Angriffen wie Datenvergiftung oder Manipulation konzentriert.

Nicht-technische Teams profitieren von einer sichereren Arbeitsumgebung, einem geringeren Phishing-Risiko und einer klareren Kommunikation bei Sicherheits-Incidents, da sie durch Workflow-Tools ohne Fachjargon auf dem Laufenden gehalten werden.

KI soll Sicherheitsexperten unterstützen, nicht ersetzen, indem sie repetitive Aufgaben übernimmt, damit diese sich auf strategische Aufgaben konzentrieren können, die menschliches Urteilsvermögen und Fachwissen erfordern.

Die Zukunft der KI in der Cybersicherheit umfasst eine engere Integration zwischen Sicherheitstools und Geschäftsworkflows, mit benutzerfreundlicheren Oberflächen und einer verbesserten Automatisierung routinemäßiger Sicherheitsentscheidungen.