Okta ist dank seiner soliden Single-Sign-On-, Multi-Faktor-Authentifizierung- und Benutzerlebenszyklus-tools ein großer Name in der Welt des Identitätsmanagements.

Es ist eine der beliebtesten Plattformen für die Verwaltung sicherer Zugriffe und den Schutz sensibler Daten.

Trotz seiner Stärken kann Okta bei zunehmender Skalierung mit hohen Kosten verbunden sein. Das Setup ist komplex, und die benutzerdefinierten Anpassungen und Integrationsmöglichkeiten sind etwas eingeschränkt. Wenn dies für Sie ein Ausschlusskriterium ist, gibt es Alternativen.

Es gibt mehrere leistungsstarke Okta-Alternativen, die mehr Flexibilität, kostengünstige Preise und auf Ihre Bedürfnisse zugeschnittene Features bieten.

In diesem Blog stellen wir Ihnen die besten Okta-Alternativen vor – von funktionsreichen Enterprise-Lösungen bis hin zu agilen Open-Source-Optionen –, damit Sie das richtige Identitäts- und Zugriffsmanagement-Tool für Ihr Unternehmen finden.

Worauf sollten Sie bei Okta-Alternativen achten?

Sich einfach für irgendeine Okta-Alternative zu entscheiden, ist nicht die beste Wahl.

Rund 90 % der Unternehmen geben an, dass ihre Unternehmenszugangsdaten bereits vor einem tatsächlichen Sicherheitsverstoß in einem Stealer-Protokoll aufgetaucht sind. Das ist ein Alarmsignal.

Um solche Probleme zu vermeiden und Ihre allgemeine Sicherheit zu verbessern, benötigen Sie eine Zugriffsverwaltungslösung, die alle wichtigen Anforderungen erfüllt, wie zum Beispiel:

- Einfache Nutzung und Bereitstellung: Einfaches Setup und Management ohne Team von Experten dank übersichtlicher Benutzeroberfläche und intuitivem Dashboard für Administratoren, das den täglichen Betrieb verbessert.

- Skalierbarkeit: Unterstützt das Wachstum Ihres Geschäfts, egal ob Sie 50 oder 5.000 Benutzer haben, und hält gleichzeitig die Kosten überschaubar.

- Sicherheit und Compliance: Bietet robuste Multi-Faktor-Authentifizierung, rollenbasierte Benutzerzugriffskontrolle, Audit-Protokolle, Datenverschlüsselung, erweiterte Bedrohungserkennung, Kennzeichnung gestohlener Protokolle und Compliance mit SOC 2, HIPAA und DSGVO.

- SSO- und Verbund-Support: Ermöglicht nahtloses Single Sign-On und Identitätsverbund durch Standards wie SAML und OIDC bei gleichzeitiger Beibehaltung einer zentralisierten Authentifizierungskontrolle.

- Integrationen: Reibungslose Verbindung zu Ihrer Technologieplattform – HR-Systeme, Cloud-Plattformen und Tools für die Produktivität – mithilfe vorgefertigter Konnektoren und APIs, um manuelle Arbeit zu minimieren.

- Anpassbarkeit und Flexibilität: Ermöglicht die Feinabstimmung von Benutzer-Flows, Anmeldebildschirmen und Zugriffsrichtlinien, um sie besser an Ihre Geschäftslogik anzupassen.

- Entwicklerfreundlichkeit: Bereitstellung von APIs, SDKs und klarer Dokumentation, um benutzerdefinierte Workflow-Managementsysteme zu erstellen und Identitätsfunktionen in Ihre Apps einzubetten.

- Transparente Preisgestaltung: Klare, flexible Preismodelle – vorzugsweise nutzungsbasiert oder gestaffelt – sowie optionale Add-Ons, sodass Sie nur für das bezahlen, was Sie wirklich benötigen.

👀 Wussten Sie schon? Malware-Angriffe haben um 58 % zugenommen. Wenn Sie noch nicht in Identitäts- und Zugriffsmanagement-Software (IAM) investiert haben, ist jetzt der richtige Zeitpunkt dafür.

Die 10 besten Okta-Alternativen auf einen Blick

Hier finden Sie eine Übersicht der besten Octa-Alternativen, basierend auf ihrer Struktur, ihren wichtigsten Features und ihren Preisen.

| Tools | Am besten geeignet für | Wichtigste Features | Preise |

| Ping Identity | SaaS-Unternehmen | Schutz der Kundenidentität, KI-gestützte Erkennung von Bedrohungen, Autorisierung von Mitarbeitern und Zugriffskontrolle | Die Preise beginnen bei 3 $/Monat pro Benutzer. |

| SailPoint | Mittlere bis große Geschäfte | Automatisierte Zugriffsbereitstellung, RBAC-Tools und Geräteverwaltung | Benutzerdefinierte Preisgestaltung |

| OneLogin | Mittelständische Unternehmen | KI-gestütztes Identitätslebenszyklusmanagement, SmartFactor-Authentifizierung und umfassende Integrationen mit HR-Systemen | Bezahlte Pläne beginnen bei 6 $/Monat; benutzerdefinierte Preise für Unternehmen |

| Auth0 | Startups und unabhängige Entwickler | Benutzerdefinierte Anmelde-Flows und Logik für die Authentifizierung sowie Support für mehrere Frameworks und Sprachen | Free-Plan verfügbar; benutzerdefinierte Preisgestaltung für Unternehmen |

| Microsoft Azure AD | Unternehmen, die das Microsoft-Ökosystem nutzen | Bedingte Zugriffsrichtlinien, passwortlose Authentifizierung mit FIDO2, biometrische Authentifizierung und Bedrohungserkennung | Free; kostenpflichtige Pläne beginnen bei 0,00325 $/MAUs |

| JumpCloud | Mittelständische Unternehmen und Konzerne | Zero-Trust-Sicherheit, zeitlich begrenzte Berechtigungen und zentralisierte Durchsetzung von Richtlinien | Bezahlte Pläne beginnen bei 11 $/Monat; benutzerdefinierte Preise für Unternehmen |

| Keycloak | Unternehmen | Selbsthosting, LDAP- und Active Directory-Integration sowie benutzerdefinierte Flows | Benutzerdefinierte Preisgestaltung |

| CyberArk | Mittelständische Unternehmen und Enterprise-Unternehmen | Schutz privilegierter Konten, KI-Agenten für die Kennzeichnung, Passwort-Tresor und Rotation | Benutzerdefinierte Preisgestaltung |

| ManageEngine | Hybride IT-Teams | Überwachung der Anmeldeaktivitäten und Erstellung von Nutzungsberichten | Bezahlte Pläne beginnen bei 104 $/Monat. |

| Cisco Duo | Unternehmen | Phishing-resistente Multi-Faktor-Authentifizierung, adaptive Zugriffsrichtlinien und Überprüfung des Gerätezustands | Kostenlos; kostenpflichtige Pläne ab 3 $/Monat |

Wie wir Software bei ClickUp bewerten

Unsere Redaktion arbeitet transparent, recherchiert gründlich und ist herstellerneutral, sodass Sie darauf vertrauen können, dass unsere Empfehlungen auf dem tatsächlichen Wert des Produkts basieren.

Hier finden Sie eine detaillierte Übersicht darüber, wie wir Software bei ClickUp bewerten.

Die 10 besten Okta-Alternativen

Jetzt wissen Sie, worauf Sie bei der Auswahl einer Zugriffsverwaltungslösung achten müssen.

Sehen wir uns einige Okta-Konkurrenten an, die Ihren Anforderungen entsprechen. Wir vergleichen ihre Features, Limite, Preise und Alles dazwischen, um Ihnen bei der Suche nach der richtigen Plattform zu helfen.

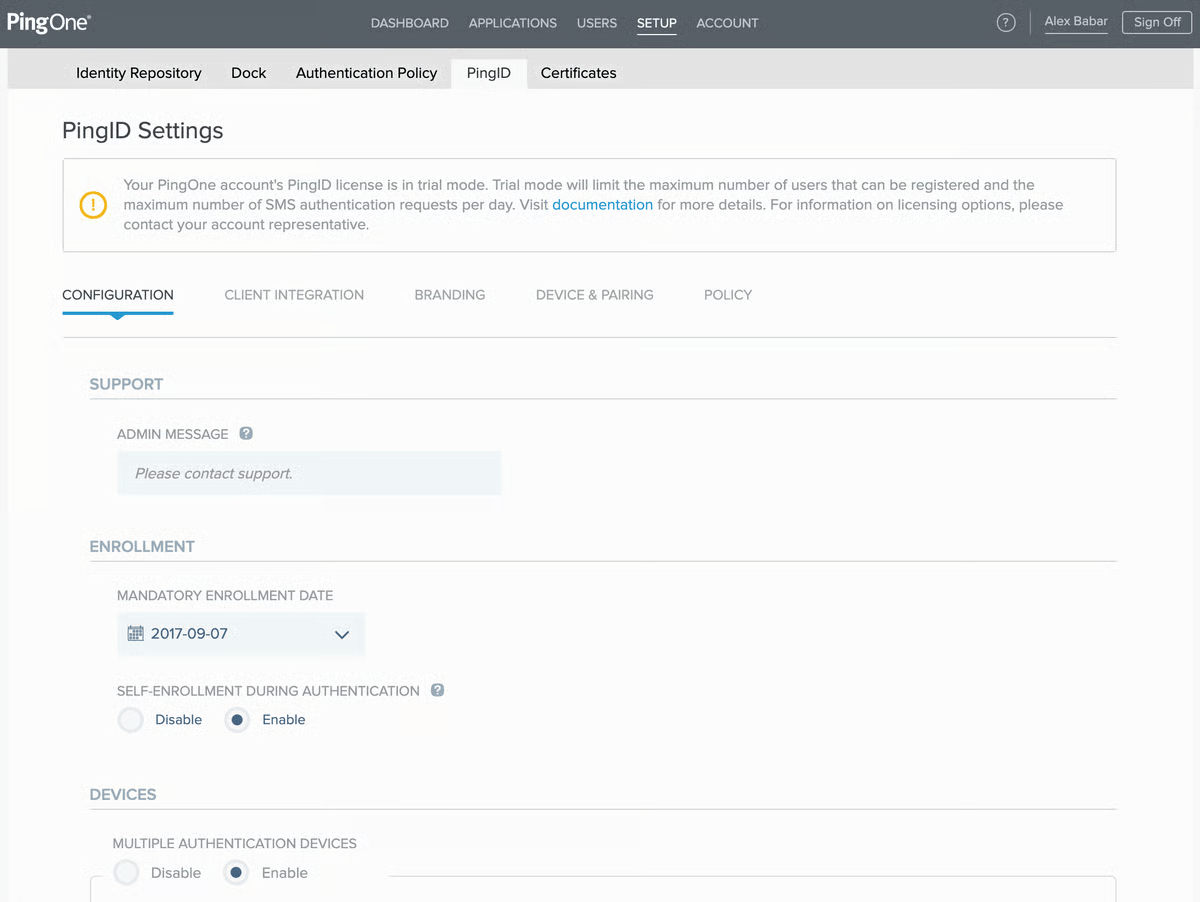

1. Ping Identity (am besten geeignet für die Sicherheit der Kundenidentität für SaaS-Plattformen)

Etwa 94 % der Unternehmen geben an, dass ihre Kunden nicht bei ihnen kaufen würden, wenn sie personenbezogene Daten nicht angemessen schützen würden. Okta bietet zwar einen soliden Identitätsschutz, aber Ping Identity geht mit seinem Kundenidentitäts- und Zugriffsmanagement noch einen Schritt weiter. Es bietet eine detaillierte Zugriffskontrolle, risikobewusste Authentifizierung und adaptive MFA und hilft Ihnen so, Kundendaten an jedem Kontaktpunkt zu schützen, ohne die Benutzererfahrung zu beeinträchtigen.

Im Gegensatz zu Okta bietet Ping Ihnen mehr Flexibilität bei der Bereitstellung Ihres Identitäts-Stacks. Ob vor Ort, in der Cloud oder in hybriden Umgebungen – Ping ist ideal für SaaS-Unternehmen mit komplexen Infrastrukturanforderungen.

Ping unterstützt auch Single Sign-On, passwortlose Authentifizierung, Identitätsverbund (SAML, OIDC) und Identitätsmanagement für Mitarbeiter. Die API-First-Architektur macht es hochgradig anpassbar und mit anderen Unternehmensanwendungen kompatibel.

Die besten Features von Ping Identity

- Einfache Integration mit APIs, Legacy-Systemen und modernen Apps

- Erkennen Sie Bedrohungen in Echtzeit mit KI-gestützten Analysen.

- Vereinfachen Sie Identitäts-Workflows mit einer offenen API.

- Setzen Sie Richtlinien in Echtzeit über alle Identitäts-Touchpoints hinweg für Kunden und Mitarbeiter durch.

- Unterstützen Sie dezentrale Identitäten, um Benutzern mehr Kontrolle über ihre Daten zu geben und nahtloses Single Sign-On über Apps und Plattformen hinweg zu ermöglichen.

Limit von Ping Identity

- Die Features Ping Authorize und Ping Directory können recht komplex erscheinen.

- Die Echtzeit-Zugriffssynchronisierung ist oft langsamer als bei anderen Okta-Konkurrenten.

Preise von Ping Identity

Kunde:

- Unverzichtbar: Ab 35.000 $/Jahr

- Plus: Ab 50.000 $/Jahr

Belegschaft:

- Essential: 3 $/Monat pro Benutzer

- Plus: 6 $/Monat pro Benutzer

Bewertungen und Rezensionen zu Ping Identity

- G2: 4,4/5 (über 100 Bewertungen)

- Capterra: 4,7/5 (über 30 Bewertungen)

Was sagen echte Benutzer über Ping Identity?

Eine G2-Bewertung lautet:

Ein hilfreiches Feature von Ping Identity ist meiner Meinung nach, dass es dem Benutzer mehrere Lösungen für SaaS (Security as a Service) bietet. Ping Identity-Produkte wie Ping Federate, Ping Access, Ping Directory und Ping ID sind Produkte, mit denen ich gearbeitet habe und die ich für Administratoren als sehr benutzerfreundlich empfinde.

Ein hilfreiches Feature von Ping Identity ist meiner Meinung nach, dass es dem Benutzer mehrere Lösungen für SaaS (Security as a Service) bietet. Ping Identity-Produkte wie Ping Federate, Ping Access, Ping Directory und Ping ID sind Produkte, mit denen ich gearbeitet habe und die ich für Administratoren als sehr benutzerfreundlich empfunden habe.

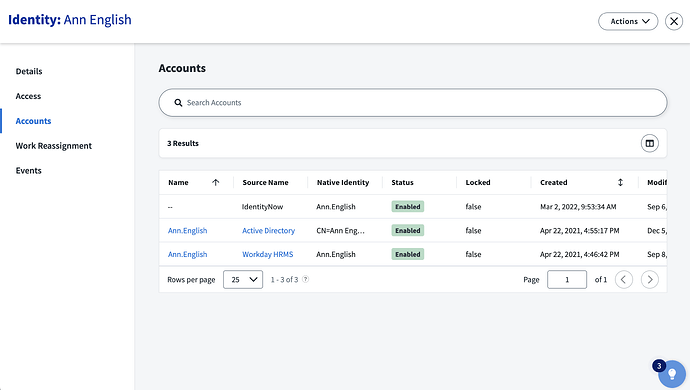

2. SailPoint (am besten geeignet für die Automatisierung von Zugriffsberechtigungen und Benutzerprovisionierung)

Während Okta sich durch hervorragende Zugriffsverwaltung und Benutzerauthentifizierung auszeichnet, geht SailPoint noch einen Schritt weiter und bietet eine automatisierte regelmäßige Zugriffszertifizierung. So wird sichergestellt, dass Benutzer jederzeit über die entsprechenden Zugriffsrechte verfügen, und Sie können Compliance-Anforderungen problemlos erfüllen.

SailPoint führt auch die Onboarding- und Offboarding-Prozesse für Benutzer durch, um zeitnahe und genaue Zugriffsänderungen zu gewährleisten, wenn Benutzer Ihrem Unternehmen beitreten, innerhalb des Unternehmens wechseln oder es verlassen. Außerdem erhalten Sie erweiterte Funktionen zur Rollenmodellierung und -verwaltung für eine präzise Kontrolle der Benutzerberechtigungen, sodass nur autorisierte Benutzer Zugriff haben.

Die besten Features von SailPoint

- Verwalten Sie Benutzeridentitäten über Cloud- und lokale Systeme hinweg.

- Automatisieren Sie die Bereitstellung und Entziehung von Zugriffsrechten.

- Optimieren Sie die effiziente Zugriffsverwaltung für alle Benutzer und setzen Sie eine strenge Identitätsverwaltung mit richtlinienbasierten Kontrollen durch.

- Führen Sie regelmäßige Zugriffsüberprüfungen durch, um die Einhaltung von Vorschriften sicherzustellen und Zugriffsrisiken in Echtzeit zu erkennen und darauf zu reagieren.

- Modellieren und weisen Sie Rollen mit fortschrittlichen RBAC-Tools zu.

- Unterstützen Sie die Geräteverwaltung, indem Sie Identitäten mit Endpunkten verknüpfen, und sorgen Sie für Compliance mit erweiterter Berichterstellung und Kontrollen für IT-Compliance-Audits.

Limitierungen von SailPoint

- Benutzer berichten von langsameren Reaktionen des technischen Teams, was zu Hindernissen führen kann.

- In Bewertungen werden einige Cache-Probleme mit diesem Tool hervorgehoben.

Preise von SailPoint

- Benutzerdefinierte Preisgestaltung

SailPoint-Bewertungen und Rezensionen

- G2: 4,4/5 (über 100 Bewertungen)

- Capterra: Nicht genügend Bewertungen

Was sagen echte Benutzer über SailPoint?

Ein Capterra-Rezensent sagt:

Mir gefallen die proaktiven Features wie Richtlinienverstöße und mehrstufige Genehmigungen zum Zeitpunkt der Anfrage. Reaktive Kontrollen wie Zertifizierungen sind insofern hilfreich, als dass die Benutzer sich daran beteiligen. Nicht gut skalierbar für große Umgebungen oder wenn die Daten nicht zu 100 % sauber sind. Wir haben beispielsweise viele nicht korrelierte Konten, was für Zertifizierungen nicht gut geeignet ist.

Mir gefallen die proaktiven Features wie Richtlinienverstöße und mehrstufige Genehmigungen zum Zeitpunkt der Anfrage. Reaktive Kontrollen wie Zertifizierungen sind insofern hilfreich, als dass die Benutzer sich daran halten. Nicht gut skalierbar für große Umgebungen oder wenn die Daten nicht zu 100 % sauber sind. Wir haben beispielsweise viele nicht korrelierte Konten, was für Zertifizierungen nicht gut zu handhaben ist.

🧠 Interessante Tatsache: Etwa 52 % der identifizierten Schwachstellen stehen im Zusammenhang mit ersten Zugriffspunkten. Aus diesem Grund ist eine lückenlose Kontrolle über die Erstellung, Verwaltung und Deaktivierung von Benutzeridentitäten von entscheidender Bedeutung.

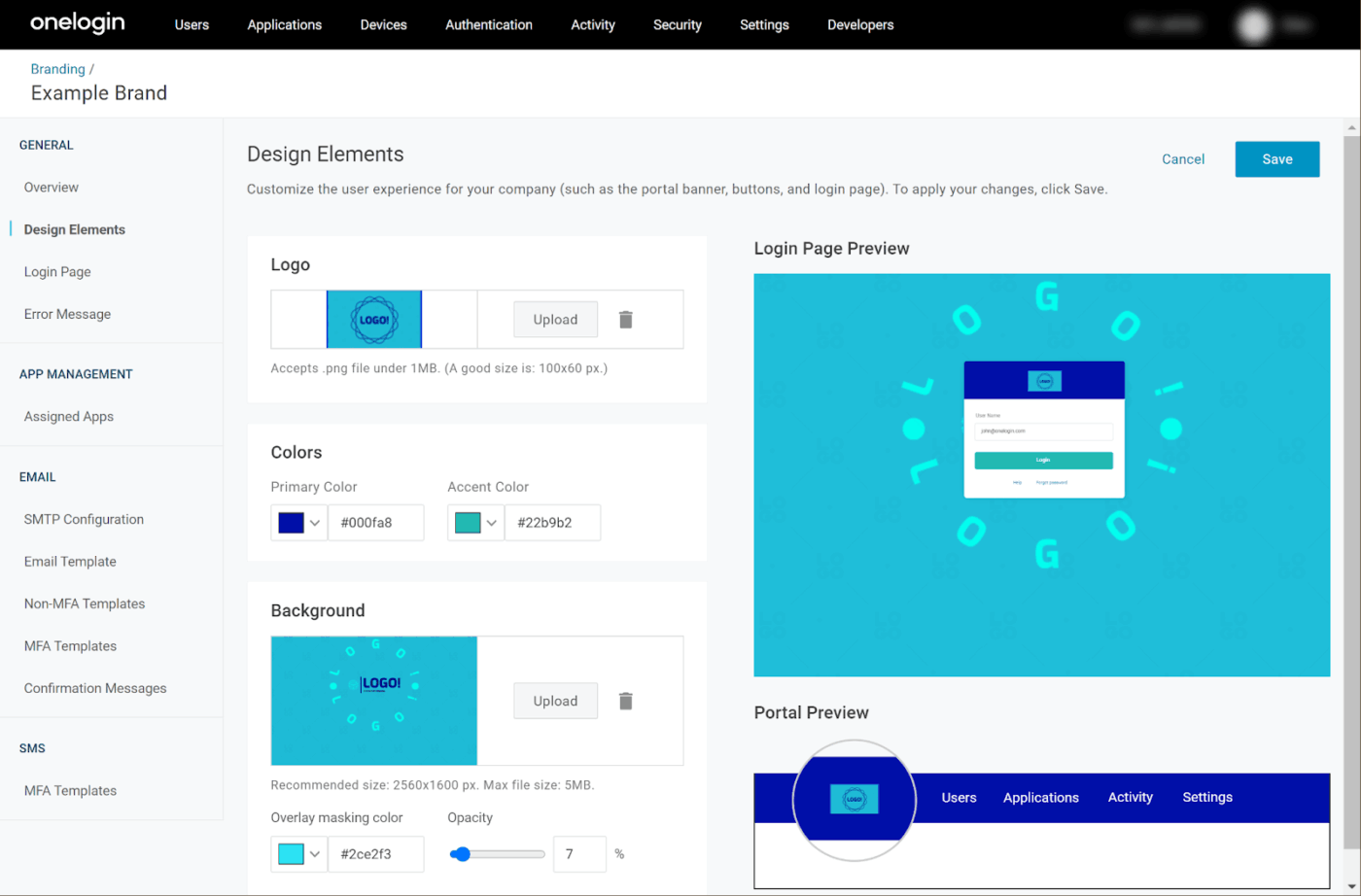

3. OneLogin (am besten geeignet für das Identitätslebenszyklusmanagement)

OneLogin ist eine solide Alternative zu Okta, insbesondere wenn Sie ein leistungsfähigeres Benutzerlebenszyklusmanagement mit einer benutzerfreundlichen Oberfläche wünschen. Es bietet dynamische Benutzerbereitstellung, Automatisierung der Entziehung von Berechtigungen und Echtzeit-Verzeichnissynchronisierung sowohl in Cloud- als auch in lokalen Systemen.

Das tool integriert seine Lebenszyklus-Sicherheitstools eng in HR-Systeme und sorgt so für einen nahtlosen und sicheren Onboarding- und Offboarding-Prozess.

Außerdem verbessert es die Zugriffsverwaltung mit SmartFactor Authentication, das über die Standard-MFA hinausgeht, indem es die Vertrauenswürdigkeit des Geräts, den Speicherort und das Verhalten der Benutzer bewertet. Die integrierte KI-Anwendung überwacht die Anmeldeaktivitäten in Echtzeit, um Identitätsbedrohungen zu erkennen und darauf zu reagieren, während die adaptive Durchsetzung von Richtlinien dazu beiträgt, die Sicherheit zu verbessern, ohne Ihr Team zu verlangsamen.

Die besten Features von OneLogin

- Optimieren Sie den Zugriff mit Single Sign-On für alle Apps und Geräte.

- Sicherheit der Verwaltung privilegierter Zugriffe mit rollenbasierten Zugriffskontrollen und Audit-Protokollen

- Vereinfachen Sie die Bereitstellung und Entziehung von Benutzerrechten mit automatisierten Workflows.

- Reduzieren Sie die IT-Workload, indem Sie manuelle Zugriffsanfragen und Genehmigungen minimieren.

- Verbessern Sie die Compliance-Bereitschaft mit integrierter Berichterstellung und Zugriffsüberprüfungen.

Limitierungen von OneLogin

- Für einige erweiterte Verwaltungsfeatures benötigen Sie möglicherweise Erweiterungen.

- Die MFA-Features können manchmal fehlerhaft sein.

Preise für OneLogin

- Erweitert: 6 $/Monat pro Benutzer

- Professional: 12 $/Monat pro Benutzer

- Experte: 21 $/Monat pro Benutzer

- B2B-Identität: Benutzerdefinierte Preisgestaltung

OneLogin-Bewertungen und Rezensionen

- G2: 4,4/5 (über 280 Bewertungen)

- Capterra: 4,6/5 (über 90 Bewertungen)

Was sagen echte Benutzer über OneLogin?

Eine G2-Bewertung lautete:

Die Benutzeroberfläche ist einfach zu bedienen und verfügt über alle Features, die Ihrem Unternehmen helfen, Ihre SSO-Ziele zu erreichen. Darüber hinaus bietet sie einige sehr nützliche Features wie SSO für Desktops und Smarthooks, die einen Wert bieten und die Benutzererfahrung verbessern können.

Die Benutzeroberfläche ist einfach zu bedienen und verfügt über alle Features, die Ihrem Unternehmen helfen, Ihre SSO-Ziele zu erreichen. Darüber hinaus bietet sie einige sehr nützliche Features wie SSO für Desktops und Smarthooks, die einen Wert bieten und die Benutzererfahrung verbessern können.

🌳 Open-Source-Alternativen zu Okta

Open-Source-Alternativen zu Okta Sie möchten kommerzielle Identitäts- und Zugriffsmanagement-Lösungen (IAM) wie Okta zugunsten einer Open-Source-Lösung aufgeben?

Das ist eine fantastische Idee, wenn Sie mehr Kontrolle und Flexibilität wünschen und sich von den wiederkehrenden Lizenzgebühren verabschieden möchten.

Es gibt einige wirklich solide Open-Source-Optionen, die alles von der einfachen Authentifizierung bis hin zu komplexen Anforderungen des Enterprise-Bereichs abdecken. Beispielsweise ist Keycloak eine sehr beliebte Wahl, die robuste SSO- (Single Sign-On) und Multi-Faktor-Authentifizierungs- (MFA) Funktionen sowie umfassende Features für die Benutzerverwaltung bietet, die alle von einer starken Community und Red Hat unterstützt werden.

Dann gibt es noch Authentik, das aufgrund seines modernen Ansatzes, seines flexiblen Designs und seiner Benutzerfreundlichkeit schnell an Beliebtheit gewinnt und sich hervorragend für selbst gehostete Identitäten eignet. Und wenn Sie moderne, cloudnative Anwendungen entwickeln, insbesondere mit Microservices, ist Zitadel ein leistungsstarker Konkurrent mit Schwerpunkt auf Sicherheit und Skalierbarkeit.

Denken Sie jedoch daran, dass Open Source Ihnen zwar unglaubliche Freiheit bietet, Sie aber auch selbst für das Hosting, die Wartung und das Unterstützen des Systems verantwortlich sind.

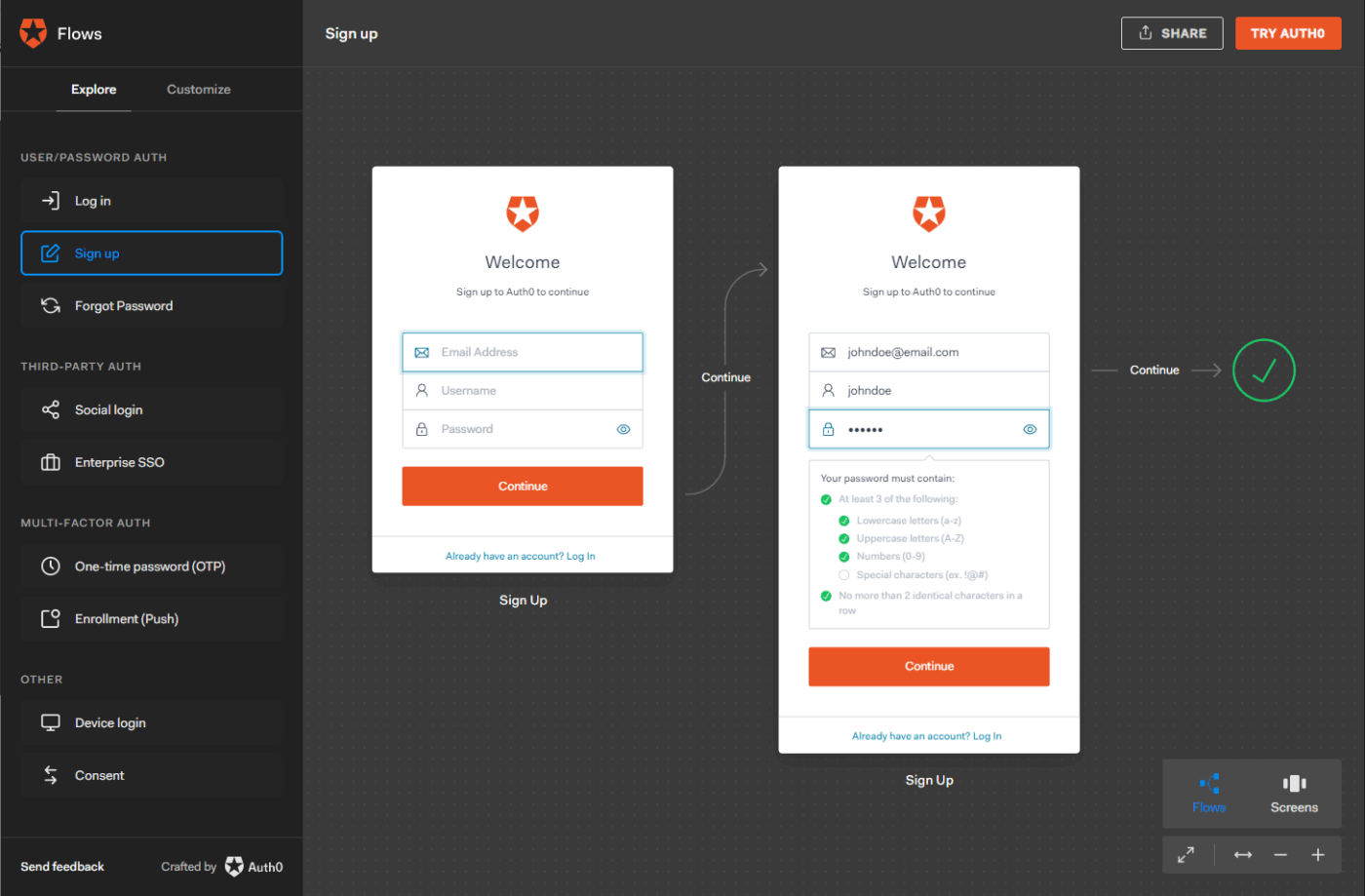

4. Auth0 (Am besten geeignet für anpassbare Authentifizierung für Entwickler)

Angreifer führen jede Minute 11,5 Angriffe durch, und mit ihrem Zugriff auf Quellcode, Infrastruktur und kritische Systeme sind Entwickler besonders wertvolle Einzelziele. Die von Ihnen gewählte Zugriffsmanagement-Plattform muss über entwicklerorientierte Features verfügen, und Okta könnte in dieser Hinsicht zu kurz greifen.

Auth0 – jetzt Teil von Okta, aber weiterhin unabhängig operierend – bietet einen stärker entwicklerorientierten Ansatz als sein übergeordnetes Unternehmen. Dank leistungsstarker APIs und flexibler SDKs können Ihre Entwicklerteams Identitäten nahtlos in ihre Apps integrieren, ohne Kompromisse bei Benutzererfahrung und Sicherheit eingehen zu müssen. Während Okta eher auf Unternehmen ausgerichtet und weniger flexibel ist, bietet Auth0 Entwicklern die Tools und die Freiheit, sichere Flows für ihre spezifischen Anwendungsfälle zu erstellen.

Diese Software bietet auch andere robuste Features für die Sicherheit wie Anomalieerkennung, Bot-Schutz und Brute-Force-Angriffsprävention. Mit diesen tools können Sie Bedrohungen proaktiv blockieren, bevor sie eskalieren.

Die besten Features von Auth0

- Erstellen Sie benutzerdefinierte Flows mit leistungsstarken APIs und SDKs und gewährleisten Sie die Sicherheit von Apps mit passwortlosen, biometrischen und sozialen Anmeldeoptionen.

- Passen Sie die Logik der Authentifizierung mithilfe von Regeln und Aktionen benutzerdefiniert an.

- Erkennen und Blockieren Sie Bedrohungen mit integrierter Anomalieerkennung, Bot-Schutz und anderen integrierten Maßnahmen zur Datensicherheit.

- Verwalten Sie Multi-Tenant-Anwendungen mit isolierten Speichern für Benutzer.

- Kategorisieren Sie Benutzer mit erweiterter Benutzersegmentierung und Metadaten-Tags.

- Integrieren Sie Identitäten schnell mit Unterstützung für mehrere Sprachen und Frameworks.

- Skalieren Sie die Authentifizierung über globale Apps hinweg mit hoher Verfügbarkeit.

Limitierungen von Auth0

- Die kostenlosen und niedrigeren Pläne unterliegen strengen API-Limiten.

- Die Synchronisierung mit Integrationen von Drittanbietern kann schwierig sein.

Preise für Auth0

- B2B Bis zu 25.000 MAUs: Free Forever Essential: 150 $/Monat Professional: 800 $/Monat Enterprise: Benutzerdefinierte Preisgestaltung

- Bis zu 25.000 MAUs: Free Forever

- Unverzichtbar: 150 $/Monat

- Professional: 800 $/Monat

- Enterprise: Benutzerdefinierte Preisgestaltung

- B2C Bis zu 25.000 MAUs: Free Forever Essential: 35 $/Monat Professional: 240 $/Monat Unternehmen: Benutzerdefinierte Preisgestaltung

- Bis zu 25.000 MAUs: Free Forever

- Unverzichtbar: 35 $/Monat

- Professional: 240 $/Monat

- Unternehmen: Benutzerdefinierte Preisgestaltung

- Bis zu 25.000 MAUs: Free Forever

- Unverzichtbar: 150 $/Monat

- Professional: 800 $/Monat

- Enterprise: Benutzerdefinierte Preisgestaltung

- Bis zu 25.000 MAUs: Free Forever

- Unverzichtbar: 35 $/Monat

- Professional: 240 $/Monat

- Enterprise: Benutzerdefinierte Preisgestaltung

Bewertungen und Rezensionen zu Auth0

- G2: 4,3/5 (über 200 Bewertungen)

- Capterra: 4,6/5 (über 120 Bewertungen)

Was sagen echte Benutzer über Auth0?

Ein Capterra-Rezensent schreibt:

Sicher, also wirklich sicher. Ich musste Features wie API-Limits, Multi-Faktor-Authentifizierung und Ähnliches nicht manuell programmieren. Alles war sofort einsatzbereit. Der Preis. Es tut mir leid, aber wenn ich den Preis von Auth0 für ein Start-up vergleiche, hätte ich eine günstigere Option zum Testen empfohlen. Mit Auth0 ist alles in Ordnung, außer dem Preis.

Sicher, also wirklich sicher. Ich musste Features wie API-Limits, Multi-Faktor-Authentifizierung und Ähnliches nicht manuell programmieren. Alles war sofort einsatzbereit. Der Preis. Es tut mir leid, aber wenn ich den Preis von Auth0 für ein Start-up vergleiche, hätte ich eine günstigere Option zum Testen empfohlen. Mit Auth0 ist alles in Ordnung, außer dem Preis.

👀 Wussten Sie schon? Maschinenidentitäten übertreffen menschliche Identitäten mittlerweile im Verhältnis 80 zu 1.

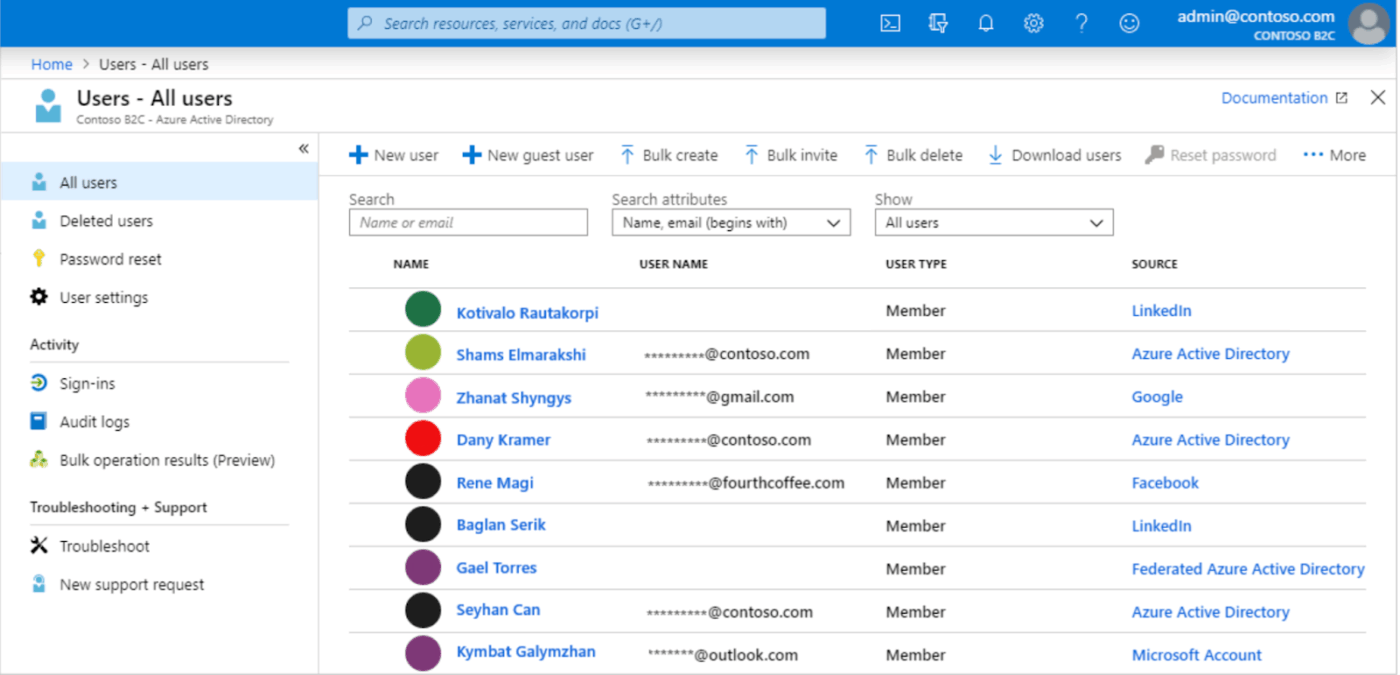

5. Microsoft Azure Active Directory (Azure AD) (Am besten geeignet für Unternehmen, die das Microsoft-Ökosystem nutzen)

Microsoft Azure Active Directory (derzeit Microsoft Entra ID) zeichnet sich als führende Plattform für Identitätssicherheit aus, die im Vergleich zu Okta eine stärkere Integration in Unternehmen bietet. Diese Software wird durch die robuste Cloud-Infrastruktur von Microsoft unterstützt und ermöglicht nahtloses SSO, Multi-Faktor-Authentifizierung und bedingten Zugriff, die nativ in Microsoft 365-, Azure- und Windows-Umgebungen integriert sind.

Im Gegensatz zu Okta ist Microsoft Azure Active Directory Teil eines umfassenderen Pakets für Sicherheit und Produktivität. Es bietet außerdem detaillierte Richtlinien für den bedingten Zugriff und eine adaptive risikobasierte Authentifizierung. Diese Okta-Alternative eignet sich besonders, wenn Sie bereits das Microsoft-Ökosystem nutzen.

Die besten Features von Microsoft Azure Active Directory (Azure AD)

- Implementieren Sie bedingte Zugriffsrichtlinien auf Basis von Echtzeit-Risiken für Benutzer und Geräte und automatisieren Sie die Benutzerbereitstellung, Zugriffsüberprüfungen und Lebenszyklus-Workflows.

- Nutzen Sie die passwortlose Authentifizierung mit FIDO2, Biometrie und Microsoft Authenticator.

- Überwachen und reagieren Sie auf Identitätsbedrohungen mit Microsoft Defender und Sentinel.

- Integrieren Sie sich tief in Microsoft 365, um Teams-Hacks wie sicheren Gastzugriff und app-spezifische Berechtigungen freizuschalten.

- Vereinfachen Sie die Compliance mit integrierten Tools für Berichterstellung und Governance.

Limitierungen von Microsoft Azure Active Directory (Azure AD)

- Der Zugriff auf alle Features ist limitiert, wenn Microsoft-Tools nicht Ihr primäres Ökosystem sind.

- Kleine Geschäfte könnten sich durch zu viele Features überfordert fühlen.

Preise für Microsoft Azure Active Directory (Azure AD)

- Die ersten 50.000 MAUs: kostenlos

- Premium 1 (mehr als 50.000 MAUs): 0,00325 $/MAUs

- Premium 2 (mehr als 50.000 MAUs): 0,01625 $/MAUs

Bewertungen und Rezensionen zu Microsoft Azure Active Directory (Azure AD)

- G2: 4,4/5 (über 30 Bewertungen)

- Capterra: 4,8/5 (über 40 Bewertungen)

Was sagen echte Benutzer über Microsoft Azure Active Directory (Azure AD)?

Eine G2-Bewertung lautet:

Es ist sehr nützlich für die Verwaltung der Benutzer und Domänenkontrolle in unserem Unternehmen. Darüber hinaus lässt es sich sehr einfach in verschiedene Systeme integrieren. Als Beispiel kann es durch das Schreiben einer beliebigen Richtlinie in O365 integriert werden.

Es ist sehr nützlich für die Verwaltung der Benutzer und Domänenkontrolle in unserem Unternehmen. Darüber hinaus lässt es sich sehr einfach in verschiedene Systeme integrieren. Als Beispiel kann es durch das Schreiben einer beliebigen Richtlinie in O365 integriert werden.

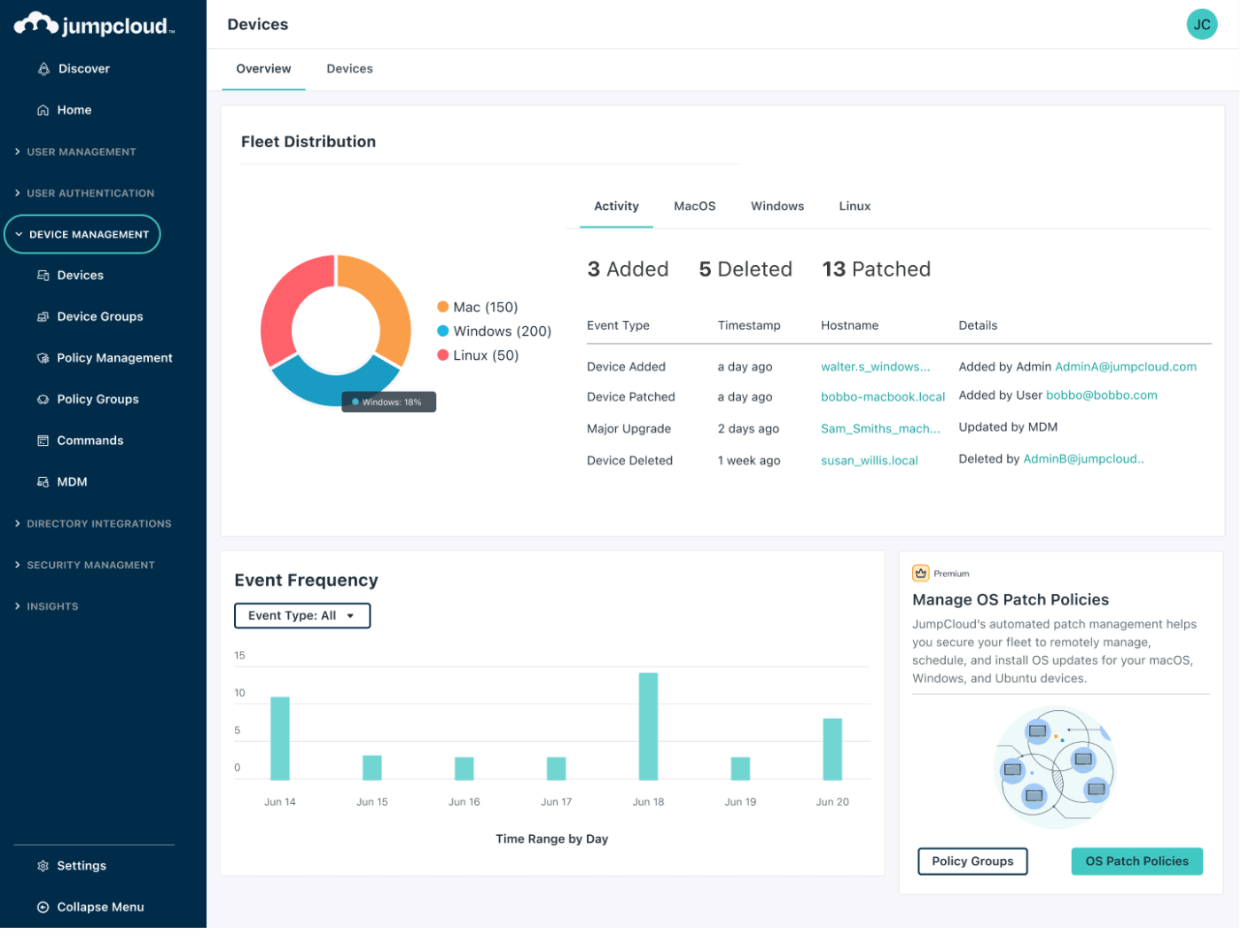

6. JumpCloud (am besten geeignet für die Implementierung eines Zero-Trust-Modells für die Sicherheit)

Der Missbrauch privilegierter Anmeldedaten ist für 74 % aller Datenverletzungen der Auslöser. JumpCloud hilft, dieses Risiko mit einem Zero-Trust-Modell für Sicherheit zu reduzieren. Es überprüft kontinuierlich die Identität des Benutzers, den Zustand des Geräts und den Zugriffskontext, bevor Berechtigungen erteilt werden, und reduziert so die Angriffsfläche bei jedem Schritt.

Im Vergleich zu Oktas eher isoliertem Identitätsansatz vereint JumpCloud Benutzerverwaltung, Sicherheit der Geräte und Zugriffskontrollen in einer einzigen, cloudbasierten Plattform. Ihr IT-Team erhält vollständige Sichtbarkeit und Kontrolle ohne zusätzliche Komplexität.

JumpCloud vereinfacht außerdem die Sicherheit des Zugriffs für Lieferanten durch detaillierte, zeitlich begrenzte Berechtigungen und eine zentralisierte Durchsetzung von Richtlinien. Darüber hinaus macht das plattformübergreifende Endpunktmanagement (Windows, macOS, Linux) JumpCloud zu einem führenden Okta-Konkurrenten für hybride Umgebungen.

Die besten Features von JumpCloud

- Verwalten Sie Benutzer, Geräte und Zugriffsrechte über eine einzige Cloud-Konsole.

- Aktivieren Sie den plattformübergreifenden Support für Windows-, macOS- und Linux-Systeme.

- Bieten Sie Sicherheit bei der Remote-Autorisierung mit detaillierten rollenbasierten Berechtigungen und Benutzerzugriffsrechten.

- Optimieren Sie den Zugriff von Lieferanten mit zeitlich begrenzten Zugangsdaten und Prüfprotokollen.

- Integrieren Sie SSO und MFA in Cloud- und On-Premise-Apps.

- Automatisieren Sie die Bereitstellung und Entziehung von Benutzerrechten für alle Dienste.

- Wenden Sie einheitliche Richtlinien für Patching, Verschlüsselung und Compliance auf alle Geräte an.

Limitierungen von JumpCloud

- Das Setup kann komplex sein, wenn Sie nicht viel Erfahrung mit Zugriffsverwaltungssoftware haben.

- Die vorkonfigurierten Einstellungen für Single Sign-On sind nicht immer korrekt und müssen angepasst werden.

Preise für JumpCloud

- Geräteverwaltung: 11 $/Monat pro Benutzer

- SSO: 13 $/Monat pro Benutzer

- Core Directory: 15 $/Monat pro Benutzer

- Enterprise: Benutzerdefinierte Preisgestaltung

- Für MSPs: Benutzerdefinierte Preisgestaltung

Bewertungen und Rezensionen zu JumpCloud

- G2: 4,5/5 (über 3.200 Bewertungen)

- Capterra: 4,7/5 (über 200 Bewertungen)

Was sagen echte Benutzer über JumpCloud?

Eine G2-Bewertung lautet:

Ich verwende Jumpcloud als zentralisierte IAM-Lösung zur Verwaltung des Zugriffs auf Anwendungen und Geräte und habe intensiv an der Integration von Anwendungen gearbeitet, um die SSO-Funktionalität zu ermöglichen, damit Benutzer reibungslos und zuverlässig auf Features zugreifen können.

Ich verwende Jumpcloud als zentralisierte IAM-Lösung zur Verwaltung des Zugriffs auf Anwendungen und Geräte und habe intensiv an der Integration von Anwendungen gearbeitet, um die SSO-Funktionalität zu ermöglichen, damit Benutzer reibungslos und zuverlässig auf Features zugreifen können.

📮ClickUp Insight: Kontextwechsel beeinträchtigen still und leise die Produktivität Ihres Teams. Unsere Untersuchungen zeigen, dass 42 % der Unterbrechungen bei der Arbeit durch den Wechsel zwischen verschiedenen Plattformen, die Verwaltung von E-Mails und das Hin- und Herspringen zwischen Meetings verursacht werden. Was wäre, wenn Sie diese kostspieligen Unterbrechungen eliminieren könnten?

ClickUp vereint Ihre Workflows (und Chats) auf einer einzigen, optimierten Plattform. Starten und verwalten Sie Ihre Aufgaben über Chats, Dokumente, Whiteboards und mehr – während KI-gestützte Features die Verbindung zum Kontext halten, ihn durchsuchbar und verwaltbar halten!

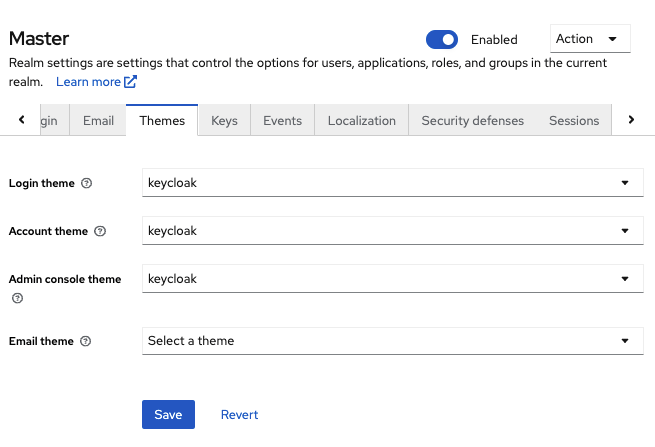

7. Keycloak (Am besten geeignet für die Selbsthosting-Lösung für Ihr Identitäts- und Zugriffsmanagement)

Einer der größten Nachteile von Okta ist seine Starrheit, die eine benutzerdefinierte Anpassung erschwert. Keycloak hingegen ist eine Open-Source-Zugriffsverwaltungsplattform, die umfassende Flexibilität und vollständiges Self-Hosting ohne Herstellerabhängigkeit und Lizenzgebühren bietet. Sie eignet sich hervorragend für Unternehmen, die Kontrolle, Kosteneffizienz und Sicherheit in einer vollständig selbstverwalteten Umgebung wünschen.

Diese Zugriffsverwaltungsplattform lässt sich nahtlos in LDAP und Active Directory integrieren, unterstützt benutzerdefinierte Identitätsanbieter und passt Anmelde-Flows und Benutzeroberflächen an Ihre Bedürfnisse an.

Die besten Features von Keycloak

- Implementieren Sie Standardprotokolle wie OAuth2, OpenID Connect und SAML.

- Setzen Sie Multi-Faktor-Authentifizierung für zusätzliche Sicherheit.

- Passen Sie Anmelde-Flows, Designs und Benutzeroberflächen an.

- Verwalten Sie Benutzer, Rollen und Berechtigungen über eine zentrale Konsole des Administrators.

- Unterstützen Sie die Anmeldung über Anbieter wie Google, Facebook und Twitter.

- Implementieren Sie die Lösung vor Ort oder in einer beliebigen Cloud-Umgebung, um vollständige Kontrolle zu erhalten.

- Automatisieren Sie die Bereitstellung von Benutzern mit Identitätsbrokering und -föderation.

- Erweitern Sie die Funktionen mit benutzerdefinierten Plugins und REST-APIs.

Einschränkungen von Keycloak

- Das Setup und die benutzerdefinierte Anpassung sind mit einem hohen Lernaufwand verbunden.

- Möglicherweise benötigen Sie internes Fachwissen für die Verwaltung und Wartung.

Preise für Keycloak

- Benutzerdefinierte Preisgestaltung

Bewertungen und Rezensionen zu Keycloak

- G2: Keine Bewertungen verfügbar

- Capterra: Keine Bewertungen verfügbar

Was sagen echte Benutzer über Keycloak?

Ein Reddit-Rezensent sagt:

Das Setup ist etwas mühsam, aber nicht besonders kompliziert. Nach der ersten Installation/Konfiguration musste ich nichts Zu erledigen, um Wartungsarbeiten daran durchzuführen. Ich nutze es nun seit 3 Jahren. Ich muss sagen, dass der Start (falls ein Neustart erforderlich ist) ziemlich langsam ist, obwohl ich mich noch nicht mit HA-Einstellungen beschäftigt habe.

Das Setup ist etwas mühsam, aber nicht besonders kompliziert. Nach der ersten Installation/Konfiguration musste ich nichts Zu erledigen, um Wartungsarbeiten daran durchzuführen. Ich nutze es seit drei Jahren. Ich muss sagen, dass der Start (falls ein Neustart erforderlich ist) ziemlich langsam ist, obwohl ich mich noch nicht mit HA-Einstellungen beschäftigt habe.

📖 Lesen Sie auch: Beispiele für Workflows und Anwendungsfälle

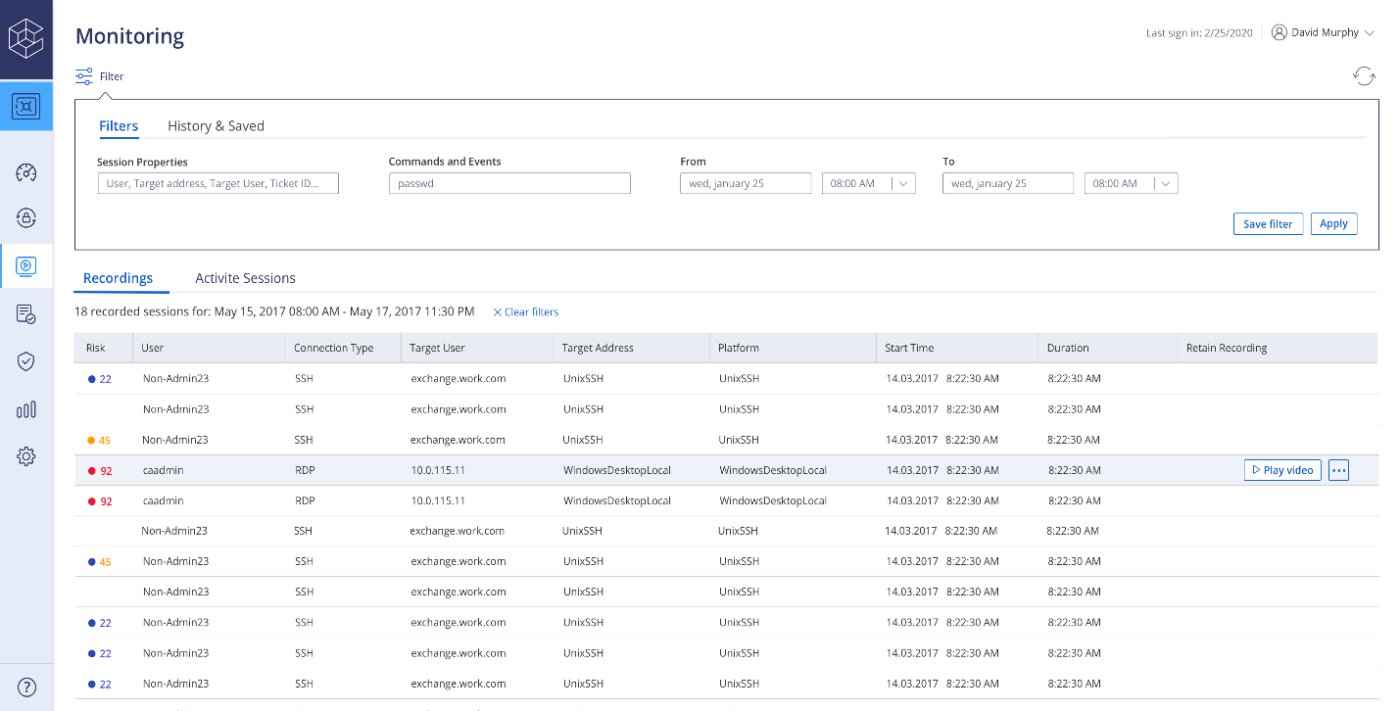

8. CyberArk (am besten geeignet für die Integration von Identitätsmanagement mit Tools für die Datensicherheit)

Rund 68 % der Unternehmen geben an, dass eine schlechte Synchronisierung zwischen Identitätsmanagement-Software, Sicherheitstools und Sicherheitssystemen ihre Fähigkeit zur Erkennung von Angriffen schwächt. CyberArk schließt diese kritische Lücke und bietet eine stärkere Okta-Alternative, indem es privilegiertes Zugriffsmanagement mit fortschrittlicher Identitätssicherheit kombiniert.

Die Lösung lässt sich nahtlos in einen breiten Bereich von IT- und Sicherheitstools integrieren und bietet Ihnen mehr Sichtbarkeit und Kontrolle über Ihre gesamte Umgebung. Darüber hinaus unterstützt die skalierbare Architektur Hybrid- und Cloud-Bereitstellungen und eignet sich somit ideal für sich wandelnde Unternehmensanforderungen.

Die besten Features von CyberArk

- Schützen Sie privilegierte Konten mit erweiterten Zugriffskontrollen.

- Überwachen und protokollieren Sie privilegierte Sitzungen in Echtzeit.

- Automatisieren Sie die Erkennung von Bedrohungen und die Reaktion auf den Missbrauch von Anmeldedaten.

- Sichern Sie die Sicherheit des Fernzugriffs von Anbietern und Drittanbietern mit detaillierten Berechtigungen.

- Verwenden Sie sichere KI-Agenten, um unbefugte Zugriffe in Echtzeit zu erkennen und zu bekämpfen.

- Richten Sie Passwort-Tresore und Passwortrotation für sensible Konten ein.

Limitierungen von CyberArk

- Das Passwortrotationssystem ist oft fehlerhaft.

- Es ist schwierig, bestimmte Verfahren in der Produktdokumentation zu finden.

Preise von CyberArk

- Benutzerdefinierte Preisgestaltung

CyberArk-Bewertungen und Rezensionen

- G2: 4,4/5 (über 190 Bewertungen)

- Capterra: 4,3/5 (über 20 Bewertungen)

Was sagen echte Benutzer über CyberArk?

Ein Capterra-Rezensent schreibt:

Es ist wirklich gut, alle Ihre Konten und Passwörter auf sichere Weise zentral zu verwalten. Die Seite ist sehr intuitiv und benutzerfreundlich. Es kommt nicht oft vor, aber hin und wieder funktioniert die Passwortsynchronisierung für einige Konten nicht und wir müssen uns an das Cyberark-Admin-Team wenden, um dies zu überprüfen.

Es ist wirklich gut, alle Ihre Konten und Passwörter auf sichere Weise zentral zu verwalten. Die Seite ist sehr intuitiv und benutzerfreundlich. Es kommt nicht oft vor, aber hin und wieder funktioniert die Synchronisierung der Passwörter für einige Konten nicht und wir müssen uns an das Cyberark-Admin-Team wenden, um dies zu überprüfen.

🧠 Wissenswertes: Das weltweit am häufigsten verwendete Passwort ist nach wie vor „123456“. Trotz ständiger Achtungen vor seiner Anfälligkeit wird es weltweit von über 23 Millionen Konten verwendet.

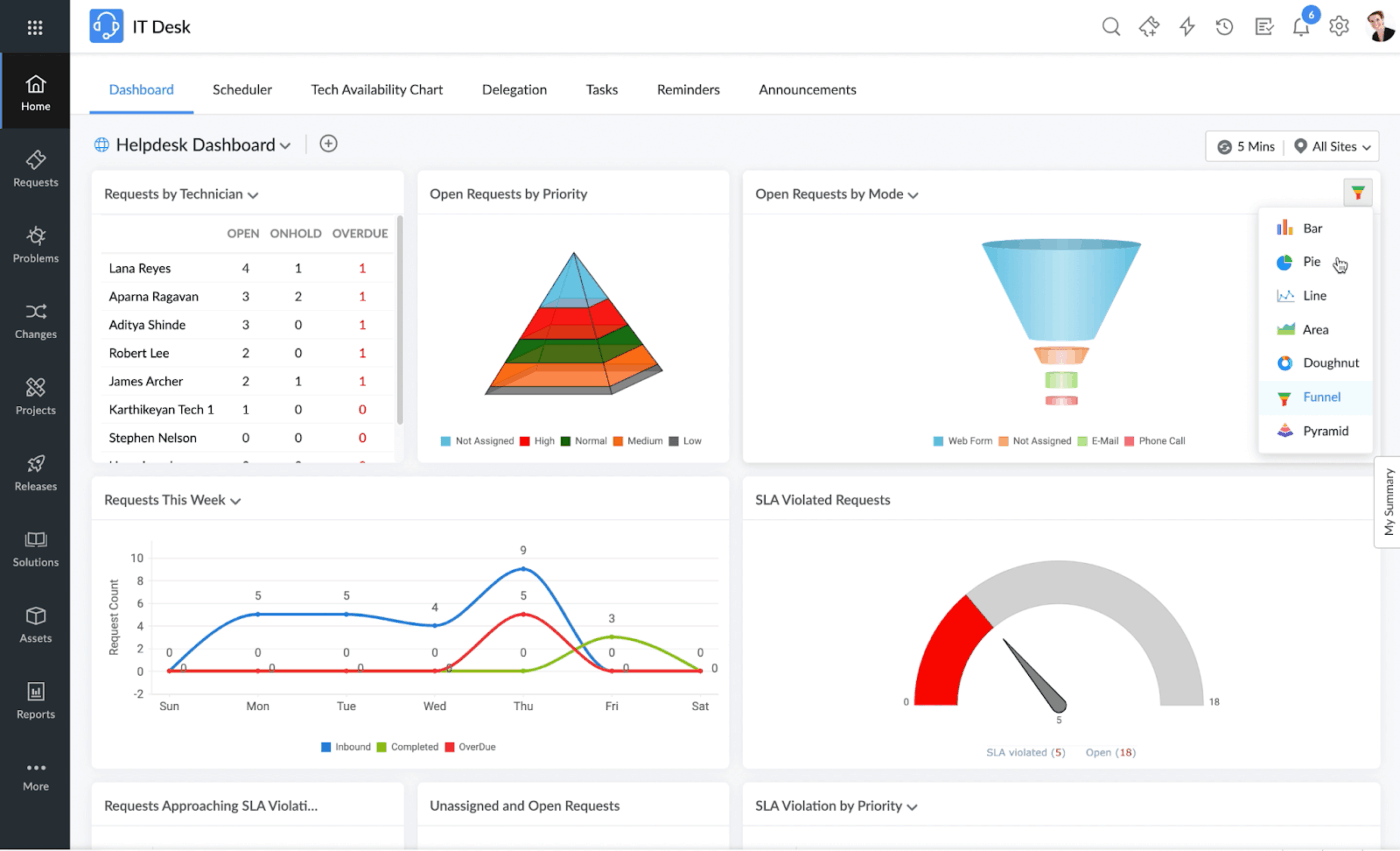

9. ManageEngine (am besten geeignet für hybride IT-Teams)

ManageEngine integriert die Geräteverwaltung mit der Identitätszugriffskontrolle und ermöglicht so eine nahtlose Kontrolle über Benutzer und Endgeräte.

Zusätzlich zur Identitäts- und Zugriffsverwaltung erhalten Sie Single Sign-On, Multi-Faktor-Authentifizierung und detaillierte Prüfprotokolle. Es unterstützt hybride Umgebungen mit lokalen und Cloud-Integrationen und bietet eine robuste rollenbasierte Zugriffskontrolle.

Sie können sogar benutzerdefinierte Low-Code-Anwendungen für die Sicherheit erstellen und diese vor Ort bereitstellen.

Die besten Features von ManageEngine

- Unterstützen Sie hybride IT-Umgebungen mit flexiblen Bereitstellungsoptionen.

- Nahtlose Integration mit Active Directory, Azure AD und LDAP

- Überwachen Sie die Anmeldeaktivitäten und erstellen Sie detaillierte Auditberichte.

- Wenden Sie rollenbasierte Zugriffskontrolle an, um das Prinzip der geringsten Privilegien durchzusetzen.

Limitierungen von ManageEngine

- Bestimmte erweiterte Konfigurationsaufgaben, wie die Integration benutzerdefinierter Plugins, erfordern mehr Dokumentation und direkten Support.

- Diese Identitätsmanagement-Software ist teurer als andere Okta-Konkurrenten.

Preise für ManageEngine

- Professional: Ab 104 $/Monat für die Cloud

- Enterprise: Ab 124 $/Monat für die Cloud

- UEM: Ab 139 $/Monat für die Cloud

- Sicherheit: Ab 205 $/Monat für die Cloud

(Für On-Premises-Lösungen sind nur Jahres- und unbefristete Preise verfügbar)

Bewertungen und Rezensionen zu ManageEngine

- G2: 4,4/5 (über 2.600 Bewertungen)

- Capterra: 4,4/5 (über 220 Bewertungen)

Was sagen echte Benutzer über ManageEngine?

Eine G2-Bewertung lautete:

Die Möglichkeit der Automatisierung von Konfigurations-Backups gewährleistet Compliance und ermöglicht die Echtzeit-Nachverfolgung von Änderungen über Netzwerkgeräte hinweg. Außerdem verfügt das System über eine benutzerfreundliche Oberfläche.

Die Möglichkeit der Automatisierung von KonfigurationsBackups gewährleistet die Einhaltung von Vorschriften und ermöglicht die Nachverfolgung von Änderungen in Echtzeit über alle Netzwerkgeräte hinweg. Außerdem verfügt das System über eine benutzerfreundliche Oberfläche.

💟 Suchen Sie nach den besten Okta-Alternativen für kleine Unternehmen?

Für kleine Geschäfte gibt es einige großartige Okta-Alternativen, die nicht die Welt kosten und einfacher zu bedienen sind. JumpCloud ist eine fantastische All-in-One-Option für die Verwaltung von Benutzern, Geräten und Zugriffen aus der Cloud.

Wenn Sie bereits Microsoft 365 verwenden, ist Microsoft Entra ID (so heißt Azure AD jetzt) eine naheliegende Wahl, da es sich so gut integrieren lässt. OneLogin wird oft als „Okta-lite” bezeichnet und ist einfacher einzurichten – perfekt, wenn Sie hauptsächlich auf der Cloud arbeiten.

Und wenn Sie nach einer wirklich budgetfreundlichen Lösung mit guter Sicherheit suchen, sollten Sie sich miniOrange oder Duo Security für eine starke Multi-Faktor-Authentifizierung ansehen.

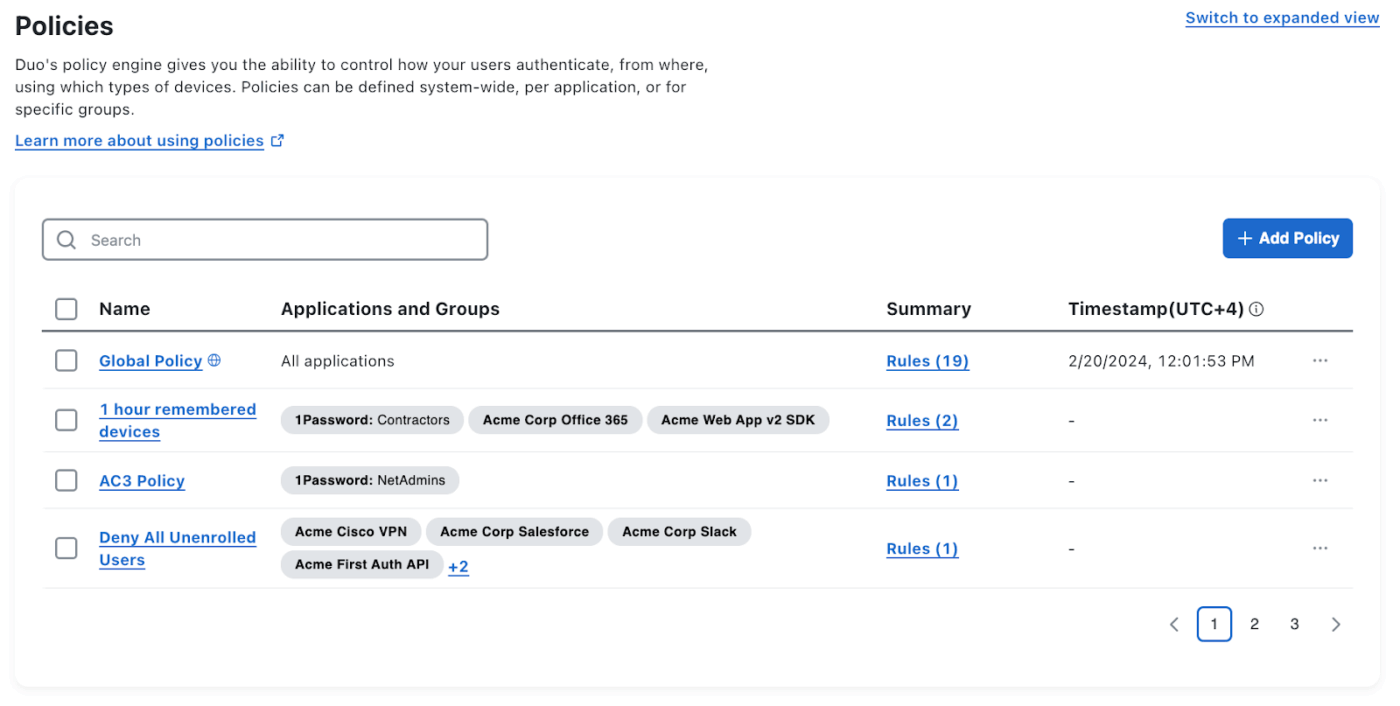

10. Cisco Duo (am besten geeignet zur Verhinderung von Phishing-Angriffen)

Phishing-Angriffe auf Basis von Anmeldedaten haben um 703 % zugenommen, und Okta allein reicht möglicherweise nicht aus, um Ihr Geschäft zu schützen. Sie benötigen eine Identitätsmanagement-Lösung, die Phishing-Prävention mit Identitätsmanagement priorisiert. Cisco Duo bietet genau das.

Duo ist äußerst benutzerfreundlich und bietet eine phishing-resistente Multi-Faktor-Authentifizierung. Dank des Supports für FIDO2 und WebAuthn hilft Duo dabei, den Zugriff zu blockieren, selbst wenn Anmeldedaten gestohlen wurden. Gestützt durch das robuste Sicherheitsökosystem von Cisco bietet es außerdem adaptive Zugriffsrichtlinien, Gerätezustandsprüfungen und nahtlose Integrationen mit Cloud- und lokalen Apps.

Die besten Features von Cisco Duo

- Setzen Sie adaptive Zugriffsrichtlinien basierend auf Benutzer- und Geräterisiken durch.

- Überprüfen Sie den Zustand des Geräts, bevor Sie den Zugriff auf die Anwendung gewähren.

- Sicheres SSO für Cloud- und lokale Apps

- Einfache Integration mit VPNs, RDP, Cloud-Plattformen und Legacy-Systemen

Limit von Cisco Duo

- Die Plattform stützt sich auf Anbieter von Identitäten von Drittanbietern für vollständige Verzeichnisdienste.

- Grundlegende Funktionen der Berichterstellung reichen für komplexe Compliance-Anforderungen möglicherweise nicht aus.

Preise für Cisco Duo

- Free Forever

- Essentials: 3 $/Monat pro Benutzer

- Vorteil: 6 $/Monat pro Benutzer

- Premier: 9 $/Monat pro Benutzer

Bewertungen und Rezensionen zu Cisco Duo

- G2: 4,5/5 (über 390 Bewertungen)

- Capterra: 4,7/5 (über 530 Bewertungen)

Was sagen echte Benutzer über Cisco Duo?

Eine Bewertung auf TrustRadius lautet:

Die Endbenutzeranwendung ist sehr einfach zu bedienen. Wir haben noch nie Beschwerden von Nicht-Technikern erhalten, dass sie Probleme mit der Verwendung von Cisco Duo hätten. Die allgemeine administrative Kontrolle ist gut, aber ich würde vorschlagen, mehr Kontrollmöglichkeiten anzubieten, wie z. B. die Möglichkeit, benutzerdefinierte Zeitlimits für MFA-Benachrichtigungen und deren Genehmigungszeit festzulegen, was in Situationen hilfreich wäre, in denen Benutzer mehr oder weniger Zeit für die Antwort benötigen.

Die Endbenutzeranwendung ist sehr einfach zu bedienen. Wir haben noch nie Beschwerden von Nicht-Technikern erhalten, dass sie Probleme mit der Verwendung von Cisco Duo hätten. Die allgemeine administrative Kontrolle ist gut, aber ich würde vorschlagen, mehr Kontrollmöglichkeiten anzubieten, wie z. B. die Möglichkeit, benutzerdefinierte Zeitlimits für MFA-Benachrichtigungen und deren Genehmigungszeit einzustellen, was in Situationen hilfreich wäre, in denen Benutzer mehr oder weniger Zeit für die Antwort benötigen.

📖 Lesen Sie auch: Beispiele für die Einarbeitung neuer Mitarbeiter

Weitere Tools für Workflow-Management und Sicherheit

Alle oben genannten Okta-Konkurrenten bieten hervorragende Features für das Identitätsmanagement. Allerdings fehlt ihnen ein ganzheitliches Projektmanagement -Framework für Cybersicherheit.

Anstatt mehrere Tools für Identitätsmanagementaufgaben zu jonglieren, entscheiden Sie sich für ClickUp, die Allround-App für die Arbeit.

Mit automatisierten Workflows, integrierter KI, Zugriffskontrolle und anpassbaren Dashboards unterstützt die Plattform Unternehmen dabei, Audits, Incident Response, Zugriffsüberprüfungen und Compliance-Aufgaben an einem zentralen Ort zu verwalten.

Es lässt sich außerdem nahtlos in beliebte Tools wie Slack, GitHub und Google Workspace integrieren und ist damit das perfekte Command-Center für sichere, funktionsübergreifende Teamarbeit.

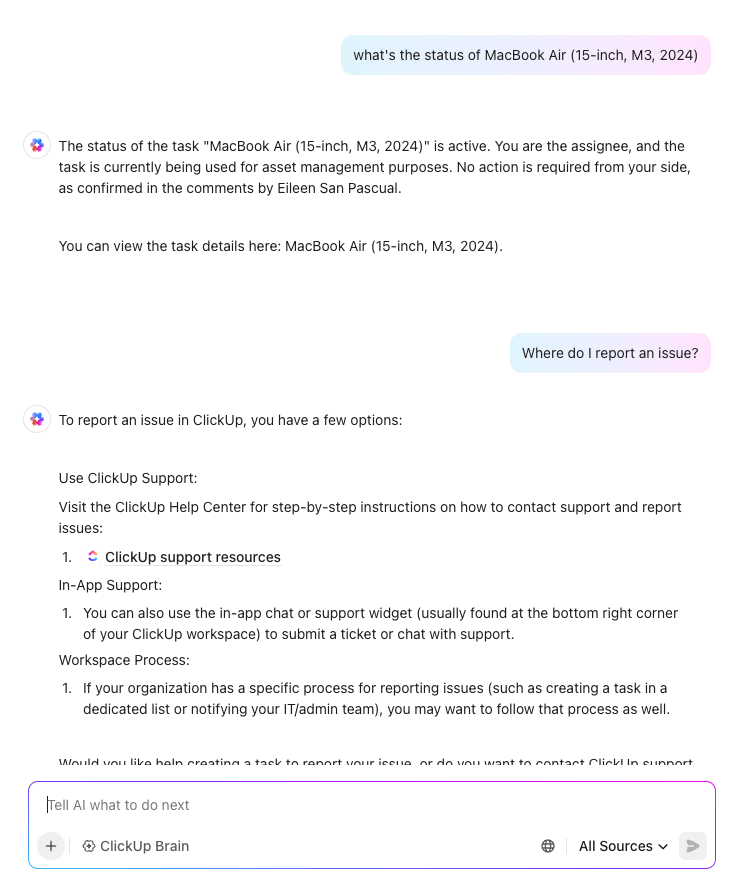

ClickUp Brain bringt die Leistungsfähigkeit der KI in Ihren Arbeitsbereich und erleichtert Ihnen die schnelle und übersichtliche Verwaltung identitätsbezogener Aufgaben. Es kann Sicherheitsprotokolle sofort zusammenfassen, Onboarding-Checklisten erstellen, Antworten auf Zugriffsanfragen entwerfen und wichtige Erkenntnisse aus umfangreichen Audit-Protokollen oder Richtliniendokumenten hervorheben.

Sie können sogar Protokolle zur Sicherheit und zum Zugriff entsprechend der von Ihnen bearbeiteten Projekte vorschlagen lassen. Wenn ein neuer Mitarbeiter Zugriff auf sensible Apps benötigt, kann ClickUp Brain automatisch eine Checkliste entsprechend seiner Rolle erstellen, fehlende Genehmigungen kennzeichnen und sogar Berechtigungen mit geringsten Privilegien vorschlagen. Sie können es auch verwenden, um potenzielle Bedrohungen in Ihrem Workflow zu identifizieren und Einblicke in die sichere Speicherung von Client-Informationen zu erhalten.

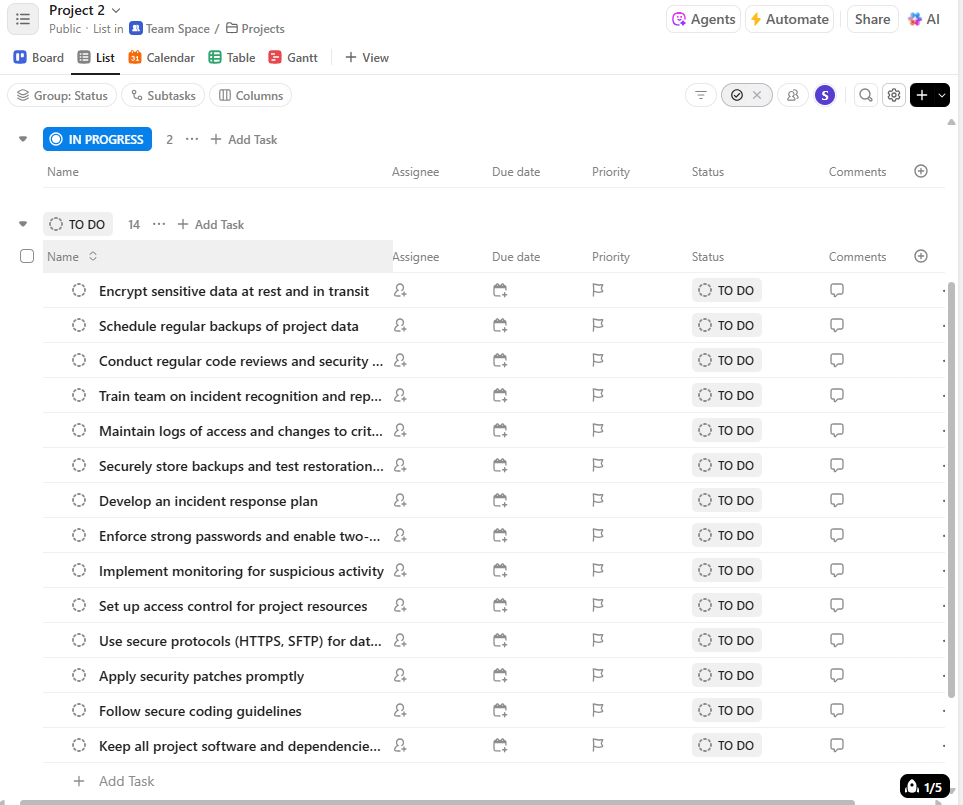

Darüber hinaus können Sie mit ClickUp Aufgaben automatisch eine To-do-Liste für die von ClickUp Brain vorgeschlagenen Protokolle erstellen. Fügen Sie Mitarbeiter und Prioritäts-Tags hinzu, legen Sie Fälligkeitsdaten fest und verfolgen Sie den Fortschritt ganz einfach. Sie können sogar Checklisten und Unteraufgaben hinzufügen, um sicherzustellen, dass jedes kleine Detail des Identitätsmanagementprozesses berücksichtigt wird.

Sind Sie es leid, immer wieder dieselben Aufgaben der Überprüfung zu erledigen? ClickUp Automatisierungen nehmen Ihnen diese Arbeit mit über 50 Auslösern ab. Sie können den Workflow mit KI-Agenten verwalten oder manuell durchführen.

💟 Bonus: Wenn Sie KI wirklich in Ihre internen Kundenservice-Workflows integrieren möchten, gibt es Brain Max! Diese leistungsstarke Desktop-App, die auf Ihrem Gerät installiert wird, vereint KI, Suche und Automatisierung in all Ihren Arbeitsanwendungen. Verabschieden Sie sich vom Chaos unzusammenhängender KI-Tools – dies ist die neue Ära der kontextbezogenen KI.

Mit ClickUp Brain vermeiden Sie eine unkontrollierte Ausbreitung von KI und steigern Ihre Produktivität durch sprachgesteuerte Befehle, eine einheitliche Suche über alle Apps hinweg und die sofortige Erstellung benutzerdefinierter Berichte. Es entlastet Sie kognitiv und zeigt Risiken und Berichte ohne Verzögerung an, sodass Sie smarter und schneller als je zuvor arbeiten können.

Da ClickUp Brain mit sensiblen internen Daten umgeht, ist es von entscheidender Bedeutung, dass die Plattform selbst die höchsten Standards der Sicherheit erfüllt, und auch in dieser Hinsicht überzeugt ClickUp.

Mit SOC 2 Typ II-Konformität, GDPR-Bereitschaft, Verschlüsselung auf Enterprise-Niveau und Zugriffskontrolle ist ClickUp Security absolut sicher. So können Sie sich darauf verlassen, dass Ihre Identitätsmanagement-Workflows und KI-gestützten Erkenntnisse sicher und vollständig geschützt sind.

Aber das ist noch nicht alles. Mit ClickUp Docs können Sie Ihre Cybersicherheitsdokumentation zentralisieren, um gemeinsam an einem Identitätsmanagement-Plan zu arbeiten. Ihr Team kann Inhalte verfassen, Banner hinzufügen, Benutzer taggen, Strategien bearbeiten und Kommentare in Echtzeit hinterlassen.

Haben Sie Abfragen oder Ideen zum Identitätsmanagement-Plan Ihres Unternehmens? Nutzen Sie ClickUp Chat, um diese mit den richtigen Stakeholdern zu besprechen – direkt dort, wo Sie arbeiten. Dieses Feature verfügt über integrierte KI-Agenten, die Ihnen alle erforderlichen Informationen direkt im offenen Chat anzeigen, sodass Sie nicht zwischen verschiedenen Fenstern hin- und herspringen müssen.

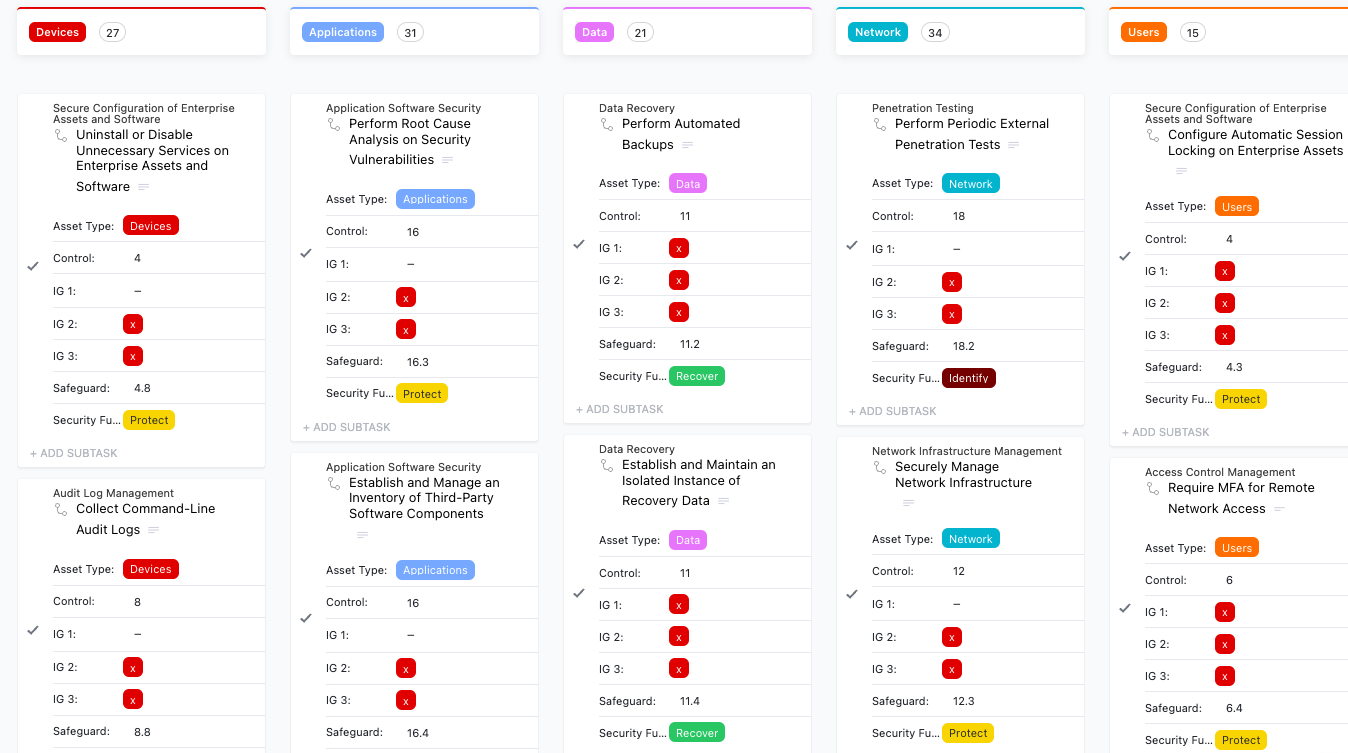

Sie wissen nicht, wo Sie mit Identitätsmanagement oder der Erkennung von IT-Bedrohungen beginnen sollen? ClickUp bietet Ihnen kostenlose, gebrauchsfertige Vorlagen. Mit der ClickUp-Sicherheitsberichtvorlage können Sie beispielsweise Identitätsmanagement- und Datensicherheitsaufgaben bewerten und auf einfache Weise umfassende Berichte erstellen.

Die ClickUp-Vorlage für IT-Sicherheit ist ebenfalls sehr nützlich. Mit ihr können Sie Ihre Sicherheitsinitiativen an einem Ort planen, visualisieren und priorisieren. Sie können die Systemleistung, -nutzung und -konformität verfolgen und die Zugriffskontrolle und Sicherheitsebenen nach Bedarf anpassen. Außerdem erleichtert sie die teamübergreifende Koordination, sodass alle Mitarbeiter die Sicherheitsprotokolle einhalten.

Was sagen echte Benutzer über ClickUp?

Shikha Chaturvedi, Business Analyst bei Cedcoss Technologies Private Limited, sagt:

Es funktioniert gut mit agiler Methodik und eignet sich auch perfekt für das Kundenmanagement. Für die effiziente Verwaltung täglicher Aufgaben und TO_DO. Es können verschiedene Spaces für unterschiedliche Szenarien wie Probleme/Verbesserungen, Entwicklung usw. erstellt werden. Das Dashboard ist so attraktiv und zeitsparend, dass es viel Zeit spart und eine effiziente Analyse ermöglicht.

Es funktioniert gut mit agilen Methoden und eignet sich auch perfekt für das Kundenmanagement. Für die effiziente Verwaltung täglicher Aufgaben und TO_DO. Es können verschiedene Spaces für unterschiedliche Szenarien wie Probleme/Verbesserungen, Entwicklung usw. erstellt werden. Das Dashboard ist so attraktiv und zeitsparend, dass es viel Zeit spart und eine effiziente Analyse ermöglicht.

📖 Lesen Sie auch: So erstellen Sie eine Checkliste für die SaaS-Implementierung

Sichern Sie jeden Workflow und arbeiten Sie intelligenter mit ClickUp zusammen.

Okta ist zwar nach wie vor ein wichtiger Akteur im Bereich Identitätsmanagement, doch viele Alternativen bieten spezielle Stärken, wie phishingresistente Authentifizierung mit Cisco Duo, Zero-Trust-Architektur über JumpCloud und flexibles Self-Hosting über Keycloak.

Die Sicherung von Identitäten ist jedoch nur die halbe Miete. Sie müssen auch Ihre damit verbundenen kollaborativen Workflows schützen. Mit der integrierten KI, der Sicherheit auf Unternehmensebene und den fortschrittlichen Projektmanagement-Tools von ClickUp können Ihre IT- und Sicherheitsteams alles von Zugriffsprüfungen bis hin zu Compliance-Aufgaben sicher und effizient erledigen.

Möchten Sie Ihre Identitätsmanagement-Strategie verbessern? Melden Sie sich bei ClickUp an und übernehmen Sie die Kontrolle über alle Aufgaben der Sicherheit.