Selon une étude du Consortium for Information & Software Quality, les défauts logiciels coûtent chaque année 2,41 billions de dollars à l'économie américaine, les vulnérabilités de sécurité représentant une part importante de ce gaspillage. Ce problème persiste, puisque 45 % des entreprises américaines continuent de déclarer des problèmes de qualité qui leur coûtent entre 1 et 5 millions de dollars par an.

Cet article vous guide dans la mise en œuvre de pratiques de codage sécurisé à l'aide de l'analyse basée sur l'IA d'Amazon Q Developer directement dans votre IDE. Vous apprendrez également comment suivre et corriger ces vulnérabilités dans ClickUp afin de boucler la boucle entre la détection des problèmes et leur résolution effective.

Qu'est-ce que le codage sécurisé avec Amazon Q Developer ?

Votre équipe livre du code, mais les analyses de sécurité interviennent si tard dans le processus qu'elles semblent être une réflexion après coup. Au moment où une vulnérabilité est signalée, le code a déjà fait l'objet d'une validation, de révisions et peut-être même d'un déploiement.

⭐ Modèle présenté

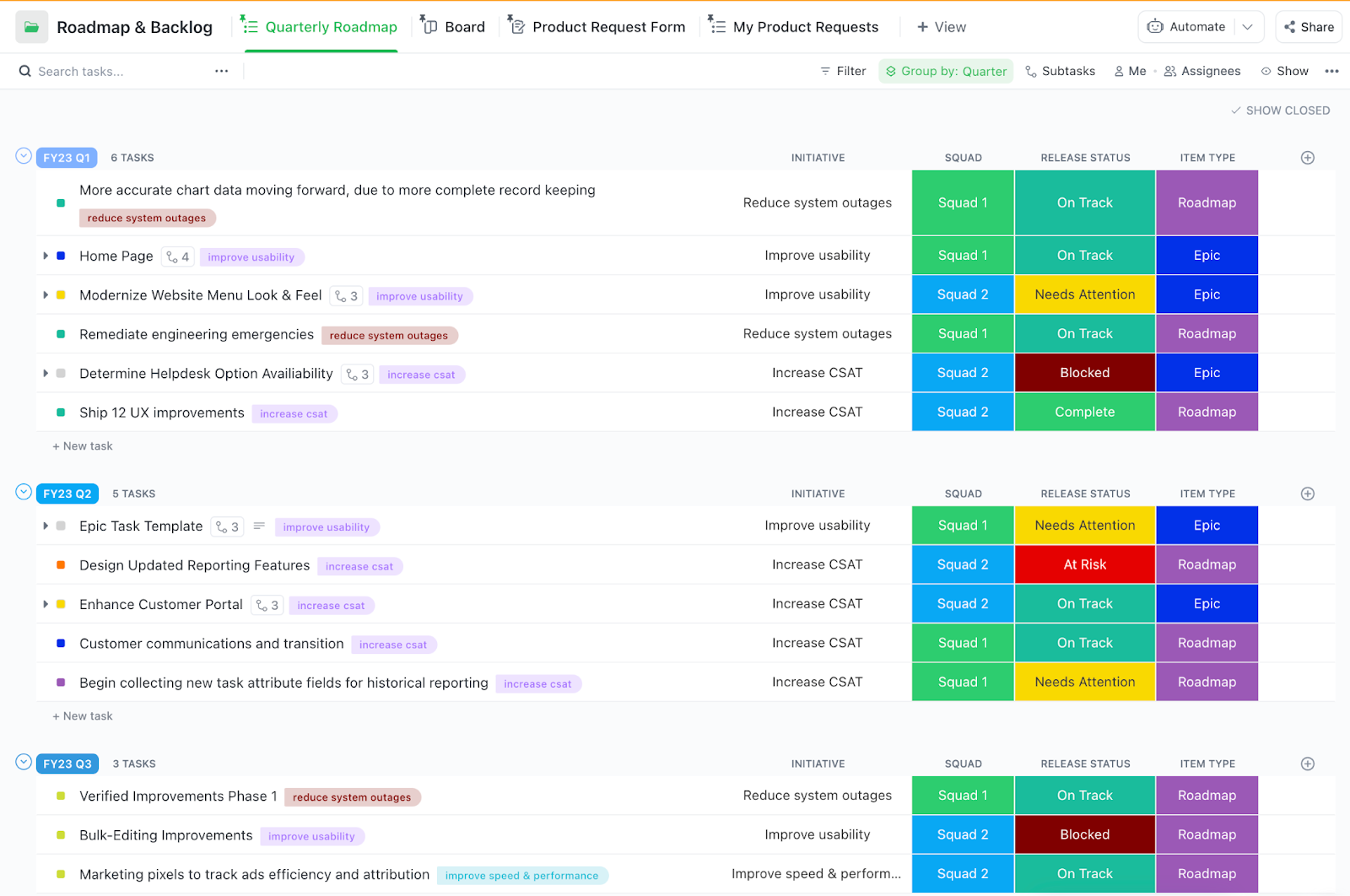

Le modèle de développement logiciel ClickUp est conçu pour permettre aux équipes produit, conception, ingénierie et assurance qualité de planifier, créer et livrer leurs projets dans un espace collaboratif unique. Scrum ou Kanban ? Tout est là.

Cela oblige vos développeurs à interrompre leur travail, à fouiller dans d'anciens codes dont ils se souviennent à peine et à essayer de corriger un problème qui aurait dû être détecté il y a plusieurs jours. Ces changements de contexte constants brisent la dynamique et créent des tensions entre les équipes de développement et de sécurité.

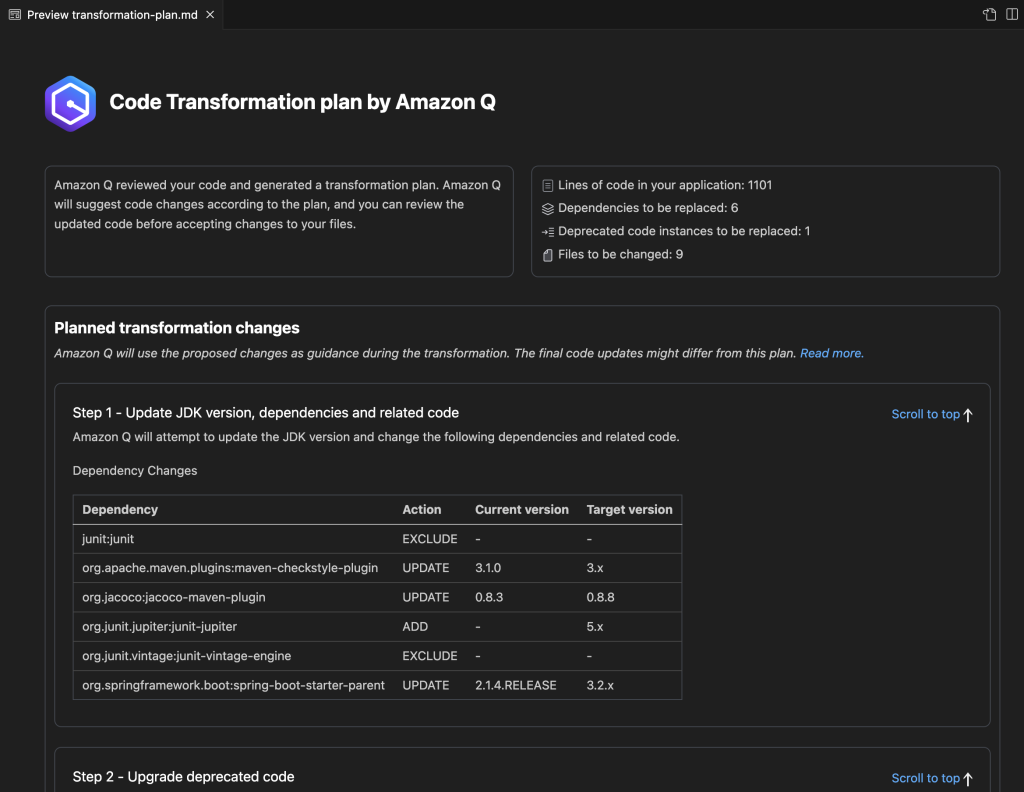

C'est le problème que résout le codage sécurisé avec Amazon Q Developer. Il s'agit d'une approche qui utilise des outils assistés par l'IA pour identifier et corriger les vulnérabilités de sécurité directement dans votre environnement de développement intégré (IDE) pendant que vous écrivez le code.

Cela est important pour toute équipe qui livre du code de production, que vous développiez des outils internes ou des applications destinées aux clients. Les révisions manuelles du code ne peuvent pas être mises à l'échelle, et les outils de sécurité autonomes génèrent souvent des alertes génériques et bruyantes que les développeurs apprennent rapidement à ignorer.

Amazon Q Developer intègre les tests de sécurité statiques des applications (SAST) directement dans votre flux de travail de codage. Il analyse votre code en temps réel, signalant les problèmes courants mais dangereux avant même la validation.

- Injection SQL : empêche les pirates de manipuler vos requêtes de base de données.

- Identifiants codés en dur : empêche les informations sensibles telles que les clés API d'être exposées dans votre code source.

- Dépendances non sécurisées : vous alerte sur les vulnérabilités connues dans les bibliothèques tierces que vous utilisez, ce qui est essentiel étant donné que les paquets malveillants dans l'open source ont augmenté de 156 % d'une année sur l'autre.

Amazon Q ne se contente pas d'identifier les problèmes, il génère également un code de correction spécifique que vous pouvez examiner et accepter en un seul clic. La sécurité devient ainsi une partie intégrante et utile du processus de développement, plutôt qu'un obstacle frustrant. Votre équipe peut désormais écrire un code plus sécurisé dès le départ, ce qui réduit le temps et le coût nécessaires pour corriger les vulnérabilités ultérieurement. ✨

Avant de vous plonger dans Amazon Q Developer, il est utile de comprendre le paysage plus large des outils de codage modernes qui peuvent améliorer votre flux de travail de développement. Cette vidéo donne un aperçu des différents outils de codage vibe que les développeurs trouvent utiles pour améliorer leur productivité et la qualité de leur code.

📚 À lire également : Moyens de réduire les risques liés à la sécurité informatique dans la gestion de projet

📚 À lire également : Moyens de réduire les risques liés à la sécurité dans la gestion de projet

Comment exécuter des analyses de sécurité dans Amazon Q Developer

L'exécution d'un scan est la première étape, mais c'est savoir quand et comment scanner qui rend le processus efficace. L'objectif est de détecter les problèmes avant qu'ils n'atteignent le contrôle de version, ce qui rend l'ensemble de votre cycle de développement plus sécurisé.

Amazon Q propose plusieurs modes d'analyse adaptés à votre flux de travail, que vous préfériez les vérifications à la demande, les analyses en arrière-plan continues ou les portes de pipeline automatisées.

Ces analyses travaillent avec divers langages de programmation courants, notamment Java, Python, JavaScript, TypeScript, C#, Go, Ruby, C/C++, PHP, Kotlin et Scala, avec différents niveaux d'analyse.

Configurez Amazon Q Developer dans votre IDE.

Tout d'abord, assurez-vous de disposer des prérequis nécessaires : un compte AWS ou un identifiant AWS Builder gratuit pour l'authentification, un IDE pris en charge (tel que VS Code, un IDE JetBrains comme IntelliJ ou PyCharm, ou Visual Studio) et des informations d'identification AWS correctement configurées avec les permissions requises pour exécuter des analyses de sécurité.

Une fois ces éléments en place, suivez ces étapes pour commencer :

- Ouvrez la boutique d'extensions de votre IDE, recherchez l'extension Amazon Q Developer, puis installez-la.

- Authentifiez l'extension à l'aide de vos identifiants AWS ou de votre identifiant AWS Builder lorsque vous y êtes invité.

- Configurez les paramètres de votre environnement de travail pour activer l'analyse de sécurité et ajuster vos préférences.

- Effectuez un scan test sur un seul fichier pour vérifier que la connexion fonctionne correctement.

Si vous constatez que les analyses ne se déclenchent pas comme prévu, vérifiez d'abord que le langage de programmation du fichier est pris en charge par Amazon Q. Ensuite, vérifiez que vos identifiants AWS sont corrects et que vous disposez des permissions IAM nécessaires pour les analyses de sécurité.

📚 À lire également : Comment créer des flux de travail DevOps à l'aide d'Amazon Q

Exécutez des analyses de projet et des analyses automatiques.

Amazon Q vous offre deux méthodes principales pour analyser votre code localement : les analyses de projet et les analyses automatiques. Chacune d'elles remplit un objectif différent dans votre flux de travail.

Les analyses de projet sont des analyses déclenchées manuellement de l'ensemble de votre base de code ou de répertoires spécifiques que vous sélectionnez. Considérez-les comme un contrôle complet de votre code. Elles sont parfaites à exécuter avant de créer une demande de tirage ou de réaliser une validation d'un ensemble important de modifications, afin de vous assurer que vous n'avez pas introduit de nouvelles vulnérabilités.

Pour lancer une analyse de projet :

- Ouvrez le panneau Amazon Q dans votre IDE.

- Sélectionnez « Exécuter l'analyse du projet » ou utilisez le raccourci clavier correspondant.

- Choisissez la portée de l'analyse : l'ensemble de votre projet, un dossier spécifique ou uniquement les fichiers actuellement ouverts.

- Examinez les résultats qui apparaissent dans le panneau des résultats de sécurité.

Les analyses automatiques (disponibles avec Amazon Q Developer Pro) fournissent des commentaires continus en temps réel en analysant les fichiers en arrière-plan chaque fois que vous les enregistrez. Cela permet de détecter les problèmes dès leur apparition, les empêchant ainsi de devenir un problème plus important.

Vous pouvez activer cette fonctionnalité dans vos paramètres pour recevoir des alertes instantanées sans interrompre votre flux de travail. Si vous trouvez les alertes trop nombreuses pendant les phases de développement intensif, vous pouvez ajuster la sensibilité afin que seules les découvertes ayant une priorité élevée soient affichées.

Examinez et appliquez les suggestions de correctifs de sécurité en matière de sécurité.

Détecter une vulnérabilité n'est que la moitié du chemin ; vous devez également la comprendre et la corriger. Amazon Q vous facilite la tâche en fournissant un contexte riche pour chaque découverte. Chaque alerte comprend :

- Évaluation de la gravité : vous aide à hiérarchiser les corrections à apporter en priorité (critique, élevé, moyen, faible).

- Emplacement du code affecté : identifie précisément le fichier et le numéro de ligne où se trouve le problème.

- Explication des risques : décrit pourquoi le code présente une vulnérabilité et son impact potentiel.

- Correctif suggéré : fournit un code généré par l'IA qui corrige le problème.

Lorsque vous êtes prêt à appliquer une correction, il vous suffit de cliquer sur le résultat pour consulter l'explication détaillée et la modification de code proposée. Si la suggestion vous semble satisfaisante, vous pouvez l'accepter pour appliquer automatiquement la correction. Pour les problèmes plus complexes liés à votre logique d'entreprise spécifique, vous devrez peut-être modifier légèrement la suggestion.

Utilisez le code généré par l'IA comme point de départ fiable, et non comme réponse définitive. Après avoir appliqué la correction, vous pouvez réanalyser le fichier pour confirmer que la vulnérabilité a été résolue. 🛠️

🎥 Regardez cette vidéo pour découvrir comment créer une checklist efficace pour la révision du code.

Intégrez les analyses de sécurité Amazon Q dans les pipelines CI/CD.

Si les analyses locales sont très efficaces pour détecter les problèmes à un stade précoce, l'intégration de la sécurité dans votre pipeline d'intégration continue/déploiement continu (CI/CD) crée une barrière de sécurité essentielle. Ce contrôle automatisé garantit qu'aucun code vulnérable ne se retrouve dans votre branche principale ou ne soit déployé en production, ce qui constitue la pierre angulaire de toute stratégie de sécurité AWS DevOps moderne.

Vous pouvez ajouter une étape d'analyse Amazon Q à n'importe quel pipeline de compilation majeur, y compris AWS CodePipeline, GitHub Actions, GitLab CI ou Jenkins. La clé est de le configurer pour qu'il s'exécute automatiquement sur les demandes de tirage et les validations vers votre branche principale.

Voici une configuration courante :

| Étape du pipeline | Type d'analyse | Action recommandée |

|---|---|---|

| demande de tirage | Analyse incrémentielle | Bloquez la fusion si des vulnérabilités critiques ou de gravité élevée sont détectées. |

| Validation de la branche principale | Analyse complète du projet | Bloquez la compilation en cas de résultats critiques et envoyez des avertissements pour les résultats de gravité moyenne. |

| Programmé (chaque nuit) | Analyse complète | Générez un rapport complet d'analyse du code pour la conformité et l'analyse des tendances. |

Lors de la configuration, vous devez trouver le juste équilibre entre la rigueur de la sécurité et la vitesse de compilation. L'exécution d'une analyse complète du projet à chaque validation peut ralentir votre processus d'intégration continue. Un bon compromis consiste à utiliser des analyses incrémentielles plus rapides sur les demandes de tirage et à réserver les analyses complètes et exhaustives aux fusions vers la branche principale ou aux compilations nocturnes programmées.

Enfin, configurez votre pipeline pour exporter les rapports d'analyse dans un format standard tel que SARIF pour vos pistes d'audit et de conformité.

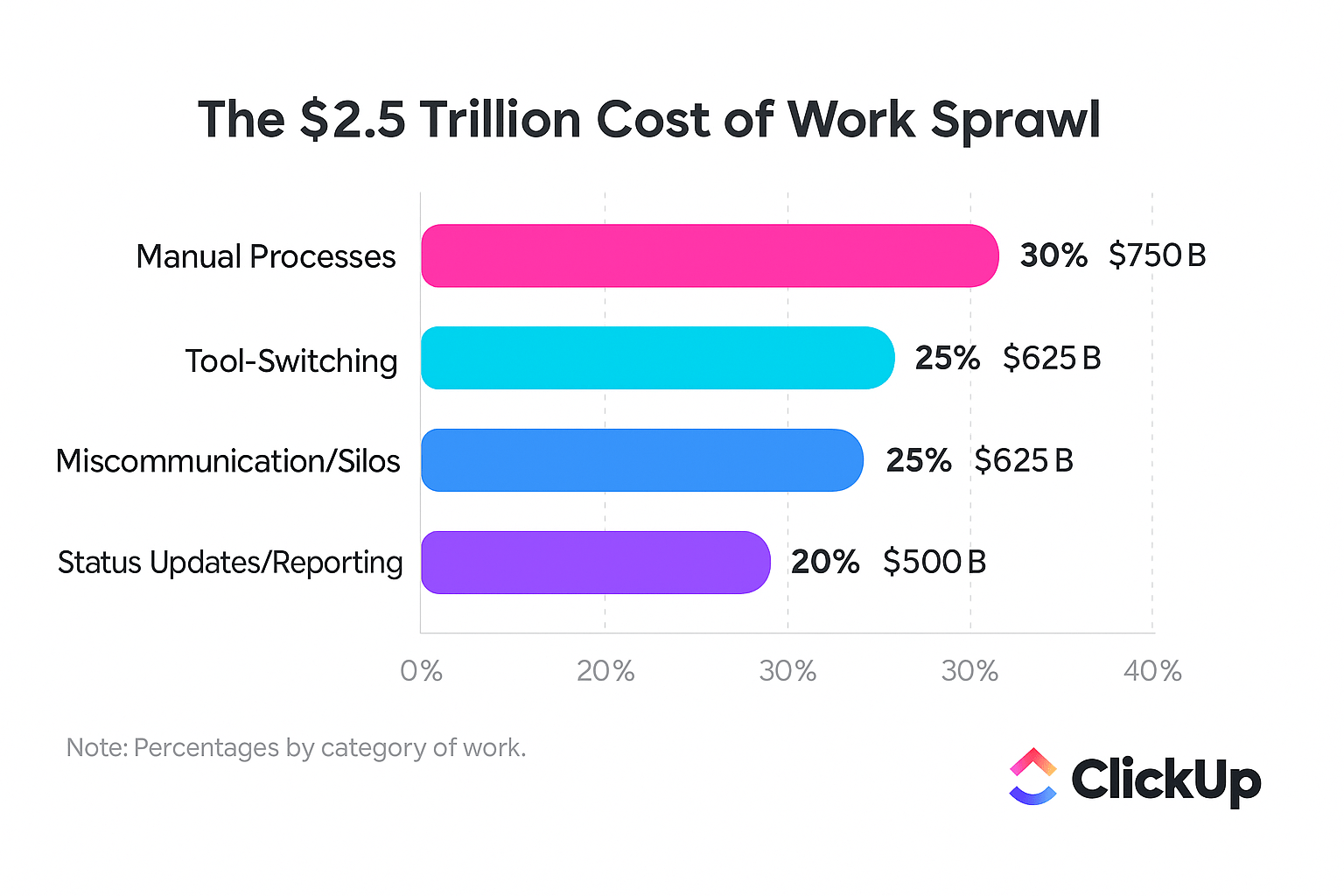

📮ClickUp Insight : 1 employé sur 4 utilise au moins quatre outils différents pour créer un contexte de travail. Une information clé peut être enfouie dans un e-mail, développée dans un fil de discussion Slack et documentée dans un outil distinct, ce qui oblige les équipes à perdre du temps à rechercher des informations au lieu de se concentrer sur leur travail.

ClickUp rassemble l'ensemble de votre flux de travail sur une plateforme unifiée. Grâce à des fonctionnalités telles que ClickUp Email Gestion de projet, ClickUp Chat, ClickUp Docs et ClickUp Brain, tout reste connecté, synchronisé et accessible instantanément. Dites adieu au « travail autour du travail » et récupérez votre temps de productivité.

💫 Résultats concrets : les équipes peuvent gagner plus de 5 heures par semaine grâce à ClickUp, soit plus de 250 heures par an et par personne, en éliminant les processus de gestion des connaissances obsolètes. Imaginez ce que votre équipe pourrait accomplir avec une semaine supplémentaire de productivité chaque trimestre !

📚 À lire également : DevOps vs Agile : guide complet

Comment suivre les vulnérabilités de sécurité dans ClickUp

La détection des vulnérabilités à l'aide d'un scanner est une excellente première étape, mais elle est inutile si ces résultats se perdent dans un tableur ou un système de tickets distinct.

Lorsque les alertes de sécurité se trouvent dans un outil, les tâches de développement dans un autre et la communication de l'équipe dans un troisième, vous créez une dispersion contextuelle, où les équipes perdent des heures à rechercher des informations dans des applications déconnectées. C'est cette déconnexion qui fait que les vulnérabilités passent inaperçues, que les délais ne sont pas respectés et que votre posture de sécurité s'affaiblit.

Éliminez cette prolifération des tâches en consolidant l'ensemble de votre flux de travail de correction des vulnérabilités dans ClickUp. Vous disposez ainsi d'une source unique de vérité où vous pouvez transformer les résultats des analyses en tâches exploitables avec une responsabilité, des priorités et des délais clairs.

Commencez par créer une liste ClickUp ou un dossier ClickUp dédié à tous les problèmes de sécurité. Cela permet de les organiser et de leur assurer une visibilité pour l'ensemble des équipes d'ingénierie et de sécurité.

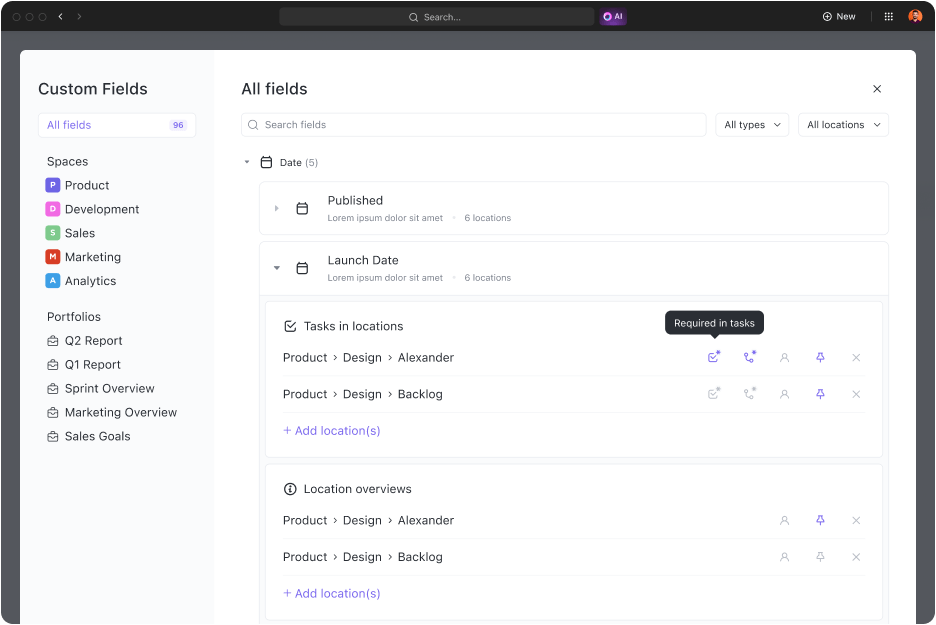

Ne perdez plus de temps à copier-coller manuellement des données entre différents outils. Utilisez les champs personnalisés ClickUp pour saisir toutes les informations essentielles relatives à chaque vulnérabilité. Vous pouvez créer des champs pour suivre :

- Niveau de gravité : champ menu déroulant avec des options telles que Critique, Élevé, Moyen et Faible.

- Composant concerné : un champ de texte pour noter le chemin d'accès au fichier ou au service.

- Source de l'analyse : menu déroulant permettant de préciser si la découverte provient d'Amazon Q, d'une analyse de pipeline ou d'un examen manuel.

- Référence CVE : champ URL permettant d'accéder directement à l'entrée officielle de la base de données des vulnérabilités.

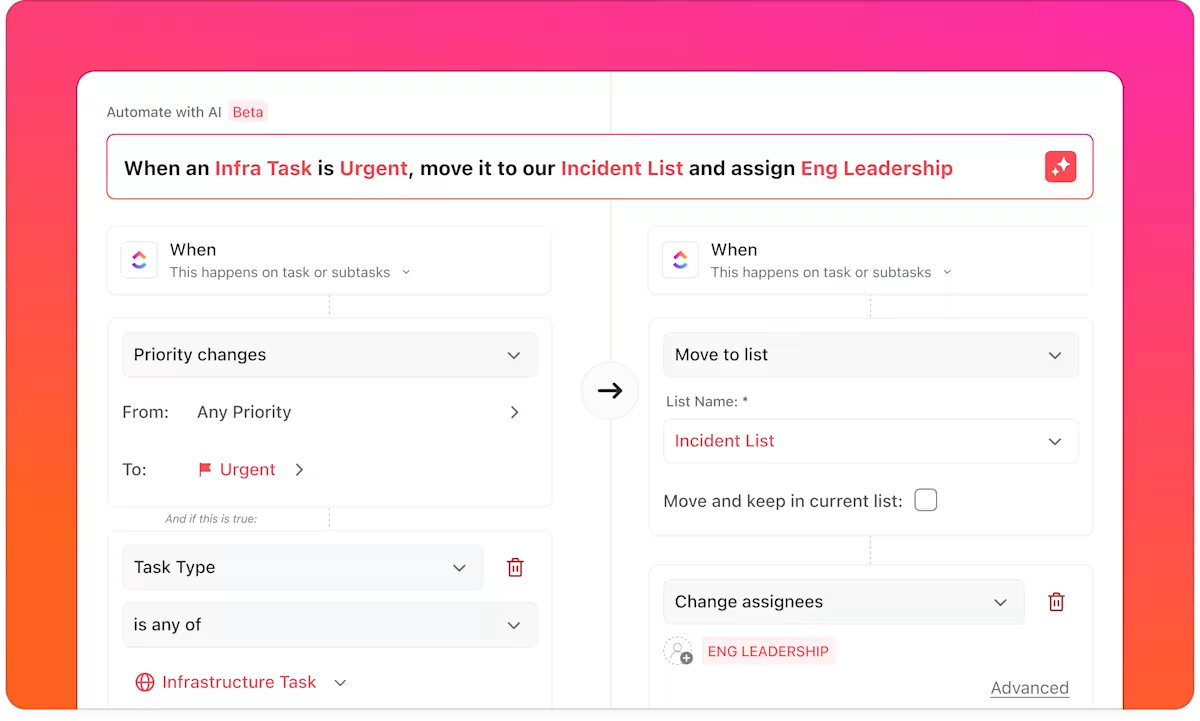

Ensuite, automatisez votre processus de triage avec ClickUp Automatisations. Au lieu qu'un responsable attribue manuellement chaque nouveau ticket, créez des règles qui le font à votre place.

Par exemple, une automatisation peut être déclenchée chaque fois qu'une nouvelle tâche est créée : si la gravité est « critique », la tâche est automatiquement attribuée à un développeur senior avec une date d'échéance urgente. Si elle est « moyenne », elle peut être ajoutée au backlog du prochain sprint.

Obtenez un aperçu immédiat de la dette de sécurité de votre équipe (un problème qui touche 50 % des organisations selon une étude récente) sans avoir à passer au crible des centaines de tâches, grâce à la visualisation en temps réel de vos données de sécurité à l'aide des tableaux de bord personnalisables ClickUp.

Vous pouvez créer des diagrammes indiquant les vulnérabilités ouvertes par niveau de gravité, l'âge moyen des tickets ouverts ou les membres de l'équipe auxquels le plus grand nombre de correctifs a été attribué. Cela donne aux responsables techniques la vue d'ensemble dont ils ont besoin pour repérer les tendances et allouer efficacement les ressources.

Pour vous assurer que les développeurs disposent de toutes les informations dont ils ont besoin, utilisez les dépendances de tâches ClickUp. Lorsqu'Amazon Q signale un problème, créez une tâche ClickUp et reliez-la à la découverte initiale. Vous pouvez coller le chemin d'accès au fichier, le numéro de ligne et la correction suggérée directement dans la description de la tâche. Cela permet aux développeurs de disposer d'un contexte complet sans les obliger à passer d'un outil à l'autre.

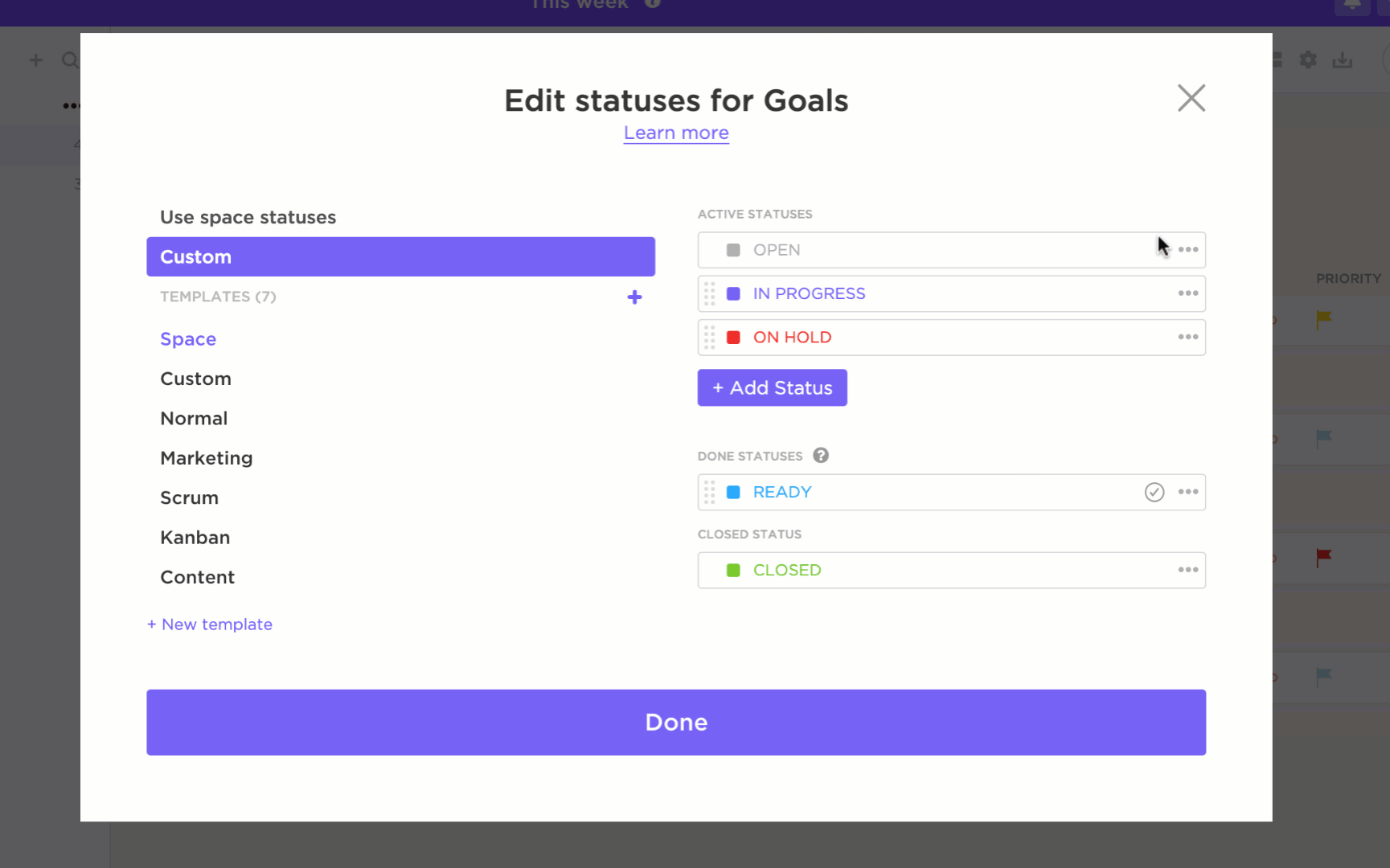

Enfin, suivez le cycle de vie complet d'une vulnérabilité grâce aux statuts personnalisés de ClickUp. Un flux de travail type pourrait être : Nouveau → En cours d'examen → En cours → Corrigé → Vérifié. En ajoutant une dernière étape « Vérifié », vous vous assurez qu'un deuxième scan est effectué pour confirmer que la correction fonctionne avant que la tâche ne soit officiellement clôturée, créant ainsi un processus en boucle fermée où rien n'est laissé au hasard. 🙌

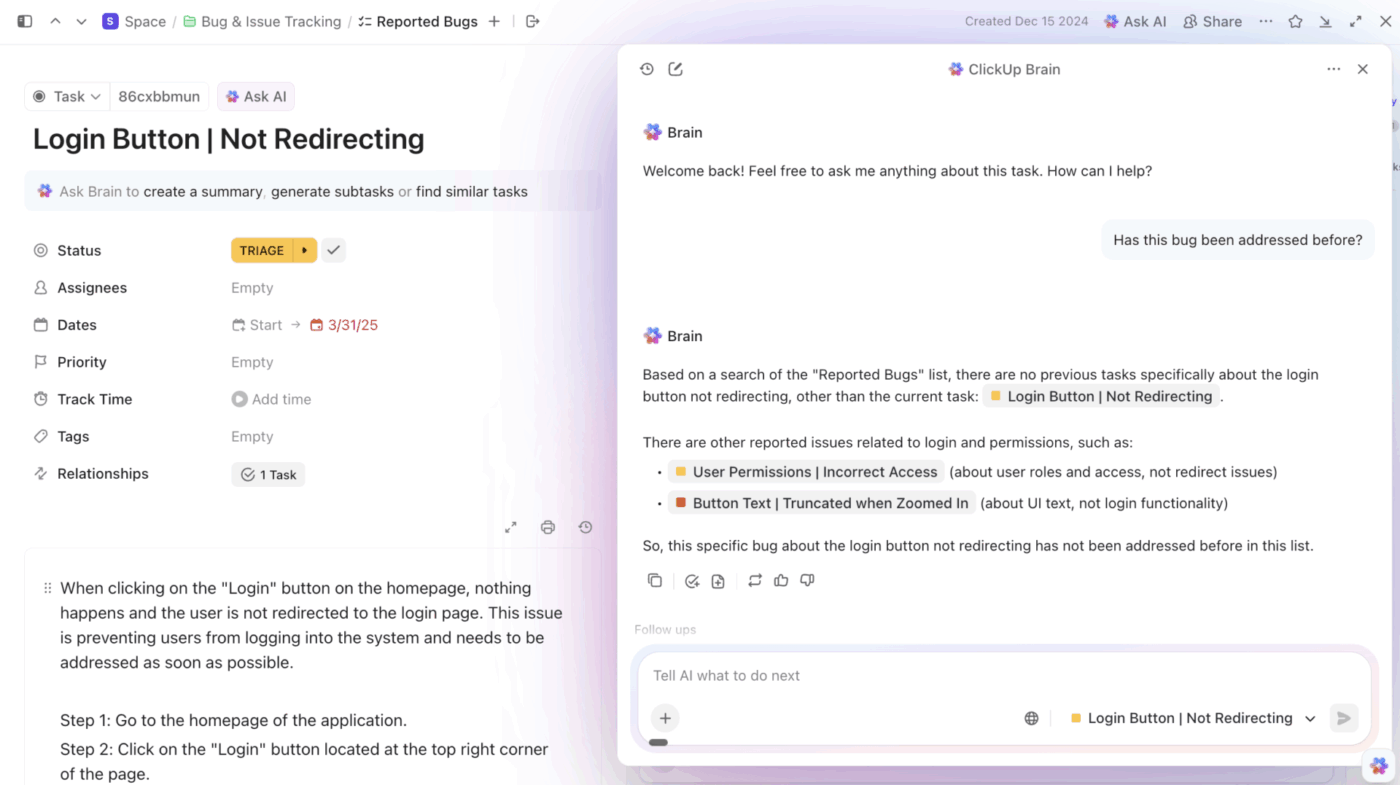

Et grâce à ClickUp Brain, l'IA contextuelle intégrée à ClickUp, votre équipe n'a plus besoin de rechercher des informations. Il suffit de poser une question à Brain, qui recherchera dans vos tâches, fichiers, chats et applications connectées pour trouver les informations dont vous avez besoin !

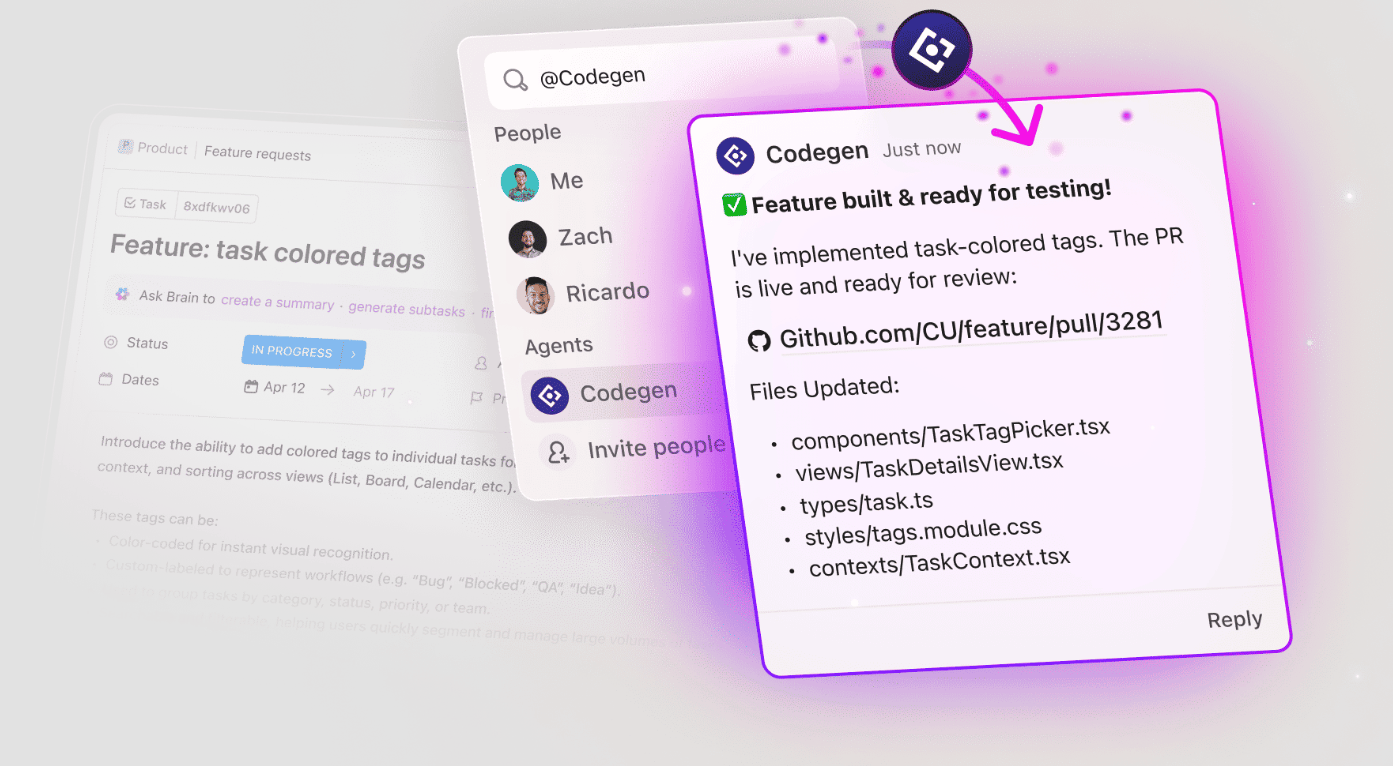

💡 Conseil de pro : l'agent Codegen IA de ClickUp peut vous aider à identifier les problèmes dans le code sans que vous ayez à quitter votre environnement de travail. Il peut :

- Analysez le code à la recherche de modèles à risque connus.

- Signaler les problèmes courants liés à l'exactitude

- Appliquez les conventions

- Mettez en évidence les bugs logiques, les failles de sécurité, etc.

Bonnes pratiques pour des flux de travail de codage sécurisé

Même les meilleurs outils de sécurité échoueront si votre équipe n'a pas les bonnes habitudes et les bons flux de travail en place. Si les développeurs ignorent les résultats ou si les correctifs s'accumulent dans un backlog sans fin, votre investissement dans les outils d'analyse sera gaspillé. La mise en place de pratiques durables permet d'intégrer naturellement la sécurité dans le quotidien de votre équipe.

Voici quelques bonnes pratiques pour mettre en place un flux de travail de codage solide et sécurisé :

- Analysez tôt et souvent : n'attendez pas que le pipeline CI/CD détecte les problèmes. Encouragez votre équipe à effectuer des analyses de sécurité localement avant même la validation du code. C'est l'un des principes fondamentaux de l'approche « shift-left »: détecter une vulnérabilité dans l'IDE permet de la corriger plus rapidement et de réduire le nombre de builds bloqués en aval.

- Définissez des SLA basés sur la gravité : toutes les vulnérabilités ne se valent pas. Définissez des accords de niveau de service (SLA) clairs pour les temps de réponse en fonction de la gravité. Par exemple, les vulnérabilités critiques nécessitent une correction dans les 24 heures, tandis que les problèmes de faible gravité peuvent être traités lors du sprint suivant.

- Intégrez les corrections dans la définition du « terminé » : une fonctionnalité ou une user story n'est vraiment « terminée » que lorsque tous les problèmes de sécurité graves associés ont été résolus. Intégrez cette attente directement dans le flux de travail et les checklists de votre équipe.

- Examinez régulièrement les résultats supprimés : votre équipe supprimera inévitablement certains résultats en les considérant comme des faux positifs ou des risques acceptables. Cependant, ces décisions ne doivent pas être définitives. Prévoyez un examen trimestriel pour vous assurer que ces suppressions sont toujours valables et ne présentent pas de nouveau risque.

- Suivez les tendances, pas seulement les chiffres : un tableau de bord qui indique simplement « 47 vulnérabilités ouvertes » n'est pas très utile. Un tableau de bord qui indique « les résultats critiques ont augmenté de 20 % ce mois-ci » l'est davantage. Utilisez les tableaux de bord ClickUp pour repérer les tendances significatives au fil du temps et traiter les causes profondes.

- Associez la sécurité à la révision du code : intégrez la sécurité dans votre processus standard de révision des demandes de tirage. Le réviseur doit vérifier que le code est propre et que tous les nouveaux résultats des analyses de sécurité ont été pris en compte.

- Documentez vos exceptions : dans certains cas, vous ne pourrez peut-être pas corriger immédiatement une vulnérabilité, en particulier dans le code hérité ou les dépendances tierces. Lorsque cela se produit, documentez le risque et les mesures d'atténuation dans la tâche ClickUp associée. Votre futur vous remerciera pour le contexte.

💡 Conseil de pro : appliquez ces bonnes pratiques de manière cohérente à l'aide de ClickUp.

- Assurez-vous que les normes de codage sécurisé et les politiques d'exception de votre équipe soient facilement accessibles à tous en les stockant dans ClickUp Docs.

- Assurez-vous que vos revues de sécurité trimestrielles et vos audits de suppression ne soient jamais oubliés en configurant les tâches récurrentes ClickUp pour créer automatiquement des tickets.

- Rédigez plus rapidement vos documents de sécurité ou résumez les tendances en matière de vulnérabilités à partir de vos données de tâches à l'aide de ClickUp Brain. 📚

Créer un flux de travail de codage sécurisé dans ClickUp

Le codage sécurisé n'est pas une tâche ponctuelle ni une phase distincte du développement : il s'agit d'une pratique continue qui doit être intégrée dans la manière dont votre équipe écrit, révise et livre le code. En intégrant l'analyse des vulnérabilités directement dans l'IDE avec Amazon Q Developer, vous détectez les problèmes le plus tôt possible, lorsque le code est encore frais dans l'esprit du développeur. Les suggestions de corrections générées par l'IA transforment la sécurité d'une corvée en une partie collaborative du processus créatif.

Cette approche fonctionne mieux lorsque l'analyse est effectuée dans l'IDE où les développeurs travaillent déjà. En connectant tout votre travail dans un environnement de travail convergent tel que ClickUp, vous créez un système en boucle fermée où rien ne passe entre les mailles du filet. L'automatisation prend en charge les parties répétitives et administratives du processus, telles que le déclenchement des analyses et l'acheminement des résultats. Cela permet à votre équipe de se concentrer sur les décisions importantes qui nécessitent l'expertise humaine.

Les équipes qui intègrent la sécurité dans leur flux de travail quotidien passent moins de temps à résoudre des problèmes urgents et plus de temps à développer de nouvelles fonctionnalités.

Prêt à boucler la boucle entre la détection et la correction ? Commencez gratuitement avec ClickUp pour créer votre flux de travail de codage sécurisé. ✨

Foire aux questions

Amazon Q prend en charge de nombreux langages majeurs, notamment Java, Python, JavaScript et C#, mais la profondeur de l'analyse de sécurité peut varier en fonction du langage et de son écosystème de vulnérabilités connu.

Utilisez les règles de suppression dans l'outil pour les faux positifs confirmés, et veillez à documenter le raisonnement dans votre tâche ClickUp afin que la décision soit claire pour les futurs membres de l'équipe.

Une bonne pratique courante consiste à configurer votre pipeline pour bloquer les builds en cas de résultats critiques et de gravité élevée. Affichez des avertissements pour les problèmes de gravité moyenne et faible afin d'équilibrer la sécurité et la vitesse de développement.

Examinez chaque semaine les vulnérabilités ouvertes dans le cadre de votre planification de sprint. Effectuez chaque trimestre un audit plus approfondi des résultats supprimés et des tendances générales en matière de sécurité. /