Vous ne manquez pas d'alertes. Vous manquez de temps pour les trier.

Les alertes doivent être replacées dans leur contexte avant que vous puissiez agir. Cela implique d'extraire des données des journaux, des modèles de trafic et des incidents antérieurs à partir de différents outils. Pendant ce temps, la réponse est ralentie et la file d'attente ne cesse de s'allonger.

Vous pouvez automatiser certaines parties de ce flux. Mais le plus difficile est de savoir comment les appliquer. Selon PwC, le manque de connaissances et de compétences a été le principal obstacle à l'adoption de l'IA dans les opérations de sécurité au cours de l'année écoulée.

Cet article explore comment utiliser l'IA pour la sécurité réseau dans les flux de travail quotidiens, en commençant par l'examen des alertes, puis en passant par l'enquête et le suivi. Vous verrez également comment le fait de conserver ce travail dans ClickUp permet à votre équipe de disposer d'un endroit unique pour traiter les incidents sans avoir besoin d'une expertise approfondie en automatisation. ⬇️

Qu'est-ce que l'IA pour la sécurité réseau ?

L'IA pour la sécurité réseau fait référence à des systèmes qui analysent l'activité réseau et aident à détecter, enquêter et réagir à l'aide de l'apprentissage automatique et de l'automatisation.

Vous l'utilisez lorsque l'examen manuel ne suffit plus à traiter le volume de journaux, le trafic et le comportement des utilisateurs générés par votre réseau. Au lieu de s'appuyer uniquement sur des règles fixes ou des signatures de menaces connues, l'IA évalue les modèles et les écarts en fonction du fonctionnement normal de votre environnement.

Lorsque l'activité s'étend sur plusieurs systèmes, l'IA corrèle ces signaux dans une vue unique, de sorte que l'enquête commence par le contexte plutôt que par des alertes déconnectées.

Pourquoi l'IA est-elle essentielle pour la sécurité réseau ?

Le recours à l'IA s'impose lorsque l'examen et la réponse ne parviennent pas à suivre le rythme de l'activité réseau.

Votre environnement génère en permanence des journaux, du trafic et des actions des utilisateurs, et les pirates utilisent l'automatisation pour agir plus rapidement que ne le permet une enquête manuelle. À mesure que le volume augmente, l'examen par défaut est retardé. Vous validez les alertes plus tard et vous perdez la possibilité de réagir rapidement.

Cet écart se creuse à mesure que les environnements s'étendent. Vous ajoutez des services cloud, un accès à distance et des appareils connectés, mais vous conservez le même processus d'enquête. Chaque nouveau point d'entrée ajoute davantage d'éléments à examiner, tandis que votre équipe continue de travailler au même rythme.

Les avantages de l'IA en matière de cybersécurité apparaissent à ce stade, car elle modifie la manière dont les examens et la hiérarchisation des priorités sont effectués sous pression :

- L'IA prend en charge le travail d'examen préliminaire en analysant l'activité, en regroupant les signaux connexes et en établissant une priorité initiale avant l'intervention des analystes.

- Elle apprend le comportement de base des utilisateurs, des appareils et des systèmes, et signale les écarts dès qu'ils apparaissent, identifiant ainsi les menaces émergentes en temps opportun.

- Il évalue l'activité dans son contexte et empêche les faux positifs de reléguer les incidents réels au bas de la liste afin de réduire le bruit des alertes.

🔍 Le saviez-vous ? Gartner rapporte que 62 % des organisations ont subi au moins une attaque deepfake au cours des 12 derniers mois, impliquant l'ingénierie sociale ou l'exploitation automatisée de processus.

Comment l'IA fonctionne dans la sécurité réseau

Dans le domaine de la cybersécurité, l'IA n'est pas un système unique prenant des décisions de manière isolée. Il s'agit d'un ensemble de techniques qui interviennent à différentes étapes de la détection, de l'investigation et de la réponse.

Détection des anomalies et analyse comportementale

L'IA utilise deux approches courantes pour apprendre à reconnaître les activités normales dans votre environnement :

- L'analyse du comportement des utilisateurs et des entités (UEBA) suit le comportement des utilisateurs et des systèmes au fil du temps. Elle met en évidence des activités telles que les connexions à des heures inhabituelles, l'accès à des ressources inconnues ou les transferts de données qui sortent du cadre normal.

- Les systèmes de détection et de réponse réseau (NDR) surveillent le trafic réseau. Ils recherchent des signes de mouvements latéraux, de communications de commande et de contrôle ou de données quittant le réseau de manière inattendue.

Cette approche ne repose pas sur des signatures prédéfinies. La détection est basée sur le comportement, ce qui permet de mettre en évidence des menaces jusque-là invisibles sans attendre la mise à jour des règles.

Réponse automatisée aux menaces

Une fois que l'activité dépasse un seuil de confiance, la réponse n'a pas besoin d'attendre une action manuelle. Les systèmes basés sur l'IA peuvent déclencher des actions prédéfinies pour limiter l'impact pendant que l'enquête se poursuit.

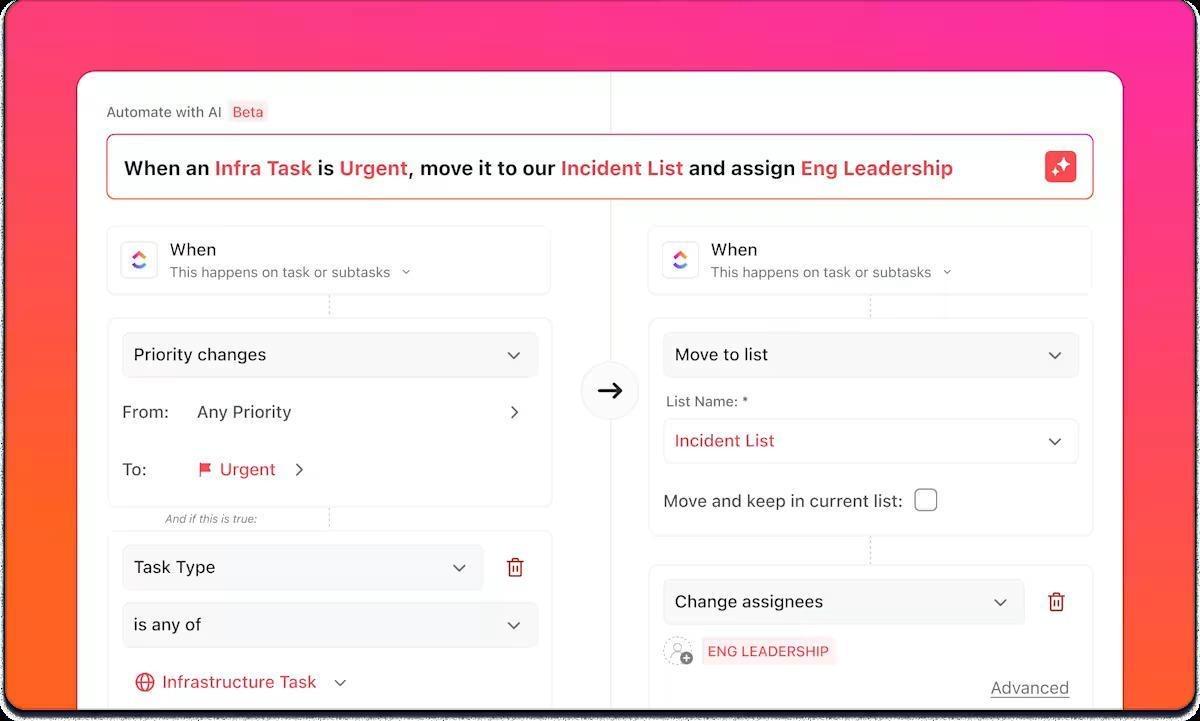

ClickUp Automations vous aide à atteindre cet objectif en vous permettant de créer des flux de travail de réponse à l'aide d'un générateur d'IA en langage clair. Vous décrivez ce qui doit se passer lorsque certaines conditions sont remplies, et l'automatisation est configurée directement dans l'espace, le dossier ou la liste concerné(e). Il est ainsi plus facile de traduire les règles de réponse en exécution sans avoir recours à des scripts ou à des outils personnalisés.

Les réponses courantes consistent à isoler un terminal compromis, à bloquer une adresse IP suspecte ou à désactiver un compte présentant des signes de piratage. Pour les actions à haut risque, la réponse peut être suspendue en attendant l'approbation d'un analyste, de sorte que l'automatisation facilite la prise de décision sans supprimer le contrôle.

Cela réduit le délai entre la détection et le confinement, ce qui est particulièrement important lors d'attaques rapides.

Analyse prédictive et hiérarchisation des menaces

L'IA est également utilisée avant que les incidents ne se produisent. Des modèles analysent les données historiques sur les attaques et les informations externes sur les menaces afin d'identifier les risques les plus pertinents pour votre environnement.

Au lieu de traiter toutes les vulnérabilités de la même manière, l'IA aide à hiérarchiser les problèmes en fonction de leur probabilité d'exploitation et de leur impact potentiel. Cela permet de concentrer les efforts sur la correction des failles les plus importantes, plutôt que de se focaliser uniquement sur les scores de gravité.

Analyse linguistique pour la détection du phishing

De nombreuses attaques commencent par une communication, et non par un logiciel malveillant. Le traitement du langage naturel est utilisé pour analyser le contenu des e-mails et des messages à la recherche de signes d'ingénierie sociale.

Ces systèmes ne se limitent pas aux mots-clés. Ils évaluent le ton, la structure et l'intention, y compris les indices d'urgence, les schémas d'usurpation d'identité et les demandes qui ne correspondent pas au comportement de communication normal. Cela rend la détection plus efficace contre les tentatives d'hameçonnage et de compromission des e-mails d'entreprise qui évitent les indicateurs évidents.

🧠 Anecdote : Mandiant rapporte un temps de séjour médian mondial de 11 jours. Dans l'édition exécutive, le temps de séjour médian est de 26 jours lorsque des entités externes informent la victime.

Sécurité réseau traditionnelle vs sécurité basée sur l'IA

Les contrôles traditionnels tels que les pare-feu, les signatures et les règles prédéfinies continuent de faire du travail important, en particulier pour les menaces connues et l'application des politiques. Le problème survient lorsque l'activité ne correspond pas à ce que ces règles prévoient, ou lorsque le volume dépasse ce que les personnes peuvent traiter à temps.

L'IA ne remplace pas la sécurité traditionnelle. Elle modifie le comportement de la détection et de la réponse lorsque les modèles sont flous, les signaux fragmentés ou lorsque la rapidité prime sur la certitude absolue.

| Aspect | Sécurité traditionnelle | Sécurité basée sur l'IA |

|---|---|---|

| Détection | Basé sur des règles, piloté par des signatures | Basé sur le comportement et les modèles |

| Couverture des menaces | Menaces principalement connues | Modèles d'activité connus et nouveaux |

| Adaptation | Mises à jour manuelles | Apprentissage et ajustement continus |

| Évolutivité | Limité par la capacité d'examen | Gère des volumes de données élevés |

| Réponse | Manuel ou différé | Automatisé ou en temps quasi réel |

| Faux positifs | Plus élevé avec des seuils fixes | Réduction grâce à un système de notation contextuel |

Dans la pratique, vous utilisez les deux ensemble. Les contrôles traditionnels vous protègent contre les menaces connues. L'IA réduit les vérifications manuelles, regroupe les activités connexes et accélère la réponse lorsque le comportement s'écarte des modèles connus.

📮 ClickUp Insight : En moyenne, un professionnel passe plus de 30 minutes par jour à rechercher des informations liées à son travail, soit plus de 120 heures par an perdues à fouiller dans ses e-mails, ses fils de discussion Slack et ses fichiers éparpillés. Un assistant IA intelligent intégré à votre environnement de travail peut changer cela. Découvrez ClickUp Brain. Il fournit des informations et des réponses instantanées en faisant apparaître les bons documents, discussions et détails de tâches en quelques secondes, afin que vous puissiez arrêter de chercher et commencer à travailler. 💫 Résultats concrets : Des équipes telles que QubicaAMF ont gagné plus de 5 heures par semaine grâce à ClickUp, soit plus de 250 heures par an et par personne, en éliminant les processus de gestion des connaissances obsolètes. Imaginez ce que votre équipe pourrait accomplir avec une semaine supplémentaire de productivité chaque trimestre !

Cas d'utilisation de l'IA dans la sécurité réseau

Les cas d'utilisation suivants de l'IA dans le domaine de la cybersécurité correspondent à des étapes du flux de travail où l'examen humain ralentit, soit parce que le volume est élevé, soit parce que le contexte est réparti entre plusieurs systèmes.

Chacun d'entre eux montre comment l'IA réduit les frictions décisionnelles sans remplacer les contrôles existants ni nécessiter une automatisation de bout en bout.

- Gestion des identités et des accès (IAM) : signale les utilisations abusives des identifiants en identifiant les déplacements impossibles, les horaires de connexion anormaux ou les tentatives de remplissage d'identifiants à grande échelle avant que l'accès ne se propage davantage.

- Détection et réponse aux incidents au niveau des terminaux (EDR) : surveille le comportement des processus et l'activité des fichiers afin de détecter l'exécution de logiciels malveillants, les modèles de chiffrement des ransomwares ou les processus d'arrière-plan non autorisés sur les appareils des utilisateurs.

- Sécurité du cloud : suit les changements de configuration, l'utilisation des API et les mouvements de données entre les services afin de mettre en évidence les activités qui sortent du cadre des comportements attendus dans les environnements cloud.

- Analyse du trafic réseau : analyse les modèles de trafic afin d'identifier les communications de commande et de contrôle, les mouvements latéraux et l'exfiltration de données, y compris les activités cachées dans le trafic crypté.

- Enquête sur les incidents : met en corrélation les évènements connexes, reconstitue les échéanciers et fait ressortir les causes profondes probables, afin que l'enquête ne parte pas de journaux bruts lorsqu'un incident se produit.

- Gestion des vulnérabilités : hiérarchise les vulnérabilités en fonction de leur probabilité d'exploitation et de leur exposition dans votre environnement spécifique.

- Détection des menaces internes : détecte les changements de comportement pouvant indiquer une compromission du compte ou une activité malveillante interne, tels que des modèles d'accès inhabituels ou des changements dans l'utilisation des données.

💡 Conseil de pro : Seules 29 % des entreprises forment leur personnel non spécialisé dans la sécurité à assumer des rôles liés à la sécurité. Même lorsque des outils sont disponibles, leur adoption reste limitée.

Vous pouvez combler en partie cette lacune sur le plan opérationnel grâce à ClickUp University. Les analystes, les équipes informatiques et les rôles connexes peuvent apprendre comment fonctionnent les flux de travail, la documentation et la coordination des réponses aux incidents dans ClickUp. Cette base commune permet à un plus grand nombre de personnes de contribuer à la sécurité sans avoir besoin au préalable d'une expertise approfondie en matière de détection ou d'automatisation.

Les défis liés à l'utilisation de l'IA pour la sécurité réseau

L'IA change votre façon de travailler en matière de sécurité, mais elle ne remplace pas la nécessité d'une structure, d'une gouvernance des données ou d'opérations claires. À mesure que vous vous fiez davantage à l'IA pour la sécurité et la surveillance du réseau, les lacunes en matière de conformité, de propriété et de flux de travail deviennent les premières limites auxquelles vous vous heurtez.

Qualité et couverture des données

L'IA dépend de données cohérentes et fiables. Si les journaux sont incomplets, retardés ou mal normalisés, la qualité de la détection diminue et les alertes perdent leur contexte.

✅ Comment y remédier : normalisez rapidement les sources de journaux, définissez les champs de données requis et validez la couverture avant d'étendre l'automatisation.

Dérive du modèle

Le comportement de votre réseau évolue au fil du temps. À mesure que vous ajoutez de nouvelles applications, modifiez les modèles d'accès ou changez les flux de travail, les modèles qui fonctionnaient auparavant perdent de leur précision, à moins que vous ne les surveilliez et ne les réentraîniez régulièrement.

✅ Comment y remédier : surveillez en permanence les performances de détection et réentraînez les modèles dans le cadre des opérations de sécurité régulières, et non comme une tâche ponctuelle.

Lacunes en matière d'intégration

Les outils d'IA doivent avoir accès aux systèmes de sécurité existants pour corréler efficacement les activités. Lorsque les intégrations sont partielles ou fragiles, les signaux restent isolés et les enquêtes ralentissent.

✅ Comment y remédier : commencez par des intégrations qui fournissent l'assistance pour les flux de travail d'enquête et de réponse de bout en bout, et non des résultats de détection isolés.

Explicabilité limitée

Certains modèles signalent une activité sans expliquer le raisonnement qui les sous-tend. Lorsque vous ne comprenez pas pourquoi le système a déclenché une alerte, vous passez plus de temps à la valider et vous hésitez à faire confiance aux actions automatisées.

✅ Comment y remédier : utilisez des flux de travail et des modèles qui exposent les signaux contributifs et les chemins décisionnels afin que les analystes puissent vérifier et agir rapidement.

Techniques adversaires

Les pirates testent activement les systèmes de détection et s'y adaptent. L'empoisonnement progressif des données et les comportements évasifs peuvent réduire l'efficacité des modèles si aucune mesure de protection n'est mise en place.

✅ Comment y remédier : combinez la détection comportementale avec des garde-fous tels que des contrôles de validation, une vérification humaine pour les actions à fort impact et des tests continus des modèles.

Compétences et préparation opérationnelle

L'utilisation de l'IA dans les opérations de sécurité nécessite une coordination entre les équipes chargées de la sécurité, des opérations et des données. Les lacunes en matière de propriété ou d'expertise limitent la valeur ajoutée de l'automatisation.

✅ Comment y remédier : définissez clairement les responsabilités en matière de supervision des modèles, de gestion des incidents et de suivi, et intégrez les décisions de l'IA dans les flux de travail de sécurité existants au lieu de créer une couche distincte.

Bonnes pratiques pour la mise en œuvre de l'IA dans la sécurité réseau

Vous obtiendrez les meilleurs résultats des outils de cybersécurité basés sur l'IA lorsque vous les introduirez avec un objectif clair et que vous les utiliserez dans le cadre de vos opérations de sécurité quotidiennes.

Commencez par un cas d'utilisation défini.

Choisissez un problème spécifique à résoudre, tel que la réduction des incidents de phishing ou la détection des mouvements latéraux. Déployez l'IA là où les résultats sont mesurables, plutôt que de l'activer à grande échelle et de trier les résultats ultérieurement.

Mettez en place des bases de données

L'IA repose sur des données cohérentes. Avant le déploiement, vérifiez vos sources de journaux afin de confirmer leur couverture complète, l'exactitude des horodatages et le traitement approprié des données, en particulier pour les informations sensibles.

Planifiez les intégrations avant le déploiement

Planifiez le flux des résultats de l'IA vers vos outils SIEM, SOAR et terminaux existants. Une détection sans processus clair d'enquête et de réponse ajoute des frictions au lieu de les réduire.

Gardez les humains dans la boucle

Définissez à l'avance les procédures d'escalade. Décidez quelles actions peuvent être exécutées automatiquement et lesquelles nécessitent l'approbation d'un analyste afin que l'automatisation fournisse l'assistance sans supprimer le contrôle.

Suivez les performances en continu

Surveillez la précision de la détection, les faux positifs et les résultats des réponses au fil du temps. Considérez le réglage des modèles comme une tâche opérationnelle continue, et non comme une étape d’installation.

Documenter et affiner les flux de travail

Créez des manuels d'utilisation pour traiter les alertes générées par l'IA. Utilisez les résultats des enquêtes pour ajuster les seuils, améliorer la logique de corrélation et renforcer les étapes d'intervention à mesure que les conditions changent.

Comment ClickUp fournit l'assistance pour les flux de travail de sécurité améliorés par l'IA

L'IA vous permet d'identifier les alertes qui méritent votre attention, mais il y a une mise en garde importante concernant la suite des événements.

Lorsqu'une alerte nécessite une action, vous répartissez souvent l'enquête et la réponse entre plusieurs outils. Vous examinez les preuves dans un système, discutez des résultats dans un chat, suivez le suivi des mesures correctives dans un autre système, puis compilez les rapports ultérieurement. À mesure que d'autres personnes interviennent, le contexte se disperse et la vitesse de réponse diminue, même si la détection a fait son travail.

ClickUp permet de regrouper tout ce travail dans un seul flux opérationnel plutôt que de le disperser.

Transformer les alertes en incidents traçables

Lorsqu'un signal IA nécessite une action, il doit faire l'objet d'une propriété et évoluer. Dans ClickUp, chaque incident devient une tâche qui englobe l'ensemble du cycle de vie de l'enquête et de la réponse.

Cette tâche ClickUp sert de registre de travail de l'incident. Vous documentez vos conclusions directement au fur et à mesure que vous examinez l'activité, joignez des journaux et des captures d'écran comme preuves, et mettez à jour le statut à mesure que la gravité évolue. La tâche indique clairement qui est responsable à chaque étape, vous n'avez donc jamais à deviner qui est responsable à partir des fils de discussion ou des tickets secondaires.

Voici comment ils facilitent la gestion des incidents:

- Les tâches liées aux incidents permettent de rassembler les journaux, les captures d'écran et les liens externes en un seul endroit, afin que les enquêteurs n'aient pas à passer d'un outil à l'autre pour reconstituer le contexte.

- Le statut et la priorité des tâches reflètent l'état actuel de l'incident, ce qui élimine toute ambiguïté lors des transferts ou des changements d'équipe.

- Les relations entre les tâches lient les mesures correctives ou de suivi à l'incident d'origine, de sorte que la réponse ne se limite pas à la maîtrise de l'incident.

En termes simples, les tâches ClickUp sont au cœur de l'environnement de travail et servent de point de référence pour Tout ce qui suit, plutôt que d'être simplement un ticket supplémentaire à gérer.

Conserver les procédures et l'historique à proximité de la réponse en direct

Chaque changement d'outil pendant un incident a un coût. Si vos manuels d'intervention et vos enquêtes passées ne font pas partie du flux de travail de réponse, vous payez ce coût à plusieurs reprises tandis que le temps continue de s'écouler.

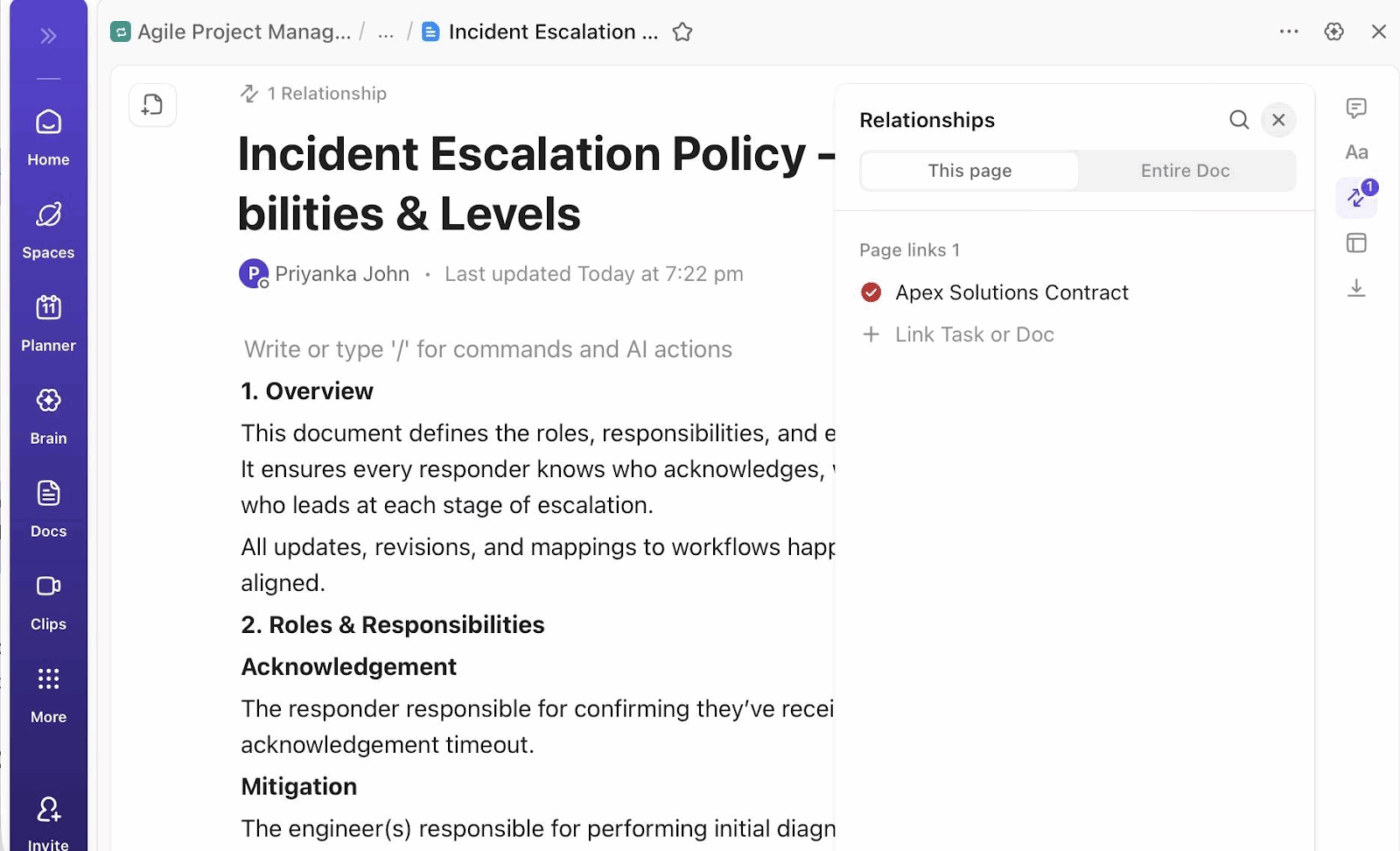

ClickUp Docs conserve les guides d'intervention, les checklists d'enquête et les analyses post-incident directement liés à la tâche relative à l'incident. Les analystes peuvent ouvrir la procédure pertinente pendant l'intervention en direct, la suivre étape par étape et noter les divergences entre la réalité et le flux documenté.

Ces mises à jour restent des pièces jointes à l'incident, ce qui signifie que l'examen post-incident commence avec un contexte précis plutôt qu'avec des souvenirs.

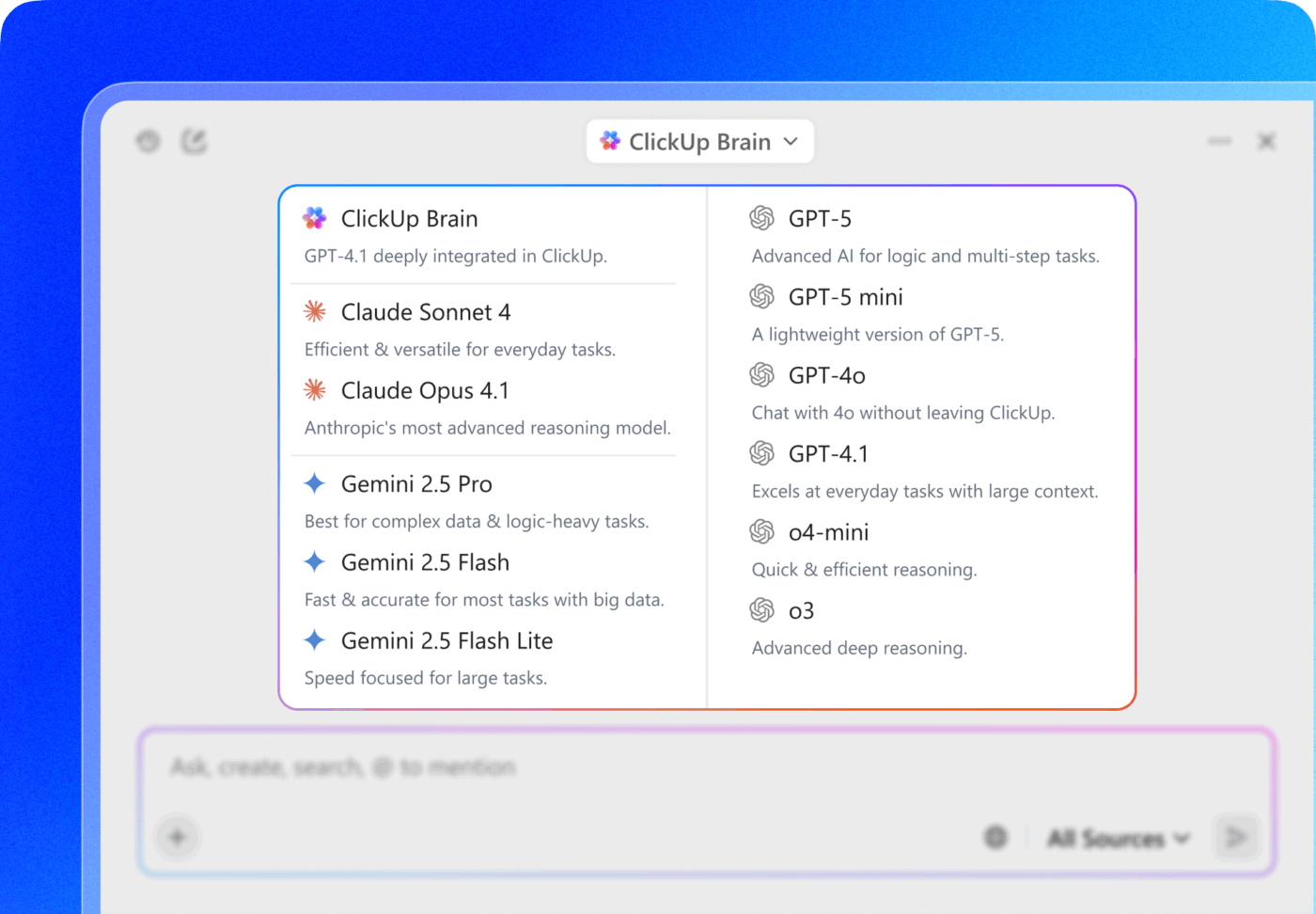

ClickUp Brain fonctionne directement sur les tâches et les documents au fur et à mesure que l'enquête progresse. Il résume la progression, extrait les décisions clés des commentaires et rédige des mises à jour sur les incidents à partir de l'activité en temps réel. Votre équipe tient la documentation à jour tout en réagissant, plutôt que de reconstituer les évènements une fois que l'incident s'est calmé.

Réduire les transferts à mesure que les incidents s'aggravent

À mesure que les incidents évoluent, la coordination s'effondre généralement aux points de transition. Les changements de gravité, la propriété des incidents et les besoins en visibilité des parties prenantes surviennent souvent simultanément.

Les automatisations ClickUp gèrent ces transitions en fonction de l'état des tâches plutôt que de suivis manuels :

- Le fait de marquer un incident comme critique met automatiquement à jour la priorité et la propriété, de sorte que l'escalade commence immédiatement.

- Une fois le confinement achevé, les tâches de correction et de suivi sont automatiquement créées et liées à l'incident d'origine.

- La modification du statut ou de la propriété d'une tâche informe automatiquement les parties prenantes concernées sans avoir recours à des messages parallèles.

Les champs personnalisés structurent les données relatives aux incidents tout au long de la réponse. Les analystes mettent à jour la gravité, les systèmes affectés, l'impact sur la conformité et le statut de la résolution directement sur la tâche pendant qu'ils travaillent. Les rapports et les audits reflètent alors ce que l'équipe a fait pendant l'incident, et non ce que quelqu'un a reconstitué par la suite.

Maintenir la visibilité pendant que le travail est en cours

Lorsque plusieurs incidents se produisent en parallèle, la visibilité devient un problème d'exécution. Les responsables sont de plus en plus intéressés par ce qui se passe actuellement afin de pouvoir adapter leur réponse avant que les retards ne s'accumulent.

Les tableaux de bord ClickUp s'appuient sur les mêmes tâches que celles utilisées par votre équipe pour enquêter et répondre aux incidents. À mesure que les analystes mettent à jour le statut, la propriété ou la gravité des tâches, les tableaux de bord sont mis à jour en conséquence. Votre équipe évite ainsi le suivi manuel et la direction peut voir le travail en temps réel plutôt que des résumés différés.

Les tableaux de bord facilitent la réponse active en assurant la visibilité des signaux critiques :

- Affichez tous les incidents actifs regroupés par gravité et statut, afin que les responsables de la réponse puissent voir les problèmes qui nécessitent une attention prioritaire sans avoir à ouvrir chaque tâche individuellement.

- Détectez les incidents bloqués en tirant directement parti des états des tâches et des dépendances, ce qui aide les équipes à intervenir avant que le travail de réponse ne ralentisse silencieusement.

- Reflétez la propriété et la charge de travail à l'aide d'attributions de tâches en temps réel, ce qui facilite le rééquilibrage des efforts lorsque plusieurs incidents s'intensifient en même temps.

- Combinez les données relatives aux incidents avec les tâches de correction et de suivi, afin que les équipes puissent voir si le travail de confinement progresse réellement ou s'il est en attente en aval.

Les tableaux de bord ClickUp s'appuient directement sur les données des tâches et les champs personnalisés, de sorte que l'affichage est mis à jour à mesure que les incidents évoluent. Votre équipe n'a plus besoin de suivre un flux de travail de rapports distinct, et les responsables voient exactement ce qui se passe pendant que les mesures d'intervention sont encore en cours.

ClickUp Brain étend cette visibilité lorsque des questions surgissent au milieu d'une réponse. Les responsables peuvent poser des questions directes sur le statut d'un incident ou la charge de travail et obtenir des réponses basées sur les mêmes données du tableau de bord déjà utilisées.

En d'autres termes, vous ajustez la réponse pendant que le travail est en cours, plutôt que de découvrir des lacunes après que les incidents ont déjà pris du retard.

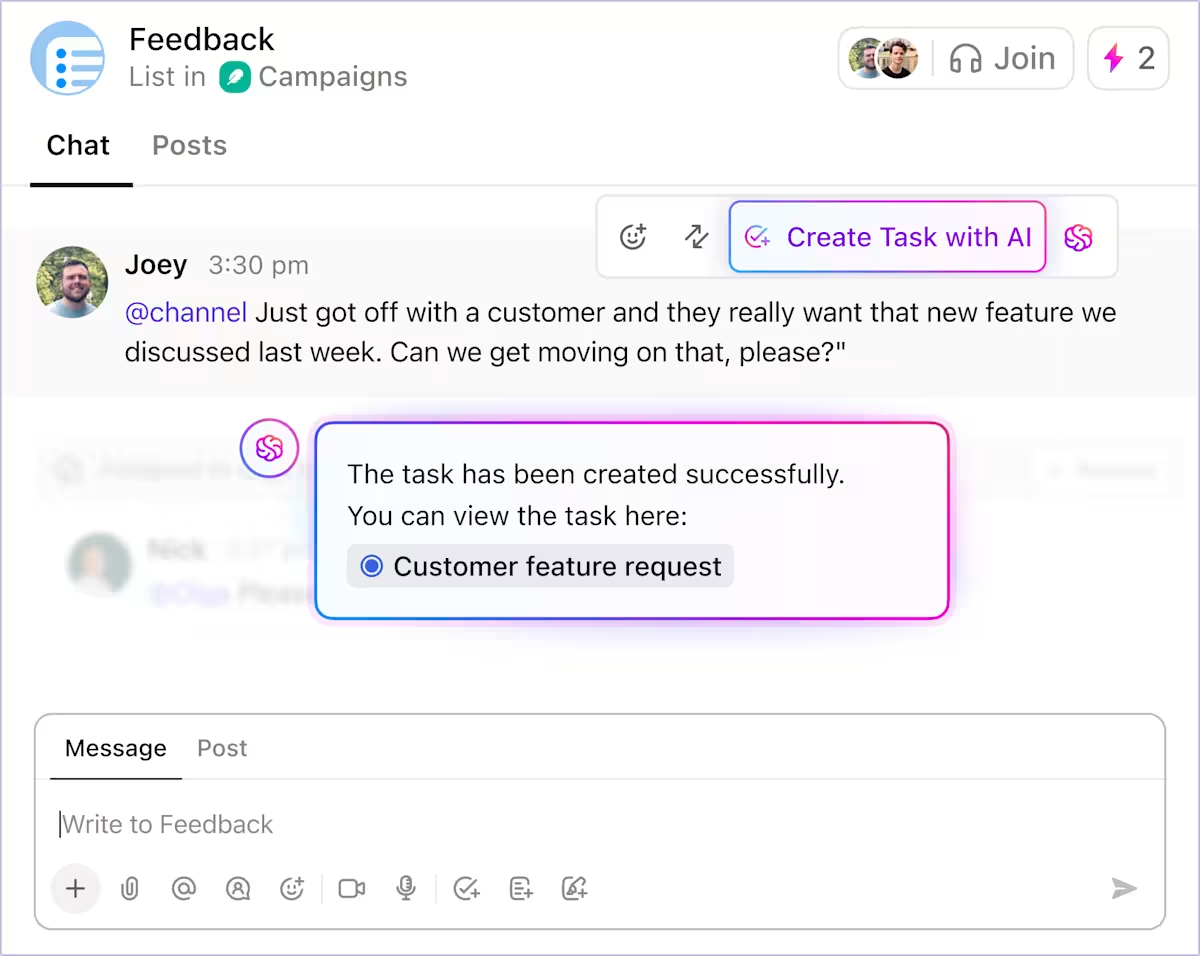

💡 Conseil de pro : lors de la réponse à un incident, votre équipe prend des décisions rapidement, mais le suivi des tâches prend du retard. Lorsque vous laissez ces décisions dans le chat, votre équipe manque les suivis. ClickUp Chat vous permet de transformer immédiatement les messages en tâches, d'attribuer des propriétaires et de garder chaque étape suivante en vue.

Transformez la réponse de sécurité en un flux de travail reproductible

Après un incident, vous devez encore terminer le travail. Vous devez attribuer des suivis, documenter les changements apportés et appliquer ces décisions à la prochaine intervention. Dans ce cas, des flux de travail fragmentés ralentissent votre prochaine enquête avant même qu'elle ne commence.

ClickUp vous offre un écosystème connecté pour boucler la boucle. Vous gérez les incidents, les décisions, la documentation et le suivi dans un seul flux de travail, de sorte que rien ne dépend de la mémoire ou ne nécessite de nettoyage ultérieur.

Commencez à utiliser ClickUp gratuitement et créez un flux de travail de réponse aux incidents sur lequel votre équipe pourra compter longtemps après la disparition de l'alerte.

Foire aux questions

L'IA pour la cybersécurité utilise des outils d'IA pour protéger vos réseaux, tandis que la sécurité de l'IA se concentre sur la protection des modèles d'IA contre les attaques telles que l'empoisonnement ou la manipulation des données.

Les équipes non techniques bénéficient d'un environnement de travail plus sûr, d'une réduction des risques de phishing et d'une communication plus claire lors des incidents de sécurité, car les outils de flux de travail les tiennent informées sans jargon technique.

L'IA est là pour aider les professionnels de la sécurité, et non pour les remplacer, en prenant en charge les tâches répétitives afin qu'ils puissent se concentrer sur le travail stratégique qui nécessite le jugement et l'expertise humains.

L'avenir de l'IA dans le domaine de la cybersécurité passe par une intégration plus étroite entre les outils de sécurité et les flux de travail des entreprises, avec des interfaces plus conviviales et une automatisation améliorée des décisions de sécurité courantes.