Okta est un grand nom dans le monde de la gestion des identités, grâce à son authentification unique, son authentification multifactorielle et ses outils de gestion du cycle de vie des utilisateurs.

C'est l'une des plateformes incontournables pour gérer l'accès sécurisé et protéger les données sensibles.

Mais malgré ses points forts, le prix d'Okta peut être élevé à mesure que vous évoluez. Son processus d'installation est complexe, et la personnalisation et les intégrations sont quelque peu limitées. Si ces éléments sont rédhibitoires, d'autres options s'offrent à vous.

Il existe plusieurs alternatives puissantes à Okta qui offrent plus de flexibilité, des tarifs avantageux et des fonctionnalités adaptées à vos besoins.

Dans cet article, nous explorerons les meilleures alternatives à Okta, des solutions d'entreprise riches en fonctionnalités aux options agiles et open source, afin de vous aider à trouver l'outil de gestion des identités et des accès adapté à votre organisation.

Que rechercher dans les alternatives à Okta ?

Choisir n'importe quelle alternative à Okta n'est pas la meilleure solution.

Environ 90 % des entreprises déclarent que leurs identifiants professionnels sont apparus dans un journal Stealer avant même qu'une violation ne se produise. C'est un signal d'alarme.

Pour éviter ce genre de problèmes et renforcer votre sécurité globale, vous avez besoin d'une solution de gestion des accès qui coche toutes les cases, comme :

- Facilité d'utilisation et de déploiement : Installation et gestion faciles sans avoir besoin d'une équipe d'experts, avec une interface utilisateur claire et un tableau de bord administrateur intuitif qui améliore les opérations quotidiennes

- Évolutivité : Assure la croissance de votre entreprise, que vous ayez 50 ou 5 000 utilisateurs, tout en maintenant des coûts gérables

- Sécurité et conformité : Fournit une authentification multifactorielle robuste, un contrôle d'accès des utilisateurs basé sur les rôles, des journaux d'audit, le chiffrement des données, la détection avancée des menaces, le signalement des journaux de vol et la conformité aux normes SOC 2, HIPAA et RGPD

- Assistance SSO et fédération : Permet une authentification unique et une fédération des identités transparentes grâce à des normes telles que SAML et OIDC, tout en conservant un contrôle centralisé de l'authentification

- Intégrations : connectez-vous en toute simplicité à votre infrastructure technologique (systèmes RH, plateformes cloud et outils de productivité) à l'aide de connecteurs et d'API prédéfinis afin de réduire au minimum les tâches manuelles

- Personnalisation et flexibilité : Permet d'ajuster les flux d'utilisateurs, les écrans de connexion et les politiques d'accès afin de mieux les aligner sur la logique de votre entreprise

- Convivialité pour les développeurs : Fournit des API, des SDK et une documentation claire pour aider à créer des systèmes de gestion des flux de travail personnalisés et à intégrer des fonctionnalités d'identité dans vos applications

- Tarification transparente : Modèles de tarification clairs et flexibles, de préférence basés sur l'utilisation ou à plusieurs niveaux, avec des modules complémentaires en option pour que vous ne payiez que ce dont vous avez besoin

👀 Le saviez-vous ? Les attaques de logiciels malveillants ont augmenté de 58 %. Si vous n'avez pas encore investi dans un logiciel de gestion des identités et des accès (IAM), c'est le moment de le faire.

les 10 meilleures alternatives à Okta en un coup d'œil

Voici un aperçu des meilleures alternatives à Octa, en fonction de leur structure, de leurs fonctionnalités clés et de leurs tarifs.

| Outils | Idéal pour | Fonctionnalités clés | Tarifs |

| Ping Identity | Entreprises SaaS | Protection de l'identité des clients, détection des menaces basée sur l'IA, autorisation des employés et contrôle d'accès | Tarifs à partir de 3 $/mois par utilisateur |

| SailPoint | Entreprises de taille moyenne à grande | Provisionnement d'accès automatisé, outils RBAC et gestion des appareils | Tarification personnalisée |

| OneLogin | Entreprises de taille moyenne | Gestion du cycle de vie des identités basée sur l'IA, authentification SmartFactor et intégrations approfondies avec les systèmes RH | Forfaits payants à partir de 6 $/mois ; tarifs personnalisés pour les entreprises |

| Auth0 | Startups et développeurs indépendants | Flux de connexion et logique d'authentification personnalisés, et prise en charge de plusieurs frameworks et langues | Forfait Free disponible ; tarification personnalisée pour les entreprises |

| Microsoft Azure AD | Entreprises utilisant l'écosystème Microsoft | Politiques d'accès conditionnel, authentification sans mot de passe avec FIDO2, authentification biométrique et identification des menaces | Gratuit ; forfaits payants à partir de 0,00325 $/MAU |

| JumpCloud | Entreprises de taille moyenne et grandes entreprises | Sécurité zéro confiance, permissions limitées dans le temps et application centralisée des politiques | Forfaits payants à partir de 11 $/mois ; tarifs personnalisés pour les entreprises |

| Keycloak | Entreprises | Auto-hébergement, intégration LDAP et Active Directory, et flux de connexion personnalisés | Tarification personnalisée |

| CyberArk | Entreprises de taille moyenne et grandes entreprises | Protection des comptes privilégiés, agents IA pour le signalement, coffre-fort de mots de passe et rotation | Tarification personnalisée |

| ManageEngine | Équipes informatiques hybrides | Surveillance de l'activité de connexion et génération de rapports d'utilisation | Forfaits payants à partir de 104 $/mois |

| Cisco Duo | Entreprises | Authentification multifactorielle résistante au phishing, politiques d'accès adaptatives et vérification de l'état des appareils | Gratuit ; forfaits payants à partir de 3 $/mois |

Comment nous évaluons les logiciels chez ClickUp

Notre équipe éditoriale suit un processus transparent, fondé sur la recherche et indépendant des fournisseurs, vous pouvez donc être sûr que nos recommandations sont basées sur la valeur réelle des produits.

Voici un aperçu détaillé de la manière dont nous évaluons les logiciels chez ClickUp.

Les 10 meilleures alternatives à Okta

Vous savez désormais ce qu'il faut rechercher avant de choisir une solution de gestion des accès.

Examinons quelques concurrents d'Okta qui répondent à ces critères. Nous comparerons leurs fonctionnalités, leurs limites, leurs tarifs et tout ce qui se trouve entre les deux pour vous aider à trouver la plateforme qui vous convient.

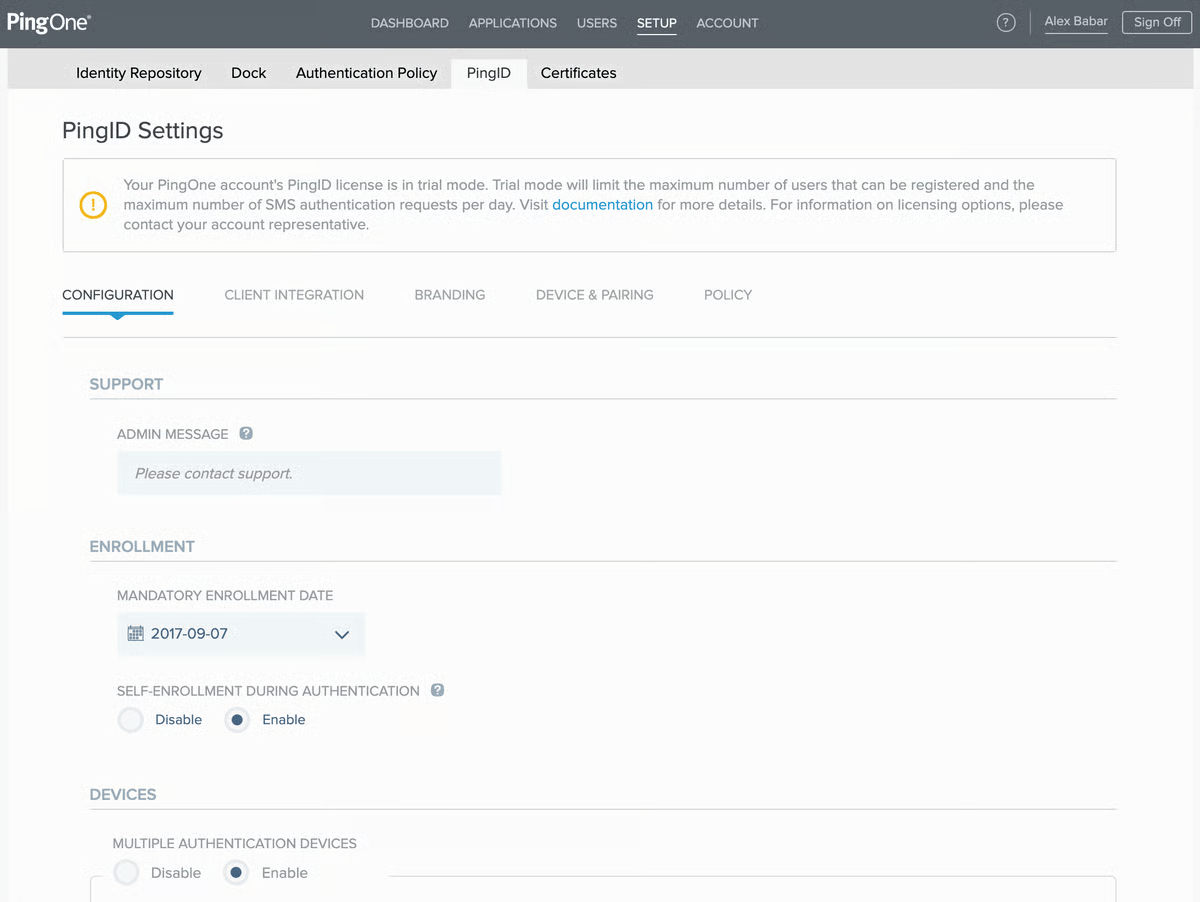

1. Ping Identity (idéal pour sécuriser l'identité des clients sur les plateformes SaaS)

Environ 94 % des entreprises affirment que leurs clients ne leur achèteraient pas leurs produits ou services si elles ne protégeaient pas correctement leurs données personnelles. Si Okta offre une protection solide des identités, Ping Identity va encore plus loin avec sa gestion des identités et des accès clients. Elle offre un contrôle d'accès granulaire, une authentification tenant compte des risques et une authentification multifactorielle adaptative, vous aidant ainsi à sécuriser les données de vos clients à chaque point de contact sans compromettre l'expérience utilisateur.

Contrairement à Okta, Ping vous offre plus de flexibilité dans le déploiement de votre pile d'identité. Que ce soit sur site, dans le cloud ou dans des environnements hybrides, cette solution est idéale pour les entreprises SaaS ayant des besoins complexes en matière d'infrastructure.

Ping prend également en charge l'authentification unique, l'authentification sans mot de passe, la fédération d'identités (SAML, OIDC) et la gestion des identités des employés. Son architecture axée sur l'API le rend hautement personnalisable et adaptable à d'autres applications d'entreprise.

Meilleures fonctionnalités de Ping Identity

- Intégrez facilement les API, les systèmes hérités et les applications modernes

- Détectez les menaces en temps réel grâce à l'analyse basée sur l'IA

- Simplifiez les flux de travail liés aux identités grâce à une API ouverte

- Appliquez des politiques en temps réel sur tous les points de contact d'identité, tant pour les clients que pour les employés

- Assurez la décentralisation des identités pour donner aux utilisateurs plus de contrôle sur leurs données et offrez une authentification unique transparente sur toutes les applications et toutes les plateformes

Limites de Ping Identity

- Les fonctionnalités Ping Authorize et Ping Directory peuvent sembler assez complexes

- La synchronisation des accès en temps réel est souvent plus lente que celle des autres concurrents d'Okta

Tarifs Ping Identity

Client :

- Essentiel : À partir de 35 000 $/an

- Plus : À partir de 50 000 $/an

Effectif :

- Essentiel : 3 $/mois par utilisateur

- Plus : 6 $/mois par utilisateur

Évaluations et avis sur Ping Identity

- G2 : 4,4/5 (plus de 100 avis)

- Capterra : 4,7/5 (plus de 30 avis)

Que disent les utilisateurs réels à propos de Ping Identity ?

Un avis G2 dit :

L'une des fonctionnalités les plus utiles que j'ai trouvées dans Ping Identity est qu'il offre plusieurs solutions à l'utilisateur pour le SaaS (Security as a Service). Les produits Ping Identity tels que Ping Federate, Ping Access, Ping Directory et Ping ID sont des produits sur lesquels j'ai travaillé et que j'ai trouvés très conviviaux pour les administrateurs.

L'une des fonctionnalités les plus utiles que j'ai trouvées dans Ping Identity est qu'il offre plusieurs solutions à l'utilisateur pour le SaaS (Security as a Service). Les produits Ping Identity tels que Ping Federate, Ping Access, Ping Directory et Ping ID sont des produits sur lesquels j'ai travaillé et que j'ai trouvés très conviviaux pour les administrateurs.

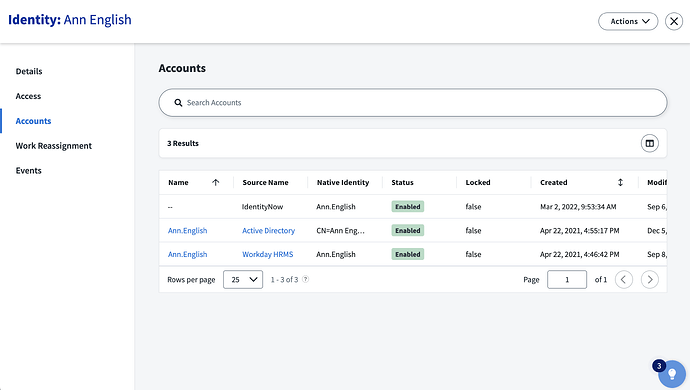

2. SailPoint (Idéal pour automatiser les permissions d'accès et le provisionnement des utilisateurs)

Alors qu'Okta excelle dans la gestion des accès et l'authentification des utilisateurs, SailPoint va encore plus loin avec l'automatisation de la certification périodique des accès. Cette solution garantit que les utilisateurs disposent à tout moment des niveaux d'accès appropriés, vous aidant ainsi à respecter les exigences de conformité.

SailPoint automatise également les processus d'intégration et de départ des utilisateurs afin de modifier rapidement et précisément les accès lorsque les utilisateurs rejoignent votre entreprise, changent de poste ou la quittent. Vous bénéficiez également d'une modélisation et d'une gestion avancées des rôles pour un contrôle précis des permissions des utilisateurs, afin que seuls les utilisateurs autorisés aient accès aux informations.

Meilleures fonctionnalités de SailPoint

- Gérez les identités des utilisateurs dans le cloud et sur les systèmes sur site

- Automatisez l'attribution et la suppression des accès

- Rationalisez la gestion efficace des accès pour tous les utilisateurs et appliquez une gouvernance stricte des identités grâce à des contrôles basés sur des politiques

- Effectuez régulièrement des contrôles d'accès afin de garantir la conformité et de détecter et réagir aux risques liés aux accès en temps réel

- Modélisez et attribuez des rôles à l'aide d'outils RBAC avancés

- Assurez la gestion des appareils en associant les identités aux terminaux et maintenez la conformité grâce à des rapports et des contrôles avancés pour les audits de conformité informatique

Limites de SailPoint

- Les utilisateurs signalent des réponses plus lentes de la part de l'équipe technique, ce qui peut entraîner des obstacles

- Les avis soulignent certains problèmes de cache avec cet outil

Tarifs SailPoint

- Tarification personnalisée

Évaluations et avis sur SailPoint

- G2 : 4,4/5 (plus de 100 avis)

- Capterra : pas assez d'avis

Que disent les utilisateurs réels à propos de SailPoint ?

Un critique de Capterra déclare :

J'apprécie les fonctionnalités proactives telles que les violations de politique et les multiples niveaux d'approbation au moment de la demande. Les contrôles réactifs tels que les certifications sont utiles dans la mesure où les utilisateurs s'impliquent. Ne s'adapte pas bien aux environnements de grande taille ou lorsque les données ne sont pas propres à 100 %. Par exemple, nous avons de nombreux comptes non corrélés, ce qui n'est pas bien géré pour les certifications.

J'apprécie les fonctionnalités proactives telles que les violations de politique et les multiples niveaux d'approbation au moment de la demande. Les contrôles réactifs tels que les certifications sont utiles dans la mesure où les utilisateurs s'impliquent. Ne s'adapte pas bien aux environnements de grande taille ou lorsque les données ne sont pas propres à 100 %. Par exemple, nous avons de nombreux comptes non corrélés, ce qui n'est pas bien géré pour les certifications.

🧠 Fait intéressant : environ 52 % des vulnérabilités identifiées sont associées aux points d'accès initiaux. C'est pourquoi il est essentiel de contrôler de manière rigoureuse la création, la gestion et la désactivation des identités des utilisateurs.

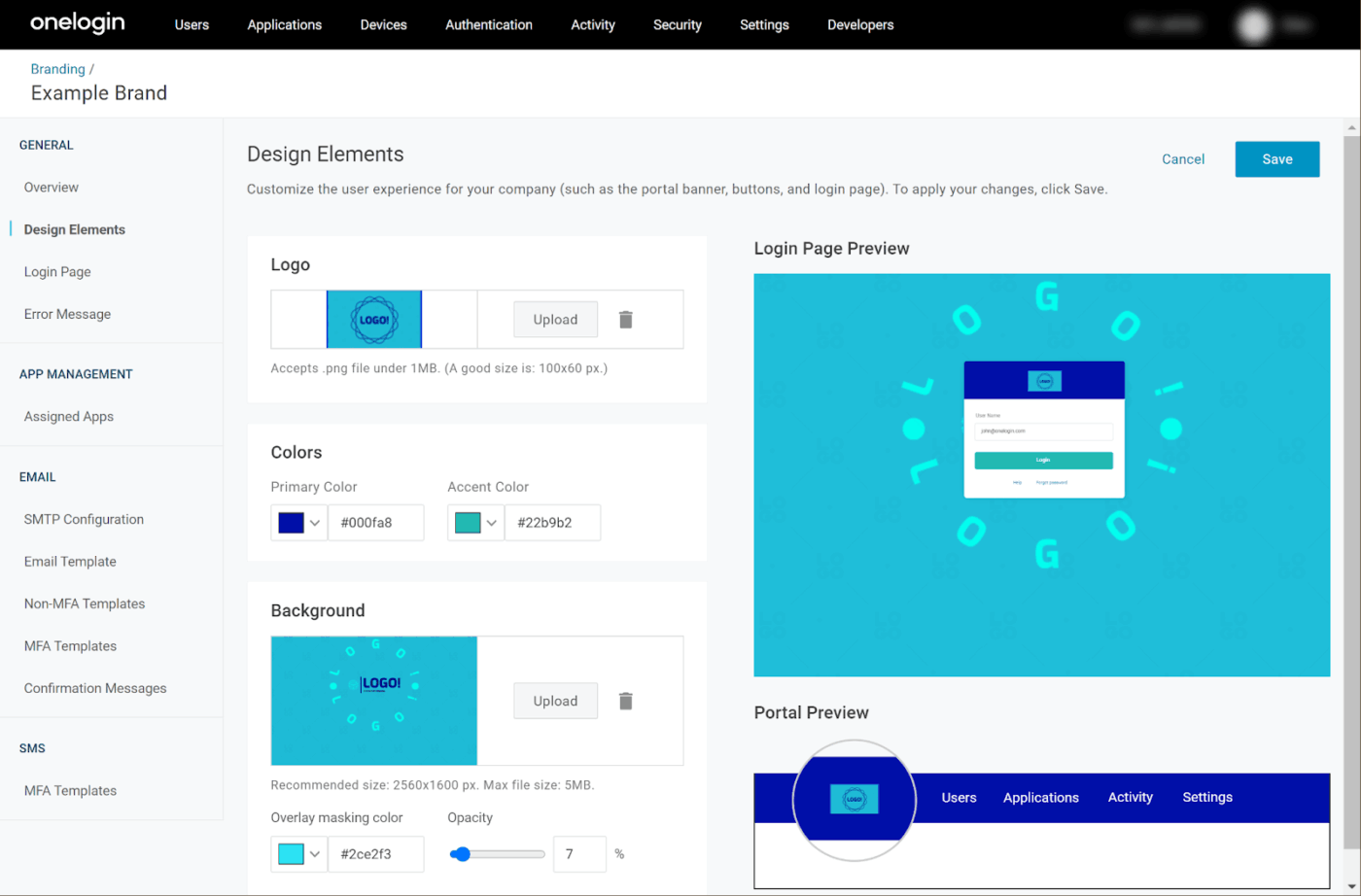

3. OneLogin (idéal pour la gestion du cycle de vie des identités)

OneLogin est une alternative solide à Okta, en particulier si vous souhaitez une gestion plus rigoureuse du cycle de vie des utilisateurs avec une interface conviviale. Elle offre un provisionnement dynamique des utilisateurs, un déprovisionnement automatisé et une synchronisation en temps réel des répertoires sur les systèmes cloud et sur site.

Cet outil intègre étroitement ses outils de sécurité du cycle de vie aux systèmes RH, rendant ainsi l'intégration et la sortie des employés à la fois fluides et sécurisées.

Elle renforce également la gestion des accès grâce à l'authentification SmartFactor, qui va au-delà de l'authentification multifactorielle standard en évaluant la fiabilité des appareils, leur emplacement et le comportement des utilisateurs. L'IA Vigilance intégrée surveille l'activité de connexion en temps réel afin de détecter les menaces liées à l'identité et d'y répondre, tandis que l'application adaptative des politiques contribue à renforcer la sécurité sans ralentir votre équipe.

Meilleures fonctionnalités de OneLogin

- Simplifiez l'accès grâce à l'authentification unique sur toutes les applications et tous les appareils

- Sécurisez la gestion des accès privilégiés grâce à des contrôles d'accès basés sur les rôles et des journaux d'audit

- Simplifiez l'approvisionnement et le désapprovisionnement des utilisateurs grâce à des flux de travail automatisés

- Réduisez la charge de travail informatique en minimisant les demandes d'accès et les approbations manuelles

- Améliorez votre conformité grâce aux rapports intégrés et aux revues d'accès

Limites de OneLogin

- Vous aurez peut-être besoin d'extensions pour certaines fonctionnalités administratives avancées

- Les fonctionnalités MFA peuvent parfois présenter des bugs

Tarifs OneLogin

- Avancé : 6 $/mois par utilisateur

- Professionnel : 12 $/mois par utilisateur

- Expert : 21 $/mois par utilisateur

- Identité B2B : Tarification personnalisée

Évaluations et avis sur OneLogin

- G2 : 4,4/5 (plus de 280 avis)

- Capterra : 4,6/5 (plus de 90 avis)

Que disent les utilisateurs réels à propos de OneLogin ?

Un avis G2 dit :

L'interface utilisateur est facile à utiliser et dispose de toutes les fonctionnalités qui peuvent aider votre organisation à atteindre vos objectifs SSO. En outre, elle offre des fonctionnalités très pratiques telles que le SSO pour bureau et les smarthooks, qui peuvent apporter une valeur ajoutée supplémentaire et améliorer l'expérience utilisateur final.

L'interface utilisateur est facile à utiliser et dispose de toutes les fonctionnalités qui peuvent aider votre organisation à atteindre vos objectifs SSO. En outre, elle offre des fonctionnalités très pratiques telles que le SSO pour les bureaux et les smarthooks, qui peuvent apporter une valeur ajoutée et améliorer l'expérience utilisateur final.

🌳 Alternatives open source à Okta

Alternatives open source à Okta Vous envisagez d'abandonner les solutions commerciales de gestion des identités et des accès (IAM) telles qu'Okta au profit d'une solution open source ?

C'est une excellente idée si vous recherchez plus de contrôle, de flexibilité et souhaitez dire adieu aux frais de licence récurrents.

Il existe des options open source très fiables qui peuvent tout gérer, de l'authentification de base aux besoins complexes des entreprises. Par exemple, Keycloak est un choix très populaire qui offre une authentification unique (SSO) robuste, une authentification multifactorielle (MFA) et des fonctionnalités complètes de gestion des utilisateurs, le tout soutenu par une communauté solide et Red Hat.

Il y a ensuite Authentik, qui gagne rapidement du terrain grâce à son approche moderne, sa conception flexible et sa convivialité, ce qui en fait une excellente solution pour l'identité auto-hébergée. Et si vous développez des applications modernes et natives du cloud, en particulier avec des microservices, Zitadel est un concurrent puissant qui met l'accent sur la sécurité et l'évolutivité.

N'oubliez pas que si l'open source vous offre une liberté incroyable, cela signifie également que vous serez responsable de l'hébergement, de la maintenance et de l'assistance du système.

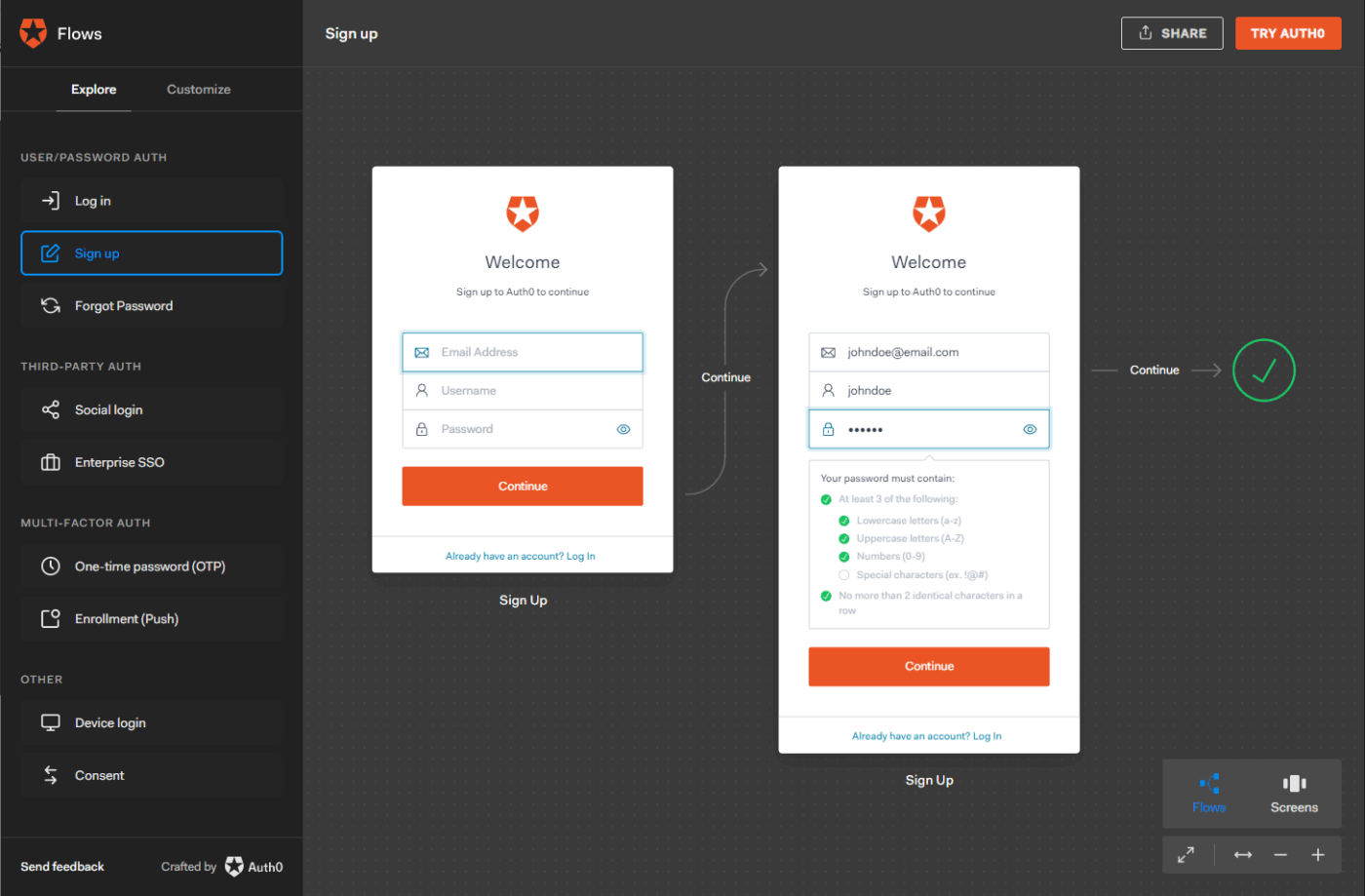

4. Auth0 (idéal pour l'authentification personnalisable pour les développeurs)

Les cybercriminels lancent 11,5 attaques par minute, et avec un accès au code source, à l'infrastructure et aux systèmes critiques, les développeurs sont des cibles de grande valeur. La plateforme de gestion des accès que vous choisissez doit disposer de fonctionnalités axées sur les développeurs, et Okta peut présenter des lacunes à cet égard.

Auth0, qui fait désormais partie d'Okta mais continue de fonctionner de manière indépendante, offre une approche plus centrée sur les développeurs que sa société mère. Ses API puissantes et ses SDK flexibles permettent à vos équipes de développement d'intégrer de manière transparente l'identité dans leurs applications sans compromettre l'expérience utilisateur ni la sécurité. Alors qu'Okta est plus axé sur les entreprises et plus rigide, Auth0 offre aux développeurs les outils et la liberté nécessaires pour créer des flux d'authentification sécurisés adaptés à leurs cas d'utilisation spécifiques.

Ce logiciel offre également d'autres fonctionnalités de sécurité robustes, telles que la détection des anomalies, la protection contre les bots et la prévention des attaques par force brute. Ces outils vous aident à bloquer de manière proactive les menaces avant qu'elles ne s'aggravent.

Meilleures fonctionnalités d'Auth0

- Créez des flux de connexion personnalisés grâce à des API et des SDK puissants, et sécurisez vos applications avec des options de connexion sans mot de passe, biométrique et via les réseaux sociaux

- Personnalisez la logique d'authentification à l'aide de règles et d'actions

- Détectez et bloquez les menaces grâce à la détection des anomalies intégrée, à la protection contre les bots et à d'autres mesures de sécurité des données intégrées

- Gérez des applications multi-locataires avec des magasins utilisateurs isolés

- Classez les utilisateurs grâce à une segmentation avancée et à l'étiquetage des métadonnées

- Intégrez rapidement les identités grâce à la prise en charge de plusieurs langues et frameworks

- Déployez l'authentification à grande échelle dans toutes vos applications mondiales avec une haute disponibilité

Limites d'Auth0

- Les forfaits gratuits et bas de gamme ont des limitations strictes en matière d'API

- La synchronisation avec des intégrations tierces peut s'avérer délicate

Tarifs Auth0

- B2B Jusqu'à 25 000 utilisateurs actifs mensuels : Free Forever Essential : 150 $/mois Professional : 800 $/mois Enterprise : Tarification personnalisée

- Jusqu'à 25 000 utilisateurs actifs mensuels : Free Forever

- Essentiel : 150 $/mois

- Professionnel : 800 $/mois

- Enterprise : Tarification personnalisée

- B2C Jusqu'à 25 000 utilisateurs actifs mensuels : Gratuit pour toujours Essential : 35 $/mois Professional : 240 $/mois Enterprise : Tarifs personnalisés

- Jusqu'à 25 000 utilisateurs actifs mensuels : Gratuit pour toujours

- Essentiel : 35 $/mois

- Professionnel : 240 $/mois

- Enterprise : Tarification personnalisée

- Jusqu'à 25 000 utilisateurs actifs mensuels : Free Forever

- Essentiel : 150 $/mois

- Professionnel : 800 $/mois

- Enterprise : Tarification personnalisée

- Jusqu'à 25 000 utilisateurs actifs mensuels : Gratuit pour toujours

- Essentiel : 35 $/mois

- Professionnel : 240 $/mois

- Enterprise : Tarification personnalisée

Évaluations et avis sur Auth0

- G2 : 4,3/5 (plus de 200 avis)

- Capterra : 4,6/5 (plus de 120 avis)

Que disent les utilisateurs réels à propos d'Auth0 ?

Un critique de Capterra écrit :

Sécurisé, vraiment sécurisé. Je n'ai pas eu besoin de coder manuellement des fonctionnalités telles que les limites API, l'authentification multifactorielle, etc. Tout était prêt à l'emploi. Le prix. Je suis désolé de le dire, mais si je compare le prix d'Auth0 pour une start-up, j'aurais recommandé une option moins chère pour les tests. Tout est parfait avec Auth0, sauf le prix.

Sécurisé, vraiment sécurisé. Je n'ai pas eu besoin de coder manuellement des fonctionnalités telles que les limites API, l'authentification multifactorielle, etc. Tout était prêt à l'emploi. Le prix. Je suis désolé de le dire, mais si je compare le prix d'Auth0 pour une start-up, j'aurais recommandé une option moins chère pour les tests. Tout est parfait avec Auth0, sauf le prix.

👀 Le saviez-vous ? Les identités machines sont désormais 80 fois plus nombreuses que les identités humaines.

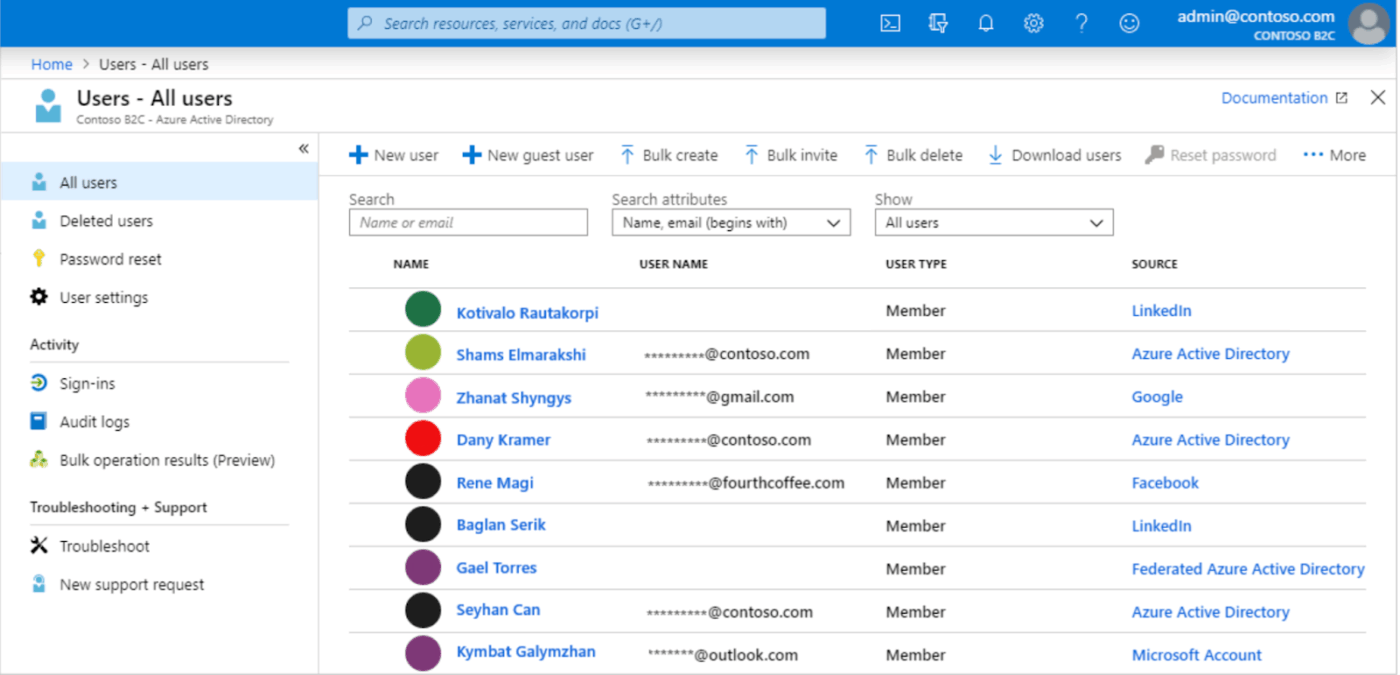

5. Microsoft Azure Active Directory (Azure AD) (Idéal pour les entreprises utilisant l'écosystème Microsoft)

Microsoft Azure Active Directory (actuellement Microsoft Entra ID) se distingue comme une plateforme de sécurité d'identité de premier plan, offrant une meilleure intégration dans les écosystèmes d'entreprise par rapport à Okta. S'appuyant sur la solide infrastructure cloud de Microsoft, ce logiciel permet une authentification unique (SSO) transparente, une authentification multifactorielle et un accès conditionnel, intégrés nativement dans les environnements Microsoft 365, Azure et Windows.

Contrairement à Okta, Microsoft Azure Active Directory fait partie d'une suite plus large de solutions de sécurité et de productivité. Il offre également des politiques d'accès conditionnel granulaires et une authentification adaptative basée sur les risques. Cette alternative à Okta est particulièrement adaptée si vous utilisez déjà l'écosystème Microsoft.

Meilleures fonctionnalités de Microsoft Azure Active Directory (Azure AD)

- Mettez en œuvre des politiques d'accès conditionnel basées sur les risques en temps réel des utilisateurs et des appareils, et automatisez l'approvisionnement des utilisateurs, les révisions d'accès et les flux de travail du cycle de vie

- Utilisez l'authentification sans mot de passe avec FIDO2, la biométrie et Microsoft Authenticator

- Surveillez et réagissez aux menaces liées aux identités à l'aide de Microsoft Defender et Sentinel

- Intégrez-la en profondeur à Microsoft 365 pour débloquer des fonctionnalités avancées de Microsoft Teams telles que l'accès sécurisé des invités et les permissions spécifiques aux applications

- Simplifiez la conformité grâce à des outils de rapports et de gouvernance intégrés

Limites de Microsoft Azure Active Directory (Azure AD)

- L'accès à toutes les fonctionnalités est limité si les outils Microsoft ne constituent pas votre écosystème principal

- Les petites entreprises peuvent se sentir dépassées par un trop grand nombre de fonctionnalités

Tarification de Microsoft Azure Active Directory (Azure AD)

- 50 000 premiers utilisateurs mensuels actifs : Gratuit

- Premium 1 (plus de 50 000 utilisateurs actifs mensuels) : 0,00325 $/utilisateur actif mensuel

- Premium 2 (plus de 50 000 utilisateurs actifs mensuels) : 0,01625 $/utilisateur actif mensuel

Évaluations et avis sur Microsoft Azure Active Directory (Azure AD)

- G2 : 4,4/5 (plus de 30 avis)

- Capterra : 4,8/5 (plus de 40 avis)

Que disent les utilisateurs réels à propos de Microsoft Azure Active Directory (Azure AD) ?

Un avis G2 dit :

Il est très utile dans les processus de gestion des utilisateurs et de contrôle des domaines de notre entreprise. De plus, il est très facile à intégrer à différents systèmes. Par exemple, il peut être intégré à O365 en rédigeant n'importe quelle politique.

Il est très utile dans les processus de gestion des utilisateurs et de contrôle des domaines de notre entreprise. De plus, il est très facile à intégrer à différents systèmes. Par exemple, il peut être intégré à O365 en rédigeant n'importe quelle politique.

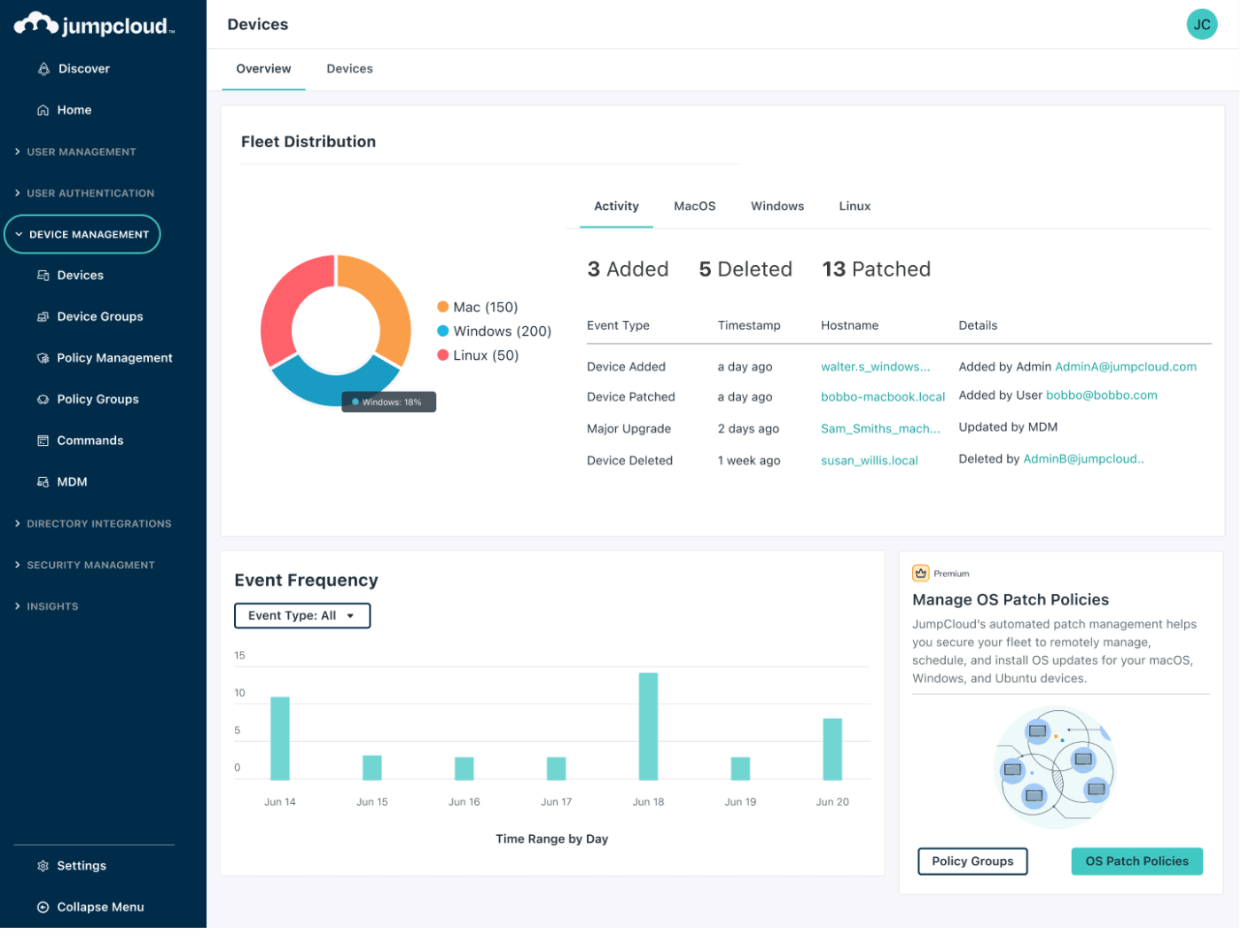

6. JumpCloud (Idéal pour la mise en œuvre d'un modèle de sécurité zéro confiance)

L'utilisation abusive des identifiants privilégiés déclenche 74 % de toutes les violations de données. JumpCloud aide à réduire ce risque grâce à un modèle de sécurité zéro confiance. Il vérifie en permanence l'identité des utilisateurs, l'état des appareils et le contexte d'accès avant d'accorder des permissions, réduisant ainsi la surface d'attaque à chaque étape.

Contrairement à l'approche plus cloisonnée d'Okta en matière d'identité, JumpCloud unifie la gestion des utilisateurs, la sécurité des appareils et les contrôles d'accès au sein d'une plateforme cloud native unique. Votre équipe informatique bénéficie d'une visibilité et d'un contrôle complets sans complexité supplémentaire.

JumpCloud simplifie également l'accès sécurisé des fournisseurs grâce à des permissions granulaires et limitées dans le temps et à l'application centralisée des politiques. De plus, sa gestion multiplateforme des terminaux (Windows, macOS, Linux) fait de JumpCloud l'un des principaux concurrents d'Okta pour les environnements hybrides.

Meilleures fonctionnalités de JumpCloud

- Gérez les utilisateurs, les appareils et les accès à partir d'une console unique basée sur le cloud

- Bénéficiez d'une assistance multiplateforme pour les systèmes Windows, macOS et Linux

- Fournissez une autorisation à distance sécurisée avec des permissions granulaires basées sur les rôles et les droits d'accès des utilisateurs

- Rationalisez l'accès des fournisseurs grâce à des identifiants à durée limitée et des pistes d'audit

- Intégrez le SSO et l'authentification multifactorielle (MFA) dans les applications cloud et sur site

- Automatisez l'approvisionnement et le désapprovisionnement des utilisateurs dans tous les services

- Appliquez des politiques unifiées sur tous les appareils pour les correctifs, le chiffrement et la conformité

Limites de JumpCloud

- L'installation initiale peut s'avérer complexe si vous n'avez pas beaucoup d'expérience avec les logiciels de gestion des accès

- Les paramètres préconfigurés pour l'authentification unique ne sont pas toujours précis et doivent être ajustés

Tarifs JumpCloud

- Gestion des appareils : 11 $/mois par utilisateur

- SSO : 13 $/mois par utilisateur

- Répertoire principal : 15 $/mois par utilisateur

- Enterprise : Tarification personnalisée

- Pour les MSP : Tarification personnalisée

Évaluations et avis sur JumpCloud

- G2 : 4,5/5 (plus de 3 200 avis)

- Capterra : 4,7/5 (plus de 200 avis)

Que disent les utilisateurs réels à propos de JumpCloud ?

Un avis G2 dit :

J'utilise Jumpcloud comme solution IAM centralisée pour gérer l'accès aux applications et la gestion des appareils. J'ai beaucoup travaillé sur l'intégration des applications afin d'activer la fonctionnalité SSO et permettre aux utilisateurs d'accéder aux fonctionnalités de manière fluide et résiliente.

J'utilise Jumpcloud comme solution IAM centralisée pour gérer l'accès aux applications et la gestion des appareils. J'ai beaucoup travaillé sur l'intégration des applications afin d'activer la fonctionnalité SSO et permettre aux utilisateurs d'accéder aux fonctionnalités de manière fluide et résiliente.

📮ClickUp Insight : Le changement de contexte nuit silencieusement à la productivité de votre équipe. Nos recherches montrent que 42 % des perturbations au travail proviennent du jonglage entre les plateformes, de la gestion des e-mails et du passage d'une réunion à l'autre. Et si vous pouviez éliminer ces interruptions coûteuses ?

ClickUp réunit vos flux de travail (et vos discussions) sur une seule plateforme simplifiée. Lancez et gérez vos tâches à partir de discussions, de documents, de tableaux blancs et plus encore, tandis que les fonctionnalités basées sur l'IA maintiennent le contexte connecté, consultable et gérable !

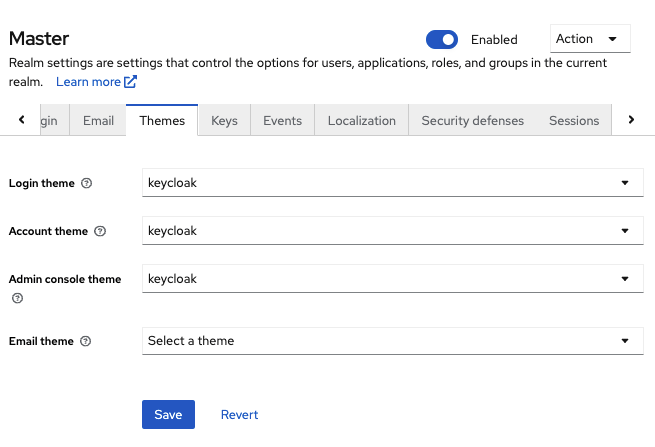

7. Keycloak (idéal pour héberger vous-même votre solution de gestion des identités et des accès)

L'un des principaux inconvénients d'Okta est sa rigidité, qui rend la personnalisation difficile. Keycloak, en revanche, est une plateforme de gestion des accès open source qui offre une grande flexibilité et un auto-hébergement complet sans dépendance vis-à-vis d'un fournisseur ni frais de licence. Elle convient parfaitement aux organisations qui recherchent contrôle, rentabilité et sécurité dans un environnement entièrement autogéré.

Cette plateforme de gestion des accès s'intègre parfaitement à LDAP et Active Directory, prend en charge les fournisseurs d'identité personnalisés et adapte les flux de connexion et les interfaces utilisateur à vos besoins.

Principales fonctionnalités de Keycloak

- Mettez en œuvre des protocoles standard tels que OAuth2, OpenID Connect et SAML

- Appliquez l'authentification multifactorielle pour plus de sécurité

- Personnalisez les flux de connexion, les thèmes et les interfaces utilisateur

- Gérez les utilisateurs, les rôles et les permissions via une console d'administration centrale

- Assistance à la connexion via les réseaux sociaux avec des fournisseurs tels que Google, Facebook et Twitter

- Déployez-la sur site ou dans n'importe quel environnement cloud pour un contrôle total

- Automatisez le provisionnement des utilisateurs grâce au courtage et à la fédération d'identités

- Étendez les fonctionnalités à l'aide de plugins personnalisés et d'API REST

Limites de Keycloak

- Son installation et sa personnalisation nécessitent un apprentissage fastidieux

- Vous aurez peut-être besoin d'une expertise interne pour gérer et assurer la maintenance

Tarifs Keycloak

- Tarification personnalisée

Évaluations et avis sur Keycloak

- G2 : Aucun avis disponible

- Capterra : Aucun avis disponible

Que disent les utilisateurs réels à propos de Keycloak ?

Un critique Reddit déclare :

L'installation initiale est un peu fastidieuse, mais pas très compliquée. Je n'ai jamais eu à effectuer de maintenance après l'installation/configuration initiale. Je l'utilise depuis 3 ans. Je dirais que le démarrage (si vous devez redémarrer) est assez lent, mais je n'ai pas exploré les options de configuration HA.

L'installation initiale est un peu fastidieuse, mais pas très compliquée. Je n'ai jamais eu à effectuer de maintenance après l'installation/configuration initiale. Je l'utilise depuis 3 ans. Je dirais que le démarrage (si vous devez redémarrer) est assez lent, même si je n'ai pas exploré les possibilités de configuration HA.

📖 À lire également : Exemples et cas d'utilisation de flux de travail

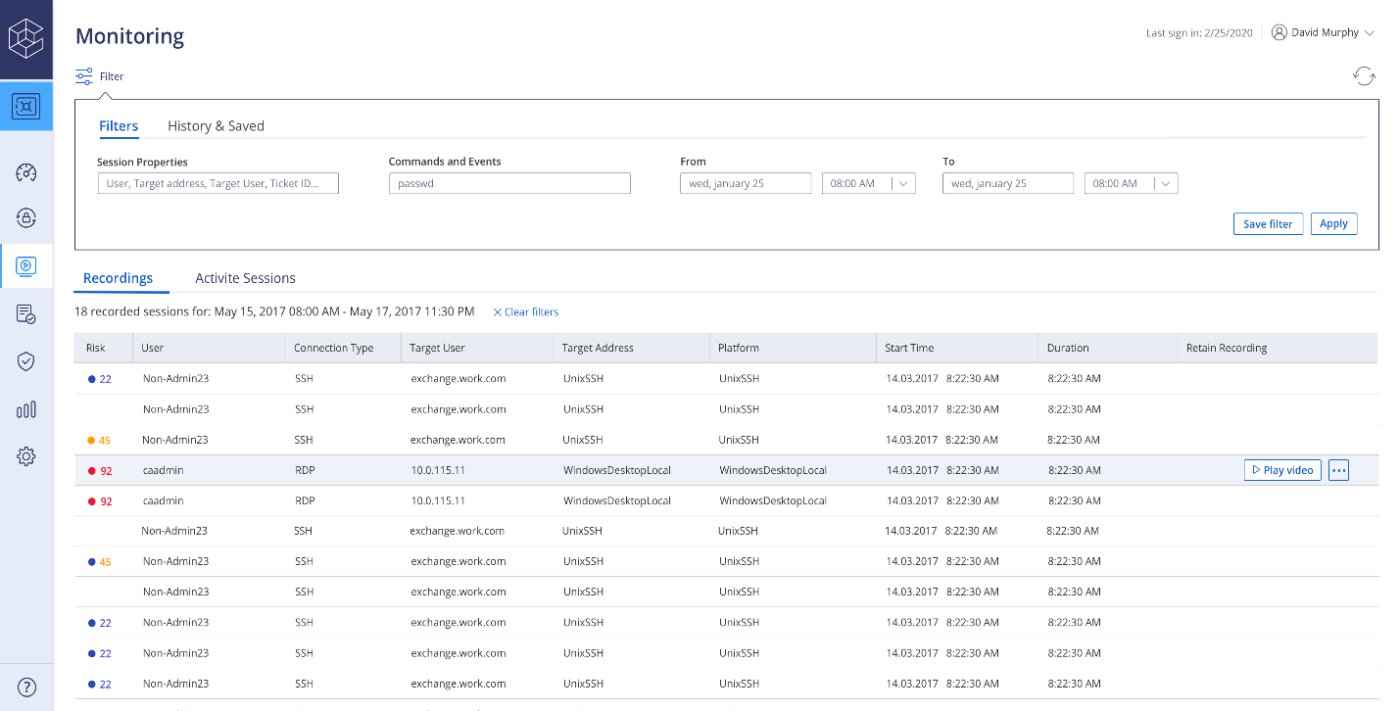

8. CyberArk (idéal pour intégrer la gestion des identités à des outils de sécurité des données)

Environ 68 % des entreprises affirment qu'une mauvaise synchronisation entre les logiciels de gestion des identités, les outils de sécurité et les systèmes de sécurité affaiblit leur capacité à détecter les attaques. CyberArk comble cette lacune critique en offrant une alternative plus solide à Okta, qui combine la gestion des accès privilégiés et la sécurité avancée des identités.

Il s'intègre facilement à un large intervalle d'outils informatiques et de sécurité, vous offrant une meilleure visibilité et un meilleur contrôle sur l'ensemble de votre environnement. De plus, son architecture évolutive prend en charge les déploiements hybrides et cloud, ce qui en fait une solution idéale pour les besoins organisationnels en constante évolution.

Meilleures fonctionnalités de CyberArk

- Protégez les comptes privilégiés grâce à des contrôles d'accès avancés

- Surveillez et enregistrez les sessions privilégiées en temps réel

- Automatisez la détection et la réponse aux menaces liées à l'utilisation abusive des identifiants

- Sécurisez l'accès à distance des fournisseurs et des tiers grâce à des permissions granulaires

- Utilisez des agents IA sécurisés pour signaler et traiter tout accès non autorisé en temps réel

- Configurez le stockage et la rotation des mots de passe pour les comptes sensibles

Limites de CyberArk

- Le système de rotation des mots de passe est souvent défaillant

- Il est difficile de trouver des procédures spécifiques dans la documentation du produit

Tarifs CyberArk

- Tarification personnalisée

Évaluations et avis sur CyberArk

- G2 : 4,4/5 (plus de 190 avis)

- Capterra : 4,3/5 (plus de 20 avis)

Que disent les utilisateurs réels à propos de CyberArk ?

Un critique de Capterra écrit :

C'est vraiment pratique d'avoir tous vos comptes et mots de passe centralisés de manière sécurisée, la page est très intuitive et conviviale. Cela n'arrive pas souvent, mais de temps en temps, la synchronisation des mots de passe pour certains comptes ne fonctionne pas et nous devons contacter l'équipe d'administrateurs Cyberark pour vérifier.

C'est vraiment pratique d'avoir tous vos comptes et mots de passe centralisés de manière sécurisée, la page est très intuitive et conviviale. Cela n'arrive pas souvent, mais de temps en temps, la synchronisation des mots de passe pour certains comptes ne fonctionne pas et nous devons contacter l'équipe d'administrateurs Cyberark pour vérifier.

🧠 Anecdote : Le mot de passe le plus courant au monde reste « 123456 ». Malgré les avertissements constants sur sa vulnérabilité, il est utilisé par plus de 23 millions de comptes dans le monde.

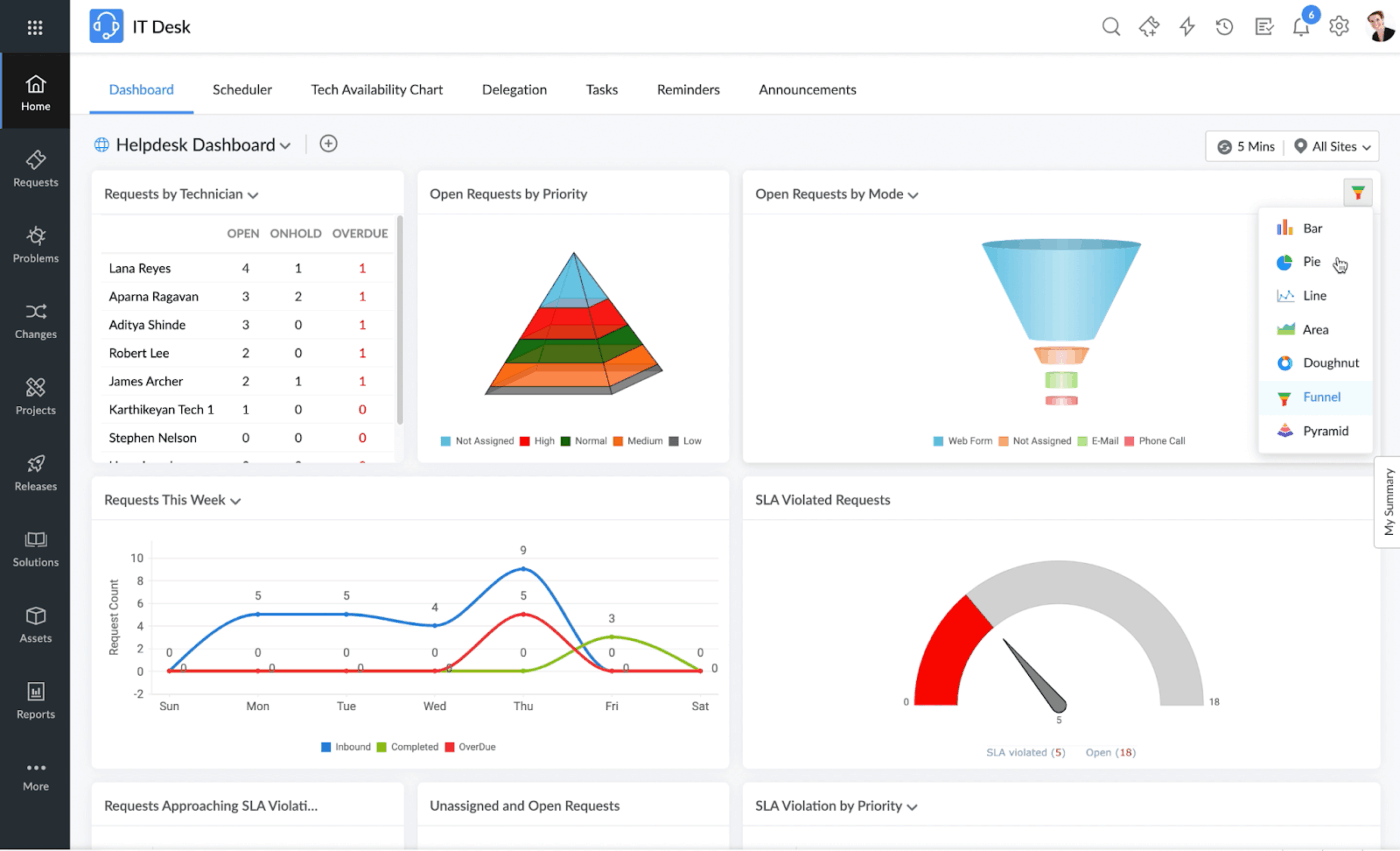

9. ManageEngine (idéal pour les équipes informatiques hybrides)

ManageEngine intègre la gestion des appareils à l'accès aux identités, offrant ainsi un contrôle transparent sur les utilisateurs et les terminaux.

En plus de la gestion des identités et des accès, vous bénéficiez d'une authentification unique, d'une authentification multifactorielle et de pistes d'audit détaillées. Il prend en charge les environnements hybrides avec des intégrations sur site et dans le cloud et offre un contrôle d'accès robuste basé sur les rôles.

Vous pouvez même créer des applications personnalisées à faible code pour la gestion de la sécurité et les déployer sur site.

Meilleures fonctionnalités de ManageEngine

- Assistance pour les environnements informatiques hybrides avec des options de déploiement flexibles

- Intégrez-la en toute transparence à Active Directory, Azure AD et LDAP

- Surveillez l'activité de connexion et générez des rapports d'audit détaillés

- Appliquez un contrôle d'accès basé sur les rôles pour garantir le principe du moindre privilège

Limites de ManageEngine

- Certaines tâches de configuration avancées, telles que l'intégration de plugins personnalisés, nécessitent davantage de documentation et une assistance directe

- Ce logiciel de gestion des identités est plus cher que les autres concurrents d'Okta

Tarifs ManageEngine

- Professionnel : À partir de 104 $/mois pour le cloud

- Enterprise : À partir de 124 $/mois pour le cloud

- UEM : à partir de 139 $/mois pour le cloud

- Sécurité : À partir de 205 $/mois pour le cloud

(Seuls les tarifs annuels et permanents sont disponibles pour les solutions sur site)

Évaluations et avis sur ManageEngine

- G2 : 4,4/5 (plus de 2 600 avis)

- Capterra : 4,4/5 (plus de 220 avis)

Que disent les utilisateurs réels à propos de ManageEngine ?

Un avis G2 dit :

Sa capacité à automatiser la sauvegarde de la configuration garantit la conformité et assure le suivi en temps réel des modifications sur tous les appareils du réseau. Il dispose également d'une interface conviviale.

Sa capacité à automatiser la sauvegarde de la configuration garantit la conformité et permet un suivi en temps réel des changements sur tous les appareils du réseau. Il dispose également d'une interface conviviale.

💟 Vous recherchez les meilleures alternatives à Okta pour les petites entreprises ?

Pour les petites entreprises, il existe d'excellentes alternatives à Okta qui ne vous ruineront pas et qui sont plus faciles à utiliser. JumpCloud est une fantastique option tout-en-un pour gérer les utilisateurs, les appareils et les accès depuis le cloud.

Si vous utilisez déjà Microsoft 365, Microsoft Entra ID (l'ancien nom d'Azure AD) est un choix évident, car il s'intègre parfaitement. OneLogin est souvent qualifié d'« Okta-lite » et est plus simple à configurer, ce qui est idéal si vous travaillez principalement dans le cloud.

Et si vous recherchez une solution vraiment économique et offrant une bonne sécurité, miniOrange vaut le détour, tout comme Duo Security pour une authentification multifactorielle forte.

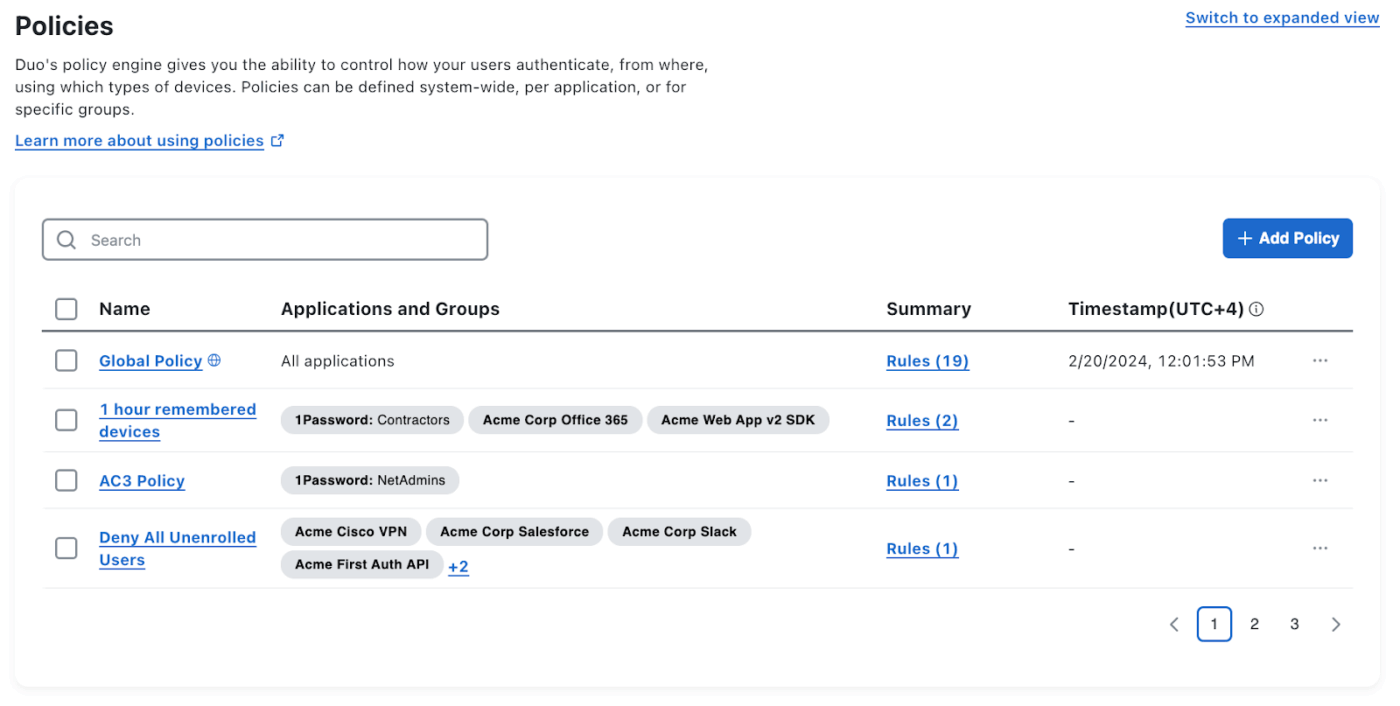

10. Cisco Duo (idéal pour prévenir les attaques par hameçonnage)

Les attaques par hameçonnage basées sur les identifiants ont augmenté de 703 %, et Okta seul ne suffit peut-être pas à protéger votre entreprise. Vous avez besoin d'une solution de gestion des identités qui donne la priorité à la prévention du hameçonnage. C'est exactement ce qu'offre Cisco Duo.

Duo est très convivial et offre une authentification multifactorielle résistante au phishing. Grâce à la prise en charge de FIDO2 et WebAuthn, Duo aide à bloquer l'accès, même en cas de vol des identifiants. S'appuyant sur le solide écosystème de sécurité de Cisco, il offre également des politiques d'accès adaptatives, des contrôles de l'état des appareils et des intégrations transparentes avec les applications cloud et sur site.

Meilleures fonctionnalités de Cisco Duo

- Appliquez des politiques d'accès adaptatives en fonction des risques liés aux utilisateurs et aux appareils

- Vérifiez l'état des appareils avant d'accorder l'accès aux applications

- Activez le SSO sécurisé dans les applications cloud et sur site

- Intégrez facilement les VPN, RDP, plateformes cloud et systèmes hérités

Limites de Cisco Duo

- La plateforme s'appuie sur des fournisseurs d'identité tiers pour offrir des services d'annuaire complets

- Les rapports de base peuvent s'avérer insuffisants pour les besoins complexes en matière de conformité

Tarifs Cisco Duo

- Free Forever

- Essentiels : 3 $/mois par utilisateur

- Avantage : 6 $/mois par utilisateur

- Premier : 9 $/mois par utilisateur

Évaluations et avis sur Cisco Duo

- G2 : 4,5/5 (plus de 390 avis)

- Capterra : 4,7/5 (plus de 530 avis)

Que disent les utilisateurs réels à propos de Cisco Duo ?

Un avis TrustRadius dit :

L'application destinée aux utilisateurs finaux est très facile à utiliser. Nous n'avons jamais reçu de plaintes de la part des membres de l'équipe non techniciens concernant des difficultés d'utilisation de Cisco Duo. Le contrôle administratif global est bon, mais je suggérerais d'offrir davantage de contrôle, comme la possibilité de définir des délais personnalisés pour les notifications MFA et leur temps d'approbation, ce qui serait utile dans les cas où les utilisateurs ont besoin de plus ou moins de temps pour répondre.

L'application destinée aux utilisateurs finaux est très facile à utiliser. Nous n'avons jamais reçu de plaintes de la part des membres de l'équipe non techniciens concernant des difficultés d'utilisation de Cisco Duo. Le contrôle administratif global est bon, mais je suggérerais d'offrir davantage de contrôle, comme la possibilité de définir des délais personnalisés pour les notifications MFA et leur temps d'approbation, ce qui serait utile dans les cas où les utilisateurs ont besoin de plus ou moins de temps pour répondre.

📖 À lire également : Exemples d'intégration des employés pour vos nouvelles recrues

Autres outils de gestion des flux de travail et de sécurité

Tous les concurrents d'Okta mentionnés ci-dessus offrent des fonctionnalités de gestion des identités exceptionnelles. Cependant, ils ne disposent pas d'un cadre holistique de gestion de projet en matière de cybersécurité.

Au lieu de jongler avec plusieurs outils pour gérer les tâches de gestion des identités, choisissez ClickUp, l'application tout-en-un pour le travail.

Grâce à des flux de travail automatisés, une IA intégrée, un contrôle d'accès et des tableaux de bord personnalisables, la plateforme aide les organisations à gérer les audits, les réponses aux incidents, les examens d'accès et les tâches de conformité, le tout en un seul endroit.

Il s'intègre également de manière transparente à des outils populaires tels que Slack, GitHub et Google Workspace, ce qui en fait le centre de commande idéal pour un travail d'équipe sécurisé et interfonctionnel.

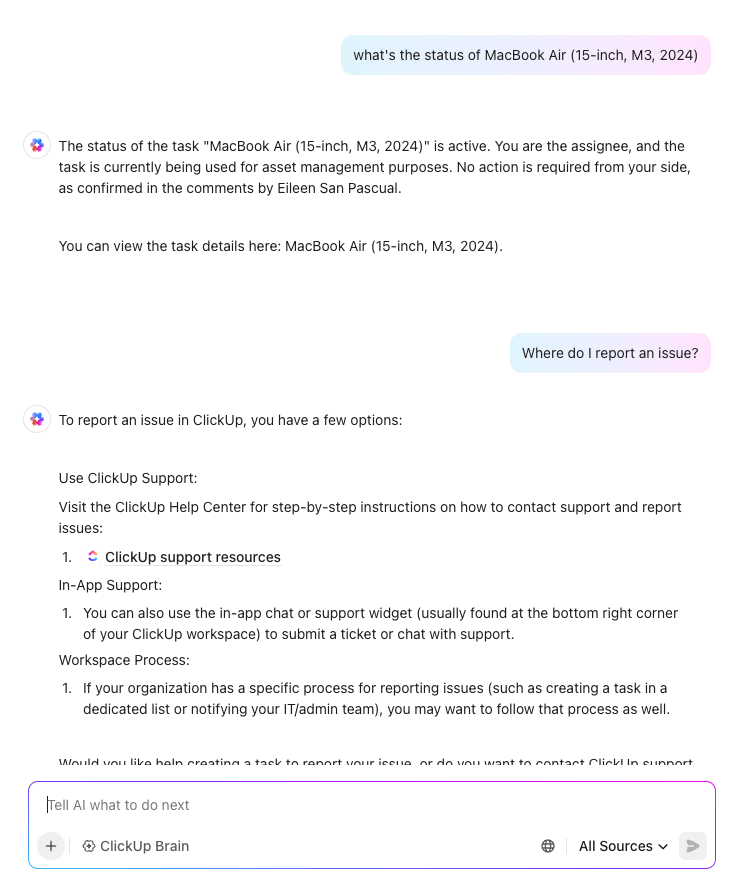

ClickUp Brain apporte la puissance de l'IA dans votre environnement de travail, facilitant la gestion des tâches liées à l'identité avec rapidité et clarté. Il peut instantanément résumer les protocoles de sécurité, générer des checklists d'intégration, rédiger des réponses aux demandes d'accès et faire ressortir les informations clés issues de journaux d'audit volumineux ou de documents de politique.

Vous pouvez même lui demander de suggérer des protocoles de sécurité et d'accès en fonction des projets que vous gérez. Si un nouvel employé a besoin d'accéder à des applications sensibles, ClickUp Brain peut générer automatiquement une checklist en fonction de son rôle, signaler les autorisations manquantes et même suggérer des permissions avec le moins de privilèges possible. Vous pouvez également l'utiliser pour identifier les menaces potentielles dans votre flux de travail et obtenir des informations sur la manière de stocker les informations des clients en toute sécurité.

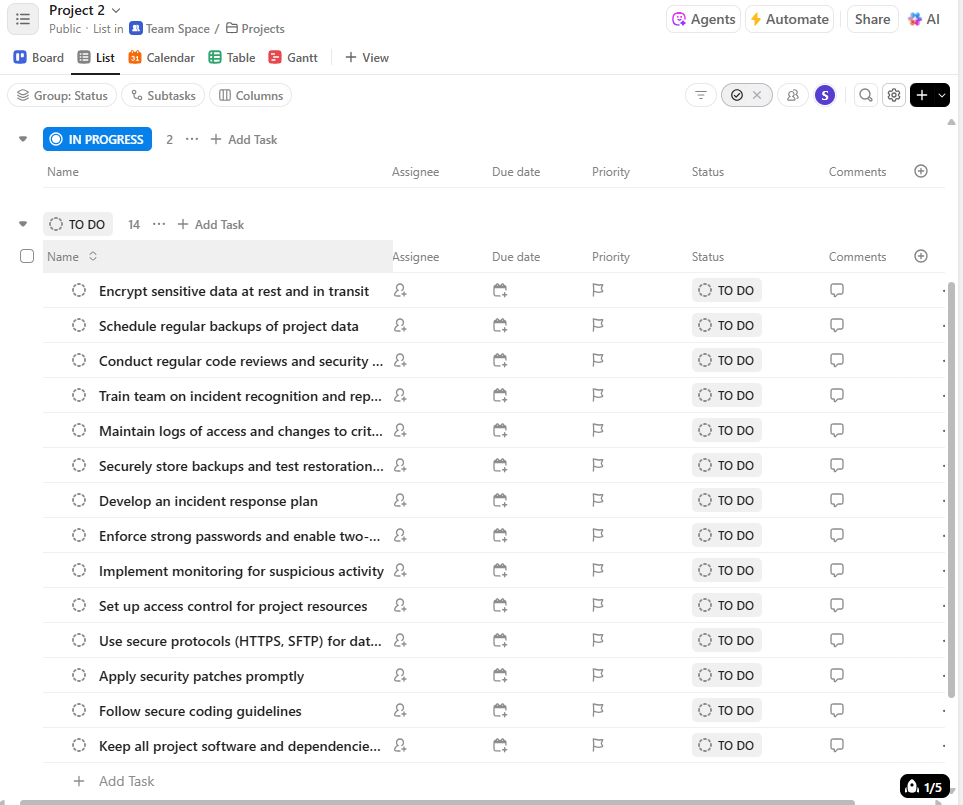

De plus, vous pouvez créer automatiquement une liste de tâches à faire pour les protocoles suggérés par ClickUp Brain en un seul clic avec ClickUp Tasks. Ajoutez des étiquettes d'assignés et de priorité, définissez des dates d'échéance et suivez facilement la progression. Vous pouvez même ajouter des checklists et des sous-tâches pour vous assurer que chaque petit détail du processus de gestion des identités est pris en charge.

Vous en avez assez de gérer sans cesse les mêmes tâches de vérification ? Les automatisations ClickUp peuvent vous en débarrasser grâce à plus de 50 déclencheurs d'actions. Vous pouvez utiliser des agents IA pour gérer le flux de travail ou le faire manuellement.

💟 Bonus : Si vous souhaitez véritablement intégrer l'IA dans vos flux de travail internes du service client, optez pour Brain Max! Cette puissante application de bureau qui réside sur votre appareil unifie l'IA, la recherche et l'automatisation dans toutes vos applications de travail. Dites adieu au chaos des outils d'IA déconnectés : voici la nouvelle ère de l'IA contextuelle.

Avec ClickUp Brain, vous éliminez la prolifération de l'IA et augmentez la productivité grâce à des commandes vocales, une recherche unifiée dans toutes les applications et la création instantanée de rapports personnalisés. Il allège votre charge cognitive et met en évidence les risques et les rapports sans délai, afin que vous puissiez travailler plus intelligemment et plus rapidement que jamais.

Étant donné que ClickUp Brain traite des données internes sensibles, il est essentiel que la plateforme elle-même réponde aux normes de sécurité les plus strictes, et ClickUp répond également à cette exigence.

Avec la conformité SOC 2 Type II, la préparation au RGPD, le chiffrement de niveau entreprise et le contrôle d'accès, ClickUp Security est infaillible. Vous pouvez donc avoir l'esprit tranquille en sachant que vos flux de travail de gestion des identités et vos informations basées sur l'IA restent sécurisés et entièrement protégés.

Mais ce n'est pas tout. Vous pouvez centraliser votre documentation sur la cybersécurité avec ClickUp Docs afin de collaborer sur un forfait de gestion des identités. Votre équipe peut rédiger du contenu, ajouter des bannières, étiqueter des utilisateurs, modifier des stratégies et ajouter des commentaires en temps réel.

Vous avez des requêtes ou des idées concernant le forfait de gestion des identités de votre organisation ? Utilisez le chat ClickUp pour en discuter avec les bonnes personnes, directement dans votre espace de travail. Cette fonctionnalité est dotée d'agents IA intégrés qui vous fourniront toutes les informations dont vous avez besoin directement dans le chat ouvert, vous évitant ainsi de passer d'une fenêtre à l'autre.

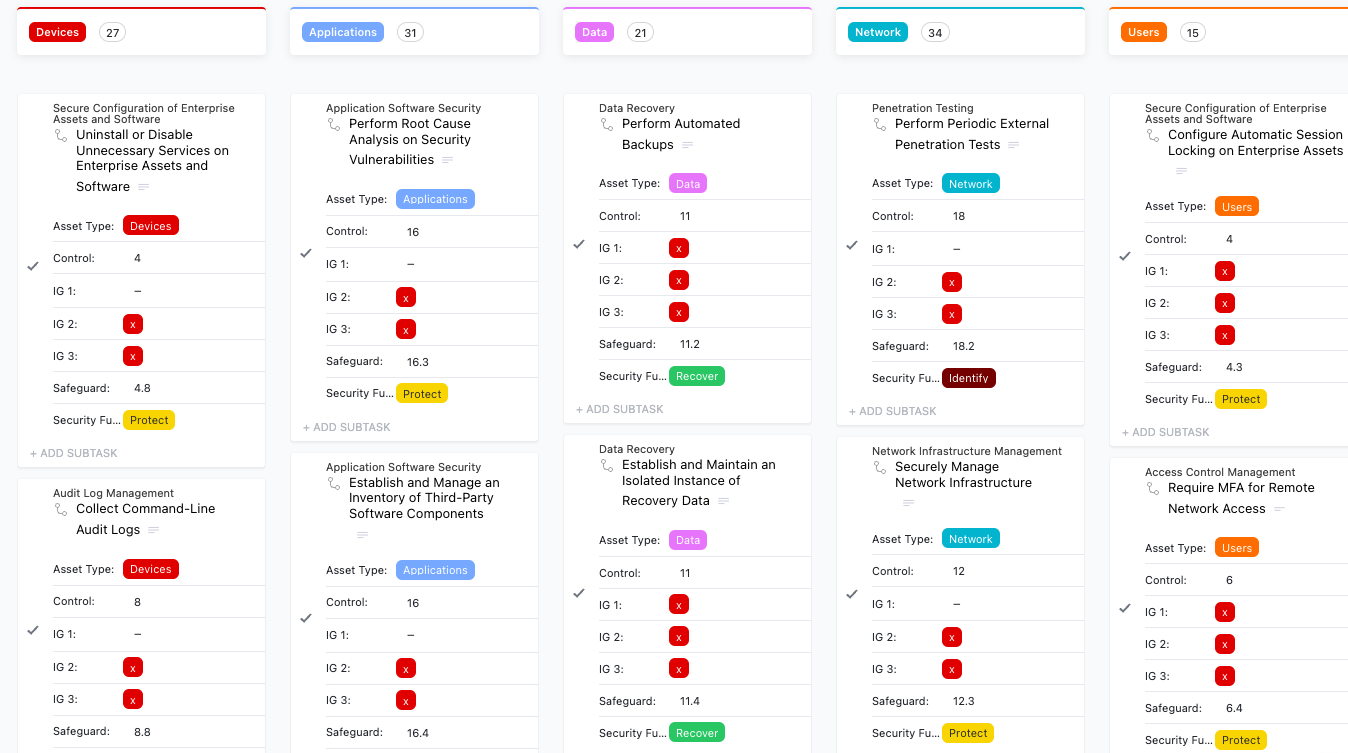

Vous ne savez pas par où commencer en matière de gestion des identités ou de détection des menaces informatiques ? ClickUp vous offre des modèles gratuits et prêts à l'emploi. Le modèle de rapport de sécurité ClickUp, par exemple, vous permet d'évaluer les tâches de gestion des identités et de sécurité des données et de créer facilement des rapports complets.

Vous trouverez également très utile le modèle de sécurité informatique ClickUp. Il vous permet de planifier, visualiser et hiérarchiser vos initiatives de sécurité en un seul endroit. Vous pouvez suivre les performances, l'utilisation et la conformité du système, et ajuster les niveaux de contrôle d'accès et de sécurité selon les besoins. De plus, il facilite la coordination entre les équipes, afin que tout le monde reste aligné sur les protocoles de sécurité.

Que disent les utilisateurs réels à propos de ClickUp ?

Shikha Chaturvedi, analyste commerciale chez Cedcoss Technologies Private Limited, déclare :

Il fonctionne bien avec une méthodologie agile et convient également parfaitement à la gestion des clients. Pour gérer efficacement les tâches quotidiennes et les TO_DO. Permet de créer différents espaces pour travailler sur différents scénarios tels que les problèmes/améliorations, le développement, etc. Son tableau de bord est si attrayant et rapide qu'il permet de gagner beaucoup de temps et d'effectuer des analyses efficaces.

Il fonctionne bien avec une méthodologie agile et convient également parfaitement à la gestion des clients. Pour gérer efficacement les tâches quotidiennes et les TO_DO. Permet de créer différents espaces pour travailler sur différents scénarios tels que les problèmes/améliorations, le développement, etc. Son tableau de bord est si attrayant et rapide qu'il permet de gagner beaucoup de temps et d'effectuer des analyses efficaces.

📖 À lire également : Comment créer une checklist pour la mise en œuvre d'un SaaS

Sécurisez tous vos flux de travail et collaborez plus intelligemment avec ClickUp

Si Okta reste un acteur majeur de la gestion des identités, de nombreuses alternatives offrent des atouts spécialisés, tels que l'authentification résistante au phishing avec Cisco Duo, l'architecture zéro confiance via JumpCloud et l'auto-hébergement flexible via Keycloak.

Mais sécuriser l'identité n'est que la moitié du chemin. Vous devez également protéger les flux de travail collaboratifs qui l'entourent. Grâce à l'IA intégrée, à la sécurité de niveau entreprise et aux outils avancés de gestion de projet de ClickUp, vos équipes informatiques et de sécurité peuvent tout gérer de manière sécurisée et efficace, des audits d'accès aux tâches de conformité.

Vous souhaitez améliorer votre stratégie de gestion des identités ? Inscrivez-vous à ClickUp et prenez le contrôle de toutes vos tâches de sécurité en toute confiance.