وفقًا لدراسة أجراها اتحاد جودة المعلومات والبرمجيات، تكلف عيوب البرمجيات الاقتصاد الأمريكي 2.41 تريليون دولار سنويًا، حيث تمثل الثغرات الأمنية جزءًا كبيرًا من هذا الهدر — وهي مشكلة مستمرة حيث لا تزال 45٪ من الشركات الأمريكية تبلغ عن مشكلات في الجودة تكلفها 1-5 ملايين دولار سنويًا.

ترشدك هذه المقالة إلى تنفيذ ممارسات الترميز الآمن باستخدام المسح المدعوم بالذكاء الاصطناعي من Amazon Q Developer مباشرة في IDE الخاص بك. ستتعلم أيضًا كيفية تتبع تلك الثغرات الأمنية ومعالجتها في ClickUp لإغلاق الحلقة بين اكتشاف المشكلات وإصلاحها فعليًا.

ما هو الترميز الآمن باستخدام Amazon Q Developer؟

يقوم فريقك بشحن الكود، ولكن عمليات الفحص الأمني تتم في مرحلة متأخرة جدًا من العملية بحيث تبدو وكأنها فكرة لاحقة. بحلول الوقت الذي يتم فيه الإبلاغ عن نقطة الضعف، يكون الكود قد تم الالتزام به ومراجعته وربما حتى نشره.

⭐ قالب مميز

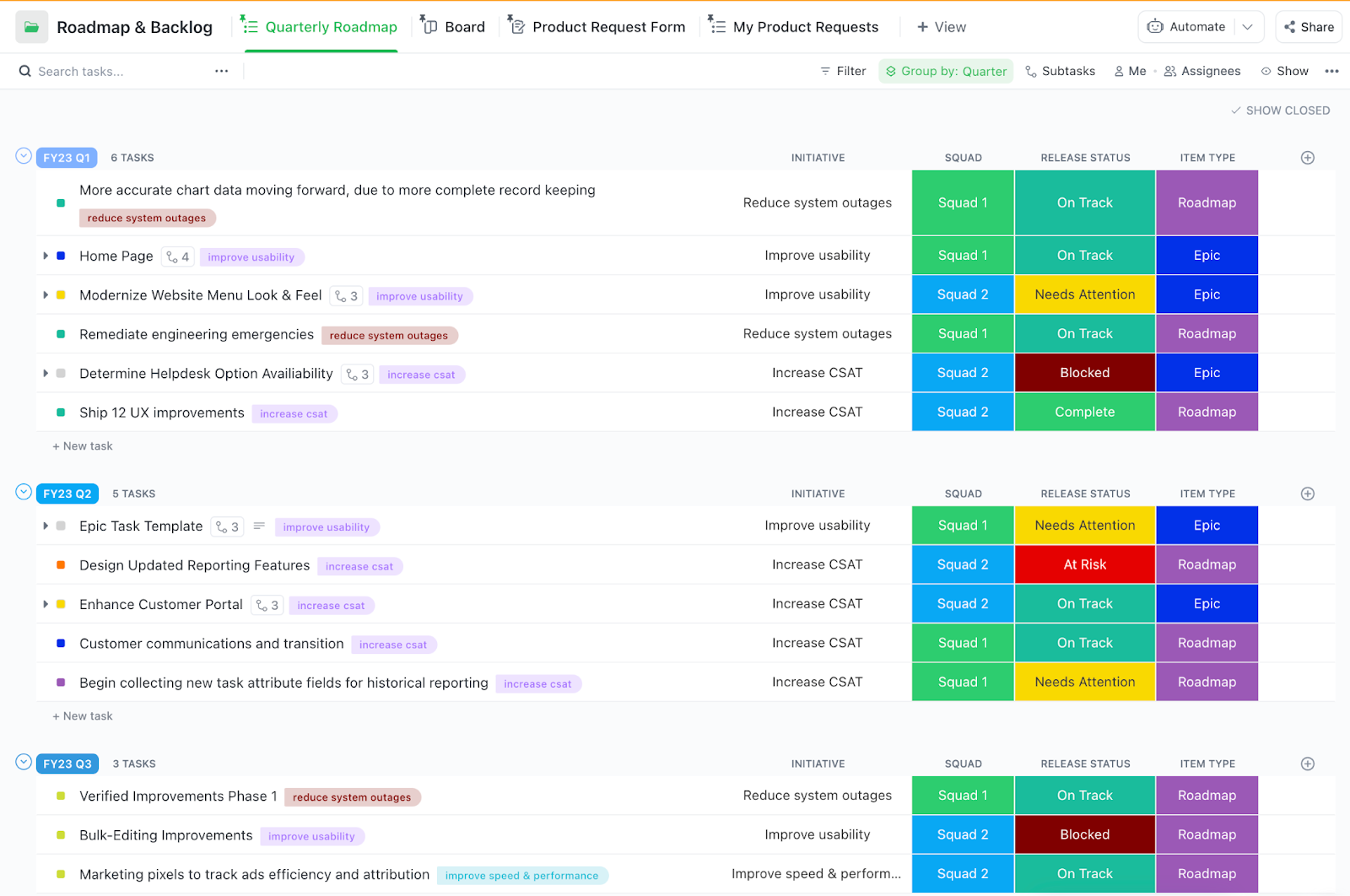

تم تصميم قالب تطوير البرامج ClickUp لفرق المنتجات والتصميم والهندسة وضمان الجودة للتخطيط والبناء والشحن في مساحة تعاونية واحدة. سكرم أم كانبان؟ كل شيء موجود هنا.

هذا يجبر المطورين على التوقف عما يفعلونه، والبحث في أكواد قديمة لا يتذكرون كتابةها، ومحاولة إصلاح مشكلة كان يجب اكتشافها منذ أيام. هذا التبديل المستمر للسياق يقتل الزخم ويخلق توتراً بين فرق التطوير والأمن.

هذه هي المشكلة التي يحلها الترميز الآمن باستخدام Amazon Q Developer. إنها طريقة تستخدم أدوات مدعومة بالذكاء الاصطناعي لتحديد الثغرات الأمنية وإصلاحها مباشرة في بيئة التطوير المتكاملة (IDE) أثناء كتابة الكود.

هذا أمر مهم لأي فريق يقوم بشحن كود الإنتاج، سواء كنت تقوم ببناء أدوات داخلية أو تطبيقات موجهة للعملاء. لا يمكن توسيع نطاق المراجعات اليدوية للكود، وغالبًا ما تولد أدوات الأمان المستقلة تنبيهات عامة ومزعجة يتعلم المطورون تجاهلها بسرعة.

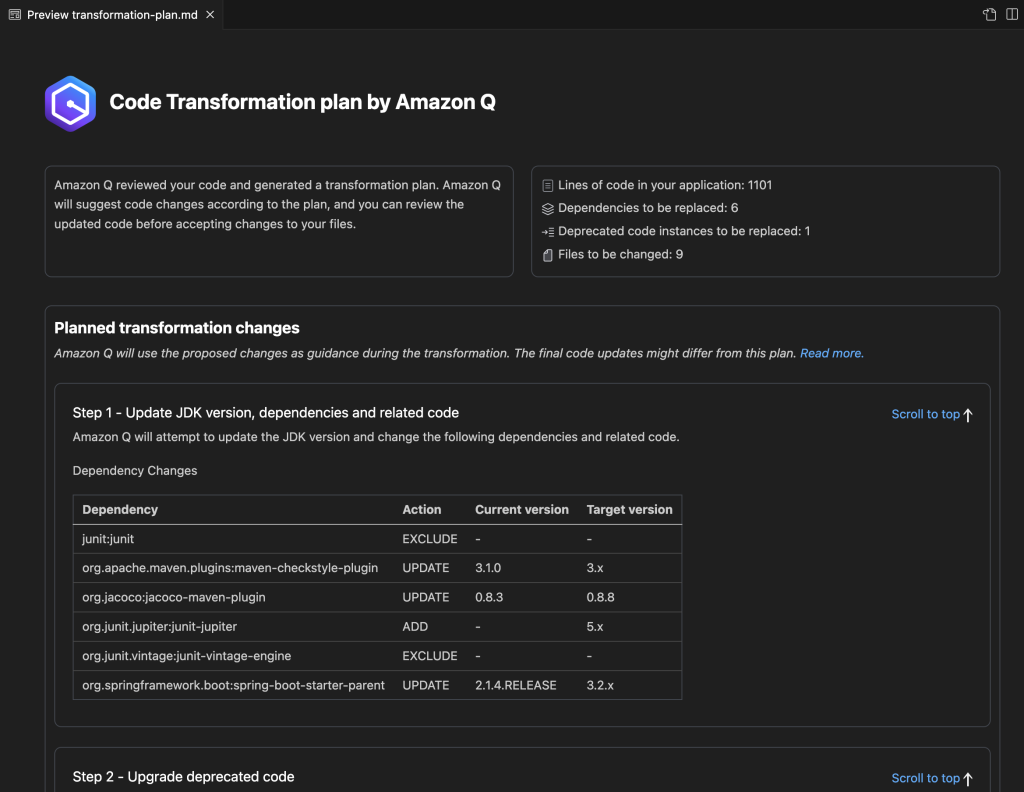

يدمج Amazon Q Developer اختبار أمان التطبيقات الثابت (SAST) مباشرة في سير عمل الترميز الخاص بك. يقوم بتحليل الكود الخاص بك في الوقت الفعلي، ويشير إلى المشكلات الشائعة والخطيرة قبل أن يتم تنفيذها.

- حقن SQL: يمنع المهاجمين من التلاعب باستعلامات قاعدة البيانات الخاصة بك.

- بيانات الاعتماد المبرمجة: تمنع الكشف عن المعلومات الحساسة مثل مفاتيح API في شفرة المصدر الخاصة بك.

- التبعيات غير الآمنة: تنبهك إلى نقاط الضعف المعروفة في مكتبات الجهات الخارجية التي تستخدمها، وهو أمر بالغ الأهمية نظرًا لأن الحزم الضارة في البرامج مفتوحة المصدر قد ارتفعت بنسبة 156٪ على أساس سنوي.

لا يقتصر دور Amazon Q على تحديد المشكلات فحسب، بل إنه يولد رمز تصحيح محددًا يمكنك مراجعته وقبوله بنقرة واحدة. يصبح الأمان جزءًا طبيعيًا ومفيدًا من عملية التطوير بدلاً من أن يكون عائقًا محبطًا. يمكن لفريقك الآن كتابة رموز أكثر أمانًا من البداية، مما يقلل من الوقت والتكلفة اللازمين لإصلاح نقاط الضعف لاحقًا. ✨

قبل الخوض في تفاصيل Amazon Q Developer على وجه التحديد، من المفيد فهم المشهد الأوسع لأدوات الترميز الحديثة التي يمكن أن تعزز سير عمل التطوير لديك. يقدم هذا الفيديو نظرة عامة على مختلف أدوات الترميز التي يجدها المطورون مفيدة لتحسين إنتاجيتهم وجودة الترميز.

📚 اقرأ أيضًا: طرق لتقليل مخاطر الأمن السيبراني في إدارة المشاريع

📚 اقرأ أيضًا: طرق لتقليل مخاطر الأمن السيبراني في إدارة المشاريع

كيفية تشغيل عمليات الفحص الأمني في Amazon Q Developer

تشغيل الفحص هو الخطوة الأولى، ولكن معرفة متى وكيف يتم الفحص هو ما يجعل العملية فعالة. الهدف هو اكتشاف المشكلات قبل أن تصل إلى مرحلة التحكم في الإصدار، مما يجعل دورة حياة التطوير بأكملها أكثر أمانًا.

يوفر Amazon Q أوضاع مسح متعددة لتناسب سير عملك، سواء كنت تفضل الفحوصات عند الطلب أو التحليل المستمر في الخلفية أو بوابات خط الأنابيب الآلية.

تعمل عمليات الفحص هذه عبر مجموعة متنوعة من لغات البرمجة الشائعة، بما في ذلك Java وPython وJavaScript وTypeScript وC# وGo وRuby وC/C++ وPHP وKotlin وScala، مع درجات متفاوتة من عمق التحليل.

قم بإعداد Amazon Q Developer في IDE الخاص بك

أولاً، تأكد من توفر المتطلبات الأساسية اللازمة: حساب AWS أو معرف AWS Builder مجاني للمصادقة، و IDE مدعوم (مثل VS Code، أو IDE JetBrains مثل IntelliJ أو PyCharm، أو Visual Studio)، وبيانات اعتماد AWS مكونة بشكل صحيح مع الأذونات المطلوبة لتشغيل عمليات الفحص الأمني.

بعد تجهيز كل ذلك، اتبع الخطوات التالية للبدء:

- افتح سوق ملحقات IDE الخاص بك وابحث عن ملحق Amazon Q Developer، ثم قم بتثبيته.

- قم بمصادقة الامتداد باستخدام بيانات اعتماد AWS أو معرف AWS Builder عند المطالبة بذلك.

- قم بتكوين إعدادات مساحة العمل لتمكين الفحص الأمني وضبط أي تفضيلات.

- قم بإجراء فحص اختباري على ملف واحد للتحقق من أن الاتصال يعمل بشكل صحيح.

إذا وجدت أن عمليات الفحص لا تعمل كما هو متوقع، فتحقق أولاً من أن لغة برمجة الملف مدعومة من Amazon Q. بعد ذلك، تحقق من صحة بيانات اعتماد AWS الخاصة بك ومن أن لديك أذونات IAM اللازمة لإجراء الفحص الأمني.

📚 اقرأ أيضًا: كيفية إنشاء سير عمل DevOps باستخدام Amazon Q

قم بتشغيل عمليات المسح اليدوية والآلية للمشروع

يوفر لك Amazon Q طريقتين أساسيتين لفحص الكود محليًا: فحص المشاريع والفحص التلقائي. لكل منهما غرض مختلف في سير عملك.

عمليات الفحص للمشروع هي تحليلات يتم تشغيلها يدويًا لقاعدة الكود بأكملها أو الدلائل المحددة التي تختارها. اعتبرها بمثابة فحص شامل لرمزك. وهي مثالية للتشغيل قبل إنشاء طلب سحب أو إجراء مجموعة كبيرة من التغييرات، مما يضمن عدم إدخال أي نقاط ضعف جديدة.

لتشغيل فحص المشروع:

- افتح لوحة Amazon Q داخل IDE الخاص بك

- حدد "تشغيل فحص المشروع" أو استخدم اختصار لوحة المفاتيح المقابل

- اختر نطاق الفحص: مشروعك بالكامل، أو مجلد معين، أو فقط الملفات المفتوحة حاليًا.

- راجع النتائج التي تظهر في لوحة نتائج الأمان

توفر عمليات الفحص التلقائي (المتوفرة مع Amazon Q Developer Pro) ملاحظات مستمرة في الوقت الفعلي عن طريق فحص الملفات في الخلفية كلما قمت بحفظها. وهذا يكتشف المشكلات فور حدوثها، ويمنعها من أن تصبح جزءًا من مشكلة أكبر.

يمكنك تمكين هذه الميزة في إعداداتك للحصول على تنبيهات فورية دون مقاطعة سير عملك. إذا وجدت أن التنبيهات مزعجة للغاية أثناء عمليات التطوير المكثفة، يمكنك ضبط الحساسية بحيث لا تظهر سوى النتائج ذات الأولوية العالية.

مراجعة وتطبيق اقتراحات الإصلاحات الأمنية

العثور على نقطة ضعف هو نصف المعركة فقط؛ فأنت بحاجة أيضًا إلى فهمها وإصلاحها. يجعل Amazon Q هذا الأمر سهلاً من خلال توفير سياق غني لكل اكتشاف. يتضمن كل تنبيه ما يلي:

- تصنيف الخطورة: يساعدك على تحديد أولويات الإصلاحات (حرجة، عالية، متوسطة، منخفضة)

- موقع الكود المتأثر: يحدد الملف ورقم السطر الدقيقين اللذين توجد فيهما المشكلة.

- شرح المخاطر: يصف سبب كون الكود نقطة ضعف والتأثير المحتمل

- الإصلاح المقترح: يوفر رمزًا تم إنشاؤه بواسطة الذكاء الاصطناعي يعمل على إصلاح المشكلة.

عندما تكون جاهزًا لتطبيق الإصلاح، ما عليك سوى النقر على النتيجة لمراجعة الشرح التفصيلي والتغيير المقترح في الكود. إذا كان الاقتراح جيدًا، يمكنك قبوله لتطبيق الإصلاح تلقائيًا. بالنسبة للمشكلات الأكثر تعقيدًا المتعلقة بمنطق عملك المحدد، قد تحتاج إلى تعديل الاقتراح قليلاً.

استخدم الكود الذي تم إنشاؤه بواسطة الذكاء الاصطناعي كنقطة انطلاق موثوقة، وليس دائمًا كإجابة نهائية. بعد تطبيق الإصلاح، يمكنك إعادة فحص الملف للتأكد من حل الثغرة الأمنية. 🛠️

🎥 شاهد هذا الفيديو لتتعلم كيفية إنشاء قائمة مراجعة فعالة لمراجعة الكود.

دمج عمليات الفحص الأمني Amazon Q في خطوط أنابيب CI/CD

في حين أن عمليات الفحص المحلية رائعة لاكتشاف المشكلات في وقت مبكر، فإن دمج الأمان في خط أنابيب التكامل المستمر/النشر المستمر (CI/CD) يخلق بوابة أمان أساسية. يضمن هذا الفحص الآلي عدم وصول أي كود ضعيف إلى الفرع الرئيسي أو نشره في الإنتاج، وهو حجر الزاوية في أي استراتيجية أمان حديثة لـ AWS DevOps.

يمكنك إضافة خطوة فحص Amazon Q إلى أي خط أنابيب بناء رئيسي، بما في ذلك AWS CodePipeline أو GitHub Actions أو GitLab CI أو Jenkins. المفتاح هو تكوينه ليعمل تلقائيًا على طلبات السحب والالتزامات بفرعك الرئيسي.

فيما يلي تكوين شائع:

| مرحلة خط الأنابيب | نوع الفحص | الإجراء الموصى به |

|---|---|---|

| طلب السحب | الفحص التزايدي | قم بحظر الدمج إذا تم العثور على أي نقاط ضعف حرجة أو شديدة الخطورة. |

| التزام الفرع الرئيسي | فحص كامل للمشروع | حظر البناء عند اكتشاف نقاط ضعف خطيرة، وإرسال تحذيرات عند اكتشاف نقاط ضعف متوسطة الخطورة. |

| مجدول (ليليًا) | فحص شامل | إنشاء تقرير فحص كامل للكود من أجل الامتثال وتحليل الاتجاهات |

عند إعداد هذا، تحتاج إلى تحقيق التوازن بين دقة الأمان وسرعة الإنشاء. قد يؤدي إجراء فحص كامل للمشروع عند كل التزام إلى إبطاء عملية CI. الحل الوسط الجيد هو استخدام عمليات مسح تدريجية أسرع على طلبات السحب والاحتفاظ بعمليات المسح الكاملة والشاملة للدمج في الفرع الرئيسي أو للإنشاءات الليلية المجدولة.

أخيرًا، قم بتكوين خط أنابيبك لتصدير تقارير الفحص بتنسيق قياسي مثل SARIF من أجل الامتثال ومسارات التدقيق.

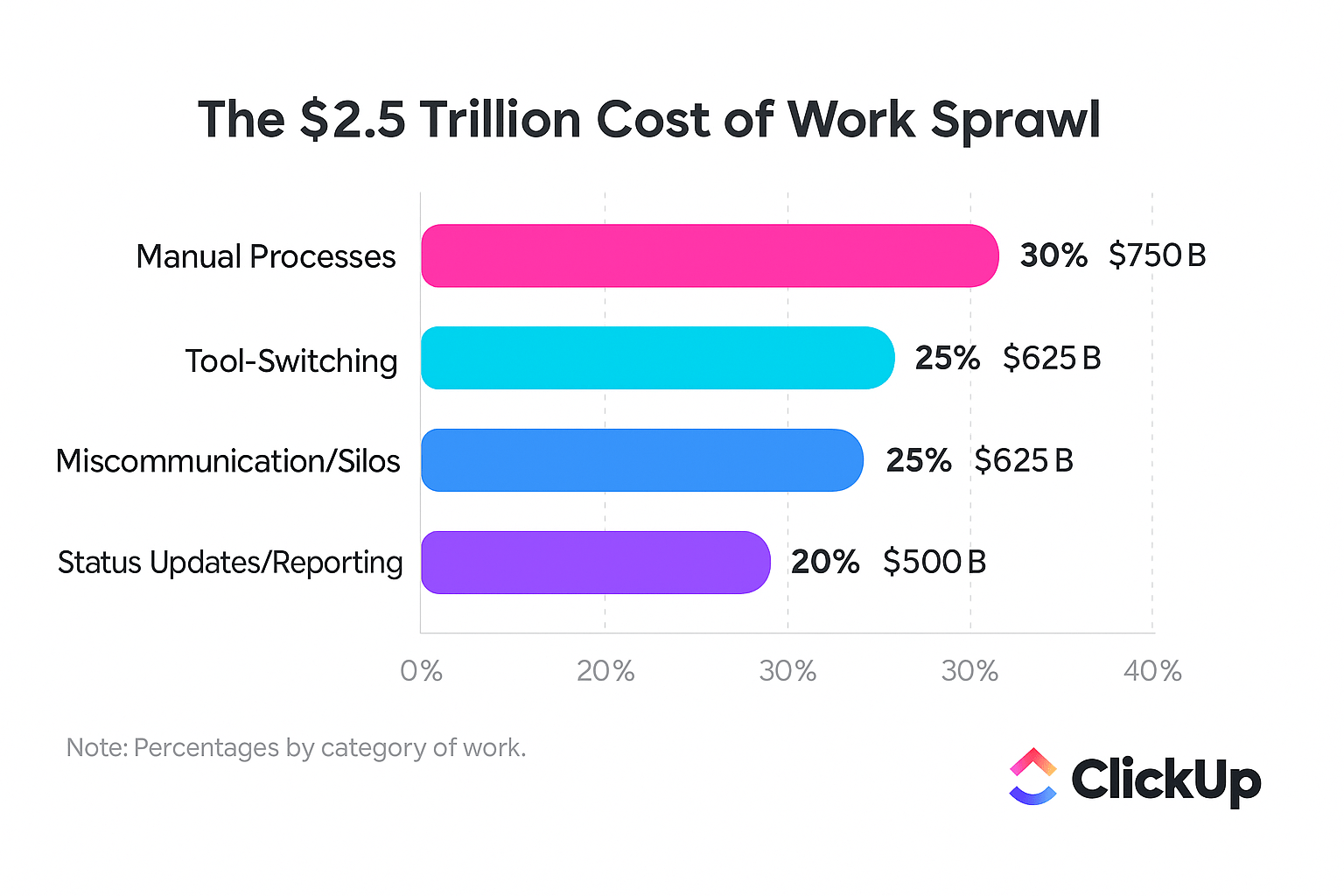

📮ClickUp Insight: يستخدم 1 من كل 4 موظفين أربعة أدوات أو أكثر فقط لإنشاء سياق في العمل. قد تكون هناك تفاصيل مهمة مخبأة في رسالة بريد إلكتروني، أو موضحة في سلسلة محادثات على Slack، أو موثقة في أداة منفصلة، مما يجبر الفرق على إضاعة الوقت في البحث عن المعلومات بدلاً من إنجاز العمل.

يجمع ClickUp سير عملك بالكامل في منصة واحدة موحدة. بفضل ميزات مثل ClickUp Email Project Management و ClickUp Chat و ClickUp Docs و ClickUp Brain، يظل كل شيء متصلاً ومتزامناً ويمكن الوصول إليه على الفور. قل وداعاً لـ "العمل حول العمل" واستعد وقتك الإنتاجي.

💫 نتائج حقيقية: يمكن للفرق استعادة أكثر من 5 ساعات كل أسبوع باستخدام ClickUp — أي أكثر من 250 ساعة سنويًا لكل شخص — من خلال التخلص من عمليات إدارة المعرفة القديمة. تخيل ما يمكن لفريقك إنجازه بفضل أسبوع إضافي من الإنتاجية كل ثلاثة أشهر!

📚 اقرأ أيضًا: DevOps مقابل Agile: الدليل الشامل

كيفية تتبع الثغرات الأمنية في ClickUp

يعد اكتشاف نقاط الضعف باستخدام الماسح الضوئي خطوة أولى رائعة، ولكنها لا فائدة منها إذا ضاعت هذه النتائج في جدول بيانات أو نظام تذاكر منفصل.

عندما توجد تنبيهات الأمان في أداة واحدة، ومهام التطوير في أداة أخرى، وتواصل الفريق في أداة ثالثة، فإنك تخلق توسعًا في السياق — حيث تضيع الفرق ساعات في البحث عن المعلومات عبر تطبيقات غير متصلة. هذا الانفصال هو المكان الذي تظهر فيه نقاط الضعف، ويتم تجاوز المواعيد النهائية، ويضعف وضعك الأمني.

تخلص من هذا التشتت في العمل عن طريق دمج سير عمل إصلاح نقاط الضعف بالكامل في ClickUp. يوفر هذا مصدرًا واحدًا للمعلومات الصحيحة حيث يمكنك تحويل نتائج الفحص إلى مهام قابلة للتنفيذ مع تحديد المسؤولية والأولويات والمواعيد النهائية بوضوح.

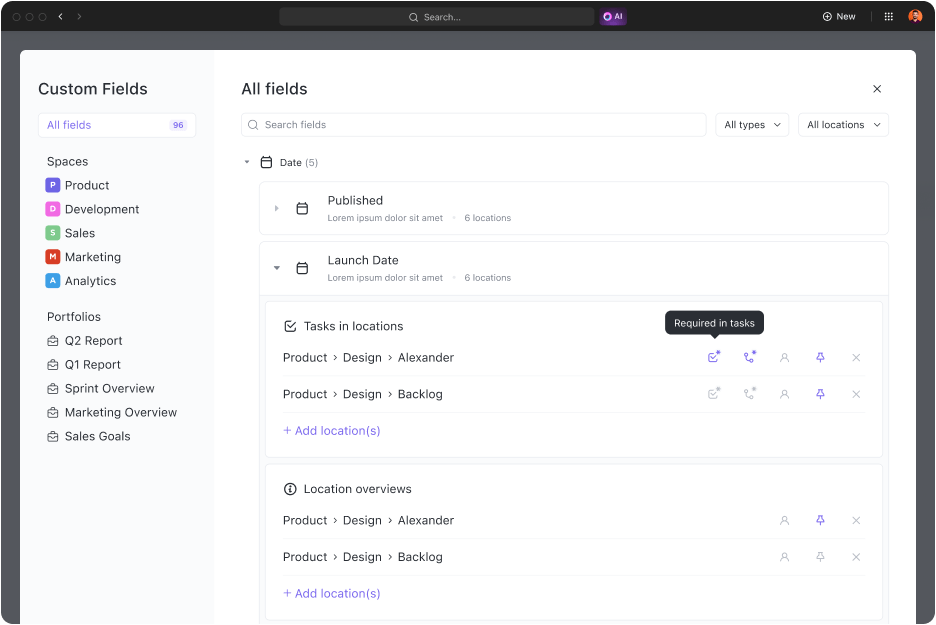

ابدأ بإنشاء قائمة ClickUp أو مجلد ClickUp مخصص لجميع المشكلات الأمنية. هذا يحافظ على تنظيمها وإمكانية رؤيتها من قبل جميع فرق الهندسة والأمن.

توقف عن إضاعة الوقت في نسخ البيانات ولصقها يدويًا بين الأدوات. استخدم الحقول المخصصة في ClickUp لالتقاط جميع المعلومات المهمة لكل ثغرة أمنية. يمكنك إنشاء حقول لتتبع:

- مستوى الخطورة: حقل قائمة منسدلة مع خيارات مثل حرج، مرتفع، متوسط، ومنخفض

- المكون المتأثر: حقل نصي لتدوين مسار الملف أو الخدمة

- مصدر الفحص: قائمة منسدلة لتحديد ما إذا كانت النتيجة قد جاءت من Amazon Q أو فحص خط أنابيب أو مراجعة يدوية.

- مرجع CVE: حقل URL للربط مباشرة بمدخل قاعدة البيانات الرسمية للثغرات الأمنية

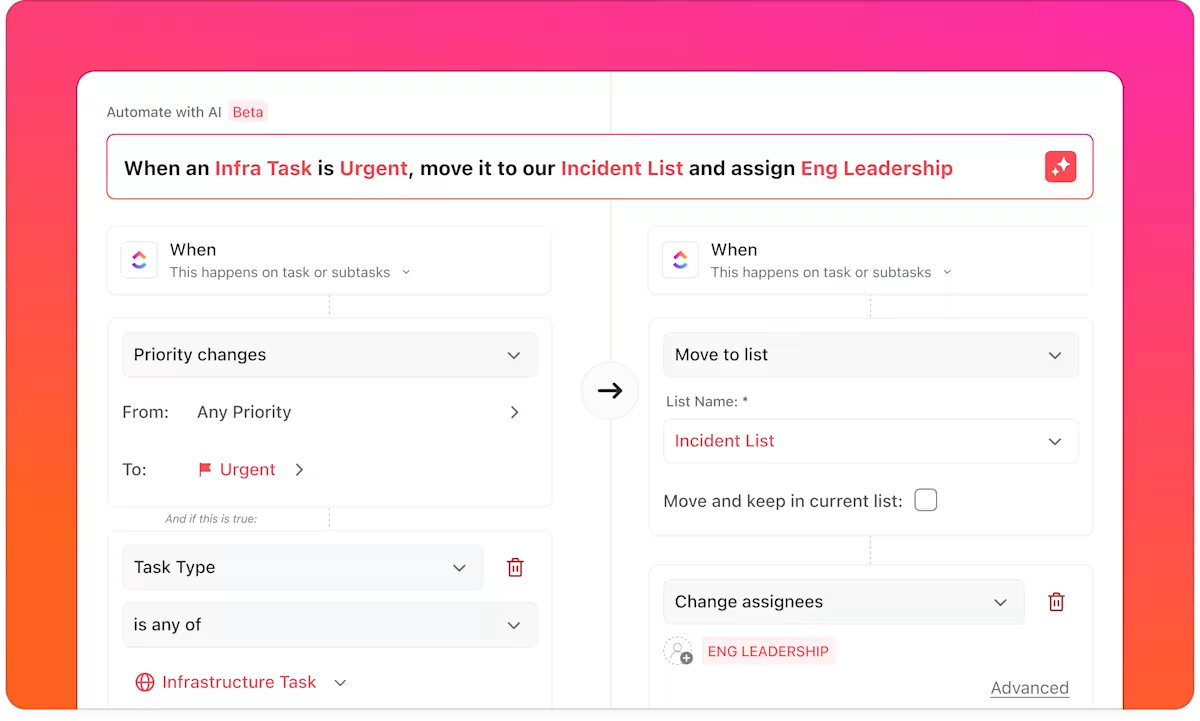

بعد ذلك، قم بتشغيل عملية الفرز تلقائيًا باستخدام ClickUp Automations. بدلاً من قيام المدير بتعيين كل تذكرة جديدة يدويًا، قم بإنشاء قواعد تقوم بذلك نيابة عنك.

على سبيل المثال، يمكن تشغيل عملية أتمتة عند إنشاء مهمة جديدة: إذا كانت درجة الخطورة "حرجة"، يتم تلقائيًا تعيين المهمة إلى مطور كبير مع موعد نهائي عاجل. إذا كانت درجة الخطورة "متوسطة"، يمكن إضافتها إلى قائمة المهام المتأخرة في السباق التالي.

احصل على رؤية فورية لمشاكل الأمان التي تواجه فريقك — وهي مشكلة تؤثر على 50٪ من المؤسسات وفقًا لأبحاث حديثة — دون الحاجة إلى البحث في مئات المهام من خلال تصور بيانات الأمان الخاصة بك في الوقت الفعلي باستخدام لوحات معلومات ClickUp القابلة للتخصيص.

يمكنك إنشاء مخططات بيانية توضح نقاط الضعف المفتوحة حسب درجة خطورتها، أو متوسط عمر التذاكر المفتوحة، أو أعضاء الفريق الذين لديهم أكبر عدد من الإصلاحات المخصصة. يمنح هذا مديري الهندسة الرؤية الشاملة التي يحتاجونها لاكتشاف الاتجاهات وتخصيص الموارد بفعالية.

لضمان حصول المطورين على جميع المعلومات التي يحتاجونها، استخدم ClickUp Task Dependencies. عندما يشير Amazon Q إلى مشكلة ما، قم بإنشاء مهمة ClickUp واربطها بالنتائج الأصلية. يمكنك لصق مسار الملف ورقم السطر والإصلاح المقترح مباشرة في وصف المهمة. يوفر هذا للمطورين السياق الكامل دون إجبارهم على التبديل بين الأدوات.

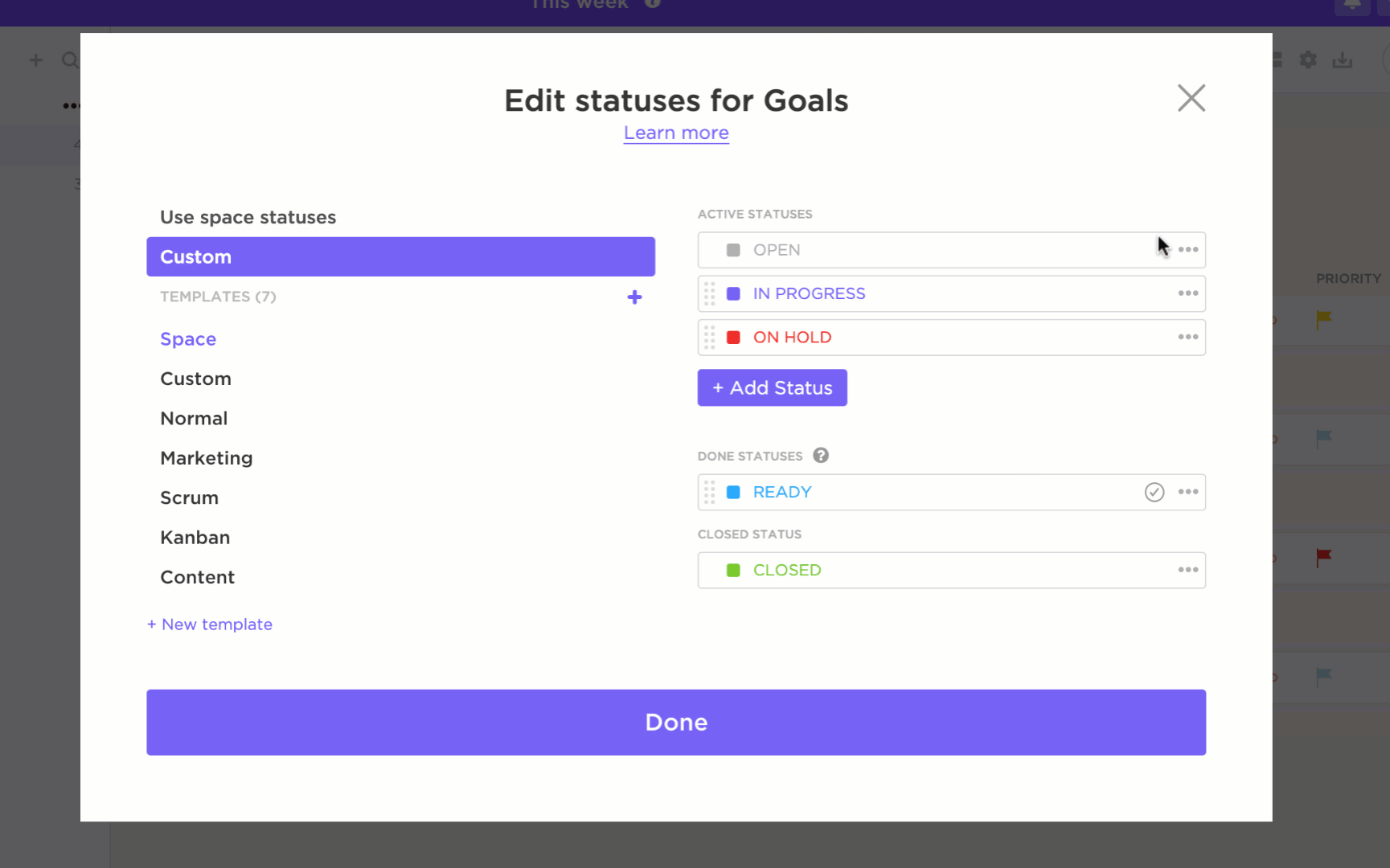

أخيرًا، تتبع دورة حياة الثغرة الأمنية بالكامل باستخدام ClickUp Custom Statuses. قد يكون سير العمل النموذجي كما يلي: جديد → قيد المراجعة → قيد التقدم → تم الإصلاح → تم التحقق. بإضافة خطوة "تم التحقق" النهائية، تضمن إجراء فحص ثانٍ للتأكد من أن الإصلاح يعمل قبل إغلاق المهمة رسميًا، مما يخلق عملية مغلقة لا تترك أي شيء للصدفة. 🙌

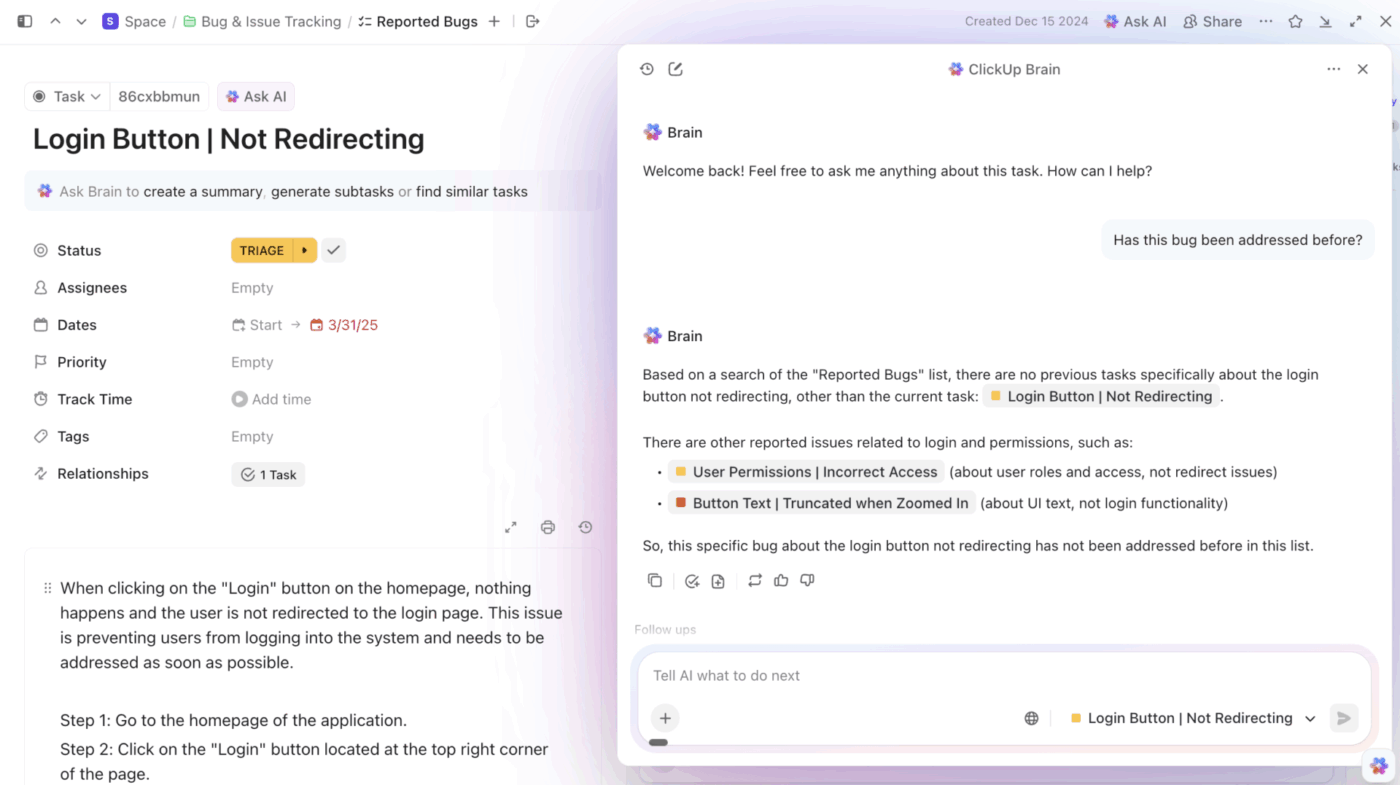

وبفضل ClickUp Brain، الذكاء الاصطناعي المدمج والسياقي داخل ClickUp، لن يضطر فريقك إلى البحث المستمر عن المعلومات. ما عليك سوى طرح سؤال على Brain، وسيقوم بالبحث في مهامك وملفاتك ومحادثاتك والتطبيقات المتصلة لك لإظهار المعلومات التي تحتاجها!

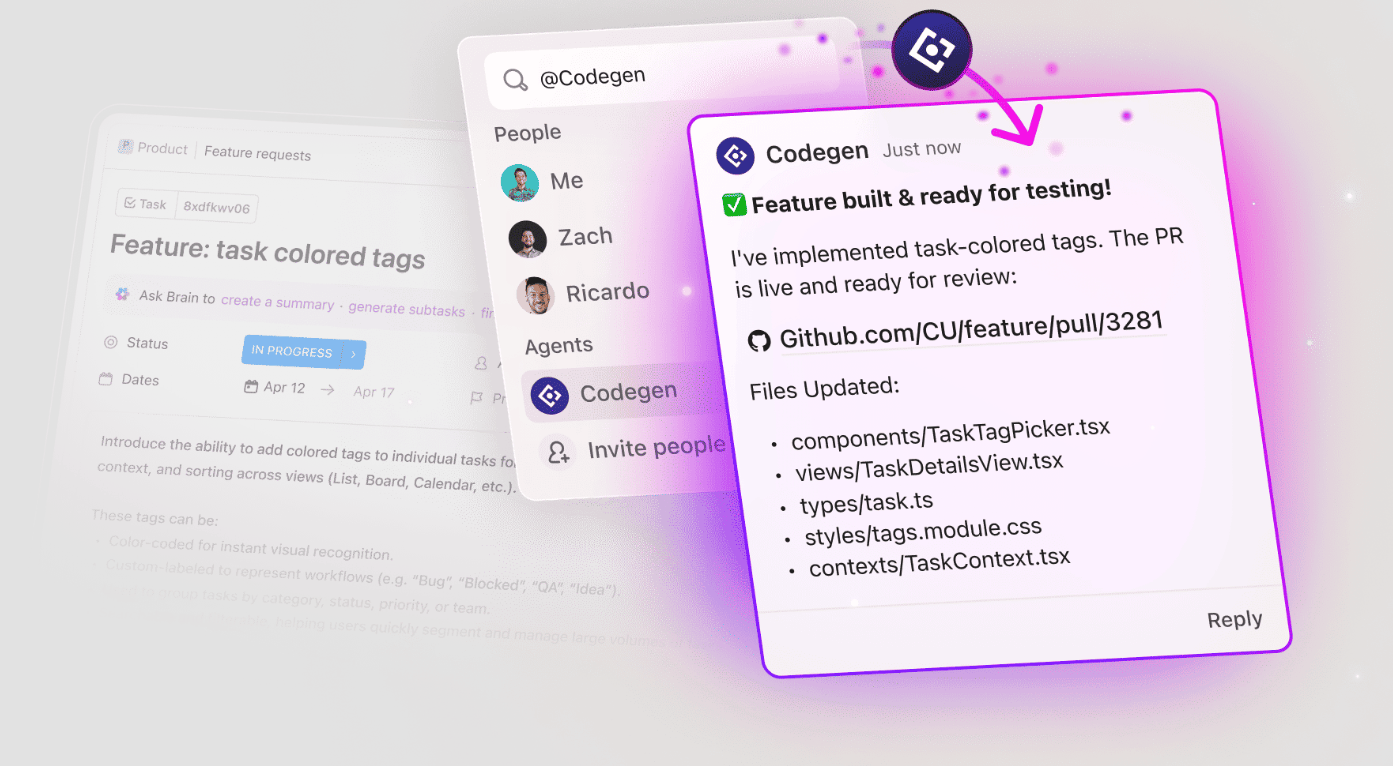

💡 نصيحة احترافية: يمكن أن يساعدك Codegen AI Agent من ClickUp في تحديد المشكلات في الكود دون الحاجة إلى الخروج من مساحة العمل الخاصة بك. يمكنه:

- افحص الكود بحثًا عن الأنماط الخطرة المعروفة

- الإبلاغ عن مشكلات الصحة الشائعة

- فرض القواعد

- تسليط الضوء على الأخطاء المنطقية والثغرات الأمنية والمزيد

أفضل الممارسات لعمليات سير العمل الخاصة بالبرمجة الآمنة

حتى أفضل أدوات الأمان ستفشل إذا لم يكن لدى فريقك العادات وسير العمل المناسبين. إذا تجاهل المطورون النتائج، أو سمحوا بتراكم الإصلاحات في قائمة مهام غير منجزة لا نهاية لها، فسيضيع استثمارك في أدوات الفحص. إن بناء ممارسات مستدامة يجعل الأمان جزءًا طبيعيًا من الروتين اليومي لفريقك.

فيما يلي بعض أفضل الممارسات لبناء سير عمل قوي وآمن للبرمجة:

- افحص مبكرًا وافحص كثيرًا: لا تنتظر حتى يكتشف خط أنابيب CI/CD المشكلات. شجع فريقك على إجراء عمليات فحص أمنية محليًا قبل حتى أن يلتزموا برمزهم. هذا هو المبدأ الأساسي لنهج shift-left: اكتشاف نقطة ضعف في IDE يعني إصلاحًا أسرع وعدد أقل من عمليات البناء المحظورة في المستقبل.

- تعيين اتفاقيات مستوى الخدمة (SLA) بناءً على درجة الخطورة: ليست جميع نقاط الضعف متساوية. حدد اتفاقيات مستوى الخدمة (SLA) واضحة لأوقات الاستجابة بناءً على درجة الخطورة. على سبيل المثال، تتطلب نقاط الضعف الحرجة إصلاحًا في غضون 24 ساعة، بينما يمكن معالجة المشكلات ذات درجة الخطورة المنخفضة في المرحلة التالية.

- اجعل الإصلاحات جزءًا من تعريف "تم": لا تعتبر الميزة أو قصة المستخدم "مكتملة" حقًا حتى يتم حل جميع المشكلات الأمنية الشديدة الخطورة ذات الصلة. قم بدمج هذا التوقع مباشرة في سير عمل فريقك وقوائم المراجعة الخاصة به.

- مراجعة النتائج المكبوتة بانتظام: سيقوم فريقك حتماً بكبت بعض النتائج باعتبارها إيجابية خاطئة أو مخاطر مقبولة. ومع ذلك، لا ينبغي أن تكون هذه القرارات دائمة. قم بجدولة مراجعة ربع سنوية للتأكد من أن هذه الكبتات لا تزال صالحة ولا تشكل مخاطر جديدة.

- تتبع الاتجاهات، وليس فقط الأرقام: لوحة المعلومات التي تقول ببساطة "47 ثغرة أمنية مفتوحة" ليست مفيدة للغاية. أما لوحة المعلومات التي تظهر "زيادة النتائج الحرجة بنسبة 20٪ هذا الشهر" فهي مفيدة. استخدم ClickUp Dashboards لاكتشاف الأنماط المهمة بمرور الوقت ومعالجة الأسباب الجذرية.

- اقترن الأمان بمراجعة الكود: اجعل الأمان جزءًا أساسيًا من عملية مراجعة طلبات السحب. يجب على المراجع التحقق من أن الكود نظيف وأن أي نتائج جديدة لفحص الأمان قد تمت معالجتها.

- توثيق الاستثناءات: في بعض الحالات، قد لا تتمكن من إصلاح الثغرة الأمنية على الفور، خاصة في الكود القديم أو التبعيات الخارجية. عندما يحدث ذلك، قم بتوثيق المخاطر وأي ضوابط تخفيفية في مهمة ClickUp المرتبطة. ستشكر نفسك في المستقبل على هذا السياق.

💡 نصيحة احترافية: قم بتطبيق هذه الممارسات الفضلى بشكل متسق باستخدام ClickUp.

- اجعل معايير الترميز الآمن وسياسات الاستثناء الخاصة بفريقك متاحة للجميع بسهولة عن طريق تخزينها في ClickUp Docs.

- تأكد من عدم نسيان المراجعات الأمنية الفصلية وعمليات تدقيق القمع من خلال إعداد مهام متكررة في ClickUp لإنشاء تذاكر تلقائيًا.

- قم بصياغة وثائق الأمان بشكل أسرع أو لخص اتجاهات الثغرات الأمنية من بيانات المهام الخاصة بك باستخدام ClickUp Brain. 📚

إنشاء سير عمل ترميز آمن في ClickUp

الترميز الآمن ليس مهمة تتم مرة واحدة أو مرحلة منفصلة من مراحل التطوير، بل هو ممارسة مستمرة يجب أن تكون جزءًا لا يتجزأ من طريقة فريقك في كتابة ومراجعة وتسليم الكود. من خلال إدخال فحص نقاط الضعف مباشرة إلى IDE باستخدام Amazon Q Developer، يمكنك اكتشاف المشكلات في أقرب وقت ممكن، عندما لا يزال الكود حاضرًا في ذهن المطور. تحول اقتراحات الإصلاحات التي يولدها الذكاء الاصطناعي الأمن من مهمة روتينية إلى جزء تعاوني من العملية الإبداعية.

يعمل هذا النهج بشكل أفضل عندما يتم الفحص في IDE حيث يعمل المطورون بالفعل. من خلال ربط جميع أعمالك في مساحة عمل متقاربة مثل ClickUp، يمكنك إنشاء نظام مغلق لا يفوت أي شيء. تتولى الأتمتة الأجزاء الإدارية المتكررة من العملية، مثل تشغيل عمليات الفحص وتوجيه النتائج. وهذا يتيح لفريقك التركيز على القرارات ذات التأثير الكبير التي تتطلب خبرة بشرية.

الفرق التي تدمج الأمان في سير عملها اليومي تقضي وقتًا أقل في إصلاح المشكلات العاجلة وتخصص وقتًا أطول في تطوير ميزات جديدة.

هل أنت مستعد لإغلاق الحلقة بين الاكتشاف والإصلاح؟ ابدأ مجانًا مع ClickUp لإنشاء سير عمل الترميز الآمن الخاص بك. ✨

الأسئلة المتداولة

يدعم Amazon Q العديد من اللغات الرئيسية، بما في ذلك Java وPython وJavaScript وC#، ولكن عمق التحليل الأمني يمكن أن يختلف اعتمادًا على اللغة ونظام الثغرات الأمنية المعروف الخاص بها.

استخدم قواعد الحذف داخل الأداة للنتائج الإيجابية الخاطئة المؤكدة، وتأكد من توثيق الأسباب في مهمة ClickUp الخاصة بك حتى يكون القرار واضحًا لأعضاء الفريق في المستقبل.

من أفضل الممارسات الشائعة تكوين خط الأنابيب الخاص بك لحظر عمليات البناء على النتائج الحرجة وذات الخطورة العالية. اعرض تحذيرات للمشكلات المتوسطة والمنخفضة لتحقيق التوازن بين الأمان وسرعة التطوير.

راجع الثغرات الأمنية المفتوحة أسبوعيًا كجزء من تخطيط السباق. قم بإجراء تدقيق أعمق للنتائج المكبوتة واتجاهات الأمان العامة على أساس ربع سنوي. /