أنت لا تعاني من نقص في التنبيهات. أنت تعاني من نقص في الوقت لتصنيفها.

تحتاج التنبيهات إلى سياق قبل أن تتمكن من التصرف. وهذا يعني سحب البيانات من السجلات وأنماط حركة المرور والحوادث السابقة عبر الأدوات. أثناء القيام بهذا العمل، تتباطأ الاستجابة وتستمر قائمة الانتظار في النمو.

يمكنك أتمتة أجزاء من هذا التدفق. لكن الجزء الأصعب هو معرفة كيفية تطبيقها. وفقًا لشركة PwC، كانت الفجوات في المعرفة والمهارات هي أكبر العوائق التي حالت دون اعتماد الذكاء الاصطناعي في عمليات الأمان خلال العام الماضي.

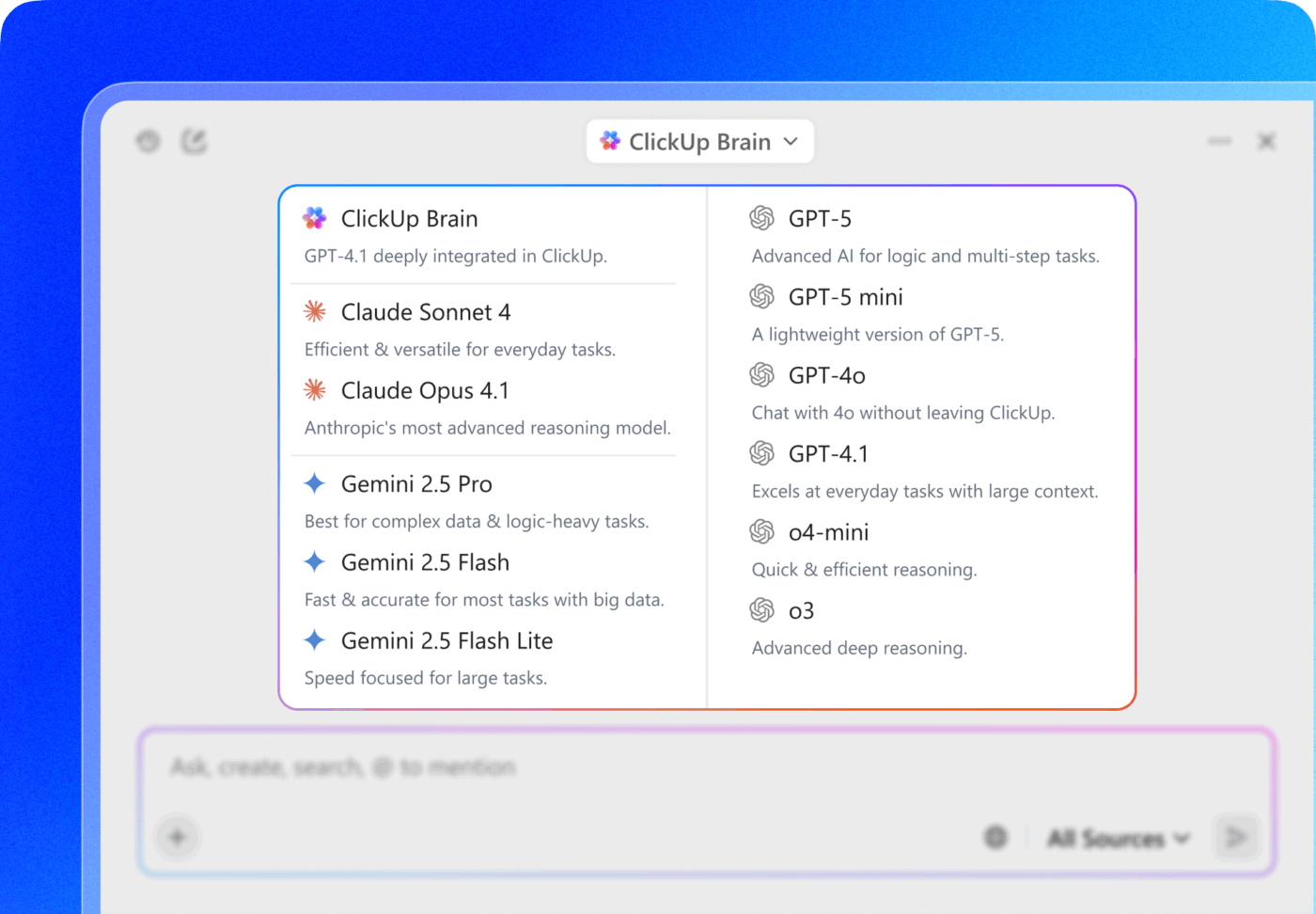

تستكشف هذه المقالة كيفية استخدام الذكاء الاصطناعي لأمن الشبكة في سير العمل اليومي، بدءًا من مراجعة التنبيهات ومرورًا بالتحقيق والمتابعة. سترى أيضًا كيف أن الاحتفاظ بهذا العمل في ClickUp يمنح فريقك مكانًا واحدًا لمتابعة الحوادث دون الحاجة إلى خبرة عميقة في الأتمتة. ⬇️

ما هو الذكاء الاصطناعي لأمن الشبكات؟

يشير الذكاء الاصطناعي لأمن الشبكات إلى الأنظمة التي تحلل نشاط الشبكة وتساعد في الكشف والتحقيق والاستجابة باستخدام التعلم الآلي والأتمتة.

يمكنك تطبيقه عندما لا تستطيع المراجعة اليدوية مواكبة حجم السجلات وحركة المرور وسلوك المستخدمين الناتج عن شبكتك. بدلاً من الاعتماد فقط على القواعد الثابتة أو توقيعات التهديدات المعروفة، يقوم الذكاء الاصطناعي بتقييم الأنماط والانحرافات بناءً على الطريقة التي تعمل بها بيئتك عادةً.

عندما تمتد الأنشطة عبر أنظمة متعددة، يربط الذكاء الاصطناعي تلك الإشارات في عرض واحد، بحيث يبدأ التحقيق بالسياق بدلاً من التنبيهات المنفصلة.

لماذا يعد الذكاء الاصطناعي ضروريًا لأمن الشبكات؟

تظهر الحاجة إلى الذكاء الاصطناعي عندما لا تستطيع المراجعة والاستجابة مواكبة نشاط الشبكة.

تولد بيئتك سجلات وحركة مرور وإجراءات مستخدمين دون توقف، ويستخدم المهاجمون الأتمتة للتحرك بسرعة أكبر مما يسمح به التحقيق اليدوي. مع زيادة الحجم، يتم تأخير المراجعة بشكل افتراضي. تقوم بالتحقق من صحة التنبيهات لاحقًا، وتفقد فرصة الاستجابة المبكرة.

تتسع هذه الفجوة مع توسع البيئات. تضيف خدمات السحابة والوصول عن بُعد والأجهزة المتصلة، ولكنك تحافظ على نفس عملية التحقيق. تضيف كل نقطة دخول جديدة المزيد إلى المراجعة، بينما لا يزال فريقك يراجع بنفس الوتيرة.

تظهر فوائد الذكاء الاصطناعي في مجال الأمن السيبراني في هذه المرحلة لأنه يغير طريقة إجراء المراجعات وتحديد الأولويات تحت الضغط:

- يتولى الذكاء الاصطناعي مهمة المراجعة المبكرة من خلال تحليل النشاط وتجميع الإشارات ذات الصلة وتحديد الأولوية الأولية قبل تدخل المحللين.

- يتعلم السلوك الأساسي عبر المستخدمين والأجهزة والأنظمة، ويشير إلى الانحرافات فور ظهورها، ويحدد التهديدات الناشئة في الوقت المناسب.

- يقوم بتقييم النشاط في سياقه ويمنع الإيجابيات الخاطئة من دفع الحوادث الحقيقية إلى أسفل قائمة الانتظار لتقليل ضوضاء التنبيهات.

🔍 هل تعلم؟ تشير تقارير Gartner إلى أن 62% من المؤسسات تعرضت لواحد على الأقل من هجمات التزييف العميق خلال الـ 12 شهرًا الماضية، والتي تضمنت الهندسة الاجتماعية أو استغلال العمليات الآلية.

كيف يعمل الذكاء الاصطناعي في أمن الشبكات

الذكاء الاصطناعي في مجال الأمن السيبراني ليس نظامًا واحدًا يتخذ القرارات بشكل منفرد. إنه مجموعة من التقنيات التي تظهر في مراحل مختلفة من الكشف والتحقيق والاستجابة.

اكتشاف الانحرافات وتحليل السلوك

يستخدم الذكاء الاصطناعي نهجين شائعين لمعرفة شكل النشاط العادي في بيئتك:

- تحليل سلوك المستخدم والكيان (UEBA) يتتبع سلوك المستخدمين والأنظمة بمرور الوقت. ويبرز الأنشطة مثل عمليات تسجيل الدخول في أوقات غير معتادة، والوصول إلى موارد غير مألوفة، أو عمليات نقل البيانات التي تقع خارج النمط العادي.

- تراقب أنظمة الكشف عن الشبكة والاستجابة (NDR) حركة مرور الشبكة. وتبحث عن علامات الحركة الجانبية أو اتصالات القيادة والتحكم أو البيانات التي تغادر الشبكة بشكل غير متوقع.

لا يعتمد هذا النهج على توقيعات محددة مسبقًا. يعتمد الكشف على السلوك، مما يسمح بظهور التهديدات غير المرئية سابقًا دون انتظار تحديث القواعد.

الاستجابة الآلية للتهديدات

بمجرد أن تتجاوز النشاطات عتبة الثقة، لا داعي للانتظار حتى يتم اتخاذ إجراء يدوي للاستجابة. يمكن للأنظمة التي تعمل بالذكاء الاصطناعي أن تطلق إجراءات محددة مسبقًا للحد من التأثير بينما يستمر التحقيق.

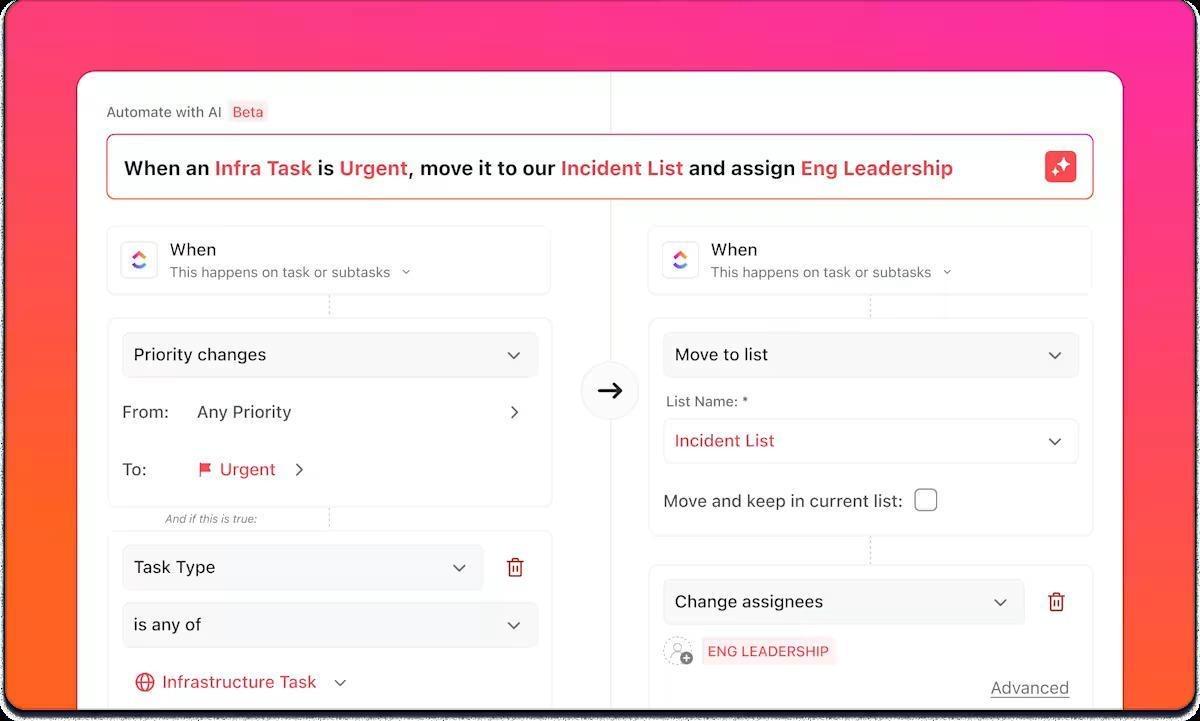

تدعم ClickUp Automations ذلك من خلال السماح لك بإنشاء سير عمل للاستجابة باستخدام أداة إنشاء ذكاء اصطناعي بلغة بسيطة. يمكنك وصف ما يجب أن يحدث عند استيفاء شروط معينة، ويتم تكوين الأتمتة مباشرة على المساحة أو المجلد أو القائمة ذات الصلة. هذا يجعل من السهل ترجمة قواعد الاستجابة إلى تنفيذ دون الحاجة إلى برمجة أو أدوات مخصصة.

تشمل الاستجابات الشائعة عزل نقطة النهاية المخترقة، أو حظر عنوان IP مشبوه، أو تعطيل حساب يظهر عليه علامات الاستيلاء. بالنسبة للإجراءات عالية المخاطر، يمكن إيقاف الاستجابة مؤقتًا للحصول على موافقة المحلل، بحيث تدعم الأتمتة القرارات دون إزالة التحكم.

وهذا يقصر الفترة الزمنية بين الكشف والاحتواء، وهو أمر بالغ الأهمية خلال الهجمات السريعة.

التحليل التنبئي وترتيب الأولويات حسب خطورة التهديدات

يُستخدم الذكاء الاصطناعي أيضًا قبل وقوع الحوادث. تحلل النماذج بيانات الهجمات السابقة ومعلومات التهديدات الخارجية لتحديد المخاطر الأكثر صلة ببيئتك.

بدلاً من التعامل مع كل ثغرة أمنية بنفس الطريقة، يساعد الذكاء الاصطناعي في تحديد أولويات المشكلات بناءً على احتمالية استغلالها وتأثيرها. وهذا يحول الجهود نحو إصلاح الثغرات الأكثر أهمية، بدلاً من السعي وراء درجات الخطورة بشكل منفرد.

تحليل اللغة للكشف عن التصيد الاحتيالي

تبدأ العديد من الهجمات بالاتصال، وليس بالبرامج الضارة. تُستخدم معالجة اللغة الطبيعية لتحليل محتوى البريد الإلكتروني والرسائل بحثًا عن علامات الهندسة الاجتماعية.

تتجاوز هذه الأنظمة الكلمات المفتاحية. فهي تقيّم النبرة والبنية والنية، بما في ذلك إشارات الاستعجال وأنماط انتحال الشخصية والطلبات التي لا تتوافق مع سلوك الاتصال العادي. وهذا يجعل الكشف أكثر فعالية ضد محاولات التصيد الاحتيالي واختراق البريد الإلكتروني للشركات التي تتجنب المؤشرات الواضحة.

🧠 حقيقة مثيرة للاهتمام: تشير تقارير Mandiant إلى أن متوسط مدة البقاء العالمية تبلغ 11 يومًا. في الإصدار التنفيذي، يبلغ متوسط مدة البقاء 26 يومًا عندما تقوم الكيانات الخارجية بإخطار الضحية.

أمن الشبكات التقليدي مقابل الأمن المدعوم بالذكاء الاصطناعي

لا تزال الضوابط التقليدية مثل جدران الحماية والتوقيعات والقواعد المحددة مسبقًا تؤدي دورًا مهمًا، خاصةً في ما يتعلق بالتهديدات المعروفة وتطبيق السياسات. تظهر المشكلة عندما لا تتطابق الأنشطة مع ما تتوقعه تلك القواعد، أو عندما يتجاوز حجم المراجعة ما يمكن للأشخاص معالجته في الوقت المحدد.

الذكاء الاصطناعي لا يحل محل الأمان التقليدي. إنه يغير طريقة عمل الكشف والاستجابة عندما تكون الأنماط غير واضحة، والإشارات مجزأة، أو عندما تكون السرعة أكثر أهمية من اليقين التام.

| Aspect | الأمن التقليدي | الأمان المدعوم بالذكاء الاصطناعي |

|---|---|---|

| الكشف | قائم على القواعد ومدفوع بالتوقيعات | السلوكية والقائمة على الأنماط |

| تغطية التهديدات | التهديدات المعروفة بشكل أساسي | أنماط النشاط المعروفة والجديدة |

| التكيف | التحديثات اليدوية | التعلم المستمر والضبط |

| التوسع | محدود بقدرة المراجعة | يتعامل مع أحجام كبيرة من البيانات |

| الاستجابة | يدوي أو متأخر | تلقائي أو شبه فوري |

| الإيجابيات الخاطئة | أعلى مع عتبات ثابتة | تقليل النقاط باستخدام التقييم المراعي للسياق |

في الممارسة العملية، تستخدم كلاهما معًا. تحميك الضوابط التقليدية من التهديدات المعروفة. يقلل الذكاء الاصطناعي من المراجعة اليدوية، ويجمع الأنشطة ذات الصلة، ويسرع الاستجابة عندما يخرج السلوك عن الأنماط المعروفة.

📮 ClickUp Insight: يقضي الموظف العادي أكثر من 30 دقيقة يوميًا في البحث عن المعلومات المتعلقة بالعمل، أي ما يزيد عن 120 ساعة سنويًا تضيع في البحث في رسائل البريد الإلكتروني ومحادثات Slack والملفات المتناثرة. يمكن لمساعد الذكاء الاصطناعي الذكي المدمج في مساحة العمل الخاصة بك تغيير ذلك. أدخل ClickUp Brain. يقدم رؤى وإجابات فورية من خلال عرض المستندات والمحادثات وتفاصيل المهام الصحيحة في ثوانٍ — حتى تتمكن من التوقف عن البحث والبدء في العمل. 💫 نتائج حقيقية: استعادت فرق مثل QubicaAMF أكثر من 5 ساعات أسبوعيًا باستخدام ClickUp — أي أكثر من 250 ساعة سنويًا لكل شخص — من خلال القضاء على عمليات إدارة المعرفة القديمة. تخيل ما يمكن أن يحققه فريقك مع أسبوع إضافي من الإنتاجية كل ثلاثة أشهر!

حالات استخدام الذكاء الاصطناعي في أمن الشبكات

تتوافق حالات استخدام الذكاء الاصطناعي التالية في مجال الأمن السيبراني مع النقاط في سير العمل التي يتباطأ فيها المراجعة البشرية، إما بسبب الحجم الكبير أو انتشار السياق عبر الأنظمة.

يوضح كل منها المجالات التي يقلل فيها الذكاء الاصطناعي من صعوبة اتخاذ القرار دون استبدال الضوابط الحالية أو الحاجة إلى أتمتة شاملة.

- إدارة الهوية والوصول (IAM): تحدد حالات إساءة استخدام بيانات الاعتماد من خلال تحديد الرحلات المستحيلة أو أوقات تسجيل الدخول غير العادية أو محاولات حشو بيانات الاعتماد على نطاق واسع قبل أن ينتشر الوصول أكثر.

- الكشف عن النقاط النهائية والاستجابة لها (EDR): مراقبة سلوك العمليات ونشاط الملفات للكشف عن تنفيذ البرامج الضارة وأنماط تشفير برامج الفدية أو العمليات غير المصرح بها في الخلفية على أجهزة المستخدمين.

- أمان السحابة: يتتبع تغييرات التكوين واستخدام واجهة برمجة التطبيقات (API) ونقل البيانات بين الخدمات للكشف عن الأنشطة التي تقع خارج نطاق السلوك المتوقع في بيئات السحابة.

- تحليل حركة مرور الشبكة: يحلل أنماط حركة المرور لتحديد اتصالات القيادة والتحكم، والحركة الجانبية، وتسريب البيانات، بما في ذلك الأنشطة المخفية داخل حركة المرور المشفرة.

- التحقيق في الحوادث: يربط الأحداث ذات الصلة، ويعيد بناء الجداول الزمنية، ويكشف الأسباب الجذرية المحتملة، بحيث لا يبدأ التحقيق من السجلات الأولية عند وقوع حادث.

- إدارة الثغرات الأمنية: تحدد أولويات الثغرات الأمنية بناءً على احتمالية استغلالها وتعرضها في بيئتك المحددة.

- الكشف عن التهديدات الداخلية: يكتشف التغيرات في السلوك التي قد تشير إلى اختراق الحساب أو نشاط داخلي ضار، مثل أنماط الوصول غير العادية أو التغييرات في استخدام البيانات.

💡 نصيحة احترافية: 29% فقط من الشركات تدرب الموظفين غير المتخصصين في مجال الأمن على تولي مهام أمنية. هناك اعتماد محدود حتى في حالة توفر الأدوات.

يمكنك سد جزء من هذه الفجوة من الناحية التشغيلية باستخدام ClickUp University. يمكن للمحللين وفرق تكنولوجيا المعلومات والأدوار المجاورة تعلم كيفية عمل سير عمل الحوادث والتوثيق وتنسيق الاستجابة داخل ClickUp. هذا الأساس المشترك يجعل من السهل على المزيد من الأشخاص دعم أعمال الأمان دون الحاجة إلى خبرة عميقة في الكشف أو الأتمتة مسبقًا.

تحديات استخدام الذكاء الاصطناعي لأمن الشبكات

يغير الذكاء الاصطناعي طريقة قيامك بأعمال الأمان، ولكنه لا يحل محل الحاجة إلى الهيكلية أو حوكمة البيانات أو العمليات الواضحة. كلما زادت اعتمادك على الذكاء الاصطناعي لأمن الشبكة ومراقبتها، أصبحت الثغرات في الامتثال والملكية وسير العمل هي العوائق الأولى التي تواجهها.

جودة البيانات وتغطيتها

يعتمد الذكاء الاصطناعي على بيانات متسقة وموثوقة. إذا كانت السجلات غير مكتملة أو متأخرة أو سيئة التوحيد، تنخفض جودة الكشف وتفقد التنبيهات سياقها.

✅ كيفية إصلاحه: قم بتوحيد مصادر السجلات في وقت مبكر، وحدد حقول البيانات المطلوبة، وتحقق من التغطية قبل توسيع نطاق الأتمتة.

انحراف النموذج

يتغير سلوك شبكتك بمرور الوقت. مع إضافة تطبيقات جديدة أو تغيير أنماط الوصول أو تغيير سير العمل، تفقد النماذج التي كانت تعمل جيدًا في السابق دقتها ما لم تراقبها وتعيد تدريبها بانتظام.

✅ كيفية إصلاح المشكلة: راقب أداء الكشف باستمرار وأعد تدريب النماذج كجزء من عمليات الأمان المنتظمة، وليس كمهمة لمرة واحدة.

فجوات التكامل

تحتاج أدوات الذكاء الاصطناعي إلى الوصول إلى أنظمة الأمان الحالية لربط الأنشطة بشكل فعال. عندما تكون عمليات التكامل جزئية أو هشة، تظل الإشارات معزولة ويتباطأ التحقيق.

✅ كيفية إصلاح المشكلة: ابدأ بالتكاملات التي تدعم سير عمل التحقيق والاستجابة من البداية إلى النهاية، وليس نتائج الكشف المعزولة.

قابلية تفسير محدودة

تقوم بعض النماذج بتمييز النشاط دون توضيح الأسباب الكامنة وراءه. عندما لا تتمكن من معرفة سبب إصدار النظام تنبيهًا، فإنك تقضي وقتًا أطول في التحقق من صحته، وتردد في الوثوق بالإجراءات الآلية.

✅ كيفية إصلاحه: استخدم سير العمل والنماذج التي تكشف عن الإشارات المساهمة ومسارات اتخاذ القرار حتى يتمكن المحللون من التحقق والتصرف بسرعة.

تقنيات الخصومة

يقوم المهاجمون باختبار أنظمة الكشف والتكيف معها بشكل نشط. يمكن أن يؤدي التسمم التدريجي للبيانات والسلوك المراوغ إلى تقليل فعالية النموذج إذا لم تكن هناك إجراءات وقائية.

✅ كيفية إصلاحه: اجمع بين الكشف السلوكي ووسائل الحماية مثل عمليات التحقق من الصحة والمراجعة البشرية للإجراءات ذات التأثير الكبير واختبار النماذج المستمر.

المهارات والاستعداد التشغيلي

يتطلب تشغيل الذكاء الاصطناعي في عمليات الأمان التنسيق بين فرق الأمان والعمليات والبيانات. تؤدي الثغرات في الملكية أو الخبرة إلى الحد من القيمة التي توفرها الأتمتة.

✅ كيفية إصلاح المشكلة: حدد مسؤوليات واضحة للإشراف على النموذج ومعالجة الحوادث والمتابعة، ودمج قرارات الذكاء الاصطناعي في سير العمل الأمني الحالي بدلاً من إنشاء طبقة منفصلة.

أفضل الممارسات لتنفيذ الذكاء الاصطناعي في أمن الشبكات

تحصل على أفضل النتائج من أدوات الأمن السيبراني القائمة على الذكاء الاصطناعي عندما تستخدمها لغرض واضح وتشغلها كجزء من عمليات الأمان اليومية.

ابدأ بحالة استخدام محددة

اختر مشكلة محددة لحلها، مثل تقليل حوادث التصيد الاحتيالي أو اكتشاف الحركة الجانبية. قم بنشر الذكاء الاصطناعي حيث يمكن قياس النتائج، بدلاً من تمكينه على نطاق واسع وفرز النتائج لاحقًا.

قم بإنشاء قواعد البيانات

يعتمد الذكاء الاصطناعي على مدخلات متسقة. قبل البدء، قم بمراجعة مصادر السجلات للتأكد من التغطية الكاملة، ودقة الطوابع الزمنية، والمعالجة السليمة للبيانات، خاصةً بالنسبة للمعلومات الحساسة.

خطط لعمليات التكامل قبل النشر

حدد كيفية تدفق مخرجات الذكاء الاصطناعي إلى أدوات SIEM و SOAR ونقاط النهاية الحالية لديك. إن الكشف دون مسار واضح للتحقيق والاستجابة يزيد من التوتر بدلاً من تقليله.

إبقاء البشر على اطلاع

حدد مسارات التصعيد مسبقًا. حدد الإجراءات التي يمكن تنفيذها تلقائيًا وتلك التي تتطلب موافقة المحلل حتى تدعم الأتمتة الاستجابة دون إزالة التحكم.

تتبع الأداء باستمرار

راقب دقة الكشف والنتائج الإيجابية الخاطئة ونتائج الاستجابة بمرور الوقت. تعامل مع ضبط النموذج على أنه مهمة تشغيلية مستمرة، وليس خطوة إعداد.

توثيق سير العمل وتحسينه

أنشئ دفاتر تشغيل للتعامل مع التنبيهات التي يولدها الذكاء الاصطناعي. استخدم نتائج التحقيق لضبط الحدود القصوى وتحسين منطق الترابط وتشديد خطوات الاستجابة مع تغير الظروف.

كيف يدعم ClickUp سير العمل الأمني المعزز بالذكاء الاصطناعي

يمكنك تحديد التنبيهات التي تستحق الاهتمام باستخدام الذكاء الاصطناعي، ولكن هناك تحذير هام بشأن الخطوة التالية.

بعد أن يتطلب التنبيه اتخاذ إجراء، غالبًا ما تقسم التحقيق والاستجابة بين عدة أدوات. فأنت تراجع الأدلة في نظام واحد، وتناقش النتائج في الدردشة، وتتتبع الإصلاحات في نظام آخر، وتجمع التقارير لاحقًا. ومع تدخل المزيد من الأشخاص، يتشتت السياق وتنخفض سرعة الاستجابة، على الرغم من أن الكشف قد أدى وظيفته.

يمكن لـ ClickUp الحفاظ على هذا العمل في سير عمل واحد بدلاً من تركه يتشتت.

تحويل التنبيهات إلى حوادث قابلة للتتبع

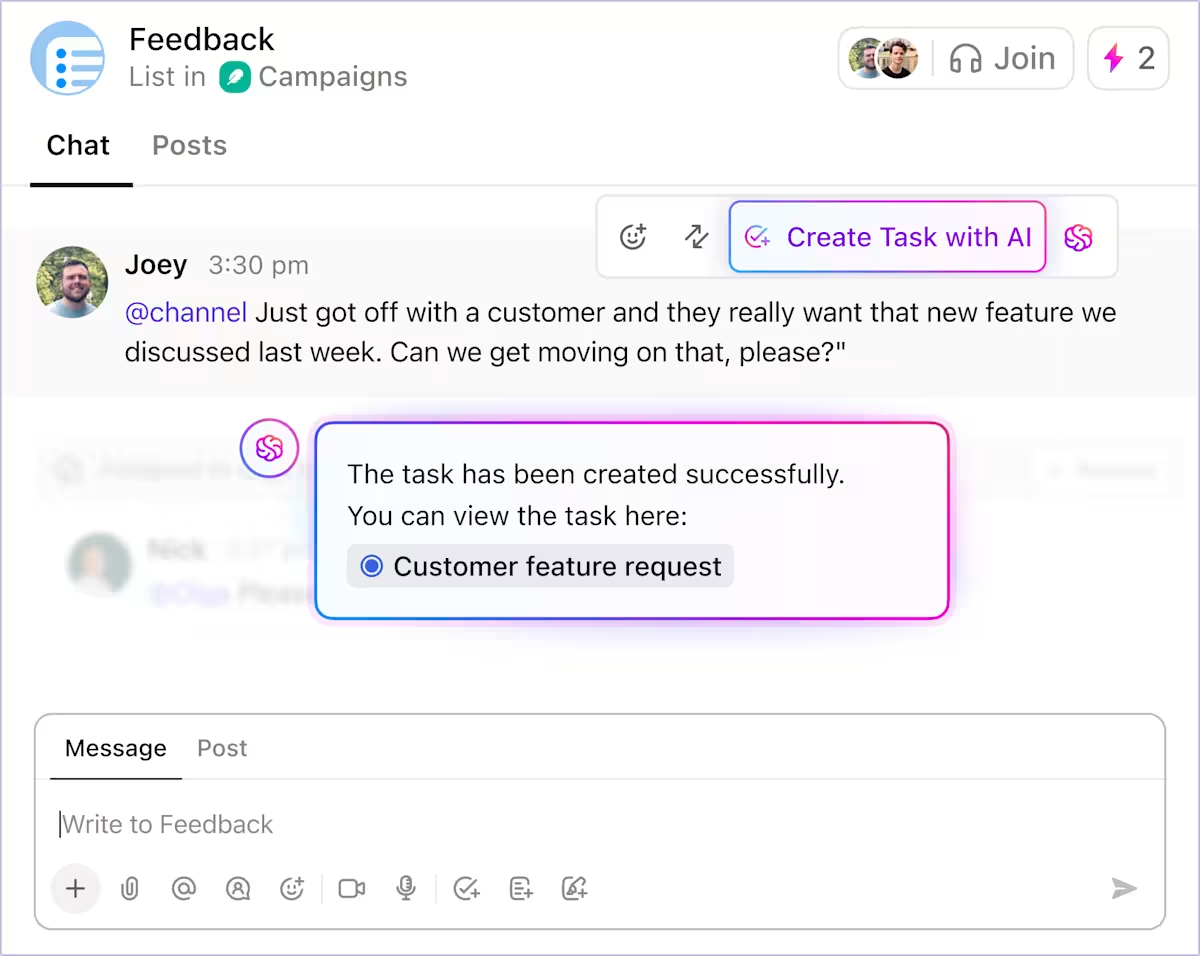

عندما تتطلب إشارة الذكاء الاصطناعي اتخاذ إجراء، فإنها تحتاج إلى ملكية ومكان للتطور. في ClickUp، يصبح كل حادث مهمة تتضمن دورة حياة التحقيق والاستجابة بأكملها.

تعمل مهمة ClickUp هذه كسجل عمل للحادث. يمكنك توثيق النتائج مباشرة أثناء مراجعة النشاط، وإرفاق السجلات ولقطات الشاشة كدليل، وتحديث الحالة مع تغير درجة الخطورة. تظهر المهمة ملكية واضحة في كل مرحلة، لذلك لن تضطر أبدًا إلى تخمين المسؤول من سلاسل الدردشة أو التذاكر الجانبية.

إليك كيفية تسهيل إدارة الحوادث:

- تجمع مهام الحوادث السجلات ولقطات الشاشة والروابط الخارجية في مكان واحد حتى لا يضطر المحققون إلى التنقل بين الأدوات لإعادة بناء السياق.

- تعكس حالة المهمة وأولويتها الحالة الحالية للحادث، مما يزيل الغموض أثناء عمليات التسليم أو تغييرات النوبات.

- تربط علاقات المهام أعمال المتابعة أو المراقبة بالحادث الأصلي، بحيث لا تنتهي الاستجابة عند الاحتواء.

ببساطة، تقع مهام ClickUp في مركز مساحة العمل، حيث تعمل كنقطة مرجعية لكل ما يليها، بدلاً من مجرد تذكرة أخرى يجب إدارتها.

الحفاظ على الإجراءات والسجلات قريبة من الاستجابة المباشرة

كل تغيير للأداة أثناء وقوع حادث ما له تكلفة. إذا كانت دفاتر التشغيل والتحقيقات السابقة خارج نطاق سير عمل الاستجابة، فستدفع هذه التكلفة مرارًا وتكرارًا بينما يستمر الوقت في التقدم.

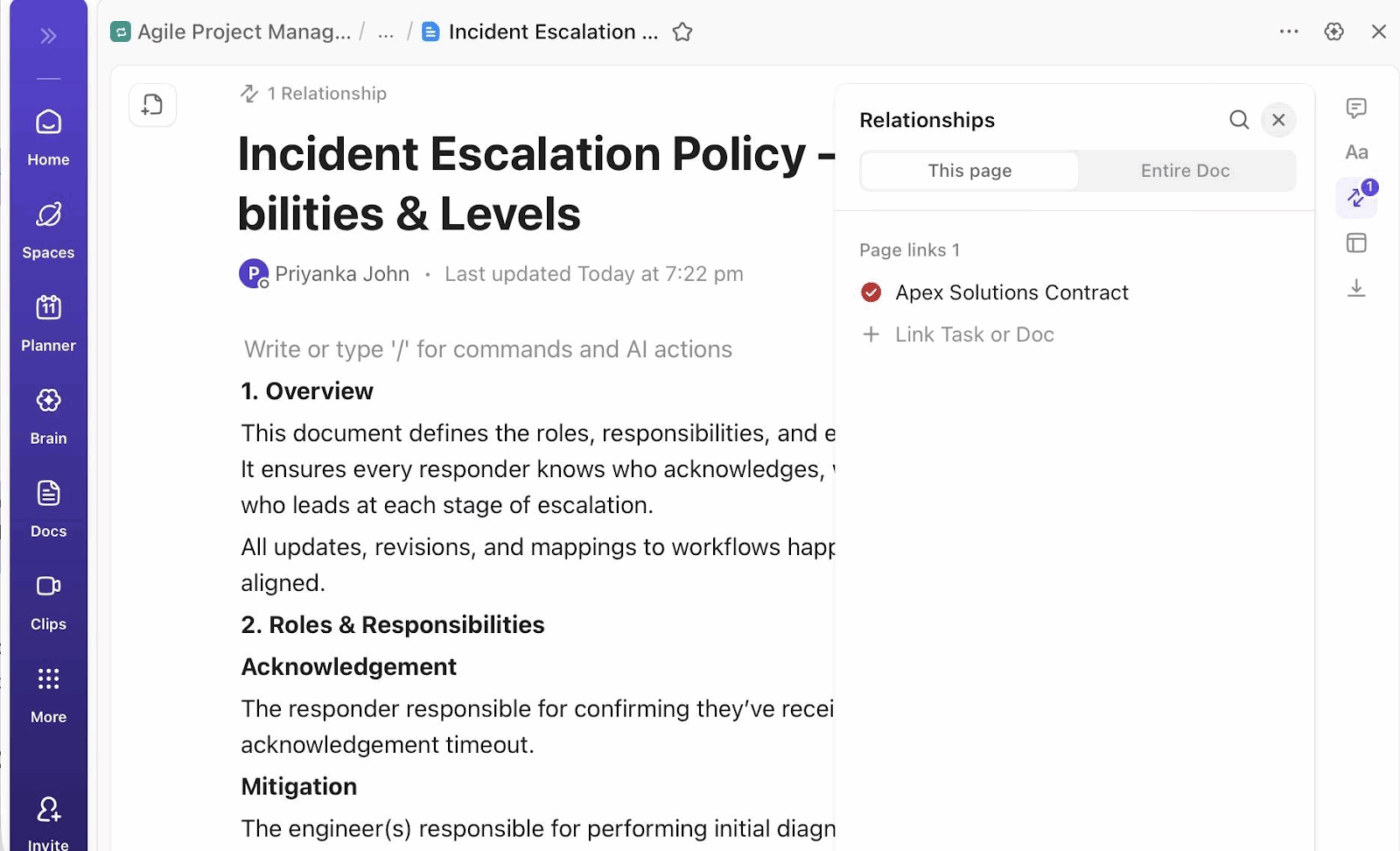

يحتفظ ClickUp Docs بدفاتر إجراءات الاستجابة وقوائم التحقيق ومراجعات ما بعد الحادث المرتبطة مباشرة بمهمة الحادث. يمكن للمحللين فتح الإجراء ذي الصلة أثناء الاستجابة المباشرة، واتباعه خطوة بخطوة، وتدوين الأماكن التي يختلف فيها الواقع عن التدفق الموثق.

تظل هذه التحديثات مرتبطة بالحادث، مما يعني أن مراجعة ما بعد الحادث تبدأ بسياق دقيق بدلاً من الذاكرة.

يعمل ClickUp Brain مباشرة عبر المهام والمستندات مع تقدم التحقيق. فهو يلخص التقدم المحرز، ويستخلص القرارات الرئيسية من التعليقات، ويصوغ تحديثات الحوادث باستخدام نشاط المهام المباشر. يحافظ فريقك على تحديث الوثائق أثناء الاستجابة، بدلاً من إعادة بناء الأحداث بعد تباطؤ الحادث.

تقليل عمليات التسليم مع تصاعد الحوادث

مع تطور الحوادث، عادة ما ينهار التنسيق عند نقاط الانتقال. غالبًا ما تحدث تغييرات في درجة الخطورة، وتغيرات في الملكية، واحتياجات رؤية أصحاب المصلحة في وقت واحد.

تتعامل ClickUp Automations مع هذه الانتقالات بناءً على حالة المهمة بدلاً من المتابعة اليدوية:

- يؤدي وضع علامة على حادث ما على أنه حادث خطير إلى تحديث الأولوية والملكية تلقائيًا، بحيث يبدأ التصعيد على الفور.

- يؤدي إكمال الاحتواء تلقائيًا إلى إنشاء مهام الإصلاح والمتابعة وربطها بالحادث الأصلي.

- يؤدي تغيير حالة المهمة أو ملكيتها إلى إخطار الأطراف المعنية المناسبة تلقائيًا دون الاعتماد على الرسائل الجانبية.

تقوم الحقول المخصصة بتنظيم بيانات الحوادث طوال عملية الاستجابة. يقوم المحللون بتحديث درجة الخطورة والأنظمة المتأثرة وتأثير الامتثال وحالة الحل مباشرة على المهمة أثناء عملهم. ثم تعكس التقارير والتدقيقات ما فعله الفريق أثناء الحادث، وليس ما أعاد شخص ما بنائه لاحقًا.

الحفاظ على الرؤية أثناء سير العمل

مع حدوث العديد من الحوادث في وقت واحد، تصبح الرؤية مشكلة تنفيذية. يزداد اهتمام القادة بمعرفة ما يحدث الآن حتى يتمكنوا من تعديل استجابتهم قبل تراكم التأخيرات.

تستمد لوحات معلومات ClickUp من نفس المهام التي يستخدمها فريقك للتحقيق في الحوادث والاستجابة لها. عندما يقوم المحللون بتحديث حالة المهمة أو ملكيتها أو خطورتها، يتم تحديث لوحات المعلومات تبعًا لذلك. يتجنب فريقك التتبع اليدوي، وترى القيادة العمل الاستجابي المباشر بدلاً من الملخصات المتأخرة.

تدعم لوحات المعلومات الاستجابة الفعالة من خلال إظهار الإشارات الهامة:

- اعرض جميع الحوادث النشطة مجمعة حسب الخطورة والحالة، حتى يتمكن قادة الاستجابة من معرفة المشكلات التي تحتاج إلى اهتمام أولاً دون فتح المهام الفردية.

- اكتشف الحوادث المحظورة من خلال سحبها مباشرة من حالات المهام والتبعيات، مما يساعد الفرق على التدخل قبل أن يتباطأ عمل الاستجابة بصمت.

- عكس الملكية وعبء العمل باستخدام مهام مباشرة، مما يسهل إعادة توازن الجهود عند تصاعد عدة حوادث في نفس الوقت.

- اجمع بيانات الحوادث مع مهام الإصلاح والمتابعة، حتى تتمكن الفرق من معرفة ما إذا كانت أعمال الاحتواء تتقدم بالفعل أم أنها في انتظار المزيد من الإجراءات.

تستمد لوحات معلومات ClickUp البيانات مباشرة من بيانات المهام والحقول المخصصة، بحيث يتم تحديث العرض مع تغير الحوادث. يتخطى فريقك سير عمل إعداد التقارير المنفصل، ويرى القادة بالضبط ما يحدث أثناء استمرار أعمال الاستجابة.

يعمل ClickUp Brain على توسيع نطاق هذه الرؤية عندما تظهر أسئلة أثناء الاستجابة. يمكن للعملاء المحتملين طرح أسئلة مباشرة حول حالة الحادث أو حجم العمل والحصول على إجابات استنادًا إلى نفس بيانات لوحة المعلومات المستخدمة بالفعل.

بمعنى آخر، يمكنك تعديل الاستجابة أثناء سير العمل، بدلاً من اكتشاف الثغرات بعد وقوع الحوادث.

💡 نصيحة احترافية: أثناء الاستجابة للحوادث، يتخذ فريقك القرارات بسرعة، ولكن تتأخر متابعة المهام. عندما تترك هذه القرارات في الدردشة، يفقد فريقك المتابعة. يتيح لك ClickUp Chat تحويل الرسائل إلى مهام على الفور، وتعيين المالكين، وإبقاء كل خطوة تالية مرئية.

حوّل الاستجابة الأمنية إلى سير عمل قابل للتكرار

بعد وقوع حادث، لا يزال عليك إنهاء العمل. تحتاج إلى تعيين متابعات، وتوثيق التغييرات، وتنفيذ تلك القرارات في الاستجابة التالية. في هذه الحالة، تؤدي سير العمل المجزأة إلى إبطاء التحقيق التالي قبل أن يبدأ.

يوفر لك ClickUp نظامًا بيئيًا متصلاً لإغلاق هذه الحلقة. يمكنك إدارة الحوادث والقرارات والتوثيق وأعمال المتابعة في سير عمل واحد، بحيث لا يعتمد أي شيء على الذاكرة أو يتطلب تنظيفًا لاحقًا.

ابدأ في استخدام ClickUp مجانًا وقم بإنشاء سير عمل للاستجابة للحوادث يمكن لفريقك الاعتماد عليه لفترة طويلة بعد انتهاء التنبيه.

الأسئلة المتداولة

يستخدم الذكاء الاصطناعي للأمن السيبراني أدوات الذكاء الاصطناعي لحماية شبكاتك، بينما يركز أمن الذكاء الاصطناعي على حماية نماذج الذكاء الاصطناعي من الهجمات مثل تسميم البيانات أو التلاعب بها.

تستفيد الفرق غير التقنية من بيئة عمل أكثر أمانًا، وتقليل مخاطر التصيد الاحتيالي، واتصالات أكثر وضوحًا أثناء الحوادث الأمنية، حيث تبقيها أدوات سير العمل على اطلاع دون استخدام مصطلحات تقنية.

الذكاء الاصطناعي موجود لتعزيز قدرات المتخصصين في مجال الأمن، وليس لاستبدالهم، من خلال التعامل مع المهام المتكررة حتى يتمكنوا من التركيز على الأعمال الاستراتيجية التي تتطلب الحكم البشري والخبرة.

يتضمن مستقبل الذكاء الاصطناعي في مجال الأمن السيبراني تكاملاً أوثق بين أدوات الأمان وسير العمل في الشركات، مع واجهات أكثر سهولة في الاستخدام وتحسين أتمتة القرارات الأمنية الروتينية.