Consortium for Information & Software Quality'nin bir araştırmasına göre, yazılım hataları ABD ekonomisine yıllık 2,41 trilyon dolar zarara yol açıyor ve bu zararın önemli bir kısmı güvenlik açıklarından kaynaklanıyor. Bu sorun, ABD'deki şirketlerin %45'inin hala yıllık 1-5 milyon dolar zarara yol açan kalite sorunları bildirmesi nedeniyle devam ediyor.

Bu makale, Amazon Q Developer'ın yapay zeka destekli taramasını doğrudan IDE'nizde kullanarak güvenli kodlama uygulamalarını nasıl uygulayacağınızı adım adım anlatır. Ayrıca, sorunları bulma ve bunları gerçekten düzeltme arasındaki döngüyü kapatmak için ClickUp'ta bu güvenlik açıklarını nasıl izleyeceğinizi ve düzelteceğinizi de öğreneceksiniz.

Amazon Q Developer ile Güvenlik Kodlama Nedir?

Takımınız kodları gönderiyor, ancak güvenlik taramaları sürecin çok geç bir aşamasında yapıldığı için sonradan akla gelen bir şey gibi görünüyor. Güvenlik açığı tespit edildiğinde, kod çoktan commit edilmiş, incelenmiş ve hatta belki de kullanıma sunulmuş oluyor.

⭐ Öne Çıkan Şablon

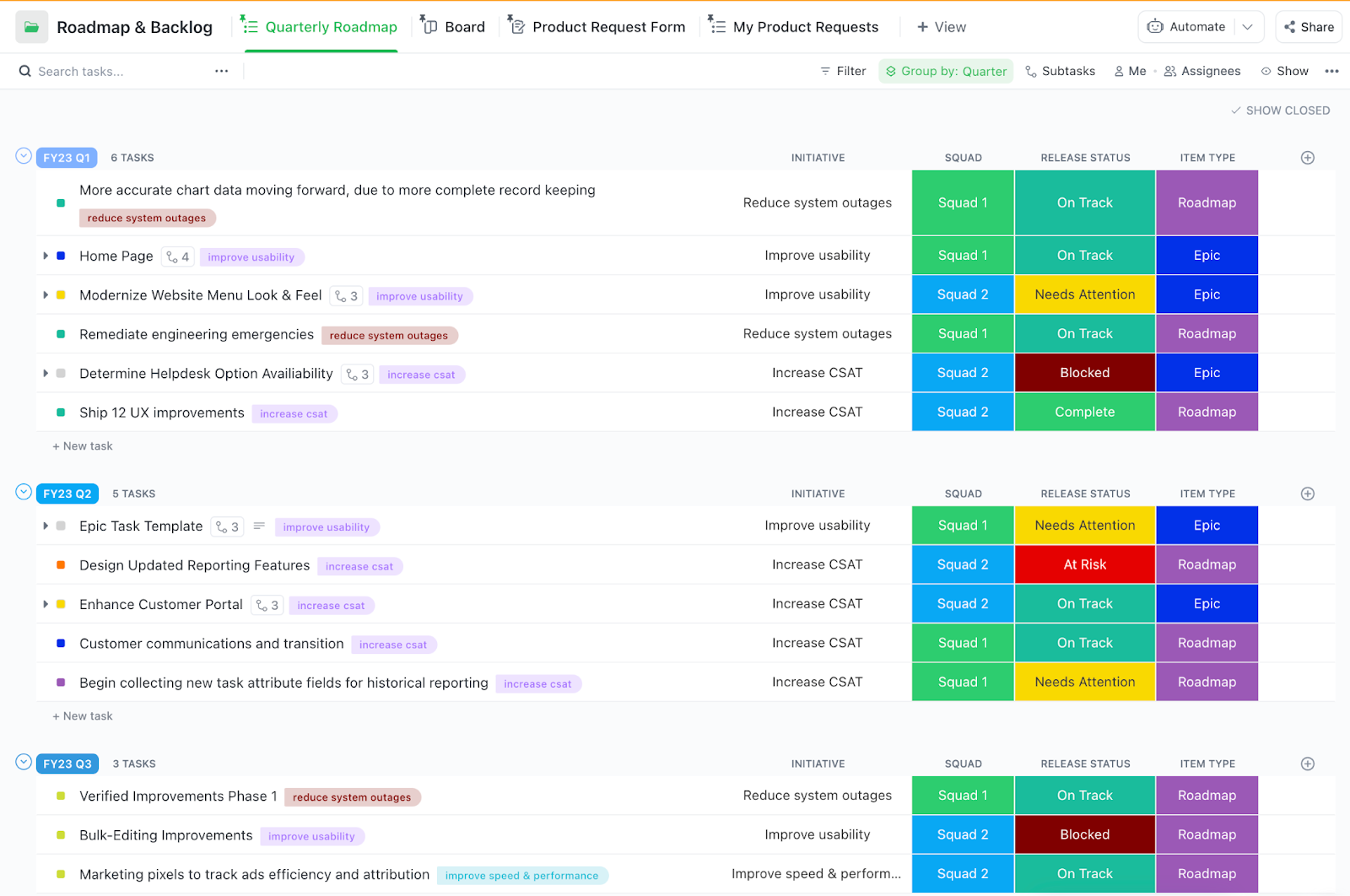

ClickUp Yazılım Geliştirme Şablonu, ürün, tasarım, mühendislik ve kalite güvence takımlarının tek bir işbirliği alanında planlama, geliştirme ve dağıtım yapabilmesi için oluşturulmuştur. Scrum mu, Kanban mı? Hepsi burada.

Bu, geliştiricilerinizi yaptıkları işi bırakmaya, yazdıklarını zar zor hatırladıkları eski kodları araştırmaya ve günler önce fark edilmesi gereken bir sorunu düzeltmeye zorlar. Bu sürekli bağlam değişimi, ivmeyi öldürür ve geliştirme ile güvenlik takımları arasında sürtüşme yaratır.

Amazon Q Developer ile güvenli kodlama, bu sorunu çözer. Bu yaklaşım, kod yazarken entegre geliştirme ortamınızda (IDE) güvenlik açıklarını doğrudan tespit etmek ve düzeltmek için AI destekli araçlar kullanır.

Bu, ister dahili araçlar ister müşteriye yönelik uygulamalar geliştiriyor olun, üretim kodunu gönderen tüm takımlar için önemlidir. Manuel kod incelemeleri ölçeklenemez ve bağımsız güvenlik araçları genellikle geliştiricilerin hızla görmezden gelmeyi öğrendiği gürültülü, genel uyarılar üretir.

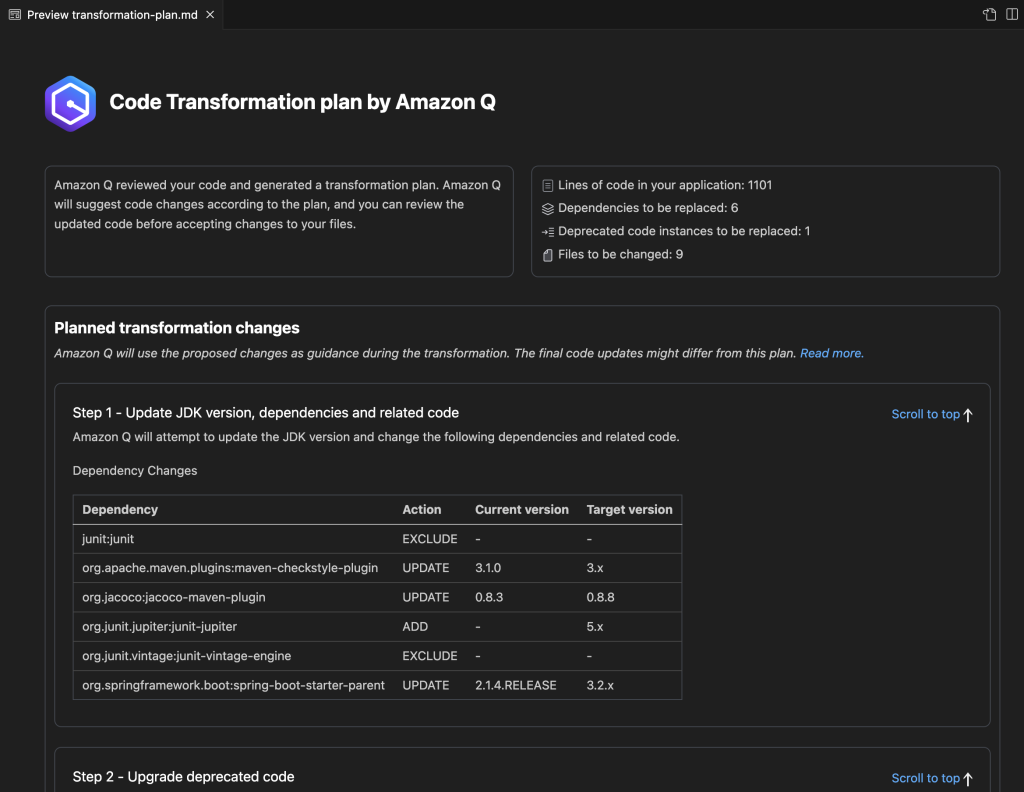

Amazon Q Developer, statik uygulama güvenliği testlerini (SAST) doğrudan kodlama ş Akışınıza entegre eder. Kodunuzu gerçek zamanlı olarak analiz eder ve yaygın ancak tehlikeli sorunları, bunlar henüz commit edilmeden önce işaretler.

- SQL enjeksiyonu: Saldırganların veritabanı sorgularınızı manipüle etmesini önler.

- Sabit kodlanmış kimlik bilgileri: API anahtarları gibi hassas bilgilerin kaynak kodunuzda açığa çıkmasını engeller.

- Güvenli olmayan bağımlılıklar: Kullandığınız üçüncü taraf kitaplıklardaki bilinen güvenlik açıkları konusunda sizi uyarır. Açık kaynak kodlu kötü amaçlı paketlerin bir önceki yıla göre %156 artış gösterdiği göz önüne alındığında, bu çok önemlidir.

Amazon Q sadece sorunları tespit etmekle kalmaz, tek bir tıklama ile inceleyip kabul edebileceğiniz özel düzeltme kodu da oluşturur. Güvenlik, sinir bozucu bir engel olmaktan çıkıp, geliştirme sürecinin doğal ve yararlı bir parçası haline gelir. Artık takımınız baştan itibaren daha güvenli kod yazabilir ve böylece daha sonra güvenlik açıklarını düzeltmek için harcanan zaman ve maliyeti azaltabilir. ✨

Amazon Q Developer'a özel olarak dalmadan önce, geliştirme ş akışınızı iyileştirebilecek modern kodlama araçlarının genel görünümünü anlamak faydalı olacaktır. Bu video, geliştiricilerin verimliliklerini ve kod kalitesini iyileştirmek için değerli buldukları çeşitli vibe kodlama araçlarına genel bir bakış sunar.

📚 Ayrıca okuyun: Proje Yönetiminde Siber Güvenlik Risklerini Azaltmanın Yolları

📚 Ayrıca okuyun: Proje Yönetiminde Siber Güvenlik Risklerini Azaltmanın Yolları

Amazon Q Developer'da Güvenlik Taramaları Nasıl Çalıştırılır?

Tarama yapmak ilk adımdır, ancak ne zaman ve nasıl tarama yapılacağını bilmek, süreci etkili kılan şeydir. Hedef, sorunları sürüm kontrolüne ulaşmadan önce yakalamak ve tüm geliştirme yaşam döngüsünü daha güvenli hale getirmektir.

Amazon Q, isteğe bağlı kontroller, sürekli arka plan analizi veya otomasyonlu boru hattı geçitleri tercih edin, ş akışınıza uygun çoklu tarama modları sunar.

Bu taramalar, Java, Python, JavaScript, TypeScript, C#, Go, Ruby, C/C++, PHP, Kotlin ve Scala dahil olmak üzere çeşitli popüler programlama dillerinde farklı analiz derinliklerinde iş yapar.

IDE'nizde Amazon Q Developer'ı kurun

Öncelikle, gerekli ön koşulların mevcut olduğundan emin olun: kimlik doğrulama için bir AWS hesabı veya ücretsiz AWS Builder ID, desteklenen bir IDE (VS Code, IntelliJ veya PyCharm gibi JetBrains IDE veya Visual Studio gibi) ve güvenlik taramalarını çalıştırmak için gerekli izinlere sahip, doğru şekilde yapılandırılmış AWS kimlik bilgileri.

Bunlar hazır olduğunda, başlamak için şu adımları izleyin:

- IDE'nizin uzantı pazarını açın ve Amazon Q Developer uzantısını arayın, ardından yükleyin.

- İstenildiğinde AWS kimlik bilgilerinizi veya AWS Builder ID'nizi kullanarak uzantı için kimlik doğrulama gerçekleştirin.

- Güvenlik taramasını etkinleştirmek ve tercihlerinizi ayarlamak için Çalışma Alanı ayarlarınızı yapılandırın.

- Bağlantının doğru çalıştığını doğrulamak için tek bir dosyada test taraması yapın.

Tarama işlemlerinin beklendiği gibi çalışmadığını fark ederseniz, önce dosyanın programlama dilinin Amazon Q tarafından desteklenip desteklenmediğini kontrol edin. Ardından, AWS kimlik bilgilerinizin doğru olduğunu ve güvenlik taraması için gerekli IAM izinlerine sahip olduğunuzu doğrulayın.

📚 Ayrıca okuyun: Amazon Q Kullanarak DevOps Ş Akışları Oluşturma

Proje taramaları ve otomatik taramalar gerçekleştirin

Amazon Q, kodunuzu yerel olarak taramak için iki temel yol sunar: proje taramaları ve otomatik taramalar. Her biri ş akışınızda farklı bir amaca hizmet eder.

Proje taramaları, tüm kod tabanınızın veya seçtiğiniz belirli dizinlerin manuel olarak tetiklenen analizleridir. Bunları, kodunuz için kapsamlı bir kontrol olarak düşünün. Çekme Talebi oluşturmadan veya büyük bir değişiklik setini commit ederken önce çalıştırmak için mükemmeldir ve yeni güvenlik açıkları eklemediğinizden emin olmanızı sağlar.

Proje taraması çalıştırmak için:

- IDE'nizde Amazon Q panelini açın

- "Proje Taramasını Çalıştır" seçimini yapın veya ilgili klavye kısayolunu kullanın.

- Tarama kapsamını seçin: tüm projeniz, belirli bir klasör veya sadece şu anda açık olan dosyalar.

- Güvenlik bulguları panelinde görünen bulguları inceleyin.

Otomatik taramalar (Amazon Q Developer Pro ile kullanılabilir), dosyaları her kaydettiğinizde arka planda tarayarak sürekli, gerçek zamanlı geri bildirim sağlar. Bu, sorunları yazıldıkları anda yakalar ve daha büyük bir sorunun parçası haline gelmelerini önler.

Ayarlarınızda bu özelliği etkinleştirerek, akışınızı kesintiye uğratmadan anında uyarılar alabilirsiniz. Yoğun geliştirme sırasında uyarıların çok gürültülü olduğunu düşünüyorsanız, hassasiyeti ayarlayarak yalnızca yüksek öncelikli bulguları gösterebilirsiniz.

Güvenlik düzeltme önerilerini inceleyin ve uygulayın

Güvenlik açığını bulmak işin sadece yarısıdır; bunu anlamanız ve düzeltmeniz de gerekir. Amazon Q, her bulgu için zengin bağlam bilgisi sağlayarak bunu kolaylaştırır. Her uyarı şunları içerir:

- Önem derecesi: Öncelikle düzeltilmesi gerekenleri öncelik sırasına koymanıza yardımcı olur (Kritik, Yüksek, Orta, Düşük)

- Etkilenen kod konumu: Sorunun bulunduğu dosya ve satır sayısını tam olarak belirler.

- Risk açıklaması: Kodun neden bir güvenlik açığı olduğunu ve olası etkilerini açıklar.

- Önerilen düzeltme: Sorunu gideren AI tarafından oluşturulan kod sağlar.

Düzeltmeyi uygulamaya hazır olduğunuzda, bulguyu tıklayarak ayrıntılı açıklamayı ve önerilen kod değişikliğini inceleyin. Öneri uygun görünüyorsa, kabul ederek düzeltmeyi otomatik olarak uygulayabilirsiniz. İş mantığınızla ilgili daha karmaşık sorunlar için öneriyi biraz değiştirmeniz gerekebilir.

AI tarafından oluşturulan kodu her zaman nihai çözüm olarak değil, güvenilir bir başlangıç noktası olarak kullanın. Düzeltmeyi uyguladıktan sonra, dosyayı yeniden tarayarak güvenlik açığının giderildiğini doğrulayabilirsiniz. 🛠️

🎥 Etkili bir kod inceleme kontrol listesi oluşturmayı öğrenmek için bu videoyu izleyin.

Amazon Q güvenlik taramalarını CI/CD ardışık düzenlerine entegre edin

Yerel taramalar sorunları erken tespit etmek için harika olsa da, güvenliği Sürekli Entegrasyon/Sürekli Dağıtım (CI/CD) boru hattınıza entegre etmek önemli bir güvenlik kapısı oluşturur. Bu otomatik kontrol, hiçbir güvenlik açığı bulunan kodun ana dalınıza girmesini veya üretime dağıtılmasını engeller, bu da modern AWS DevOps güvenlik stratejisinin temel taşıdır.

AWS CodePipeline, GitHub Actions, GitLab CI veya Jenkins dahil olmak üzere tüm büyük yapı boru hatlarına Amazon Q tarama adımı ekleyebilirsiniz. Önemli olan, ana dalınıza yapılan çekme talepleri ve commitlerde otomatik olarak çalışacak şekilde yapılandırmaktır.

İşte yaygın bir yapılandırma:

| Pipeline Aşaması | Tarama Türü | Önerilen Eylem |

|---|---|---|

| Çekme Talebi | Artımlı Tarama | Kritik veya yüksek önem derecesine sahip güvenlik açıkları bulunursa birleştirmeyi engelleyin. |

| Main Branch Commit | Tam Proje Taraması | Kritik bulgular üzerinde derlemeyi blokleyin ve orta derecede ciddi bulgular için uyarılar gönderin. |

| Planlanmış (Gecelik) | Kapsamlı Tarama | Uyumluluk ve trend analizi için tam bir kod tarama raporu oluşturun. |

Bunu ayarlarken, güvenlik titizliği ile derleme hızı arasında denge kurmanız gerekir. Her bir committe tam bir proje taraması çalıştırmak, CI sürecinizi yavaşlatabilir. İyi bir uzlaşma, çekme taleplerinde daha hızlı artımlı taramalar kullanmak ve tam, kapsamlı taramaları ana dala birleştirme işlemleri veya planlanmış gece derlemeleri için ayırmaktır.

Son olarak, uyumluluk ve denetim izleri için tarama raporlarını SARIF gibi standart bir biçimde dışa aktarmak üzere boru hattınızı yapılandırın.

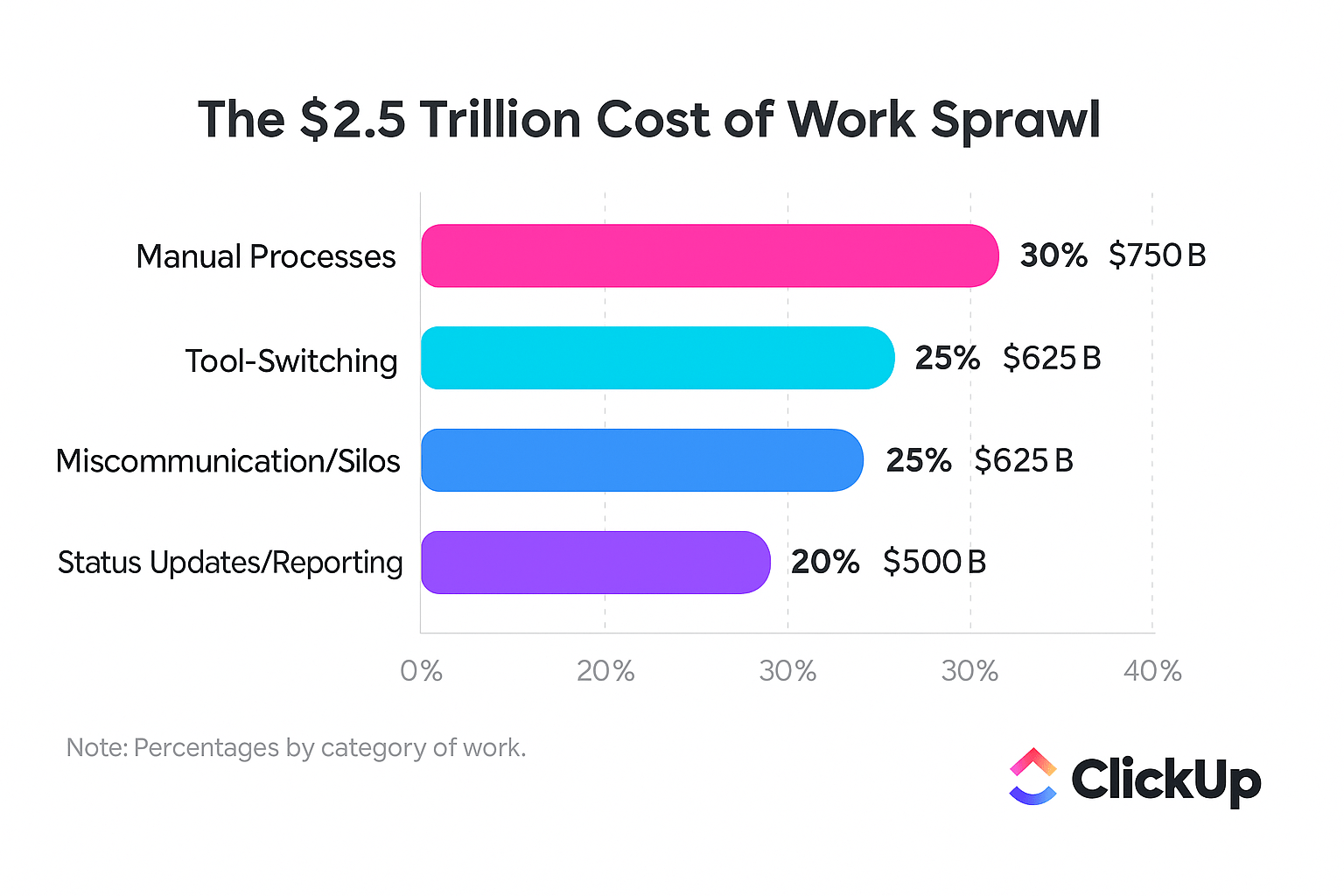

📮ClickUp Insight: Her 4 çalışandan 1'i, iş yerinde bağlam oluşturmak için dört veya daha fazla araç kullanıyor. Anahtar bir ayrıntı bir e-postada gizli kalabilir, bir Slack konu dizisinde genişletilebilir ve ayrı bir araçta belgelenebilir, bu da takımların işlerini yapmak yerine bilgi aramakla zaman kaybetmelerine neden olabilir.

ClickUp, tüm iş akışınızı tek bir platformda birleştirir. ClickUp E-posta Proje Yönetimi, ClickUp Sohbet, ClickUp Belgeler ve ClickUp Brain gibi özelliklerle her şey bağlantılı, senkronizasyon halinde ve anında erişilebilir kalır. "İşle ilgili işlere" veda edin ve verimlilik zamanınızı geri kazanın.

💫 Gerçek Sonuçlar: Takımlar, ClickUp'ı kullanarak eski bilgi yönetimi süreçlerini ortadan kaldırarak her hafta 5 saatten fazla zaman kazanabilirler. Bu, kişi başına yıllık 250 saatten fazla zamandır. Takımınızın her çeyrekte fazladan bir hafta verimlilikle neler yaratabileceğini bir düşünün!

📚 Ayrıca okuyun: DevOps ve Agile: Kapsamlı Kılavuz

ClickUp'ta Güvenlik Açıklarını İzleme

Tarayıcı ile güvenlik açıklarını bulmak harika bir ilk adımdır, ancak bu bulgular bir elektronik tabloda veya ayrı bir bilet sisteminde kaybolursa hiçbir işe yaramaz.

Güvenlik uyarıları bir araçta, geliştirme görevleri başka bir araçta ve takım iletişimi üçüncü bir araçta yer aldığında, bağlam dağınıklığı oluşur ve takımlar birbirinden bağımsız uygulamalarda bilgi aramak için saatler harcar. Bu kopukluk, güvenlik açıklarının gözden kaçmasına, teslim tarihlerinin kaçırılmasına ve güvenlik durumunuzun zayıflamasına neden olur.

Tüm güvenlik açığı giderme akışınızı ClickUp'ta birleştirerek bu iş yükünü ortadan kaldırın. Bu, tarama sonuçlarını net sahiplik, öncelikler ve son tarihler içeren eyleme geçirilebilir görevlere dönüştürebileceğiniz tek bir kaynak sağlar.

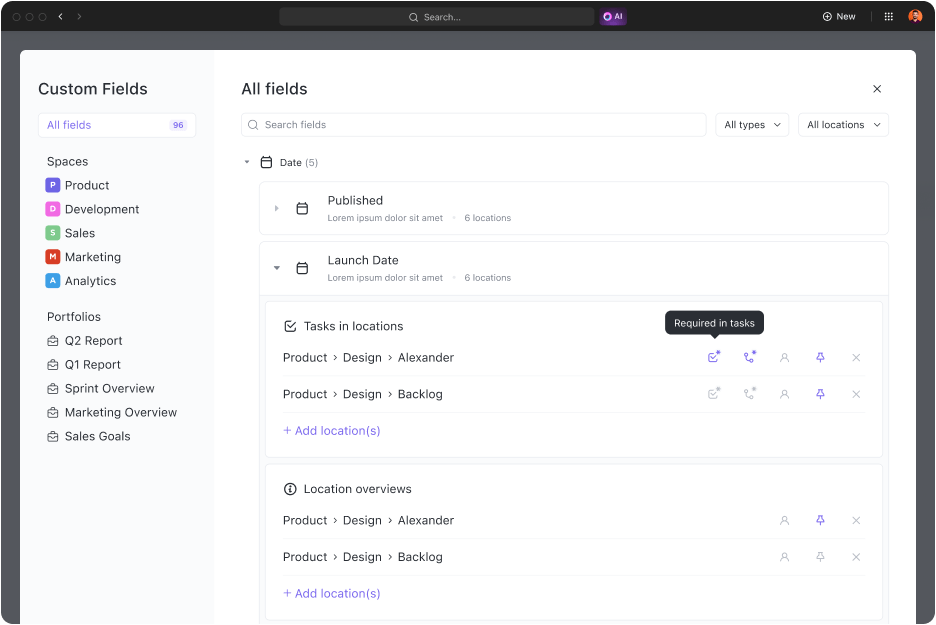

Tüm güvenlik sorunları için özel bir ClickUp Liste veya ClickUp Klasörü oluşturarak başlayın. Bu, sorunların düzenli bir şekilde tutulmasını ve tüm mühendislik ve güvenlik takımlarının görebilmesini sağlar.

Araçlar arasında verileri manuel olarak kopyalayıp yapıştırarak zaman kaybetmeyi bırakın. ClickUp Özel Alanları'nı kullanarak her bir güvenlik açığı için tüm önemli bilgileri yakalayın. İzleme için alanlar oluşturabilirsiniz:

- Ciddiyet Seviyesi: Kritik, Yüksek, Orta ve Düşük gibi seçeneklerin bulunduğu bir açılır menü alanı.

- Etkilenen Bileşen: Dosya yolunu veya hizmeti not etmek için bir metin alanı

- Tarama Kaynağı: Bulgunun Amazon Q'dan mı, bir boru hattı taramasından mı yoksa manuel incelemeden mi geldiğini belirtmek için bir açılır menü.

- CVE Referansı: Resmi güvenlik açığı veritabanı girişine doğrudan bağlantı sağlayan bir URL alanı

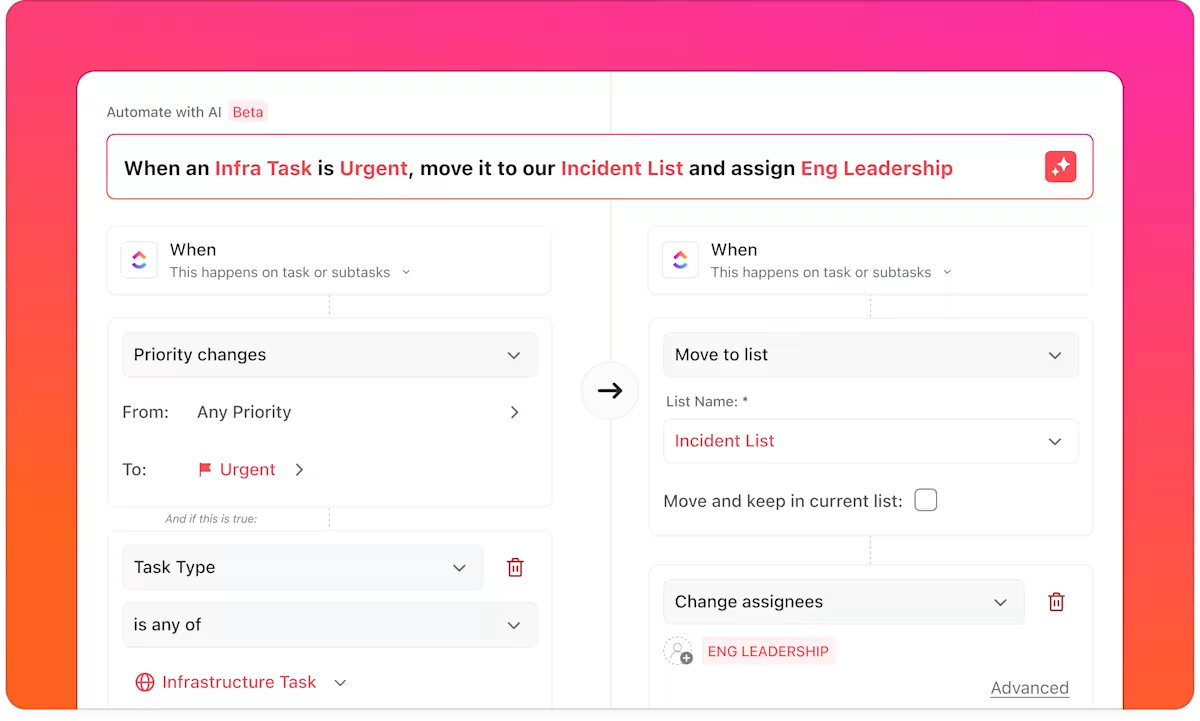

Ardından, ClickUp otomasyonu ile triyaj sürecinizi otomatik hale getirin. Yöneticinin her yeni bileti manuel olarak ataması yerine, bunu sizin için yapan kurallar oluşturun.

Örneğin, yeni bir görev oluşturulduğunda bir otomasyon tetiklenebilir: ciddiyet derecesi "Kritik" ise, görev acil bir son teslim tarihi ile kıdemli bir geliştiriciye otomatik olarak atanır. Ciddiyet derecesi "Orta" ise, bir sonraki sprintin birikmiş işlerine eklenebilir.

Özelleştirilebilir ClickUp gösterge panelleri ile güvenlik verilerinizi gerçek zamanlı olarak görselleştirerek, yüzlerce görevin tek tek incelenmesinden bağımsız olarak takımınızın güvenlik borcuna (son araştırmalara göre kuruluşların %50'sini etkileyen bir sorun) anında ilişkin bilgiler edinin.

Açık güvenlik açıklarını ciddiyetine, açık biletlerin ortalama yaşına veya en fazla düzeltme atanan takım üyelerine göre gösteren grafikler oluşturabilirsiniz. Bu, mühendislik yöneticilerine eğilimleri tespit etmek ve kaynakları etkili bir şekilde tahsis etmek için ihtiyaç duydukları üst düzey bir görünüm sağlar.

Geliştiricilerin ihtiyaç duydukları tüm bilgilere sahip olmalarını sağlamak için ClickUp Görev Bağımlılıklarını kullanın. Amazon Q bir sorunu işaretlediğinde, bir ClickUp görevi oluşturun ve bunu orijinal bulguyla ilişkilendirin. Dosya yolunu, satır sayısını ve önerilen düzeltmeyi doğrudan görev açıklamasına yapıştırabilirsiniz. Bu, geliştiricilere araçlar arasında geçiş yapmaya zorlamadan tam bağlam sağlar.

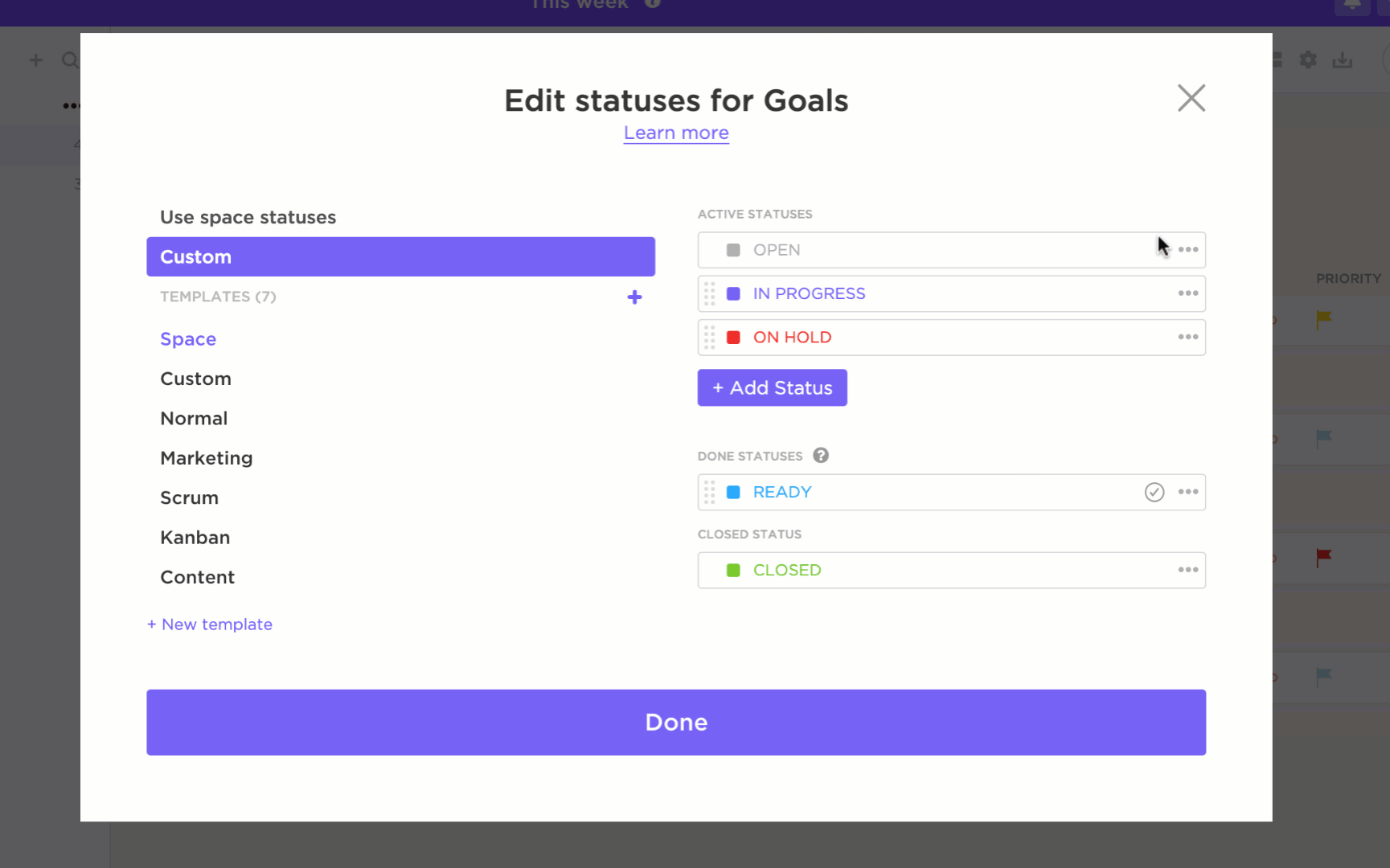

Son olarak, ClickUp Özel Durumları ile bir güvenlik açığının tüm yaşam döngüsünü izleyin. Tipik bir iş akışı şöyle olabilir: Yeni → İnceleme Aşamasında → İlerleme → Düzeltildi → Doğrulandı. Son olarak "Doğrulandı" adımı ekleyerek, görev resmi olarak kapatılmadan önce düzeltmenin çalıştığını onaylamak için ikinci bir tarama yapılmasını sağlar ve hiçbir şeyi şansa bırakmayan kapalı döngü bir süreç oluşturursunuz. 🙌

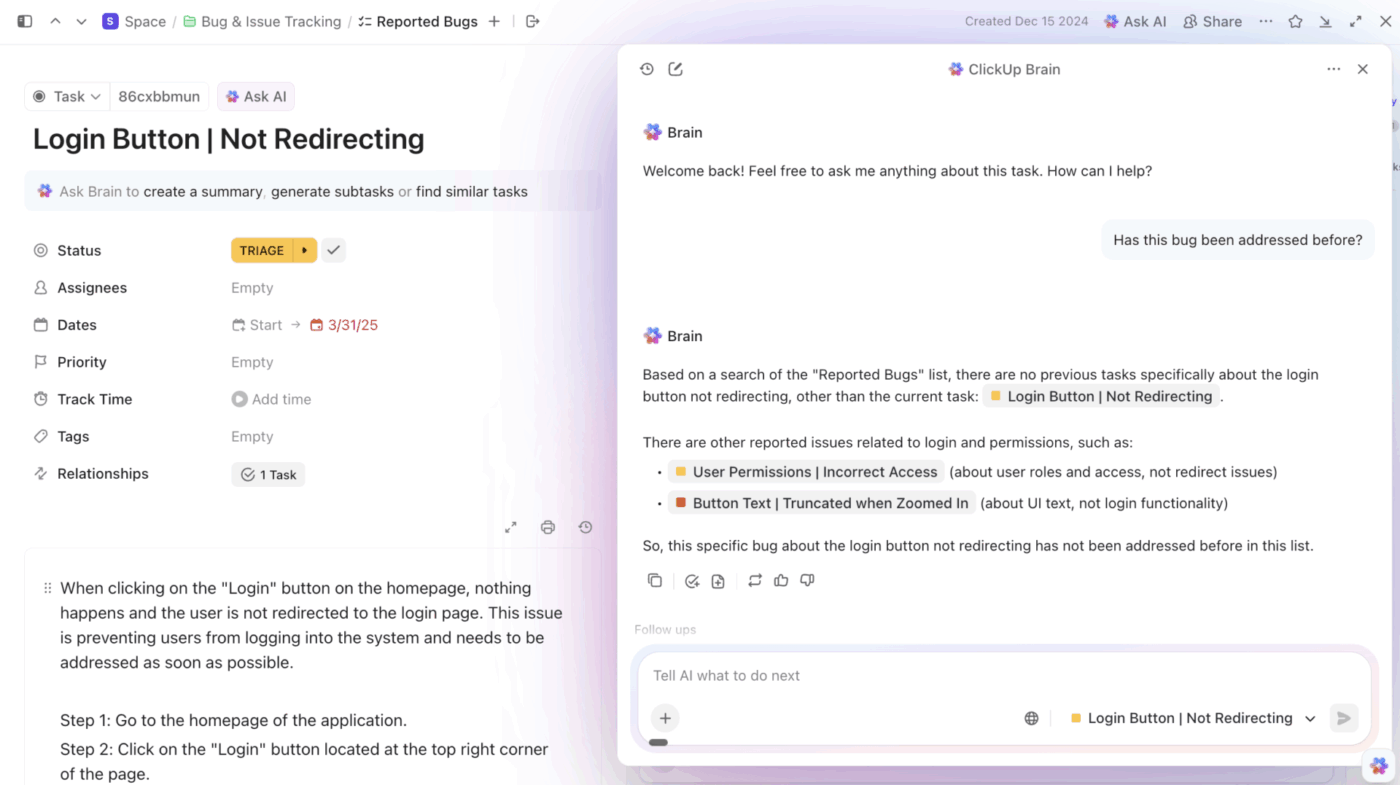

ClickUp Brain, ClickUp içinde entegre edilmiş, bağlamsal yapay zeka sayesinde takımınız sürekli bilgi aramak zorunda kalmaz. Brain'e bir soru sorun, o da görevlerinizi, dosyalarınızı, sohbetlerinizi ve bağlı uygulamalarınızı arayarak ihtiyacınız olan bilgileri ortaya çıkaracaktır!

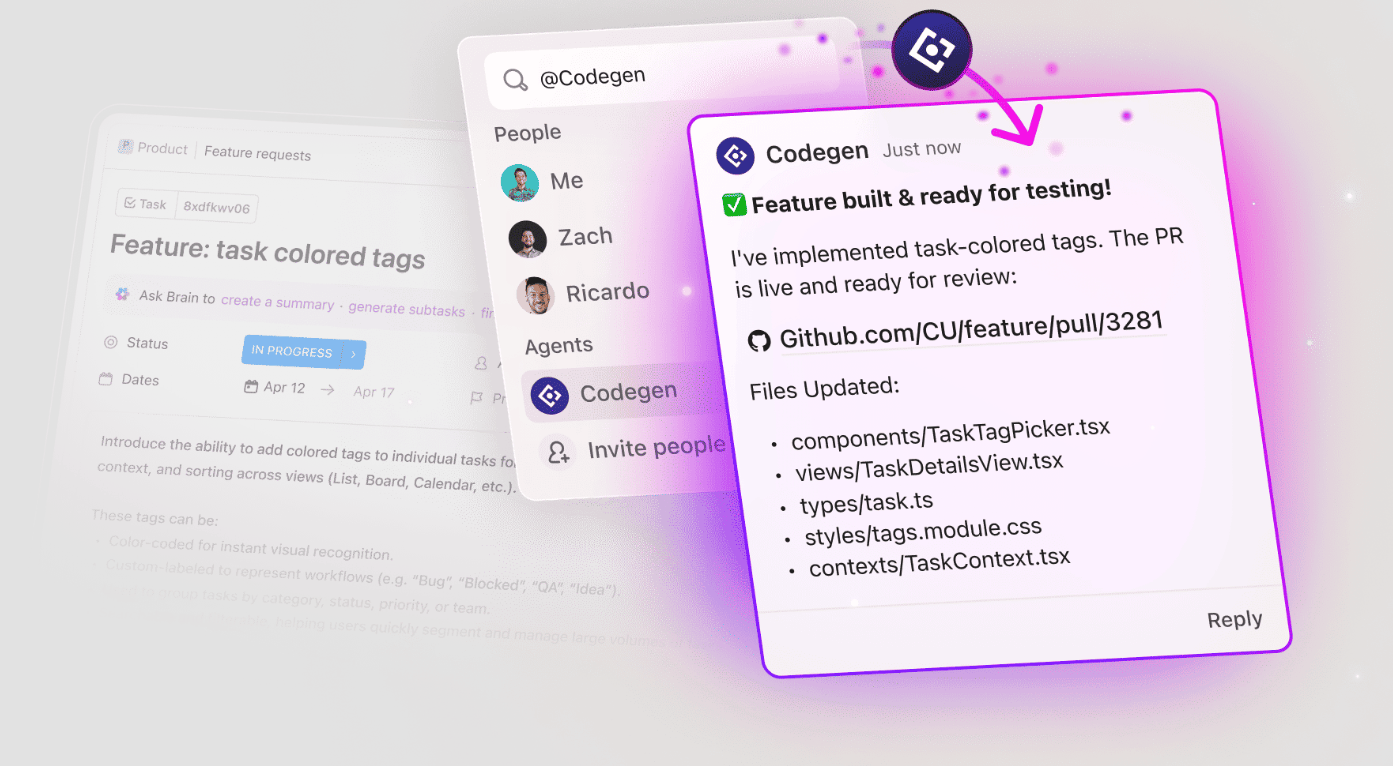

💡 Profesyonel İpucu: ClickUp'ın Codegen AI Agent'ı, Çalışma Alanınızdan çıkmanıza gerek kalmadan koddaki sorunları tespit etmenize yardımcı olabilir. Yapabilecekleri:

- Bilinen riskli modeller için kodu tarayın

- Yaygın doğruluk sorunlarını işaretleyin

- Kural ve standartları uygulayın

- Mantık hatalarını, güvenlik açıklarını ve daha fazlasını vurgulayın.

Güvenli Kodlama Ş Akışları için En İyi Uygulamalar

Takımınız doğru alışkanlıklara ve ş akışlarına sahip değilse, en iyi güvenlik araçları bile başarısız olur. Geliştiriciler bulguları görmezden gelirse veya düzeltmeler sonsuz bir birikimde birikmesine izin verilirse, tarama araçlarına yaptığınız yatırım boşa gider. Sürdürülebilir uygulamalar oluşturmak, güvenliği takımınızın günlük rutininin doğal bir parçası haline getirir.

Güçlü ve güvenli bir kodlama akışı oluşturmak için bazı en iyi uygulamalar şunlardır:

- Erken ve sık tarama yapın: CI/CD ardışık düzeninin sorunları yakalamasını beklemeyin. Takımınızı, kodlarını commit etmeden önce yerel olarak güvenlik taramaları yapmaya teşvik edin. Bu, shift-left yaklaşımının temel ilkesidir: IDE'de bir güvenlik açığını yakalamak, daha hızlı düzeltme ve daha az bloklanan derleme anlamına gelir.

- Ciddiyet düzeyine göre SLA'lar belirleyin: Tüm güvenlik açıkları aynı değildir. Ciddiyet düzeyine göre yanıt süreleri için net hizmet seviyesi anlaşmaları (SLA'lar) tanımlayın. Örneğin, kritik güvenlik açıkları 24 saat içinde düzeltilmelidir, ancak düşük ciddiyet düzeyindeki sorunlar bir sonraki sprintte ele alınabilir.

- Düzeltmeleri "tamamlandı" tanımının bir parçası haline getirin: İlgili tüm yüksek önem dereceli güvenlik bulguları çözülene kadar bir özellik veya kullanıcı hikayesi gerçekten "tamamlanmış" sayılmaz. Bu beklentiyi doğrudan takımınızın ş akışına ve kontrol listelerine dahil edin.

- Gizlenen bulguları düzenli olarak inceleyin: Takımınız kaçınılmaz olarak bazı bulguları yanlış pozitifler veya kabul edilebilir riskler olarak gizleyecektir. Ancak, bu kararlar kalıcı olmamalıdır. Bu gizlemelerin hala geçerli olup olmadığını ve yeni bir risk oluşturmadığını doğrulamak için üç ayda bir inceleme planlayın.

- Sadece sayıları değil, eğilimleri de izleyin: "47 açık güvenlik açığı" yazan bir gösterge paneli pek yardımcı olmaz. "Bu ay kritik bulgular %20 arttı" yazan bir gösterge paneli ise yardımcı olur. ClickUp Dashboards'u kullanarak zaman içinde anlamlı kalıpları tespit edin ve temel nedenleri ele alın.

- Güvenliği kod incelemesiyle birleştirin: Güvenliği, çekme talebi inceleme sürecinizin standart bir parçası haline getirin. İncelemeyi yapan kişi, kodun temiz olduğunu ve yeni güvenlik taraması bulgularının ele alındığını kontrol etmelidir.

- İstisnalarınızı belgelendirin: Bazı durumlarda, özellikle eski kodlarda veya üçüncü taraf bağımlılıklarında, bir güvenlik açığını hemen düzeltemeyebilirsiniz. Böyle bir durumda, ilgili ClickUp görevinde riski ve riskleri azaltacak kontrolleri belgelendirin. Gelecekteki kendiniz bu bağlam için size teşekkür edecek.

💡 Profesyonel İpucu: ClickUp'ı kullanarak bu en iyi uygulamaları tutarlı bir şekilde uygulayın.

- Takımınızın güvenlik kodlama standartlarını ve istisna politikalarını ClickUp Belgeleri'nde saklayarak herkesin kolayca erişebilmesini sağlayın.

- ClickUp Yineleyen Görevleri ayarlayarak biletleri otomatik olarak oluşturun ve üç aylık güvenlik incelemelerinizin ve bastırma denetimlerinizin asla unutulmamasını sağlayın.

- ClickUp Brain'i kullanarak güvenlik belgelerini daha hızlı hazırlayın veya görev verilerinizden güvenlik açığı eğilimlerini özetleyin. 📚

ClickUp'ta Güvenli Kodlama Ş Akışı Oluşturun

Güvenli kodlama, tek seferlik bir görev veya geliştirmenin ayrı bir aşaması değildir; takımınızın kod yazma, inceleme ve gönderme sürecine entegre edilmesi gereken sürekli bir uygulamadır. Amazon Q Developer ile güvenlik açığı taramasını doğrudan IDE'ye getirerek, kodun geliştiricinin zihninde henüz tazeyken sorunları mümkün olan en erken aşamada yakalayabilirsiniz. Yapay zeka tarafından oluşturulan düzeltme önerileri, güvenliği bir angarya olmaktan çıkarıp yaratıcı sürecin işbirliğine dayalı bir parçası haline getirir.

Bu yaklaşım, tarama işlemi geliştiricilerin zaten çalıştığı IDE'de gerçekleştirildiğinde en iyi sonucu verir. Tüm işlerinizi ClickUp gibi birleşik bir Çalışma Alanı' nda birleştirerek, hiçbir şeyin gözden kaçmadığı kapalı bir döngü sistemi oluşturursunuz. Otomasyon, taramaları tetikleme ve bulguları yönlendirme gibi sürecin tekrarlayan, idari kısımlarını üstlenir. Bu sayede takımınız, insan uzmanlığı gerektiren yüksek etkili kararlar almaya odaklanabilir.

Günlük iş akışlarına güvenliği entegre eden takımlar, acil sorunları gidermek için daha az zaman harcayarak yeni özellikler geliştirmek için daha fazla zaman ayırır.

Bulma ve düzeltme arasındaki döngüyü kapatmaya hazır mısınız? Güvenli kodlama ş akışınızı oluşturmak için ClickUp ile ücretsiz olarak başlayın. ✨

Sık Sorulan Sorular

Amazon Q, Java, Python, JavaScript ve C# dahil olmak üzere birçok ana dili destekler, ancak güvenlik analizinin derinliği, dile ve bilinen güvenlik açığı ekosistemine bağlı olarak değişebilir.

Onaylanmış yanlış pozitifler için araç içindeki bastırma kurallarını kullanın ve kararın gelecekteki takım üyeleri için net olması için gerekçeyi ClickUp görevinizde belgelendirin.

Yaygın bir en iyi uygulama, kritik ve yüksek önem derecesine sahip bulgular üzerinde derlemeleri engellemek için boru hattınızı yapılandırmaktır. Güvenlik ile geliştirme hızı arasında denge sağlamak için orta ve düşük önem derecesine sahip sorunlar için uyarılar gösterin.

Sprint planlamanızın bir parçası olarak haftalık olarak açık güvenlik açıklarını gözden geçirin. Üç ayda bir, bastırılmış bulgular ve genel güvenlik eğilimleri hakkında daha derin bir denetim gerçekleştirin. /