De acordo com um estudo do Consortium for Information & Software Quality, os defeitos de software custam à economia dos EUA US$ 2,41 trilhões anualmente, com as vulnerabilidades de segurança representando uma parte significativa desse desperdício — um problema que persiste, já que 45% das empresas americanas ainda relatam problemas de qualidade que lhes custam de US$ 1 a 5 milhões anualmente.

Este artigo orienta você na implementação de práticas de codificação segura usando a varredura alimentada por IA do Amazon Q Developer diretamente no seu IDE. Você também aprenderá como rastrear e corrigir essas vulnerabilidades no ClickUp para fechar o ciclo entre encontrar problemas e realmente corrigi-los.

O que é codificação segura com o Amazon Q Developer?

Sua equipe está enviando código, mas as varreduras de segurança acontecem tão tarde no processo que parecem uma ideia tardia. Quando uma vulnerabilidade é sinalizada, o código já foi confirmado, revisado e talvez até mesmo implantado.

⭐ Modelo em destaque

O Modelo de Desenvolvimento de Software ClickUp foi criado para equipes de produto, design, engenharia e controle de qualidade planejarem, criarem e entregarem em um único espaço colaborativo. Scrum ou Kanban? Tudo isso está aqui.

Isso obriga seus desenvolvedores a interromperem o que estão fazendo, vasculhar códigos antigos que mal se lembram de ter escrito e tentar corrigir um problema que deveria ter sido detectado dias atrás. Essa constante mudança de contexto mata o ímpeto e cria atrito entre as equipes de desenvolvimento e segurança.

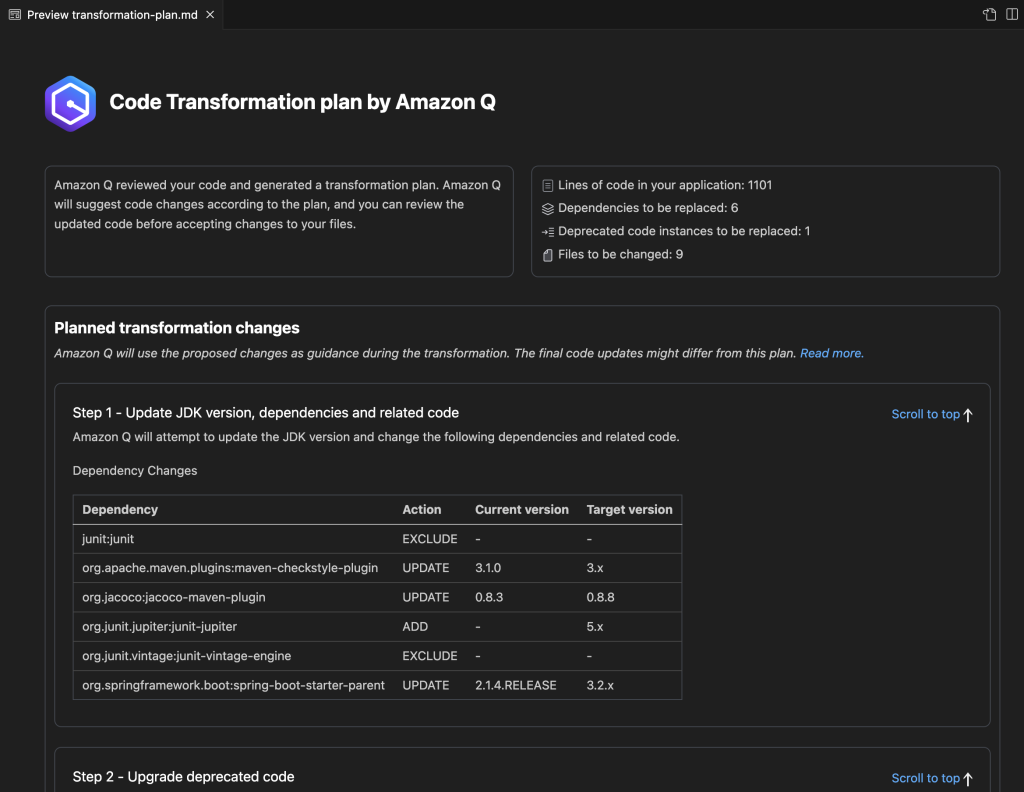

Esse é o problema que a codificação segura com o Amazon Q Developer resolve. É uma abordagem que usa ferramentas assistidas por IA para identificar e corrigir vulnerabilidades de segurança diretamente em seu ambiente de desenvolvimento integrado (IDE) enquanto você escreve o código.

Isso é importante para qualquer equipe que distribui código de produção, esteja você criando ferramentas internas ou aplicativos voltados para o cliente. As revisões manuais de código não podem ser dimensionadas, e as ferramentas de segurança independentes geralmente geram alertas genéricos e ruidosos que os desenvolvedores rapidamente aprendem a ignorar.

O Amazon Q Developer integra testes estáticos de segurança de aplicativos (SAST) diretamente ao seu fluxo de trabalho de codificação. Ele analisa seu código em tempo real, sinalizando problemas comuns, mas perigosos, antes que eles sejam confirmados.

- Injeção de SQL: impede que invasores manipulem suas consultas ao banco de dados.

- Credenciais codificadas: impede que informações confidenciais, como chaves de API, sejam expostas em seu código-fonte.

- Dependências inseguras: alerta você sobre vulnerabilidades conhecidas nas bibliotecas de terceiros que você usa, o que é crítico, considerando que os pacotes maliciosos em código aberto aumentaram 156% em relação ao ano anterior.

O Amazon Q não apenas identifica problemas, mas também gera um código de correção específico que você pode revisar e aceitar com um único clique. A segurança se torna uma parte natural e útil do processo de desenvolvimento, em vez de um obstáculo frustrante. Agora, sua equipe pode escrever códigos mais seguros desde o início, reduzindo o tempo e o custo de correção de vulnerabilidades posteriormente. ✨

Antes de mergulhar especificamente no Amazon Q Developer, é útil entender o panorama mais amplo das ferramentas de codificação modernas que podem aprimorar seu fluxo de trabalho de desenvolvimento. Este vídeo fornece uma visão geral de várias ferramentas de codificação vibe que os desenvolvedores consideram valiosas para melhorar sua produtividade e qualidade de código.

Como executar varreduras de segurança no Amazon Q Developer

Executar uma varredura é o primeiro passo, mas saber quando e como fazer a varredura é o que torna o processo eficaz. O objetivo é detectar problemas antes que eles cheguem ao controle de versão, tornando todo o seu ciclo de vida de desenvolvimento mais seguro.

O Amazon Q oferece vários modos de verificação para se adequar ao seu fluxo de trabalho, seja você prefira verificações sob demanda, análises contínuas em segundo plano ou portas de pipeline automatizadas.

Essas varreduras funcionam em várias linguagens de programação populares, incluindo Java, Python, JavaScript, TypeScript, C#, Go, Ruby, C/C++, PHP, Kotlin e Scala, com diferentes níveis de profundidade de análise.

Configure o Amazon Q Developer no seu IDE

Primeiro, certifique-se de ter os pré-requisitos necessários: uma conta AWS ou um AWS Builder ID gratuito para autenticação, um IDE compatível (como VS Code, um IDE JetBrains como IntelliJ ou PyCharm, ou Visual Studio) e credenciais AWS configuradas corretamente com as permissões necessárias para executar varreduras de segurança.

Com isso pronto, siga estas etapas para começar:

- Abra o mercado de extensões do seu IDE, procure a extensão Amazon Q Developer e instale-a.

- Autentique a extensão usando suas credenciais da AWS ou AWS Builder ID quando solicitado.

- Configure as definições do seu espaço de trabalho para ativar a verificação de segurança e ajustar quaisquer preferências.

- Execute uma varredura de teste em um único arquivo para verificar se a conexão está funcionando corretamente.

Se você perceber que as varreduras não estão sendo acionadas conforme o esperado, primeiro verifique se a linguagem de programação do arquivo é compatível com o Amazon Q. Em seguida, verifique se suas credenciais da AWS estão corretas e se você possui as permissões IAM necessárias para a varredura de segurança.

📚 Leia também: Como criar fluxos de trabalho de DevOps usando o Amazon Q

Execute varreduras de projeto e varreduras automáticas

O Amazon Q oferece duas maneiras principais de verificar seu código localmente: verificações de projeto e verificações automáticas. Cada uma delas tem uma finalidade diferente em seu fluxo de trabalho.

As varreduras de projeto são análises acionadas manualmente de toda a sua base de código ou diretórios específicos selecionados por você. Pense nelas como uma verificação abrangente do seu código. Elas são perfeitas para serem executadas antes de você criar uma solicitação pull ou confirmar um grande conjunto de alterações, garantindo que você não tenha introduzido nenhuma nova vulnerabilidade.

Para executar uma verificação de projeto:

- Abra o painel Amazon Q no seu IDE

- Selecione “Executar varredura do projeto” ou use o atalho de teclado correspondente.

- Escolha o escopo da verificação: seu projeto completo, uma pasta específica ou apenas os arquivos que você tem abertos no momento.

- Analise as descobertas que aparecem no painel de descobertas de segurança.

As varreduras automáticas (disponíveis com o Amazon Q Developer Pro) fornecem feedback contínuo e em tempo real, verificando os arquivos em segundo plano sempre que você os salva. Isso detecta os problemas no momento em que são escritos, impedindo que se tornem parte de um problema maior.

Você pode ativar esse recurso nas suas configurações para receber alertas instantâneos sem interromper seu fluxo de trabalho. Se você achar que os alertas são muito frequentes durante o desenvolvimento intenso, pode ajustar a sensibilidade para mostrar apenas os resultados de alta prioridade.

Analise e aplique sugestões de correções de segurança.

Encontrar uma vulnerabilidade é apenas metade da batalha; você também precisa entendê-la e corrigi-la. O Amazon Q facilita isso, fornecendo um contexto rico para cada descoberta. Cada alerta inclui:

- Classificação de gravidade: ajuda você a priorizar o que corrigir primeiro (crítico, alto, médio, baixo).

- Localização do código afetado: identifica o arquivo e o número da linha exatos onde o problema existe.

- Explicação do risco: descreve por que o código é uma vulnerabilidade e o impacto potencial.

- Correção sugerida: fornece código gerado por IA que corrige o problema.

Quando estiver pronto para aplicar uma correção, basta clicar na descoberta para revisar a explicação detalhada e a alteração de código proposta. Se a sugestão parecer boa, você pode aceitá-la para aplicar a correção automaticamente. Para questões mais complexas relacionadas à sua lógica de negócios específica, talvez seja necessário modificar um pouco a sugestão.

Use o código gerado por IA como um ponto de partida confiável, não sempre como a resposta final. Após aplicar a correção, você pode verificar novamente o arquivo para confirmar se a vulnerabilidade foi resolvida. 🛠️

🎥 Assista a este vídeo para aprender como criar uma lista de verificação eficaz para revisão de código.

Integre varreduras de segurança do Amazon Q em pipelines de CI/CD

Embora as varreduras locais sejam ótimas para detectar problemas antecipadamente, integrar a segurança ao seu pipeline de integração contínua/implantação contínua (CI/CD) cria uma barreira de segurança essencial. Essa verificação automatizada garante que nenhum código vulnerável chegue ao seu branch principal ou seja implantado na produção, o que é um pilar fundamental de qualquer estratégia moderna de segurança de DevOps da AWS.

Você pode adicionar uma etapa de varredura do Amazon Q a qualquer pipeline de compilação importante, incluindo AWS CodePipeline, GitHub Actions, GitLab CI ou Jenkins. O segredo é configurá-lo para ser executado automaticamente em solicitações de pull e commits para o seu branch principal.

Aqui está uma configuração comum:

| Estágio do pipeline | Tipo de varredura | Ação recomendada |

|---|---|---|

| Solicitação de pull | Verificação incremental | Bloqueie a fusão se forem encontradas vulnerabilidades críticas ou de alta gravidade. |

| Commit da ramificação principal | Verificação completa do projeto | Bloqueie a compilação em caso de descobertas críticas e envie avisos para as de gravidade média. |

| Programado (noturno) | Verificação abrangente | Gere um relatório completo de varredura de código para análise de conformidade e tendências. |

Ao configurar isso, você precisa equilibrar a rigorosa segurança com a velocidade de compilação. Executar uma varredura completa do projeto em cada commit pode retardar seu processo de CI. Um bom compromisso é usar varreduras incrementais mais rápidas em pull requests e reservar varreduras completas e abrangentes para mesclagens no branch principal ou para compilações noturnas programadas.

Por fim, configure seu pipeline para exportar os relatórios de varredura em um formato padrão, como SARIF, para fins de conformidade e trilhas de auditoria.

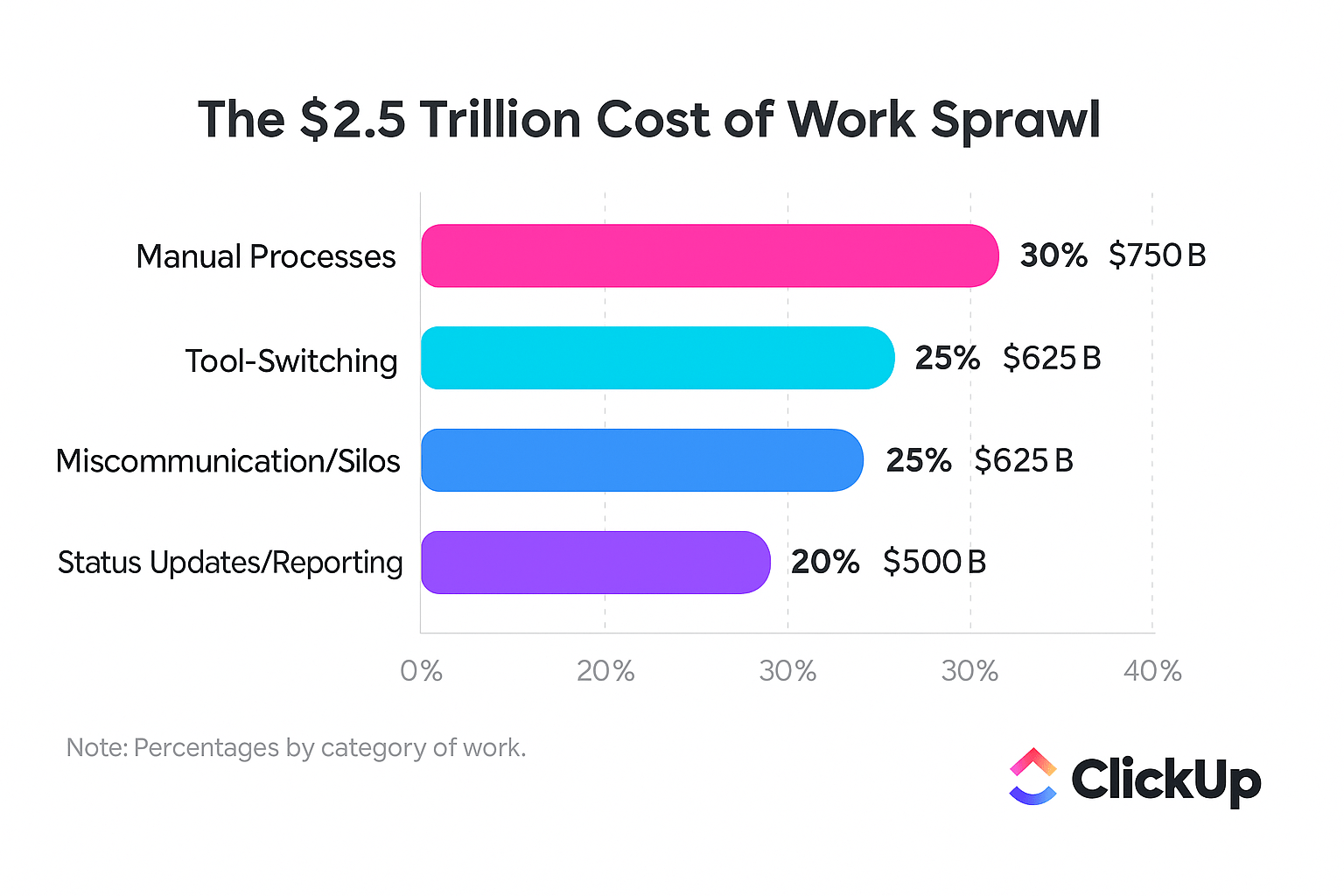

📮ClickUp Insight: 1 em cada 4 funcionários usa quatro ou mais ferramentas apenas para criar contexto no trabalho. Um detalhe importante pode estar oculto em um e-mail, expandido em um tópico do Slack e documentado em uma ferramenta separada, forçando as equipes a perder tempo procurando informações em vez de realizar o trabalho.

O ClickUp converge todo o seu fluxo de trabalho em uma plataforma unificada. Com recursos como ClickUp Email Project Management, ClickUp Chat, ClickUp Docs e ClickUp Brain, tudo fica conectado, sincronizado e instantaneamente acessível. Diga adeus ao “trabalho sobre o trabalho” e recupere seu tempo produtivo.

💫 Resultados reais: as equipes conseguem recuperar mais de 5 horas por semana usando o ClickUp — o que representa mais de 250 horas por ano por pessoa — eliminando processos desatualizados de gerenciamento de conhecimento. Imagine o que sua equipe poderia criar com uma semana extra de produtividade a cada trimestre!

📚 Leia também: DevOps x Agile: guia definitivo

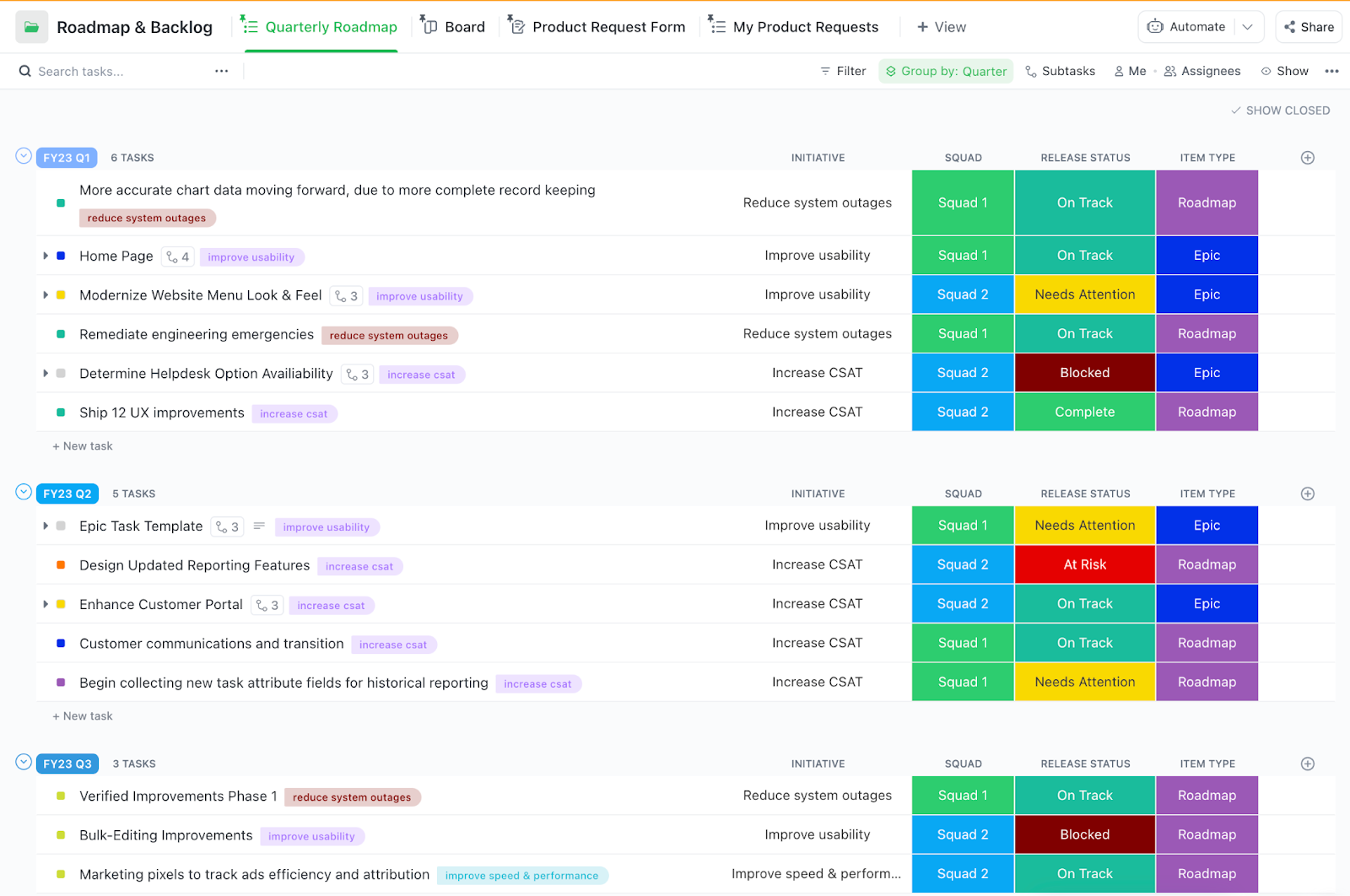

Como rastrear vulnerabilidades de segurança no ClickUp

Encontrar vulnerabilidades com um scanner é um ótimo primeiro passo, mas é inútil se essas descobertas se perderem em uma planilha ou em um sistema de tickets separado.

Quando os alertas de segurança ficam em uma ferramenta, as tarefas de desenvolvimento em outra e a comunicação da equipe em uma terceira, você cria uma dispersão de contexto — em que as equipes perdem horas procurando informações em aplicativos desconectados. Essa desconexão é onde as vulnerabilidades passam despercebidas, os prazos são perdidos e sua postura de segurança enfraquece.

Elimine essa dispersão de trabalho consolidando todo o seu fluxo de trabalho de correção de vulnerabilidades no ClickUp. Isso fornece uma única fonte de verdade, onde você pode transformar os resultados da verificação em tarefas acionáveis com responsabilidades, prioridades e prazos claros.

Comece criando uma lista ou pasta ClickUp dedicada para todas as questões de segurança. Isso mantém tudo organizado e visível para todas as equipes de engenharia e segurança.

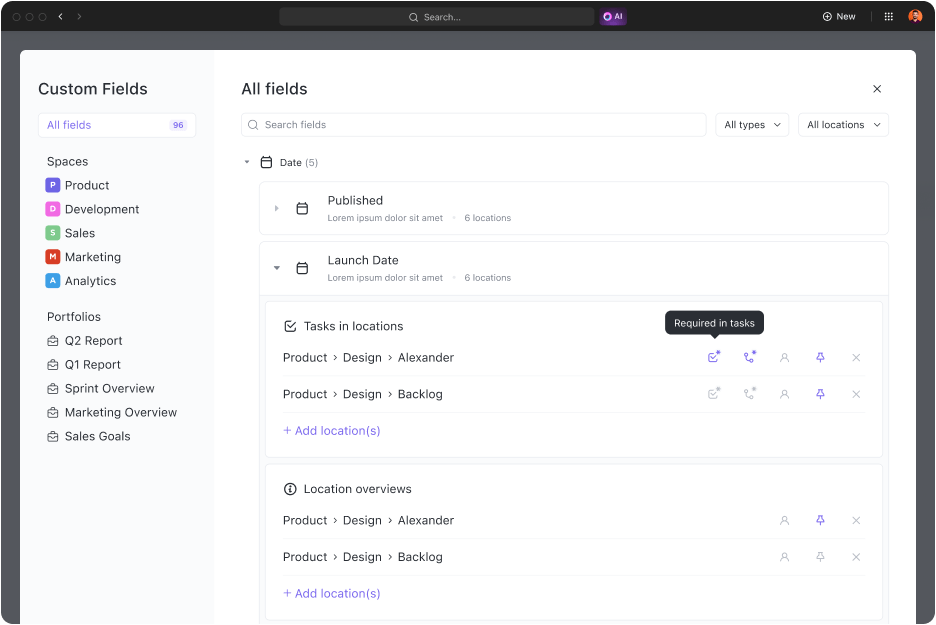

Pare de perder tempo copiando e colando dados manualmente entre ferramentas. Use os campos personalizados do ClickUp para capturar todas as informações críticas para cada vulnerabilidade. Você pode criar campos para rastrear:

- Nível de gravidade: um campo suspenso com opções como Crítico, Alto, Médio e Baixo.

- Componente afetado: um campo de texto para anotar o caminho do arquivo ou serviço

- Fonte da varredura: um menu suspenso para especificar se a descoberta veio do Amazon Q, de uma varredura de pipeline ou de uma revisão manual.

- Referência CVE: um campo de URL para vincular diretamente à entrada oficial do banco de dados de vulnerabilidades

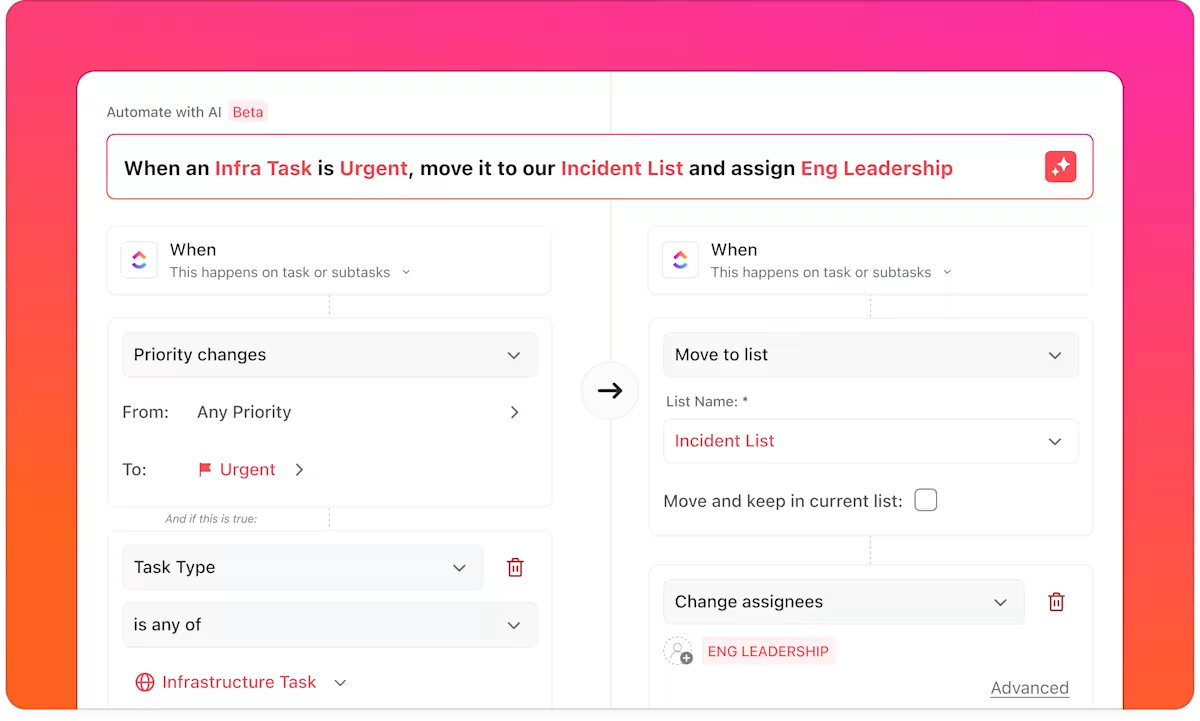

Em seguida, coloque seu processo de triagem no piloto automático com o ClickUp Automations. Em vez de um gerente atribuir manualmente cada novo ticket, crie regras que façam isso por você.

Por exemplo, uma automação pode ser acionada sempre que uma nova tarefa for criada: se a gravidade for “crítica”, a tarefa será automaticamente atribuída a um desenvolvedor sênior com um prazo urgente. Se for “média”, ela poderá ser adicionada ao backlog do próximo sprint.

Obtenha informações imediatas sobre a dívida de segurança da sua equipe — um problema que afeta 50% das organizações, de acordo com pesquisas recentes — sem precisar vasculhar centenas de tarefas, visualizando seus dados de segurança em tempo real com os painéis personalizáveis do ClickUp.

Você pode criar gráficos que mostram vulnerabilidades abertas por gravidade, a idade média dos tickets abertos ou quais membros da equipe têm mais correções atribuídas. Isso dá aos gerentes de engenharia a visão de alto nível de que precisam para identificar tendências e alocar recursos de forma eficaz.

Para garantir que os desenvolvedores tenham todas as informações necessárias, use as dependências de tarefas do ClickUp. Quando o Amazon Q sinalizar um problema, crie uma tarefa no ClickUp e vincule-a à descoberta original. Você pode colar o caminho do arquivo, o número da linha e a correção sugerida diretamente na descrição da tarefa. Isso fornece aos desenvolvedores o contexto completo sem forçá-los a alternar entre ferramentas.

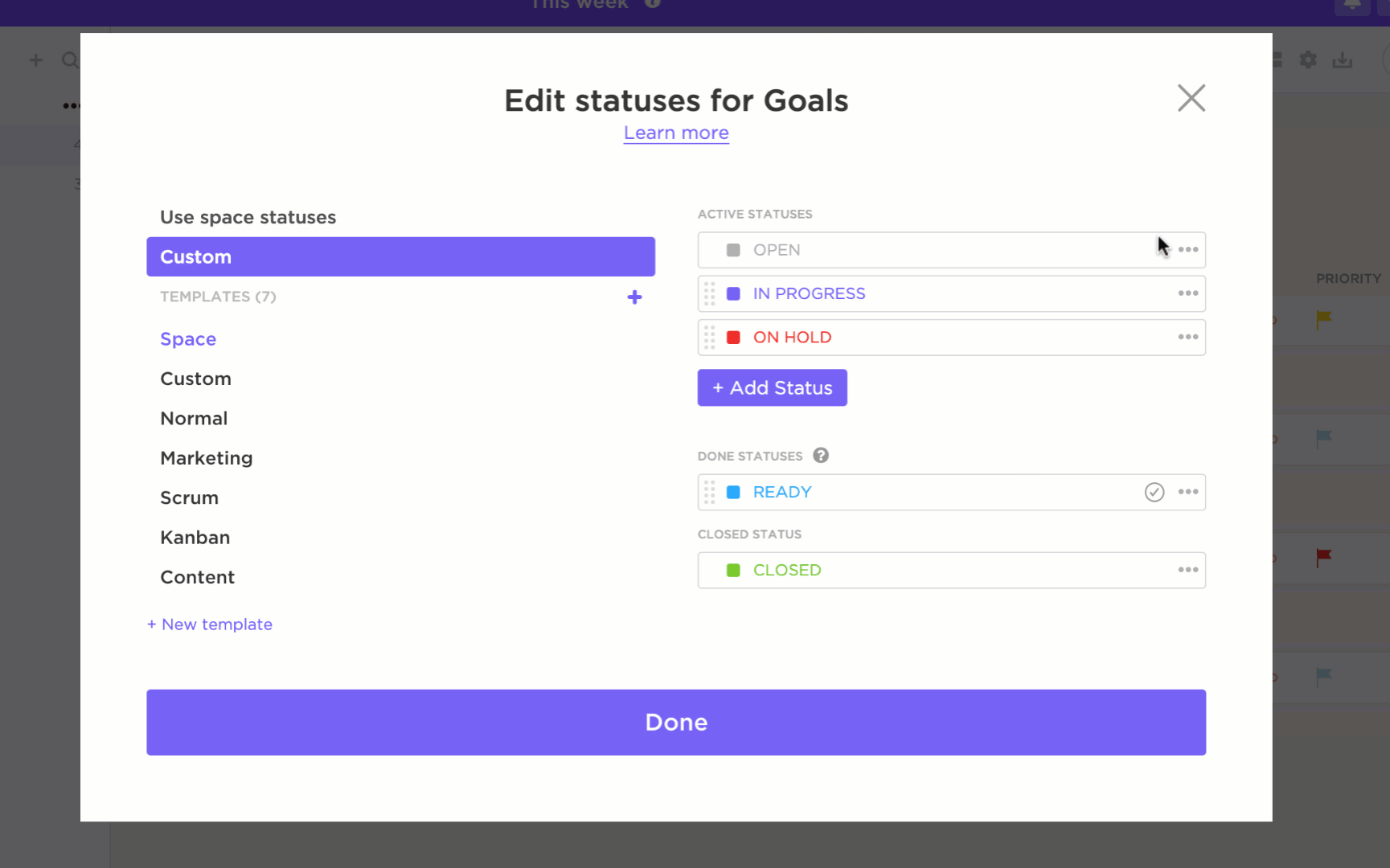

Por fim, acompanhe o ciclo de vida completo de uma vulnerabilidade com os status personalizados do ClickUp. Um fluxo de trabalho típico pode ser: Novo → Em revisão → Em andamento → Corrigido → Verificado. Ao adicionar uma etapa final “Verificado”, você garante que uma segunda verificação seja executada para confirmar que a correção funciona antes que a tarefa seja oficialmente encerrada, criando um processo de ciclo fechado onde nada é deixado ao acaso. 🙌

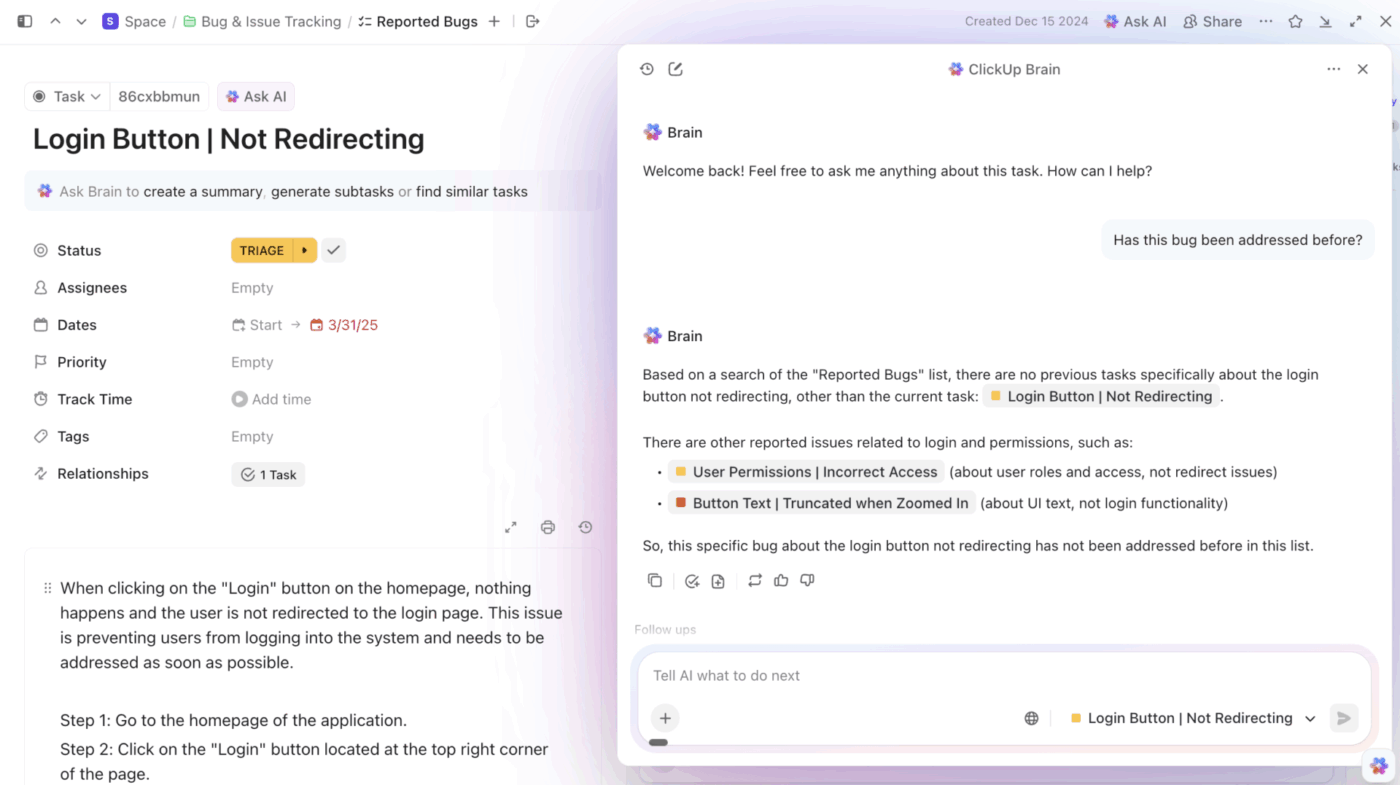

E com o ClickUp Brain, a IA contextual integrada ao ClickUp, sua equipe não precisa mais ficar procurando informações. Basta fazer uma pergunta ao Brain, e ele pesquisará suas tarefas, arquivos, bate-papos e aplicativos conectados para encontrar as informações de que você precisa!

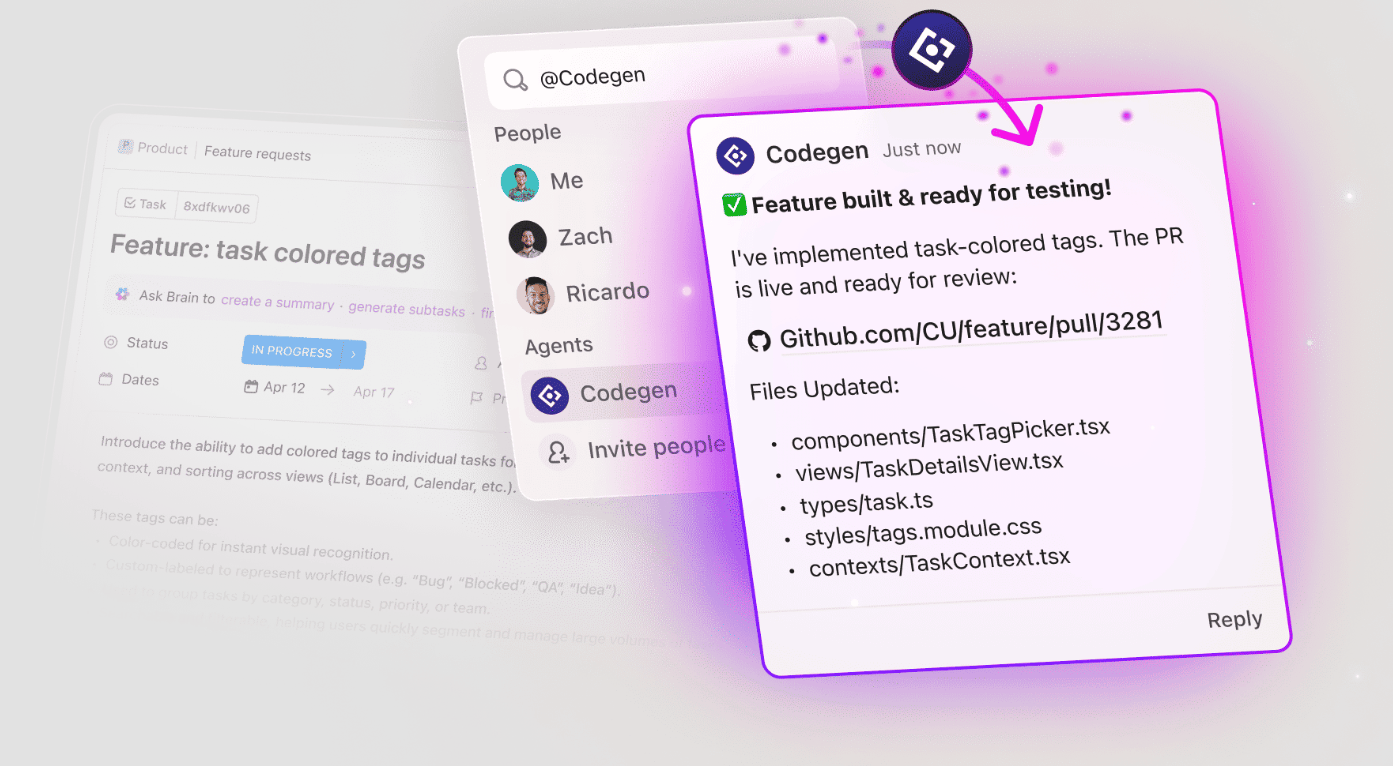

💡 Dica profissional: o Codegen AI Agent da ClickUp pode ajudar a identificar problemas no código sem que você precise sair do seu espaço de trabalho. Ele pode:

- Verifique o código em busca de padrões de risco conhecidos

- Sinalize problemas comuns de correção

- Aplique convenções

- Destaque bugs de lógica, falhas de segurança e muito mais.

Práticas recomendadas para fluxos de trabalho de codificação segura

Mesmo as melhores ferramentas de segurança falharão se sua equipe não tiver os hábitos e fluxos de trabalho corretos em vigor. Se os desenvolvedores ignorarem as descobertas ou as correções se acumularem em um backlog interminável, seu investimento em ferramentas de varredura será desperdiçado. A criação de práticas sustentáveis torna a segurança uma parte natural da rotina diária de sua equipe.

Aqui estão algumas práticas recomendadas para criar um fluxo de trabalho de codificação forte e seguro:

- Verifique cedo e com frequência: não espere que o pipeline de CI/CD detecte problemas. Incentive sua equipe a executar verificações de segurança localmente antes mesmo de confirmar o código. Esse é um princípio fundamental da abordagem shift-left: detectar uma vulnerabilidade no IDE significa uma correção mais rápida e menos compilações bloqueadas no futuro.

- Defina SLAs com base na gravidade: nem todas as vulnerabilidades são iguais. Defina acordos de nível de serviço (SLAs) claros para tempos de resposta com base na gravidade. Por exemplo, vulnerabilidades críticas exigem uma correção em 24 horas, enquanto problemas de baixa gravidade podem ser resolvidos no próximo sprint.

- Inclua as correções na definição de “concluído”: um recurso ou uma história de usuário não está realmente “concluído” até que todas as descobertas de segurança de alta gravidade relacionadas sejam resolvidas. Incorpore essa expectativa diretamente no fluxo de trabalho e nas listas de verificação da sua equipe.

- Revise regularmente as descobertas suprimidas: sua equipe inevitavelmente suprimirá algumas descobertas como falsos positivos ou riscos aceitáveis. No entanto, essas decisões não devem ser permanentes. Programe uma revisão trimestral para garantir que essas supressões ainda sejam válidas e não representem um novo risco.

- Acompanhe tendências, não apenas contagens: um painel que simplesmente diz “47 vulnerabilidades abertas” não é muito útil. Um painel que mostra “as descobertas críticas aumentaram 20% neste mês” é. Use os painéis do ClickUp para identificar padrões significativos ao longo do tempo e resolver as causas principais.

- Combine segurança com revisão de código: torne a segurança uma parte padrão do seu processo de revisão de pull requests. O revisor deve verificar se o código está limpo e se todas as novas descobertas da varredura de segurança foram resolvidas.

- Documente suas exceções: em alguns casos, talvez você não consiga corrigir uma vulnerabilidade imediatamente, especialmente em códigos legados ou dependências de terceiros. Quando isso acontecer, documente o risco e quaisquer controles de mitigação na tarefa ClickUp associada. Seu eu futuro agradecerá pelo contexto.

💡 Dica profissional: aplique essas práticas recomendadas de forma consistente usando o ClickUp.

- Mantenha os padrões de codificação segura e as políticas de exceção da sua equipe facilmente acessíveis a todos, armazenando-os no ClickUp Docs.

- Garanta que suas revisões trimestrais de segurança e auditorias de supressão nunca sejam esquecidas configurando as Tarefas Recorrentes do ClickUp para criar tickets automaticamente.

- Elabore documentação de segurança mais rapidamente ou resuma as tendências de vulnerabilidade a partir dos dados de suas tarefas usando o ClickUp Brain. 📚

Crie um fluxo de trabalho de codificação segura no ClickUp

A codificação segura não é uma tarefa única ou uma fase separada do desenvolvimento — é uma prática contínua que deve ser incorporada à forma como sua equipe escreve, revisa e envia códigos. Ao trazer a varredura de vulnerabilidades diretamente para o IDE com o Amazon Q Developer, você detecta problemas o mais cedo possível, quando o código ainda está fresco na mente do desenvolvedor. As sugestões de correção geradas por IA transformam a segurança de uma tarefa rotineira em uma parte colaborativa do processo criativo.

Essa abordagem funciona melhor quando a varredura é feita no IDE onde os desenvolvedores já trabalham. Ao conectar todo o seu trabalho em um espaço de trabalho convergente como o ClickUp, você cria um sistema de ciclo fechado onde nada passa despercebido. A automação lida com as partes repetitivas e administrativas do processo, como acionar varreduras e encaminhar descobertas. Isso libera sua equipe para se concentrar nas decisões de alto impacto que exigem experiência humana.

As equipes que incorporam a segurança em seu fluxo de trabalho diário gastam menos tempo corrigindo problemas urgentes e mais tempo criando novos recursos.

Pronto para fechar o ciclo entre encontrar e corrigir? Comece gratuitamente com o ClickUp para criar seu fluxo de trabalho de codificação segura. ✨

Perguntas frequentes

O Amazon Q oferece suporte a muitas linguagens importantes, incluindo Java, Python, JavaScript e C#, mas a profundidade da análise de segurança pode variar dependendo da linguagem e de seu ecossistema de vulnerabilidades conhecido.

Use regras de supressão dentro da ferramenta para falsos positivos confirmados e certifique-se de documentar o raciocínio em sua tarefa do ClickUp para que a decisão fique clara para os futuros membros da equipe.

Uma prática recomendada comum é configurar seu pipeline para bloquear compilações em descobertas críticas e de alta gravidade. Mostre avisos para problemas de gravidade média e baixa para equilibrar a segurança com a velocidade de desenvolvimento.

Analise as vulnerabilidades abertas semanalmente como parte do seu planejamento de sprint. Realize uma auditoria mais profunda das descobertas suprimidas e das tendências gerais de segurança trimestralmente. /