Você não tem falta de alertas. Você tem falta de tempo para classificá-los.

Os alertas precisam de contexto antes que você possa agir. Isso significa extrair dados de logs, padrões de tráfego e incidentes anteriores em todas as ferramentas. Enquanto esse trabalho é feito, a resposta fica mais lenta e a fila continua crescendo.

Você pode automatizar partes desse fluxo. Mas a parte mais difícil é saber como aplicá-las. De acordo com a PwC, as lacunas de conhecimento e habilidades foram as principais barreiras para a adoção da IA em operações de segurança no ano passado.

Este artigo explora como usar a IA para segurança de rede em fluxos de trabalho diários, começando com a revisão de alertas e passando pela investigação e acompanhamento. Você também verá como manter esse trabalho no ClickUp oferece à sua equipe um único local para avançar nos incidentes sem profundo conhecimento em automação. ⬇️

O que é IA para segurança de rede?

A IA para segurança de rede refere-se a sistemas que analisam a atividade da rede e ajudam a detectar, investigar e responder usando aprendizado de máquina e automação.

Você a aplica quando a revisão manual não consegue acompanhar o volume de logs, tráfego e comportamento do usuário gerados pela sua rede. Em vez de depender apenas de regras fixas ou assinaturas de ameaças conhecidas, a IA avalia padrões e desvios com base em como seu ambiente normalmente opera.

Quando a atividade abrange vários sistemas, a IA correlaciona esses sinais em uma única visualização, para que a investigação comece com o contexto, em vez de alertas desconexos.

Por que a IA é essencial para a segurança da rede?

A necessidade da IA surge quando a análise e a resposta não conseguem acompanhar o ritmo das atividades da rede.

Seu ambiente gera registros, tráfego e ações de usuários ininterruptamente, e os invasores usam a automação para agir mais rapidamente do que a investigação manual permite. À medida que o volume aumenta, a revisão é adiada por padrão. Você valida os alertas posteriormente e perde a chance de responder rapidamente.

Essa lacuna aumenta à medida que os ambientes se expandem. Você adiciona serviços em nuvem, acesso remoto e dispositivos conectados, mas mantém o mesmo processo de investigação. Cada novo ponto de entrada adiciona mais itens para revisão, enquanto sua equipe continua revisando no mesmo ritmo.

Os benefícios da IA na segurança cibernética ficam evidentes neste ponto, pois ela muda a forma como as revisões e a priorização ocorrem sob pressão:

- A IA assume o trabalho de análise inicial, analisando atividades, agrupando sinais relacionados e definindo a prioridade inicial antes que os analistas entrem em ação.

- Ela aprende o comportamento básico entre usuários, dispositivos e sistemas e sinaliza desvios à medida que eles aparecem, identificando ameaças emergentes em tempo hábil.

- Ele avalia a atividade no contexto e evita que falsos positivos empurrem incidentes reais para o final da fila, reduzindo o ruído de alertas.

🔍 Você sabia? A Gartner relata que 62% das organizações sofreram pelo menos um ataque deepfake nos últimos 12 meses envolvendo engenharia social ou exploração de processos automatizados.

Como a IA funciona na segurança de rede

A IA em segurança cibernética não é um único sistema que toma decisões isoladamente. É um conjunto de técnicas que aparecem em diferentes estágios de detecção, investigação e resposta.

Detecção de anomalias e análise comportamental

A IA usa duas abordagens comuns para aprender como é a atividade normal em seu ambiente:

- A análise de comportamento de usuários e entidades (UEBA) rastreia como os usuários e os sistemas se comportam ao longo do tempo. Ela destaca atividades como logins em horários incomuns, acesso a recursos desconhecidos ou transferências de dados que fogem do padrão normal.

- Os sistemas de detecção e resposta de rede (NDR) monitoram o tráfego da rede. Eles procuram sinais de movimento lateral, comunicação de comando e controle ou dados saindo da rede inesperadamente.

Essa abordagem não depende de assinaturas predefinidas. A detecção é baseada no comportamento, o que permite que ameaças anteriormente invisíveis venham à tona sem esperar que as regras sejam atualizadas.

Resposta automatizada a ameaças

Quando a atividade ultrapassa um limite de confiança, a resposta não precisa esperar por uma ação manual. Os sistemas baseados em IA podem acionar ações predefinidas para limitar o impacto enquanto a investigação continua.

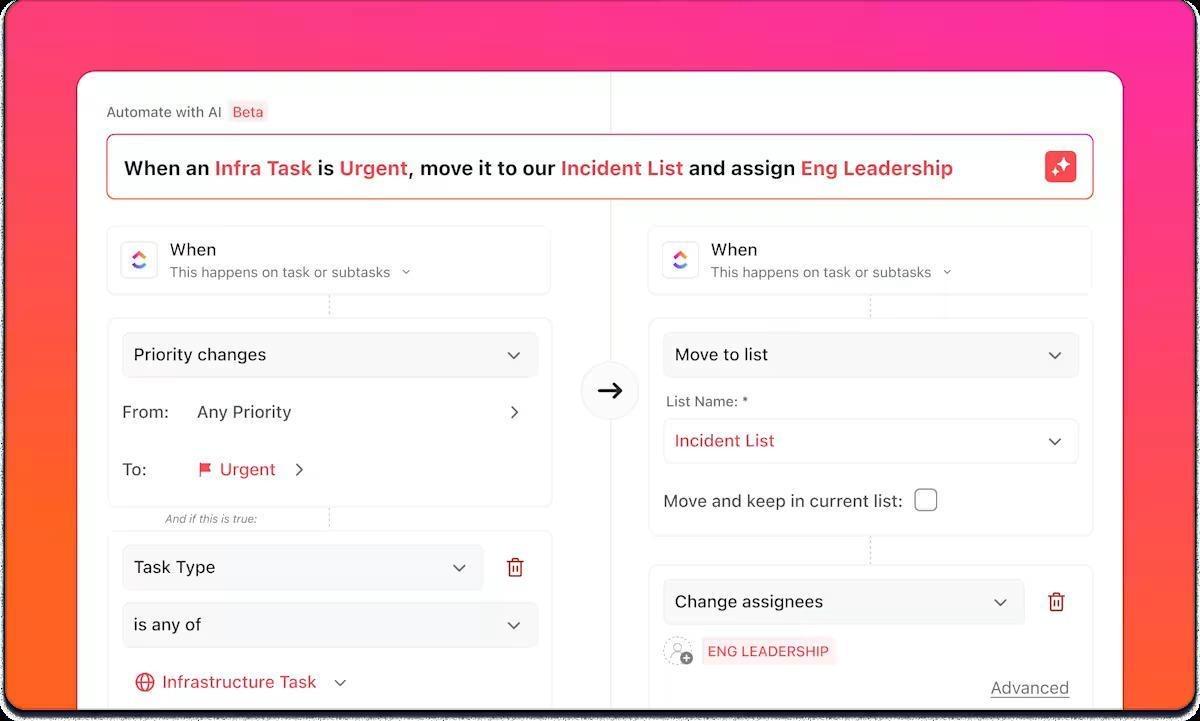

O ClickUp Automations oferece suporte a isso, permitindo que você crie fluxos de trabalho de resposta usando um construtor de IA em linguagem simples. Você descreve o que deve acontecer quando determinadas condições forem atendidas, e a automação é configurada diretamente no Espaço, Pasta ou Lista relevante. Isso facilita a tradução das regras de resposta em execução sem scripts ou ferramentas personalizadas.

As respostas comuns incluem isolar um terminal comprometido, bloquear um endereço IP suspeito ou desativar uma conta que mostre sinais de invasão. Para ações de maior risco, a resposta pode ser pausada para aprovação do analista, de modo que a automação apoia as decisões sem remover o controle.

Isso reduz o intervalo entre a detecção e a contenção, o que é muito importante durante ataques rápidos.

Análise preditiva e priorização de ameaças

A IA também é usada antes que os incidentes ocorram. Os modelos analisam dados históricos de ataques e inteligência de ameaças externas para identificar quais riscos são mais relevantes para o seu ambiente.

Em vez de tratar todas as vulnerabilidades da mesma forma, a IA ajuda a priorizar os problemas com base na probabilidade de exploração e no impacto que eles teriam. Isso direciona os esforços para corrigir as lacunas mais importantes, em vez de perseguir pontuações de gravidade isoladamente.

Análise de linguagem para detecção de phishing

Muitos ataques começam com comunicação, não com malware. O processamento de linguagem natural é usado para analisar o conteúdo de e-mails e mensagens em busca de sinais de engenharia social.

Esses sistemas vão além das palavras-chave. Eles avaliam o tom, a estrutura e a intenção, incluindo sinais de urgência, padrões de falsificação de identidade e solicitações que não se alinham ao comportamento normal de comunicação. Isso torna a detecção mais eficaz contra tentativas de phishing e comprometimento de e-mails comerciais que evitam indicadores óbvios.

🧠 Curiosidade: a Mandiant relata um tempo médio de permanência global de 11 dias. Na edição executiva, o tempo médio de permanência é de 26 dias quando entidades externas notificam a vítima.

Segurança de rede tradicional x segurança baseada em IA

Controles tradicionais, como firewalls, assinaturas e regras predefinidas, ainda desempenham um papel importante, especialmente para ameaças conhecidas e aplicação de políticas. O problema surge quando a atividade não corresponde ao que essas regras esperam ou quando o volume ultrapassa o que as pessoas podem processar a tempo.

A IA não substitui a segurança tradicional. Ela muda a forma como a detecção e a resposta se comportam quando os padrões não são claros, os sinais são fragmentados ou a velocidade é mais importante do que a certeza absoluta.

| Aspect | Segurança tradicional | Segurança impulsionada por IA |

|---|---|---|

| Detecção | Baseado em regras e orientado por assinaturas | Com base em comportamentos e padrões |

| Cobertura contra ameaças | Ameaças conhecidas principalmente | Padrões de atividade conhecidos e novos |

| Adaptação | Atualizações manuais | Aprendizado e ajuste contínuos |

| Escala | Limitado pela capacidade de revisão | Lida com alto volume de dados |

| Resposta | Manual ou atrasado | Automatizado ou quase em tempo real |

| Falsos positivos | Mais alto com limites fixos | Reduzido com pontuação sensível ao contexto |

Na prática, você usa os dois juntos. Os controles tradicionais protegem você contra ameaças conhecidas. A IA reduz a revisão manual, agrupa atividades relacionadas e acelera a resposta quando o comportamento foge dos padrões conhecidos.

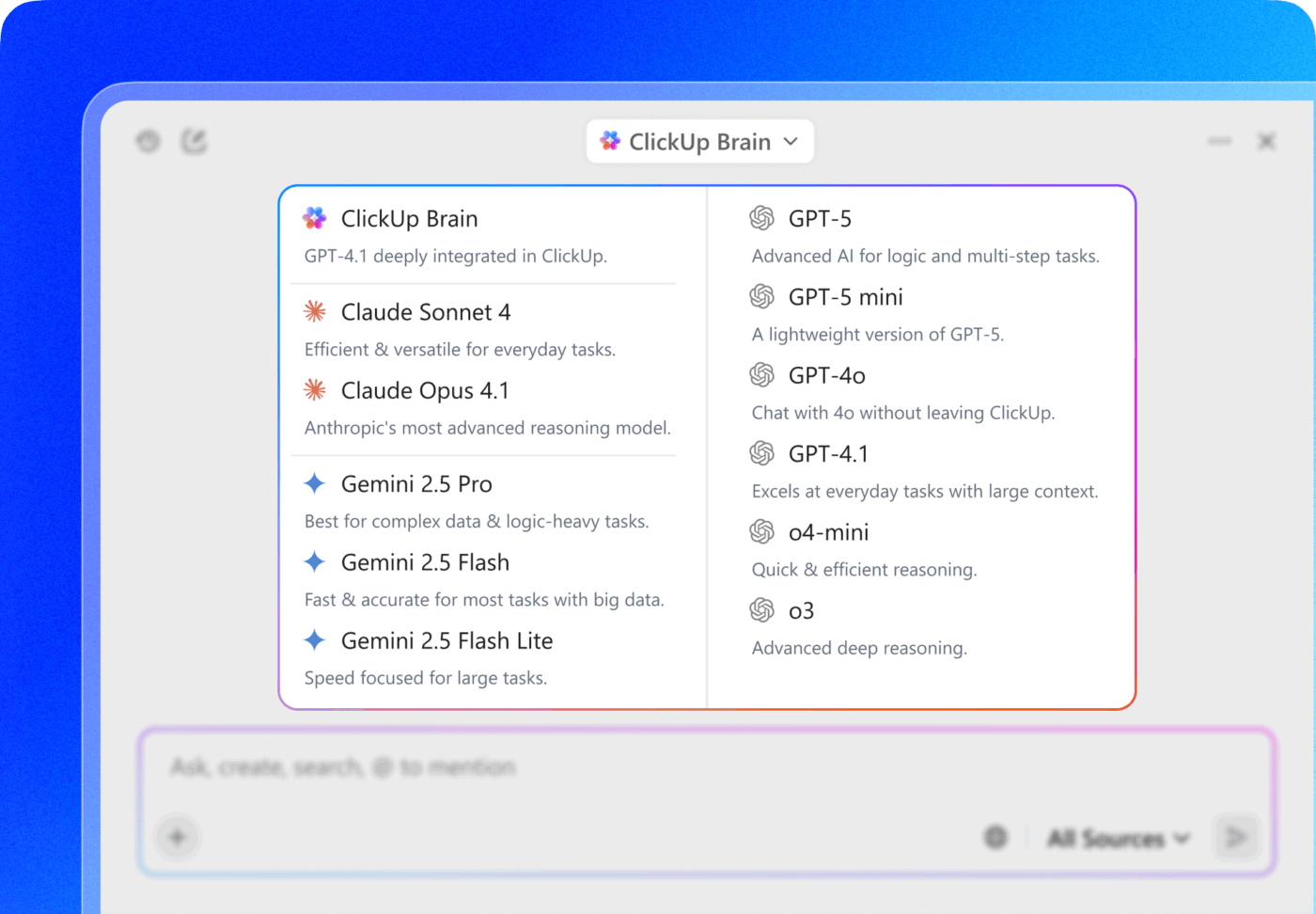

📮 ClickUp Insight: O profissional médio passa mais de 30 minutos por dia procurando informações relacionadas ao trabalho — isso significa mais de 120 horas por ano perdidas vasculhando e-mails, threads do Slack e arquivos espalhados. Um assistente de IA inteligente integrado ao seu espaço de trabalho pode mudar isso. Conheça o ClickUp Brain. Ele fornece insights e respostas instantâneas, exibindo os documentos, conversas e detalhes de tarefas certos em segundos — para que você possa parar de pesquisar e começar a trabalhar. 💫 Resultados reais: Equipes como a QubicaAMF recuperaram mais de 5 horas por semana usando o ClickUp — o que representa mais de 250 horas por ano por pessoa — ao eliminar processos desatualizados de gerenciamento de conhecimento. Imagine o que sua equipe poderia criar com uma semana extra de produtividade a cada trimestre!

Casos de uso da IA na segurança de rede

Os seguintes casos de uso de IA em segurança cibernética correspondem a pontos no fluxo de trabalho em que a revisão humana fica lenta, seja porque o volume é alto ou porque o contexto está espalhado por vários sistemas.

Cada uma delas mostra onde a IA reduz o atrito nas decisões sem substituir os controles existentes ou exigir automação de ponta a ponta.

- Gerenciamento de identidade e acesso (IAM): sinaliza o uso indevido de credenciais, identificando viagens impossíveis, horários de login anormais ou tentativas em grande escala de preenchimento de credenciais antes que o acesso se espalhe ainda mais.

- Detecção e resposta de endpoint (EDR): monitora o comportamento dos processos e a atividade dos arquivos para detectar a execução de malware, padrões de criptografia de ransomware ou processos em segundo plano não autorizados nos dispositivos dos usuários.

- Segurança na nuvem: rastreia alterações de configuração, uso de API e movimentação de dados entre serviços para revelar atividades que fogem do comportamento esperado em ambientes de nuvem.

- Análise de tráfego de rede: analisa padrões de tráfego para identificar comunicações de comando e controle, movimentos laterais e exfiltração de dados, incluindo atividades ocultas no tráfego criptografado.

- Investigação de incidentes: correlaciona eventos relacionados, reconstrói cronogramas e revela as prováveis causas principais, para que a investigação não comece a partir de registros brutos quando ocorre um incidente.

- Gerenciamento de vulnerabilidades: prioriza vulnerabilidades com base na probabilidade de exploração e exposição em seu ambiente específico.

- Detecção de ameaças internas: detecta mudanças de comportamento que podem indicar comprometimento de conta ou atividade maliciosa interna, como padrões de acesso incomuns ou alterações no uso de dados.

💡 Dica profissional: apenas 29% das empresas treinam funcionários que não atuam na área de segurança para assumir funções relacionadas à segurança. A adoção é limitada, mesmo quando as ferramentas estão disponíveis.

Você pode preencher parte dessa lacuna operacionalmente com a ClickUp University. Analistas, equipes de TI e funções adjacentes podem aprender como os fluxos de trabalho de incidentes, a documentação e a coordenação de respostas funcionam dentro do ClickUp. Essa base compartilhada torna mais fácil para mais pessoas apoiarem o trabalho de segurança sem a necessidade de profundo conhecimento prévio em detecção ou automação.

Desafios do uso da IA para segurança de rede

A IA muda a forma como você trabalha com segurança, mas não substitui a necessidade de estrutura, governança de dados ou operações claras. À medida que você confia mais na IA para segurança e monitoramento de rede, as lacunas em conformidade, propriedade e fluxo de trabalho se tornam os primeiros limites que você encontra.

Qualidade e cobertura dos dados

A IA depende de dados consistentes e confiáveis. Se os registros estiverem incompletos, atrasados ou mal normalizados, a qualidade da detecção diminui e os alertas perdem o contexto.

✅ Como corrigir: padronize as fontes de log antecipadamente, defina os campos de dados necessários e valide a cobertura antes de expandir a automação.

Desvio do modelo

O comportamento da sua rede muda com o tempo. À medida que você adiciona novos aplicativos, altera padrões de acesso ou muda fluxos de trabalho, os modelos que antes funcionavam bem perdem precisão, a menos que você os monitore e retreine regularmente.

✅ Como corrigir: monitore continuamente o desempenho da detecção e retreine os modelos como parte das operações regulares de segurança, não como uma tarefa pontual.

Lacunas de integração

As ferramentas de IA precisam de acesso aos sistemas de segurança existentes para correlacionar as atividades de maneira eficaz. Quando as integrações são parciais ou frágeis, os sinais permanecem isolados e a investigação fica lenta.

✅ Como corrigir: comece com integrações que oferecem suporte a fluxos de trabalho de investigação e resposta de ponta a ponta, em vez de resultados de detecção isolados.

Explicabilidade limitada

Alguns modelos sinalizam atividades sem explicar o motivo por trás delas. Quando você não consegue entender por que o sistema emitiu um alerta, passa mais tempo validando-o e hesita em confiar nas ações automatizadas.

✅ Como corrigir: use fluxos de trabalho e modelos que exponham sinais contribuintes e caminhos de decisão para que os analistas possam verificar e agir rapidamente.

Técnicas adversárias

Os invasores testam ativamente e se adaptam aos sistemas de detecção. O envenenamento gradual de dados e o comportamento evasivo podem reduzir a eficácia do modelo se não houver proteções em vigor.

✅ Como corrigir: combine a detecção comportamental com proteções, como verificações de validação, revisão humana para ações de alto impacto e testes contínuos de modelos.

Habilidades e prontidão operacional

A execução da IA em operações de segurança requer coordenação entre as equipes de segurança, operações e dados. Lacunas na propriedade ou no conhecimento especializado limitam o valor que a automação pode oferecer.

✅ Como corrigir: defina responsabilidades claras para supervisão de modelos, tratamento de incidentes e acompanhamento, e incorpore decisões de IA nos fluxos de trabalho de segurança existentes, em vez de criar uma camada separada.

Práticas recomendadas para implementar IA na segurança de rede

Você obtém os melhores resultados das ferramentas de segurança cibernética de IA quando as introduz com um objetivo claro e as executa como parte de suas operações diárias de segurança.

Comece com um caso de uso definido

Escolha um problema específico para resolver, como reduzir incidentes de phishing ou detectar movimentos laterais. Implante a IA onde o resultado seja mensurável, em vez de habilitá-la amplamente e classificar os resultados posteriormente.

Estabeleça bases de dados

A IA depende de entradas consistentes. Antes da implementação, audite suas fontes de log para confirmar a cobertura total, carimbos de data/hora precisos e tratamento adequado dos dados, especialmente para informações confidenciais.

Planeje integrações antes da implantação

Mapeie como os resultados da IA fluirão para suas ferramentas SIEM, SOAR e de endpoint existentes. A detecção sem um caminho claro para investigação e resposta adiciona atrito em vez de reduzi-lo.

Mantenha as pessoas informadas

Defina antecipadamente os caminhos de escalonamento. Decida quais ações podem ser executadas automaticamente e quais requerem a aprovação do analista, para que a automação apoie a resposta sem remover o controle.

Acompanhe o desempenho continuamente

Monitore a precisão da detecção, os falsos positivos e os resultados das respostas ao longo do tempo. Trate o ajuste do modelo como uma tarefa operacional contínua, não como uma etapa de configuração.

Documente e refine os fluxos de trabalho

Crie manuais de operações para lidar com alertas gerados por IA. Use os resultados da investigação para ajustar limites, melhorar a lógica de correlação e reforçar as etapas de resposta à medida que as condições mudam.

Como o ClickUp oferece suporte a fluxos de trabalho de segurança aprimorados por IA

Você pode identificar quais alertas merecem atenção com a IA, mas há uma advertência importante sobre o que vem a seguir.

Depois que um alerta requer ação, muitas vezes você divide a investigação e a resposta entre várias ferramentas. Você analisa as evidências em um sistema, discute as descobertas em um chat, acompanha a correção em outro sistema e monta relatórios posteriormente. À medida que mais pessoas se envolvem, o contexto se dispersa e a velocidade de resposta diminui, mesmo que a detecção tenha feito seu trabalho.

O ClickUp pode manter esse trabalho em um único fluxo operacional, em vez de deixá-lo se fragmentar.

Transformando alertas em incidentes rastreáveis

Quando um sinal de IA requer ação, ele precisa de responsabilidade e um lugar para evoluir. No ClickUp, cada incidente se torna uma tarefa que abrange todo o ciclo de vida da investigação e resposta.

Essa tarefa do ClickUp funciona como o registro de trabalho do incidente. Você documenta as descobertas diretamente ao revisar a atividade, anexa logs e capturas de tela como evidência e atualiza o status conforme a gravidade muda. A tarefa mostra claramente a responsabilidade em cada etapa, para que você nunca precise adivinhar quem é o responsável a partir de conversas em chats ou tickets paralelos.

Veja como elas facilitam o gerenciamento de incidentes:

- As tarefas de incidentes coletam logs, capturas de tela e links externos em um único lugar, para que os investigadores não precisem alternar entre ferramentas para reconstruir o contexto.

- O status e a prioridade da tarefa refletem o estado atual do incidente, o que elimina ambiguidades durante transferências ou mudanças de turno.

- As relações entre tarefas vinculam o trabalho de correção ou monitoramento de acompanhamento ao incidente original, para que a resposta não termine na contenção.

Em termos simples, as tarefas do ClickUp ficam no centro do espaço de trabalho, servindo como ponto de referência para tudo o que se segue, em vez de apenas mais um ticket para gerenciar.

Mantendo os procedimentos e o histórico próximos à resposta em tempo real

Cada troca de ferramenta durante um incidente acarreta um custo. Se seus manuais de operações e investigações anteriores estiverem fora do fluxo de trabalho de resposta, você pagará esse custo repetidamente enquanto o tempo continua passando.

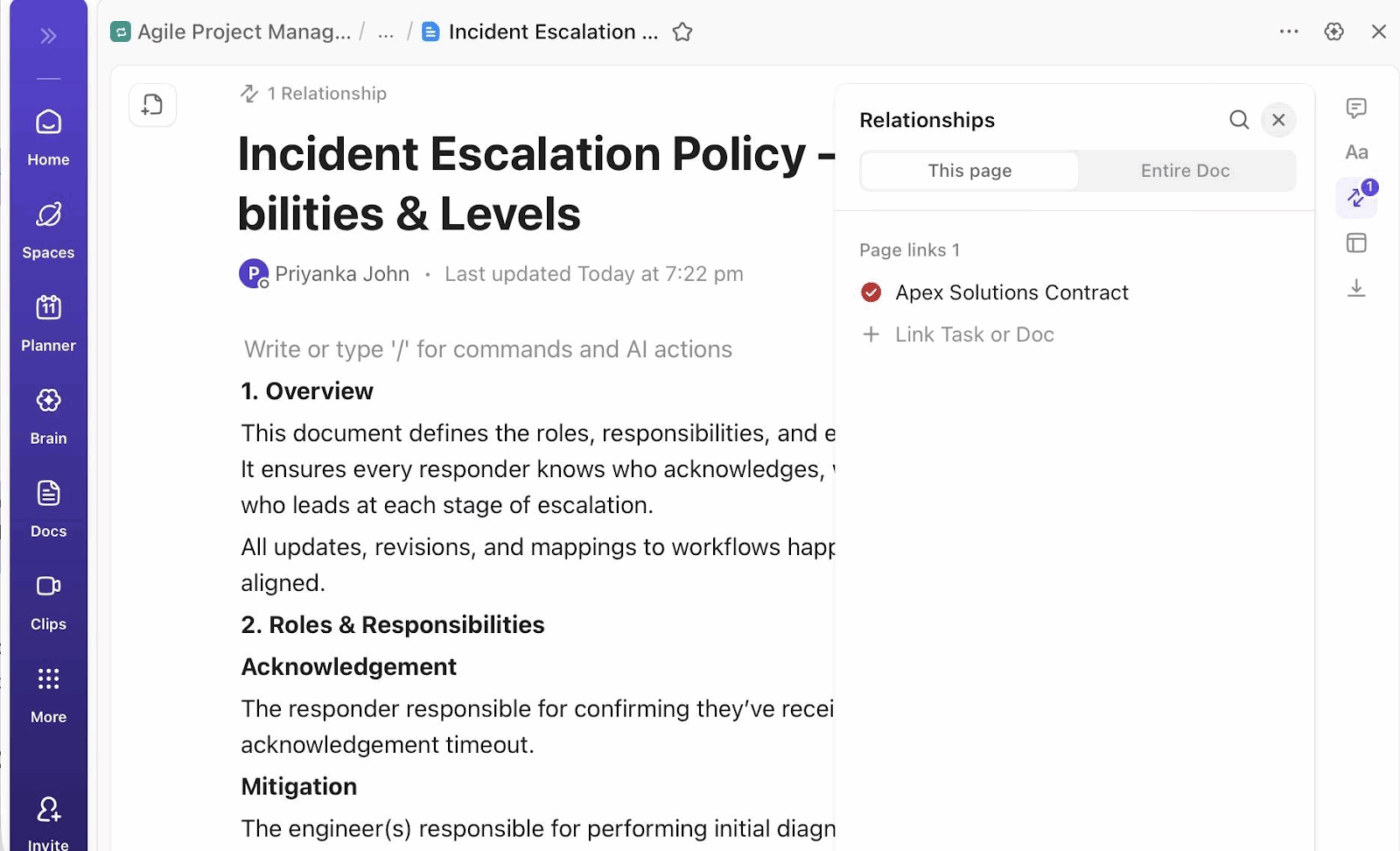

O ClickUp Docs mantém manuais de resposta, listas de verificação de investigação e análises pós-incidente diretamente vinculados à tarefa do incidente. Os analistas podem abrir o procedimento relevante durante a resposta ao vivo, segui-lo passo a passo e observar onde a realidade diverge do fluxo documentado.

Essas atualizações permanecem anexadas ao incidente, o que significa que a análise pós-incidente começa com um contexto preciso, em vez de apenas com a memória.

O ClickUp Brain funciona diretamente em tarefas e documentos à medida que a investigação se desenrola. Ele resume o progresso, extrai decisões importantes dos comentários e redige atualizações sobre incidentes usando a atividade da tarefa em tempo real. Sua equipe mantém a documentação atualizada enquanto responde, em vez de reconstruir os eventos após o incidente ter diminuído.

Reduzindo transferências à medida que os incidentes se agravam

À medida que os incidentes evoluem, a coordenação geralmente falha nos pontos de transição. Mudanças na gravidade, mudanças de responsabilidade e necessidades de visibilidade das partes interessadas geralmente ocorrem simultaneamente.

As automações do ClickUp lidam com essas transições com base no status da tarefa, em vez de acompanhamentos manuais:

- Marcar um incidente como crítico atualiza automaticamente a prioridade e a responsabilidade, para que a escalação comece imediatamente.

- A conclusão da contenção cria e vincula automaticamente as tarefas de correção e acompanhamento ao incidente original.

- A alteração do status ou da propriedade da tarefa notifica automaticamente as partes interessadas certas, sem depender de mensagens paralelas.

Os campos personalizados estruturam os dados do incidente ao longo da resposta. Os analistas atualizam a gravidade, os sistemas afetados, o impacto na conformidade e o status da resolução diretamente na tarefa enquanto trabalham. Os relatórios e auditorias refletem o que a equipe fez durante o incidente, não o que alguém reconstruiu posteriormente.

Manter a visibilidade enquanto o trabalho está em andamento

À medida que vários incidentes ocorrem em paralelo, a visibilidade se torna um problema de execução. Os líderes ficam mais interessados em ver o que está acontecendo no momento para que possam ajustar sua resposta antes que os atrasos se acumulem.

Os painéis do ClickUp extraem as mesmas tarefas que sua equipe usa para investigar e responder a incidentes. À medida que os analistas atualizam o status, a responsabilidade ou a gravidade da tarefa, os painéis são atualizados com eles. Sua equipe evita o rastreamento manual e a liderança vê o trabalho de resposta em tempo real, em vez de resumos atrasados.

Os painéis de controle apoiam a resposta ativa, tornando visíveis os sinais críticos:

- Mostre todos os incidentes ativos agrupados por gravidade e status, para que os líderes de resposta possam ver quais problemas precisam de atenção primeiro, sem abrir tarefas individuais.

- Identifique incidentes bloqueados extraindo diretamente dos estados das tarefas e dependências, o que ajuda as equipes a intervir antes que o trabalho de resposta seja silenciosamente retardado.

- Reflete a propriedade e a carga de trabalho usando atribuições de tarefas em tempo real, facilitando o reequilíbrio dos esforços quando vários incidentes se agravam ao mesmo tempo.

- Combine dados de incidentes com tarefas de correção e acompanhamento, para que as equipes possam ver se o trabalho de contenção está realmente progredindo ou aguardando na sequência.

Os painéis do ClickUp extraem informações diretamente dos dados das tarefas e dos campos personalizados, de modo que a visualização é atualizada conforme os incidentes mudam. Sua equipe dispensa o fluxo de trabalho separado de relatórios, e os líderes veem exatamente o que está acontecendo enquanto o trabalho de resposta ainda está em andamento.

O ClickUp Brain amplia essa visibilidade quando surgem dúvidas no meio da resposta. Os líderes podem fazer perguntas diretas sobre o status do incidente ou a carga de trabalho e obter respostas com base nos mesmos dados do painel já em uso.

Em outras palavras, você ajusta a resposta enquanto o trabalho está em andamento, em vez de descobrir lacunas depois que os incidentes já estão atrasados.

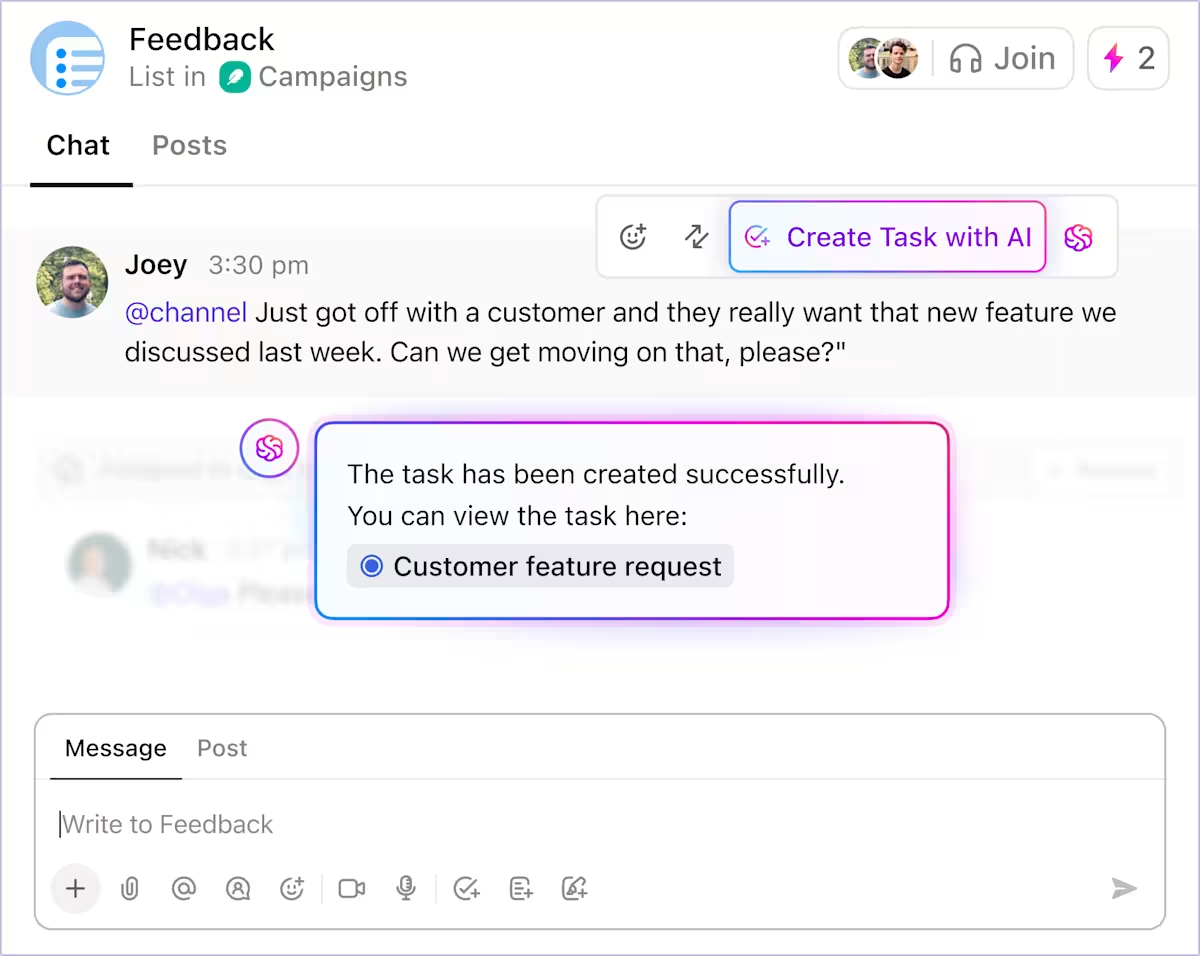

💡 Dica profissional: durante a resposta a incidentes, sua equipe toma decisões rapidamente, mas o acompanhamento das tarefas fica para trás. Quando você deixa essas decisões no chat, sua equipe perde o acompanhamento. O ClickUp Chat permite transformar mensagens em tarefas imediatamente, atribuir responsáveis e manter todas as próximas etapas visíveis.

Transforme a resposta de segurança em um fluxo de trabalho repetível

Após um incidente, você ainda precisa concluir o trabalho. É necessário atribuir acompanhamentos, documentar o que mudou e levar essas decisões para a próxima resposta. Fluxos de trabalho fragmentados, nesse caso, atrasam sua próxima investigação antes mesmo de ela começar.

O ClickUp oferece um ecossistema conectado para fechar esse ciclo. Você gerencia incidentes, decisões, documentação e trabalho de acompanhamento em um único fluxo de trabalho, para que nada dependa da memória ou exija limpeza posterior.

Comece a usar o ClickUp gratuitamente e crie um fluxo de trabalho de resposta a incidentes no qual sua equipe poderá confiar mesmo depois que o alerta for resolvido.

Perguntas frequentes

A IA para segurança cibernética usa ferramentas de IA para proteger suas redes, enquanto a segurança de IA se concentra em proteger modelos de IA contra ataques, como contaminação ou manipulação de dados.

Equipes não técnicas se beneficiam de um ambiente de trabalho mais seguro, risco reduzido de phishing e comunicação mais clara durante incidentes de segurança, pois as ferramentas de fluxo de trabalho as mantêm informadas sem jargões técnicos.

A IA está aqui para auxiliar os profissionais de segurança, não para substituí-los, lidando com tarefas repetitivas para que eles possam se concentrar em trabalhos estratégicos que exigem julgamento e experiência humanos.

O futuro da IA na segurança cibernética inclui uma integração mais estreita entre ferramentas de segurança e fluxos de trabalho comerciais, com interfaces mais fáceis de usar e automação aprimorada de decisões de segurança de rotina.