Theo một nghiên cứu của Hiệp hội Chất lượng Thông tin và Phần mềm (CISQ), các lỗi phần mềm gây thiệt hại cho nền kinh tế Mỹ $2,41 nghìn tỷ mỗi năm, trong đó các lỗ hổng bảo mật chiếm một phần đáng kể của khoản thiệt hại đó – một vấn đề vẫn tồn tại khi 45% doanh nghiệp Mỹ vẫn báo cáo các vấn đề chất lượng gây thiệt hại cho họ từ $1 đến $5 triệu mỗi năm.

Bài viết này hướng dẫn bạn cách triển khai các thực hành lập trình an toàn bằng cách sử dụng tính năng quét dựa trên AI của Amazon Q Developer trực tiếp trong IDE của bạn. Bạn cũng sẽ học cách theo dõi và khắc phục các lỗ hổng bảo mật trong ClickUp để kết nối quá trình phát hiện vấn đề với việc khắc phục chúng.

Lập trình bảo mật với Amazon Q Developer là gì?

Nhóm của bạn đang triển khai mã, nhưng các quét bảo mật lại diễn ra quá muộn trong quy trình, khiến chúng trở nên như một việc làm sau cùng. Đến khi lỗ hổng bảo mật được phát hiện, mã nguồn đã được commit, xem xét và có thể đã được triển khai.

⭐ Tính năng mẫu nổi bật

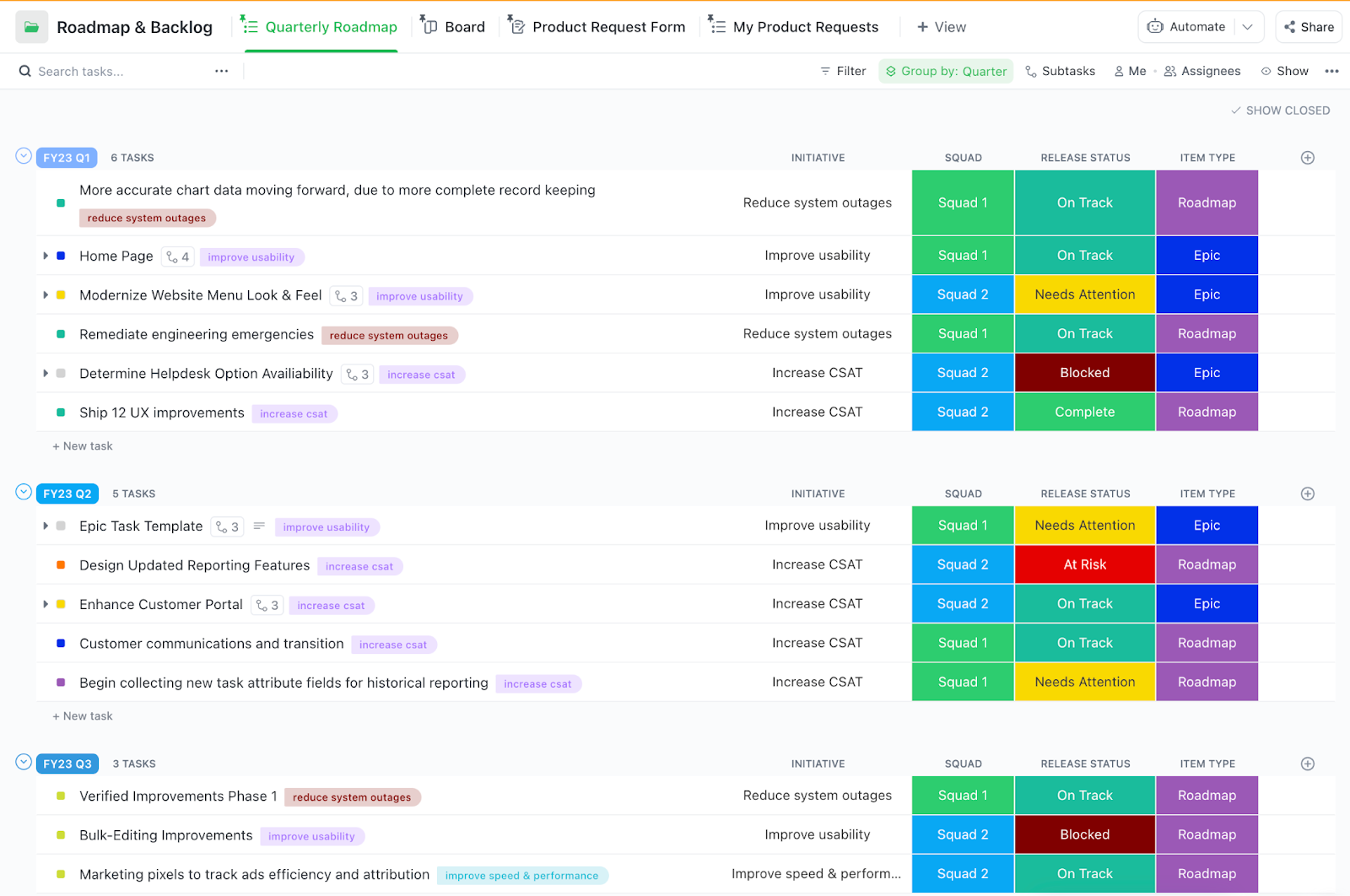

Mẫu Phát triển Phần mềm ClickUp được thiết kế cho các nhóm sản phẩm, thiết kế, kỹ thuật và kiểm thử chất lượng (QA) để lập kế hoạch, phát triển và triển khai trong một không gian hợp tác duy nhất. Scrum hay Kanban? Tất cả đều có ở đây.

Điều này buộc các nhà phát triển phải dừng công việc đang làm, lục lại mã nguồn cũ mà họ hầu như không còn nhớ đã viết, và cố gắng sửa một vấn đề lẽ ra đã được phát hiện từ nhiều ngày trước. Việc chuyển đổi ngữ cảnh liên tục này làm mất đà phát triển và tạo ra mâu thuẫn giữa các nhóm phát triển và bảo mật.

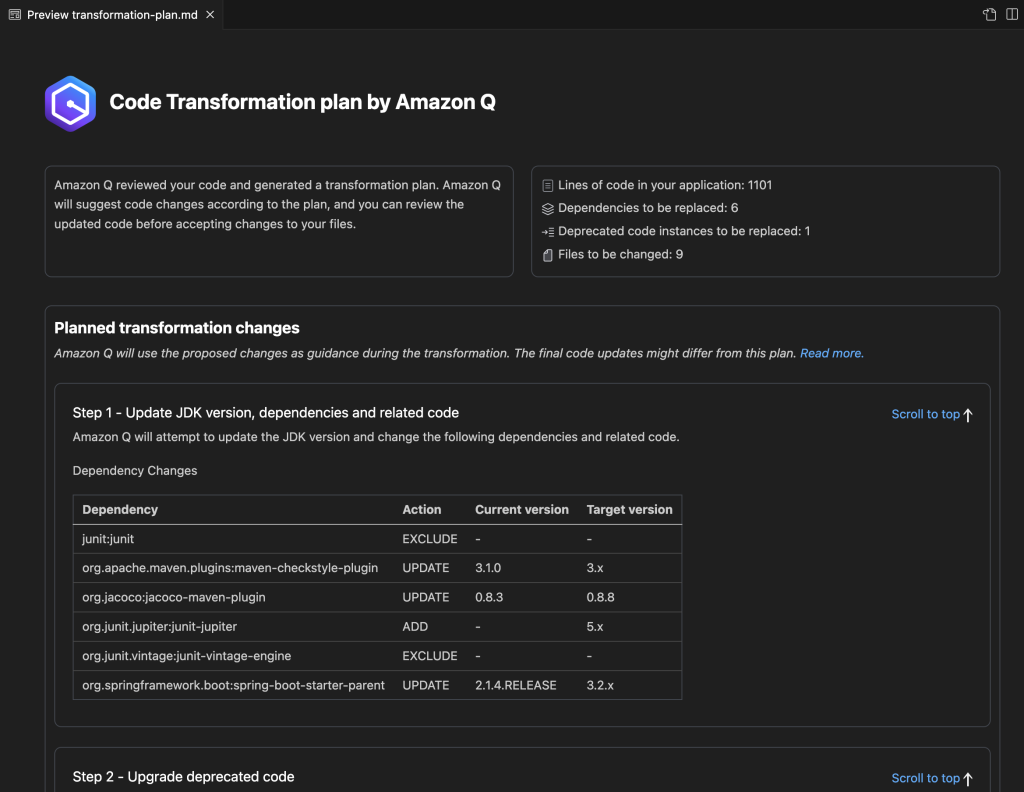

Đây là vấn đề mà lập trình an toàn với Amazon Q Developer giải quyết. Đây là phương pháp sử dụng các công cụ được hỗ trợ bởi AI để xác định và khắc phục các lỗ hổng bảo mật trực tiếp trong môi trường phát triển tích hợp (IDE) của bạn khi bạn viết mã.

Điều này quan trọng đối với bất kỳ nhóm nào triển khai mã nguồn sản xuất, dù bạn đang phát triển công cụ nội bộ hay ứng dụng hướng đến khách hàng. Kiểm tra mã nguồn thủ công không thể mở rộng quy mô, và các công cụ bảo mật độc lập thường tạo ra các cảnh báo ồn ào, chung chung mà các nhà phát triển nhanh chóng học cách bỏ qua.

Amazon Q Developer tích hợp kiểm tra bảo mật ứng dụng tĩnh (SAST) trực tiếp vào quy trình lập trình của bạn. Nó phân tích mã nguồn của bạn theo thời gian thực, phát hiện các vấn đề phổ biến nhưng nguy hiểm trước khi chúng được commit.

- SQL injection: Ngăn chặn kẻ tấn công thao túng các truy vấn cơ sở dữ liệu của bạn.

- Thông tin đăng nhập cứng: Ngăn chặn việc lộ thông tin nhạy cảm như khóa API trong mã nguồn của bạn.

- Phụ thuộc không an toàn: Cảnh báo về các lỗ hổng đã biết trong các thư viện bên thứ ba mà bạn sử dụng, điều này đặc biệt quan trọng khi các gói phần mềm độc hại trong mã nguồn mở đã tăng 156% so với cùng kỳ năm ngoái.

Amazon Q không chỉ phát hiện vấn đề—nó còn tạo ra mã sửa lỗi cụ thể mà bạn có thể xem xét và chấp nhận chỉ với một cú nhấp chuột. Bảo mật trở thành một phần tự nhiên, hữu ích của quy trình phát triển thay vì một rào cản gây phiền toái. Nhóm của bạn giờ đây có thể viết mã an toàn hơn ngay từ đầu, giảm thiểu thời gian và chi phí sửa chữa lỗ hổng bảo mật sau này. ✨

Trước khi đi sâu vào Amazon Q Developer, việc hiểu rõ bức tranh tổng thể về các công cụ lập trình hiện đại có thể nâng cao quy trình phát triển của bạn là rất hữu ích. Video này cung cấp tổng quan về các công cụ lập trình đa dạng mà các nhà phát triển cho là hữu ích để cải thiện năng suất và chất lượng mã nguồn.

Cách thực hiện quét bảo mật trong Amazon Q Developer

Thực hiện quét là bước đầu tiên, nhưng việc biết khi nào và cách quét mới là yếu tố quyết định hiệu quả của quy trình. Mục tiêu là phát hiện các vấn đề trước khi chúng được đưa vào hệ thống kiểm soát phiên bản, từ đó nâng cao tính bảo mật cho toàn bộ chu trình phát triển phần mềm.

Amazon Q cung cấp nhiều chế độ quét để phù hợp với quy trình làm việc của bạn, dù bạn ưa chuộng kiểm tra theo yêu cầu, phân tích nền liên tục hay các cổng tự động hóa trong quy trình.

Các công cụ quét này hoạt động trên nhiều ngôn ngữ lập trình phổ biến, bao gồm Java, Python, JavaScript, TypeScript, C#, Go, Ruby, C/C++, PHP, Kotlin và Scala, với mức độ phân tích khác nhau.

Cài đặt Amazon Q Developer trong IDE của bạn

Đầu tiên, hãy đảm bảo bạn đã có các điều kiện tiên quyết cần thiết: tài khoản AWS hoặc ID AWS Builder miễn phí để xác thực, một IDE được hỗ trợ (như VS Code, IDE của JetBrains như IntelliJ hoặc PyCharm, hoặc Visual Studio), và thông tin đăng nhập AWS được cấu hình đúng cách với quyền truy cập cần thiết để chạy các quét bảo mật.

Sau khi đã thiết lập các công cụ này, hãy thực hiện các bước sau để bắt đầu:

- Mở cửa hàng phần mở rộng của IDE, tìm kiếm phần mở rộng Amazon Q Developer và cài đặt nó.

- Xác thực phần mở rộng bằng thông tin đăng nhập AWS hoặc AWS Builder ID khi được yêu cầu.

- Cấu hình cài đặt không gian làm việc để kích hoạt quét bảo mật và điều chỉnh các tùy chọn theo ý muốn.

- Chạy quét thử nghiệm trên một tệp tin để xác minh kết nối hoạt động chính xác.

Nếu bạn phát hiện các quét không được kích hoạt như mong đợi, trước tiên hãy kiểm tra xem ngôn ngữ lập trình của tệp có được Amazon Q hỗ trợ hay không. Tiếp theo, xác minh rằng thông tin đăng nhập AWS của bạn chính xác và có các quyền truy cập IAM cần thiết cho việc quét bảo mật.

📚 Xem thêm: Cách xây dựng quy trình DevOps bằng Amazon Q

Chạy quét dự án và quét tự động

Amazon Q cung cấp cho bạn hai cách chính để quét mã nguồn cục bộ: quét dự án và quét tự động. Mỗi phương pháp phục vụ một mục đích khác nhau trong quy trình làm việc của bạn.

Quét dự án là các phân tích được kích hoạt thủ công trên toàn bộ mã nguồn của bạn hoặc các thư mục cụ thể mà bạn chọn. Hãy xem đây như một cuộc kiểm tra toàn diện cho mã nguồn của bạn. Chúng là lựa chọn lý tưởng để thực hiện trước khi tạo Yêu cầu Hợp nhất (pull request) hoặc commit một lượng lớn thay đổi, đảm bảo bạn không vô tình giới thiệu bất kỳ lỗ hổng bảo mật mới nào.

Để chạy quét dự án:

- Mở bảng điều khiển Amazon Q trong IDE của bạn

- Chọn “Chạy quét dự án” hoặc sử dụng phím tắt tương ứng.

- Chọn phạm vi quét: toàn bộ dự án, một thư mục cụ thể hoặc chỉ các tệp bạn đang mở hiện tại.

- Xem xét các kết quả xuất hiện trong bảng kết quả bảo mật.

Quét tự động (có sẵn với Amazon Q Developer Pro) cung cấp phản hồi liên tục, thời gian thực bằng cách quét các tệp trong nền mỗi khi bạn lưu chúng. Điều này phát hiện các vấn đề ngay khi chúng được viết, ngăn chặn chúng trở thành một phần của vấn đề lớn hơn.

Bạn có thể kích hoạt tính năng này trong cài đặt để nhận cảnh báo tức thì mà không làm gián đoạn luồng làm việc. Nếu bạn thấy các cảnh báo quá nhiều trong quá trình phát triển nặng, bạn có thể điều chỉnh độ nhạy để chỉ hiển thị các phát hiện có mức độ ưu tiên cao.

Kiểm tra và áp dụng các đề xuất sửa lỗi bảo mật.

Phát hiện lỗ hổng chỉ là một nửa cuộc chiến; bạn cũng cần hiểu và khắc phục nó. Amazon Q giúp việc này trở nên dễ dàng bằng cách cung cấp bối cảnh chi tiết cho mỗi phát hiện. Mỗi cảnh báo bao gồm:

- Đánh giá mức độ nghiêm trọng: Giúp bạn ưu tiên các vấn đề cần khắc phục trước (Nghiêm trọng, Cao, Trung bình, Thấp)

- Địa điểm mã bị ảnh hưởng: Xác định chính xác tệp và số dòng nơi vấn đề tồn tại.

- Giải thích rủi ro: Mô tả lý do tại sao mã là lỗ hổng bảo mật và tác động tiềm ẩn.

- Giải pháp đề xuất: Cung cấp mã do AI tạo ra để khắc phục vấn đề.

Khi bạn sẵn sàng áp dụng bản sửa lỗi, chỉ cần nhấp vào kết quả quét để xem giải thích chi tiết và đề xuất thay đổi mã nguồn. Nếu đề xuất phù hợp, bạn có thể chấp nhận để áp dụng bản sửa lỗi tự động. Đối với các vấn đề phức tạp liên quan đến logic kinh doanh cụ thể của bạn, có thể bạn cần điều chỉnh đề xuất một chút.

Sử dụng mã do AI tạo ra như một điểm khởi đầu đáng tin cậy, không phải lúc nào cũng là câu trả lời cuối cùng. Sau khi áp dụng bản sửa lỗi, bạn có thể quét lại tệp để xác nhận lỗ hổng đã được khắc phục. 🛠️

🎥 Xem video này để tìm hiểu cách tạo danh sách kiểm tra đánh giá mã nguồn hiệu quả.

Tích hợp các quét bảo mật Amazon Q vào các đường ống CI/CD.

Mặc dù các quét cục bộ rất hữu ích để phát hiện vấn đề sớm, việc tích hợp bảo mật vào quy trình Tích hợp Liên tục/Triển khai Liên tục (CI/CD) tạo ra một cổng bảo mật thiết yếu. Kiểm tra tự động hóa này đảm bảo rằng không có mã nguồn dễ bị tấn công nào được đưa vào nhánh chính hoặc triển khai lên môi trường sản xuất, đây là nền tảng của bất kỳ chiến lược bảo mật DevOps AWS hiện đại nào.

Bạn có thể thêm bước quét Amazon Q vào bất kỳ quy trình xây dựng chính nào, bao gồm AWS CodePipeline, GitHub Actions, GitLab CI hoặc Jenkins. Điểm quan trọng là cấu hình để nó chạy tự động trên các yêu cầu Hợp nhất và commit vào nhánh chính của bạn.

Dưới đây là một cấu hình phổ biến:

| Giai đoạn ống dẫn | Loại quét | Hành động được khuyến nghị |

|---|---|---|

| Yêu cầu Hợp nhất | Quét Tăng Dần | Chặn việc hợp nhất nếu phát hiện bất kỳ lỗ hổng bảo mật nghiêm trọng hoặc có mức độ nghiêm trọng cao nào. |

| Cam kết nhánh chính | Quét toàn bộ dự án | Chặn quá trình xây dựng đối với các phát hiện quan trọng và gửi cảnh báo cho các lỗ hổng có mức độ nghiêm trọng trung bình. |

| Lịch trình (Hàng đêm) | Quét toàn diện | Tạo báo cáo quét mã nguồn đầy đủ để tuân thủ và phân tích xu hướng. |

Khi cài đặt điều này, bạn cần cân bằng giữa tính toàn diện của bảo mật và tốc độ xây dựng. Việc chạy quét toàn bộ dự án trên mỗi lần commit có thể làm chậm quá trình CI. Một giải pháp hợp lý là sử dụng các quét tăng dần nhanh hơn trên các yêu cầu Hợp nhất (pull requests) và dành các quét toàn diện cho việc hợp nhất vào nhánh chính hoặc cho các bản dựng hàng đêm được lên lịch.

Cuối cùng, cấu hình quy trình làm việc của bạn để xuất báo cáo quét dưới định dạng tiêu chuẩn như SARIF cho mục đích tuân thủ và theo dõi kiểm toán.

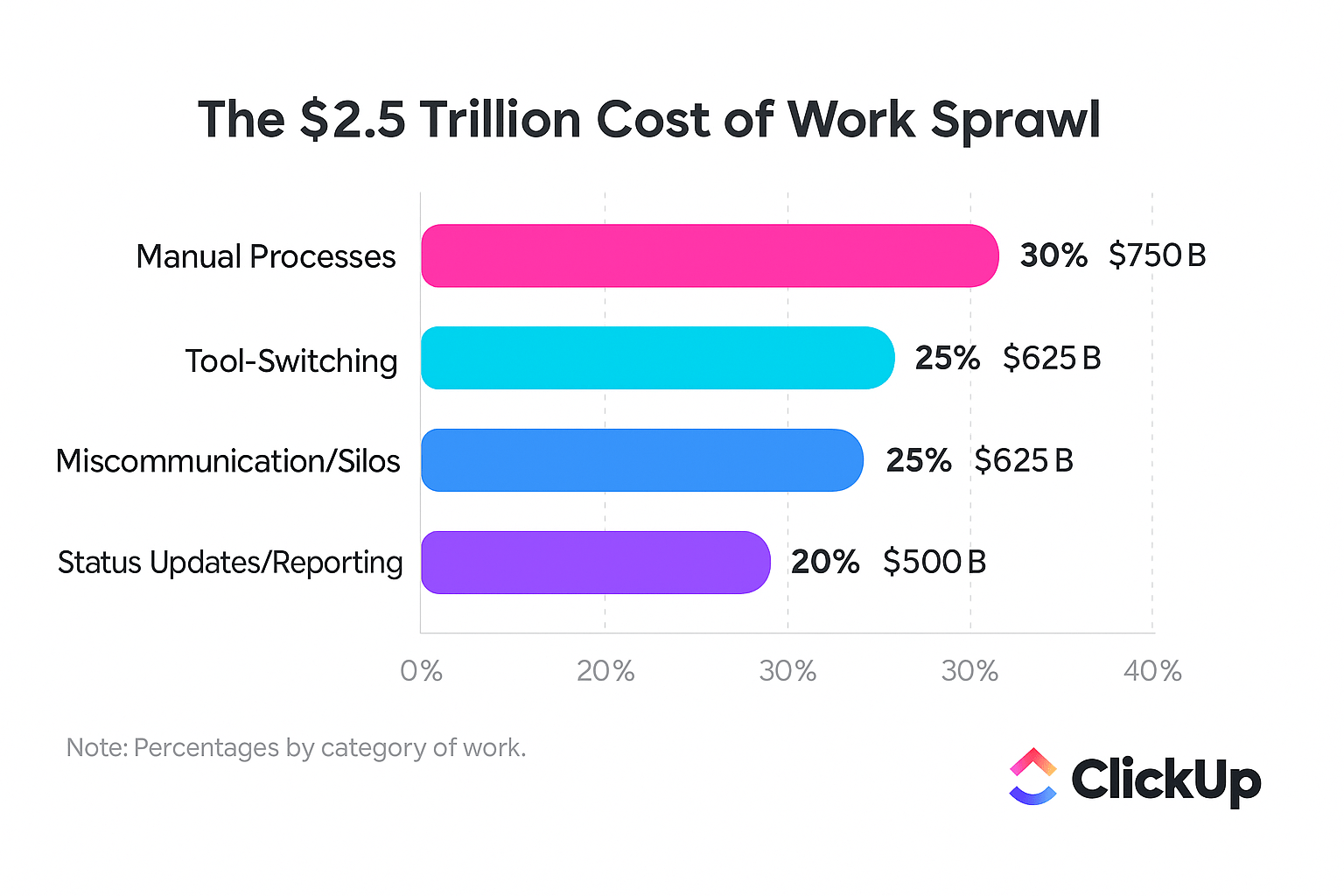

📮ClickUp Insight: 1 trong 4 nhân viên sử dụng bốn công cụ trở lên chỉ để tạo bối cảnh làm việc. Một chi tiết quan trọng có thể bị ẩn trong email, được mở rộng trong một chủ đề trên Slack và được ghi chép trong một công cụ riêng biệt, buộc các nhóm phải lãng phí thời gian tìm kiếm thông tin thay vì hoàn thành công việc.

ClickUp tích hợp toàn bộ quy trình làm việc của bạn vào một nền tảng thống nhất. Với các tính năng như Quản lý Dự án Email ClickUp, Trò chuyện ClickUp, Tài liệu ClickUp và ClickUp Brain, mọi thứ đều được kết nối, đồng bộ và truy cập ngay lập tức. Hãy tạm biệt "công việc về công việc" và lấy lại thời gian năng suất của bạn.

💫 Kết quả thực tế: Các nhóm có thể tiết kiệm được 5+ giờ mỗi tuần bằng cách sử dụng ClickUp — tương đương hơn 250 giờ mỗi năm cho mỗi người — bằng cách loại bỏ các quy trình quản lý kiến thức lỗi thời. Hãy tưởng tượng nhóm của bạn có thể tạo ra điều gì với thêm một tuần năng suất mỗi quý!

📚 Xem thêm: DevOps vs Agile: Hướng dẫn toàn diện

Cách theo dõi lỗ hổng bảo mật trong ClickUp

Việc phát hiện lỗ hổng bằng công cụ quét là bước đầu tiên quan trọng, nhưng sẽ vô nghĩa nếu các kết quả đó bị lạc trong bảng tính hoặc hệ thống quản lý vé riêng biệt.

Khi các cảnh báo bảo mật nằm trong một công cụ, các công việc phát triển trong một công cụ khác và giao tiếp của nhóm trong một công cụ thứ ba, bạn tạo ra tình trạng phân tán thông tin — nơi các nhóm lãng phí hàng giờ tìm kiếm thông tin qua các ứng dụng không kết nối. Sự phân tán này là nơi các lỗ hổng bảo mật bị bỏ sót, các mốc thời gian bị bỏ lỡ và vị thế bảo mật của bạn bị suy yếu.

Loại bỏ tình trạng phân tán công việc bằng cách tập trung toàn bộ quy trình khắc phục lỗ hổng bảo mật của bạn trong ClickUp. Điều này cung cấp một nguồn thông tin duy nhất, nơi bạn có thể chuyển kết quả quét thành các công việc có thể thực hiện được với quyền sở hữu rõ ràng, ưu tiên và thời hạn cụ thể.

Bắt đầu bằng cách tạo một danh sách ClickUp hoặc thư mục ClickUp chuyên dụng cho tất cả các vấn đề bảo mật. Điều này giúp giữ cho chúng được tổ chức và hiển thị cho toàn bộ nhóm kỹ thuật và bảo mật.

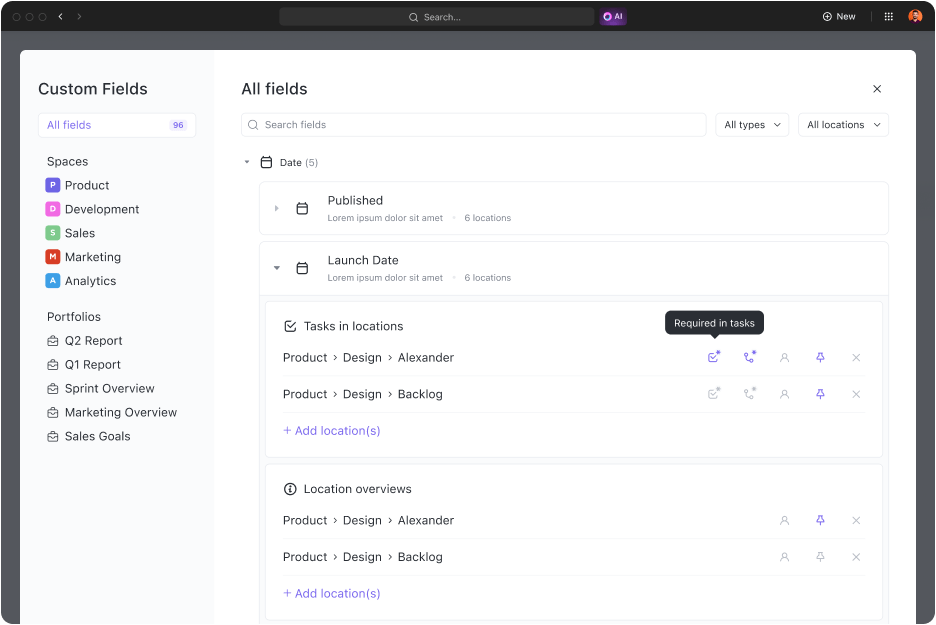

Đừng lãng phí thời gian sao chép và dán dữ liệu thủ công giữa các công cụ. Sử dụng Trường Tùy chỉnh ClickUp để thu thập tất cả thông tin quan trọng cho từng lỗ hổng bảo mật. Bạn có thể tạo các trường để theo dõi:

- Mức độ nghiêm trọng: Một trường menu thả xuống với các tùy chọn như Nghiêm trọng, Cao, Trung bình và Thấp.

- Thành phần bị ảnh hưởng: Một trường văn bản để ghi chú đường dẫn tệp hoặc dịch vụ.

- Nguồn quét: Một menu thả xuống để chỉ định liệu phát hiện đến từ Amazon Q, quét trong ống dẫn (pipeline scan) hay kiểm tra thủ công.

- Tham chiếu CVE: Một trường URL để liên kết trực tiếp đến mục nhập cơ sở dữ liệu lỗ hổng bảo mật chính thức.

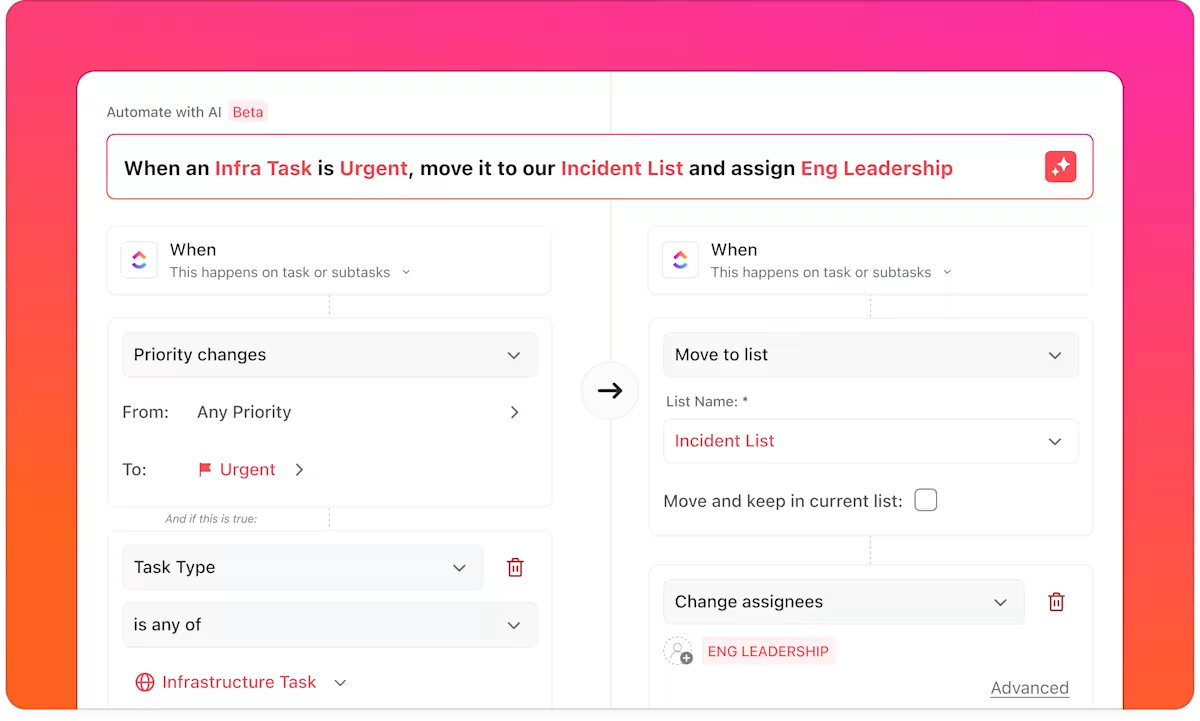

Tiếp theo, tự động hóa quy trình phân loại với ClickUp Automations. Thay vì quản lý phải phân công thủ công từng vé mới, hãy tạo quy tắc để hệ thống tự động thực hiện.

Ví dụ, một quy trình tự động hóa có thể được kích hoạt mỗi khi một công việc mới được tạo: nếu mức độ nghiêm trọng là “Critical”, công việc sẽ được tự động giao cho một nhà phát triển cấp cao với ngày đáo hạn khẩn cấp. Nếu là “Medium”, nó có thể được thêm vào danh sách công việc của sprint tiếp theo.

Nắm bắt ngay lập tức tình trạng nợ bảo mật của nhóm - một vấn đề ảnh hưởng đến 50% tổ chức theo nghiên cứu gần đây - mà không cần phải lục lọi hàng trăm công việc bằng cách hiển thị dữ liệu bảo mật của bạn theo thời gian thực thông qua các bảng điều khiển ClickUp có thể tùy chỉnh.

Bạn có thể tạo biểu đồ hiển thị các lỗ hổng bảo mật đang mở theo mức độ nghiêm trọng, tuổi trung bình của các phiếu yêu cầu đang mở hoặc các thành viên trong nhóm có nhiều bản sửa lỗi được giao nhất. Điều này cung cấp cho các quản lý kỹ thuật chế độ xem cần thiết để nhận diện xu hướng và phân bổ tài nguyên một cách hiệu quả.

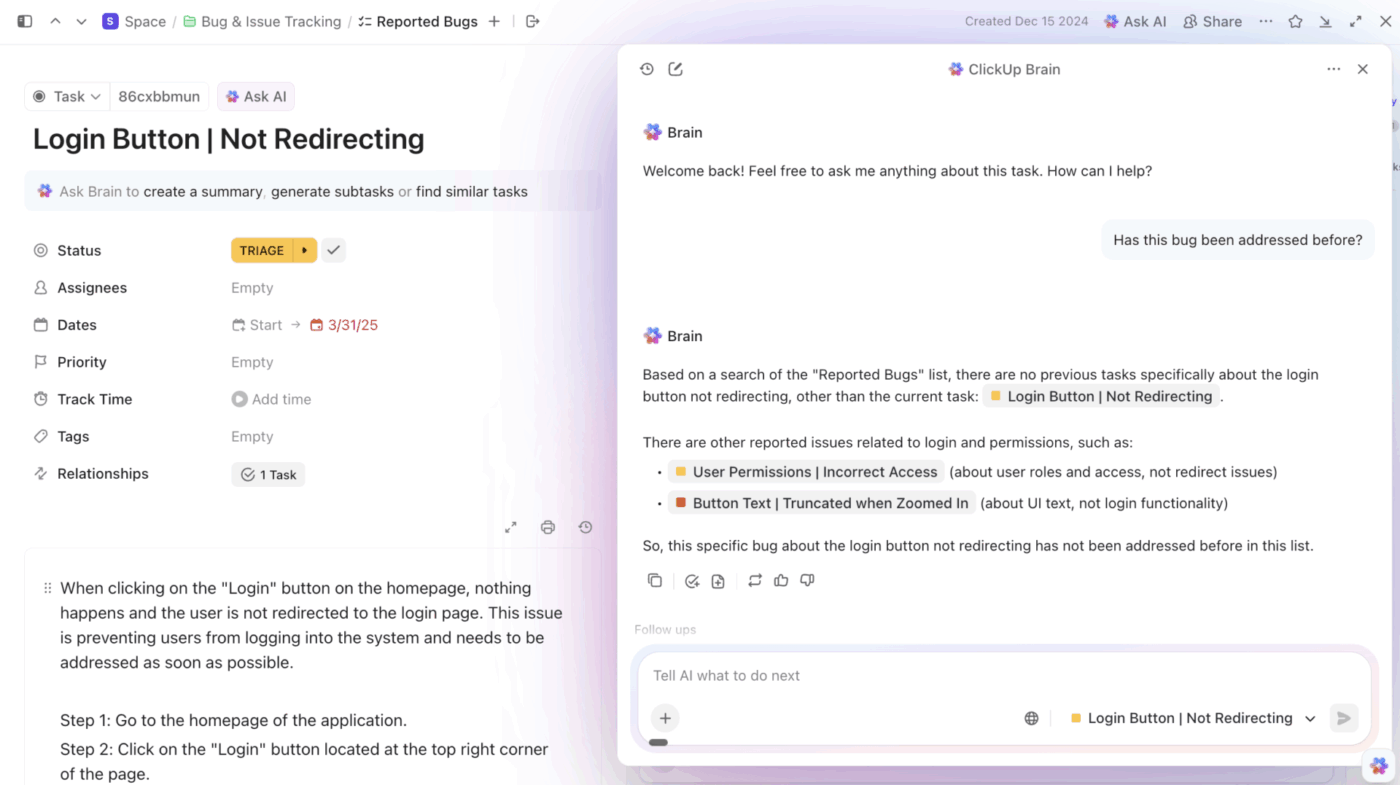

Để đảm bảo các nhà phát triển có đầy đủ thông tin cần thiết, hãy sử dụng nhiệm vụ ClickUp phụ thuộc. Khi Amazon Q phát hiện một vấn đề, hãy tạo một nhiệm vụ ClickUp và liên kết nó trở lại phát hiện ban đầu. Bạn có thể dán đường dẫn tệp, số dòng và giải pháp đề xuất trực tiếp vào mô tả nhiệm vụ. Điều này cung cấp cho các nhà phát triển bối cảnh đầy đủ mà không bắt họ phải chuyển đổi giữa các công cụ.

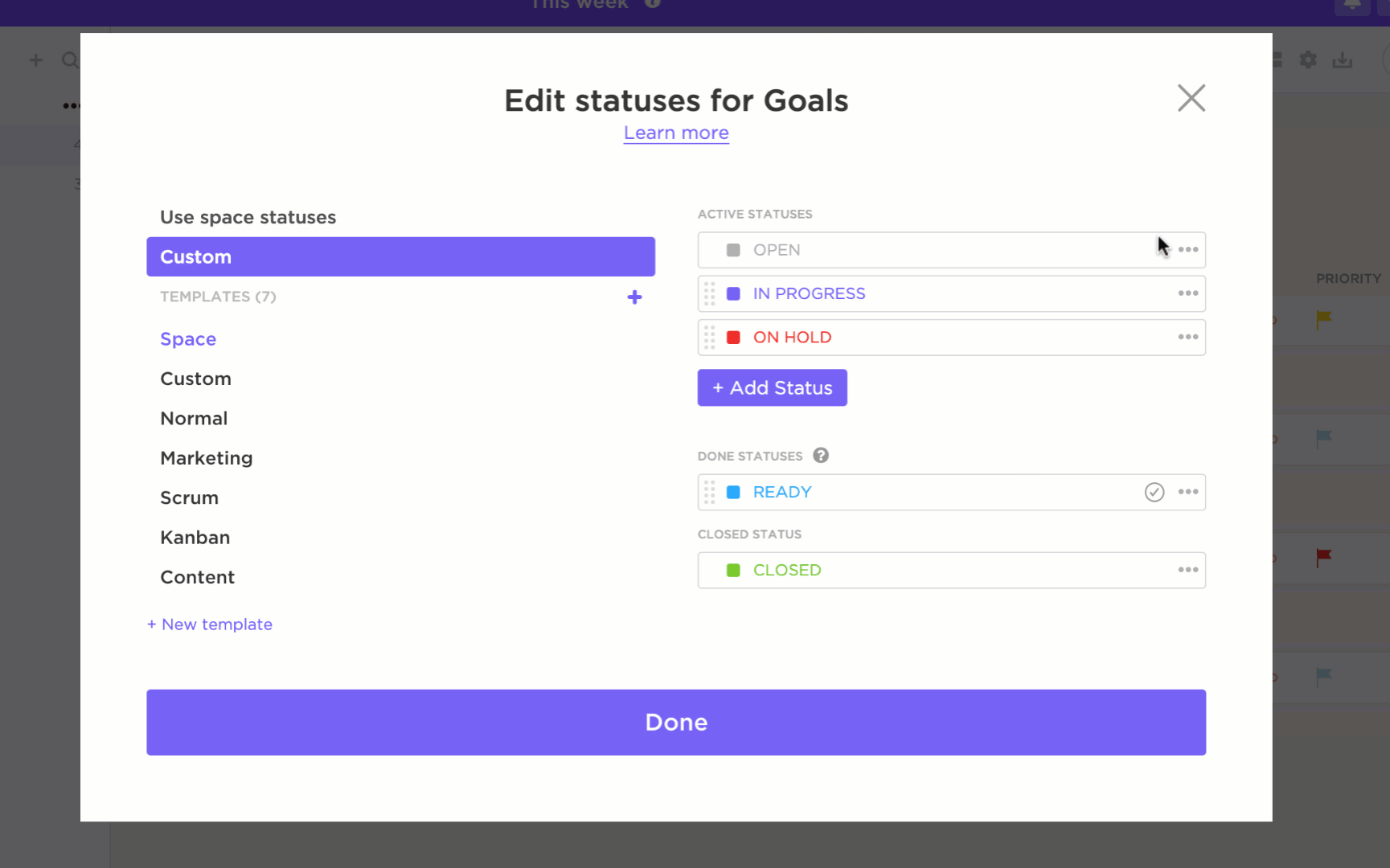

Cuối cùng, theo dõi toàn bộ vòng đời của một lỗ hổng bảo mật bằng các trạng thái tùy chỉnh của ClickUp. Một quy trình làm việc điển hình có thể là: Mới → Đang xem xét → Đang có tiến độ → Đã sửa → Đã xác minh. Bằng cách thêm bước cuối cùng “Đã xác minh”, bạn đảm bảo rằng một lần quét thứ hai được thực hiện để xác nhận bản sửa lỗi hoạt động trước khi công việc được đóng chính thức, tạo ra một quy trình khép kín nơi không có gì được để ngỏ. 🙌

Với ClickUp Brain, trí tuệ nhân tạo tích hợp và có ngữ cảnh trong ClickUp, nhóm của bạn không cần phải tìm kiếm thông tin liên tục. Chỉ cần hỏi Brain một câu hỏi, và nó sẽ tìm kiếm trong các công việc, tệp tin, cuộc trò chuyện và ứng dụng kết nối để hiển thị thông tin bạn cần!

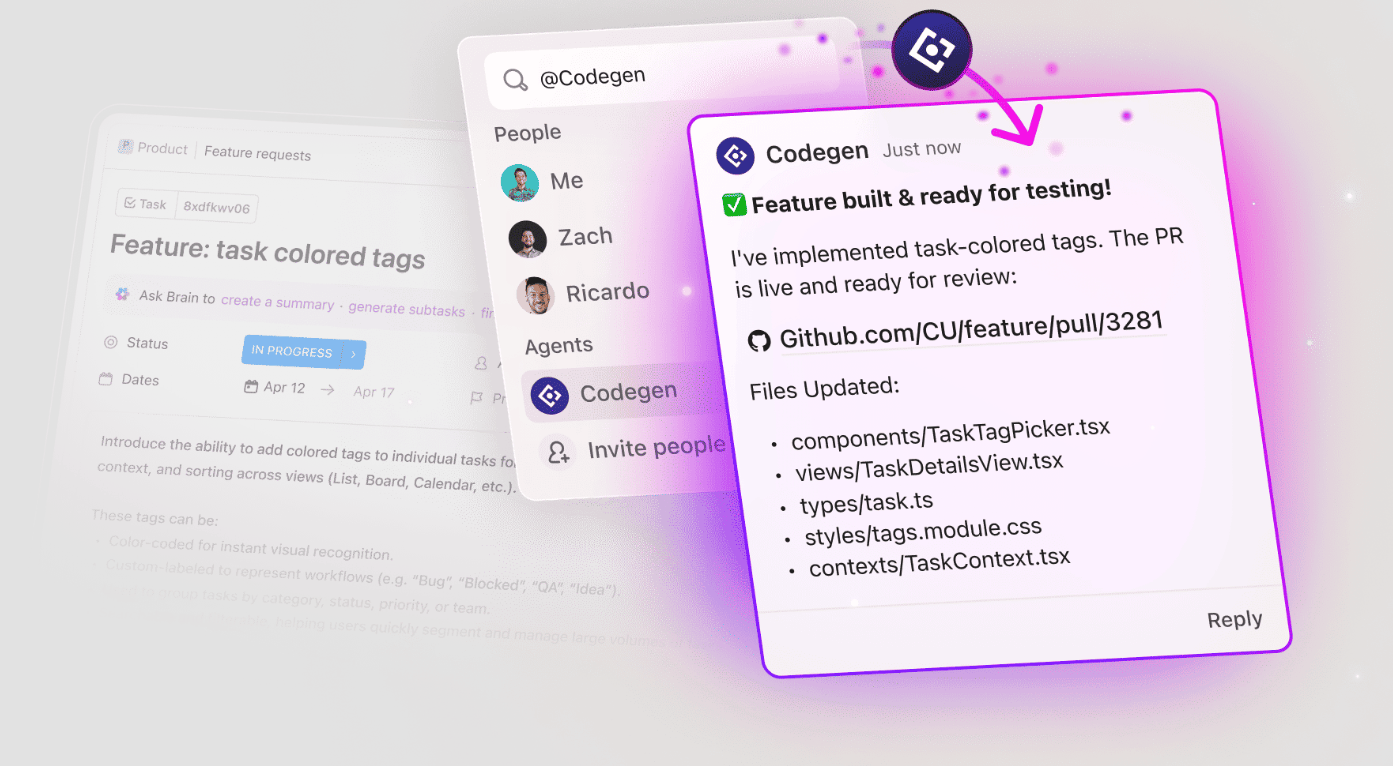

💡 Mẹo chuyên nghiệp: Trợ lý AI Codegen của ClickUp có thể giúp xác định các vấn đề trong mã mà không cần bạn phải rời khỏi Không gian Làm việc. Nó có thể:

- Quét mã nguồn để phát hiện các mẫu mã có rủi ro đã biết.

- Phát hiện các vấn đề chính xác phổ biến

- Áp dụng các quy ước

- Nhấn mạnh các lỗi logic, lỗ hổng bảo mật và nhiều hơn nữa.

Các thực hành tốt nhất cho quy trình làm việc lập trình bảo mật

Ngay cả các công cụ bảo mật tốt nhất cũng sẽ thất bại nếu nhóm của bạn không có thói quen và quy trình làm việc phù hợp. Nếu các nhà phát triển bỏ qua các phát hiện hoặc các bản sửa lỗi được phép tích tụ trong danh sách công việc chưa hoàn thành vô tận, đầu tư của bạn vào các công cụ quét sẽ bị lãng phí. Xây dựng các thực hành bền vững sẽ giúp bảo mật trở thành một phần tự nhiên trong thói quen hàng ngày của nhóm.

Dưới đây là một số thực hành tốt nhất để xây dựng quy trình lập trình bảo mật và mạnh mẽ:

- Quét sớm, quét thường xuyên: Đừng chờ đợi cho đến khi quy trình CI/CD phát hiện vấn đề. Khuyến khích nhóm của bạn thực hiện quét bảo mật cục bộ trước khi commit mã nguồn. Đây là nguyên tắc cốt lõi của phương pháp shift-left: phát hiện lỗ hổng trong IDE có nghĩa là sửa chữa nhanh hơn và ít bản dựng bị khối hơn trong tương lai.

- Đặt các thỏa thuận mức dịch vụ (SLAs) dựa trên mức độ nghiêm trọng: Không phải tất cả các lỗ hổng bảo mật đều có mức độ nghiêm trọng như nhau. Hãy xác định các thỏa thuận mức dịch vụ (SLAs) rõ ràng cho thời gian phản hồi dựa trên mức độ nghiêm trọng. Ví dụ, các lỗ hổng nghiêm trọng cần được khắc phục trong vòng 24 giờ, trong khi các vấn đề có mức độ nghiêm trọng thấp có thể được giải quyết trong sprint tiếp theo.

- Làm cho việc sửa lỗi trở thành một phần của định nghĩa "đã xong": Một tính năng hoặc câu chuyện người dùng không thực sự "đã xong" cho đến khi tất cả các phát hiện bảo mật có mức độ nghiêm trọng cao liên quan được giải quyết. Hãy tích hợp kỳ vọng này trực tiếp vào quy trình làm việc và danh sách kiểm tra của nhóm.

- Kiểm tra định kỳ các kết quả bị ẩn: Nhóm của bạn sẽ không tránh khỏi việc ẩn một số kết quả do chúng là kết quả dương tính giả hoặc rủi ro được chấp nhận. Tuy nhiên, các quyết định này không nên là vĩnh viễn. Lên lịch kiểm tra định kỳ hàng quý để đảm bảo rằng các kết quả bị ẩn vẫn còn hợp lệ và không gây ra rủi ro mới.

- Theo dõi xu hướng, không chỉ số lượng: Một bảng điều khiển chỉ hiển thị “47 lỗ hổng mở” không thực sự hữu ích. Một bảng điều khiển hiển thị “các phát hiện nghiêm trọng đã tăng 20% trong tháng này” thì có. Sử dụng bảng điều khiển ClickUp để phát hiện các mẫu có ý nghĩa theo thời gian và giải quyết nguyên nhân gốc rễ.

- Kết hợp bảo mật với quá trình xem xét mã nguồn: Làm cho bảo mật trở thành một phần tiêu chuẩn của quy trình xem xét Yêu cầu Hợp nhất (pull request). Người xem xét nên kiểm tra xem mã nguồn có sạch sẽ và các phát hiện mới từ quá trình quét bảo mật đã được xử lý hay chưa.

- Ghi chú các trường hợp ngoại lệ: Trong một số trường hợp, bạn có thể không thể khắc phục lỗ hổng bảo mật ngay lập tức, đặc biệt là trong mã cũ hoặc các phụ thuộc của bên thứ ba. Khi điều này xảy ra, hãy ghi chú rủi ro và các biện pháp kiểm soát giảm thiểu trong nhiệm vụ ClickUp liên quan. Bản thân bạn trong tương lai sẽ cảm ơn bạn vì thông tin này.

💡 Mẹo chuyên nghiệp: Áp dụng nhất quán các thực hành tốt nhất này bằng cách sử dụng ClickUp.

- Giữ cho các tiêu chuẩn bảo mật lập trình và chính sách ngoại lệ của nhóm luôn dễ dàng truy cập cho tất cả mọi người bằng cách lưu trữ chúng trong ClickUp Tài liệu.

- Đảm bảo các cuộc đánh giá bảo mật hàng quý và kiểm toán ngăn chặn không bao giờ bị quên bằng cách cài đặt ClickUp Recurring Tasks để tự động tạo vé.

- Soạn thảo tài liệu bảo mật nhanh hơn hoặc tóm tắt xu hướng lỗ hổng bảo mật từ dữ liệu công việc của bạn bằng ClickUp Brain. 📚

Xây dựng quy trình lập trình bảo mật trong ClickUp

Lập trình an toàn không phải là một công việc một lần hay một giai đoạn riêng biệt trong quá trình phát triển—đó là một thực hành liên tục cần được tích hợp vào quy trình viết, kiểm tra và triển khai mã nguồn của nhóm. Bằng cách tích hợp quét lỗ hổng bảo mật trực tiếp vào IDE thông qua Amazon Q Developer, bạn có thể phát hiện vấn đề ngay từ giai đoạn sớm nhất, khi mã nguồn vẫn còn mới mẻ trong tâm trí của nhà phát triển. Các đề xuất sửa lỗi do AI tạo ra biến bảo mật từ một công việc nhàm chán thành một phần hợp tác của quá trình sáng tạo.

Phương pháp này hoạt động hiệu quả nhất khi quá trình quét diễn ra trong IDE, nơi các nhà phát triển đã làm việc. Bằng cách kết nối tất cả công việc của bạn trong một không gian làm việc tích hợp như ClickUp, bạn tạo ra một hệ thống khép kín nơi không có gì bị bỏ sót. Tự động hóa xử lý các phần lặp đi lặp lại, hành chính của quy trình, như kích hoạt quét và định tuyến kết quả. Điều này giúp nhóm của bạn tập trung vào các quyết định có tác động lớn đòi hỏi chuyên môn của con người.

Các nhóm tích hợp bảo mật vào quy trình làm việc hàng ngày sẽ dành ít thời gian hơn để khắc phục các vấn đề cấp bách và nhiều thời gian hơn để phát triển các tính năng mới.

Sẵn sàng kết nối quy trình từ phát hiện đến khắc phục? Bắt đầu miễn phí với ClickUp để xây dựng quy trình lập trình bảo mật của bạn. ✨

Câu hỏi thường gặp

Amazon Q hỗ trợ nhiều ngôn ngữ lập trình chính, bao gồm Java, Python, JavaScript và C#, nhưng mức độ phân tích bảo mật có thể khác nhau tùy thuộc vào ngôn ngữ và hệ sinh thái lỗ hổng đã biết của nó.

Sử dụng quy tắc ức chế trong công cụ cho các kết quả dương tính giả đã được xác nhận, và đảm bảo ghi chép lý do trong nhiệm vụ ClickUp của bạn để quyết định rõ ràng cho các thành viên nhóm trong tương lai.

Một thực hành tốt phổ biến là cấu hình đường ống của bạn để chặn các bản dựng đối với các phát hiện có mức độ nghiêm trọng cao và quan trọng. Hiển thị cảnh báo cho các vấn đề có mức độ trung bình và thấp để cân bằng giữa bảo mật và tốc độ phát triển.

Kiểm tra các lỗ hổng bảo mật đang mở hàng tuần như một phần của kế hoạch sprint. Thực hiện kiểm toán sâu hơn về các phát hiện bị ẩn và xu hướng bảo mật tổng thể hàng quý. /